Автоматически повышайте безопасность хостинга для сайтов WordPress с помощью нового инструмента Block XML-RPC

Опубликовано: 2024-02-13Если предложить вашим клиентам надежную безопасность хостинга для их веб-сайтов WordPress, не пошевелив пальцем, звучит здорово, вам понравится Block XML-RPC … наше новейшее оружие против атак XML-RPC!

С момента своего создания WordPress позволял пользователям удаленно взаимодействовать со своими сайтами с помощью встроенной функции XML-RPC. Это замечательно не только для пользователей смартфонов, которые хотят вести блог на ходу… но и для хакеров!

В этой статье мы расскажем все, что вам нужно знать о XML-RPC, и покажем, как легко и автоматически защитить сайты WordPress, размещенные на WPMU DEV, от хакеров, использующих уязвимости XML-RPC, с помощью нашего новейшего инструмента безопасности хостинга.

Мы также покажем вам, как защитить сайты WordPress, размещенные в другом месте.

Прочтите или нажмите на ссылку ниже, чтобы пропустить основы и перейти к полезным вещам:

Основы:

- Что такое XML-RPC?

- Для чего используется XML-RPC?

- XML-RPC и безопасность WordPress

Хорошие вещи:

- Автоматизируйте безопасность хостинга с помощью инструмента Block XML-RPC от WPMU DEV

- Не размещено на WPMU DEV? Мы вас прикроем

Давайте сразу перейдем…

Что такое XML-RPC?

XML-RPC — это протокол удаленного вызова процедур (RPC), который использует XML для кодирования вызовов и HTTP в качестве транспортного механизма.

Проще говоря, XML-RPC используется для обеспечения взаимодействия внешних приложений с вашим сайтом WordPress. Сюда входят такие действия, как публикация контента, получение сообщений и удаленное управление комментариями без использования веб-интерфейса WordPress.

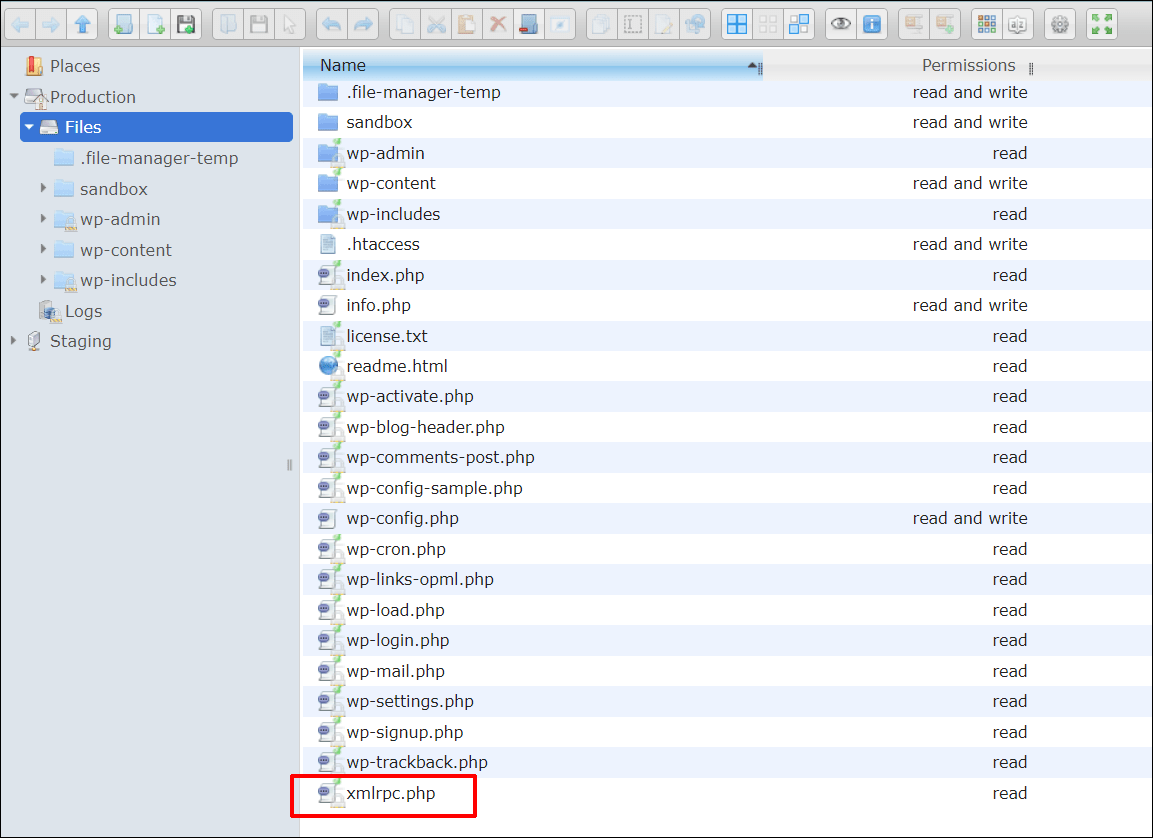

WordPress поддерживает XML-RPC через файл xmlrpc.php , который можно найти в корневом каталоге каждой установки WordPress. Фактически, поддержка XML-RPC в WordPress была частью WordPress еще до того, как WordPress официально стал WordPress.

Вы можете узнать больше о XML-RPC и WordPress в этом посте: XML-RPC и почему пришло время удалить его для безопасности WordPress.

Для чего используется XML-RPC?

Если вам нужен доступ к вашему веб-сайту WordPress, но вы находитесь далеко от своего компьютера, XML-RPC облегчает удаленное управление контентом и интеграцию со сторонними приложениями, а также оптимизирует процесс управления сайтами WordPress без прямого доступа к панели администратора.

Пользователи WordPress могут получить выгоду от использования XML-RPC в таких областях, как:

- Мобильный блог : публикуйте сообщения, редактируйте страницы и загружайте медиафайлы удаленно с помощью мобильного приложения WordPress или других мобильных приложений.

- Интеграция с настольными клиентами для ведения блогов . Такие приложения, как Windows Live Writer или MarsEdit, позволяют пользователям писать и публиковать контент со своих настольных компьютеров.

- Интеграция с сервисами: подключайтесь к таким сервисам, как IFTTT.

- Инструменты удаленного управления : включите управление несколькими сайтами WordPress с единой панели управления.

- Трекбэки и пингбэки, используемые другими сайтами для ссылки на ваш сайт.

Несмотря на то, что XML-RPC потерял свою популярность из-за более новых, более эффективных и безопасных API, построенных на таких стандартах, как REST или GraphQL, и больше не поддерживается PHP, начиная с версии 8.0, XML-RPC по-прежнему широко используется в WordPress, поскольку он интегрирован во многие существующие системы. .

XML-RPC и безопасность WordPress

Если вы используете мобильное приложение WordPress, хотите подключаться к таким сервисам, как IFTTT, или хотите удаленно получать доступ к своему блогу и публиковать его в нем, вам необходимо включить XML-RPC. В противном случае это просто еще один портал, который хакеры могут атаковать и использовать.

Плюсы и минусы использования XML-RPC

Плюсы использования XML-RPC — это, главным образом, удобство и эффективность.

Хотя большинство приложений могут использовать API WordPress вместо XML-RPC, некоторым все же может потребоваться доступ к xmlrpc.php и использовать его для обеспечения обратной совместимости с активно установленными старыми версиями.

Однако важно знать минусы использования XML-RPC.

По сути, XML-RPC — это устаревший протокол с присущими ему недостатками безопасности.

К ним относятся:

- Риск безопасности : XML-RPC может быть использован для крупномасштабных атак методом перебора, поскольку он допускает неограниченное количество попыток входа в систему. Злоумышленники использовали функциональность XML-RPC для проведения распространенных атак методом перебора на сайты WordPress. Используя метод system.multicall, злоумышленники могут проверить тысячи комбинаций паролей с помощью одного запроса.

- Производительность : XML-RPC может стать вектором DDoS-атак благодаря функции pingback, превращая ничего не подозревающие сайты WordPress в ботов, атакующих целевые домены, и потенциально замедляя или приводя к сбою сайта.

Как проверить, включен/отключен ли XML-RPC на сайтах WordPress

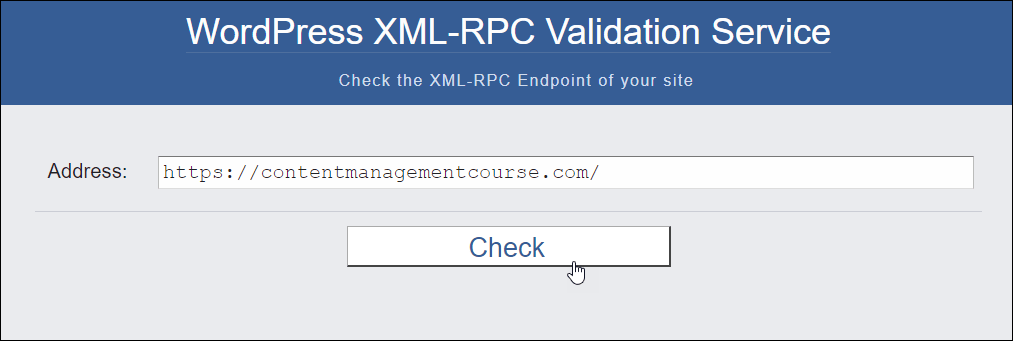

Вы можете использовать инструмент проверки XML-RPC, чтобы проверить, включен или отключен на вашем сайте WordPress XML-RPC.

Введите URL-адрес в поле «Адрес» и нажмите кнопку «Проверить».

БЕСПЛАТНАЯ ЭЛЕКТРОННАЯ КНИГА

Ваш пошаговый план ведения прибыльного бизнеса в области веб-разработки. От привлечения большего количества клиентов до сумасшедшего масштабирования.

БЕСПЛАТНАЯ ЭЛЕКТРОННАЯ КНИГА

Планируйте, создавайте и запускайте свой следующий сайт WP без проблем. Наш контрольный список делает процесс простым и повторяемым.

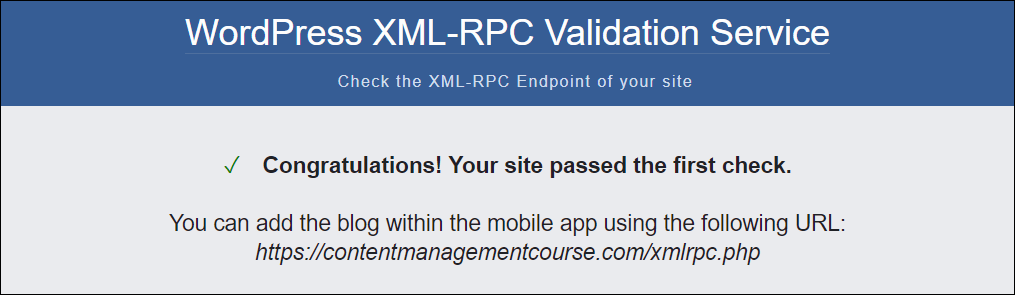

Если XML-RPC включен, вы увидите сообщение, подобное показанному ниже.

Как объяснялось выше, XML-RPC может сделать сайты WordPress уязвимыми для спама и кибератак.

Вот почему лучшие хостинговые компании по умолчанию блокируют XML-RPC и почему мы рекомендуем вам отключить XML-RPC на ваших сайтах WordPress, если только у вас не установлены приложения, требующие его включения.

Итак, давайте посмотрим на несколько вариантов, которые вы можете использовать для автоматического отключения XML-RPC на вашем сайте (см. этот пост для ручного метода, который включает добавление кода в ваш файл .htaccess).

Автоматизируйте безопасность хостинга с помощью инструмента Block XML-RPC от WPMU DEV

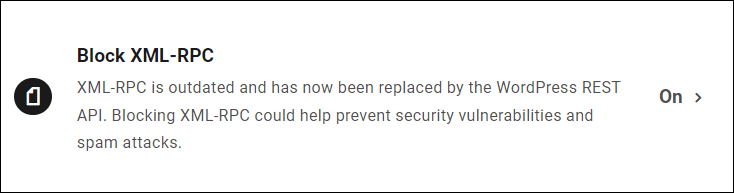

Недавно мы запустили инструмент хостинга под названием Block XML-RPC , который автоматически блокирует входящие запросы к /xmlrpc.php при включении.

Если инструмент отключен, ваш сайт WordPress разрешит приложениям доступ к файлу /xmlrpc.php .

Примечание. Новые сайты, размещенные на WPMU DEV, создаются с включенным по умолчанию инструментом Block XML-RPC.

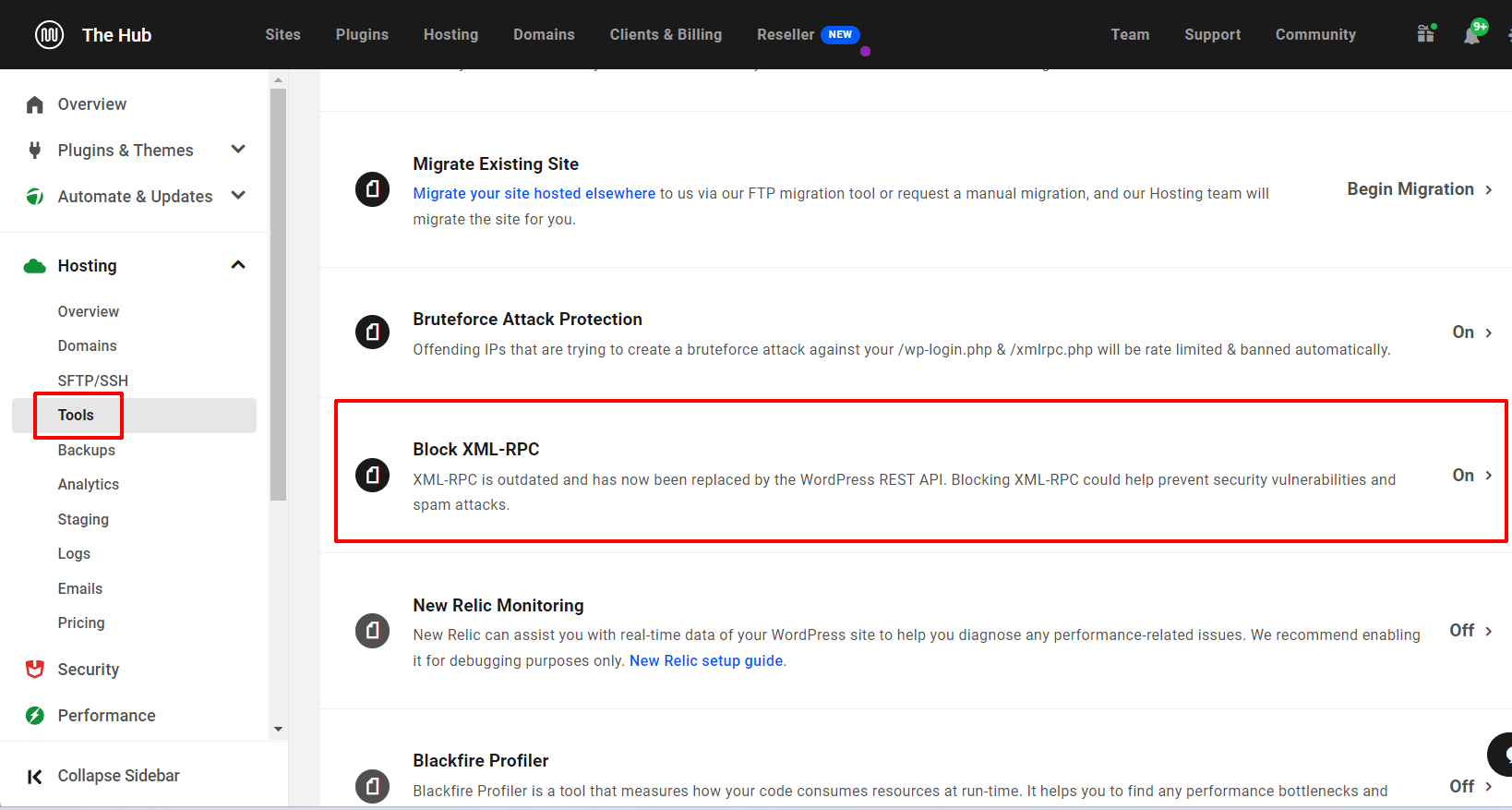

Чтобы получить доступ к инструменту и включить блокировку XML-RPC на существующих сайтах, перейдите в The Hub и выберите вкладку Хостинг > Инструменты .

Нажмите «Вкл./Выкл.», чтобы переключить эту функцию и сохранить настройки по завершении.

Вот и все! Теперь ваш сайт защищен от эксплойтов и атак XML-RPC на уровне сервера.

Не размещено на WPMU DEV? Мы вас прикроем

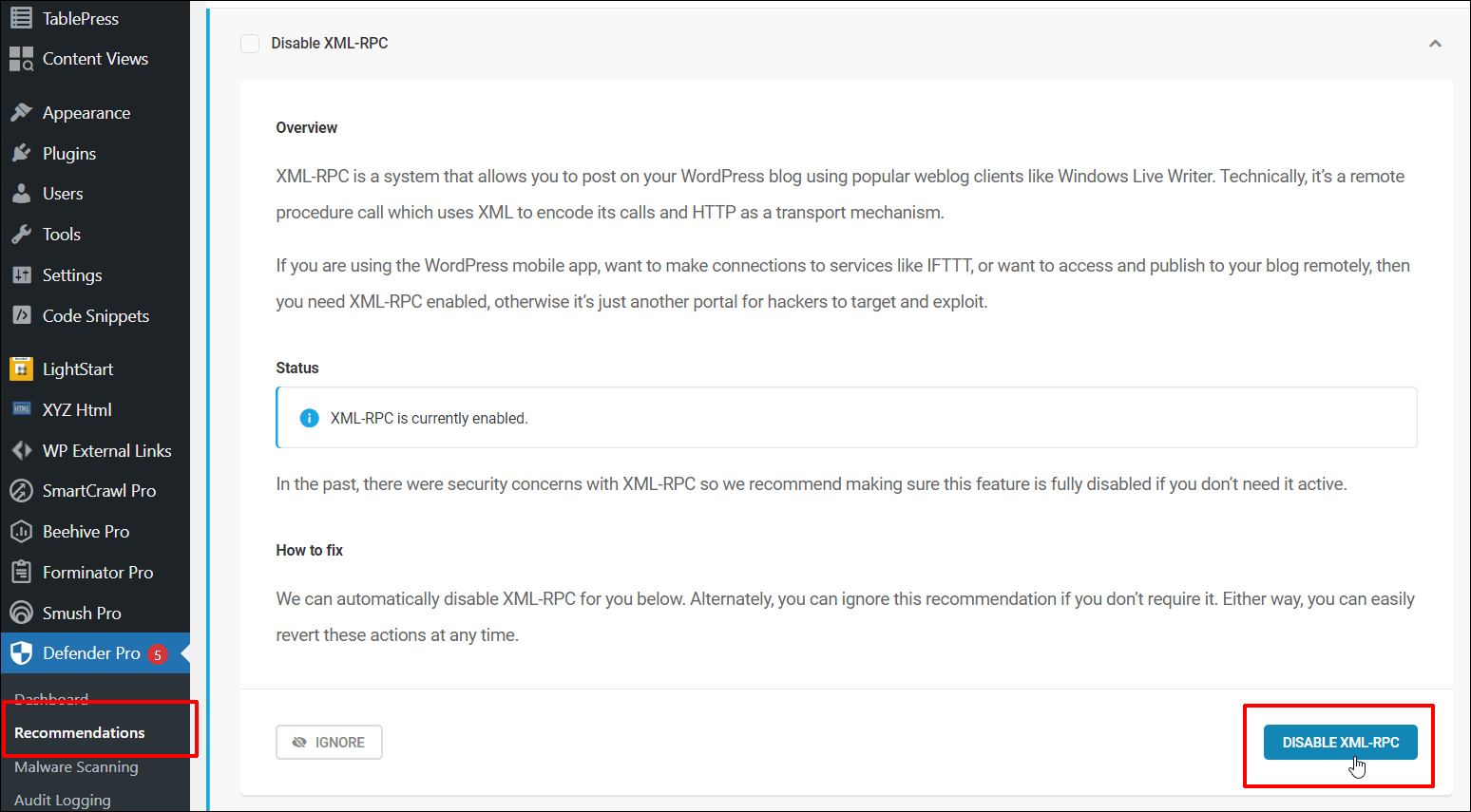

Если ваш сайт не размещен на WPMU DEV (tsk, tsk…) , вы можете использовать наш бесплатный плагин безопасности Defender, чтобы отключить XML-RPC.

Функция «Отключить XML-RPC» находится в разделе «Рекомендации» плагина.

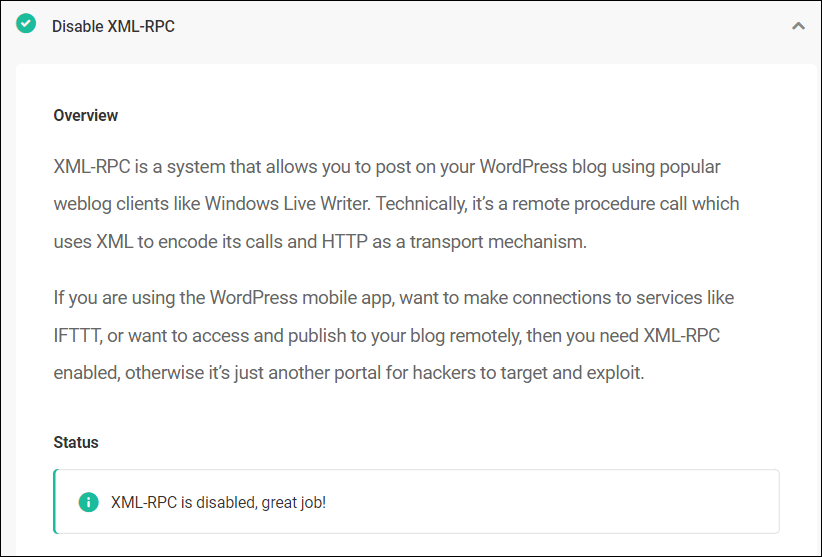

Вы можете проверить, отключен ли XML-RPC, в разделе «Состояние» .

Дополнительные способы защиты вашего сайта от DDoS-атак см. в этом руководстве: Как защитить ваш сайт от DDoS-атак.

Примечание. Плагины WordPress блокируют XML-RPC только на уровне PHP WordPress, поэтому в случае атаки запрос все равно достигнет PHP PHP, что впоследствии увеличит нагрузку на сервер.

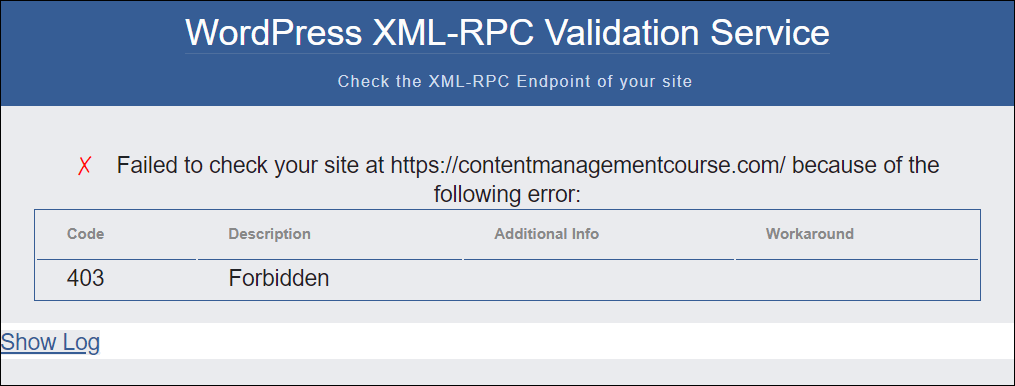

Напротив, когда вы включаете блокировку XML-RPC на уровне сервера, запросы никогда не дойдут до вашего сайта и вернут злоумышленникам сообщение об ошибке «403 запрещено».

Дополнительную информацию и подробные руководства по вышеизложенному см. в следующих разделах документации: Инструмент «Блокировать XML-RPC» (хостинг) и «Отключить XML RPC» (плагин Defender).

УВАЖЕНИЕ XML-RPC

Учитывая потенциальные риски безопасности, владельцам сайтов WordPress следует тщательно подумать, перевешивает ли удобство, предлагаемое XML-RPC, его уязвимости.

Для сайтов WordPress, использующих XML-RPC, мы рекомендуем использовать надежные пароли, ограничивать попытки входа в систему и использовать плагин безопасности, такой как Defender, чтобы снизить риски.

Однако, если эта функциональность не нужна и ваши сайты работают на любом из наших планов хостинга, мы настоятельно рекомендуем отключить XML-RPC на уровне сервера с помощью инструмента XML-RPC, чтобы еще больше снизить вероятность DDoS-атак и атак методом перебора.