Отравление DNS, также известное как спуфинг DNS: значение, предотвращение и устранение

Опубликовано: 2022-11-11Хакеры всегда изобретают новые способы взлома или атаки на веб-сайт. Вы также, возможно, часто слышали термин «заражение DNS» или «спуфинг DNS», который считается довольно популярной стратегией кибератак. В конце концов, это одна из самых простых и умных стратегий кибератак, которую нелегко обнаружить.

По сути, отравление DNS или также известное как спуфинг кеша DNS или спуфинг DNS, как бы вы это ни называли, является одной из самых обманчивых кибератак, в которых хакеры ловко перенаправляют веб-трафик веб-сайта на другой вредоносный веб-сайт или поддельный веб-сайт. сервер. ИЛИ хакеры могут просто запретить посетителям загружать поддельный веб-сайт.

Эти вредоносные или поддельные веб-сайты выдают себя за настоящий веб-сайт и позволяют хакерам легко украсть конфиденциальную информацию посетителей, такую как данные кредитной карты, банковские реквизиты, пароли или личную информацию.

Посещая поддельный или поддельный веб-сайт, посетитель может не заметить ничего подозрительного. Веб-сайт может выглядеть нормально, как и оригинальный, и даже нормально функционировать, то есть все кажется безопасным.

Или, в другом случае, посетители могут столкнуться с трудностями при перезагрузке поддельного веб-сайта, не подозревая о том, что сайт был взломан. Они продолжают пытаться перезагрузить веб-сайт раз или больше и из-за разочарования обвиняют веб-хостинговую компанию.

Лучший способ борьбы с отравлением DNS — это профилактика. В этой статье мы попытаемся изучить каждый термин, связанный с отравлением DNS, который должен знать, а также поделиться некоторыми из лучших методов предотвращения этого.

Итак, продолжайте читать эту статью до конца и узнайте все об отравлении DNS очень всесторонним образом. Давайте начнем!

Что такое отравление DNS, также известное как спуфинг DNS?

Как мы уже обсуждали во вступительном разделе, отравление DNS — это еще один тип кибератаки, при которой хакер в основном выдает себя за веб-сайт, точно такой же, как исходный веб-сайт, и упрощает кражу конфиденциальной информации посетителей.

Это олицетворение веб-сайта обычно делается для осуществления онлайн-фишинга или прерывания нормального потока веб-трафика.

Хакеры могут использовать эту технику взлома, обнаруживая лазейки в системах доменных имен (DNS). Когда они успешно обнаруживают все лазейки или уязвимости, они перенаправляют веб-трафик с исходного веб-сайта на поддельный.

Если вы ничего не знаете о термине DNS или не знаете, как он работает? Пожалуйста, ознакомьтесь с нашей специальной статьей «Что такое DNS? Как работает доменное имя? И изучите все различные термины, связанные с ним и его функциональностью, очень всесторонне.

Чтобы лучше понять это, давайте рассмотрим пример. Предположим, кто-то спросил ваш домашний адрес, но вы не хотите, чтобы он приходил к вам, вместо этого вы предоставляете ему поддельный адрес. Чтобы все выглядело правдоподобно, вы пошли по этому фальшивому адресу и изменили все улицы и номера домов. Так что, без всякого сомнения, они могут оказаться не в том доме или пункте назначения.

Как работает отравление DNS и что его вызывает?

Весь механизм отравления DNS вращается вокруг основ того, как работает Интернет и как он может направлять пользователей на их целевые веб-сайты.

Точно так же, как ваши домашние адреса или любое место на Земле имеют уникальные координаты, каждое устройство и сервер имеют свои уникальные и отличные IP-адреса, что является той же аналогией, что и наши физические домашние адреса. Эти IP-адреса или адреса интернет-протокола в основном представляют собой серию номеров, которые подключены к каждому устройству в сети и используют для связи интернет-протокол.

Каждый веб-сайт, который вы посещаете, имеет отличительное доменное имя, которое помогает пользователям Интернета легко запоминать и идентифицировать их в интерфейсе. Но в бэкенде все работает иначе: когда пользователь вводит URL-адрес или адрес веб-сайта в адресную строку браузера, сервер DNS или доменных имен немедленно сопоставляет доменное имя с его правильными IP-адресами и направляет трафик.

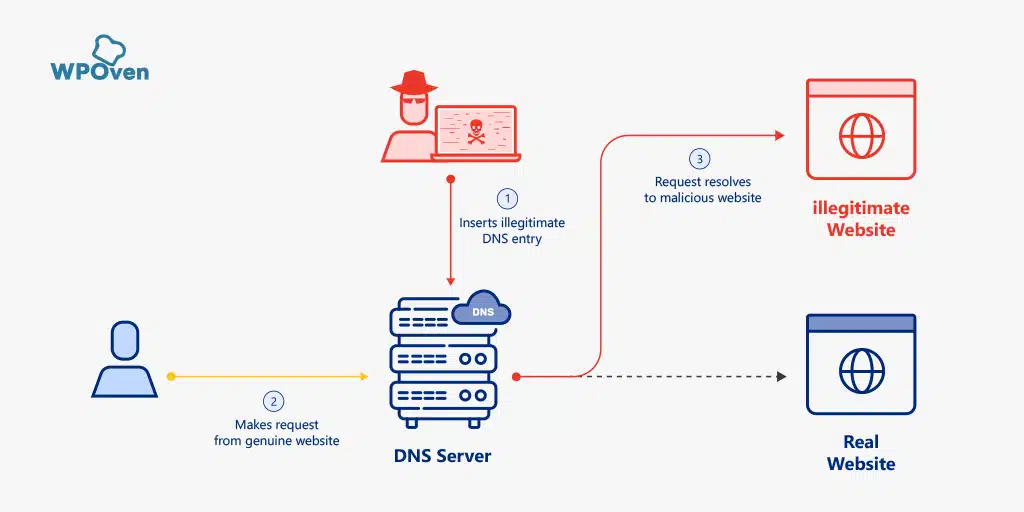

Теперь, в этот момент, хакеры воспользовались всеми уязвимостями и лазейками, чтобы перенаправить весь веб-трафик на поддельный веб-сайт. На самом деле хакеры проникают на DNS-сервер и вносят некоторые изменения в его каталог, которые указывают пользователям на другой незаконный IP-адрес. Этот процесс технически известен как отравление DNS.

После того, как хакерам удалось успешно проникнуть на DNS-сервер и направить веб-трафик на незаконный веб-сайт, эта часть перенаправления известна как спуфинг DNS. Запутались между отравлением DNS и спуфингом DNS? Не волнуйтесь, все ваши сомнения развеются в следующем разделе.

Это еще не конец, отравление кеша DNS продвигает весь этот процесс еще на один шаг вперед. После завершения отравления DNS браузеры пользователей сохраняют IP-адрес поддельного веб-сайта в своей кэш-памяти.

В результате всякий раз, когда пользователь пытается посетить исходный веб-сайт, он автоматически перенаправляется на поддельный, даже если проблема была устранена. Но как это возможно? Протоколов безопасности нет? Давайте узнаем.

Возможно, вы также слышали о DDoS-атаке, которая очень похожа на отравление DNS, ознакомьтесь с этим постом «Полное руководство по DDoS-атаке» и узнайте больше об этом.

Почему происходит отравление кэша DNS?

Одной из основных причин, позволяющих отравить кеш DNS, является слабая система маршрутизации веб-трафика. DNS-серверы используют UDP или протокол пользовательских дейтаграмм, в котором нет необходимости в проверке информации, необходимой между отправителем и получателями во время связи.

Принимая во внимание, что в TCP или протоколе передачи данных вы обнаружите, что и отправитель, и получатели должны выполнить рукопожатие, чтобы начать связь, а также выполнить проверку личности устройства.

Таким образом, этот UDP дает хакерам возможность отправить через него сообщение и притвориться, что это ответ легитимного сервера, используя фальшивую идентификацию. Поскольку дополнительные средства проверки недоступны, если преобразователь DNS получит поддельный ответ, он примет и кэширует данные без каких-либо сомнений.

Несмотря на то, что процесс кэширования DNS имеет слишком много недостатков, лазеек или уязвимостей. Выполнение атак с отравлением DNS не так просто, как кажется. Чтобы это произошло, хакер должен быстро отправить поддельный ответ в течение нескольких миллисекунд, прямо перед тем, как ответ от законного сервера имен сработает.

Отравление DNS против спуфинга DNS

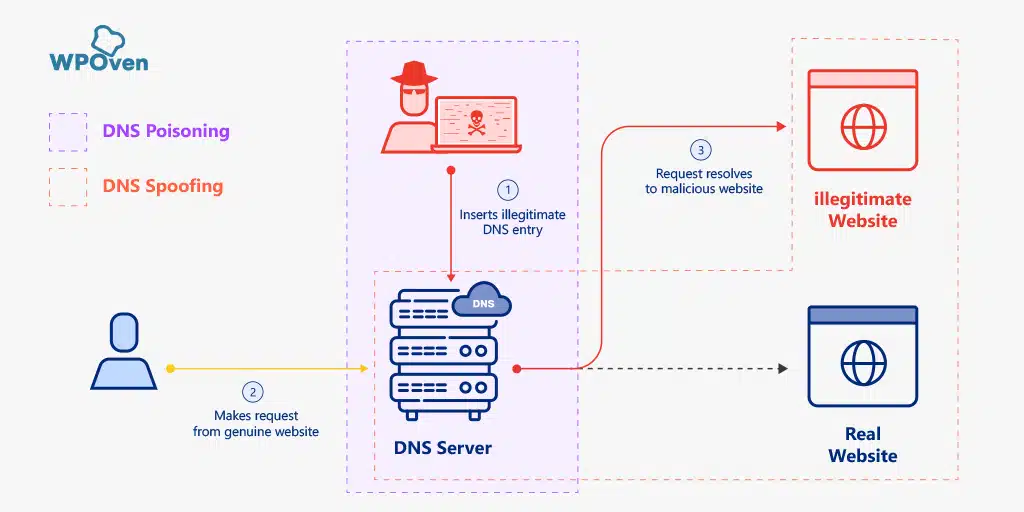

Вы могли видеть; оба термина «заражение DNS» и «спуфинг DNS» считаются одним и тем же и часто используются взаимозаменяемо. Но между этими двумя есть небольшая разница:

- Отравление DNS — это процесс или метод, с помощью которого хакеры или злоумышленники проникают в DNS и вносят определенные изменения в информацию, чтобы перенаправить веб-трафик на незаконный веб-сайт.

- Спуфинг DNS . Принимая во внимание, что спуфинг DNS является конечным результатом отравления DNS, когда трафик перенаправляется на вредоносный веб-сайт из-за отравления кеша DNS.

Другими словами, можно сказать, что отравление DNS — это процесс, а подмена DNS — конечный результат.

Каковы самые большие угрозы из-за отравления DNS?

Отравление DNS — одна из самых известных атак, которая потенциально может нанести ущерб кому угодно или любой организации. Это настолько серьезно, что, как только вы становитесь его жертвой, становится очень трудно обнаружить и устранить проблему.

Это связано с тем, что после отравления DNS худшее, что происходит с любым устройством, — это отравление кэша DNS, которое очень трудно исправить, поскольку пользователь по умолчанию будет автоматически перенаправляться на вредоносный веб-сайт снова и снова.

Кроме того, также очень сложно заподозрить или обнаружить отравление DNS, особенно в случае, когда хакеры перенаправили трафик вашего веб-сайта на вымышленный поддельный веб-сайт, который выглядит точно так же.

В результате зрители, без сомнения, вводят свою важную информацию как обычно и подвергают себя или свою организацию высокому риску.

Кража важной информации

Отравление DNS позволяет хакерам перенаправлять трафик вашего веб-сайта на поддельный сайт, выдающий себя за вас, и красть конфиденциальную информацию посетителей, такую как данные кредитной карты, учетные данные для входа и пароль, банковские реквизиты или ключи безопасности и т. д.

Заражение устройств вирусами и вредоносными программами

Как только хакеры смогут перенаправить трафик вашего веб-сайта на свой вредоносный и незаконный веб-сайт, выдающий себя за другое лицо, они также смогут заразить устройства посетителей, установив на них вредоносное программное обеспечение или разместив на них вирусы. Это может привести к множеству других правонарушений, таких как заражение других устройств, с которыми они контактируют, а также позволить им украсть их конфиденциальную информацию.

Блокировка обновлений безопасности

Хакеры также могут использовать отравление DNS для перенаправления трафика от поставщиков безопасности и блокирования их для получения регулярных обновлений и исправлений безопасности. Этот тип атаки имеет долгосрочный эффект и может быть серьезным, что приводит к ослаблению общей безопасности веб-сайта, и они будут более подвержены другим типам атак, таким как вирусы и вредоносные программы.

Правительственные ограничения

Помимо некоторых серьезных угроз, отравление DNS может также принести пользу правительству с точки зрения ограничения или запрета доступа к определенной важной информации в открытом доступе. С помощью этой техники правительство может контролировать своих граждан, запрещая им посещать определенные веб-сайты, которые они не должны видеть, например, веб-сайты Dark, военную информацию и т. д.

Как предотвратить отравление DNS?

Всегда справедливо говорят, что « профилактика лучше, чем лечение », а также решение проблемы может стоить вам намного дороже, чем ее предотвращение. В конце концов, как только ваше устройство будет заражено отравлением DNS и ваш сайт выйдет из строя, посетители не будут обвинять в этом хакеров, а будут обвинять вас или вашу компанию напрямую.

Хотя профилактика необходима для отравления DNS, это не так просто, давайте посмотрим, что вы можете сделать со своей стороны.

Используйте известный и безопасный веб-хостинг

Выбор надежного и безопасного веб-хостинга с самого начала всегда приветствуется, и никогда не следует идти на компромисс в этом вопросе. Поскольку существует множество поставщиков услуг веб-хостинга, вам следует выбрать единственного, который имеет хорошую репутацию и лучшие функции безопасности в отрасли.

WPOven является одним из известных и уважаемых поставщиков услуг веб-хостинга в США, который верит в предоставление отличного веб-хостинга. Все веб-сайты, размещенные на WPOven, обеспечены безопасностью корпоративного уровня и другими функциями, которые никто не может предоставить по доступным ценам. Некоторые из первоклассных функций безопасности WPOven , которые вы никогда не должны пропустить:

- Бесплатный SSL на основе Let's encrypt для всех ваших сайтов

- Защищенные серверы

- Брандмауэр веб-приложений

- Встроенная защита от ботов

- Регулярное сканирование на наличие вредоносных программ

- Экспертная поддержка WordPress 24X7

- Интеграция с Cloudflare по всему миру

- Неограниченная постановка

- Ежедневное удаленное резервное копирование и восстановление в один клик

- Поддержка защиты от взлома

- Автоматические и безопасные обновления и т. д.

Чтобы узнать больше, вы также можете посетить нашу специальную страницу «Высокозащищенный хостинг WordPress».

Включить расширения безопасности DNS (DNSSEC)

Включение DNSSEC может быть одним из наиболее важных шагов, которые помогут вам предотвратить отравление DNS или спуфинг DNS. DNSSEC добавляет уровень аутентификации, отсутствующий в типичных интернет-протоколах для проверки данных DNS.

Используйте встроенное программное обеспечение для защиты DNS

Некоторое программное обеспечение DNS имеет встроенные функции защиты, вы должны поговорить с разработчиками и подтвердить то же самое перед его установкой.

Держите вашу систему в актуальном состоянии

Всегда рекомендуется поддерживать вашу систему в актуальном состоянии с помощью последних доступных версий или определений. Точно так же ваш DNS также необходимо регулярно обновлять, что часто добавляет новые протоколы безопасности, исправляет ошибки и удаляет предыдущие уязвимости. Кроме того, последние обновления также позволяют быть готовыми к будущим изменениям.

Ограничить DNS-запросы

Ограничение или ограничение DNS-запросов открытыми портами поможет вам избежать перегрузки запросами, которые могут заразить ваши данные.

Всегда включать шифрование данных

Включение шифрования данных в запросах DNS, а также в ответах также может быть полезно для предотвращения отравления DNS. Это добавляет дополнительный уровень защиты, благодаря которому хакерам становится сложно перехватить данные и продолжить правонарушения.

Например, если хакеру удастся проникнуть в ваш DNS и перехватить эти данные, он все равно ничего не сможет сделать. Это связано с тем, что, поскольку данные зашифрованы, их нельзя будет прочитать, и хакеры не смогут использовать эту конкретную информацию, чтобы выдать себя за исходный веб-сайт.

Как обнаружить отравление DNS?

Теперь, если вы хотите проверить, стал ли ваш сайт жертвой отравления DNS или нет, вам необходимо проверить следующее:

- Неожиданное падение трафика вашего веб-сайта может быть признаком отравления DNS, поскольку весь трафик вашего веб-сайта будет перенаправлен на незаконный веб-сайт.

- Попробуйте зайти на свой сайт с другого устройства или использовать VPN и посмотрите, перенаправляется ли ваш сайт на незнакомый сайт или нет. Если да, это означает, что ваш кеш DNS был отравлен.

- Если вы заметили подозрительную активность DNS, обнаруженную в домене, будь то из одного источника в одиночные домены или несколько доменов.

Различные подходы к устранению отравления DNS

На данный момент вы знаете, как происходит отравление DNS, каковы его возможные угрозы, его превентивные меры и как вы можете его обнаружить. Но если вам не повезло, и ваш сайт стал жертвой отравления DNS, то как вы можете это исправить? Давайте проверим некоторые из методов, которые могут помочь вам справиться с этим.

Запустите антивирусную программу

Если вы можете обнаружить отравление DNS, первое, что вам нужно сделать, это убедиться в отсутствии заражения вредоносным ПО. Чтобы убедиться в этом, запустите программу защиты от вредоносных программ и посмотрите, сможет ли она обнаружить ее и решить проблему. Однако некоторые антивирусные программы по-прежнему не могут обнаружить и устранить проблему отравления DNS, поэтому вы не можете полностью полагаться на это.

Вы также должны помнить, что каждое заражение вредоносным ПО работает по-разному и, следовательно, требует другого подхода для их устранения.

Ручное исправление отравления DNS

Если защита от вредоносных программ не работает для вас, второй способ, который вы можете попробовать, — сделать это вручную. Для этого первое, что вам нужно сделать, это полностью отключить интернет-устройство (Wi-Fi) или отсоединить сетевой кабель любого ПК. Таким образом, компьютер не сможет загрузить какой-либо дополнительный вредоносный код, пока вы пытаетесь решить проблему.

Когда вы успешно отключили свое устройство от любого сетевого источника, пришло время начать. Весь механизм отравления DNS основан на перенаправлении процесса разрешения имен Windows.

На самом деле, сама ОС Windows использует несколько механизмов разрешения имен, большинство из которых являются просто остатками первых дней.

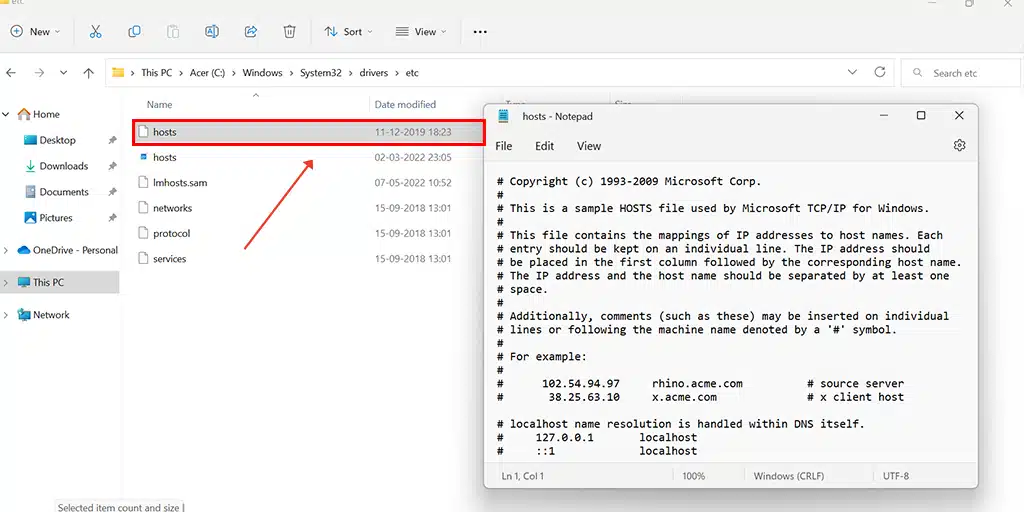

Вот как работает разрешение имен Windows. Когда Windows пытается разрешить имя, первое, что она делает, это проверяет, не является ли это имя своим собственным, после чего переходит к проверке файла Hosts. Проверка хост-файла обязательна, потому что это одна из самых популярных целей для атак хакеров.

Если Windows не может разрешить имя хоста через файл хоста, у нее не будет другого выбора, кроме как использовать DNS. Несмотря на то, что DNS также не работает, ОС Windows будет использовать NetBIOS в качестве последнего варианта.

Поскольку весь механизм разрешения имен управляется и контролируется реестром Windows. Настоятельно рекомендуется сначала сделать резервную копию вашего устройства, а затем приступить к редактированию реестра. Это потому, что если что-то пойдет не так, это может повредить всю вашу ОС.

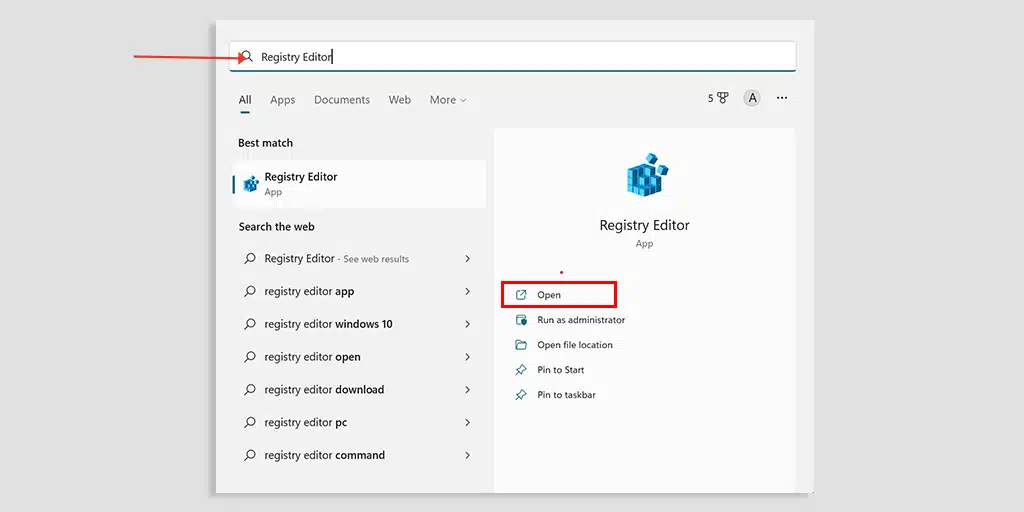

Теперь откройте редактор реестра, вы найдете его в своей ОС Windows, просто выполнив поиск в строке меню, как показано на рисунке ниже.

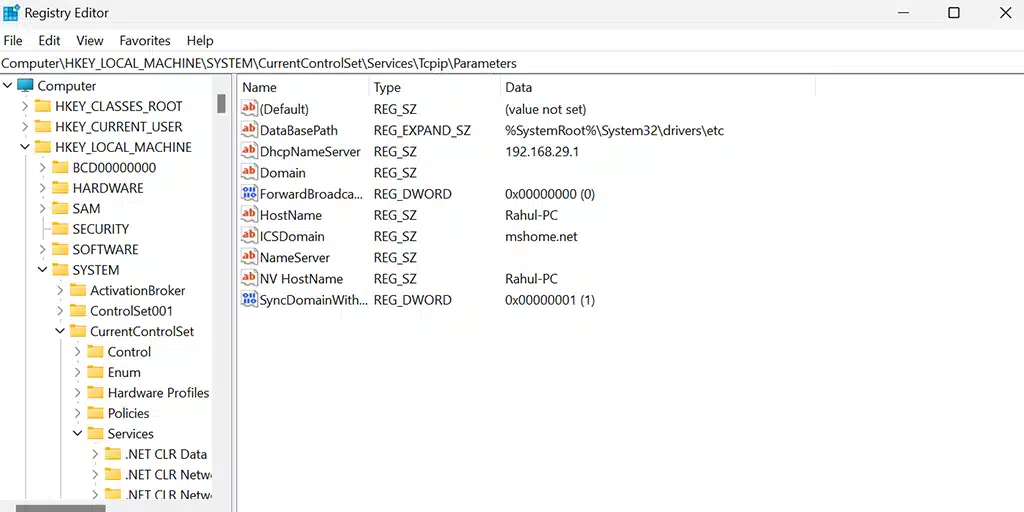

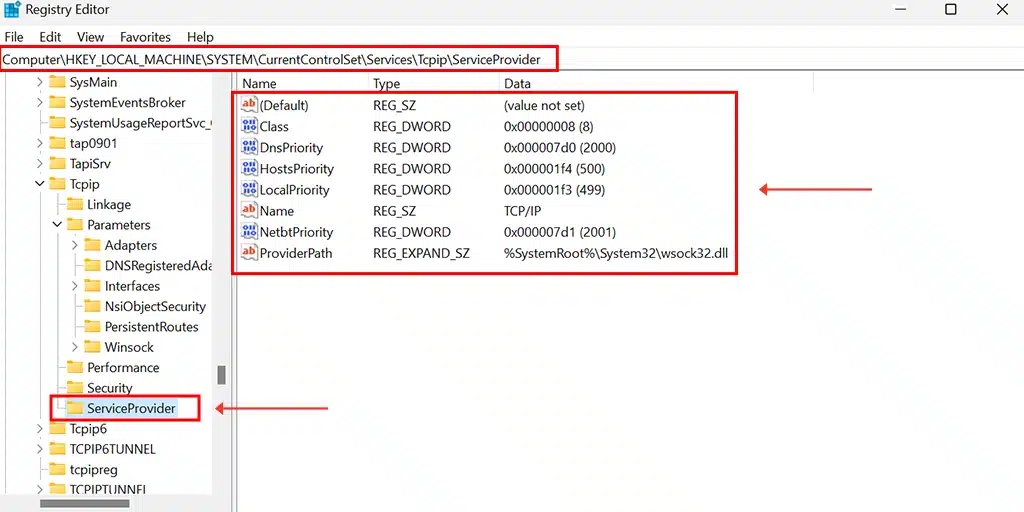

Теперь в редакторе реестра перейдите в раздел HKEY_LOCAL_MACHINE > SYSTEM > CurrentControlSet > Services > Tcpip > Parameters . Как мы уже говорили ранее, Windows инициирует процесс разрешения имен, проверяя, является ли имя хоста собственным или нет. Итак, в ключе HostName вы обнаружите, что имя хоста системы хранится, как показано ниже.

Теперь, после проверки имени хоста, на следующем этапе операционная система проверяет файл хоста. Пользователи Windows 10 и 11 могут найти расположение своего хост-файла в C:\Windows\System32\Drivers\etc. По умолчанию каждый комментарий, упомянутый в хост-файле, должен начинаться со знака решетки (#) , если только вы не внесли в него определенные изменения.

Как мы уже обсуждали ранее, весь механизм разрешения имен и его порядок управляются самим реестром, вы можете проверить и проверить порядок, перейдя в расположение HEKY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\ServiceProvider в редактор реестра.

Теперь вы можете видеть, что доступны различные записи, такие как Dns Priority, HostsPriority, LocalPriority и NEtbtPriority. Каждому из них был присвоен уникальный номер, представляющий их иерархию приоритетов. Чем выше числовое значение, тем ниже приоритет, и наоборот. Таким образом, LocalPriority с назначенным числовым значением (499) показывает более высокий приоритет, чем HostPriority с назначенным числовым значением (500) .

Если вам не нравится углубляться в это, есть две основные вещи, которые вы можете сделать со своей стороны. Первое, что нужно проверить и проверить конфигурацию вашего IP-адреса, — это убедиться, что ваше устройство не использует незаконный DNS-сервер.

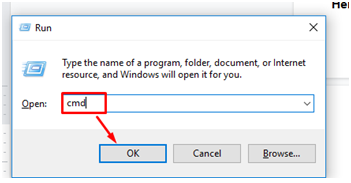

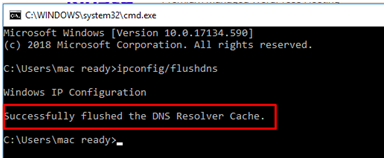

Второе, что вы можете сделать, это полностью очистить кеш DNS, чтобы избавиться от любых потенциальных подозрительных записей. Для этого все, что вам нужно, это открыть командную строку на вашем ПК с Windows и выполнить простые шаги, указанные ниже:

Вот шаги по очистке окон для сброса DNS:

- Перейдите в режим командной строки:

- А. Нажмите кнопки Windows + R на клавиатуре.

- Это запустит небольшое поле для команд запуска.

- Введите CMD в поле и нажмите Enter

- Откроется экран командной строки.

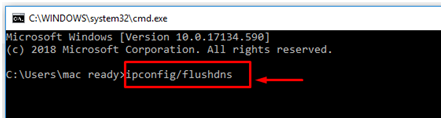

- Введите ipconfig/flushdns и нажмите Enter, как показано ниже.

- Он отобразит сообщение об успехе в качестве подтверждения DNS Flush.

Не существует четкого правила для устранения отравления DNS. Каждая инфекция отличается от другой и требует различных подходов к их борьбе. Но для любой инфекции вы должны сначала попытаться исправить ее с помощью программы защиты от вредоносных программ, прежде чем переходить к ручному методу.

Примеры отравления DNS

Сообщалось о множестве случаев отравления DNS, в которых некоторые из громких случаев упомянуты ниже:

Согласно сообщениям известного американского издания технических новостей The Register , в 2018 году сеть Amazon AWS была захвачена группой воров, которые украли часть криптовалюты из MYEtherWallet.

Группе воров удалось проникнуть в сеть AWS и провести отравление DNS, благодаря чему они смогли перенаправить весь трафик с доменов, размещенных в сети, на поддельный веб-сайт, выдающий себя за другое лицо.

Одной из главных жертв этой атаки стал известный криптовалютный сайт Myetherwallet.com . Воры смогли перенаправить весь трафик myetherwallet.com на вредоносный веб-сайт, маскирующийся под настоящий веб-сайт, и украсть всю конфиденциальную информацию, такую как учетные данные посетителей.

В результате воры использовали эту информацию для входа в свои настоящие учетные записи myetherwallet и вывода всех средств.

Было подсчитано, что со временем бандитам удалось перевести около 17 миллионов долларов в Ethereum на собственные кошельки.

Резюме

DNS-атаки уже не новы и преобладают уже довольно давно. Лучший способ противостоять таким атакам в будущем — следовать строгим и действенным превентивным мерам, а не искать решение.

Это потому, что эти типы атак очень сложно обнаружить, и каждая инфекция может отличаться от других, поэтому решение не является фиксированным. Лучшее, что вы можете сделать со своей стороны, — это разместить свой веб-сайт на надежном, надежном и известном веб-хостинге и наслаждаться душевным спокойствием.

Если вы хотите добавить к этому некоторые моменты или у вас есть какие-либо сомнения, сообщите нам об этом в разделе комментариев ниже.

Выбор правильного веб-хостинга может спасти вас от всех хакерских атак, угроз безопасности, проблем с обработкой веб-сайтов и многого другого. Вы можете получить полное спокойствие за услуги веб-хостинга, разместив свой веб-сайт на высокозащищенных, надежных и самых быстрых выделенных серверах WPOven . Вам будет предоставлено,

- Бесплатный SSL на основе Let's encrypt для всех ваших сайтов

- Защищенные серверы

- Брандмауэр веб-приложений

- Встроенная защита от ботов

- Регулярное сканирование на наличие вредоносных программ

- Экспертная поддержка WordPress 24X7

- Интеграция с Cloudflare по всему миру

- Ежедневное удаленное резервное копирование и восстановление в один клик

- Поддержка защиты от взлома

- Автоматические и безопасные обновления и т. д.

Вы можете получить все эти функции и многое другое в одном плане, начиная с 16,61 доллара США в месяц с неограниченным количеством бесплатных миграций, неограниченным количеством стадий и 14-дневной гарантией без риска . Зарегистрируйтесь сейчас!

Часто задаваемые вопросы

Как я узнаю, что мой DNS отравлен?

Есть несколько способов, с помощью которых вы можете обнаружить или проверить, заражен ли ваш DNS.

1. Проверьте, нет ли неожиданного падения посещаемости вашего сайта.

2. Следите за своим DNS на предмет подозрительной активности

3. Попробуйте зайти на свой сайт с другого устройства или используйте VPN и посмотрите, перенаправляется ли ваш сайт на незнакомый сайт или нет.

Каковы наиболее распространенные DNS-атаки?

Наиболее распространенные DNS-атаки:

1. DDoS-атаки

2. Подмена DNS

3. DNS-флуд

4. Атака NXDOMain

5. DNS-туннелирование и т. д.

Почему хакеры используют отравление DNS?

Хакеры используют отравление DNS для подмены DNS, из-за которой весь веб-трафик будет перенаправлен на другой мошеннический веб-сайт. Этот тип атаки дает хакерам возможность украсть конфиденциальную информацию посетителей или нарушить работу веб-трафика.