Полное руководство по безопасности доменных имен

Опубликовано: 2022-12-14Регистрируете новый домен через WPMU DEV? В этом Руководстве по безопасности доменов содержится вся необходимая информация, чтобы узнать, как обеспечить безопасность и защиту ваших доменов.

Обеспечить безопасность и защиту вашего присутствия в Интернете от хакеров, вредоносного программного обеспечения и непредвиденных событий, которые могут поставить под угрозу ваш бизнес, непросто. Веб-безопасность включает в себя множество областей, включая безопасность веб-хостинга, безопасность веб-сайтов, безопасность паролей, безопасность самого WordPress и безопасность доменных имен .

В этой статье мы рассмотрим все, что вам нужно знать о защите вашего доменного имени. Вы узнаете, как обеспечить безопасность ваших доменных имен, добавив еще один уровень защиты к общей безопасности вашего бизнеса для большего спокойствия.

Мы рассмотрим:

- Что такое захват домена?

- Почему важна безопасность доменных имен?

- Безопасность доменных имен: кто за что отвечает?

- Как угоняют домены

- Угон домена — распространенные сценарии

- Что делать, если ваш домен взломан

- Усовершенствования и рекомендации по безопасности доменных имен

- Рекомендации по обеспечению безопасности доменных имен: что вы можете сделать, чтобы обеспечить безопасность вашего доменного имени

- Дополнительные советы по безопасности домена

- Сделайте безопасность вашего доменного имени приоритетом

Что такое захват домена?

Угон домена или кража домена — это неправомерное получение контроля над доменным именем от законного владельца имени.

Угон домена обычно связан с киберпреступностью. Это включает в себя кражу доменного имени через несанкционированный доступ к учетной записи управления доменом или изменение серверов имен домена путем незаконного доступа к системе доменных имен (DNS), также известной как перехват DNS.

Угон доменов также происходит чаще, чем вы можете себе представить.

Verisign — глобальный поставщик услуг регистрации доменных имен и интернет-инфраструктуры. Они не только являются авторизованным реестром доменов верхнего уровня (TLD), таких как .com, .net, .name, .cc и т. д., но и ежеквартально анализируют состояние индустрии доменных имен и предоставляют краткую информацию. важные тенденции в регистрации доменных имен.

Согласно обзору индустрии доменных имен Verisign (DNIB), в настоящее время в мире зарегистрировано более 350 миллионов доменов. Основываясь на этой цифре, а также на количестве споров о передаче домена и других претензий, связанных с угоном домена, обработанных группой GoDaddy по обеспечению соответствия требованиям доменов и расширенной поддержке (DCAST), компания GoDaddy подсчитала, что злонамеренные киберпреступники ежегодно предпринимают около 170 000 попыток украсть домены из своих доменов. владелец зарегистрированного имени (RNH).

Это означает, что каждый час каждого дня предпринимается около 20 попыток украсть чужое доменное имя.

Почему важна безопасность доменных имен?

Устройства подключаются и общаются друг с другом в Интернете, используя уникальные IP-адреса.

Поскольку IP-адрес — это просто набор цифр (например, 2607:f8b0:4004:815::200e), человеческому мозгу сложно их запомнить, поэтому мы сопоставляем доменные имена с IP-адресами, чтобы упростить поиск сайтов.

Например, показанная выше строка чисел — это IP-адрес веб-сайта Google. Гораздо проще запомнить Google.com , чем сказать кому-то, кто ищет ответы в Интернете, на «просто 2607:f8b0:4004:815::200e это» , вы согласны?

Этот пример также показывает, почему доменные имена так важны и их необходимо защищать. Домены не только представляют ваш бренд и вашу личность в Интернете, они также являются основным способом, с помощью которого остальной мир может общаться с вашим бизнесом в Интернете.

Если кто-то захватывает ваш домен, он не только контролирует ваш онлайн-бренд и личность, но также контролирует все адреса электронной почты, основанные на этом домене, и может нанести полный ущерб вашему веб-сайту и вашему бизнесу.

Как говорит ICANN, организация, отвечающая за управление доменными именами по всему миру…

«Похищение домена может иметь длительные и существенные последствия для владельца регистрации. Регистрант может потерять установленную онлайн-идентификацию и подвергнуться вымогательству со стороны спекулянтов именами.

Угон домена может нарушить или серьезно повлиять на бизнес и операции владельца регистрации, включая (но не ограничиваясь) отказ в предоставлении и кражу услуг электронной почты, несанкционированное раскрытие информации через фишинговые веб-сайты и проверку трафика (подслушивание), а также нанесение ущерба репутацию и бренд посредством порчи веб-сайта».

Источник: ICANN

Как только угонщик получает доступ к учетной записи домена и его панели управления, он может изменить администратора учетной записи и пароль, а также перенаправить домен на новый сервер («захват DNS»), фактически получив полный контроль над доменом.

Если вы хотите прочитать о проблемах, с которыми вы можете столкнуться, если ваше доменное имя будет взломано, ознакомьтесь с инсайдерским отчетом о захвате доменного имени perl.com.

Итак, что вы можете сделать, чтобы защитить свой домен от взлома?

Чтобы правильно ответить на этот вопрос, сначала давайте посмотрим, кто отвечает за обеспечение различных аспектов безопасности домена.

Далее мы рассмотрим общеотраслевые рекомендации по безопасности доменных имен и то, что вы можете сделать, чтобы обеспечить безопасность и безопасность ваших доменных имен.

Безопасность доменных имен: кто за что отвечает?

Безопасность доменных имен включает в себя множество игроков. Это включает:

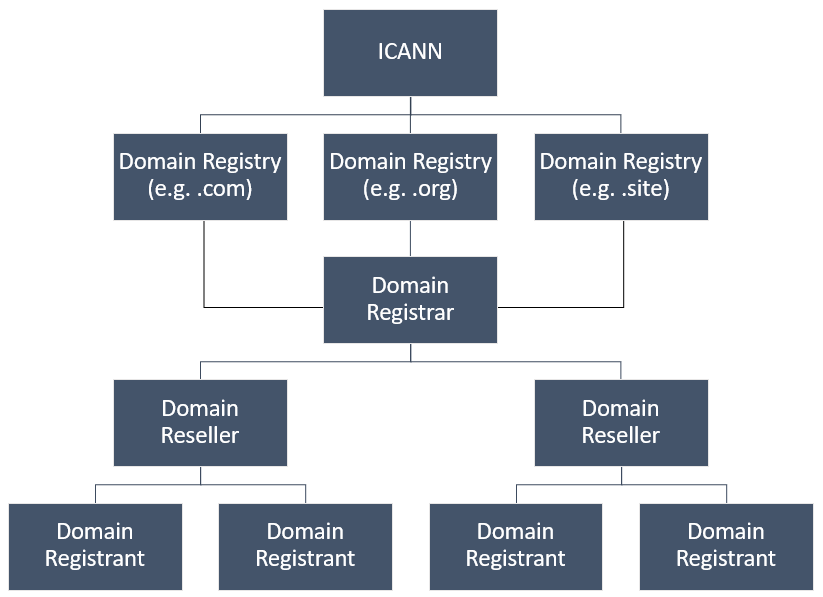

- ICANN (Интернет-корпорация по присвоению имен и номеров) . Это глобальная некоммерческая общественная корпорация, отвечающая за обеспечение стабильного, безопасного и единого глобального Интернета, а также орган, отвечающий за надзор за инфраструктурой, которая позволяет любому браузеру подключаться к любому домену в Интернете в любой точке мира. . ICANN также поддерживает глобальную базу данных, содержащую все мировые IP-адреса и доменные имена, называемую Системой доменных имен (DNS) и часто называемую телефонной книгой Интернета, соединяющую веб-браузеры со всеми веб-сайтами.

- Реестр доменов . Каждый разрешенный домен верхнего уровня (TLD), например .com, .net, .store, .site и т. д., контролируется организацией, официально назначенной ICANN. Таким образом, реестры доменов являются официальной организацией, отвечающей за управление всеми доменами в этом TLD.

- Регистратор доменов — организация, аккредитованная ICANN, которая делает покупку и регистрацию доменных имен доступными для юридических и физических лиц. По сути, они являются поставщиками доменных имен, которые могут вносить коррективы в информацию о доменном имени в базе данных, поддерживаемой ICANN. Регистратор доменов может получать и продавать домены из разных реестров доменов.

- Реселлер доменов — это также поставщики доменных имен, но не аккредитованные ICANN. Реселлеры доменов — это точка распространения для регистраторов доменов. Они передают информацию регистраторам доменов, которые затем обновляют глобальную базу данных ICANN.

- Регистрант домена — это лица (компании, предприятия или частные лица), которые покупают и регистрируют доменные имена. Важно отметить, что доменные имена не могут принадлежать , только арендованы.

См. приведенную ниже таблицу, если вам нужна помощь в понимании того, как устроен мир доменных имен.

Отчет, составленный ICANN с подробным описанием инцидентов и угроз захвата доменных имен, показал, что инциденты захвата доменных имен часто являются результатом сочетания сбоев в системе безопасности, в которых могут участвовать все вышеперечисленные стороны.

Эти сбои включают в себя:

- Недостатки в регистрации и связанных с ней процессах

- Несоблюдение трансферной политики

- Плохое администрирование доменных имен регистраторами, реселлерами и владельцами регистраций.

Как угоняют домены

В вышеупомянутом отчете ICANN обнаружила, что многие инциденты безопасности, ведущие к захвату доменных имен, происходят, когда регистраторы и реселлеры не соблюдают ее политику передачи, а их процессы проверки личности владельцев доменов недостаточны для обнаружения и предотвращения мошенничества, введения в заблуждение и выдачи себя за владельцев доменов. .

Однако ICANN также играет в этом определенную роль. Его политика в отношении передачи регистраций между регистраторами делает передачу контактных адресов электронной почты приемлемой формой идентификации.

Все, что нужно угонщику домена для захвата домена, — это доменное имя и адрес электронной почты административного контакта.

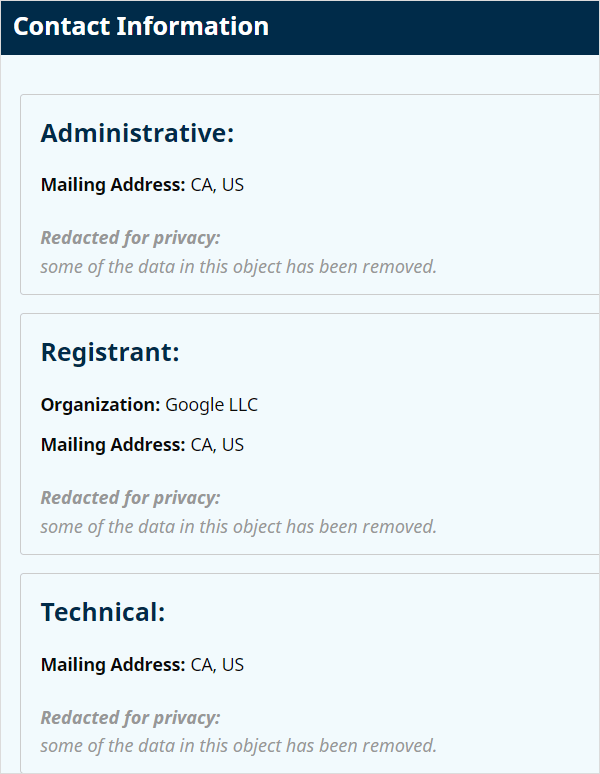

Адреса электронной почты и контактная информация регистрантов часто доступны через службу Whois. Это позволяет любому пользователю с адресом электронной почты, совпадающим с контактным адресом электронной почты для переноса, выдавать себя за владельцев регистрации.

Оттуда злоумышленникам и злоумышленникам не составит труда применить свои нечестно полученные навыки социальной инженерии для атаки на домен. Они могут сделать это, собирая контактную информацию с помощью служб Whois и регистрируя домены с истекшим сроком действия, используемые административными контактами.

Учитывая вышеизложенное, неудивительно, что каждый год предпринимается так много попыток захвата домена.

Подумайте, насколько просто мошенник может получить информацию, необходимую для того, чтобы выдать себя за авторизованного администратора аккаунта и связаться с регистратором домена в надежде получить доступ к панели управления доменом:

- Это может быть «внутренняя работа», если кто-то в компании имеет доступ к информации об учетной записи владельца.

- Это может произойти из-за нарушений безопасности и компрометации, таких как взлом устройства владельца или учетной записи электронной почты, или из-за кражи личных документов, содержащих информацию об учетной записи.

- Это может быть даже кто-то, кто звонит регистратору с выдуманной историей, симулирующей острую необходимость получить немедленный доступ к учетной записи в результате «чрезвычайной ситуации». Например, выдавая себя за члена семьи или сотрудника компании, которая закрылась, или заявляя, что владелец аккаунта умер и компании требуется срочный доступ к домену для продолжения торговли.

Другие факторы, способствующие высокой частоте попыток захвата домена, упомянутые в отчете ICANN, включают:

Владельцы доменов, допускающие устаревание регистрационных записей

Политика ICANN требует, чтобы регистраторы ежегодно запрашивали у владельцев регистраций обновление своих записей, но регистраторы не обязаны предпринимать какие-либо действия, кроме уведомления владельцев регистраций.

Отсутствие точных регистрационных записей и информации Whois в процессе передачи делает доменное имя уязвимым для атак.

Реселлеры доменов могут стать «невидимыми» для ICANN

ICANN и реестры имеют дело с регистраторами доменов, но не имеют отношения к реселлерам доменов.

Хотя торговые посредники могут работать с привилегиями регистратора при регистрации доменных имен, регистратор несет ответственность за обеспечение соблюдения политик реселлерами и точное ведение записей о транзакциях с доменными именами.

Этот «пробел» в цепочке деловых отношений, ведущей от владельцев регистраций к ICANN, был определен как область с потенциальными возможностями для использования злоумышленниками.

Механизмы разрешения споров не предназначены для решения срочных вопросов

Политика ICANN по передаче данных между регистраторами не предназначена для предотвращения инцидентов, требующих немедленной и скоординированной технической помощи между регистраторами, и не содержит положений, разрешающих срочное восстановление информации о регистрации доменного имени и конфигурации DNS.

Регистранты также должны сыграть свою роль

ICANN, реестры, регистраторы и торговые посредники должны сделать все, что в их силах, чтобы обеспечить безопасность и защиту доменов.

Однако, как мы рассмотрим далее в этом руководстве, владельцы регистраций также играют важную роль в обеспечении безопасности своих доменов.

В конце концов, как говорится, сила цепочки зависит от ее самого слабого звена, и часто владельцы доменных имен становятся самым слабым звеном, не принимая всех необходимых мер предосторожности, а затем становясь жертвами тактики социальной инженерии (например, фишинговые электронные письма, доменные спуфинг и т. д.), что приводит к краже личных данных или выдаче себя за другое лицо. Как только это произойдет, хакеры могут легко захватить доменное имя и получить контроль над ним.

Угон домена — распространенные сценарии

Прежде чем мы перейдем к тому, что можно сделать для повышения безопасности домена, давайте рассмотрим некоторые из наиболее распространенных типов сценариев захвата домена, а затем кратко обсудим, что делать, если вы столкнулись с одним из описанных ниже инцидентов:

Перенос доменного имени

Как правило, когда кто-то атакует ваш домен, он обычно стремится к одному из двух (или к обоим) результатам:

- Измените контактную информацию для регистрации домена, чтобы получить контроль над любыми доменами, зарегистрированными под вашей учетной записью, или

- Измените настройки DNS, чтобы разрешение вашего доменного имени обрабатывалось другим сервером (это называется перехватом DNS, и мы рассмотрим его ниже).

Если целью воров домена является сохранение имени, они могут обновить регистрационные данные (WHOIS), связанные с доменным именем, изменить платежные реквизиты, а затем попытаться передать доменное имя новому регистратору, чтобы стереть историю. своей регистрационной деятельности.

Как упоминалось ранее, как только угонщик получает доступ к учетной записи вашего домена и его панели управления, он может получить полный контроль над вашим доменом, изменив администратора учетной записи и пароль, перенаправив домен на новый сервер и сея хаос в вашем бизнесе.

В худшем случае угонщик может привести к значительной потере доходов и ущербу для вашего бренда.

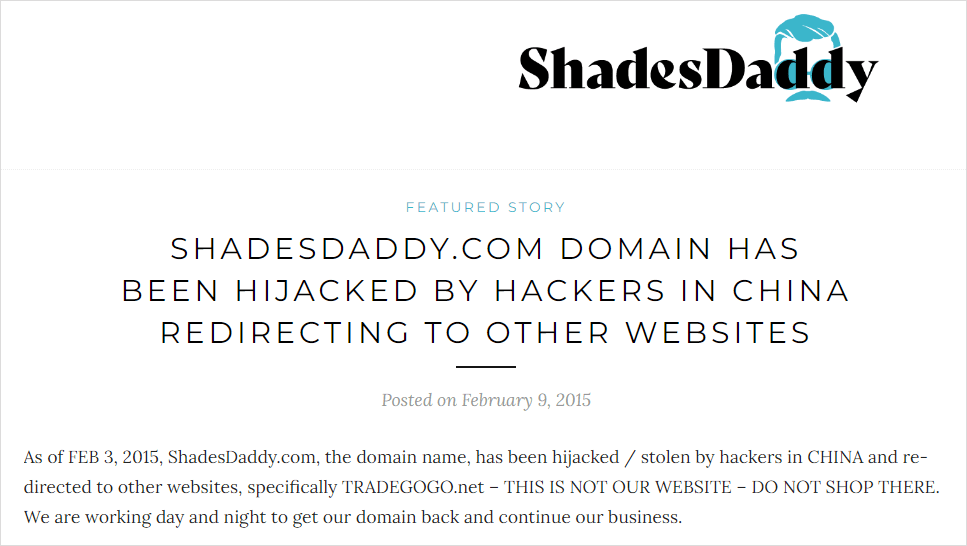

Именно это произошло с ShadesDaddy.com в 2015 году, когда хакеры захватили их учетную запись регистратора и перенесли домен на учетную запись в Китае, которая продавала контрафактные товары, в результате чего компания понесла большие потери трафика, доходов и нанесла ущерб своему бренду.

Захват домена

Если угонщик захватывает ценное доменное имя, он может продать его или вымогать деньги у владельца, требуя выкуп.

Разрушение бизнеса

Как было ясно из статьи о взломе Perl.com, описанной ранее, если контактные данные электронной почты вашей учетной записи домена привязаны к вашему домену и ваш домен взломан, все деловые сообщения по электронной почте также будут эффективно перехвачены.

Угонщики доменов могут делать что угодно: от отключения и вмешательства в каналы связи, такие как ваш веб-сайт и электронная почта, до рассылки поддельных электронных писем и полного сокрытия всех деловых коммуникаций в Интернете.

Перехват DNS

Как объясняется в этой статье, если хакер может изменить информацию на DNS-сервере, он потенциально может отправить кого-то на IP-адрес, который не обязательно совпадает с тем, куда, по их мнению, они направлялись.

Есть много способов сделать это, большинство из которых включает получение контроля над DNS-сервером. Это называется перехватом DNS или отравлением DNS.

При захвате домена хакерам не нужно ничего менять в существующем DNS-сервере. Они могут просто изменить информацию о домене в учетной записи регистрации домена (куда вводится вся основная информация DNS) и указать на сервер домена, который они контролируют.

Фарминг

Фарминг — это когда злоумышленник получает контроль над вашим веб-сайтом и указывает на него вредоносный сайт или публикует оскорбительный контент на вашем сайте. Это может нанести серьезный ущерб вашей репутации, поскольку весь трафик направляется на контент, который вы не можете контролировать.

Фишинг

Угонщики доменов могут нанести еще больший ущерб, захватив ваш домен, используя ваш веб-сайт для сбора ценной информации от пользователей, такой как кредитные карты, номера социального страхования, логины и т. д., и участвовать в серьезных преступных действиях, которые могут повлиять на жизнь многих людей.

Что делать, если ваш домен взломан

Восстановление угнанного домена может занять время и повлечь за собой много хлопот и расходов, но это возможно, поэтому, если это произойдет с вами, не отчаивайтесь… действуйте!

В предыдущем разделе мы упоминали о захвате ShadesDaddy.com. Вот рассказ из первых рук от владельца домена, описывающий, что потребовалось для восстановления его домена.

Как отмечает в статье Пабло Палатник, владелец ShadesDaddy.com, важно понимать, какую роль в доменных именах играют такие компании, как ICANN и Verisign.

В этом руководстве мы достаточно подробно рассмотрели ICANN. Если вы стали жертвой захвата домена, ICANN рекомендует обратиться за помощью к их группе безопасности. Затем они спросят об обстоятельствах, связанных с нападением.

Также важно отметить, что, как упоминалось в статье выше, Verisign — единственная организация, имеющая полномочия на передачу доменного имени в случае захвата (по решению суда или уведомлению ICANN о соответствии).

Как также отмечается в статье, как только вы узнаете, что ваше доменное имя могло быть атаковано, первым шагом будет немедленное оповещение и информирование вашего регистратора домена, а также побуждение его к немедленным действиям и запуску процедур ICANN, таких как передача регистратора. Действует политика разрешения споров для связи с регистратором, у которого в настоящее время есть ваше доменное имя.

Требуйте, чтобы перевод был отозван немедленно. Регистраторы обычно применяют 60-дневную блокировку переноса к процедуре переноса, поэтому, если ваш домен был перенесен на внутреннюю учетную запись того же регистратора, у вас больше шансов восстановить его.

Не ждите слишком долго, так как вор домена может попытаться переместить доменное имя несколько раз, чтобы замести следы, и это только усложнит ситуацию и затруднит восстановление вашего домена.

Затем вы должны изменить все свои пароли, чтобы хакер не смог проникнуть в другие ваши учетные записи.

Если у вас есть зарегистрированный товарный знак, Единая политика разрешения споров о доменных именах (UDRP) — это договор, которому должны следовать все регистраторы, аккредитованные ICANN, при разрешении споров о владении доменным именем. Он позволяет быстро заблокировать домен, предотвратить изменение или передачу его данных другому регистратору, а также предотвратить внутренние переводы между учетными записями регистратора.

Имейте в виду, однако, что ЕПУС была в первую очередь разработана как способ противодействия киберсквоттингу или нарушениям товарных знаков, поэтому, если ваше доменное имя не связано с товарным знаком, это может быть не очень полезно.

Согласно ICANN, документация является ключом к восстановлению угнанных доменных имен.

Поскольку чрезвычайно важно, чтобы вы могли продемонстрировать своему спонсирующему регистратору, что регистрация или использование домена принадлежат вам по праву, ICANN предоставляет список документации, которую вы должны вести для создания «бумажного следа» в случае возникновения спора о владении доменом. с тем, кто указан в качестве владельца домена в угнанном доменном имени.

Некоторые из основных документов, которые вы должны быть в состоянии предоставить, включают в себя такие вещи, как:

- История домена (копии регистрационных записей, которые показывают вас или вашу организацию в качестве владельца регистрации, платежные записи, квитанции по электронной почте, веб-журналы, архивы, налоговые декларации и т. д.).

- Финансовые транзакции, связывающие вас с захваченным доменным именем (например, кредитные карты или банковские выписки с подробной информацией о покупке).

- Корреспонденция от вашего регистратора, касающаяся захваченного доменного имени (например, уведомления о продлении домена, уведомления об изменении DNS, записи телефонных звонков и т. д.)

- Юридические документы, в которых упоминается доменное имя (например, договор о продаже бизнеса, в котором указано доменное имя).

Некоторые дополнительные вещи, которые вы можете сделать, по словам Пабло Палатника (которому в конце концов удалось вернуть свое доменное имя), — это нанять опытного юриста, попытаться ускорить процесс с помощью судебного постановления и начать поднимать шум о том, что с вами случилось ( например, пост об этом в социальных сетях).

Обратный захват домена

Еще одна вещь, о которой следует помнить, это то, что если вы владеете ценным доменным именем, вы также можете стать жертвой «обратного захвата домена» (RDNH).

Это когда владелец товарного знака пытается получить ваше доменное имя, инициируя спор о доменном имени и обманным путем заявляя, что вы занимаетесь киберсквоттингом (т. е. регистрируете доменные имена, идентичные или похожие на товарные знаки, знаки обслуживания, названия компаний или личные имена в надежде перепродать их с прибылью.)

Там, где захват доменного имени (который также известен как обратный киберсквоттинг) обычно ассоциируется с киберпреступностью, обратный захват домена в основном действует «недобросовестно», пытаясь лишить зарегистрированного владельца доменного имени его доменного имени.

Теперь, когда мы увидели, насколько разрушительным и серьезным может быть захват домена, давайте посмотрим, что можно сделать, чтобы свести к минимуму и предотвратить угрозу инцидентов.

Усовершенствования и рекомендации по безопасности доменных имен

В отчете ICANN не только указываются факторы, которые могут привести к инцидентам с захватом домена, но также предлагаются реестрам и регистраторам различные рекомендации по улучшению безопасности доменов и помощи в защите и защите владельцев доменов от захвата их доменов.

Эти рекомендации охватывают такие области, как:

Ужесточение требований к проверке личности в электронной переписке

ICANN рекомендует повысить все требования к проверке личности до того же уровня, который используется при проверке по почте или лично.

Улучшение записей

ICANN рекомендует изучить дополнительные методы повышения точности и достоверности записей о владельцах доменов.

Реализации Registrar-Lock и EPP authInfo и лучшие практики

Блокировка регистратора — это код состояния, установленный для доменного имени регистратором для предотвращения несанкционированных, нежелательных или случайных изменений доменного имени.

Если установлено, реестр домена запрещает выполнение определенных действий, таких как изменение, передача или удаление доменного имени, изменение контактных данных доменного имени и т. д.

Код EPP authInfo (также известный как Auth-Code, EPP code, код авторизации, код передачи или Auth-Info Code) представляет собой сгенерированный пароль, необходимый для передачи доменного имени между регистраторами доменов, и указывает, что владелец доменного имени санкционировал передачу.

ICANN рекомендует, чтобы один и тот же код authInfo EPP не использовался регистратором для всех доменов, а реестры и регистраторы предоставляли торговым посредникам и владельцам регистраций передовые общепринятые практики, описывающие надлежащее использование и назначение кодов authInfo EPP и риски неправомерного использования, когда уникальные коды EPP не используются. .

Улучшенные коммуникации

ICANN рекомендует изучить вопрос о том, не уменьшит ли количество случаев перехвата доменных имен, делая уведомления о предстоящей передаче между реестрами и регистраторами владельцам доменов обязательными, а не необязательными.

Предоставление аварийных каналов и процедур

ICANN рекомендует регистраторам получать контактную информацию для экстренных случаев от владельцев регистраций и делиться контактной информацией сотрудников службы экстренной поддержки с другими регистраторами, торговыми посредниками и реестрами, чтобы обеспечить круглосуточный доступ к персоналу службы технической поддержки регистраторов в чрезвычайной ситуации.

Кроме того, ICANN рекомендует регистраторам определить экстренные процедуры и политики, позволяющие владельцам регистраций получать немедленное вмешательство и восстанавливать регистрационную информацию о своих доменных именах и конфигурацию DNS.

Повышение осведомленности общественности

ICANN рекомендует предоставить владельцам регистраций лучшее образование в таких областях, как:

- Угрозы захвата доменных имен, выдачи себя за владельцев доменов и мошенничества.

- Процедуры запроса вмешательства и получения немедленного восстановления доменного имени и конфигурации DNS.

- Поддержание достоверности регистрационной информации.

- Механизмы защиты, такие как Registrar-Lock, EPP authInfo и т. д.

Улучшение подотчетности

ICANN рекомендует внедрить более надежные механизмы правоприменения для работы с регистраторами, которые не соблюдают политику передачи, и повысить ответственность регистраторов при работе с торговыми посредниками.

Рекомендации по обеспечению безопасности доменных имен: что вы можете сделать, чтобы обеспечить безопасность вашего доменного имени

Теперь, когда мы рассмотрели все, что делается и предлагается ICANN для улучшения безопасности доменов для реестров, регистраторов и реселлеров, давайте обратим внимание на то, что могут сделать владельцы доменных имен, чтобы обеспечить безопасность своих доменных имен.

Выберите надежного поставщика доменов

В идеале вы хотите приобрести свои домены у аккредитованного регистратора или реселлера доменных имен с хорошей репутацией, предлагающего безопасную панель управления DNS и техническую поддержку 24×7.

Важно иметь доступ к группе онлайн-поддержки, специализирующейся на защите и безопасности, поскольку они будут вашим первым контактным лицом, если у вас возникнут какие-либо проблемы с вашими доменами и вам понадобится немедленная помощь или помощь.

Назначьте право собственности на домен бизнес-субъекту

Всегда регистрируйте домены на бизнес или юридическое лицо. Избегайте регистрации доменного имени на имя человека. Это обеспечивает непрерывность бизнеса независимо от лиц, которые могут приходить и уходить из бизнеса.

В качестве примера предположим, что ваш бизнес-менеджер регистрирует доменное имя под своим именем, а затем покидает компанию. Ваш бизнес рискует потерять домен, быть нарушенным или, если возникнут какие-либо проблемы, столкнуться с множеством хлопот, чтобы вернуть право собственности на доменное имя.

Заблокируйте свое доменное имя

Блокировка домена (Registrar Lock) обеспечивает дополнительную защиту доменных имен, предотвращая передачу вашего домена другому регистратору неуполномоченными третьими лицами.

Если оставить домен «разблокированным», злоумышленники могут попытаться передать ваше доменное имя или перенаправить сервер имен вашего домена без вашего разрешения, поэтому заблокируйте ваше доменное имя с помощью системы управления доменными именами сразу же после защиты регистрации вашего домена.

Активировать конфиденциальность домена

Как упоминалось ранее, все, что нужно злоумышленнику для захвата домена, — это доменное имя и адрес электронной почты административного контакта.

Поэтому крайне важно защитить учетную запись электронной почты, связанную с вашим зарегистрированным доменом. Лучший способ сделать это — рассмотреть возможность использования частной регистрации домена при регистрации домена.

Частная регистрация домена (также называемая «Конфиденциальность домена», «Конфиденциальность и защита домена», «Конфиденциальность WHOIS» или «Защита конфиденциальности WHOIS») предоставляет простой и недорогой способ скрыть свое имя, номер телефона и адрес электронной почты от публичного просмотра в базе данных WHOIS, гарантируя онлайн анонимность.

Примечание. Некоторые реестры доменов не поддерживают службы конфиденциальности доменов.

Например, при регистрации доменов .com.au или любых других расширений .au auDA (уполномоченный наблюдатель за пространством имен .au ) отмечает в разделе 2.4, пункт b) своей Политики контактной информации регистранта, что:

«регистранты не должны делать ничего, что может привести к сокрытию подлинной личности владельца регистрации или контактного лица владельца регистрации (например, с помощью службы частной или доверенной регистрации)…»

Выберите надежный пароль

В сегодняшнем мире безудержной киберпреступной деятельности мы даже не должны обсуждать безопасность паролей. Однако слабые пароли остаются одной из главных угроз безопасности данных, поэтому не выбирайте слабые пароли для своей учетной записи регистратора. Вы только вызовете проблемы.

Вместо этого выберите надежный пароль, чтобы угадать его стало практически невозможно. Следуйте основным рекомендациям по безопасности пароля: сгенерируйте пароль длиной не менее 8 символов (чем длиннее, тем лучше), по крайней мере, с одним цифровым значением, одним символом и случайно выбранными буквами.

Регулярно обновляйте свои пароли

Это еще одна базовая, но важная область защиты паролей. Несмотря на все советы по безопасности, многие предприятия в конечном итоге передают пароли членам команды, которые затем могут поделиться ими с другим членом команды. В течение некоторого времени многократный обмен информацией может представлять реальную угрозу безопасности, особенно если к ней имеют доступ люди, которые больше не работают в компании.

Поэтому не забывайте регулярно менять пароли учетной записи регистрации домена. Подходящее время для этого — когда регистраторы рассылают запросы на проверку и обновление ваших контактных данных, как это требуется в соответствии с политикой ICANN.

Продолжая тему безопасности паролей…

Никогда не сообщайте данные для входа в регистратор доменов

Чем меньше людей имеют доступ к вашей учетной записи регистрации домена, тем меньше вероятность нарушений безопасности внутри организации.

Если возможно, постарайтесь ограничить доступ к регистрационным данным вашего регистратора домена только тем, кому это абсолютно необходимо. И если они больше не являются частью организации, то немедленно измените данные для входа.

Зарегистрируйте свое доменное имя на 10 лет

Выберите максимально доступный период регистрации. Многие регистраторы позволяют вам обеспечить вашу регистрацию на срок до десяти лет.

Если вы планируете заниматься бизнесом какое-то время, рассмотрите возможность регистрации домена на следующие 10 лет.

Включить автоматическое продление

Если вы пропустите напоминание о продлении доменного имени и забудете продлить свое доменное имя, вы рискуете, что срок его действия истечет, и его зарегистрирует кто-то другой.

Вы можете избежать потери своего доменного имени, выбрав максимальные периоды регистрации и включив автоматическое продление.

Предоставьте резервную информацию о платеже

Если ваша учетная запись доменного имени позволяет вводить более одного способа оплаты, укажите данные для второго способа оплаты.

Это сведет к минимуму риск потери вашего доменного имени из-за неудачной попытки продления домена (например, из-за просроченной кредитной карты).

Предоставить резервную контактную информацию

Если ваша учетная запись доменного имени позволяет вам предоставлять резервную контактную информацию (включая резервный контактный адрес электронной почты), это помогает авторизованным пользователям легче получить доступ к вашей учетной записи доменного имени, если что-то случится с основным контактным адресом электронной почты.

Что поднимает еще один важный момент…

Используйте другой контактный адрес электронной почты, отличный от адреса электронной почты вашего зарегистрированного домена

Как показывает случай захвата домена Perl.com, если контактный адрес электронной почты вашей регистрационной учетной записи привязан к тому же зарегистрированному доменному имени, вся ваша организация может быть «без связи с внешним миром», если ваш домен будет взломан (т. е. угонщики будут иметь полный контроль над вашим доменом). домен И ваш адрес электронной почты).

По этой причине лучше использовать адрес электронной почты, отличный от того, который связан с зарегистрированным доменом. Кроме того, помогает наличие резервного контактного адреса электронной почты в учетной записи.

Регулярно отслеживайте статус своего доменного имени

Одна из рекомендаций ICANN для владельцев регистрации по защите своих доменов включает регулярный мониторинг статуса доменного имени и своевременное и точное обслуживание контактной и аутентификационной информации домена.

Включение упреждающего мониторинга статуса регистрации доменного имени в ваши регулярные бизнес-проверки поможет вам обнаружить любые проблемы раньше, чем позже.

Дополнительные советы по безопасности домена

Вот некоторые другие варианты, которые можно использовать для обеспечения безопасности ваших доменов и присутствия в Интернете:

Зарегистрировать варианты доменного имени

Мошенники и хакеры часто пытаются зарегистрировать доменные имена, похожие на другие известные домены, чтобы они могли выдать себя за бренд или обманом заставить ничего не подозревающих пользователей предоставить конфиденциальные данные, такие как данные для входа в систему, банковские данные и т. д.

Регистрация популярных вариантов вашего доменного имени не только защищает ваш бренд, но и создает дополнительный уровень защиты от распространенных хакерских методов, таких как фишинг или опечатка доменного имени (тип атаки социальной инженерии, нацеленной на пользователей Интернета, которые неправильно вводят URL-адрес в свою веб-страницу). браузер и перейти на другое зарегистрированное доменное имя, содержащее опечатку, вариант с ошибкой, альтернативное написание, вариант единственного/множественного числа или другое расширение домена.

Используйте доменные SSL-сертификаты

Добавление SSL-сертификата к вашему домену не позволяет хакерам «прослушивать» зашифрованные соединения между устройствами пользователя и вашим веб-сайтом и красть конфиденциальные данные, такие как номера кредитных карт, данные для входа в банк, контактные данные, адреса электронной почты и т. д.

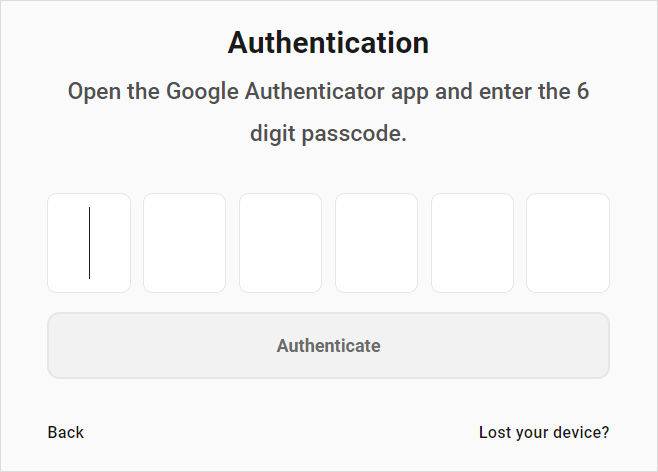

Используйте многофакторную аутентификацию

Multi-factor authentication (MFA) is a security measure that requires at least two or more proofs of identification in order to grant users access.

A 2-step verification method like two-factor authentication (2FA) adds an extra layer of protection by making sure that only you can sign in to your account.

Use DNSSEC

Domain Name System Security Extensions (DNSSEC) is an advanced DNS feature that strengthens DNS authentication using cryptographic digital signatures and adds an extra layer of security to domains by attaching digital signature (DS) records to their DNS information to determine the authenticity of the source domain name.

When DNSSEC is enabled, DNS lookups use a digital signature to verify that the source of your site's DNS is valid. If the digital signature doesn't match, web browsers won't display the site.

Although DNSSEC can improve domain security, protect your domains from potential cache poison attacks and DNS spoofing, and is useful if you have valuable data to protect, it is not automatically enabled as implementation often requires significant effort and expense and needs to be specifically enabled by network operators and domain name owners.

DNSSEC can also reduce site performance, make DNS more prone to failure, and some domain extensions (eg country code domains) don't support it. Hence support and adoption of DNSSEC worldwide is currently slow.

Use A VPN

If you have the need to be extremely security-conscious about your site, you can use a Virtual Private Network (VPN) to access your domain name account and stave off hackers on the lookout for unsecure connections where they can siphon valuable data.

A VPN hides your public IP address and adds security and anonymity when connecting to web-based services and sites.

Don't Let Your Security Guard Down

In addition to all of the above recommendations, it's important to also use common sense and remain vigilant to scams, malware, and other attempts to trick you into giving up valuable details that could see your domain name account being hacked and hijacked.

Some basic precautions you can take include:

- Don't share logins, passwords, and email addresses. Especially not for administrative accounts.

- Use SPAM filters. Yes, spammers have ways of getting around filters, but any suspected spam you can automatically send into a junk mail folder will provide at least a modicum more protection than not using any spam filters at all.

- Never open attachments sent from unknown sources . Unfortunately, even family and friends can forward you emails with attachments containing viruses, so it's important to be extra vigilant. If you are unsure about an attachment, check with the sender to make sure it's legit.

- Don't click any links inside spam messages . Not even the “Unsubscribe” link. It not only makes you vulnerable to viruses and malware, it also confirms to spammers that your email address is active.

Make Your Domain Name Security A Priority

Hopefully, this guide has helped to increase your awareness of how important it is to keep your domain name safe, secure, and protected. The security of your entire digital presence depends on it.

As mentioned at the beginning of this article, keeping your business secure is a complex undertaking. It requires hardening on many levels, and working with trusted partners and solutions.

At WPMU DEV, our aim is to become more than your all-in-one WordPress platform provider. We want to be the business partner you can trust and rely on to grow your business profitably and securely.

If you sell WordPress web development services or plan to start a web development business, consider becoming a WPMU DEV member and buying your domains through our white label integrated domain and hosting reselling platform (soon to be fully automated).

When you register a domain with WPMU DEV either for your own business or on behalf of your clients as a reseller, you get the following security features to help keep your domain safe and protected included at no additional cost:

- Registrar Lock

- Privacy Protection

- HTTPS (if your site is hosted with us, we provide free SSL and force HTTPS).

- Longer Registration Periods (up to 10 years)

- Contact Info Update Verification (whenever you update your contact information, we check our database and if we don't have that data, you will receive a verification email before updating the information.)

- 2FA Options For Members (should your WPMU DEV account password ever become compromised, unauthorized users will still require a 2FA code to be able to login).

- 24/7 Technical Support . Receive expert support on all things WordPress, hosting, and domains any time, any day.

Learn more about the benefits of registering your domains with WPMU DEV or visit our documentation section.