Соответствуют ли ваши электронные письма новым требованиям Google и Yahoo к отправке электронной почты?

Опубликовано: 2024-05-28В феврале 2024 года Gmail и Yahoo Mail начали применять новые правила для защиты получателей электронной почты и повышения безопасности их почтовых ящиков и уменьшения количества спама.

Эти правила требуют от всех отправителей электронной почты соблюдения определенных правил для обеспечения доставляемости электронной почты.

В этом подробном руководстве объясняется, что представляют собой эти новые требования и как они влияют на ваш бизнес.

Мы рассмотрим:

- Новые требования Google и Yahoo к отправке электронной почты

- Понимание SPF, DKIM и DMARC

- СПФ

- ДКИМ

- ДМАРК

- Примеры подтверждения электронной почты

- Письма не доходят до получателей

- Соответствующая электронная почта

- Использование инструментов проверки

- Проверьте SPF, DKIM и DMARC

- Проверьте PTR

- Лучшие практики для отправителей электронной почты

- Дополнительные моменты и полезная информация

- Советы по массовой рассылке по электронной почте

- Заблуждения о SPF

- Заблуждения о DKIM

Новые требования Google и Yahoo к отправке электронной почты

В октябре 2023 года менеджер по продуктам группы безопасности и доверия Gmail Нил Кумаран объявил в блоге Google, что с февраля 2024 года отправителям электронной почты необходимо будет проверять подлинность своих электронных писем, разрешать простую отмену подписки (массовые отправители) и оставаться ниже порога спама, о котором сообщается, чтобы их электронные письма будут доставлены на адреса Gmail.

Поскольку эти требования уже вступили в силу, игнорирование их приведет к тому, что ваше письмо будет автоматически отклонено или отправлено в папку со спамом получателя.

По словам Нила, хотя инструменты обнаружения Gmail предотвращают попадание 99,9% спама, фишинга и вредоносных программ в почтовые ящики и блокируют почти 15 миллиардов нежелательных писем каждый день, сейчас служба сталкивается с еще более сложными угрозами, чем с момента ее запуска в апреле 2004 года. .

Как утверждает Нил в блоге Google…

«Как бы просто это ни звучало, иногда все же невозможно проверить, от кого пришло электронное письмо, учитывая сеть устаревших и противоречивых систем в Интернете».

Новые требования к отправке электронной почты призваны помочь пользователям обеспечить безопасность своих входящих сообщений и отсутствие спама.

Однако эта инициатива по борьбе с мошеннической электронной почтой или спамом путем установления более строгих требований к отправителям электронной почты исходит не только от Google. Партнеры отрасли, такие как Yahoo, также присоединились к работе вместе с Google и остальным сообществом электронной почты, чтобы сделать эти новые требования отраслевым стандартом и базовой практикой гигиены электронной почты.

Рекомендации Yahoo по отправке электронной почты содержат рекомендации, аналогичные рекомендациям Google, и включают ссылку на подробное руководство по передовым общим практикам отправителей от Рабочей группы по борьбе со злоупотреблениями в области обмена сообщениями, вредоносным ПО и мобильными устройствами (M3AAWG), организации, призванной помогать отраслям бороться и предотвращать злоупотребления в Интернете. .

Этот документ предназначен для всех, кто занимается доставкой и соблюдением требований в области электронных коммуникаций, включая маркетинговый и управленческий персонал. Его стоит скачать, и он охватывает новейшие и наиболее эффективные рекомендуемые методы отправки коммерческих электронных сообщений.

Итак, что же это за новые требования и как они влияют на ваш бизнес?

По сути, основные требования можно сформулировать следующим образом:

- Уровень жалоб на спам должен быть ниже 0,3%.

- Теперь требуется аутентификация с использованием SPF, DKIM и DMARC (отправители массовой рассылки).

- У вас должна быть возможность отказаться от подписки одним щелчком мыши и удалять людей, запрашивающих отписку, из своего списка в течение 1–2 дней (отправители массовой рассылки).

Дополнительные требования ко всем отправителям электронной почты включают:

- Обеспечение того, чтобы отправляющие домены или IP-адреса имели действительные прямые и обратные записи DNS, также называемые записями PTR.

- Используйте соединение TLS для передачи электронной почты.

- Форматируйте сообщения в соответствии со стандартом формата сообщений Интернета, RFC 5322.

К отправителям массовых рассылок предъявляются дополнительные требования.

Вы можете прочитать сообщение Нила Кумарана здесь и ознакомиться с рекомендациями Google для отправителей электронной почты и рекомендациями Yahoo для отправителей электронной почты, чтобы узнать, как успешно отправлять электронные письма на личные учетные записи Gmail и YahooMail.

Понимание SPF, DKIM и DMARC

Внедрение протоколов SPF, DKIM и DMARC повышает доставляемость электронной почты, защищает репутацию отправителя и обеспечивает безопасную доставку электронных писем в почтовые ящики получателей.

Если вы не знакомы с SPF, DKIM и DMARC, вот обзор:

СПФ

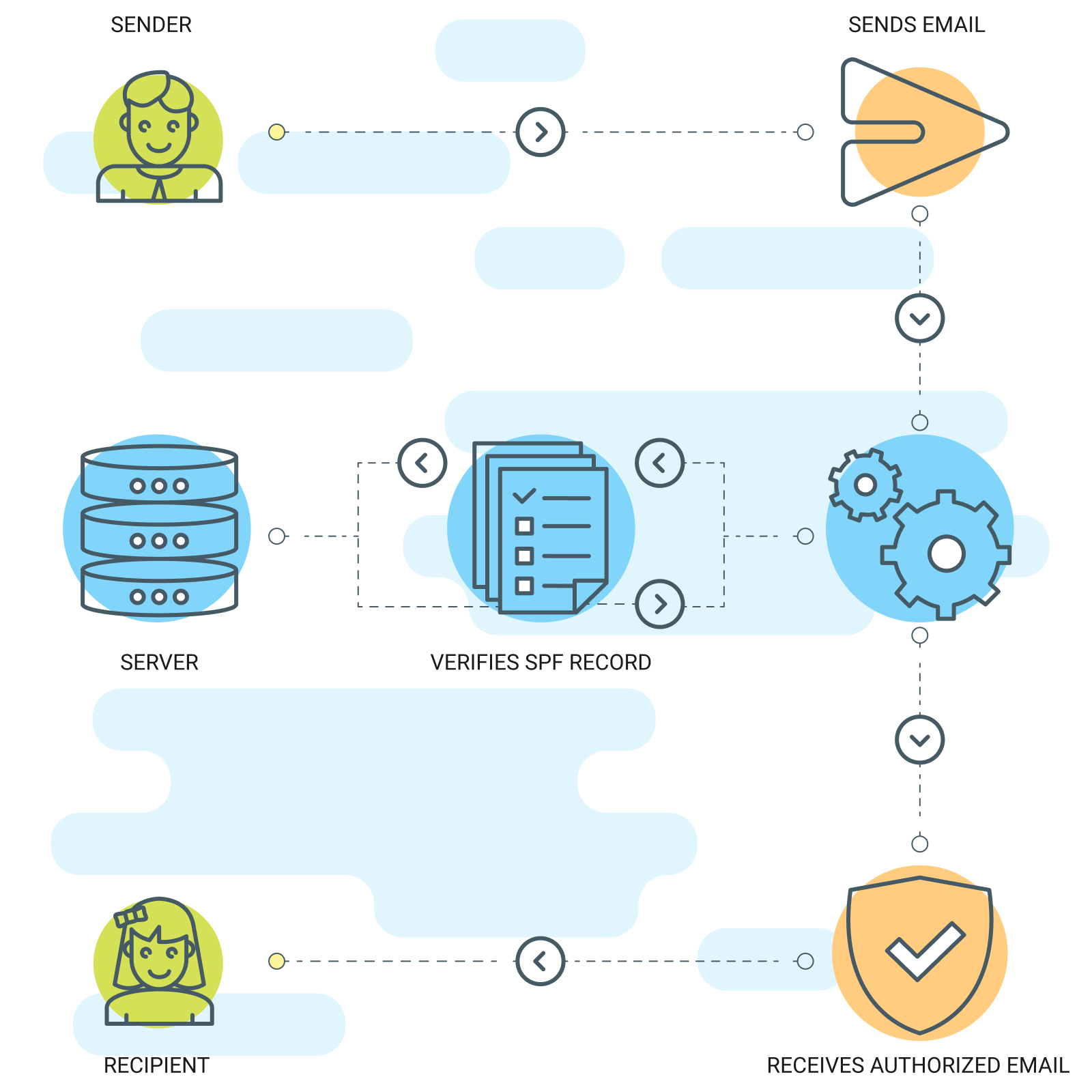

SPF (Sender Policy Framework) — это протокол, который проверяет подлинность отправителя, проверяя, пришло ли электронное письмо с авторизованного сервера.

Он обеспечивает легитимность отправителей электронной почты, проверяя личность отправителя путем перекрестных ссылок IP-адреса отправляющего почтового сервера с заранее определенным списком авторизованных отправляющих IP-адресов, содержащихся в записи DNS.

Записи DNS по сути действуют как каталог, который сопоставляет доменные имена с соответствующими IP-адресами и может включать инструкции по обработке запросов, направленных к этому домену.

Проверяя подлинность личности отправителя по IP-адресам авторизованной отправки, перечисленным в записи DNS для домена, SPF помогает предотвратить подделку электронной почты и повысить доставляемость за счет снижения вероятности попадания электронных писем в черный список или пометки как спам.

Вот шаги, необходимые для создания записи SPF для аутентификации электронной почты:

1. Сбор информации . Соберите IP-адреса всех серверов, которым разрешено отправлять электронную почту от имени вашего домена. Сюда входят ваши собственные почтовые серверы, сторонние поставщики услуг электронной почты и любые другие серверы, используемые для отправки электронных писем.

2. Определите домены отправки . Составьте список всех доменов, используемых для отправки электронной почты, даже если они в данный момент не активны. Это предотвращает попытки подмены домена.

3. Создайте синтаксис записи SPF :

- Начните с тега версии:

v=spf1 - Добавьте авторизованные IP-адреса: например,

ip4:192.0.2.0 - Включить сторонних отправителей:

include:thirdparty.com - Укажите политику SPF:

-all(жесткий сбой) или~all(мягкий сбой).

- Начните с тега версии:

После выполнения описанных выше шагов ваша запись SPF должна выглядеть так, как показано ниже:

v=spf1 ip4:192.0.2.0 include:thirdparty.com -all

Примечание. Записи SPF должны содержать не более 255 символов и содержать не более десяти операторов включения .

4. Опубликуйте запись SPF в DNS . Откройте консоль управления DNS, предоставленную регистратором домена или хостинг-провайдером, добавьте новую запись TXT с именем хоста вашего домена и синтаксисом записи SPF и сохраните изменения.

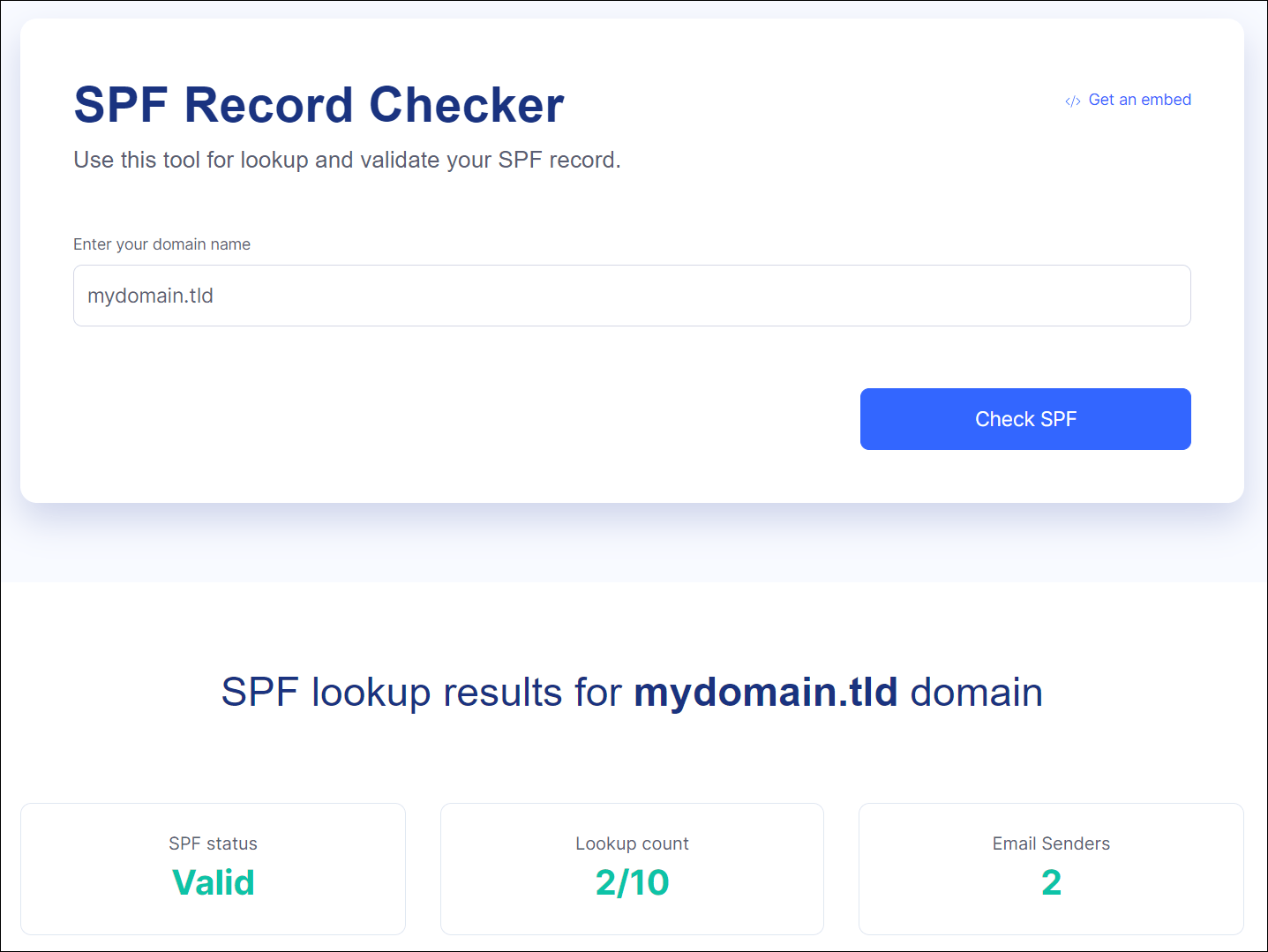

5. Проверка записи SPF . Используйте инструменты проверки SPF (например, средство проверки записей SPF EasyDMARC), чтобы проверить, присутствует ли запись SPF, и убедитесь, что все законные отправляющие IP-адреса указаны и правильно отформатированы.

ДКИМ

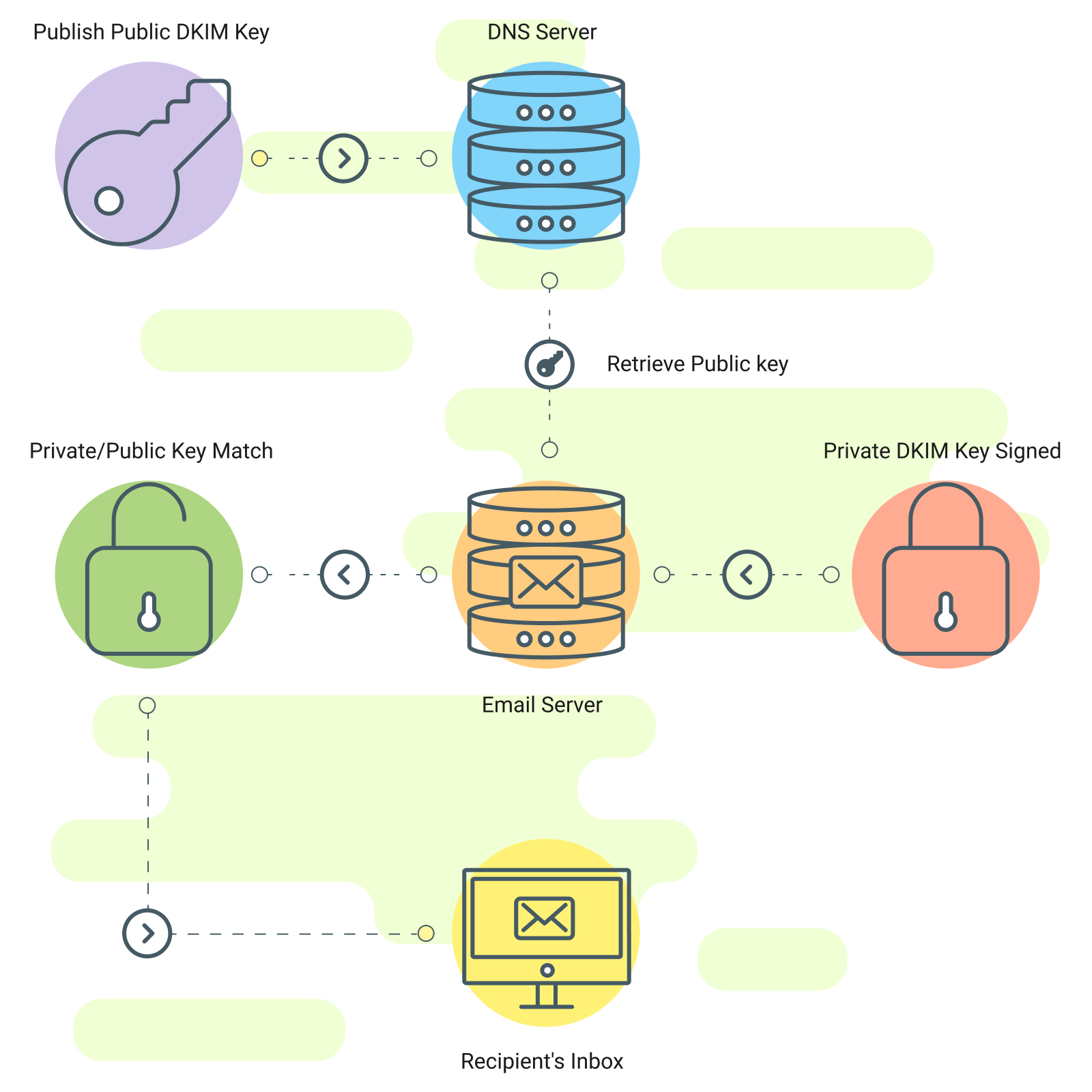

DKIM (DomainKeys Identified Mail) — это метод аутентификации электронной почты, который добавляет цифровую подпись к исходящим электронным письмам.

Эта подпись проверяется почтовым сервером получателя, обеспечивая целостность и подлинность электронного письма. DKIM предотвращает подделку электронной почты и повышает ее доставляемость, снижая вероятность того, что электронные письма будут помечены как спам или фишинг.

DKIM — это что-то вроде цифровой подписи для электронных писем, способ для отправителя (вас) доказать, что он действительно отправил электронное письмо и что оно не было никем изменено.

Заголовок подписи DKIM обычно включает в себя несколько элементов, представленных парами тег=значение .

Вот пример, иллюстрирующий основные компоненты, необходимые для аутентификации электронной почты через DKIM:

DKIM-Signature: v=1; a=rsa-sha256; c=relaxed/relaxed; d=example.com; s=dkim1; h=From:To:Subject:Date; bh=XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX; b=YYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYY

Пояснение к каждому элементу:

-

v=1: версия используемой спецификации DKIM. -

a=rsa-sha256: криптографический алгоритм, используемый для генерации подписи. -

c=relaxed/relaxed: методы канонизации, используемые для заголовка и тела электронного письма. -

d=example.com: домен, которому принадлежит пара ключей DKIM. -

s=dkim1: селектор DKIM, указывающий конкретный ключ, используемый для подписи. -

h=From:To:Subject:Date: список полей заголовка, включенных в подпись. -

bh=XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX: хеш тела письма. -

b=YYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYY: Фактическая цифровая подпись, созданная с использованием закрытого ключа, связанного с селектором.

Вот шаги, необходимые для создания записи DKIM:

1. Создайте ключи DKIM . Используйте инструмент генератора ключей DKIM, предоставленный вашим поставщиком услуг электронной почты или сторонней службой (см. список ниже). Это генерирует пару открытого и закрытого ключей.

2. Опубликуйте открытый ключ в DNS :

- Войдите в консоль управления DNS, предоставленную вашим регистратором домена или хостинг-провайдером.

- Перейдите к настройкам DNS вашего домена.

- Добавьте новую запись TXT с селектором DKIM в качестве имени поддомена и открытым ключом в качестве значения записи. Селектор обычно предоставляется вашим поставщиком услуг электронной почты и зависит от вашей конфигурации DKIM.

Пример записи DKIM:

selector._domainkey.example.com. IN TXT "v=DKIM1; k=rsa; p=MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQC2h9gFo3... (long string)"

3. Проверьте запись DKIM. После добавления записи DKIM проверьте ее правильность с помощью инструментов поиска DNS и убедитесь, что запись TXT содержит правильный селектор DKIM и открытый ключ.

4. Проверьте DKIM. Отправьте тестовые электронные письма из своего домена и убедитесь, что они проходят проверку аутентификации DKIM, используя инструменты тестирования аутентификации электронной почты.

Вот несколько инструментов, которые вы можете использовать для генерации ключей DKIM:

- DKIMCORE.org

- Генератор записей DKIM от EasyDMARC

- Мастер генератора DKIM от SocketLabs

ДМАРК

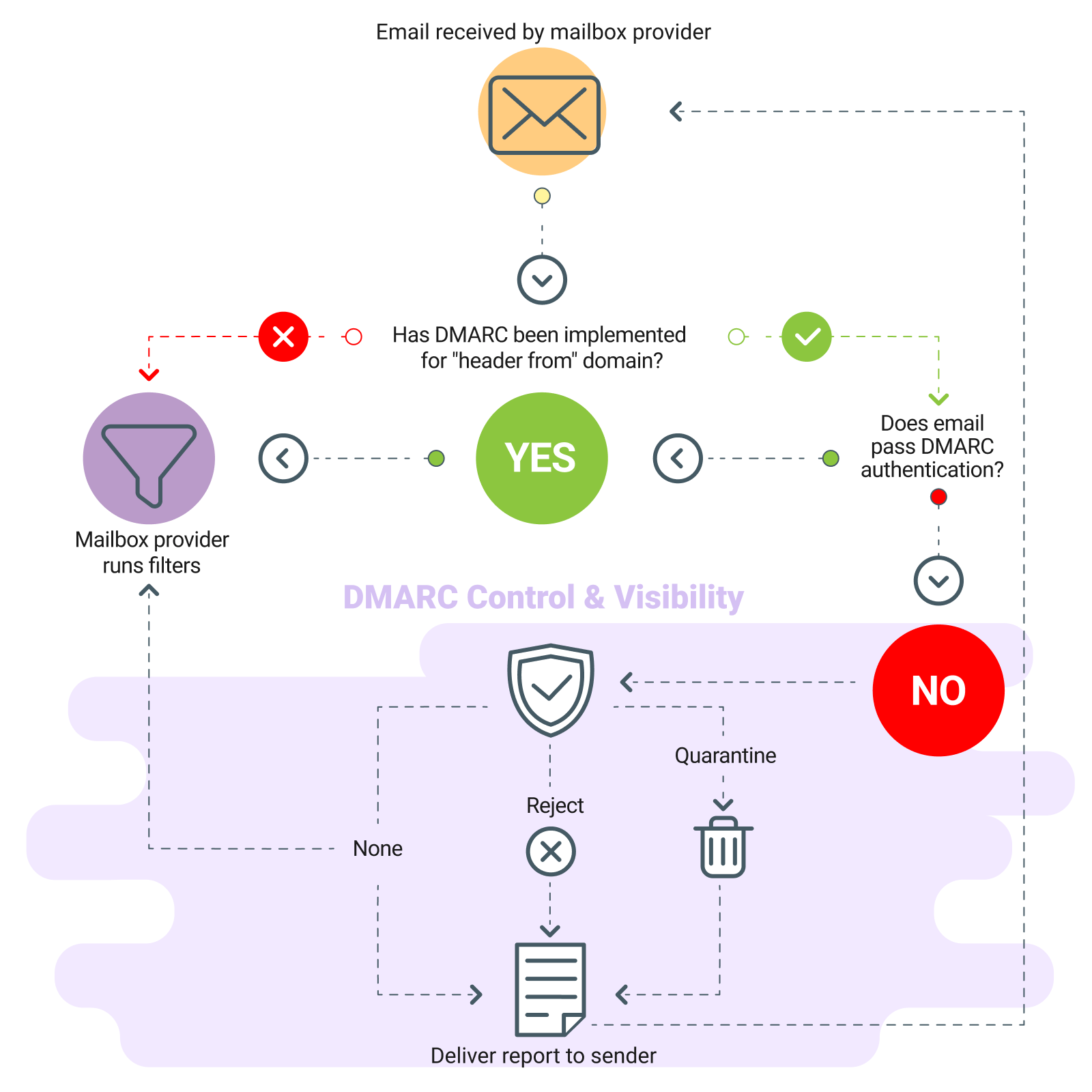

DMARC (Аутентификация, отчетность и соответствие сообщений на основе домена) — это протокол, который помогает защитить домены электронной почты от использования для фишинга, подделки и других вредоносных действий и основан на SPF и DKIM для обеспечения дополнительных возможностей аутентификации электронной почты и создания отчетов.

DMARC помогает убедиться, что отправляемые вами электронные письма действительно исходят от вас. Если кто-то пытается подделать ваш адрес электронной почты, DMARC помогает заблокировать попадание этих фальшивых сообщений другим людям, сохраняя вашу репутацию электронной почты в целости и сохранности.

ДМАРК:

- Улучшает доставляемость электронной почты, позволяя отправителям отслеживать и применять политики аутентификации электронной почты.

- Позволяет владельцам доменов указывать политику обработки электронных писем, не прошедших проверку SPF и DKIM, что повышает прозрачность и безопасность, а также снижает количество попыток спуфинга и фишинга.

- Позволяет владельцам доменов получать оповещения, когда посторонние лица используют домен для подделки электронной почты, защищая репутацию своего бренда.

Чтобы соответствовать критериям DMARC, SPF и DKIM должны быть правильно настроены для домена « От » электронной почты. Домен «От» должен соответствовать домену, аутентифицированному с помощью SPF или DKIM.

Как реализовать DMARC

1. Определите политику DMARC . Определите политику DMARC, которую вы хотите применять. DMARC предлагает 3 варианта политики:

- Нет : только режим мониторинга, никакие действия не предпринимаются, если электронное письмо не проходит проверку DMARC.

- Карантин : подозрительные электронные письма отправляются в папку «Спам/Нежелательная почта».

- Отклонить : подозрительные электронные письма полностью отклоняются.

2. Создать запись DMARC . Создайте запись DMARC TXT с выбранной вами политикой. Используйте следующий синтаксис:

_dmarc.example.com. IN TXT "v=DMARC1; p=none; rua=mailto:[email protected]; ruf=mailto:[email protected]"

- Замените

example.comсвоим доменом. -

v=DMARC1: указывает версию DMARC. -

p=none/quarantine/reject: определяет политику. -

rua: указывает адрес электронной почты для получения сводных отчетов. -

ruf: указывает адрес электронной почты для получения аналитических отчетов.

- Замените

3. Публикация записи DMARC в DNS. Войдите в панель управления своего провайдера DNS.

- Перейдите в раздел управления DNS вашего домена.

- Добавьте новую запись TXT с

host _dmarcи значением, соответствующим созданной вами записи DMARC.

4. Проверьте запись DMARC . Используйте инструменты поиска DNS, чтобы убедиться, что запись DMARC правильно опубликована и распространена.

5. Мониторинг отчетов . Регулярно проверяйте сводные и аналитические отчеты, отправляемые на адреса электронной почты, указанные в записи DMARC. Эти отчеты предоставляют информацию об ошибках аутентификации электронной почты и помогают точно настроить политику DMARC.

Примечания:

- Будьте очень осторожны при создании записи DMARC, поскольку любая неправильная конфигурация отрицательно повлияет на доставку электронной почты. Мы рекомендуем следовать этим рекомендациям Google, начиная работу с DMARC.

- Убедитесь, что SPF и DKIM аутентифицируют электронную почту в течение как минимум 48 часов ПЕРЕД включением DMARC.

Вот несколько бесплатных инструментов, которые вы можете использовать для создания, проверки и проверки записей DMARC:

- Инструменты DMARC от dmarcian.

- Поиск и проверка записей DMARC от EasyDMARC

- Дайджесты DMARC. Если вы настроили адрес для отчетности DMARC, не рекомендуется использовать свой личный или рабочий адрес, поскольку ваш почтовый ящик будет переполнен непонятными электронными письмами. Вместо этого рассмотрите возможность подписки на инструмент отчетности DMARC, чтобы убедиться, что вы правильно аутентифицировали все инструменты, которые вы используете для отправки электронной почты.

Примеры подтверждения электронной почты

Теперь, когда мы определили, что означают SPF, DKIM и DMARC, давайте посмотрим на некоторые реальные примеры этих протоколов в действии, чтобы вы могли лучше понять, почему ваши электронные письма могут доходить, а могут и не доходить до намеченных получателей.

Письма не доходят до получателей

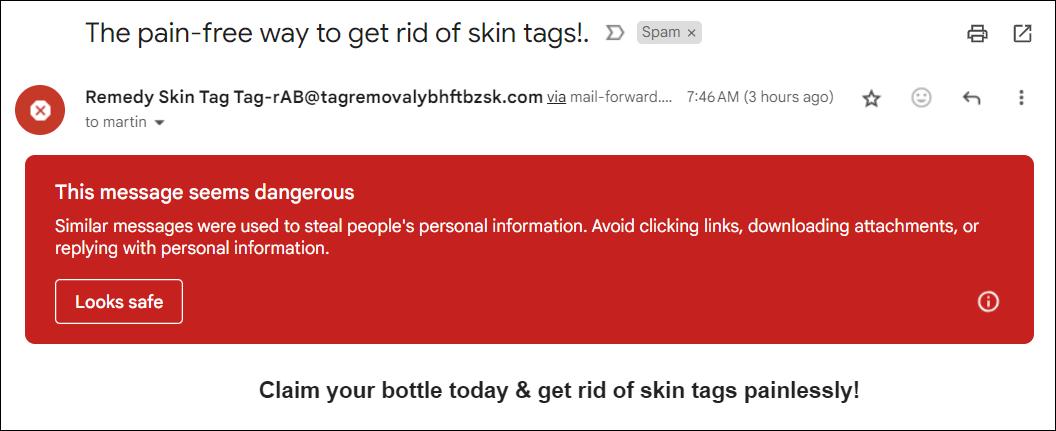

Прежде всего, давайте посмотрим на очевидное спам-письмо, отправленное на адрес Gmail. Это поможет нам понять, как Gmail и другие поставщики электронной почты автоматически фильтруют нежелательную почту.

Вот письмо, отправленное на мой личный адрес Gmail, которое даже не попало в мой почтовый ящик. Gmail отфильтровал его и отправил прямо в папку СПАМ.

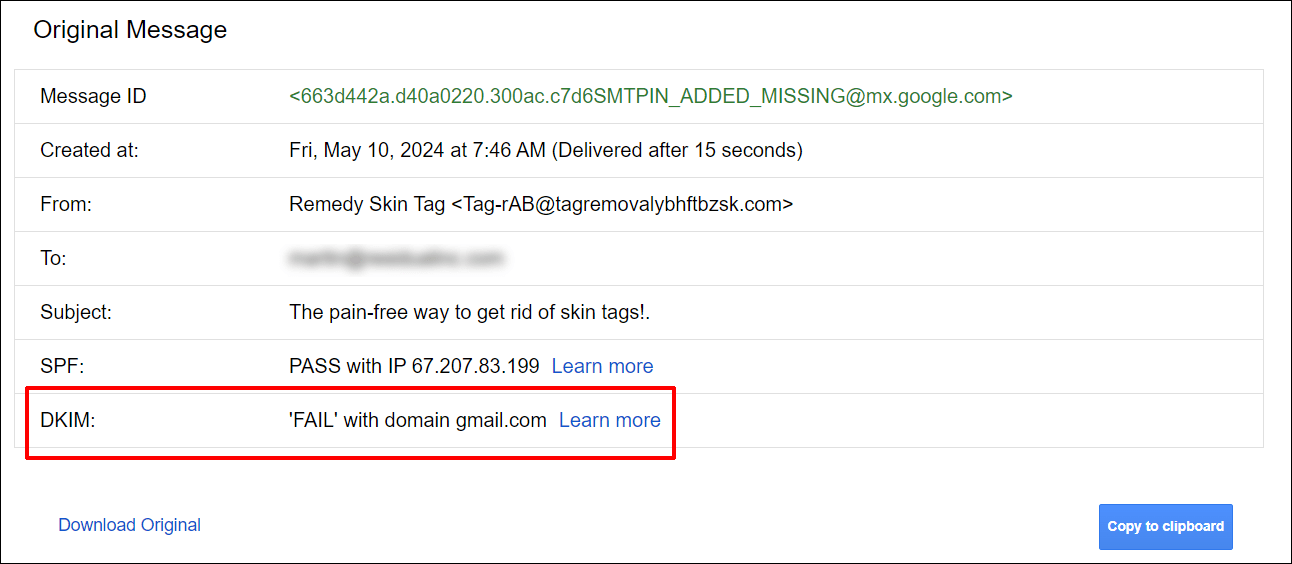

Давайте проигнорируем тот факт, что это явное спам-письмо, и посмотрим на заголовок письма, чтобы понять, почему автоматизированные инструменты Gmail обнаружили и пометили его как спам.

БЕСПЛАТНАЯ ЭЛЕКТРОННАЯ КНИГА

Ваш пошаговый план ведения прибыльного бизнеса в области веб-разработки. От привлечения большего количества клиентов до сумасшедшего масштабирования.

БЕСПЛАТНАЯ ЭЛЕКТРОННАЯ КНИГА

Планируйте, создавайте и запускайте свой следующий сайт WP без проблем. Наш контрольный список делает процесс простым и повторяемым.

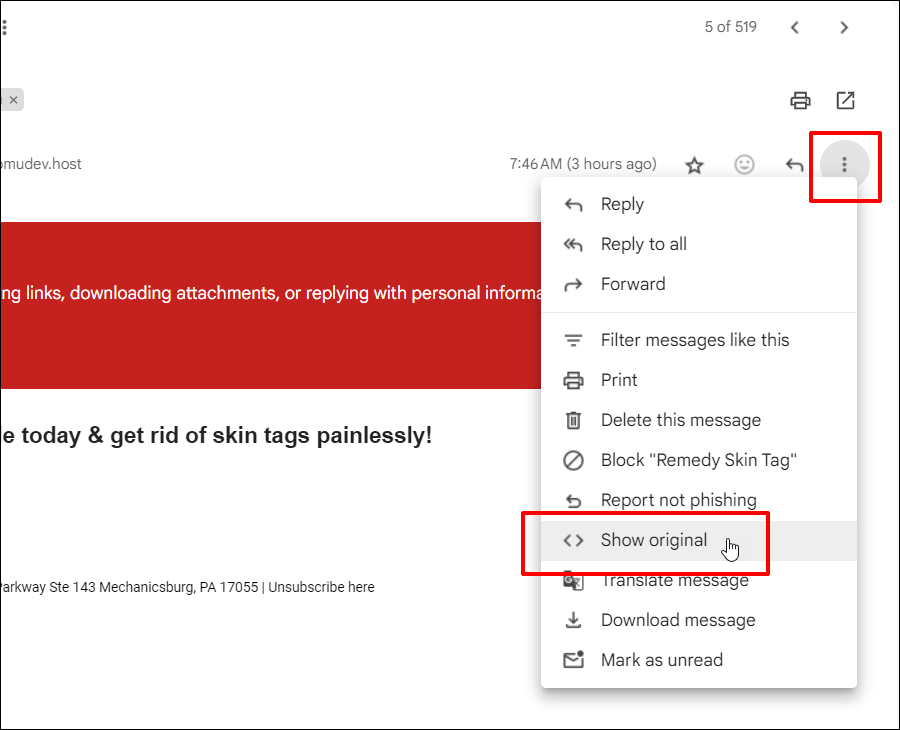

Для этого просмотрите электронное письмо в своей учетной записи Gmail (конечно, не нажимайте ни на какие ссылки в электронном письме!), щелкните значок вертикального многоточия и выберите «Показать оригинал» в меню…

Как видите, это письмо не соответствует требованиям политики Gmail DKIM.

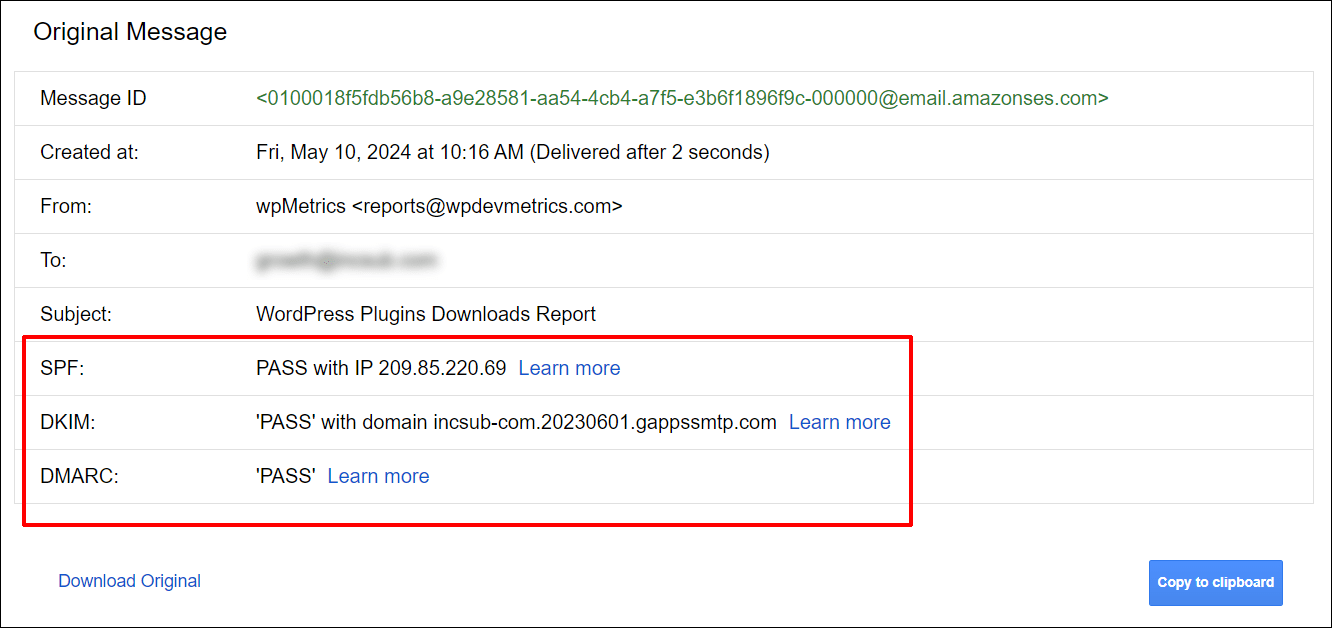

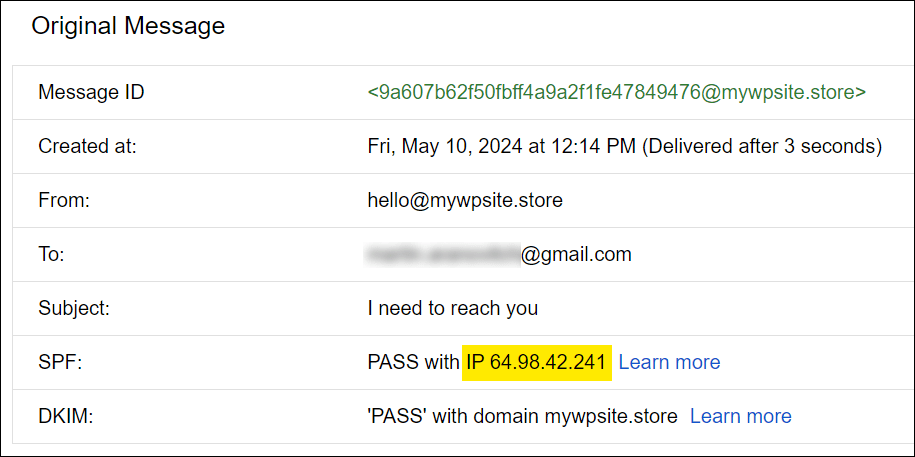

Соответствующие электронные письма

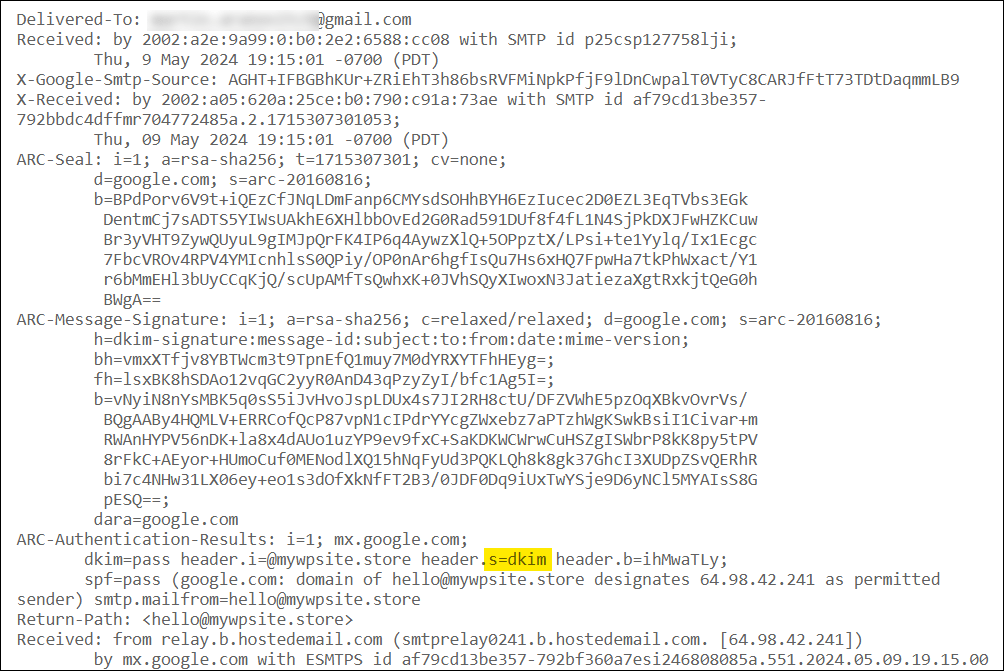

Для сравнения, вот заголовок электронного письма, отправленного на мой рабочий адрес Gmail отправителем, соответствующим требованиям. Как видите, эта компания выполнила все требования Gmail по безопасной доставке электронной почты.

Использование инструментов проверки

Как упоминалось ранее, существует ряд отличных инструментов, которые вы можете использовать для проверки и/или устранения неполадок, соответствует ли ваш домен электронной почты (или домен электронной почты клиента или сторонней службы) требованиям соответствия протоколов рекомендациям отправителей электронной почты.

Проверьте SPF, DKIM и DMARC

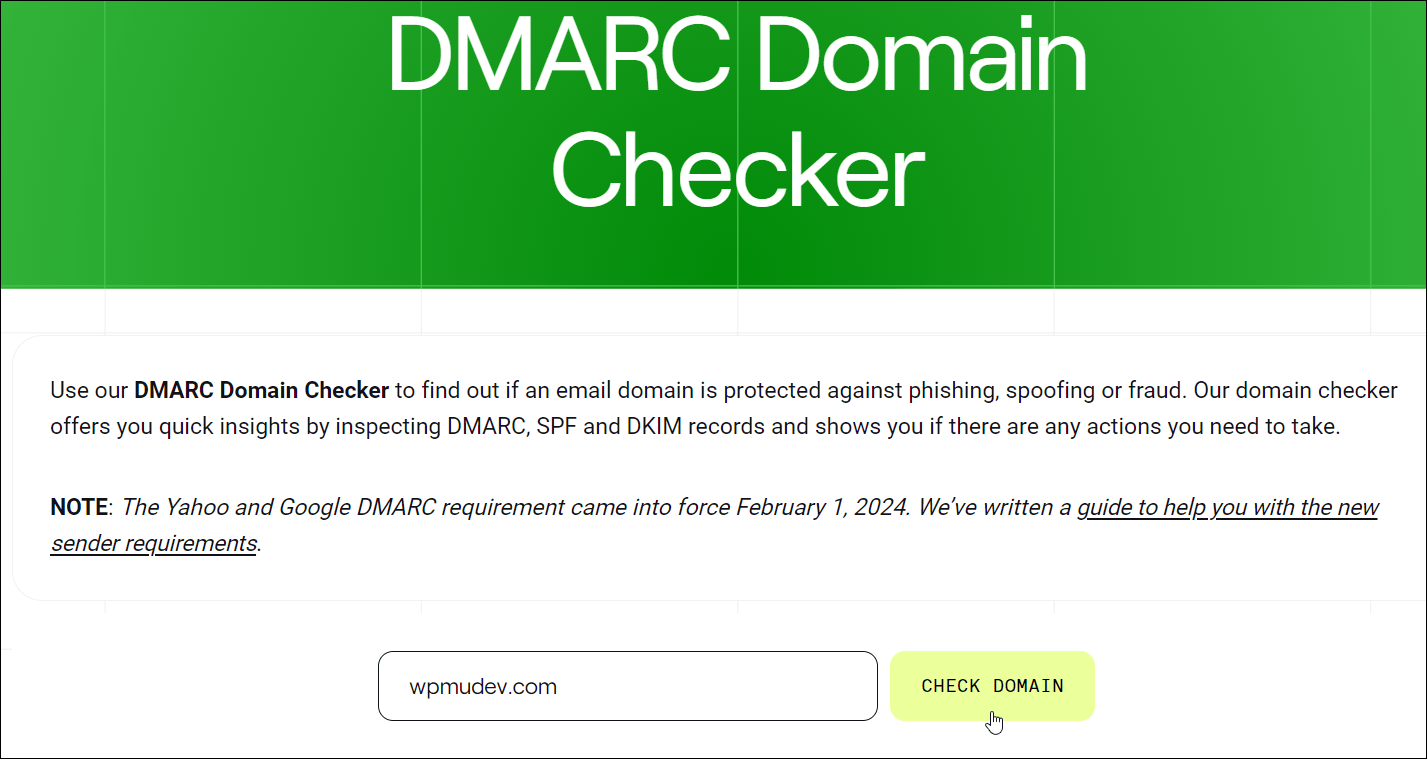

Для примеров в этом разделе мы будем использовать бесплатные инструменты с сайта dmarcian.com.

Перейдите в раздел бесплатных инструментов dmarcian и нажмите на их инструмент проверки домена…

Введите имя домена электронной почты в поле (только домен, без адреса@ ) и нажмите «Проверить домен …».

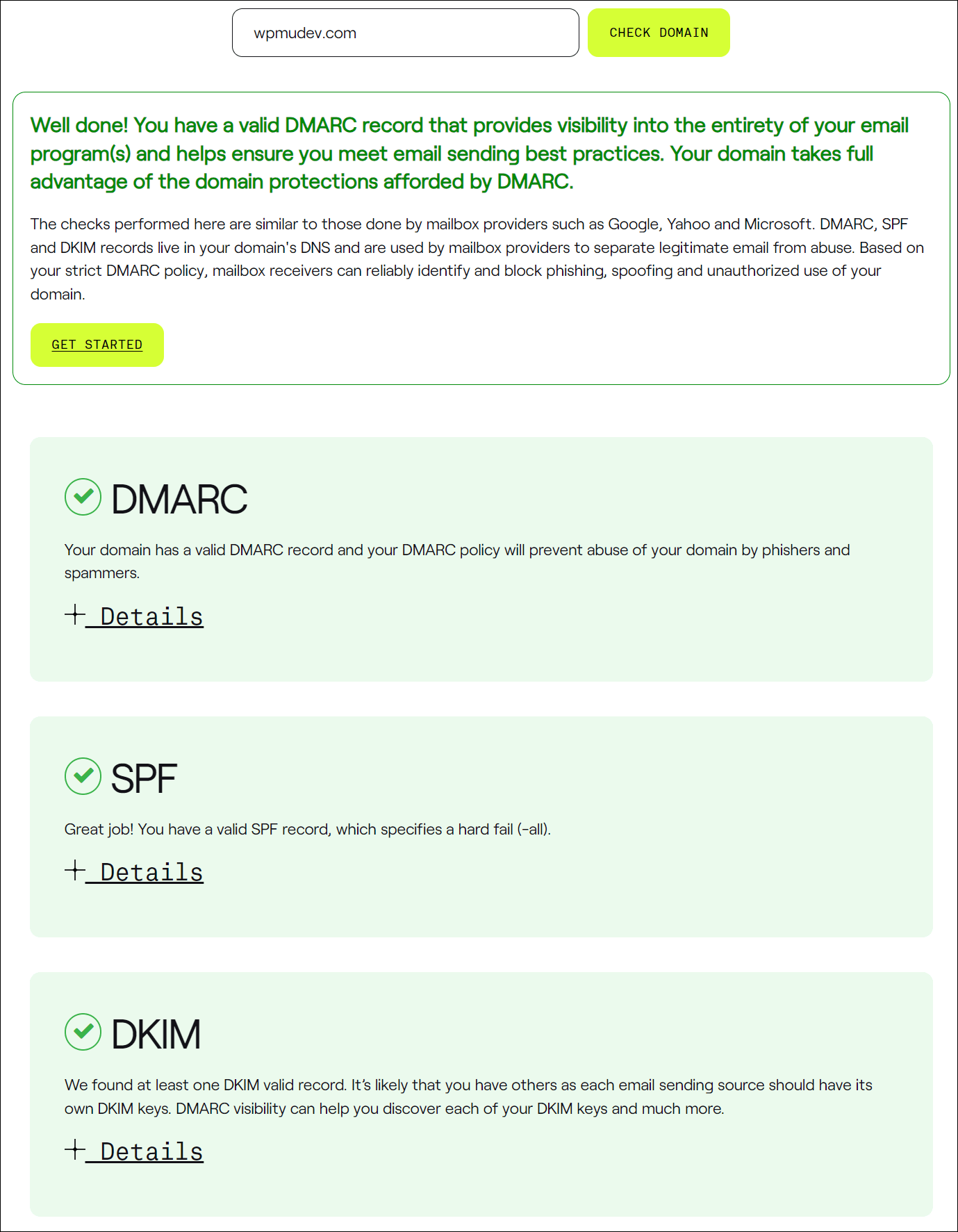

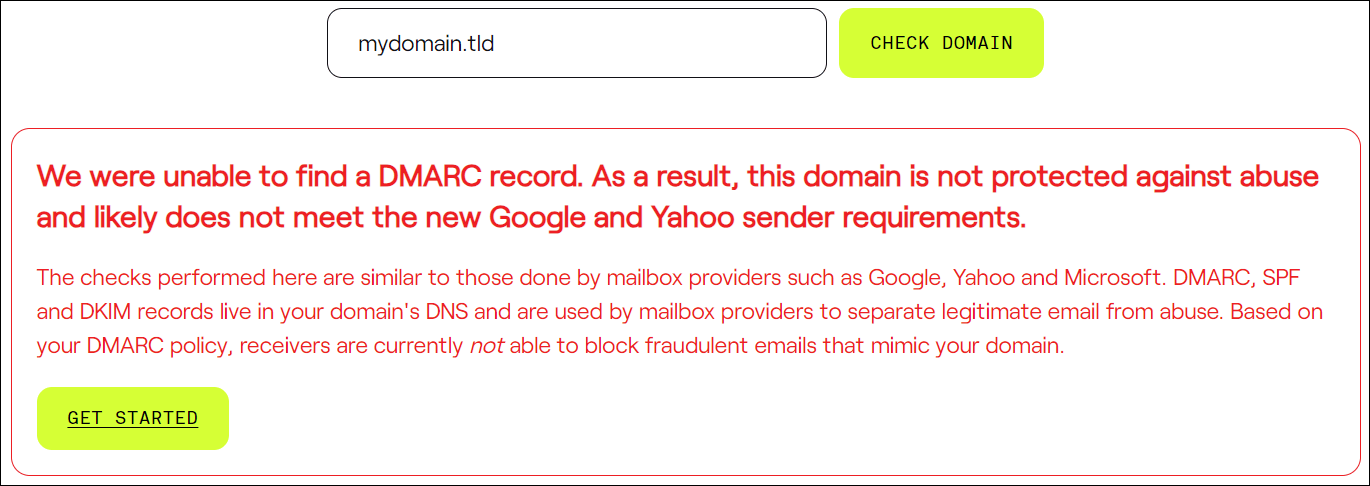

Инструмент выполняет проверки, аналогичные тем, которые выполняются поставщиками почтовых ящиков, такими как Google, Yahoo и Microsoft, и отображает результаты, которые показывают, соответствуют ли записи домена электронной почты требованиям SPF, DKIM и DMARC или нет.

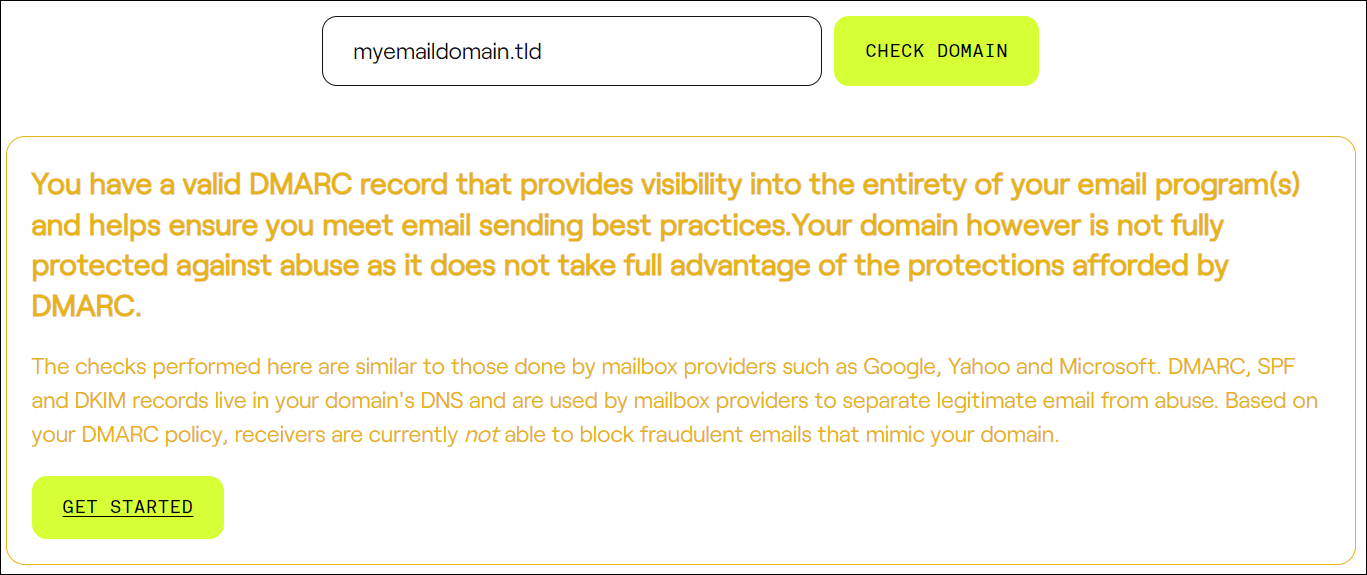

Если домен электронной почты не соответствует проверкам, вы увидите результат, аналогичный показанному ниже.

Иногда вы можете получить сообщение, подобное показанному ниже. Из сообщения ниже следует, что ваши электронные письма соответствуют требованиям и все равно будут доставлены, но вы можете воспользоваться услугами компании, чтобы обеспечить полное соответствие.

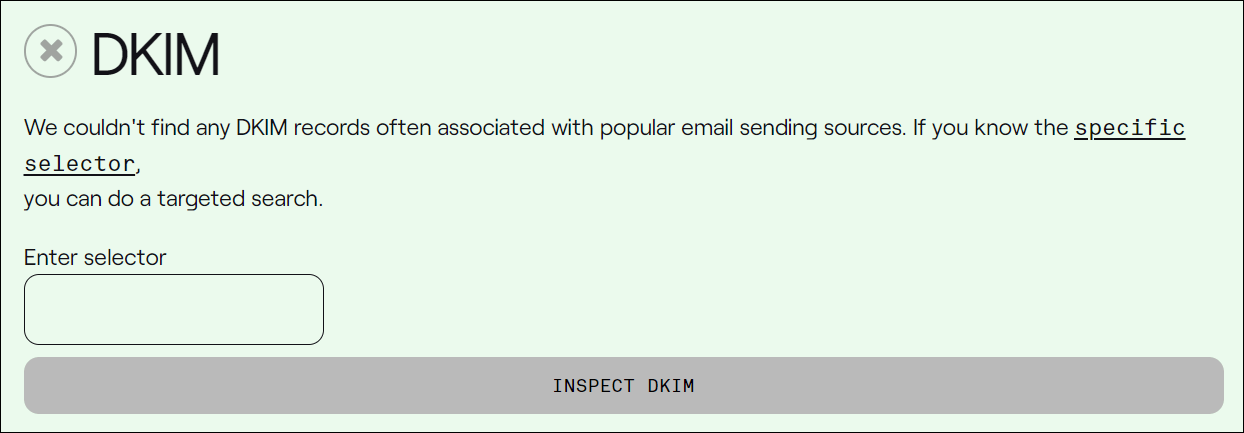

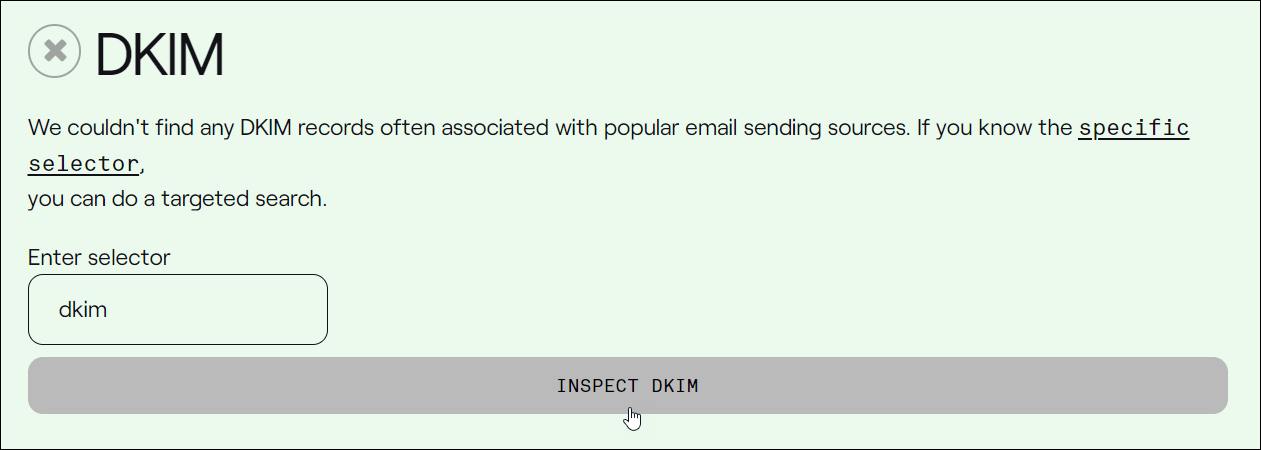

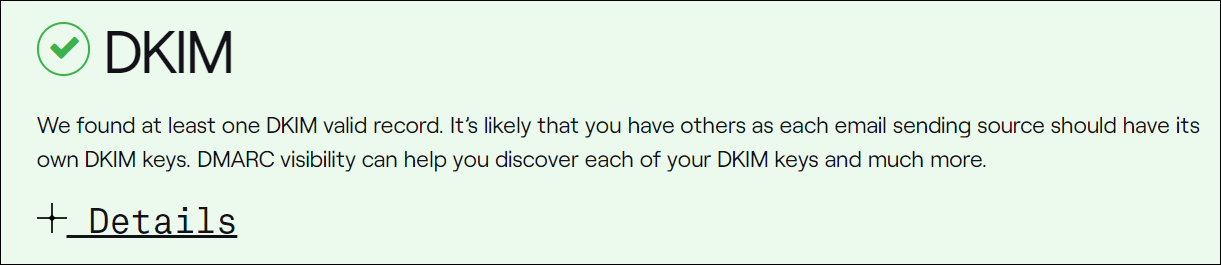

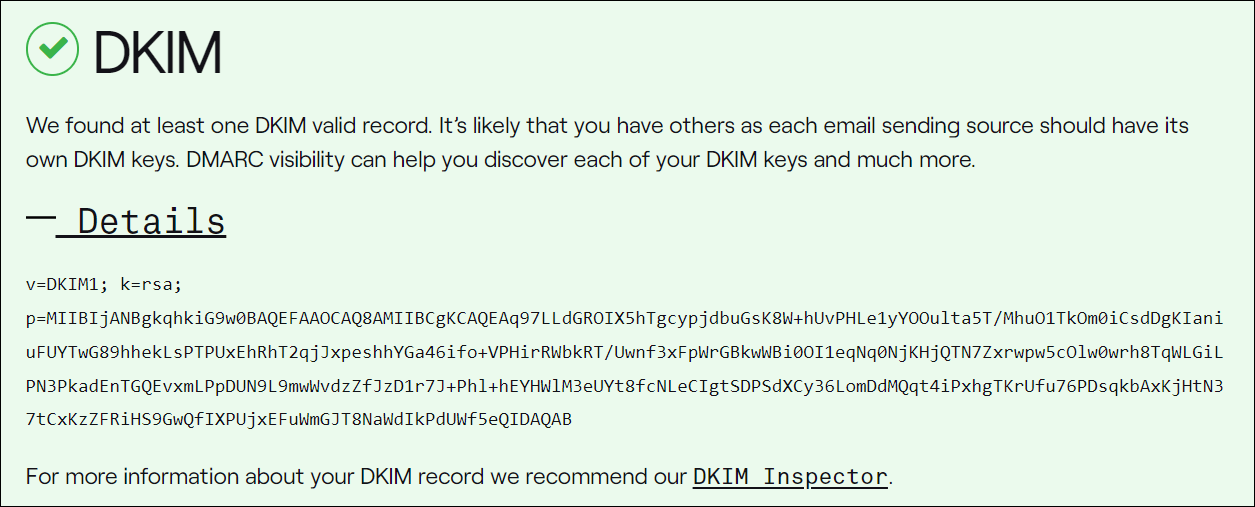

Вот еще один полезный совет, который следует иметь в виду, если вы запускаете тест на своих почтовых доменах и получаете результат проверки DKIM, как показано на снимке экрана ниже…

В приведенной выше проверке инструмент не смог найти записи DKIM для домена электронной почты, поскольку отсутствует селектор. Селектор обычно включается в запись DKIM при отправке соответствующего электронного письма.

Чтобы найти селектор для выполнения этой проверки, выполните следующие действия:

- Запустите свою учетную запись электронной почты и найдите письмо, отправленное с домена, который вы проверяете. В этом примере мы будем использовать Gmail.

- Нажмите на значок вертикального многоточия и выберите «Показать оригинал» в меню.

- Прокрутите вниз раздел интернет-заголовков, пока не дойдете до беспорядка кода.

- Найдите часть

s=в заголовке подписи DKIM. Это ваш селектор

Скопируйте часть селектора и вставьте ее в инструмент проверки DKIM, затем нажмите кнопку «Проверить DKIM».

Это должно исправить проблему и ваша электронная почта пройдет проверку DKIM.

Нажмите ссылку «Подробнее», чтобы просмотреть более подробную информацию о результатах.

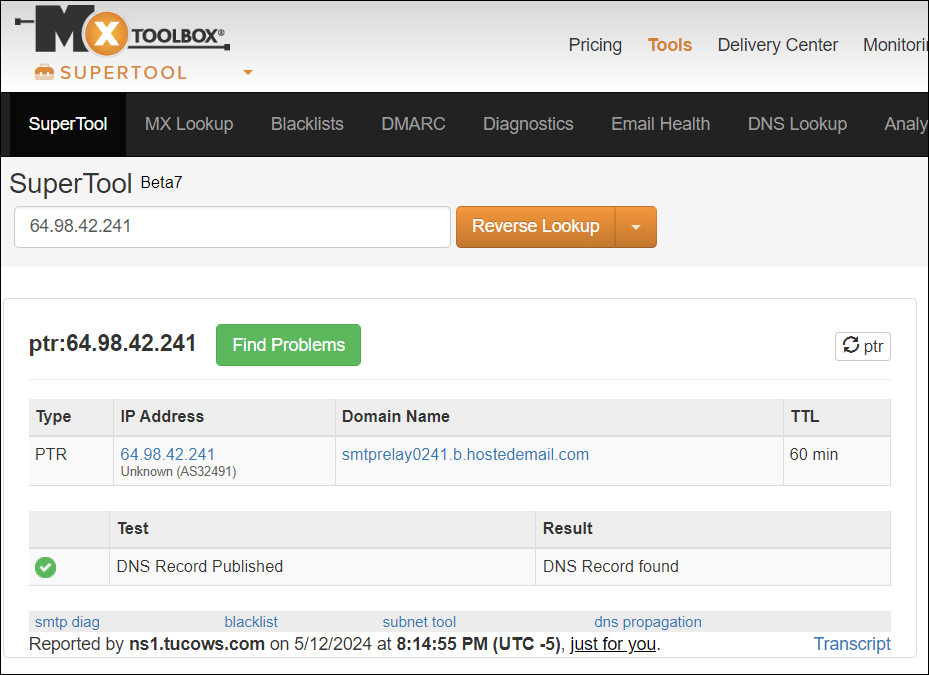

Проверьте PTR

Запись указателя DNS, сокращенно PTR, служит для связи IP-адреса с соответствующим доменным именем. В отличие от записи «A», которая сопоставляет доменные имена с IP-адресами, запись PTR выполняет обратную функцию, связывая IP-адреса с доменными именами.

Чтобы проверить, что отправляющие домены или IP-адреса имеют действительные прямые и обратные записи DNS, сначала найдите и скопируйте IP-адрес отправляющего домена электронной почты в заголовке электронного письма...

Затем вставьте его в инструмент обратного поиска DNS, например MXToolbox.com, чтобы проверить, действителен ли PTR…

Несмотря на то, что приведенные выше проверки дадут вам правильную информацию, мы также рекомендуем проверить вашу электронную почту на наличие спама. Это поможет обеспечить оптимальную доставляемость ваших писем.

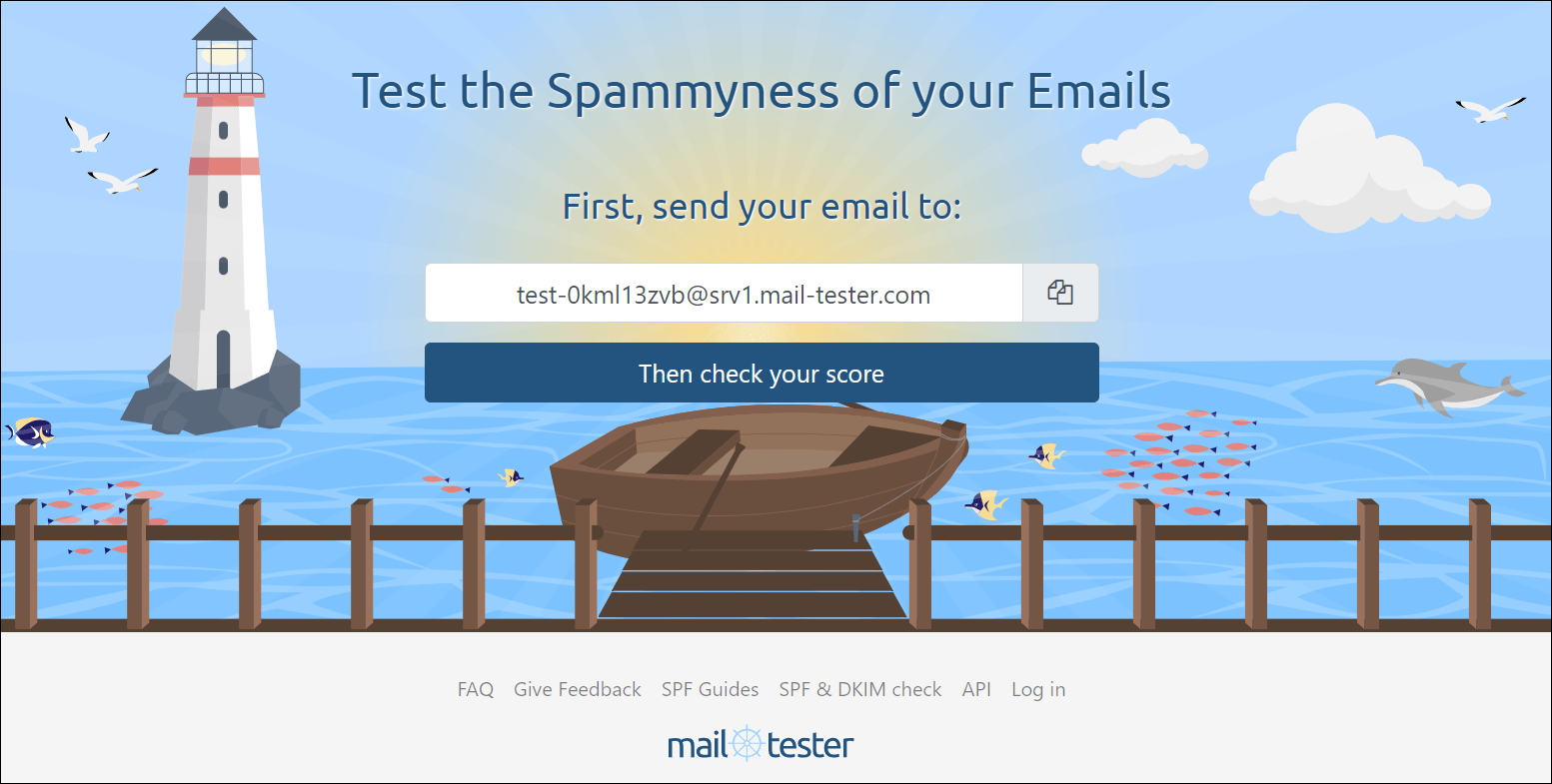

Мы рекомендуем использовать такой сервис, как Mail Tester (у них также есть инструмент проверки SPF и DKIM).

Надеемся, что это руководство дало вам общее представление о том, что означают SPF, DKIM и DMARC, а также о том, как использовать инструменты для проверки действительности доменов электронной почты и устранения потенциальных проблем.

Если вы используете (или планируете использовать) услуги веб-почты или хостинга электронной почты WPMU DEV, ознакомьтесь с нашим руководством о том, как оптимизировать доставляемость электронной почты с помощью служб электронной почты WPMU DEV.

Лучшие практики отправки электронной почты

Если вы планируете осуществлять массовую рассылку, вот обзор основных правил отправки электронных писем, которым следует следовать, чтобы соответствовать новым правилам:

- Подписки . Отправляйте электронные письма только тем, кто согласился. Если вы являетесь квалифицированным отправителем массовых рассылок, вы можете использовать бесплатный инструмент, такой как Google Postmaster Tools, чтобы избежать спам-маркировок и регулярно получать данные и диагностику об ошибках доставки Gmail, отчетах о спаме, отзывах. цикл и многое другое, чтобы гарантировать, что уровень жалоб останется ниже 0,3%.

- Управление подпиской : включите отмену подписки в один клик для эффективного отказа. Разрешить получателям просматривать определенные списки рассылки и отписываться от них.

- Форматирование сообщений : форматируйте электронные письма в соответствии со стандартами RFC 5322 и HTML. Не скрывайте контент и обеспечивайте четкую информацию об отправителе.

- Рекомендации по отправке : проверяйте электронную почту с помощью SPF и DKIM. Поддерживайте согласованные IP-адреса отправки и классифицируйте сообщения. Используйте соединение TLS для передачи электронной почты.

- Избегайте практики отправки : не смешивайте типы контента, не выдавайте себя за других и не приобретайте списки адресов электронной почты.

- Медленно увеличивайте объем отправки : постепенно увеличивайте объем и отслеживайте показатели доставки.

- Особые соображения : Обеспечьте соблюдение рекомендаций, особенно для сторонних поставщиков.

- Упражнения по партнерскому маркетингу и фишингу : регулярно отслеживайте партнеров и избегайте отправки тестовых фишинговых писем.

Более подробные рекомендации для отправителей электронной почты см. в Справке Google: Рекомендации для отправителей электронной почты.

Дополнительные баллы и полезная информация

Охват всего, что нужно знать о доставляемости электронной почты, выходит за рамки этой статьи. Однако мы решили включить сюда некоторую дополнительную полезную информацию, чтобы сэкономить вам часы исследований.

Массовая рассылка по электронной почте

Вот некоторые вещи, которые следует учитывать, планируя массовую рассылку по электронной почте:

- Поддельные электронные письма учитываются при расчете лимита массовых отправителей в 5000 человек . По данным Yahoo: «Поддельные электронные письма будут учитываться в качестве писем, которые мы рассматриваем для принятия мер. Если у вас возникла проблема со спуфингом, вам следует внедрить политику применения DMARC (p=карантин или p=отклонить) независимо от этого».

- Субдомены также подчиняются этим требованиям . Это затронет не соответствующие требованиям электронные письма, отправленные из субдомена домена уровня организации, который подлежит проверке DMARC.

Заблуждения о SPF (Sender Policy Framework)

Понимание роли SPF в аутентификации электронной почты важно, но у протокола также есть ограничения. Вот некоторые популярные заблуждения относительно SPF:

- SPF полностью защитит мой домен от подделки : SPF не полностью защищает адрес отправителя, видимый пользователю. Он проверяет авторизацию домена, но не защищает адрес отправителя. Используйте DMARC для защиты видимых доменных имен от подделки.

- Внедрения SPF достаточно для предотвращения всех попыток спуфинга и фишинга . Хотя SPF является важной мерой, он не является полным решением против спуфинга и фишинга. Для комплексной защиты необходимы другие методы аутентификации электронной почты (например, DMARC).

- Включение записи SPF компании в электронные письма обеспечивает надлежащую аутентификацию : компании иногда ошибочно советуют клиентам включать свою запись SPF. Однако это может привести к неэффективной аутентификации электронной почты и привести к неправильным настройкам.

Заблуждения о DKIM (почта, идентифицированная с помощью DomainKeys)

Как и в случае с SPF, также важно понимать, какую роль DKIM играет в отправке и доставке ваших электронных писем, но есть некоторые заблуждения, о которых следует знать:

- Непонимание шифрования . Вопреки распространенному мнению, DKIM не шифрует электронную почту. Вместо этого он фокусируется на проверке целостности сообщения с помощью хешей под тегами «bh» и «b», обеспечивая защиту от атак модификации и повторного воспроизведения, хотя и лишь частично защищая от кражи личных данных и подделки. Успешная проверка DKIM указывает на авторизацию отправителя и гарантирует целостность содержимого сообщения во время передачи.

- Заблуждение о подделке . Существует заблуждение, что подписи DKIM можно подделать, поскольку их данные общедоступны в записях DNS. Однако DKIM опирается на инфраструктуру открытых ключей (PKI) с парой ключей — открытым и закрытым. Хотя открытый ключ доступен в записях DNS, закрытый ключ надежно хранится на сервере поставщика услуг электронной почты, обеспечивая подлинность сообщения. Таким образом, подписи DKIM не могут быть подделаны, поскольку закрытый ключ остается конфиденциальным и используется исключительно для подписи сообщений.

- Иллюзия решения проблемы спама . Хотя DKIM помогает проверить авторизацию отправителя и целостность сообщения, он не обеспечивает окончательного решения проблемы спама. Хотя это снижает вероятность использования спамерами поддельных или украденных адресов электронной почты, это не мешает им покупать домены и настраивать записи DKIM для продолжения своей деятельности. Следовательно, это может в некоторой степени непреднамеренно узаконить спам. Однако подлинное использование домена может смягчить фишинговые атаки, повысив безопасность электронной почты от вредоносных попыток, таких как мошеннические электронные письма, предположительно от законных компаний.

Последние обновления рекомендаций Google по отправке электронных писем на личные учетные записи Gmail и требования к массовой рассылке см. в FAQ по рекомендациям Google для отправителей электронной почты.

Вы уже получили сообщение?

Поскольку все более сложная и продолжительная борьба со спамом по электронной почте и фишингом со стороны изощренных злоумышленников продолжает обостряться, крупные провайдеры, такие как Google, Yahoo, Microsoft и другие, начали вводить строгие требования к отправке электронной почты для всех пользователей, чтобы гарантировать безопасную доставку электронной почты по назначению. получатели.

Надеемся, что эта статья предоставила вам всю информацию, необходимую для понимания и соблюдения всех рекомендаций и требований по отправке электронных писем, которые дойдут до почтовых ящиков ваших получателей.

Обратитесь к нашему руководству о том, как оптимизировать доставляемость электронной почты с помощью почтовых служб WPMU DEV, чтобы узнать, как ваш бизнес может легко соответствовать этим новым правилам отправки электронной почты.