Уязвимость загрузки файлов — как предотвратить ее использование хакерами

Опубликовано: 2023-04-19Вы подозреваете, что на вашем сайте есть уязвимость загрузки файлов? Вы беспокоитесь, что хакеры воспользуются этим, чтобы взломать ваш сайт?

Мы хотели бы сказать вам, что вам не о чем беспокоиться, но правда в том, что уязвимость при загрузке файлов является серьезной проблемой.

Если хакер обнаружит эту уязвимость на вашем сайте, он сможет взломать ваш сайт и получить полный контроль над ним. Они могут нанести серьезный ущерб вашему сайту, испортив страницы, удалив файлы, похитив данные и даже отправив спам-письма вашим клиентам. Вы можете проверить основные уязвимости WordPress здесь.

Более того, все может снежным комом перерасти в гораздо более серьезные проблемы с безопасностью. Когда Google обнаружит взлом, он немедленно внесет ваш сайт в черный список, чтобы пользователи Google не могли получить к нему доступ. Кроме того, ваш провайдер веб-серверов приостановит действие вашей учетной записи.

Но не волнуйтесь, вы можете предотвратить все это, предприняв правильные шаги по устранению и предотвращению уязвимостей загрузки файлов на вашем сайте.

В этой статье мы объясним, что такое уязвимость загрузки файлов, и покажем вам наиболее эффективные способы защиты вашего сайта от нее. Вы также можете узнать, как хакеры взламывают WordPress.

[lwptoc skipHeadingLevel="h1,h3,h4,h5,h6″ skipHeadingText="Заключительные мысли"]

Что такое уязвимость загрузки файлов?

Многие веб-сайты WordPress предоставляют посетителям возможность загружать файлы для различных целей. Например, портал вакансий позволит пользователю загружать резюме и сертификаты. Банковский веб-сайт позволит вам загрузить подтверждающую документацию, такую как личность, адрес и подтверждение дохода. Когда файл загружается на ваш сайт, WordPress проверяет файл и сохраняет его в определенной папке, называемой каталогом Uploads.

Как правило, документы или какой-либо файл, загружаемый загрузчиками файлов, имеют формат, который не может выполнять какие-либо команды без отображения каких-либо сообщений об ошибках.

Для изображений допустимые форматы включают png и jpeg. Форматы документов включают PDF и Docx. А для видео он включает файлы с расширением mp3 и mp4. Форматы или типы файлов позволяют вам только просматривать эти файлы.

Как мы уже говорили, эти форматы неисполняемые, что означает, что даже если в них есть вредоносный код, код не может выполнить какую-либо команду на вашем сайте.

Как правило, поля загрузки на веб-сайте принимают только неисполняемые файлы. Но если он выйдет из строя, он может начать принимать неограниченную загрузку файлов.

Хакеры могут воспользоваться этим и загрузить исполняемые коды в файловых форматах, таких как файл PHP, JavaScript и exe. Эти файлы могут запускать команды, наносящие ущерб вашему сайту. Вы можете проверить, как предотвратить атаки SQL-инъекций.

Это то, что известно как уязвимость загрузки файлов.

В следующих разделах вы узнаете, как защитить свой веб-сайт от такой уязвимости.

К счастью, есть меры, которые вы можете предпринять, чтобы защитить свой сайт от такой уязвимости. Однако важно понимать, как работает эта уязвимость. Поэтому, прежде чем мы обсудим меры защиты, мы более подробно рассмотрим базовую уязвимость загрузки файлов в следующем разделе.

Каковы различные типы уязвимостей загрузки файлов?

Ранее мы объясняли, как работает уязвимость загрузки файлов. Мы говорили, что на сайте WordPress есть поля для загрузки файлов. Вы можете загружать только определенные типы неисполняемых файлов. Но если поле загрузки работает со сбоями (из-за уязвимости), хакеры могут загружать вредоносные исполняемые файлы.

Теперь есть два способа, которыми уязвимое поле загрузки принимает файл.

1. Он может принять файл прямо на сайт. В этом случае хакеры могут напрямую загружать вредоносные файлы. Это называется уязвимостью загрузки локальных файлов .

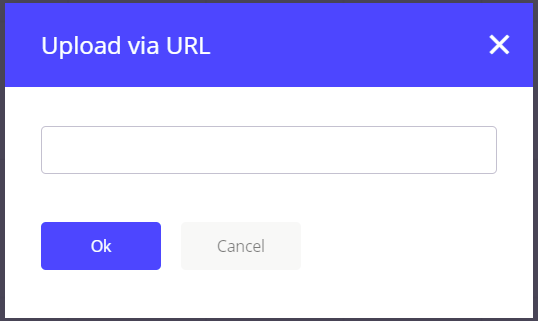

2. Некоторые поля загрузки не допускают прямую загрузку. Они просят вас загрузить свои файлы на другой веб-сайт, скажем, в облачные сервисы, такие как GDrive, Dropbox.

Затем вам нужно поделиться местоположением в виде URL-адреса. Веб-сайт извлечет файл из этого места. Это непрямой способ загрузки файлов, который позволяет злоумышленнику загружать вредоносные файлы на веб-сайт. Это называется уязвимостью удаленной загрузки .

Уязвимость локальной загрузки и уязвимость удаленной загрузки — это два разных типа уязвимостей загрузки файлов.

Одним из примеров уязвимости удаленной загрузки, который сразу же приходит на ум, является уязвимость TimThumb. Это был популярный плагин для изменения размера изображений, и уязвимость затронула большое количество веб-сайтов WordPress. Это позволяло пользователям импортировать изображения с веб-сайтов для размещения изображений (таких как imgur.com и flickr.com). Однако из-за отсутствия мер безопасности хакеры также могли загружать вредоносные файлы вместо изображений. Эти файлы могут иметь другое имя файла или разные размеры файлов. Но содержимое файла может быть очень опасным.

Как хакеры используют уязвимость загрузки файлов?

Процесс взлома веб-сайта сложный и технический. Мы максимально упростили его и изложили шаги так, чтобы их мог понять любой.

→ Хакеры всегда ищут уязвимости , с помощью которых они могут получить доступ к веб-сайтам.

→ На веб-сайте WordPress часто можно найти уязвимости в плагинах и темах . Когда разработчики плагинов и тем узнают о таких уязвимостях, они быстро выпускают обновление.

→ Обновления содержат подробную информацию об исправлении, благодаря которому хакеры узнают, что конкретный плагин или тема имеют уязвимость, которую можно использовать.

Узнайте больше о распространенных методах взлома веб-сайтов.

Что происходит, когда вы не обновляете свой сайт?

→ Хакеры редко нацелены на один веб-сайт. Они прочесывают Интернет, чтобы найти тысячи веб-сайтов, использующих уязвимый плагин. Многие владельцы веб-сайтов склонны откладывать обновления, поскольку не знают о важности обновлений WordPress. Они продолжают работать на старых версиях плагина, которые уязвимы.

→ Предположим, вы используете плагин для включения раздела комментариев в своем блоге. Разработчики этого плагина недавно обнаружили уязвимость загрузки файлов. Чтобы исправить это, они выпустили патч через обновление. По какой-то причине вы не смогли обновить плагин. Уязвимость осталась в плагине. Хакеры обнаруживают, что на вашем сайте используется старая версия плагина комментариев. Они загружают вредоносные файлы на ваш сайт , используя уязвимость загрузки файлов (тестирование на проникновение). Файл содержит скрипты, с помощью которых они могут начать выполнение вредоносных действий.

→ Как только зараженные файлы попадают на ваш веб-сайт, хакеры выполняют команды, которые позволяют им украсть конфиденциальные данные, такие как учетные данные для входа в базу данных вашего веб-сайта. Они могут усилить взлом, используя данные для входа на ваш сайт и получения полного контроля над ним.

Как защитить свой сайт от уязвимости загрузки файлов?

Как мы упоминали ранее, уязвимость загрузки файлов может иметь разрушительные технические последствия для вашего веб-сайта. Однако, если вы выполните следующие шаги, вы сможете устранить уязвимость и защитить свой сайт от хакеров.

Вот 6 важных мер безопасности веб-сайта, которые мы рекомендуем вам принять немедленно:

1. Установите плагин безопасности WordPress

Рекомендуется установить на вашем сайте плагин безопасности WordPress. Как мы упоминали ранее, уязвимости обязательно появятся, и по какой-то причине, если вы не сможете обновить плагин, хакеры воспользуются этим и взломают ваш сайт.

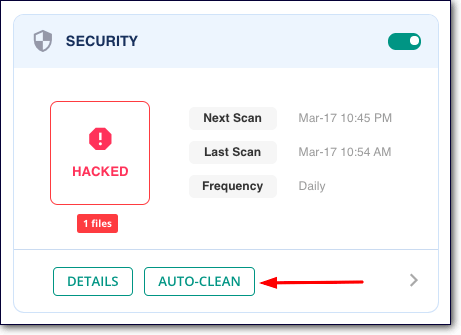

Мы рекомендуем использовать наш плагин безопасности — MalCare. Среди прочего, он поставляется со сканером и очистителем. Сканер использует передовые методы обнаружения для поиска скрытых вредоносных программ. И очиститель автоматизирован, что позволяет вам очистить ваш сайт всего за несколько кликов.

Сканер уязвимостей плагина будет сканировать ваш сайт каждый день и немедленно предупреждать вас о взломе. Это также поможет вам очистить ваш веб-сайт менее чем за минуту, прежде чем хакеры смогут повредить ваш сайт.

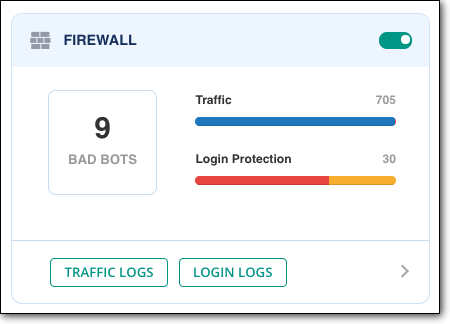

Кроме того, плагины безопасности защищают ваш сайт через брандмауэр WordPress.

Брандмауэр WordPress работает как ваш собственный супергерой веб-безопасности, который блокирует доступ вредоносного трафика к вашему сайту. Он проверяет весь входящий трафик вашего сайта. Это позволяет хорошему трафику получать доступ к вашему сайту, а плохой трафик быстро блокируется.

Это означает, что даже если ваш веб-сайт содержит уязвимости, хакеры не смогут его использовать, поскольку брандмауэр не позволяет им получить доступ к веб-сайту.

2. Обновляйте свой сайт

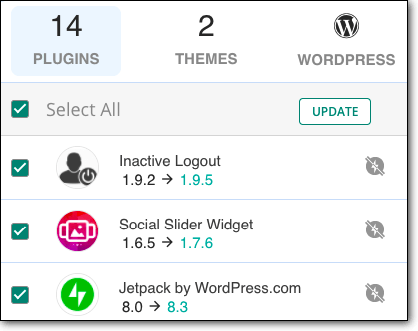

Ранее мы обсуждали, что когда разработчики обнаруживают уязвимость загрузки файлов в своем плагине или теме, они исправляют ее и выпускают обновленную версию. Новая версия будет содержать патч безопасности веб-приложений. После обновления до этой версии уязвимость загрузки файлов на вашем сайте будет исправлена.

Тем не менее, обновления иногда могут быть хлопотами. Они часто доступны и иногда могут привести к поломке или сбоям в работе вашего сайта. Мы рекомендуем каждую неделю выделять время для безопасного обновления веб-сайта с помощью тестового сайта.

Вы можете использовать наш подключаемый модуль MalCare для настройки промежуточного сайта и тестирования обновлений перед их установкой на работающем сайте. Если вы запускаете несколько веб-сайтов, плагин позволяет вам управлять ими всеми и обновлять их с централизованной панели инструментов. Это делает обновления проще, быстрее и без проблем.

3. Покупайте плагины и темы на известных торговых площадках

Уязвимости часто возникают в некачественных темах и плагинах. Вот почему мы предлагаем использовать только качественные темы и плагины. Хороший способ определить качество программного обеспечения — купить его на известных торговых площадках, таких как Themeforest, CodeCanyon, Evanto, Mojo Marketplace и т. д.

Известные торговые площадки имеют строгие политики и протоколы безопасности, которым должны следовать разработчики. Таким образом, продукты, доступные на этих платформах, создаются с осторожностью и поддерживаются в хорошем состоянии.

4. Отключить функцию загрузки файлов (если возможно)

Если вы считаете, что функция загрузки файлов на вашем веб-сайте не важна, вы можете отключить эту функцию.

Для некоторых веб-сайтов, таких как сайты по подбору персонала, это может быть невозможно. Однако, если функция загрузки файлов на вашем веб-сайте не требуется, мы настоятельно рекомендуем вам отказаться от нее.

Если вы используете подключаемый модуль для запуска функции загрузки файлов, мы рекомендуем деактивировать и удалить этот подключаемый модуль. Это полностью устранит возможность уязвимости загрузки файлов.

5. Изменить место хранения загруженных файлов (рискованно)

Все, загруженное на ваш сайт WordPress, хранится в папке «Загрузки». Папка находится внутри каталога public_html, в котором хранятся все важные файлы вашего сайта WordPress.

Когда хакеры загружают вредоносный файл в папку Upload, это позволяет им получить доступ к каталогу public_html, т.е. ко всему вашему веб-сайту.

Если вы переместите папку Upload за пределы этого каталога, вам будет намного сложнее получить контроль над вашим сайтом.

ПРЕДУПРЕЖДЕНИЕ. Перемещение папки «Загрузить» требует опыта, поэтому, если вы не знакомы с внутренней работой WordPress, мы рекомендуем вам пропустить этот шаг. Даже если вы знакомы с WordPress, мы настоятельно рекомендуем делать полные резервные копии веб-сайта , прежде чем вносить какие-либо изменения. Малейшая ошибка может привести к тому, что ваш сайт сломается.

Это 6 мер по предотвращению уязвимостей при загрузке файлов. Принимая эти меры, ваш сайт будет защищен от уязвимостей загрузки файлов. Это подводит нас к концу предотвращения уязвимостей загрузки файлов на вашем сайте WordPress.

В заключение

Защита вашего сайта WordPress от уязвимостей загрузки файлов — это шаг к обеспечению безопасности вашего сайта от хакерских атак.

Однако у хакеров есть много других способов проникнуть на ваш сайт. Чтобы предотвратить любые попытки взлома вашего сайта, мы рекомендуем следующее:

1. На вашем сайте всегда должен быть установлен плагин безопасности, такой как MalCare. Плагин поставляется со сканером безопасности, который будет ежедневно сканировать и контролировать ваш сайт. Его брандмауэр также предотвратит доступ хакеров к вашему сайту.

2. Регулярно обновляйте свой сайт WordPress. Убедитесь, что вы используете последнюю версию ядра WordPress и все плагины и темы, установленные на вашем сайте.

3. И, наконец, укрепите свой сайт WordPress. Меры по усилению защиты сайта гарантируют, что ваш сайт будет трудно взломать хакерам.

Примите эти меры, чтобы вы могли быть спокойны, зная, что ваш сайт в безопасности.

Попробуйте плагин безопасности MalCare прямо сейчас!