Как защитить администратора WordPress (Wp-Admin)

Опубликовано: 2022-08-27Безопасность WordPress очень важна в экосистеме WordPress. Один из подходов к обеспечению безопасности — защитить ваш Wp-admin. Это связано с тем, что Wp-admin, вероятно, будет первой точкой, которую злоумышленники будут использовать, чтобы попытаться получить доступ к вашему сайту.

По умолчанию файлы администрирования WordPress хранятся в папке Wp-admin. Несмотря на то, что WordPress имеет различные меры безопасности для защиты папки, тот факт, что администратор WordPress по умолчанию широко известен, делает его легкой мишенью для хакеров. Поэтому важно снизить риск веб-атак, инициированных администратором WordPress.

В этой статье мы рассмотрим некоторые из подходов, которые вы можете использовать для защиты администратора WordPress.

Оглавление

Подходы к обеспечению безопасности вашего Wp-admin

- Избегайте использования имени пользователя по умолчанию «admin»

- Создание надежных паролей

- Защитите паролем область Wp-admin

- Создайте пользовательский URL-адрес для входа

- Включите двухфакторную аутентификацию/проверку

- Включить автоматический выход

- Ограничьте количество попыток входа

- Реализовать ограничение по IP

- Отключить ошибки на странице входа

- Использование плагина безопасности

- Обновите WordPress до последней версии

Вывод

Подходы к обеспечению безопасности вашего Wp-admin

Существуют различные способы, которые вы можете использовать для защиты административной области WordPress. Ниже приведен краткий список этих методов обеспечения безопасности.

1. Избегайте использования имени пользователя по умолчанию «admin»

При новой установке WordPress первая созданная учетная запись является учетной записью администратора. «admin» устанавливается в качестве имени пользователя по умолчанию в такой установке. На самом деле это общеизвестно.

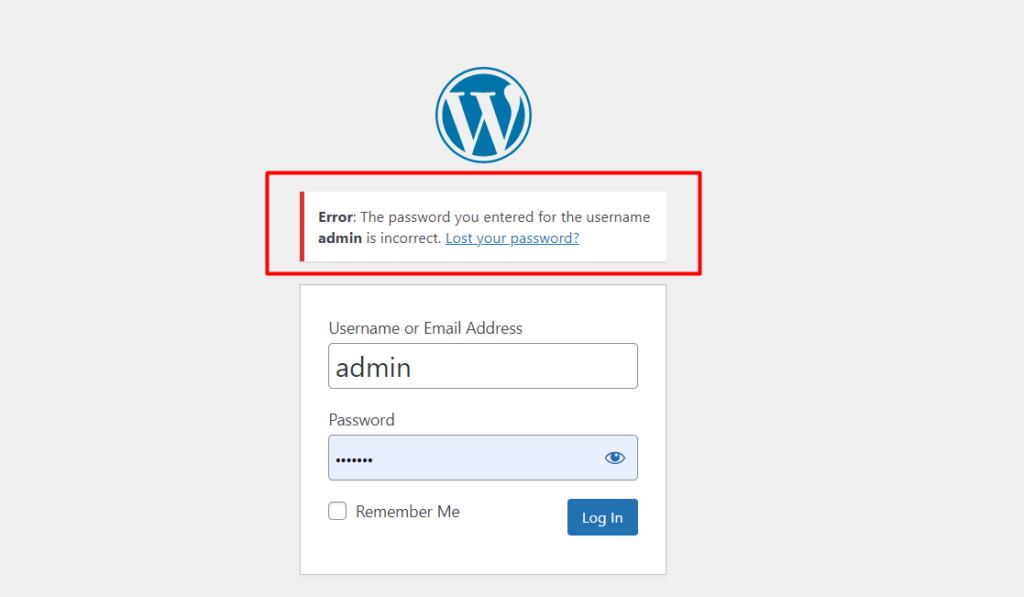

Один из способов, которым хакер может легко выяснить, является ли «admin» вашим именем пользователя, — это просто получить доступ к URL-адресу входа на ваш сайт и попробовать имя пользователя «admin». Если «admin» на самом деле является именем пользователя на сайте, у них будет такое сообщение об ошибке на экране входа в систему; “ Ошибка: Вы ввели неверный пароль для имени пользователя admin. Забыли пароль ?»

Такое сообщение об ошибке послужило бы подтверждением для хакера, что на сайте существует имя пользователя «admin».

На этом этапе у хакера уже есть две части информации о вашем сайте. Это имя пользователя и URL-адрес для входа. Все, что нужно хакеру, это пароль к сайту.

В этот момент хакер попытается провести атаку, просто введя пароли для этого имени пользователя, чтобы получить доступ к сайту. Это можно сделать вручную или даже с помощью ботов.

Другой подход, который может использовать хакер, — просто добавить запрос «?author=1/» к URL-адресу, чтобы он читался как yourdomain/?author=1/. Если у вас есть имя пользователя с правами администратора, URL-адрес будет возвращать сообщения от пользователя или ничего, если с ним не связано никаких сообщений. Ниже приведен пример иллюстрации:

В любом из случаев, если ошибка 404 не возвращается, это будет служить подтверждением того, что наверняка существует имя пользователя с именем «admin».

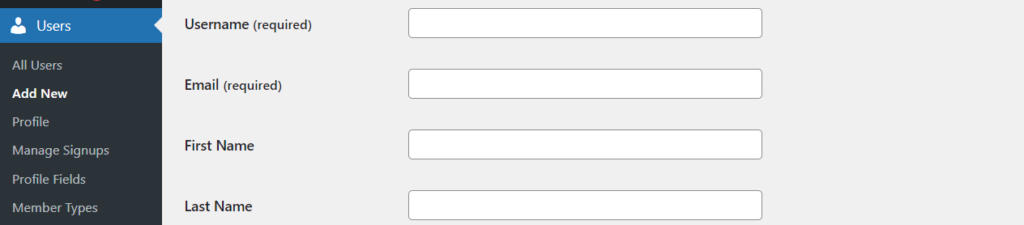

Основываясь на приведенных выше сценариях, если у вас есть имя пользователя по умолчанию «admin», крайне важно, чтобы вы создали новую учетную запись администратора в разделе «Пользователи»> «Добавить новый» на панели управления WordPress.

Как только это будет сделано, убедитесь, что вы удалили предыдущую учетную запись «admin».

2. Создание надежных паролей

Надежные пароли необходимы для любого сайта WordPress. С другой стороны, слабые пароли позволяют хакерам легко получить доступ к вашему сайту WordPress.

Некоторые из мер безопасности паролей, которые вы можете использовать, включают:

- Убедитесь, что пароль достаточно длинный (минимум 10 символов)

- Пароль должен содержать как минимум буквенно-цифровые символы, пробелы и специальные символы.

- Убедитесь, что пароли регулярно меняются или обновляются

- Убедитесь, что вы не используете пароли повторно

- Пароли не должны быть словарными словами

- Храните пароли с помощью менеджера паролей

- Убедитесь, что пользователи, регистрирующиеся на сайте, вводят надежные пароли.

Пароли также не должны быть угадываемыми, так как это снова создаст угрозу безопасности.

3. Защитите паролем область Wp-admin

WordPress предлагает уровень безопасности для Wp-admin, позволяя пользователям вводить свое имя пользователя и пароль для входа в систему. Однако этого может быть недостаточно, поскольку хакеры могут проводить веб-атаки при доступе к Wp-admin. Поэтому рекомендуется добавить дополнительный уровень безопасности в Wp-admin. Это может быть осуществлено либо через:

я) cPanel

ii) .htaccess

Через cPanel

Чтобы защитить паролем Wp-admin через cPanel, вам необходимо выполнить следующее:

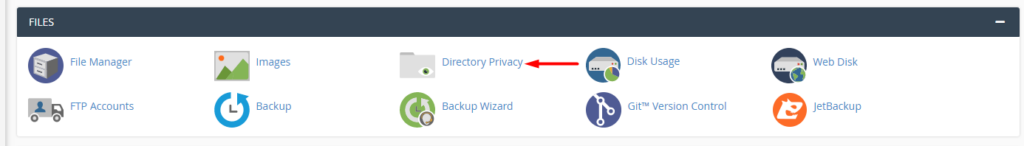

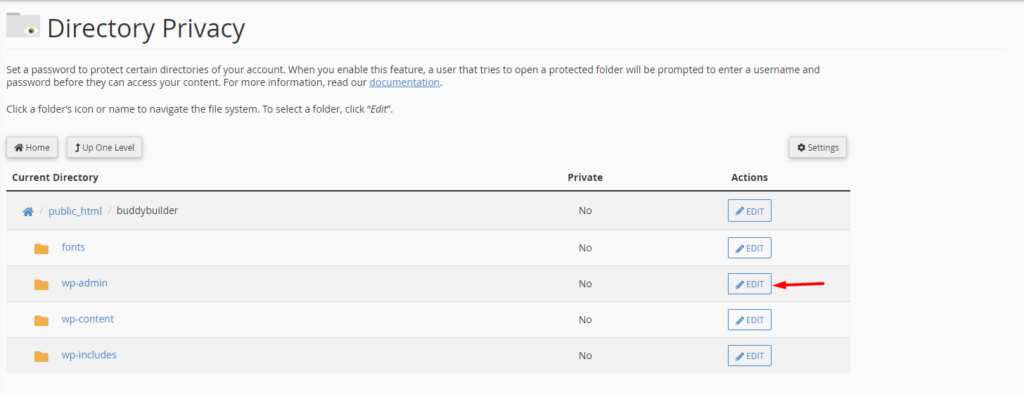

Сначала войдите в панель управления cPanel и нажмите «Конфиденциальность каталога».

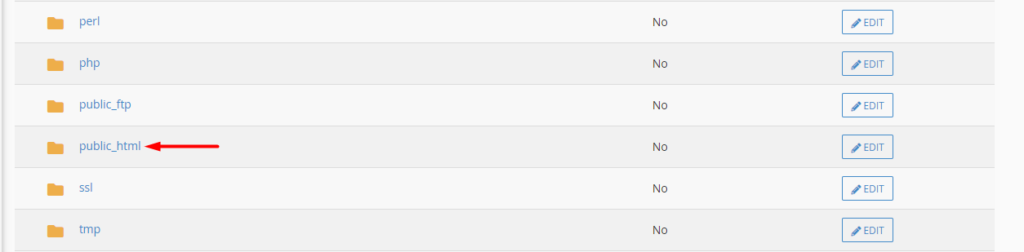

Затем войдите в папку public_html.

В нем нажмите кнопку «Изменить» в каталоге wp-admin.

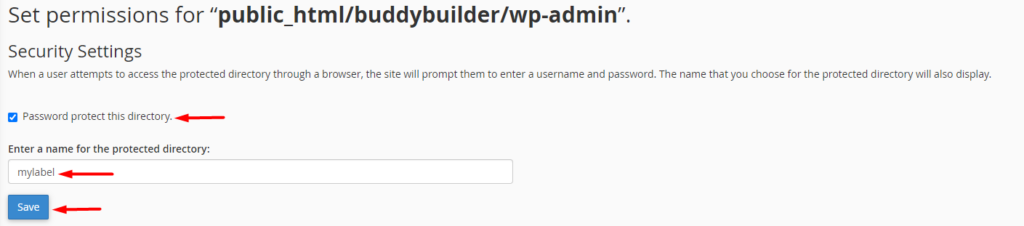

На следующем экране включите параметр «Защитить этот каталог паролем» и в поле «Введите имя защищенного каталога» введите имя по своему усмотрению и сохраните изменения.

Как только это будет сделано, сделайте шаг назад и создайте нового пользователя с нужными данными (имя пользователя и пароль).

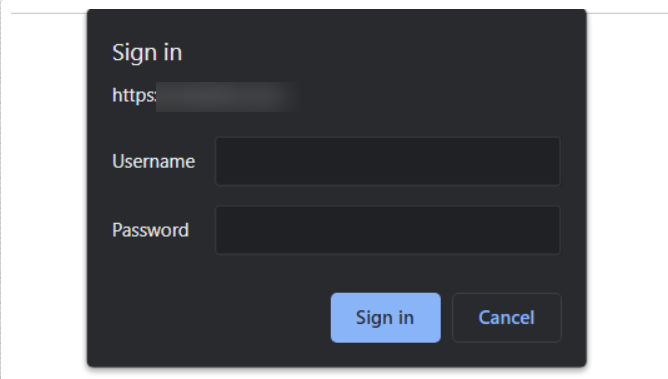

При выполнении вышеизложенного, если пользователь попытается получить доступ к папке wp-admin, ему потребуется ввести вновь созданное имя пользователя и пароль, прежде чем он будет перенаправлен на экран, где ему нужно будет заполнить свою админку WordPress. реквизиты для входа.

Через .htaccess

.htaccess — это файл конфигурации, используемый Apache для внесения изменений в каталоги. Вы можете узнать больше о файле в этой статье.

В этом разделе мы рассмотрим, как использовать файл .htaccess для ограничения доступа к папке wp-admin. Для этого нам нужно создать два файла (.htaccess и .htpasswd), выполнив следующие действия:

i) Создайте файл .htaccess

Используя любой текстовый редактор, создайте новый файл с именем .htaccess .

Добавьте в файл следующее содержимое:

AuthType basic AuthName "Protected directory" AuthUserFile /home/user/public_html/mydomain.com/wp-admin/.htpasswd AuthGroupFile /dev/null require user usernamedetailВ приведенном выше коде вам нужно будет изменить указанный путь «AuthUserFile» (/home/user/public_html/mydomain.com/wp-admin/) на путь к вашему каталогу wp-admin, куда вы загрузите файл .htpasswd. . Кроме того, вам также нужно будет изменить «usernamedetail» в строке «require user» на желаемое имя пользователя.

ii) Создайте файл .htpasswd

Все еще используя текстовый редактор по вашему выбору, создайте новый файл с именем .htpasswd.

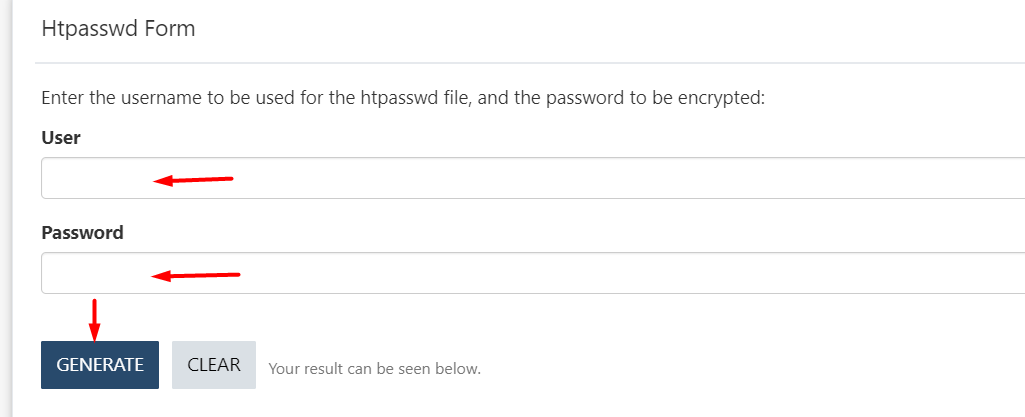

Получите доступ к генератору wtools.io.

Введите свое имя пользователя и пароль в специальные поля в форме Htpasswd и нажмите кнопку «Создать».

После этого скопируйте результат в файл .htpasswd и сохраните изменения.

iii) Загрузите файлы через FTP

Чтобы загрузить файлы через FTP, вам понадобится такой инструмент, как Filezilla.

Для начала вам нужно будет загрузить файл .htaccess в каталог wp-admin вашего сайта, а затем файл .htpasswd.

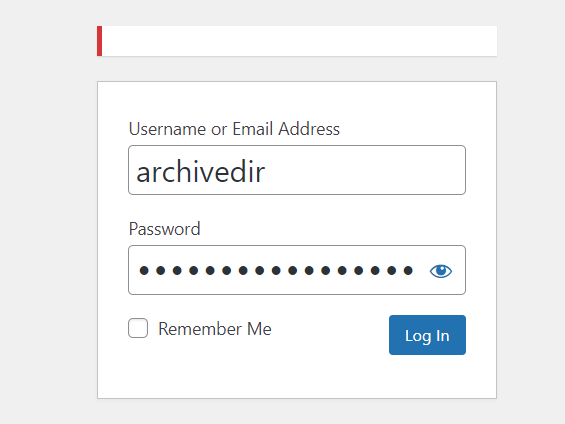

Как только пользователь попытается получить доступ к /wp-admin, ему будет представлен экран входа в систему, аналогичный показанному ниже:

4. Создайте пользовательский URL-адрес для входа

Доступ к URL-адресам входа в WordPress осуществляется путем добавления wp-admin или wp-login.php? на свой домен. Тот факт, что это конечные точки входа в WordPress по умолчанию, означает, что, пока хакер имеет доступ к домену, он может легко получить доступ к вашему URL-адресу для входа.

Если вы также используете имя пользователя по умолчанию «admin», это снова будет означать, что хакеру нужно будет выяснить только одну часть информации, которая является «паролем».

Поэтому важно иметь собственный URL-адрес для входа на ваш сайт. Один из способов добиться этого — установить плагин WPS Hide Login.

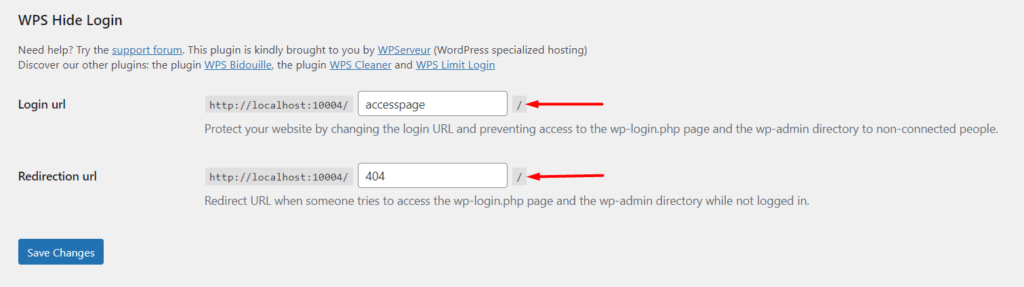

После установки плагина перейдите в раздел «Настройки»> «WPS Hide Login» и укажите желаемый URL-адрес для входа и URL-адрес перенаправления, который будет доступен, когда пользователь, не вошедший в систему, попытается получить доступ к Wp-login.php или Wp-admin.

Как только это будет сделано, сохраните изменения.

Это усложнит задачу любому, кто попытается получить доступ к вашему логину на веб-сайте, тем самым уменьшив количество потенциальных задач.

5. Включите двухфакторную аутентификацию/проверку

Двухфакторная аутентификация — это механизм безопасности, при котором дополнительный уровень безопасности обеспечивается за счет добавления дополнительных требований аутентификации.

Чтобы реализовать двухфакторную аутентификацию на своем сайте WordPress, вы можете использовать сторонний плагин по своему усмотрению. В этом руководстве мы предлагаем использовать плагин WP 2FA — Двухфакторная аутентификация для WordPress из-за его простоты использования.

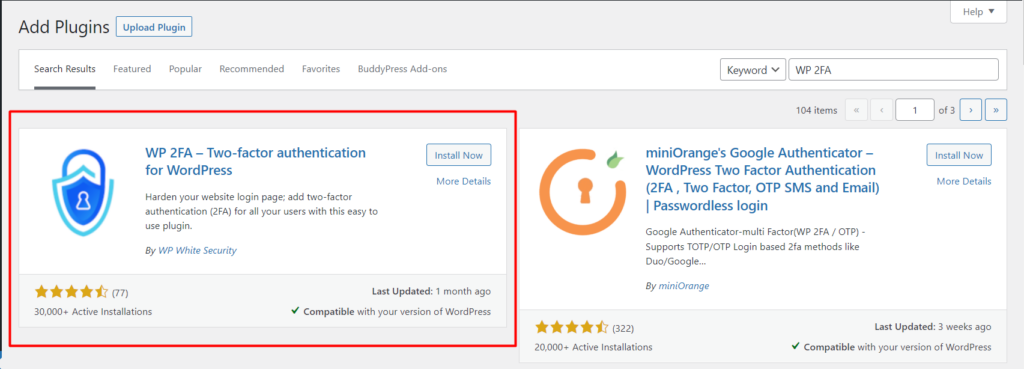

Чтобы использовать плагин, перейдите в раздел «Плагины»> «Добавить новый» на панели инструментов WordPress и найдите WP 2FA.

Установите и активируйте плагин.

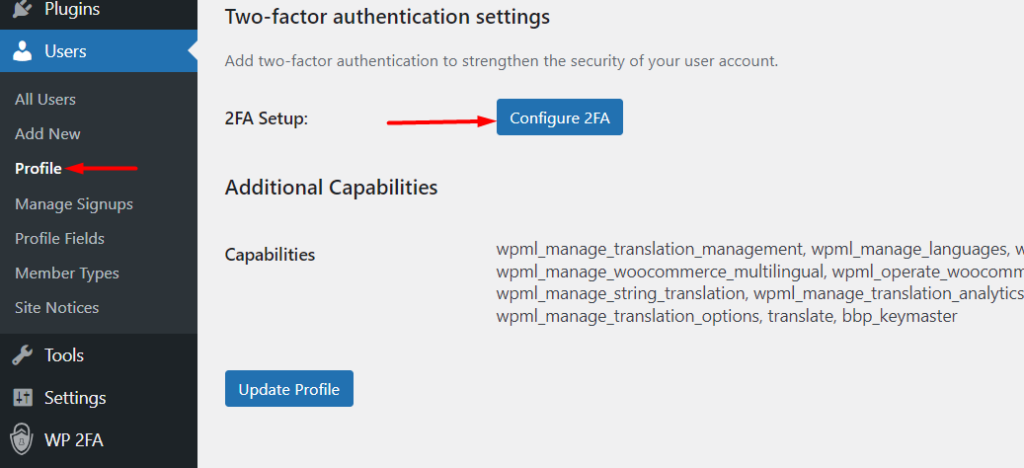

Как только это будет сделано, перейдите в раздел «Пользователи»> «Профиль» и нажмите кнопку «Настроить 2FA».

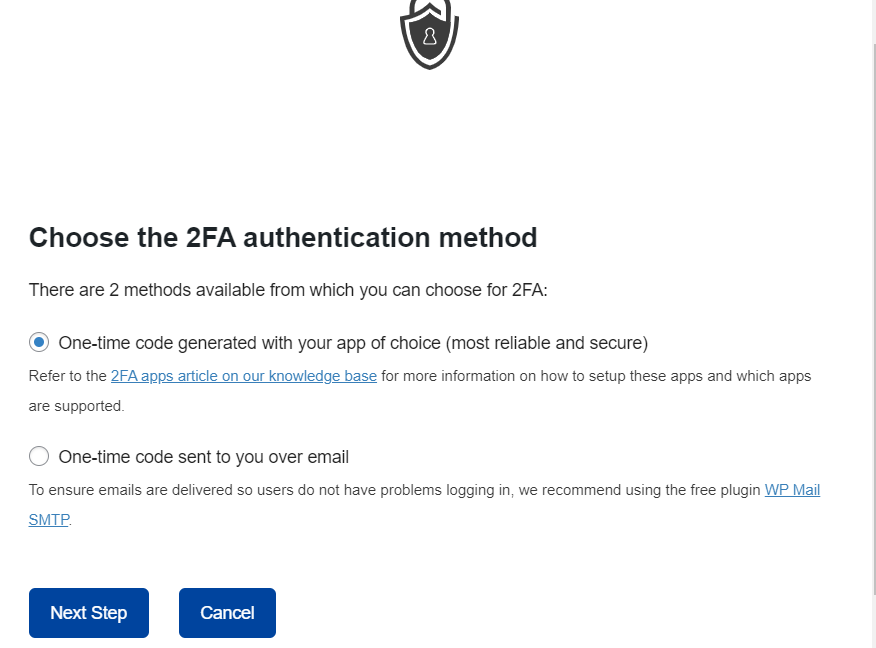

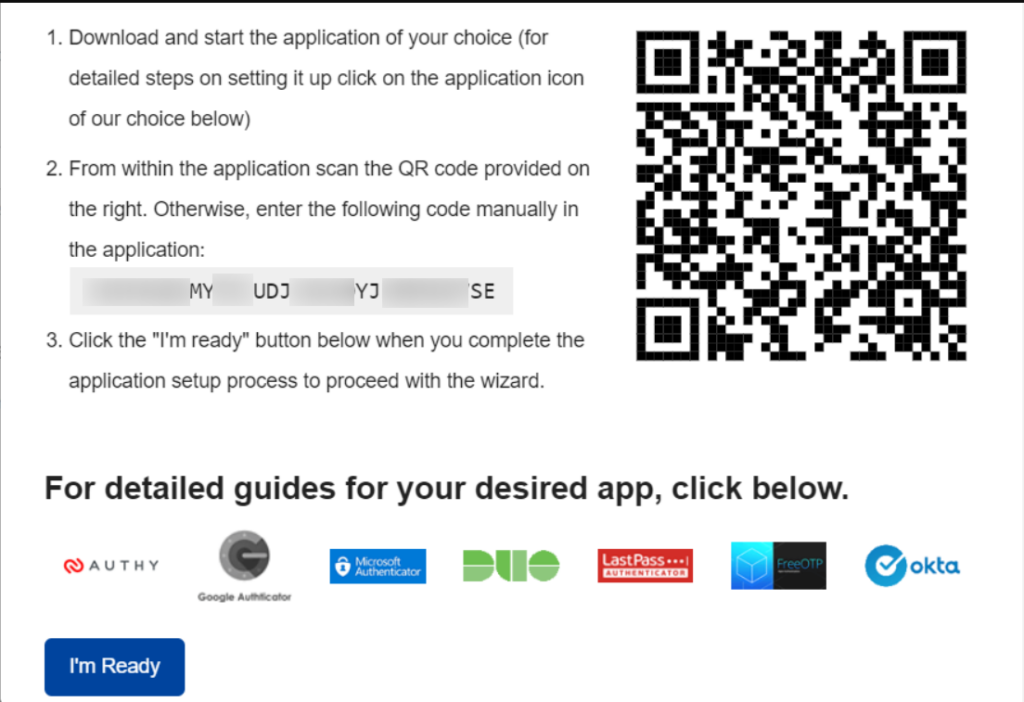

На следующем экране выберите нужный метод 2FA. В нашем случае здесь мы выберем вариант «Одноразовый код, сгенерированный выбранным вами приложением».

После выбора переходите к следующему шагу. Здесь выберите нужное приложение для аутентификации из предоставленного списка значков. Щелкнув по значку, вы перейдете к руководству по настройке приложения.

В нашем случае мы будем использовать приложение «Google Authenticator». Следовательно, вы можете сначала установить приложение Google Authenticator на желаемое устройство, например на мобильный телефон.

Как только это будет сделано, откройте приложение и коснитесь плавающего значка «+» в правом нижнем углу приложения.

Далее вам потребуется отсканировать QR-код на скриншоте, показанном выше.

После этого вы будете перенаправлены на экран с недавно добавленной учетной записью вместе с кодом 2FA.

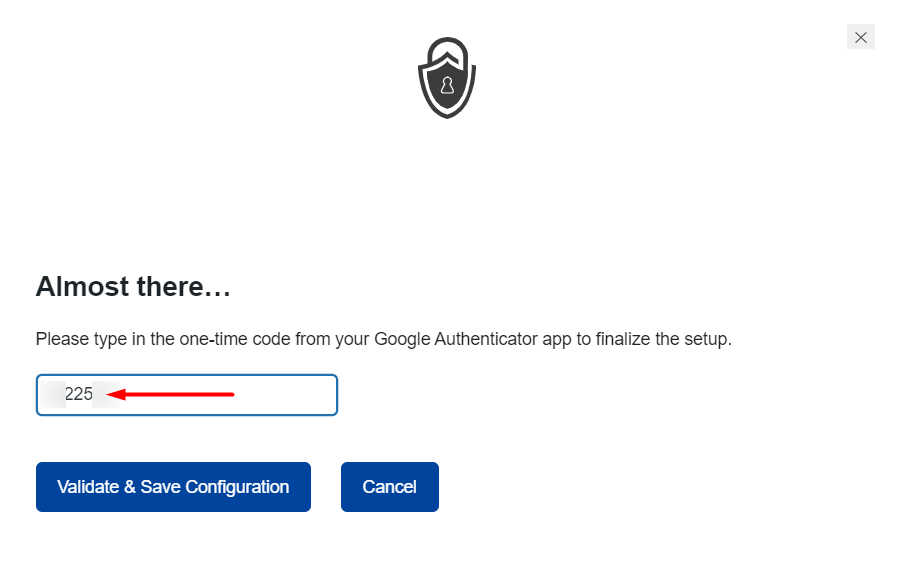

Затем вернитесь на свой сайт и введите код 2FA, подтвердите и сохраните конфигурацию. Ниже приведен пример иллюстрации:

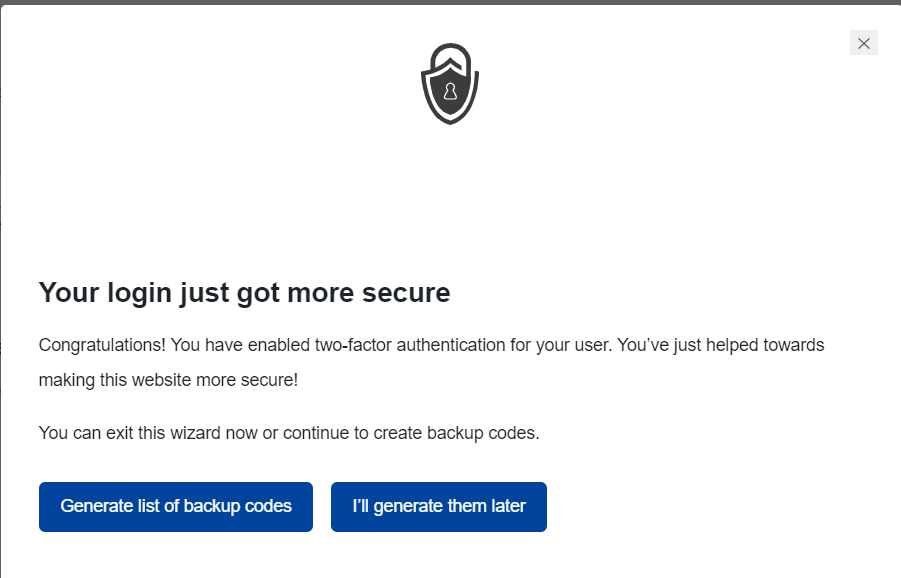

Как только это будет сделано, вы получите сообщение об успехе, и вы сможете выполнить резервное копирование своих кодов.

Для получения подробных иллюстраций о том, как это сделать, вы можете ознакомиться с руководством здесь.

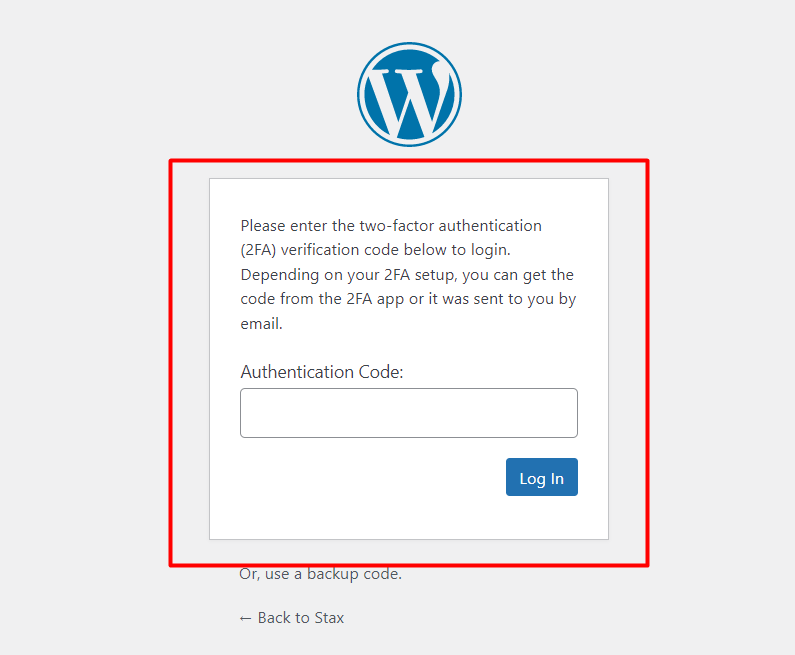

Как только пользователь попытается войти на сайт, даже минуя первый вход, ему будет представлен дополнительный уровень аутентификации, где ему или ей потребуется ввести код аутентификации.

6. Включите автоматический выход из системы

После входа на веб-сайт, когда пользователь не закрывает окно браузера, сеансы не прерываются в течение достаточно долгого времени. Это делает такой веб-сайт уязвимым для хакеров с помощью захвата файлов cookie. Это метод, с помощью которого хакер может скомпрометировать сеанс, похитив или получив доступ к файлам cookie в браузере пользователя.

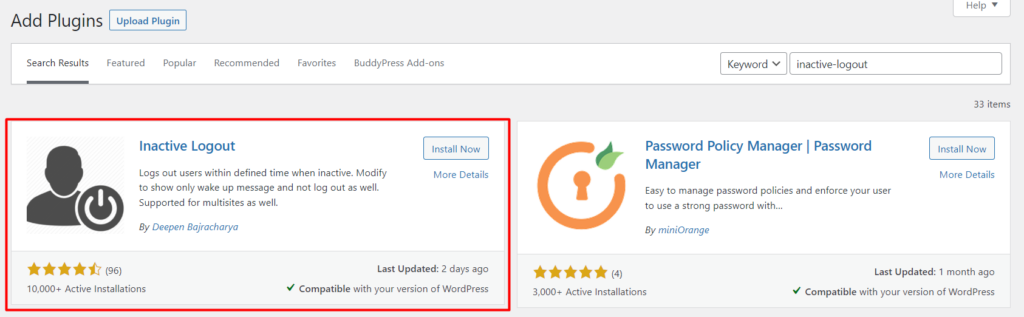

Следовательно, в качестве механизма безопасности важно автоматически отключать бездействующих пользователей на веб-сайте. Для этого вы можете использовать плагин, такой как плагин Inactive Logout.

Плагин можно установить из раздела «Плагины» > «Добавить новый», сначала выполнив его поиск, установив и активировав.

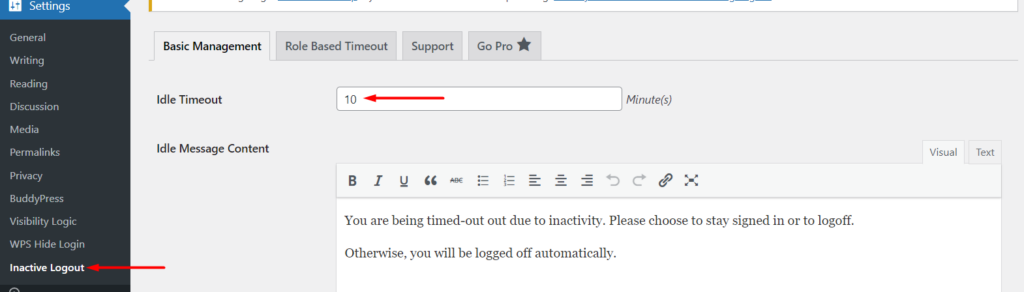

После активации плагина перейдите в раздел «Настройки» > «Неактивный выход», установите «Тайм-аут простоя» и сохраните изменения.

Вы можете установить любое значение по своему усмотрению, но 5 минут было бы идеальным.

7. Ограничьте количество попыток входа в систему

По умолчанию WordPress не предлагает ограничения на количество попыток входа на веб-сайт. Это позволяет хакерам запускать сценарии, содержащие общие данные для входа пользователя, чтобы попытаться проникнуть на веб-сайт. Если количество попыток слишком велико, это может привести к перегрузке вашего сервера и, в конечном итоге, к простою веб-сайта. В случае, когда вы используете общие данные для входа, хакер также может успешно получить доступ к сайту.

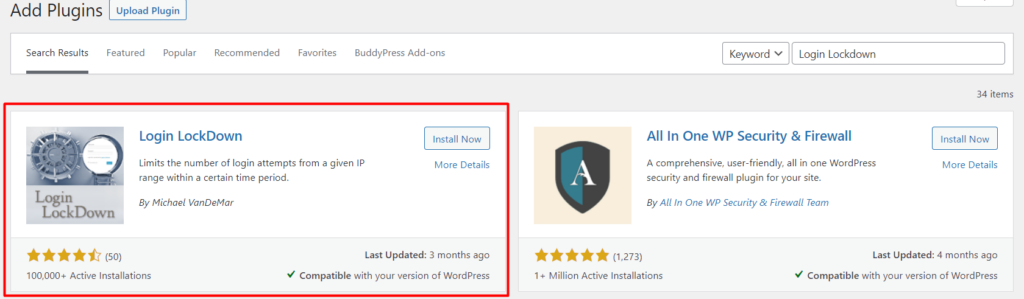

Поэтому важно ограничить количество попыток входа на веб-сайт. Для этой реализации вы можете использовать такой плагин, как Login Lockdown.

Как и в случае с другими установками плагинов на wordpress.org, вы можете установить плагин Login Lockdown из раздела «Плагины» > «Добавить новый». В разделе найдите плагин, установите и активируйте его.

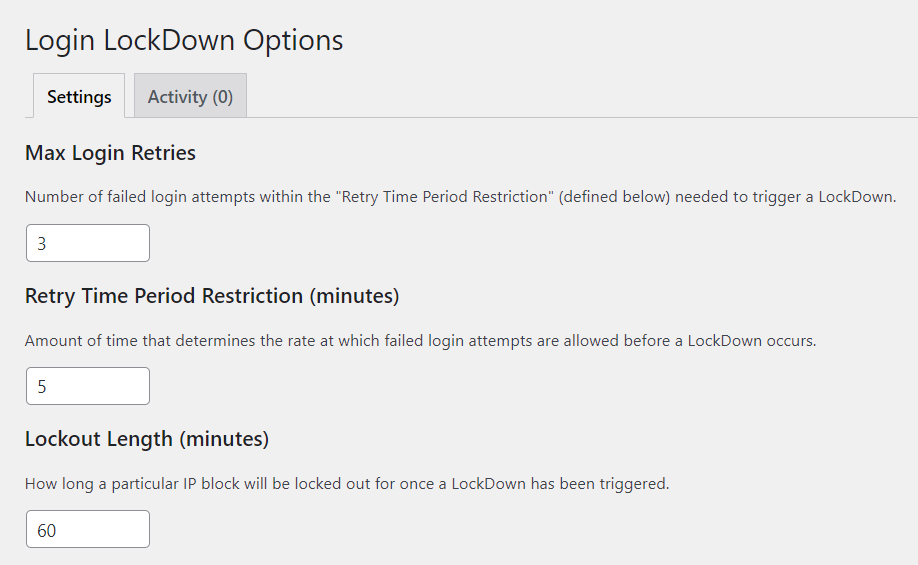

После активации перейдите в «Настройки» > «Блокировка входа» и укажите желаемые параметры блокировки, такие как максимальное количество попыток входа, ограничение периода повторных попыток, продолжительность блокировки и многие другие, в зависимости от ваших предпочтений.

8. Внедрить ограничение по IP

Ограничение IP — это подход, который вы также можете реализовать, чтобы запретить доступ к Wp-admin. Однако этот метод рекомендуется, если вы используете статический IP-адрес.

Чтобы реализовать ограничение IP, вам нужно будет создать файл .htaccess в каталоге wp-admin, если у вас его еще нет, и добавить в файл следующий код:

AuthUserFile / dev / null AuthGroupFile / dev / null AuthName "WordPress Admin Access Control" AuthType Basic <LIMIT GET> order deny, allow deny from all # Allow First IP allow from xx.xx.xx.xxx # Allow Second IP allow from xx.xx.xx.xxx # Allow Third IP allow from xx.xx.xx.xxx </LIMIT>После этого вам нужно будет заменить xx.xx.xx.xxx в коде IP-адресами, которым вы хотите предоставить доступ.

Если вам также случится изменить свою сеть, вам потребуется получить доступ к файлам вашего сайта и добавить новый IP-адрес, чтобы иметь возможность войти на сайт.

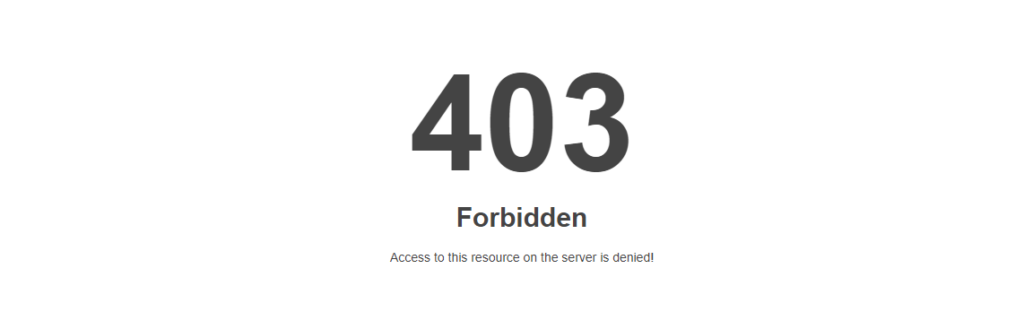

Если сейчас пользователь, чей IP-адрес не разрешен для доступа к wp-admin, попытается получить к нему доступ, он столкнется с сообщением об ошибке Forbidden, подобным изображенному на иллюстрации ниже.

9. Отключить ошибки на странице входа

WordPress по умолчанию отображает ошибки на странице входа, если пользователь пытается войти на сайт, используя неправильные учетные данные. Некоторые примеры этих сообщений об ошибках:

- « ОШИБКА: Недопустимое имя пользователя. Забыли пароль? “

- « ОШИБКА: Неверный пароль. Забыли пароль? “

Когда такие сообщения отображаются, они на самом деле дают подсказки о неправильной информации для входа, и это означает, что хакеру останется только одна деталь, которую нужно выяснить. Например второе сообщение - это подсказка, что пароль какой-то неверный. Поэтому хакеру нужно будет только выяснить пароль, чтобы получить доступ к сайту.

Чтобы отключить эти сообщения об ошибках, вам нужно будет добавить следующий код в файл functions.php темы:

function disable_error_hints(){ return ' '; } add_filter( 'login_errors', 'disable_error_hints' );Если сейчас пользователь попытается войти на сайт с неправильными учетными данными, сообщение об ошибке отображаться не будет. Ниже приведен пример иллюстрации по этому поводу:

10. Использование плагина безопасности

Плагины безопасности WordPress помогают уменьшить угрозы безопасности на вашем сайте. Некоторые из этих плагинов безопасности предлагают такие функции, как добавление reCaptcha, ограничение IP и многое другое.

Поэтому важно, чтобы вы рассмотрели возможность использования подключаемого модуля безопасности, чтобы снизить вероятность атак внутри Wp-admin. Некоторые примеры подключаемых модулей безопасности, которые вы можете использовать: WordFence и Malcare.

11. Обновите WordPress до последней версии

WordPress — это регулярно обновляемое программное обеспечение. Некоторые обновления содержат исправления безопасности. Если, например, был выпущен выпуск безопасности, нацеленный на Wp-admin, и в вашем случае вы не можете обновить версию WordPress, это будет означать, что ваш Wp-admin подвержен атакам.

Поэтому важно регулярно обновлять версию WordPress, чтобы снизить риск эксплойтов на вашем сайте.

Вывод

Администратор WordPress является основной целью хакеров, чтобы получить полный контроль над вашим сайтом. Поэтому для вас важно защитить раздел администратора WordPress на вашем сайте.

В этой статье мы рассмотрели ряд способов, которые вы можете использовать для защиты администратора WordPress. Надеемся, что статья будет информативной и полезной. Если у вас есть какие-либо вопросы или предложения, пожалуйста, не стесняйтесь использовать раздел комментариев ниже.