Как вы получаете вредоносное ПО: 5 способов проникновения вредоносного ПО на ваше устройство

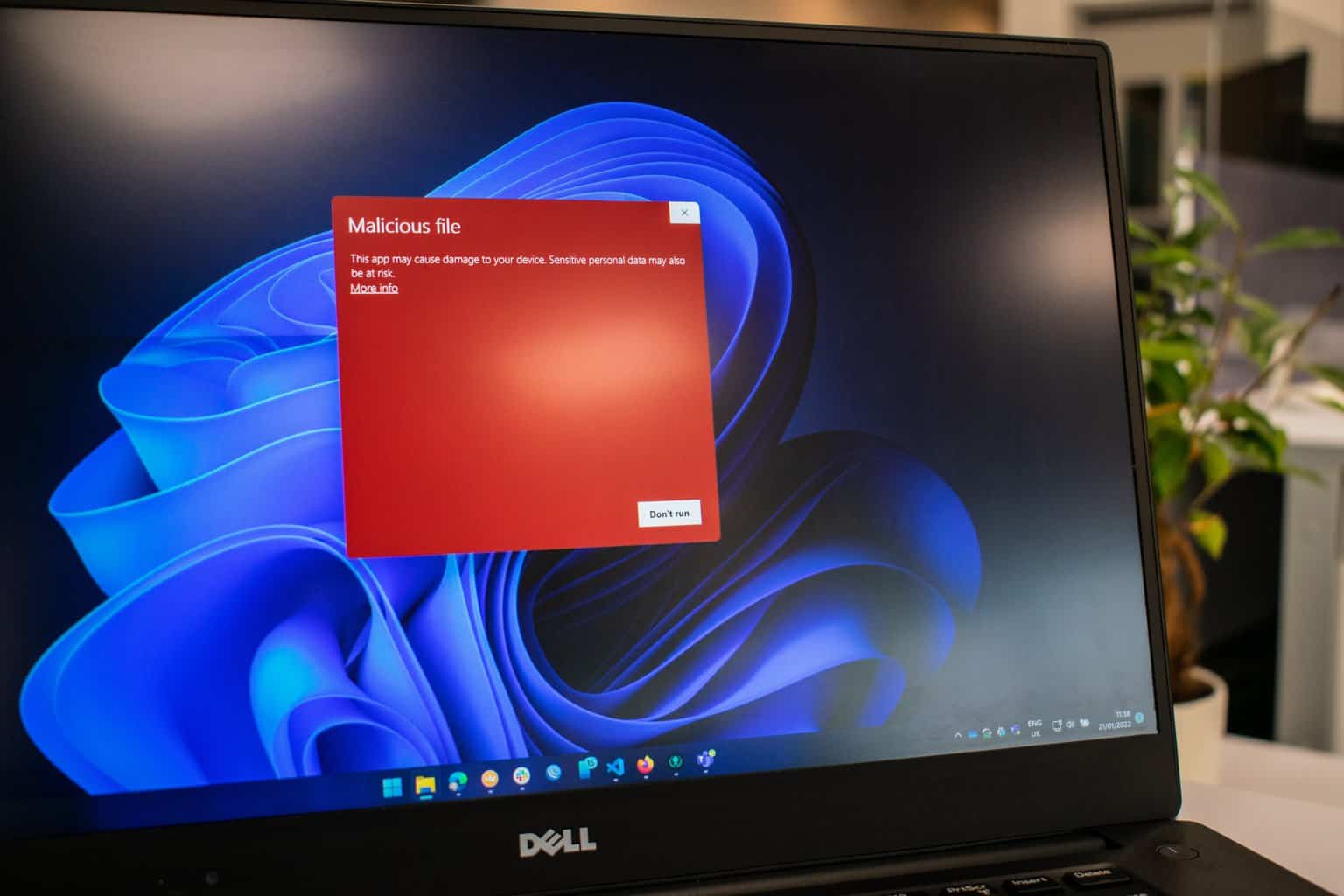

Опубликовано: 2023-04-01Вредоносное ПО представляет собой растущую угрозу для наших компьютерных систем и личной информации. Может быть трудно сказать, когда вы заразились вредоносным программным обеспечением, поскольку оно часто может оставаться незамеченным, пока не станет слишком поздно. Но знание того, как вредоносное ПО проникает на ваше устройство, — это первый шаг к защите от киберугроз. Таким образом, в этой статье будут описаны пять наиболее распространенных способов, которыми вредоносное ПО может попасть на ваше устройство, чтобы вы знали и были готовы к любым потенциальным рискам.

Оглавление

Что такое вредоносное ПО?

Одной из самых серьезных угроз безопасности вашего устройства является вредоносное ПО. Вредоносное ПО относится к программному обеспечению, предназначенному для повреждения, нарушения работы или получения несанкционированного доступа к компьютерной системе. Он может проявляться в различных формах, таких как вирусы, черви, трояны, программы-вымогатели, шпионское и рекламное ПО.

Существует несколько способов проникновения вредоносных программ на ваше устройство. Один из способов — загрузка вложений из подозрительных электронных писем или переход по ссылкам, ведущим на вредоносные веб-сайты. Иногда вредоносное ПО поставляется вместе с законными загрузками программного обеспечения, такими как бесплатные медиаплееры или игры. Другой способ — использовать устаревшее программное обеспечение, которое может иметь уязвимости, которыми могут воспользоваться хакеры.

Вредоносное ПО также распространяется через зараженные внешние устройства, такие как USB-накопители и карты памяти, которые использовались на зараженных компьютерах до подключения к вашему. Наконец, незащищенные общедоступные сети Wi-Fi являются воротами для хакеров, которые используют специализированное оборудование и методы, такие как атаки «человек посередине», для заражения вашего устройства вредоносным ПО.

Чтобы защитить себя от заражения вредоносным ПО, рекомендуется регулярно обновлять операционную систему и все другие приложения; используйте надежные пароли и двухфакторную аутентификацию; не открывать вложения электронной почты из неизвестных источников; будьте осторожны при переходе по ссылкам или загрузке бесплатных приложений в Интернете; не подключайте никакие внешние устройства из неизвестных источников, предварительно не просканировав их надежной антивирусной программой; и, наконец, избегайте использования общедоступных сетей Wi-Fi без необходимости.

Способ 1: Использование уязвимостей в программном обеспечении

Способ 1: Использование уязвимостей в программном обеспечении

Использование программного обеспечения

является одним из наиболее распространенных способов проникновения вредоносных программ на ваше устройство. Разработчики вредоносных программ всегда ищут новые и существующие лазейки в программном обеспечении, операционных системах или приложениях, которые они могут использовать для получения доступа к вашему устройству. Эти уязвимости часто обнаруживаются только после того, как злонамеренная атака уже произошла. Например, злоумышленник может использовать уязвимость в устаревшей версии Adobe Flash Player, чтобы заразить ваше устройство вредоносным ПО.

Во многих случаях уязвимости программного обеспечения могут быть исправлены до того, как злоумышленники смогут их использовать. Однако пользователи, пренебрегающие обновлениями, подвергают свои устройства риску, поскольку эти исправления могут не устанавливаться автоматически. Важно своевременно обновлять все программное обеспечение и устанавливать все исправления безопасности как можно скорее.

Даже если вы установили все доступные обновления для своего компьютера или мобильного устройства, в будущем все равно могут появиться новые уязвимости. Таким образом, крайне важно сохранять бдительность и осторожность при загрузке файлов из ненадежных источников или переходе по подозрительным ссылкам в Интернете.

Способ 2: фишинг/социальная инженерия

Способ 2: фишинг/социальная инженерия

Фишинговая социальная инженерия — один из самых распространенных способов проникновения вредоносных программ на ваше устройство. Этот метод использует электронную почту, телефонные звонки или сообщения с фальшивой личностью, чтобы обманом заставить вас раскрыть конфиденциальную информацию, такую как пароли, данные кредитной карты или другие личные данные, которые киберпреступники используют для своей выгоды. Цель фишинговых атак — заставить вас думать, что сообщение является законным и достаточно срочным, чтобы вы могли действовать немедленно.

Когда вы нажимаете на ссылку или загружаете вложение из фишингового сообщения, вы можете неосознанно установить вредоносное ПО на свое устройство. Киберпреступники также могут использовать эти методы для захвата ваших учетных записей и кражи вашей личной информации. Чтобы не стать жертвой фишинга, всегда будьте осторожны при получении нежелательных сообщений и никогда не раскрывайте конфиденциальную информацию, не проверив личность отправителя.

Важно не только знать, но и быть готовым к фишинговым тактикам социальной инженерии. Регулярное резервное копирование всех важных данных и использование надежного программного обеспечения для обеспечения безопасности могут помочь защитить вас от потенциальных угроз в Интернете. Помните, какие шаги не следует предпринимать, чтобы вредоносное ПО не попало на ваше устройство с помощью этого метода атаки.

Способ 3: загрузка с диска

Способ 3: загрузка с диска

Загрузки с диска — еще один распространенный способ, которым вредоносное ПО может попасть на ваше устройство. Этот тип атаки предполагает посещение пользователем веб-сайта, который был скомпрометирован или содержит вредоносный код. Часто эти веб-сайты содержат законный контент, но имеют скрытый код, предназначенный для использования уязвимостей в браузере или операционной системе пользователя.

Как только пользователь посещает сайт, вредоносный код загружается на его устройство без его ведома или согласия. В некоторых случаях пользователям может быть предложено загрузить файл, который выглядит безобидным, но на самом деле содержит вредоносное ПО. Загрузки Drive-by также могут происходить через вложения электронной почты или ссылки в фишинговых электронных письмах.

Чтобы предотвратить загрузку с диска, важно, чтобы пользователи обновляли свое программное обеспечение и операционные системы с помощью последних исправлений и обновлений безопасности. Кроме того, использование антивирусного программного обеспечения и осторожность при переходе по ссылкам или загрузке файлов могут снизить риск стать жертвой этого типа атаки.

Способ 4: Зараженные съемные носители

Способ 4: Зараженные съемные носители

Еще один способ, которым вредоносное ПО может заразить ваше устройство, — через зараженные съемные носители. Сюда входят USB-накопители, внешние жесткие диски, компакт-диски и DVD-диски. Когда вы подключаете зараженный съемный носитель к компьютеру, вредоносное ПО с него может распространиться на ваше устройство без вашего ведома.

Одним из распространенных способов распространения вредоносных программ через съемные носители являются файлы autorun.inf. Эти файлы предназначены для автоматического запуска программы или сценария, когда диск вставляется в компьютер. Киберпреступники могут создавать вредоносные файлы autorun.inf, которые запускают вредоносное ПО в вашу систему, как только вы подключаете зараженный носитель.

Чтобы предотвратить этот тип заражения, важно всегда проверять любые съемные носители на наличие вирусов перед их использованием. Вы также должны отключить автозапуск на своем компьютере и не подключать к компьютеру неизвестные или ненадежные устройства. По возможности используйте зашифрованные USB-накопители для передачи конфиденциальной информации, чтобы избежать утечки данных в случае потери или кражи этих устройств.

Способ 5: небезопасные сетевые подключения

Способ 5: небезопасные сетевые подключения

В сегодняшнюю цифровую эпоху мы всегда подключены к Интернету. Будь то наши дома или общедоступные точки доступа Wi-Fi, мы часто используем преимущества этих сетей, не задумываясь об их безопасности. Однако подключение к незащищенной сети может подвергнуть ваше устройство риску заражения вредоносным ПО.

Когда вы подключаетесь к общедоступной сети Wi-Fi, вы подвергаете себя потенциальным атакам со стороны хакеров, которые могли создать фальшивую точку доступа для кражи вашей личной информации. Это известно как атака «человек посередине» и может легко скомпрометировать ваши конфиденциальные данные.

Чтобы защитить себя от таких атак, крайне важно подключаться только к безопасным сетям с надежными паролями и настройками шифрования. В качестве альтернативы рассмотрите возможность использования виртуальной частной сети (VPN), которая будет шифровать весь интернет-трафик между вашим устройством и VPN-сервером, гарантируя, что никто не сможет перехватить или просмотреть вашу онлайн-активность.

Вывод: будьте в курсе и защищены

В заключение, важно оставаться в курсе и защищаться от вредоносных программ. Вредоносное ПО может нанести серьезный ущерб как вашей личной, так и профессиональной жизни. Один из самых эффективных способов защитить себя — установить надежное антивирусное программное обеспечение на все ваши устройства. Это программное обеспечение обнаружит, предотвратит и удалит любые вредоносные программы, которые пытаются проникнуть в вашу систему.

Еще один способ защитить себя — помнить о посещаемых веб-сайтах и ссылках, по которым вы переходите. Вредоносное ПО часто прячется на, казалось бы, безобидных веб-сайтах, электронных письмах или загрузках. Поэтому важно всегда перепроверять источники, прежде чем нажимать на что-либо подозрительное.

Наконец, постоянное информирование о текущих угрозах и разработках в области кибербезопасности может помочь вам сохранять бдительность в отношении потенциальных атак. Регулярное чтение блогов по кибербезопасности или посещение вебинаров может быть отличным способом быть в курсе новых угроз и способов защиты от них. Следуя этим советам, вы сведете к минимуму риск стать жертвой атак вредоносного ПО и защитите конфиденциальную информацию от вреда.