Как защитить свой сайт WordPress от SQL-инъекций

Опубликовано: 2022-03-09WordPress является одной из наиболее часто используемых платформ для создания веб-сайтов из-за широкого спектра потенциальных приложений. Вы можете создать интернет-магазин, вести блог о любимом хобби, создать сообщество на форумах или представлять крупную корпорацию.

Но как бы вы его ни использовали, основная ответственность заключается в защите вашего сайта от хакеров. Вот почему важно понимать, как предотвратить атаки с использованием структурированного языка запросов (SQL).

Хорошей новостью является то, что вы можете предпринять множество шагов, чтобы защитить свой сайт WordPress от этого вредоносного кода. Изучение того, как обнаруживать, удалять и предотвращать SQL-инъекции, может помочь вам эффективно защитить ваши ценные данные и сделать вас менее уязвимыми для атак.

Что такое SQL-инъекция и как она работает?

Чтобы понять, как работают инъекции, полезно сначала узнать, что такое SQL. Это общий язык, используемый при разработке баз данных.

Ваш веб-сайт использует его для извлечения важной информации из вашей базы данных и создания динамического контента. Некоторые из баз данных SQL включают MySQL (сайты WordPress), MongoDB и SQL Server.

Ваш веб-сайт WordPress использует базу данных для управления основными данными и контентом вашего сайта, такими как ваши страницы, сообщения и комментарии. Он упорядочивает эту информацию в таблицах.

Ваша база данных — это место, где хранятся ваши самые конфиденциальные данные. Поэтому любая атака, раскрывающая его, может иметь серьезные последствия.

SQL-инъекция (SQLI) — это метод взлома, который киберпреступники используют для проникновения в базы данных WordPress и управления ими. По сути, хакеры могут использовать лазейки во внутреннем кодировании веб-сайтов и вставлять вредоносный код в поля ввода данных.

Этот код позволяет мошенникам выполнять SQL-команды для серверов баз данных через веб-запросы, используя строки запроса, файлы cookie и элементы <input>. Это означает, что они могут создавать, получать доступ, изменять и удалять данные из вашей базы данных WordPress.

Есть много разных точек входа, где это может произойти. Наиболее часто используемые поля ввода включают формы регистрации, входа и контакта, а также панели поиска и корзины покупок.

Допустим, у вас есть форма на вашем сайте, где посетители могут ввести свой номер телефона. Киберпреступники могут использовать это поле ввода для вставки вредоносного кода, запрашивающего имя пользователя и пароль администратора.

Типы SQL-инъекций

Существует несколько различных типов SQL-инъекций. Одна категория — это то, что известно как «внутриполосные». Это самый простой тип внедрения, который включает в себя атаки на основе ошибок.

С помощью этой техники хакеры используют инъекцию для получения сведений о структуре базы данных и именах таблиц. Например, в сообщении об ошибке может быть указано имя таблицы, включенное в запрос. Затем хакер может использовать эту информацию для создания новых атак.

Другой тип называется «слепой SQL-инъекцией». Это когда злоумышленник отправляет различные запросы в базу данных, чтобы узнать, как сайт анализирует ответы. Это может помочь им исследовать ответы на SQL-запросы для выявления потенциальных уязвимостей и запросить у базы данных передачу данных во внешний источник.

Насколько распространены SQL-инъекции?

К сожалению, атаки с использованием SQL-инъекций широко распространены. Фактически, согласно отчету, опубликованному Akamai, в период с 2017 по 2019 год около двух третей атак на программные приложения были связаны с SQL-инъекциями.

Отдельный отчет о статистике уязвимостей за 2020 год также показал, что SQL-инъекции составляют 42 процента наиболее распространенных критических уязвимостей.

SQL-инъекции возможны для любого веб-сайта, использующего базы данных SQL, такие как сайты на основе WordPress, особенно те, которые имеют поля ввода, такие как контактные формы и окна поиска.

Чем опасны SQL-инъекции

SQL-инъекции опасны по нескольким причинам. Во-первых, они дают хакерам возможность украсть конфиденциальную информацию, такую как ваши учетные данные для входа или данные клиентов.

Хакеры могут использовать SQL-инъекцию не только для получения и кражи данных, но и для их удаления. Это означает, что вы рискуете потерять личную и важную информацию, используемую для работы вашего веб-сайта.

Кроме того, существует риск потери репутации и потери доходов. Нарушение данных может повредить вашему бизнесу, и вы можете потерять доверие своих клиентов или поклонников.

Кроме того, эти атаки могут привести к тому, что Google занесет ваш сайт в черный список. Если вы окажетесь в этом списке, многие потенциальные посетители получат предупреждение о том, что ваш сайт небезопасен. Большинство из этих людей повернут назад и, возможно, никогда не вернутся. Кроме того, Google также значительно понизит ваш поисковый рейтинг, что может привести к серьезной долгосрочной потере органического трафика, после которой будет трудно восстановиться.

Как обнаружить SQL-инъекции

Есть несколько признаков, которые могут указывать на то, что вы стали жертвой атаки SQL-инъекции. Во-первых, вы внезапно получаете поток электронных писем через контактную форму вашего сайта. Еще одним индикатором является то, что вы получаете странные всплывающие окна, рекламу и сообщения об ошибках, особенно если они перенаправляют вас на, казалось бы, отрывочные веб-сайты.

К сожалению, признаки атаки SQL-инъекцией не всегда так очевидны. Как мы упоминали ранее, иногда хакеры хотят использовать инъекции для кражи информации, а не для повреждения вашего сайта. Поэтому они могут использовать более тонкие методы, затрудняющие обнаружение.

Средства обнаружения и сканирования SQL-инъекций

Единственный способ узнать наверняка, стали ли вы целью, — это провести сканирование вашего веб-сайта. К счастью, существует множество онлайн-инструментов, которые могут помочь вам обнаружить SQL-инъекции на вашем сайте WordPress.

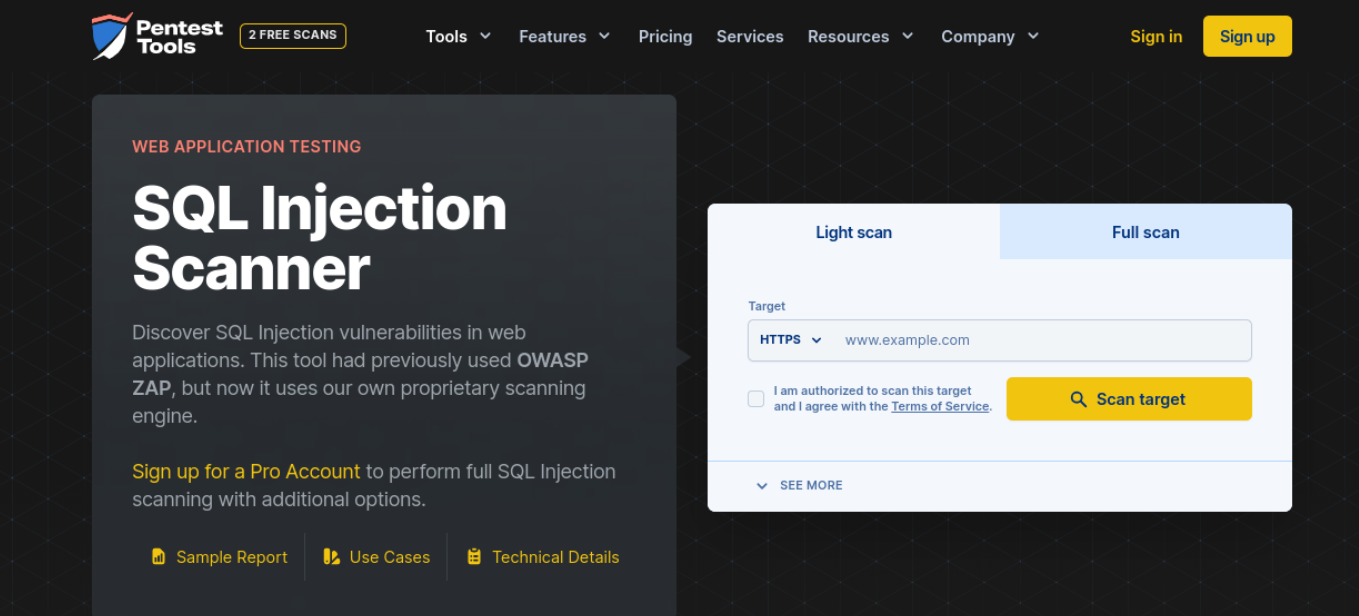

Например, вы можете использовать Pentest Tools, чтобы провести два бесплатных сканирования вашего сайта.

Есть два варианта: легкая проверка или полная проверка. Для последнего вам необходимо перейти на платный план. Просто введите URL-адрес своего веб-сайта и нажмите кнопку « Сканировать цель ». Если есть какие-либо уязвимости, сканирование их выявит.

Как удалить SQL-инъекции с вашего сайта WordPress

1. Восстановить резервную копию

Лучшим вариантом удаления SQL-инъекций является восстановление резервной копии вашего сайта. Если вы используете Jetpack Backup, все, что вам нужно сделать, это использовать журнал действий, чтобы определить, когда произошла атака, а затем восстановить резервную копию, сделанную до этого момента. Ваш сайт будет возвращен в то состояние, в котором он был до взлома.

Однако важно отметить, что в некоторых случаях SQL-инъекции выполняются постепенно, с течением времени. Возможно, вам придется вернуться довольно далеко, чтобы найти чистую резервную копию, что может привести к потере данных.

И хотя восстановление резервной копии может снова запустить ваш сайт, если конфиденциальные данные были украдены, вам все равно придется иметь дело с последствиями взлома.

2. Воспользуйтесь услугой очистки сайта

Другой вариант — использовать стороннюю службу очистки веб-сайтов для сканирования вашего сайта и исправления любых SQL-инъекций. Sucuri — это один из вариантов — просто отправьте свой веб-сайт их команде, и пусть они позаботятся обо всем остальном. Поскольку они являются экспертами, они могут удалить вредоносное ПО из вашей базы данных более эффективно, чем средний разработчик.

3. Удаляйте уколы самостоятельно

Наконец, если у вас есть опыт управления и работы с MySQL, вы можете вручную очистить базу данных. Обратите внимание, однако, что это продвинутый метод, и если вы не знаете, что делаете, внесение любых изменений может привести к проблемам.

Как предотвратить SQL-инъекции в будущем

Невозможно гарантировать, что ваш сайт всегда будет защищен на 100%, но есть меры, которые вы можете предпринять, чтобы свести к минимуму риск атаки. Давайте рассмотрим восемь методов, которые вы можете использовать для предотвращения SQL-инъекций в WordPress.

1. Проверьте (или очистите) ваши данные

Ключом к предотвращению SQL-инъекций в WordPress является защита любого поля ввода, которое можно использовать для ввода данных или контента на вашем веб-сайте. Сюда входят разделы комментариев и формы. Поэтому важно проверять и дезинфицировать данные, введенные в эти поля при отправке.

Проверка ввода и очистка позволяют проверять команды, отправленные пользователями. Санитизация даже позволяет вам изменять команды. Это эффективный способ убедиться, что эти команды не содержат вредоносный код или строки символов.

Проверка гарантирует, что информация, введенная в форму, соответствует запрошенному формату перед обработкой запроса. Например, если у вас есть поле ввода для адреса электронной почты, данные не будут проверены, если отсутствует символ «@».

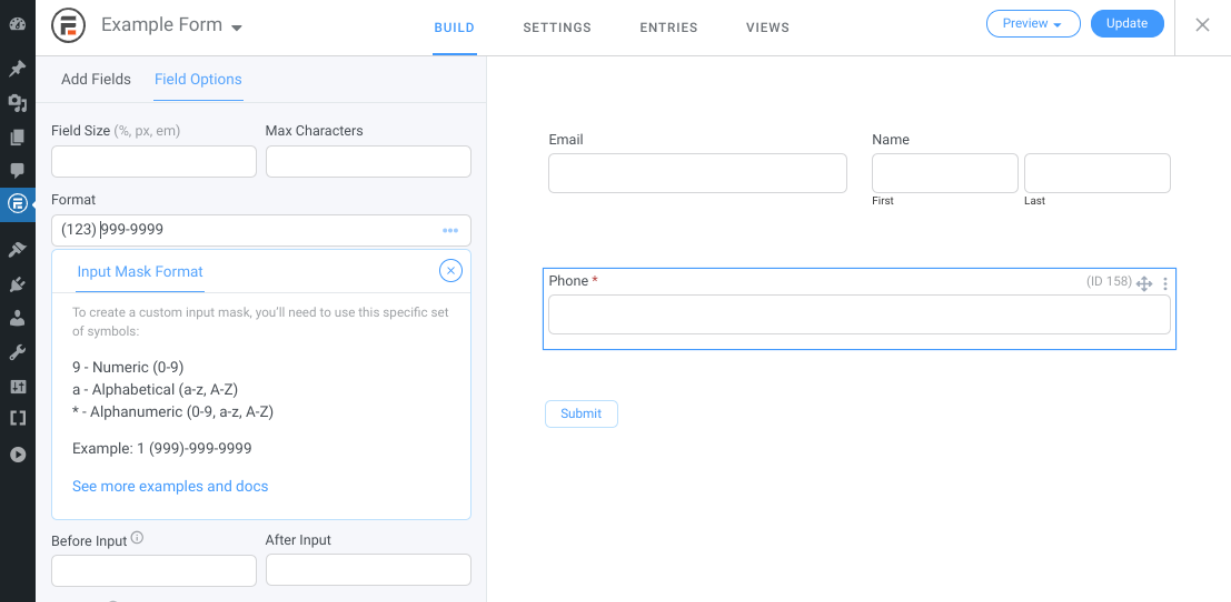

Самый простой способ создать проверку данных формы — установить правила для ваших форм. Процесс для этого будет зависеть от конкретного плагина, который вы используете. Например, если вы используете премиум-версию Formidable Forms, вы можете добавить свой собственный формат маски ввода . для текстовых полей.

Добавление требований к входному формату может ограничить риск внедрения SQL. Санитизация может помочь обеспечить безопасность обработки введенных данных после их проверки.

Большинство плагинов форм WordPress автоматически очищают данные форм. Однако вы можете добавить дополнительные меры безопасности. Вместо открытых ответов рассмотрите возможность использования раскрывающихся меню и вариантов множественного выбора. Вы также можете ограничить использование специальных символов.

2. Установите инструмент безопасности WordPress

Плагин безопасности Jetpack для WordPress может отслеживать ваш сайт на наличие уязвимостей, которые могут привести к SQL-инъекциям. Это дает вам возможность исправить их, прежде чем кто-то воспользуется.

Благодаря мониторингу простоев вы будете знать, как только ваш сайт выйдет из строя, чтобы вы могли быстро отреагировать. А с помощью резервных копий в реальном времени вы можете полностью восстановить свой сайт.

Он также предоставляет инструменты безопасности, такие как:

- Сканирование вредоносных программ для ваших файлов WordPress, а также исправление большинства проблем одним щелчком мыши.

- Антиспамовые решения для защиты ваших комментариев и контактных форм

- Защита от грубой силы для защиты от хакеров

3. Постоянно обновляйте свой веб-сайт и базу данных

Использование устаревшего программного обеспечения и инструментов может привести к появлению целого ряда уязвимостей на вашем сайте, которые могут использовать хакеры. Вот почему важно следить за тем, чтобы ваш сайт WordPress постоянно обновлялся.

В настоящее время почти половина установок WordPress не использует самую последнюю версию. Поэтому вы можете рассмотреть возможность включения автоматических обновлений, чтобы всегда использовать самую последнюю версию WordPress.

Чтобы сделать это для основных обновлений, вы можете перейти к wp-config.php в корневом каталоге вашего сайта. Затем скопируйте и вставьте следующий фрагмент кода в файл:

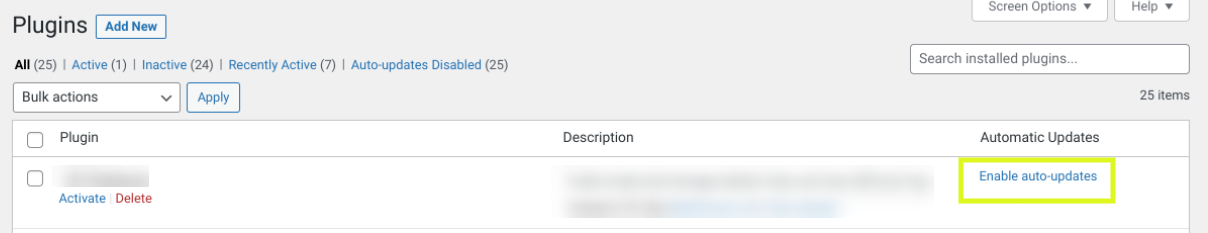

define( 'WP_AUTO_UPDATE_CORE', true );Вы можете включить автоматическое обновление для своих плагинов, перейдя в раздел « Плагины ». экран из панели администратора. Затем нажмите на Включите автоматические обновления в крайнем правом столбце.

Чтобы свести к минимуму уязвимости, мы рекомендуем удалить все неиспользуемые плагины или темы с вашего сайта. Также целесообразно обновить версию SQL. Если вы используете cPanel в качестве панели управления хостингом, вы можете обновить программное обеспечение MySQL с панели управления. В зависимости от вашего хостинг-провайдера вы можете включить автоматическое обновление SQL.

4. Измените префикс базы данных WordPress.

По умолчанию каждый раз, когда вы устанавливаете WordPress, CMS использует «wp_» в качестве префикса базы данных. Мы настоятельно рекомендуем изменить это значение на что-то другое, так как хакеры могут использовать его для использования уязвимостей посредством SQL-инъекций.

Прежде чем приступить к работе, вы должны сделать резервную копию вашей базы данных. Таким образом, если что-то пойдет не так, у вас будет безопасная версия для восстановления.

Затем подключитесь к вашему сайту через FTP-клиент или файловый менеджер вашего хоста и перейдите к файлу wp-config.php , который находится в корневом каталоге вашего сайта. В файле найдите строку table_prefix, затем измените «wp_» на что-то другое:

$table_prefix = 'wp_a12345_';Когда вы закончите, сохраните файл. Вот и все!

5. Используйте брандмауэр

Еще одна стратегия, которую вы можете использовать для защиты от SQL-инъекций, — это установка брандмауэра. Это система сетевой безопасности, которая помогает вам отслеживать и контролировать данные, поступающие на ваш сайт WordPress. Это может перехватывать и отфильтровывать вредоносный код, в том числе от атак с внедрением SQL.

Существует множество инструментов брандмауэра WordPress, которые вы можете использовать. Некоторые популярные варианты включают Wordfence и Sucuri. Эти инструменты не помешают злоумышленникам отправлять команды, но могут помочь заблокировать им фактический доступ к вашему сайту.

6. Скройте версию WordPress, которую вы используете

Наличие общедоступной версии вашего сайта WordPress может облегчить злоумышленникам использование известных уязвимостей, поскольку каждая версия поставляется со своим собственным набором. Поэтому, чтобы защитить ваш сайт, мы рекомендуем скрыть используемую версию.

Делается это быстро и легко. Для начала просто скопируйте следующий фрагмент кода:

remove_action('wp_head', 'wp_generator');Затем перейдите к файлу functions.php вашей текущей темы WordPress. Вы можете сделать это непосредственно из редактора тем в WordPress, используя FTP-клиент или файловый менеджер вашего хоста. Вставьте код в файл, затем сохраните изменения.

7. Удалите ненужную функциональность базы данных

Чем больше функций у вашей базы данных WordPress, тем больше она подвержена атакам. Чтобы свести к минимуму риск внедрения SQL-кода, рассмотрите возможность нормализации базы данных и исключения любых ненужных функций и содержимого.

В двух словах, нормализация базы данных относится к процессу организации ваших данных. Целью этого является устранение любых избыточных данных в вашей базе данных и обеспечение того, чтобы все зависимости данных имели смысл. Вы можете сделать это, поместив свою базу данных в первую нормальную форму.

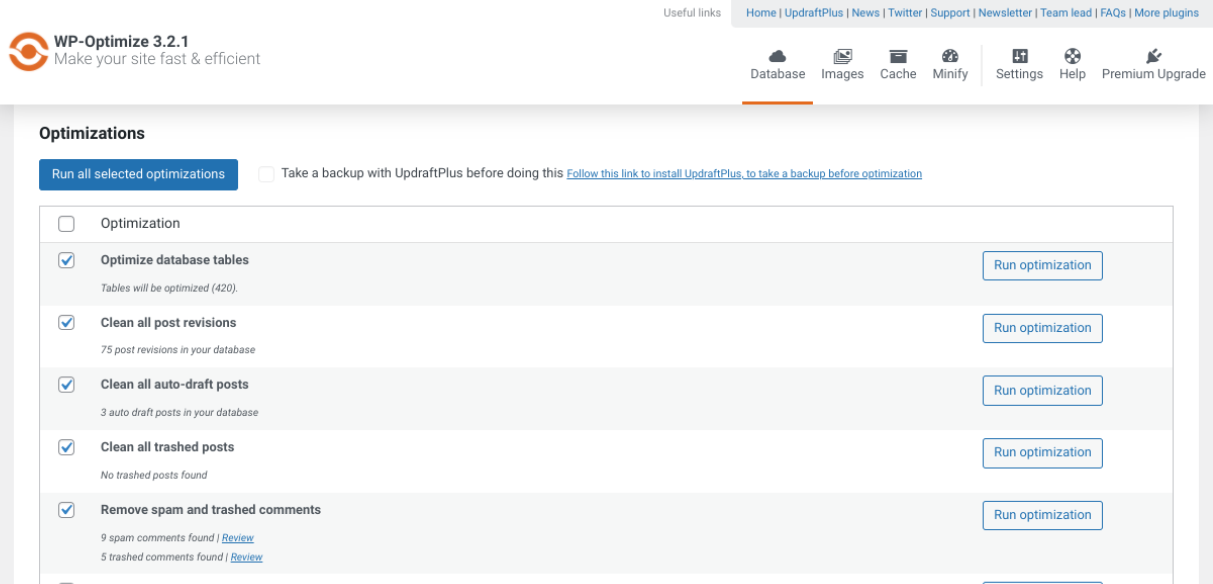

Если вам нужен более удобный для начинающих вариант очистки базы данных WordPress, вы можете использовать плагин. Есть несколько надежных вариантов на выбор, например, WP-Optimize.

Этот бесплатный плагин поможет вам очистить вашу базу данных без необходимости вручную запускать SQL-команды через phpMyAdmin. Вместо этого вы можете использовать его для оптимизации своей базы данных прямо с панели управления WordPress.

Он удаляет всю ненужную информацию из вашей базы данных, включая мусор и неподтвержденные комментарии. WP-Optimize также позволяет дефрагментировать таблицы базы данных MySQL одним щелчком мыши.

8. Ограничьте доступ и разрешения пользователей

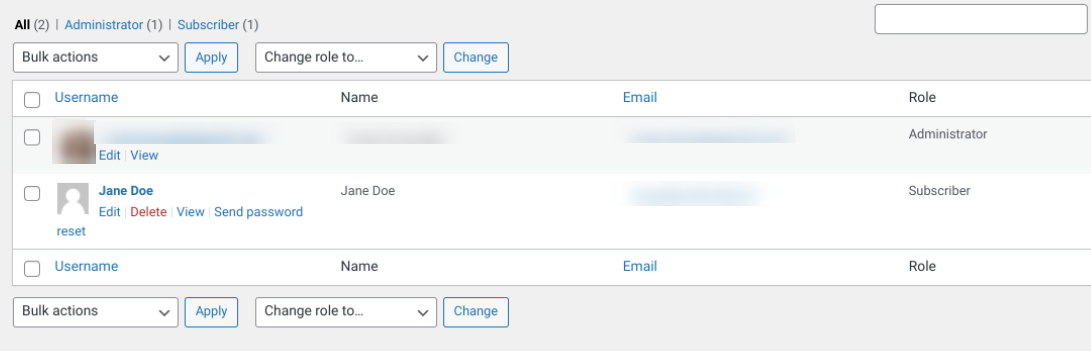

Вы можете назначать различные роли для пользователей WordPress на вашем сайте. Они могут варьироваться от подписчика до администратора. С каждой ролью вы можете контролировать, какой доступ предоставляется и какие «возможности» им предоставляются.

Чтобы усилить вашу безопасность, лучше всего ограничить количество ролей с полным доступом администратора и разрешениями пользователя. Чем меньше людей могут изменять и вводить данные, тем меньше вероятность того, что вы столкнетесь с атакой путем внедрения SQL-кода.

Чтобы настроить роли и разрешения пользователей в WordPress, вы можете перейти к Пользователи → Все пользователи .

Затем нажмите ссылку « Изменить » под именем пользователя, для которого вы хотите ограничить доступ и разрешения. На следующем экране вы можете изменить их роль, используя раскрывающееся меню « Роль ».

При управлении ролями пользователей WordPress мы также рекомендуем удалять все учетные записи, которые больше не используются. Устранение устаревших ролей может свести к минимуму ваши уязвимости.

9. Избегайте использования плагинов с нулевым значением

Нулевые плагины — это инструменты премиум-класса, которые были украдены и предлагаются бесплатно. Хотя они могут показаться очень выгодными, вы не только причиняете вред первоначальному разработчику, не платя им за их работу, но также рискуете быть взломанным.

Обнуленные плагины очень часто содержат вредоносный код и бэкдоры, которые дают хакерам легкий доступ к вашему сайту. Избегайте их любой ценой и вместо этого используйте плагины из надежных источников.

Защитите свой сайт WordPress от SQL-инъекций

Чтобы защитить свой веб-сайт и данные от киберпреступников, важно знать некоторые из наиболее распространенных методов, используемых для получения доступа к вашему сайту. Когда дело доходит до усиления безопасности вашей базы данных, это означает хорошо разбираться в SQL-инъекциях.

Как мы обсуждали в этом посте, SQL-инъекция может иметь разрушительные последствия для вашего сайта WordPress, от раскрытия конфиденциальных данных до потери контента и доходов. К счастью, есть несколько шагов, которые вы можете предпринять для обнаружения, удаления и предотвращения инъекционных атак.

Ни один веб-сайт не может быть полностью безопасным, но, следуя приведенным выше советам и методам, вы можете значительно снизить свои шансы стать жертвой SQL-инъекций.