Как защитить свой сайт от атак с удаленным выполнением кода (5 способов)

Опубликовано: 2022-05-19Если вы запускаете сайт WordPress, вы можете знать о многих рисках безопасности, которые могут угрожать вашему бизнесу. Например, атаки Remote Code Execution (RCE) могут использовать уязвимости вашего веб-сайта для кражи данных, уничтожения вашего контента или полного захвата вашего сайта.

К счастью, вы можете легко защитить свой веб-сайт, разобравшись во всех тонкостях такого рода атак. Обладая надлежащими знаниями, вы можете предпринять необходимые шаги для защиты своего веб-сайта от взлома RCE.

В этом посте мы обсудим RCE-атаки и то, как они могут навредить вашему сайту. Затем мы обсудим пять способов защиты вашего сайта, включая использование брандмауэра веб-приложений (WAF). Давайте погрузимся прямо в!

Обзор атак удаленного выполнения

RCE — это кибератака, при которой хакер удаленно выполняет кодовые команды на чьем-то устройстве. Эти атаки могут произойти, если хост по незнанию загружает вредоносное вредоносное ПО. Затем хакер может установить вредоносное ПО для кражи данных и запретить доступ к пользовательским файлам до тех пор, пока владелец не заплатит выкуп или не добудет криптовалюту.

Кроме того, как только злоумышленник обнаружит уязвимость, он сможет получить полный контроль над вашей информацией и устройством. Данные ваших клиентов могут быть скомпрометированы, вы можете потерять файлы своего веб-сайта, а ваша репутация может быть уничтожена навсегда.

Более того, RCE-атаки растут: с 7 до 27 процентов наиболее распространенных критических уязвимостей в период с 2019 по 2020 год. Это увеличение, вероятно, связано с тем, что пандемия COVID-19 переместила многие предприятия в виртуальную среду.

Как защитить свой сайт от атак с удаленным выполнением кода (5 способов)

Мы только что рассмотрели опасности RCE-атак. А теперь давайте обсудим пять способов защитить от них свой сайт!

1. Установите брандмауэр веб-приложений

Брандмауэр веб-приложений (WAF) — это отличный инструмент предотвращения, который может защитить ваш сайт от различных угроз безопасности, включая RCE-атаки. Он отслеживает и фильтрует HTTP-трафик, чтобы не допустить проникновения подозрительных сторон в вашу защиту. По сути, он действует как буфер между вашим веб-сервером и входящим трафиком.

Например, такой инструмент, как Sucuri WAF, может защитить ваш сайт от RCE-атак, ускорить время загрузки и даже повысить доступность вашего сайта:

Помимо защиты вашего сайта от RCE-атак, Sucuri может удалить существующий вредоносный код на вашем сайте и предотвратить DDoS-атаки. В зависимости от вашего веб-хостинга, ваш хостинг может также поставляться с защитой WAF.

2. Убедитесь, что ваше программное обеспечение обновлено

Поддержание всего программного обеспечения вашего веб-сайта в актуальном состоянии имеет решающее значение для предотвращения RCE. Поэтому очень важно постоянно отслеживать ваш сайт на наличие новых обновлений тем, плагинов и основного программного обеспечения WordPress.

Разработчики WordPress, плагинов и тем регулярно выпускают обновления, повышающие безопасность и функциональность. Таким образом, обновление вашего сайта как можно чаще эффективно минимизирует риски безопасности, которыми могут воспользоваться хакеры RCE.

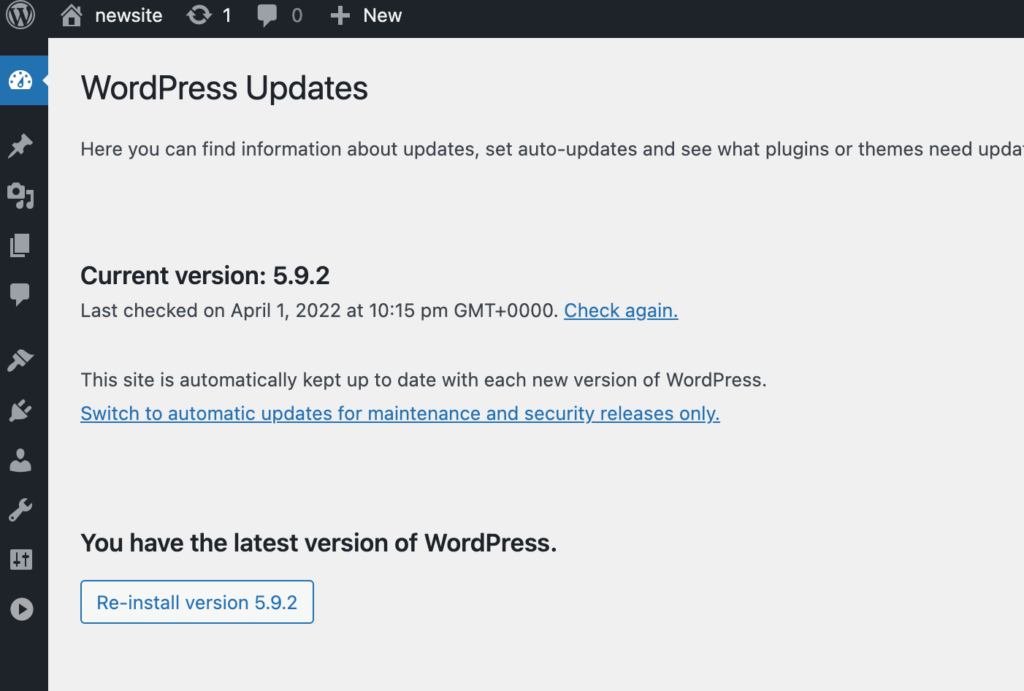

Перейдите в раздел « Панель управления» > «Обновления» на панели управления WordPress, чтобы вручную обновить программное обеспечение. Здесь вы можете просмотреть любые доступные обновления и включить их, нажав на них:

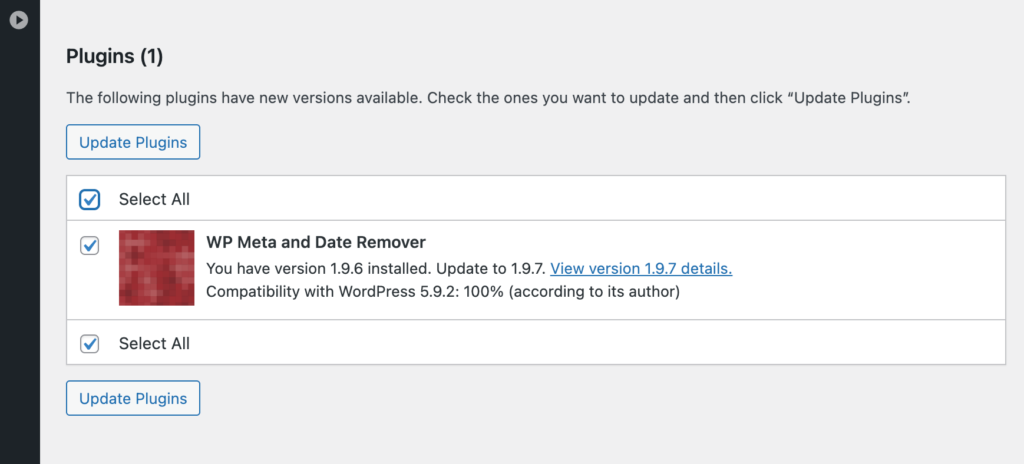

Если у вас есть устаревшие плагины, нажмите « Выбрать все » и « Обновить плагины », чтобы получить последние версии:

Кроме того, вы можете сотрудничать с управляемым хостинг-провайдером WordPress. Эта компания заботится о множестве скрытых задач, таких как автоматические обновления, безопасность веб-сайта и повышение производительности. Выбор управляемого хоста может автоматически защитить ваш сайт от RCE-атак и других угроз безопасности.

Например, WP Engine — это надежный веб-хост со сложным WAF, автоматическими обновлениями, ежедневным резервным копированием и доступом как к сети доставки контента (CDN), так и к сертификации SSL:

Планы хостинга WP Engine начинаются с 23 долларов в месяц. Этот пакет поддерживает один веб-сайт и 25 000 посетителей в месяц.

3. Используйте защиту от переполнения буфера

Буфер хранит данные в зоне хранения памяти, пока они передаются между разными местами. Переполнение происходит, когда объем данных превышает емкость буфера. Когда это происходит, программа записи данных начинает перезаписывать другие ячейки памяти.

Если происходит переполнение буфера, это может позволить злоумышленникам перезаписать память вашего программного обеспечения. Они могут добавить вредоносный код и совершить RCE-атаку. Поэтому защита вашего сайта от переполнения буфера имеет решающее значение для предотвращения угроз RCE.

К счастью, защита от переполнения буфера обычно встроена в большинство библиотек кода темы в WordPress. Такие языки, как C/C++, могут не иметь защиты от переполнения буфера, но Javascript, PERL и C# имеют.

Поэтому мы также рекомендуем следовать передовым методам написания кода для защиты от переполнения буфера при разработке вашего сайта.

4. Ограничьте права доступа пользователей

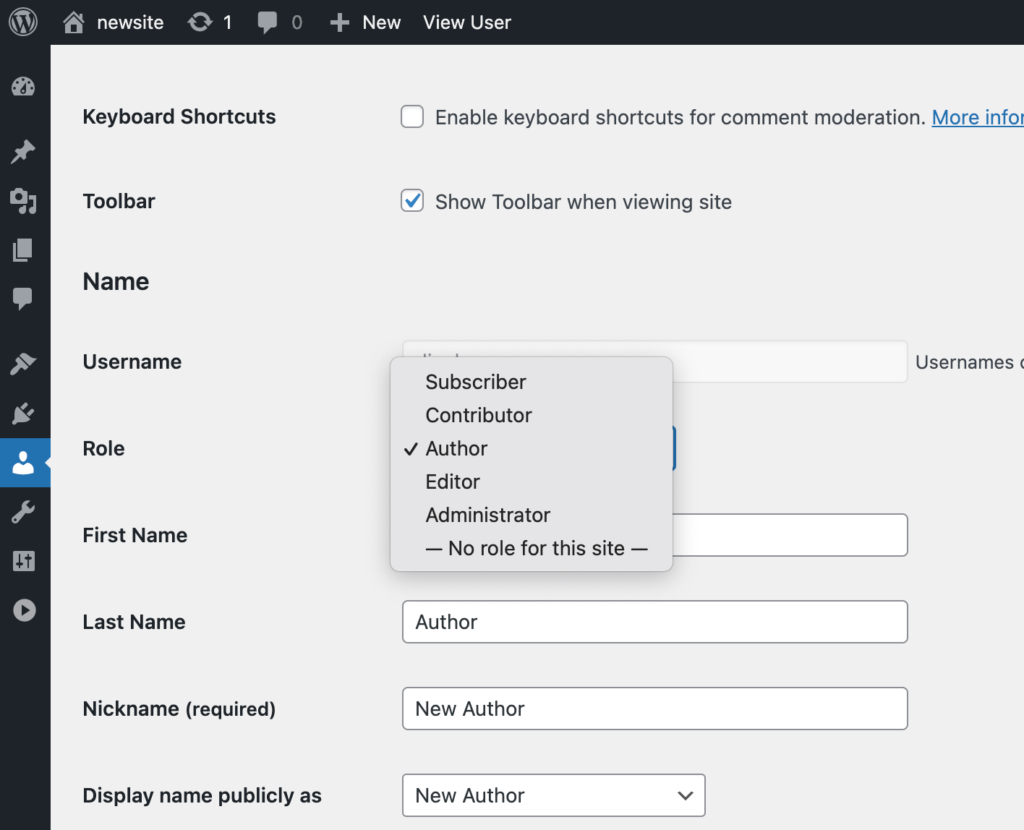

В WordPress вы можете назначать своим пользователям несколько разных разрешений. Например, есть администраторы, редакторы, авторы, участники и подписчики. Каждый тип пользователя имеет разные разрешения, и только администратор может напрямую редактировать код.

Гарантируя, что каждый пользователь имеет только тот уровень доступа, который ему необходим для выполнения своей работы, ваш сайт не будет полностью скомпрометирован, если хакер проникнет в одну из ролей пользователя.

Например, если в вашем блоге есть внештатные авторы, подумайте о том, чтобы назначить их редакторами, авторами или участниками в зависимости от их роли.

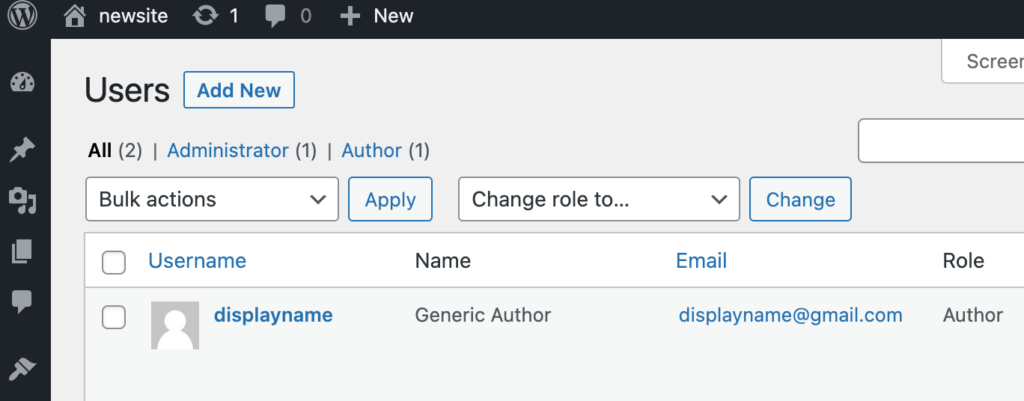

Перейдите к « Пользователи» > «Все пользователи» на панели инструментов WordPress, чтобы изменить роли пользователей. Затем нажмите « Изменить » под пользователем, которого вы хотите изменить:

Затем прокрутите вниз до пункта « Роль » и выберите подходящую роль для пользователя в раскрывающемся меню:

Как правило, никому не назначайте роль администратора , если вы не хотите, чтобы у него был полный доступ к вашему сайту и его коду.

5. Используйте программное обеспечение для обнаружения вторжений

Программное обеспечение для обнаружения вторжений (IDS) сканирует входящий и исходящий трафик вашего веб-сайта и уведомляет вас, если обнаруживает подозрительную активность. С помощью этих уведомлений вы будете знать, когда и нужно ли вам принимать упреждающие меры против RCE-атак.

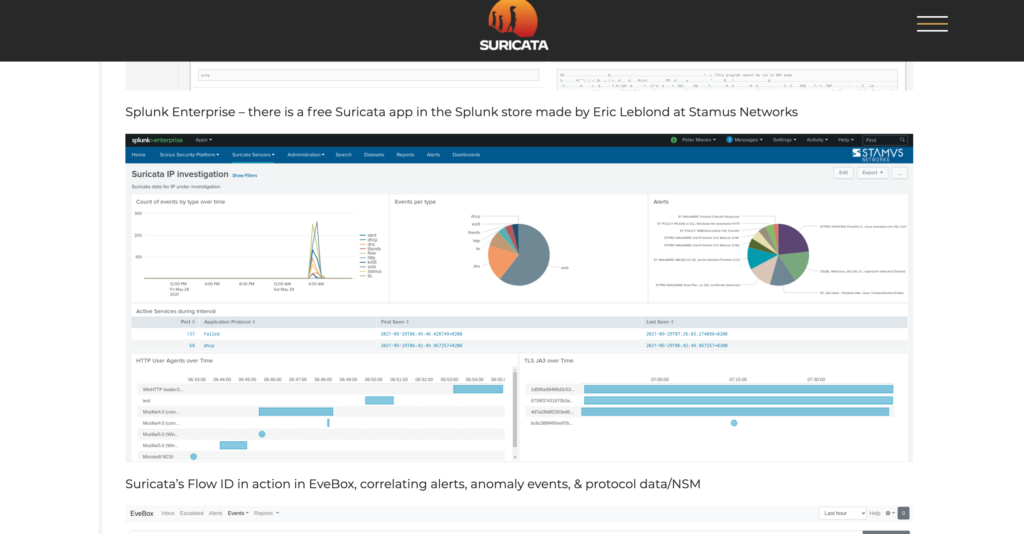

Suricata — это пример бесплатного инструмента IDS с открытым исходным кодом, который может предупредить вас, когда ваша сеть получает подозрительные запросы:

В дополнение к обнаружению вторжений Suricata предоставляет такие услуги, как:

- Регистрация и анализ TLS/SSL

- ведение журнала HTTP

- ведение журнала DNS

Suricata также предоставляет пользователям полную панель управления аналитикой, событиями по типам, предупреждениями и пользовательскими агентами HTTP с течением времени.

Вывод

Поддержание вашей безопасности в актуальном состоянии является важной задачей владельца сайта WordPress. Если хакеры смогут получить доступ к вашему сайту и украсть данные клиентов, вы, вероятно, столкнетесь с серьезными юридическими и финансовыми санкциями. Однако вы можете предотвратить распространенные кибератаки, такие как удаленное выполнение кода (RCE), приняв простые меры предосторожности.

В этом посте мы обсудили пять методов защиты вашего сайта от RCE-атак:

- Установите брандмауэр веб-приложений (WAF).

- Убедитесь, что программное обеспечение вашего веб-сайта обновлено, чтобы снизить риски безопасности.

- Убедитесь, что ваш сайт защищен от переполнения буфера.

- Ограничьте права доступа ваших пользователей.

- Используйте программное обеспечение для обнаружения вторжений (IDS).

У вас есть дополнительные вопросы об атаках Remote Code Execution и способах защиты от них? Дайте нам знать в комментариях ниже!