Защита веб-приложений: стратегии и лучшие практики

Опубликовано: 2024-06-24- Понимание угроз веб-приложений

- Лучшие практики по обеспечению безопасности веб-приложений

- Заключение

Безопасность веб-приложений становится более важной, поскольку Интернет играет центральную роль в современных бизнес-операциях. Киберугрозы продолжают развиваться, что заставляет организации уделять приоритетное внимание мерам безопасности.

Веб-приложения являются воротами к конфиденциальным данным, что делает их мишенью для злоумышленников. Сектор кибербезопасности продолжает меняться, появляются новые векторы атак и уязвимости. Принятие упреждающего и комплексного подхода к безопасности очень важно.

Вы также можете прочитать больше: Руководство по безопасности WordPress для начинающих, 2024 г.

Понимание угроз веб-приложений

Знание характера угроз важно для обеспечения безопасности веб-приложений. Угрозы включают в себя различные типы уязвимостей, которые могут поставить под угрозу целостность и безопасность этих приложений.

Распознавание этих угроз позволяет организациям реализовать соответствующие меры безопасности и снизить риски. Ниже приведены наиболее распространенные угрозы, с которыми сталкиваются веб-приложения:

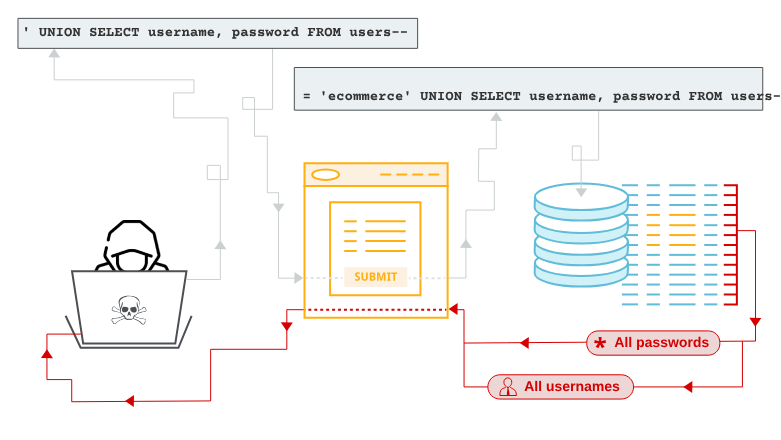

Инъекционные атаки

Это наиболее распространенные и опасные угрозы. Они возникают, когда ненадежные ссылки или данные отправляются как часть запроса или команды. SQL — это наиболее распространенная атака с внедрением, которая возникает, когда вредоносные SQL-запросы используются для манипулирования базой данных. Злоумышленники также могут использовать межсайтовые сценарии или внедрение команд для использования уязвимых приложений.

Уязвимости аутентификации и управления сеансами

Слабая аутентификация и плохое управление сеансами также подвергают веб-приложения угрозам. Здесь существуют три ключевые уязвимости:

- Слабые пароли. Хакеры могут легко отслеживать простые или повторно используемые пароли. Это дает им неограниченный несанкционированный доступ.

- Перехват сеанса. Злоумышленники также могут выдавать себя за законных пользователей, крадя или подделывая файлы cookie сеанса.

- Небезопасное создание токенов. Злоумышленники могут скомпрометировать легко предсказуемые токены сеанса, предоставив им доступ к конфиденциальной информации.

Неправильная конфигурация безопасности

В первую очередь это происходит, когда параметры безопасности настроены неправильно или оставлены по умолчанию. Использование учетных данных по умолчанию, таких как имена пользователей и пароли, в веб-приложениях делает их более легкими целями. Аналогично, включение ненужных функций может поставить под угрозу безопасность веб-приложений. При необходимости хакеры могут использовать такие функции, как модели отладки.

Раскрытие конфиденциальных данных

Это происходит, когда веб-приложения по ошибке раскрывают конфиденциальную информацию, такую как личные данные, данные аутентификации или данные кредитной карты. Хотя и редко, это может произойти из-за небезопасной передачи данных или неправильного хранения. Хакеры могут перехватить передачу данных, если они отправляются по сетям без настройки HTTPS. Аналогичным образом, хранение этих данных в виде обычного текста или использование слабых методов шифрования может привести к взлому.

Риски сторонних компонентов

Большинство веб-приложений полагаются на сторонние компоненты, особенно библиотеки и платформы. Организации предпочитают ускорять разработку, расширять функциональность и снижать затраты. Несмотря на то, что они полезны, они создают значительные риски для безопасности, если с ними не обращаться должным образом. Некоторые сторонние компоненты содержат уязвимости, которыми могут воспользоваться злоумышленники. Эти проблемы часто возникают из-за ошибок кодирования или устаревших зависимостей.

Помимо этого, большинство сторонних компонентов поддерживаются сообществами с открытым исходным кодом или внешними разработчиками. Они могут не обновляться регулярно, в результате чего веб-приложения подвергаются основным уязвимостям.

Лучшие практики по обеспечению безопасности веб-приложений

1. Внедрение надежных механизмов аутентификации

Внедрение механизмов строгой аутентификации является ключом к обеспечению безопасности веб-приложений. Аутентификация помогает проверить личность пользователя перед доступом к конфиденциальным функциям или данным в приложении. Слабые механизмы могут привести к несанкционированному доступу и утечке данных.

Предприятия могут улучшить свои механизмы аутентификации разными способами. Во-первых, с помощью политик паролей и хеширования. Внедрение политики надежных паролей помогает предотвратить атаки методом перебора и попытки подбора пароля. Пароли должны быть сложными, состоящими из прописных и строчных букв, специальных символов и цифр. Их также следует хешировать перед сохранением.

Второй механизм аутентификации — управление сеансами. Это предотвращает перехват и несанкционированный доступ к проверенным учетным записям пользователей. По сути, это предполагает наличие таймаутов сеансов, при которых активные сеансы автоматически прекращаются после некоторого периода бездействия.

Внедрение многофакторной аутентификации является третьей и наиболее эффективной мерой аутентификации. Этот дополнительный уровень безопасности требует от пользователей пройти несколько вариантов проверки перед доступом к своим учетным записям. Это может быть комбинация паролей и биометрии. Эти опции снижают риски несанкционированного доступа.

2. Постоянно обновляйте программное обеспечение и библиотеки.

Организациям также следует обновлять свое программное обеспечение и библиотеки, чтобы поддерживать безопасность и целостность приложений своих веб-сайтов. Технологические достижения означают, что поставщики программного обеспечения и сообщества открытого исходного кода выпускают новые обновления и исправления для вредоносного кода с известными уязвимостями. Несвоевременное обновление компонентов программного обеспечения делает ваши веб-приложения уязвимыми для взлома.

Организациям следует начать с автоматизации механизмов обновления программного обеспечения. Внедрение автоматических обновлений упрощает процессы применения исправлений и обновлений безопасности. Организациям следует использовать такие инструменты, как менеджеры пакетов, для автоматизации обнаружения, загрузки и установки доступных обновлений. Это снижает нагрузку на ИТ-команды.

Организации должны иметь надежный процесс управления исправлениями, который гарантирует своевременное обновление стеков приложений. Сюда входят платформы приложений, веб-серверы и сторонние библиотеки. Им также следует регулярно следить за рекомендациями поставщиков и базами данных уязвимостей, чтобы быть в курсе последних исправлений и обновлений, соответствующих их технологическому стеку.

Также важно проводить регулярное сканирование и оценку уязвимостей. Это помогает предприятиям выявлять устаревшие или уязвимые компоненты в стеке приложений. К счастью, инструменты автоматического сканирования, такие как инструменты статического анализа кода, могут помочь обнаружить уязвимости, присутствующие в библиотеках программного обеспечения.

Аналогично, их следует протестировать в контролируемой среде перед интеграцией обновлений в приложения. Это позволяет организациям оценить влияние этих обновлений на производительность и функциональность своих веб-приложений перед их полным развертыванием. Тестирование помогает снизить риск непредвиденных последствий, вызванных обновлениями.

Наконец, обновления программного обеспечения могут иногда вызывать неожиданные проблемы даже при тщательном тестировании. Организации должны установить процедуры отката и планы действий в чрезвычайных ситуациях. Это помогает им вернуться в исходное стабильное состояние в случае неудачных обновлений или неожиданного поведения. Наличие процедур отката сводит к минимуму время простоя в случае непредвиденных чрезвычайных ситуаций.

3. Проводить регулярную оценку и тесты на проникновение.

Регулярные оценки — это упреждающий подход к выявлению и устранению уязвимостей в веб-приложениях. Эти оценки помогают оценить состояние безопасности веб-приложений. Тесты на проникновение включают в себя создание имитации реальной атаки на приложение.

Этические хакеры используют различные методы для определения возможных точек входа, которые могут использовать злоумышленники. Моделирование различных сценариев атак помогает организациям получить представление об общем состоянии безопасности и расставить приоритеты в устранении выявленных уязвимостей. Важность проведения таких оценок включает в себя:

- Выявление уязвимостей. Эти оценки обычно начинаются с выявления потенциальных уязвимостей в приложении. Можно использовать комбинацию инструментов автоматического сканирования и ручных проверок кода. Автоматические сканеры обнаруживают распространенные уязвимости, такие как дефекты внедрения, а ручные проверки кода выполняются опытными профессионалами.

- Приоритизация рисков. Не все угрозы имеют одинаковый уровень риска. Оценки безопасности помогают расставить приоритеты в отношении рисков. Организации могут выявить и сосредоточиться на устранении уязвимостей, представляющих наибольшую угрозу целостности системы.

- Отчетность и исправление. Организации должны составить подробный отчет после оценки безопасности. В отчете должны быть указаны выявленные уязвимости, если таковые имеются, уровни серьезности и эффективные процедуры устранения.

Помните, что безопасность веб-приложений должна быть непрерывным процессом. Организации должны регулярно оценивать и тестировать свои системы. Это гарантирует, что они адаптируются к постоянно развивающимся угрозам и уязвимостям. Разумно создать культуру постоянного совершенствования, включающую оценку безопасности. Это помогает организациям поддерживать и повышать уровень безопасности. Они могут минимизировать риски нарушений безопасности или лучше подготовиться к возникающим угрозам.

4. Внедрите заголовки безопасности и политику безопасности контента.

Заголовки безопасности и политики безопасности контента являются надежными мерами безопасности для веб-приложений. Эти параметры обеспечивают дополнительную защиту от распространенных уязвимостей. Начнем с того, что заголовки безопасности — это, по сути, заголовки ответов HTTP, используемые веб-приложениями для указания браузерам, как вести себя в определенных ситуациях.

Поступая таким образом, они обеспечивают соблюдение правил передачи данных и обработки контента, помогая смягчить различные формы атак. Например, HTTP гарантирует, что браузеры взаимодействуют с веб-сайтами только через HTTPS. Это предотвращает перехват файлов cookie и атаки на понижение версии.

Аналогично, политика безопасности контента — это надежная стратегия безопасности, которая предотвращает разнообразные атаки. Он определяет источники контента, которые разрешено загружать и выполнять браузерам. Это смягчает такие атаки, как межсайтовый скриптинг и внедрение данных.

5. Очистка и проверка входных данных

Очистка и проверка входных данных также помогает защитить веб-приложения от атак путем внедрения и других форм угроз. Проверка входных данных гарантирует, что данные, введенные в систему, соответствуют ожидаемым форматам. С другой стороны, санитарная обработка удаляет опасные входные данные для нейтрализации угроз. Поддержание этого двойного подхода помогает поддерживать целостность данных. Некоторые из преимуществ и передовых методов очистки и проверки входных данных включают в себя:

- Предотвращает атаки путем внедрения: внедряйте атаки, такие как использование уязвимостей SQL, путем отправки вредоносных ссылок или данных через поля ввода. Правильная проверка не позволяет злоумышленникам внедрить вредоносные коды. Это гарантирует, что входные данные не содержат подозрительных символов.

- Поддерживает целостность данных. Проверка также гарантирует, что входные данные соответствуют ожидаемым форматам и диапазонам. Это жизненно важно для поддержания целостности данных и предотвращения ненормального поведения приложений.

- Повышение безопасности и удобства работы пользователей. Проверка и очистка повышают безопасность, поскольку гарантируют, что веб-приложениями обрабатываются только правильно отформатированные данные.

Организациям следует соблюдать различные передовые методы проверки и очистки входных данных. Например, организации должны четко определить ограничения для каждой области. Это разрешенные символы, формат и тип. Применение этих ограничений на стороне клиента и сервера гарантирует ввод только действительных данных.

Заключение

Защита веб-приложений требует упреждающего подхода и глубокого понимания меняющегося ландшафта угроз. Внедрение надежных мер кибербезопасности, таких как проверка входных данных и надежные механизмы аутентификации, может значительно снизить эти риски. Кроме того, оставаться в курсе возникающих угроз важно для поддержания целостности веб-приложений в нынешней взаимосвязанной цифровой экосистеме.

Как один из соучредителей Codeless, я предлагаю свой опыт разработки WordPress и веб-приложений, а также опыт эффективного управления хостингом и серверами. Моя страсть к приобретению знаний и энтузиазм к созданию и тестированию новых технологий заставляют меня постоянно внедрять инновации и совершенствоваться.

Экспертиза:

Веб-разработка,

Веб-дизайн,

Системное администрирование Linux,

SEO

Опыт:

15-летний опыт веб-разработки, включая разработку и проектирование некоторых из самых популярных тем WordPress, таких как Specular, Tower и Folie.

Образование:

У меня есть степень в области инженерной физики и магистра наук в области материаловедения и оптоэлектроники.

Твиттер, Линкедин