Состояние безопасности WordPress: сообщество и сотрудничество помогают всем нам победить

Опубликовано: 2023-03-09Программное обеспечение с открытым исходным кодом становится лучше и безопаснее, когда доверие и сотрудничество побеждают секретность и работу в одиночку в темноте. Отчет Patchstack о состоянии безопасности WordPress в 2022 году показывает, что это не просто идеал, а достижимая реальность. Прозрачность и сотрудничество по вопросам безопасности играют на руку сообществам открытого исходного кода. Это важные ценности и методы для создания и поддержки лучших и более безопасных сайтов, продуктов и услуг WordPress. Мы гордимся тем, что Patchstack является партнером, предоставляющим самую свежую информацию об уязвимостях нашим клиентам iThemes Security и Security Pro, чтобы они могли лучше защитить все сайты WordPress, которые они создают, владеют или управляют.

Patchstack, ведущая исследовательская фирма с открытым исходным кодом и CVE Numbering Authority (CNA), выпустила свой ежегодный отчет о состоянии безопасности WordPress в 2022 году . Этот отчет включает в себя обычный анализ тенденций в области безопасности, но выходит далеко за его рамки. Это показывает, какое влияние Patchstack оказывает благодаря своей уникальной программе вознаграждений за обнаружение ошибок Patchstack Alliance. Эта совместная, добровольная и открытая сеть помогает разработчикам WordPress каждый день обнаруживать и исправлять ошибки безопасности. Эти исправления превращаются в предупреждения системы безопасности и обновления, на которые опирается сообщество WordPress. Наши пользователи iThemes Security и Security Pro получают предварительное уведомление за 48 часов, когда новая уязвимость затрагивает их сайт, благодаря Patchstack. Многие из обновлений безопасности, которые мы все регулярно применяем к нашим сайтам WordPress, будут, по крайней мере частично, результатом новаторской работы Patchstack.

Раскрытие уязвимостей делает пространство WordPress более безопасным

База данных Patchstack показала увеличение числа зарегистрированных уязвимостей на 328% в 2022 году. Они объясняют этот всплеск тем, что исследователи безопасности «усерднее и глубже изучают код по всей экосистеме WordPress». Patchstack считает, что обнаружение большего количества уязвимостей указывает на то, что WordPress становится безопаснее. Другие результаты исследования состояния безопасности WordPress в 2022 году подтверждают этот вывод. Например, уязвимости, обнаруженные (и быстро исправленные) в некоторых наиболее широко используемых плагинах WordPress (например, Elementor, Yoast, All-in-One SEO, MonsterInsights, Wordfence), не были целью самых активных эксплойтов.

Проблемы незакрытых уязвимостей и нарушенных цепочек поставок

Согласно анализу Patchstack, самые большие цели для активных эксплойтов в экосистеме WordPress — это плагины с известными уязвимостями, которые не исправляются иногда годами. При выборочной проверке всех сайтов, отслеживаемых сетью Patchstack, в среднем 42% использовали заведомо небезопасный компонент. На неисправленные плагины приходится 26% наиболее критических ошибок безопасности, о которых сообщалось в 2022 году, и мы все хотели бы, чтобы это число уменьшалось. Patchstack Alliance работает над достижением этой цели вместе с разработчиками, чтобы помочь исправить недавно обнаруженные уязвимости, но это невозможно с брошенным программным обеспечением.

Одна из наиболее важных тенденций, отмеченных в годовом отчете Patchstack, связывает рост числа уязвимостей CSRF с их распространением на множество сайтов через одну зависимость. В то время как уязвимости межсайтового скриптинга (XSS) остаются распространенными, количество ошибок межсайтовой подделки запросов (CSRF) в 2022 году увеличилось. Patchstack сообщает, что это было частично связано с ошибками CSRF, которые проявлялись как в платформах YITH, так и во Freemius, подчеркивая важность поддержания цепочки поставок со всеми последующими пользователями общей кодовой базы.

В 2023 году, когда мы следим за данными Patchstack в наших еженедельных отчетах об уязвимостях в iThemes, мы видим в три раза больше XSS-уязвимостей по сравнению с отчетами CSRF. Это хороший признак того, что 2022 год был исключением. Как мы отметили в нашем собственном отчете о безопасности за 2022 год, хорошей новостью является и то, что большинство уязвимостей в прошлом году относились к категориям риска от низкого до среднего по степени серьезности. Данные Patchstack показывают, что эти менее серьезные уязвимости составили 87% от общего числа в 2022 году.

Конечные пользователи заслуживают доступных и действенных данных об уязвимостях

Рейтинги серьезности — это одно, а понимание того, влияет ли уязвимость на ваш сайт, — совсем другое. Многие CNA и их базы данных уязвимостей сложны в том, как они документируют каждую уязвимость. Пользователям WordPress необходимо знать в понятных им терминах, насколько они могут быть уязвимы при появлении уязвимостей. База данных уязвимостей Patchstack предназначена для предоставления этой информации любому владельцу сайта, чтобы он мог понять угрозы и принять соответствующие меры. И эта информация лежит в основе нашего продукта iThemes Security.

Вот типичное описание уязвимости Patchstack для CVE-2023-0968 (MITRE) в базе данных Patchstack:

Marco Wotschka обнаружил и сообщил об этой уязвимости межсайтового скриптинга (XSS) в плагине WordPress Watu Quiz. Это может позволить злоумышленнику внедрить вредоносные сценарии, такие как перенаправления, рекламные объявления и другие полезные данные HTML, на ваш веб-сайт, которые будут выполняться, когда гости посещают ваш сайт.

Пользователи WordPress и iThemes Security или Security Pro с небезопасной версией этого плагина, установленной на их сайте, получат предупреждение. У них также есть возможность узнать больше о потенциальных рисках, которые может представлять для них уязвимость. Примечательно, что Patchstack оценил CVE-2023-0968 как уязвимость с высокой степенью серьезности в отличие от других CNA. Другие не отметили, что злоумышленники могут использовать эту уязвимость без учетной записи пользователя или привилегий на целевом сайте — важная деталь.

CNA могут значительно различаться по тому, как они оценивают и описывают угрозы

Как вы можете видеть в приведенном выше примере, Patchstack отдает должное исследователям безопасности, которые играют ключевую роль в поиске и устранении уязвимостей до того, как их можно будет использовать. Они заслужили это! Конечный пользователь или владелец сайта, получающий эти предупреждения, также заслуживает ясности в отношении рисков, с которыми он сталкивается. Сводка Patchstack проясняет, в чем заключается угроза. Просмотр технических деталей в их базе данных подтверждает, что эту уязвимость можно использовать без входа на сайт. Это ясность в общении и положительный пользовательский опыт, которые вы можете ожидать, если вы являетесь пользователем iThemes Security или Security Pro.

Девин Уокер, генеральный менеджер StellarWP, сказал, что горд быть частью сети Patchstack с тех пор, как в начале этого года начал сотрудничать с ними и принял их базу данных уязвимостей для пользователей iThemes Security. По его мнению, «всеобъемлющий отчет о безопасности Patchstack подчеркивает их приверженность активному выявлению и устранению уязвимостей безопасности в экосистеме WordPress. Прозрачно рассказывая о своей работе, они устанавливают стандарт того, как следует подходить к безопасности в отрасли».

Пресечение ошибок в зародыше — путь WordPress

Patchstack не просто сообщает об ошибках, обнаруженных другими, — они находят ошибки и помогают их исправить. Никто не занимается вопросами безопасности WordPress усерднее и глубже, чем Patchstack Alliance, который открыт для всех, кто работает в области безопасности с открытым исходным кодом.

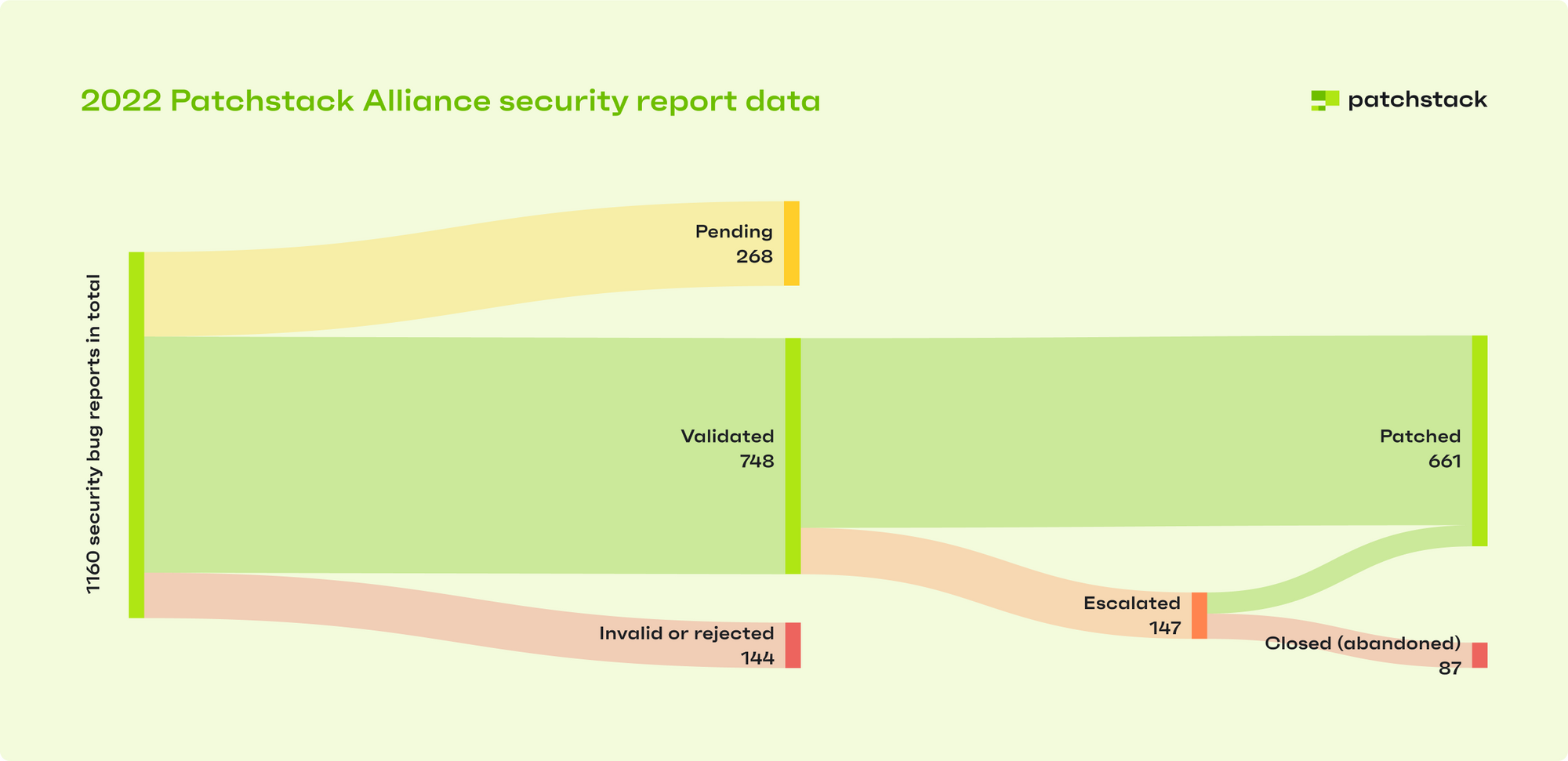

В 2022 году Patchstack выплатила вознаграждение в размере 16 050 долларов этическим хакерам в своей сети. Эти исследователи обнаружили и проверили 748 уникальных ошибок безопасности в экосистеме WordPress. Это всего лишь 21,46 доллара, чтобы пресечь ошибку в зародыше! Это намного меньше, чем устранение той же ошибки, что и эксплойт нулевого дня.

Из 748 проверенных отчетов об ошибках Patchstack смог увидеть 661 до исправлений, работая с людьми, ответственными за уязвимый код. Только 147 или 20% этих случаев должны были быть переданы команде плагинов WordPress.

Patchstack сотрудничает с 17 хостинг-провайдерами и поставщиками услуг (включая iThemes), чтобы заблаговременно предупреждать и защищать своих клиентов, когда они используют небезопасное программное обеспечение. Некоторые, например One.com, успешно исправили сайты своих клиентов — практика, которую могут использовать другие хосты.

Безопасность WordPress — это усилия сообщества

Генеральный директор Patchstack Оливер Силд говорит, что уникальность его компании заключается в стремлении к прозрачности и сообществу. «Мы говорим об уязвимостях такими, какие они есть, не используя их для разжигания страха, и мы гарантируем, что исследователи безопасности, которые вносят свой вклад в поиск проблем в открытом исходном коде, будут так же ценны, как и разработчики, которые создают эти проекты», — сказал он.

Еще одно ключевое отличие в сфере безопасности — акцент Patchstack на совместной работе. Оливер говорит, что они будут работать со всеми, кто может оказать положительное влияние, в том числе с другими в области безопасности. Конкуренция может сосуществовать с сотрудничеством, и когда дело доходит до уязвимостей в открытом исходном коде, очень важно объединиться ради общих интересов, таких как безопасность. Это сотрудничество обеспечивает спокойствие нашим пользователям iThemes Security и Security Pro. Наши клиенты могут быть уверены, что они получают четкие, действенные и своевременные оповещения о новых уязвимостях за 48 часов до того, как они станут общедоступными. И это благодаря нашим партнерам в Patchstack, а также всем остальным, поддерживающим их инициативы и совместным усилиям по обеспечению безопасности экосистемы WordPress.

Получите 48-часовое преимущество перед потенциальными злоумышленниками с iThemes Security

Если вы еще не используете iThemes Security и его функцию сканирования сайта, чтобы следить за новыми уязвимостями за два дня до их публичного раскрытия , позвольте нам помочь вам защитить ваш сайт WordPress сегодня. Благодаря упреждающему мониторингу уязвимостей и 30 способам усиления профиля безопасности вашего сайта, включая удобство входа без пароля, iThemes Security Pro — лучший способ гарантировать, что ваш сайт WordPress никогда не будет скомпрометирован кибератаками.

Дэн Кнаусс — специалист по техническому содержанию StellarWP. Он был писателем, учителем и фрилансером, работающим с открытым исходным кодом с конца 1990-х годов и с WordPress с 2004 года.