Что такое отравление DNS?

Опубликовано: 2022-11-12Хотите знать, что такое отравление DNS? Метод отравления DNS, также известный как отравление кэша DNS и спуфинг DNS, представляет собой сложную кибератаку, которая перенаправляет веб-трафик между поддельными серверами и фишинговыми веб-сайтами.

Хакеры могут использовать поддельные сайты, чтобы обманом заставить посетителей поделиться конфиденциальной информацией, поскольку они обычно выглядят так же, как предполагаемый пункт назначения пользователя.

В этой статье объясняется отравление DNS, как оно работает, почему оно так опасно и как предотвратить спуфинг DNS и отравление DNS по сравнению с спуфингом DNS.

Что такое отравление DNS?

Практика введения ложной информации в кеш DNS называется отравлением кеша DNS, потому что на запросы DNS возвращается неверный ответ, в результате чего пользователи перенаправляются на неправильный веб-сайт.

Существует также термин, известный как спуфинг DNS, который относится к отравлению DNS. IP-адреса — это «номера комнат» в Интернете, которые позволяют направлять веб-трафик в нужное место.

Кэш преобразователя DNS часто называют «каталогом кампуса», и когда они неверны, трафик перенаправляется в неправильные места до тех пор, пока кэшированная информация не будет исправлена.

Из-за отсутствия способа для распознавателей DNS проверить данные в своих кешах, неправильная информация DNS остается в кеше до истечения срока жизни (TTL) или до тех пор, пока распознаватель не удалит их вручную.

Отравление DNS возможно из-за нескольких уязвимостей, но основная проблема заключается в том, что DNS был разработан для сравнительно небольшого Интернета, основанного на доверии, аналогичном BGP.

В попытке решить некоторые из этих проблем был предложен DNSSEC, более безопасный протокол DNS, но он еще не получил широкого признания.

Как работает отравление DNS?

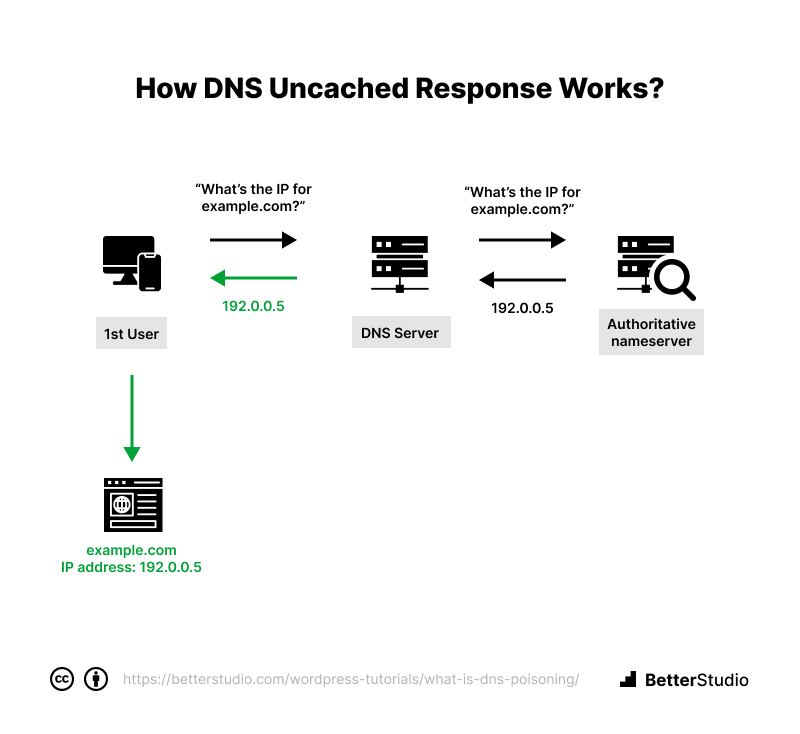

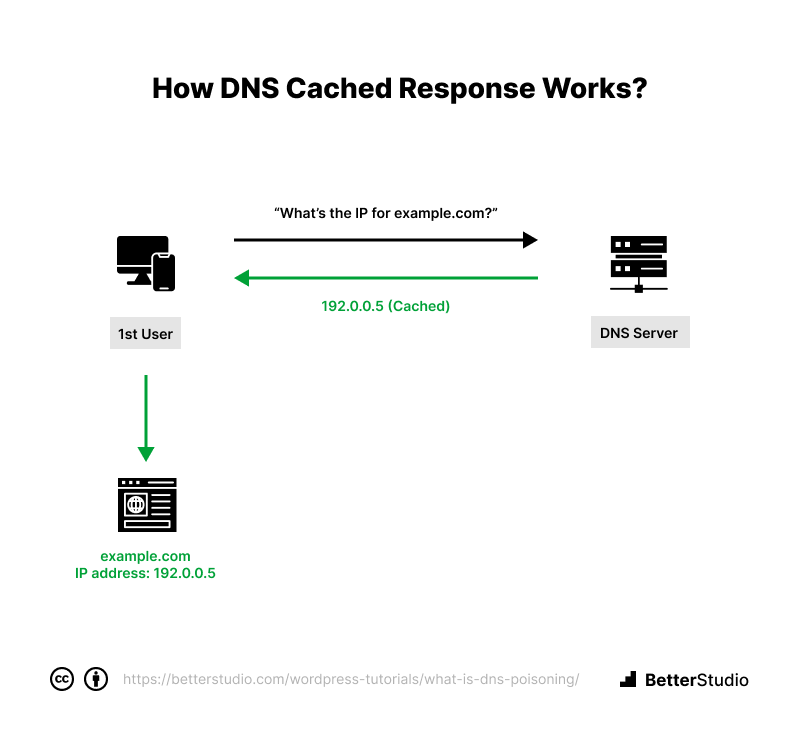

Преобразователь DNS будет хранить ответы на запросы IP-адресов в течение определенного периода времени.

Это позволяет распознавателю быстрее отвечать на будущие запросы и не связываться со многими серверами, участвующими в традиционном процессе разрешения DNS.

Преобразователь DNS хранит ответы в своем кэше в течение назначенного времени жизни (TTL), связанного с IP-адресом.

Некэшированный ответ DNS:

DNS-кэшированный ответ:

Почему отравление DNS так опасно?

Существует несколько рисков, связанных с отравлением DNS как для отдельных лиц, так и для организаций.

В результате отравления DNS, когда устройство подвергается атаке, особенно отравлению кэша DNS, устройству может быть сложно решить проблему, поскольку по умолчанию оно переходит на незаконный веб-сайт.

Проблема отравления DNS еще больше усугубляется тем, что пользователям трудно его обнаружить, особенно если хакеры создают поддельные веб-сайты, чтобы направлять посетителей на них, которые выглядят почти так же, как настоящие.

Когда веб-сайт является поддельным, пользователи вряд ли будут знать, что они вводят конфиденциальную информацию, не осознавая, что они подвергают себя и/или свои организации серьезным угрозам безопасности.

Как правило, эти типы атак представляют следующие риски:

Вирусы и вредоносное ПО

Пользователи, направляемые на мошеннические веб-сайты, могут быть заражены вирусами и вредоносными программами, как только они получат доступ к этим веб-сайтам.

Для доступа к устройству и его данным могут использоваться многие типы вредоносных программ, от вирусов, заражающих их устройства, до вредоносных программ, которые предоставляют хакерам постоянный доступ к их устройствам и данным.

Кража

Используя отравление DNS, хакеры могут украсть информацию, в том числе данные для входа на защищенные сайты, личную информацию, такую как номера социального страхования, и конфиденциальную информацию, такую как платежные реквизиты.

Блокировщики безопасности

Злоумышленники могут использовать отравление DNS как средство причинения серьезного долгосрочного ущерба устройствам, блокируя их от получения критических исправлений и обновлений, повышающих их безопасность.

Такой подход может со временем сделать устройства все более уязвимыми, позволяя атаковать их троянскими программами, вирусами и многими другими типами атак.

Цензура

В прошлом правительства вмешивались в веб-трафик из своей страны посредством отравления DNS для цензуры определенной информации в Интернете.

Эти правительства эффективно заблокировали доступ граждан к веб-сайтам, которые содержат информацию, которую они не хотят раскрывать с помощью этого метода вмешательства.

Примеры DNS-спуфинга

Существуют различные примеры атак с подменой DNS. На протяжении всей истории кибер-злоумышленники использовали все более изощренные тактики для подделки DNS-адресов.

Нет никакой гарантии, что каждая атака с подменой DNS будет выглядеть одинаково; однако типичный сценарий спуфинга DNS может выглядеть следующим образом:

- Злоумышленник может перехватить связь между клиентским компьютером и сервером целевого веб-сайта.

- Злоумышленник может использовать такой инструмент, как arpspoof , чтобы заставить и клиента, и сервер следовать вредоносным IP-адресам, которые ведут к серверу злоумышленника, обманывая обе эти стороны.

- В рамках атаки злоумышленник создает поддельный веб-сайт, на котором вредоносный IP-адрес перенаправляет пользователей для получения конфиденциальной информации о них.

Как предотвратить спуфинг DNS

Как спуфинг DNS, так и отравление кеша может быть трудно обнаружить, поскольку они могут влиять как на потребительские устройства, так и на DNS-серверы одновременно.

Несмотря на это, частные лица и компании могут предпринять шаги, чтобы снизить риск стать жертвами кибератак.

Вот некоторые способы предотвращения атак с подменой DNS:

Никогда не нажимайте на незнакомые ссылки

Вредоносные веб-сайты отображают поддельные рекламные объявления или уведомления, предлагающие перейти по ссылке.

Если вы нажмете на незнакомые ссылки, вы можете подвергнуть свое устройство вирусам и вредоносным программам. Лучше не переходить по незнакомым ссылкам или рекламным объявлениям на веб-сайте, которым вы обычно пользуетесь.

Настроить DNSSEC

DNSSEC означает расширения безопасности системы доменных имен, используемые для проверки целостности данных DNS и происхождения записей DNS.

В исходной конструкции DNS такой проверки не было, поэтому возможно отравление DNS.

Подобно TLS/SSL, DNSSEC использует криптографию с открытым ключом для проверки и аутентификации данных.

Расширения DNSSEC были опубликованы в 2005 году, но DNSSEC еще не стал основным, что позволяет DNS оставаться уязвимым для атак.

DNSSEC присваивает цифровую подпись данным DNS и анализирует сертификаты корневого домена, чтобы убедиться, что каждый ответ является подлинным. Таким образом, это отличный способ исправить отравление DNS.

Таким образом, каждый ответ DNS поступает с законного веб-сайта.

К сожалению, поскольку DNSSEC широко не используется, данные DNS остаются незашифрованными для большинства доменов.

Сканировать и удалять вредоносные программы

Поскольку злоумышленники часто используют спуфинг DNS для распространения вирусов, червей и других типов вредоносных программ, вы должны регулярно проверять свои устройства на наличие вирусов, червей и других вредоносных программ.

Установка антивирусного программного обеспечения позволит вам выявлять угрозы и удалять их. Кроме того, вы можете установить инструменты для обнаружения спуфинга DNS, если у вас есть веб-сайт или DNS-сервер. Эти системы сканируют все исходящие данные, чтобы убедиться, что они законны.

Используйте VPN

Использование виртуальной частной сети (VPN) обеспечивает дополнительный уровень защиты от онлайн-отслеживания злоумышленниками.

В отличие от подключения ваших устройств к локальному серверу вашего интернет-провайдера, VPN соединяет вас с частными DNS-серверами по всему миру, которые используют сквозное шифрование.

Преимущество этого заключается в том, что злоумышленники не могут перехватить ваш трафик, а вы подключаетесь к DNS-серверам, которые лучше защищены от спуфинга DNS.

Убедитесь, что ваше соединение безопасно

Часто бывает трудно отличить вредоносные веб-сайты от законных с первого взгляда, но есть несколько способов определить, подключены ли вы к подлинному сайту.

В Google Chrome вы увидите маленький серый значок замка слева от URL-адреса в адресной строке.

Это указывает на то, что Google доверяет сертификату безопасности хоста домена и что веб-сайт не является дубликатом другого веб-сайта.

Ваш браузер может предупредить вас, если вы попытаетесь получить доступ к незащищенному сайту. Ваше соединение может быть небезопасным, если сообщение предупреждает вас об этом.

В этом случае возможно, что сайт, к которому вы пытаетесь получить доступ, может быть подделкой или не иметь действительного SSL-сертификата.

Одним из наиболее сложных типов кибератак для обнаружения является спуфинг DNS, но вы можете предпринять шаги для защиты себя и своих данных с помощью различных стратегий.

Рассмотрите возможность установки надежной антивирусной программы или виртуальной частной сети (VPN), чтобы защитить себя от будущих кибератак.

Спуфинг DNS и отравление DNS

Последствия отравления и спуфинга DNS похожи, но имеют несколько отличий. В обоих случаях пользователей обманом заставляют раскрывать конфиденциальную информацию, что приводит к установке вредоносного программного обеспечения на целевой компьютер.

Пользователи, взаимодействующие с серверами по общедоступным беспроводным сетям, подвергаются риску кражи личных данных и отравления данных из-за спуфинга и отравления DNS.

Отравление DNS изменяет записи на преобразователях или DNS-серверах, на которых хранятся IP-адреса. Следовательно, пользователи из любой точки Интернета будут перенаправлены на сайт злоумышленника, если они воспользуются записями отравленного DNS-сервера.

Возможно, отравление затронет глобальных пользователей в зависимости от зараженного сервера. Атака подмены DNS — это более широкий термин, который относится к манипулированию записями DNS.

Изменение DNS-записей и принуждение пользователей к посещению подконтрольного злоумышленнику сайта считается спуфингом, в том числе отравлением.

Атака спуфинга может привести к прямым атакам на локальную сеть, в которых злоумышленник может отравить записи DNS уязвимых машин, что позволит им украсть деловые или личные данные.

Часто задаваемые вопросы

В этом разделе мы дадим вам ответы на часто задаваемые вопросы:

Система доменных имен (DNS) — это система преобразования доменных имен (для пользователей) в IP-адреса (для машин).

Каждому устройству, подключенному к Интернету, назначается уникальный IP-адрес. Этот адрес позволяет другим машинам найти устройство.

С DNS пользователям больше не нужно запоминать длинные и сложные IP-адреса, они могут использовать простые доменные имена.

Отравление кэша DNS можно обнаружить с помощью решений для анализа данных, которые отслеживают активность DNS.

Существует несколько индикаторов отравления DNS:

1. Увеличение запросов DNS от источника, который запрашивает у вашего DNS-сервера несколько доменных имен, не возвращая ответа.

2. Значительное увеличение активности DNS с одного источника на один домен.

1. Не нажимайте на незнакомые вам ссылки.

2. Очистите кеш DNS, чтобы удалить все зараженные данные.

3. Используя виртуальную частную сеть (VPN), вы можете зашифровать весь свой веб-трафик через серверы со сквозным шифрованием.

4. Вам следует проверить строку URL-адреса на наличие орфографических ошибок, чтобы убедиться, что вы направляетесь на правильный сайт.

Вывод

В этой статье обсуждается отравление DNS, как оно работает, почему оно так опасно, как предотвратить спуфинг DNS и отравление DNS по сравнению с спуфингом DNS.

Мы надеемся, что эта статья предоставит вам полезную информацию. Если у вас есть какие-либо вопросы или комментарии, пожалуйста, не стесняйтесь публиковать их в разделе комментариев.

Последние статьи, которые мы написали, доступны на Facebook и Twitter, поэтому мы рекомендуем вам следить за нами там.