Что такое SQL-инъекция в кибербезопасности? Как предотвратить атаки SQLi

Опубликовано: 2024-06-20SQL-инъекция (SQLi) — это когда хакеры вставляют вредоносный код в базу данных, чтобы получить доступ к конфиденциальной информации, такой как личные данные или данные кредитной карты. К сожалению, это одна из самых распространенных угроз в сети. Итак, если вы владелец веб-сайта, вам стоит ознакомиться с предотвращением SQL-инъекций.

Как только вы узнаете о различных типах SQLi-атак и их общих целях, вы будете лучше подготовлены к защите своего сайта от них. Вы можете решить реализовать проверку входных данных, развернуть брандмауэр веб-приложения или запустить сканер уязвимостей.

В этом посте мы обсудим все, что вам нужно знать о SQL-инъекции в кибербезопасности. Мы начнем с ответа на вопрос «Что такое SQL-инъекция?» и на другие вопросы о наиболее распространенных типах атак и целях. Затем мы рассмотрим некоторые потенциальные риски и последствия атак SQLi. Наконец, мы покажем вам, как предотвратить SQL-инъекцию.

Что такое SQL-инъекция?

Чтобы понять основы этой распространенной кибератаки, вам сначала необходимо иметь некоторые знания языка структурированных запросов (SQL). Это язык программирования, используемый в веб-приложениях и базах данных. Он позволяет получать доступ к структурированным или реляционным данным, управлять ими и манипулировать ими. Таблицы данных SQL состоят из простых столбцов и строк.

Вы можете использовать SQL-запросы или «команды» для изменения, добавления или удаления информации. Альтернативно вы можете просто извлечь наборы данных для анализа.

Допустим, у вас есть база данных SQL с зарплатами инструкторов и вы хотите получить общее представление о сравнении этих доходов. В этом случае вы можете использовать этот SQL-запрос:

SELECT Id, Name, Salary, (SELECT Count(*) from instructor ii where ii.salary > i.salary) as num from instructor i;При этом ваша база данных попросит вернуть имя каждого преподавателя, его зарплату и числовое значение, показывающее, сколько людей зарабатывают больше, чем указанный конкретный профессор.

SQL-инъекция происходит, когда хакер вставляет вредоносный код в ваше приложение или базу данных, чтобы помешать ему. Во многих случаях цель состоит в том, чтобы получить доступ к скрытой информации или обойти механизмы аутентификации.

Тогда хакеры смогут изменить или удалить информацию в ваших таблицах данных. Более серьезные атаки с использованием SQL-инъекций могут повредить базовый сервер или инфраструктуру вашего веб-сайта. Если злоумышленник перегружает вашу базу данных чрезмерными SQL-запросами, это разновидность распределенной атаки типа «отказ в обслуживании» (DDoS).

Различные типы атак с использованием SQL-инъекций

Существует три различных типа атак с использованием SQL-инъекций. Давайте внимательно посмотрим на них.

Внутриполосный SQLi

Внутриполосные атаки SQLi (также называемые «классическими» SQLi), как правило, легче всего обнаружить и использовать. В этом сценарии хакер использует только один канал связи для получения прямого ответа.

Другими словами, они используют одну и ту же среду для запуска атаки и получения результатов. Типичным примером этого может быть атака на веб-страницу.

Двумя основными вариантами внутриполосного SQLi являются:

- Атаки с внедрением SQL-кода на основе ошибок . Это когда хакеры вставляют вредоносные запросы в базу данных, чтобы намеренно вызвать сообщение об ошибке. Когда это происходит, полученное сообщение об ошибке раскрывает конфиденциальную информацию, которая может позволить им провести дальнейшие атаки и просмотреть базу данных.

- Атаки с использованием SQL-инъекций на основе объединения . В этом случае злоумышленник использует оператор UNION для извлечения данных из более чем одной таблицы. Результаты покажут по крайней мере один достоверный набор данных, а также покажут таблицу данных, которую следует скрыть.

Как мы уже упоминали, это одни из наиболее распространенных типов атак SQLi.

Слепой SQLi

Другой, более сложной и скрытой формой SQL-инъекции является слепая атака SQLi. Его также называют «выводным SQLi».

При этом типе кибератаки хакер вставляет вредоносный код в веб-приложение, но не может напрямую увидеть результаты (как в случае с классическим SQLi). Это означает, что они работают «вслепую», отсюда и название.

Чтобы раскрыть нужные данные, хакеры могут затем отправлять SQL-запросы, которые раскрывают конфиденциальную информацию на основе временных задержек или логического поведения.

При использовании слепого SQLi на основе времени вредоносный запрос заставляет базу данных ждать определенное время, прежде чем она сможет ответить. Затем хакеры могут сделать вывод, является ли ответ ИСТИНОЙ или ЛОЖЬЮ, основываясь на временной задержке.

Между тем, при логических атаках SQLi или атаках на основе содержимого запрос заставляет базу данных возвращать другие результаты. Эти результаты позволяют хакеру сделать вывод, является ли контент правдивым или ложным.

Слепые атаки SQLi обычно требуют множества итераций, чтобы получить достаточно информации для перечисления базы данных. По этой причине они обычно медленнее и их сложнее выполнять.

Но преимущество (для хакеров) заключается в том, что из-за своей тонкости слепые атаки SQLi могут оставаться незамеченными в течение более длительных периодов времени. В результате киберпреступники смогут извлечь более ценные данные (и нанести больший ущерб), чем при классической атаке SQLi.

Стоит также отметить, что атаки SQLi, управляемые ботами, могут быть особенно опасными, поскольку они позволяют хакерам работать намного быстрее.

Внеполосный SQLi

Последний тип атаки SQL-инъекцией — внеполосный SQLi. В отличие от входящего SQL-инъекции, этот вариант требует нескольких каналов связи для проведения атаки.

Обычно внеполосный SQLi работает только для серверов, которые могут инициировать ответы HTTPS или DNS (что характерно для большинства баз данных SQL). Одним из распространенных примеров внеполосного SQLi является ситуация, когда хакеры вставляют код, который заставляет сервер перехватывать учетные данные пользователей и отправлять их на удаленную конечную точку.

Общие цели SQL-инъекций

Теперь, когда мы рассмотрели основные формы SQL-инъекций, давайте рассмотрим наиболее распространенные цели для этих типов атак.

1. Системы управления контентом (CMS)

Система управления контентом (CMS) позволяет пользователям создавать, изменять веб-контент и управлять им. Некоторые примеры включают Wix, Joomla и WordPress.

Эти решения более сложны и настраиваемы, чем конструкторы веб-сайтов, такие как Squarespace. Вы можете использовать такую CMS, как WordPress, для создания веб-сайтов практически любого типа: от простого портфолио до процветающего интернет-магазина.

Тем не менее, многие CMS используют систему баз данных MySQL для управления контентом. По замыслу это делает их мишенью для атак с использованием SQL-инъекций.

Более того, некоторые CMS, такие как WordPress, имеют открытый исходный код. Это означает, что программное обеспечение можно загрузить бесплатно, и каждый может его изменить. В случае с WordPress CMS также регулярно получает обновления обслуживания и безопасности, которые включают важные исправления уязвимостей.

Поскольку содержимое этих обновлений публикуется в Интернете, хакеры могут изучить их, чтобы узнать, как их использовать. Затем они могут ориентироваться на веб-сайты, работающие на старых, менее безопасных версиях WordPress.

Кроме того, веб-сайты, созданные с помощью CMS, обычно включают в себя такие функции взаимодействия, как контактные формы, панели поиска и разделы комментариев, которые могут быть уязвимыми точками для атак с использованием SQL-инъекций.

2. Сторонние плагины и интеграции.

Многие CMS и другие инструменты для создания веб-сайтов используют сторонние плагины для расширения своей функциональности. Например, WordPress имеет обширный каталог плагинов, содержащий около 60 000 инструментов.

Вы можете использовать эти плагины для добавления всего: от решений безопасности, таких как Akismet, до инструментов оптимизации производительности, таких как Jetpack Boost.

Интеграции работают аналогично плагинам и расширениям. Например, многие популярные маркетинговые решения, такие как Mailchimp, предлагают интеграцию (которая часто упрощается с помощью плагинов или расширений).

По сути, плагины и интеграции позволяют пользователям создавать индивидуальный веб-сайт. Но разработчики основного программного обеспечения WordPress не контролируют все бесплатные и платные плагины на рынке. Таким образом, целостность и безопасность каждого отдельного инструмента не регулируется. Владельцы веб-сайтов должны убедиться, что они устанавливают высококачественные плагины. Один из способов сделать это — выбрать плагины из библиотеки WordPress.org.

Владельцы веб-сайтов также должны следить за актуальностью всех плагинов. В противном случае хакеры могут использовать базы данных уязвимостей для эксплуатации устаревшего программного обеспечения (подробнее об этом позже).

3. Приложения с интенсивным использованием данных

Как мы уже говорили, SQL — это язык программирования, используемый в системах управления базами данных, и SQL-инъекции нацелены на эти базы данных для извлечения, изменения, добавления или удаления данных с гнусными намерениями.

Естественно, приложения с интенсивным использованием данных становятся наиболее жизнеспособными целями для кибератак такого типа. Хакеры получают наибольшую выгоду, когда необходимо извлечь большие объемы данных.

Таким образом, интернет-магазины и крупные веб-сайты, вероятно, подвергаются более высокому риску атак SQLi.

4. Устаревший код и устаревшие системы

Как мы уже упоминали, устаревшее программное обеспечение и системы могут увеличить вероятность взлома веб-сайта с помощью SQL-инъекций. Это особенно актуально, когда сайт создан на программном обеспечении с открытым исходным кодом, таком как WordPress, Drupal или Joomla.

Это связано с тем, что киберзлоумышленники могут использовать базы данных или общедоступные записи обновлений безопасности для поиска и использования этих уязвимостей. Устаревший код также может стать большой проблемой для старых веб-сайтов.

5. API данных и веб-сервисы

Как мы уже говорили, многие веб-сайты, созданные на CMS, используют различные интеграции плагинов для оптимизации процесса управления веб-сайтом. Большинство этих интеграций работают благодаря интерфейсам прикладного программирования данных (API), использующим SQL.

Например, WordPress REST API позволяет CMS взаимодействовать со всеми необходимыми приложениями.

Аналогично, Drupal и Joomla имеют свои собственные API. Эти API-интерфейсы могут позволять использовать бесплатные или платные расширения, а также другие веб-сервисы, такие как аналитическое или защитное программное обеспечение.

Поскольку API постоянно обрабатывают запросы, существует множество возможностей для использования уязвимостей SQLi.

Мотивы атак с использованием SQL-инъекций

До сих пор мы подробно объясняли, что влечет за собой SQL-инъекция, но вам все еще могут быть интересны мотивы этих атак.

Вот некоторые из наиболее распространенных намерений:

- Кража и манипулирование данными . Многие атаки SQLi направлены на кражу данных или манипулирование базой данных для выполнения запросов во вред. Украденные данные затем могут быть использованы для совершения других киберпреступлений, таких как мошенничество в электронной торговле или кража личных данных.

- Распространение вредоносного ПО и программ-вымогателей . Некоторые атаки с использованием SQL-инъекций пытаются скомпрометировать базу данных, инфраструктуру или сервер веб-сайта с помощью вредоносного ПО. Они могут захотеть закрыть веб-сайт или получить доступ к корневому серверу (и, следовательно, к содержимому базы данных).

- Влияние на целостность и репутацию веб-сайта . Более скрытая мотивация атак SQLi — нанесение ущерба репутации компании. Например, хакеры, которым не нравится ваш бизнес, могут украсть и раскрыть данные клиентов для отправки сообщения.

Конечно, важно понимать мотивы этих кибератак, но понимание последствий вредоносных SQL-инъекций также имеет решающее значение. Мы углубимся в это в следующем разделе.

Последствия атак с использованием SQL-инъекций

Мы начнем с менее серьезных последствий для посетителей вашего сайта. В основном это неудобства, которые могут привести к ухудшению пользовательского опыта.

По сути, когда злоумышленники SQLi изменяют ваши таблицы данных, это может привести к постоянным проблемам, которые мешают работе ваших веб-страниц, онлайн-форм и многого другого. Этот негативный результат не следует преуменьшать, поскольку ваши посетители ожидают, что будут использовать ваш сайт без проблем. Столкновение с трудностями может привести к тому, что они покинут ваш сайт.

Когда дело касается предприятий и организаций, последствия могут быть более серьезными. В частности, интернет-магазины, как правило, хранят много конфиденциальной информации о клиентах, например физические адреса для доставки и номера кредитных карт для платежей.

Если атака SQLi приведет к утечке данных, личная информация ваших клиентов может быть продана мошенникам. Это может подвергнуть их риску фишинговых схем, кражи личных данных, мошенничества с кредитными картами и многого другого. Это также может нанести ущерб репутации вашего бизнеса или привести к денежным потерям.

Кроме того, неспособность защитить конфиденциальную информацию пользователя может привести к несоблюдению определенных стандартов онлайн-безопасности или законов о защите данных, таких как PCI-DSS и GDPR.

Это может подвергнуть компании большему риску судебных разбирательств в случае утечки данных. Конечно, риски становятся выше, если ваш онлайн-бизнес находится в регулируемой отрасли, такой как здравоохранение или финансы, поскольку к таким компаниям применяются более высокие стандарты конфиденциальности и защиты данных. Например, медицинская практика должна будет соответствовать требованиям HIPAA.

Как предотвратить атаки SQL-инъекций

Теперь, когда вы знаете о потенциальных последствиях внедрения SQL, мы собираемся показать вам, как предотвратить внедрение SQL. Мы рассмотрим семь различных стратегий, которые вы можете реализовать.

1. Реализация проверки ввода

Одной из лучших стратегий предотвращения SQL-инъекций является реализация проверки входных данных. Это может помочь гарантировать, что с вашей базой данных взаимодействуют только законные пользователи, причем соответствующим образом.

Существует множество мощных методов проверки данных, которые можно использовать с SQL. Для начала вы можете попробовать встроенные ограничения SQL, такие как UNIQUE или NOT NULL.

Кроме того, вы можете использовать типы данных и отображения, чтобы определить, как информация хранится и представляется. Вы также можете использовать регулярные выражения (RegEx), чтобы определить, какие шаблоны данных являются приемлемыми.

При использовании любой из этих стратегий злоумышленники SQLi будут остановлены, поскольку их гнусные входные данные будут помечены как недействительные.

2. Регулярно обновляйте программное обеспечение и базу данных.

Как уже говорилось, различные типы устаревшего программного обеспечения могут стать мишенью для злоумышленников SQLi, особенно если вы используете программное обеспечение с открытым исходным кодом. Поэтому один из самых простых способов предотвратить атаки с использованием SQL-инъекций — регулярно обновлять программное обеспечение и базу данных. Этот процесс будет зависеть от того, какую CMS или конструктор веб-сайтов вы используете.

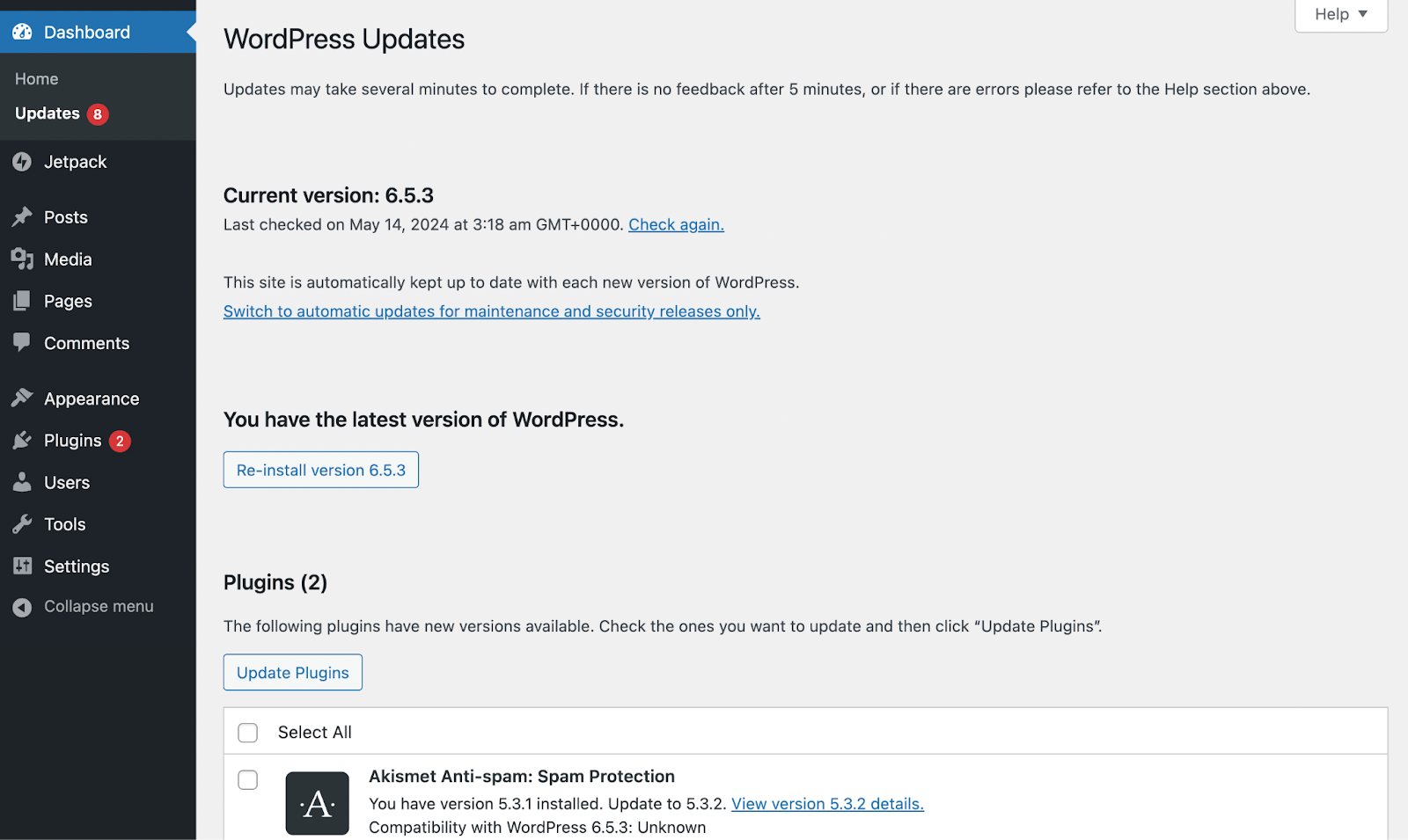

С WordPress обновить основное программное обеспечение очень просто. Перейдите в Панель управления → Обновления .

Вы увидите красное уведомление, когда у вас появятся доступные обновления, но вы все равно можете проверить их в любое время. Вверху вы можете обновить WordPress. Прокрутите вниз, чтобы обновить любые плагины или темы.

Прежде чем обновлять какое-либо программное обеспечение, важно сделать резервную копию вашего веб-сайта. Обновления могут привести к непредвиденным проблемам на вашем сайте, особенно если вы установили много плагинов.

Вы не можете предугадать, как обновленное программное обеспечение будет взаимодействовать с другими инструментами на вашем сайте. Поэтому, как правило, вам следует избегать установки слишком большого количества плагинов WordPress.

В идеале вы должны создавать автоматические резервные копии, чтобы не потерять важные данные. Альтернативно вы можете использовать промежуточный сайт для тестирования обновлений перед их запуском.

Обновление базы данных может быть более сложным. Опять же, это будет зависеть от платформы, которую вы используете.

В WordPress есть несколько способов очистить и оптимизировать вашу базу данных. Если вы более опытный пользователь, возможно, вы захотите обновить свою базу данных с помощью phpMyAdmin.

Установка такого плагина, как Jetpack Akismet Anti-Spam, также может помочь поддерживать вашу базу данных в оптимальном состоянии.

Это связано с тем, что это сводит к минимуму количество получаемых вами спам-комментариев и отправленных форм. Это может даже блокировать атаки SQLi, основанные на подозрительном поведении.

Мы охраняем ваш сайт. Вы ведете свой бизнес.

Jetpack Security обеспечивает простую в использовании комплексную безопасность сайта WordPress, включая резервное копирование в реальном времени, брандмауэр веб-приложений, сканирование на наличие вредоносных программ и защиту от спама.

Защитите свой сайт3. Внедрить управление доступом на основе ролей (RBAC).

На более крупных веб-сайтах, как правило, на внутренней стороне сотрудничает много людей. Например, на сайте электронной коммерции с блогом могут быть разработчик, веб-дизайнер, менеджер магазина, специалист по маркетингу и различные авторы блогов.

Если этим пользователям предоставлено слишком много разрешений, они могут случайно создать уязвимости безопасности на вашем сайте, в том числе те, которые приводят к атакам SQLi.

Поэтому вам потребуется реализовать управление доступом на основе ролей (RBAC). При этом учитывайте принцип наименьших привилегий, который является хорошей практикой в области кибербезопасности.

При таком подходе вы предоставите каждому пользователю минимальные разрешения, необходимые для выполнения его задач. Например, автор блога веб-сайта, посвященного одежде, должен иметь возможность создавать только публикации, но не иметь доступа к другим, более деликатным частям веб-сайта, таким как каталог товаров.

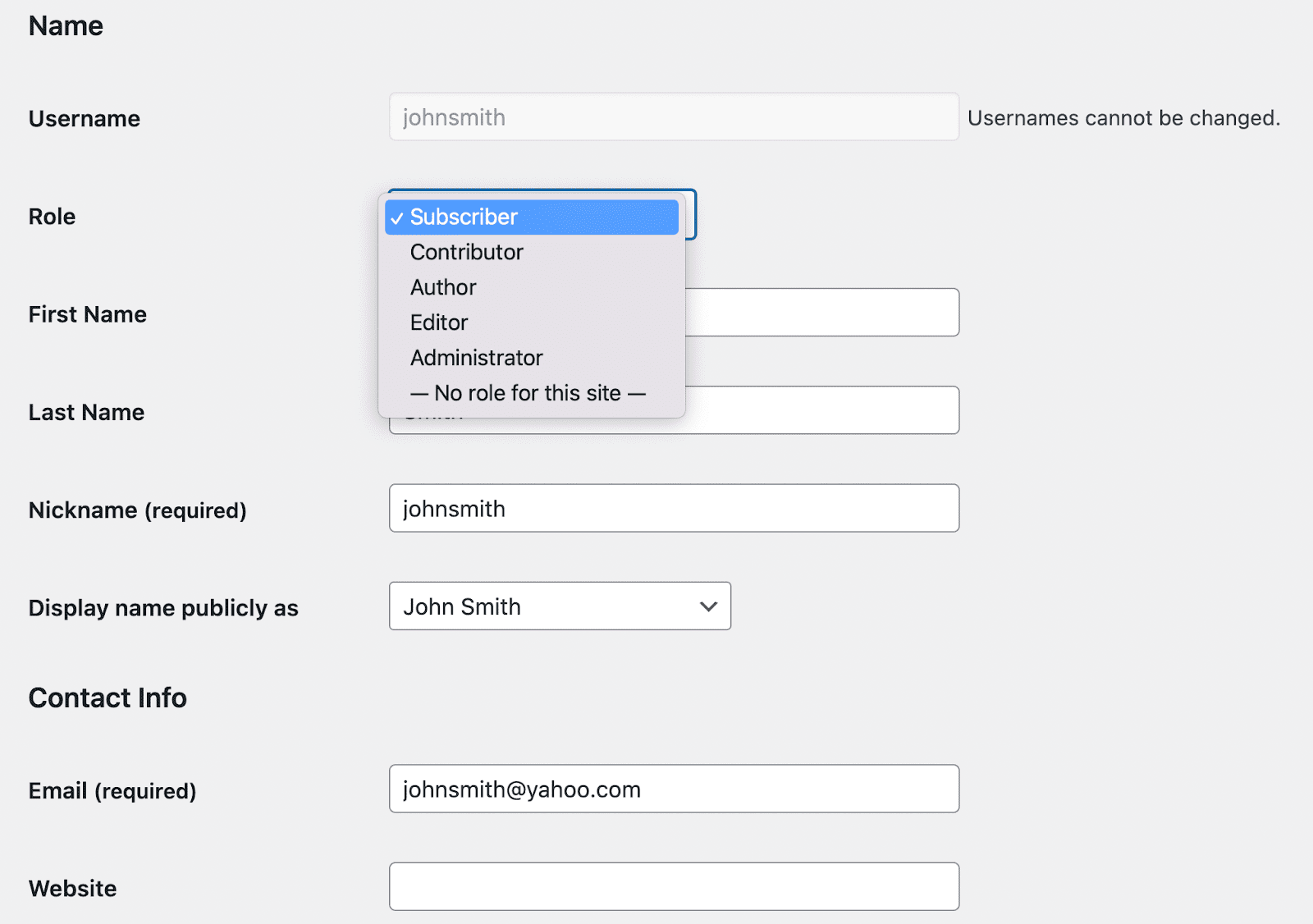

С помощью WordPress вы можете легко назначить всем пользователям роли. Для этого перейдите в Пользователи → Все пользователи . Затем найдите нужного пользователя и нажмите « Изменить» .

В раскрывающемся меню «Роль» вы сможете выбрать наиболее подходящую роль для этого человека. По умолчанию существует пять пользовательских ролей WordPress, но вы получите больше при установке определенных плагинов, таких как WooCommerce.

4. Разверните брандмауэр веб-приложений (WAF).

Брандмауэр веб-приложений (WAF) — еще одна отличная защита от атак с использованием SQL-инъекций. Это программное обеспечение, которое находится между клиентскими приложениями и веб-серверами и фильтрует весь трафик (как входящий, так и исходящий).

WAF ищет подозрительную активность и запросы, блокируя их при необходимости. Это решение безопасности идеально подходит для предотвращения SQL-инъекций, поскольку WAF легко обнаруживает некоторые атаки.

Кроме того, некоторые WAF позволяют устанавливать правила для IP-адресов. Вы можете создавать белые и черные списки, чтобы контролировать, кто может получить доступ к вашему сайту.

Некоторые провайдеры управляемого хостинга установят и будут управлять WAF за вас. В противном случае вам может потребоваться приобрести собственный брандмауэр. Jetpack Scan — мощное решение для веб-сайтов WordPress, которое также предлагает автоматическое сканирование на наличие вредоносных программ.

5. Запустите сканер уязвимостей

Сканер уязвимостей может помочь защитить ваш сайт от многих распространенных угроз, включая атаки SQLi. Он просто регулярно проверяет ваш сайт и сравнивает результаты с базой данных известных уязвимостей.

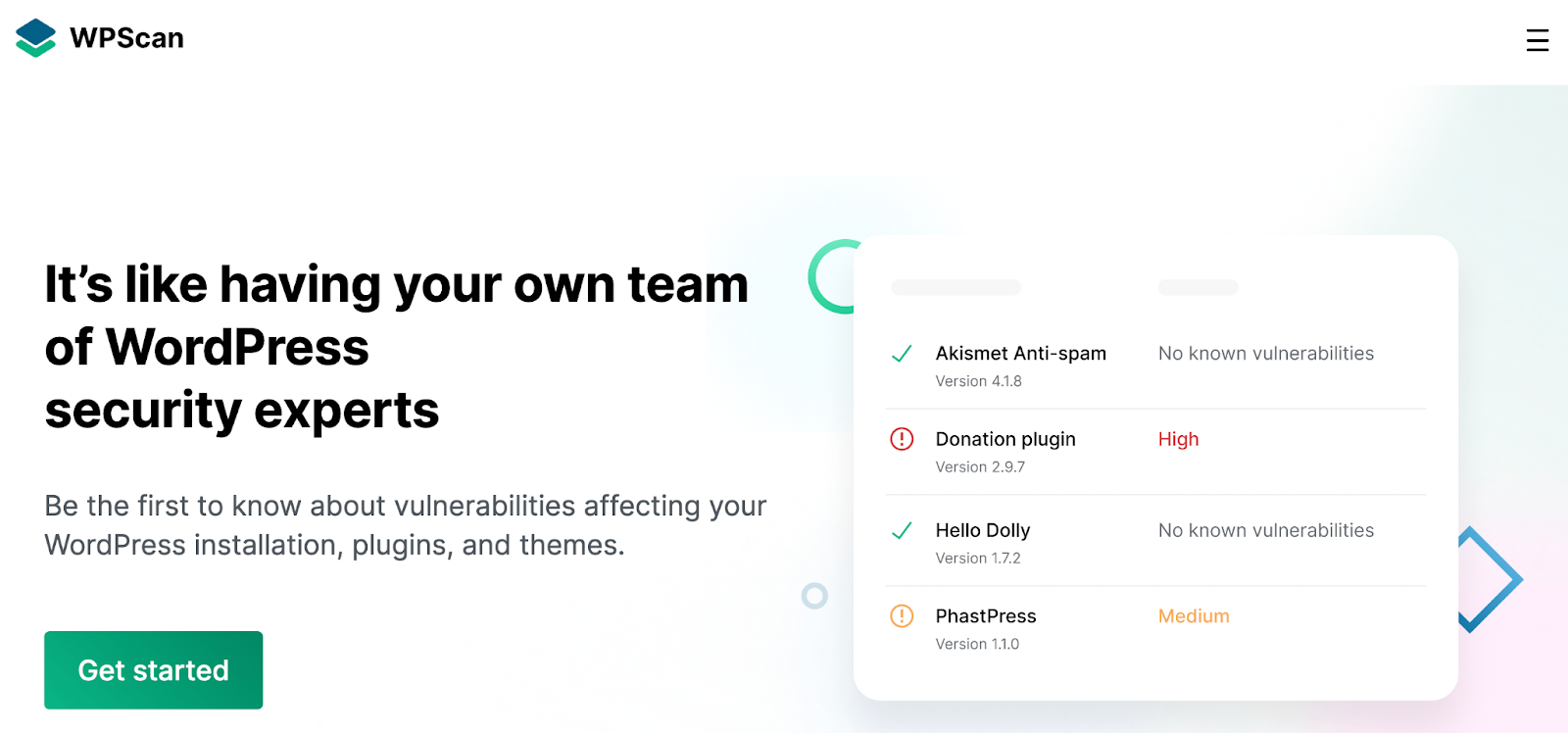

Для веб-сайтов WordPress предпоследней базой данных является WPScan.

Это одна из крупнейших баз данных уязвимостей, в которой зарегистрировано более 50 000 уязвимостей. Вы можете получить доступ к этой важной информации при установке Jetpack Protect.

6. Проведите тестирование на проникновение

В кибербезопасности тестирование на проникновение (или просто «пентестинг») относится к моделируемой кибератаке, целью которой является выявление уязвимостей. Это также называется «этическим хакерством» и может быть еще одним отличным способом предотвращения атак с использованием SQL-инъекций.

С помощью комплексного тестирования на проникновение эксперты по веб-безопасности анализируют как можно большую часть вашего веб-сайта. Сюда могут входить его системы, сети, основное программное обеспечение, плагины и т. д.

Как только пентестер обнаружит уязвимости, он попытается их эксплуатировать (обычно на промежуточном сайте). Таким образом, они смогут более эффективно оценивать риски и давать рекомендации по устранению этих уязвимостей.

Эта стратегия предполагает найм экспертов по веб-безопасности, поэтому она может оказаться дорогостоящей. Но если у вас крупный веб-сайт или интернет-магазин, тестирование на проникновение может помочь защитить ваши данные.

7. Установите универсальный плагин безопасности.

Если вы хотите высокоэффективно защитить свой веб-сайт от атак SQLi, вы можете рассмотреть возможность использования универсального плагина безопасности. Обычно это включает в себя обширный набор функций безопасности, включая многие из инструментов, которые мы обсуждали до сих пор.

Например, он может предлагать WAF, сканер уязвимостей, программное обеспечение для защиты от спама и автоматическое резервное копирование.

Jetpack Security поставляется со всем необходимым для предотвращения SQL-инъекций в WordPress. Мы углубимся подробнее в эти функции безопасности в следующем разделе.

Как Jetpack Security помогает предотвратить SQL-инъекции в WordPress

Если вы владелец веб-сайта WordPress, Jetpack Security — одно из лучших решений для предотвращения атак с использованием SQL-инъекций. Он включает в себя несколько плагинов безопасности WordPress: Jetpack VaultPress Backup, Jetpack Scan и Akismet Anti-Spam.

Это означает, что Jetpack Security предоставляет почти все функции предотвращения SQL-инъекций, обсуждаемые в этой статье. К ним относятся:

- Брандмауэр веб-приложения

- Надежный сканер уязвимостей

- Автоматическое сканирование вредоносных программ

- Программное обеспечение для защиты от спама (для блокировки спама в комментариях и вредоносного спама)

Кроме того, вы получите комплексное решение для резервного копирования, которое обеспечивает автоматическое резервное копирование в режиме реального времени.

Благодаря VaultPress Backup вам не придется беспокоиться о создании копии вашего сайта при проведении регулярных обновлений и обслуживания, поскольку у вас всегда будет копия вашего сайта по требованию.

Как установить Jetpack Security

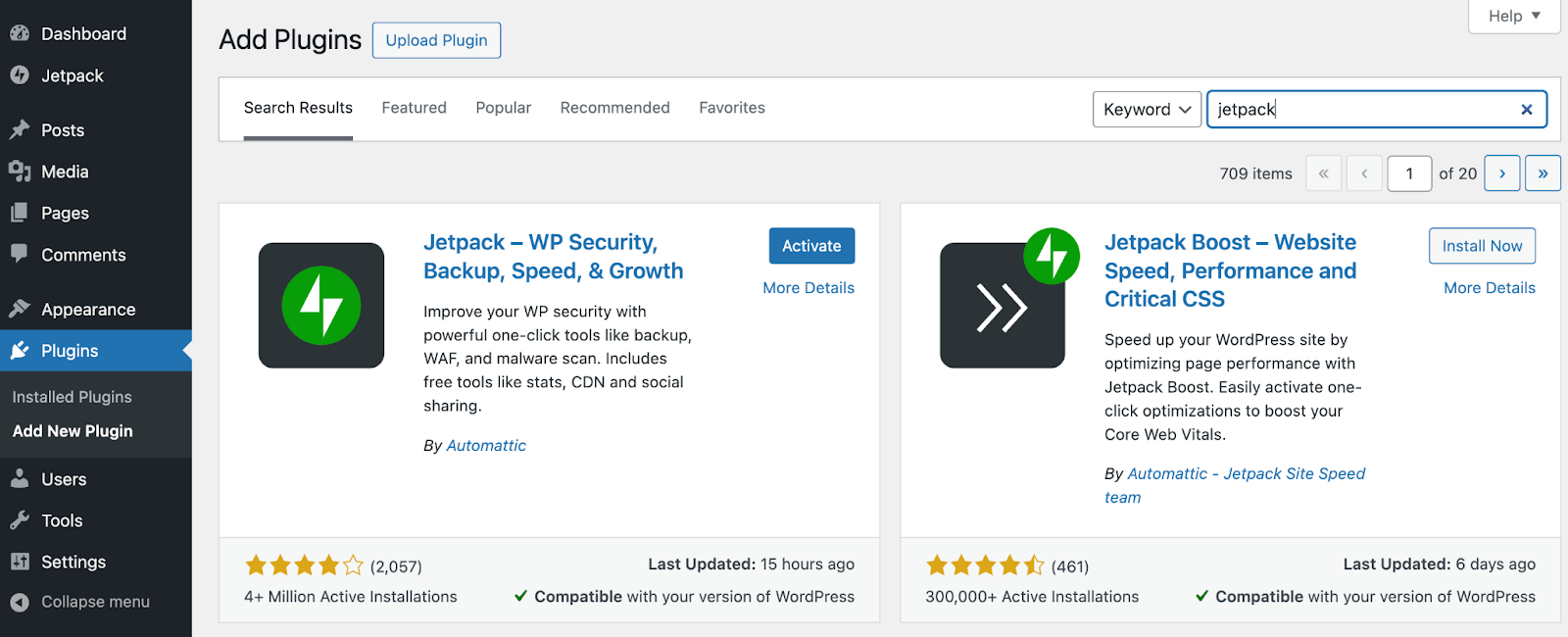

Вот как установить Jetpack Security в WordPress. Чтобы начать, перейдите на панель управления WordPress. Перейдите в «Плагины» → «Добавить новый плагин» и найдите «Jetpack».

Нажмите «Установить сейчас», а затем «Активировать» . Затем вам будет предложено настроить Jetpack. Если у вас еще нет учетной записи WordPress.com, вам необходимо создать ее и подключить к своему сайту.

После этого вам нужно будет выбрать план Jetpack Security и завершить покупку. Это так просто!

После этого вы сможете настроить WAF, запустить первое сканирование уязвимостей и многое другое. Для получения более подробной информации о настройке Jetpack ознакомьтесь с нашим руководством о том, как начать работу.

Часто задаваемые вопросы

К настоящему моменту мы уже много рассказали о внедрении SQL в кибербезопасность. В заключение мы рассмотрим некоторые из наиболее часто задаваемых вопросов по этой теме.

Что такое SQL?

SQL — это язык программирования, популярный в веб-приложениях и базах данных. Он позволяет получать доступ к структурированным или реляционным данным, управлять ими и манипулировать ими. Таблицы данных SQL состоят из простых столбцов и строк.

Что такое SQL-запросы?

SQL-запросы, также называемые «операторами» или «командами», позволяют управлять данными. Вы можете использовать их для добавления, удаления или изменения информации. Или вы можете использовать их для извлечения наборов данных. Некоторые из наиболее распространенных запросов SQL — это SELECT, DELETE, UPDATE, DROP TABLE и INSERT INTO.

Что такое SQL-инъекция и как она работает?

SQL-инъекция происходит, когда хакер вставляет вредоносный код в веб-приложение или базу данных. Часто целью атаки SQLi является доступ к конфиденциальной информации или обход мер аутентификации.

Хакеры SQLi также могут попытаться изменить или удалить информацию в таблицах данных и нанести ущерб работе вашего веб-сайта. Более серьезные атаки с использованием SQL-инъекций могут повредить ваш веб-сервер или инфраструктуру. Злоумышленник также может перегрузить вашу базу данных SQL-запросами для проведения DDoS-атаки.

Каковы наиболее распространенные признаки атаки с помощью SQL-инъекции?

Поскольку атаки с использованием SQL-инъекций используют вредоносные запросы для взлома вашего сайта, самым важным показателем является большое количество необычных запросов к вашей базе данных.

Аналогичным образом, если вы заметили, что ваше веб-приложение ведет себя необычно, это также может быть признаком того, что злоумышленники SQLi вмешались в него. Вы также можете получать запросы на доступ к базе данных, замечать неожиданные изменения в ваших данных или обнаруживать, что определенным пользователям предоставлено больше привилегий, чем они должны иметь.

Как определить, уязвим ли мой сайт для SQL-инъекций?

Любой веб-сайт, использующий SQL, уязвим для атаки с использованием SQL-инъекции. Риск возрастает, если вы используете CMS, сторонние инструменты и плагины, устаревший код и устаревшие системы, приложения с интенсивным использованием данных или API-интерфейсы данных.

Какую роль играют брандмауэры веб-приложений (WAF) в защите от атак SQLi?

WAF фильтруют весь входящий и исходящий трафик. Таким образом, во многих случаях они могут быстро идентифицировать и блокировать подозрительные запросы, тем самым останавливая атаки SQLi.

Когда вы используете WAF премиум-класса, например тот, который поставляется с Jetpack Security, вы также можете создать белый список. Таким образом, вы можете решить, каким IP-адресам разрешено взаимодействовать с вашим сайтом.

Кроме того, вы можете создать черные списки, которые предотвратят попытки известных хакеров атаковать ваш сайт.

Как я могу гарантировать, что мои плагины не создают уязвимостей, связанных с внедрением SQL?

Лучший способ убедиться, что установленные вами плагины не открывают ваш сайт для потенциальных атак SQLi, — это использовать сканер уязвимостей, подобный тому, который предлагается в Jetpack Security.

Jetpack Security: защитите свой сайт WordPress от SQL-инъекций

Атаки с помощью SQL-инъекций происходят, когда хакеры компрометируют вашу базу данных с помощью вредоносных запросов. Они могут привести к утечке данных и подвергнуть риску вашу личную информацию. Для онлайн-бизнеса это может привести к испорченной репутации и потере доходов. Между тем, это может повредить пользовательскому опыту и подвергнуть ваших клиентов риску онлайн-мошенничества, например фишинга.

Хорошей новостью является то, что существует множество способов предотвратить атаки с использованием SQL-инъекций. Вы можете начать с реализации проверки ввода и управления доступом на основе ролей. Если вы действительно хотите повысить свою безопасность, вы можете приобрести брандмауэр веб-приложений и сканер уязвимостей.

Кроме того, вы можете установить универсальный плагин безопасности, например Jetpack Security, чтобы объединить несколько функций безопасности. Сюда входят резервные копии в реальном времени, сканер вредоносных программ и программное обеспечение для защиты от спама. Зарегистрируйтесь в Jetpack Security сегодня!