Что делать, если ваш сайт WordPress был взломан

Опубликовано: 2021-04-15Самый большой страх каждого владельца веб-сайта: услышать, что его сайт взломан. Хотя WordPress является безопасной платформой, все веб-сайты уязвимы для атак, особенно если на них не установлены последние плагины безопасности WordPress.

Но если ваш сайт взломан и ущерб уже нанесен, надежда не потеряна; есть несколько способов восстановить содержимое, устранить ущерб и, самое главное, защитить свой веб-сайт от будущих атак.

В этой статье мы ответим на следующие вопросы:

- Как я узнаю, что мой сайт WordPress был взломан?

- Почему меня взломали?

- Пять основных способов взлома сайта WordPress.

- Как исправить взломанный сайт WordPress?

- Как защитить свой сайт WordPress от взлома?

- Часто задаваемые вопросы о взломах WordPress

Мой сайт WordPress был взломан? Вот как узнать

(Если вы знаете, что ваш сайт уже был взломан, пропустите этот шаг и узнайте, как это исправить.)

Если ваш сайт ведет себя странно, и вы не уверены, что не так, это не обязательно означает, что вас взломали. Вы можете столкнуться с ошибкой программного обеспечения, проблемами с хостингом, проблемами, связанными с кэшированием, или рядом других проблем. Иногда бывает трудно сразу понять, был ли взломан ваш сайт или то, что вы испытываете, вызвано другими причинами.

Признаки того, что ваш сайт взломан:

1. Ваш сайт не загружается.

Существует множество причин, по которым ваш сайт может не загружаться. Злонамеренная атака — лишь одна из многих возможностей. При попытке загрузить свой сайт проверьте отображаемое сообщение об ошибке. Некоторые ошибки являются достаточно общими, поэтому они не особенно полезны для немедленной диагностики проблемы, но знание того, какую ошибку вы получаете, является первым шагом к диагностике причины.

Вот несколько наиболее распространенных ошибок WordPress:

- HTTP 500 Внутренняя ошибка сервера. Это самая распространенная ошибка, с которой сталкиваются посетители сайта. Для сайтов WordPress вы можете увидеть сообщение об ошибке как «Ошибка установления соединения с базой данных», «Внутренняя ошибка сервера» или «Время ожидания соединения истекло». В журналах вашего сервера, скорее всего, будет указан код ошибки «HTTP 500». Это очень общая ошибка, и единственное, на что она указывает, это на проблему на сервере вашего сайта. Это может быть связано с хакером, но это также может быть проблема с конфигурацией сервера с вашим хостом, проблема с кэшированием, устаревшие или плохо закодированные плагины или программное обеспечение или сломанный код.

- HTTP 502 Bad Gateway Error или 503 Служба недоступна. Хотя каждая из этих ошибок немного отличается друг от друга, обе они указывают на проблему на стороне сервера. Наиболее распространенной причиной любой из этих ошибок является внезапный всплеск трафика или HTTP-запросов, но те же проблемы, которые могут вызвать внутреннюю ошибку сервера 500, также могут вызвать ошибку 502 или 503. Если вы не ожидаете огромного всплеска посещаемости сайта, есть большая вероятность, что у вас либо неисправный плагин, либо ваш сайт подвергся атаке. Другими потенциальными причинами ошибок 502 и 503 являются неправильная конфигурация брандмауэра и проблемы с конфигурацией сети доставки контента (CDN). Если вы используете платформу общего хостинга, другой веб-сайт на вашем сервере может столкнуться с проблемой, из-за которой весь сервер выходит из строя.

- 401 Несанкционировано, 403 Запрещено и Хост отказался от соединения. Если вы получаете одно из этих сообщений об ошибке, это значит, что у вас больше нет разрешения на доступ к содержимому или серверу. Ошибки 401 и 403 обычно возникают из-за изменения прав доступа к файлам или паролей, в то время как хост отказался от подключения, это может быть неправильный пароль или проблема с конфигурацией порта сервера. Если вы не изменили свои пароли или права доступа к файлам, то виновником вполне может быть хакер.

Не видите свою ошибку в списке? Проверьте этот исчерпывающий список ошибок, которые мешают загрузке вашего сайта.

2. Вы не можете войти в свою панель управления WordPress.

Если вы не можете войти в свою панель управления WordPress, первое, что вам нужно сделать, это сбросить пароль. Если вы управляете множеством веб-сайтов, возможно, вы просто забыли, что сменили пароль на определенном сайте.

Если вы не получаете электронные письма для сброса пароля, это может быть связано с тем, что ваш сайт использует встроенную в WordPress функцию PHP mail(). Поставщики электронной почты, такие как Gmail, Yahoo и Outlook, часто блокируют электронные письма, отправленные с помощью функции PHP mail(). Если вы еще не используете SMTP-сервер для отправки электронных писем с вашего веб-сайта, то это может быть причиной. Если у вас не было проблем с доставкой электронной почты в прошлом или если вы уже используете SMTP-сервер для электронной почты вашего сайта, возможно, пришло время беспокоиться о компрометации вашей учетной записи.

Хакер мог получить доступ к вашей учетной записи и изменить ваш пароль и связанный с ним адрес электронной почты. Если вы получили сообщение об ошибке «Ошибка: имя пользователя «ваше имя пользователя» не зарегистрировано на этом сайте», вероятно, хакер удалил вашу учетную запись и создал для себя новую учетную запись администратора.

3. Вы получаете сообщение с предупреждением о вредоносном ПО при поиске своего сайта в Google или при попытке загрузить свой сайт.

Google Safe Browsing обнаруживает небезопасные сайты и отображает предупреждающее сообщение о вредоносных программах, когда пользователь пытается посетить их. Все основные браузеры используют данные безопасного просмотра Google, чтобы предупредить посетителей о наличии вредоносного ПО. Если вы видите это предупреждение на своем сайте, возможно, вас взломали.

4. На вашем сайте появляются изменения, которые вы не вносили.

Некоторые хакеры внедряют контент, пытаясь выманить личную информацию посетителей или перенаправить их на другие веб-сайты в гнусных целях. Если вы видите на своем сайте какой-либо контент, который не создавали вы или другой авторизованный пользователь, скорее всего, он был взломан.

Эти изменения могут быть чем-то столь же очевидным, как замена всей вашей домашней страницы новым контентом, странным всплывающим окном или размещением рекламы на сайте, который не должен показывать рекламу. Но это также может быть что-то менее заметное, например ссылки или кнопки на вашем сайте, которые вы не создавали. Иногда хакеры используют спам в комментариях или прячут ссылки в местах, которые затрудняют их отслеживание. Они могут добавлять ссылки в труднодоступные места, такие как нижний колонтитул, или вставлять их случайным образом в текст статьи. Или они могут заменить ссылки на кнопки, которые уже есть на вашем сайте.

5. Объявления на вашем сайте направляют пользователей на подозрительные веб-сайты.

Если вы обычно запускаете рекламу на своем сайте, вам может потребоваться некоторое время, чтобы заметить, не ведет ли одна из них на вредоносный веб-сайт. Хакеры, занимающиеся «вредоносной рекламой», используют рекламу для перенаправления посетителей на фишинговые и вредоносные сайты. Взломы такого типа легко остаться незамеченными, особенно в рекламе в контекстно-медийной сети, где веб-сайт не обязательно контролирует отображаемую рекламу.

Если вы обнаружите подобную рекламу, которую размещаете на своем сайте, вам следует немедленно удалить оскорбительную рекламу и учетную запись пользователя для рекламодателя. Если реклама показывается через контекстно-медийную сеть, вы можете временно отключить рекламу на своем сайте и уведомить сеть контекстно-медийной сети, чтобы они могли удалить ее из своей системы.

6. На вашем сайте резко упала производительность — он загружается очень медленно или сообщает об ошибках тайм-аута.

Ваш сайт может загружаться, но если он загружается необычно медленно или вы видите превышение времени ожидания сервера, причина, скорее всего, в перегруженном сервере. Это может быть попытка взлома, неисправный плагин или что-то еще на вашем сайте, которое потребляет ресурсы вашего сервера.

7. Ваш сайт перенаправляет куда-то еще.

Это плохие новости. Если вы попытаетесь посетить свой сайт, а вместо этого попадете на другой сайт, вас определенно взломали. Хакеру потребуется получить доступ к файлам на вашем сервере или к вашей учетной записи регистратора домена.

Если им удастся получить доступ к вашей учетной записи регистратора, они могут добавить переадресацию 301 к вашим записям DNS. Если они получили доступ к вашему сайту, взломав пароль администратора WordPress или получив ваши учетные данные FTP, они могут добавить код перенаправления в различные файлы на вашем сайте, включая ваши файлы index.php или wp-config.php.

8. Клиенты связываются с вами по поводу несанкционированных списаний.

Если вы используете WooCommerce или другую систему электронной коммерции и получаете жалобы на несанкционированные платежи, у вас может быть утечка данных. Кто-то мог взломать ваш сайт или платежный шлюз.

WooCommerce не хранит номера кредитных карт или коды безопасности на вашем веб-сайте, но другие данные, такие как имена клиентов, адреса и адреса электронной почты, сохраняются в вашей базе данных. Эта информация может быть использована хакерами для кражи личных данных клиентов или инициирования списания средств с украденных кредитных карт.

9. Вы заметили новые, незнакомые учетные записи пользователей или учетные данные FTP/SFTP.

Вы не можете регулярно проверять свой список учетных записей пользователей. Но если вы используете большой сайт, который позволяет людям регистрироваться для получения учетной записи, регулярно проверяйте список пользователей на панели управления WordPress на наличие спам-аккаунтов. Если вы заметили учетные записи администратора, редактора или менеджера магазина, которые вы не создавали, возможно, вас взломали.

Спам-аккаунты часто создаются ботами. Они не всегда могут получить доступ к какому-либо основному файлу, но они все же могут нанести серьезный ущерб, оставляя спам-комментарии, которые негативно влияют на вашу репутацию, раздувают вашу базу данных и направляют ваших пользователей на вредоносные веб-сайты или вредоносное ПО.

Вы также можете обратить пристальное внимание на свои учетные записи протокола передачи файлов (FTP). Если вы наняли разработчика для создания своего сайта, а техническая работа, которую вы выполняете для его обслуживания, довольно ограничена, возможно, вы даже никогда не смотрели свои учетные данные FTP. Если у вас нет копии этой информации, вы найдете ее в своей учетной записи веб-хостинга. В идеале вы должны использовать безопасный протокол передачи файлов (SFTP) вместо FTP.

FTP-доступ к вашему веб-сайту полностью небезопасен, конфиденциальные данные передаются в виде простого текста, чтобы любой хакер мог легко получить к ним доступ. SFTP шифрует информацию, чтобы ваши команды, учетные данные и другие данные оставались в безопасности.

Когда вы настраиваете свою учетную запись хостинга, обычно автоматически создается один пользователь SFTP. Если вы обнаружите более одного пользователя SFTP или незнакомую учетную запись FTP, связанную с вашим сайтом, это повод для беспокойства. Немедленно удаляйте незнакомые учетные записи и меняйте пароли на известных учетных записях.

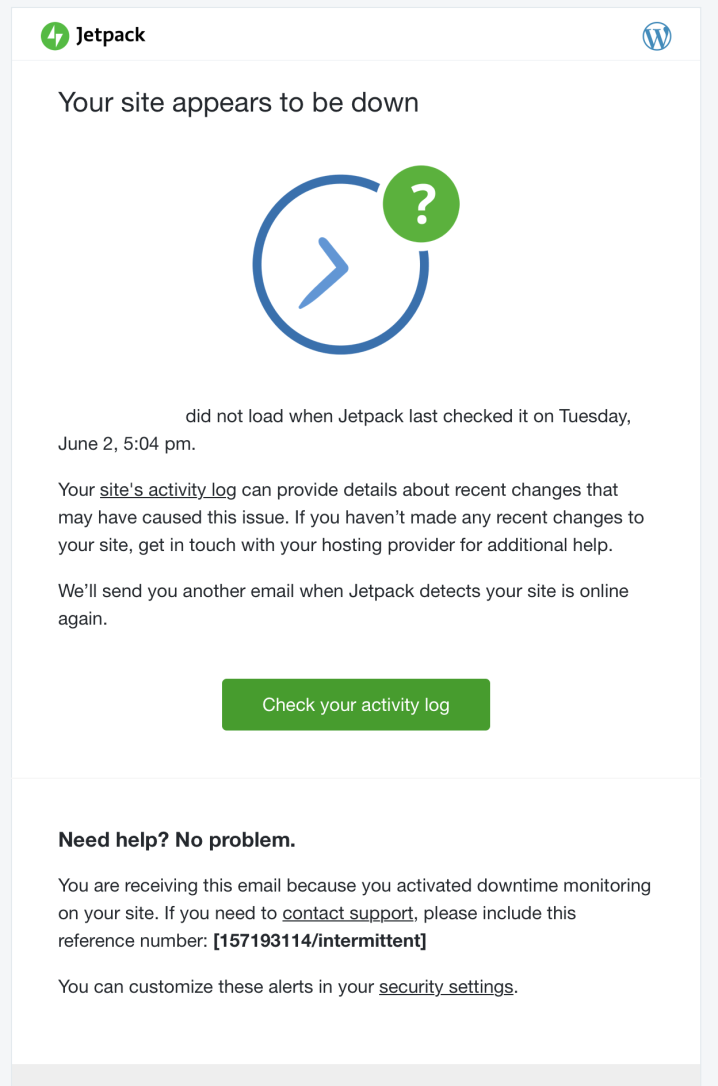

10. Ваш плагин безопасности уведомил вас о проблеме.

Если вы используете подключаемый модуль безопасности, вы получите электронное письмо, если на вашем сайте будет обнаружена какая-либо подозрительная активность. Если ваш плагин безопасности включает мониторинг простоев, вы также будете уведомлены, если ваш сайт по какой-либо причине выйдет из строя. Эти оповещения могут помочь вам быстро выявлять, диагностировать и реагировать на все, от уязвимостей плагинов и фатальных ошибок до попыток взлома.

11. Ваш веб-хостинг предупредил вас о проблеме на вашем сайте.

Хостинговые компании также ненавидят хакеров, спам и зависшие серверы, поэтому они следят за любыми серьезными проблемами с сайтами своих клиентов. Если ваш сервер перегружен или если ваш хост получает много заявлений о злоупотреблениях в отношении вашего домена, они должны быстро связаться с вами по поводу проблемы. Если вы получаете сообщения от своего хоста о проблеме с вашим сайтом, вам следует выяснить это как можно скорее.

Почему меня взломали?

Если вас взломали, вы, вероятно, задаетесь вопросом, почему. Это может показаться личным — и иногда это так. Если вы управляете веб-сайтом, посвященным деликатным темам, вы можете стать мишенью для хактивистов. Или, может быть, у вас есть сотрудник, который использует свой доступ для личной выгоды, или недовольный бывший сотрудник, который жаждет мести.

Но большинство хакеров не пытаются выполнить какую-то грандиозную, сложную задачу и не преследуют вас лично. Они чаще используют простые схемы против легких целей, чтобы украсть деньги, собрать конфиденциальную информацию или создать проблемы ради причинения проблем. Если вы оставите входную дверь своего дома открытой весь день, каждый день, вы вряд ли удивитесь, если кто-то войдет и украл несколько вещей. Ваш сайт ничем не отличается. Плохая практика безопасности является основной причиной взлома любого сайта.

Несмотря на то, что многие малые предприятия не считают кибербезопасность своим приоритетом, правда в том, что 43% кибератак направлены на малый бизнес.

Малые предприятия с меньшей вероятностью будут располагать знаниями и ресурсами для обеспечения безопасности и защиты своих сайтов. Даже самые крупные корпорации, у которых есть команды, занимающиеся онлайн-безопасностью, все же время от времени подвергаются взлому. Но легче всего атаковать миллионы малых предприятий, которые оставляют свои сайты незащищенными, и именно поэтому хакеры нацеливаются на них.

Пять основных способов взлома сайта WordPress

Каковы наиболее распространенные способы, которыми владельцы сайтов WordPress делают себя уязвимыми для хакеров? Хотя существует множество различных методов, которые хакеры могут использовать для получения доступа к вашему сайту, вот пять основных:

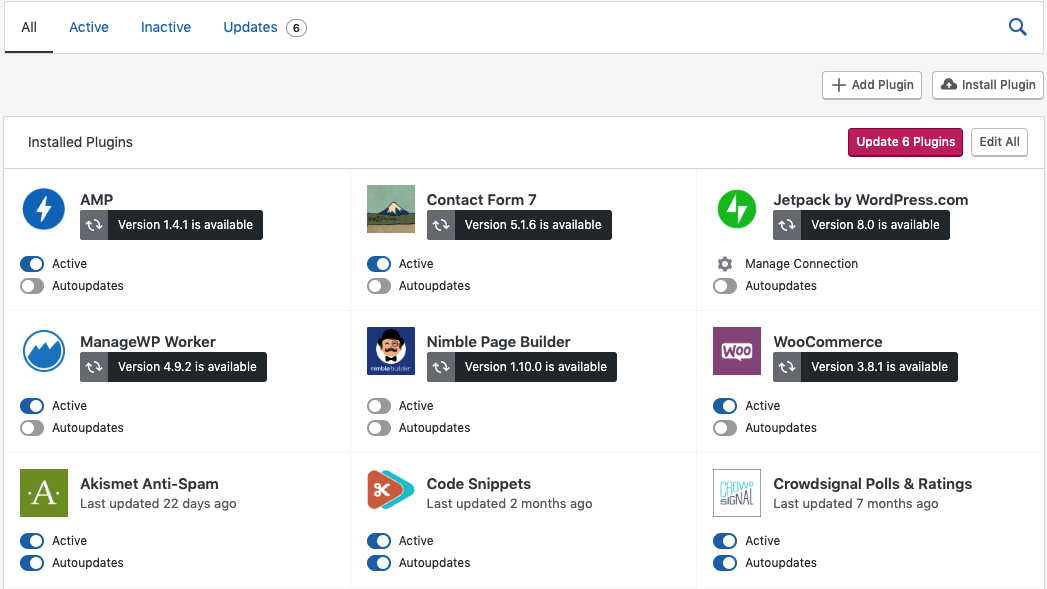

1. Устаревшие плагины, ядро WordPress и файлы темы

Устаревшее программное обеспечение и фреймворки сайта — один из самых популярных способов проникновения хакера на ваш сайт. Поскольку на WordPress работает 42% всех веб-сайтов, неудивительно, что сайты, использующие WordPress, являются обычными целями для хакеров. С 54 000 бесплатных плагинов только в каталоге WordPress у хакеров есть широкие возможности для использования плохо написанных, заброшенных или устаревших плагинов.

Обычно, когда выпускаются новые версии подключаемых модулей для исправления уязвимости в системе безопасности, эта уязвимость становится общедоступной. Непредоставление информации об этом до тех пор, пока не будет выпущено исправление, не позволит хакерам максимально использовать эту информацию, но как только оно будет выпущено, хакеры будут спешить использовать эти лазейки так долго, как только смогут.

По меньшей мере 33% всех сайтов WordPress используют устаревшее программное обеспечение, что делает их уязвимыми для хакеров, у которых теперь есть необходимая информация.

2. Уязвимости атаки грубой силы

В атаках методом грубой силы используется программное обеспечение, которое пробует различные комбинации имен пользователей и паролей, пока не будет найдена правильная комбинация. Следующие факторы небезопасности на вашем сайте могут увеличить вероятность атаки методом грубой силы:

- Не ограничивая попытки входа в систему. Если вы не установите ограничение на количество попыток входа в систему, хакер может попробовать бесконечное количество имен пользователей и паролей. В конечном итоге это может привести к тому, что они получат доступ к вашему сайту (в худшем случае) или создадут огромную нагрузку на ваш сервер и отключат его (в лучшем случае).

- Короткие или легко угадываемые пароли. Чем короче ваш пароль или чем меньше типов символов используется, тем легче хакеру взломать его методом грубой силы. С таким количеством людей, использующих такие пароли, как «123456» или «пароль», вы можете себе представить, почему атаки методом грубой силы так распространены.

- Нет CAPTCHA в форме входа . CAPTCHA используются для проверки того, что человек, пытающийся войти в систему или отправить форму, является человеком. Поскольку большинство атак методом грубой силы выполняются ботами, CAPTCHA очень эффективно предотвращает такие типы атак.

- Не использовать двухфакторную аутентификацию. Двухфакторная аутентификация (2FA) использует дополнительные меры безопасности помимо пароля для аутентификации пользователя. Это может быть контрольный вопрос, например «Как зовут вашего первого питомца?», код, отправленный на адрес электронной почты или номер телефона пользователя, или стороннее приложение для проверки подлинности. Если вы не добавите этот дополнительный уровень безопасности на свой сайт, хакеру будет намного легче взломать его.

- Отсутствие защиты от грубой силы . Инструмент защиты от атак методом грубой силы автоматически блокирует доступ подозрительных ботов и людей к вашему сайту.

3. Небезопасный хостинг

Если ваш сайт не имеет SSL-сертификата или использует FTP вместо SFTP для доступа к вашему сайту на уровне сервера, ваш хостинг небезопасен. Безопасный хостинг использует шифрование Secure Socket Layer (SSL) для обеспечения безопасности связи между вашим веб-сайтом и браузерами. Общие среды хостинга также могут ослабить безопасность вашего сайта. Если другой веб-сайт на вашем сервере подвергнется взлому, это может повлиять и на ваш сайт.

4. Права доступа к файлам

Файлы вашего сайта имеют связанные с ними разрешения, которые предоставляют различные уровни доступа. Если ваши права доступа к файлам WordPress установлены неправильно, это может дать хакерам легкий доступ к важным файлам и конфиденциальным данным.

5. Кража пароля

Ежегодно крадут десятки миллионов паролей. Вы можете получать уведомления об утечке данных от Google, если храните пароли в своем браузере. Google сравнит ваши сохраненные пароли для определенных веб-сайтов со списком известных нарушений данных и отправит вам предупреждение, если обнаружит вашу информацию в списке утечек паролей. Неизменение скомпрометированных паролей после того, как вы узнали о них, может легко привести к взлому.

Как исправить и восстановить взломанный сайт WordPress?

Не паникуйте! Сделайте глубокий вдох и сохраняйте спокойствие, следуя этим шагам, чтобы восстановить свой сайт и защитить себя от будущих взломов.

Прежде чем мы углубимся в эту тему, есть несколько простых вещей, которые вы можете сделать, пытаясь устранить проблемы, которые вы видите на своем сайте, прежде чем сделать вывод, что вас взломали:

- Подождите несколько минут и перезагрузите страницу

- Очистите кеш и куки

- Очистите кеш DNS

- Перезапустите браузер

- Перезагрузите устройство

Если эти быстрые действия не помогли решить вашу проблему, пришло время провести дополнительное расследование.

1. Определите, что произошло

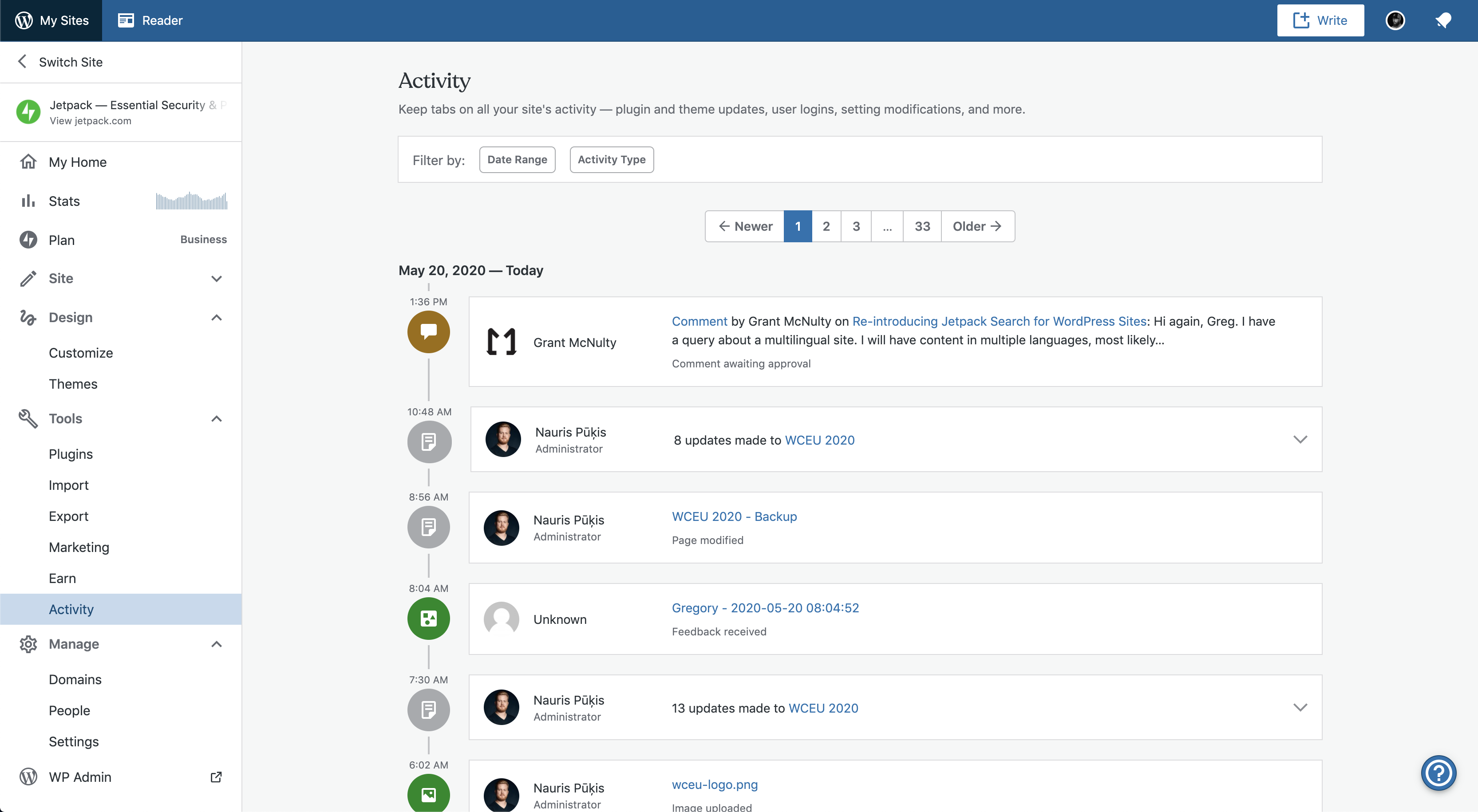

Если вы можете войти на свой сайт и у вас есть плагин безопасности WordPress для отслеживания активности (например, журнал активности Jetpack), проверьте, кто вошел в систему, когда и что они изменили.

Это может помочь вам выяснить, какие файлы затронуты, а также какие учетные записи пользователей необходимо сбросить. Составьте список всего подозрительного, что вы обнаружите.

Если у вашего подключаемого модуля безопасности нет журнала действий, у вас нет подключаемого модуля безопасности или вы вообще не можете получить доступ к своему сайту, вам следует связаться с вашим веб-хостингом и попросить его проверить журналы ошибок вашего сервера. Их команда технической поддержки может быть не в состоянии точно определить, что происходит, но они должны быть в состоянии, по крайней мере, определить, связана ли проблема с сервером, вашими плагинами, неправильно настроенным файлом .htaccess или .wp-config или взлом сайта.

Если вам кажется, что проблема, скорее всего, связана с программным обеспечением или сервером, вам следует узнать больше об устранении неполадок с WordPress. Если кажется, что вас взломали, пришло время очистить и восстановить ваш сайт, перейдя к следующему шагу.

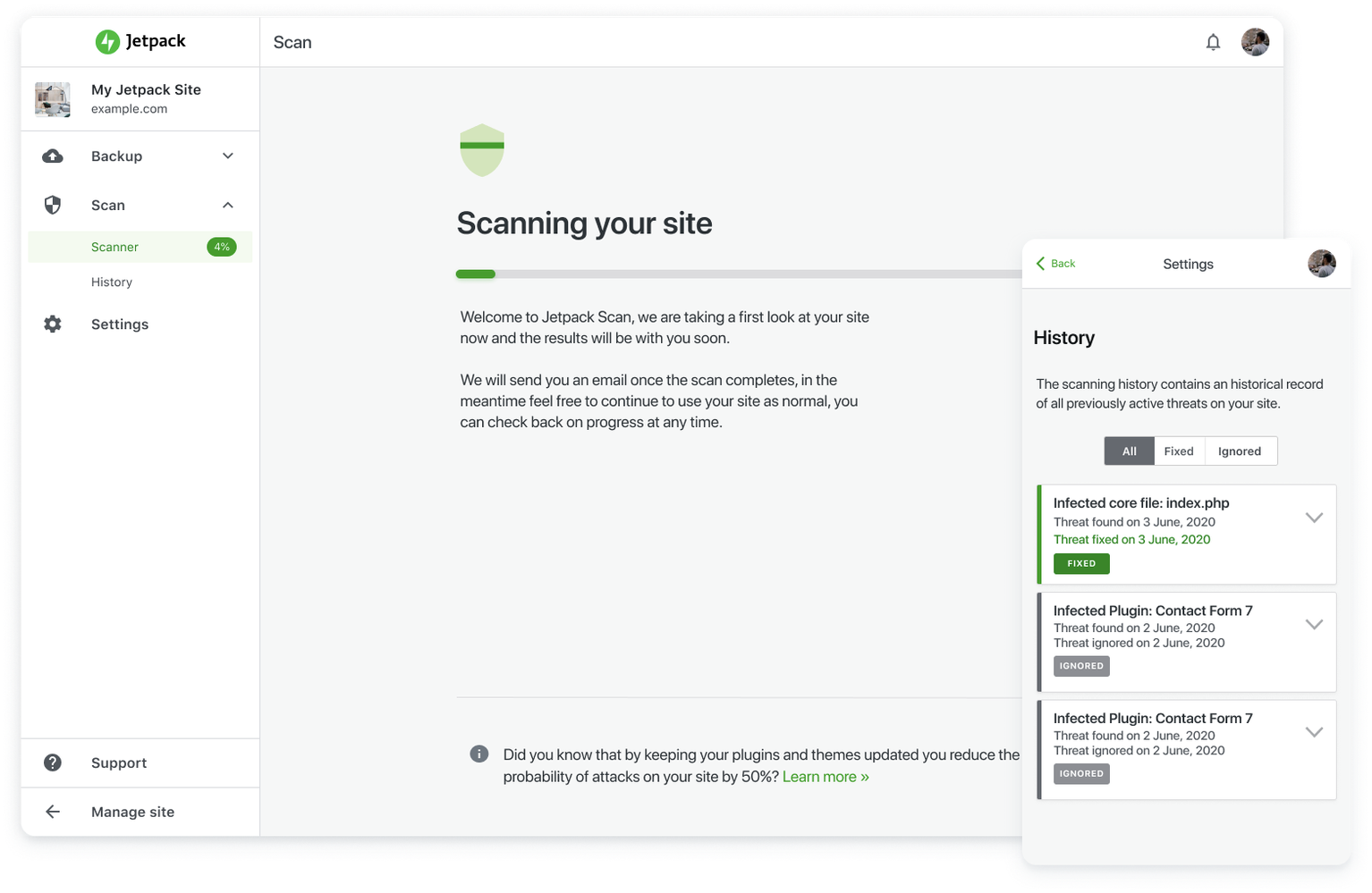

2. Используйте сканер сайта для обнаружения вредоносных программ и восстановления вашего сайта.

Есть несколько отличных сканеров сайтов, которые будут искать на вашем сайте введенный код, измененные файлы ядра или другие красные флаги, указывающие на взлом. Обязательно сверьтесь со своей активностью или журналами ошибок для любых файлов, которые вы пометили.

Хороший сканер веб-сайтов WordPress также сможет исправить любые обнаруженные проблемы. Одним из преимуществ Jetpack Scan является то, что он позволяет одним щелчком мыши исправить большинство известных проблем с вредоносными программами. И в качестве дополнительного бонуса он защитит ваш сайт WordPress с помощью постоянных регулярных проверок на наличие вредоносных программ.

Если у вас нет сканера вредоносных программ и вы не можете получить доступ к своему сайту, чтобы установить плагин для него, вы можете попробовать использовать бесплатный веб-сканер, такой как PCrisk. Он не сможет удалить вредоносное ПО, но, по крайней мере, поможет вам определить, есть ли вредоносное ПО на вашем сайте, чтобы вы могли попытаться удалить его вручную.

3. Восстановить из резервной копии, если это возможно

Если вы не можете удалить вредоносное ПО или не уверены, что ваш веб-сайт полностью вылечен, вы можете вместо этого восстановить его из резервной копии. Ваш хост может хранить резервные копии вашего сайта, или вы уже можете использовать плагин резервного копирования WordPress, такой как Jetpack Backup. Jetpack хранит несколько копий ваших файлов резервных копий на тех же безопасных серверах, которые WordPress использует для своих сайтов — они не только защищены от заражения, но и могут быть восстановлены, если ваш сайт полностью не работает.

Однако восстановление из резервных копий не является надежным. Хотя наиболее важной частью является восстановление контроля и функций вашего веб-сайта и удаление всех следов хакера, вы все равно можете потерять некоторые важные данные. Если вы не знаете, как долго ваш сайт был взломан, возможно, ваши резервные копии также могут быть скомпрометированы.

Если у вас есть сайт электронной коммерции и заказы клиентов хранятся в вашей базе данных, возврат к резервной копии (если у вас нет резервных копий в реальном времени от Jetpack) может привести к удалению сотен заказов клиентов, которые вы еще не обработали. Вы также можете потерять отзывы клиентов, сообщения в блогах и любые серьезные изменения, которые вы могли внести на свой сайт между временем взлома и резервной копией, из которой вы восстанавливаетесь.

Если у вас нет резервных копий вашего сайта или все они скомпрометированы, надежда еще не потеряна. Даже если вам нужно восстановить свой сайт с нуля, вы можете проверить Wayback Machine на наличие предыдущих снимков вашего сайта. Хотя это не восстановит файлы, если вам нужно восстановить, вы сможете восстановить большую часть содержимого.

4. Сбросьте все пароли и удалите подозрительные учетные записи пользователей.

Простого удаления вредоносного ПО или возврата к предыдущей версии вашего сайта недостаточно для обеспечения безопасности. Несмотря ни на что, всегда сбрасывайте ВСЕ свои пароли и пароли других высокопоставленных пользователей после взлома вашего сайта. Используйте кнопку «Предлагаемый пароль» на странице профиля WordPress, чтобы убедиться, что ваши новые пароли длинные, сложные и трудно угадываемые. Боитесь запомнить свою комбинацию? Попробуйте менеджер паролей, например LastPass или 1Password.

Если ваш журнал активности показывает какие-либо подозрительные входы в систему, удалите эти учетные записи. Если вы обнаружите какие-либо посторонние или похожие на спам учетные записи пользователей, независимо от их уровня доступа, вам, вероятно, следует удалить их, чтобы быть в безопасности. Тот факт, что хакер использовал одну учетную запись для злонамеренной деятельности, не означает, что он не создал несколько учетных записей, чтобы иметь возможность снова и снова возвращаться.

5. Вызовите эксперта

Некоторые хакерские атаки более сложны, их нельзя устранить с помощью автоматического сканера сайтов, и рядовой пользователь не в состоянии идентифицировать и удалить их. Эти случаи могут включать сложные системы внедренного кода или правила доступа, которые могут скрываться в нескольких файлах.

Если вы чувствуете, что сделали все возможное, но ваш сайт все еще скомпрометирован, или вы просто чувствовали бы себя в большей безопасности, если бы кто-то знающий перепроверил все за вас, вам нужно, чтобы эксперт посмотрел. Если вы не знаете никого с таким опытом, рассмотрите возможность найма специалиста по восстановлению WordPress из Codeable.

6. Обновите свое программное обеспечение

Поскольку большинство взломов WordPress используют уязвимости в устаревшем программном обеспечении, важно как можно скорее установить на свой сайт последние версии ваших плагинов, темы и ядра WordPress.

Прежде чем приступить к обновлению, сделайте полную резервную копию. Когда резервное копирование будет успешно завершено, начните с обновления ядра WordPress, затем плагинов и темы.

Примечание. Если вы используете WooCommerce, всегда сначала обновляйте расширения WooCommerce, а затем обновляйте WooCommerce.

7. Повторно отправьте свой сайт в Google

Если ваш сайт был заблокирован Google, повторно отправьте свой чистый веб-сайт, чтобы восстановить свое доброе имя. Вы узнаете, что попали в черный список, если рядом с вашим сайтом в результатах поиска появится предупреждение или если вы больше не будете появляться в поисковых запросах, по которым вы когда-то ранжировались. Однако обратите внимание, что могут быть и другие причины, по которым вы больше не будете отображаться в результатах поиска.

Чтобы удалить свой сайт из этого списка, используйте Google Search Console, чтобы запросить проверку.

Как предотвратить взлом моего сайта WordPress?

Предотвратить взлом всегда намного лучше, чем пытаться восстановиться после него. Убедитесь, что ваш сайт WordPress защищен, выполнив следующие действия:

1. Используйте плагин безопасности.

Плагины безопасности используют различные меры для защиты вашего сайта от хакеров. Некоторые также будут уведомлять вас о подозрительной активности или простоях. Jetpack Security предоставляет такие важные функции, как:

- Резервное копирование в реальном времени

- Сканирование в реальном времени

- Защита от спама

- Журнал действий

- Мониторинг простоев

- Защита от грубой силы

Использование подключаемого модуля безопасности снимает большую часть тяжелой работы и технических знаний по защите вашего веб-сайта, поэтому вы можете уделять больше времени созданию контента, продажам или, наконец, отдыху на несколько минут.

2. Держите WordPress, плагины и вашу тему в актуальном состоянии

Обновление вашего программного обеспечения после инцидента со взломом — отличный способ помочь закрыть эти лазейки на вашем сайте, но сделать это один раз недостаточно. Вы захотите продолжать поддерживать все в актуальном состоянии, насколько это возможно в будущем. Вы можете сделать это, регулярно контролируя и вручную обновляя свое программное обеспечение, используя функцию автоматического обновления Jetpack, или узнавая у своего хостинг-провайдера, предлагают ли они автоматические обновления.

Несмотря на то, что обновление вашего программного обеспечения улучшит безопасность вашего сайта, вы также должны знать, что обновления могут иногда приводить к конфликтам плагинов или тем. Вы по-прежнему захотите регулярно проверять функциональность своего сайта, чтобы убедиться, что все работает правильно.

3. Усильте свой логин и безопасность формы

Защита вашей формы входа, контактной формы и формы отправки комментариев — одна из самых простых вещей, которые вы можете сделать для защиты от таких вещей, как атаки методом грубой силы и спам в комментариях. Вот несколько способов, с помощью которых вы можете сохранить свои формы в целости и сохранности:

- Ограничьте количество попыток входа. Если вы заморозите пользователей на некоторое время после нескольких попыток входа в систему, это полностью предотвратит большинство атак методом перебора.

- Требуйте более надежные пароли. Требовать от пользователей создания более длинных паролей, содержащих не менее 16 символов и комбинаций строчных и прописных букв, цифр и специальных символов. Чем длиннее и сложнее пароль, тем сложнее его будет взломать хакеру.

- Используйте CAPTCHA во всех формах. CAPTCHA поможет проверить, является ли пользователь человеком. Они не только отлично справляются с защитой от атак ботов, но и помогают смягчить спам в комментариях.

- Требовать 2FA для всех пользователей. По крайней мере, вам следует требовать двухфакторную аутентификацию для ваших учетных записей администратора или любой учетной записи, которая может иметь доступ к конфиденциальной информации, например клиентам.

- Используйте плагин для защиты от спама. Jetpack Anti-spam создан на основе Akismet, самого надежного решения для защиты от спама для WordPress. Хотя спам в комментариях представляет собой не совсем тот же уровень риска, что и получение доступа к данным на уровне администратора, он все же может представлять большой риск для безопасности и репутации. Устранить или значительно сократить количество спама в комментариях так же просто, как установить Jetpack одним щелчком мыши.

4. Смените хостинг-провайдера или среду.

Хостинг — это то место, где вы никогда не должны экономить, когда дело доходит до вашего сайта. Качественный пакет хостинга поможет защитить ваш сайт с помощью собственного брандмауэра, SSL-сертификата, системного мониторинга и конфигурации, оптимизированной для WordPress.

Если вы находитесь в среде общего хостинга, которая была причиной ваших бед, но в остальном вам нравится ваш текущий хост, вы можете спросить о вариантах хостинга в облаке, VPS или на выделенном сервере.

5. Сделайте свои собственные автоматические резервные копии

Даже если ваш пакет хостинга включает в себя резервные копии, вы можете многое получить, создавая собственные резервные копии за пределами сайта. Большинство хостов делают резервные копии ежедневно или еженедельно и хранят их в течение 30 дней. И если они сохранены на вашем хосте, они могут быть скомпрометированы одновременно с вашим сайтом.

Если вы используете отдельный плагин резервного копирования WordPress, например Jetpack Backup, ваши файлы хранятся отдельно от вашего хоста, у вас есть более детальный контроль над тем, какие части вашего сайта восстанавливаются, резервные копии хранятся до одного года, и вы можете позаботиться всего из любого места с мобильным приложением Jetpack.

Универсальный инструмент для профилактики и восстановления

Хороший плагин безопасности может предотвратить большинство наиболее распространенных взломов и даже помочь вам восстановиться, если вы уже пострадали. Jetpack был разработан, чтобы охватить все наиболее важные базы и обеспечить интуитивно понятный и надежный способ восстановления в чрезвычайной ситуации.

Команда поддержки Jetpack, состоящая из инженеров счастья, больше всего на свете любит помогать владельцам сайтов преодолевать проблемы и побеждать киберпреступников в их собственной игре. Именно этот командный подход, ориентированный на сообщество, привел к тому, что Jetpack стал одним из самых популярных плагинов WordPress всех времен.

Защитите свой сайт WordPress с помощью Jetpack Security.

Часто задаваемые вопросы о взломах WordPress

Как часто взламывают сайты WordPress?

Хотя нет конкретной статистики о том, как часто взламываются сайты WordPress, во всем мире ежедневно взламываются 30 000 веб-сайтов на всех платформах. Поскольку WordPress поддерживает почти 40% всех веб-сайтов, вполне вероятно, что каждый день взламываются 10-12 000 сайтов WordPress.

Каковы наиболее распространенные виды взлома?

- Приманка и переключатель. Это используется хакерами в основном в онлайн-рекламе или рекламных сетях. Они будут выдавать себя за авторитетный бренд, но рекламная ссылка перенаправит посетителя на вредоносный сайт, который пытается получить фишинговую информацию, заставить их совершать мошеннические покупки или загружать вредоносные программы на их устройства.

- SQL-инъекция. Этот метод включает в себя загрузку хакером SQL-команд на сайт для кражи или изменения данных сервера, обычно с целью кражи личных данных, совершения незаконных транзакций с финансовой информацией или просто для удовольствия от уничтожения чьей-либо базы данных. Эти атаки обычно осуществляются через небезопасные веб-формы, файлы cookie или другие действия пользователя, которые не были проверены.

- Реквизитивная начинка. Как правило, выполняемая ботами, вставка учетных данных использует список украденных имен пользователей и паролей для автоматических попыток входа на ваш сайт. Цель состоит в том, чтобы получить достаточный доступ к вашему сайту, чтобы они могли инициировать несанкционированные транзакции, красть личную информацию, перенаправлять посетителей на вредоносные веб-сайты или использовать ваш сайт для массовой рассылки фишинговых писем.

- Кликджекинг. При кликджекинге хакер будет использовать код для создания нескольких слоев контента с целью заставить пользователя непреднамеренно щелкнуть что-то. Они могут подумать, что нажимают на ссылку на странице «О нас», но на самом деле они нажимают на скрытую ссылку, которая ведет на вредоносный сайт. Хакеры также могут использовать эту технику для кражи паролей, создавая «невидимые» формы поверх легитимных. Пользователи будут думать, что они входят в одну из своих учетных записей, когда на самом деле они отправляют эту информацию прямо хакеру.

- Межсайтовый скриптинг (XSS). Это похоже на SQL-инъекцию тем, что использует те же точки входа — незащищенные формы и другие непроверенные пользовательские данные, — но внедряемый код — это Javascript или HTML, а иногда VBScript или Flash.

- Атаки «человек посередине». Эти атаки обычно происходят в общественных местах, потому что хакеры используют небезопасные маршрутизаторы для перехвата данных во время их передачи. Они могут использовать эту технику для получения имен пользователей, паролей, финансовых отчетов и другой личной информации для нацеливания на ваши веб-сайты и любую другую учетную запись, для которой им удалось получить информацию.

- DDoS-атаки и брутфорс-атаки. Распределенные сетевые атаки (DDoS) включают в себя отправку большого количества запросов на веб-сайт в попытке вывести сервер из строя. Атаки грубой силы — это тип DDoS-атаки, при которой пробуются различные комбинации имен пользователей и паролей в форме входа на ваш сайт в попытке получить доступ. Это создаст большой объем запросов и, если его не поймать и не остановить, может привести к перегрузке вашего сервера и прекращению ответа.

- Перехват DNS. Этот метод часто используется с целью перенаправления вашего веб-сайта на другой веб-сайт (спуфинг DNS). With DNS hijacking, a hacker gains access to your registrar or your active nameserver and points your IP address or uses redirects to send visitors to harmful sites.

What are the consequences of my site being hacked?

If there's nothing of much importance on your site or the hack isn't really affecting performance in any way, why should you worry about your site being hacked?

Even if the hack isn't directly affecting you and your site, it's going to affect other people. You might not notice, but a hacker might be phishing personal information from your visitors so they can steal their identities, redirecting them to sites that download malware onto their devices, or using your servers to send spam or dangerous content to people all over the world.

It might not affect you immediately, but it may cause your site to get blocklisted or your hosting provider to remove your site from the server. If the hacker does end up causing harm to a user of your site, you could be held liable if the claimant files a negligence claim against you.

How do I turn a hacker in to the authorities?

Most hacking crimes are difficult to prosecute. The hacker may be in another country, or the value of the damage is too low for authorities to prioritize. If you're in the US, the FBI recommends reporting the crime to them. The more complaints that are filed, the better chances they'll have of being able to build a case. If you know who the hacker is — like an employee or personal acquaintance — it may be easier for the FBI to respond.