WordPress и межсайтовый скриптинг (XSS)

Опубликовано: 2022-11-02Атаки с использованием межсайтовых сценариев являются одним из наиболее распространенных типов атак на веб-сайты, наблюдаемых в Интернете. Понимание того, что они собой представляют и как защититься от них, жизненно важно для обеспечения безопасности вашего веб-сайта, посетителей и бизнеса. Читай дальше, чтобы узнать больше!

Что такое атаки с использованием межсайтовых сценариев?

Атака с использованием межсайтовых сценариев (чаще называемая XSS-атакой) происходит, когда часть вредоносного кода (обычно JavaScript) внедряется на веб-страницу с намерением нанести вред конечному пользователю.

Этот код обычно вставляется в конце URI (унифицированного идентификатора ресурса) в качестве параметра или с помощью веб-приложения на веб-странице, например в форме пользовательского ввода. Вредоносный код обычно предназначен для обхода контроля доступа и управления функциональностью веб-сайта.

Уязвимость межсайтового скриптинга

Как мы видели, XSS-атака — это веб-атака, в которой используется вредоносный код для доступа к уязвимому веб-сайту и совершения вредоносных действий. Ключевое слово в этом предложении — «уязвимый». Это (к сожалению!) может означать многое, многое. Веб-сайт WordPress, который использует «admin» и «123456» в качестве имени пользователя и пароля, уязвим, даже если были приняты все остальные меры безопасности. Веб-сайты WordPress с устаревшими плагинами могут считаться уязвимыми. Или даже веб-приложение, которое включает пользовательский ввод в форму и не проверяет или не кодирует отправленные значения, будет считаться уязвимым.

Хакеры, использующие XSS-атаки, постоянно ищут уязвимости, которые они могут использовать. Те, которые встречаются чаще и, следовательно, открывают больше веб-сайтов для атак, по понятным причинам, предпочтительнее, но хакеры будут искать более малоизвестные уязвимости, чтобы атаковать веб-сайты, которые они считают важными для них как для хакера.

Тот факт, что существует так много потенциальных уязвимостей и всевозможных типов атак, делает выявление потенциальных слабых мест и смягчение атак сложной задачей.

Целевые веб-сайты

Веб-сервер электронной почты или клиент, система CRM / ERP, общедоступная страница профиля (например, те, которые обычно можно увидеть на сайтах социальных сетей и членских группах) — это лишь некоторые типы веб-сайтов и приложений, которые являются отличными целями для XSS-атак. .

Другими сайтами, которые обычно уязвимы, являются те, на которых пользователи могут публиковать текст в формате HTML, который могут просматривать другие, например, на форумах или в полях комментариев.

Типы межсайтового скриптинга

Атаки, известные как межсайтовые сценарии (XSS), можно разделить на три основных типа в зависимости от того, выполняется ли внедренный код на сервере или только в браузере человека, пытающегося провести атаку. Вот они:

- Постоянный (или хранимый) XSS, где внедренный злоумышленником код постоянно хранится на сервере.

- Непостоянный (или отражающий) XSS, при котором атака осуществляется через созданный URL-адрес, который обманным путем заставляют использовать конечный пользователь.

- XSS на основе DOM (или XSS на стороне клиента), который, как и все другие типы, также выполняется в браузере посетителя, с той разницей, что он изменяет DOM сайта.

Влияние межсайтового скриптинга XSS

Воздействие любой XSS-атаки зависит от ряда факторов. Одним из самых больших будет чувствительность данных, которые хранятся и являются целью атаки. Комментарии на форуме о кулинарии явно менее конфиденциальны, чем секреты, хранящиеся на веб-сайте национального правительства!

Как правило, целью XSS-атаки является физическое лицо, использующее веб-сайт или приложение. В зависимости от типа атаки и внедренного сценария злоумышленник может украсть файлы cookie сеанса жертвы и личные данные, такие как учетные данные для доступа. Атака также может попытаться получить конфиденциальную информацию, такую как данные кредитной карты (при условии, что она присутствует).

Что особенно ужасно в XSS-атаках, так это то, что они эффективно маскируются… поэтому пользователь, который является целью, может выглядеть как человек, который может причинить злонамеренный ущерб, когда, скорее всего, он понятия не имеет, что что-то не так.

Очевидно, что влияние этого может быть значительным на бизнес. Любой взлом, который повреждает веб-сайт и потенциально раскрывает конфиденциальную информацию, является плохой новостью. Насколько плохо будет зависеть от серьезности атаки и воздействия на ваших клиентов.

Защитите свой сайт WordPress от XSS-атак

Веб-сайты WordPress страдают от справедливой доли XSS-атак. Отчасти это связано с огромным количеством сайтов, работающих на WordPress (в настоящее время 43,1% по всему миру). Это также является результатом множества уязвимостей XSS, которые есть во многих плагинах WordPress. В свою очередь, это означает, статистически говоря, что чем больше плагинов используется на веб-сайте WordPress, тем выше вероятность подвергнуться XSS-атаке.

Из-за этого, как правило, все, что вам нужно, чтобы свести XSS-уязвимость вашего веб-сайта WordPress к минимуму, — это проверить и очистить любую переменную, которая может быть включена в URL-адрес злоумышленника. Вот несколько общих советов, а также некоторые другие более специализированные решения, которые вы можете применить к своему сайту, чтобы защитить его.

Будьте в курсе!

Для безопасности вашего веб-сайта очень важно следить за тем, чтобы ваши основные файлы, плагины и темы обновлялись до последней версии. При этом вы снижаете риск всех форм атак на ваш сайт, не в последнюю очередь XSS-атак.

Для получения более подробной информации об общих шагах, которые вы можете предпринять для защиты своего веб-сайта WordPress, обязательно ознакомьтесь с нашей статьей «Как защитить свой веб-сайт WordPress».

Разверните плагин Prevent XSS Vulnerability.

Возможно, неудивительно (поскольку это WordPress), был разработан плагин, который может помочь снизить риск XSS-атак. Он называется «Предотвратить XSS-уязвимость».

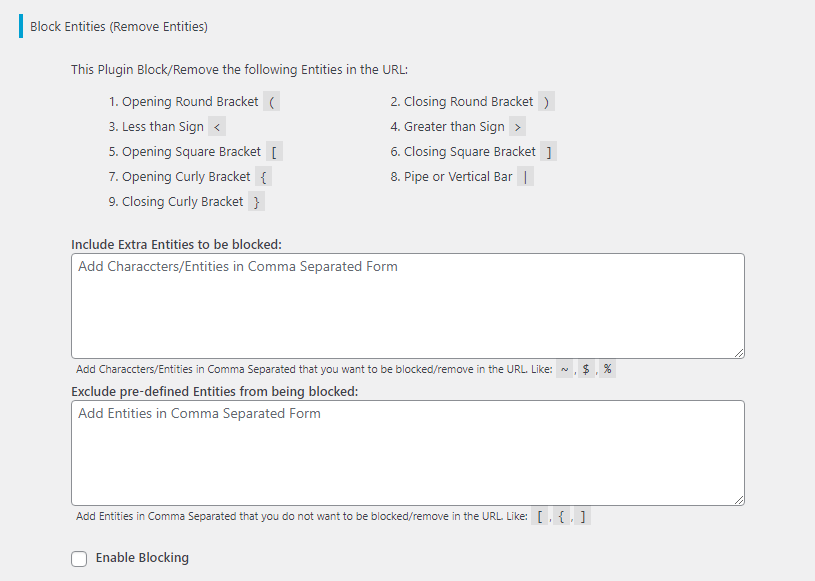

После установки и активации плагина перейдите на страницу его настроек в появившемся пункте меню «Отраженный межсайтовый скриптинг (XSS)».

Плагин Prevent XSS по умолчанию настраивает ряд сущностей, которые блокируются по URL-адресу. Это помогает остановить атаки на своем пути. В дополнение к настройкам по умолчанию вы можете указать дополнительные объекты, которые вы хотите заблокировать от URL-адреса.

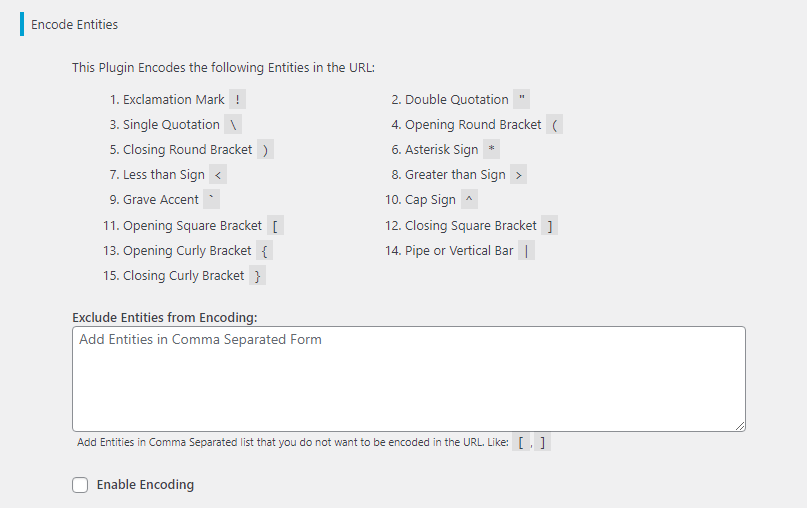

То же самое касается сущностей, которые плагин кодирует в URL. Вы можете исключить объекты, которые вы не хотите кодировать, в предоставленной текстовой области, разделив их запятой.

Он также защищает от уязвимостей, экранируя HTML в параметре $_GET. Поэтому, если кто-то попытается внедрить HTML в URL-адрес, это не сработает.

Очень важно , когда вы установили плагин и закончили настройку параметров, вы хотя бы случайно проверили несколько страниц, чтобы убедиться, что ваш сайт работает должным образом. Это особенно важно, если вы используете WooCommerce. В этом случае убедитесь, что вы прошли весь процесс оформления заказа (включая оплату), чтобы убедиться, что это работает.

Защита выходных данных

За исключением проверки ввода, когда он получен от посетителя, вы также должны кодировать все ответы HTTP, которые выводят данные. На практике это означает, что каждый символ должен быть преобразован в его имя объекта HTML.

Если вы разработчик WordPress, есть отличное руководство по экранированию выходных данных, которое стоит прочитать.

Защита от XSS-атак с помощью Pressidium

Если вы размещаете с помощью Pressidium, вы автоматически получаете защиту нашего управляемого уровня брандмауэра веб-приложений, который защитит ваш веб-сайт несколькими способами, включая атаки XSS. Это позволяет вам просто сосредоточиться на своем бизнесе, не беспокоясь о своем веб-сайте. Узнайте больше о возможностях платформы Pressidium здесь.