Как защитить свой сайт от атак грубой силы WordPress?

Опубликовано: 2022-04-22Атаки грубой силы WordPress подавляют даже до того, как атака будет успешной.

Многие администраторы сайтов наблюдают, как ресурсы их серверов быстро истощаются, их сайты перестают отвечать на запросы или даже полностью прекращают работу, что приводит к блокировке реальных пользователей. Проблема в том, что вы можете чувствовать себя беспомощным, когда боты грубой силы забивают страницу входа, пытаясь добраться до вашего wp-admin.

Но ты не беспомощен. Если вы видите несколько неудачных попыток входа в систему для одного пользователя, возможно, с нескольких IP-адресов, вы попали по адресу.

В этой статье мы расскажем, как выглядит атака грубой силы WordPress и как защитить от нее ваш сайт.

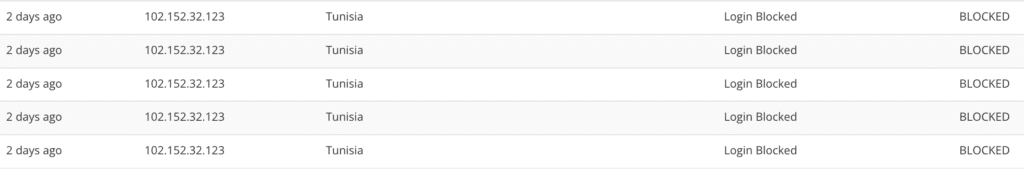

TL;DR Защитите свой сайт от перебора WordPress, включив защиту входа MalCare. Предотвратите атаки вредоносных ботов на ваш сайт с помощью мощного брандмауэра и встроенной защиты от ботов. Обеспечьте безопасность своего сайта, данных и пользователей с помощью MalCare, лучшего плагина защиты от грубой силы в WordPress.

Что такое атака грубой силы WordPress?

Атаки грубой силы WordPress — это попытки получить несанкционированный доступ к вашему wp-admin, пробуя различные комбинации имен пользователей и паролей . Хакеры разработали ботов, которые методом проб и ошибок непрерывно бомбардируют страницу входа учетными данными.

Часто боты пробуют серию паролей из словаря и поэтому также известны как атаки по словарю или атаки с подбором пароля. Атаки могут быть настроены так, чтобы они исходили с разных IP-адресов и, таким образом, обходили основные меры безопасности. Существуют и другие типы атак грубой силы, о которых мы расскажем позже в статье.

Цель атаки грубой силы — получить доступ к вашему wp-admin, а затем, как правило, установить вредоносное ПО на ваш сайт.

Как защитить свой сайт от брутфорс-атак WordPress (9 способов)

Испытать атаку грубой силы страшно, особенно потому, что кажется, что вы ничего не можете сделать, чтобы остановить ее. Кроме того, эффекты атаки видны сразу. Большинство сайтов имеют ограниченные серверные ресурсы, которые быстро расходуются, и часто атакуемый сайт полностью выходит из строя.

К счастью, вы можете многое сделать, чтобы предотвратить атаки грубой силы в WordPress. Вот список шагов защиты WordPress от перебора, которые заблокируют большинство атак и смягчат наихудшие последствия для хорошей меры.

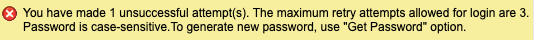

1. Ограничьте количество попыток входа

Лучший способ остановить атаки грубой силы WordPress — ограничить количество попыток входа в систему. Если на странице входа слишком много раз вводится неправильный пароль, учетная запись временно блокируется. Это блокирует эффективность бота перебора, поскольку он использует метод проб и ошибок для подбора учетных данных. Кроме того, поскольку бот не может перепробовать несколько тысяч комбинаций, запросы на сервер не отправляются, а ресурсы на активность бота не расходуются.

По умолчанию WordPress разрешает неограниченное количество попыток входа в систему, поэтому он в первую очередь подвержен атакам методом перебора. С помощью MalCare автоматически активируется ограниченная защита входа в систему. На самом деле, если пользователь на законных основаниях забыл свой пароль, он может решить капчу, чтобы легко обойти блокировку. Таким образом, ограничение попыток входа в систему препятствует проникновению ботов с полным перебором, не оказывая негативного влияния на реальных пользователей.

Для получения более подробной информации см. наше руководство о том, как ограничить количество попыток входа в WordPress.

2. Блокируйте плохих ботов

Атаки грубой силы почти всегда выполняются ботами. Боты — это небольшие программы, предназначенные для многократного выполнения простой задачи, поэтому они идеально подходят для атак методом грубой силы. Бот будет пробовать ряд учетных данных на странице входа, пока не найдет совпадение.

Кроме того, более 25% всего трафика веб-сайтов приходится на ботов, поэтому существует множество систем безопасности, которые защищают от ботов. Однако здесь следует сделать важное различие: все боты неплохи. Есть хорошие, такие как другие сканеры поисковых систем и боты для мониторинга времени безотказной работы. Вы хотите, чтобы у них был доступ к вашему сайту, поэтому важно получить защиту от ботов, которая интеллектуально блокирует только плохих ботов, таких как MalCare. Существуют и другие плагины для защиты от ботов, такие как All in One, но по умолчанию они блокируют всех ботов, включая Googlebot.

3. Установите брандмауэр веб-приложения

Защита входа — это защита от атак методом грубой силы, тогда как брандмауэр — это защита от всех видов атак; в том числе грубой силы.

Брандмауэры используют правила для блокировки вредоносного трафика и многое делают для защиты вашего веб-сайта. Кроме того, брандмауэры уменьшают одну из самых серьезных проблем атак методом грубой силы — чрезмерную нагрузку на ресурсы сервера — путем блокировки повторяющихся неверных запросов.

Атаки грубой силы часто настраиваются для атаки с разных IP-адресов и поэтому могут обходить большинство брандмауэров. Однако с брандмауэром MalCare ваш веб-сайт становится частью глобальной защиты интеллектуальной собственности. Брандмауэр узнает, какие IP-адреса являются вредоносными, на основе поведения, зарегистрированного на более чем 100 000 сайтов, и активно блокирует трафик с них. Эти меры значительно уменьшают количество плохого трафика на ваш веб-сайт, в первую очередь, еще до того, как бот получит возможность взломать страницу входа на ваш сайт.

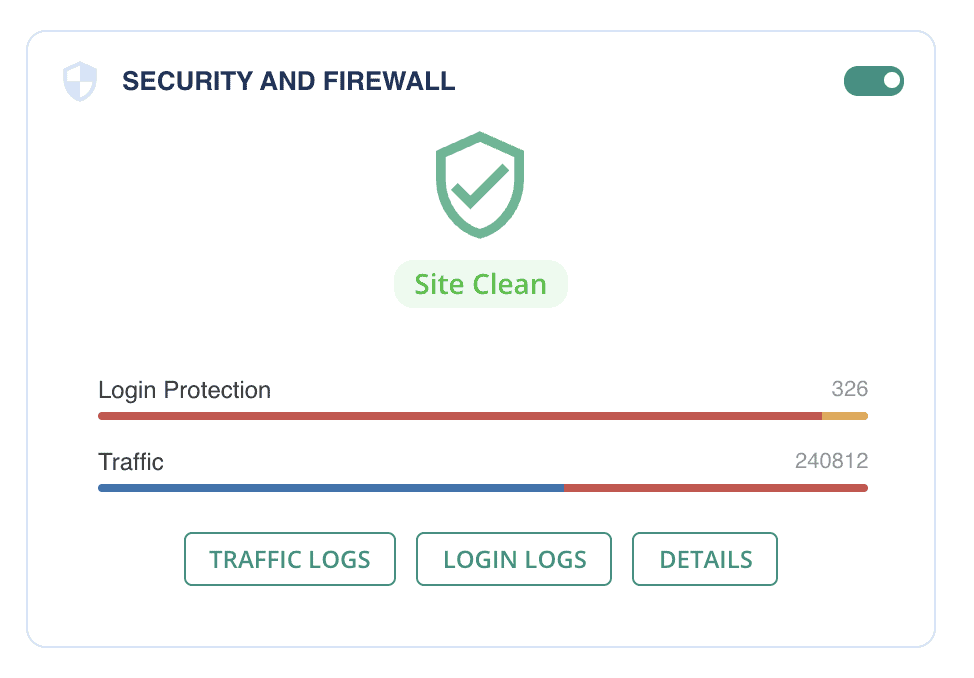

4. Добавьте двухфакторную аутентификацию в WordPress

Имена пользователей и пароли могут быть угаданы, поэтому двухфакторная аутентификация — или даже многофакторная аутентификация — появилась как способ иметь динамические элементы для аутентификации пользователей. При двухфакторной аутентификации токен для входа в режиме реального времени, такой как OTP или QR-код, передается на устройство пользователя. Он имеет ограниченный срок действия, обычно около 10-15 минут, и может аутентифицировать пользователя только для этого сеанса.

Дополнительный токен сложно взломать помимо логина и пароля. Таким образом, он добавляет еще один уровень безопасности на страницу входа. Вы можете установить плагин, такой как WP 2FA, чтобы легко добавить двухфакторную аутентификацию на свой сайт.

Чтобы узнать больше, ознакомьтесь с нашим руководством по двухфакторной аутентификации WordPress.

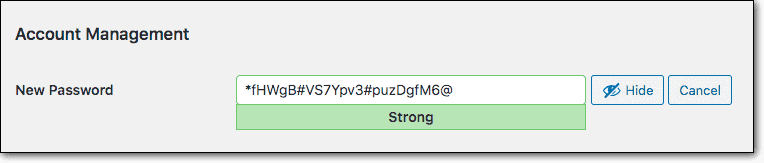

5. Используйте надежные и уникальные пароли

Самый большой недостаток в безопасности — это сам пользователь и, соответственно, установленные им пароли. Пароли являются самой большой уязвимостью в любой системе безопасности из-за (понятной) человеческой склонности устанавливать легко запоминающиеся пароли и повторно использовать их для разных учетных записей. На самом деле это две отдельные и разные проблемы с паролями.

Во-первых, никогда не используйте пароли повторно для разных учетных записей. Многие боты для перебора используют украденные пароли из-за утечки данных для атаки на страницы входа. Во-вторых, как вы понимаете, такой пароль, как «пароль», очень легко угадать. Используйте минимум 12 символов тарабарщины или, что еще лучше, используйте кодовую фразу в качестве пароля.

Мы рекомендуем использовать менеджер паролей, такой как LastPass или 1Password, чтобы избежать повторного использования паролей и создавать надежные пароли по мере необходимости. Если вы подозреваете, что учетная запись была скомпрометирована, вы можете принудительно сбросить все пароли в разделе защиты на панели инструментов MalCare.

Подробнее читайте в нашей статье о безопасности паролей WordPress.

6. Отключить XML-RPC в WordPress

Файл XML-RPC — это еще один способ аутентификации пользователей. Другими словами, это альтернативный способ получить доступ к вашей панели администратора, поэтому он также подвержен атакам методом грубой силы. Это в значительной степени устаревший файл, который не используется активно многими плагинами или темами. Он по-прежнему включен в WordPress для обратной совместимости, и поэтому его относительно безопасно отключать.

Вот наше руководство о том, как отключить XML-RPC в WordPress.

7. Регулярно проверяйте и удаляйте неиспользуемые учетные записи пользователей.

Неактивные учетные записи часто становятся мишенью для хакеров, потому что есть вероятность, что пользователи не заметят, если их учетные записи будут взломаны. Кроме того, бездействующие учетные записи имеют одни и те же пароли в течение длительного периода времени, что упрощает их подбор.

Поэтому регулярно проверяйте учетные записи пользователей и удаляйте те, которые не используются активно. Чтобы получить дополнительные баллы, убедитесь, что каждая учетная запись имеет минимальные права пользователя, необходимые для управления своей учетной записью. Например, безрассудно делать всех администраторами.

8. Рассмотрите возможность геоблокировки в WordPress

Если вы видите много трафика ботов из одного места, вы можете заблокировать всю страну. Однако мы советуем соблюдать осторожность при использовании геоблокировки. Это полезно только в том случае, если вы вообще не ожидаете никаких законных пользователей из этого места.

Кроме того, имейте в виду, что он может удерживать хороших ботов из этого региона. Например, Googlebot может работать с любого из своих серверов в мире, и вы определенно хотите, чтобы Googlebot получил доступ к вашему сайту.

Вот пошаговое руководство по блокировке стран в WordPress.

9. Отключить просмотр каталогов

По умолчанию большинство основных папок и файлов WordPress открыто доступны через браузер. Например, вы можете ввести yourwebsite.com/wp-includes в адресную строку браузера, и все содержимое папки будет сразу видно.

Хотя просмотр каталогов сам по себе не является уязвимостью, он может раскрыть информацию о сайте, которая, в свою очередь, может быть использована для использования уязвимостей. В папке /wp-content есть плагины и темы, и если хакер сможет увидеть, какие из них установлены, и номера их версий, он потенциально может найти и использовать уязвимости. Это менее популярный тип атаки методом грубой силы, называемый методом полного перебора каталогов.

Поэтому в качестве меры предосторожности имеет смысл вообще отключить просмотр каталогов.

Вот наше полное руководство по отключению просмотра каталогов в WordPress.

Вещи, которые вы прочтете в другом месте, но не должны делать

Существует множество благонамеренных, но плохих советов по безопасности. Итак, в дополнение к нашему списку того, что нужно делать, мы также перечисляем то, чего не следует делать.

- Защитите каталог wp-admin паролем : не делайте этого вообще. Он появляется практически в каждой статье о предотвращении грубой силы. Пароль, защищающий каталог wp-admin, сломает AJAX для незарегистрированных пользователей, ограничив доступ к файлу admin-ajax.php.

AJAX часто используется для поддержки динамических аспектов веб-сайтов. Предположим, на вашем сайте есть панель поиска. Если посетитель использует его для поиска продуктов, перезагрузятся только результаты поиска, а не весь веб-сайт. Это значительно экономит ресурсы и значительно ускоряет и улучшает работу пользователей с веб-сайтами.

Вы также увидите множество обходных путей для исключения файла admin-ajax.php, но они не всегда работают без проблем. Суть в том, что усилия, которые влекут за собой обходные пути, не отражают соизмеримого уровня безопасности. Поэтому это огромный шаг для небольшой дополнительной выгоды. - Изменение URL-адреса для входа в wp: этот совет часто встречается в статьях по укреплению безопасности WordPress. Однако мы настоятельно не рекомендуем изменять URL-адрес для входа, поскольку его практически невозможно восстановить, если он будет утерян.

- Избегайте использования admin в качестве имени пользователя: поскольку боты для грубой силы эффективно пытаются угадать комбинации имени пользователя и пароля, есть смысл избегать таких очевидных имен пользователей, как admin. WordPress не позволяет изменять имена пользователей с панели управления, поэтому для этого вам потребуется установить плагин.

Однако эта мера имеет ограниченное значение, и мы советуем не тратить на нее слишком много времени и усилий. Существуют и другие способы восстановления имен пользователей с определенных типов сайтов, например, членских. Усилия, необходимые для того, чтобы иметь уникальные имена пользователей для участников, обеспечивать соблюдение политики, а затем иметь дело с неизбежными последствиями, когда люди забывают свои уникальные имена пользователей, не стоят ограниченного полезного эффекта.

Влияние атаки грубой силы в WordPress

Есть два способа думать о последствиях атаки грубой силы. Во-первых, что происходит во время атаки, а во-вторых, что происходит, если атака успешна.

Как правило, при атаках первый вопрос возникает не часто, потому что воздействие на веб-сайт практически отсутствует, так как он подвергается атаке. Последствия становятся очевидными после успешной атаки. Однако это не относится к грубой силовой атаке.

Что происходит, когда ваш сайт подвергается брутфорсу?

Вы увидите немедленное влияние на ресурсы сервера. Поскольку атака бомбардирует вашу страницу входа запросами, сервер должен отвечать на каждый из них. Таким образом, вы увидите все последствия увеличения использования сервера на своем веб-сайте: более медленный веб-сайт, некоторые пользователи не могут войти в систему, время простоя, недоступность и т. д. Веб-хосты также быстро ограничивают использование серверов, поскольку это повлияет на их показатели, особенно если вы используете виртуальный хостинг.

Что произойдет, если атака грубой силы пройдет успешно?

Если атака прошла успешно, вы можете обоснованно ожидать появления вредоносного ПО или какого-либо искажения. Есть несколько причин, по которым хакеры хотят получить доступ к вашему сайту, и ни одна из них не является хорошей.

Если этого недостаточно, ваш веб-сайт может стать частью ботнета и использоваться для атак на другие веб-сайты без вашего согласия. Это может иметь серьезные последствия, поскольку другие системы безопасности помечают ваш веб-сайт как вредоносный, если он является частью ботнета.

Устранение последствий перебора WordPress

Если атака грубой силы была успешной, вы должны предполагать худшее: ваш сайт был скомпрометирован. Поэтому ваша первоочередная задача — защитить свой сайт. Вот основные шаги, которые вы должны предпринять, чтобы ограничить ущерб:

- Принудительно выйти из системы всех пользователей и изменить все пароли

- Немедленно просканируйте свой сайт на наличие вредоносных программ

Как только вы убедитесь, что ваш сайт не содержит вредоносных программ, примите меры по предотвращению, перечисленные выше. Мы настоятельно рекомендуем установить MalCare, который позаботится о защите входа в систему и защите от ботов, а также содержит сканер вредоносных программ, очиститель и расширенный брандмауэр для хорошей меры. Установив MalCare, вы можете быть уверены, что ваш сайт защищен от атак WordPress.

Подвержен ли ваш сайт атакам грубой силы?

Да, все системы уязвимы для атак грубой силы. Из-за того, как они работают, атаки грубой силы могут быть запущены против любой системы со страницей входа. Веб-сайты WordPress ничем не отличаются.

Популярность WordPress делает его мишенью для хакеров. Во-первых, это связано с тем, что большая часть Интернета работает на WordPress, а во-вторых, потому что некоторые аспекты WordPress хорошо известны. В примере, особенно актуальном для атак методом грубой силы, WordPress не ограничивает неправильные попытки входа в систему. Вы можете исправить это с помощью функции ограничения входа в систему MalCare, о которой мы говорили в разделе мер.

Кроме того, многие владельцы сайтов склонны использовать имена пользователей и пароли, которые легко запомнить. Общие включают admin в качестве имени пользователя и password1234 или 12345678 в качестве пароля.

Эти факторы делают ваш сайт уязвимым для атак методом грубой силы.

Типы атак грубой силы

Атаки грубой силы отличаются от других типов угроз и атак, таких как атаки социальной инженерии или XSS-атаки. Атаки социальной инженерии, такие как фишинг, манипулируют людьми, заставляя их делиться своими учетными данными, выдавая себя за доверенное лицо, тогда как атаки XSS используют уязвимости на веб-сайте. Атаки грубой силы для успеха полагаются на слабые или украденные учетные данные.

Вы увидите несколько разновидностей атак грубой силы в дикой природе. Все они следуют одной и той же схеме проб и ошибок, но учетные данные, которые они пробуют, или используемый ими механизм могут различаться. Вот несколько наиболее распространенных типов атак грубой силы:

- Простые атаки. Простые атаки методом грубой силы используют логику для угадывания учетных данных на основе их знаний о пользователе, таких как имена домашних животных или дни рождения, полученные, например, с сайтов социальных сетей.

- Заполнение учетных данных: этот тип атаки использует данные, полученные в результате взлома, исходя из предположения, что пользователи склонны использовать одни и те же имена пользователей и пароли в нескольких системах.

- Атака по словарю: как следует из названия, эти боты используют файлы словарей для паролей. Это может быть настоящий словарь или специально созданный для подбора пароля.

- Атаки по радужным таблицам. Подобно атаке по словарю, радужная таблица представляет собой особый вид словарного списка. Вместо списка паролей радужная таблица содержит список хешированных паролей.

- Распыление пароля: этот тип атаки логически является атакой методом обратного перебора. В типичных атаках грубой силы целью является конкретное имя пользователя, и игра в угадайку ведется с паролем. И наоборот, при распылении паролей список паролей проверяется для нескольких имен пользователей, чтобы найти потенциальное совпадение. Это более распределенная атака, чем таргетированная.

Как администратор сайта, вам может не понадобиться знать различия между различными типами атак грубой силы. Однако эти термины часто используются взаимозаменяемо, поэтому полезно иметь представление об основных механизмах.

Другие передовые методы обеспечения безопасности

Предотвращение атак грубой силы в WordPress — замечательная цель, но это только часть безопасности веб-сайта. Вот несколько наших главных рекомендаций, которые помогут защитить ваш сайт от вредоносных программ:

- Установите плагин безопасности с хорошим сканером вредоносных программ и очистителем

- Держите все в курсе

- Инвестируйте в ежедневное резервное копирование

Полный список рекомендаций можно найти в нашем полном руководстве по безопасности.

Вывод

Атаки грубой силы могут вывести веб-сайт из строя, даже если они не увенчались успехом. Лучший способ справиться с этой потенциальной угрозой — установить брандмауэр со встроенной защитой от ботов, например MalCare.

Даже если атака полным перебором прошла успешно, MalCare поможет вам быстро обнаружить вредоносное ПО и удалить его. Как и в случае со всеми инфекциями, быстрые действия значительно ограничивают ущерб.

Часто задаваемые вопросы

Что такое brute force атака в WordPress?

Атака грубой силы в WordPress — это когда хакер пытается получить доступ к wp-admin сайта, пытаясь угадать учетные данные для входа в законную учетную запись пользователя. В атаках методом перебора используются боты, которые перебирают сотни, тысячи, а иногда и миллионы паролей на странице wp-login в попытке угадать правильный.

Атаки грубой силы не только опасны для сайта в случае их успеха, но и оказывают огромное влияние на производительность сайта. Атака использует ресурсы сервера и может даже привести к сбою сайта.

Как защитить свой сайт WordPress от атак грубой силы?

Самый эффективный способ защитить ваш сайт от атак методом грубой силы — ограничить количество попыток входа в систему. По умолчанию WordPress допускает неограниченное количество попыток входа в систему, поэтому вы можете использовать MalCare для защиты своего сайта от атак методом грубой силы. В дополнение к защите входа в систему MalCare включает защиту от ботов и расширенный брандмауэр, которые помогают защитить ваш сайт и смягчить пагубные последствия атаки грубой силы.