WordPress взломан? Сканировать и очистить взломанный сайт WordPress

Опубликовано: 2023-04-19Взлом WordPress — эти два слова вселяют страх и смятение в сердца администраторов сайта.

Взлом веб-сайта WordPress может означать потерю:

- Трафик;

- Доход;

- Ценность бренда;

И несколько дней борьбы в попытках и неудачах очистить его.

Это особенно верно для сайтов WooCommerce, где вы можете буквально видеть, как ваш магазин теряет деньги на панели инструментов!

Самая запутанная часть заключается в том, что вы, вероятно, даже не понимаете, действительно ли ваш сайт WordPress взломан или нет. WordPress может довольно часто работать со сбоями.

Таким образом, большинство людей поступают логично и устанавливают плагин для сканирования вредоносных программ. Затем они понимают, что большинство из них плохо справляются с уборкой сайта.

Худшая часть?

Пока вы изо всех сил пытаетесь вернуть свою жизнь в нужное русло, хакер ожидает, что вы не сможете очистить свой сайт.

Время нажать кнопку сброса.

В этой статье мы поможем вам:

- Узнайте наверняка, взломан ваш сайт или нет;

- Выясните, какое вредоносное ПО заразило ваш взломанный сайт WordPress;

- Очистите взломанный сайт WordPress за 3 минуты;

- понимать последствия взлома;

- Узнайте, как вас могут взломать и как вы можете предотвратить это;

Мы поможем вам вернуться на правильный путь, какой бы ни была ситуация.

Давайте погрузимся.

TL;DR: Самый эффективный способ исправить ваш взломанный веб-сайт WordPress — это использовать плагин для удаления вредоносных программ WordPress. Есть и другие способы сделать это, но мы не рекомендуем использовать методы ручной очистки, так как они могут полностью разрушить ваш сайт.

У вас действительно есть взломанный сайт WordPress?

Мы знаем, что вы запутались.

У вас вообще есть взломанный сайт WordPress?

Природа WordPress такова, что он может довольно часто работать со сбоями. Во многих случаях сайт не взломан. Это просто... постоянные неприятности.

Итак, как легко определить, что ваш сайт взломан?

Используйте БЕСПЛАТНЫЙ сканер вредоносных программ от MalCare.

Занимает:

- 1 минута на установку;

- 1 минута на сканирование вашего сайта;

Через 2 минуты вы точно будете знать, есть у вас на руках взломанный сайт WordPress или нет.

Сканер вредоносных программ MalCare — это сверхлегкий плагин, который создает копию вашего взломанного сайта WordPress на выделенном сервере. После создания копии MalCare запускает сложные алгоритмы сканирования, чтобы точно определить вредоносное ПО на вашем сайте.

Таким образом, сканирование будет более глубоким и точным, чем любой другой плагин для сканирования вредоносных программ.

Лучшая часть?

Ваш сервер абсолютно не загружен. Кроме того, это совершенно бесплатно.

MalCare использует алгоритм обучения, чтобы со временем становиться умнее, сталкиваясь с большим количеством вредоносных программ.

Вот что вам нужно сделать, чтобы просканировать ваш сайт на наличие вредоносных программ:

- Следующий шаг: просканируйте свой сайт WordPress с помощью MalCare

Вот и все!

Весь процесс занимает в лучшем случае пару минут. Если MalCare предлагает — у вас нет взломанного сайта WordPress, то вместо этого вам нужен совет по устранению неполадок WordPress.

Но если MalCare говорит, что у вас есть взломанный сайт WordPress, вам нужно будет выполнить процесс очистки позже.

В любом случае вам нужно сначала просканировать свой сайт с помощью MalCare.

Общие симптомы некоторых взломанных сайтов WordPress

Давайте продиагностируем ваш взломанный сайт WordPress прямо сейчас.

Мы выясним проблему и найдем способ ее исправить, чтобы вы снова могли зарабатывать деньги.

Весьма вероятно, что вы нашли эту статью из-за одного или нескольких из этих симптомов.

Не волнуйся.

У нас есть статьи о том, как избавиться от распространенных взломов, и как только мы выявим вашу проблему, мы сможем обсудить решение.

Даже если на вашем взломанном сайте WordPress есть необычное вредоносное ПО, есть хорошие новости:

«Почти все вредоносные программы являются вариантами некоторых других вредоносных программ. Вредоносное ПО — это просто код, в конце концов. Существует множество способов взломать сайт WordPress и множество способов его заражения. Но способы, которыми действуют хакеры, почти всегда постоянны. Понимание результата — лучший способ понять взлом, а затем удалить его».

– Акшат Чоудхари, генеральный директор MalCare

Короче говоря: вам нужно найти способ очистить свой сайт, чтобы остановить хакера и снова взять под контроль вашу жизнь.

Давайте рассмотрим наиболее распространенные симптомы взлома сайта WordPress:

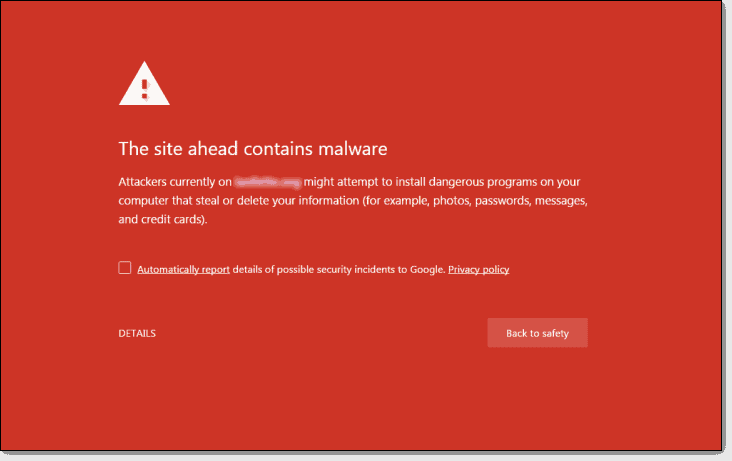

1. Google Chrome показывает предупреждение при посещении вашего сайта

Одним из наиболее ярких признаков того, что ваш сайт взломан, является то, что Google Chrome сообщает вашим посетителям, что «сайт впереди содержит вредоносное ПО».

Уведомление браузера о взломанных сайтах WordPress поступает от Google Safe Browsing.

Фактически, Opera, Chrome, Firefox и Safari используют черный список Google для проверки взломанных сайтов и уведомления пользователей о вредоносных программах.

Такое уведомление может мгновенно разрушить вашу репутацию и трафик. Для сайтов WooCommerce это может полностью положить конец вашему бизнесу.

Если это то, через что вы сейчас проходите, сделайте глубокий вдох. Мы понимаем, как вы сейчас раздражены. Это одно из самых неоднозначных уведомлений. Это очень публичное уведомление о том, что ваш сайт взломан. При этом НИЧЕГО не говорится о том, что на самом деле не так.

Тогда переходите к прочтению, как очистить взломанный сайт WordPress.

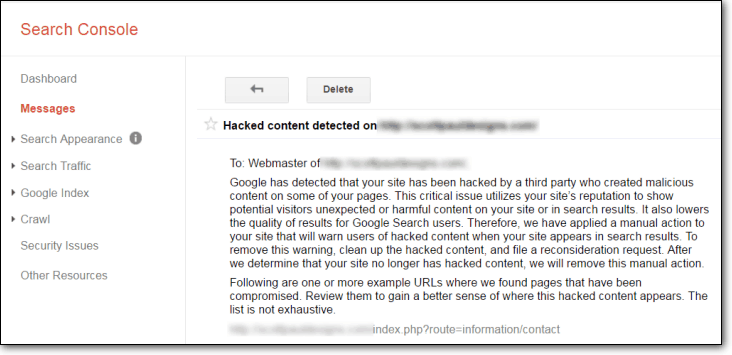

2. Google Search Console отправляет сообщение о том, что ваш сайт взломан или содержит вредоносное ПО.

Если большая часть вашего бизнеса связана с SEO, то вам не привыкать к Google Search Console. Если Google обнаружит вредоносный контент на вашем взломанном сайте WordPress, он отправит вам сообщение в консоли поиска, которое выглядит следующим образом:

Google порекомендует вам использовать «Просмотреть как Google», чтобы найти вредоносный код. Но это не очень хорошая идея. Использование сканеров Google подходит для сканирования на уровне поверхности. Что он делает, так это ищет явно вредоносный код в HTML и javascript веб-сайта.

Так в чем проблема?

Проблема в том, что взломанный сайт WordPress обычно заражен вредоносным ПО, которое очень хорошо скрыто. Сканера HTML недостаточно, чтобы определить источник взлома.

Мы рекомендуем использовать сканер на уровне сервера, чтобы выявить реальную проблему.

Зарегистрируйтесь в MalCare для сканирования в один клик, и оно найдет самое сложное вредоносное ПО за 60 секунд.

Дополнительный ресурс: как удалить предупреждение Google «Этот сайт взломан»

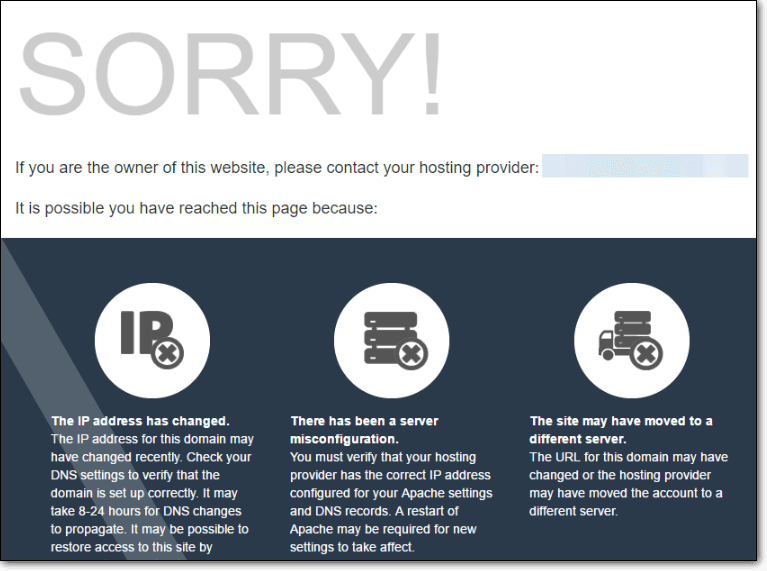

3. Ваша хостинговая компания отключила ваш сайт

Большинство хостинговых компаний регулярно сканируют свои серверы на наличие взломанных веб-сайтов WordPress. Есть несколько явных признаков, на которые обращают внимание хостинговые компании:

- Чрезмерное использование ресурсов ЦП

- Массовая рассылка спам-писем

- Домены из черного списка Google, Norton Safe Web, Spamhaus и т. д.

И обычно они отправляют очень запутанное электронное письмо:

В некоторых случаях хостинговые компании даже имеют партнерские отношения с хостинговыми компаниями для регулярного сканирования на наличие вредоносных программ. Прочтите эту статью о том, как MalCare обеспечивает Cloudways защитой от ботов.

Если вы находитесь в такой ситуации, то вам нужно действовать быстро, пока не стало слишком поздно.

Некоторые хостинговые компании, такие как GoDaddy, попытаются навязать вам свою собственную службу безопасности. Хотя это кажется достойной идеей, на самом деле это не так. Большинство этих сервисов будут взимать с вас МНОГО денег каждый раз, когда вас взломают. Также может потребоваться несколько недель, чтобы очистить ваш сайт службой.

Тем временем ваш сайт будет продолжать терять трафик, доход и ценность бренда.

Узнайте все о том, как MalCare помог WordPress взломать веб-сайты на GoDaddy.

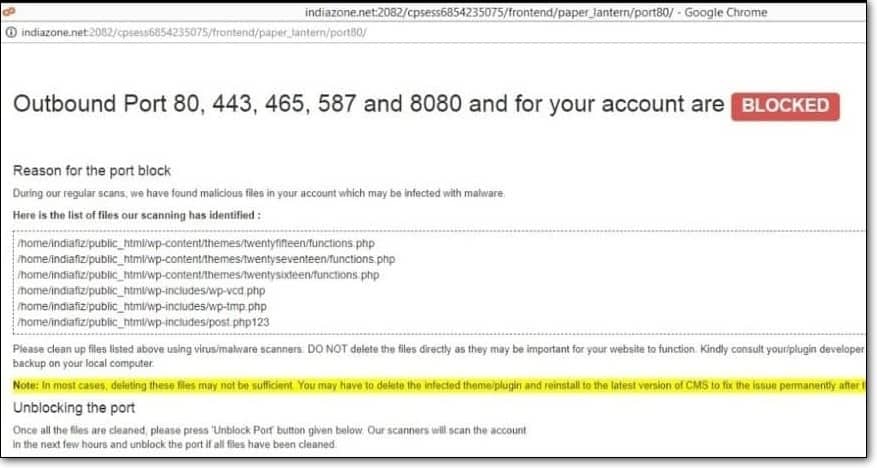

4. Исходящие порты 80, 443, 587 и 465 для вашей учетной записи заблокированы

Хостинг-провайдеры, такие как BigRock, GoDaddy и HostGator, сначала выдадут предупреждение, прежде чем удалять ваш сайт. Когда они отправляют вам электронное письмо с предупреждением, они также блокируют исходящие порты 80, 443, 587 и 465, чтобы вредоносное ПО на вашем сайте не распространялось.

Большинство их учетных записей являются общими учетными записями хостинга .

Таким образом, их первоочередной задачей является сдерживание вредоносного ПО и предотвращение заражения одним взломанным веб-сайтом WordPress других сайтов на том же сервере.

Опять же, если вы еще этого не сделали, немедленно проверьте свой сайт на наличие вредоносных программ.

5. Клиенты жалуются на незаконное списание средств с их кредитной карты

Пользователи WooCommerce: если у вас есть взломанный веб-сайт WordPress, это большое дело для вас.

Вы точно знаете, что ваш сайт взломан, если ваши клиенты жалуются на то, что их кредитные карты используются без разрешения. Базы данных WooCommerce хранят всю информацию, которая понадобится хакеру для кражи информации о кредитной карте.

Обычно это указывает на бэкдор в коде — точку входа на взломанный веб-сайт WordPress, которую хакеры могут использовать для доступа к вашим файлам и базе данных в любое время.

Такого рода атаки могут исходить от абсолютно любого достаточно хорошо написанного вредоносного ПО.

Перейдите прямо и узнайте, как очистить взломанный сайт WordPress.

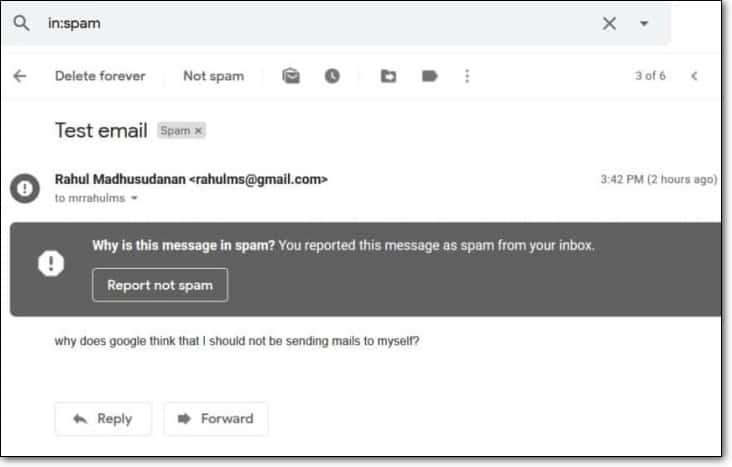

6. Ваши электронные письма отправляются в папку со спамом

Если ваш почтовый ящик отправляет слишком много писем, которые являются спамом, большинство почтовых ящиков будут отправлять ваши будущие электронные письма прямо в папку со спамом.

Хакеры могут использовать ваш взломанный веб-сайт WordPress для рассылки тонн спама пользователям по всему миру.

Если ваша папка «Отправленные» заполнена электронными письмами, которые вы ТОЧНО не отправляли, ознакомьтесь с нашей статьей о том, что делать, если ваш веб-сайт рассылает спам-письма.

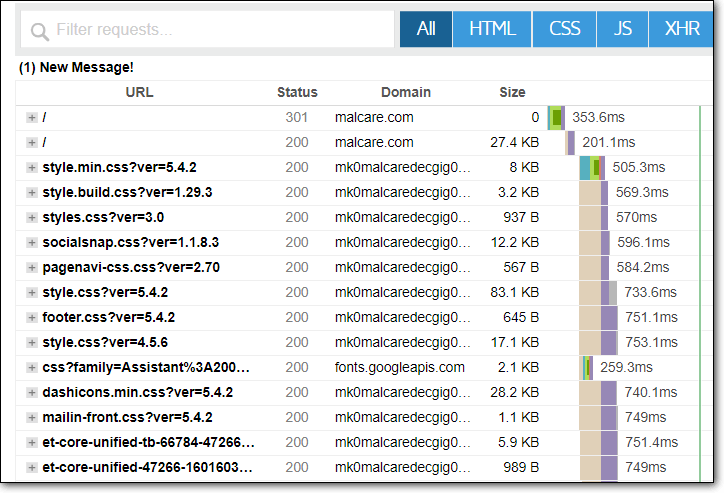

7. Ваш сайт становится очень медленным

Скорость сайта не является хорошим показателем вредоносного ПО. Есть много вещей, которые могут замедлить работу сайта WordPress. Самый простой способ понять, что происходит, — зайти в GTMetrix и создать отчет о скорости сайта.

Совет для профессионалов: используйте диаграмму водопада, чтобы понять, какие компоненты вашего сайта загружаются дольше всего.

Если вы видите здесь что-то необычное, возможно, вы заражены вредоносным ПО.

Вот некоторые из наиболее распространенных вредоносных атак, которые замедляют работу вашего сайта:

- SQL-инъекции

- Coinhive атаки

- Брутфорс-атаки ботов

Хорошая новость заключается в том, что все эти взломы можно устранить.

На всякий случай, если вы чувствуете себя немного потерянным: не волнуйтесь. Совершенно нормально чувствовать себя немного подавленным. Мы в этом бизнесе уже более 8 лет. Поэтому мы и глазом не моргнем на вредоносный код и разного рода взломы. Для новичка в этом мире это может быть очень сложно, особенно если вы впервые имеете дело со взломанным веб-сайтом WordPress.

Именно поэтому мы создали MalCare.

Установите полный набор функций безопасности MalCare, чтобы сканировать, очищать и защищать свой сайт круглосуточно и без выходных.

8. Объявления и всплывающие окна открываются при посещении вашего сайта

Если вы заметили какую-то рекламу и всплывающие окна, которые не выставляли сами, то вам нужна помощь прямо сейчас. Мы довольно часто сталкивались с такими вредоносными программами. Это еще одна форма порчи веб-сайтов, которую мы часто видим.

Хуже всего в рекламном ПО то, что оно может перекачивать огромную часть вашего трафика. Долгосрочный ущерб связан с тем, что эти всплывающие окна могут полностью повредить вашей репутации. Взломанный веб-сайт WordPress может показывать рекламу запрещенных наркотиков, порнографию и политическую ненависть.

Не круто.

Большинство рекламных объявлений и всплывающих окон появляются в результате атак с использованием SQL-инъекций. Итак, если вы видите несанкционированную рекламу и всплывающие окна, вам необходимо очистить свою базу данных.

ВАЖНО: Не пытайтесь очистить базу данных, если у вас есть взломанный веб-сайт WordPress, если у вас нет большого опыта работы администратором базы данных. Это может полностью разрушить ваш сайт навсегда.

9. Ваш сайт перенаправляется на взломанные сайты

Мы уже упоминали об этом раньше, но яснее от этого не становится:

У вас есть взломанный сайт WordPress.

Это может происходить по-разному. Чаще всего это код перенаправления в файле wp-config.php или .htaccess.

Некоторые из возможных симптомов включают в себя:

- Ваш сайт показывает пустую страницу и не загружается

- Ваш сайт перенаправляется на какой-то вредоносный веб-сайт

- Ваш сайт перенаправляет вас в Google

- Google не может получить доступ к вашему сайту

- Ваш файл .htaccess продолжает изменяться

Ознакомьтесь с нашей статьей о том, как сайт WordPress перенаправляется в спам, чтобы узнать подробности о вредоносных программах и о том, как их очистить.

10. Вы видите всплеск трафика, иногда на несуществующих страницах

Хакеры могут использовать взломанный веб-сайт WordPress для «рассылки спама».

Это вызывает безумный всплеск трафика. Спам-письма рассылаются с вашего сервера со ссылками на существующие или новые страницы, созданные хакером.

Спам-реклама может испортить блоги, веб-сайты, форумы и разделы комментариев с помощью гиперссылок, чтобы получить более высокий рейтинг в поисковых системах для веб-сайта хакера.

Конечно, это больше не работает — это вам скажет любой специалист по поисковой оптимизации .

Это очень устаревший черный метод, который Google полностью игнорирует. Но, в то же время, хакеру, заполняющему ваш взломанный сайт WordPress, на это наплевать. Вредоносное ПО все равно разрушит ваш сайт.

Простая диагностика для запуска

Помимо этих симптомов, есть 4 простых способа диагностики, которые вы можете выполнить, чтобы узнать, взломан ли ваш веб-сайт WordPress или нет:

1. Странно выглядящий JavaScript в коде вашего сайта

Если в коде вашего веб-сайта есть странный Javascript, и вы можете это понять, вы достаточно техничный человек.

Если вы не являетесь техническим специалистом, вот что он может сделать со взломанным веб-сайтом WordPress:

К счастью, это один взлом, который можно определить более четко.

На вашем взломанном сайте WordPress есть одна из этих вредоносных программ:

- WordPress взломал редирект

- XSS-скрипты

- SQL-инъекция

Будь очень осторожен!

Эти взломы в конечном итоге приводят к порче веб-сайта. Если вы не примете меры сейчас, вы можете очень быстро потерять контроль над взломанным веб-сайтом WordPress.

Хуже всего то, что Javascript может быть где угодно на вашем взломанном сайте WordPress.

2. Вы находите неожиданные сообщения об ошибках в журналах ошибок

Не каждый пользователь WordPress проверяет свои журналы ошибок.

Если вы один из немногих супертехнарей, которые действительно могут читать и понимать журналы ошибок, то мало что вы еще не знаете.

Все, что мы можем вам сказать, это то, что вы уже хорошо понимаете, какой ущерб может нанести хакер, если он получит неограниченный доступ к вашему сайту.

Перейдите к той части, где вы узнаете, как исправить взломанный сайт WordPress.

3. Вы находите новых пользователей-администраторов или учетные записи FTP, которые вы не создали

Это сложная задача для крупных сайтов. Может быть очень сложно следить за подозрительными учетными записями администратора и учетными записями FTP.

Но если вы заметили это, то пришло время проверить ваши основные файлы WordPress. Взломанный сайт WordPress обычно заражается таким образом, что это может повлиять на весь сайт. Это делает файлы ядра WordPress идеальной целью.

В некоторых случаях в файлах, которые выглядят безвредными, есть скрытый исполняемый код. Как ни странно, его можно скрыть даже в файле favicon.ico! Просто ознакомьтесь с нашей статьей о взломанном вредоносном ПО для редиректа WordPress. Поддельные учетные записи администратора и учетные записи FTP очень распространены для таких вредоносных программ.

4. Файлы были недавно изменены

При использовании большинства вредоносных программ хакеры сначала заражают взломанный сайт WordPress вредоносным кодом, смешанным с обычным кодом WordPress.

Самый простой способ сделать это — вставить этот код в файлы WordPress, такие как wp-config.php, .htaccess и т. д.

Редактирование файлов на взломанном веб-сайте WordPress — это повторяющаяся тема с такими вредоносными программами, как wp-vcd.php. Простая мера предосторожности — отозвать разрешения на редактирование ваших основных файлов. Однако, если ваш сайт WordPress уже взломан, вам необходимо немедленно очистить сайт.

Совет для профессионалов: НЕ удаляйте ничего из файлов и таблиц базы данных, если вы не уверены на 100%, что это вредоносное ПО.

Как очистить взломанный сайт WordPress

Есть два способа очистить взломанный сайт WordPress:

- Вы можете использовать сканер вредоносных программ и очиститель;

- Или вы можете вручную погрузиться в код своего веб-сайта и очистить его.

Во всех смыслах и целях мы никогда не рекомендуем выполнять ручную очистку.

Всегда.

Почему? Это слишком опасно.

Взломанный веб-сайт WordPress обычно содержит вредоносный код, скрытый внутри безопасного кода, без которого веб-сайт не будет работать. Удаление фрагментов кода вручную может привести к необратимой поломке сайта.

Вы можете подумать, что можете восстановить свой сайт из резервной копии. Но как узнать, не заражена ли резервная копия? Заменяет ли резервная копия зараженные файлы?

Однако мы рекомендуем использовать сканер вредоносных программ WordPress и плагин очистки.

Как очистить взломанный сайт WordPress с помощью MalCare

Цель сканера вредоносных программ и очистки — упростить поиск, определение и очистку зараженного веб-сайта.

Печально вот что:

- Большинство сканеров вредоносных программ не могут точно определить происхождение сложной вредоносной программы;

- Они прибегают к грубым методам сканирования, вызывающим ложную тревогу;

- После сканирования большинство подключаемых модулей безопасности требуют очистки вручную;

- Ручная очистка стоит дорого, и вы платите бешеные деньги, когда находитесь в затруднительном положении;

- И затем вы получаете дополнительную плату за повторные взломы.

Вкратце: плагин безопасности, который должен защищать ваш веб-сайт, задерживает вас для выкупа, а затем предоставляет вам в лучшем случае ненадежное решение.

Именно поэтому мы рекомендуем вам сканировать свой сайт с помощью MalCare.

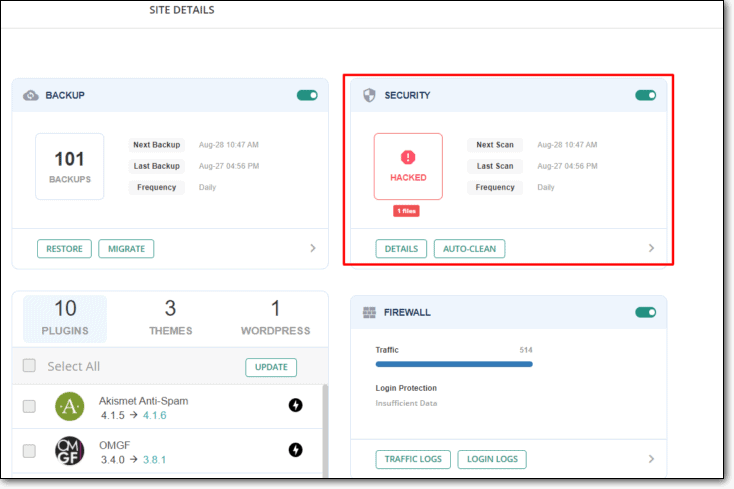

MalCare предлагает полный набор функций безопасности, которые будут сканировать, очищать и защищать ваш сайт WordPress от вредоносных атак хакеров.

Благодаря самым передовым алгоритмам обучения, поддерживающим его, MalCare на сегодняшний день является лучшим плагином безопасности WordPress, который со временем становится все умнее.

Мы знаем, что это может показаться немного предвзятым, поэтому вот несколько важных статистических данных о MalCare, которые следует помнить:

- Мгновенное удаление вредоносных программ одним щелчком мыши за 3 минуты или меньше;

- 99% вредоносных программ обнаруживаются и удаляются автоматически без ручной очистки;

- Менее 0,1% ложных срабатываний в сети из более чем 250 000 веб-сайтов;

- Никаких дополнительных сборов и никаких BS;

- Все за 99 долларов в год!

Если это звучит хорошо для вас, мы можем сделать это лучше всего двумя словами:

Истинный. История.

Если вы еще этого не сделали, установите MalCare и очистите свой взломанный сайт WordPress сегодня.

Вот как это сделать:

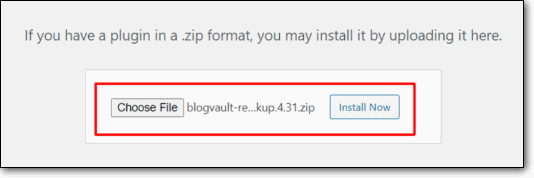

Шаг 1. Зарегистрируйтесь в MalCare

Подпишитесь на плагин MalCare с нашего сайта.

Шаг 2: Сканируйте свой сайт

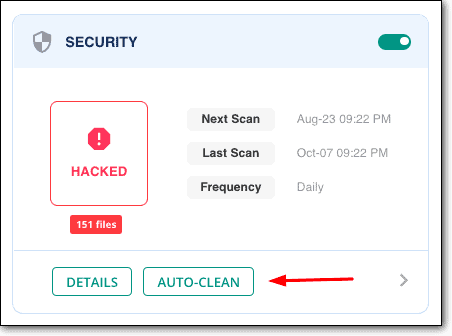

Используйте MalCare для автоматического сканирования вашего сайта:

Шаг 3: Очистите свой сайт в 1 клик

Нажмите «Автоочистка» для мгновенной очистки:

После того, как все это будет сделано, вам обязательно следует ознакомиться с нашим руководством по защите вашего сайта от будущих атак.

Вы получаете все это всего за 89 долларов в год!

Присоединяйтесь к 250 000 других сайтов и установите MalCare уже сегодня.

Как очистить взломанный сайт WordPress вручную (НЕ РЕКОМЕНДУЕТСЯ)

Очистка взломанного сайта WordPress вручную состоит в основном из трех частей:

- Сканирование сервера на наличие вредоносного кода в файлах;

- Сканирование базы данных на наличие вредоносного кода;

- Обнаружение бэкдоров и поддельных учетных записей администраторов;

А затем удалите вредоносное ПО со взломанного сайта WordPress.

Однако это чрезмерное упрощение.

Во многих случаях вы вполне могли быть занесены в черный список поисковыми системами и заблокированы вашим веб-хостом. В таком случае недостаточно просто почистить сайт, но и принять меры по удалению сайта из черного списка.

Но давайте просто начнем:

#1 Поиск вредоносного кода в файлах и папках WordPress

Наиболее очевидный способ внедрения вредоносного ПО на взломанный веб-сайт WordPress хакером — это загрузка файла напрямую. Это бывает редко, но попробовать стоит.

Ищите файлы с подозрительным именем. Начните с папок WordPress, таких как:

- wp-контент

- wp-включает

Это папки, которые не должны содержать никаких исполняемых файлов. Если здесь есть файлы PHP или javascript, то это плохо.

Совет для профессионалов: обратите особое внимание на файлы PHP. PHP сам по себе не может выполнять код javascript без представления HTML. Javascript обычно внедряет контент во внешний интерфейс. Первое, от чего вам нужно избавиться, — это PHP-код.

Если это не сработает, продолжайте читать.

# 2 Поиск вредоносных строковых шаблонов

Большинство вредоносных программ оставляют некоторые общие фрагменты кода, называемые строковыми шаблонами, на взломанном веб-сайте WordPress.

Итак, следующий шаг — перейти к файлам WordPress и найти эти фрагменты кода. Как правило, вы найдете их в основных файлах WordPress, таких как:

- wp-config.php;

- .htaccess

- wp-activate.php

- wp-блог-header.php

- wp-комментарии-post.php

- wp-config-sample.php

- wp-cron.php

- wp-ссылки-opml.php

- wp-load.php

- wp-login.php

- wp-mail.php

- wp-settings.php

- wp-signup.php

- wp-trackback.php

- xmlrpc.php

ВНИМАНИЕ: НЕ пытайтесь это сделать, если вы не понимаете PHP глубоко. Как видите, почти все файлы в WordPress являются файлами PHP, за исключением .htaccess. Многие из этих строк могут быть частью обычного кода. Удаление чего-либо на основе только этого списка может привести к поломке вашего сайта.

Ищите такие фрагменты, как:

- tmpcontentx

- функция wp_temp_setupx

- wp-tmp.php

- derna.top/code.php

- полосы($tmpcontent, $wp_auth_key)

Если эти две идеи не сработали, у нас есть еще более продвинутые идеи, которые вы можете попробовать.

#3 Проверка файла functions.php

Файл functions.php является одной из самых популярных целей на любом взломанном веб-сайте WordPress.

Итак, взгляните также на этот файл.

Трудно сказать точно, что вы должны искать здесь. В зависимости от вредоносного ПО в файле могут быть разные типы вредоносного кода.

Вы можете проверить, добавляет ли код functions.php несанкционированные функции в тему или плагин. Это мучительно трудно найти в лучшие времена, и это отчаянно сложно сделать правильно.

Вот несколько простых способов проверить, не был ли изменен файл functions.php:

- Если взлом очень заметен, например взломанная переадресация, попробуйте изменить тему и проверьте, сохраняется ли проблема.

- Проверьте и посмотрите, решает ли что-нибудь обновление темы. В большинстве случаев это вообще не поможет, но попробовать стоит.

- Попробуйте войти в панель управления WordPress. Если вы не можете, это может быть из-за вредоносного кода в файле functions.php.

Если какая-либо из этих идей показывает даже небольшое изменение, то вы знаете, что functions.php — хорошее место для начала поиска.

#4 Запустите средство проверки различий для основных файлов WordPress

Программа проверки различий — это программа, которая проверяет две части кода и находит различия между ними.

Вот что вы можете сделать:

- Загрузите исходные файлы ядра WordPress из репозитория GitHub.

- Загрузите файлы с вашего сервера с помощью cPanel.

- Запустите средство проверки различий между двумя файлами.

Худшая часть этой идеи заключается в том, что вам придется просматривать каждый файл на взломанном сайте WordPress по одному и проверять наличие различий. Конечно, тогда вам придется выяснить, является ли другой код вредоносным или нет.

Если это кажется слишком техническим или кажется, что это слишком много работы, мы рекомендуем вам установить MalCare.

Это быстрое, простое и доступное решение.

Почему ваш сайт взломали?

Говорят, что профилактика лучше, чем лечение.

Мы согласны. Но, честно говоря, это не так просто, когда вы говорите о взломанных сайтах WordPress.

Ежедневно хакеры создают 300 000 новых вредоносных программ. Это означает, что почти все программное обеспечение для обеспечения безопасности устаревает или становится неактуальным в течение нескольких дней, если не часов.

Большинство взломанных сайтов WordPress имеют одну или несколько из следующих уязвимостей:

- Устаревшая версия WordPress. Многие веб-мастера считают, что обновление версии WordPress может повредить их сайт. Это верно в определенной степени. Но не обновлять WordPress на вашем сайте — гораздо худшая идея. WordPress открыто заявляет о своих уязвимостях, а устаревшие версии легко используются хакерами. Мы рекомендуем использовать промежуточный сайт для тестирования обновлений, а затем развернуть его после исправления всех ошибок.

- Устаревшие темы и плагины. Устаревшие темы и плагины WordPress обычно имеют эксплойты, которые очень хорошо задокументированы и их легко найти хакерам. Если есть обновленные версии, просто обновите программное обеспечение. Стоит потратить время на это.

- Пиратские плагины и темы. Если вы используете обнуленные или пиратские плагины и темы, то 100% у вас есть взломанный сайт WordPress. Используйте бесплатную альтернативу, если вы не хотите платить за плагин или тему. Это так просто.

- Незащищенная страница входа в WordPress. Страницы входа в WordPress легко найти, и они очень уязвимы для атак методом грубой силы. По умолчанию защиты от ботов нет. Лучшее, что вы можете получить в готовой установке WordPress, — это блокировщик множественных попыток входа в систему. Честно говоря, слишком легко обойти эти плагины.

- Слабые пароли: вы будете шокированы тем, как часто вы сами виноваты в том, что вас взломали. Наиболее распространенными паролями являются что-то слабое, например «p@ssword» или «Password@1234». Алгоритму грубой силы требуется менее 1 секунды, чтобы обойти что-то подобное. НЕ доверяйте упрощенным правилам, таким как включение цифр и специальных символов, для оценки надежности пароля. Этих мер явно недостаточно.

- Роли WordPress: НЕ оставляйте роль пользователя WordPress по умолчанию в качестве администратора. WordPress имеет несколько пользовательских ролей по какой-то причине. Если слишком много людей имеют доступ администратора, вы, скорее всего, будете взломаны. Худшая часть? Вас будут взламывать снова и снова, даже не понимая, почему это происходит с вами.

- Возможность выполнения кода в неизвестных папках: исполняемый код, особенно код PHP, должен оставаться только в доверенных папках. В идеале папки, содержащие основные файлы WordPress, файлы тем и плагины, являются единственными папками, в которых должен быть исполняемый код.

- Запуск веб-сайта по HTTP: если ваш веб-сайт по-прежнему работает по HTTP, а не по HTTPS, то вы просто приглашаете хакеров подарить вам взломанный сайт WordPress. И если вы используете сайт WooCommerce без SSL-сертификата, то да поможет вам Бог. Установите SSL-сертификат или рискните, что вся ваша информация будет украдена.

- Установка неправильных прав доступа к файлам: это может показаться несущественным, но неправильные права доступа к файлам могут дать хакерам возможность записать код в незащищенный файл. Все ваши файлы WordPress должны иметь значение 644 в качестве разрешения файла. Все папки на вашем сайте WordPress должны иметь разрешение 755.

- Незащищенный файл конфигурации WordPress wp-config.php: файл wp-config.php загружается всякий раз, когда кто-то пытается войти на ваш сайт, и содержит все учетные данные вашей базы данных. Если его не защитить, хакер может получить доступ к вашей базе данных с помощью файла. Однако это достаточно простое решение. Просто добавьте этот небольшой фрагмент кода в ваш файл .htaccess:

<files wp-config.php> order allow, deny deny from all </files>- Изменение префикса базы данных WordPress. Префикс базы данных WordPress по умолчанию — «wp_», и вы можете изменить его во время установки WordPress на свой сайт. Если оставить это без изменений, хакерам будет очень легко угадать имена ваших баз данных. Поэтому мы настоятельно рекомендуем изменить префикс базы данных в файле wp-config.php.

Как вы, наверное, понимаете, существует слишком много способов, которыми вас могут взломать.

Но как общие правила:

- Установите мощный брандмауэр и защиту от ботов для вашего сайта

- Установите SSL-сертификат, который защитит ваш сайт от дальнейших атак.

- Прекратите использовать пустые темы и плагины

- Не доверяйте ни одному поставщику безоговорочно — всегда проверяйте URL-адреса для всего, что вы делаете.

- Если вы когда-нибудь заподозрите какую-либо нечестную игру, немедленно просканируйте и очистите свой веб-сайт.

Честно говоря, большинство вредоносных программ не сразу начинают наносить ущерб вашему взломанному сайту WordPress. Если вы можете сканировать и находить вредоносное ПО на ранней стадии, вы можете успешно удалить его, не причинив никакого вреда.

Для этого мы настоятельно рекомендуем вам сразу же проверить свой сайт на наличие вредоносных программ.

Меры после взлома: как предотвратить повторный взлом вашего сайта

Остальная часть этой статьи посвящена более строгим мерам безопасности, которые вы можете предпринять для защиты своего веб-сайта от атак вредоносных программ. Мы также объяснили некоторые из наиболее распространенных терминов безопасности, чтобы вы не чувствовали себя потерянными с некоторыми другими ресурсами.

Не стесняйтесь пройти их все, и если у вас есть какие-либо вопросы, напишите нам.

Установите брандмауэр, чтобы не допустить вредоносный трафик с вашего сайта

Брандмауэр — это уровень защиты, который защищает ваш сайт от входящего трафика. Он действует как барьер между доверенной и ненадежной сетью. В данном случае: барьер между ботом и вашим сайтом, который предотвращает появление взломанных сайтов WordPress.

Проще говоря: если ваш веб-сайт получает какой-либо вредоносный трафик или попытки взлома, брандмауэр предотвращает получение веб-сайтом такого трафика.

Брандмауэр WordPress специально разработан для защиты веб-сайтов WordPress от взлома. Он работает между вашим сайтом и Интернетом для анализа всех входящих HTTP-запросов. Когда HTTP-запрос содержит вредоносную полезную нагрузку, брандмауэр WordPress разрывает соединение.

Точно так же, как сканер вредоносных программ ищет сигнатуры вредоносных программ на взломанных веб-сайтах WordPress, брандмауэр WordPress сканирует вредоносные HTTP-запросы.

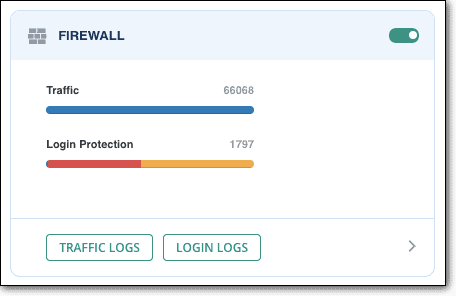

Некоторые редкие брандмауэры, такие как тот, который мы используем в MalCare, действительно могут учиться на предыдущих атаках и со временем становиться умнее. MalCare может анализировать входящий трафик и распознавать вредоносный IP-адрес из огромной базы данных, которую он собрал, защищая более 250 000 сайтов.

Как только MalCare помечает HTTP-запрос как подозрительный или вредоносный, ваш сайт даже не загружает WordPress. Это будет так, как если бы вредоносного трафика НЕ БЫЛО.

Совет для профессионалов: MalCare регистрирует все попытки подключения к вашему сайту в журналах трафика. Итак, если вы используете MalCare, старайтесь следить за типом трафика, который вы получаете. Каждая попытка входа имеет цветовую кодировку, чтобы вы могли проанализировать ее с первого взгляда.

Двумя наиболее распространенными взломами, от которых может защитить установка брандмауэра, являются атаки методом перебора и DDoS-атаки. Давайте кратко рассмотрим оба, чтобы вы знали, чего от них ожидать.

Что такое атака грубой силы?

Атака грубой силы — это способ угадать ваши учетные данные для доступа, буквально используя все возможные пароли. Это простой и неэлегантный хак. Компьютер выполняет всю тяжелую работу, а хакер сидит и ждет, пока программа выполнит свою работу.

Как правило, атака грубой силы используется для двух целей:

- Разведка: бот использует грубую силу, чтобы найти уязвимости, которые он может использовать.

- Проникновение: бот пытается угадать учетные данные для доступа, чтобы получить контроль над взломанным веб-сайтом WordPress.

Наиболее примитивным типом атаки грубой силы является атака по словарю, когда программа использует список комбинаций паролей на основе определенных предположений о пароле.

Слабая форма атаки по словарю — это повторное использование учетных данных, когда используются имена пользователей и пароли от других успешных взломов, чтобы попытаться проникнуть на ваш сайт.

Но более современный вариант — это полный перебор ключей. Такие атаки грубой силы буквально перебирают все возможные комбинации всех возможных символов в пароле.

Pro-Tip: Алгоритм полного перебора ключей может взломать 8-символьный пароль с заглавными и строчными буквами, цифрами и специальными символами за два часа. Всегда создавайте длинные случайные пароли с хорошим сочетанием символов, чтобы усложнить задачу.

Злоумышленники также используют атаки грубой силы для поиска скрытых веб-страниц. Скрытые веб-страницы — это живые страницы, которые не связаны с другими страницами. Атака грубой силы проверяет разные адреса, чтобы увидеть, возвращают ли они действительную веб-страницу, и будет искать страницу, которую они могут использовать.

Дополнительный совет: если вы видите внезапный всплеск трафика без видимой причины, проверьте свою аналитику. Если вы видите кучу ошибок 404 с несуществующих страниц, вы, вероятно, подверглись атаке бота методом перебора.

Вы можете предотвратить атаку грубой силы следующим образом:

- Использование более длинных паролей

- Использование более сложных паролей

- Ограничение попыток входа

- Внедрение Captcha страницы входа

- Настройка двухфакторной аутентификации WordPress

Это само собой разумеется, но вам также нужен очень мощный брандмауэр для вашего сайта WordPress. Брандмауэр в дополнение ко всем этим превентивным мерам поможет вам защитить ваш бизнес от хакеров, пытающихся проникнуть в систему с помощью грубой силы.

В качестве альтернативы всему этому можно установить MalCare. MalCare поставляется со встроенным брандмауэром премиум-класса, который обнаруживает подозрительный трафик и не позволяет вашему веб-сайту даже загрузить страницу входа в WordPress.

To learn more about Login Protection checkout our Guide on WordPress Login Security.

What is a DDoS Attack?

A distributed denial-of-service (DDoS) attack is a malware attack that sends too much traffic to your WordPress website for your server to handle.

Hackers don't hack just one website or device. Instead, they establish an entire army of hacked devices and websites to direct focused DDoS attacks.

The collection of compromised devices used for a DDoS attack acts on an internet called a botnet. Once a botnet is established, the hacker remotely sends instructions to it and causes other servers to be overwhelmed by a huge surge of traffic.

Pro-Tip: If your website is loading very slowly or if your web host refuses to serve your website, check your analytics immediately. DDoS attacks work in patterns that can be discerned:

- Traffic originating from a single IP address or IP range;

- Traffic from users who share a single behavioral profile, such as device type, geolocation, or web browser version;

- An unexplained surge in requests to a single page or WooCommerce endpoint;

- Traffic spikes at odd hours of the day or a spike every 10 minutes;

These are all symptoms of a DDoS attack.

One of the major motivations behind a DDoS attack is extortion under the threat of destruction of property. The only way to prevent a DDoS attack is to use an effective firewall that can clamp down on suspicious traffic immediately.

Install an SSL Certificate to Secure Your Traffic

SSL Certificates are now the staple for almost all cPanel hosting providers and resellers. An SSL certificate is a small digital file that encrypts an organization's details. Commonly, SSL certificates, when installed, binds:

- A domain name, server name, or hostname;

- And the organization's identity and location.

This secure connection ensures that the traffic between the server and the browser is encrypted.

Before we get into the kind of security an SSL certificate provides, let's understand how it works.

SSL certificates use a method of encryption called public key cryptography.

Public key cryptography uses two sets of keys for encryption – a public key and a private key. It's in many ways similar in concept to WordPress Salts and Keys.

In this kind of encryption, if:

- Angelina sends Brad a message, then the message is locked using Brad's public key.

- But for Brad to read the message, he must unlock it using his private key.

If a hacker intercepts the message without having Brad's private key, they will only see encrypted code that not even a computer can decrypt.

What is Man-In-the-Middle Attack?

A MITM attack is when a third party intercepts a communication between two people. Here, the hacker is essentially a 'man in the middle'.

This might sound all fun and frivolous, but this is a very dangerous attack. The hacker can effectively see every request coming in and out of your website including all transactions.

If the hacker can't get admin access, they can send your users fake web pages that can grab their access credentials.

Imagine this for an instant:

The credit card, the phone number, the email address – everything your users submit on your WordPress hacked website is openly accessible to a hacker.

The simplest way to protect against attacks like this one is to install an SSL certificate.

Pro-Tip: Check all your web pages for the 'https' in the URL. If there are pages missing out on that, you may have a mixed content issue. Fix that as soon as possible. A brute force attack could find the vulnerable pages and push for a MITM attack.

Implement WordPress Hardening and Basic Hygeine

This segment is all about protecting your WordPress website from getting hacked again.

Now, the simplest thing you can do is to implement WordPress hardening measures. Hardening makes sure that even if your website gets hacked again, the hacker can't really edit any files and databases.

Another major tip we have: stop using nulled themes and plugins. Nulled themes and plugins are essentially cracked versions of the plugin. The only problem is that nulled themes and plugins are usually chock full of malware.

Also, if you are using a lot of plugins, be careful of zero-day vulnerabilities. A zero-day vulnerability is essentially a security flaw that the developers and vendors know about, but haven't really fixed. Many WordPress hacked websites have plugins with zero-day vulnerabilities.

The most troubling part about a zero-day vulnerability is that people assume that updating the plugin or theme can automatically fix the WordPress hacked website. That's not true, though. You will have to clean up the website first and then update the software to prevent future hacks.

What Are The Consequences of Getting Hacked?

One of the major questions that we get all the time is – why does it matter if my website gets hacked? Unless it completely defaces the website, why should I even care?

Short answer: you really should care because a hacked website can severely damage your business even if it isn't visibly defacing your website.

A WordPress hacked website can damage your traffic, revenue, and brand value (more on this soon).

But the biggest reason to care is:

Almost all malware is created with the intent to make money off your hard work.

In essence, you spend a lot of time and money on building traffic and revenue, and then because you have a WordPress hacked website, the hacker makes money instead of you.

Не круто.

How Hackers Make Money Off Your WordPress Hacked Site

Hackers make money from your website by using your traffic and here's how it works:

- Illicit ads and pop-ups redirect a huge portion of your traffic to other sites and the hacker gets paid for that traffic.

- URL redirections work in the same way – the hacker can redirect the traffic from your WordPress hacked website to make some quick cash.

- If a hacker gets into a WooCommerce website, they can steal the credit card information of your buyers.

- In some cases, a hacker can redirect to a page that looks like yours. When people buy something from the fake page, the hacker gets paid and you never get to know about it.

- A hacker can easily replace a bank account linked to your WooCommerce store. You'll still make the sales number, but the hacker steals all the money.

Let's put this into perspective:

It's not just you who's getting hacked. And it's definitely not just you who's unprepared for a WordPress hacked website.

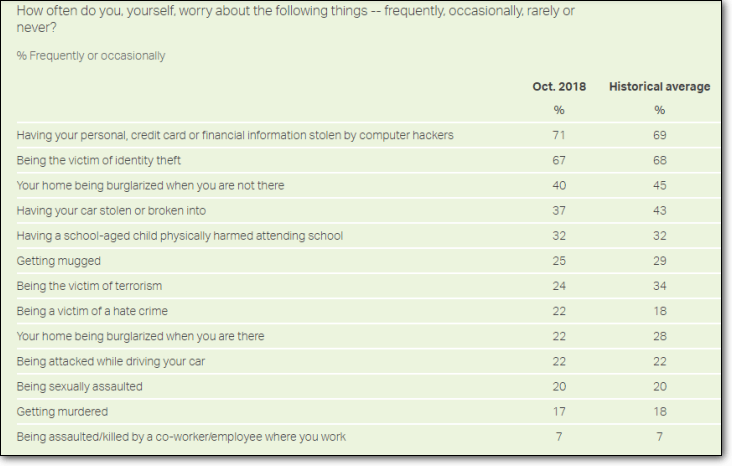

People in America panic a lot more over cybersecurity than personal security:

A study of more than 4,000 organizations across the US, UK, Germany, Spain, and the Netherlands found that 73% of companies are not ready for a cyber attack. (Source: hiscox.co.uk)

We know this sounds bad. But honestly, this is just the tip of the iceberg with WordPress hacked websites.

Believe it or not, it actually gets much worse in the long term.

In the long term, a WordPress hacked website can:

- Completely stop traffic to your business because it got blacklisted

- Destroy your brand's reputation because no one wants to be a victim of cybercrime

- Essentially destroy your revenue channels by destroying trust and stealing traffic

That's not even the worst part.

The worst part is that the hack may not even have visible consequences. You might be getting robbed on a daily basis without ever knowing it.

Now, maybe a security plugin flags a malware along with 10 other false alarms. And maybe you do see it. How often do you take action and check out all the alarms?

And even if you do find the malware and clean it, even if you miss a single backdoor on your WordPress hacked website, you can get infected all over again.

The simplest way to get out of this vicious cycle is to install an automatic malware scanner and removal tool.

Подведение итогов

Now that you know how to scan and clean a WordPress hacked website, just take the time to set up security measures to prevent future hacks. You have successfully defeated the hacker. You can now go back to building your business after you set up the basic security measures.

Bonus Tip: You can set up WordPress hardening manually or install MalCare and do it in 3 minutes or less.

It's time to take a sip of hot, steaming tea and relax – especially if you're a MalCare user. You never have to worry about WordPress security again.

If you have any questions, feel free to drop a comment below. We have a team of WordPress security experts who can help you resolve any issue you might face.

До скорого!