30+ наиболее распространенных проблем безопасности и уязвимостей WordPress

Опубликовано: 2023-08-18WordPress — одна из самых безопасных систем управления контентом (CMS), которую вы можете использовать для запуска веб-сайта. Тем не менее, каждое программное обеспечение имеет уязвимости и проблемы с безопасностью, большинство из которых зависит от поведения пользователя. Если вы не знаете, что это за проблемы и как их предотвратить, даже самое безопасное программное обеспечение не сможет защитить ваш сайт от атак.

Хорошей новостью является то, что защитить сайты WordPress проще, чем с другими системами, потому что у вас есть доступ к мощным плагинам безопасности. Объедините это с безопасными учетными данными, и все атаки, кроме самых изощренных, не оставят шанса взломать ваш сайт.

В этой статье мы поговорим о важности предотвращения, когда дело доходит до обеспечения безопасности WordPress. Затем мы обсудим наиболее распространенные типы проблем, с которыми могут столкнуться владельцы сайтов WordPress, и какие типы атак чаще всего становятся жертвами веб-сайтов.

От вашей первой первоначальной установки WordPress до управления оживленным, успешным сайтом, мы обеспечим вас.

Важность закрытия всех потенциальных уязвимостей безопасности

Концепция обеспечения «безопасности» вашего сайта может быть немного расплывчатой. Когда люди говорят о защите вашего сайта, они обычно имеют в виду предотвращение внесения изменений неавторизованными пользователями WordPress, предотвращение загрузки вредоносных файлов или снижение вероятности утечки данных.

Если вы не защитите свой веб-сайт от потенциальных нарушений безопасности, это может повлиять на вас множеством способов, даже если вы не имеете дело с большим объемом конфиденциальной пользовательской информации. Например, если вы ведете небольшой, но хорошо зарекомендовавший себя онлайн-бизнес, проблемы с безопасностью могут негативно повлиять на то, как вас воспринимают клиенты.

Чтобы понять, как важно предотвратить проблемы с безопасностью, давайте уточним, почему они могут быть такими разрушительными:

- Не авторизованный доступ. Многие обновления для сайтов WordPress содержат исправления для уязвимостей безопасности, которые были обнаружены с момента выпуска предыдущей версии. Если ваш веб-сайт не обновляется, он может быть взломан хакерами, которые знают об этих уязвимостях.

- Потеря конфиденциальной информации. Если ваш веб-сайт будет скомпрометирован, злоумышленники могут получить контроль над вашим сайтом и конфиденциальными данными, включая информацию о пользователях и другие конфиденциальные материалы. Если вы управляете интернет-магазином или сайтом любого другого типа, который обрабатывает личные данные пользователей, это может иметь серьезные последствия как с юридической точки зрения, так и с точки зрения вашей репутации.

- Плохая работа сайта. Если кто-то получит доступ к вашему веб-сайту, он может изменить его работу и негативно повлиять на его производительность. В некоторых случаях злоумышленникам может даже не понадобиться получать доступ, чтобы вывести веб-сайт из строя, например, при атаках прямого отказа в обслуживании (DDoS).

- Нарушение соответствия. В некоторых отраслях отсутствие защиты пользовательских данных может привести к нарушению нормативных требований. Например, в здравоохранении и финансовом секторе компании обязаны использовать современное программное обеспечение для обеспечения высочайшего уровня безопасности данных. А сайты, принимающие платежи по кредитным картам, должны соответствовать стандарту безопасности данных индустрии платежных карт (PCI DSS).

Если вы запускаете веб-сайт WordPress, безопасность имеет первостепенное значение. Укрепление вашего веб-сайта с самого начала предотвратит наиболее распространенные типы проблем и поможет вам сохранить пользовательские данные в безопасности.

Как обнаружить уязвимости безопасности на вашем сайте WordPress

К сожалению, можно использовать зараженный компьютер, не подозревая об этом. Во многих случаях устройства оказываются пронизанными вредоносными программами, а пользователи ни о чем не подозревают.

То же самое может произойти с веб-сайтом. Ваш сайт WordPress может быть уязвим для атак или уже может быть заражен вредоносным ПО. Если злоумышленники не сделают это очевидным или у вас нет доступа к нужным инструментам, это может быть трудно обнаружить.

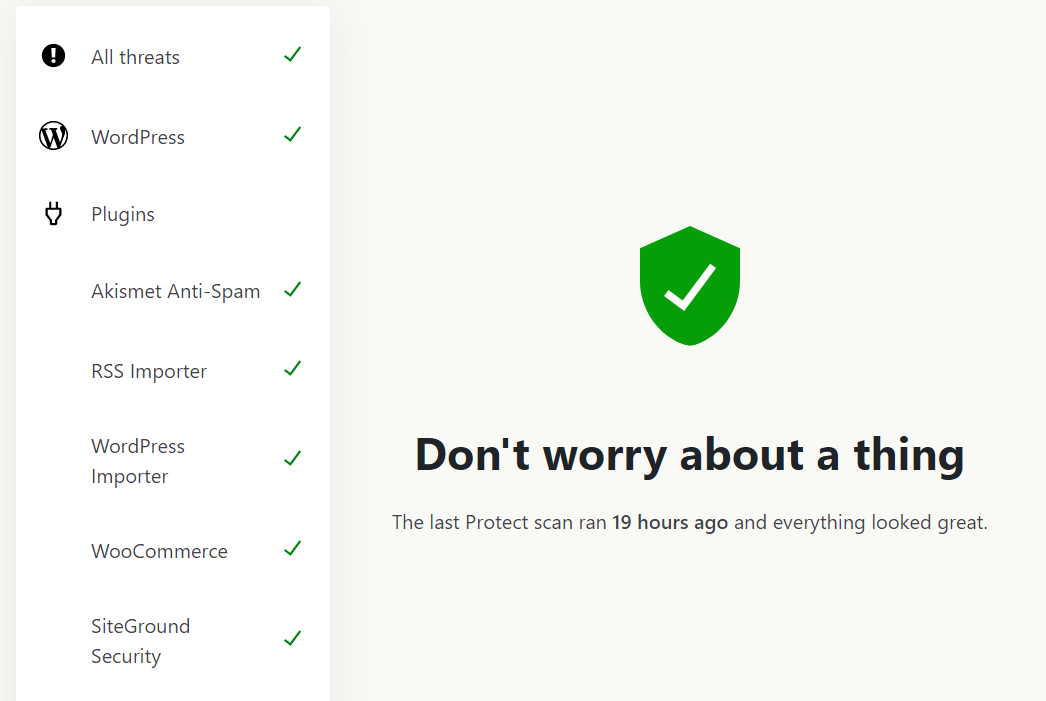

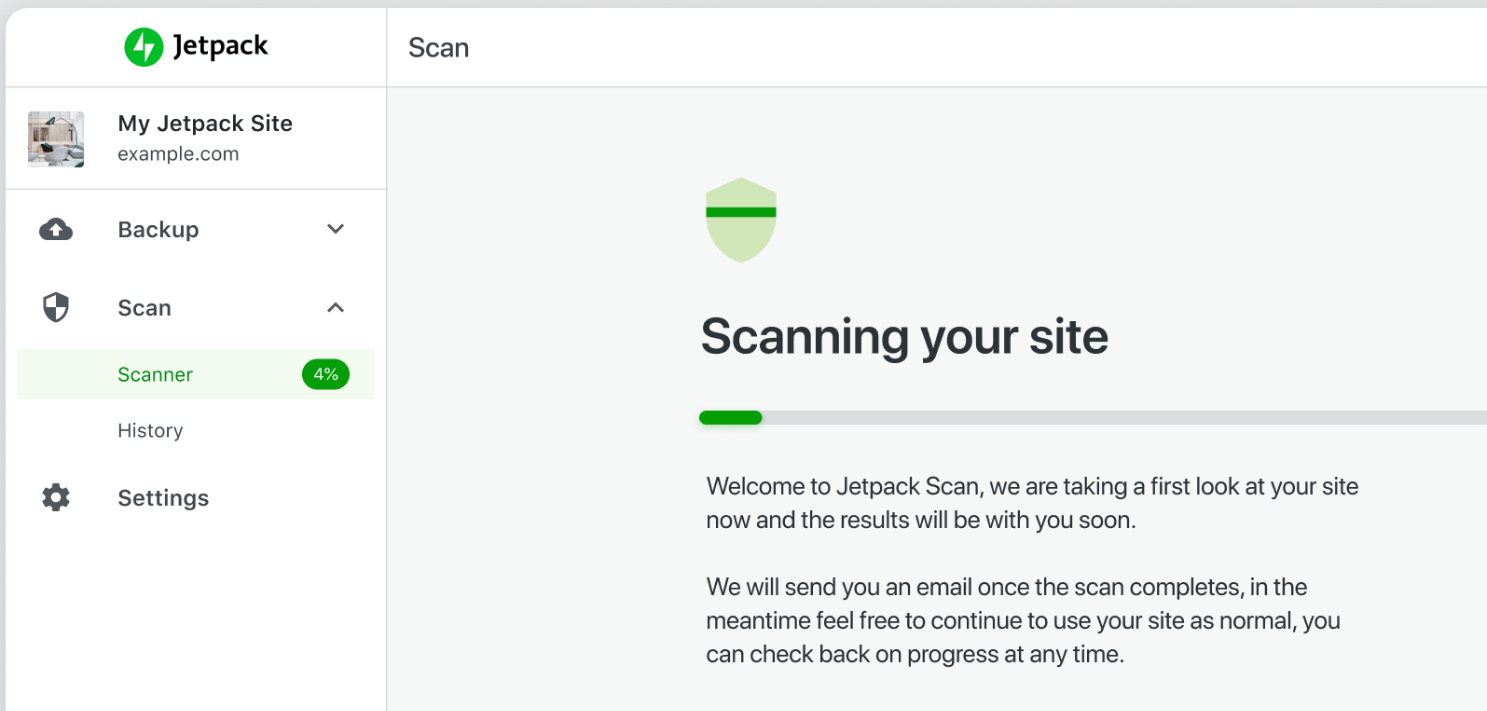

Так же, как у вас есть антивирусное программное обеспечение для компьютеров, есть также сканеры безопасности для WordPress. Такие инструменты, как Jetpack Security, могут сканировать ваш веб-сайт на наличие уязвимостей в системе безопасности WordPress и сообщать вам, есть ли какие-либо проблемы или нарушения, которые необходимо исправить.

Инструмент сканирования Jetpack Security использует базу данных уязвимостей WPScan, которая используется корпоративными компаниями. Это означает, что база данных очень обширна и способна определить наиболее распространенные уязвимости, с которыми может столкнуться ваш сайт.

Кроме того, Jetpack Security — это простой в использовании плагин безопасности, разработанный Automattic, компанией, стоящей за WordPress.com. Помимо Jetpack Scan, в него входят VaultPress Backup и Akismet. Таким образом, выбрав этот инструмент, вы сможете защитить свой сайт от уязвимостей и спама, а также получите расширенные функции резервного копирования.

20 наиболее распространенных проблем безопасности и уязвимостей WordPress

В этом разделе мы сосредоточимся на наиболее распространенных проблемах безопасности на сайтах WordPress. Каждая из этих проблем может привести к уязвимостям, которыми могут воспользоваться злоумышленники.

Это может быть много информации для переваривания, так что не перегружайтесь. Мы расскажем вам, что вам нужно знать о каждой проблеме безопасности, и предоставим некоторые дополнительные ресурсы, чтобы узнать больше о них и о том, как их исправить.

1. Отсутствие плагинов безопасности WordPress

Плагины безопасности являются одними из самых популярных инструментов WordPress. В зависимости от того, какой плагин вы используете, он может сканировать ваш веб-сайт на наличие вредоносных программ, настраивать брандмауэр, помогать создавать резервные копии, предотвращать спам и т. д.

Вы можете делать все, что плагин безопасности делает вручную. Но это обычно включает в себя настройку многих аспектов вашего сайта на серверной части. Например, редактирование основных файлов для блокировки подозрительных IP-адресов. Как вы понимаете, ручная защита вашего сайта может занять очень много времени.

Прелесть плагинов безопасности в том, что они могут сэкономить вам массу времени и хлопот. Более того, они могут действовать как универсальные решения для многих наиболее распространенных уязвимостей WordPress.

Плагины WordPress предлагают разные функции, поэтому мы рекомендуем выбрать инструмент, который покрывает как можно больше уязвимостей, например Jetpack Security.

Как мы уже упоминали, Jetpack Security может помочь вам автоматизировать резервное копирование, вести журналы безопасности для вашего сайта, настроить брандмауэр, сканировать ваш сайт на наличие вредоносных программ и многое другое. Кроме того, он интегрируется с Akismet, чтобы помочь вам предотвратить спам в комментариях и формах на вашем сайте.

2. Отсутствие регулярного сканирования сайта

Регулярные проверки похожи на проверку работоспособности вашего сайта. Они помогают выявлять такие угрозы, как заражение вредоносным ПО, лазейки в системе безопасности и необычные действия.

Проще говоря, если вы не выполняете регулярное сканирование своего веб-сайта WordPress, вы оставляете его уязвимым для угроз безопасности. Это может привести к взлому сайта, потере конфиденциальных данных, ухудшению рейтинга в поисковых системах и потере доверия посетителей.

Инструменты сканирования сайта обычно работают в фоновом режиме, не влияя на какие-либо функции. Итак, если у вас есть плагин безопасности или инструмент сканирования, он обычно запускается автоматически время от времени и предупреждает вас только в том случае, если обнаруживает что-то не так с вашим сайтом.

Думайте о сканерах сайта как о антивирусных инструментах для вашего сайта. Каждая современная операционная система (ОС) поставляется со встроенными сканерами вредоносных программ и инструментами для удаления, даже если вы не знаете, что они работают в фоновом режиме. Эти инструменты помогают защитить ваш компьютер, и без них ваш опыт был бы намного хуже.

3. Отсутствие регулярных резервных копий сайта

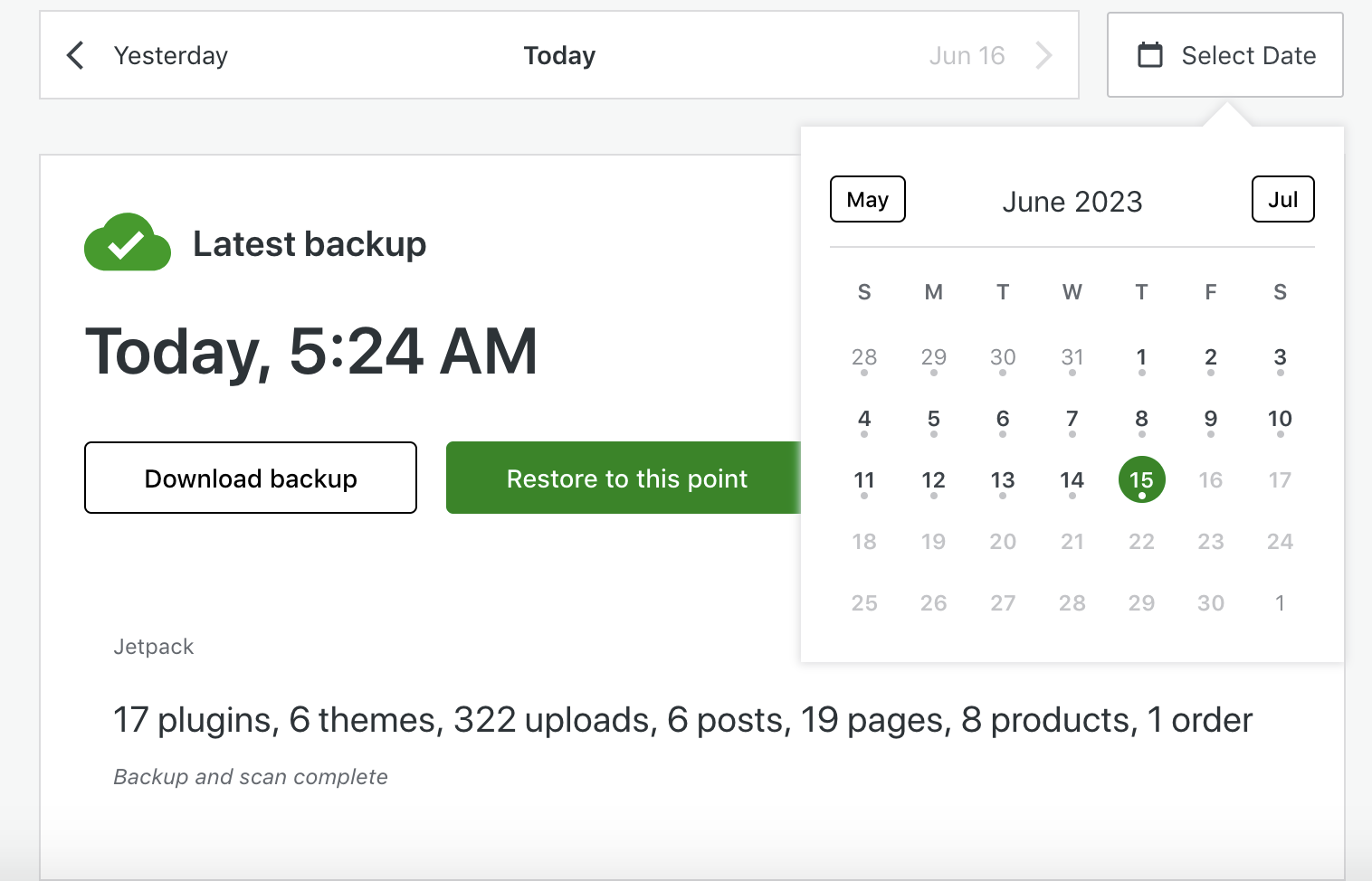

Резервные копии действуют как сеть безопасности, сохраняя данные вашего сайта в случае технических сбоев или нарушений безопасности. Без регулярного резервного копирования вы можете потерять все содержимое веб-сайта и пользовательские данные.

Возможно, самым большим преимуществом регулярных резервных копий сайта является то, что они предоставляют вам точки восстановления на случай возникновения каких-либо проблем. Вместо того, чтобы тратить часы или дни на устранение брешей в системе безопасности, вы можете просто вернуть свой сайт в предыдущее состояние без потери важных данных.

В идеале резервные копии должны быть автоматическими, и между ними не должно проходить слишком много времени. Плагины, такие как Jetpack Security, включают инструменты резервного копирования, которые позволяют сохранять информацию вашего веб-сайта в облаке. С помощью VaultPress Backup (которая является частью Jetpack Security) вы получите доступ к резервным копиям в реальном времени каждый раз, когда вносите изменения на свой веб-сайт.

4. Устаревшие версии WordPress или плагины

Постоянное обновление ядра и плагинов WordPress имеет решающее значение для безопасности и функциональности вашего сайта. Это связано с тем, что устаревшие версии программного обеспечения, как правило, имеют известные уязвимости, которыми могут воспользоваться хакеры.

Кроме того, они могут вызвать проблемы совместимости, влияющие на производительность вашего сайта. Это может привести к компрометации данных, потере функциональности сайта и ухудшению пользовательского опыта.

Если на вашем веб-сайте WordPress есть куча ожидающих обновлений, то пришло время приступить к обновлению всех его компонентов. Вы также можете включить автоматические обновления для ядра WordPress прямо из панели инструментов → Обновления. экран.

5. Устаревшая версия PHP

Препроцессор гипертекста, или PHP, является основой WordPress. Это один из основных языков программирования, на котором построена CMS. Использование устаревшей версии PHP может привести к проблемам безопасности и совместимости WordPress.

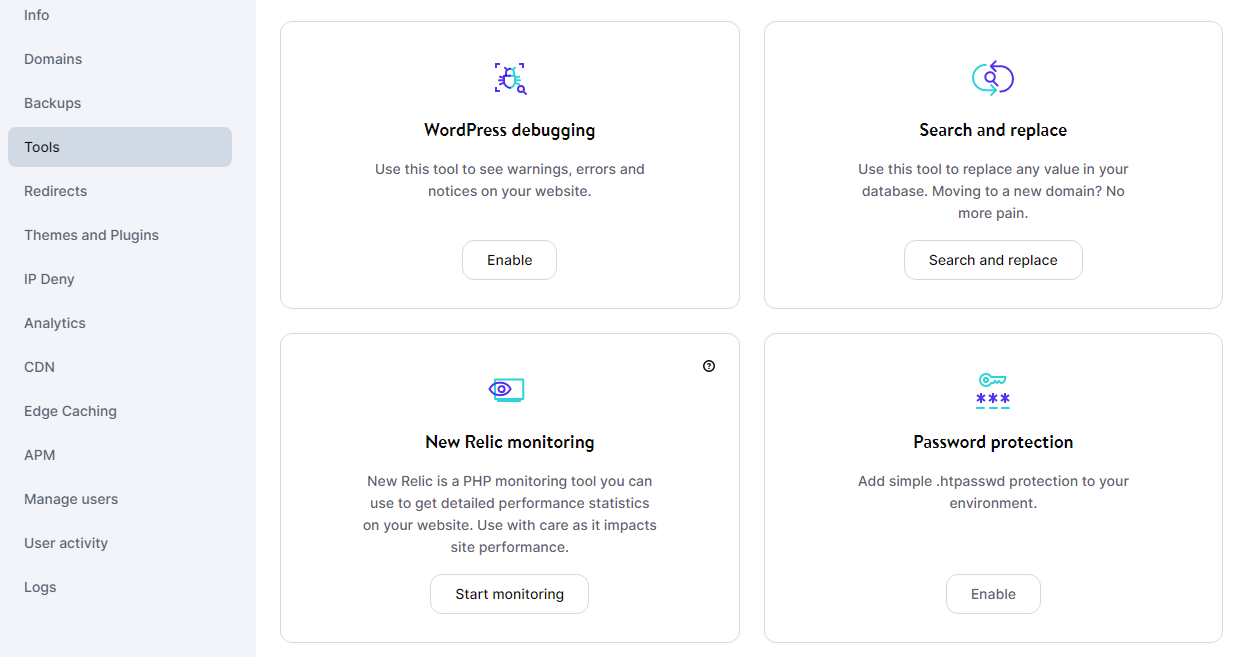

Новые версии PHP также значительно улучшают производительность. Как правило, ваш веб-хост будет обновлять ваш сервер для использования более новых версий PHP по мере их выхода. Если вы хотите еще раз проверить, какую версию PHP вы используете, вы можете сделать это прямо из WordPress.

6. Небезопасная среда хостинга

Задача вашего хостинг-провайдера — помочь вам создать веб-сайт, предоставив вам самые лучшие ресурсы. Это означает стабильный сервер с достойным оборудованием, простую в использовании панель управления хостингом и надежные меры безопасности.

Если ваш веб-хостинг не предоставляет вам основные параметры безопасности, это повлияет на то, как вы запускаете свой веб-сайт. По сути, вам придется потратить гораздо больше времени на устранение основных уязвимостей безопасности WordPress вместо того, чтобы работать над своим сайтом.

Безопасный хостинг-провайдер WordPress предложит такие функции, как автоматическое резервное копирование, брандмауэры веб-приложений (WAF), автоматическую блокировку известных вредоносных IP-адресов, смягчение последствий DDoS и многое другое. Если вы используете веб-хостинг, который не предлагает достойных мер безопасности WordPress, мы рекомендуем переключиться на более качественного хостинг-провайдера WordPress.

7. Слабый пароль и учетные данные для входа

Использование слабых паролей и учетных данных для входа, вероятно, является наиболее распространенной проблемой безопасности на веб-сайтах WordPress. На самом деле, это серьезная проблема для любого сайта или программного обеспечения, требующего входа в систему.

Важно отметить, что это включает не только страницу входа администратора WordPress. Слабые учетные данные веб-хостинга и протокола передачи файлов (FTP) также могут привести к уязвимостям.

Проще говоря, большинству пользователей не нравятся сложные, уникальные пароли для каждого приложения, с которым они работают.

Хотя слабые и повторно используемые пароли легче запомнить, они могут поставить ваш сайт под угрозу. Это потому, что они значительно облегчают злоумышленникам взлом веб-сайтов или использование утекших учетных данных для получения доступа к учетным записям на других платформах.

Если вы хотите обеспечить безопасность своего сайта, любой, у кого есть доступ к важным инструментам, должен научиться использовать безопасные учетные данные, создавая только надежные пароли и имена пользователей. Кроме того, добавление поддержки двухфакторной аутентификации (2FA) может помочь вам еще больше защитить свой сайт.

8. Отсутствие 2FA

Двухфакторная аутентификация или 2FA добавляет дополнительный уровень безопасности, требуя второго шага проверки во время процесса входа в систему. Это значительно усложняет несанкционированный вход в систему, поскольку злоумышленники также нужен доступ к вашей учетной записи электронной почты или телефону, в зависимости от того, какой тип 2FA вы настроите для своего сайта.

Нет никаких причин не предлагать 2FA в качестве опции на вашем веб-сайте. Внедрить систему очень просто, и существует множество плагинов WordPress, включая Jetpack, которые могут настроить для вас 2FA.

9. Небезопасное хранение данных для входа

Небезопасное хранение данных для входа, например, в виде открытого текста (или с помощью стикера Post-it), равносильно тому, что ваши банковские реквизиты остаются открытыми. Плохие методы хранения позволяют злоумышленникам легко получить эти данные, если они получат доступ к местоположению. Это может привести к несанкционированному доступу, утечке данных и потенциальной потере контроля над веб-сайтом.

Как правило, не храните информацию для входа в систему там, где другие люди могут получить к ней доступ, будь то в физическом или цифровом виде. Если вам нужно сохранить учетные данные для входа, используйте инструмент для хранения паролей, например 1Password, который может зашифровать эти данные для вас.

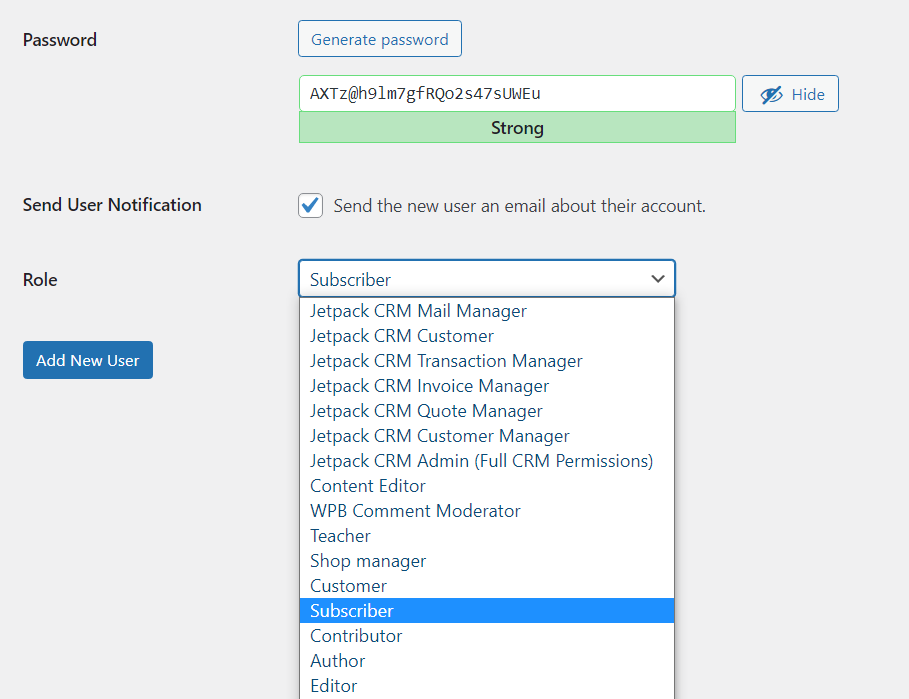

10. Неуправляемые и неопределенные роли пользователей

Плохо управляемые роли пользователей могут привести к тому, что у пользователей будет больше разрешений, чем им нужно, что создает риски безопасности. Это может привести к несанкционированным или случайным изменениям сайта, утечке данных или нецелевому использованию ресурсов.

В идеале администратор должен быть единственным человеком с полным доступом к серверной части WordPress. Для каждой другой пользовательской роли учетным записям должны быть предоставлены минимальные разрешения, необходимые для выполнения их обязанностей.

Хорошей новостью является то, что WordPress дает администратору полный контроль над назначением ролей пользователей. Кроме того, каждая роль поставляется с определенным набором разрешений, соответствующих их обязанностям. А если вы хотите создать дополнительные роли или изменить их разрешения, вы можете сделать это с помощью плагинов WordPress.

11. Недостаточный мониторинг логинов и действий пользователей.

Без надлежащего мониторинга вы можете пропустить подозрительное поведение или вредоносные действия на своем сайте. Это отсутствие видимости может привести к несанкционированным изменениям, утечке данных и неправильному использованию системы — все это может повредить функциональности вашего сайта.

По умолчанию ядро WordPress не предлагает никаких функций журнала безопасности. Но вы можете использовать плагины, такие как Jetpack, с его функцией журнала активности, чтобы отслеживать, что происходит на вашем веб-сайте (и кто к нему обращается).

Некоторые веб-хостинги WordPress также предоставляют вам доступ к журналам активности на уровне сервера, что позволяет вам отслеживать, вносит ли кто-либо изменения в его конфигурацию.

При использовании этого типа инструментов лучше настроить уведомления для определенных типов действий, таких как неудачные попытки входа в систему. Таким образом, вы получите предупреждение, если произойдет что-то подозрительное, без необходимости читать десятки страниц журналов.

12. Темы и плагины, содержащие уязвимости

Темы и плагины WordPress с уязвимостями безопасности часто становятся мишенью хакеров. Если им удастся использовать эти уязвимости, это может привести к несанкционированному доступу, утечке данных и многому другому.

Хорошая новость заключается в том, что это обычно происходит только в том случае, если вы используете устаревшие плагины и темы. Точно так же это может с большей вероятностью произойти, когда вы загружаете «бесплатные» версии премиальных плагинов и тем с сайтов с сомнительной репутацией.

Эти бесплатные версии могут включать код, позволяющий злоумышленникам получить доступ к вашему сайту. Так что, если вы не регулярно сканируете уязвимости, лучше этого избегать.

Тем не менее, есть множество качественных плагинов и тем, которые также бесплатны. Поэтому, если вам нужно установить его, лучше всего прочитать комментарии пользователей на таких сайтах, как WordPress.org, прежде чем загружать их. Многие пользователи поделятся своими историями о проблемах или проблемах с безопасностью WordPress, что может помочь вам принять обоснованное решение.

13. Неправильно настроенная база данных WordPress

Неправильно настроенная база данных может оставить данные вашего сайта незащищенными, что сделает его уязвимым для атак путем внедрения SQL-кода и/или утечки данных. Одним из наиболее распространенных типов неправильных конфигураций является использование префикса по умолчанию для баз данных в WordPress ( wp) .

Это позволяет злоумышленникам легко идентифицировать базу данных и попытаться получить к ней доступ. Точно так же использование слабых учетных данных на уровне базы данных может сделать ее уязвимой.

Имейте в виду, что WordPress хранит весь контент вашего сайта в уникальной базе данных. Это означает, что если кто-то получит доступ к базе данных, он сможет увидеть все на вашем веб-сайте и изменить важные настройки.

14. Неправильно настроенная сеть доставки контента (CDN)

Если ваша аудитория разбросана по всему миру, внедрение сети доставки контента (CDN) может стать отличным способом повысить ее производительность для посетителей, которые находятся далеко от ваших серверов. Но плохо настроенный CDN может привести к бреши в безопасности.

Злоумышленники могут использовать эти уязвимости для запуска DDoS-атак, манипулирования контентом или получения несанкционированного доступа к конфиденциальным данным. Под неправильной конфигурацией мы подразумеваем человеческую ошибку с точки зрения того, какой контент кэшируется CDN, проблемы с конфигурациями SSL/TLS или раскрытие исходного IP-адреса сайта.

Настройка CDN может быть сложной для некоторых провайдеров. Если вы ищете простой вариант, CDN Jetpack очень прост в настройке и использовании. Настройка не требуется, поэтому вам не нужно беспокоиться об ошибке пользователя!

15. Небезопасные права доступа к файлам и каталогам

Права доступа к файлам и каталогам определяют, кто может читать, записывать и выполнять файлы на вашем веб-сайте WordPress. Эти разрешения имеют решающее значение для обеспечения безопасности и целостности вашего сайта.

Если они небезопасны или неправильно настроены, они могут сделать ваш сайт уязвимым для различных угроз, таких как возможность злоумышленников загружать вредоносные программы или получать несанкционированный доступ к файлам.

Незащищенные файлы также делают вас уязвимыми для потенциальных утечек данных. Если разрешения установлены неправильно, злоумышленники смогут читать или изменять содержимое файлов, а это значит, что они могут украсть или стереть важные данные.

16. Неограниченная загрузка общедоступных файлов

Многие веб-сайты WordPress позволяют пользователям загружать файлы через формы. Это может быть полезно, если вы хотите, чтобы люди могли отправлять файлы для просмотра, прикреплять изображения к комментариям и т. д.

Любая форма, позволяющая пользователям загружать и отправлять файлы на ваш сайт, должна быть надежно защищена. Это означает полный контроль над тем, какие типы файлов люди могут загружать, чтобы они не могли использовать формы для загрузки вредоносных программ на ваш сервер.

Если вы используете плагин безопасности WordPress, который предлагает сканирование вредоносных программ в режиме реального времени, он должен обнаруживать любые вредоносные файлы, которые обходят защиту вашей формы. Без проверки безопасности вы можете в конечном итоге разместить вредоносные файлы, которые могут дать злоумышленникам доступ к вашему сайту.

17. Небезопасные сторонние сервисы и интеграции

Как вы, возможно, уже знаете, использование сторонних сервисов и интеграций в WordPress является обычной практикой. Это может помочь вам добавить новые функции. Но если вы подключите свой веб-сайт к незащищенному сервису, вы можете столкнуться с дополнительными уязвимостями на своем веб-сайте.

Например, если сторонний сервис предоставляет незащищенный API для интеграции, он может служить шлюзом для атак. Хакеры могут использовать слабую защиту API для выполнения таких действий, как внедрение вредоносного кода, кража данных или нарушение работы вашего сайта.

Сторонние службы с низкими стандартами безопасности также могут скомпрометировать ваши учетные данные, что может дать злоумышленникам доступ к вашему веб-сайту, если вы не используете 2FA или дополнительные средства защиты. Короче говоря, вы никогда не должны связывать свой веб-сайт с какой-либо сторонней службой, если вы не уверены в ее надежности.

18. Неаутентифицированные действия AJAX

AJAX (асинхронный JavaScript и XML) — это метод, используемый для создания динамических, быстро реагирующих веб-приложений путем асинхронной отправки и получения данных с сервера. Это означает, что процесс отправки и получения не мешает загрузке страницы.

Что касается WordPress, обычно используется AJAX для обработки отправки и извлечения данных в фоновом режиме. Например, многие плагины используют AJAX для «бесконечной» загрузки контента. Он также часто используется для включения функции мгновенного поиска на сайтах электронной коммерции.

Каждое действие AJAX должно соответствовать правилам безопасности и аутентификации, чтобы обеспечить безопасность вашего сайта. Без надлежащей проверки пользователя злоумышленники могут «обмануть» ваш веб-сайт, заставив его выполнять действия по извлечению конфиденциальной информации из базы данных.

19. Неправильно настроенные веб-серверы

Неправильно настроенный веб-сервер может быть уязвим с точки зрения безопасности. Под «конфигурацией сервера» мы подразумеваем реализацию базовых правил безопасности и доступа для защиты от злоумышленников.

В качестве примера: безопасный сервер не позволит посетителям выполнять код, потому что у них нет необходимых разрешений. Точно так же хорошая конфигурация безопасности предотвратит взаимодействие известных вредоносных IP-адресов с сервером с помощью таких инструментов, как брандмауэр веб-приложений (WAF).

Если у вас нет прямого доступа к серверу, эта безопасность зависит от вашего веб-хостинга. Некоторые веб-хостинги относятся к вопросам безопасности WordPress более серьезно, чем другие, поэтому очень важно выбрать правильного провайдера для своего веб-сайта.

20. Эксплойты нулевого дня и неизвестные уязвимости

Всегда будут новые эксплойты и уязвимости WordPress, которые злоумышленники будут стремиться использовать, чтобы повредить ваш сайт.

Эксплойты нулевого дня и неизвестные уязвимости относятся к дырам в безопасности программного обеспечения, о которых разработчики не знают, пока ими не воспользуются злоумышленники. Хорошая новость заключается в том, что как только злоумышленники начинают нацеливаться на новые уязвимости, разработчики обычно довольно быстро их исправляют.

Теоретически невозможно предотвратить эксплойты нулевого дня, потому что мы не знаем, что они из себя представляют. Тем не менее, вы можете значительно снизить риск, который они представляют, используя надежный плагин безопасности WordPress, такой как Jetpack Security. Поскольку Jetpack Scan (на базе WPScan) использует всеобъемлющую базу данных, которая регулярно обновляется, он сможет быстро обнаруживать новейшие проблемы безопасности WordPress по мере их появления.

Основные типы угроз безопасности, с которыми сталкиваются сайты WordPress

До сих пор мы сосредоточились на конкретных уязвимостях безопасности в WordPress и на том, как они могут повлиять на ваш сайт. Но важно понимать, как «атака» или «взлом» вашего сайта может выглядеть в реальной жизни.

В отличие от фильмов, злоумышленники обычно не печатают на экране с неоновыми буквами, чтобы взломать ваш сайт. На самом деле «взлом» намного интереснее, и атаки могут принимать разные формы. Итак, давайте рассмотрим некоторые из наиболее распространенных проблем безопасности WordPress.

1. Вредоносное ПО и вирусные инфекции

Вы, вероятно, знакомы с терминами вредоносные программы и вирусы. В контексте веб-сайта вредоносное ПО (сокращение от вредоносного программного обеспечения) и вирусы — это типы вредоносного кода, которые могут нанести вред вашему сайту или его посетителям.

Вредоносное ПО обычно внедряется на ваш веб-сайт и может вызвать широкий спектр проблем. Например, его можно использовать для порчи вашего сайта, кражи данных или даже распространения вредоносных программ среди посетителей.

Типы вредоносного ПО для веб-сайтов могут включать в себя бэкдоры (обеспечивающие несанкционированный доступ), попутные загрузки (автоматическая загрузка вредоносного программного обеспечения на устройство пользователя) и порчу (изменение внешнего вида вашего веб-сайта).

2. Атаки с помощью SQL-инъекций

SQL-инъекция — это тип атаки, который позволяет кому-то вмешиваться в запросы, которые приложение делает к своей базе данных. В этом случае запросы, которые WordPress отправляет в базу данных. Цель этого типа атаки — получить несанкционированный доступ к информации или к самому сайту.

Вот как это работает: когда WordPress принимает пользовательский ввод, он структурирует его на языке структурированных запросов (SQL) для извлечения соответствующей информации из базы данных. Если запрос не был предварительно «дезинфицирован», злоумышленник может изменить его. Эти операторы могут манипулировать первоначальным намерением запроса, что приводит к несанкционированному раскрытию данных, изменению данных или даже удалению данных.

3. Атаки с использованием межсайтового скриптинга (XSS)

Межсайтовые сценарии или XSS-атаки происходят, когда злоумышленнику удается внедрить вредоносные сценарии на веб-страницы, просматриваемые другими пользователями. Эти сценарии обычно пишутся на JavaScript и выполняются в браузере пользователя.

После успешной атаки XSS злоумышленник может украсть конфиденциальные данные (например, файлы cookie сеанса) и выдать себя за пользователя. В зависимости от того, какой доступ у пользователя к сайту, они могут нанести большой ущерб.

4. Атаки с подделкой межсайтовых запросов (CSRF)

Подделка межсайтовых запросов (CSRF), также известная как XSRF, представляет собой тип атаки, которая обманом заставляет жертву отправить вредоносный запрос. Он эксплуатирует доверие сайта к браузеру пользователя, по существу используя личность и привилегии жертвы для «проникновения» в него.

Предположим, пользователь вошел в веб-приложение, где он может выполнять определенные действия, например изменить свой адрес электронной почты. Атака CSRF может заключаться в том, что злоумышленник отправляет пользователю электронное письмо со ссылкой или встраивает ссылку на другой веб-сайт.

Если пользователь щелкает ссылку, она инициирует запрос к веб-приложению, которое использует уже аутентифицированный сеанс пользователя для выполнения действия — в данном случае меняет свой адрес электронной почты на адрес, контролируемый злоумышленником.

5. Атаки грубой силы

Атака грубой силой включает в себя перебор нескольких комбинаций учетных данных, пока не будет найдена правильная. Для этого злоумышленники обычно используют ботов или программное обеспечение. Это означает, что если ваш веб-сайт не блокирует их на экране входа в систему, они могут попробовать тысячи комбинаций.

Эти попытки могут быть случайными, но чаще злоумышленники используют словарь часто используемых паролей или используют более сложные методы, такие как использование списков взломанных учетных данных с других сайтов.

6. DDoS-атаки

Распределенные атаки типа «отказ в обслуживании» (DDoS) включают несколько компьютеров, одновременно подключающихся к веб-сайту, чтобы попытаться перегрузить его. Это возможно, потому что каждый сервер может обрабатывать только определенный объем трафика, прежде чем он начнет отбрасывать запросы или временно отключится.

Как правило, злоумышленники используют сеть скомпрометированных компьютеров для проведения DDoS-атак. В зависимости от того, насколько защищен ваш сайт, этот тип атаки может привести к длительному простою.

7. Вредоносные перенаправления

«Перенаправление» — это когда вы посещаете URL-адрес, а ваш браузер отправляет вас на другой адрес. Это происходит потому, что сервер, к которому вы пытаетесь получить доступ, имеет инструкции перенаправить весь или часть трафика в это место.

Есть много причин для использования редиректов. Например, если вы меняете доменные имена или хотите, чтобы пользователи не посещали страницы, которых больше не существует. Но если злоумышленники имеют доступ к серверу, они могут настроить вредоносные перенаправления, отправляя пользователей на опасные веб-сайты.

8. Атаки с включением файлов

Атака с включением файлов происходит, когда злоумышленнику удается обманом заставить ваш веб-сайт включать файлы с удаленного сервера, который они контролируют. Этот тип атаки обычно использует плохо проверенные или недезинфицированные пользовательские данные.

Надлежащая очистка входных данных может помочь вам предотвратить атаки с включением файлов, а также SQL-инъекции и другие типы уязвимостей. Другой способ предотвратить это — использовать WAF и постоянно обновлять свой сайт, чтобы избежать дыр в его безопасности.

9. Атаки с обходом каталога

В атаках с обходом каталога или пути злоумышленники манипулируют URL-адресом таким образом, что сервер выполняет или раскрывает содержимое файлов, расположенных в любом месте его файловой системы.

Цель этого типа атаки — получить доступ к файлам, на просмотр или изменение которых у вас нет разрешения. Лучший способ предотвратить этот тип атаки — настроить безопасные права доступа к файлам и каталогам.

10. Атаки с удаленным выполнением кода

Атака с удаленным выполнением кода происходит, когда кто-то может удаленно выполнить вредоносный код. Для веб-сайтов это означает, что злоумышленники могут выполнять вредоносные сценарии на вашем хостинг-сервере.

Этот тип атаки может произойти, если ваш сервер уязвим. В зависимости от типа доступа, который получают злоумышленники, они потенциально могут выполнить любую команду на сервере.

11. Атаки с захватом сеанса и фиксацией

«Перехват сеанса» — это тип атаки, использующий механизмы, используемые сайтами, чтобы помочь вам оставаться в системе во время нескольких посещений. Как правило, веб-сайты используют файлы cookie для хранения информации о каждом сеансе. Если злоумышленник сможет «украсть» эти файлы cookie, он сможет перехватить сеанс.

На практике это означает, что веб-сайт позволит злоумышленнику использовать вашу учетную запись без необходимости входа в систему. В зависимости от того, какие разрешения есть у учетной записи, кто-то может нанести большой ущерб взломанным сеансом.

12. SEO-спам

С точки зрения поисковой оптимизации (SEO), спам может означать повторное использование ключевых слов, многократный обмен одними и теми же ссылками и другие попытки обмануть алгоритмы, определяющие рейтинг сайта на страницах результатов.

Часто злоумышленники пытаются получить доступ к веб-сайтам и использовать их для повышения собственного рейтинга. Они могут сделать это, используя ваш сайт, чтобы чрезмерно ссылаться на свой собственный.

В зависимости от того, насколько агрессивен спам, он может повлиять на ваш собственный рейтинг в поисковых системах и привести к наказанию. Это также может подорвать доверие ваших пользователей, потому что они могут подумать, что вы рассылаете им спам.

13. Фишинговые атаки

Вы, вероятно, знакомы с фишинговыми атаками. Они включают в себя притворство кем-то из организации или веб-сайта, чтобы попытаться получить учетные данные для входа или другую важную информацию от конкретного пользователя.

Для веб-сайта WordPress это может выглядеть как поддельное электронное письмо, в котором пользователям предлагается сбросить свои учетные данные и направлять их на страницу, на которой сохраняются их входные данные. Многие пользователи, не разбирающиеся в технологиях, становятся жертвами фишинговых атак, поэтому важно, чтобы вы старались информировать своих посетителей об официальных сообщениях с вашего сайта.

Часто задаваемые вопросы

Если у вас остались вопросы об уязвимостях WordPress или типах атак, с которыми вы можете столкнуться, мы надеемся, что этот раздел ответит на них.

Безопасен ли WordPress?

Короткий ответ: да. По дизайну WordPress — это безопасная CMS. Более того, его основное программное обеспечение регулярно обновляется в целях обслуживания и обеспечения безопасности.

Но, как и в случае с любым другим программным обеспечением, его безопасность зависит от того, как вы его используете.

Если вы не обновляете WordPress и его компоненты регулярно и используете слабые учетные данные для входа, вы подвергаете свой сайт большому риску.

Каковы признаки того, что сайт WordPress был взломан?

Иногда бывает трудно определить, взломан ли веб-сайт WordPress. Тем не менее, есть много контрольных признаков атак, которые могут предупредить вас. Во-первых, вы можете заметить изменения на ключевых страницах или различия в ссылках.

Если сайт взломан, некоторые поисковые системы также прямо предупреждают посетителей, когда они пытаются получить к нему доступ. Обнаружение одного из этих предупреждений о безопасности является убедительным признаком того, что вам следует сканировать свой веб-сайт на наличие вредоносных программ и искать способы их удаления.

Как удалить вредоносное ПО с сайта WordPress?

Самый простой способ удалить вредоносное ПО из WordPress — получить доступ к резервным копиям. Если вы используете сканер вредоносных программ, такой как Jetpack Scan, он может обнаруживать изменения в файлах вашего сервера, а также вредоносный код.

Вы можете приобрести этот инструмент отдельно или получить его в составе пакета Jetpack Security.

Этот сканер может очистить ваш веб-сайт, удалив вредоносное ПО или восстановив резервную копию, когда сервер не был заражен.

Как вы можете предотвратить атаки грубой силы на WordPress?

Вы можете предотвратить атаки грубой силы на свой веб-сайт, используя брандмауэр для блокировки подключений с известных вредоносных IP-адресов. Плагины, такие как Jetpack, позволяют вам сделать это и помогают защитить вашу страницу входа в систему от повторных попыток ее взлома.

Что такое безопасность Jetpack?

Jetpack Security — это служба, которая включает в себя VaultPress Backup, Jetpack Scan и Akismet в одном пакете. Это означает, что он поможет вам автоматизировать резервное копирование, настроить регулярное сканирование на наличие вредоносных программ и защитить ваш веб-сайт от спама — и все это в одном плане.

Что такое база данных уязвимостей WPScan?

WPScan — это база данных уязвимостей WordPress, поддерживаемая экспертами в области CMS и специалистов по безопасности. База данных постоянно обновляется, и вы можете получить к ней доступ через WP-CLI, если вы разработчик. Jetpack Protect использует базу данных WPScan для выявления любых потенциальных уязвимостей безопасности WordPress или вредоносных программ на вашем веб-сайте.

Jetpack Security: защита вашего сайта WordPress от уязвимостей

Независимо от того, какой тип сайта WordPress вы используете, лучше заранее защитить его от угроз безопасности и уязвимостей. В противном случае производительность вашего веб-сайта может пострадать, а конфиденциальные пользовательские данные могут попасть в чужие руки. В результате может пострадать ваш бизнес или репутация.

Самый простой способ предотвратить это — ужесточить ситуацию с помощью плагина безопасности WordPress, такого как Jetpack Security. Этот мощный инструмент позволяет любому быстро решать самые важные задачи для более безопасных сайтов WordPress, включая создание резервных копий в реальном времени, запуск автоматического сканирования уязвимостей и вредоносных программ, а также фильтрацию спама.