Основные ошибки безопасности WordPress и способы их исправления — MalCare

Опубликовано: 2023-04-13Ошибки безопасности WordPress. Знаете ли вы, что каждую минуту на веб-сайтах WordPress совершается около 90 978 попыток взлома? После того, как ваш сайт взломан, хакеры используют его для выполнения всех видов вредоносных действий, таких как рассылка спам-писем (читай — фишинговый взлом), атака на другие веб-сайты, вставка спам-ссылок, перенаправление посетителей и т. д.

Вот почему владельцы сайтов WordPress, такие как вы, должны серьезно относиться к своим проблемам безопасности. Не существует серебряной пули, которую вы могли бы использовать для решения всех ваших задач в области безопасности, вам нужно делать многие вещи правильно. В Интернете есть бесчисленное множество советов о том, как сохранить свой сайт в безопасности. Некоторые из них противоречивы, а некоторые просто устарели. Многочисленные мнения о том, что должен и не должен делать владелец сайта, вносят путаницу, и среди всей этой путаницы ошибки неизбежны.

Поддержание безопасности сайта — непростая задача, особенно для новых владельцев сайтов, которые склонны совершать ошибки, которые могут сделать их уязвимыми для обычных хакерских атак. Знание распространенных ошибок, которые совершают владельцы веб-сайтов, поможет их избежать. И именно поэтому мы составили этот список, чтобы избежать ошибок, которые допускают большинство владельцев сайтов WordPress.

Основные ошибки безопасности WordPress, которые совершают владельцы сайтов:

Мы предлагаем провести аудит безопасности WordPress, прежде чем предпринимать какие-либо из следующих мер:

1. Отсутствие обновления ядра WordPress, плагинов и тем

Обновление ядра WordPress и надстроек (например, тем и плагинов) является хорошей мерой безопасности. Их обновление не только добавляет дополнительные функции на сайт, но и помогает исправить уязвимости. Благодаря экосистеме, в которой работает WordPress, новости об уязвимостях распространяются очень быстро, и хакер пытается воспользоваться ситуацией. Если вы не обновите свой сайт, что помогло бы исправить уязвимость, ваш сайт станет легко взломать.

В то время как некоторые владельцы сайтов не обновляют свой сайт, потому что не знают, как обновления связаны с безопасностью, другие опасаются несовместимости. Веб-сайты WordPress могут сломаться после обновления ядра WordPress и его надстроек.

Обновления WordPress предназначены для совместимости со всеми предыдущими версиями. Таким образом, если на вашем сайте установлена версия 4.1, вы все равно можете обновить ее до последней версии, например 4.9. Но, несмотря на все предпринятые меры предосторожности, каждое обновление приносит новости о сбое сайта. Вот пример из последней версии WordPress 4.9.6.

Вы можете столкнуться с подобными проблемами при обновлении надстроек WordPress, то есть тем и плагинов. Часто проблема несовместимости возникает в темах и плагинах, потому что разработчик торопился с выпуском нового обновления или, возможно, разработчик был некомпетентен. Плагины и темы имеют действительно конкурентный рынок, и, стремясь выделиться среди остальных, разработчики вынуждены добавлять все больше и больше новых функций в кратчайшие сроки. Иногда им не дается достаточно времени, чтобы проверить, совместима ли версия со всеми предыдущими версиями WordPress. И поэтому, если кто-то использует очень раннюю версию WordPress и обновляет плагин, который работает только с несколькими последними версиями WordPress, его сайт сломается.

Опасения, связанные с проблемами совместимости между WordPress Core и надстройкой, могут привести к тому, что владельцы сайтов пропустят обновления безопасности.

Как это исправить: промежуточный сервис может решить эту проблему. Процесс создания дубликата сайта с целью тестирования установки ядра WordPress и его надстроек называется Staging. Службы резервного копирования, такие как BlogVault , или даже поставщики веб-хостинга, такие как Kinsta, предлагают промежуточные среды. Обратитесь к своему веб-хостингу или службам резервного копирования (если вы их используете), чтобы узнать, есть ли у них возможность создать сайт. Если нет, то зарегистрируйтесь в сервисе, который позволяет вам создать сайт.

Помимо обновления ваших плагинов, тем и ядра, мы настоятельно рекомендуем вам обновлять соли и ключи безопасности WordPress.

2. Использование надстроек низкого качества

Не все плагины и темы WordPress сделаны качественно. Одни игнорируют проверки качества, другие разрабатываются программистами-любителями. Важно, чтобы пользователи обращали внимание на то, что они хотят использовать или купить. Но, к сожалению, многие пользователи WordPress не имеют каких-либо технических знаний, что делает их неподготовленными, чтобы узнать, насколько хорош плагин или тема.

Как это исправить: Чтобы помочь таким пользователям, мы перечислили несколько характеристик, которые помогут определить хорошую тему или плагин:

я. Убедитесь, что вы получаете надстройки из известного источника , такого как репозиторий плагинов WordPress или популярного продавца, такого как Elegant Themes, Themeforest и т. д.

II. Убедитесь, что надстройки имеют хороший рейтинг в репозитории WordPress и проверены людьми, которые использовали тему/плагин на своем сайте . Быстрый поиск в Google поможет вам найти отзывы.

III. Убедитесь, что плагин существует уже давно и выдержал испытание временем. Ищите обновления безопасности и исправления ошибок, указанные в репозитории WordPress или на официальном сайте.

IV. И убедитесь, что они часто обновляются , а последнее обновление было сделано менее 2 месяцев назад.

3. Использование нелегальных плагинов и тем

Многие веб-сайты продают премиальные темы и плагины бесплатно. Использование этих бесплатных продуктов может привести к катастрофе, потому что во многие из этих надстроек WordPress намеренно внедрено вредоносное ПО. Установка этих незаконных надстроек на ваши сайты равносильна открытию дверей и приглашению хакеров на ваш сайт. Как только злоумышленнику удастся проникнуть на ваш сайт с помощью плохого кода в теме/плагине, который вы только что установили, он будет использовать ваш сайт для выполнения ряда вредоносных действий, таких как рассылка спама по электронной почте или атака на другие сайты. Кроме того, наличие вредоносного ПО на вашем сайте считается скомпрометированным, что заставляет хостинг-провайдеров приостанавливать работу поисковых систем вашей учетной записи, таких как Google, для внесения вашего сайта в черный список и приостановить действие вашей учетной записи AdWords.

Как это исправить: Покупайте оригинальные темы и плагины на популярных торговых площадках, таких как ThemeForest , Elegant Themes и т. д. В период распродажи темы и плагины можно купить по гораздо более низким ценам. Можно поискать официальные сайты темы или плагина по нашему выбору.

4. Хранение неиспользуемых плагинов и тем на вашем сайте

Хранение неиспользуемых тем и плагинов на веб-сайте дает хакерам возможность проникнуть на ваш сайт. Многие владельцы сайтов не обновляют неактивные надстройки, потому что не знают о преимуществах безопасности. Для них обновления приносят новые функции, и, поскольку они не используют плагин, они думают, что новые функции им не нужны. Если было выпущено обновление для исправления уязвимости, то ваш сайт остается под угрозой, пока вы его не обновите.

Как это исправить: единственное решение здесь — избавиться от неактивных тем и плагинов WordPress. Вот как:

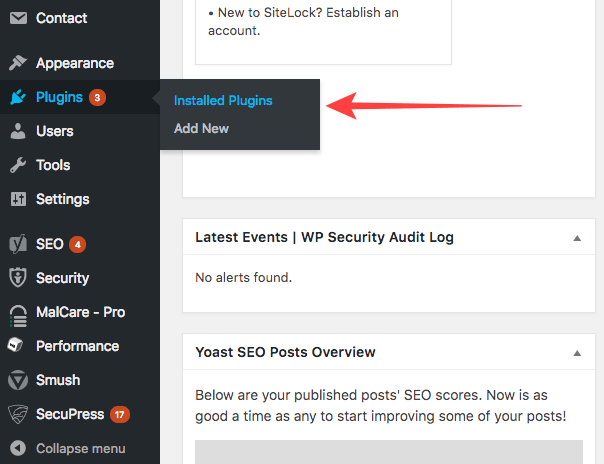

Посетите страницу «установленные плагины» из панели управления WordPress вашего сайта.

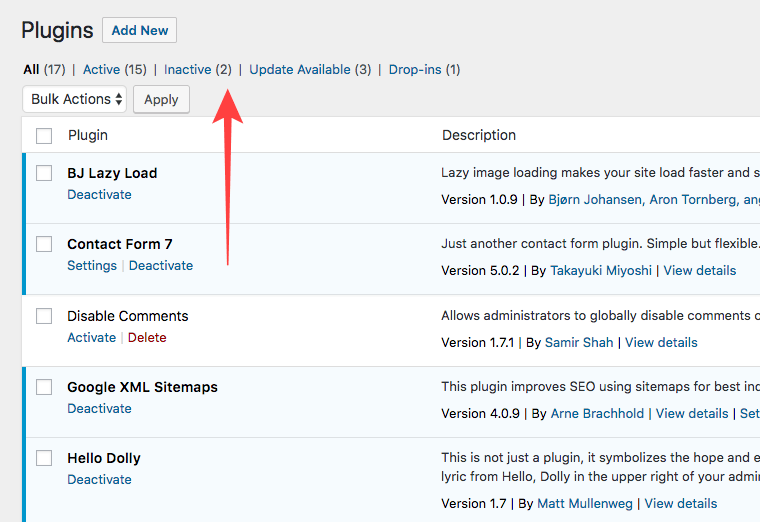

На странице есть опция под названием «неактивно». Выберите это.

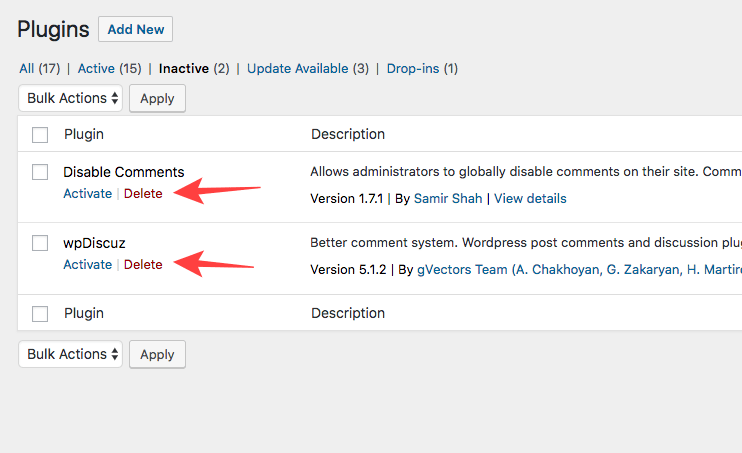

Вы перейдете на другую страницу, откуда сможете удалить неактивные плагины . Но прежде чем нажимать кнопку «неактивно», мы предлагаем вам убедиться, что в ближайшем будущем вам не понадобится этот конкретный плагин.

5. Использование неправильных способов входа на веб-сайт

Две распространенные и в то же время очень опасные практики входа в систему — это использование легко угадываемых учетных данных и отказ от выхода из системы, когда сайт не используется. Злоумышленники программируют ботов, которые пытаются войти на ваш сайт, используя комбинацию легко запоминающегося имени пользователя (например, admin) и пароля (например, password123), чтобы взломать сайт. Этот своеобразный метод взлома сайта называется атакой полным перебором.

Как это исправить: рекомендуется использовать уникальное имя пользователя и пароль (рекомендуется прочитать — руководство по защите страницы входа в WordPress). Одним из недостатков здесь является то, что уникальные учетные данные трудно запомнить. Поэтому вы должны сохранить документ, содержащий эти учетные данные. И убедитесь, что документ зашифрован для предотвращения несанкционированного доступа.

6. Предоставление каждому пользователю прав администратора

Использование администратора — плохая идея, особенно для веб-сайтов, где есть большое количество пользователей, которых владелец сайта не знает лично. WordPress позволяет владельцам сайтов назначать пользователям следующие роли: администратор, редактор, автор, участник, подписчик, SEO-менеджер, SEO-редактор. Назначать всех администраторами рискованно, потому что это дает доступ ко всем областям сайта.

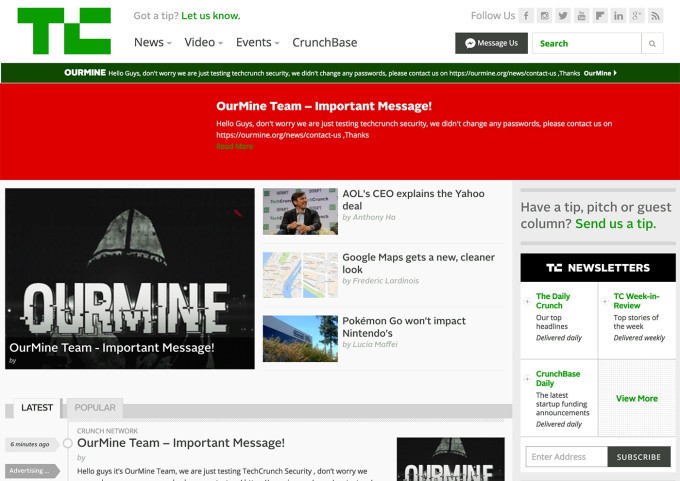

Предоставление пользователям неограниченного доступа ко всему сайту приводит к эксплуатации, как это видно в данном случае с TechCrunch (популярный технический сайт), который был взломан OurMine (группой хакеров). Получив доступ к учетной записи пользователя, OurMine смогли размещать сообщения на сайте. Вот скриншот домашней страницы, на которой читатели проснулись после взлома TechCrunch:

Как это исправить: каждая роль пользователя в WordPress разрешает доступ только к определенным областям сайта. В зависимости от того, что вам нужно от пользователя на вашем сайте, вы можете назначить эти роли. Следование этому принципу гарантирует, что только люди, которым вы доверяете, могут получить доступ ко всему сайту. И если что-то пойдет не так, вы знаете, кто за это ответит.

7. Не создавать резервные копии

Резервные копии — ваша подушка безопасности. Его отсутствие может привести к неприятностям, когда произойдет бедствие. Если ваш сайт взломан и посты удалены, вы можете легко восстановить свой сайт до нормального состояния с помощью резервных копий. Но использовать любую службу резервного копирования не рекомендуется, поскольку многие службы резервного копирования неэффективны. Например, многие плагины резервного копирования хранят резервные копии на ваших веб-серверах. Некоторые из них хранят резервные копии в одном месте. Сервер вашего веб-сайта не является идеальным местом для хранения резервных копий, поскольку сервер берет на себя бремя резервного копирования помимо выполнения обычных процессов. Это тормозит скорость вашего сайта. Хранение только одной резервной копии означает, что если вы ее потеряете, у вас не будет других резервных копий, на которые можно было бы опереться.

Как это исправить: прежде чем выбрать службу резервного копирования, проверьте функции, чтобы узнать, где они хранят резервные копии. Если вы не можете найти нужную информацию, отправьте им письмо с прямыми вопросами о том, где они хранят резервные копии и хранят ли они их в нескольких местах. Чтобы узнать больше о том, как выбрать надежные резервные копии, ознакомьтесь с этим постом .

8. Не использовать службу безопасности

Многие владельцы веб-сайтов, особенно те, у которых есть небольшие веб-сайты с меньшим трафиком, считают, что их сайт незначителен и поэтому не привлечет внимания хакера. Но сегодня у хакеров есть множество причин для атаки на небольшой веб-сайт . Они могут использовать его для хранения файлов или рассылки спама, среди прочего. На самом деле, многие хакерские группы предпочитают атаковать небольшие сайты, потому что маленькие сайты слабо относятся к своей безопасности и поэтому их легче взломать. Они запускают массовые атаки методом грубой силы , когда боты пытаются угадать правильное имя пользователя и учетные данные, чтобы проникнуть на сайт. Один из наиболее предпочтительных методов взлома заключается в использовании уязвимых плагинов и тем.

Как это исправить: стандартная служба безопасности предлагает важные функции безопасности, такие как брандмауэр WordPress, который помогает предотвратить взлом вашего сайта хакерами.

Помимо принятия вышеуказанных мер по исправлению вашего сайта, вы можете принять еще несколько мер безопасности. Мы настоятельно рекомендуем следовать этому руководству — Защитите свой сайт WordPress с помощью wp-config.php.

Всякий раз, когда обнаруживается уязвимость в плагине, темах или даже ядре, разработчики выпускают патч через обновление. Поэтому обновление всех ваших тем, плагинов и ядра WordPress является хорошей практикой безопасности. MalCare — один из лучших плагинов безопасности WordPress предлагает функцию управления сайтом, которая позволяет вам обновлять плагины, темы и ядро WordPress с панели инструментов MalCare. Это особенно полезно для людей, которым нужно поддерживать много веб-сайтов. Вход на каждый веб-сайт и обновление тем, плагинов и ядра — это трудоемкая работа. Такие сервисы, как MalCare, облегчают владельцам сайтов соблюдение правил безопасности.

Помимо управления брандмауэром и сайтом, плагин безопасности также предлагает услуги ежедневного сканирования. Если ваш сайт заражен вредоносным ПО, плагин поможет вам восстановить взломанный сайт. Если вы чувствуете себя более комфортно с командой, предоставляющей вам услуги по обслуживанию веб-сайта WordPress напрямую, чтобы полностью управлять безопасностью вашего веб-сайта, WP Buffs станет отличным вариантом. Они заботятся об обновлениях, безопасности, скорости веб-сайта и текущих изменениях независимо от того, управляете ли вы 1 веб-сайтом или 1000!

Что дальше?

Использование хорошего плагина безопасности WordPress — это первый шаг к созданию безопасного веб-сайта или обеспечению безопасности WordPress. Некоторые дополнительные меры безопасности, которые вы можете предпринять, включают блокировку IP-адресов, защиту страницы входа и следование этому полному руководству по безопасности WordPress, чтобы узнать больше. как защитить свой сайт WordPress.

Если вы совершали какие-либо из этих ошибок в прошлом, надеюсь, этот пост помог вам увидеть, что вы делали неправильно и как их исправить. Мы приветствуем любые вопросы, которые могут у вас возникнуть относительно этих ошибок безопасности WordPress и их исправлений. Пожалуйста, свяжитесь с нами через нашу страницу контактов .