28 лучших рекомендаций и советов по безопасности WordPress

Опубликовано: 2024-01-05WordPress — мощная система управления контентом (CMS), но ее популярность означает равное внимание хакеров. Без необходимых мер безопасности ваш сайт может быть уязвим для атак.

К счастью, есть несколько вещей, которые вы можете сделать, чтобы обеспечить безопасность вашего сайта. Это варьируется от простых задач, таких как обновление плагинов и выполнение резервного копирования, до более сложных стратегий, таких как переход к хостинг-провайдеру с более строгими мерами безопасности.

В этой статье мы познакомим вас с 28 лучшими практиками безопасности WordPress, которые помогут вам обеспечить защиту вашего сайта.

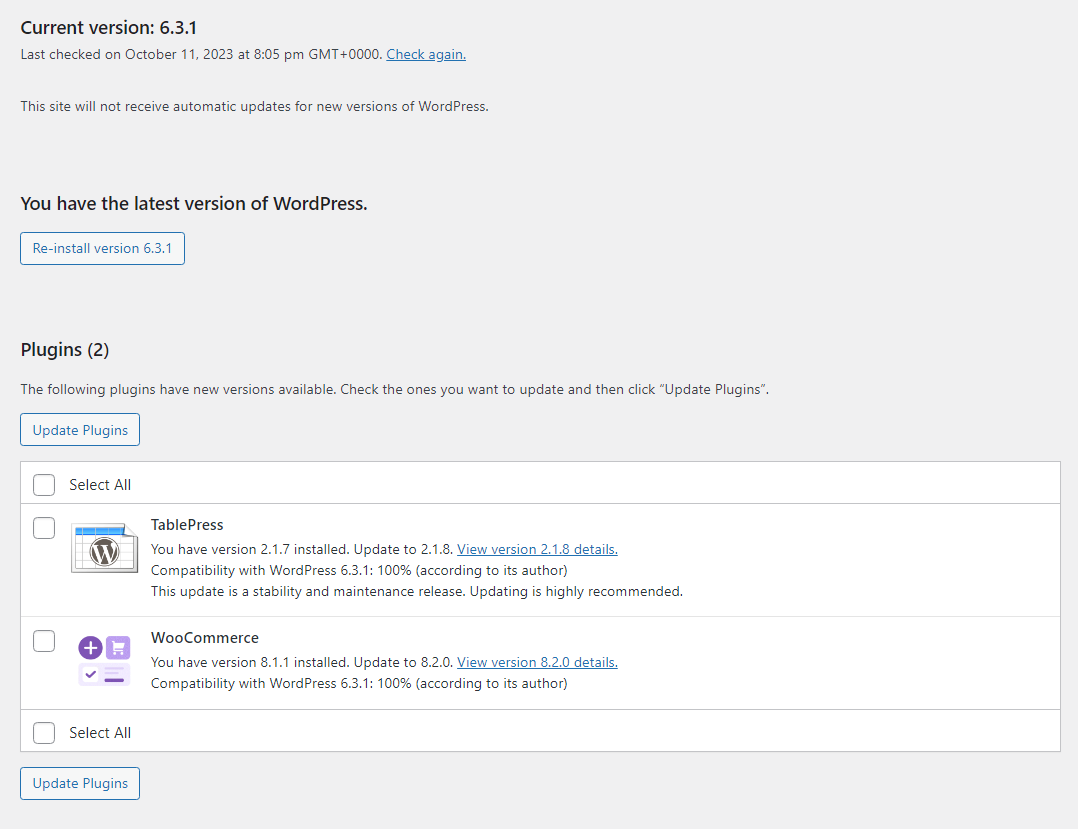

1. Постоянно обновляйте WordPress, плагины и темы.

Устаревшее программное обеспечение представляет огромную угрозу для веб-сайтов. Если плагин или тема не обновлялись месяцами или годами, у хакеров будет больше времени для поиска уязвимостей в программном обеспечении и поиска доступа к сайтам, которые его используют.

Проще говоря: если вы используете более старую версию WordPress, ваш сайт уязвим для атак. Это также относится к любым плагинам или темам на вашем сайте.

Важно помнить, что WordPress ошеломляюще популярен. На нем работает около 43 процентов всех известных веб-сайтов. Это означает, что один-единственный плагин с проблемой безопасности может привести к появлению сотен или тысяч сайтов, открытых для киберпреступников.

Самый простой способ защитить себя от этих уязвимостей — поддерживать WordPress и все его компоненты в актуальном состоянии. Это может быть так же просто, как ежедневная проверка информационной панели, чтобы увидеть, какие обновления доступны, и их выполнение.

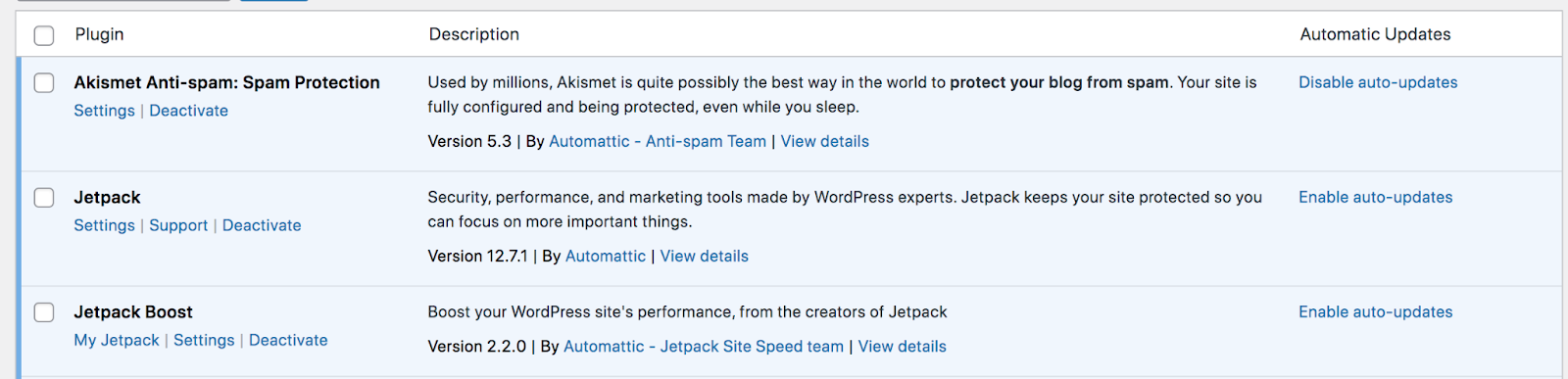

В случае с плагинами вы можете настроить их на автоматическое обновление по одному. Для этого перейдите в «Плагины» → «Установленные плагины» и нажмите « Включить автообновление для плагинов, которые вы хотите обновлять автоматически».

2. Измените имя пользователя «admin» по умолчанию.

Одна из самых больших ошибок безопасности, которую могут совершить пользователи WordPress, — это выбор имени пользователя, например «admin» или «administrator». Это имена пользователей по умолчанию, которые WordPress устанавливает для вас, и их сохранение облегчает злоумышленникам проникновение.

Многие хакеры пытаются проникнуть на веб-сайт, используя как можно больше комбинаций имен пользователей и паролей. Это называется атакой грубой силы. Если кто-то уже знает ваше имя пользователя, это означает, что ему нужно угадать только один фактор входа.

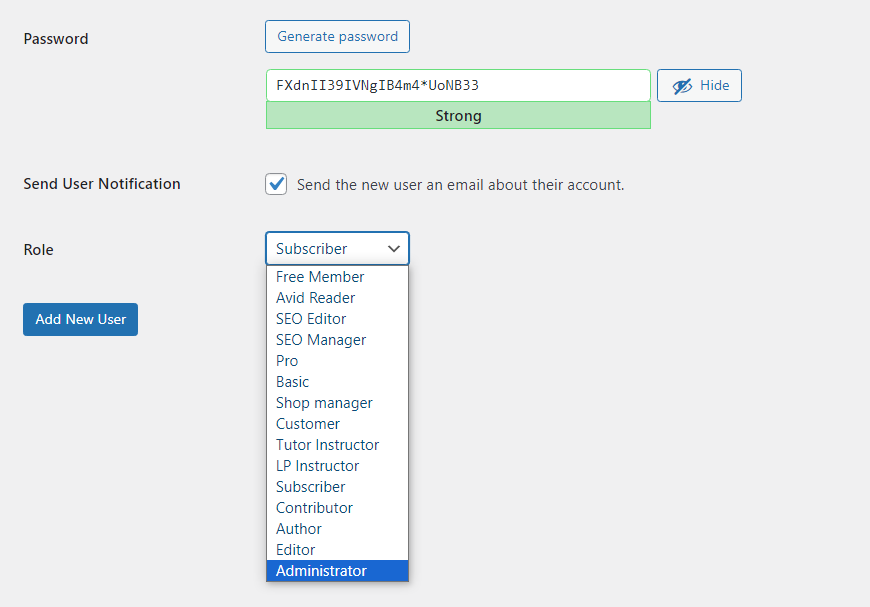

WordPress не позволяет вам изменить имя пользователя для учетной записи администратора после его установки. Чтобы внести изменения, вам необходимо создать новую учетную запись, предоставить ей роль администратора и удалить старую.

Вы можете сделать это, перейдя в «Пользователи» → «Добавить нового» . Затем введите данные учетной записи, включая имя пользователя, которое трудно угадать, и выберите «Администратор» в меню «Роль» .

В следующий раз, когда вы создадите веб-сайт WordPress, вам нужно будет установить другое имя пользователя администратора. Это простое изменение значительно усложнит злоумышленникам доступ к учетной записи.

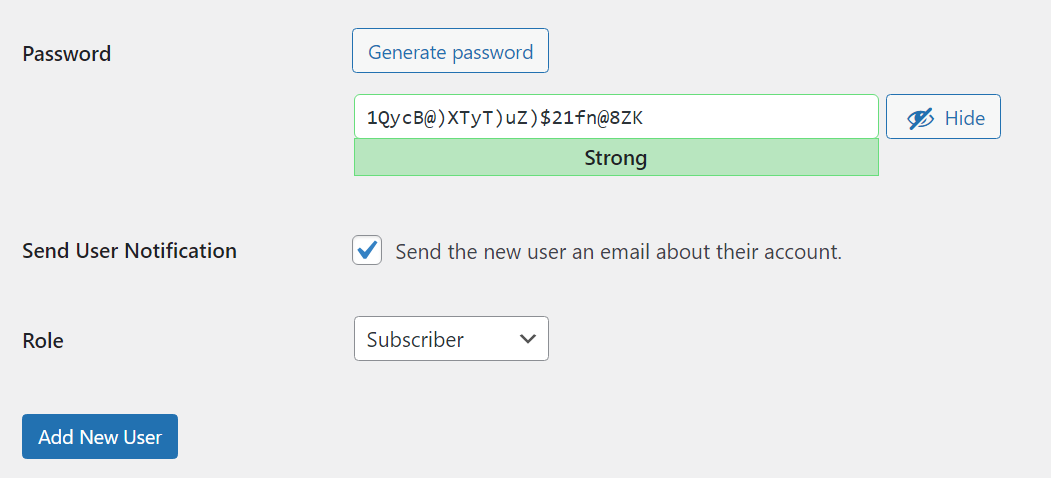

3. Используйте надежные пароли и регулярно меняйте их.

Если вы используете простой пароль, например «1234», или один и тот же для каждой учетной записи, то получение кем-то доступа к вашему сайту — это всего лишь вопрос времени.

Хотя существуют способы восстановить доступ к украденным учетным записям, этот процесс может быть трудным. Кроме того, хакер может нанести непоправимый ущерб вашему контенту и репутации.

Когда вы создаете новую учетную запись в WordPress, CMS сгенерирует для вас надежный пароль. Обычно это комбинация букв, цифр и специальных символов.

Вы можете использовать этот пароль или изменить его на что-то более запоминающееся (сохранив при этом сочетание букв и цифр).

Вы даже можете использовать диспетчер учетных данных, если вам трудно его запомнить. Менеджеры паролей могут помочь вам создать надежные пароли для всех ваших учетных записей и обеспечить их безопасность.

Для дополнительной безопасности вам следует периодически менять пароли. Таким образом, если произойдет утечка учетных данных, ваша учетная запись будет в безопасности.

4. Внедрите двухфакторную аутентификацию (2FA).

Как и на многих других веб-сайтах, для входа в WordPress требуется имя пользователя и пароль. Это означает, что безопасность входа во многом зависит от того, насколько надежны ваши учетные данные.

Даже при использовании самого надежного пароля существует вероятность того, что кто-то получит доступ к вашей учетной записи или другим пользователям вашего сайта. Эффективным способом избежать этого нарушения является использование двухфакторной аутентификации (2FA).

Когда вы включаете 2FA, вашему сайту потребуется дополнительный метод проверки для входа пользователей. Обычно это одноразовый код, отправляемый по SMS, электронной почте или через приложение для аутентификации.

Поскольку хакеры не имеют доступа к вашему мобильному устройству или электронной почте, они не смогут войти в вашу учетную запись. Некоторые веб-сайты предлагают возможность использования 2FA, тогда как другие применяют ее.

Если вы используете Jetpack, вы можете разрешить пользователям входить в систему под своими учетными записями WordPress.com. Также есть возможность использовать функцию 2FA WordPress.com.

Вы можете найти эти настройки, перейдя в Jetpack → Настройки и найдя раздел входа в систему WordPress.com . Затем просто переключите соответствующий переключатель.

5. Используйте шифрование HTTPS через сертификат SSL.

Сертификат уровня защищенных сокетов (SSL) позволяет вашему веб-сайту загружаться по протоколу HTTPS, который является безопасной версией HTTP. Сертификат подтверждает, что ваш веб-сайт является подлинным и что связь между браузером и сервером зашифрована.

Вы можете бесплатно получить SSL-сертификат от нескольких организаций, таких как Let's Encrypt. Многие веб-хосты WordPress автоматически установят сертификат SSL для вашего сайта. Другие веб-хосты позволят вам настроить сертификат вручную через cPanel.

6. Установите надежный плагин безопасности.

Плагины безопасности WordPress часто включают в себя набор функций и инструментов, которые помогут защитить ваш сайт. Обычно они включают в себя:

- Защита от спама

- Защита от атак типа «отказ в обслуживании» (DDoS)

- Брандмауэр веб-приложений (WAF)

- Сканирование и очистка вредоносных программ

- Автоматическое резервное копирование

Вы можете найти отдельные плагины WordPress, которые выполняют каждую из этих задач отдельно. Но если вы выберете комплексный инструмент безопасности, вы сможете управлять несколькими функциями из одного места, что облегчит вашу работу.

Фактически, использование правильного плагина может помочь вам отметить несколько пунктов в этом списке лучших практик безопасности WordPress. Jetpack Security включает в себя все только что упомянутые функции и многие другие.

7. Регулярно создавайте резервные копии вашего сайта.

Регулярное резервное копирование данных, пожалуй, самое важное, что вы можете сделать, чтобы обеспечить их безопасность. Когда дело доходит до веб-сайтов, полное резервное копирование может оказаться спасением в случае нарушения безопасности или неисправности.

Если ваш сайт взломан или перестает работать должным образом, самым простым способом решить проблему может быть восстановление последней резервной копии. Чем более поздней является резервная копия, тем меньше вероятность потери важной информации.

Как только сайт снова заработает должным образом, вы сможете предпринять необходимые шаги, чтобы защитить его от дальнейших атак.

Существует множество вариантов резервного копирования для WordPress. Некоторые веб-хосты предлагают автоматическое резервное копирование в рамках вашего плана хостинга (обычно, если это управляемая услуга). Однако лучше не полагаться исключительно на эти резервные копии. Если ваш сервер скомпрометирован — из-за ошибки кодирования, ошибки хоста или взлома — резервные копии тоже могут быть взломаны.

Лучшим вариантом является использование плагина, который хранит резервные копии за пределами сайта. Jetpack VaultPress Backup — один из таких вариантов. Инструмент доступен как отдельный плагин и как часть упомянутого ранее пакета Jetpack Security. Он автоматически создает резервную копию вашего сайта всякий раз, когда вы вносите изменения.

Эти резервные копии в реальном времени идеальны, если вы постоянно добавляете новый контент на свой веб-сайт. Это означает, что у вас всегда будет копия последней версии. Кроме того, резервные копии хранятся за пределами сайта, поэтому у вас всегда будет к ним доступ, даже если ваш сайт полностью не работает.

8. Используйте брандмауэр веб-приложений (WAF)

WAF — это тип брандмауэра, предназначенный для фильтрации входящего и исходящего трафика веб-сайта. Он использует правила для фильтрации определенных типов трафика и может блокировать известные вредоносные IP-адреса.

WAF разработаны, чтобы помочь вам остановить распространенные типы кибератак, включая SQL-инъекции, межсайтовый скриптинг (XSS) и подделку межсайтовых запросов (CSRF). Они способны на это благодаря своей сложной системе правил.

Чем полнее правила межсетевого экрана, тем он эффективнее. Многие плагины безопасности (включая Jetpack Security) могут похвастаться сложными WAF с наборами правил, разработанными на основе многолетнего опыта борьбы с атаками WordPress.

Хотя вы можете настроить WAF вручную, лучше всего использовать либо веб-хостинг, либо плагин безопасности, который настроит его за вас. Таким образом, вы можете использовать существующую базу данных угроз и просто включить брандмауэр.

9. Регулярно сканируйте на наличие вредоносного ПО

Сканирование вашего веб-сайта на наличие вредоносного ПО предполагает использование стороннего инструмента или плагина безопасности. Это программное обеспечение проверяет файлы, плагины и темы вашего сайта на наличие вредоносных программ. Если он обнаружит что-то неладное, он сообщит вам, в чем проблема.

Помните, когда вы запускали антивирусное сканирование своего компьютера, и это занимало вечность? Теперь большинство антивирусных программ просто работают в фоновом режиме и беспокоят вас только в случае возникновения проблем. Сканирование вредоносных программ с помощью Jetpack Security работает так же без проблем.

И, в отличие от других инструментов, которые только сообщают вам о наличии проблемы, если Jetpack что-то находит, он обычно предлагает решения для устранения проблемы — часто одним щелчком мыши.

Если вы примете меры для защиты своего сайта, заражение вредоносным ПО должно случаться крайне редко. Тем не менее, никогда не помешает настроить автоматическое сканирование на наличие вредоносных программ на случай, если вы столкнетесь с эксплойтом нулевого дня или каким-либо другим типом атаки, которую трудно остановить.

10. Блокируйте спам в формах и комментариях.

Любой сайт WordPress с открытыми разделами или формами комментариев может столкнуться со спамом. Это может варьироваться от размещения конкурентами ссылок на свои сайты до злоумышленников, распространяющих вредоносные URL-адреса или пытающихся использовать сценарии для получения несанкционированного доступа.

Простое решение этой проблемы — модерировать комментарии на вашем сайте. Но по мере роста вашего сайта фильтрация спам-комментариев может стать постоянной работой. Нередко тысячи сообщений ожидают модерации.

Вы можете попытаться использовать CAPTCHA, чтобы остановить отправку спама роботами, но вы неизбежно будете раздражать некоторых пользователей и уменьшать законное взаимодействие и конверсии, необходимые вашему сайту для процветания.

Лучший вариант — использовать Akismet. Этот инструмент работает полностью в фоновом режиме, предотвращая рассылку спама в комментариях и формах, поэтому вы даже не замечаете, как это происходит. Законным пользователям разрешено продолжать игру без необходимости решать головоломку, отвечать на загадку или даже щелкать поле.

Все это происходит с точностью 98%.

Akismet также можно настраивать, чтобы немедленно удалять определенные комментарии и оставлять другие, чтобы вы могли вручную просмотреть и одобрить или отклонить их.

Вы можете получить Akismet как отдельный плагин, но если вы стремитесь улучшить свою общую безопасность и удобство использования с наименьшими усилиями (и затратами), вы также можете получить его как часть плана Jetpack Security.

11. Внедрите безопасные права доступа к файлам с помощью FTP.

Каждый файл и папка в системе UNIX имеет набор разрешений. Эти разрешения представлены наборами из трех чисел. Например, «777» означает, что каждый пользователь имеет полные права на запись, чтение и выполнение файла или каталога.

Первое из трех чисел указывает, кому принадлежит файл или каталог. Второе число обозначает учетные записи в группе владельцев, а третье — для всех остальных пользователей.

В приведенном выше примере каждая семь означает, что каждый из этих типов пользователей имеет разрешения на чтение (четыре), запись (2) и выполнение (1). Если сложить эти значения, получится семерка.

Права доступа к файлам и каталогам WordPress будут определять, кто может получать к ним доступ, читать и редактировать их. Рекомендуемые права доступа к файлам для WordPress: 755 для каталогов и 644 для файлов.

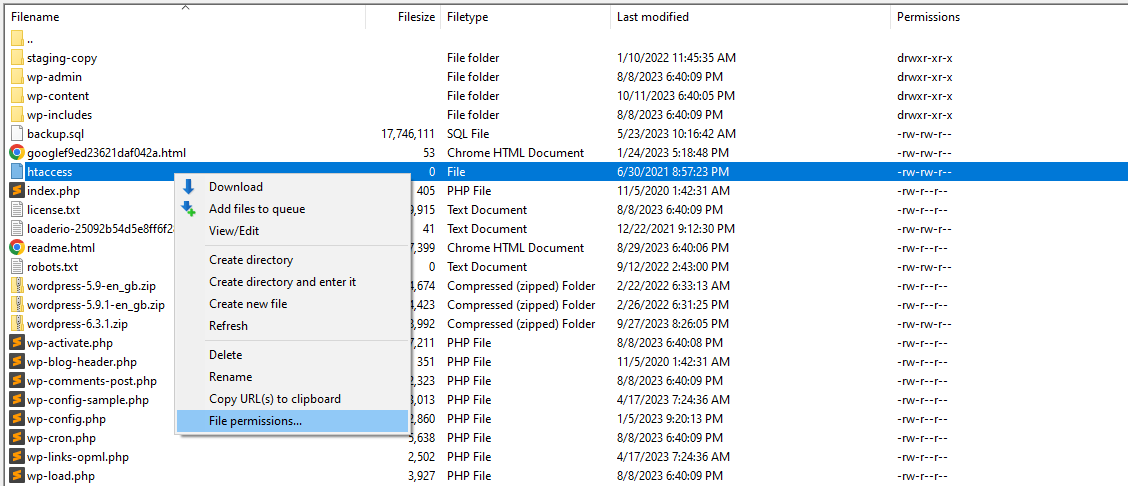

Чтобы установить эти разрешения, вам необходимо подключиться к вашему веб-сайту с помощью инструмента протокола передачи файлов (FTP), такого как FileZilla. Вы можете получить учетные данные FTP из своей учетной записи хостинга.

Подключившись к своему сайту, перейдите в корневой каталог (обычно он обозначается как public_html ). Внутри этой папки вы можете выбрать любой подкаталог или файл, щелкнуть его правой кнопкой мыши и выбрать параметр «Разрешения для файлов» .

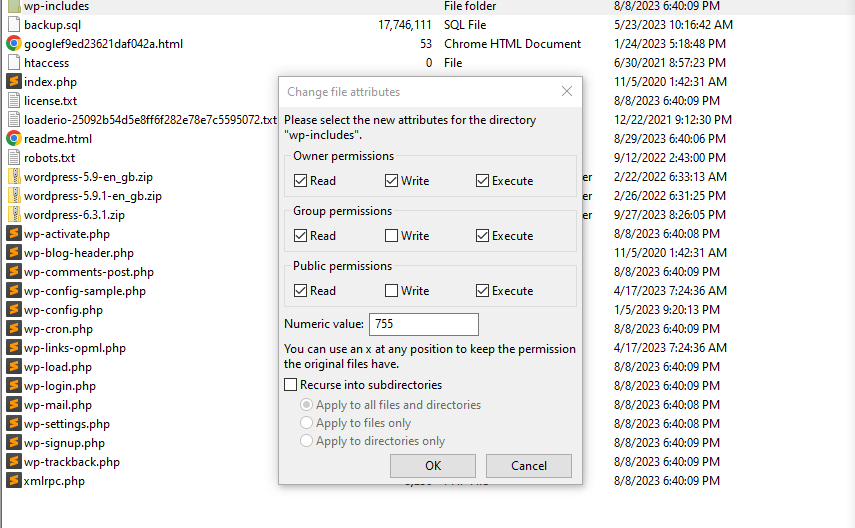

Появится новое окно, в котором вы сможете установить разрешения для файла или каталога, выбранного вами в поле числового значения .

Если вы измените разрешения для каталогов, вы также увидите опцию « Рекурсивно в подкаталоги» . Это позволит вам установить одинаковые разрешения для всех подкаталогов или файлов.

Обратите внимание, что из правила есть некоторые исключения, когда речь идет об оптимальных разрешениях для файлов WordPress. Одним из них является файл wp-config.php , о котором мы поговорим в следующем разделе.

12. Защитите свой файл wp-config.php.

Файл wp-config.php содержит важную информацию о вашем веб-сайте и его базе данных. Это один из самых важных файлов ядра WordPress, а это значит, что вам следует предпринять дополнительные шаги для его защиты.

Что касается разрешений, лучше всего установить для wp-config.php значение 400 или 440. Если вы помните разбивку из предыдущего раздела, вы знаете, что эти значения разрешений переводятся так:

- 400: Только владелец может прочитать файл.

- 440: Только владелец и пользователи в группе владельцев могут читать файл.

Это полностью удаляет разрешения на запись из wp-config.php . Обычно это безопасный выбор, поскольку он не позволяет никому изменять настройки файла.

Другой способ защитить wp-config.php — переместить его на один уровень выше корневого каталога. WordPress будет искать файл на один каталог выше, если не сможет найти его в расположении по умолчанию.

Это означает, что WordPress по-прежнему будет работать как обычно, но злоумышленники могут быть обмануты тем фактом, что они не смогут найти файл.

13. Отключите редактирование файлов в вашем файле wp-config.php.

WordPress предлагает несколько вариантов редактирования файлов. Один из них — использование редакторов файлов плагинов и тем, доступных на панели управления.

Эти редакторы файлов позволяют вам вносить изменения в код вашего сайта без необходимости подключения к нему через FTP. Обратной стороной этого подхода является то, что если хакер получит доступ к учетной записи, у которой есть разрешение на использование этих редакторов, он может нанести ущерб вашему сайту.

Поэтому вы можете рассмотреть возможность отключения редактирования файлов в WordPress. Вы можете сделать это, открыв файл wp-config.php и добавив в него следующую строку кода:

define('DISALLOW_FILE_EDIT', true);Обратите внимание, что некоторые темы и плагины автоматически отключают редактирование файлов. Если вы не видите редакторы файлов или тем на панели управления, вероятно, вы используете один из этих инструментов.

14. Ограничьте просмотр каталогов в вашем файле .htaccess.

Если просмотр каталогов включен, вы можете посетить yourwebsite.com/content/ . Вместо ошибки «403 запрещено» вы увидите список подкаталогов и файлов внутри этой папки.

Отключение просмотра каталогов является обязательным, если вы хотите защитить свой сайт. Если кто-то сможет увидеть содержимое папок вашего сайта, он сможет получить много информации, например, какую тему и плагины вы используете. Они также смогут неограниченно перемещаться по медиафайлам, что ужасно с точки зрения конфиденциальности.

Большинство веб-хостов WordPress по умолчанию отключают просмотр каталогов. Если у вас нет этой функции, вы можете включить ее самостоятельно, отредактировав файл .htaccess в корневом каталоге.

Для этого откройте файл и добавьте следующую строку кода:

Options -IndexesСохраните изменения и закройте файл. Теперь, если вы попытаетесь перейти в каталог через браузер, вы получите сообщение об ошибке, сообщающее, что у вас нет к нему доступа.

15. Ограничьте доступ к каталогу wp-admin.

wp-admin — это местоположение по умолчанию для каталога WordPress. Если вы посетите домашнюю страницу своего веб-сайта и добавите /wp-admin в конец URL-адреса, вы попадете на панель управления WordPress (после прохождения страницы входа в систему).

Эта структура является стандартной для веб-сайтов WordPress. Это упрощает поиск панели управления и доступ к ней как вам, так и злоумышленникам.

Один из способов защитить администратора WordPress — защитить его паролем. Таким образом, пользователям придется вводить другой пароль после прохождения страницы входа в систему.

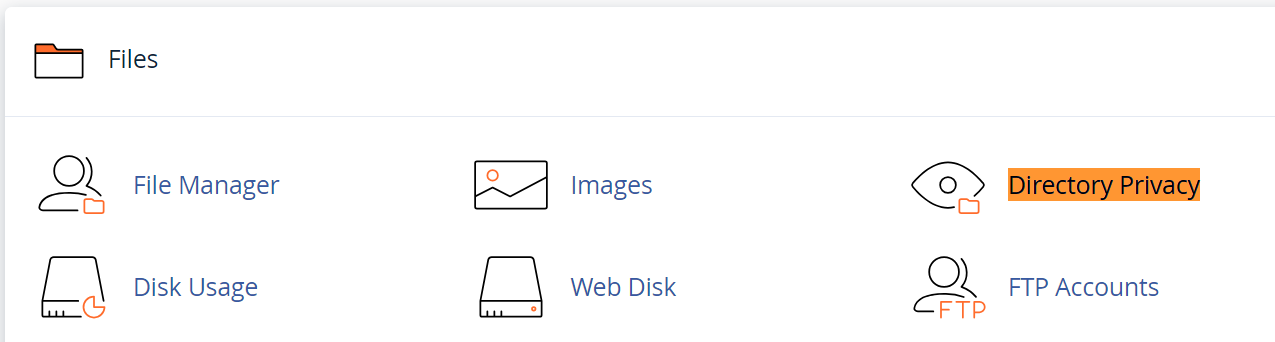

Если ваш веб-хост использует cPanel, вы можете добавить пароль к каталогу wp-admin , используя Конфиденциальность каталога. инструмент.

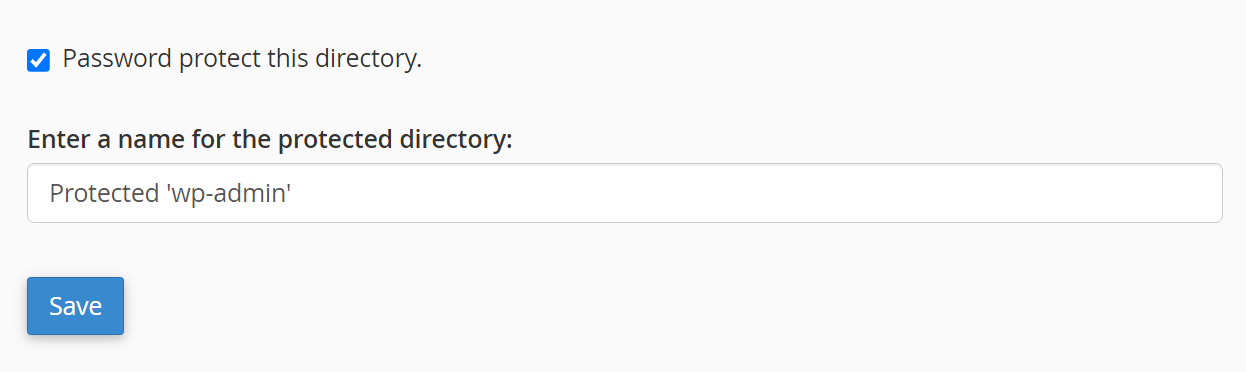

Как только вы окажетесь внутри этого инструмента, просматривайте папки, пока не найдете каталог wp-admin . Нажмите на РЕДАКТИРОВАТЬ кнопку рядом с ним и на следующей странице отметьте опцию « Защитить этот каталог паролем ».

Теперь инструмент конфиденциальности каталога попросит вас установить пароль для wp-admin . После сохранения пароля попробуйте получить доступ к панели управления WordPress. Всплывающее окно с паролем должно появиться прямо в браузере.

16. Скройте URL-адрес входа в wp-admin.

Еще один способ защитить администратора WordPress — изменить URL-адрес, ведущий на страницу входа. Если вы объедините эту стратегию с дополнительной защитой паролем, описанной в разделе выше, ни один злоумышленник не сможет проникнуть в панель управления вашего сайта.

Вы можете изменить URL-адрес wp-login вручную, но использование плагина может упростить процесс. WPS Hide Login — это простой инструмент, который позволяет вам установить новый URL-адрес для входа без необходимости редактировать какой-либо код вашего сайта.

После установки плагина перейдите в «Настройки» → «WPS Скрыть вход» и найдите раздел с надписью «URL-адрес входа». Используйте поле рядом с этой опцией и замените URL-адрес входа по умолчанию на собственный.

Возможно, вы захотите использовать случайное сочетание букв и цифр. Это затруднит догадку злоумышленникам. Просто обязательно добавьте новую страницу входа в закладки или установите URL-адрес, который вы сможете запомнить.

17. Ограничьте попытки входа в систему.

Как упоминалось ранее, злоумышленники могут получить доступ к вашему сайту, опробовав несколько комбинаций имен пользователей и паролей. Установка надежных паролей может быть эффективным способом заблокировать их попытки, но есть еще кое-что, что вы можете сделать, чтобы остановить атаки методом перебора.

Это предполагает ограничение количества попыток входа в систему, которые пользователи могут сделать за определенный период времени. Это ограничение не повлияет на обычных пользователей, но его должно быть достаточно, чтобы предотвратить атаки грубой силы с использованием ботов. Ограничивая скорость, с которой они могут пробовать новые учетные данные, вы можете свести к минимуму шансы на успех.

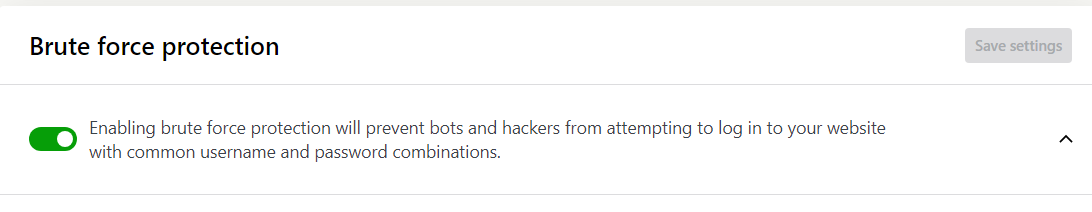

Существует множество инструментов, которые вы можете использовать для ограничения попыток входа в WordPress. Если вы используете Jetpack, у вас есть доступ к его функции защиты от перебора. Это автоматически ограничивает попытки входа в систему, которые Jetpack определяет как вредоносные.

Jetpack также может помочь вам внести IP-адреса в список разрешенных, чтобы они не блокировались инструментом защиты от перебора. Вы можете использовать это для своего IP-адреса и IP-адреса ваших коллег, чтобы предотвратить ложные срабатывания.

18. Автоматический выход бездействующих пользователей

Многие веб-сайты выходят из вашей учетной записи через определенный период времени. Это мера безопасности, предназначенная для предотвращения перехвата вашего сеанса другими людьми, если они получат доступ к вашему компьютеру.

Это может не быть проблемой в зависимости от того, откуда вы входите в систему, но эту меру безопасности все равно стоит реализовать. Это особенно актуально, если есть другие люди, которые имеют доступ к панели управления вашего сайта.

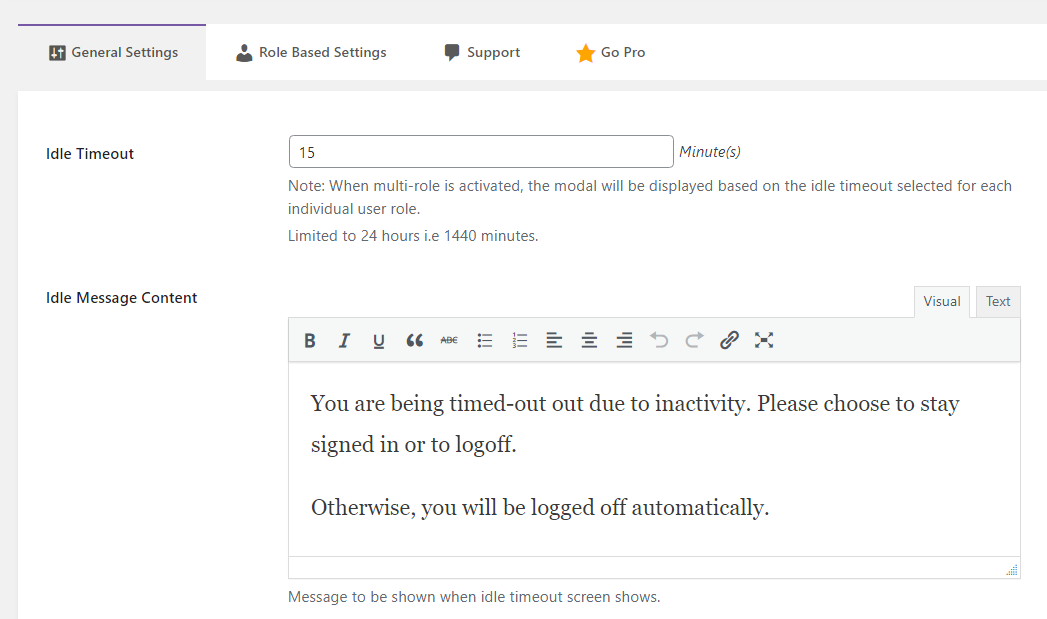

WordPress не осуществляет выход пользователей автоматически. Чтобы добавить эту функциональность, вам нужно будет использовать такой плагин, как Inactive Logout.

После установки плагина перейдите в «Настройки» → «Неактивный выход» → «Общие настройки» . Найдите параметр «Тайм-аут простоя» и установите любое значение таймера в минутах.

Теперь пользователи будут автоматически выходить из системы, если они бездействуют в течение этого времени. Плагин также позволяет вам настроить сообщение, информирующее их о том, почему их сеанс закрыт, чтобы они не запутались, когда вернутся.

19. Измените префикс базы данных WordPress по умолчанию.

У каждой базы данных WordPress есть имя. По умолчанию это имя — wp_something, где «что-то» заменяет фактическое имя базы данных.

Что действительно важно здесь, так это префикс. По умолчанию WordPress использует префикс wp_ , что означает, что злоумышленники могут легко угадать полное имя базы данных.

Простое изменение префикса может значительно усложнить эту задачу для злоумышленников. К сожалению, изменить префикс базы данных WordPress не так просто.

Этот процесс требует от вас редактирования обоих основных файлов и внесения изменений в саму базу данных. Поэтому, прежде чем делать что-либо еще, вам необходимо выполнить полную резервную копию веб-сайта, включая все файлы и базу данных. Таким образом, если что-то пойдет не так, вы сможете восстановить резервную копию.

Для начала зайдите на сайт через FTP и перейдите в файл wp-config.php . Откройте файл и найдите внутри эту строку:

$table_prefix = 'wp_';Вы можете пойти дальше и заменить префикс «wp_» чем-то другим, например «newprefix_». Но это всего лишь пример. Вам захочется выбрать что-то, о чем сложно угадать.

Теперь сохраните файл и получите доступ к базе данных с помощью phpMyAdmin. Выберите базу данных WordPress из списка слева и нажмите SQL в меню вверху экрана над списком таблиц.

Откроется страница, на которой вы сможете выполнять команды SQL, влияющие на базу данных. Теперь вам нужно заменить существующие префиксы таблиц для всех таблиц в базе данных. По умолчанию это означает следующие таблицы:

- wp_options

- wp_postmeta

- wp_posts

- wp_term_relationships

- wp_term_taxonomy

- wp_terms

- wp_commentmeta

- wp_comments

- wp_links

Имейте в виду, что некоторые плагины также могут добавлять в базу данных новые таблицы. Вам также потребуется обновить префиксы этих таблиц.

Для каждой таблицы вам необходимо выполнить следующую команду SQL:

RENAME table wp_xxxx TO newname_xxxx;Заполнители «xxxx» обозначают имя каждой таблицы после подчеркивания. Аналогичным образом вам нужно будет изменить префикс newname_ на тот, который вы установили ранее при изменении wp-config.php .

Повторите этот процесс по мере необходимости для каждой таблицы в базе данных. Когда вы будете готовы, вы можете вернуться на панель управления.

Изменение префикса базы данных может привести к поломке любых активных плагинов и тем на вашем сайте. Эти инструменты не распознают обновленную базу данных, пока вы не деактивируете и не активируете их повторно.

Поэтому вам нужно будет просмотреть каждый плагин и тему на вашем сайте и следовать этому процессу. Когда вы закончите, проверьте свой сайт, чтобы убедиться, что все работает как надо.

20. Скройте свою версию WordPress

Раньше WordPress отображал версию программного обеспечения, используемого сайтом, в нижнем колонтитуле. Идея заключалась в том, что эта информация может быть полезна для устранения неполадок, и ее было бы гораздо легче найти, если бы она была легко доступна посетителям внешнего интерфейса.

Проблема с этим подходом заключается в том, что отображение номера версии означает, что злоумышленники могут найти уязвимости, специфичные для этой версии. Это дает злоумышленникам много информации, которую они могут использовать для проведения атаки на ваш сайт.

Плюс эта функция не несет для вас никакой практической пользы. В конце концов, вы всегда можете проверить версию WordPress вашего сайта на панели управления.

Новые версии WordPress больше не отображают эту информацию во внешнем интерфейсе. Если вы видите номер версии в нижнем колонтитуле, это означает, что вашему сайту уже давно пора обновить WordPress.

21. Поддерживайте актуальность версии PHP

Как вы, наверное, знаете, WordPress в основном построен на PHP. Он использует этот язык программирования для выполнения большинства задач администрирования.

PHP — это тоже программное обеспечение. Это означает, что он получает регулярные обновления с новыми функциями и функциями, а также улучшенную производительность.

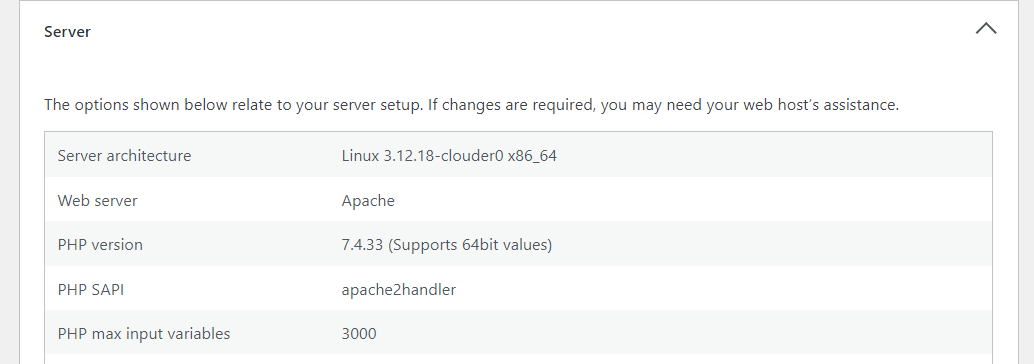

WordPress требует, чтобы на вашем сервере работал PHP версии 7.4 или выше. Существуют более поздние версии PHP, и каждая из них обеспечивает повышение производительности и безопасности программного обеспечения. Эти обновления также передаются и на сам WordPress.

Большинство авторитетных веб-хостов обновляют PHP на своих серверах по мере выхода новых версий. Некоторые провайдеры даже позволяют переключаться между версиями вручную (что может быть необходимо для устранения ошибок на вашем сайте WordPress).

Вы можете проверить, какая версия PHP работает на вашем сайте, перейдя в «Настройки» → «Состояние сайта» → «Информация» → «Сервер» на панели управления WordPress. Здесь вы увидите обзор конфигурации вашего сервера, включая версию PHP, которую он использует.

Если эта версия устарела, вы можете обратиться к своему веб-хостеру. Возможно, они смогут обновить PHP для вас. Тем не менее, это то, чего вам не следует делать. это необходимо сделать, если вы используете надежного хостинг-провайдера, поскольку он позаботится об этом за вас.

22. Отключите отчеты об ошибках PHP.

WordPress поставляется с инструментом отладки, который позволяет CMS регистрировать ошибки PHP. Вы можете использовать эти отчеты об ошибках для устранения технических проблем на вашем веб-сайте.

К сожалению, эти отчеты также могут привести к проблемам с безопасностью. Если злоумышленники получат доступ к журналам ошибок PHP, они смогут получить много информации о том, как работает ваш сайт. Они могут увидеть, какие плагины активны на вашем сайте (если они отображают ошибки), а также важные файлы на вашем сайте с проблемами PHP.

Если вы не занимаетесь активным устранением ошибок в WordPress, вам не нужно включать отчеты об ошибках PHP. Если вы используете его для диагностики проблемы, вам нужно отключить режим отладки WordPress, как только вы получите необходимую информацию.

Отключение отчетов об ошибках PHP требует изменения файла wp-config.php , который находится в корне WordPress. каталог. Вы можете получить доступ к каталогу через FTP, как показано ранее.

Затем откройте файл wp-config.php и добавьте следующую строку кода:

define ( 'WP_DEBUG', true );Изменить истинное значение false и сохраните файл. Это отключит журналы ошибок в WordPress.

При необходимости вы можете включить их снова в любой момент. Вам просто нужно изменить значение обратно на true .

23. Удалите ненужные плагины и темы.

Плагины и темы — вот что делает WordPress такой универсальной платформой. Они добавляют новые функции на ваш сайт и позволяют вам настроить его дизайн.

Проблема в том, что некоторые люди устанавливают десятки плагинов и тем, но используют лишь некоторые из них. Например, вы можете попробовать много разных тем, прежде чем остановиться на любимой, но никогда не удалять остальные.

Каждый активный плагин на вашем сайте представляет угрозу безопасности. Как правило, этот риск минимален для плагинов, которые получают регулярные обновления и имеют за собой авторитетную команду разработчиков. Для устаревших плагинов или плагинов, которые больше не получают обновлений, этот риск резко возрастает.

То же самое касается и тем. Наличие тем, которые вы не используете на своем сайте, может привести к уязвимостям.

Если вы не используете активно определенную тему или плагин, безопаснее всего удалить их (а не просто деактивировать). Это займет всего несколько минут, но может существенно повлиять на безопасность вашего сайта. Кроме того, если вы передумаете, вы всегда сможете переустановить удаленный плагин или тему.

Однако здесь есть исключение. Возможно, вы захотите оставить тему по умолчанию, например Twenty Twenty-Three , установленной, но неактивной, в целях устранения неполадок.

24. Удалите ненужные учетные записи пользователей.

Как правило, никто не должен иметь доступ к вашему веб-сайту без крайней необходимости. Если вам действительно необходимо предоставить кому-либо доступ (для публикации контента, выполнения обслуживания или обновления сайта), вам следует убедиться, что вы не назначаете ему роль пользователя с большим количеством разрешений, чем ему необходимо.

Как только человеку больше не нужен доступ к веб-сайту, вы можете удалить его учетную запись. Это не позволит им изменять веб-сайт без вашего согласия.

Эти учетные записи пользователей представляют еще один риск. Некоторые люди могут повторно использовать учетные данные из своих личных учетных записей для входа на ваш сайт. Если эти учетные данные будут раскрыты в результате нарушения безопасности, злоумышленники смогут использовать их для получения доступа к вашему веб-сайту.

Удалить учетные записи пользователей в WordPress очень просто. Для этого перейдите в Пользователи → Все пользователи и выберите учетную запись. Как только вы определите учетную запись, которую хотите удалить, наведите на нее курсор и нажмите «Удалить» .

Обратите внимание, что эта опция появится только в том случае, если вы являетесь администратором. Пока никто другой не имеет доступа к учетной записи администратора, вы должны быть единственным человеком, имеющим возможность удалять учетные записи пользователей.

25. Мониторинг активности пользователей

Если вы запускаете веб-сайт WordPress, на котором другие люди имеют доступ к панели управления для публикации контента, внесения изменений в сайт и его обновления, вы, вероятно, рано или поздно столкнетесь с проблемами безопасности. Например, кто-то может украсть свои учетные данные или установить плагин, который представляет угрозу безопасности сайта.

По этой причине администратору рекомендуется следить за тем, что делают другие, когда они используют сайт.

Журналы активности — это инструменты, которые отслеживают определенные события и отмечают, когда они происходят. Вы можете получить доступ к этому журналу и увидеть, кто, что и когда сделал. Это позволяет вам выявлять события и действия, которые могут негативно повлиять на безопасность вашего сайта.

Эта функция недоступна в WordPress по умолчанию, но вы можете добавить ее с помощью плагина. Jetpack Security включает журнал активности, в котором хранятся данные за последние 30 дней.

Журнал хранится за пределами сайта. Поэтому, если вы потеряете доступ к сайту, вы можете проверить журнал, чтобы узнать, что произошло, прежде чем восстанавливать недавнюю резервную копию.

26. Используйте CDN, чтобы снизить риск DDoS-атаки.

Сети доставки контента (CDN) могут помочь вам значительно сократить время загрузки. Они делают это путем кэширования вашего веб-сайта с помощью сети центров обработки данных, распределенных по всему миру. Когда кто-то посещает сайт, CDN перехватывает запрос и загружает копию с ближайшего сервера.

Использование CDN предлагает множество преимуществ, помимо сокращения времени загрузки. Например, ваш сервер меньше нагружается, а это значит, что ваш веб-сайт будет лучше подготовлен к обработке больших всплесков трафика. Более того, CDN может выступать в качестве барьера в случае атаки.

Если ваш веб-сайт подвергся DDoS-атаке, CDN может быстро его отключить. Многие CDN могут просить посетителей подтвердить, являются ли они людьми, если сеть обнаруживает что-то странное с соединением. Поскольку DDoS-атаки основаны на ботах, они часто не могут обойти эти типы проверок безопасности.

Даже если DDoS-атаке удастся достичь CDN, ее центры обработки данных созданы для управления огромными потоками трафика. Тем временем сам ваш сайт будет защищен CDN.

Вы можете интегрировать любой CDN с WordPress. Jetpack CDN очень легко настроить. Вы можете бесплатно включить его в плагине Jetpack, и CDN начнет кэшировать медиафайлы с вашего сайта.

27. Перейдите на хостинг-провайдера, ориентированного на безопасность.

У каждого веб-хостинга есть свое преимущество. Например, некоторые хостинг-провайдеры больше внимания уделяют безопасности и производительности, в то время как другие отдают предпочтение доступным ценам.

В идеале вы должны выбрать веб-хостинг, который обещает первоклассную производительность и безопасность (и не взимает за это несправедливую плату). Существует множество веб-хостов, которые соответствуют этим критериям и выполняют за вас важные задачи по обеспечению безопасности. Эти задачи могут включать в себя:

- Резервные копии

- Настройка WAF

- Защита от атак DDOS

- Сканирование и очистки вредоносных программ

Если вы хотите потратить больше времени и энергии на запуск вашего веб -сайта и меньше на защиту его от атак, вы захотите выбрать хоста, который ценит безопасность. Чтобы начать, вы можете взять список рекомендуемых хостов WordPress.

Веб -хосты, которые предоставляют планы управляемого хостинга, имеют тенденцию предлагать больше с точки зрения безопасности. Конечно, эти услуги будут немного дороже, чем неуправляемые планы, но они могут помочь вам легко облегчить.

28. Рассмотрим решение о безопасности предприятия

Если вы запускаете веб-сайт на уровне предприятия, ваши меры безопасности должны выходить за рамки обновления плагинов и сделать резервное копирование. Вам понадобится решение безопасности, которое обеспечивает сквозную защиту для вашего сайта.

WPSCAN имеет самую большую базу данных уязвимостей WordPress безопасности на рынке.

WPSCAN предлагает решение для безопасности, ориентированное на предприятие. Это может быть адаптировано к потребностям вашей компании и тот вид веб -сайта, который у вас есть. Вы можете обратиться к WPSCAN напрямую, чтобы получить оценку безопасности вашего сайта и запросить цитату.

Часто задаваемые вопросы

В этом списке советов по безопасности WordPress были представлены наиболее важные меры для защиты вашего сайта. Если у вас все еще есть какие -либо вопросы о том, как повысить безопасность вашего веб -сайта, этот раздел будет направлено на то, чтобы ответить на них.

Какие общие угрозы могут быть смягчены этими лучшими практиками безопасности WordPress?

Это руководство охватывает все, от основных защитных мер до более продвинутых методов безопасности. Если вы потратите время на реализацию каждой меры, изложенной в этой статье, ваш веб -сайт должен быть защищен от наиболее распространенных угроз. К ним относятся атаки грубой силы, кражу данных и вредоносное ПО.

Конечная цель этих мер состоит в том, чтобы ни один злонамеренный актер не мог получить доступ к вашему сайту и нанести ущерб. Они также могут предотвратить ошибки неопытными пользователями, например, установка плохого плагина.

Какой самый простой способ повысить безопасность WordPress?

Если у вас нет времени для реализации каждой меры в этом руководстве, лучшее, что вы можете сделать, это настроить плагин безопасности WordPress. Эти инструменты автоматически позволят множество функций, которые помогают защитить ваш сайт.

Security JetPack-это все в одном решение, которое автоматизирует много важных задач. Он выполняет резервные копии в реальном времени, устанавливает брандмауэр, сканирует и обеспечивает быстрые решения для вредоносных программ, защищает ваш сайт от спама и многое другое. Он также предоставляет вам доступ к журналам деятельности, поэтому вы можете определить любые действия на вашем сайте, которые могли вызвать проблему безопасности (и кто их выполнял).

Какой лучший плагин безопасности для WordPress?

Есть много плагинов безопасности WordPress на выбор, но безопасность JetPack является одним из самых полных решений на рынке. Он обрабатывает большую часть методов безопасности, обсуждаемых в этом посте, включая резервное копирование, сканирование и удаление вредоносных программ, а также защиту от спама.

Как сделать резервное копирование сайта WordPress и где мне хранить резервные копии?

Существует несколько способов создания веб -сайта WordPress. Вы можете создать резервную копию всех файлов и базы данных вручную, использовать плагин, который делает его для вас, или подписаться на план хостинга, который включает в себя некоторые ограниченные резервные копии.

В большинстве случаев вы не хотите хранить резервные копии на месте или только в одном месте. Вот почему обычно не рекомендуется полагаться на размещение только резервных копий. Облачное резервное копирование, как правило, более безопасно, так как большинство поставщиков хранят несколько копий ради избыточности.

Безопасность JetPack включает в себя облачные резервные копии в реальном времени. Все хранится за пределами места, а новая резервная копия производится каждый раз, когда вы вносите изменения на свой сайт.

Как часто я должен обновлять свой сайт WordPress?

В идеале вы должны обновить WordPress и его компоненты, как только появятся обновления. Использование последней версии любого программного обеспечения повысит безопасность и производительность вашего сайта. Кроме того, он предоставляет вам доступ к последним функциям.

Многие обновления ориентированы на исправление уязвимостей безопасности. В идеале вы захотите проверять свой сайт на наличие обновлений ежедневно. Вы можете даже включить автоматические обновления для плагинов. Все это и больше возможно с помощью безопасности JetPack, лучшего плагина в реальном времени и резервного копирования.

Как часто я должен сканировать свой сайт WordPress на предмет вредоносных программ?

Если вы можете, вы должны сканировать свой веб -сайт на предмет вредоносных программ ежедневно. Поскольку это такая важная задача, имеет смысл ее автоматизировать. Таким образом, ваш плагин безопасности или сканер вредоносных программ все равно будет в поисках уязвимостей, даже если вы недоступны.

Безопасность JetPack включает автоматическое сканирование вредоносных программ. Плагин периодически сканирует ваш сайт и уведомляет вас, если он находит что -то подозрительное.

Безопасность JetPack: круглосуточная защита WordPress и резервные копии

Защита веб -сайта WordPress может быть большой работой. Вам нужно будет выполнять регулярные резервные копии, выполнять обновления, сканировать свой сайт на предмет вредоносных программ и многое другое. Кроме того, вы захотите убедиться, что любой, у кого есть доступ к вашему сайту, использует сильные имена пользователей и пароли.

Основное решение, такое как безопасность JetPack, может выполнять большинство этих задач для вас. Вы получите автоматическое резервное копирование и сканирование, защиту от спама, мощный брандмауэр и многое другое. Все, что вам нужно сделать, это установить плагин и включить эти функции.

Готовы ли вы повысить безопасность вашего сайта? Начните с JetPack Security сегодня!