WordPress SQL Injection: полное руководство по защите

Опубликовано: 2023-04-19По всей вероятности, вы ежедневно теряете трафик, доход и доверие своих клиентов на своем сайте WordPress из-за так называемых «инъекций SQL».

Почему?

Все просто — какой-то хакер подумал, что это хорошая идея — перекачать ваш бизнес-трафик и привести его к:

- сайты для взрослых;

- сайты с нелегальными наркотиками;

- религиозная реклама;

- или какой-то другой вредоносный сайт

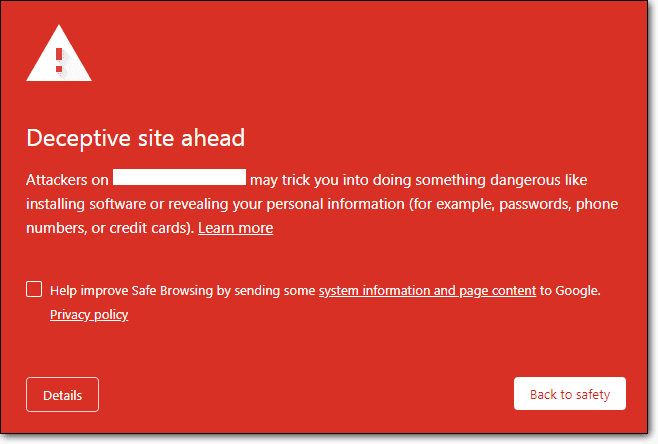

Ваш сайт попадает в черный список Google. Вы также теряете уважение своих клиентов и сообщества из-за таких предупреждений, как «Впереди мошеннический сайт, этот сайт может быть взломан» в результатах поиска.

Худшая часть?

Этот безымянный, безликий хакер не думает, что с этим можно что-то сделать.

Ваш сайт теперь страдает от странных всплывающих окон, перенаправлений, спам-ключевых слов и ошибок 403.

Мы работали с более чем миллионом веб-сайтов WordPress более десяти лет и постоянно сталкивались с этими взломами.

Мы помогли удалить вредоносное ПО для SQL-инъекций WordPress с сотен веб-сайтов, прежде чем оно могло повредить сайт.

В этой статье мы собираемся показать вам, как вы можете избавиться от этого взлома и вернуть свой сайт в исходное состояние как можно скорее.

TL;DR : чтобы удалить SQL-инъекцию с вашего сайта, установите MalCare. Он очистит ваш сайт менее чем за 60 секунд. А затем усильте свою безопасность, используя функции повышения безопасности MalCare. Это защитит ваш сайт от будущих атак SQL-инъекций.

Хакерские боты предназначены для выполнения сотен попыток SQL-инъекций в течение нескольких минут.

Одна успешная попытка разрушит ваш сайт.

Если ваш брандмауэр или подключаемый модуль безопасности обнаружили десятки атак с использованием SQL-инъекций, велика вероятность, что ваш веб-сайт уже взломан.

Если нет, то вам повезло.

Итак, как узнать наверняка, взломан ли ваш сайт?

И если да, то как удалить вредоносное ПО?

Не волнуйтесь, мы покажем вам точные шаги, которые необходимо предпринять для обнаружения и устранения атак путем внедрения SQL-кода на ваш сайт.

Но прежде чем мы углубимся в это, было бы неплохо попытаться понять, что такое атака путем внедрения SQL-кода. Однако, если вам срочно нужно проверить свой сайт на предмет заражения, то переходите в этот раздел.

Что такое атака путем внедрения SQL?

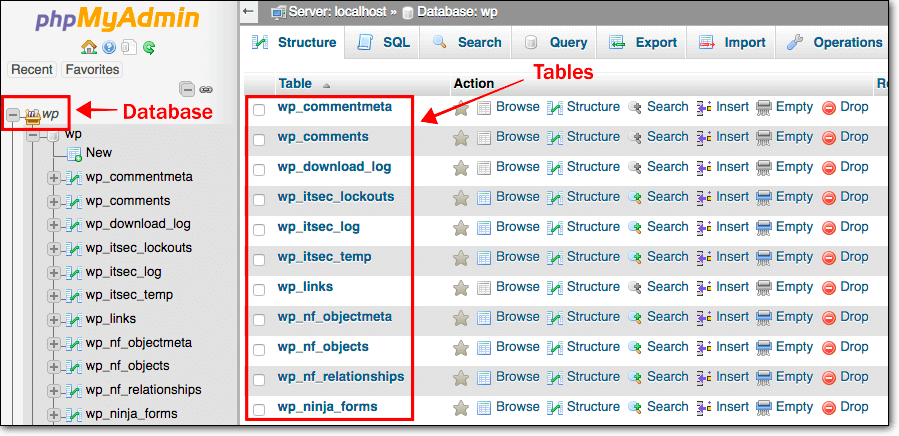

Ваш веб-сайт WordPress использует базу данных для управления данными, такими как сообщения, страницы, комментарии и т. д. Все эти данные хранятся упорядоченным образом в таблицах базы данных.

Хакеры получают доступ к вашей базе данных, выполняя атаки SQL-инъекций.

Но зачем кому-то доступ к вашей базе данных?

Хороший вопрос.

Когда хакеры пытаются проникнуть на ваш веб-сайт, они либо намереваются украсть конфиденциальные данные (например, данные для входа и информацию о кредитной карте), либо повредить ваш сайт.

Если вредоносные коды вставляются в вашу базу данных с намерением получить данные, это называется внедрением внутриполосного SQL . Но если намерение состоит в том, чтобы нанести вред вашему сайту, удалив контент из вашей базы данных, то это называется слепой атакой SQL-инъекции .

Мы знаем, что вас интересует — почему это называется атакой с внедрением SQL?

Чтобы ваш веб-сайт мог хранить данные в базе данных, он должен иметь возможность взаимодействовать с базой данных. SQL — это язык, который ваш сайт использует для добавления, обновления, удаления и поиска данных в базе данных. Хакеры используют тот же язык, чтобы попытаться взломать базу данных.

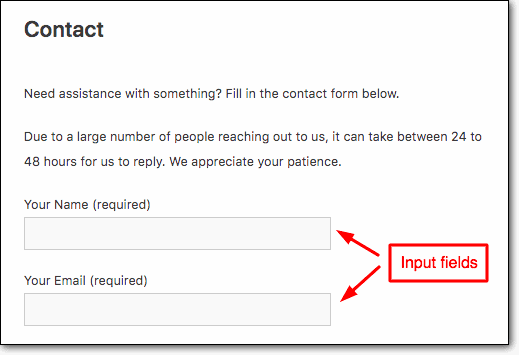

Они используют поля ввода на ваших веб-сайтах, такие как контактная форма или панель поиска, для внедрения вредоносных скриптов в базу данных. Следовательно, это называется атакой SQL-инъекции.

Как удалить SQL-инъекцию WordPress с вашего сайта WordPress

Испытываете ли вы что-либо из следующего:

- Получение сотен писем из вашей контактной формы в течение нескольких минут.

- Объявления, перенаправляющие на подозрительные веб-сайты.

- На одних страницах появляются странные всплывающие окна, а на других ошибки.

Это общие симптомы взлома SQL-инъекции.

Тем не менее, этот тип взлома может быть незаметен. Хакеры могли взломать ваш сайт только для того, чтобы украсть информацию. Им не нужно вносить какие-либо изменения в ваш сайт.

Таким образом, несмотря на то, что ваш сайт кажется совершенно нормальным, он все же может быть взломан. Вам нужно просканировать свой сайт, чтобы быть уверенным.

Выбор сканеров огромен. При этом многие сканирующие плагины не могут обнаруживать новые, сложные или очень хорошо спрятанные вредоносные программы. Мы рекомендуем MalCare, потому что он опережает игру на милю . Вот как:

- MalCare не использует сопоставление с образцом для поиска вредоносных кодов. Вместо этого он оснащен интеллектуальными сигналами, которые оценивают поведение кода. Это позволяет плагину обнаруживать новые и сложные вредоносные коды.

- Он сканирует не только файлы WordPress, но и базу данных. Он заглядывает в каждый укромный уголок, чтобы найти вредоносные коды или вредоносное ПО.

- Он выполняет сканирование на собственном сервере, чтобы убедиться, что ваш сайт не перегружен.

- Плагин будет автоматически сканировать ваш сайт ежедневно. И он уведомит вас только тогда, когда обнаружит какое-либо вредоносное ПО.

Чтобы обнаружить взлом с помощью MalCare, вам необходимо выполнить следующие действия:

Шаг 1: Зарегистрируйтесь в сканере вредоносных программ WordPress от MalCare. Установите и активируйте плагин на своем сайте. Затем добавьте свой сайт на панель управления MalCare.

Он немедленно запустит сканирование на вашем сайте.

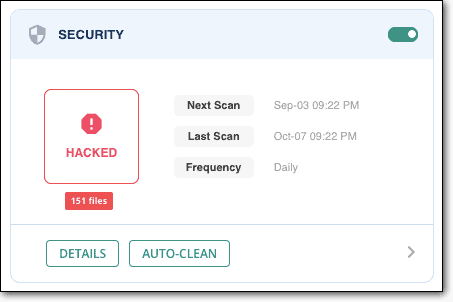

Если он обнаружит, что ваш сайт взломан, он сообщит вам об этом.

Вы можете пойти дальше и очистить свой сайт с помощью того же инструмента.

Многие из вас наверняка задумываются о восстановлении резервной копии для очистки от заразы. Это не сработает. Восстановление из резервной копии заменит только существующие файлы, но не удалит вредоносные файлы, добавленные хакерами.

Справедливое предупреждение: хотя сканер бесплатный, удаление вредоносного ПО MalCare является платной функцией. Вам нужно будет обновить, чтобы очистить ваш сайт.

Чтобы очистить хак , просто следуйте инструкциям ниже:

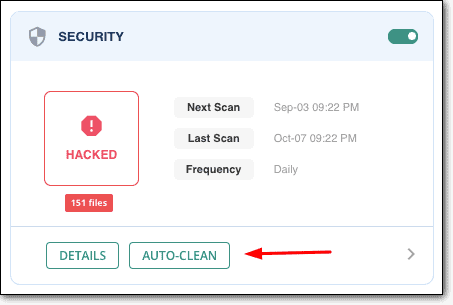

Шаг 2: Как только MalCare обнаружит, что ваш сайт взломан, он уведомит вас об этом на своей панели инструментов.

Прямо под уведомлением вы должны увидеть кнопку «Автоматическая очистка» . Нажмите здесь.

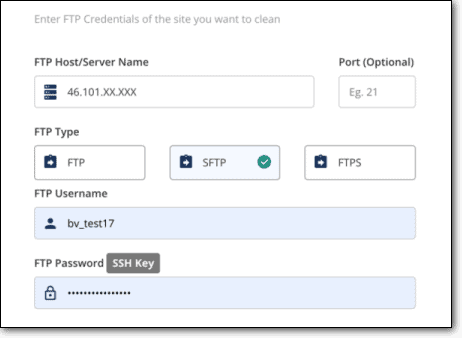

Шаг 3: Далее вам нужно будет ввести свои учетные данные FTP. Если вы не знаете, что это такое и как их найти, вам помогут это руководство и эти видеоролики.

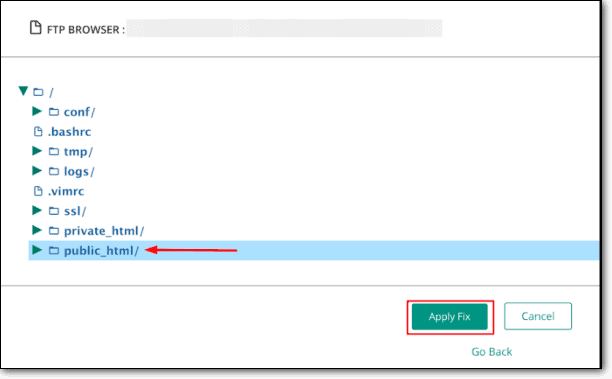

Шаг 4: После этого вам будет предложено выбрать папку, в которой хранится ваш веб-сайт WordPress. Как правило, это папка public_html.

Некоторые владельцы веб-сайтов перемещают свой сайт в другое место из соображений безопасности. Поэтому, если вы поддерживаете клиентский веб-сайт, рекомендуется проверить, действительно ли этот сайт находится в папке public_html.

После того, как вы выбрали папку, MalCare начнет очистку вашего сайта.

Им потребуется несколько минут, чтобы удалить вредоносное ПО с вашего сайта.

Помимо MalCare, существует множество других плагинов безопасности, которые помогут вам обнаружить и очистить ваш сайт. Это Wordfence, WebARXSecurity, Astra Security, Sucuri и т. д. Вы можете попробовать любой из них.

Как WordPress справляется с SQL-атаками?

На протяжении многих лет WordPress делал все возможное, чтобы защитить базу данных от атак SQL-инъекций.

Чтобы защитить сайты WordPress от этого типа атак, поля ввода должны сначала проверять введенные пользователем данные, прежде чем вставлять их в базу данных.

WordPress имеет список функций, которые очищают данные, вставленные в поля ввода, что делает невозможным вставку вредоносных скриптов.

Однако сайты WordPress очень зависят от тем и плагинов. SQL-инъекции осуществляются с использованием уязвимых тем и плагинов. Подробнее об этом в следующем разделе.

Как осуществляются атаки с внедрением SQL?

Хакеры могут получить доступ к вашему веб-сайту, используя уязвимость, присутствующую на вашем сайте.

В случае атак с внедрением SQL хакеры используют уязвимости в полях ввода вашего веб-сайта, таких как контактные формы, окна входа в систему, поля регистрации, разделы комментариев или даже панель поиска, чтобы вставлять вредоносные PHP-скрипты в базу данных.

Означает ли это, что наличие полей ввода опасно?

Ответ и да, и нет.

Поля ввода, такие как комментарии и контактные формы, поддерживаются плагинами или темами. Как и любое другое программное обеспечение, плагины и темы содержат уязвимости, которые затем используются хакерами для проведения атак путем внедрения SQL-кода.

Невозможно гарантировать, что плагины и темы пойдут по стопам WordPress в предотвращении атак SQL-инъекций.

В качестве примера возьмем плагин формы.

Информация, вставленная в плагин формы, должна быть сначала проверена и очищена, прежде чем сохранять ее в базе данных.

Но зачем проверять и дезинфицировать?

Проверка данных: гарантирует, что данные получены в определенном формате. Плагин формы, принимающий номера телефонов, должен гарантировать, что посетители будут вводить только числовые символы.

Дезинфекция данных: гарантирует, что вы не вставите больше, чем требуется. Плагин формы должен запрещать посетителям вводить более 10 символов.

Если плагин не проверяет вводимые посетителем данные, можно легко вставить в форму строку вредоносных кодов.

Форма сохранит эти данные в вашей базе данных, предоставив хакерам доступ к базе данных.

Для большинства пользователей WordPress невозможно узнать, тщательно ли плагин или тема, установленные на их сайте, фильтруют предоставленные пользователями данные.

Тем не менее, есть способы, с помощью которых вы можете гарантировать, что ваш сайт останется защищенным от будущих атак с помощью SQL-инъекций. Чтобы узнать больше о защите вашего сайта от повторного заражения, перейдите в этот раздел.

Влияние атак SQL-инъекций на ваш сайт

Последствия успешной атаки SQL-инъекцией ужасны. В конечном итоге вы можете столкнуться с любым или всеми из следующих последствий:

1. Потеря конфиденциальных данных

Вы, должно быть, слышали об утечках данных в Yahoo, Twitter, Adobe и т. д., что привело к компрометации миллионов учетных записей.

Ваш сайт не такой большой, как Twitter, но он содержит конфиденциальную информацию, которая в случае кражи приведет к серьезным проблемам, таким как злоупотребление доверием, ущерб для репутации и даже юридические последствия.

У веб-сайтов электронной коммерции могут быть украдены финансовые записи, у медицинских сайтов могут быть украдены медицинские записи и так далее и тому подобное.

Хакеры могут продать эти записи в Интернете или потребовать выкуп.

2. Потеря данных веб-сайта

Как только сайт взломан, самая большая проблема для хакеров — быть пойманным.

Вот почему они осторожно маневрируют по сайту, тихо выполняя действия.

Но в некоторых случаях они могут в конечном итоге внести изменения в базу данных. Они могут быть ошибкой и в конечном итоге удалить часть информации. Или это может быть преднамеренное действие, целью которого является нанесение ущерба вашему веб-сайту.

Как следствие, вы теряете содержимое своего веб-сайта.

3. Злоупотребление доверием и ущерб репутации

Утечки данных повлияют на то, как ваши клиенты видят ваш бизнес и хотят ли они продолжать полагаться на ваш бизнес.

Скандал с утечкой данных Cambridge Analytica в 2018 году побудил людей удалить свои учетные записи Facebook.

Когда клиенты узнают, что вы не смогли защитить их здоровье или финансовую отчетность, они вряд ли когда-либо захотят иметь с вами дело.

Вы можете быть привлечены к юридической ответственности за потерю данных, которая определенно запятнает вашу репутацию.

4. Черный список Google и приостановка хостинга

Хакеры изо всех сил стараются не попасться. Они ведут свою деятельность тщательно и тайно.

Часто видимых признаков взлома нет. Поэтому вам может потребоваться некоторое время, чтобы узнать, что ваш сайт взломан.

Поисковые системы и серверы хостинга быстро обнаруживают вредоносные действия на сайте WordPress. И когда они это сделают, они быстро приостановят работу вашего сайта, чтобы защитить своих пользователей и предотвратить их доступ к вашему сайту.

5. Расходы на уборку

Очистка взломанного сайта — непростая задача. Вы не можете сделать это вручную.

Есть специальные услуги, к которым вы можете прибегнуть, но это дорого и требует много времени.

И если вы продолжите заражаться, мы надеемся, что у вас есть глубокие карманы, чтобы оплатить счета за таблетки.

К счастью, такая служба безопасности, как MalCare, предлагает неограниченную очистку за 99 долларов в год для одного сайта. Ознакомьтесь с ценами MalCare, если вы еще этого не сделали.

Как защитить свой сайт от повторного заражения?

Ваш сайт WordPress был взломан из-за уязвимости в плагине или теме.

После очистки вашего сайта вам необходимо принять меры, чтобы остановить хакеров, чтобы предотвратить повторное заражение.

1. Тщательно выбирайте темы и плагины

Прежде чем устанавливать тему или плагин на свой сайт, ознакомьтесь с отзывами пользователей.

Если инструмент разрабатывает уязвимости, вызывающие взлом веб-сайтов, не используйте его.

Хорошо построенный инструмент вряд ли будет очень часто обнаруживать уязвимости.

Даже когда это произойдет, его поддерживает группа ответственных разработчиков, которые быстро выпустят лучшую версию.

Это обеспечит безопасность вашего сайта.

2. Обновляйте свой сайт

Атаки с помощью SQL-инъекций успешны из-за уязвимостей, присутствующих в теме, плагине или ядре.

Уязвимость позволяет хакерам внедрить вредоносный код на веб-сайт и получить доступ к базе данных.

Такие уязвимости можно исправить, применив обновление.

Когда разработчики узнают об уязвимости в своем инструменте, они выпускают патч в виде обновления.

Если вы примените это обновление, ваш веб-сайт будет защищен от атак SQL-инъекций.

Важно постоянно обновлять темы, плагины и даже ядро.

Совет для профессионалов: убедитесь, что автоматические обновления WordPress включены. Еще в 2017 году WordPress выпустил обновление, исправляющее уязвимости SQL. Но все же многие сайты были взломаны из-за того, что автоматические обновления были отключены.

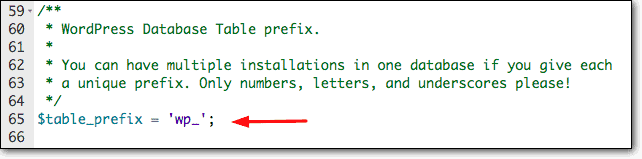

3. Изменить префикс таблицы базы данных

Это затруднит хакеру доступ к базе данных.

Интересно, как?

В вашей базе данных есть таблицы, начинающиеся с «wp_».

Изменение префикса усложнит поиск ваших таблиц.

Совет для профессионалов: первый шаг — сделать резервную копию вашего сайта. Не пропускай этот шаг. Любые изменения в бэкенде сайта опасны. Если что-то пойдет не так, у вас будет копия вашего сайта, на которую вы сможете вернуться.

> Получите доступ к файлу wp-config через свою учетную запись хостинга.

> Просто войдите в свою учетную запись хостинга и перейдите в cPanel > Диспетчер файлов .

> Найдите файл wp-config.php и откройте его.

> Из предложения $table_prefix = 'wp_'; замените wp_ на что-то другое. Сохранить и выйти.

4. Используйте брандмауэр

Брандмауэр обеспечивает защиту веб-сайта WordPress от хакеров.

Он исследует всех, кто посещает ваш сайт, и блокирует тех, у кого есть записи о вредоносных действиях.

Брандмауэр, такой как Astra Security, будет анализировать вводимые пользователем данные для обнаружения и предотвращения атак путем внедрения SQL-кода.

Если вы использовали MalCare для очистки своего веб-сайта, вам не нужно беспокоиться об установке плагина брандмауэра. MalCare Firewall автоматически блокирует вредоносный трафик.

Что дальше?

Веб-сайт WordPress состоит из базы данных и нескольких файлов.

Как и база данных, файлы WordPress подвержены взлому.

Вам необходимо предпринять шаги, чтобы защитить их от хакеров и ботов. Вот руководство, которое поможет вам сделать это — Как защитить сайт WordPress.

Хотя вы можете принять множество мер безопасности, один шаг, который вы не можете пропустить, — это использование плагина безопасности.

Плагин безопасности, такой как MalCare, будет ежедневно сканировать ваш сайт, немедленно уведомлять вас, если он взломан, поможет вам очистить сайт менее чем за 60 секунд и обеспечит защиту вашего сайта от будущих хакерских атак.

Защитите свой сайт 24×7 с подключаемым модулем безопасности MalCare