Что такое брандмауэр веб-приложений (WAF) для WordPress?

Опубликовано: 2024-05-09WordPress спроектирован так, чтобы быть безопасным и надежным. Тем не менее, из-за огромного количества пользователей WordPress система управления контентом (CMS) является частой мишенью для киберугроз. Если вы хотите защитить свой сайт, вам необходим брандмауэр веб-приложений для WordPress.

Брандмауэр веб-приложений (WAF) — это тип программного обеспечения, предназначенный для предотвращения различных типов кибератак. Он фильтрует входящий и исходящий трафик на ваш сайт, чтобы защитить его от вреда. Правильно настроенный WAF часто является лучшей линией защиты от злоумышленников.

В этой статье мы обсудим, как работают WAF и что отличает их от традиционных межсетевых экранов. Мы также обсудим преимущества использования WAF для WordPress и познакомим вас с решением WAF от Jetpack Security.

Что такое брандмауэр веб-приложений?

WAF — это программное обеспечение, которое находится между клиентскими приложениями и веб-серверами. WAF фильтрует весь входящий и исходящий трафик, выявляя подозрительную активность и вредоносные запросы. Если WAF обнаружит такую активность, он заблокирует ее, что поможет защитить ваш сайт.

Важно отметить, что WAF работают с использованием наборов предварительно настроенных правил. Это означает, что вам необходимо настроить программное обеспечение для блокировки определенных типов трафика и активности. Альтернативно, ваш веб-хост или сетевой администратор сделает это за вас, если у вас есть пакет, включающий WAF.

Если вы платите за безопасный или управляемый хостинг WordPress, ваш план, вероятно, предоставляет вам WAF. В большинстве случаев у вас не будет доступа к его параметрам конфигурации или настройкам, поэтому вы зависите от других людей, которые будут обновлять его и защищать ваш веб-сайт.

Передача контроля над WAF в чужие руки не обязательно является недостатком. В зависимости от вашего веб-хостинга они могут нанимать экспертов по безопасности, которые отслеживают угрозы WordPress. Они обязаны поддерживать актуальность правил WAF, чтобы ваш сайт был защищен от новейших эксплойтов.

Чем WAF отличаются от традиционных межсетевых экранов

Существует несколько отличий между WAF и традиционными межсетевыми экранами. Начнем с того, что эти решения решают различные проблемы безопасности и работают на разных уровнях.

WAF предназначен для работы с веб-приложениями. Обычно WAF фокусируются на защите веб-сайта от кибератак, таких как SQL-инъекции, межсайтовый скриптинг (XSS) и других атак, нацеленных на известные уязвимости.

Традиционный брандмауэр также может помочь защитить веб-приложения. Но во многих случаях эти брандмауэры больше ориентированы на мониторинг трафика, чем на поведенческие модели, что является одним из способов, с помощью которых WAF могут обнаруживать определенные типы атак.

Другими словами, традиционный брандмауэр может быть полезен, если вы хотите заблокировать определенные IP-адреса или закрыть определенные порты для трафика. Между тем, WAF будет работать лучше, если вы пытаетесь защитить свой сайт от распространенных типов кибератак, даже если вы не знаете, какие IP-адреса включать в черный список.

Эти решения также различаются по месту своего расположения в сетевом стеке. WAF предназначен для работы перед веб-сервером и отслеживания трафика прямо перед тем, как он достигнет вашего веб-сайта. С другой стороны, традиционные межсетевые экраны могут работать на нескольких уровнях сети. У вас могут быть брандмауэры, которые отслеживают трафик внутри сети, а другие сосредоточены на исходящем трафике.

Если у вас есть веб-сайт WordPress, вам может быть полезно настроить брандмауэр веб-приложения. Если ваш бизнес использует внутреннюю сеть, вы также можете рассмотреть возможность добавления обычных брандмауэров в свой стек безопасности.

Понимание того, как брандмауэры веб-приложений обнаруживают и предотвращают угрозы.

Теперь, когда вы лучше понимаете, как работают WAF, пришло время поговорить о деталях. Это означает обсуждение способов, с помощью которых WAF способны обнаруживать угрозы.

Это важная информация, поскольку не все WAF предлагают одинаковый уровень безопасности или параметры конфигурации. Если вы используете WAF, который позволяет вам получить доступ к его настройкам, вам нужно знать, как работают эти процессы, прежде чем вносить в них какие-либо изменения.

1. Обнаружение на основе сигнатур

WAF может обнаруживать определенные типы кибератак разными способами. Когда WAF анализирует трафик, он ищет закономерности и поведение, которые могут помочь выявить вредоносную активность. Это называется анализом на основе сигнатур и он опирается на базы данных, содержащие информацию о прошлых атаках.

Эти базы данных хранят такую информацию, как подписи и шаблоны. Это означает, что WAF должен иметь возможность обнаруживать новые атаки, если у них есть запросы или заголовки, похожие на прошлые события.

Лучший способ понять сигнатуры атак — представить их как отпечатки пальцев. Каждый запрос, отправленный на ваш сайт, будет включать уникальные идентификаторы.

В случае вредоносного ПО эти сигнатуры могут представлять собой отдельные части кода. С помощью таких атак, как SQL-инъекции, WAF может выявить шаблоны в HTTP-запросах.

Ведение базы данных типов уязвимостей и атак, необходимых для проведения сигнатурного анализа, находится за пределами возможностей большинства пользователей, даже если у вас есть опыт работы с сетевой безопасностью. Вот почему использование стороннего решения может быть намного эффективнее как для личных, так и для бизнес-сайтов.

2. Обнаружение аномалий

Далее давайте поговорим об обнаружении аномалий. Этот метод основан на настройке WAF для установления базового уровня того, что представляет собой «регулярное использование» веб-приложения или веб-сайта. Например, WAF можно настроить так, чтобы он действовал при обнаружении необычных всплесков трафика в течение короткого периода времени.

Такие всплески трафика можно было бы считать аномалией, поскольку на сайте такое случается нечасто. В зависимости от конфигурации WAF он может блокировать этот трафик, если он совпадает с другими шаблонами атак, такими как события прямого отказа в обслуживании (DDoS).

Насколько эффективно WAF обнаруживает аномалии, будет полностью зависеть от его конфигурации. То, что нормально для одного сайта, например получение тысяч посещений за считанные часы, может быть непривычным для других. Это следует учитывать, если вы можете установить новые правила для брандмауэра.

3. Обнаружение на основе поведения

В зависимости от используемого вами решения программное обеспечение должно быть способно обнаруживать поведение клиента, которое не соответствует обычным параметрам. Во многих случаях в WAF термины «методы обнаружения аномалий» и «поведенческие методы» являются взаимозаменяемыми.

Например, если у вас есть значительное количество попыток входа в систему с одного и того же IP-адреса, это может представлять собой исключительное поведение. Несколько попыток за короткий промежуток времени могут просто указать на то, что пользователь забыл свой пароль. С другой стороны, если предпринимаются десятки попыток доступа к серверной части, возможно, вы имеете дело с ботом или взломанной учетной записью.

В то время как обнаружение аномалий фокусируется на сайте в целом, поведенческий анализ больше рассматривает действия конечных пользователей. WAF может использовать данные о поведении пользователей на других веб-сайтах, чтобы обнаружить подозрительные модели активности и помочь вам защитить ваш веб-сайт или приложение.

Основная проблема обнаружения на основе поведения заключается в том, что оно может привести к ложным срабатываниям. WAF может помечать обычную активность пользователя как вредоносную, поскольку она соответствует шаблонам, которые он обучен обнаруживать.

Это может происходить нечасто, но если это происходит, стоит учитывать, что поведение пользователя не является статичным. Пользователи могут и будут изменять способ взаимодействия с вашим веб-сайтом по многим причинам, в том числе в ответ на обновления.

Пять преимуществ использования WAF для сайтов WordPress

Брандмауэры веб-приложений представляют собой невероятно сложные программные решения, и их внедрение не должно быть сложным. Если вы используете WordPress, существует множество плагинов, сервисов и даже веб-хостов, которые помогут вам защитить ваш сайт с помощью WAF с минимальной настройкой.

Помимо простоты реализации, использование WAF для защиты вашего веб-сайта WordPress дает множество преимуществ. Вот пять главных причин подумать о том, чтобы сделать этот шаг.

1. Защита от SQL-инъекций, XSS и других атак.

Основным преимуществом использования брандмауэра веб-приложений WordPress является защита от некоторых наиболее распространенных атак, включая атаки SQL-инъекций, XSS-скрипты и многое другое.

Это происходит благодаря возможностям обнаружения WAF на основе сигнатур. Многие атаки исходят из одних и тех же источников и ведут себя так же, как и другие типы инструкций.

Если ваш WAF поддерживает базу данных уязвимостей, прошлых атак и известных злоумышленников, он будет иметь доступ к этим сигнатурам. Это означает, что он может сравнивать потенциально вредоносный трафик с прошлыми событиями, чтобы увидеть, обнаруживает ли он сходства, которые являются красными флажками.

Чем более известен эксплойт, тем эффективнее WAF должен его смягчать или блокировать. Тем не менее, его успех будет во многом зависеть от того, как обслуживается и настраивается брандмауэр, а также от того, использует ли он обновленную базу данных уязвимостей.

Jetpack Security (решение безопасности WordPress, о котором мы поговорим позже) опирается на наиболее полную базу данных уязвимостей WordPress и векторов атак — WPScan. Это обеспечивает безопасность вашего сайта, поскольку база данных постоянно обновляется экспертами по безопасности и разработчиками WordPress.

2. Устранение эксплойтов нулевого дня

По определению, эксплойт нулевого дня — это неизвестный тип атаки. Это означает, что традиционные решения безопасности могут быть не готовы заблокировать его.

Брандмауэры веб-приложений имеют преимущество, когда дело доходит до защиты вашего веб-сайта от эксплойтов нулевого дня. Во-первых, если эксплойты содержат сигнатуры, аналогичные другим векторам атак, это может предупредить брандмауэр о том, что он имеет дело с потенциальной атакой.

Эксплойты нулевого дня также могут активировать правила обнаружения аномалий. Если эксплойт вызывает аномальные модели активности или трафика на вашем веб-сайте, WAF может заблокировать соответствующие запросы в целях предотвращения. Это может повлиять на нормальный трафик и использование сайта, но недостатки могут окупиться, если помогут защитить ваш сайт от неизвестных типов атак.

3. Правила индивидуального IP-адреса

В зависимости от используемого вами решения WAF вы можете контролировать определенные правила IP-адресов. Это означает, что вы можете внести в список разрешенных или в черный список IP-адреса в зависимости от настроек WAF.

Внесение IP-адресов в белый список означает, что только адреса из этого списка смогут получить доступ либо к веб-сайту в целом, либо к определенным его частям. Некоторые веб-сайты WordPress используют эту функцию для внесения в список разрешенных IP-адресов, которые могут входить в панель управления и вносить изменения.

С другой стороны, внесение IP-адресов в черный список означает, что адреса из этого списка не смогут подключиться к сайту. Этот подход блокирует адреса, которые, как известно, участвуют в кибератаках или других нарушениях безопасности.

Jetpack Security предлагает возможность внесения IP-адресов как в белый, так и в черный список. Это дает вам большую степень контроля над тем, кто может получить доступ к вашему веб-сайту, без ущерба для существующих правил WAF.

4. Предотвращение простоев

Один из наиболее значимых способов воздействия кибератак на ваш веб-сайт — это простои. Атаки могут привести к перегрузке сервера, поломке критически важных компонентов сайта или вызвать ошибки, блокирующие доступ.

WAF может помочь вам предотвратить простои, полностью смягчая или блокируя атаки. Поскольку WAF анализирует трафик до того, как он попадет на ваш сайт, он может быть очень эффективным в предотвращении сценариев, приводящих к простоям.

5. Соблюдение правил защиты данных

В зависимости от вашей юрисдикции вы можете быть обязаны соблюдать определенные требования безопасности. Одним из примеров этого является общий регламент защиты данных (GDPR).

GDPR требует, чтобы вы проинформировали соответствующий регулирующий орган, если ваш веб-сайт стал жертвой утечки данных и содержит информацию о пользователях из Европейского Союза. Это сделано для защиты конфиденциальной информации пользователей и предотвращения возможности того, что веб-сайты и предприятия скроют нарушения безопасности.

Использование WAF не означает, что вы можете игнорировать правила. Это означает, что ваш веб-сайт лучше защищен от инцидентов безопасности, которые могут привести к нарушению этих правил.

Правильно настроенный брандмауэр может предотвратить множество кибератак. Это означает, что ваши пользователи в большей безопасности, и вы снижаете риск необходимости платить штрафы.

Jetpack Security: WordPress WAF и другие комплексные инструменты безопасности.

Если вы хотите улучшить безопасность WordPress и вам нужно простое в использовании решение, включающее функциональность WAF, Jetpack Security — отличный вариант. Давайте углубимся в то, что дает вам этот план безопасности.

Мы охраняем ваш сайт. Вы ведете свой бизнес.

Jetpack Security обеспечивает простую в использовании комплексную безопасность сайта WordPress, включая резервное копирование в реальном времени, брандмауэр веб-приложений, сканирование на наличие вредоносных программ и защиту от спама.

Защитите свой сайт1. WAF корпоративного уровня для защиты от угроз в реальном времени.

Когда дело доходит до межсетевых экранов, данные имеют решающее значение. Сервис с наиболее полным набором информации об известных уязвимостях, злоумышленниках и других угрозах для WordPress обеспечит лучшую защиту.

Jetpack Security использует самый расширенный список уязвимостей WordPress, предоставленный WPScan, чтобы защитить ваш веб-сайт от угроз. Вы получаете доступ к брандмауэру веб-приложений корпоративного уровня по ценам потребительского уровня. Более того, настройка Jetpack Security относительно проста, а его WAF поставляется предварительно настроенным, поэтому вы можете сразу же начать пользоваться его преимуществами.

2. Автоматическое сканирование вредоносных программ в режиме реального времени с исправлениями одним щелчком мыши.

Если атака пройдет мимо вашего WAF, она может заразить ваш сайт вредоносным ПО. Вредоносное ПО WordPress также часто встречается, если вы загружаете плагины или темы из ненадежных источников. Это может заразить ваш сайт и даже повлиять на посетителей, в зависимости от типа вредоносного ПО.

В таких ситуациях ваша основная цель должна состоять в том, чтобы идентифицировать вредоносное ПО и удалить его как можно скорее. Jetpack Security может помочь вам в этом, поскольку автоматически сканирует ваш сайт.

Если Jetpack обнаружит вредоносное ПО, вы, скорее всего, сможете использовать функцию исправления в один клик, чтобы удалить его, не копаясь в файлах вашего сайта. Jetpack Security является исключительным в этом отношении, поскольку он может сканировать ваш веб-сайт на наличие огромной базы данных уязвимостей WordPress (что также делает WAF более эффективным).

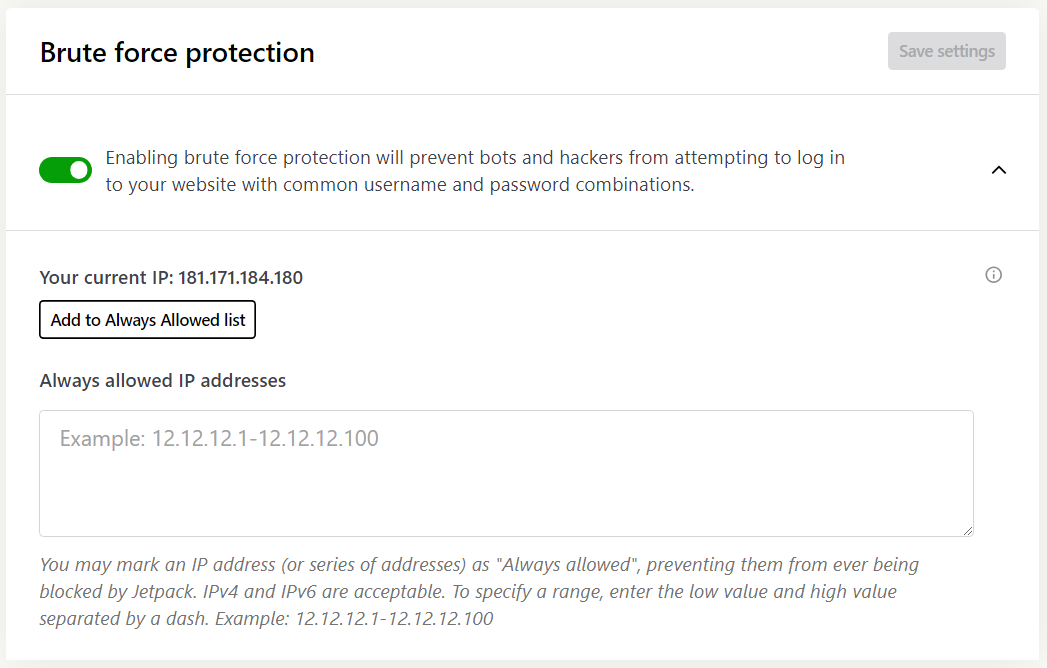

3. Автоматическая защита от грубой силы.

Атаки грубой силы включают в себя перебор множества учетных данных для получения доступа к вашему веб-сайту. Этот тип атаки возможен, если у вас нет мер безопасности, блокирующих доступ злоумышленников к вашему веб-сайту через страницу входа в WordPress.

По умолчанию Jetpack Security защитит ваш сайт от атак методом перебора. Вы также можете настроить его для внесения в белый список определенных IP-адресов. Это может помочь предотвратить редкие ситуации, когда Jetpack блокирует пользователя за неоднократные попытки доступа к его учетной записи просто потому, что он забыл свои учетные данные.

4. Журнал активности для отслеживания подозрительной активности.

Доступ к журналу активности — одна из лучших мер, которые вы можете реализовать для обеспечения безопасности WordPress. Журнал активности — это запись того, что происходит на вашем веб-сайте, и он может отслеживать самые разные события в зависимости от того, какой инструмент вы используете.

Журнал активности Jetpack поможет вам отслеживать изменения на страницах и сообщениях, загрузку новых файлов, установку плагинов и тем и многое другое. Вся эта информация может быть невероятно полезна при устранении неполадок на вашем веб-сайте.

Если вы столкнулись с техническими проблемами, вашим первым действием всегда должна быть проверка журналов безопасности, чтобы узнать, какие изменения были внесены на веб-сайт. Журналы активности Jetpack содержат информацию о том, когда произошло каждое событие и какие пользователи были в нем задействованы, что позволит вам увидеть, что (или кто) вызвало ошибку, которую вы пытаетесь исправить.

5. Мониторинг простоев и реагирование на инциденты

Хотя простои должны быть редкими, к ним важно подготовиться. Jetpack Security может помочь вам в этом благодаря системе уведомлений о простоях.

Если вы используете Jetpack и ваш веб-сайт становится недоступным, вы получите уведомление по электронной почте. Это означает, что вы можете приступить к устранению неполадок на вашем сайте и устранению проблемы, вызвавшей простой.

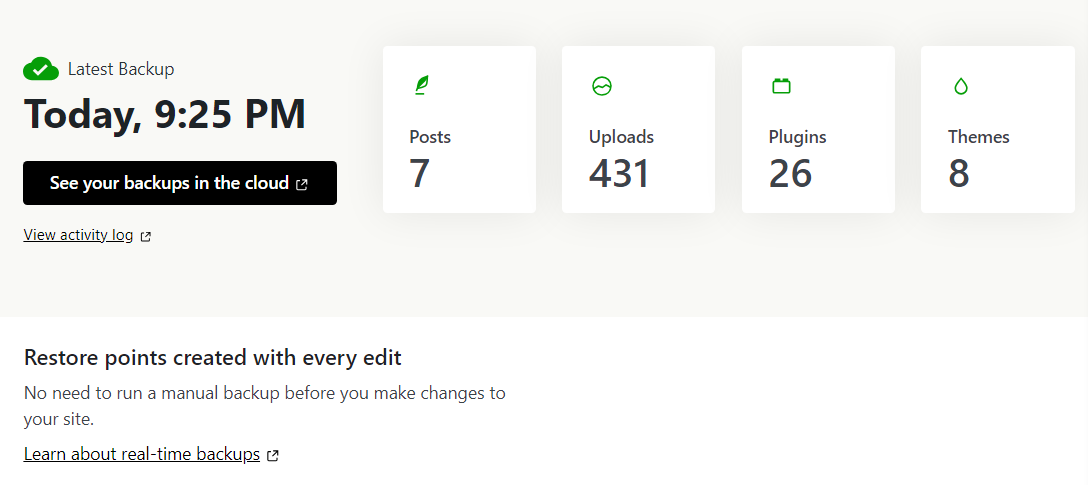

6. Резервное копирование в реальном времени и восстановление одним щелчком мыши.

Наличие недавней резервной копии вашего сайта — лучший способ устранить многие технические проблемы и проблемы безопасности WordPress. Если ваш сайт подвергся атаке, вы сможете легко восстановить его в предыдущее состояние без потери большого количества (или каких-либо) данных.

Jetpack Security предлагает резервное копирование в реальном времени. Это означает, что он создает копии вашего сайта каждый раз, когда вы вносите в него изменения. Это дает вам полный контроль над точками восстановления вместо создания резервных копий по заданному расписанию.

Jetpack Security также предлагает восстановление резервной копии одним щелчком мыши. Вы можете управлять резервными копиями непосредственно из Jetpack, не заходя на панель управления. Это может быть критично, если вы потеряете доступ к административной области WordPress из-за нарушения безопасности.

Как установить и настроить Jetpack Security WAF

Теперь давайте рассмотрим, как установить и настроить Jetpack Security и брандмауэр веб-приложений. Процесс очень прост.

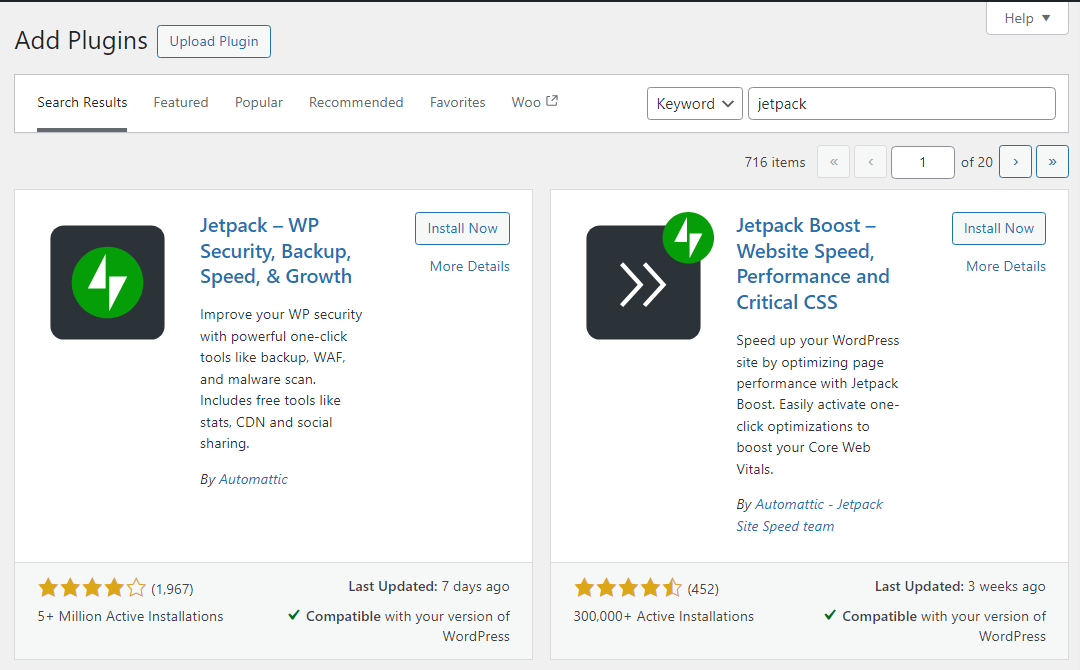

Для начала установите Jetpack на панели управления WordPress, выбрав «Плагины» → «Добавить новый» . Используйте функцию поиска, чтобы найти Jetpack, и нажмите « Установить сейчас» .

Обратите внимание, что в репозитории WordPress вы увидите несколько плагинов Jetpack. Установите основную опцию Jetpack и активируйте ее. Плагин предложит вам подключиться к WordPress.com, для чего вам понадобится учетная запись.

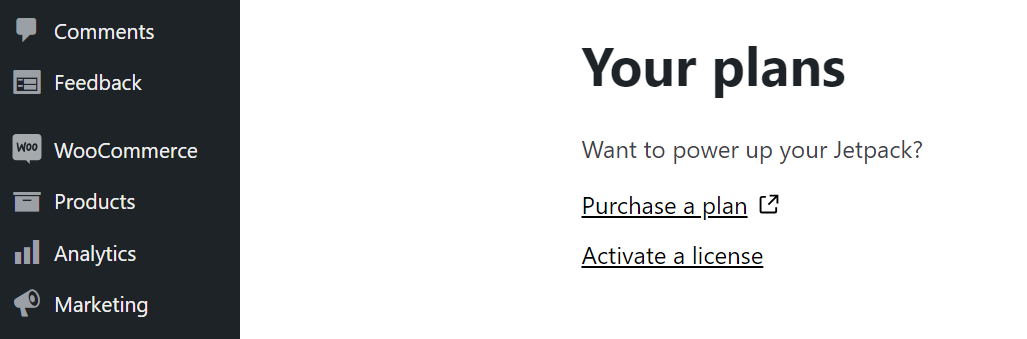

После подключения Jetpack к вашей учетной записи WordPress.com перейдите в Jetpack → Мой Jetpack и найдите опцию Активировать лицензию .

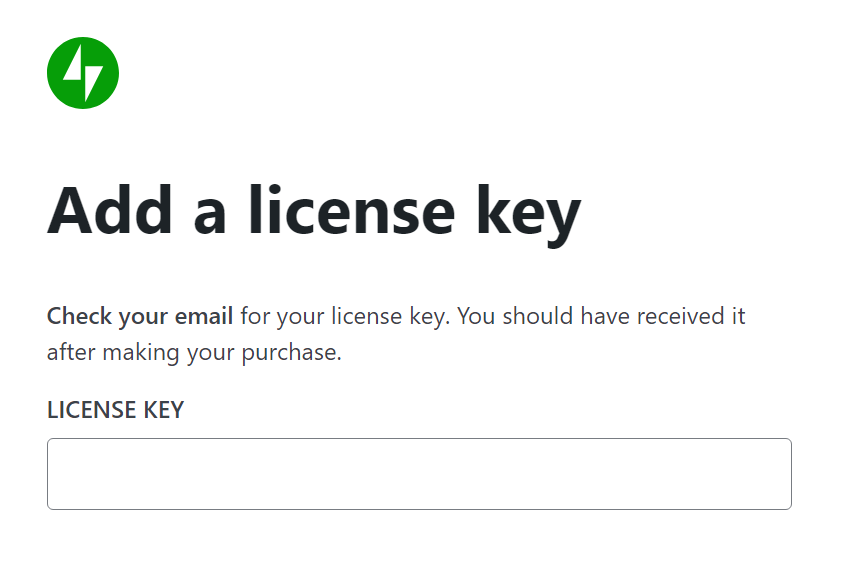

На следующем экране вы увидите поле, в котором вы можете ввести свою лицензию Jetpack Security. Вы можете получить лицензию, подписавшись на план Jetpack Security.

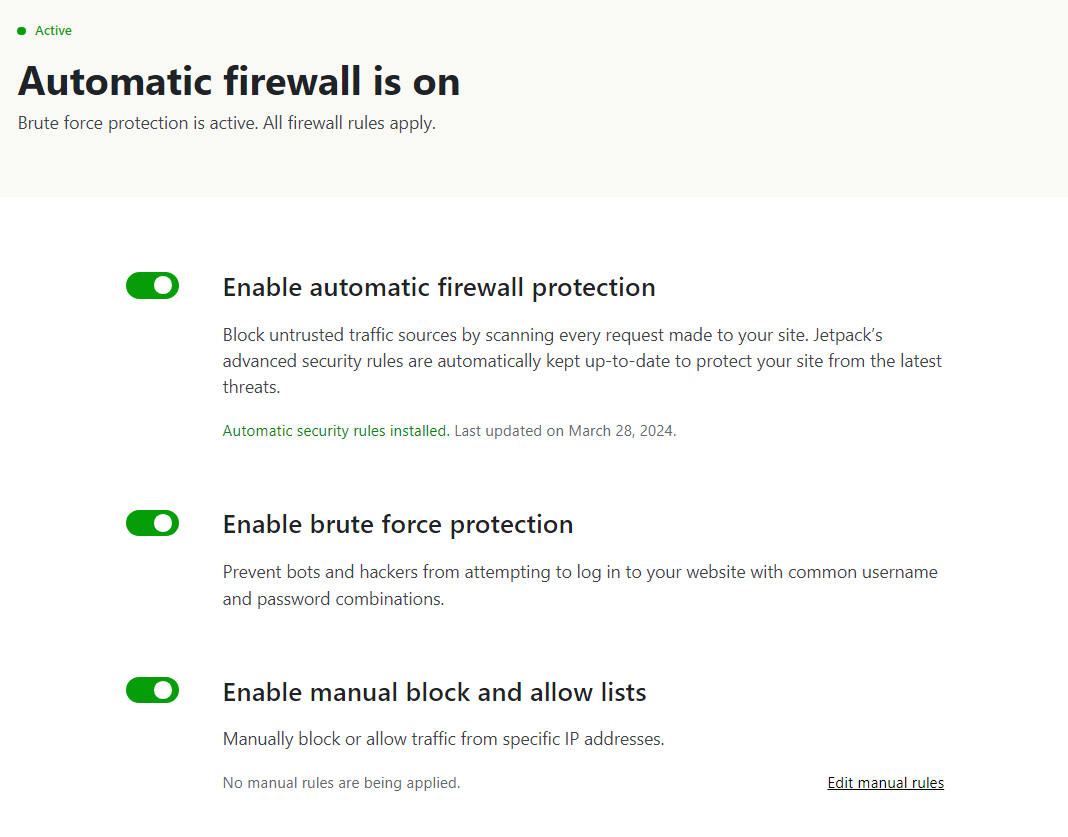

После того как вы введете лицензию и нажмете «Активировать» , функции Jetpack Security разблокируются. Чтобы получить доступ к настройкам WAF, перейдите в Jetpack → Protect → Firewall .

Брандмауэр включен по умолчанию. Вы также можете переключить защиту от перебора и настройки белого списка. Если вы нажмете «Изменить правила вручную» в разделе «Включить ручную блокировку и списки разрешений» , вы сможете ввести IP-адреса, которые хотите внести в черный или белый список.

Как видите, Jetpack требует минимальной настройки. Вы можете просто включить Jetpack Security, и брандмауэр сразу же начнет защищать ваш сайт. В то же время вы можете настроить параметры в соответствии с вашими конкретными потребностями.

Часто задаваемые вопросы

Остались вопросы о том, как работают брандмауэры веб-приложений и Jetpack Security? Мы вас прикроем.

Что делает брандмауэр веб-приложений (WAF) для сайта WordPress?

WAF помогает фильтровать трафик на ваш сайт WordPress. Брандмауэр может идентифицировать вредоносные атаки и смягчать или останавливать их, в зависимости от его конфигурации.

Какие конкретные уязвимости безопасности в WordPress устраняет WAF?

WAF может остановить несколько видов атак, нацеленных на ваш сайт WordPress. Некоторые примеры включают SQL-инъекции, межсайтовые сценарии и DDoS-атаки. Какие типы атак может смягчить WAF, будет зависеть от его набора правил.

Чем Jetpack Security отличается от других сервисов WAF?

Jetpack Security отличается от других служб WAF, поскольку1111 дает вам гораздо больше, чем просто брандмауэр. Это комплексный набор инструментов безопасности для защиты вашего сайта. Эти инструменты включают защиту от перебора, резервное копирование в реальном времени, сканирование на наличие вредоносных программ, журнал активности и защиту от спама.

Трудно ли настроить WAF Jetpack Security для человека, не подкованного в технических вопросах?

Jetpack спроектирован так, чтобы его было легко настроить. Вы можете активировать Jetpack Security, и его брандмауэр веб-приложений сразу же начнет работать, используя правила, которые регулярно обновляются. То же самое относится и к функции защиты от перебора Jetpack Security.

Где я могу узнать больше о Jetpack Security?

Вы можете посетить официальную страницу Jetpack Security и узнать больше о том, что он предлагает. Вы также сможете сравнить планы Jetpack и решить, какой вариант лучше всего соответствует вашим потребностям.

Защитите свой сайт WordPress с помощью WAF

Расширенные меры безопасности могут защитить ваш сайт от утечки данных и хакерских атак. Они также могут защитить информацию пользователей и сделать посетителей счастливыми. Сложный WAF может фильтровать и блокировать подозрительные IP-адреса, злонамеренных пользователей и многое другое.

С Jetpack Security вы можете использовать WAF, резервную копию которого составляет одна из самых полных баз данных безопасности WordPress в мире. Этот WordPress WAF может защитить ваш сайт от распространенных угроз кибербезопасности, таких как DDoS и атаки методом перебора. Более того, Jetpack требует минимальной настройки, что упрощает его настройку.

Если вы готовы попробовать Jetpack Security, зарегистрируйтесь сегодня, чтобы получить доступ к WordPress WAF, резервному копированию в реальном времени, сканированию на наличие вредоносных программ и другим расширенным функциям безопасности!