ปรับปรุงความปลอดภัยของโฮสติ้งสำหรับไซต์ WordPress โดยอัตโนมัติด้วยเครื่องมือ Block XML-RPC ใหม่

เผยแพร่แล้ว: 2024-02-13หากการเสนอการรักษาความปลอดภัยโฮสติ้งที่เข้มแข็งให้กับลูกค้าของคุณสำหรับเว็บไซต์ WordPress โดยไม่ต้องทำอะไรเลยฟังดูดี คุณจะต้องชอบ Block XML-RPC … อาวุธใหม่ล่าสุดของเราในการต่อต้านการโจมตี XML-RPC!

นับตั้งแต่ก่อตั้ง WordPress ได้อนุญาตให้ผู้ใช้โต้ตอบกับไซต์ของตนจากระยะไกลโดยใช้ฟีเจอร์ในตัวที่เรียกว่า XML-RPC นี่ไม่เพียงแต่ยอดเยี่ยมสำหรับผู้ใช้สมาร์ทโฟนที่ต้องการบล็อกขณะเดินทาง … แต่แฮกเกอร์ก็เช่นกัน!

ในบทความนี้ เราจะครอบคลุมทุกสิ่งที่คุณจำเป็นต้องรู้เกี่ยวกับ XML-RPC และแสดงวิธีปกป้องเว็บไซต์ WordPress ที่โฮสต์ด้วย WPMU DEV ได้อย่างง่ายดายและอัตโนมัติจากแฮกเกอร์ที่ใช้ประโยชน์จากช่องโหว่ของ XML-RPC โดยใช้เครื่องมือรักษาความปลอดภัยโฮสติ้งล่าสุดของเรา

นอกจากนี้เรายังจะแสดงวิธีปกป้องไซต์ WordPress ที่โฮสต์อยู่ที่อื่นด้วย

อ่านหรือคลิกลิงก์ด้านล่างเพื่อข้ามข้อมูลพื้นฐานและไปยังเนื้อหาดีๆ:

พื้นฐาน:

- XML-RPC คืออะไร?

- XML-RPC ใช้ทำอะไร?

- ความปลอดภัย XML-RPC และ WordPress

สิ่งดีๆ:

- ทำให้การรักษาความปลอดภัยโฮสติ้งของคุณเป็นแบบอัตโนมัติด้วยเครื่องมือ Block XML-RPC ของ WPMU DEV

- ไม่ได้โฮสต์กับ WPMU DEV? เราช่วยคุณได้

กระโดดเข้าไปเลย…

XML-RPC คืออะไร?

XML-RPC เป็นโปรโตคอลการเรียกขั้นตอนระยะไกล (RPC) ที่ใช้ XML เพื่อเข้ารหัสการโทรและ HTTP เป็นกลไกการขนส่ง

ในแง่ที่ง่ายและใช้งานได้จริง XML-RPC ใช้สำหรับเปิดใช้งานแอปพลิเคชันภายนอกเพื่อโต้ตอบกับไซต์ WordPress ของคุณ ซึ่งรวมถึงการดำเนินการต่างๆ เช่น การโพสต์เนื้อหา การดึงโพสต์ และการจัดการความคิดเห็นจากระยะไกล โดยไม่ต้องใช้เว็บอินเทอร์เฟซของ WordPress

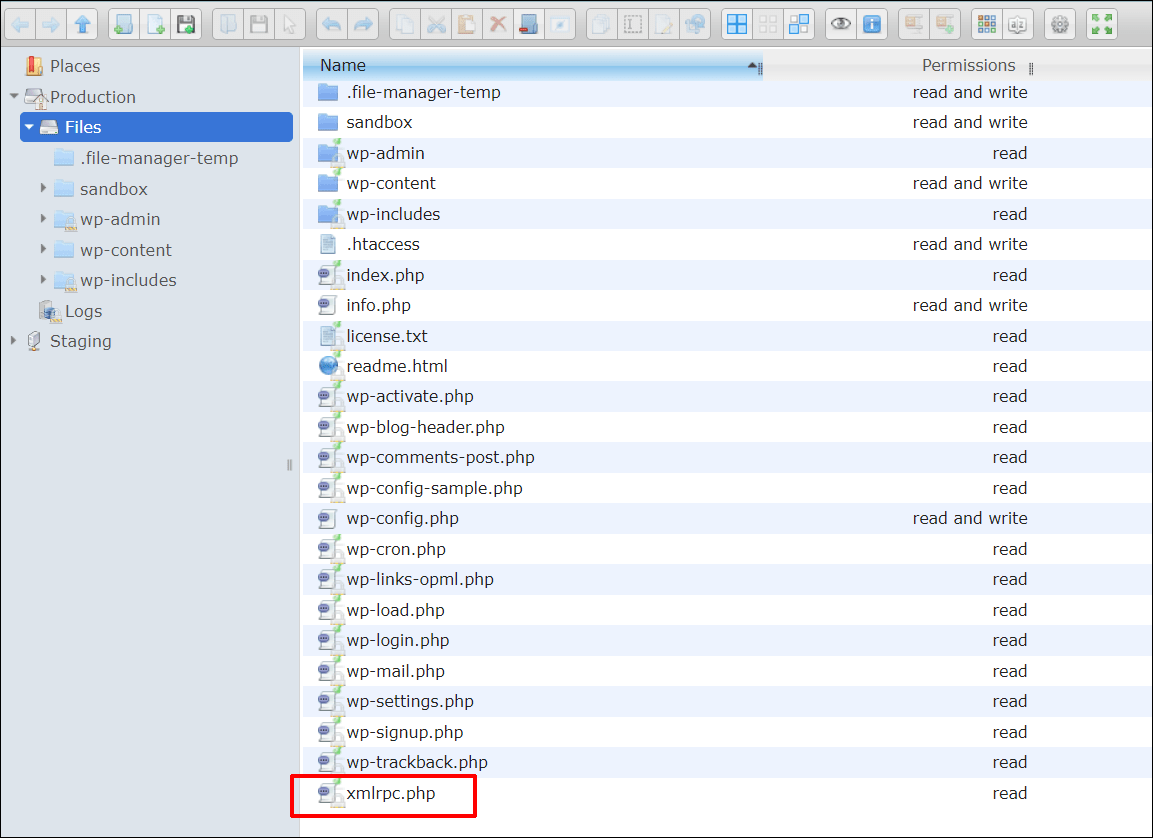

WordPress รองรับ XML-RPC ผ่านไฟล์ชื่อ xmlrpc.php ซึ่งสามารถพบได้ในไดเรกทอรีรากของการติดตั้ง WordPress ทุกครั้ง ที่จริงแล้ว การสนับสนุน WordPress สำหรับ XML-RPC เป็นส่วนหนึ่งของ WordPress ก่อนที่ WordPress จะกลายเป็น WordPress อย่างเป็นทางการเสียอีก

คุณสามารถเรียนรู้เพิ่มเติมเกี่ยวกับ XML-RPC และ WordPress ได้ในโพสต์นี้: XML-RPC และเหตุใดจึงถึงเวลาที่จะลบออกเพื่อความปลอดภัยของ WordPress

XML-RPC ใช้ทำอะไร?

หากคุณต้องการเข้าถึงเว็บไซต์ WordPress แต่คุณไม่ได้อยู่ใกล้คอมพิวเตอร์ XML-RPC จะอำนวยความสะดวกในการจัดการเนื้อหาระยะไกลและการบูรณาการกับแอปพลิเคชันบุคคลที่สาม และปรับปรุงกระบวนการจัดการไซต์ WordPress โดยไม่ต้องเข้าถึงแดชบอร์ดผู้ดูแลระบบโดยตรง

ผู้ใช้ WordPress จะได้รับประโยชน์จากการใช้ XML-RPC ในด้านต่างๆ เช่น:

- การเขียนบล็อกบนมือถือ : เผยแพร่โพสต์ แก้ไขหน้า และอัปโหลดไฟล์มีเดียจากระยะไกลโดยใช้แอป WordPress บนมือถือหรือแอปมือถืออื่นๆ

- การบูรณาการกับไคลเอ็นต์การเขียนบล็อกบนเดสก์ท็อป : แอปพลิเคชันเช่น Windows Live Writer หรือ MarsEdit ช่วยให้ผู้ใช้สามารถเขียนและเผยแพร่เนื้อหาจากเดสก์ท็อปของตนได้

- บูรณาการกับบริการ: เชื่อมต่อกับบริการเช่น IFTTT

- เครื่องมือการจัดการระยะไกล : เปิดใช้งานการจัดการไซต์ WordPress หลายแห่งจากแดชบอร์ดเดียว

- Trackbacks และ Pingbacks ที่ไซต์อื่นใช้เพื่ออ้างอิงถึงไซต์ของคุณ

แม้จะสูญเสียความนิยมไปให้กับ API ที่ใหม่กว่า มีประสิทธิภาพกว่า และปลอดภัยกว่าที่สร้างขึ้นบนมาตรฐาน เช่น REST หรือ GraphQL และ PHP ไม่รองรับตั้งแต่เวอร์ชัน 8.0 เป็นต้นไปอีกต่อไป แต่ XML-RPC ยังคงใช้กันอย่างแพร่หลายใน WordPress เนื่องจากมีการรวมเข้ากับระบบที่มีอยู่มากมาย .

ความปลอดภัย XML-RPC และ WordPress

หากคุณใช้แอป WordPress บนมือถือ ต้องการเชื่อมต่อกับบริการต่างๆ เช่น IFTTT หรือต้องการเข้าถึงและเผยแพร่ไปยังบล็อกของคุณจากระยะไกล คุณต้องเปิดใช้งาน XML-RPC ไม่เช่นนั้นก็เป็นเพียงพอร์ทัลอื่นสำหรับแฮกเกอร์ในการกำหนดเป้าหมายและหาประโยชน์

ข้อดีข้อเสียของการใช้ XML-RPC

ข้อดีของการใช้ XML-RPC ส่วนใหญ่จะสะดวกและมีประสิทธิภาพ

แม้ว่าแอปพลิเคชันส่วนใหญ่จะสามารถใช้ WordPress API แทน XML-RPC ได้ แต่บางแอปพลิเคชันอาจยังจำเป็นต้องเข้าถึง xmlrpc.php และใช้เพื่อให้มั่นใจถึงความเข้ากันได้แบบย้อนหลังกับเวอร์ชันเก่าที่ติดตั้งอยู่

อย่างไรก็ตาม สิ่งสำคัญคือต้องทราบข้อเสียของการใช้ XML-RPC

โดยพื้นฐานแล้ว XML-RPC เป็นโปรโตคอลที่ล้าสมัยซึ่งมีข้อบกพร่องด้านความปลอดภัยโดยธรรมชาติ

ซึ่งรวมถึง:

- ความเสี่ยงด้านความปลอดภัย : สามารถใช้ XML-RPC สำหรับการโจมตีแบบ bruteforce ขนาดใหญ่ได้ เนื่องจากอนุญาตให้พยายามเข้าสู่ระบบได้ไม่จำกัด ผู้โจมตีใช้ฟังก์ชัน XML-RPC เพื่อโจมตีเว็บไซต์ WordPress โดยใช้กำลังดุร้ายอย่างกว้างขวาง ด้วยการใช้ประโยชน์จากเมธอด system.multicall ผู้โจมตีสามารถทดสอบรหัสผ่านนับพันชุดได้ด้วยการร้องขอเพียงครั้งเดียว

- ประสิทธิภาพ : XML-RPC อาจเป็นเวกเตอร์สำหรับการโจมตี DDoS ผ่านฟีเจอร์ Pingback เปลี่ยนไซต์ WordPress ที่ไม่สงสัยให้กลายเป็นบอทต่อโดเมนเป้าหมาย และอาจทำให้ไซต์ช้าลงหรือหยุดทำงาน

วิธีตรวจสอบว่า XML-RPC เปิด / ปิดการใช้งานบนเว็บไซต์ WordPress หรือไม่

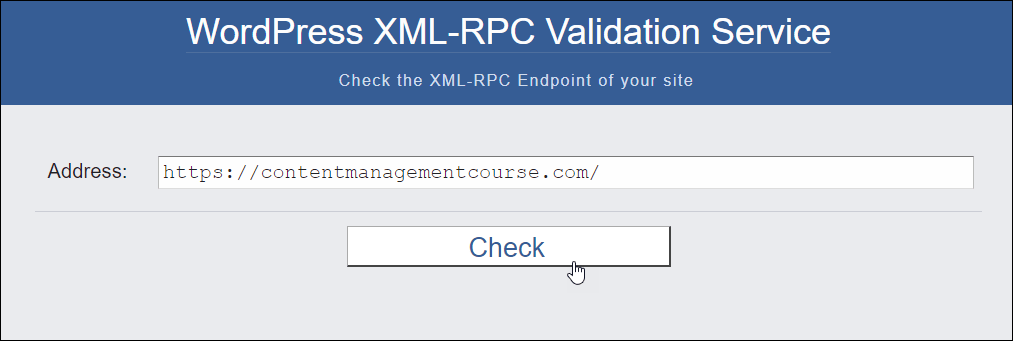

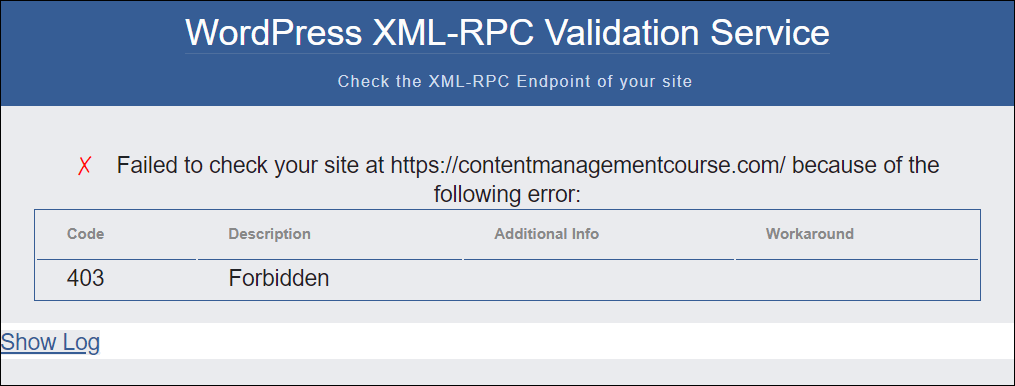

คุณสามารถใช้เครื่องมือตรวจสอบ XML-RPC เพื่อตรวจสอบว่าไซต์ WordPress ของคุณเปิดหรือปิดใช้งาน XML-RPC หรือไม่

ป้อน URL ของคุณลงในช่องที่อยู่แล้วคลิกปุ่มตรวจสอบ

อีบุ๊กฟรี

แผนงานทีละขั้นตอนของคุณสู่ธุรกิจการพัฒนาเว็บที่ทำกำไรได้ ตั้งแต่การเข้าถึงลูกค้ามากขึ้นไปจนถึงการขยายขนาดอย่างบ้าคลั่ง

อีบุ๊กฟรี

วางแผน สร้าง และเปิดตัวไซต์ WP ถัดไปของคุณโดยไม่มีปัญหาใดๆ รายการตรวจสอบของเราทำให้กระบวนการนี้ง่ายและทำซ้ำได้

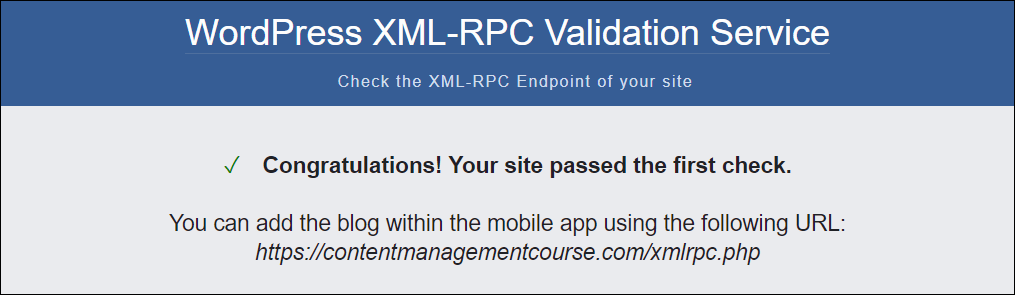

หากเปิดใช้งาน XML-RPC คุณจะเห็นข้อความเหมือนที่แสดงด้านล่าง

ตามที่อธิบายไว้ข้างต้น XML-RPC สามารถทำให้ไซต์ WordPress เสี่ยงต่อสแปมและการโจมตีทางไซเบอร์

นี่คือสาเหตุที่บริษัทโฮสติ้งที่ดีที่สุดบล็อก XML-RPC ตามค่าเริ่มต้น และเราขอแนะนำให้คุณปิดการใช้งาน XML-RPC บนไซต์ WordPress ของคุณ เว้นแต่คุณจะติดตั้งแอปพลิเคชันที่จำเป็นต้องเปิดใช้งาน

ลองมาดูตัวเลือกสองสามตัวที่คุณสามารถใช้เพื่อปิดใช้งาน XML-RPC บนไซต์ของคุณโดยอัตโนมัติ (ดูโพสต์นี้สำหรับวิธีการแบบแมนนวลที่เกี่ยวข้องกับการเพิ่มโค้ดลงในไฟล์ .htaccess ของคุณ)

ทำให้การรักษาความปลอดภัยโฮสติ้งของคุณเป็นแบบอัตโนมัติด้วยเครื่องมือ Block XML-RPC ของ WPMU DEV

เมื่อเร็วๆ นี้เราได้เปิดตัวเครื่องมือโฮสติ้งชื่อ Block XML-RPC ซึ่งจะบล็อกคำขอขาเข้าบน /xmlrpc.php โดยอัตโนมัติเมื่อเปิดใช้งาน

หากปิดใช้งานเครื่องมือนี้ ไซต์ WordPress ของคุณจะอนุญาตให้แอปพลิเคชันเข้าถึงไฟล์ /xmlrpc.php

หมายเหตุ: ไซต์ใหม่ที่โฮสต์บน WPMU DEV จะถูกสร้างขึ้นโดย เปิดใช้ งานเครื่องมือ Block XML-RPC ตามค่าเริ่มต้น

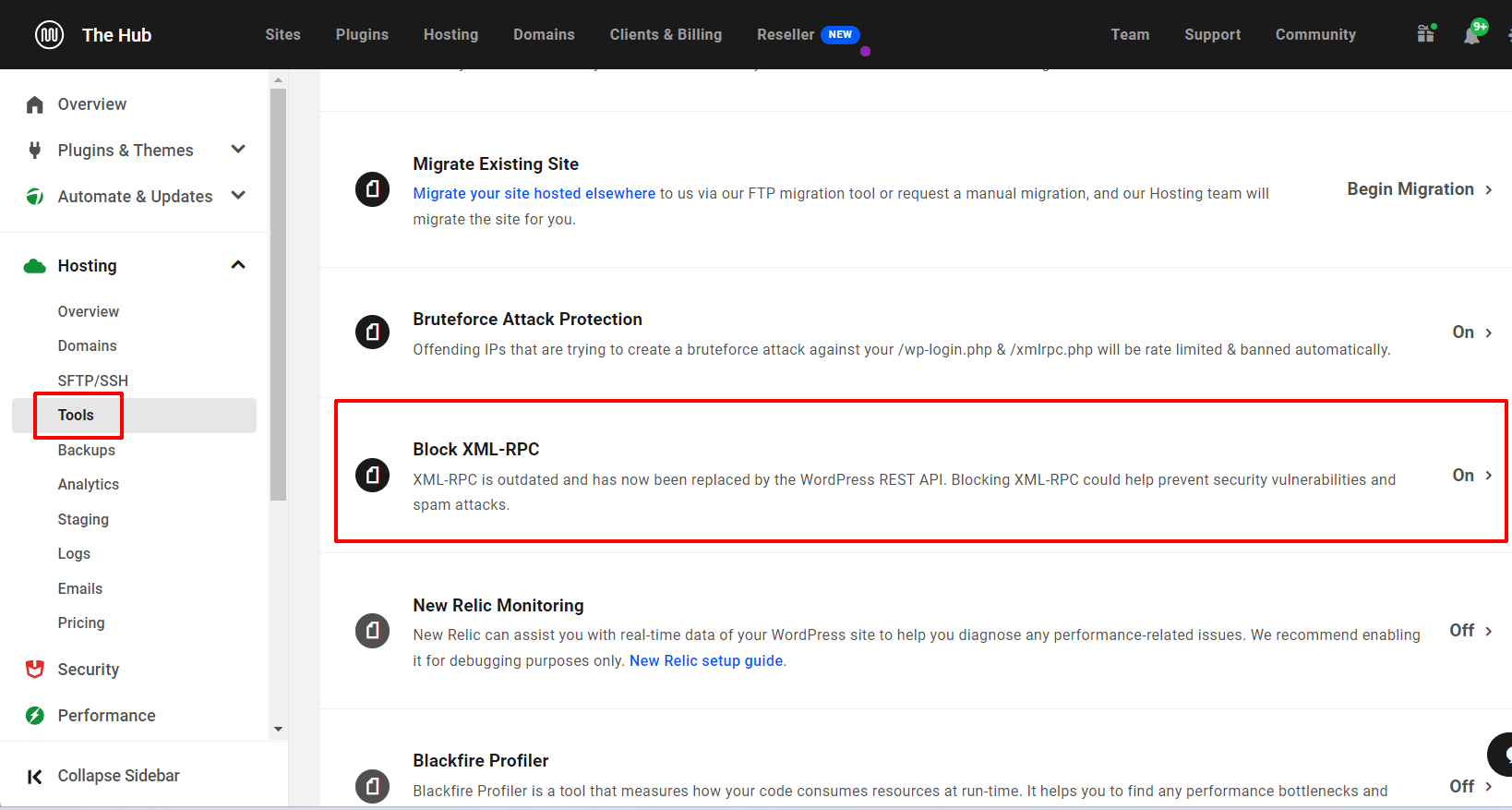

หากต้องการเข้าถึงเครื่องมือและเปิดใช้งานการบล็อก XML-RPC บนไซต์ที่มีอยู่ ให้ไปที่ The Hub และเลือก แท็บโฮสติ้ง > เครื่องมือ

คลิกเปิด/ปิดเพื่อสลับคุณสมบัติและบันทึกการตั้งค่าของคุณเมื่อเสร็จสิ้น

แค่นั้นแหละ! ขณะนี้เว็บไซต์ของคุณได้รับการปกป้องจากการโจมตีและโจมตี XML-RPC ในระดับเซิร์ฟเวอร์

ไม่ได้โฮสต์กับ WPMU DEV? เราช่วยคุณได้

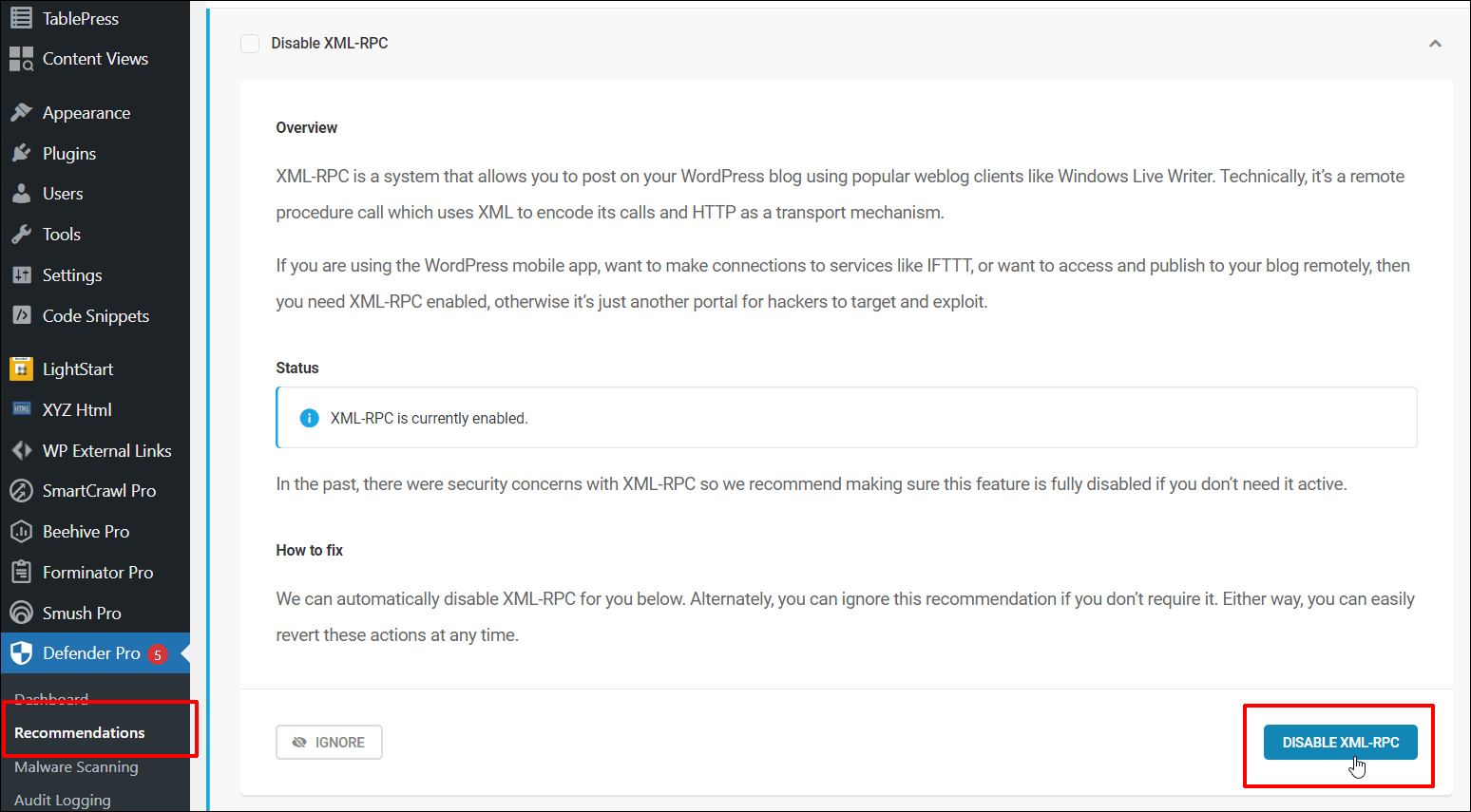

หากเว็บไซต์ของคุณไม่ได้โฮสต์ด้วย WPMU DEV (tsk, tsk…) คุณสามารถใช้ปลั๊กอินความปลอดภัย Defender ฟรีของเราเพื่อปิดการใช้งาน XML-RPC

คุณลักษณะปิดการใช้งาน XML-RPC อยู่ในส่วน คำแนะนำ ของปลั๊กอิน

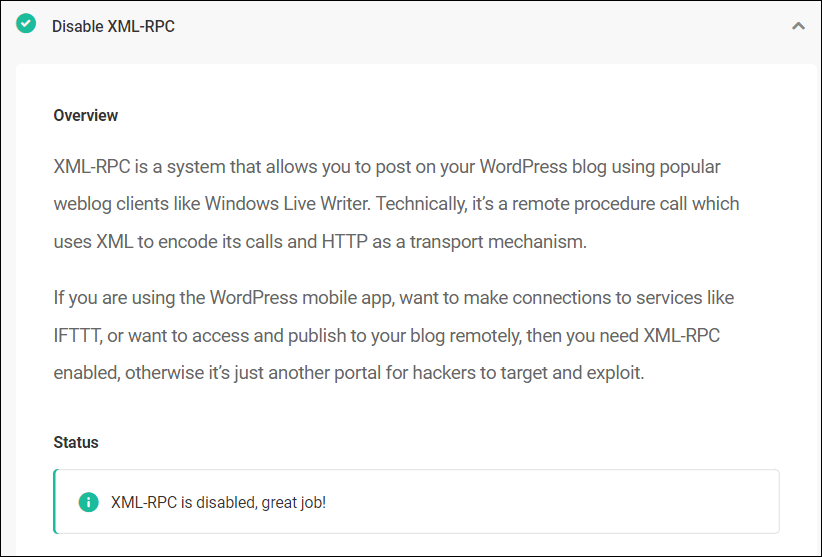

คุณสามารถตรวจสอบว่า XML-RPC ถูกปิดใช้งานหรือไม่ในส่วน สถานะ

สำหรับวิธีเพิ่มเติมในการปกป้องไซต์ของคุณจากการโจมตี DDoS โปรดดูบทช่วยสอนนี้: วิธีปกป้องไซต์ของคุณจากการโจมตี DDoS

หมายเหตุ: ปลั๊กอิน WordPress จะบล็อกเฉพาะ XML-RPC ที่ระดับ WordPress PHP เท่านั้น ดังนั้น หากมีการโจมตีเกิดขึ้น คำขอจะยังคงไปถึง WordPress PHP ซึ่งจะทำให้เซิร์ฟเวอร์โหลดเพิ่มขึ้นในภายหลัง

ในทางตรงกันข้าม เมื่อคุณเปิดใช้งาน Block XML-RPC ที่ระดับเซิร์ฟเวอร์ คำขอจะไม่เข้าถึงไซต์ของคุณ และส่งคืนข้อความแสดงข้อผิดพลาด “403 Forbidden” ให้กับผู้โจมตี

สำหรับข้อมูลเพิ่มเติมและบทช่วยสอนโดยละเอียดเกี่ยวกับด้านบน โปรดดูส่วนเอกสารเหล่านี้: บล็อกเครื่องมือ XML-RPC (โฮสติ้ง) และปิดใช้งาน XML RPC (ปลั๊กอิน Defender)

เคารพ XML-RPC

เมื่อพิจารณาถึงความเสี่ยงด้านความปลอดภัยที่อาจเกิดขึ้น เจ้าของไซต์ WordPress ควรพิจารณาอย่างรอบคอบว่าความสะดวกสบายที่ XML-RPC มอบให้นั้นมีมากกว่าช่องโหว่หรือไม่

สำหรับไซต์ WordPress ที่ได้รับประโยชน์จาก XML-RPC เราขอแนะนำให้ใช้รหัสผ่านที่รัดกุม จำกัดความพยายามในการเข้าสู่ระบบ และใช้ปลั๊กอินความปลอดภัยเช่น Defender เพื่อช่วยลดความเสี่ยง

อย่างไรก็ตาม หากไม่จำเป็นต้องใช้ฟังก์ชันการทำงานและไซต์ของคุณทำงานบนแผนโฮสติ้งใดๆ ของเรา เราขอแนะนำอย่างยิ่งให้ปิดการใช้งาน XML-RPC ที่ระดับเซิร์ฟเวอร์โดยใช้เครื่องมือ XML-RPC เพื่อลดโอกาสที่จะเกิด DDoS และการโจมตีแบบ Brute Force ต่อไป