อีเมลของคุณสอดคล้องกับข้อกำหนดการส่งอีเมลใหม่ของ Google และ Yahoo หรือไม่

เผยแพร่แล้ว: 2024-05-28ในเดือนกุมภาพันธ์ 2024 Gmail และ Yahoo Mail เริ่มบังคับใช้กฎใหม่เพื่อปกป้องผู้รับอีเมลและช่วยรักษากล่องจดหมายให้ปลอดภัยยิ่งขึ้นและเป็นสแปมน้อยลง

กฎเหล่านี้กำหนดให้ผู้ส่งอีเมลทุกคนปฏิบัติตามหลักเกณฑ์เฉพาะเพื่อให้แน่ใจว่าสามารถส่งอีเมลได้

คู่มือที่ครอบคลุมนี้จะอธิบายว่าข้อกำหนดใหม่เหล่านี้คืออะไร และส่งผลต่อธุรกิจของคุณอย่างไร

เราจะกล่าวถึง:

- ข้อกำหนดในการส่งอีเมลใหม่ของ Google และ Yahoo

- ทำความเข้าใจเกี่ยวกับ SPF, DKIM และ DMARC

- เอสพีเอฟ

- ดีคิม

- ดีมาร์ก

- ตัวอย่างการยืนยันอีเมล

- อีเมลไม่ถึงผู้รับ

- อีเมลที่สอดคล้อง

- การใช้เครื่องมือยืนยัน

- ตรวจสอบ SPF, DKIM และ DMARC

- ตรวจเช็ค PTR

- แนวทางปฏิบัติที่ดีที่สุดสำหรับผู้ส่งอีเมล

- คะแนนเพิ่มเติมและข้อมูลที่เป็นประโยชน์

- เคล็ดลับการส่งอีเมลจำนวนมาก

- ความเข้าใจผิดเกี่ยวกับ SPF

- ความเข้าใจผิดเกี่ยวกับ DKIM

ข้อกำหนดในการส่งอีเมลใหม่ของ Google และ Yahoo

ในเดือนตุลาคม 2023 Neil Kumaran ผู้จัดการผลิตภัณฑ์ Security & Trust Group ของ Gmail ได้ประกาศในบล็อกของ Google ว่าตั้งแต่เดือนกุมภาพันธ์ 2024 เป็นต้นไป ผู้ส่งอีเมลจะต้องตรวจสอบสิทธิ์อีเมลของตน อนุญาตให้ยกเลิกการสมัครรับข่าวสารได้ง่าย (ผู้ส่งจำนวนมาก) และอยู่ภายใต้เกณฑ์การรายงานสแปมเพื่อ อีเมลที่จะส่งไปยังที่อยู่ Gmail

เนื่องจากข้อกำหนดเหล่านี้มีผลบังคับใช้แล้ว การเพิกเฉยต่อข้อกำหนดดังกล่าวจะทำให้เมลของคุณถูกปฏิเสธหรือถูกส่งไปยังโฟลเดอร์สแปมของผู้รับโดยอัตโนมัติ

จากข้อมูลของ Neil แม้ว่าเครื่องมือตรวจจับของ Gmail จะป้องกันสแปม ฟิชชิ่ง และมัลแวร์ได้ถึง 99.9% ไม่ให้เข้าถึงกล่องจดหมาย และบล็อกอีเมลไม่พึงประสงค์เกือบ 15 พันล้านฉบับทุกวัน แต่บริการนี้กำลังเผชิญกับภัยคุกคามที่ซับซ้อนกว่าที่เคยเป็นมานับตั้งแต่เปิดตัวบริการในเดือนเมษายนปี 2004 .

ดังที่นีลระบุไว้ในบล็อกของ Google...

“โดยพื้นฐานแล้ว บางครั้งก็ยังเป็นไปไม่ได้ที่จะตรวจสอบว่าใครเป็นอีเมลที่มาจากเว็บของระบบที่เก่าและไม่สอดคล้องกันบนอินเทอร์เน็ต”

ข้อกำหนดการส่งอีเมลใหม่ออกแบบมาเพื่อช่วยให้ผู้ใช้รักษากล่องจดหมายให้ปลอดภัยยิ่งขึ้นและปราศจากสแปมมากขึ้น

อย่างไรก็ตาม ความคิดริเริ่มในการต่อสู้กับอีเมลหลอกลวงหรือสแปมโดยการกำหนดข้อกำหนดที่เข้มงวดมากขึ้นกับผู้ส่งอีเมลไม่ได้มาจาก Google เพียงผู้เดียว พันธมิตรในอุตสาหกรรมอย่าง Yahoo ยังได้เข้าร่วมเพื่อทำงานร่วมกับ Google และชุมชนอีเมลอื่นๆ เพื่อสร้างข้อกำหนดใหม่เหล่านี้ให้เป็นมาตรฐานอุตสาหกรรมและหลักปฏิบัติด้านสุขอนามัยอีเมลขั้นพื้นฐาน

แนวทางปฏิบัติที่ดีที่สุดสำหรับผู้ส่งอีเมลของ Yahoo มีคำแนะนำที่คล้ายคลึงกับของ Google และมีลิงก์ไปยังคำแนะนำที่ครอบคลุมเกี่ยวกับแนวทางปฏิบัติทั่วไปที่ดีที่สุดสำหรับผู้ส่งจากคณะทำงานต่อต้านการละเมิดเกี่ยวกับการส่งข้อความ มัลแวร์ และมือถือ (M3AAWG) ซึ่งเป็นองค์กรที่มุ่งมั่นที่จะช่วยเหลืออุตสาหกรรมต่างๆ ต่อสู้และป้องกันการละเมิดทางออนไลน์ .

เอกสารนี้มุ่งเป้าไปที่ผู้ใดก็ตามที่เกี่ยวข้องกับการส่งมอบและการปฏิบัติตามข้อกำหนดของการสื่อสารทางอิเล็กทรอนิกส์ รวมถึงบุคลากรด้านการตลาดและการจัดการ ควรดาวน์โหลดและครอบคลุมแนวทางปฏิบัติที่แนะนำล่าสุดและมีประสิทธิภาพมากที่สุดสำหรับการส่งข้อความอิเล็กทรอนิกส์เชิงพาณิชย์

แล้วข้อกำหนดใหม่เหล่านี้มีอะไรบ้าง และมีผลกระทบต่อธุรกิจของคุณอย่างไร?

โดยพื้นฐานแล้วสามารถสรุปข้อกำหนดหลักได้ดังนี้:

- อัตราการร้องเรียนเกี่ยวกับสแปมของคุณจะต้องต่ำกว่า 0.3%

- ตอนนี้จำเป็นต้องมีการตรวจสอบสิทธิ์โดยใช้ SPF, DKIM และ DMARC (ผู้ส่งอีเมลจำนวนมาก)

- คุณต้องมีตัวเลือกยกเลิกการสมัครเพียงคลิกเดียว และลบบุคคลที่ขอยกเลิกการสมัครออกจากรายการของคุณภายใน 1-2 วัน (ผู้ส่งอีเมลจำนวนมาก)

ข้อกำหนดเพิ่มเติมสำหรับผู้ส่งอีเมลทุกคน ได้แก่:

- ตรวจสอบให้แน่ใจว่าโดเมนหรือ IP ที่ส่งมีระเบียน DNS การส่งต่อและย้อนกลับที่ถูกต้อง หรือที่เรียกว่าบันทึก PTR

- ใช้การเชื่อมต่อ TLS เพื่อส่งอีเมล

- จัดรูปแบบข้อความตามมาตรฐานรูปแบบข้อความอินเทอร์เน็ต RFC 5322

มีข้อกำหนดเพิ่มเติมสำหรับผู้ส่งอีเมลจำนวนมาก

คุณสามารถอ่านโพสต์ของ Neil Kumaran ได้ที่นี่ และดูหลักเกณฑ์ผู้ส่งอีเมลของ Google และแนวทางปฏิบัติที่ดีที่สุดสำหรับผู้ส่งอีเมลของ Yahoo เพื่อเรียนรู้วิธีส่งอีเมลไปยังบัญชี Gmail และ YahooMail ส่วนตัวได้สำเร็จ

ทำความเข้าใจเกี่ยวกับ SPF, DKIM และ DMARC

การใช้โปรโตคอล SPF, DKIM และ DMARC ช่วยเพิ่มความสามารถในการส่งอีเมล ปกป้องชื่อเสียงของผู้ส่ง และรับประกันว่าอีเมลจะเข้าถึงกล่องจดหมายของผู้รับอย่างปลอดภัย

หากคุณไม่คุ้นเคยกับ SPF, DKIM และ DMARC โปรดดูภาพรวมดังนี้

เอสพีเอฟ

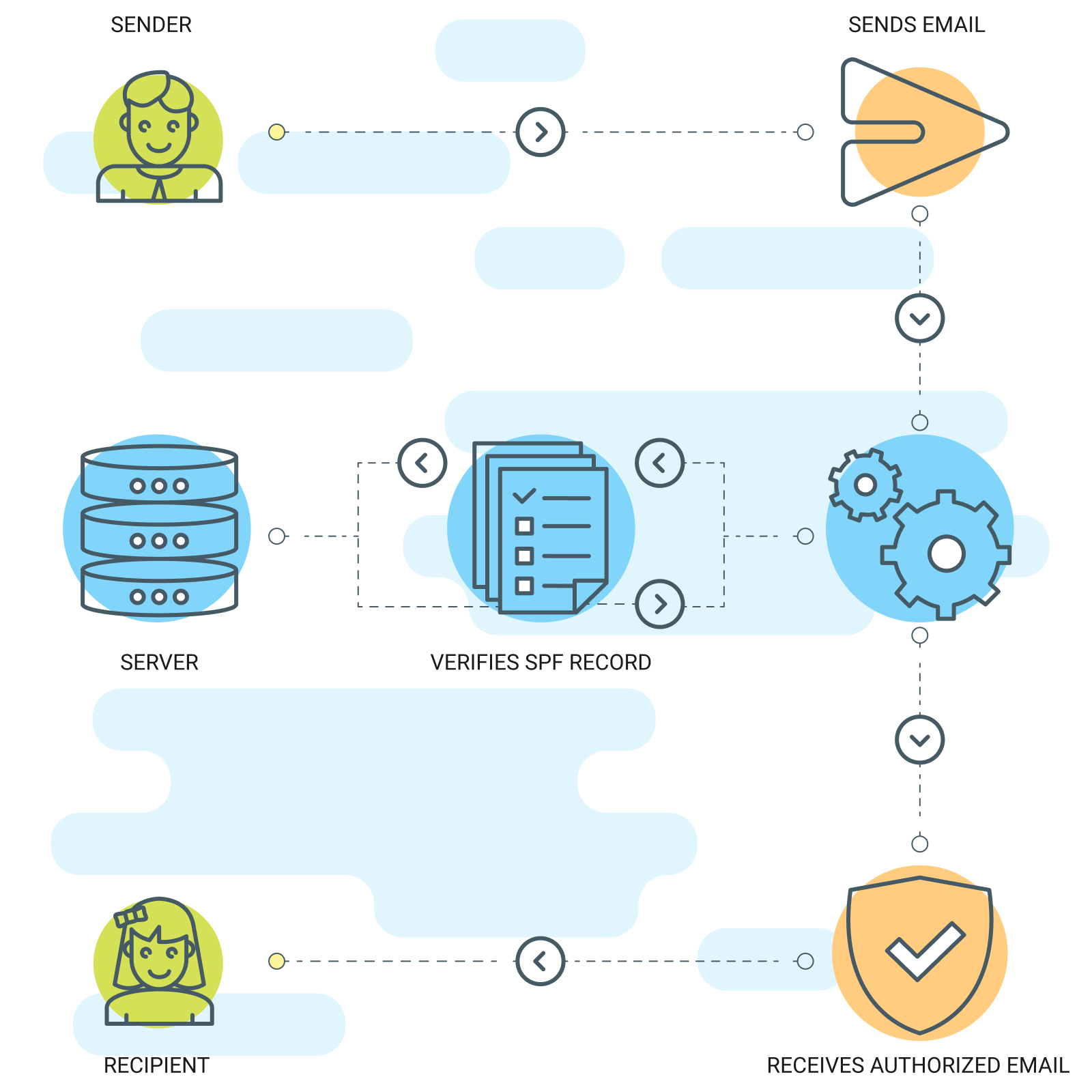

SPF (Sender Policy Framework) เป็นโปรโตคอลที่ตรวจสอบความถูกต้องของผู้ส่งโดยตรวจสอบว่าอีเมลมาจากเซิร์ฟเวอร์ที่ได้รับอนุญาตหรือไม่

ช่วยให้มั่นใจในความถูกต้องตามกฎหมายของผู้ส่งอีเมลโดยการตรวจสอบตัวตนของผู้ส่งผ่านการอ้างอิงโยงที่อยู่ IP ของเซิร์ฟเวอร์เมลที่ส่งด้วยรายการที่อยู่ IP การส่งที่ได้รับอนุญาตที่กำหนดไว้ล่วงหน้าซึ่งอยู่ภายในบันทึก DNS

ระเบียน DNS ทำหน้าที่เป็นไดเร็กทอรีที่จับคู่ชื่อโดเมนกับที่อยู่ IP ที่เกี่ยวข้อง และสามารถรวมคำแนะนำในการจัดการคำขอที่ส่งตรงไปยังโดเมนนั้นได้

ด้วยการตรวจสอบความถูกต้องของข้อมูลระบุตัวตนของผู้ส่งกับที่อยู่ IP การส่งที่ได้รับอนุญาตซึ่งแสดงอยู่ในบันทึก DNS สำหรับโดเมน SPF จะป้องกันการปลอมแปลงอีเมลและเพิ่มความสามารถในการส่งอีเมลโดยลดโอกาสที่อีเมลจะถูกขึ้นบัญชีดำหรือทำเครื่องหมายว่าเป็นสแปม

ต่อไปนี้เป็นขั้นตอนที่เกี่ยวข้องในการสร้างบันทึก SPF สำหรับการตรวจสอบสิทธิ์อีเมล:

1. รวบรวมข้อมูล : รวบรวมที่อยู่ IP ของเซิร์ฟเวอร์ทั้งหมดที่ได้รับอนุญาตให้ส่งอีเมลในนามของโดเมนของคุณ ซึ่งรวมถึงเมลเซิร์ฟเวอร์ของคุณเอง ผู้ให้บริการอีเมลบุคคลที่สาม และเซิร์ฟเวอร์อื่นๆ ที่ใช้สำหรับส่งอีเมล

2. ระบุโดเมนที่ส่ง : สร้างรายการโดเมนทั้งหมดที่ใช้ในการส่งอีเมล แม้ว่าจะไม่ได้ใช้งานอยู่ในปัจจุบันก็ตาม วิธีนี้จะช่วยป้องกันความพยายามในการปลอมแปลงโดเมน

3. สร้างไวยากรณ์บันทึก SPF :

- เริ่มต้นด้วยแท็กเวอร์ชัน:

v=spf1 - เพิ่มที่อยู่ IP ที่ได้รับอนุญาต: เช่น

ip4:192.0.2.0 - รวมผู้ส่งบุคคลที่สาม:

include:thirdparty.com - ระบุนโยบาย SPF:

-all(ฮาร์ดล้มเหลว) หรือ~all(ซอฟต์ล้มเหลว)

- เริ่มต้นด้วยแท็กเวอร์ชัน:

หลังจากทำตามขั้นตอนข้างต้นแล้ว ระเบียน SPF ของคุณควรมีลักษณะตามตัวอย่างที่แสดงด้านล่าง:

v=spf1 ip4:192.0.2.0 include:thirdparty.com -all

หมายเหตุ: ระเบียน SPF ควรมีความยาวไม่เกิน 255 อักขระและจำกัดให้มีข้อความสั่ง รวม ไม่เกินสิบรายการ

4. เผยแพร่ระเบียน SPF ไปยัง DNS : เข้าถึงคอนโซลการจัดการ DNS ของคุณที่ได้รับจากผู้รับจดทะเบียนโดเมนหรือผู้ให้บริการโฮสติ้งของคุณ เพิ่มระเบียน TXT ใหม่ด้วยชื่อโฮสต์ของโดเมนของคุณและไวยากรณ์ระเบียน SPF และบันทึกการเปลี่ยนแปลง

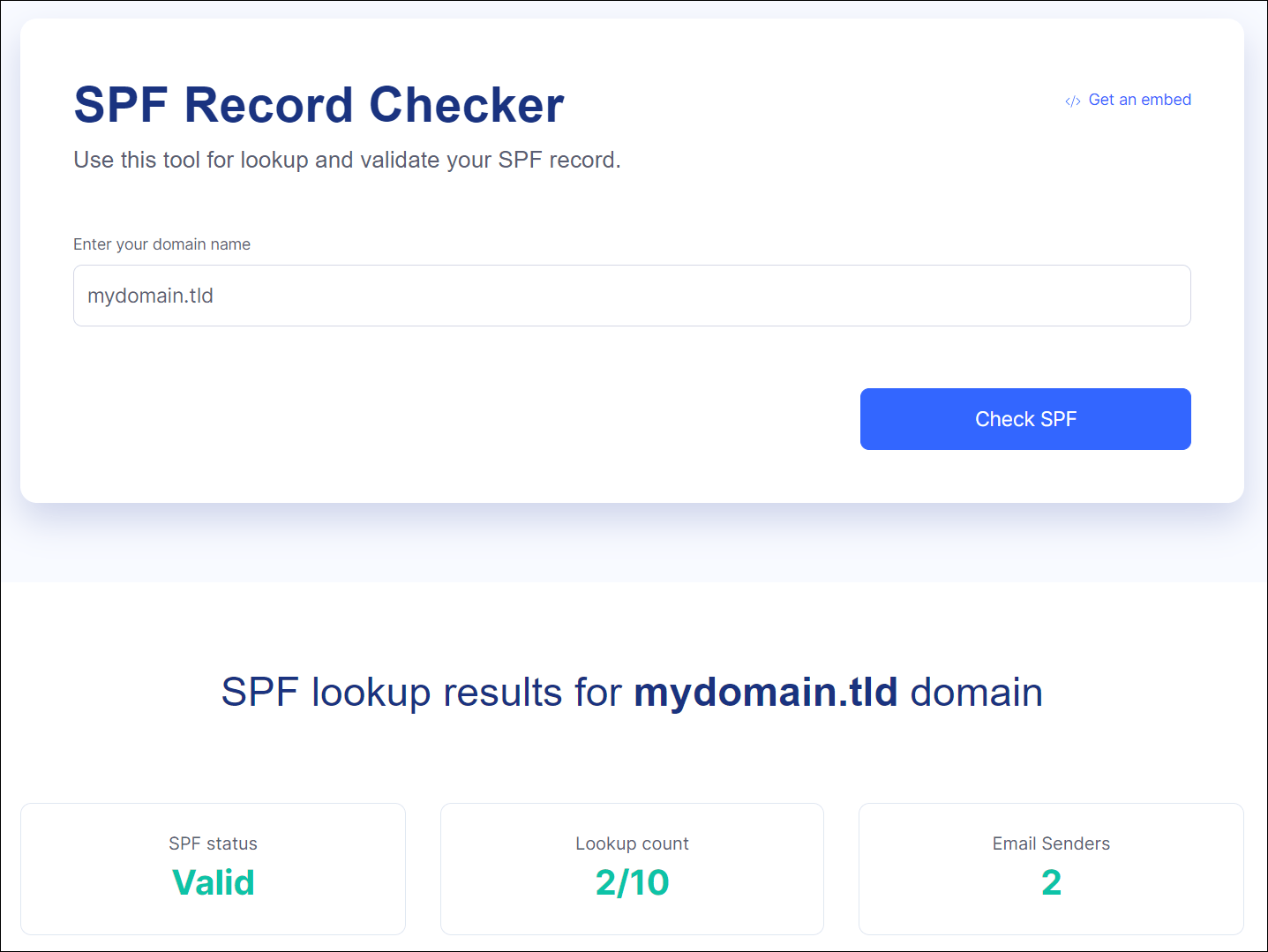

5. ทดสอบบันทึก SPF : ใช้เครื่องมือตรวจสอบ SPF (เช่น ตัวตรวจสอบบันทึก SPF ของ EasyDMARC) เพื่อตรวจสอบว่าบันทึก SPF มีอยู่หรือไม่ และตรวจสอบให้แน่ใจว่ามีที่อยู่ IP การส่งที่ถูกต้องทั้งหมดอยู่ในรายการและจัดรูปแบบอย่างถูกต้อง

ดีคิม

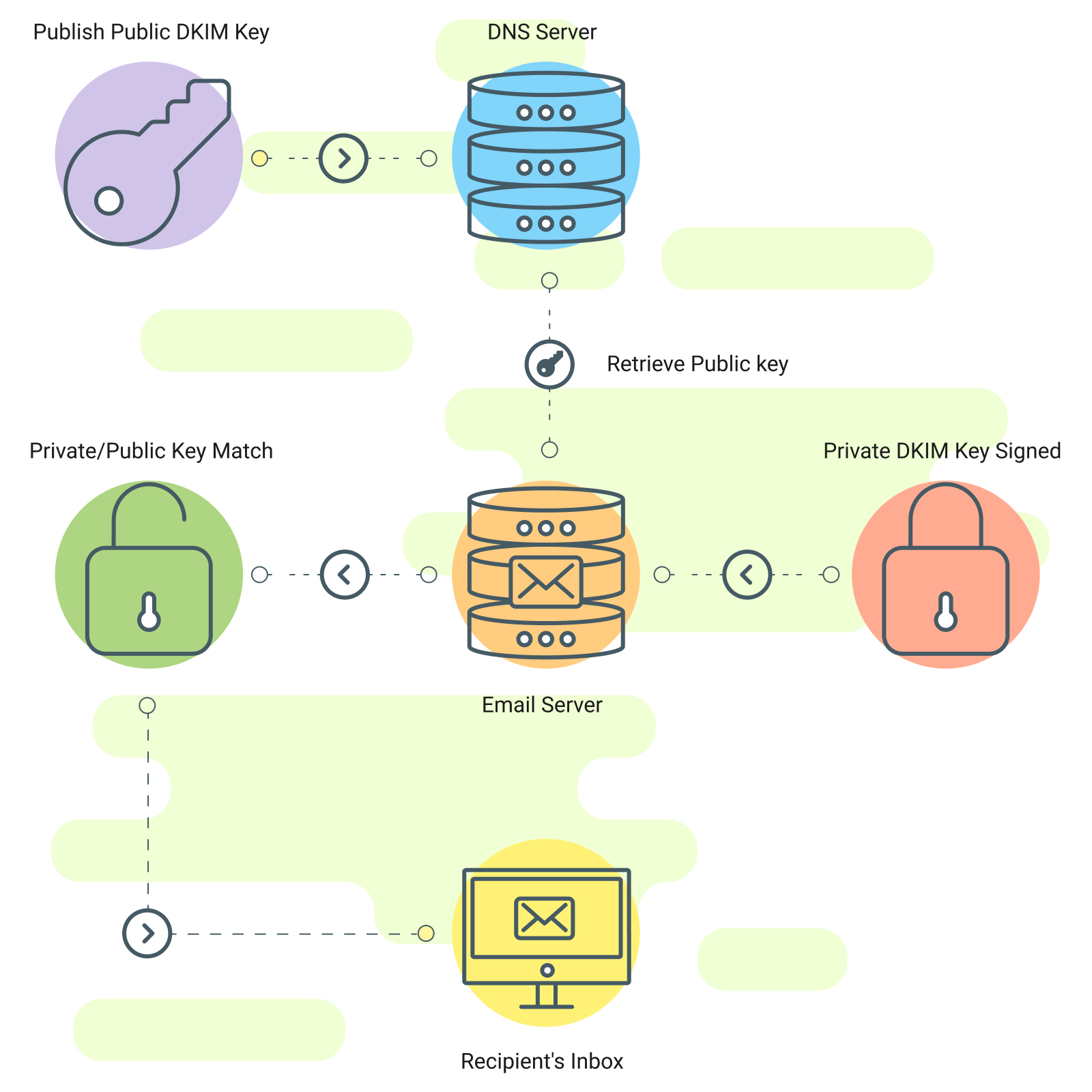

DKIM (DomainKeys Identified Mail) เป็นวิธีการตรวจสอบสิทธิ์อีเมลที่เพิ่มลายเซ็นดิจิทัลให้กับอีเมลขาออก

ลายเซ็นนี้ได้รับการตรวจสอบโดยเมลเซิร์ฟเวอร์ของผู้รับ เพื่อให้มั่นใจถึงความสมบูรณ์และความถูกต้องของอีเมล DKIM ป้องกันการปลอมแปลงอีเมลและเพิ่มความสามารถในการส่งอีเมลโดยลดโอกาสที่อีเมลจะถูกทำเครื่องหมายว่าเป็นสแปมหรือฟิชชิ่ง

DKIM เปรียบเสมือนลายเซ็นดิจิทัลสำหรับอีเมล ซึ่งเป็นช่องทางสำหรับผู้ส่ง (คุณ) ในการพิสูจน์ว่าพวกเขาส่งอีเมลจริง และไม่มีใครเปลี่ยนแปลงในระหว่างนั้น

โดยทั่วไปแล้วส่วนหัวลายเซ็น DKIM จะมีองค์ประกอบหลายอย่างที่แสดงโดยคู่ tag=value

ต่อไปนี้คือตัวอย่างที่แสดงให้เห็นองค์ประกอบสำคัญที่จำเป็นสำหรับการตรวจสอบสิทธิ์อีเมลผ่าน DKIM:

DKIM-Signature: v=1; a=rsa-sha256; c=relaxed/relaxed; d=example.com; s=dkim1; h=From:To:Subject:Date; bh=XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX; b=YYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYY

คำอธิบายของแต่ละองค์ประกอบ:

-

v=1: เวอร์ชันของข้อกำหนด DKIM ที่ใช้อยู่ -

a=rsa-sha256: อัลกอริธึมการเข้ารหัสที่ใช้ในการสร้างลายเซ็น -

c=relaxed/relaxed: วิธี Canonicalization ที่ใช้สำหรับส่วนหัวและเนื้อหาของอีเมล -

d=example.com: โดเมนที่เป็นเจ้าของคู่คีย์ DKIM -

s=dkim1: ตัวเลือก DKIM ซึ่งระบุคีย์เฉพาะที่ใช้สำหรับการลงนาม -

h=From:To:Subject:Date: รายการฟิลด์ส่วนหัวที่รวมอยู่ในลายเซ็น -

bh=XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX: แฮชของเนื้อหาของอีเมล -

b=YYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYY: ลายเซ็นดิจิทัลจริงที่สร้างขึ้นโดยใช้คีย์ส่วนตัวที่เกี่ยวข้องกับตัวเลือก

ขั้นตอนที่เกี่ยวข้องในการสร้างบันทึก DKIM มีดังนี้

1. สร้างคีย์ DKIM : ใช้เครื่องมือสร้างคีย์ DKIM ที่ได้รับจากผู้ให้บริการอีเมลของคุณหรือบริการของบุคคลที่สาม (ดูรายการด้านล่าง) สิ่งนี้จะสร้างคู่คีย์สาธารณะและส่วนตัว

2. เผยแพร่คีย์สาธารณะไปยัง DNS :

- เข้าสู่ระบบคอนโซลการจัดการ DNS ที่ได้รับจากผู้รับจดทะเบียนโดเมนหรือผู้ให้บริการโฮสติ้ง

- ไปที่การตั้งค่า DNS สำหรับโดเมนของคุณ

- เพิ่มระเบียน TXT ใหม่โดยมีตัวเลือก DKIM เป็นชื่อโดเมนย่อยและคีย์สาธารณะเป็นค่าระเบียน โดยปกติแล้ว ตัวเลือกนี้จะมาจากผู้ให้บริการอีเมลของคุณ และจะใช้เฉพาะกับการกำหนดค่า DKIM ของคุณ

ตัวอย่างบันทึก DKIM:

selector._domainkey.example.com. IN TXT "v=DKIM1; k=rsa; p=MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQC2h9gFo3... (long string)"

3. ตรวจสอบบันทึก DKIM: หลังจากเพิ่มบันทึก DKIM แล้ว ให้ตรวจสอบความถูกต้องโดยใช้เครื่องมือค้นหา DNS และตรวจสอบให้แน่ใจว่าบันทึก TXT มีตัวเลือก DKIM และรหัสสาธารณะที่ถูกต้อง

4. ทดสอบ DKIM: ส่งอีเมลทดสอบจากโดเมนของคุณและตรวจสอบว่าผ่านการตรวจสอบการรับรองความถูกต้อง DKIM โดยใช้เครื่องมือทดสอบการรับรองความถูกต้องของอีเมล

ต่อไปนี้เป็นเครื่องมือบางอย่างที่คุณสามารถใช้เพื่อสร้างคีย์ DKIM:

- ดีคิมคอร์.org

- เครื่องสร้างบันทึก DKIM โดย EasyDMARC

- ตัวช่วยสร้าง DKIM Generator โดย SocketLabs

ดีมาร์ก

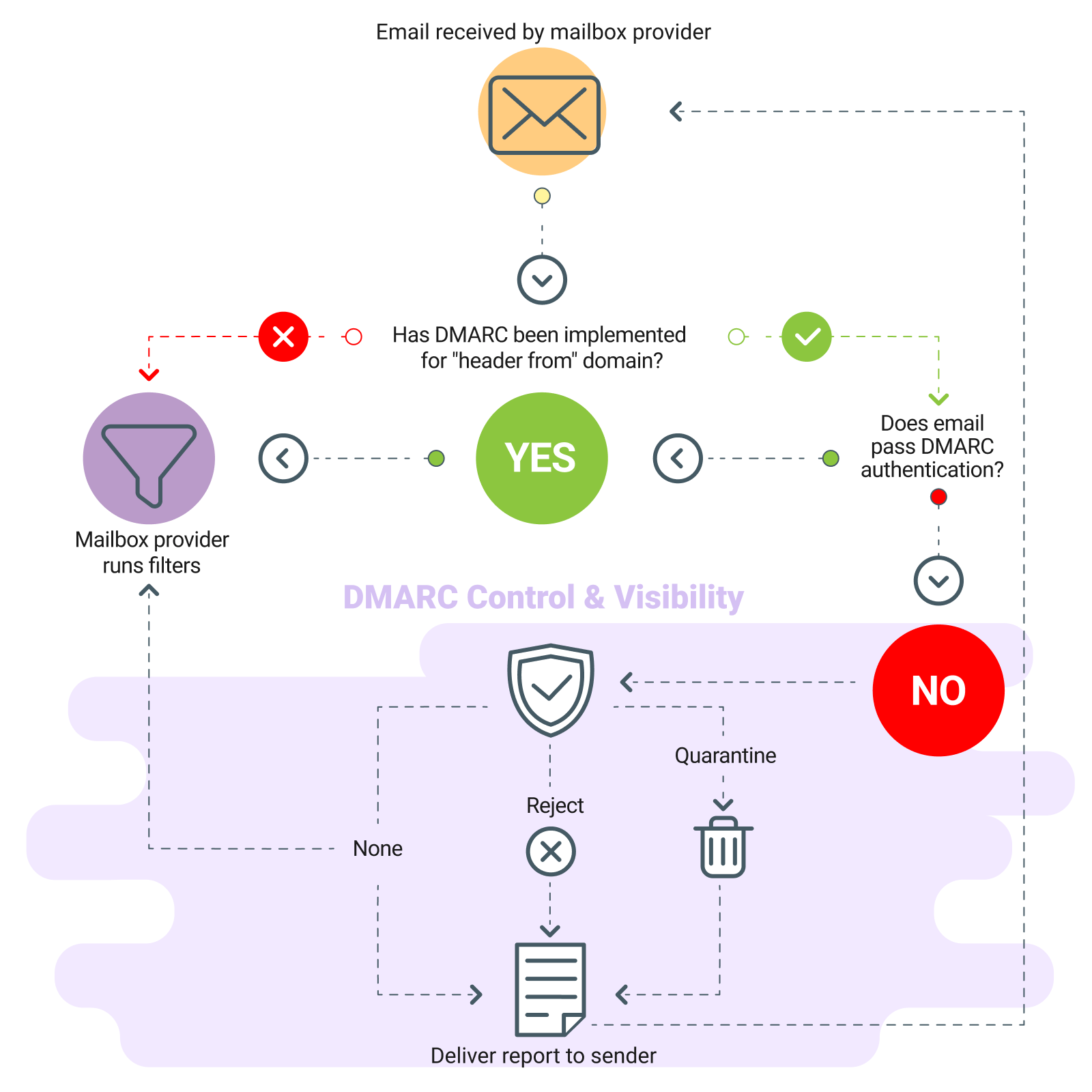

DMARC (Domain-based Message Authentication, Reporting, and Conformance) เป็นโปรโตคอลที่ช่วยปกป้องโดเมนอีเมลไม่ให้ถูกใช้เพื่อฟิชชิ่ง การปลอมแปลง และกิจกรรมที่เป็นอันตรายอื่นๆ และสร้างบน SPF และ DKIM เพื่อให้การตรวจสอบสิทธิ์อีเมลและความสามารถในการรายงานเพิ่มเติม

DMARC ช่วยให้แน่ใจว่าอีเมลที่คุณส่งนั้นมาจากคุณจริงๆ หากมีคนพยายามปลอมแปลงที่อยู่อีเมลของคุณ DMARC จะช่วยบล็อกข้อความปลอมเหล่านั้นไม่ให้เข้าถึงผู้อื่น รักษาชื่อเสียงของอีเมลของคุณให้ปลอดภัย

ดีมาร์ก:

- ปรับปรุงความสามารถในการส่งอีเมลโดยอนุญาตให้ผู้ส่งตรวจสอบและบังคับใช้นโยบายการตรวจสอบสิทธิ์อีเมล

- อนุญาตให้เจ้าของโดเมนระบุนโยบายการจัดการสำหรับอีเมลที่ไม่ผ่านการตรวจสอบ SPF และ DKIM เพิ่มความโปร่งใสและความปลอดภัย และลดความพยายามในการปลอมแปลงและฟิชชิ่ง

- ช่วยให้เจ้าของโดเมนได้รับการแจ้งเตือนเมื่อบุคคลที่ไม่ได้รับอนุญาตใช้โดเมนในทางที่ผิดเพื่อการปลอมแปลงอีเมล เพื่อปกป้องชื่อเสียงของแบรนด์ของตน

หากต้องการผ่านเกณฑ์ของ DMARC จะต้องกำหนดค่า SPF และ DKIM อย่างถูกต้องสำหรับโดเมน จาก ของอีเมล โดเมน จาก จะต้องตรงกับโดเมนที่ได้รับการตรวจสอบสิทธิ์โดย SPF หรือ DKIM

วิธีนำ DMARC ไปใช้

1. กำหนดนโยบาย DMARC : ตัดสินใจเลือกนโยบาย DMARC ที่คุณต้องการบังคับใช้ DMARC เสนอตัวเลือกนโยบาย 3 แบบ:

- ไม่มี : โหมดการตรวจสอบเท่านั้น ไม่มีการดำเนินการใดๆ หากอีเมลไม่ผ่าน DMARC

- กักกัน : อีเมลที่น่าสงสัยจะถูกส่งไปยังโฟลเดอร์สแปม/ขยะ

- ปฏิเสธ : อีเมลที่น่าสงสัยจะถูกปฏิเสธทันที

2. สร้างบันทึก DMARC : สร้างบันทึก DMARC TXT ด้วยนโยบายที่คุณเลือก ใช้ไวยากรณ์ต่อไปนี้:

_dmarc.example.com. IN TXT "v=DMARC1; p=none; rua=mailto:[email protected]; ruf=mailto:[email protected]"

- แทนที่

example.comด้วยโดเมนของคุณ -

v=DMARC1: ระบุเวอร์ชัน DMARC -

p=none/quarantine/reject: กำหนดนโยบาย -

rua: ระบุที่อยู่อีเมลเพื่อรับรายงานรวม -

ruf: ระบุที่อยู่อีเมลเพื่อรับรายงานทางนิติวิทยาศาสตร์

- แทนที่

3. เผยแพร่บันทึก DMARC ไปยัง DNS: ลงชื่อเข้าใช้แดชบอร์ดของผู้ให้บริการ DNS ของคุณ

- ไปที่ส่วนการจัดการ DNS ของโดเมนของคุณ

- เพิ่มระเบียน TXT ใหม่ด้วย

host _dmarcและค่าเป็นระเบียน DMARC ที่คุณสร้างขึ้น

4. ตรวจสอบบันทึก DMARC : ใช้เครื่องมือค้นหา DNS เพื่อให้แน่ใจว่าบันทึก DMARC ได้รับการเผยแพร่และเผยแพร่อย่างถูกต้อง

5. ตรวจสอบรายงาน : ตรวจสอบรายงานรวมและรายงานทางนิติเวชที่ส่งไปยังที่อยู่อีเมลที่ระบุในบันทึก DMARC เป็นประจำ รายงานเหล่านี้ให้ข้อมูลเชิงลึกเกี่ยวกับความล้มเหลวในการตรวจสอบสิทธิ์อีเมล และช่วยปรับแต่งนโยบาย DMARC ของคุณ

หมายเหตุ:

- โปรดใช้ความระมัดระวังเป็นอย่างยิ่งเมื่อสร้างบันทึก DMARC เนื่องจากการกำหนดค่าที่ไม่ถูกต้องจะส่งผลเสียต่อการส่งอีเมลของคุณ เราขอแนะนำให้ปฏิบัติตามหลักเกณฑ์เหล่านี้จาก Google เมื่อเริ่มต้นใช้งาน DMARC

- ตรวจสอบให้แน่ใจว่า SPF และ DKIM ตรวจสอบสิทธิ์อีเมลเป็นเวลาอย่างน้อย 48 ชั่วโมงก่อนที่จะเปิดใช้ DMARC

ต่อไปนี้เป็นเครื่องมือฟรีบางส่วนที่คุณสามารถใช้เพื่อสร้าง ตรวจสอบ และตรวจสอบความถูกต้องของบันทึก DMARC:

- เครื่องมือ DMARC โดย dmarcian

- การค้นหาและตรวจสอบบันทึก DMARC โดย EasyDMARC

- สรุป DMARC – หากคุณตั้งค่าที่อยู่การรายงาน DMARC ไม่แนะนำให้ใช้ที่อยู่ส่วนตัวหรือที่อยู่ธุรกิจของคุณ เนื่องจากกล่องจดหมายของคุณจะถูกท่วมด้วยอีเมลที่ไม่สามารถเข้าใจได้ ให้พิจารณาสมัครใช้เครื่องมือการรายงาน DMARC แทนเพื่อให้แน่ใจว่าคุณได้ตรวจสอบความถูกต้องของเครื่องมือทั้งหมดที่คุณใช้ในการส่งอีเมลอย่างถูกต้อง

ตัวอย่างการยืนยันอีเมล

ตอนนี้เราได้กำหนดความหมายของ SPF, DKIM และ DMARC แล้ว เรามาดูตัวอย่างการใช้งานจริงของโปรโตคอลเหล่านี้กัน เพื่อที่คุณจะได้เข้าใจได้ดีขึ้นว่าเหตุใดอีเมลของคุณจึงอาจถึงผู้รับหรือไม่ก็ได้

อีเมลไม่ถึงผู้รับ

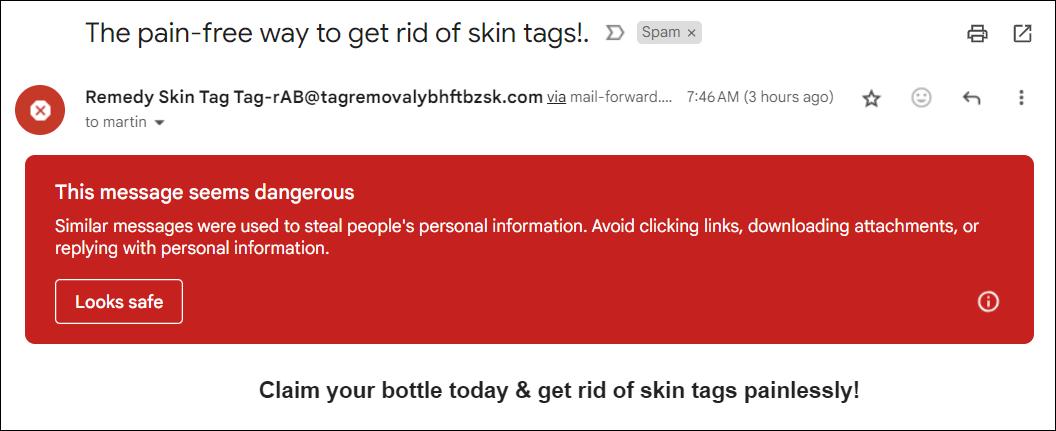

ก่อนอื่น เรามาดูอีเมลขยะที่ชัดเจนที่ส่งไปยังที่อยู่ Gmail กัน ซึ่งจะช่วยให้เราเข้าใจว่า Gmail และผู้ให้บริการอีเมลรายอื่นกรองอีเมลขยะโดยอัตโนมัติได้อย่างไร

นี่คืออีเมลที่ส่งไปยังที่อยู่ Gmail ส่วนตัวของฉันซึ่งไม่เคยส่งถึงกล่องจดหมายของฉันด้วยซ้ำ Gmail กรองและส่งโดยตรงไปยังโฟลเดอร์สแปมของฉัน

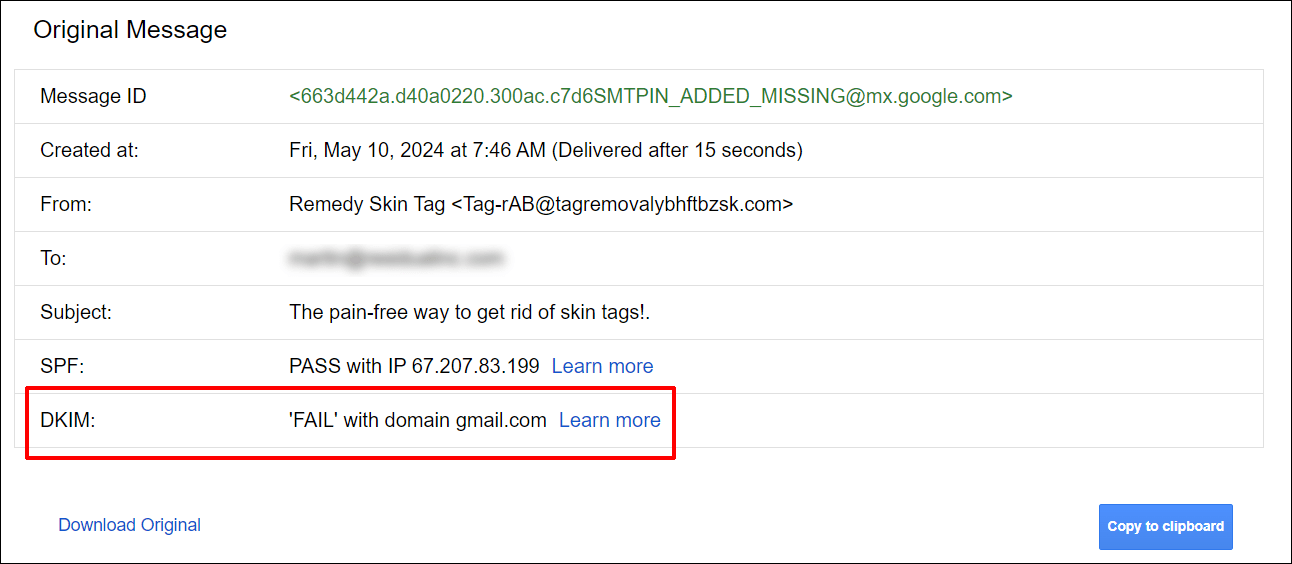

เราไม่ต้องสนใจความจริงที่ว่านี่เป็นอีเมลสแปมอย่างเห็นได้ชัด และดูที่ส่วนหัวของอีเมลเพื่อดูว่าเหตุใดเครื่องมืออัตโนมัติของ Gmail จึงตรวจพบและทำเครื่องหมายว่าเป็นสแปม

อีบุ๊กฟรี

แผนงานทีละขั้นตอนของคุณสู่ธุรกิจการพัฒนาเว็บที่ทำกำไรได้ ตั้งแต่การเข้าถึงลูกค้ามากขึ้นไปจนถึงการขยายขนาดอย่างบ้าคลั่ง

อีบุ๊กฟรี

วางแผน สร้าง และเปิดตัวไซต์ WP ถัดไปของคุณโดยไม่มีปัญหาใดๆ รายการตรวจสอบของเราทำให้กระบวนการนี้ง่ายและทำซ้ำได้

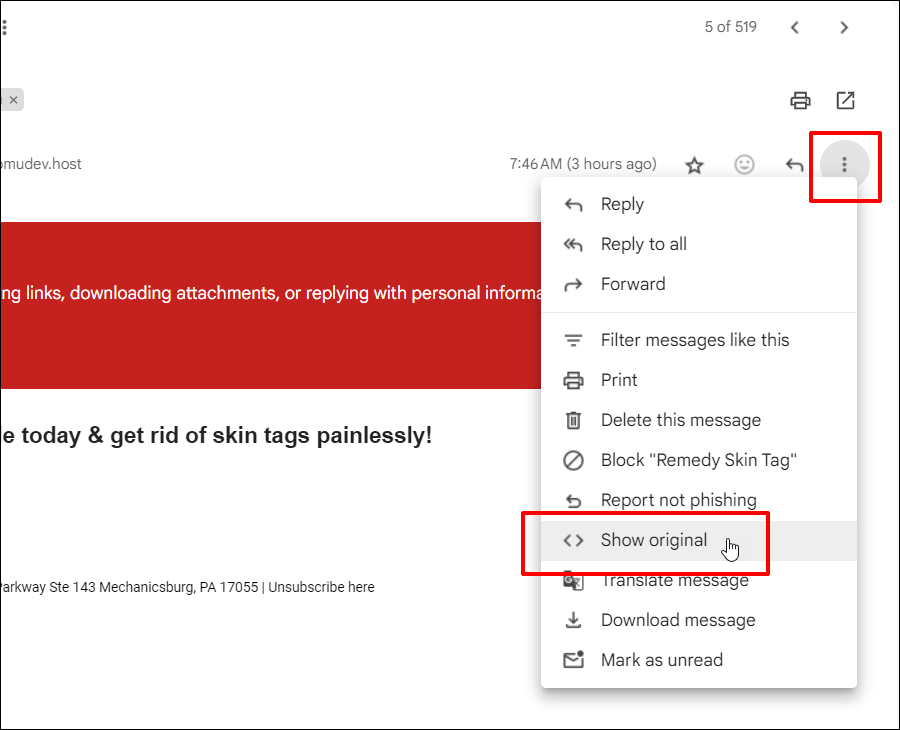

ในการดำเนินการนี้ ให้ดูอีเมลในบัญชี Gmail ของคุณ (อย่าคลิกลิงก์ใดๆ ในอีเมล!) คลิกที่ไอคอนจุดไข่ปลาแนวตั้ง และเลือก แสดงต้นฉบับ จากตัวเลือกเมนู ...

อย่างที่คุณเห็น อีเมลนี้ไม่เป็นไปตามข้อกำหนดนโยบาย DKIM ของ Gmail

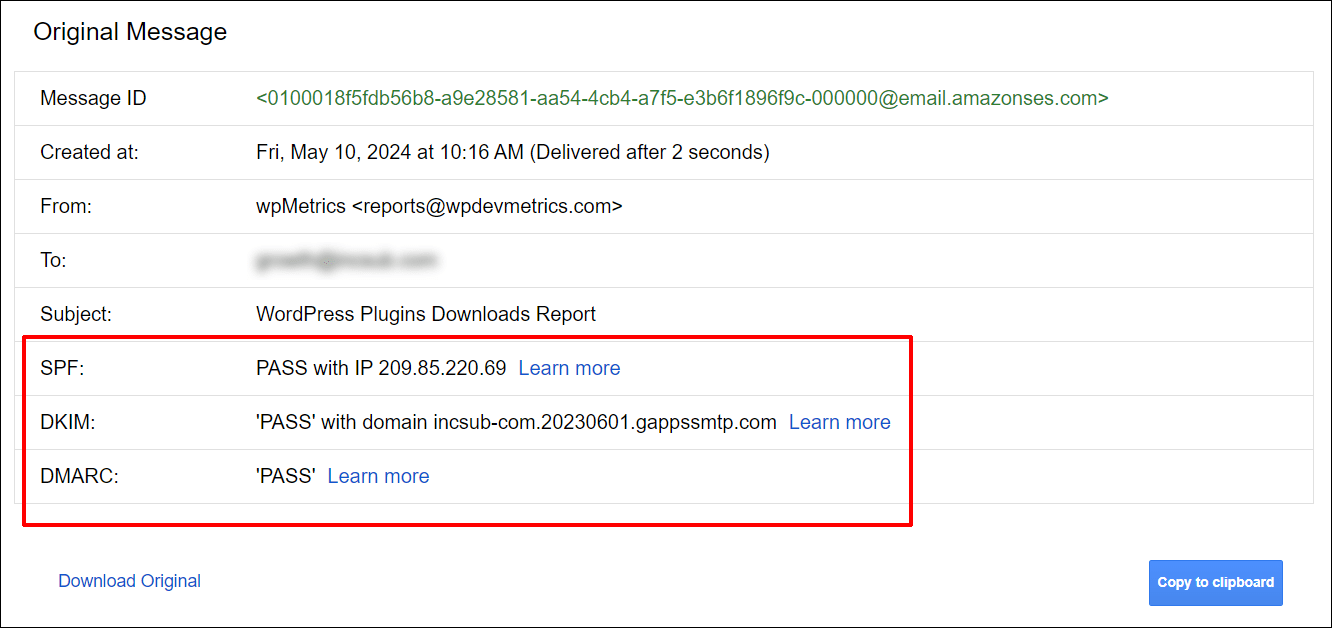

อีเมลที่สอดคล้อง

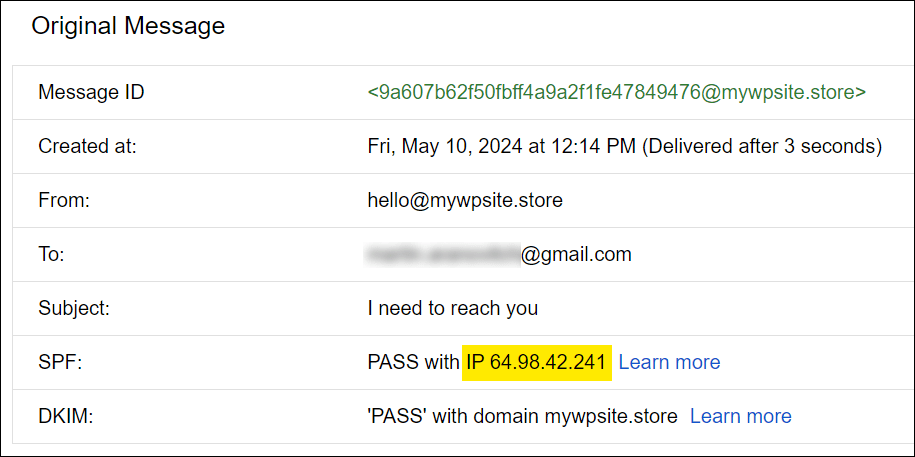

เพื่อการเปรียบเทียบ นี่คือส่วนหัวของอีเมลที่ส่งถึงที่อยู่ Gmail ธุรกิจของฉันโดยผู้ส่งที่ปฏิบัติตามข้อกำหนด อย่างที่คุณเห็น บริษัทนี้ได้ปฏิบัติตามข้อกำหนดทั้งหมดของ Gmail สำหรับการส่งอีเมลอย่างปลอดภัย

การใช้เครื่องมือยืนยัน

ดังที่กล่าวไว้ข้างต้น มีเครื่องมือดีๆ มากมายที่คุณสามารถใช้ตรวจสอบและ/หรือแก้ไขปัญหาว่าโดเมนอีเมลของคุณ (หรือโดเมนอีเมลของไคลเอ็นต์หรือบริการของบริษัทอื่น) ตรงตามโปรโตคอลที่จำเป็นซึ่งสอดคล้องกับหลักเกณฑ์ของผู้ส่งอีเมลหรือไม่

ตรวจสอบ SPF, DKIM และ DMARC

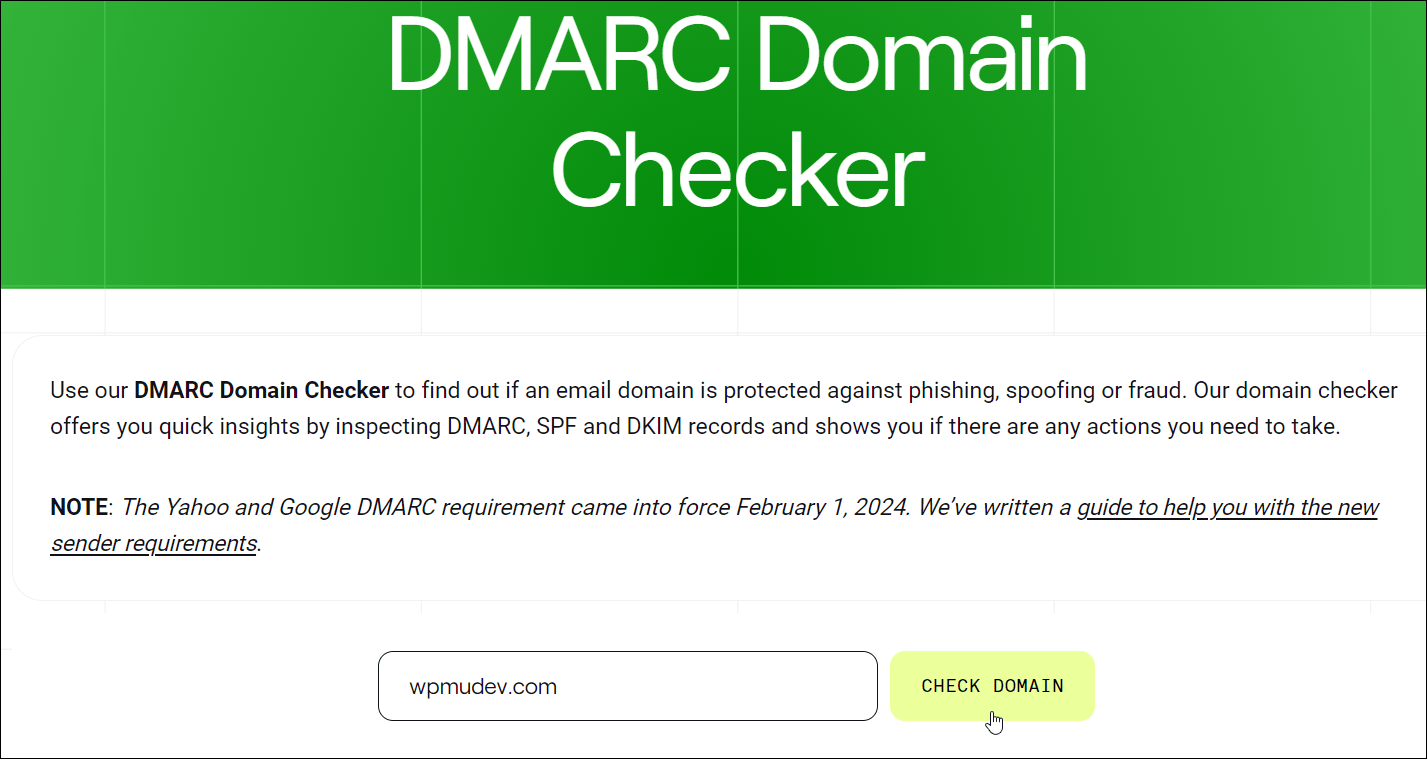

สำหรับตัวอย่างในส่วนนี้ เราจะใช้เครื่องมือฟรีจาก dmarcian.com

ไปที่ส่วนเครื่องมือฟรีของ dmarcian แล้วคลิกเครื่องมือ Domain Checker...

กรอกชื่อโดเมนอีเมลลงในช่อง (เฉพาะโดเมน ไม่มี ที่อยู่@ ) แล้วคลิก ตรวจสอบโดเมน …

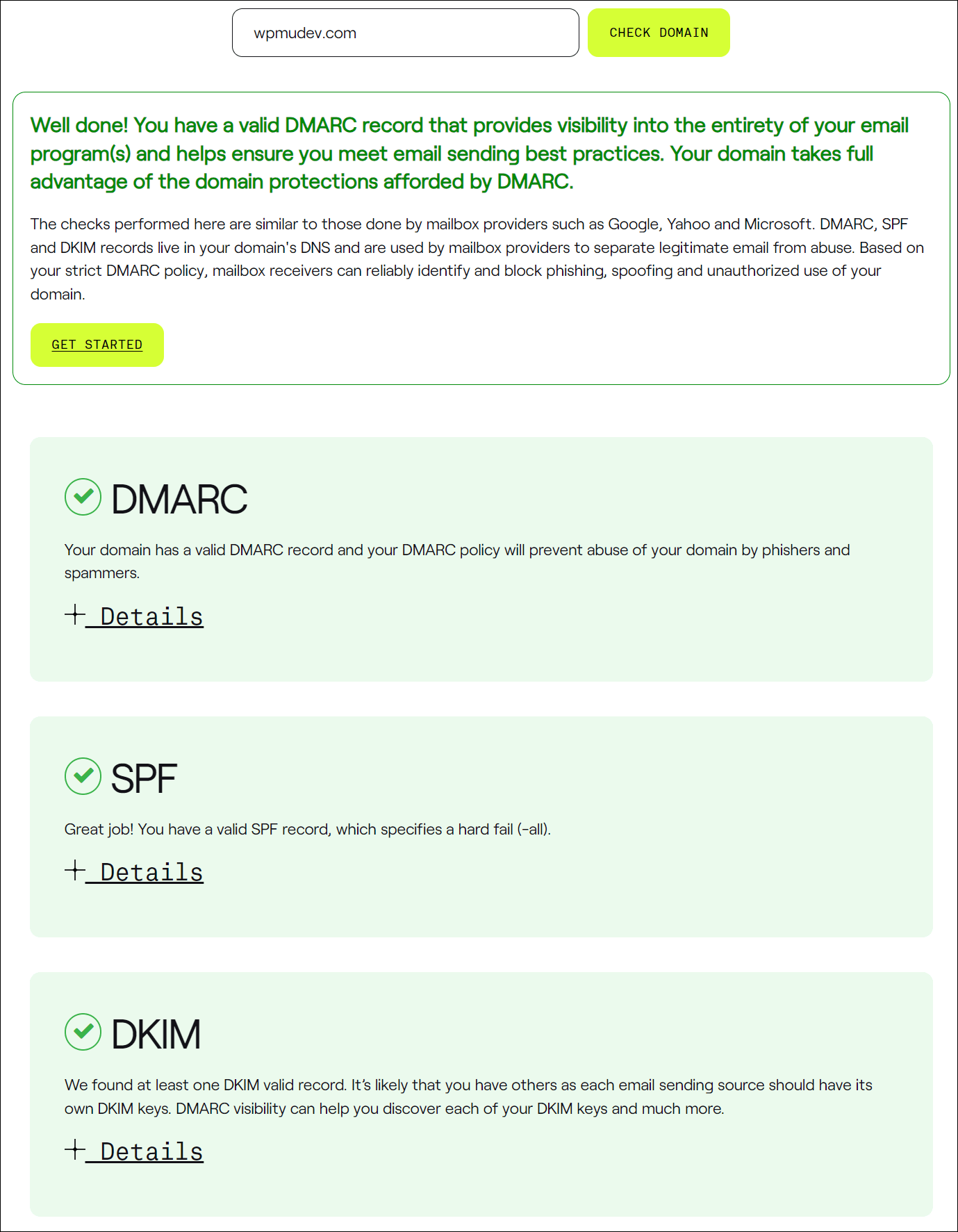

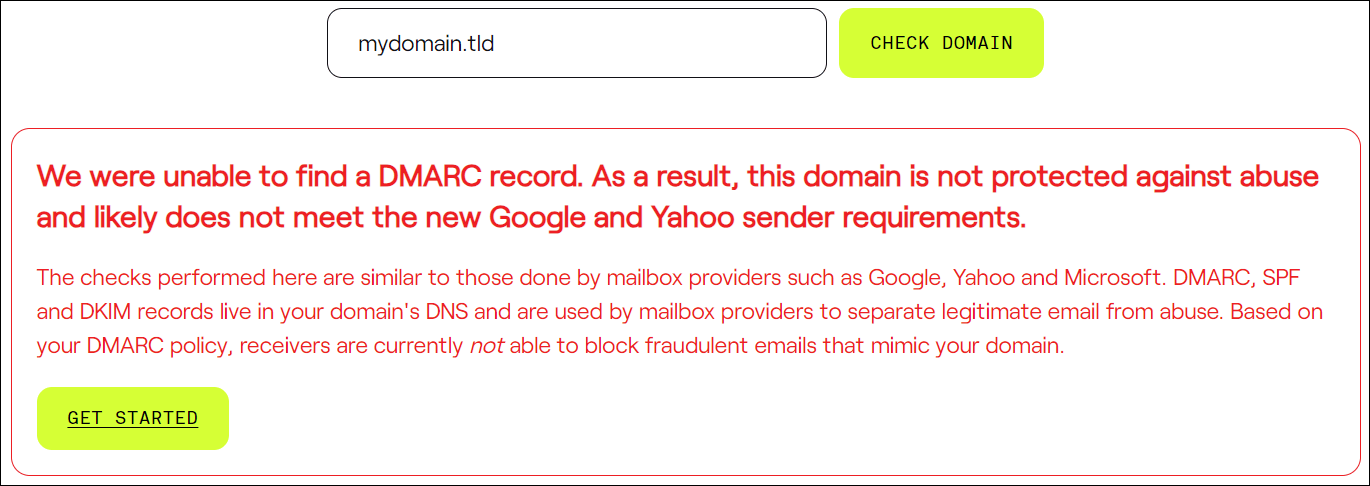

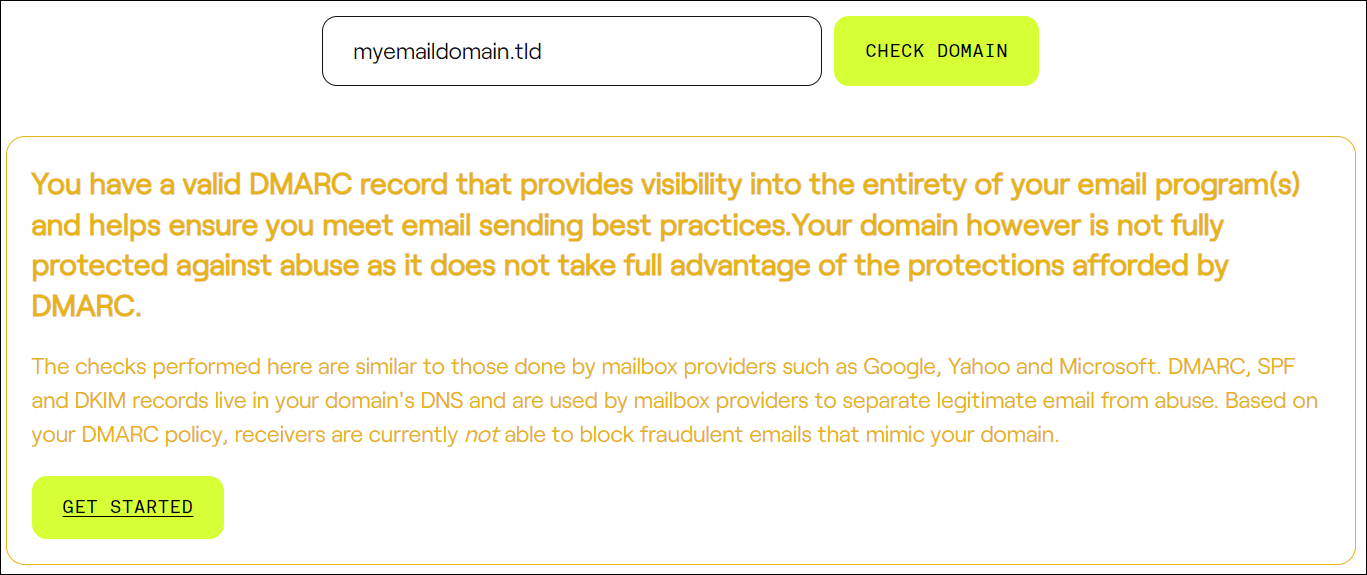

เครื่องมือนี้ดำเนินการตรวจสอบที่คล้ายคลึงกับที่ทำโดยผู้ให้บริการกล่องจดหมาย เช่น Google, Yahoo และ Microsoft และแสดงผลลัพธ์ที่แสดงว่าบันทึกของโดเมนอีเมลเป็นไปตามข้อกำหนด SPF, DKIM และ DMARC หรือไม่

หากโดเมนอีเมลไม่ผ่านการตรวจสอบ คุณจะเห็นผลลัพธ์คล้ายกับที่แสดงด้านล่าง

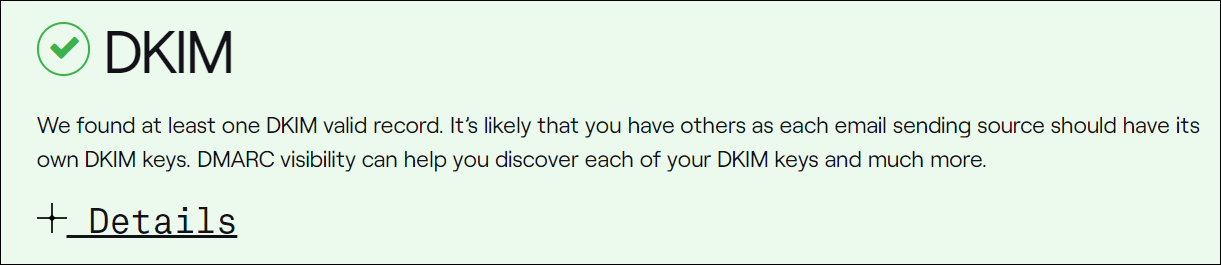

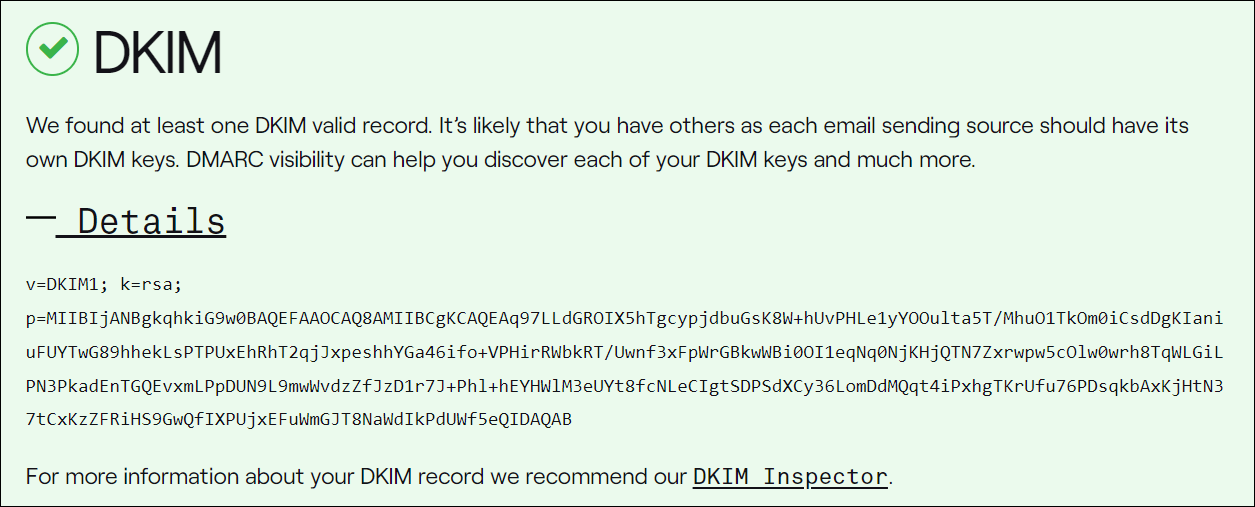

ในบางครั้ง คุณอาจได้รับข้อความคล้ายกับข้อความที่แสดงด้านล่าง ข้อความด้านล่างนี้อนุมานว่าอีเมลของคุณผ่านการตรวจสอบและจะยังคงได้รับการจัดส่ง แต่คุณอาจต้องการใช้บริการของบริษัทเพื่อให้มั่นใจว่ามีการปฏิบัติตามข้อกำหนดอย่างสมบูรณ์

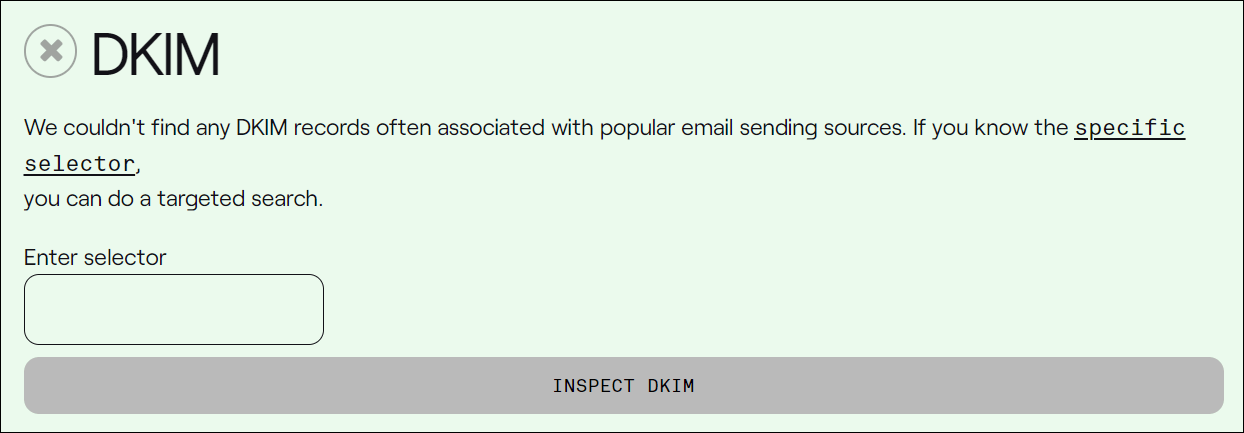

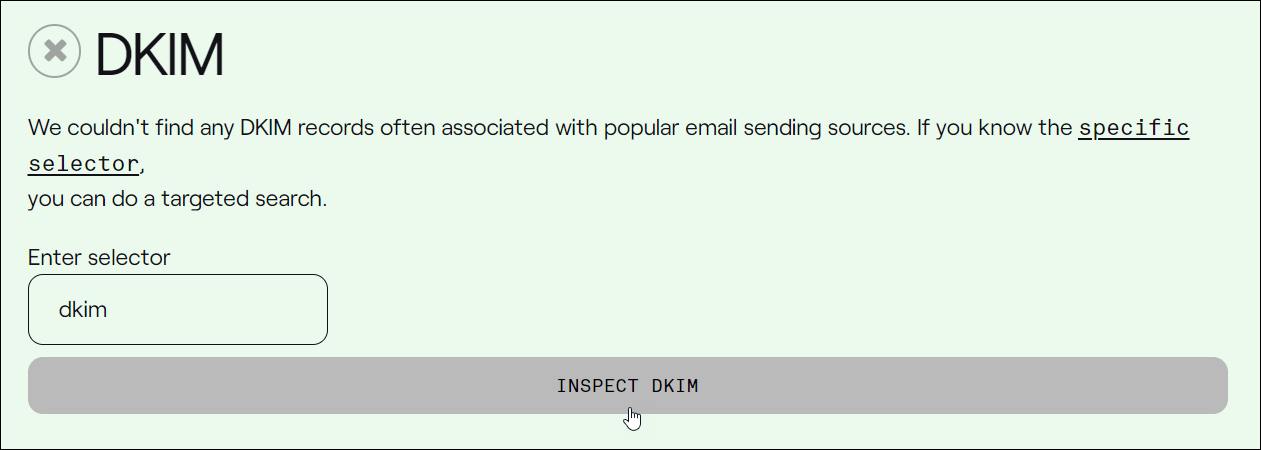

ต่อไปนี้เป็นเคล็ดลับที่มีประโยชน์อีกประการหนึ่งที่ควรคำนึงถึงหากคุณทำการทดสอบกับโดเมนอีเมลของคุณและรับผลการตรวจสอบ DKIM ดังที่แสดงในภาพหน้าจอด้านล่าง...

ในการตรวจสอบข้างต้น เครื่องมือไม่พบระเบียน DKIM สำหรับโดเมนอีเมลเนื่องจากไม่มีตัวเลือก โดยปกติตัวเลือกจะรวมอยู่ในบันทึก DKIM เมื่อมีการส่งอีเมลที่เป็นไปตามข้อกำหนด

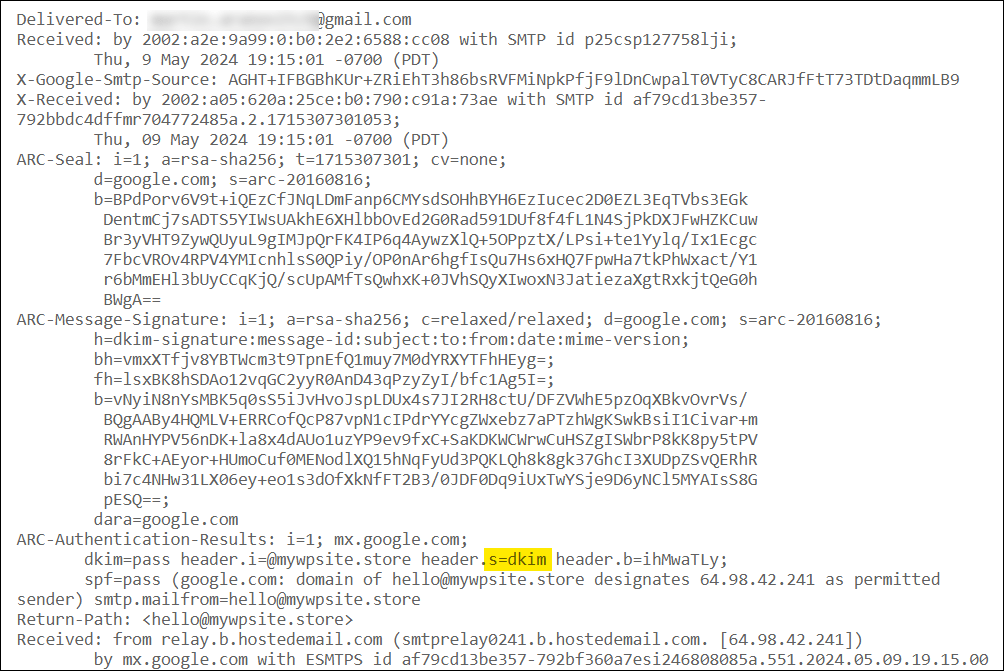

หากต้องการค้นหาตัวเลือกเพื่อทำการตรวจสอบนี้ ให้ทำดังต่อไปนี้:

- เปิดบัญชีอีเมลของคุณและค้นหาอีเมลที่ส่งโดยโดเมนที่คุณกำลังตรวจสอบ ในตัวอย่างนี้ เราจะใช้ Gmail

- คลิกที่ไอคอนจุดไข่ปลาแนวตั้ง และเลือก แสดงต้นฉบับ จากตัวเลือกเมนู

- เลื่อนลงไปผ่านส่วนส่วนหัวของอินเทอร์เน็ตจนกว่าคุณจะพบความสับสนของโค้ด

- มองหาส่วน

s=ของส่วนหัวลายเซ็น DKIM นี่คือตัวเลือกของคุณ

คัดลอกส่วนตัวเลือกและวางลงในเครื่องมือตรวจสอบ DKIM จากนั้นคลิกปุ่มตรวจสอบ DKIM

ควรแก้ไขและรับอีเมลของคุณเพื่อผ่านการตรวจสอบ DKIM

คลิกลิงก์รายละเอียดเพื่อดูรายละเอียดเพิ่มเติมเกี่ยวกับผลลัพธ์

ตรวจเช็ค PTR

บันทึกตัวชี้ DNS ย่อว่า PTR ทำหน้าที่เชื่อมโยงที่อยู่ IP กับชื่อโดเมนที่เกี่ยวข้อง ต่างจากระเบียน 'A' ซึ่งจับคู่ชื่อโดเมนกับที่อยู่ IP ระเบียน PTR ดำเนินการฟังก์ชันย้อนกลับโดยการเชื่อมโยงที่อยู่ IP กับชื่อโดเมน

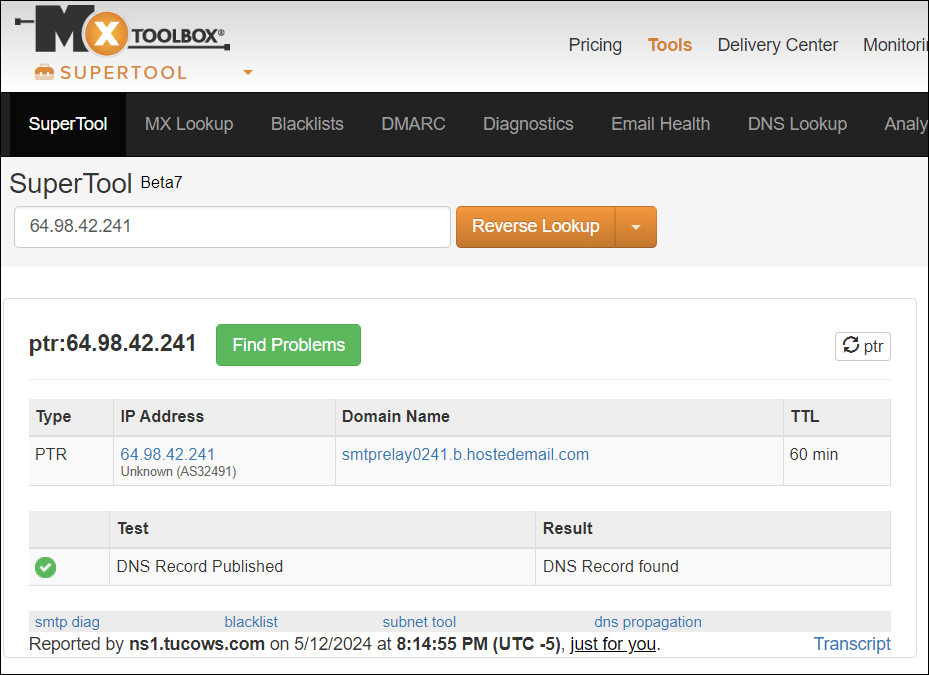

หากต้องการตรวจสอบว่าโดเมนที่ส่งหรือ IP มีระเบียน DNS การส่งต่อและย้อนกลับที่ถูกต้องตามที่จำเป็น ขั้นแรกให้ค้นหาและคัดลอกที่อยู่ IP ของโดเมนอีเมลที่ส่งในส่วนหัวของอีเมล …

จากนั้นวางลงในเครื่องมือค้นหา Reverse DNS เช่น MXToolbox.com เพื่อตรวจสอบว่า PTR นั้นถูกต้องหรือไม่

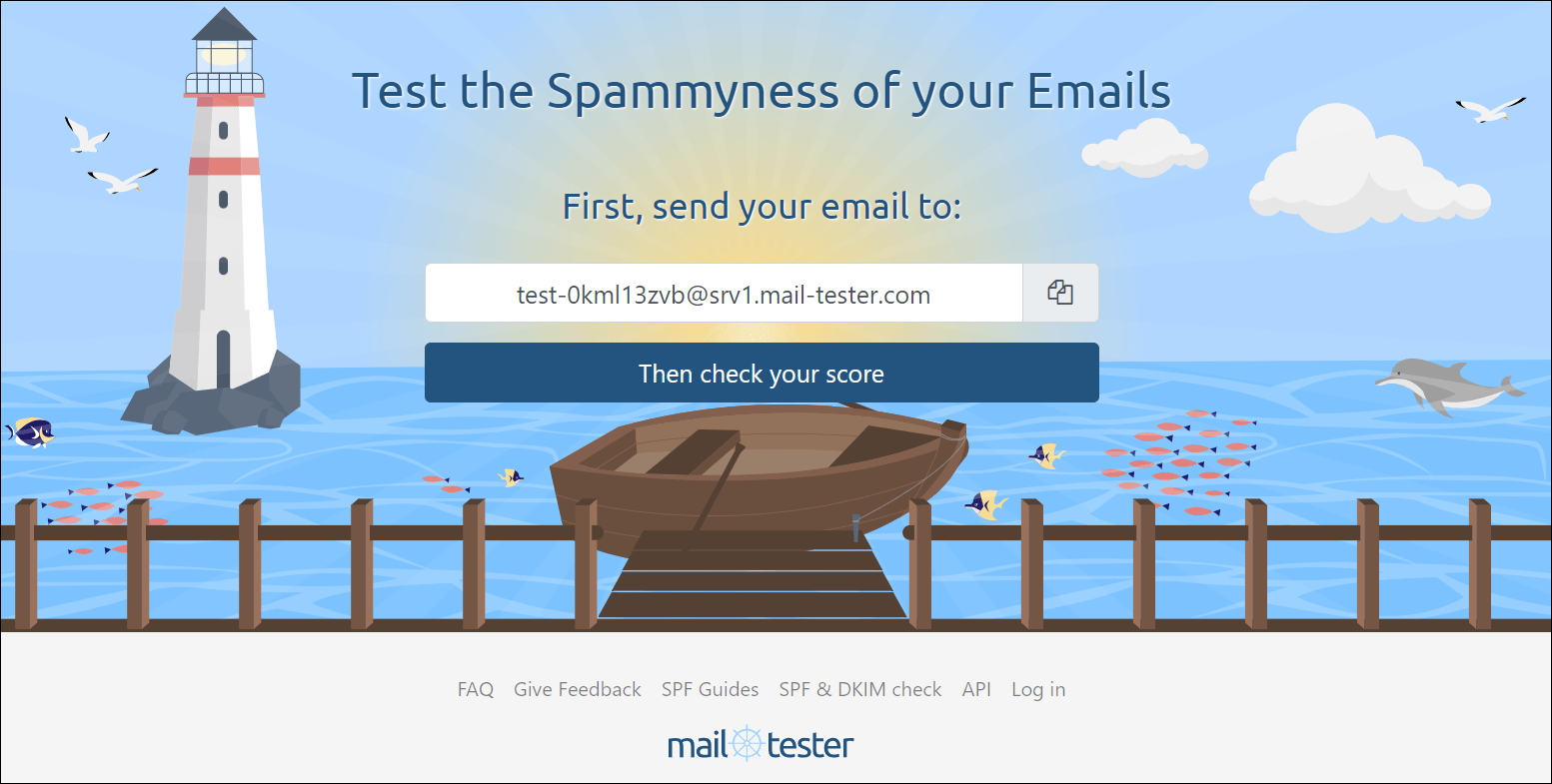

แม้ว่าการตรวจสอบข้างต้นจะให้ข้อมูลที่ถูกต้องแก่คุณ แต่เราขอแนะนำให้ทดสอบอีเมลของคุณเพื่อหาสแปมด้วย สิ่งนี้จะช่วยรับประกันความสามารถในการส่งอีเมลของคุณอย่างเหมาะสมที่สุด

เราขอแนะนำให้ใช้บริการเช่น Mail Tester (มีเครื่องมือตรวจสอบ SPF & DKIM ด้วย)

หวังว่าคู่มือนี้จะช่วยให้คุณเข้าใจพื้นฐานเกี่ยวกับความหมายของ SPF, DKIM และ DMARC และวิธีใช้เครื่องมือเพื่อตรวจสอบความถูกต้องของโดเมนอีเมลและแก้ไขปัญหาที่อาจเกิดขึ้น

หากคุณใช้ (หรือวางแผนที่จะใช้) บริการเว็บเมลหรือโฮสติ้งอีเมลของ WPMU DEV โปรดดูคำแนะนำของเราเกี่ยวกับวิธีเพิ่มประสิทธิภาพความสามารถในการส่งอีเมลโดยใช้บริการอีเมลของ WPMU DEV

แนวทางปฏิบัติในการส่งอีเมลที่ดีที่สุด

หากคุณวางแผนที่จะส่งอีเมลจำนวนมาก ต่อไปนี้เป็นภาพรวมของหลักปฏิบัติในการส่งอีเมลที่สำคัญที่ต้องปฏิบัติตามเพื่อให้สอดคล้องกับหลักเกณฑ์ใหม่:

- การสมัครรับข้อมูล : ส่งอีเมลถึงเฉพาะผู้ที่ได้เลือกรับเท่านั้น หากคุณเป็นผู้ส่งอีเมลจำนวนมากที่ผ่านการรับรอง คุณสามารถใช้เครื่องมือฟรี เช่น เครื่องมือ Postmaster ของ Google เพื่อหลีกเลี่ยงเครื่องหมายสแปม และเข้าถึงข้อมูลและการวินิจฉัยเกี่ยวกับข้อผิดพลาดในการส่ง Gmail รายงานสแปม ข้อเสนอแนะเป็นประจำ และอีกมากมายเพื่อให้แน่ใจว่าอัตราการร้องเรียนยังคงอยู่ต่ำกว่า 0.3%

- การจัดการการสมัครสมาชิก : เปิดใช้งานการยกเลิกการสมัครสมาชิกด้วยคลิกเดียวเพื่อการเลือกไม่รับที่มีประสิทธิภาพ อนุญาตให้ผู้รับตรวจสอบและยกเลิกการสมัครรับรายชื่ออีเมลที่ต้องการ

- การจัดรูปแบบข้อความ : จัดรูปแบบอีเมลตามมาตรฐาน RFC 5322 และ HTML หลีกเลี่ยงการซ่อนเนื้อหาและตรวจสอบข้อมูลผู้ส่งที่ชัดเจน

- แนวทางการส่ง : ตรวจสอบสิทธิ์อีเมลด้วย SPF และ DKIM รักษา IP การส่งที่สอดคล้องกันและจัดหมวดหมู่ข้อความ ใช้การเชื่อมต่อ TLS เพื่อส่งอีเมล

- หลีกเลี่ยงแนวทางปฏิบัติในการส่ง : อย่าผสมประเภทเนื้อหา แอบอ้างเป็นบุคคลอื่น หรือซื้อรายชื่ออีเมล

- เพิ่มปริมาณการส่งอย่างช้าๆ : ค่อยๆ เพิ่มปริมาณและติดตามเมตริกการส่ง

- ข้อควรพิจารณาพิเศษ : ตรวจสอบให้แน่ใจว่าปฏิบัติตามหลักเกณฑ์ โดยเฉพาะสำหรับผู้ให้บริการบุคคลที่สาม

- แบบฝึกหัดการตลาดพันธมิตรและฟิชชิ่ง : ตรวจสอบพันธมิตรเป็นประจำและหลีกเลี่ยงการส่งอีเมลทดสอบฟิชชิ่ง

สำหรับหลักเกณฑ์ผู้ส่งอีเมลโดยละเอียด โปรดดูที่: ความช่วยเหลือของ Google: หลักเกณฑ์ผู้ส่งอีเมล

คะแนนเพิ่มเติมและข้อมูลที่เป็นประโยชน์

การครอบคลุมทุกสิ่งที่ควรทราบเกี่ยวกับการส่งอีเมลนั้นอยู่นอกเหนือขอบเขตของบทความนี้ อย่างไรก็ตาม เราคิดว่าเราจะรวมข้อมูลที่เป็นประโยชน์เพิ่มเติมไว้ที่นี่เพื่อช่วยคุณประหยัดเวลาในการค้นคว้าข้อมูล

การส่งอีเมลจำนวนมาก

ต่อไปนี้เป็นสิ่งที่ควรคำนึงถึงเมื่อคุณวางแผนจะส่งอีเมลจำนวนมาก:

- อีเมลปลอมจะนับรวมในขีดจำกัดผู้ส่งจำนวนมากที่ 5,000 จากข้อมูลของ Yahoo “อีเมลปลอมแปลงจะนับรวมในอีเมลที่เราพิจารณาเพื่อการบังคับใช้ หากคุณมีปัญหาเรื่องการปลอมแปลง คุณควรใช้นโยบายการบังคับใช้ DMARC (p=quarantine หรือ p=reject) โดยไม่คำนึงถึง”

- โดเมนย่อยยังอยู่ภายใต้ข้อกำหนด อีเมลที่ไม่เป็นไปตามข้อกำหนดที่ส่งจากโดเมนย่อยของโดเมนระดับองค์กรที่อยู่ภายใต้การตรวจสอบ DMARC จะได้รับผลกระทบ

ความเข้าใจผิดเกี่ยวกับ SPF (Sender Policy Framework)

การทำความเข้าใจบทบาทของ SPF ในการตรวจสอบสิทธิ์อีเมลเป็นสิ่งสำคัญ แต่โปรโตคอลก็มีข้อจำกัดเช่นกัน ความเข้าใจผิดที่พบบ่อยเกี่ยวกับ SPF มีดังนี้

- SPF จะปกป้องโดเมนของฉันจากการปลอมแปลงโดยสมบูรณ์ : SPF ไม่ได้ปกป้องที่อยู่ของผู้ส่งที่ผู้ใช้มองเห็นได้ทั้งหมด จะตรวจสอบการอนุญาตของโดเมนแต่ไม่ได้รักษาความปลอดภัยที่อยู่ของผู้ส่ง ใช้ DMARC เพื่อปกป้องชื่อโดเมนที่มองเห็นได้จากการปลอมแปลง

- การใช้ SPF นั้นเพียงพอแล้วเพื่อป้องกันความพยายามในการปลอมแปลงและฟิชชิ่งทั้งหมด : แม้ว่า SPF จะเป็นมาตรการที่สำคัญ แต่ก็ไม่ใช่วิธีแก้ปัญหาที่สมบูรณ์สำหรับการปลอมแปลงและฟิชชิ่ง วิธีการตรวจสอบสิทธิ์อีเมลอื่นๆ (เช่น DMARC) จำเป็นสำหรับการป้องกันที่ครอบคลุม

- การรวมบันทึก SPF ของบริษัทไว้ในอีเมลทำให้มั่นใจได้ถึงการตรวจสอบสิทธิ์ที่เหมาะสม : บางครั้งบริษัทอาจแนะนำให้ลูกค้ารวมบันทึก SPF ไว้โดยไม่ตั้งใจ อย่างไรก็ตาม สิ่งนี้อาจไม่ตรวจสอบสิทธิ์อีเมลอย่างมีประสิทธิภาพและอาจนำไปสู่การกำหนดค่าที่ไม่ถูกต้อง

ความเข้าใจผิดเกี่ยวกับ DKIM (DomainKeys Identified Mail)

เช่นเดียวกับ SPF สิ่งสำคัญคือต้องเข้าใจบทบาทของ DKIM ในการรับส่งอีเมลของคุณ แต่ยังมีความเข้าใจผิดบางประการที่ควรทราบ:

- ความเข้าใจผิดในการเข้ารหัส : ขัดกับความเชื่อที่นิยม DKIM ไม่ได้เข้ารหัสอีเมล แต่จะมุ่งเน้นไปที่การตรวจสอบความสมบูรณ์ของข้อความผ่านแฮชภายใต้แท็ก “bh” และ “b” ซึ่งให้การป้องกันการแก้ไขและการโจมตีซ้ำ แม้ว่าจะป้องกันการโจรกรรมข้อมูลประจำตัวและการปลอมแปลงเพียงบางส่วนเท่านั้น การยืนยัน DKIM ที่ประสบความสำเร็จบ่งบอกถึงการอนุญาตของผู้ส่งและรับประกันความสมบูรณ์ของเนื้อหาข้อความระหว่างการส่ง

- การเข้าใจผิดเกี่ยวกับการปลอมแปลง : มีความเข้าใจผิดว่าลายเซ็น DKIM สามารถปลอมแปลงได้ เนื่องจากรายละเอียดดังกล่าวเปิดเผยต่อสาธารณะในบันทึก DNS อย่างไรก็ตาม DKIM อาศัยโครงสร้างพื้นฐานคีย์สาธารณะ (PKI) พร้อมด้วยคีย์คู่หนึ่ง - สาธารณะและส่วนตัว แม้ว่ารหัสสาธารณะจะสามารถเข้าถึงได้ในบันทึก DNS แต่รหัสส่วนตัวจะเก็บไว้อย่างปลอดภัยบนเซิร์ฟเวอร์ของผู้ให้บริการอีเมล เพื่อให้มั่นใจถึงความถูกต้องของข้อความ ดังนั้น ลายเซ็น DKIM จึงไม่สามารถปลอมแปลงได้เนื่องจากคีย์ส่วนตัวจะถูกเก็บเป็นความลับและใช้สำหรับการลงนามข้อความเท่านั้น

- ภาพลวงตาของโซลูชันสแปม : แม้ว่า DKIM จะช่วยในการตรวจสอบการอนุญาตของผู้ส่งและความสมบูรณ์ของข้อความ แต่ก็ไม่ได้ให้วิธีแก้ปัญหาขั้นสุดท้ายสำหรับสแปม แม้ว่าจะช่วยลดโอกาสที่นักส่งสแปมจะใช้ที่อยู่อีเมลปลอมหรือถูกขโมย แต่ก็ไม่ได้ป้องกันไม่ให้พวกเขาซื้อโดเมนและตั้งค่าระเบียน DKIM เพื่อดำเนินกิจกรรมต่อไป ด้วยเหตุนี้สิ่งนี้อาจทำให้สแปมถูกต้องตามกฎหมายในระดับหนึ่งโดยไม่ตั้งใจ อย่างไรก็ตาม การใช้โดเมนแท้สามารถลดการโจมตีแบบฟิชชิ่งได้ เพิ่มความปลอดภัยให้กับอีเมลจากความพยายามที่เป็นอันตราย เช่น อีเมลหลอกลวงที่อ้างว่ามาจากบริษัทที่ถูกกฎหมาย

หากต้องการทราบข้อมูลอัปเดตล่าสุดเกี่ยวกับหลักเกณฑ์ของ Google ในการส่งอีเมลไปยังบัญชี Gmail ส่วนตัวและข้อกำหนดในการส่งอีเมลจำนวนมาก โปรดดูคำถามที่พบบ่อยเกี่ยวกับหลักเกณฑ์ของผู้ส่งอีเมลของ Google

คุณได้รับข้อความแล้วหรือยัง?

ในขณะที่การต่อสู้ที่ซับซ้อนและต่อเนื่องมากขึ้นกับสแปมอีเมลและฟิชชิ่งจากผู้ประสงค์ร้ายที่ซับซ้อนยังคงทวีความรุนแรงมากขึ้น ผู้ให้บริการรายใหญ่ เช่น Google, Yahoo, Microsoft และอื่น ๆ ได้เริ่มบังคับใช้ข้อกำหนดการส่งอีเมลที่เข้มงวดสำหรับผู้ใช้ทุกคนเพื่อให้แน่ใจว่ามีการส่งอีเมลอย่างปลอดภัยไปยังที่ตั้งใจไว้ ผู้รับ

หวังว่าบทความนี้จะให้ข้อมูลทั้งหมดที่คุณต้องการเพื่อทำความเข้าใจและปฏิบัติตามหลักเกณฑ์และข้อกำหนดทั้งหมดในการส่งอีเมลที่จะไปถึงกล่องจดหมายของผู้รับ

โปรดดูคำแนะนำของเราเกี่ยวกับวิธีเพิ่มประสิทธิภาพความสามารถในการส่งอีเมลโดยใช้บริการอีเมลของ WPMU DEV เพื่อเรียนรู้วิธีที่ธุรกิจของคุณสามารถปฏิบัติตามกฎการส่งอีเมลใหม่เหล่านี้ได้อย่างง่ายดาย