วิธีแก้ไขคำเตือน ERR_SSL_OBSOLETE_VERSION ใน Chrome

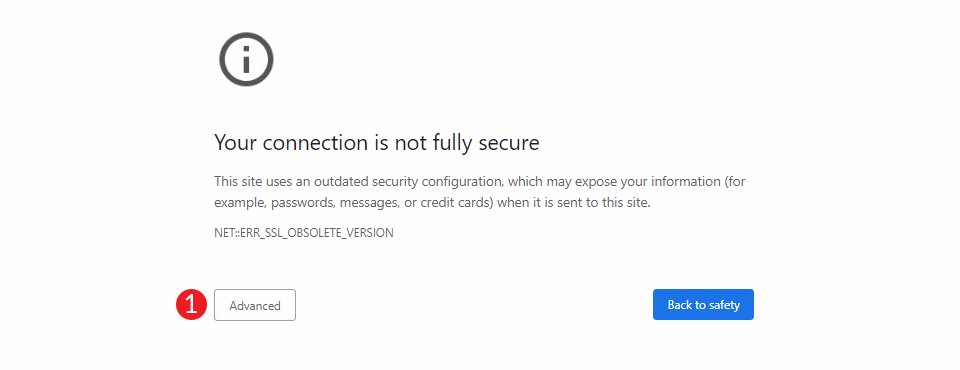

เผยแพร่แล้ว: 2022-08-28ข้อผิดพลาดที่เกี่ยวข้องกับผู้เข้าชมไซต์ของคุณมากที่สุดประการหนึ่งคือคำเตือนด้านความปลอดภัย ด้วยการโจมตีแบบเดรัจฉาน มัลแวร์ และการปฏิเสธการโจมตีบริการ ผู้ใช้อินเทอร์เน็ตจึงต้องเรียกดูและซื้อสินค้าอย่างปลอดภัยเป็นสิ่งสำคัญอย่างยิ่ง หากไซต์ของคุณแสดงคำเตือน ERR_SSL_OBSOLETE_VERSION ผู้เข้าชมจะไม่สามารถเข้าถึงไซต์ของคุณได้โดยไม่ต้องคลิกลิงก์ในข้อผิดพลาดที่บอกโดยทั่วไปว่าพวกเขาไม่ควรกลับมา

ในโพสต์นี้ เราจะพูดถึงว่าคำเตือน ERR_SSL_OBSOLETE_VERSION คืออะไร และคุณสามารถแก้ไขขั้นตอนใดได้บ้าง นอกจากนี้เรายังจะแสดงวิธีทดสอบการแก้ไขเหล่านี้ในเครื่องบนเว็บเซิร์ฟเวอร์ทั่วไปสองแห่ง — Apache และ NGINX ร็อคแอนด์โรลกันเถอะ

คำเตือน ERR_SSL_OBSOLETE_VERSION คืออะไร

คำเตือน ERR_SSL_OBSOLETE_VERSION เป็นข้อความแสดงข้อผิดพลาดที่ผู้เยี่ยมชมเว็บไซต์ของคุณเห็นว่าใบรับรองความปลอดภัยของคุณใช้เวอร์ชันที่ล้าสมัย เช่น TLS 1.0 หรือ 1.1 หรือไม่ เริ่มต้นด้วยการเปิดตัว Chrome 72 เวอร์ชันเหล่านั้นไม่ได้รับการสนับสนุนอีกต่อไป

TLS กับ SSL คืออะไร?

Transport Layer Security (TLS) เป็นโปรโตคอลความปลอดภัยทางอินเทอร์เน็ตที่ช่วยให้สามารถรับรองความถูกต้องและส่งมอบเนื้อหาบนอินเทอร์เน็ตได้อย่างปลอดภัย ตัวอย่างเช่น ทำให้สิ่งต่างๆ เช่น การใช้บัตรเครดิตในการซื้อหรือกรอกใบสมัครพนักงานที่มีข้อมูลที่ละเอียดอ่อนบนเว็บไซต์ได้อย่างปลอดภัย

Secure Socket Layers (SSL) เป็นวิธีที่เลิกใช้แล้วในการเข้ารหัสการเชื่อมต่อระหว่างไคลเอนต์และเซิร์ฟเวอร์ที่ถูกแทนที่ด้วยวิธี TLS ใหม่ ความแตกต่างระหว่าง TLS และ SSL ในปัจจุบันเป็นเพียงเรื่องของคำศัพท์เท่านั้น คนส่วนใหญ่ยังคงใช้คำว่า SSL แม้ว่า TLS จะเป็นโปรโตคอลที่ใช้จริงก็ตาม

เหตุใดคุณจึงควรใส่ใจเกี่ยวกับ TLS หากคุณมี SSL

ตามที่กล่าวไว้ก่อนหน้านี้ ในทางเทคนิคแล้วเว็บไซต์ของคุณไม่ได้ใช้ SSL อีกต่อไป โดยทั่วไปแล้ว ใบรับรอง SSL ทั้งหมด เป็น ใบรับรอง TLS ในปัจจุบัน ผู้ให้บริการโฮสติ้งส่วนใหญ่ยังคงใช้คำว่าใบรับรอง SSL เนื่องจากมีความประพฤติไม่ดี แต่ใช้ TLS เพื่อความปลอดภัยและข้อดีด้านความเร็ว

การอัปเดตเวอร์ชัน TLS ของเซิร์ฟเวอร์คุณสามารถแก้ไขได้อย่างไร ERR_SSL_OBSOLETE_VERSION

ในปี 2019 Google ประกาศว่าพวกเขาจะยุติ TLS 1.0 และ 1.1 บน Chrome เนื่องจากช่องโหว่ด้านความปลอดภัย นับตั้งแต่เปิดตัว TLS 1.3 ในปี 2018 Chrome จำเป็นต้องมีเวอร์ชัน 1.2 เป็นอย่างน้อยเพื่อแสดงเว็บไซต์โดยไม่มีการเตือน ด้วยเหตุนี้ เว็บไซต์ทั้งหมดที่ใช้ TLS เวอร์ชันก่อนหน้าจึงได้รับข้อความ ERR_SSL_OBSOLETE_VERSION ที่ไม่น่าดู การใช้ TLS เวอร์ชันที่ไม่รองรับนั้นเป็นอันตราย — ไม่เพียงแต่สำหรับเว็บไซต์ของคุณแต่สำหรับผู้เข้าชมของคุณด้วย

ขณะนี้เบราว์เซอร์หลักส่วนใหญ่รองรับ TLS 1.3 (ยกเว้น IE) และเป็นค่าเริ่มต้นสำหรับการรักษาความปลอดภัยในการขนส่งสำหรับ Google, Youtube และ Netflix ตั้งแต่ปี 2020 เป็นต้น TLS 1.3 ไม่เพียงให้ความปลอดภัยในระดับที่สูงขึ้นเท่านั้น แต่ยังถ่ายโอนข้อมูลได้เร็วกว่ามากอีกด้วย ตัวอย่างเช่น TLS 1.3 ใช้เวลาเพียงครึ่งเดียวในการถ่ายโอนข้อมูลจากเบราว์เซอร์ของผู้เยี่ยมชมไปยังเซิร์ฟเวอร์ของคุณ ซึ่งมากกว่า TLS 1.2 นอกจากนี้ โปรโตคอลอินเทอร์เน็ตอื่นๆ เช่น HTTPS, SMTP และ POP3 (ใช้สำหรับอีเมล) ได้ใช้ TLS เวอร์ชันใหม่กว่าอยู่แล้ว แม้ว่าคุณจะไม่ได้รับคำเตือนบนไซต์ของคุณ คุณควรตรวจสอบให้แน่ใจว่าไซต์ของคุณใช้งาน TLS เวอร์ชัน 1.2 เป็นอย่างน้อย ความปลอดภัยของเว็บไซต์ของคุณขึ้นอยู่กับมัน

วิธีแก้ไข ERR_SSL_OBSOLETE_VERSION ใน Chrome

หากคุณเห็นข้อผิดพลาดนี้ใน Chrome แล้วเมื่อพยายามเข้าถึงเว็บไซต์ของคุณ แสดงว่าเว็บไซต์ของคุณมีแนวโน้มใช้งาน TLS เวอร์ชันที่ล้าสมัย การแก้ไขปัญหานี้จะต้องใช้วิธีการต่างๆ มากมาย ซึ่งขึ้นอยู่กับผู้ให้บริการโฮสต์เฉพาะของคุณในที่สุด อย่างไรก็ตาม จุดเริ่มต้นที่ดีคือการตรวจสอบว่าไซต์ของคุณใช้ TLS เวอร์ชันใดอยู่

วิธีค้นหาเวอร์ชันของ TLS ที่เว็บไซต์ของคุณใช้งานอยู่

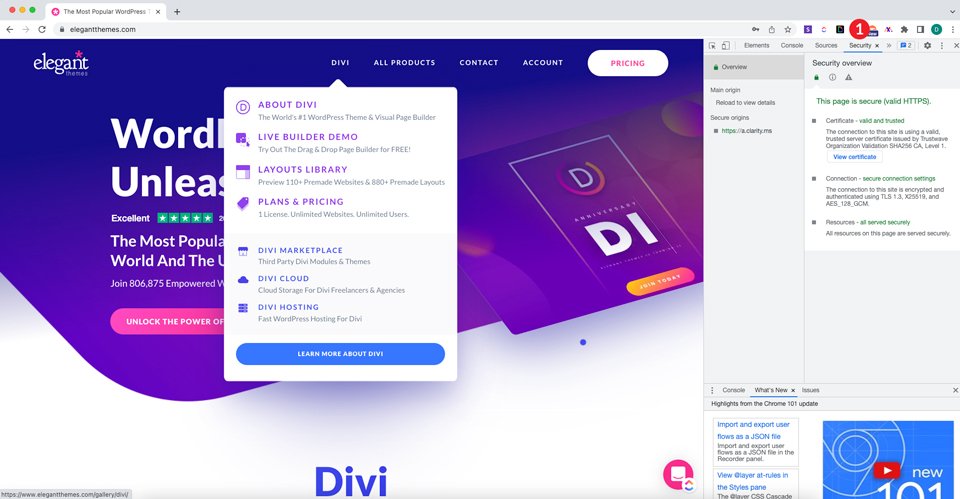

คุณสามารถเข้าถึงข้อมูลนี้ใน Chrome โดยใช้เครื่องมือสำหรับนักพัฒนาซอฟต์แวร์และแป้นพิมพ์ลัด กดปุ่ม Command+Option+C (บน Mac) หรือ Control+Shift+C (บน Windows และ Linux) ถัดไป คลิกที่แท็บ ความปลอดภัย หน้าจอจะปรากฏขึ้นและแสดงเวอร์ชันของ TLS ที่ทำงานอยู่บนไซต์ของคุณ

วิธีค้นหาเวอร์ชันของ TLS ที่โฮสต์/เซิร์ฟเวอร์ของเว็บไซต์ของคุณกำลังทำงานอยู่

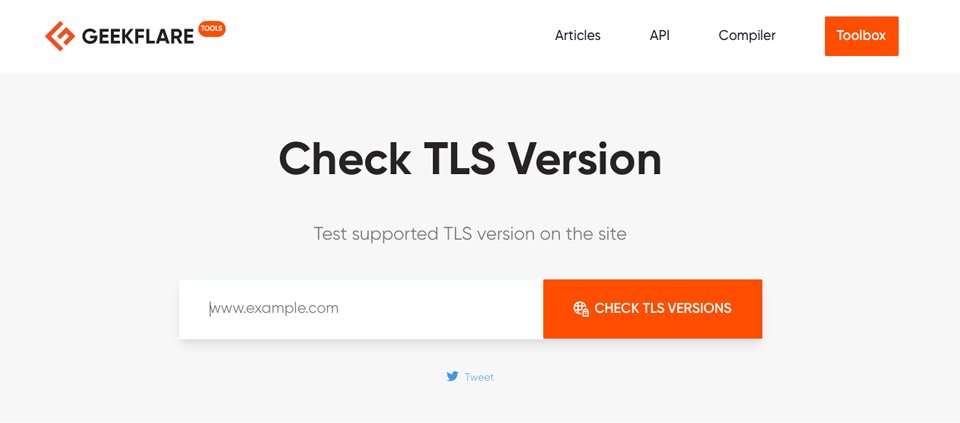

ก่อนที่จะติดต่อโฮสต์ของคุณหรือทำการเปลี่ยนแปลงใดๆ กับไฟล์ของโฮสต์เว็บ คุณควรตรวจสอบว่าเซิร์ฟเวอร์โฮสต์ของคุณรองรับ TLS 1.2 หรือ 1.3 หรือไม่ คุณสามารถทำได้โดยไปที่ตัวตรวจสอบ TLS ของ Geekflare พิมพ์ URL โฮสต์ของคุณแล้วคลิกส่ง เมื่อผลลัพธ์ปรากฏขึ้น ให้เลื่อนลงมาจนกว่าคุณจะเห็นการติดตั้งโปรโตคอล มองหา TLS 1.2 และ 1.3 หากได้รับการสนับสนุน คุณจะเห็นใช่ถัดจากแต่ละรายการ

ติดต่อหรืออัพเดทผู้ให้บริการโฮสติ้งของคุณ

เมื่อคุณได้ตรวจสอบแล้วว่าไซต์และ/หรือเซิร์ฟเวอร์ของคุณใช้เวอร์ชัน TLS ที่ล้าสมัย วิธีแก้ปัญหาที่ง่ายที่สุดสำหรับข้อผิดพลาด ERR_SSL_OBSOLETE_VERSION คือการติดต่อผู้ให้บริการโฮสต์ของคุณเพื่อตรวจสอบว่าเวอร์ชัน TLS ของคุณสามารถอัปเกรดได้หรือไม่ การเปลี่ยนจาก TLS 1.0 หรือ 1.1 เป็น TLS 1.2+ จะช่วยแก้ปัญหาของคุณได้ หากนั่นไม่ใช่ตัวเลือก ก็ถึงเวลาที่จะเริ่มค้นคว้าเกี่ยวกับโฮสต์ใหม่สำหรับไซต์ของคุณ

เราทำการทดสอบกับผู้ให้บริการโฮสติ้งชั้นนำหลายรายเพื่อทดสอบความสามารถของเซิร์ฟเวอร์ในการรัน TLS 1.3 Siteground, WP Engine, Pressable, Flywheel, Bluehost และ Cloudways รองรับทั้งหมด ดังนั้น หากคุณโฮสต์กับผู้ให้บริการเหล่านี้ คุณอาจไม่เห็นข้อผิดพลาด ERR_SSL_OBSOLETE_VERSION อย่างไรก็ตาม เราควรสังเกตว่าเพียงเพราะผู้ให้บริการโฮสติ้งอาจรองรับ TLS เวอร์ชันล่าสุด ไม่ได้หมายความว่าพวกเขากำลังใช้งานอยู่ โฮสต์เว็บบางแห่งยังคงใช้ 1.1 เป็นค่าเริ่มต้น ซึ่งไม่ค่อยดีนัก นั่นเป็นสาเหตุว่าทำไมการตรวจสอบเวอร์ชันที่ติดตั้งบนไซต์ของคุณจึงเป็นเรื่องสำคัญ

การทดสอบการแก้ไขข้อผิดพลาด ERR_SSL_OBSOLETE_VERSION บน Local Server

หากคุณต้องการยืนยันว่าการอัปเดตเวอร์ชัน TLS จะแก้ไขข้อผิดพลาด ERR_SSL_OBSOLETE_VERSION สำหรับเว็บไซต์ของคุณได้ คุณสามารถทดสอบได้โดยใช้เซิร์ฟเวอร์ภายในเครื่อง

หากคุณกำลังใช้งาน WordPress ผู้ให้บริการโฮสติ้งของคุณมักจะใช้เว็บเซิร์ฟเวอร์ Apache หรือ NGINX สำหรับจุดประสงค์ของบทช่วยสอนนี้ เราจะใช้เซิร์ฟเวอร์ภายในเครื่องและ MAMP Pro เพื่อแก้ไขไฟล์ SSLProtocol ของเราบน Apache และ NGINX เพื่อปิดใช้งาน TLS 1.0 และ 1.1 ต่อไป เราจะเปิดใช้งานการสนับสนุนสำหรับ TLS 1.2 และ 1.3 หากคุณกำลังใช้เครื่อง Windows คุณสามารถติดตามไปพร้อมกับเราโดยใช้ WAMP เพื่อทำงานเดียวกันให้สำเร็จ

เราขอย้ำว่าคุณตรวจสอบกับโฮสต์ของคุณเพื่อยืนยันว่ารองรับ TLS 1.2 หรือ 1.3 การเปลี่ยนแปลง SSLProtocols ของคุณโดยไม่ได้รับการสนับสนุนที่เหมาะสมจะส่งผลให้ใบรับรอง SSL ของคุณเสียหาย

วิธีอัปเดตเวอร์ชัน TSL ใน Apache โดยใช้ Mamp Pro

หากคุณกำลังใช้ MAMP Pro สำหรับบทช่วยสอนนี้ เราจะถือว่าคุณคุ้นเคยกับวิธีสร้างไซต์ WordPress และติดตั้ง SSL แล้ว หากคุณต้องการคำแนะนำเกี่ยวกับวิธีการทำเช่นนี้ โปรดดู Ultimate Guide to MAMP Pro สำหรับผู้ใช้ WordPress

วิธีปิดการใช้งาน TLS 1.0 และ 1.1 ใน Apache

ในการปิดใช้งาน TLS 1.0 และ 1.1 ใน Apache คุณจะต้องแก้ไขไฟล์การกำหนดค่าที่มี SSLProtocol สำหรับเว็บเซิร์ฟเวอร์ของคุณ ขึ้นอยู่กับแพลตฟอร์มที่คุณใช้ ไฟล์นี้อาจอยู่ในที่ต่างๆ

ตำแหน่งเริ่มต้นของ Apache มักจะอยู่ที่นี่:

/usr/local/apache2/conf/extra/httpd-ssl.conf

หากคุณใช้เซิร์ฟเวอร์ Ubuntu/Debian ไฟล์จะอยู่ที่นี่:

/etc/apache2/mods-enabled/ssl.conf

สุดท้ายนี้ หากคุณใช้งานเซิร์ฟเวอร์ในเครื่องบน macOS ผ่าน MAMP Pro (อย่างเรา) คุณจะพบไฟล์ที่นี่:

/mamp/conf/apache/extra/httpd-ssl.conf

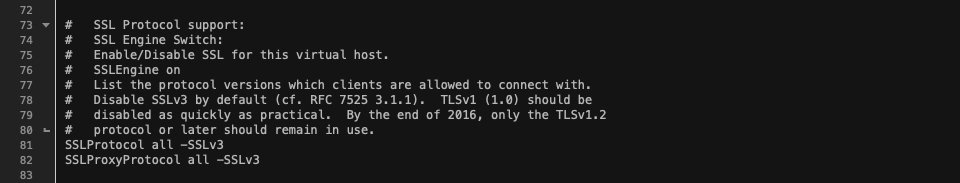

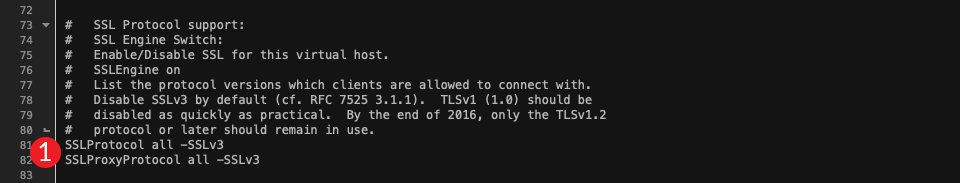

ถัดไป ให้มองหา ส่วนการสนับสนุนโปรโตคอล SSL ซึ่งจะประกอบด้วยโค้ดสองสามบรรทัด นี่คือการตั้งค่าเริ่มต้นของไฟล์ httpd-ssl.conf ของคุณ:

ในการพิจารณาว่าโปรโตคอลใดเปิดใช้งานอยู่ ให้ดูที่โค้ดสองบรรทัดสุดท้าย

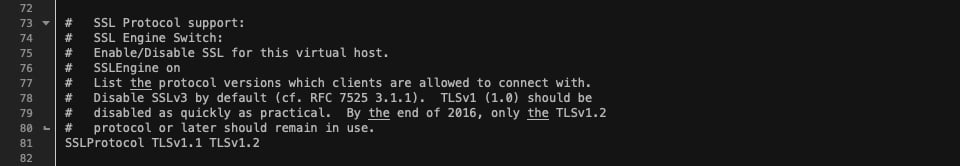

เราจะต้องบอกให้ Apache เรียกใช้เวอร์ชัน TLS 1.2 ขึ้นไปเท่านั้น ตอนนี้เปิดใช้งานทุกเวอร์ชันแล้ว ในการเปลี่ยนแปลง คุณจะต้องเปลี่ยน SSLProtocol all -SSLv3 SSLProxyProtocol all -SSLv3 เป็นดังต่อไปนี้:

SSLProtocol TLSv1.1 TLSv1.2

ไฟล์ควรมีลักษณะดังนี้:

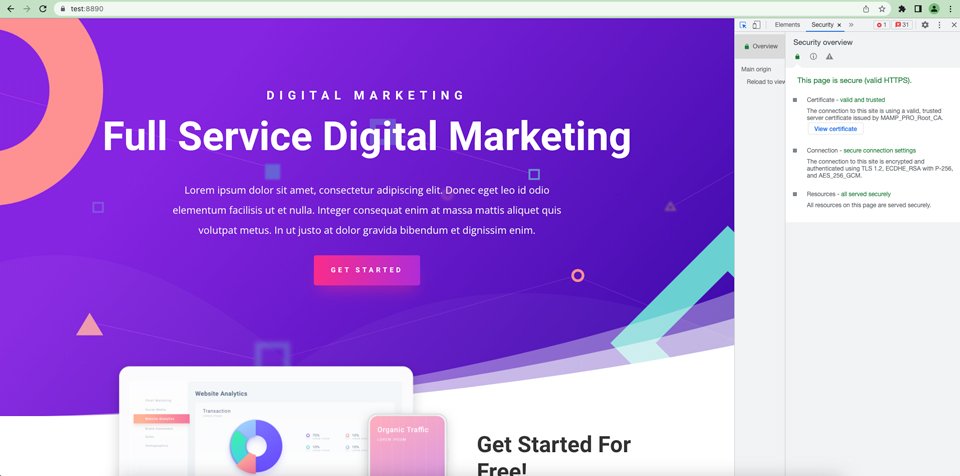

ขั้นตอนสุดท้ายคือการรีสตาร์ทเซิร์ฟเวอร์ เมื่อเซิร์ฟเวอร์รีสตาร์ท ให้เปิดเว็บไซต์ของคุณในหน้าต่างที่ไม่ระบุตัวตน คำเตือน ERR_SSL_OBSOLETE_VERSION ควรหายไป เปิดไซต์ของคุณและใช้เครื่องมือ dev เพื่อดูการตั้งค่าความปลอดภัยของคุณ

วิธีอัปเดตเวอร์ชัน TLS ใน NGINX โดยใช้ Mamp Pro

ในการอัปเดต SSLProtocol บนเว็บเซิร์ฟเวอร์ NGINX คุณจะต้องค้นหาไฟล์การกำหนดค่าของเว็บไซต์ของคุณ นอกจากนี้ยังอาจอยู่ในไฟล์การกำหนดค่า NGINX หลัก เช่นเดียวกับใน MAMP Pro หากต้องการแก้ไขไฟล์โดยใช้ MAMP ให้ไปที่ mamp/conf/nginx/nginx.conf เปิดไฟล์ด้วยโปรแกรมแก้ไข HTML/ข้อความ สำหรับบทช่วยสอนนี้ เราใช้ BBedit แต่โปรแกรมแก้ไขใดๆ ก็ได้ หากคุณไม่ได้ติดตามโดยใช้ MAMP Pro ไฟล์ nginx.conf มักจะอยู่ใน /etc/nginx/nginx.conf

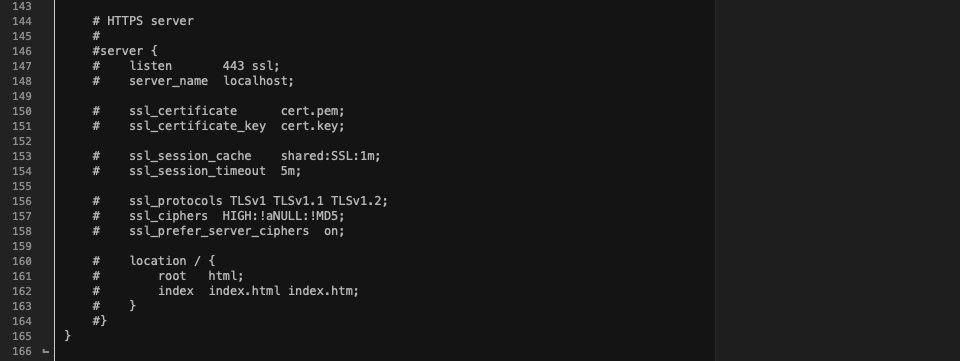

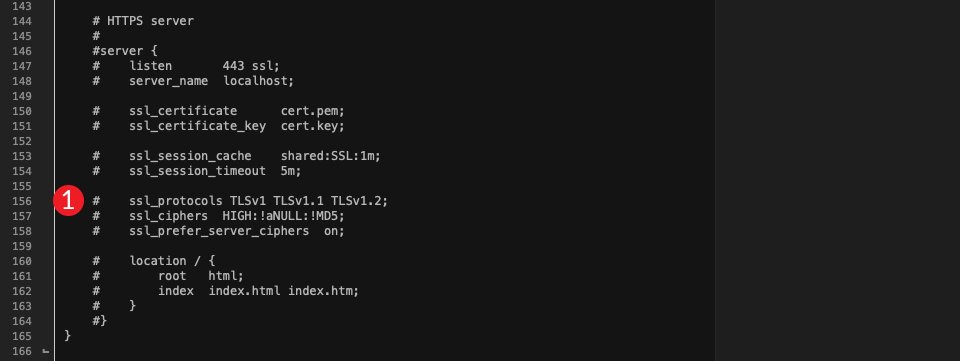

เลื่อนลงไปด้านล่างจนกว่าคุณจะเห็นบรรทัดที่ขึ้นต้นด้วย ssl_protocols หากคุณเปิดใช้งาน TLS เวอร์ชันทั้งหมด ไฟล์ของคุณจะมีลักษณะดังนี้:

อย่างที่คุณเห็น TLS 1.0, 1.1 และ 1.2 ถูกเปิดใช้งาน แต่ไม่มีการสนับสนุนสำหรับ 1.3 หากต้องการเปลี่ยน คุณจะต้องเปลี่ยน ssl_protocols TLSv1 TLSv1.1 TLSv1.2; ดังต่อไปนี้:

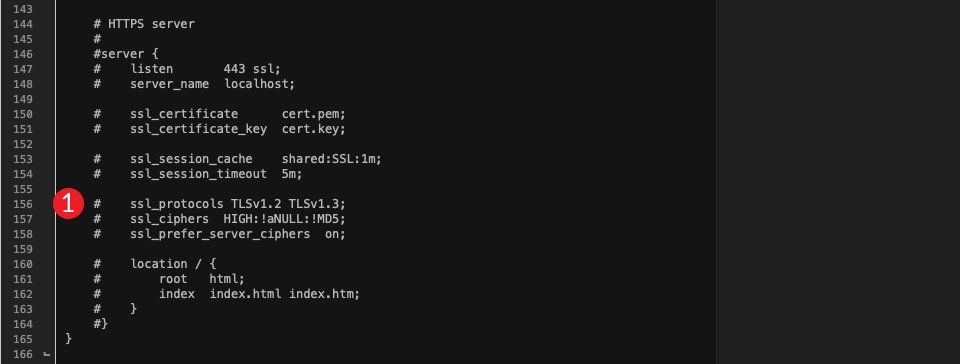

ssl_protocols TLSv1.2 TLSv1.3;

ไฟล์ควรมีลักษณะดังนี้:

เซิร์ฟเวอร์ของคุณควรใช้ TLS เวอร์ชัน 1.2 และ 1.3 เท่านั้น เพื่อยืนยัน ให้รีสตาร์ทเซิร์ฟเวอร์และดึงเว็บไซต์ของคุณขึ้นมาใน Chrome ตรวจสอบการตั้งค่าของคุณโดยใช้เครื่องมือตรวจสอบการพัฒนา ตามที่กล่าวไว้ก่อนหน้านี้ คุณสามารถทำได้โดยกดแป้น Command+Option+C (บน Mac) หรือ Control+Shift+C (บน Windows และ Linux) จากนั้นคลิกที่แท็บ ความปลอดภัย

เราต้องการกล่าวถึงว่าการตั้งค่าในการกำหนดค่าเริ่มต้นของคุณอาจถูกเขียนทับโดยบล็อกเซิร์ฟเวอร์ของแต่ละโดเมน หากคุณใช้โปรแกรมแก้ไขของเราแล้ว และยังคงได้รับคำเตือน ERR_SSL_OBSOLETE_VERSION นั่นอาจเป็นสาเหตุที่แท้จริง

ห่อของ

ด้วยความกังวลเกี่ยวกับความปลอดภัยที่เพิ่มขึ้นอย่างรวดเร็ว การทำให้ไซต์ของคุณทันสมัยอยู่เสมอด้วย TLS เวอร์ชันล่าสุดจึงเป็นสิ่งสำคัญ เราทราบดีว่าข้อผิดพลาดของเบราว์เซอร์อาจเป็นประสบการณ์ที่น่าผิดหวัง โดยเฉพาะอย่างยิ่งหากคุณไม่รู้ว่าต้องทำอย่างไรเพื่อแก้ไข คุณสามารถยืนยันปัญหาโดยใช้เครื่องมือต่างๆ เช่น Chrome Dev Tools และตัวตรวจสอบ TLS ของ Geekflare แต่น่าเสียดายที่วิธีแก้ไขปัญหาคือการอัปเดตเวอร์ชัน TLS ซึ่งสามารถทำได้ที่ระดับเซิร์ฟเวอร์เท่านั้น ดังนั้น สิ่งที่ดีที่สุดที่ควรทำคือติดต่อโฮสต์ของคุณ หรือหากจำเป็น ให้อัปเกรดผู้ให้บริการโฮสต์ของคุณเพื่อให้แน่ใจว่าพวกเขารองรับ TLS เวอร์ชันใหม่ การทดสอบ TLS เวอร์ชันใหม่บนไซต์ของคุณภายในเว็บเซิร์ฟเวอร์ Apache และ NGINX อาจเป็นประโยชน์ วิธีนี้จะช่วยให้แน่ใจว่าผู้เยี่ยมชมของคุณจะไม่ถูกเตือน ERR_SSL_OBSOLETE_VERSION ที่ไม่น่าดูเมื่อคุณนำการเปลี่ยนแปลงเหล่านั้นไปใช้จริง

คุณเคยเจอข้อผิดพลาดคำเตือน ERR_SSL_OBSOLETE_VERSION ใน Chrome หรือไม่ ถ้าใช่ ปิดเสียงในส่วนความคิดเห็นด้านล่าง

รูปเด่น valeriya kozoriz, Funtap / shutterstock.com