จะป้องกันการฉีด SQL ได้อย่างไร (คู่มือฉบับสมบูรณ์ 2020) - MalCare

เผยแพร่แล้ว: 2023-04-19คุณกังวลเกี่ยวกับการโจมตีการฉีด SQL บนเว็บไซต์ของคุณหรือไม่? หากคุณกำลังอ่านข้อความนี้ คุณอาจทราบผลที่ตามมาของการโจมตีแล้ว ในโพสต์นี้ คุณจะได้เรียนรู้วิธีง่ายๆ ในการป้องกันการฉีด SQL

การฉีด SQL สามารถทำให้แฮ็กเกอร์สามารถจี้เว็บไซต์ WordPress ของคุณและควบคุมการเข้าถึงได้ จากที่นั่น พวกเขาสามารถเปลี่ยนเส้นทางการรับส่งข้อมูลของคุณ ขโมยข้อมูลที่เป็นความลับ ใส่ลิงก์สแปม จัดการผลการค้นหาด้วยตัวอักษรภาษาญี่ปุ่น และแสดงโฆษณาสำหรับผลิตภัณฑ์ที่ผิดกฎหมาย การโจมตีประเภทนี้อาจสร้างความเสียหายให้กับไซต์และธุรกิจของคุณอย่างไม่อาจแก้ไขได้

โชคดีที่การฉีด SQL สามารถป้องกันได้หากคุณใช้มาตรการรักษาความปลอดภัยที่เหมาะสม ในคู่มือนี้ เราจะพูดถึงการแทรก SQL และหารือเชิงลึกเกี่ยวกับมาตรการที่มีประสิทธิภาพเพื่อป้องกันและปกป้องเว็บไซต์ WordPress ของคุณ

TL; DR: คุณสามารถป้องกันการแทรก SQL บนไซต์ WordPress ของคุณได้โดยใช้ปลั๊กอินความปลอดภัยที่เชื่อถือได้ ติดตั้ง MalCare แล้วปลั๊กอินจะสแกนและปกป้องไซต์ของคุณจากการโจมตีดังกล่าวโดยอัตโนมัติ

[lwptocskipHeadingLevel=”h1,h3,h4,h5,h6″skipHeadingText=”ความคิดสุดท้าย”]

การโจมตี SQL Injection คืออะไร?

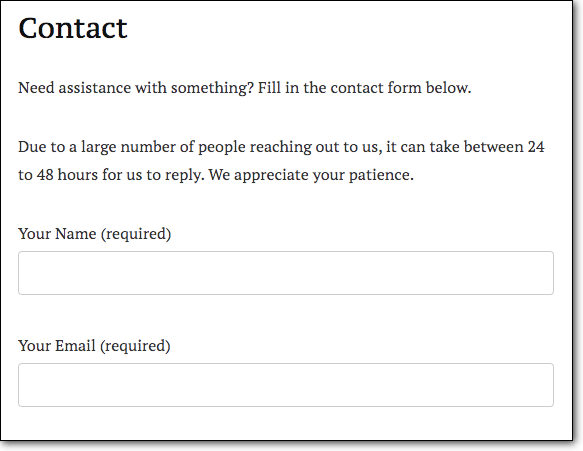

ไซต์ WordPress ทั้งหมดมักจะมีพื้นที่ป้อนข้อมูลที่อนุญาตให้ผู้เข้าชมป้อนข้อมูลได้ ซึ่งอาจเป็น แถบค้นหาไซต์ แบบฟอร์มติดต่อ หรือแบบฟอร์มการเข้าสู่ระบบ

ในแบบฟอร์มการติดต่อ ผู้เข้าชมจะป้อนข้อมูล เช่น ชื่อ หมายเลขโทรศัพท์ และอีเมล และส่งไปยังไซต์ของคุณ

ข้อมูลนี้ถูกส่งไปยังฐานข้อมูล MySQL ของเว็บไซต์ของคุณ มันถูกประมวลผลและเก็บไว้ที่นี่

ตอนนี้ช่องป้อนข้อมูลเหล่านี้ต้องการการกำหนดค่าที่เหมาะสมเพื่อให้แน่ใจว่าข้อมูลได้รับการตรวจสอบและฆ่าเชื้อก่อนที่จะเข้าสู่ฐานข้อมูลของคุณ ตัวอย่างเช่น ช่องโหว่ของแบบฟอร์มการติดต่อคือควรรับเฉพาะตัวอักษรและตัวเลขเท่านั้น ไม่ควรยอมรับสัญลักษณ์ ตอนนี้ หากไซต์ของคุณยอมรับข้อมูลใด ๆ ผ่านแบบฟอร์มนี้ แฮ็กเกอร์สามารถใช้ประโยชน์และแทรกข้อความค้นหา SQL ที่เป็นอันตราย เช่น:

txtUserId = getRequestString("UserId"); txtSQL = "SELECT * FROM Users WHERE Userwp-block-heading"> How Does An SQL Attack Work?txtUserId = getRequestString("UserId"); txtSQL = "SELECT * FROM Users WHERE Userwp-block-heading"> How Does An SQL Attack Work?แฮ็กเกอร์กำหนดเป้าหมายเว็บไซต์ที่มีมาตรการรักษาความปลอดภัยที่อ่อนแอหรือมีช่องโหว่ที่ทำให้เจาะเข้าได้ง่าย จากประสบการณ์ของเรา ปลั๊กอินและธีมมักจะพัฒนาช่องโหว่และแฮ็กเกอร์ทราบดีถึงเรื่องนี้ พวกเขาท่องอินเทอร์เน็ตอย่างต่อเนื่องเพื่อค้นหาไซต์โดยใช้ปลั๊กอินและธีมที่มีช่องโหว่

เพื่ออธิบายเรื่องนี้ เราจะใช้สถานการณ์ตัวอย่าง สมมติว่านาย A ใช้ปลั๊กอิน 'แบบฟอร์มติดต่อ' เพื่อขับเคลื่อนแบบฟอร์มในหน้าติดต่อของเว็บไซต์ สมมติว่าพบช่องโหว่ SQL Injection ในปลั๊กอินนี้ในเวอร์ชัน 2.4 และนักพัฒนาได้แก้ไขและออกเวอร์ชันอัปเดต 2.4.1

เมื่อเปิดตัว ผู้พัฒนาจะเปิดเผยสาเหตุของการอัปเดตที่ทำให้ข้อบกพร่องด้านความปลอดภัยเป็นที่รู้แก่สาธารณะ ซึ่งหมายความว่าแฮ็กเกอร์รู้ว่ามีข้อบกพร่องด้านความปลอดภัยในปลั๊กอินแบบฟอร์มติดต่อเวอร์ชัน 2.4

ตอนนี้ Mr.X เลื่อนการติดตั้งการอัปเดตออกไปสองสามสัปดาห์เนื่องจากไม่มีเวลาเรียกใช้การอัปเดต นี่คือสิ่งที่ผิดพลาด

เมื่อแฮ็กเกอร์ค้นพบช่องโหว่ พวกเขาเรียกใช้โปรแกรมหรือใช้เครื่องสแกนช่องโหว่ที่จะรวบรวมข้อมูลผ่านอินเทอร์เน็ตและค้นหาเว็บไซต์โดยใช้ปลั๊กอิน/ธีมเวอร์ชันเฉพาะ

ในกรณีนี้ พวกเขาจะมองหาเว็บไซต์โดยใช้แบบฟอร์มการติดต่อ 2.4 เมื่อพวกเขาพบไซต์แล้ว พวกเขาจะรู้ช่องโหว่ของเว็บที่แน่นอน ซึ่งทำให้ง่ายต่อการแฮ็ค ในกรณีนี้ พวกเขาจะใช้ประโยชน์จากข้อบกพร่องในการแทรก SQL และเจาะเข้าไปในไซต์ของคุณ

ประเภทของการฉีด SQL

แฮ็กเกอร์ใช้การแทรก SQL สองประเภท:

1. การแทรก SQL แบบคลาสสิก – เมื่อคุณเยี่ยมชมเว็บไซต์ เบราว์เซอร์ของคุณ (เช่น Chrome หรือ Mozilla) จะส่งคำขอ HTTP ไปยังเซิร์ฟเวอร์ของเว็บไซต์เพื่อแสดงเนื้อหา เว็บเซิร์ฟเวอร์ดึงเนื้อหาจากฐานข้อมูลของไซต์และส่งกลับไปยังเบราว์เซอร์ของคุณ นั่นเป็นวิธีที่คุณสามารถดูส่วนหน้าของเว็บไซต์ได้

ขณะนี้ ฐานข้อมูลเว็บไซต์ของคุณประกอบด้วยข้อมูลทุกประเภท รวมถึงข้อมูลที่เป็นความลับ เช่น รายละเอียดลูกค้า ข้อมูลการชำระเงิน ชื่อผู้ใช้และรหัสผ่าน ฐานข้อมูลของคุณควรได้รับการกำหนดค่าให้เผยแพร่เฉพาะข้อมูลส่วนหน้าเท่านั้น ข้อมูลลับอื่น ๆ ทั้งหมดควรได้รับการปกป้อง แต่หากไม่มีการตรวจสอบความปลอดภัยของแอปพลิเคชันเหล่านี้ แฮ็กเกอร์จะฉวยโอกาส

ในการโจมตีด้วยการฉีด SQL แบบคลาสสิก แฮ็กเกอร์จะส่งคำขอที่เป็นอันตรายไปยังฐานข้อมูลของคุณเพื่อดึงข้อมูลไปยังเบราว์เซอร์ของพวกเขา แต่พวกเขาใช้สตริงข้อความค้นหาเพื่อขอข้อมูลที่ละเอียดอ่อน เช่น ข้อมูลรับรองการเข้าสู่ระบบของเว็บไซต์ของคุณ หากคุณไม่ได้ป้องกันข้อมูลนี้ ข้อมูลจะถูกส่งไปยังแฮ็กเกอร์ ด้วยวิธีนี้ พวกเขาสามารถเข้าถึงรายละเอียดการเข้าสู่ระบบของคุณและเจาะเข้าไปในไซต์ของคุณได้ ผู้โจมตียังสามารถใช้คำสั่งที่เตรียมไว้เป็นวิธีดำเนินการคำสั่งฐานข้อมูลเดียวกันหรือคล้ายกันซ้ำๆ อย่างมีประสิทธิภาพสูง

2. การแทรก SQL แบบตาบอด – ในกรณีนี้ แฮ็กเกอร์จะแทรกสคริปต์ที่เป็นอันตรายผ่านช่องป้อนข้อมูลบนเว็บไซต์ของคุณ เมื่อมันถูกจัดเก็บไว้ในฐานข้อมูลของคุณ พวกเขาจะดำเนินการเพื่อสร้างความเสียหายทุกประเภท เช่น การเปลี่ยนแปลงเนื้อหาของไซต์ของคุณ หรือแม้กระทั่งการลบฐานข้อมูลทั้งหมดของคุณ ในกรณีนี้ พวกเขาสามารถใช้สคริปต์ที่เป็นอันตรายเพื่อรับสิทธิ์ของผู้ดูแลระบบได้เช่นกัน

ทั้งสองสถานการณ์อาจส่งผลกระทบร้ายแรงต่อเว็บไซต์และธุรกิจของคุณ โชคดีที่คุณสามารถป้องกันการโจมตีดังกล่าวได้โดยใช้มาตรการรักษาความปลอดภัยและการตรวจสอบข้อมูลที่ถูกต้องบนเว็บไซต์ของคุณ

ขั้นตอนในการป้องกันการโจมตี SQL Injection

เพื่อป้องกันการโจมตีด้วย SQL Injection คุณต้องทำการประเมินความปลอดภัยของเว็บไซต์ของคุณ ต่อไปนี้เป็นมาตรการสองประเภทที่คุณสามารถทำได้เพื่อป้องกันการโจมตี SQL - บางประเภทก็ง่าย และบางประเภทก็ซับซ้อนและเป็นเทคนิค

มาตรการป้องกันอย่างง่าย

- ติดตั้งปลั๊กอินความปลอดภัย

- ใช้เฉพาะธีมและปลั๊กอินที่เชื่อถือได้เท่านั้น

- ลบซอฟต์แวร์ละเมิดลิขสิทธิ์บนไซต์ของคุณ

- ลบธีมและปลั๊กอินที่ไม่ได้ใช้งาน

- อัปเดตเว็บไซต์ของคุณเป็นประจำ

มาตรการป้องกันทางเทคนิค

- เปลี่ยนชื่อฐานข้อมูลเริ่มต้น

- ควบคุมรายการฟิลด์และการส่งข้อมูล

- ทำให้เว็บไซต์ WordPress ของคุณแข็งแกร่งขึ้น

มาเริ่มกันเลย.

มาตรการป้องกันอย่างง่ายต่อการโจมตี SQL Injection

1. ติดตั้งปลั๊กอินความปลอดภัย

การเปิดใช้งานปลั๊กอินความปลอดภัยของเว็บไซต์เป็นขั้นตอนแรกที่คุณต้องดำเนินการเพื่อปกป้องเว็บไซต์ของคุณ ปลั๊กอินความปลอดภัย WordPress จะตรวจสอบไซต์ของคุณและป้องกันไม่ให้แฮ็กเกอร์เจาะเข้ามา

มีปลั๊กอินให้เลือกมากมาย แต่เราเลือก MalCare จากสิ่งที่มีให้ ปลั๊กอินจะติดตั้งไฟร์วอลล์เว็บแอปพลิเคชันโดยอัตโนมัติเพื่อป้องกันไซต์ของคุณจากการถูกโจมตี มีการระบุและบล็อกความพยายามในการแฮ็ก

จากนั้น โปรแกรมสแกนความปลอดภัยของปลั๊กอินจะสแกนไซต์ของคุณอย่างละเอียดทุกวัน หากมีพฤติกรรมที่น่าสงสัยหรือกิจกรรมที่เป็นอันตรายบนไซต์ของคุณ คุณจะได้รับการแจ้งเตือนทันที คุณสามารถดำเนินการและแก้ไขไซต์ของคุณได้ทันทีด้วย MalCare ก่อนที่ Google จะมีโอกาสขึ้นบัญชีดำไซต์ของคุณ หรือผู้ให้บริการโฮสติ้งจะตัดสินใจระงับไซต์ของคุณ

2. อัปเดตเว็บไซต์ของคุณเป็นประจำ

ดังที่เรากล่าวถึงในตัวอย่างการฉีด SQL ของเราก่อนหน้านี้ เมื่อนักพัฒนาซอฟต์แวร์พบข้อบกพร่องด้านความปลอดภัยในซอฟต์แวร์ของตน พวกเขาจะแก้ไขและเผยแพร่เวอร์ชันใหม่ที่มีแพตช์ความปลอดภัย คุณต้องอัปเดตเป็นเวอร์ชันใหม่เพื่อลบข้อบกพร่องออกจากไซต์ของคุณ

เราขอแนะนำให้คุณสละเวลาสัปดาห์ละครั้งเพื่ออัปเดตการติดตั้งหลัก ธีม และปลั๊กอิน WordPress ของคุณ

อย่างไรก็ตาม หากคุณเห็นว่ามีการเผยแพร่การอัปเดตความปลอดภัย ให้ติดตั้งการอัปเดตทันที

3. ใช้เฉพาะธีมและปลั๊กอินที่เชื่อถือได้เท่านั้น

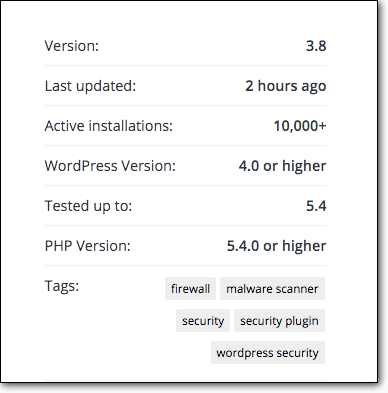

WordPress เป็นแพลตฟอร์มที่ได้รับความนิยมสูงสุดในการสร้างเว็บไซต์ และส่วนหนึ่งเป็นเพราะปลั๊กอินและธีมที่ทำให้ง่ายและราคาไม่แพง แต่ในบรรดาธีมและปลั๊กอินที่มีอยู่มากมาย คุณต้องเลือกอย่างระมัดระวัง ตรวจสอบรายละเอียดของปลั๊กอิน เช่น จำนวนการติดตั้งที่ใช้งานอยู่ วันที่อัปเดตล่าสุด และเวอร์ชันที่ทดสอบด้วย

เราขอแนะนำให้ดาวน์โหลดจากที่เก็บ WordPress สำหรับธีมและปลั๊กอินอื่นๆ คุณควรทำการวิจัยที่เหมาะสมเพื่อตรวจสอบว่าสามารถเชื่อถือได้ เนื่องจากธีมและปลั๊กอินของบุคคลที่สามบางตัวอาจถูกแฮ็กเกอร์สร้างขึ้นอย่างมุ่งร้าย นอกจากนี้ยังสามารถเข้ารหัสได้ไม่ดีซึ่งเปิดช่องโหว่

4. ลบซอฟต์แวร์ละเมิดลิขสิทธิ์บนไซต์ของคุณ

ธีมและปลั๊กอินที่ละเมิดลิขสิทธิ์หรือเป็นโมฆะกำลังล่อลวง ช่วยให้คุณเข้าถึงคุณสมบัติพิเศษได้ฟรี แต่น่าเสียดายที่สิ่งเหล่านี้มักมาพร้อมกับมัลแวร์ที่โหลดไว้ล่วงหน้า ซอฟต์แวร์ละเมิดลิขสิทธิ์เป็นวิธีที่ง่ายสำหรับแฮ็กเกอร์ในการเผยแพร่มัลแวร์

เมื่อคุณติดตั้ง มัลแวร์จะเปิดใช้งานและทำให้ไซต์ของคุณติดไวรัส เป็นการดีที่สุดที่จะหลีกเลี่ยงจากซอฟต์แวร์ดังกล่าว

5. ลบธีมและปลั๊กอินที่ไม่ได้ใช้งาน

เป็นเรื่องปกติที่จะติดตั้งปลั๊กอินและลืมไปเลยเป็นเวลาหลายปี แต่นิสัยนี้อาจทำให้ไซต์ของคุณถูกแฮ็กเกอร์ได้ ยิ่งคุณติดตั้งปลั๊กอินและธีมบนไซต์ของคุณมากเท่าไหร่ โอกาสที่ช่องโหว่จะปรากฏขึ้นและแฮ็กเกอร์ใช้ประโยชน์จากช่องโหว่เหล่านี้ก็ยิ่งมีมากขึ้นเท่านั้น

เราขอแนะนำให้เก็บเฉพาะปลั๊กอินและธีมที่คุณใช้ ลบส่วนที่เหลือและทำให้ไซต์ของคุณปลอดภัยยิ่งขึ้น สแกนธีมและปลั๊กอินที่มีอยู่เป็นประจำ

มาตรการป้องกันทางเทคนิค

มาตรการเหล่านี้อาจต้องการความรู้เพิ่มเติมเล็กน้อยเกี่ยวกับการทำงานภายในของ WordPress อย่างไรก็ตาม ทุกวันนี้ มีปลั๊กอินสำหรับทุกสิ่ง คุณจึงไม่ต้องกังวลเกี่ยวกับความซับซ้อนที่เกี่ยวข้องกับการใช้มาตรการเหล่านี้ เราทำให้มันง่าย!

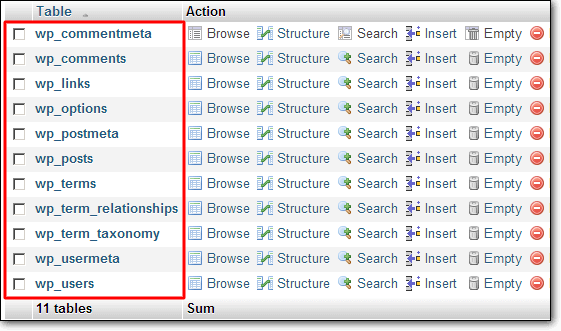

1. เปลี่ยนชื่อตารางฐานข้อมูลเริ่มต้น

ไซต์ WordPress ของคุณประกอบด้วยไฟล์และฐานข้อมูล ในฐานข้อมูลของคุณ มี 11 ตารางตามค่าเริ่มต้น แต่ละตารางมีข้อมูลและการกำหนดค่าต่างๆ ตารางเหล่านี้มีชื่อนำหน้าด้วย 'wp_' ดังนั้นชื่อของตารางสามารถเป็น wp_options, wp_users, wp_meta คุณได้รับดริฟท์

ชื่อเหล่านี้เหมือนกันในทุกไซต์ WordPress และแฮ็กเกอร์รู้เรื่องนี้ แฮ็กเกอร์รู้ว่าตารางใดเก็บข้อมูลประเภทใด เมื่อแฮ็กเกอร์แทรกสคริปต์ที่เป็นอันตรายในเว็บไซต์ของคุณ พวกเขารู้ว่าสคริปต์นั้นจะถูกเก็บไว้ที่ใด ด้วยวิธีการง่ายๆ พวกเขาสามารถดำเนินการคำสั่ง SQL เพื่อเรียกใช้กิจกรรมที่เป็นอันตราย

แต่ถ้าคุณเปลี่ยนชื่อตาราง แฮ็กเกอร์จะป้องกันไม่ให้ค้นหาตำแหน่งของสคริปต์ได้ ดังนั้น เมื่อแฮ็คพยายามแทรกโค้ด SQL ลงในตารางฐานข้อมูลของคุณ พวกเขาจะไม่สามารถระบุชื่อตารางได้

คุณสามารถทำได้โดยใช้ปลั๊กอินเช่น Change Table Prefix หรือ Brozzme เพียงติดตั้งหนึ่งในนั้นบนเว็บไซต์ของคุณและทำตามขั้นตอน

คุณสามารถทำได้ด้วยตนเองโดยแก้ไขไฟล์ wp-config ของคุณ คำเตือน – ความผิดพลาดเล็กน้อยที่นี่อาจนำไปสู่ข้อผิดพลาดของฐานข้อมูลและไซต์ทำงานผิดปกติ ทำการสำรองข้อมูลก่อนที่จะดำเนินการต่อ

- ไปที่บัญชีโฮสติ้งของคุณ > cPanel > ตัวจัดการไฟล์

- ที่นี่ เข้าถึงโฟลเดอร์ public_html และคลิกขวาที่ไฟล์ wp-config

- เลือก แก้ไข และค้นหารหัสต่อไปนี้

“$table_prefix = 'wp_';” - แทนที่ด้วย -

“$table_prefix = 'ทดสอบ_';”

คุณสามารถเลือกคำนำหน้าใดก็ได้ที่คุณต้องการ ที่นี่เราได้เลือก 'test_' เป็นชื่อฐานข้อมูลใหม่ เมื่อเสร็จแล้ว แฮ็กเกอร์จะไม่สามารถค้นหาคำสั่ง SQL ของตนได้

2. ควบคุมรายการฟิลด์และการส่งข้อมูล

คุณสามารถกำหนดค่าช่องป้อนข้อมูลทั้งหมดบนเว็บไซต์ของคุณให้ยอมรับข้อมูลบางประเภทเท่านั้น ตัวอย่างเช่น ฟิลด์ชื่อควรอนุญาตให้ป้อนเฉพาะตัวอักษร (ตัวอักษร) เท่านั้น เนื่องจากไม่มีเหตุผลที่ควรป้อนอักขระตัวเลขที่นี่ ในทำนองเดียวกัน ช่องหมายเลขติดต่อควรยอมรับเฉพาะตัวเลขเท่านั้น

คุณสามารถใช้ฟังก์ชัน sanitize_text_field() เพื่อฆ่าเชื้ออินพุตของผู้ใช้ การตรวจสอบอินพุตนี้ทำให้แน่ใจว่ารายการที่ไม่ถูกต้องหรือเป็นอันตรายสามารถถูกบล็อกได้

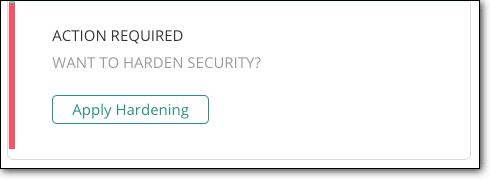

3. ทำให้เว็บไซต์ WordPress ของคุณแข็งแกร่งขึ้น

นี่เป็นหนึ่งในขั้นตอนที่สำคัญที่สุดที่คุณสามารถทำได้เพื่อปกป้องไซต์ WordPress ของคุณจากการโจมตีด้วย SQL Injection การชุบแข็งเว็บไซต์คืออะไร?

เว็บไซต์ WordPress มีฟังก์ชันมากมายที่จะช่วยให้คุณใช้งานไซต์ได้ อย่างไรก็ตาม คนส่วนใหญ่ไม่ได้ใช้ฟังก์ชันเหล่านี้มากนัก WordPress.org แนะนำให้ปิดใช้งานหรือลบบางส่วนหากคุณไม่ได้ใช้ สิ่งนี้จะลดโอกาสในการโจมตีเนื่องจากมีองค์ประกอบน้อยกว่าสำหรับแฮ็กเกอร์ที่จะลอง!

มาตรการเสริมความแข็งแกร่งของ WordPress คือ:

- ปิดใช้งานตัวแก้ไขไฟล์

- ปิดใช้งานการติดตั้งปลั๊กอินหรือธีม

- การใช้การตรวจสอบสิทธิ์แบบ 2 ปัจจัย

- การจำกัดความพยายามในการเข้าสู่ระบบ

- การเปลี่ยนคีย์ความปลอดภัยและเกลือของ WordPress

- การปิดกั้นการดำเนินการ PHP ในโฟลเดอร์ที่ไม่รู้จัก

ในการใช้มาตรการเหล่านี้ คุณสามารถใช้ปลั๊กอินเช่น MalCare ที่ให้คุณดำเนินการได้ด้วยการคลิกเพียงไม่กี่ครั้ง

หรือคุณสามารถปรับใช้ด้วยตนเองโดยทำตามคำแนะนำของเราเกี่ยวกับ WordPress Hardening

นั่นนำเราไปสู่จุดสิ้นสุดของการป้องกันการโจมตีด้วยการฉีด SQL หากคุณใช้มาตรการที่เรากล่าวถึงในเอกสารข้อมูลสรุปการฉีด SQL นี้ ไซต์ของคุณจะปลอดภัย

[ss_click_to_tweet tweet=”สามารถป้องกันการโจมตีด้วยการฉีด SQL ได้! ใช้คู่มือนี้เพื่อใช้มาตรการรักษาความปลอดภัยที่ถูกต้องบนไซต์ WordPress ของคุณ” เนื้อหา =”” สไตล์ =”เริ่มต้น”]

ความคิดสุดท้าย

การป้องกันดีกว่าการรักษาจริงๆ การโจมตีด้วยการฉีด SQL อาจทำให้เกิดความเครียดโดยไม่จำเป็นและภาระทางการเงินที่รุนแรง

มาตรการส่วนใหญ่ที่เราพูดถึงในวันนี้สามารถนำไปใช้ได้อย่างง่ายดายด้วยการใช้ปลั๊กอิน คุณจึงไม่ต้องกังวลหากคุณไม่เชี่ยวชาญด้านเทคโนโลยี! คุณยังสามารถป้องกันตัวเองได้!

นอกจากการใช้มาตรการเหล่านี้แล้ว เราขอแนะนำอย่างยิ่งให้เปิดใช้งาน MalCare บนไซต์ของคุณ ไฟร์วอลล์ของมันจะปกป้องเว็บไซต์ของคุณจากการโจมตีอย่างแข็งขัน โดยจะสแกนไซต์ของคุณทุกวันเพื่อตรวจสอบความพยายามในการแฮ็กและมัลแวร์ในไซต์ของคุณ

คุณสามารถคิดได้ว่ามันเป็นเจ้าหน้าที่รักษาความปลอดภัยของเว็บไซต์ที่คอยตรวจสอบเว็บไซต์ของคุณและกันผู้ไม่หวังดีออกไป คุณสบายใจได้เมื่อรู้ว่าไซต์ของคุณได้รับการปกป้อง

ป้องกันการโจมตีจากการแฮ็กด้วย ปลั๊กอิน MalCare Security ของเรา!