ระเบียน SPF, DKIM และ DMARC คืออะไร และทำไมคุณถึงต้องการมัน?

เผยแพร่แล้ว: 2022-04-06SPF, DKIM, DMARC เป็นมากกว่าการกำหนดค่าอีเมลทางเทคนิค พวกเขามีผลเสียต่อการส่งอีเมล พวกเขาทำงานร่วมกันเพื่อให้แน่ใจว่าการส่งอีเมลที่ดียิ่งขึ้น

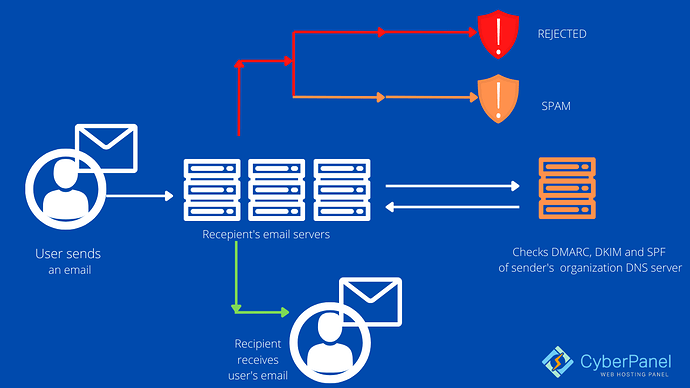

โดยสรุป ผู้ให้บริการอินเทอร์เน็ต (ISP) ใช้วิธีการทั้งสามวิธีเพื่อยืนยันความถูกต้องของอีเมล เป็นผู้ส่งจริงที่พวกเขาอ้างว่าเป็น?

คุณต้องแสดงให้เห็นว่าคุณเป็นผู้ส่งที่ถูกต้องเพื่อที่จะผ่านตัวกรอง ISP คุณจะแสดงได้อย่างไรว่าคุณไม่ได้ส่งในนามของคนอื่นและตัวตนของคุณไม่ได้ถูกขโมย? โดยใช้ SPF DKIM DMARC

บันทึกข้อความที่พิสูจน์อย่างชัดแจ้งและปกป้องความถูกต้องของผู้ส่งเรียกว่าบันทึก SPF DKIM DMARC

คุณสามารถตั้งค่าบันทึกทั้งหมดเหล่านี้บน CyberPanel โดยใช้: บรรลุคะแนนอีเมล 10/10 ด้วย CyberPanel!

สารบัญ

SPF

กรอบนโยบายผู้ส่งหรือเรียกสั้นๆ ว่า SPF เป็นโปรโตคอลการตรวจสอบความถูกต้องของอีเมลสำหรับตรวจจับและบล็อกการปลอมแปลงอีเมล ช่วยให้ตัวกลางอีเมลสามารถตรวจสอบว่าอีเมลขาเข้าจากโดเมนหนึ่งมาจากที่อยู่ IP ที่ได้รับอนุญาตจากผู้ดูแลระบบของโดเมน ระเบียน SPF คือระเบียน TXT ใน DNS (ระบบชื่อโดเมน) ที่ระบุที่อยู่ IP และ/หรือเซิร์ฟเวอร์ที่ได้รับอนุญาตให้ส่งอีเมล "จาก" โดเมนนั้น คล้ายกับการมีที่อยู่ผู้ส่งที่น่าเชื่อถือและระบุตัวตนได้บนไปรษณียบัตร: คนส่วนใหญ่มักจะเปิดจดหมายหากที่อยู่ผู้ส่งนั้นเชื่อถือได้และจดจำได้

ISP จะตรวจสอบโดเมน Return-Path ของข้อความหลังจากที่ส่งแล้ว ที่อยู่ IP ที่ส่งอีเมลจะถูกนำไปเปรียบเทียบกับที่อยู่ IP ที่ระบุไว้ในระเบียน SPF ของโดเมน Return-Path เพื่อตรวจสอบว่าตรงกันหรือไม่ หากเป็นเช่นนั้น ISP จะตรวจสอบการยืนยัน SPF และส่งข้อความ

ตัวอย่างบันทึก SPF:

v=spf1 ip4:168.119.13.219 รวม:mailgun.org รวม:zoho.com รวม:mxlogin.com ~all

ทำไมมันถึงสำคัญ?

SPF เป็น "มาตรฐานที่เสนอ" ซึ่งช่วยในการปกป้องผู้ใช้อีเมลจากผู้ส่งอีเมลขยะ ที่อยู่และโดเมน "จาก" ที่ปลอมแปลงมักใช้ในสแปมอีเมลและฟิชชิง ด้วยเหตุนี้ คนส่วนใหญ่จึงพิจารณาการเผยแพร่และตรวจสอบระเบียน SPF ว่าเป็นหนึ่งในกลยุทธ์ต่อต้านสแปมที่มีประสิทธิภาพและตรงไปตรงมาที่สุด หากคุณมีภาพที่ส่งได้ดี นักส่งสแปมอาจพยายามส่งอีเมลจากโดเมนของคุณเพื่อรับประโยชน์จากชื่อเสียงของผู้ส่งที่ดีของ ISP อย่างไรก็ตาม การตรวจสอบสิทธิ์ SPF ที่กำหนดค่าไว้อย่างถูกต้องจะแจ้งให้ ISP ของผู้รับทราบว่า แม้ว่าโดเมนอาจเป็นของคุณ เซิร์ฟเวอร์ส่งจะไม่ได้รับอนุญาตให้ส่งอีเมลในนามของคุณ

แม้ว่าโดเมนย่อยจะไม่มีระเบียน SPF ของตัวเอง แต่ระเบียน SPF ในโดเมนระดับบนสุดจะตรวจสอบสิทธิ์โดยอัตโนมัติ

ข้อดี

เมื่อผู้ส่งอีเมลขยะเข้าควบคุมโดเมนของคุณ พวกเขาจะพยายามส่งอีเมลที่ไม่ต้องการ สิ่งนี้จะส่งผลเสียต่อความน่าเชื่อถือและความสามารถในการส่งมอบของคุณ หากคุณยังไม่ได้ตรวจสอบสิทธิ์โดเมนของคุณ คุณควรให้ความสำคัญเป็นอันดับแรก SPF ช่วยให้มั่นใจว่าสามารถส่งมอบได้สูงด้วยวิธีต่อไปนี้:

• แจ้งผู้รับข้อเสนอของบุคคลที่สาม

หากผู้ส่งอีเมลขยะใช้การส่งต่อ ระเบียน SPF จะช่วยให้แน่ใจว่าผู้ใช้ปลายทางจะได้รับแจ้ง

• เข้าถึงกล่องจดหมายได้อย่างรวดเร็ว

เนื่องจากการใช้ SPF ผู้รับอีเมลจะได้รับความไว้วางใจในแบรนด์ของคุณและอีเมลในอนาคตของคุณจะสามารถเข้าถึงกล่องจดหมายได้อย่างปลอดภัย

• จำเป็นสำหรับผู้รับบางคน

ผู้รับอีเมลบางรายเพียงต้องการบันทึก SPF และจะกำหนดให้อีเมลเป็นสแปมหากไม่มี มิฉะนั้น อาจเป็นไปได้ว่าอีเมลของคุณจะถูกตีกลับ

• ปรับปรุงคะแนนของผู้ส่ง

คะแนนผู้ส่งของเซิร์ฟเวอร์อีเมลขาออกทั้งหมดคำนวณโดยใช้เมตริกอีเมลแบบเดิม เช่น การยกเลิกการสมัครและไฟล์สแปม SPF ช่วยเพิ่มคะแนนผู้ส่งของคุณ ซึ่งช่วยปรับปรุงการส่งอีเมล

ข้อเสีย

ระบบ SPF มีข้อจำกัดสองสามประการ ต่อไปนี้เป็นรายละเอียด:

• ใช้งานไม่ได้กับอีเมลที่ส่งต่อแล้ว

เนื่องจากอีเมลที่ส่งต่อไม่มีข้อมูลระบุตัวตนของผู้ส่งดั้งเดิม และดูเหมือนจะเป็นข้อความสแปม จึงมักไม่ผ่านการทดสอบกรอบนโยบายผู้ส่ง

• ไม่ได้อัพเดทเป็นประจำ

ผู้จัดการโดเมนจำนวนมากอาจไม่สามารถอัปเดตระเบียน SPF ของตนเป็นประจำได้

• แม้ว่าเซิร์ฟเวอร์จะมีการเปลี่ยนแปลง คุณต้องอัปเดต

เมื่อใช้ผู้ให้บริการอีเมลบุคคลที่สาม โดเมนต้องอัปเดตระเบียน SPF ทุกครั้งที่เปลี่ยนเซิร์ฟเวอร์ของผู้ให้บริการ ซึ่งจะเพิ่มภาระงาน

มันทำงานอย่างไร?

เซิร์ฟเวอร์ที่รับจะตรวจสอบ SPF โดยค้นหาค่า Return-Path ของโดเมนในส่วนหัวของอีเมล เซิร์ฟเวอร์ผู้รับใช้เส้นทางส่งคืนเพื่อค้นหาระเบียน TXT ในเซิร์ฟเวอร์ DNS ของผู้ส่ง หากเปิดใช้งาน SPF จะแสดงรายการเซิร์ฟเวอร์ที่ได้รับอนุมัติทั้งหมดซึ่งสามารถส่งอีเมลได้ การตรวจสอบ SPF จะล้มเหลวหากที่อยู่ IP ไม่อยู่ในรายการ

ระเบียน SPF แบ่งออกเป็นสองส่วน: ตัวระบุและกลไก

- เป็นไปได้ที่จะกำหนดว่าใครได้รับอนุญาตให้ส่งจดหมายในนามของโดเมนโดยใช้กลไก สามารถใช้หนึ่งในสี่ตัวระบุได้หากตรงตามเงื่อนไขเหล่านั้น

- เมื่อมีการจับคู่กลไก ตัวระบุคือการดำเนินการที่ดำเนินการ ค่าดีฟอลต์ + จะใช้หากไม่มีการระบุตัวระบุ ตัวระบุสี่ประเภทที่สามารถใช้ในการกำหนดค่านโยบายอีเมล SPF มีดังต่อไปนี้

DKIM

DKIM (DomainKeys Identified Mail) อนุญาตให้องค์กร (หรือตัวจัดการข้อความ) รับผิดชอบข้อความในขณะที่กำลังส่ง DKIM เพิ่มตัวระบุชื่อโดเมนใหม่ให้กับข้อความและใช้เทคนิคการเข้ารหัสเพื่อตรวจสอบการอนุญาต ตัวระบุอื่นๆ ในข้อความ เช่น ช่อง From: ของผู้เขียน จะไม่มีผลต่อการระบุตัวตน DKIM ซึ่งเป็นลายเซ็นบันทึก TXT ยังช่วยสร้างความมั่นใจระหว่างผู้ส่งและผู้รับ

ทำไมมันถึงสำคัญ?

แม้ว่า DKIM จะไม่จำเป็น แต่จะทำให้อีเมลของคุณดูเหมือนผู้รับจริงมากขึ้น และทำให้มีโอกาสน้อยลงที่จะไปอยู่ในโฟลเดอร์ขยะหรือสแปม การปลอมแปลงอีเมลจากโดเมนที่น่าเชื่อถือเป็นกลวิธีทั่วไปสำหรับแคมเปญสแปมที่เป็นอันตราย และ DKIM ทำให้การปลอมแปลงอีเมลจากโดเมนที่เปิดใช้งาน DKIM ทำได้ยากขึ้น

DKIM เข้ากันได้กับสถาปัตยกรรมอีเมลปัจจุบันและทำงานร่วมกับ SPF และ DMARC เพื่อเพิ่มระดับการรักษาความปลอดภัยให้กับผู้ส่งอีเมล แม้ว่าเซิร์ฟเวอร์อีเมลจะไม่รองรับลายเซ็น DKIM แต่ก็สามารถรับข้อความที่เซ็นชื่อได้ เป็นกลไกการรักษาความปลอดภัยที่ไม่บังคับ และ DKIM ไม่ใช่มาตรฐานที่ใช้กันอย่างแพร่หลาย

ข้อดี

การลงนามและการยืนยันเป็นการดำเนินการอิสระสองอย่างจาก DKIM โมดูลตัวแทนการโอนเมล (MTA) สามารถจัดการทั้งสองรายการได้ คีย์ DKIM ส่วนตัวและสาธารณะถูกสร้างขึ้นเป็นคู่

DKIM ใช้ "การเข้ารหัสแบบอสมมาตร" ซึ่งเรียกอีกอย่างว่า "การเข้ารหัสคีย์สาธารณะ" DKIM ใช้ "คีย์ส่วนตัว" เพื่อสร้างลายเซ็นหลังจากได้รับข้อความและก่อนที่จะส่งไปยังผู้รับที่ต้องการ ข้อความนี้มีลายเซ็นแนบมาด้วย เมื่อข้อความถูกส่งไปยังผู้รับที่ต้องการ เซิร์ฟเวอร์ปลายทางจะขอกุญแจสาธารณะของผู้ส่งเพื่อตรวจสอบลายเซ็น เซิร์ฟเวอร์ปลายทางสามารถสันนิษฐานได้ว่าผู้ส่งเป็นผู้ที่พวกเขาอ้างว่าเป็นหากคีย์สาธารณะอนุญาตให้ถอดรหัสลายเซ็นที่กำหนดให้เป็นค่าเดียวกับที่คำนวณเป็นลายเซ็น

ข้อเสีย

- ประเภทระเบียน SPF - ระเบียน SPF เผยแพร่ได้ในรูปแบบ TXT เท่านั้น ไม่รองรับเรคคอร์ดประเภท "SPF" อีกต่อไป และควรหลีกเลี่ยง

- หลายระเบียน - การเพิ่มระเบียน SPF หลายรายการในโดเมน ระเบียนเพิ่มเติมจะต้องถูกลบหรือรวมกับระเบียนปัจจุบัน

- การใช้เทคนิคการรวมเพื่ออ้างถึงเรกคอร์ดที่ไม่มีอยู่จะเรียกว่าการรวมเรกคอร์ดที่ไม่มีอยู่ รายการรวมที่ไม่ถูกต้องจะต้องถูกกำจัด

- หากมีข้อสงสัย ให้ใช้ -all ในขณะที่ใช้งานโดยไม่ได้รวมแหล่งข้อมูลที่เป็นไปได้ทั้งหมดจะเพิ่มความเสี่ยงที่อีเมลจริงจะถูกปฏิเสธ

- มีระเบียนมากเกินไป - การรวมระเบียนมากเกินไป โดยเฉพาะในโซน _spf.google.com และ spf.protection.outlook.com อาจส่งผลให้มีการค้นหามากเกินไป บันทึกเหล่านี้ต้องได้รับการปรับให้เหมาะสม

มันทำงานอย่างไร?

DKIM สร้างคู่คีย์สาธารณะและส่วนตัวผ่านการเข้ารหัสแบบอสมมาตร ใน DNS ของโดเมนผู้ส่ง คีย์สาธารณะจะถูกเผยแพร่เป็นระเบียน TXT เฉพาะ คีย์ส่วนตัวใช้เพื่อทำให้ลายเซ็นของอีเมลแต่ละฉบับไม่ซ้ำกัน

อัลกอริธึมความเป็นส่วนตัวกำหนดลายเซ็นแบบสุ่มซึ่งเป็นส่วนหนึ่งของส่วนหัวของอีเมลโดยใช้คีย์ส่วนตัวและเนื้อหาของอีเมล

เมื่อเซิร์ฟเวอร์อีเมลขาออกส่งข้อความ เซิร์ฟเวอร์จะสร้างและแนบส่วนหัวลายเซ็น DKIM ที่ไม่ซ้ำกับข้อความ แฮชเข้ารหัส 2 รายการ ส่วนหัวที่กำหนดหนึ่งรายการ และเนื้อหาข้อความอย่างน้อยบางส่วนรวมอยู่ในส่วนหัวนี้ ส่วนหัว DKIM ยังมีรายละเอียดเกี่ยวกับวิธีการสร้างลายเซ็นอีกด้วย

เมื่อเซิร์ฟเวอร์ SMTP ได้รับอีเมลที่มีลายเซ็นดังกล่าวในส่วนหัว เซิร์ฟเวอร์จะสอบถาม DNS สำหรับระเบียน TXT คีย์สาธารณะสำหรับโดเมนที่ส่ง เซิร์ฟเวอร์ที่รับจะสามารถตรวจสอบได้ว่าอีเมลนั้นส่งมาจากโดเมนนั้นหรือไม่ และไม่ถูกดัดแปลงระหว่างการส่งโดยใช้กุญแจสาธารณะ

ผู้ให้บริการอีเมลผู้รับอาจจัดประเภทอีเมลเป็นสแปมหรือแบนที่อยู่ IP ของผู้ส่งทั้งหมด หากการตรวจสอบล้มเหลวหรือไม่มีลายเซ็น ทำให้ผู้หลอกลวงปลอมแปลงที่อยู่โดเมนของคุณในอีเมลได้ยากขึ้น

DMARC

ทำไมมันถึงสำคัญ?

อีเมลที่ไม่ตรงกันจะถือเป็นการฉ้อโกงและจะถูกเพิกเฉย ฟิชชิงเป็นกิจกรรมที่หลอกลวงในการส่งอีเมลที่เป็นอันตรายโดยปลอมเป็นบุคคลอื่นเพื่อขอรับบัตรเครดิตของผู้ใช้หรือข้อมูลส่วนบุคคลอื่นๆ ด้วยเหตุนี้ เมื่อใช้ DMARC แสดงว่าคุณกำลังป้องกันตัวเอง

การติดตั้ง DMARC ที่ประสบความสำเร็จจะค่อยๆ เพิ่มขึ้นจากการกักกันระดับต่างๆ ไปจนถึงการปฏิเสธโดยสมบูรณ์ แนวปฏิบัติที่ดียังจำเป็นต้องมีการตรวจสอบรายงาน DMARC ของผู้ส่งเป็นประจำ รายงานเหล่านี้จะแจ้งเตือนคุณถึงความพยายามฟิชชิงที่ทำกับโดเมนของคุณ รวมถึงหากอีเมลของคุณถูกปฏิเสธเนื่องจากความล้มเหลวของ DKIM หรือ SPF

ข้อดี

หากคุณใช้อีเมล DMARC เป็นความคิดที่ดีที่จะนำไปใช้

เมื่อมีการใช้การควบคุมความปลอดภัยที่มีประสิทธิภาพต่ออีเมลหลอกลวง การจัดส่งจะง่ายขึ้น ความน่าเชื่อถือของแบรนด์ดีขึ้น และเจ้าของโดเมนจะมองเห็นได้ว่าโดเมนของตนถูกใช้บนอินเทอร์เน็ตอย่างไร

- ความปลอดภัย: เพื่อป้องกันผู้บริโภคจากสแปม การฉ้อโกง และฟิชชิง ไม่อนุญาตให้ใช้โดเมนอีเมลของคุณอย่างผิดกฎหมาย

- การมองเห็น: มองเห็นได้ว่าใครและอะไรกำลังส่งอีเมลจากโดเมนของคุณทางอินเทอร์เน็ต

- การจัดส่ง: ใช้เทคโนโลยีล้ำสมัยแบบเดียวกับที่บริษัทยักษ์ใหญ่ใช้ในการแจกจ่ายอีเมล

- ข้อมูลประจำตัว: ทำให้สามารถระบุอีเมลของคุณได้อย่างง่ายดายในระบบนิเวศของผู้รับที่รองรับ DMARC ที่กว้างขวางและเพิ่มขึ้นเรื่อยๆ

ข้อเสีย

DMARC มีความสามารถในกรณีส่วนใหญ่ ฟิชชิ่งกลายเป็นเรื่องยากขึ้นอย่างมากอันเป็นผลมาจากความก้าวหน้าทางเทคโนโลยี อย่างไรก็ตาม แม้ว่าวิธีนี้จะแก้ปัญหาได้หนึ่งปัญหา แต่ก็สร้างปัญหาอีกอย่างหนึ่ง นั่นคือ ผลบวกที่ผิดพลาด ในสถานการณ์สองประเภท ข้อความที่ถูกต้องสามารถบล็อกหรือแท็กเป็นสแปมได้:

- ข้อความที่ส่งต่อ ไม่ว่าข้อความจะถูกโอนจากกล่องจดหมายหลายกล่องหรือเปลี่ยนเส้นทางผ่านโหนดอีเมลตัวกลาง ระบบอีเมลบางระบบล้มเหลวในลายเซ็น SPF และ DKIM ในข้อความที่ส่งต่อ (รีเลย์)

- การตั้งค่าไม่ถูกต้อง เมื่อกำหนดค่า DKIM และ SPF ผู้ดูแลระบบเซิร์ฟเวอร์อีเมลจะไม่ทำผิดพลาด

มันทำงานอย่างไร?

เนื่องจาก DMARC อาศัยผลลัพธ์ SPF และ/หรือ DKIM ต้องมีอย่างน้อยหนึ่งรายการสำหรับโดเมนอีเมล คุณต้องเผยแพร่รายการ DMARC ใน DNS เพื่อใช้ DMARC

หลังจากตรวจสอบสถานะ SPF และ DKIM แล้ว ระเบียน DMARC จะเป็นรายการข้อความภายในระเบียน DNS ที่จะแจ้งให้โลกทราบถึงนโยบายของโดเมนอีเมลของคุณ หาก SPF, DKIM หรือทั้งคู่ผ่าน DMARC จะตรวจสอบสิทธิ์ สิ่งนี้เรียกว่าการจัดตำแหน่งตัวระบุหรือการจัดตำแหน่ง DMARC เป็นไปได้ว่า SPF และ DKIM ผ่าน แต่ DMARC ล้มเหลว โดยขึ้นอยู่กับการจัดตำแหน่งตัวระบุ

ระเบียน DMARC ยังแนะนำให้เซิร์ฟเวอร์อีเมลส่งรายงาน XML ไปยังที่อยู่อีเมลสำหรับการรายงานของระเบียน DMARC รายงานเหล่านี้แสดงให้เห็นว่าอีเมลของคุณเดินทางไปทั่วระบบนิเวศอย่างไร และช่วยให้คุณเห็นว่ามีใครใช้โดเมนอีเมลของคุณบ้าง

การทำความเข้าใจรายงานที่เขียนด้วย XML อาจเป็นเรื่องยาก โดยเฉพาะอย่างยิ่งเมื่อมีจำนวนมาก แพลตฟอร์ม DMARCIAN สามารถรับข้อมูลเหล่านี้และแสดงภาพวิธีการใช้งานโดเมนอีเมลของคุณ ช่วยให้คุณดำเนินการและเปลี่ยนนโยบาย DMARC เป็น p=reject

ความแตกต่างระหว่าง SPF และ DKIM

DKIM คือชุดของคีย์ที่บอก IP ว่าคุณคือผู้ส่งดั้งเดิมและอีเมลของคุณไม่ได้ถูกแก้ไข SPF เป็นรายการที่อนุญาตพิเศษซึ่งรวมถึงทุกคนที่ได้รับอนุญาตให้ส่งข้อความในนามของคุณ หากคุณอยากเห็นว่ามันทำงานอย่างไร ให้ดูที่ส่วนหัวของอีเมลเพื่อดูว่าอีเมลลงชื่ออย่างถูกต้องด้วย DKIM หรือผ่าน SPF

ทำไมคุณถึงต้องการ SPF DKIM DMARC?

การเปิดใช้งานการยืนยันอีเมลไม่ได้เป็นเพียงความคิดที่ดีในการรับอีเมลของคุณเท่านั้น นอกจากนี้ยังเป็นเครื่องมือสำคัญในการปกป้องชื่อเสียงของธุรกิจของคุณด้วยการลดโอกาสที่ผู้ส่งที่ไม่ได้รับอนุญาตจะสามารถใช้โดเมนของคุณโดยไม่ได้รับอนุญาตหรือความรู้จากคุณ

ใช้ SPF DKIM DMARC ร่วมกันหรือไม่?

เนื่องจากวิวัฒนาการของโปรโตคอลอีเมลของอินเทอร์เน็ต เราจึงต้องการสามอย่าง

ส่วนหัวของข้อความ (เช่น ที่อยู่ ถึง: จาก: และ Bcc:) ถูกแยกออกจากเนื้อหาจริงของข้อความโดยเจตนา นี่เป็นข้อดี แต่ส่งผลให้เกิดความทุกข์ทรมานในโลกใหม่สำหรับผู้จัดการไอทียุคใหม่

หากคุณใช้โปรโตคอลทั้งสามอย่างถูกต้องในโครงสร้างพื้นฐานอีเมลของคุณ คุณสามารถมั่นใจได้ว่าข้อความจะไม่ถูกปลอมแปลงโดยง่าย และไม่สามารถเข้าถึงกล่องจดหมายของผู้ใช้ของคุณได้

บทสรุป

ในโลกปัจจุบัน การตรวจสอบอีเมลในอีเมลของคุณเป็นสิ่งสำคัญสำหรับการส่งอีเมล เนื่องจากมีการแอบอ้างและพยายามละเมิดอีเมลหลายครั้ง กฎระเบียบจะยิ่งรุนแรงขึ้นในอนาคตเท่านั้น เพียงตรวจสอบให้แน่ใจว่าหากคุณส่งอีเมลผ่านโดเมน ISP บางแห่ง คุณจะต้องตรวจสอบนโยบายการตรวจสอบความถูกต้องของอีเมลเหล่านั้น เพื่อดูว่าคุณจะได้รับประโยชน์สูงสุดจากการส่งอีเมลของคุณได้อย่างไร