ความปลอดภัยของ VPS – แนวปฏิบัติและคำแนะนำที่ดีที่สุด

เผยแพร่แล้ว: 2024-08-02Virtual Private Server (VPS) มอบสภาพแวดล้อมการประมวลผลเสมือนจริง โดยให้พลังและการควบคุมของเซิร์ฟเวอร์เฉพาะในราคาที่ถูกกว่า โฮสติ้ง VPS เป็นตัวเลือกยอดนิยมสำหรับธุรกิจและนักพัฒนาที่ต้องการความยืดหยุ่นและทรัพยากรมากกว่าโฮสติ้งที่ใช้ร่วมกัน อย่างไรก็ตาม ด้วยพลังที่เพิ่มขึ้นนี้มาพร้อมกับความรับผิดชอบที่สำคัญในการรักษาความปลอดภัยเซิร์ฟเวอร์จากภัยคุกคามที่อาจเกิดขึ้น

การรักษาความปลอดภัย VPS เป็นสิ่งสำคัญเนื่องจากมักตกเป็นเป้าหมายของอาชญากรไซเบอร์ที่ต้องการหาประโยชน์จากช่องโหว่จากการโจรกรรมข้อมูล การแพร่กระจายมัลแวร์ หรือการแย่งชิงเซิร์ฟเวอร์ ภัยคุกคามความปลอดภัยที่พบบ่อย ได้แก่ การโจมตีแบบ Brute Force, การติดมัลแวร์, การเข้าถึงโดยไม่ได้รับอนุญาต และการโจมตีแบบปฏิเสธการให้บริการ (DoS) ภัยคุกคามเหล่านี้สามารถนำไปสู่การละเมิดข้อมูล การหยุดชะงักของบริการ และความสูญเสียทางการเงินที่สำคัญ

การทำความเข้าใจและการนำมาตรการรักษาความปลอดภัยที่แข็งแกร่งไปใช้ถือเป็นสิ่งสำคัญในการปกป้อง VPS ของคุณ คู่มือนี้จะให้คำแนะนำที่เป็นประโยชน์ในการลดพื้นที่การโจมตี การกำหนดค่ากลไกการตรวจสอบสิทธิ์ที่รัดกุม การจัดการไฟร์วอลล์ และอื่นๆ ด้วยการปฏิบัติตามแนวทางปฏิบัติที่ดีที่สุดเหล่านี้ คุณจะสามารถเพิ่มความปลอดภัยของ VPS ของคุณได้อย่างมาก และปกป้องข้อมูลและแอปพลิเคชันของคุณจากกิจกรรมที่เป็นอันตราย

แนวทางปฏิบัติที่ดีที่สุดสำหรับการรักษาความปลอดภัย VPS ของคุณ

การรักษาความปลอดภัย VPS ของคุณเกี่ยวข้องกับการใช้ชุดแนวทางปฏิบัติที่ดีที่สุดที่ออกแบบมาเพื่อปกป้องเซิร์ฟเวอร์ของคุณจากภัยคุกคามที่อาจเกิดขึ้น ต่อไปนี้เป็นขั้นตอนสำคัญเพื่อให้แน่ใจว่า VPS ของคุณยังคงปลอดภัย:

การอัปเดตและการจัดการแพทช์เป็นประจำ

- ความสำคัญของการอัปเดต : การทำให้ซอฟต์แวร์ของคุณทันสมัยอยู่เสมอเป็นหนึ่งในวิธีที่ง่ายที่สุดแต่มีประสิทธิภาพมากที่สุดในการรักษาความปลอดภัย VPS ของคุณ การอัปเดตมักมีแพตช์สำหรับช่องโหว่ด้านความปลอดภัยที่ผู้โจมตีสามารถโจมตีได้

- การอัปเดตอัตโนมัติและการอัปเดตด้วยตนเอง : พิจารณาเปิดใช้งานการอัปเดตอัตโนมัติสำหรับแพตช์ความปลอดภัยที่สำคัญ อาจเลือกใช้แนวทางแบบแมนนวลสำหรับการอัปเดตอื่นๆ เพื่อให้มั่นใจถึงความเข้ากันได้และความเสถียร

กลไกการรับรองความถูกต้องที่แข็งแกร่ง

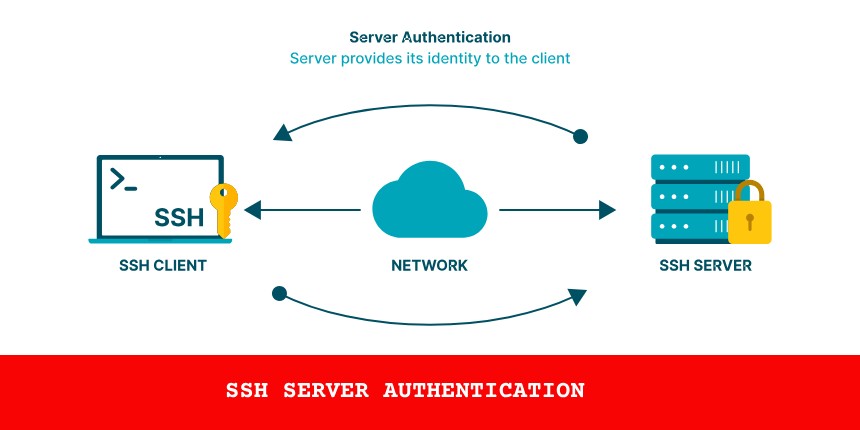

- คีย์ SSH : ใช้คีย์ SSH แทนรหัสผ่านในการเข้าถึง VPS ของคุณ คีย์ SSH ให้ระดับความปลอดภัยที่สูงกว่าเนื่องจากไม่เสี่ยงต่อการโจมตีแบบเดรัจฉาน

- การตรวจสอบสิทธิ์แบบสองปัจจัย (2FA) : ใช้ 2FA เพื่อเพิ่มระดับความปลอดภัยเพิ่มเติม แม้ว่ารหัสผ่านของคุณจะถูกบุกรุก 2FA ก็สามารถป้องกันการเข้าถึงโดยไม่ได้รับอนุญาตได้

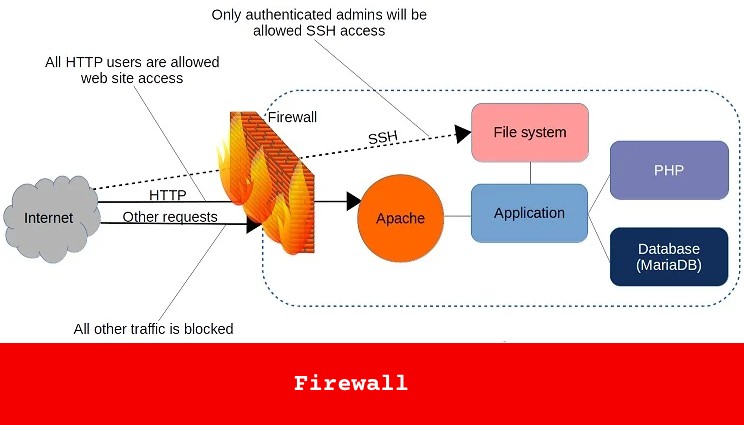

การกำหนดค่าไฟร์วอลล์

- การตั้งค่าไฟร์วอลล์ : ไฟร์วอลล์เป็นด่านแรกในการป้องกันการเข้าถึงโดยไม่ได้รับอนุญาต กำหนดค่าไฟร์วอลล์ของคุณเพื่ออนุญาตเฉพาะการรับส่งข้อมูลที่จำเป็นเข้าและออกจาก VPS ของคุณ (คุณสามารถใช้ Linux iptables หรือ ufw – ไฟร์วอลล์ที่ไม่ซับซ้อน)

- กฎไฟร์วอลล์ทั่วไป : ใช้กฎเพื่อบล็อกการรับส่งข้อมูลขาเข้าทั้งหมดตามค่าเริ่มต้น และอนุญาตเฉพาะพอร์ตและที่อยู่ IP เฉพาะที่จำเป็นสำหรับแอปพลิเคชันของคุณ

ระบบตรวจจับการบุกรุก (IDS)

- ประเภทของ IDS : IDS บนเครือข่ายจะตรวจสอบการรับส่งข้อมูลเครือข่ายเพื่อหากิจกรรมที่น่าสงสัย ในขณะที่ IDS บนโฮสต์จะมุ่งเน้นไปที่การตรวจสอบระบบเอง

- การใช้งานและการตรวจสอบ : ปรับใช้ IDS เพื่อตรวจสอบ VPS ของคุณเพื่อหาสัญญาณการบุกรุกอย่างต่อเนื่อง ตรวจสอบการแจ้งเตือนและบันทึกของ IDS เป็นประจำเพื่อตอบสนองต่อภัยคุกคามที่อาจเกิดขึ้นโดยทันที

กลยุทธ์การปกป้องข้อมูลและการสำรองข้อมูล

การปกป้องข้อมูลของคุณและการทำให้มั่นใจว่าคุณสามารถกู้คืนจากเหตุการณ์ใดๆ ถือเป็นส่วนสำคัญของการรักษาความปลอดภัยของ VPS ต่อไปนี้เป็นกลยุทธ์บางส่วนที่จะช่วยปกป้องข้อมูลของคุณ:

การเข้ารหัส

- ความสำคัญของการเข้ารหัส : การเข้ารหัสข้อมูลทั้งที่อยู่นิ่งและระหว่างการส่งถือเป็นสิ่งสำคัญในการปกป้องข้อมูลที่ละเอียดอ่อนจากการเข้าถึงโดยไม่ได้รับอนุญาต การเข้ารหัสช่วยให้แน่ใจว่าแม้ว่าข้อมูลจะถูกดักจับหรือเข้าถึงโดยไม่ได้รับอนุญาต แต่ข้อมูลก็ยังไม่สามารถอ่านได้

- เครื่องมือและวิธีการ :

- ข้อมูลที่เหลือ : ใช้เครื่องมือเข้ารหัสทั้งดิสก์ เช่น LUKS (Linux Unified Key Setup) เพื่อเข้ารหัสอุปกรณ์จัดเก็บข้อมูลทั้งหมด สำหรับฐานข้อมูล ให้พิจารณาใช้คุณลักษณะการเข้ารหัสในตัวที่จัดทำโดยระบบการจัดการฐานข้อมูล

- ข้อมูลระหว่างทาง : ใช้ใบรับรอง SSL/TLS เพื่อเข้ารหัสข้อมูลที่ส่งผ่านเครือข่าย เครื่องมืออย่าง Let's Encrypt มอบใบรับรอง SSL/TLS ฟรีเพื่อความปลอดภัยของการเข้าชมเว็บ

การสำรองข้อมูลปกติ

- การสำรองข้อมูลตามกำหนดเวลา : สร้างกำหนดเวลาการสำรองข้อมูลเป็นประจำเพื่อให้แน่ใจว่าข้อมูลสำคัญทั้งหมดได้รับการสำรองข้อมูลบ่อยครั้ง คุณอาจเลือกการสำรองข้อมูลรายวัน รายสัปดาห์ หรือแม้แต่แบบเรียลไทม์ก็ได้ ทั้งนี้ขึ้นอยู่กับลักษณะของข้อมูลของคุณ

- กลยุทธ์การสำรองข้อมูล :

- การสำรองข้อมูลเต็มรูปแบบ : ทำการสำรองข้อมูลทั้งหมดของระบบทั้งหมดของคุณเป็นระยะ ซึ่งจะเก็บข้อมูลและการกำหนดค่าทั้งหมด

- การสำรองข้อมูลส่วนเพิ่ม : ใช้การสำรองข้อมูลส่วนเพิ่มเพื่อบันทึกเฉพาะการเปลี่ยนแปลงที่ทำตั้งแต่การสำรองข้อมูลครั้งล่าสุด แนวทางนี้ช่วยลดความต้องการพื้นที่จัดเก็บข้อมูลและเร่งกระบวนการสำรองข้อมูลให้เร็วขึ้น

- การสำรองข้อมูลส่วนต่าง : คล้ายกับการสำรองข้อมูลส่วนเพิ่ม การสำรองข้อมูลส่วนต่างจะบันทึกการเปลี่ยนแปลงที่เกิดขึ้นตั้งแต่การสำรองข้อมูลเต็มรูปแบบครั้งล่าสุด โดยให้ความสมดุลระหว่างความเร็วและความซับซ้อนในการกู้คืนข้อมูล

- การจัดเก็บสำรองข้อมูลอย่างปลอดภัย : จัดเก็บข้อมูลสำรองไว้ในตำแหน่งนอกสถานที่ที่ปลอดภัย เพื่อป้องกันข้อมูลสูญหายเนื่องจากความเสียหายทางกายภาพ การโจรกรรม หรือเหตุการณ์ในท้องถิ่นอื่น ๆ พิจารณาใช้บริการสำรองข้อมูลบนคลาวด์เพื่อความซ้ำซ้อนและการเข้าถึงที่ง่ายดาย

การตรวจสอบและการบันทึก

การตรวจสอบและการบันทึกที่มีประสิทธิภาพเป็นสิ่งสำคัญสำหรับการระบุและตอบสนองต่อเหตุการณ์ด้านความปลอดภัยในทันที

เครื่องมือตรวจสอบระบบ

- ตัวอย่างของเครื่องมือตรวจสอบ : ใช้เครื่องมือเช่น Nagios, Zabbix หรือ Prometheus เพื่อติดตามประสิทธิภาพและความปลอดภัยของ VPS ของคุณ เครื่องมือเหล่านี้สามารถติดตามตัวชี้วัดต่างๆ เช่น การใช้งาน CPU การใช้งานหน่วยความจำ และการรับส่งข้อมูลเครือข่าย

- การตั้งค่าการแจ้งเตือน : กำหนดค่าการแจ้งเตือนเพื่อแจ้งให้คุณทราบถึงกิจกรรมที่ผิดปกติหรือน่าสงสัย ซึ่งอาจรวมถึงการพยายามเข้าสู่ระบบจากที่อยู่ IP ที่ไม่คุ้นเคย การใช้ทรัพยากรที่เพิ่มขึ้นอย่างกะทันหัน หรือการเปลี่ยนแปลงไฟล์ระบบโดยไม่ได้รับอนุญาต

การจัดการบันทึก

- ความสำคัญของการบำรุงรักษาบันทึก : บันทึกจะให้บันทึกกิจกรรมของระบบที่มีคุณค่าสำหรับการวินิจฉัยปัญหาและตรวจสอบเหตุการณ์ด้านความปลอดภัย ตรวจสอบให้แน่ใจว่าได้เปิดใช้งานการบันทึกสำหรับบริการและแอปพลิเคชันที่สำคัญทั้งหมด

- เครื่องมือสำหรับการจัดการบันทึก : ใช้เครื่องมือเช่น ELK Stack (Elasticsearch, Logstash, Kibana) เพื่อรวบรวม วิเคราะห์ และแสดงภาพบันทึก ตรวจสอบบันทึกเป็นประจำเพื่อระบุความผิดปกติหรือสัญญาณของการประนีประนอม

- นโยบายการเก็บรักษาบันทึก : ใช้นโยบายการเก็บรักษาบันทึกเพื่อเก็บบันทึกตามระยะเวลาที่เหมาะสม สร้างสมดุลระหว่างความต้องการข้อมูลประวัติกับข้อจำกัดในการจัดเก็บข้อมูล ตรวจสอบให้แน่ใจว่าบันทึกถูกเก็บไว้อย่างปลอดภัยและป้องกันจากการเข้าถึงโดยไม่ได้รับอนุญาต

ด้วยการปฏิบัติตามกลยุทธ์การปกป้องและสำรองข้อมูลเหล่านี้ คุณจะสามารถเพิ่มความยืดหยุ่นของ VPS ของคุณได้ ทำให้มั่นใจได้ว่าข้อมูลของคุณยังคงปลอดภัยและสามารถกู้คืนได้ในกรณีที่มีการละเมิดความปลอดภัยหรือเหตุการณ์อื่น ๆ

การจัดการผู้ใช้และการควบคุมการเข้าถึง

การจัดการผู้ใช้และการควบคุมการเข้าถึงอย่างเหมาะสมเป็นองค์ประกอบสำคัญของการรักษาความปลอดภัยของ VPS การตรวจสอบให้แน่ใจว่าเฉพาะผู้ใช้ที่ได้รับอนุญาตเท่านั้นที่สามารถเข้าถึงได้และสิทธิ์ของพวกเขาได้รับการจัดการอย่างถูกต้องสามารถลดความเสี่ยงของการเข้าถึงโดยไม่ได้รับอนุญาตและการละเมิดข้อมูลได้อย่างมาก

หลักการสิทธิพิเศษน้อยที่สุด

- สิทธิ์ขั้นต่ำ : กำหนดระดับการเข้าถึงขั้นต่ำให้กับผู้ใช้ซึ่งจำเป็นต่อการทำงานของตน ซึ่งจะช่วยลดความเสียหายที่อาจเกิดขึ้นจากบัญชีที่ถูกบุกรุก

- การตรวจสอบสิทธิ์ปกติ : ตรวจสอบสิทธิ์ของผู้ใช้เป็นระยะๆ เพื่อให้แน่ใจว่ายังคงเหมาะสม ลบหรืออัปเดตสิทธิ์สำหรับผู้ใช้ที่ไม่ต้องการอีกต่อไป

นโยบายการเข้าถึงที่ปลอดภัย

- นโยบายรหัสผ่านที่รัดกุม : บังคับใช้นโยบายรหัสผ่านที่รัดกุมซึ่งต้องใช้รหัสผ่านที่ซับซ้อนและไม่ซ้ำกัน ส่งเสริมหรือกำหนดการใช้ตัวจัดการรหัสผ่านเพื่อช่วยให้ผู้ใช้จัดการรหัสผ่านได้อย่างปลอดภัย

- นโยบายการล็อคบัญชี : ใช้นโยบายการล็อคบัญชีเพื่อป้องกันการโจมตีแบบเดรัจฉาน หลังจากพยายามเข้าสู่ระบบไม่สำเร็จจำนวนหนึ่ง ให้ล็อคบัญชีและแจ้งให้ผู้ใช้หรือผู้ดูแลระบบทราบ

- การหมดเวลาของเซสชัน : กำหนดค่าการหมดเวลาของเซสชันเพื่อออกจากระบบผู้ใช้หลังจากไม่มีการใช้งานช่วงระยะเวลาหนึ่ง ซึ่งจะช่วยป้องกันการเข้าถึงโดยไม่ได้รับอนุญาตจากเซสชันที่ไม่ได้รับการดูแล

การรับรองความถูกต้องด้วยหลายปัจจัย (MFA)

- ใช้ MFA : เพิ่มการรักษาความปลอดภัยอีกชั้นหนึ่งโดยกำหนดให้ผู้ใช้ระบุปัจจัยการตรวจสอบตั้งแต่สองปัจจัยขึ้นไปเพื่อเข้าถึงบัญชีของตน ซึ่งอาจรวมถึงสิ่งที่พวกเขารู้ (รหัสผ่าน) สิ่งที่พวกเขามี (โทเค็นความปลอดภัย) หรือสิ่งที่พวกเขาเป็น (การตรวจสอบทางชีวภาพ)

- เครื่องมือ MFA : ใช้เครื่องมือและบริการ MFA เช่น Google Authenticator, Authy หรือโทเค็นฮาร์ดแวร์ เช่น YubiKey

รายการควบคุมการเข้าถึง (ACL)

- การควบคุมการเข้าถึงแบบละเอียด : ใช้ ACL เพื่อกำหนดว่าผู้ใช้หรือกระบวนการของระบบใดที่สามารถเข้าถึงทรัพยากรเฉพาะได้ ซึ่งช่วยให้สามารถควบคุมสิทธิ์ของผู้ใช้ได้อย่างละเอียด

- สิทธิ์ของไฟล์และไดเร็กทอรี : กำหนดค่าสิทธิ์ของไฟล์และไดเร็กทอรีอย่างระมัดระวังเพื่อให้แน่ใจว่าเฉพาะผู้ใช้ที่ได้รับอนุญาตเท่านั้นที่สามารถเข้าถึงข้อมูลที่ละเอียดอ่อนได้ ใช้เครื่องมือเช่น

chmod,chownและsetfaclเพื่อจัดการสิทธิ์เหล่านี้

การจัดการบัญชีผู้ใช้

- สร้างบัญชีผู้ใช้แยกต่างหาก : หลีกเลี่ยงการใช้บัญชีรูทสำหรับการดำเนินงานรายวัน สร้างบัญชีผู้ใช้แยกกันพร้อมสิทธิพิเศษที่เหมาะสมสำหรับงานที่แตกต่างกัน

- ปิดการใช้งานบัญชีที่ไม่ได้ใช้ : ตรวจสอบบัญชีผู้ใช้เป็นประจำและปิดการใช้งานหรือลบบัญชีที่ไม่จำเป็นอีกต่อไป ซึ่งจะช่วยลดจำนวนจุดเข้าที่เป็นไปได้สำหรับผู้โจมตี

- การใช้ Sudo : กำหนดค่า sudo เพื่อให้ผู้ใช้สามารถทำงานด้านการดูแลระบบโดยไม่จำเป็นต้องเข้าถึงรูทแบบเต็ม ซึ่งสามารถจัดการได้ผ่านไฟล์

/etc/sudoers

การเข้าถึงระยะไกลที่ปลอดภัย

- VPN สำหรับการเข้าถึงระยะไกล : กำหนดให้ผู้ใช้เชื่อมต่อผ่าน Virtual Private Network (VPN) เมื่อเข้าถึง VPS จากระยะไกล สิ่งนี้จะเข้ารหัสการเชื่อมต่อและเพิ่มการรักษาความปลอดภัยอีกชั้นหนึ่ง

- การกำหนดค่า SSH :

- ปิดการใช้งานการเข้าสู่ระบบรูท : ป้องกันการเข้าสู่ระบบรูทโดยตรงโดยตั้งค่า

PermitRootLogin noในไฟล์กำหนดค่า SSH (/etc/ssh/sshd_config) - เปลี่ยนพอร์ต SSH เริ่มต้น : เปลี่ยนพอร์ต SSH เริ่มต้น (22) เป็นพอร์ตที่ไม่ได้มาตรฐานเพื่อลดความเสี่ยงของการโจมตีอัตโนมัติ

- การตรวจสอบสิทธิ์คีย์ SSH : ต้องมีการตรวจสอบสิทธิ์คีย์ SSH แทนรหัสผ่านในการเข้าถึง VPS ตรวจสอบให้แน่ใจว่าคีย์ได้รับการปกป้องด้วยข้อความรหัสผ่านที่รัดกุม

- ปิดการใช้งานการเข้าสู่ระบบรูท : ป้องกันการเข้าสู่ระบบรูทโดยตรงโดยตั้งค่า

ด้วยการใช้มาตรการการจัดการผู้ใช้และการควบคุมการเข้าถึงที่แข็งแกร่ง คุณจะสามารถเพิ่มความปลอดภัยให้กับ VPS ของคุณได้อย่างมาก ทำให้มั่นใจได้ว่าเฉพาะผู้ใช้ที่ได้รับอนุญาตเท่านั้นที่สามารถเข้าถึงได้ และกิจกรรมของพวกเขาได้รับการตรวจสอบและควบคุมอย่างเหมาะสม

บทสรุป

การรักษาความปลอดภัย VPS ของคุณเป็นกระบวนการต่อเนื่องที่ต้องอาศัยความใส่ใจในรายละเอียดและเป็นแนวทางเชิงรุก ด้วยการใช้แนวทางปฏิบัติที่ดีที่สุดตามที่ระบุไว้ในคู่มือนี้ คุณสามารถปกป้องเซิร์ฟเวอร์ของคุณจากภัยคุกคามด้านความปลอดภัยที่หลากหลาย และมั่นใจได้ว่าข้อมูลและแอปพลิเคชันของคุณยังคงปลอดภัย

ในฐานะหนึ่งในผู้ร่วมก่อตั้ง Codeless ฉันนำความเชี่ยวชาญในการพัฒนา WordPress และเว็บแอปพลิเคชัน รวมถึงประวัติในการจัดการโฮสติ้งและเซิร์ฟเวอร์อย่างมีประสิทธิภาพ ความหลงใหลในการได้รับความรู้และความกระตือรือร้นในการสร้างและทดสอบเทคโนโลยีใหม่ๆ ทำให้ฉันคิดค้นและพัฒนาอย่างต่อเนื่อง

ความเชี่ยวชาญ:

การพัฒนาเว็บ

ออกแบบเว็บไซต์

การบริหารระบบลินุกซ์,

การทำ SEO

ประสบการณ์:

ประสบการณ์ 15 ปีในการพัฒนาเว็บโดยการพัฒนาและออกแบบธีม WordPress ที่ได้รับความนิยมสูงสุด เช่น Specular, Tower และ Folie

การศึกษา:

ฉันสำเร็จการศึกษาสาขาฟิสิกส์วิศวกรรมและ MSC สาขาวัสดุศาสตร์และออปโตอิเล็กทรอนิกส์

ทวิตเตอร์, ลิงค์ดิน