File Inclusion Attack คืออะไร?

เผยแพร่แล้ว: 2023-03-31เครื่องมือใดๆ ก็ตามสามารถใช้ด้วยเจตนาดีหรือไม่ดี และการรวมไฟล์ก็ไม่ต่างกัน การรวมไฟล์เป็นวิธีการเขียนโปรแกรมที่ทำให้ง่ายต่อการรักษาโค้ดและขยายฟังก์ชันทั่วทั้งไซต์ การโจมตีการรวมไฟล์ใช้วิธีที่ PHP ใช้การรวมไฟล์ในทางที่ผิดในการรวมและเรียกใช้โค้ดจากไฟล์ที่แยกจากกันหลายๆ ไฟล์เพื่อสร้างเว็บเพจเดียว เนื่องจาก PHP เป็นภาษาที่ WordPress ใช้ WordPress และแอปพลิเคชัน PHP อื่นๆ จึงมีแนวโน้มที่จะเกิดช่องโหว่ในการรวมไฟล์ เมื่อมาตรการรักษาความปลอดภัยที่เหมาะสมเสียหาย ไม่สมบูรณ์ หรือขาดหายไป

ในคำแนะนำฉบับสมบูรณ์เกี่ยวกับการโจมตีด้วยการรวมไฟล์ เราจะสำรวจวิธีที่แฮ็กเกอร์ใช้ประโยชน์จากการล้างข้อมูลอินพุตของผู้ใช้ที่ไม่ดีและการตรวจสอบความถูกต้องเพื่อฉีดมัลแวร์และส่งคำแนะนำที่ไม่ดีเพื่อเจาะเข้าไปในไซต์ WordPress

คุณจะได้เรียนรู้ว่าการโจมตีด้วยการรวมไฟล์ของ WordPress เกิดขึ้นได้อย่างไร และสิ่งที่คุณสามารถทำได้เพื่อป้องกันเว็บไซต์ของคุณจากการตกเป็นเหยื่อของพวกมัน

การรวมไฟล์คืออะไร?

การรวมไฟล์เป็นเทคนิคการพัฒนาสำหรับการรวมไฟล์จำนวนมากไว้ในสคริปต์หรือหน้าเว็บเดียวเพื่อเพิ่มฟังก์ชันการทำงาน ใช้เทมเพลตการออกแบบซ้ำ หรือแบ่งปันเนื้อหาบนหลายหน้า

การรวมไฟล์มีความจำเป็นอย่างยิ่ง นักพัฒนามักใช้เพื่อวัตถุประสงค์ดังต่อไปนี้:

- รวมไฟล์ส่วนหัวและส่วนท้ายที่ใช้ร่วมกันในทุกหน้าของเว็บไซต์เพื่อให้มั่นใจถึงการออกแบบและการทำงานที่สอดคล้องกัน

- รวมถึงสคริปต์และไลบรารีสำหรับการทำงานหลักทั่วทั้งเว็บไซต์หรือเว็บแอปพลิเคชัน

- รวมถึงไฟล์คอนฟิกูเรชันที่มีการตั้งค่าสำหรับแอ็พพลิเคชัน เช่น ข้อมูลการเชื่อมต่อฐานข้อมูลและคีย์ API

- รวมถึงเนื้อหาต่างๆ เช่น รูปภาพ วิดีโอ ข้อความ หรือเนื้อหาอื่นๆ บนหน้าเว็บ

- รวมถึงฟังก์ชันสำหรับการสร้างเนื้อหาแบบไดนามิกตามอินพุตของผู้ใช้ที่ส่งผ่านเป็นพารามิเตอร์ URL ตัวอย่างเช่น ผู้ใช้อาจส่งแบบฟอร์มเพื่อสร้างผลลัพธ์บางอย่าง

ประเภทของการรวมไฟล์

การใช้เทคนิคการรวมไฟล์ นักพัฒนาสามารถเพิ่มไฟล์และสคริปต์ไปยังหน้าเว็บได้ทั้งแบบคงที่และแบบไดนามิก

การใช้การรวมไฟล์แบบสแตติก นักพัฒนาสามารถใช้ข้อความหรือโค้ดเดียวกันซ้ำในหลายหน้าโดยอ้างอิงจาก Uniform Resource Locator (URL) หรือพาธไปยังไฟล์ที่จัดเก็บไว้ในเครื่อง ซึ่งก็คือบนเซิร์ฟเวอร์เดียวกัน การรวมไฟล์แบบสแตติกทำให้ธีมสามารถใช้ส่วนหัว ส่วนท้าย หรือรหัสเมนูการนำทางเดียวกันบนหน้าเว็บจำนวนมาก

การรวมไฟล์แบบไดนามิกจะยอมรับอินพุตของผู้ใช้ในขณะรันไทม์ ผู้ใช้ระบุผลลัพธ์ที่ต้องการโดยส่งเส้นทางไปยังไฟล์เฉพาะ โดยทั่วไป การป้อนข้อมูลของผู้ใช้จะถูกส่งผ่านเป็นพารามิเตอร์ใน URL หรือการส่งแบบฟอร์ม ตัวอย่างเช่น ผู้ใช้อาจเลือก "ภาษาอังกฤษ" จากรายการตัวเลือกภาษาแบบเลื่อนลง ซึ่งจะนำผู้ใช้ไปยังหน้าเว็บเวอร์ชันภาษาอังกฤษโดยการเปลี่ยน URL ดังนี้: /page.php?language=english หากมีคนแทนที่ " english " ด้วย URL ของไฟล์ระยะไกล พวกเขาอาจสามารถใส่เว็บเชลล์เป็นประตูหลังและ/หรือมัลแวร์อื่นๆ ลงในไซต์เป้าหมายได้หากไม่มีการตรวจสอบเพื่อป้องกันสิ่งนี้

การรวมไฟล์ใช้งานใน WordPress อย่างไร

เว็บแอปพลิเคชันไดนามิกทั้งหมดที่เขียนด้วย PHP เช่น WordPress สามารถใช้การรวมไฟล์ได้อย่างปลอดภัย ในแอปพลิเคชันที่เขียนด้วย PHP นักพัฒนาจะทำการรวมไฟล์โดยใช้คำสั่ง include และ require นักพัฒนาใช้คำสั่งทั้งสองเพื่อแทรกเนื้อหาของสคริปต์ PHP หนึ่งลงในอีกสคริปต์หนึ่ง สิ่งนี้เกิดขึ้นก่อนที่รหัสจะถูกดำเนินการบนเซิร์ฟเวอร์

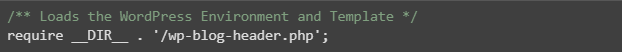

หากคุณดูที่ไฟล์หลักของ WordPress บางไฟล์จะอ้างถึงสคริปต์หลักอื่นๆ เมื่อโหลดทั้งหมดเข้าด้วยกันแล้ว ก็จะสร้างโครงสร้างเว็บไซต์ของคุณและสร้างหน้าเว็บแต่ละหน้าตามที่ผู้เข้าชมร้องขอ index.php หลักอ้างอิงถึง wp-blog-header.php ซึ่งโหลดสภาพแวดล้อม WordPress และเทมเพลตธีม — wp-load.php และ template-loader.php ตามลำดับ

นอกจาก WordPress core แล้ว ปลั๊กอินและธีมยังใช้การรวมไฟล์เพื่อทำงานที่จำเป็นอีกด้วย อย่างไรก็ตาม ด้วยปลั๊กอิน WordPress ที่มีอยู่หลายหมื่นรายการ ไม่ใช่ทั้งหมดที่ได้รับการทดสอบอย่างดีเท่ากับ WordPress หลัก

การรวมไฟล์ทำให้เกิดความเสี่ยงด้านความปลอดภัยอย่างร้ายแรงเมื่อนักพัฒนาไม่ได้รักษาความปลอดภัยอย่างถูกต้อง หากรหัสที่คุณใช้ไม่ตรวจสอบและฆ่าเชื้ออินพุตของผู้ใช้ แฮ็กเกอร์อาจใช้ประโยชน์จากรหัสนั้นได้ พวกเขาสามารถใช้มันเพื่อติดตั้งมัลแวร์และขโมยข้อมูลที่ละเอียดอ่อน — อาจเป็นของคุณหรือลูกค้าของคุณก็ได้!

File Inclusion Attack คืออะไร?

การโจมตีแบบรวมไฟล์เป็นไปได้สองประเภท: การรวมไฟล์ในเครื่อง (LFI) หรือการรวมไฟล์ระยะไกล (RFI)

การโจมตีแบบรวมไฟล์เป็นส่วนหนึ่งของคลาสการโจมตี แบบฉีด ที่กว้างขึ้น ซึ่งรวมถึงการฉีด SQL (SQLi), สคริปต์ข้ามไซต์ (XSS) และการโจมตีแบบรวมคำสั่ง แฮ็กเกอร์สามารถใช้ช่องโหว่อินพุตเพื่อทำการโจมตีประเภทอื่นๆ เช่น การโจมตีด้วยบัฟเฟอร์ล้น

การโจมตีการรวมไฟล์ในเครื่องและระยะไกล

เว็บไซต์และเว็บแอปพลิเคชันที่ใช้การรวมไฟล์แบบไดนามิกเพื่อเปิดใช้งานคุณลักษณะบางอย่างอาจได้รับการโจมตีทั้งการรวมไฟล์ระยะไกลและการโจมตีการรวมไฟล์ในเครื่อง

การรวมไฟล์ในเครื่อง (LFI)

การโจมตีแบบรวมไฟล์ในเครื่องอาจแทรกไฟล์ที่อยู่บนเซิร์ฟเวอร์เดียวกันกับเว็บไซต์เป้าหมายหรือเว็บแอปพลิเคชัน การโจมตี LFI มักจะเข้าถึงไฟล์ที่ถูกจำกัดตามปกติ ในการโจมตี LFI ไฟล์ที่รวมจะต้องแสดงอยู่บนเซิร์ฟเวอร์แอปพลิเคชันภายในเครื่องที่เป็นเป้าหมายอยู่แล้ว ในการโจมตีแบบ LFI ผู้ไม่หวังดีสามารถอ่านไฟล์สำคัญ เข้าถึงข้อมูลที่ละเอียดอ่อนกว่า หรือเรียกใช้คำสั่งโดยอำเภอใจ

การโจมตีด้วยการรวมไฟล์ในเครื่องยังทำให้บางคนสามารถเข้าถึงข้อมูลที่ละเอียดอ่อนนอกเว็บไซต์เป้าหมายได้ ซึ่งรวมถึงไฟล์การกำหนดค่าเซิร์ฟเวอร์ เช่น /etc/passwd หรือไฟล์การกำหนดค่าของเว็บไซต์อื่น เช่น wp-config.php อย่างไรก็ตาม สิ่งสำคัญที่ควรทราบคือไฟล์เป้าหมายต้องสามารถอ่านได้สำหรับผู้ใช้ที่ไม่มีสิทธิ์ ตัวอย่างเช่น ไฟล์ /etc/passwd บนระบบ Linux เป็นของ root แต่ด้วยสิทธิ์ของไฟล์ที่ตั้งค่าเป็น 644 ผู้ใช้ระบบอื่นๆ ทั้งหมด สามารถดูได้

ในการนำทางผ่านระบบไฟล์ ผู้โจมตีจะใช้การส่งผ่านไดเร็กทอรี ซึ่งเป็นเทคนิคในการเข้าถึงไฟล์ที่อยู่นอกไดเร็กทอรีที่ทำงานปัจจุบันโดยจัดการลำดับการทราเวิร์สของพาธไดเร็กทอรี เช่น ../../../

การรวมไฟล์ระยะไกล (RFI)

การโจมตีการรวมไฟล์ระยะไกลมีเป้าหมายที่เว็บไซต์และแอปพลิเคชันที่เรียกใช้ไฟล์ที่โฮสต์บนเซิร์ฟเวอร์อื่น ด้วยการใช้ประโยชน์จากการรวมไฟล์จากระยะไกล ผู้โจมตีสามารถดึงรหัสที่เป็นอันตรายซึ่งโฮสต์อยู่ที่อื่นได้ ต้องมีช่องโหว่บนเซิร์ฟเวอร์ที่เป็นเป้าหมาย แต่ผู้โจมตีจะใช้ช่องโหว่นั้นเพื่อรันโค้ดที่เป็นอันตรายซึ่งโฮสต์ที่อื่น

ในการโจมตี Remote File Inclusion แฮ็กเกอร์จะใช้ประโยชน์จากคำสั่ง “dynamic file included” ในเว็บแอปพลิเคชัน แฮ็กเกอร์สามารถใช้ประโยชน์จากเว็บแอปพลิเคชันที่ยอมรับการป้อนข้อมูลของผู้ใช้ เช่น URL และค่าพารามิเตอร์ และส่งต่อไปยังกลไก "การรวมไฟล์" โดยไม่มีการทำความสะอาดอย่างเหมาะสม ในช่องโหว่ประเภทนี้ ผู้โจมตีสามารถใช้ประโยชน์จากเว็บแอปพลิเคชันเพื่อรวมไฟล์ระยะไกลที่มีสคริปต์ที่เป็นอันตราย

เหตุใดการโจมตีการรวมไฟล์ WordPress จึงเกิดขึ้น

ไซต์ WordPress คิดเป็น 43% ของอินเทอร์เน็ต ดังนั้นจึงเป็นเป้าหมายใหญ่สำหรับผู้โจมตี รายงานประจำปีเกี่ยวกับช่องโหว่ของ WordPress ปี 2022 แสดงให้เห็นว่ามากกว่า 90% ของช่องโหว่ WordPress ทั้งหมดที่ค้นพบเมื่อปีที่แล้วอยู่ในปลั๊กอินและธีม โดยปกติแล้ว เราเห็นรายงานข้อบกพร่องด้านความปลอดภัยใหม่อย่างน้อยหนึ่งรายการทุกสัปดาห์ในปลั๊กอิน 20 ถึง 50 รายการ

เมื่อเร็ว ๆ นี้ นักวิจัยด้านความปลอดภัยได้ค้นพบช่องโหว่ในการรวมไฟล์ในธีม OceanWP ที่เป็นที่นิยม OceanWP มีผู้ใช้งานมากกว่าครึ่งล้านคน (เรารายงานสิ่งนี้ในรายงานช่องโหว่ WordPress ประจำสัปดาห์ของเรา) แม้ว่า OceanWP จะแก้ไขช่องโหว่อย่างรวดเร็ว แต่แฮ็กเกอร์ก็มีเวลาที่จะใช้ประโยชน์จากมัน ในขณะที่ไซต์ WordPress หลายล้านแห่งยังคงใช้โค้ดที่ล้าสมัย

วิธีตรวจหาการโจมตีการรวมไฟล์ WordPress

ซึ่งแตกต่างจากการโจมตีแบบปฏิเสธการให้บริการที่สามารถทำให้เว็บไซต์ของคุณช้าลงอย่างมากหรือการเปลี่ยนเส้นทางที่เป็นอันตรายซึ่งทำให้ผู้คนออกจากเว็บไซต์ของคุณไปยังแหล่งข้อมูลที่ฉ้อฉล การโจมตีแบบรวมไฟล์นั้นตรวจจับได้ยาก เหตุผลนี้ง่ายมาก แฮ็กเกอร์ใช้การรวมไฟล์เป็นจุดเริ่มต้นในการอัปโหลดมัลแวร์และดำเนินการโจมตีเพิ่มเติม การรวมไฟล์เป็นเส้นทางที่เงียบสงบไปสู่ความเสียหายที่มองเห็นได้ชัดเจนยิ่งขึ้น ดังนั้น เมื่อแฮ็กเกอร์แทรกโค้ดอันตรายเข้าไปในเว็บไซต์หรือเข้าถึงข้อมูลที่ละเอียดอ่อน มีโอกาสสูงที่คุณจะแทบไม่สังเกตเห็น

สิ่งนี้ทำให้เราได้ข้อสรุปที่สำคัญ ความปลอดภัยของเว็บไซต์ควรเริ่มต้นด้วยการทำให้พื้นผิวการโจมตีมีขนาดเล็กและทำให้แข็งขึ้น วิธีนี้จะช่วยป้องกันแฮ็กเกอร์จากการใช้ประโยชน์จากช่องโหว่อินพุตที่เกิดจากการโจมตีแบบฉีด เช่น การโจมตีแบบรวมไฟล์ SQL และการแทรกคำสั่ง และการเขียนสคริปต์ข้ามไซต์ (XSS)

จะป้องกันการโจมตีการรวมไฟล์ WordPress ได้อย่างไร

ด้วยจำนวนการโจมตีทางไซเบอร์ที่พุ่งเป้าไปที่ WordPress เพิ่มมากขึ้น ความปลอดภัยของเว็บไซต์ WordPress จึงมีความสำคัญมากกว่าที่เคยเป็นมา การป้องกันการโจมตีด้วยการรวมไฟล์ WordPress ต้องใช้วิธีการหลายแง่มุมที่จำกัดความเป็นไปได้ในการใช้ประโยชน์จากช่องโหว่อินพุตและการใช้รหัสโดยอำเภอใจ คุณสามารถทำได้หากคุณใช้มาตรการรักษาความปลอดภัยเชิงรุกและเชิงรับร่วมกัน

ต่อไปนี้คือคำแนะนำด้านความปลอดภัย WordPress สามอันดับแรกในการปกป้องเว็บไซต์ของคุณจากการโจมตีด้วยการรวมไฟล์

อัปเดตซอฟต์แวร์ทั้งหมดอยู่เสมอ

การอัปเดตซอฟต์แวร์ทั้งหมดของคุณ — รวมถึงคอร์ WordPress, ธีม, ปลั๊กอิน และส่วนขยาย — เป็นสิ่งสำคัญเมื่อต้องลดพื้นผิวการโจมตีของไซต์ของคุณ เนื่องจากช่องโหว่ใหม่ๆ เกิดขึ้นทุกวัน อย่าเปิดโอกาสให้แฮ็กเกอร์ใช้ประโยชน์จากช่องโหว่เหล่านั้น ติดตั้งแพตช์ความปลอดภัยและทำการอัปเดตทันทีที่พร้อมใช้งาน

สร้างนิสัยในการอัปเดตตัวเองเป็นประจำหรือเปิดใช้งานการอัปเดตอัตโนมัติเพื่อให้แน่ใจว่าเว็บไซต์ของคุณจะไม่รันโค้ดที่มีช่องโหว่ iThemes Security Pro สามารถดูแลการอัปเดตคอร์ ปลั๊กอิน และธีมของ WordPress ให้คุณได้

iThemes Security Pro จะสแกนหาเวอร์ชันใหม่ของซอฟต์แวร์ที่เว็บไซต์ของคุณใช้โดยอัตโนมัติ ระบบการจัดการเวอร์ชันช่วยให้แน่ใจว่าคุณได้ติดตั้งแพตช์ความปลอดภัยและการอัปเดตทั้งหมดทันทีที่พร้อมใช้งาน ยิ่งไปกว่านั้น iThemes ยังแจ้งเตือนคุณหากคุณใช้งานซอฟต์แวร์ที่ล้าสมัยในโครงสร้างพื้นฐานเซิร์ฟเวอร์ของคุณ ตัวอย่างเช่น หากคุณใช้เวอร์ชัน PHP ที่เลยวันหมดอายุหรือเซิร์ฟเวอร์ MySQL ที่มีช่องโหว่ iThemes Pro จะเตือนคุณ

หากคุณมีไซต์ WordPress หลายไซต์ภายใต้การควบคุมของคุณ iThemes Sync Pro จะมอบอินเทอร์เฟซเดียวให้คุณจัดการทั้งหมด ซิงค์ยังมีการตรวจสอบสถานะการออนไลน์ขั้นสูงและข้อเสนอแนะเกี่ยวกับ SEO

ปิดใช้งานการรวมไฟล์ระยะไกลใน PHP

เป็นไปได้ที่เว็บไซต์จะอ้างอิงไฟล์ระยะไกลจาก URL ภายนอก หากเปิดใช้งานตัวเลือก allow_url_fopen ในสภาพแวดล้อม PHP สิ่งนี้สามารถเพิ่มความเสี่ยงของการโจมตีการรวมไฟล์จากระยะไกล การปิดใช้งาน allow_url_fopen ช่วยลดโอกาสที่ผู้อื่นจะเรียกใช้โค้ดอันตรายที่โหลดจากตำแหน่งระยะไกลบนเว็บไซต์ WordPress ของคุณได้อย่างมีประสิทธิภาพ

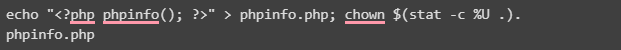

คุณสามารถปิดการใช้งาน allow_url_fopen ในการกำหนดค่าส่วนกลางของ PHP หรือโดยการตั้งค่า allow_url_fopen เป็น 0 ในไฟล์ .user.ini หรือ php.ini ในเครื่องที่สร้างขึ้นสำหรับแต่ละเว็บโฟลเดอร์ คุณสามารถตรวจสอบว่าตัวเลือกนี้ถูกปิดใช้งานในสภาพแวดล้อม PHP ของคุณหรือไม่ โดยสร้างหน้าข้อมูล PHP อย่างง่ายโดยใช้ฟังก์ชัน phpinfo() ดังที่แสดงด้านล่าง

ใช้ WordPress Security Headers

ส่วนหัวการตอบสนอง HTTP เช่น นโยบายความปลอดภัยของเนื้อหา (CSP) และ Set-Cookie สามารถเพิ่มการป้องกันอีกชั้นหนึ่งจากการรวมไฟล์และการโจมตีแบบฉีดอื่น ๆ ไปยังเว็บไซต์ WordPress ของคุณ

ส่วนหัวด้านความปลอดภัยของ WordPress ทำให้สามารถลดหรือบล็อกเวกเตอร์ซึ่งการรวมไฟล์จากระยะไกลและการโจมตีแบบ cross-site scripting (XSS) อาจเกิดขึ้นได้โดยการสร้างรายการแหล่งที่มา สคริปต์ และเนื้อหาอื่น ๆ ที่เชื่อถือได้ซึ่งสามารถโหลดได้ แหล่งข้อมูลอื่นทั้งหมดจะถูกปฏิเสธ ยิ่งไปกว่านั้น ส่วนหัวการตอบสนอง HTTP ยังช่วยคุณเพิ่มการป้องกันการปลอมแปลงคำขอข้ามไซต์ (CSRF) และการคลิกแจ็ก

ปกป้องไซต์ WordPress ของคุณจากการโจมตีแบบฉีดด้วย iThemes Security Pro

นอกจาก SQL และการแทรกคำสั่งแล้ว การโจมตีแบบรวมไฟล์ยังทำให้เวกเตอร์การโจมตีที่พบได้บ่อยที่สุดมีเป้าหมายที่ความปลอดภัยของเว็บไซต์ WordPress แม้ว่า WordPress จะพิสูจน์ให้เห็นถึงความปลอดภัยของแอปพลิเคชันในระดับสูง แต่ไซต์ที่มีการปรับแต่งสูงรวมกับแนวทางปฏิบัติด้านความปลอดภัยที่ไม่ดีอาจทำให้เว็บไซต์ WordPress เสี่ยงต่อการถูกโจมตีแบบฉีดเข้าเพื่อใช้ประโยชน์จากช่องโหว่อินพุต

ทุกวัน ช่องโหว่ใหม่ๆ จะพบได้ในปลั๊กอินและธีม WordPress ที่เพิ่มขึ้น และในขณะที่มักจะได้รับการแพตช์อย่างรวดเร็ว การขาดการอัปเดตที่ทันท่วงทีและการพึ่งพาซอฟต์แวร์เก่าอาจทำให้เว็บไซต์ WordPress ของคุณเป็นเป้าหมายที่ง่ายสำหรับแฮ็กเกอร์ ทุกวันนี้ ความปลอดภัยของเว็บไซต์มีความสำคัญมากกว่าที่เคยเป็นมา จำนวนการโจมตีทางไซเบอร์ที่เพิ่มขึ้นหมายความว่าแม้แต่เจ้าของเว็บไซต์ที่ระมัดระวังที่สุดก็สามารถตกเป็นเหยื่อของแฮ็กเกอร์ได้หากพวกเขาไม่ใช้มาตรการเชิงรุกในการปกป้องไซต์ของตน

iThemes Security Pro เป็นโซลูชั่นรักษาความปลอดภัย WordPress อันทรงพลังที่ให้คุณปรับใช้แนวทางปฏิบัติด้านความปลอดภัย WordPress ที่ดีที่สุดเพื่อปกป้องเว็บไซต์ของคุณจากการโจมตีทางไซเบอร์ที่ซับซ้อนที่สุด ด้วยการตรวจสอบความสมบูรณ์ของไฟล์ขั้นสูง การสแกนช่องโหว่ และการลดการโจมตีโดยอัตโนมัติ ทำให้ iThemes Security Pro เป็นตัวเลือกที่ยอดเยี่ยมหากคุณกำลังมองหาวิธีที่มีประสิทธิภาพและเชื่อถือได้ในการปกป้องเว็บไซต์ WordPress ของคุณ

ปลั๊กอินความปลอดภัย WordPress ที่ดีที่สุดเพื่อรักษาความปลอดภัยและปกป้อง WordPress

ปัจจุบัน WordPress มีอำนาจมากกว่า 40% ของเว็บไซต์ทั้งหมด ดังนั้นจึงกลายเป็นเป้าหมายที่ง่ายสำหรับแฮ็กเกอร์ที่มีเจตนาร้าย ปลั๊กอิน iThemes Security Pro นำการคาดเดาออกจากความปลอดภัยของ WordPress เพื่อให้ง่ายต่อการรักษาความปลอดภัยและปกป้องเว็บไซต์ WordPress ของคุณ มันเหมือนกับการมีผู้เชี่ยวชาญด้านความปลอดภัยเต็มเวลาเป็นพนักงานที่คอยตรวจสอบและปกป้องไซต์ WordPress ของคุณอย่างต่อเนื่อง

Kiki สำเร็จการศึกษาระดับปริญญาตรีด้านการจัดการระบบข้อมูลและมีประสบการณ์มากกว่าสองปีใน Linux และ WordPress ปัจจุบันเธอทำงานเป็นผู้เชี่ยวชาญด้านความปลอดภัยให้กับ Liquid Web และ Nexcess ก่อนหน้านั้น Kiki เป็นส่วนหนึ่งของทีมสนับสนุน Liquid Web Managed Hosting ซึ่งเธอได้ช่วยเหลือเจ้าของเว็บไซต์ WordPress หลายร้อยรายและเรียนรู้ว่าพวกเขามักพบปัญหาทางเทคนิคอะไรบ้าง ความหลงใหลในการเขียนของเธอทำให้เธอแบ่งปันความรู้และประสบการณ์เพื่อช่วยเหลือผู้คน นอกเหนือจากเทคโนโลยีแล้ว Kiki ยังสนุกกับการเรียนรู้เกี่ยวกับอวกาศและฟังพอดคาสต์เกี่ยวกับอาชญากรรมอย่างแท้จริง