Rainbow Table คืออะไร และจะป้องกันการโจมตีเหล่านี้ได้อย่างไร

เผยแพร่แล้ว: 2024-02-20ยิ่งธุรกิจและบุคคลพึ่งพาแพลตฟอร์มดิจิทัลมากเท่าใด ผลกระทบจากการโจมตีทางไซเบอร์ก็จะยิ่งมากขึ้นเท่านั้น วิธีหนึ่งที่รู้จักกันทั่วไปในการเข้าถึงระบบป้องกันด้วยรหัสผ่านคือการโจมตีโต๊ะสีรุ้ง

โชคดีที่การโจมตี Rainbow Table ส่วนใหญ่เป็นเพียงส่วนหนึ่งของประวัติศาสตร์ความปลอดภัยทางไซเบอร์

ตัวอย่างเช่น WordPress ได้ออกวิธีป้องกันการโจมตีตารางสีรุ้งในช่วงต้นปี 2551 เมื่อแกน WordPress ใช้งานแฮชแบบเค็ม

นักพัฒนาที่มีส่วนร่วมใน WordPress มีเป้าหมายที่จะก้าวนำหน้าภัยคุกคามอยู่เสมอ ดังนั้นเมื่อมีการค้นพบอันตรายหรือช่องโหว่ใหม่ๆ พวกเขามักจะได้รับการติดตั้งอย่างรวดเร็ว

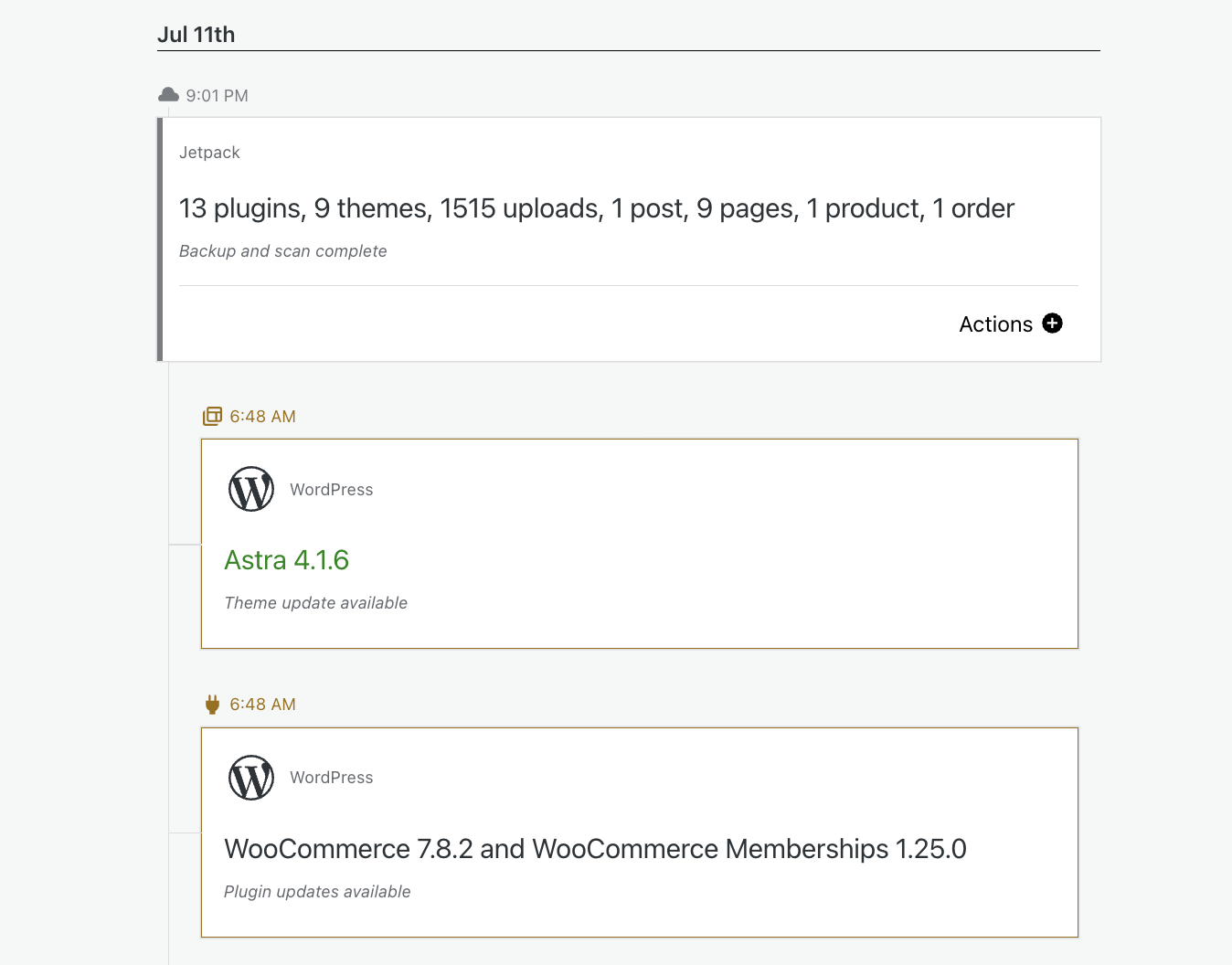

ที่กล่าวว่า WordPress ไม่ได้รับการยกเว้นจากปัญหาความปลอดภัยทางไซเบอร์ทั้งหมด และปลั๊กอินความปลอดภัย WordPress ที่เชื่อถือได้เช่น Jetpack เป็นสิ่งที่ต้องมีเพื่อเพิ่มการป้องกันของคุณจากภัยคุกคามอื่น ๆ ที่ยังคงแพร่หลาย

หากคุณใช้ระบบที่อาจเสี่ยงต่อการโจมตี Rainbow Table หรือหากคุณเพียงต้องการเรียนรู้เกี่ยวกับส่วนสำคัญของประวัติความปลอดภัยทางไซเบอร์ โปรดอ่านต่อเพื่อทำความเข้าใจเพิ่มเติมเกี่ยวกับสิ่งเหล่านั้นและการป้องกันที่ทำงานได้ดีที่สุด

โต๊ะสายรุ้งคืออะไร?

ตารางสายรุ้งเป็นตารางที่คำนวณไว้ล่วงหน้าซึ่งใช้สำหรับการย้อนกลับฟังก์ชันแฮชที่เข้ารหัส โดยหลักๆ สำหรับการถอดรหัสแฮชรหัสผ่าน ฟังก์ชันแฮชคืออัลกอริธึมที่เปลี่ยนชุดข้อมูล (เช่น รหัสผ่าน) ให้เป็นสตริงอักขระที่มีขนาดคงที่ ซึ่งโดยทั่วไปจะเป็นลำดับของตัวเลขและตัวอักษร อย่างไรก็ตาม ฟังก์ชันแฮชเป็นกระบวนการทางเดียว การเปลี่ยนรหัสผ่านให้เป็นแฮชนั้นเป็นเรื่องง่าย แต่การเปลี่ยนแฮชกลับเป็นรหัสผ่านนั้นยากมาก

นี่คือที่มาของตารางสีรุ้ง เป็นตารางค่าแฮชขนาดใหญ่ที่คำนวณไว้ล่วงหน้าสำหรับการผสมอักขระทุกตัวที่เป็นไปได้ ผู้โจมตีสามารถใช้ตารางสายรุ้งเพื่อย้อนกลับกระบวนการแฮช โดยจับคู่แฮชกับสตริงในตาราง และเปิดเผยรหัสผ่านเดิม วิธีนี้จะมีประสิทธิภาพสูงกับระบบที่ใช้แฮชแบบไม่ใส่เกลือ โดยที่ฟังก์ชันแฮชจะไม่เพิ่มข้อมูลสุ่มลงในรหัสผ่านก่อนที่จะแฮช

การทำความเข้าใจธรรมชาติของตารางสีรุ้งถือเป็นสิ่งสำคัญสำหรับการดำเนินมาตรการรักษาความปลอดภัยที่มีประสิทธิภาพ สิ่งเหล่านี้แสดงถึงช่องโหว่ที่สำคัญ โดยเฉพาะอย่างยิ่งสำหรับระบบที่ต้องอาศัยฟังก์ชันแฮชแบบธรรมดาโดยไม่มีมาตรการรักษาความปลอดภัยเพิ่มเติม เช่น Salting

โต๊ะสายรุ้งทำงานอย่างไร?

ฟังก์ชันการทำงานของตารางสีรุ้งขึ้นอยู่กับการผสมผสานที่ซับซ้อนระหว่างการเข้ารหัสและการจัดการข้อมูล เพื่อให้เข้าใจถึงวิธีการทำงาน สิ่งสำคัญคือต้องเข้าใจแนวคิดหลักสองประการ: ฟังก์ชันแฮชและการคำนวณล่วงหน้า

ฟังก์ชันแฮชรับอินพุต (เช่น รหัสผ่าน) และสร้างสตริงอักขระที่มีขนาดคงที่ซึ่งจะปรากฏแบบสุ่ม ฟังก์ชันเหล่านี้ได้รับการออกแบบให้เป็นถนนเดินรถทางเดียว การสร้างแฮชจากอินพุตนั้นตรงไปตรงมา แต่การค้นหาอินพุตดั้งเดิมจากแฮชนั้นน่าจะเป็นเรื่องที่ท้าทาย

ตารางเรนโบว์หลีกเลี่ยงสิ่งนี้โดยใช้วิธีการที่ชาญฉลาดที่เรียกว่าการคำนวณล่วงหน้า ก่อนการโจมตี แฮกเกอร์จะสร้างตารางสีรุ้งซึ่งเป็นฐานข้อมูลขนาดใหญ่ที่ประกอบด้วยรหัสผ่านที่เป็นไปได้จำนวนมากและค่าแฮชที่เกี่ยวข้อง

กระบวนการนี้เกี่ยวข้องกับการเลือกช่วงของรหัสผ่านที่เป็นไปได้ การใช้ฟังก์ชันแฮชกับแต่ละรหัสผ่าน และการจัดเก็บผลลัพธ์ ด้วยการทำงานนี้ล่วงหน้า แฮกเกอร์สามารถเปรียบเทียบแฮชที่ถูกขโมยไปกับตารางของพวกเขา ค้นหารายการที่ตรงกัน และเปิดเผยรหัสผ่านเดิมได้อย่างรวดเร็ว

สิ่งที่ทำให้ตารางสายรุ้งแตกต่างจากตารางการค้นหาแบบธรรมดาคือการใช้ฟังก์ชันการลดขนาด ฟังก์ชันนี้จะแปลงแฮชเป็นรหัสผ่านอื่น ซึ่งสามารถแฮชได้อีกครั้ง ก่อให้เกิดห่วงโซ่ของรหัสผ่านและแฮช

ตารางสีรุ้งเก็บเฉพาะองค์ประกอบแรกและสุดท้ายของกลุ่มเหล่านี้ เมื่อแฮกเกอร์พบรหัสผ่านที่ถูกแฮช พวกเขาใช้ฟังก์ชันลดขนาดเพื่อดูว่ารหัสผ่านนั้นปรากฏที่ใดในเครือข่ายของพวกเขาหรือไม่ และค่อยๆ จำกัดความเป็นไปได้ให้แคบลงจนกว่าจะพบรายการที่ตรงกัน

วิธีการนี้จะช่วยลดพื้นที่จัดเก็บข้อมูลที่จำเป็นสำหรับโต๊ะลงอย่างมาก ทำให้การโจมตีตารางสีรุ้งเป็นวิธีที่เป็นไปได้ในการถอดรหัสรหัสผ่าน แม้ว่าจะใช้ทรัพยากรมากก็ตาม อย่างไรก็ตาม พวกมันจะมีประสิทธิภาพน้อยกว่ากับระบบที่มีมาตรการรักษาความปลอดภัยที่เข้มงวด เช่น ฟังก์ชันแฮชที่ซับซ้อนและการใช้เกลือ (ข้อมูลสุ่มจะถูกเพิ่มลงในรหัสผ่านก่อนแฮช)

แรงจูงใจหลักเบื้องหลังการโจมตีโต๊ะสีรุ้ง

การเรียนรู้แรงจูงใจเบื้องหลังการโจมตี Rainbow Table ช่วยอธิบายได้ว่าเหตุใดระบบบางระบบจึงตกเป็นเป้าหมาย และจะปกป้องระบบเหล่านั้นได้ดียิ่งขึ้นได้อย่างไร มีแรงจูงใจสำคัญหลายประการ:

การเข้าถึงที่ไม่ได้รับอนุญาต

จุดมุ่งหมายหลักของการโจมตี Rainbow Table ส่วนใหญ่คือการเข้าถึงระบบและเครือข่ายโดยไม่ได้รับอนุญาต การถอดรหัสรหัสผ่านทำให้ผู้โจมตีสามารถแทรกซึมระบบได้ โดยมักมีจุดประสงค์ในการเข้าถึงข้อมูลที่เป็นความลับหรือดำเนินกิจกรรมที่เป็นอันตรายโดยไม่มีการตรวจจับ

การโจรกรรมข้อมูลและตัวตน

การเข้าถึงระบบอาจนำไปสู่การโจรกรรมข้อมูลและข้อมูลประจำตัวได้ แฮกเกอร์อาจขโมยข้อมูลส่วนบุคคล รายละเอียดทางการเงิน หรือทรัพย์สินทางปัญญา จากนั้นพวกเขาสามารถใช้ข้อมูลนี้สำหรับกิจกรรมที่ผิดกฎหมายต่างๆ รวมถึงการฉ้อโกงและการขายข้อมูลบนดาร์กเว็บ

การครอบครองบัญชีและระบบ

การโจมตี Rainbow Table อาจเป็นอีกก้าวหนึ่งในการเข้ายึดครองบัญชีหรือทั้งระบบ เมื่อเข้าไปข้างในแล้ว ผู้โจมตีสามารถเปลี่ยนรหัสผ่านและล็อคผู้ใช้ที่ถูกกฎหมายได้ โดยจะเข้าควบคุมระบบตามวัตถุประสงค์ของพวกเขา

การรีไซเคิลข้อมูลประจำตัว

ผู้โจมตีมักใช้รหัสผ่านที่ได้รับจากระบบหนึ่งเพื่อพยายามเข้าถึงระบบอื่น เทคนิคนี้เรียกว่าการรีไซเคิลข้อมูลรับรอง โดยใช้ประโยชน์จากนิสัยทั่วไปในการใช้รหัสผ่านเดียวกันในหลายแพลตฟอร์ม

เป้าหมายทั่วไปของการโจมตีโต๊ะสีรุ้ง

การโจมตี Rainbow Table นั้นไม่ได้เลือกปฏิบัติ — พวกมันมุ่งเป้าไปที่ระบบประเภทเฉพาะที่มีความเสี่ยงมากที่สุดตามคุณลักษณะบางประการ การทำความเข้าใจเป้าหมายทั่วไปเหล่านี้สามารถช่วยให้คุณจัดลำดับความสำคัญของการรักษาความปลอดภัยได้

ระบบที่มีรหัสผ่านไม่รัดกุม

ระบบที่ผู้ใช้มีรหัสผ่านที่ไม่รัดกุม ทั่วไป หรือเป็นค่าเริ่มต้นถือเป็นเป้าหมายหลัก รหัสผ่านง่ายๆ สามารถถอดรหัสได้อย่างง่ายดายโดยใช้ตารางสายรุ้ง เนื่องจากมีแนวโน้มที่จะรวมอยู่ในค่าแฮชที่คำนวณไว้ล่วงหน้า

ระบบที่มีแฮชที่ไม่ใส่เกลือ

การแฮชรหัสผ่านเป็นวิธีปฏิบัติด้านความปลอดภัยมาตรฐาน อย่างไรก็ตาม เมื่อแฮชเหล่านี้ไม่มีการแก้ไข — อย่าเพิ่มข้อมูลสุ่มลงไปก่อนแฮช — แฮชเหล่านั้นจะมีความเสี่ยงมากขึ้น ตาราง Rainbow สามารถย้อนกลับวิศวกรรมแฮชที่ไม่ใส่เกลือเหล่านี้ได้อย่างมีประสิทธิภาพ

เพื่อเป็นการเตือนความจำ นี่คือสาเหตุที่เว็บไซต์ WordPress ไม่เสี่ยงต่อการถูกโจมตี Rainbow Table อีกต่อไป การเพิ่มแฮชแบบเค็มในคอร์ของ WordPress ในปี 2551 ได้ขจัดประโยชน์ของภัยคุกคามทางไซเบอร์โดยเฉพาะนี้อย่างมีประสิทธิภาพ

ระบบที่ไม่มีการรับรองความถูกต้องด้วยสองปัจจัย (2FA)

2FA เพิ่มระดับการรักษาความปลอดภัยเพิ่มเติมนอกเหนือจากรหัสผ่าน ระบบที่ไม่มีฟีเจอร์นี้จะเสี่ยงต่อการถูกโจมตีมากกว่า เนื่องจากสิ่งกีดขวางเพียงอย่างเดียวคือรหัสผ่าน ซึ่งอาจถูกเจาะผ่านตารางสายรุ้งได้

ความเสี่ยงและผลที่ตามมาของการโจมตีโต๊ะสายรุ้ง

ความเสี่ยงและผลที่ตามมาของการโจมตี Rainbow Table นั้นกว้างขวาง ส่งผลกระทบต่อทั้งบุคคลและองค์กร

การละเมิดข้อมูลและการโจรกรรม

ผลลัพธ์โดยตรงที่สุดของการโจมตี Rainbow Table ที่ประสบความสำเร็จคือการเข้าถึงข้อมูลที่ละเอียดอ่อนโดยไม่ได้รับอนุญาต สิ่งนี้สามารถนำไปสู่การละเมิดข้อมูลที่สำคัญ โดยที่ข้อมูลส่วนบุคคล ข้อมูลทางการเงิน หรือข้อมูลที่เป็นกรรมสิทธิ์ถูกขโมย

การหยุดชะงักของบริการและการสูญเสียทางการเงิน

นอกเหนือจากการขโมยข้อมูลแล้ว การโจมตีเหล่านี้ยังสามารถขัดขวางบริการ ส่งผลให้เว็บไซต์หยุดทำงาน การหยุดชะงักนี้มักส่งผลให้เกิดการสูญเสียทางการเงิน ทั้งในแง่ของรายได้ทันทีและความไว้วางใจของลูกค้าในระยะยาว

ความเสียหายชื่อเสียง

การละเมิดความปลอดภัย โดยเฉพาะอย่างยิ่งที่นำไปสู่การสูญเสียข้อมูลลูกค้า สามารถสร้างความเสียหายอย่างรุนแรงต่อชื่อเสียงขององค์กรได้ การฟื้นคืนความไว้วางใจจากสาธารณชนอาจเป็นกระบวนการที่ยาวนานและท้าทาย

การกระจายมัลแวร์และแรนซัมแวร์

ระบบที่ถูกบุกรุกสามารถใช้เป็นแพลตฟอร์มในการเผยแพร่มัลแวร์หรือแรนซัมแวร์ ซึ่งจะทำให้ผลกระทบของการโจมตีรุนแรงขึ้นอีก สิ่งนี้สามารถทำให้เกิดเหตุการณ์ด้านความปลอดภัยเพิ่มเติมภายในองค์กรที่ได้รับผลกระทบหรือแม้แต่ในผู้ติดต่อขององค์กรได้

ผลทางกฎหมายและการฟ้องร้อง

บริษัทที่ประสบปัญหาการละเมิดข้อมูลอาจต้องเผชิญกับผลทางกฎหมาย โดยเฉพาะอย่างยิ่งหากไม่ได้ปกป้องข้อมูลลูกค้าอย่างเพียงพอ การฟ้องร้องและค่าปรับอาจเป็นทั้งภาระทางการเงินและสร้างความเสียหายต่อภาพลักษณ์สาธารณะของบริษัท

ความเสี่ยงเหล่านี้เน้นย้ำถึงความจำเป็นในการใช้กลยุทธ์ด้านความปลอดภัยที่ครอบคลุมซึ่งสามารถต่อต้านภัยคุกคามจากการโจมตี Rainbow Table และปกป้องทรัพย์สินดิจิทัลอันมีค่าได้อย่างมีประสิทธิภาพ

เราปกป้องไซต์ของคุณ คุณดำเนินธุรกิจของคุณ

Jetpack Security ให้การรักษาความปลอดภัยไซต์ WordPress ที่ครอบคลุมและใช้งานง่าย รวมถึงการสำรองข้อมูลแบบเรียลไทม์ ไฟร์วอลล์แอปพลิเคชันเว็บ การสแกนมัลแวร์ และการป้องกันสแปม

รักษาความปลอดภัยเว็บไซต์ของคุณวิธีป้องกันและบรรเทาการโจมตีโต๊ะสายรุ้ง

การป้องกันและบรรเทาการโจมตี Rainbow Table ต้องใช้แนวทางที่หลากหลาย ผสมผสานการจัดการรหัสผ่านที่มีประสิทธิภาพ การกำหนดค่าระบบ และการตรวจสอบอย่างต่อเนื่อง แต่ละองค์ประกอบมีบทบาทสำคัญในการสร้างการป้องกันการโจมตีที่ซับซ้อนเหล่านี้

1. นโยบายรหัสผ่านที่แข็งแกร่ง

การใช้นโยบายรหัสผ่านที่รัดกุมถือเป็นการป้องกันด่านแรก สิ่งนี้เกี่ยวข้องกับการตั้งค่าแนวทางเพื่อให้แน่ใจว่ารหัสผ่านทั้งหมดที่ใช้ในระบบมีความซับซ้อนและยากต่อการถอดรหัส

โดยทั่วไปรหัสผ่านที่คาดเดายากจะประกอบด้วยตัวอักษรพิมพ์ใหญ่และพิมพ์เล็ก ตัวเลข และอักขระพิเศษผสมกัน ควรมีความยาวมาก ควรมากกว่า 12 อักขระ

นอกจากนี้ การสนับสนุนหรือบังคับใช้การเปลี่ยนแปลงรหัสผ่านเป็นประจำยังช่วยเพิ่มความปลอดภัยได้อีกด้วย อย่างไรก็ตาม สิ่งสำคัญคือต้องสร้างสมดุลระหว่างการรักษาความปลอดภัยได้อย่างง่ายดาย เพื่อให้แน่ใจว่าผู้ใช้จะไม่หันไปใช้แนวทางปฏิบัติที่ไม่ปลอดภัย เช่น การเขียนรหัสผ่าน

2. การเกลือรหัสผ่าน

การเกลือรหัสผ่านช่วยเพิ่มความปลอดภัยอีกชั้นหนึ่ง กระบวนการนี้เกี่ยวข้องกับการเพิ่มสตริงอักขระเฉพาะที่เรียกว่า "เกลือ" ต่อท้ายรหัสผ่านแต่ละอันก่อนที่จะแฮช

การเติมเกลือช่วยให้แน่ใจว่าแม้ว่าผู้ใช้สองคนจะมีรหัสผ่านเหมือนกัน แต่ค่าแฮชของพวกเขาก็จะแตกต่างกัน ใน WordPress มีการใช้เกลือตามค่าเริ่มต้น คุณสามารถค้นหาและปรับแต่งคีย์เกลือได้ในไฟล์ wp-config.php ด้วยการเปลี่ยนคีย์เหล่านี้ ผู้ดูแลระบบ WordPress สามารถเพิ่มความปลอดภัยให้กับไซต์ของตนได้ เนื่องจากจะทำให้ตารางเรนโบว์ที่คำนวณล่วงหน้าไม่มีประสิทธิภาพ

3. การจำกัดอัตราและการล็อคบัญชี

การใช้กลไกการจำกัดอัตราการและการปิดบัญชีเป็นวิธีที่มีประสิทธิภาพในการขัดขวางความพยายามอัตโนมัติในการคาดเดารหัสผ่าน การจำกัดอัตราจะจำกัดจำนวนความพยายามเข้าสู่ระบบที่สามารถทำได้ในช่วงเวลาที่กำหนด ในขณะที่นโยบายการล็อคบัญชีจะล็อคบัญชีหลังจากพยายามเข้าสู่ระบบไม่สำเร็จถึงจำนวนที่กำหนด มาตรการเหล่านี้ไม่เพียงป้องกันการโจมตีแบบ Brute Force และ Rainbow Table เท่านั้น แต่ยังแจ้งเตือนผู้ดูแลระบบถึงภัยคุกคามด้านความปลอดภัยที่อาจเกิดขึ้นอีกด้วย

4. การรับรองความถูกต้องด้วยสองปัจจัย (2FA)

การตรวจสอบสิทธิ์แบบสองปัจจัยช่วยเพิ่มความปลอดภัยของบัญชีได้อย่างมาก ด้วยการกำหนดให้มีการยืนยันรูปแบบที่สอง เช่น ข้อความหรือแอปตรวจสอบสิทธิ์ 2FA จะทำให้แน่ใจว่าการรู้รหัสผ่านเพียงอย่างเดียวไม่เพียงพอที่จะเข้าถึงได้ วิธีนี้มีประสิทธิผลโดยเฉพาะอย่างยิ่งในการโจมตีโต๊ะสีรุ้ง เนื่องจากปัจจัยที่สองเป็นอุปสรรคเพิ่มเติมสำหรับผู้โจมตี

5. ติดตั้งโซลูชันการรักษาความปลอดภัยแบบครบวงจร

แม้ว่าการโจมตี Rainbow Table จะไม่เป็นภัยคุกคามต่อไซต์ WordPress อีกต่อไป แต่ผู้ดูแลระบบควรติดตั้งโซลูชันการรักษาความปลอดภัยของ WordPress ที่ครอบคลุม เช่น Jetpack Security เพื่อป้องกันอันตรายอื่นๆ

Jetpack Security นำเสนอฟีเจอร์ที่ครอบคลุม รวมถึงการสำรองข้อมูลแบบเรียลไทม์ ไฟร์วอลล์แอปพลิเคชันเว็บ การสแกนมัลแวร์และการป้องกันสแปม วิธีการบูรณาการช่วยปกป้องไซต์ WordPress จากภัยคุกคามต่างๆ

6. การตรวจสอบและบันทึกกิจกรรม

การตรวจสอบกิจกรรมของระบบอย่างต่อเนื่องและการบำรุงรักษาบันทึกโดยละเอียดเป็นสิ่งสำคัญสำหรับการตรวจจับกิจกรรมที่น่าสงสัยตั้งแต่เนิ่นๆ ซึ่งอาจบ่งบอกถึงการละเมิดความปลอดภัย เครื่องมือตรวจสอบสามารถแจ้งเตือนผู้ดูแลระบบถึงรูปแบบที่ผิดปกติ เช่น การเข้าสู่ระบบในเวลาไม่ปกติหรือจากสถานที่ที่ไม่คาดคิด ซึ่งอาจบ่งบอกถึงความพยายามที่จะใช้ข้อมูลประจำตัวที่ถูกขโมย บันทึกจะบันทึกกิจกรรมที่มีคุณค่าสำหรับการตรวจสอบและทำความเข้าใจลักษณะของเหตุการณ์ด้านความปลอดภัยใดๆ ที่เกิดขึ้น

ด้วยการรวมกลยุทธ์เหล่านี้เข้ากับแผนการรักษาความปลอดภัย เจ้าของไซต์ WordPress สามารถลดความเสี่ยงต่อการโจมตี Rainbow Table และภัยคุกคามทางไซเบอร์ประเภทอื่น ๆ ได้อย่างมาก ปกป้องข้อมูลขององค์กรและผู้ใช้ของตน

คำถามที่พบบ่อย

ในการสำรวจความซับซ้อนที่เกี่ยวข้องกับการโจมตี Rainbow Table ความเข้าใจที่ชัดเจนเกี่ยวกับแนวคิดที่เกี่ยวข้องเป็นสิ่งสำคัญ เรามาเจาะลึกคำถามที่พบบ่อยบางส่วนซึ่งให้ความกระจ่างในหัวข้อเหล่านี้กัน

อะไรคือความแตกต่างระหว่างโต๊ะสีรุ้งและการโจมตีแบบเดรัจฉาน?

Rainbow Table และการโจมตีแบบ Brute Force มีความโดดเด่นในการถอดรหัสรหัสผ่าน การโจมตีแบบ Brute Force พยายามผสมอักขระทุกรูปแบบอย่างเป็นระบบจนกว่าจะพบรหัสผ่านที่ถูกต้อง กระบวนการนี้อาจใช้เวลานานและต้องใช้คอมพิวเตอร์มาก โดยเฉพาะรหัสผ่านที่ยาวกว่า

ในทางกลับกัน ตาราง Rainbow อาศัยตารางที่คำนวณล่วงหน้าซึ่งจับคู่รหัสผ่านที่แฮชกับเวอร์ชันข้อความธรรมดา แม้ว่ารหัสผ่านบางประเภทจะเร็วกว่า แต่ต้องใช้พื้นที่เก็บข้อมูลจำนวนมากและมีประสิทธิภาพน้อยกว่าเมื่อใช้กับรหัสผ่านที่รัดกุมและมีเกลือ

อะไรคือความแตกต่างระหว่างตารางสีรุ้งและการบรรจุข้อมูลประจำตัว?

การยัดข้อมูลรับรองเป็นการโจมตีทางไซเบอร์ประเภทหนึ่งซึ่งข้อมูลประจำตัวของบัญชีที่ถูกขโมย — โดยทั่วไปคือชื่อผู้ใช้ ที่อยู่อีเมล และรหัสผ่าน — ถูกนำมาใช้เพื่อเข้าถึงบัญชีผู้ใช้โดยไม่ได้รับอนุญาตผ่านคำขอเข้าสู่ระบบอัตโนมัติจำนวนมาก

สิ่งนี้แตกต่างจากการโจมตีตารางสีรุ้งซึ่งมุ่งเน้นไปที่การถอดรหัสรหัสผ่านที่แฮชโดยใช้ตารางที่คำนวณล่วงหน้า การเติมข้อมูลรับรองอาศัยการใช้ข้อมูลประจำตัวซ้ำในหลายแพลตฟอร์ม ในขณะที่ตารางสายรุ้งมุ่งเป้าไปที่ด้านการเข้ารหัสของการจัดเก็บรหัสผ่าน

ตารางสายรุ้งสามารถถอดรหัสรหัสผ่านทุกประเภทได้หรือไม่?

ประสิทธิภาพของตารางสีรุ้งลดลงอย่างมากเมื่อเทียบกับรหัสผ่านที่มีการรักษาความปลอดภัยอย่างดี รหัสผ่านที่ซับซ้อนซึ่งยาว ใช้อักขระที่หลากหลาย และมีการใส่เกลือ ถือเป็นความท้าทายที่น่ากลัวในการโจมตีโต๊ะสีรุ้ง มาตรการเหล่านี้เพิ่มความพยายามในการคำนวณที่จำเป็นจนถึงขนาดที่ทำให้ตารางสายรุ้งใช้งานไม่ได้

ฟังก์ชันแฮชประเภทใดที่เสี่ยงต่อการโจมตีตารางสายรุ้งมากที่สุด

ฟังก์ชันแฮชที่สร้างเอาต์พุตที่คาดเดาได้หรือแบบไม่ใส่เกลือจะเสี่ยงต่อการโจมตีตารางสายรุ้งมากกว่า ฟังก์ชันแฮชที่เก่ากว่าหรือเรียบง่ายกว่า เช่น MD5 หรือ SHA-1 ซึ่งสร้างแฮชที่ไม่ใส่เกลือนั้นมีความเสี่ยงเป็นพิเศษ อัลกอริธึมแฮชที่ทันสมัยยิ่งขึ้นซึ่งรวมถึงการเกลือและความซับซ้อนในการคำนวณที่เพิ่มขึ้นจะช่วยป้องกันการโจมตีเหล่านี้ได้ดีขึ้น

การเกลือมีประสิทธิภาพเพียงใดในการป้องกันการโจมตีโต๊ะสีรุ้ง?

การทำเกลือเป็นวิธีที่มีประสิทธิภาพสูงในการตอบโต้การโจมตีโต๊ะสีรุ้ง ด้วยการเพิ่มสตริงอักขระแบบสุ่มที่ไม่ซ้ำให้กับรหัสผ่านแต่ละอันก่อนการแฮช การเติมเกลือช่วยให้แน่ใจว่ารหัสผ่านที่เหมือนกันจะสร้างแฮชที่ไม่ซ้ำใคร สิ่งเหล่านี้ทำให้ตารางสายรุ้งที่คำนวณไว้ล่วงหน้าไร้ประโยชน์ เนื่องจากไม่สามารถอธิบายเกลือเฉพาะที่ใช้กับรหัสผ่านแต่ละอันได้

อะไรคือความแตกต่างระหว่างการเกลือและการพริกไทยในการแฮชรหัสผ่าน?

ทั้ง Salting และ Peppering จะเพิ่มการรักษาความปลอดภัยอีกชั้นพิเศษให้กับการแฮชรหัสผ่าน แต่ทำในรูปแบบที่แตกต่างกัน Salting เกี่ยวข้องกับการต่อท้ายค่าที่ไม่ซ้ำกันให้กับรหัสผ่านแต่ละอันก่อนที่จะแฮช และโดยทั่วไปเกลือจะถูกจัดเก็บไว้ในฐานข้อมูลควบคู่ไปกับแฮช อย่างไรก็ตาม Peppering เกี่ยวข้องกับการเพิ่มค่าลับให้กับรหัสผ่านก่อนที่จะแฮช พริกไทยจะไม่ถูกจัดเก็บพร้อมกับแฮช ซึ่งต่างจากเกลือ และโดยปกติจะเป็นค่าคงที่ซึ่งใช้กับแฮชรหัสผ่านทั้งหมด

ฉันจะรู้ได้อย่างไรว่าระบบของฉันเสี่ยงต่อการถูกโจมตีจาก Rainbow Table?

เพื่อประเมินช่องโหว่ ให้ตรวจสอบการใช้ฟังก์ชันแฮชที่ไม่ใส่เกลือ รหัสผ่านที่ไม่รัดกุมหรือคาดเดาได้ และขาดชั้นการรักษาความปลอดภัยเพิ่มเติม เช่น 2FA การตรวจสอบความปลอดภัยและการทดสอบการเจาะระบบเป็นประจำยังสามารถช่วยระบุช่องโหว่ที่อาจเกิดขึ้นได้

เนื่องจากมีการใช้งานแฮชแบบเค็มตามค่าเริ่มต้น หากคุณใช้ WordPress คุณไม่ควรกังวลว่าการโจมตี Rainbow Table จะเป็นภัยคุกคามอีกต่อไป

อะไรคือสัญญาณบ่งชี้ว่าการโจมตีโต๊ะสีรุ้งเกิดขึ้น?

ตัวชี้วัดของการโจมตี Rainbow Table ได้แก่ การเข้าถึงบัญชีผู้ใช้โดยไม่ได้รับอนุญาต การเปลี่ยนแปลงรายละเอียดบัญชีโดยไม่ได้อธิบาย หรือการแจ้งเตือนจากระบบรักษาความปลอดภัยเกี่ยวกับการสืบค้นฐานข้อมูลที่ผิดปกติ การติดตามกิจกรรมที่ผิดปกติอย่างต่อเนื่องเป็นสิ่งจำเป็นสำหรับการตรวจพบตั้งแต่เนิ่นๆ

ไฟร์วอลล์และระบบตรวจจับการบุกรุกมีบทบาทอย่างไรในการป้องกันการโจมตีเหล่านี้

แม้ว่าไฟร์วอลล์และระบบตรวจจับการบุกรุกเป็นองค์ประกอบสำคัญของกลยุทธ์ความปลอดภัยที่ครอบคลุม แต่บทบาทในการป้องกันการโจมตีโดยตรงของ Rainbow Table นั้นยังมีจำกัด ระบบเหล่านี้มีประสิทธิภาพมากขึ้นในการตรวจสอบและจัดการการรับส่งข้อมูลเครือข่าย ตรวจจับความพยายามในการเข้าถึงที่ไม่ได้รับอนุญาต และแจ้งเตือนเกี่ยวกับการละเมิดความปลอดภัยที่อาจเกิดขึ้น

ธุรกิจขนาดเล็กที่มีทรัพยากรจำกัดจะปกป้องตนเองได้ดีที่สุดได้อย่างไร

ธุรกิจขนาดเล็กสามารถใช้นโยบายรหัสผ่านที่รัดกุม ใช้ฟังก์ชันแฮชแบบเกลือ เปิดใช้งานการตรวจสอบสิทธิ์แบบสองปัจจัย และอัปเดตและแพตช์ระบบเป็นประจำ นอกจากนี้ โซลูชันการรักษาความปลอดภัยราคาไม่แพงที่ออกแบบมาสำหรับธุรกิจขนาดเล็กสามารถให้การป้องกันได้อย่างมาก การฝึกอบรมพนักงานเกี่ยวกับหลักปฏิบัติด้านความปลอดภัยทางไซเบอร์ขั้นพื้นฐานก็มีความสำคัญเช่นกัน

มีปลั๊กอินที่ออกแบบมาโดยเฉพาะเพื่อป้องกันการโจมตีด้วยรหัสผ่านสำหรับ WordPress หรือไม่?

ใช่ มีปลั๊กอินหลายตัวที่ออกแบบมาเพื่อปรับปรุงความปลอดภัยของ WordPress จากการโจมตีด้วยรหัสผ่าน ตัวอย่างเช่น Jetpack Security นำเสนอการป้องกันที่ครอบคลุมผ่านฟีเจอร์ต่างๆ เช่น การป้องกันการโจมตีแบบ bruteforce การตรวจสอบสิทธิ์แบบสองปัจจัยและการสแกนความปลอดภัยเป็นประจำ

แม้ว่าการโจมตี Rainbow Table จะไม่เป็นปัญหาสำหรับไซต์ WordPress อีกต่อไป แต่การโจมตีด้วยรหัสผ่านอื่นๆ อาจยังคงอยู่ Jetpack Security ได้รับการปรับแต่งเป็นพิเศษเพื่อมอบกลไกการป้องกันที่แข็งแกร่งต่อการโจมตีประเภทนี้ บรรลุผลสำเร็จด้วยคุณสมบัติหลักหลายประการ:

1. การป้องกันการโจมตีด้วยกำลังดุร้าย ปลั๊กอินป้องกันการโจมตีแบบ Brute Force ได้อย่างมีประสิทธิภาพ ซึ่งสามารถเป็นสารตั้งต้นหรือทางเลือกแทนการโจมตี Rainbow Table โดยการจำกัดความพยายามในการเข้าสู่ระบบและติดตามกิจกรรมที่น่าสงสัย

2. การรับรองความถูกต้องด้วยสองปัจจัย ใช้คุณสมบัติการตรวจสอบสิทธิ์ที่ปลอดภัยของ Jetpack เพื่อเปิดใช้งานการลงชื่อเข้าใช้ WordPress.com และต้องการการตรวจสอบสิทธิ์แบบสองปัจจัยสำหรับผู้ใช้

3. การสแกนความปลอดภัยเป็นประจำ Jetpack Security จะสแกนหาช่องโหว่เป็นประจำและแจ้งเตือนผู้ดูแลไซต์ทันทีเกี่ยวกับภัยคุกคามที่อาจเกิดขึ้น เพื่อให้สามารถดำเนินการลดความเสี่ยงได้ทันที

ด้วยการรวม Jetpack Security เข้ากับไซต์ WordPress ผู้ใช้สามารถเสริมการป้องกันการโจมตีด้วยรหัสผ่านได้อย่างมีนัยสำคัญ ทำให้สถานะออนไลน์ของพวกเขามีความปลอดภัยและทนทานต่อภัยคุกคามทางไซเบอร์มากขึ้น

เรียนรู้เพิ่มเติมเกี่ยวกับความปลอดภัยของ Jetpack