DNS เป็นพิษคืออะไร?

เผยแพร่แล้ว: 2022-11-12คุณต้องการที่จะรู้ว่าพิษ DNS คืออะไร? วิธีการวางยาพิษ DNS หรือที่รู้จักในชื่อการวางยาพิษของแคช DNS และการปลอมแปลง DNS เป็นการโจมตีทางไซเบอร์ที่มีความซับซ้อนสูงซึ่งเปลี่ยนเส้นทางการรับส่งข้อมูลเว็บระหว่างเซิร์ฟเวอร์ปลอมและเว็บไซต์ฟิชชิ่ง

แฮกเกอร์สามารถใช้ไซต์ปลอมเพื่อหลอกผู้เยี่ยมชมให้แชร์ข้อมูลที่ละเอียดอ่อนได้ เนื่องจากมักจะดูเหมือนกับปลายทางที่ผู้ใช้ตั้งใจไว้

บทความนี้จะอธิบายเกี่ยวกับพิษของ DNS วิธีการทำงาน เหตุใดจึงเป็นอันตราย และวิธีป้องกันการปลอมแปลง DNS และการเป็นพิษของ DNS กับการปลอมแปลง DNS

DNS เป็นพิษคืออะไร?

แนวทางปฏิบัติในการใส่ข้อมูลเท็จลงในแคช DNS เรียกว่า DNS cache poisoning เนื่องจากมีการตอบสนองที่ไม่ถูกต้องกลับไปยังการสืบค้น DNS ส่งผลให้ผู้ใช้ถูกนำไปยังเว็บไซต์ที่ไม่ถูกต้อง

นอกจากนี้ยังมีคำที่เรียกว่า DNS Spoofing ซึ่งหมายถึงการเป็นพิษของ DNS ที่อยู่ IP คือ 'หมายเลขห้อง' ของอินเทอร์เน็ตที่เปิดใช้งานการเข้าชมเว็บไปยังตำแหน่งที่ถูกต้อง

แคชตัวแก้ไข DNS มักถูกเรียกว่า 'ไดเร็กทอรีของมหาวิทยาลัย และเมื่อไม่ถูกต้อง การรับส่งข้อมูลจะถูกเปลี่ยนเส้นทางไปยังตำแหน่งที่ไม่ถูกต้องจนกว่าข้อมูลที่แคชจะได้รับการแก้ไข

ในกรณีที่ไม่มีวิธีให้ตัวแก้ไข DNS ตรวจสอบข้อมูลในแคช ข้อมูล DNS ที่ไม่ถูกต้องจะยังคงอยู่ในแคชจนกว่าเวลาที่จะใช้งานจริง (TTL) จะหมดอายุหรือจนกว่าตัวแก้ไขจะลบออกด้วยตนเอง

การวางยาพิษ DNS เป็นไปได้เนื่องจากช่องโหว่หลายประการ แต่ข้อกังวลหลักคือ DNS ได้รับการออกแบบสำหรับอินเทอร์เน็ตที่มีขนาดค่อนข้างเล็กตามความเชื่อถือ คล้ายกับ BGP

ในความพยายามที่จะแก้ปัญหาเหล่านี้ ได้มีการเสนอ DNSSEC ซึ่งเป็นโปรโตคอล DNS ที่ปลอดภัยกว่า แต่ยังไม่ได้รับการยอมรับอย่างกว้างขวาง

DNS Poisoning ทำงานอย่างไร

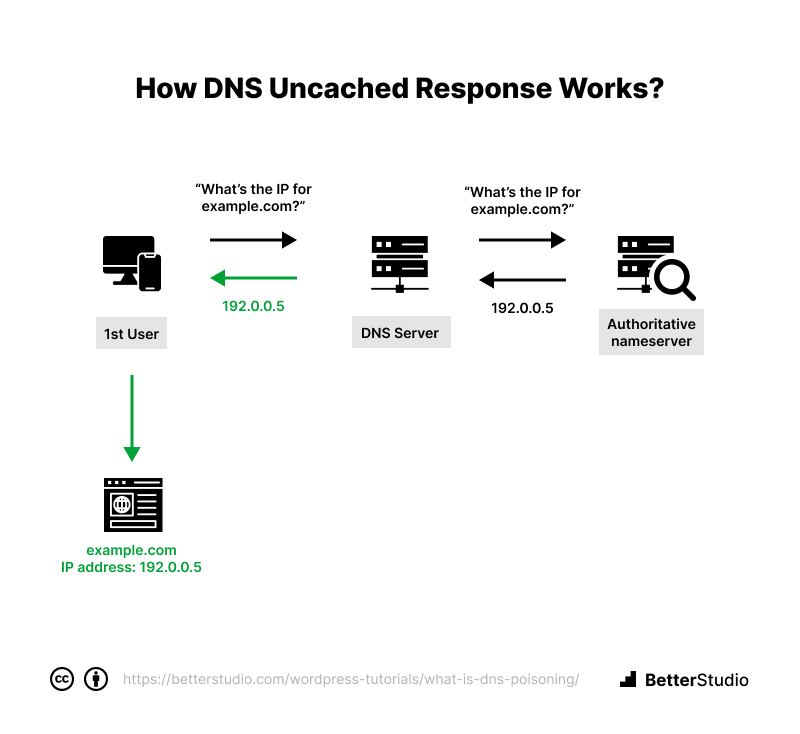

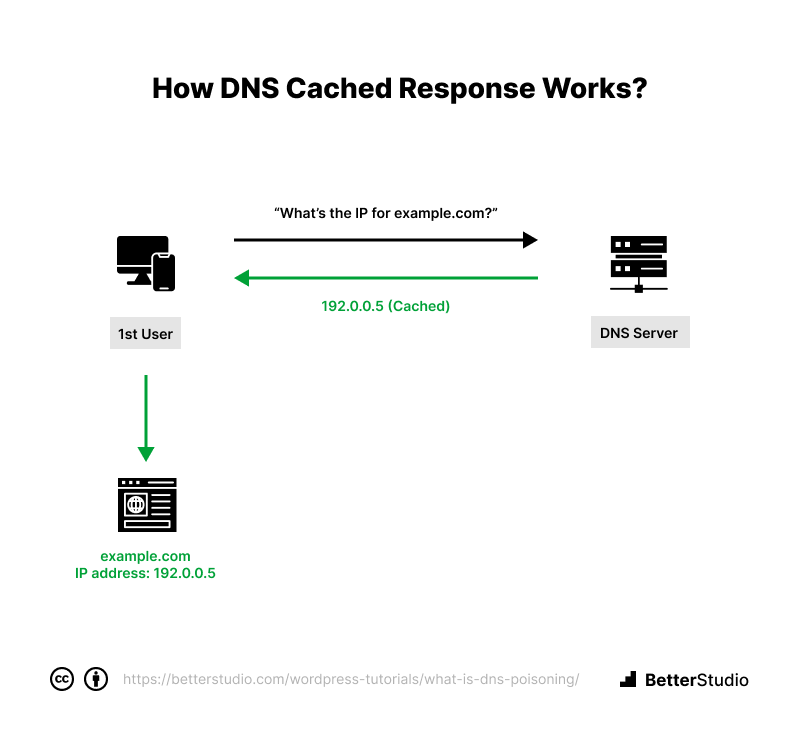

ตัวแก้ไข DNS จะเก็บการตอบสนองต่อการสืบค้นที่อยู่ IP ในช่วงเวลาหนึ่ง

ซึ่งช่วยให้ตัวแก้ไขสามารถตอบสนองต่อการสืบค้นในอนาคตได้รวดเร็วยิ่งขึ้นและไม่ต้องสื่อสารกับเซิร์ฟเวอร์จำนวนมากที่เกี่ยวข้องกับกระบวนการแก้ไข DNS แบบเดิม

ตัวแก้ไข DNS จะเก็บการตอบสนองไว้ในแคชตลอดระยะเวลาของ time-to-live (TTL) ที่กำหนดซึ่งเชื่อมโยงกับที่อยู่ IP

DNS Uncached Response:

การตอบสนองแคช DNS:

ทำไม DNS เป็นพิษจึงเป็นอันตราย?

มีความเสี่ยงหลายประการที่เกี่ยวข้องกับการเป็นพิษของ DNS สำหรับทั้งบุคคลและองค์กร

เป็นผลมาจากพิษ DNS เมื่ออุปกรณ์ตกเป็นเหยื่อ โดยเฉพาะอย่างยิ่งการเป็นพิษของแคช DNS อุปกรณ์ในการแก้ไขปัญหาอาจกลายเป็นเรื่องท้าทาย เนื่องจากอุปกรณ์ดังกล่าวจะเข้าสู่เว็บไซต์ที่ผิดกฎหมายโดยค่าเริ่มต้น

ปัญหาการเป็นพิษของ DNS นั้นประกอบขึ้นด้วยความยากลำบากที่ผู้ใช้มีในการตรวจจับ โดยเฉพาะอย่างยิ่งหากแฮกเกอร์สร้างเว็บไซต์ปลอมเพื่อนำผู้เยี่ยมชมที่มีลักษณะเกือบเหมือนกับของจริง

เมื่อเว็บไซต์เป็นของปลอม ผู้ใช้มักจะไม่ทราบว่าพวกเขากำลังป้อนข้อมูลที่ละเอียดอ่อนโดยไม่ทราบว่าพวกเขากำลังเปิดเผยตัวเองและ/หรือองค์กรของตนต่อภัยคุกคามด้านความปลอดภัยที่ร้ายแรง

โดยทั่วไป การโจมตีประเภทนี้มีความเสี่ยงดังต่อไปนี้:

ไวรัสและมัลแวร์

ผู้ใช้ที่มุ่งไปยังเว็บไซต์หลอกลวงสามารถติดไวรัสและมัลแวร์ได้ทันทีที่เข้าถึงเว็บไซต์เหล่านั้น

มัลแวร์หลายประเภทสามารถใช้ในการเข้าถึงอุปกรณ์และข้อมูลของอุปกรณ์ได้ ตั้งแต่ไวรัสที่ติดอุปกรณ์ไปจนถึงมัลแวร์ที่ช่วยให้แฮกเกอร์สามารถเข้าถึงอุปกรณ์และข้อมูลของตนได้อย่างต่อเนื่อง

ขโมย

การใช้ DNS เป็นพิษ แฮกเกอร์สามารถขโมยข้อมูลได้ ซึ่งรวมถึงข้อมูลการเข้าสู่ระบบสำหรับไซต์ที่ปลอดภัย ข้อมูลส่วนบุคคลที่สามารถระบุตัวตนได้ เช่น หมายเลขประกันสังคม และข้อมูลที่มีความละเอียดอ่อน เช่น รายละเอียดการชำระเงิน

ตัวบล็อกความปลอดภัย

ผู้ดำเนินการที่เป็นอันตรายสามารถใช้การวางยาพิษ DNS เพื่อก่อให้เกิดความเสียหายร้ายแรงต่ออุปกรณ์ในระยะยาว โดยการปิดกั้นไม่ให้อุปกรณ์รับแพตช์สำคัญและการอัปเดตที่เสริมความปลอดภัยให้แข็งแกร่งขึ้น

วิธีนี้อาจทำให้อุปกรณ์มีความเสี่ยงมากขึ้นเมื่อเวลาผ่านไป ทำให้สามารถโจมตีโดยโทรจันและไวรัสและการโจมตีประเภทอื่นๆ ได้มากมาย

การเซ็นเซอร์

ในอดีต รัฐบาลได้แทรกแซงการเข้าชมเว็บจากประเทศของตนผ่านการเป็นพิษของ DNS เพื่อเซ็นเซอร์ข้อมูลบางอย่างบนอินเทอร์เน็ต

รัฐบาลเหล่านี้ได้ปิดกั้นการเข้าถึงเว็บไซต์ของพลเมืองอย่างมีประสิทธิภาพซึ่งมีข้อมูลที่พวกเขาไม่ต้องการให้เปิดเผยผ่านวิธีการแทรกแซงนี้

ตัวอย่าง DNS Spoofing Attacks

มีตัวอย่างการโจมตีด้วยการปลอมแปลง DNS มากมาย ผู้โจมตีทางไซเบอร์ได้ใช้กลวิธีที่ซับซ้อนมากขึ้นในการปลอมแปลงที่อยู่ DNS ตลอดประวัติศาสตร์

ไม่มีการรับประกันว่าทุกการโจมตีด้วยการปลอมแปลง DNS จะมีลักษณะเหมือนกัน อย่างไรก็ตาม สถานการณ์การปลอมแปลง DNS ทั่วไปอาจมีลักษณะดังนี้:

- ผู้โจมตีสามารถสกัดกั้นการสื่อสารระหว่างคอมพิวเตอร์ไคลเอนต์และคอมพิวเตอร์เซิร์ฟเวอร์ของเว็บไซต์เป้าหมาย

- ผู้โจมตีสามารถใช้เครื่องมือเช่น arpspoof เพื่อหลอกล่อทั้งไคลเอนต์และเซิร์ฟเวอร์ให้ติดตามที่อยู่ IP ที่เป็นอันตรายซึ่งนำไปสู่เซิร์ฟเวอร์ของผู้โจมตีโดยหลอกล่อทั้งสองฝ่าย

- ในฐานะส่วนหนึ่งของการโจมตี ผู้โจมตีจะสร้างเว็บไซต์ปลอมซึ่งที่อยู่ IP ที่เป็นอันตรายจะกำหนดเส้นทางให้ผู้ใช้ได้รับข้อมูลที่ละเอียดอ่อนเกี่ยวกับพวกเขา

วิธีป้องกันการปลอมแปลง DNS

ทั้งการปลอมแปลง DNS และการวางยาพิษของแคชอาจตรวจพบได้ยาก เนื่องจากอาจส่งผลต่อทั้งอุปกรณ์สำหรับผู้บริโภคและเซิร์ฟเวอร์ DNS ในเวลาเดียวกัน

อย่างไรก็ตาม บุคคลและธุรกิจสามารถดำเนินการเพื่อลดความเสี่ยงในการตกเป็นเหยื่อการโจมตีทางอินเทอร์เน็ตได้

นี่คือวิธีการบางส่วนในการป้องกันการโจมตีด้วยการปลอมแปลง DNS:

อย่าคลิกลิงก์ที่ไม่คุ้นเคย

เว็บไซต์ที่เป็นอันตรายจะแสดงโฆษณาปลอมหรือการแจ้งเตือนที่แจ้งให้คุณคลิกลิงก์

หากคุณคลิกลิงก์ที่ไม่คุ้นเคย อุปกรณ์ของคุณอาจได้รับไวรัสและมัลแวร์ ทางที่ดีควรหลีกเลี่ยงการคลิกลิงก์หรือโฆษณาที่ไม่คุ้นเคยบนเว็บไซต์ที่คุณใช้เป็นประจำ

ตั้งค่า DNSSEC

DNSSEC ย่อมาจาก Domain Name System Security Extensions ซึ่งใช้เพื่อตรวจสอบความสมบูรณ์ของข้อมูล DNS และที่มาของระเบียน DNS

ไม่มีการตรวจสอบดังกล่าวในการออกแบบดั้งเดิมของ DNS ซึ่งเป็นสาเหตุที่ทำให้ DNS เป็นพิษได้

เช่นเดียวกับ TLS/SSL DNSSEC ใช้การเข้ารหัสคีย์สาธารณะเพื่อตรวจสอบและรับรองความถูกต้องของข้อมูล

ส่วนขยาย DNSSEC ได้รับการเผยแพร่ในปี 2548 แต่ DNSSEC ยังไม่ได้รับกระแสหลัก ทำให้ DNS ยังคงเสี่ยงต่อการถูกโจมตี

DNSSEC กำหนดลายเซ็นดิจิทัลให้กับข้อมูล DNS และวิเคราะห์ใบรับรองของโดเมนรากเพื่อตรวจสอบว่าการตอบสนองแต่ละครั้งเป็นของแท้ ดังนั้นจึงเป็นวิธีที่ยอดเยี่ยมในการแก้ไขพิษ DNS

ด้วยวิธีนี้ การตอบสนอง DNS แต่ละครั้งจะมาจากเว็บไซต์ที่ถูกต้องตามกฎหมาย

น่าเสียดาย เนื่องจาก DNSSEC ไม่ได้ถูกใช้อย่างแพร่หลาย ข้อมูล DNS จึงยังคงไม่มีการเข้ารหัสสำหรับโดเมนส่วนใหญ่

สแกนหาและลบมัลแวร์

เนื่องจากผู้โจมตีมักใช้การปลอมแปลง DNS เพื่อแจกจ่ายไวรัส เวิร์ม และมัลแวร์ประเภทอื่นๆ คุณควรตรวจสอบให้แน่ใจว่าอุปกรณ์ของคุณได้รับการสแกนหาไวรัส เวิร์ม และภัยคุกคามมัลแวร์อื่นๆ เป็นประจำ

การติดตั้งซอฟต์แวร์ป้องกันไวรัสจะช่วยให้คุณสามารถระบุภัยคุกคามและลบออกได้ นอกจากนี้ คุณอาจสามารถติดตั้งเครื่องมือเพื่อตรวจหาการปลอมแปลง DNS ได้หากคุณเป็นเจ้าของเว็บไซต์หรือเซิร์ฟเวอร์ DNS ระบบเหล่านี้จะสแกนข้อมูลขาออกทั้งหมดเพื่อให้แน่ใจว่าถูกต้องตามกฎหมาย

ใช้ VPN

การใช้เครือข่ายส่วนตัวเสมือน (VPN) ช่วยเพิ่มระดับการป้องกันการติดตามออนไลน์โดยผู้โจมตี

แทนที่จะเชื่อมต่ออุปกรณ์ของคุณกับเซิร์ฟเวอร์ในพื้นที่ของผู้ให้บริการอินเทอร์เน็ต VPN จะเชื่อมต่อคุณกับเซิร์ฟเวอร์ DNS ส่วนตัวทั่วโลกที่ใช้การเข้ารหัสแบบ end-to-end

ประโยชน์ของสิ่งนี้คือผู้โจมตีไม่สามารถสกัดกั้นการรับส่งข้อมูลของคุณ และคุณเชื่อมต่อกับเซิร์ฟเวอร์ DNS ที่ได้รับการปกป้องที่ดีกว่าจากการปลอมแปลง DNS

ตรวจสอบว่าการเชื่อมต่อของคุณปลอดภัย

มักจะเป็นเรื่องยากที่จะแยกแยะระหว่างเว็บไซต์ที่เป็นอันตรายและถูกต้องตามกฎหมายในแวบแรก แต่มีวิธีสองสามวิธีในการตรวจสอบว่าคุณเชื่อมต่อกับเว็บไซต์จริงหรือไม่

เมื่อใช้ Google Chrome คุณจะเห็นสัญลักษณ์แม่กุญแจสีเทาเล็กๆ ทางด้านซ้ายของ URL ในแถบที่อยู่

แสดงว่า Google เชื่อถือใบรับรองความปลอดภัยของโฮสต์ของโดเมนและเว็บไซต์นั้นไม่ซ้ำกับเว็บไซต์อื่น

เบราว์เซอร์ของคุณสามารถแจ้งเตือนคุณได้หากคุณพยายามเข้าถึงไซต์ที่ไม่ปลอดภัย การเชื่อมต่อของคุณอาจไม่ปลอดภัยหากมีข้อความเตือนคุณถึงสิ่งนี้

ในกรณีนี้ เป็นไปได้ว่าไซต์ที่คุณพยายามเข้าถึงอาจเป็นการปลอมแปลงหรือไม่มีใบรับรอง SSL ที่ถูกต้อง

การโจมตีทางไซเบอร์ประเภทหนึ่งที่ซับซ้อนมากขึ้นในการตรวจจับคือการปลอมแปลง DNS แต่คุณสามารถทำตามขั้นตอนต่างๆ เพื่อปกป้องตัวคุณเองและข้อมูลของคุณด้วยกลยุทธ์ที่หลากหลาย

พิจารณาติดตั้งโปรแกรมป้องกันไวรัสที่เชื่อถือได้หรือเครือข่ายส่วนตัวเสมือน (VPN) เพื่อป้องกันตัวเองจากการโจมตีทางไซเบอร์ในอนาคต

DNS Spoofing กับ DNS Poisoning

ผลกระทบของการเป็นพิษและการปลอมแปลง DNS มีความคล้ายคลึงกัน แต่แตกต่างกันในหลายวิธี ผู้ใช้ถูกหลอกให้เปิดเผยข้อมูลที่ละเอียดอ่อนในทั้งสองกรณี ซึ่งส่งผลให้มีการติดตั้งซอฟต์แวร์ที่เป็นอันตรายในคอมพิวเตอร์เป้าหมาย

ผู้ใช้ที่สื่อสารกับเซิร์ฟเวอร์ผ่านเครือข่ายไร้สายสาธารณะมีความเสี่ยงที่จะถูกขโมยข้อมูลประจำตัวและข้อมูลเป็นพิษเนื่องจากการปลอมแปลง DNS และการวางยาพิษ

การวางยาพิษ DNS จะเปลี่ยนรายการบนตัวแก้ไขหรือเซิร์ฟเวอร์ DNS ที่จัดเก็บที่อยู่ IP ดังนั้น ผู้ใช้จากทุกที่บนอินเทอร์เน็ตจะถูกเปลี่ยนเส้นทางไปยังไซต์ของผู้โจมตีที่ประสงค์ร้าย หากพวกเขาใช้รายการของเซิร์ฟเวอร์ DNS ที่เป็นพิษ

เป็นไปได้ว่าพิษจะส่งผลกระทบต่อผู้ใช้ทั่วโลกขึ้นอยู่กับเซิร์ฟเวอร์ที่ถูกวางยาพิษ การโจมตีด้วยการปลอมแปลง DNS เป็นคำที่กว้างกว่าซึ่งหมายถึงการจัดการระเบียน DNS

การเปลี่ยนระเบียน DNS และการบังคับให้ผู้ใช้เข้าชมไซต์ที่ควบคุมโดยผู้โจมตีถือเป็นการปลอมแปลง รวมถึงการเป็นพิษ

การโจมตีด้วยการปลอมแปลงอาจนำไปสู่การโจมตีโดยตรงบนเครือข่ายท้องถิ่น ซึ่งผู้โจมตีสามารถวางยาพิษระเบียน DNS ของเครื่องที่มีช่องโหว่ ทำให้พวกเขาสามารถขโมยข้อมูลธุรกิจหรือข้อมูลส่วนบุคคลได้

คำถามที่พบบ่อย

ในส่วนนี้ เราจะให้คำตอบสำหรับคำถามที่พบบ่อย:

ระบบชื่อโดเมน (DNS) เป็นระบบสำหรับแปลงชื่อโดเมน (สำหรับผู้ใช้) เป็นที่อยู่ IP (สำหรับเครื่อง)

อุปกรณ์แต่ละเครื่องที่เชื่อมต่อกับอินเทอร์เน็ตจะได้รับที่อยู่ IP ที่ไม่ซ้ำกัน ที่อยู่นี้ทำให้เครื่องอื่นสามารถระบุตำแหน่งอุปกรณ์ได้

ด้วย DNS ผู้ใช้ไม่จำเป็นต้องจำที่อยู่ IP ที่ยาวและซับซ้อนอีกต่อไป แต่สามารถใช้ชื่อโดเมนธรรมดาได้

การเป็นพิษของแคช DNS สามารถตรวจพบได้โดยใช้โซลูชันการวิเคราะห์ข้อมูลที่ตรวจสอบกิจกรรม DNS

มีตัวบ่งชี้หลายประการของการเป็นพิษของ DNS:

1. คำขอ DNS ที่เพิ่มขึ้นจากแหล่งที่มาที่สอบถามเซิร์ฟเวอร์ DNS ของคุณสำหรับชื่อโดเมนหลายชื่อโดยไม่ตอบกลับ

2. กิจกรรม DNS เพิ่มขึ้นอย่างมากจากแหล่งเดียวไปยังโดเมนเดียว

1. อย่าคลิกลิงก์ที่ไม่คุ้นเคยสำหรับคุณ

2. ทำความสะอาดแคช DNS ของคุณเพื่อลบข้อมูลที่ติดไวรัส

3. การใช้เครือข่ายส่วนตัวเสมือน (VPN) คุณสามารถเข้ารหัสการเข้าชมเว็บทั้งหมดของคุณผ่านเซิร์ฟเวอร์ที่เข้ารหัสแบบ end-to-end

4. คุณควรตรวจสอบแถบที่อยู่ URL ของคุณสำหรับการสะกดผิดเพื่อให้แน่ใจว่าคุณถูกนำไปยังไซต์ที่ถูกต้อง

บทสรุป

บทความนี้กล่าวถึงการเป็นพิษของ DNS วิธีการทำงาน เหตุใดจึงเป็นอันตราย วิธีป้องกันการปลอมแปลง DNS และพิษของ DNS กับการปลอมแปลง DNS

เราหวังว่าบทความนี้จะให้ข้อมูลที่เป็นประโยชน์แก่คุณ หากคุณมีคำถามหรือความคิดเห็นใด ๆ โปรดโพสต์ไว้ในส่วนความคิดเห็น

บทความล่าสุดที่เราเขียนมีอยู่ใน Facebook และ Twitter ดังนั้นเราขอแนะนำให้คุณติดตามเราที่นั่น