SQL Injection ในระบบรักษาความปลอดภัยทางไซเบอร์คืออะไร? วิธีป้องกันการโจมตี SQLi

เผยแพร่แล้ว: 2024-06-20การแทรก SQL (SQLi) คือการที่แฮกเกอร์แทรกโค้ดที่เป็นอันตรายลงในฐานข้อมูลเพื่อเข้าถึงข้อมูลที่ละเอียดอ่อน เช่น รายละเอียดส่วนบุคคลหรือข้อมูลบัตรเครดิต น่าเสียดายที่นี่เป็นหนึ่งในภัยคุกคามที่พบบ่อยที่สุดบนเว็บ ดังนั้น หากคุณเป็นเจ้าของเว็บไซต์ คุณจะต้องทำความคุ้นเคยกับการป้องกันการแทรก SQL

เมื่อคุณเรียนรู้เกี่ยวกับการโจมตี SQLi ประเภทต่างๆ และเป้าหมายทั่วไป คุณจะมีความพร้อมในการปกป้องไซต์ของคุณจากการโจมตีเหล่านั้นได้ดียิ่งขึ้น คุณอาจตัดสินใจใช้การตรวจสอบอินพุต ปรับใช้ไฟร์วอลล์เว็บแอปพลิเคชัน หรือเรียกใช้เครื่องสแกนช่องโหว่

ในโพสต์นี้ เราจะพูดถึงทุกสิ่งที่คุณจำเป็นต้องรู้เกี่ยวกับการแทรก SQL ในการรักษาความปลอดภัยทางไซเบอร์ เราจะเริ่มต้นด้วยการตอบว่า “การแทรก SQL คืออะไร” และคำถามอื่นๆ เกี่ยวกับประเภทการโจมตีและเป้าหมายที่พบบ่อยที่สุด จากนั้น เราจะมาดูความเสี่ยงและผลกระทบที่อาจเกิดขึ้นจากการโจมตี SQLi สุดท้ายนี้ เราจะแสดงวิธีป้องกันการแทรก SQL

การฉีด SQL คืออะไร?

เพื่อทำความเข้าใจพื้นฐานของการโจมตีทางไซเบอร์ทั่วไปนี้ คุณจะต้องมีความรู้เกี่ยวกับ Structured Query Language (SQL) ก่อน นี่คือภาษาโปรแกรมที่ใช้ในเว็บแอปพลิเคชันและฐานข้อมูล ช่วยให้คุณสามารถเข้าถึง จัดการ และจัดการข้อมูลที่มีโครงสร้างหรือเชิงสัมพันธ์ได้ ตารางข้อมูล SQL ประกอบด้วยคอลัมน์และแถวอย่างง่าย

คุณสามารถใช้แบบสอบถาม SQL หรือ “คำสั่ง” เพื่อเปลี่ยนแปลง เพิ่ม หรือลบข้อมูลได้ หรือคุณสามารถแยกชุดข้อมูลเพื่อการวิเคราะห์ได้

สมมติว่าคุณมีฐานข้อมูล SQL ของเงินเดือนผู้สอน และต้องการทราบว่ารายได้เหล่านี้เปรียบเทียบกันอย่างไร ในกรณีนั้น คุณอาจใช้แบบสอบถาม SQL นี้:

SELECT Id, Name, Salary, (SELECT Count(*) from instructor ii where ii.salary > i.salary) as num from instructor i;ซึ่งจะขอให้ฐานข้อมูลของคุณส่งคืนชื่อผู้สอนแต่ละคน เงินเดือน และค่าตัวเลขที่ระบุจำนวนคนที่สร้างรายได้มากกว่าศาสตราจารย์ที่ระบุในรายการ

การแทรก SQL เกิดขึ้นเมื่อแฮ็กเกอร์แทรกโค้ดที่เป็นอันตรายลงในแอปพลิเคชันหรือฐานข้อมูลของคุณเพื่อแทรกแซง ในหลายกรณี จุดมุ่งหมายคือการเข้าถึงข้อมูลที่ซ่อนอยู่หรือหลีกเลี่ยงกลไกการตรวจสอบสิทธิ์

แฮกเกอร์อาจสามารถเปลี่ยนแปลงหรือลบข้อมูลในตารางข้อมูลของคุณได้ การโจมตีแบบฉีด SQL ที่รุนแรงยิ่งขึ้นสามารถสร้างความเสียหายให้กับเซิร์ฟเวอร์หรือโครงสร้างพื้นฐานพื้นฐานของเว็บไซต์ของคุณได้ หากผู้โจมตีโอเวอร์โหลดฐานข้อมูลของคุณด้วยการสืบค้น SQL มากเกินไป นี่เป็นรูปแบบหนึ่งของการโจมตีแบบปฏิเสธการให้บริการ (DDoS) แบบกระจาย

การโจมตีแบบฉีด SQL ประเภทต่างๆ

การโจมตีแบบฉีด SQL มีสามประเภทที่แตกต่างกัน ลองมาดูพวกเขาอย่างใกล้ชิด

SQLi ในแบนด์

การโจมตี SQLi แบบอินแบนด์ (หรือเรียกอีกอย่างว่า SQLi แบบ "คลาสสิก") เป็นวิธีที่ง่ายที่สุดในการตรวจจับและหาประโยชน์ ในสถานการณ์สมมตินี้ แฮกเกอร์ใช้ช่องทางการสื่อสารเพียงช่องทางเดียวเพื่อรับการตอบกลับโดยตรง

กล่าวอีกนัยหนึ่ง พวกเขาใช้สื่อเดียวกันในการโจมตีและรับผลลัพธ์ ตัวอย่างทั่วไปประการหนึ่งคือการโจมตีที่ดำเนินการบนหน้าเว็บ

รูปแบบหลักสองประการของ in-band SQLi ได้แก่:

- การโจมตีแบบฉีด SQL แบบอิงข้อผิดพลาด นี่คือเวลาที่แฮกเกอร์แทรกข้อความค้นหาที่เป็นอันตรายลงในฐานข้อมูลเพื่อกระตุ้นให้เกิดข้อความแสดงข้อผิดพลาดโดยเจตนา เมื่อสิ่งนี้เกิดขึ้น ข้อความแสดงข้อผิดพลาดที่เกิดขึ้นจะเปิดเผยข้อมูลที่ละเอียดอ่อนซึ่งสามารถทำให้พวกเขาทำการโจมตีเพิ่มเติมและระบุฐานข้อมูลได้

- การโจมตีแบบฉีด SQL แบบยูเนี่ยน ในกรณีนี้ ผู้โจมตีใช้ตัวดำเนินการ UNION เพื่อดึงข้อมูลจากตารางมากกว่าหนึ่งตาราง ผลลัพธ์จะแสดงชุดข้อมูลที่ถูกต้องอย่างน้อยหนึ่งชุดพร้อมทั้งเปิดเผยตารางข้อมูลที่ควรซ่อนไว้

ดังที่เราได้กล่าวไปแล้ว การโจมตีเหล่านี้คือประเภทการโจมตี SQLi ที่พบบ่อยที่สุด

SQLi ตาบอด

รูปแบบการแทรก SQL ที่ซับซ้อนและเป็นความลับอีกรูปแบบหนึ่งคือการโจมตี SQLi แบบตาบอด เรียกอีกอย่างว่า "SQLi เชิงอนุมาน"

ด้วยการโจมตีทางไซเบอร์ประเภทนี้ แฮกเกอร์จะแทรกโค้ดที่เป็นอันตรายลงในเว็บแอปพลิเคชัน แต่ไม่สามารถมองเห็นผลลัพธ์ได้โดยตรง (เช่นเดียวกับ SQLi แบบคลาสสิก) นั่นหมายความว่าพวกเขากำลังทำงาน "ตาบอด" จึงเป็นที่มาของชื่อ

ในการเปิดเผยข้อมูลที่ต้องการ แฮกเกอร์สามารถส่งคำสั่ง SQL ที่เปิดเผยข้อมูลที่ละเอียดอ่อนตามการหน่วงเวลาหรือพฤติกรรมบูลีน

ด้วย Blind SQLi ตามเวลา การสืบค้นที่เป็นอันตรายจะบังคับให้ฐานข้อมูลรอตามระยะเวลาที่กำหนดก่อนจึงจะสามารถตอบสนองได้ แฮกเกอร์สามารถอนุมานได้ว่าการตอบสนองนั้นเป็น TRUE หรือ FALSE โดยขึ้นอยู่กับการหน่วงเวลา

ในขณะเดียวกัน ด้วยการโจมตี SQLi แบบบูลีนหรือตามเนื้อหา การสืบค้นจะบังคับให้ฐานข้อมูลส่งคืนผลลัพธ์ที่แตกต่างกัน ผลลัพธ์เหล่านี้ทำให้แฮกเกอร์สามารถอนุมานได้ว่าเนื้อหานั้นเป็นจริงหรือเท็จ

โดยทั่วไปแล้วการโจมตี Blind SQLi จำเป็นต้องมีการวนซ้ำหลายครั้งเพื่อดึงข้อมูลที่เพียงพอในการระบุฐานข้อมูล ด้วยเหตุนี้จึงมักดำเนินการได้ช้ากว่าและยากกว่า

แต่ข้อดี (สำหรับแฮกเกอร์) ก็คือ เนื่องจากความละเอียดอ่อน การโจมตี SQLi แบบตาบอดจึงสามารถตรวจไม่พบได้ในระยะเวลานานขึ้น เป็นผลให้ผู้กระทำความผิดทางไซเบอร์อาจสามารถดึงข้อมูลที่มีค่าได้มากกว่า (และสร้างความหายนะ) มากกว่าที่พวกเขาจะทำด้วยการโจมตี SQLi แบบคลาสสิก

นอกจากนี้ ยังเป็นที่น่าสังเกตว่าการโจมตี SQLi ที่ขับเคลื่อนด้วยบอทอาจเป็นอันตรายอย่างยิ่ง เนื่องจากทำให้แฮกเกอร์สามารถทำงานได้เร็วขึ้นมาก

SQLi นอกแบนด์

การโจมตีแบบแทรก SQL ประเภทสุดท้ายคือ SQLi นอกแบนด์ แตกต่างจากการฉีด SQL ขาเข้า รูปแบบนี้ต้องใช้ช่องทางการสื่อสารหลายช่องทางในการโจมตี

โดยทั่วไปแล้ว SQLi นอกแบนด์จะใช้ได้กับเซิร์ฟเวอร์ที่สามารถทริกเกอร์การตอบสนอง HTTPS หรือ DNS เท่านั้น (ซึ่งเป็นกรณีของฐานข้อมูล SQL ส่วนใหญ่) ตัวอย่างทั่วไปอย่างหนึ่งของ SQLi นอกแบนด์คือเมื่อแฮกเกอร์แทรกโค้ดที่กระตุ้นให้เซิร์ฟเวอร์สกัดกั้นข้อมูลรับรองการเข้าสู่ระบบของผู้ใช้ แล้วส่งไปยังปลายทางระยะไกล

เป้าหมายการฉีด SQL ทั่วไป

ตอนนี้เราได้พูดถึงรูปแบบหลักของการแทรก SQL แล้ว เรามาดูเป้าหมายที่พบบ่อยที่สุดสำหรับการโจมตีประเภทนี้กัน

1. ระบบการจัดการเนื้อหา (CMS)

ระบบจัดการเนื้อหา (CMS) ช่วยให้ผู้ใช้สามารถสร้าง แก้ไข และจัดการเนื้อหาเว็บได้ ตัวอย่างบางส่วน ได้แก่ Wix, Joomla และ WordPress

โซลูชันเหล่านี้มีความซับซ้อนและปรับแต่งได้มากกว่าผู้สร้างเว็บไซต์อย่าง Squarespace คุณสามารถใช้ CMS เช่น WordPress เพื่อสร้างเว็บไซต์ได้เกือบทุกประเภท ตั้งแต่พอร์ตโฟลิโอที่เรียบง่ายไปจนถึงร้านค้าออนไลน์ที่เจริญรุ่งเรือง

อย่างไรก็ตาม CMS จำนวนมากใช้ระบบฐานข้อมูล MySQL เพื่อจัดการเนื้อหา จากการออกแบบ สิ่งเหล่านี้ทำให้พวกเขาตกเป็นเป้าหมายของการโจมตีแบบแทรก SQL

ยิ่งไปกว่านั้น CMS บางตัวเช่น WordPress ยังเป็นโอเพ่นซอร์สอีกด้วย ซึ่งหมายความว่าซอฟต์แวร์นี้สามารถดาวน์โหลดได้ฟรีและใครๆ ก็สามารถแก้ไขได้ ในกรณีของ WordPress นั้น CMS ยังได้รับการบำรุงรักษาและการอัปเดตความปลอดภัยเป็นประจำ ซึ่งรวมถึงแพตช์ช่องโหว่ที่สำคัญ

เนื่องจากเนื้อหาของการอัปเดตเหล่านี้เผยแพร่สู่สาธารณะทางออนไลน์ แฮกเกอร์จึงสามารถศึกษาเนื้อหาเหล่านี้เพื่อเรียนรู้วิธีใช้ประโยชน์จากเนื้อหาเหล่านั้น จากนั้น พวกเขาสามารถกำหนดเป้าหมายเว็บไซต์ที่ทำงานบน WordPress เวอร์ชันเก่าและปลอดภัยน้อยกว่าได้

ยิ่งไปกว่านั้น เว็บไซต์ที่สร้างด้วย CMS มักจะมีฟีเจอร์การมีส่วนร่วม เช่น แบบฟอร์มติดต่อ แถบค้นหา และส่วนแสดงความคิดเห็น ซึ่งอาจเป็นจุดเสี่ยงสำหรับการโจมตีแบบแทรก SQL

2. ปลั๊กอินและการผสานรวมของบุคคลที่สาม

CMS จำนวนมากและเครื่องมือสร้างเว็บไซต์อื่นๆ อาศัยปลั๊กอินของบุคคลที่สามเพื่อขยายฟังก์ชันการทำงาน ตัวอย่างเช่น WordPress มีไดเร็กทอรีปลั๊กอินมากมายที่มีเครื่องมือเกือบ 60,000 รายการ

คุณสามารถใช้ปลั๊กอินเหล่านี้เพื่อเพิ่มทุกอย่างตั้งแต่โซลูชันความปลอดภัยเช่น Akismet ไปจนถึงเครื่องมือเพิ่มประสิทธิภาพเช่น Jetpack Boost

การรวมระบบทำงานคล้ายกับปลั๊กอินและส่วนขยาย ตัวอย่างเช่น โซลูชันการตลาดยอดนิยมมากมาย เช่น Mailchimp เสนอการผสานรวม (ซึ่งมักจะอำนวยความสะดวกโดยใช้ปลั๊กอินหรือส่วนขยาย)

โดยพื้นฐานแล้ว ปลั๊กอินและการผสานรวมช่วยให้ผู้ใช้สามารถสร้างเว็บไซต์ที่กำหนดเองได้ในระดับสูง แต่นักพัฒนาซอฟต์แวร์หลัก WordPress ไม่ได้ควบคุมปลั๊กอินฟรีและพรีเมียมทั้งหมดในตลาด ดังนั้นความสมบูรณ์และความปลอดภัยของเครื่องมือทุกชิ้นจึงไม่ได้รับการควบคุม ขึ้นอยู่กับเจ้าของเว็บไซต์เพื่อให้แน่ใจว่าพวกเขากำลังติดตั้งปลั๊กอินคุณภาพสูง วิธีหนึ่งในการทำเช่นนี้คือการเลือกปลั๊กอินจากไลบรารี WordPress.org

นอกจากนี้ยังขึ้นอยู่กับเจ้าของเว็บไซต์ด้วยเพื่อให้แน่ใจว่าปลั๊กอินทั้งหมดเป็นข้อมูลล่าสุด หากไม่เป็นเช่นนั้น แฮกเกอร์สามารถใช้ฐานข้อมูลที่มีช่องโหว่เพื่อใช้ประโยชน์จากซอฟต์แวร์ที่ล้าสมัย (จะมีรายละเอียดเพิ่มเติมในภายหลัง)

3. แอปพลิเคชันที่ใช้ข้อมูลจำนวนมาก

ดังที่เราได้กล่าวไปแล้ว SQL เป็นภาษาโปรแกรมที่ใช้ในระบบการจัดการฐานข้อมูล และการแทรก SQL กำหนดเป้าหมายฐานข้อมูลเหล่านี้เพื่อแยก แก้ไข เพิ่ม หรือลบข้อมูลด้วยเจตนาร้าย

โดยปกติแล้ว แอปพลิเคชันที่ใช้ข้อมูลจำนวนมากจะกลายเป็นเป้าหมายที่เป็นไปได้มากที่สุดสำหรับการโจมตีทางไซเบอร์ประเภทนี้ แฮกเกอร์จะได้รับประโยชน์สูงสุดเมื่อมีข้อมูลจำนวนมากที่ต้องถูกดึงออกมา

ดังนั้นร้านค้าออนไลน์และเว็บไซต์ขนาดใหญ่จึงมีความเสี่ยงสูงที่จะถูกโจมตีด้วย SQLi

4. รหัสเดิมและระบบที่ล้าสมัย

ดังที่เราได้กล่าวไปแล้ว ซอฟต์แวร์และระบบที่ล้าสมัยสามารถเพิ่มโอกาสให้เว็บไซต์ถูกแฮ็กผ่านการแทรก SQL ได้ โดยเฉพาะอย่างยิ่งเมื่อไซต์สร้างขึ้นจากซอฟต์แวร์โอเพ่นซอร์ส เช่น WordPress, Drupal หรือ Joomla

นั่นเป็นเพราะว่าผู้โจมตีทางไซเบอร์สามารถใช้ฐานข้อมูลหรือบันทึกสาธารณะของแพตช์รักษาความปลอดภัยเพื่อค้นหาและใช้ประโยชน์จากช่องโหว่เหล่านี้ รหัสเดิมอาจเป็นปัญหาใหญ่กับเว็บไซต์เก่าๆ

5. Data API และบริการบนเว็บ

ดังที่เราได้กล่าวไปแล้ว เว็บไซต์จำนวนมากที่สร้างบน CMS ใช้การผสานรวมปลั๊กอินที่หลากหลายเพื่อปรับปรุงกระบวนการจัดการเว็บไซต์ การบูรณาการเหล่านี้ส่วนใหญ่ทำงานได้ด้วย Data Application Programming Interfaces (API) ที่ใช้ SQL

ตัวอย่างเช่น WordPress REST API ช่วยให้ CMS สามารถสื่อสารกับแอปพลิเคชันที่จำเป็นทั้งหมดได้

ในทำนองเดียวกัน Drupal และ Joomla มี API ที่เป็นกรรมสิทธิ์ของตนเอง API เหล่านี้ช่วยให้สามารถใช้ส่วนขยายฟรีหรือพรีเมียมได้ เช่นเดียวกับบริการเว็บอื่นๆ เช่น ซอฟต์แวร์วิเคราะห์หรือความปลอดภัย

เนื่องจาก API ประมวลผลคำขออย่างต่อเนื่อง จึงมีโอกาสมากมายที่จะใช้ประโยชน์จากช่องโหว่ของ SQLi

แรงจูงใจเบื้องหลังการโจมตี SQL Injection

จนถึงตอนนี้ เราได้อธิบายโดยละเอียดแล้วว่าการแทรก SQL เกี่ยวข้องกับอะไร แต่คุณอาจยังคงสงสัยเกี่ยวกับแรงจูงใจเบื้องหลังการโจมตีเหล่านี้

ต่อไปนี้เป็นความตั้งใจที่พบบ่อยที่สุด:

- การโจรกรรมข้อมูลและการจัดการ การโจมตี SQLi หลายครั้งมีเป้าหมายเพื่อขโมยข้อมูลหรือจัดการฐานข้อมูลเพื่อดำเนินการตามคำขอที่สร้างความเสียหาย ข้อมูลที่ขโมยไปสามารถใช้เพื่อก่ออาชญากรรมทางไซเบอร์อื่นๆ เช่น การฉ้อโกงทางอีคอมเมิร์ซ หรือการขโมยข้อมูลส่วนตัว

- การกระจายมัลแวร์และแรนซัมแวร์ การโจมตีด้วยการแทรก SQL บางอย่างพยายามโจมตีฐานข้อมูล โครงสร้างพื้นฐาน หรือเซิร์ฟเวอร์ของเว็บไซต์โดยใช้มัลแวร์ พวกเขาอาจต้องการลบเว็บไซต์หรือเข้าถึงเซิร์ฟเวอร์รูท (และด้วยเหตุนี้เนื้อหาฐานข้อมูล)

- ผลกระทบต่อความสมบูรณ์และชื่อเสียงของเว็บไซต์ แรงจูงใจที่แอบแฝงมากกว่าสำหรับการโจมตี SQLi คือการทำลายชื่อเสียงของบริษัท ตัวอย่างเช่น แฮกเกอร์ที่ไม่ชอบธุรกิจของคุณอาจขโมยและเปิดเผยข้อมูลลูกค้าเพื่อส่งข้อความ

แน่นอนว่า สิ่งสำคัญคือต้องเข้าใจแรงจูงใจเบื้องหลังการโจมตีทางไซเบอร์เหล่านี้ แต่การตระหนักถึง ผลกระทบ ของการแทรก SQL ที่เป็นอันตรายก็มีความสำคัญเช่นกัน เราจะพูดถึงเรื่องนี้ในหัวข้อถัดไป

ผลกระทบของการโจมตีแบบฉีด SQL

เราจะเริ่มต้นด้วยผลกระทบที่ร้ายแรงน้อยกว่าต่อผู้เข้าชมเว็บไซต์ของคุณ สิ่งเหล่านี้ส่วนใหญ่เป็นความไม่สะดวกซึ่งอาจนำไปสู่ประสบการณ์การใช้งานที่ไม่ดี

โดยพื้นฐานแล้ว เมื่อผู้โจมตี SQLi แก้ไขตารางข้อมูลของคุณ อาจนำไปสู่ปัญหาต่อเนื่องที่รบกวนการทำงานของหน้าเว็บ แบบฟอร์มออนไลน์ และอื่นๆ ของคุณ ไม่ควรมองข้ามผลลัพธ์เชิงลบนี้ เนื่องจากผู้เยี่ยมชมคาดหวังที่จะใช้เว็บไซต์ของคุณโดยไม่มีปัญหา การประสบปัญหาอาจทำให้พวกเขาออกจากเว็บไซต์ของคุณ

เมื่อพูดถึงธุรกิจและองค์กร ผลกระทบอาจรุนแรงกว่านี้ โดยเฉพาะอย่างยิ่ง ร้านค้าออนไลน์มีแนวโน้มที่จะเก็บข้อมูลลูกค้าที่ละเอียดอ่อนจำนวนมาก เช่น ที่อยู่ทางกายภาพสำหรับการจัดส่ง และหมายเลขบัตรเครดิตสำหรับการชำระเงิน

หากการโจมตี SQLi นำไปสู่การละเมิดข้อมูล ข้อมูลส่วนบุคคลของลูกค้าของคุณอาจถูกขายให้กับนักหลอกลวงได้ สิ่งนี้อาจทำให้พวกเขาเสี่ยงต่อแผนการฟิชชิ่ง การโจรกรรมข้อมูลประจำตัว การฉ้อโกงบัตรเครดิต และอื่นๆ อีกมากมาย นอกจากนี้ยังอาจสร้างความเสียหายต่อชื่อเสียงของธุรกิจของคุณหรือนำไปสู่การสูญเสียทางการเงิน

นอกจากนี้ การไม่ปกป้องข้อมูลที่ละเอียดอ่อนของผู้ใช้อาจส่งผลให้ไม่ปฏิบัติตามมาตรฐานความปลอดภัยออนไลน์บางประเภทหรือกฎหมายคุ้มครองข้อมูล เช่น PCI-DSS และ GDPR

สิ่งนี้อาจทำให้บริษัทต่างๆ มีความเสี่ยงมากขึ้นที่จะถูกดำเนินคดีในกรณีที่มีการละเมิดข้อมูล แน่นอนว่าความเสี่ยงจะสูงขึ้นหากธุรกิจออนไลน์ของคุณอยู่ในอุตสาหกรรมที่มีการควบคุม เช่น การดูแลสุขภาพหรือการเงิน เนื่องจากบริษัทดังกล่าวอยู่ภายใต้มาตรฐานที่สูงกว่าในด้านความเป็นส่วนตัวและการปกป้องข้อมูล ตัวอย่างเช่น แนวทางปฏิบัติทางการแพทย์จะต้องปฏิบัติตามข้อกำหนดของ HIPAA

วิธีป้องกันการโจมตีแบบฉีด SQL

ตอนนี้คุณรู้เกี่ยวกับผลกระทบที่อาจเกิดขึ้นจากการฉีด SQL แล้ว เราจะแสดงวิธีป้องกันการแทรก SQL ให้คุณทราบ เราจะอธิบายกลยุทธ์ต่างๆ กว่า 7 กลยุทธ์ที่คุณสามารถนำไปปฏิบัติได้

1. ใช้การตรวจสอบอินพุต

หนึ่งในกลยุทธ์การป้องกันการฉีด SQL ที่ดีที่สุดคือการใช้การตรวจสอบอินพุต สิ่งนี้สามารถช่วยให้แน่ใจว่าเฉพาะผู้ใช้ที่ถูกกฎหมายเท่านั้นที่โต้ตอบกับฐานข้อมูลของคุณ — และในลักษณะที่เหมาะสม

มีเทคนิคการตรวจสอบข้อมูลที่มีประสิทธิภาพมากมายที่คุณสามารถใช้กับ SQL ได้ สำหรับผู้เริ่มต้น คุณสามารถลองใช้ข้อจำกัด SQL ในตัว เช่น UNIQUE หรือ NOT NULL

นอกจากนี้ คุณอาจต้องการใช้ข้อมูลและประเภทการแสดงผลเพื่อกำหนดวิธีการจัดเก็บและนำเสนอข้อมูล คุณยังสามารถใช้นิพจน์ทั่วไป (RegEx) เพื่อกำหนดรูปแบบข้อมูลที่ยอมรับได้

ด้วยกลยุทธ์เหล่านี้ ผู้โจมตี SQLi จะถูกหยุดยั้งเนื่องจากอินพุตที่ชั่วร้ายจะถูกทำเครื่องหมายว่าไม่ถูกต้อง

2. อัปเดตซอฟต์แวร์และฐานข้อมูลของคุณเป็นประจำ

ตามที่กล่าวไว้ ซอฟต์แวร์ล้าสมัยประเภทต่างๆ อาจตกเป็นเป้าหมายของผู้โจมตี SQLi โดยเฉพาะอย่างยิ่งหากคุณใช้ซอฟต์แวร์โอเพ่นซอร์ส ดังนั้นวิธีที่ง่ายที่สุดวิธีหนึ่งในการป้องกันการโจมตีแบบแทรก SQL คือการอัปเดตซอฟต์แวร์และฐานข้อมูลของคุณเป็นประจำ กระบวนการนี้จะขึ้นอยู่กับ CMS หรือเครื่องมือสร้างเว็บไซต์ที่คุณใช้

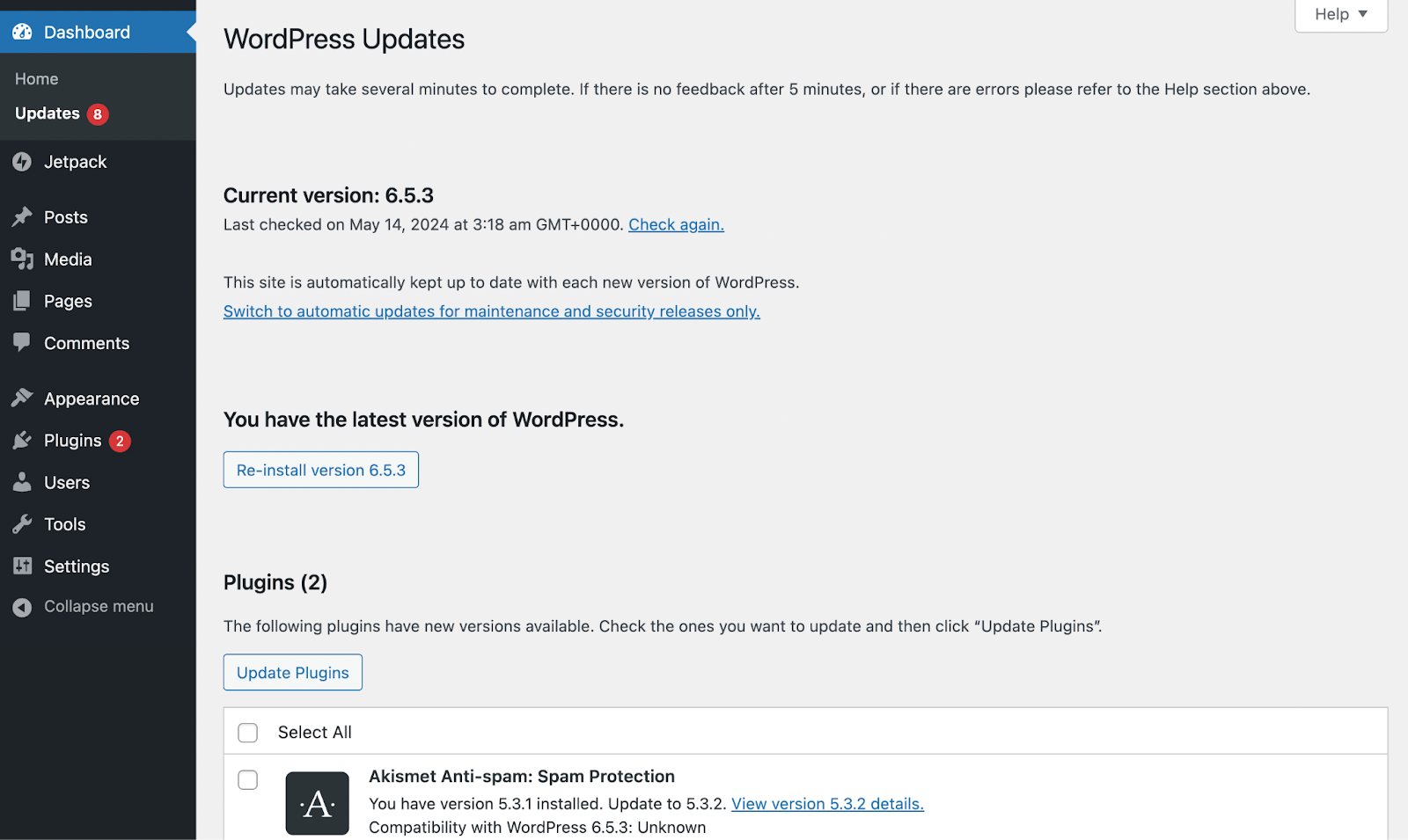

ด้วย WordPress การอัพเดตซอฟต์แวร์หลักนั้นเป็นเรื่องง่าย ไปที่ แดชบอร์ด → อัปเดต

คุณจะเห็นการแจ้งเตือนสีแดงเมื่อคุณมีการอัปเดตใดๆ ที่พร้อมใช้งาน แต่คุณยังสามารถตรวจสอบสิ่งเหล่านี้ได้ตลอดเวลา ที่ด้านบน คุณสามารถอัปเดต WordPress ได้ เลื่อนลงเพื่ออัปเดตปลั๊กอินหรือธีม

ก่อนที่คุณจะอัปเดตซอฟต์แวร์ใดๆ สิ่งสำคัญคือต้องสำรองข้อมูลเว็บไซต์ของคุณ การอัปเดตอาจทำให้เกิดปัญหาที่ไม่คาดคิดบนไซต์ของคุณ โดยเฉพาะอย่างยิ่งหากคุณได้ติดตั้งปลั๊กอินจำนวนมาก

คุณไม่สามารถคาดเดาได้ว่าซอฟต์แวร์ที่อัปเดตจะโต้ตอบกับเครื่องมืออื่นๆ บนไซต์ของคุณอย่างไร ดังนั้น ตามกฎทั่วไป คุณจะต้องหลีกเลี่ยงการติดตั้งปลั๊กอิน WordPress มากเกินไป

ตามหลักการแล้ว คุณจะสร้างการสำรองข้อมูลอัตโนมัติเพื่อไม่ให้ข้อมูลสำคัญสูญหาย หรือคุณอาจต้องการใช้ไซต์ชั่วคราวเพื่อทดสอบการอัปเดตก่อนที่จะเผยแพร่

การอัปเดตฐานข้อมูลของคุณอาจเกี่ยวข้องมากขึ้น ขอย้ำอีกครั้งว่าจะขึ้นอยู่กับแพลตฟอร์มที่คุณใช้

ด้วย WordPress มีหลายวิธีในการล้างและเพิ่มประสิทธิภาพฐานข้อมูลของคุณ หากคุณเป็นผู้ใช้ที่มีประสบการณ์มากกว่า คุณอาจต้องการอัปเดตฐานข้อมูลของคุณโดยใช้ phpMyAdmin

การติดตั้งปลั๊กอินเช่น Jetpack Akismet Anti-Spam ยังช่วยให้ฐานข้อมูลของคุณอยู่ในสถานะที่เหมาะสมที่สุดอีกด้วย

เนื่องจากจะช่วยลดจำนวนความคิดเห็นที่เป็นสแปมและการส่งแบบฟอร์มที่คุณได้รับ สิ่งนี้สามารถบล็อกการโจมตี SQLi ตามพฤติกรรมที่น่าสงสัยได้

เราปกป้องไซต์ของคุณ คุณดำเนินธุรกิจของคุณ

Jetpack Security ให้การรักษาความปลอดภัยไซต์ WordPress ที่ครอบคลุมและใช้งานง่าย รวมถึงการสำรองข้อมูลแบบเรียลไทม์ ไฟร์วอลล์แอปพลิเคชันเว็บ การสแกนมัลแวร์ และการป้องกันสแปม

รักษาความปลอดภัยเว็บไซต์ของคุณ3. ใช้การควบคุมการเข้าถึงตามบทบาท (RBAC)

เว็บไซต์ขนาดใหญ่มักจะมีผู้คนจำนวนมากทำงานร่วมกันที่ส่วนหลัง ตัวอย่างเช่น ไซต์อีคอมเมิร์ซที่มีบล็อกอาจมีนักพัฒนาซอฟต์แวร์ นักออกแบบเว็บไซต์ ผู้จัดการร้านค้า ผู้เชี่ยวชาญด้านการตลาด และนักเขียนบล็อกต่างๆ

หากผู้ใช้เหล่านี้ได้รับการอนุญาตมากเกินไป พวกเขาอาจสร้างช่องโหว่ด้านความปลอดภัยบนไซต์ของคุณโดยไม่ตั้งใจ ซึ่งรวมถึงช่องโหว่ที่นำไปสู่การโจมตี SQLi ด้วย

ดังนั้น คุณจะต้องใช้การควบคุมการเข้าถึงตามบทบาท (RBAC) เมื่อคุณทำเช่นนี้ ให้พิจารณาหลักการของสิทธิพิเศษน้อยที่สุด ซึ่งเป็นแนวทางปฏิบัติที่ดีในการรักษาความปลอดภัยทางไซเบอร์

ด้วยแนวทางนี้ คุณจะให้สิทธิ์ขั้นต่ำแก่ผู้ใช้แต่ละรายที่จำเป็นในการปฏิบัติงานของตน ตัวอย่างเช่น นักเขียนบล็อกของเว็บไซต์เสื้อผ้าควรสามารถสร้างโพสต์ได้เท่านั้น และไม่สามารถเข้าถึงส่วนอื่นๆ ที่ละเอียดอ่อนกว่าของเว็บไซต์ เช่น แคตตาล็อกผลิตภัณฑ์

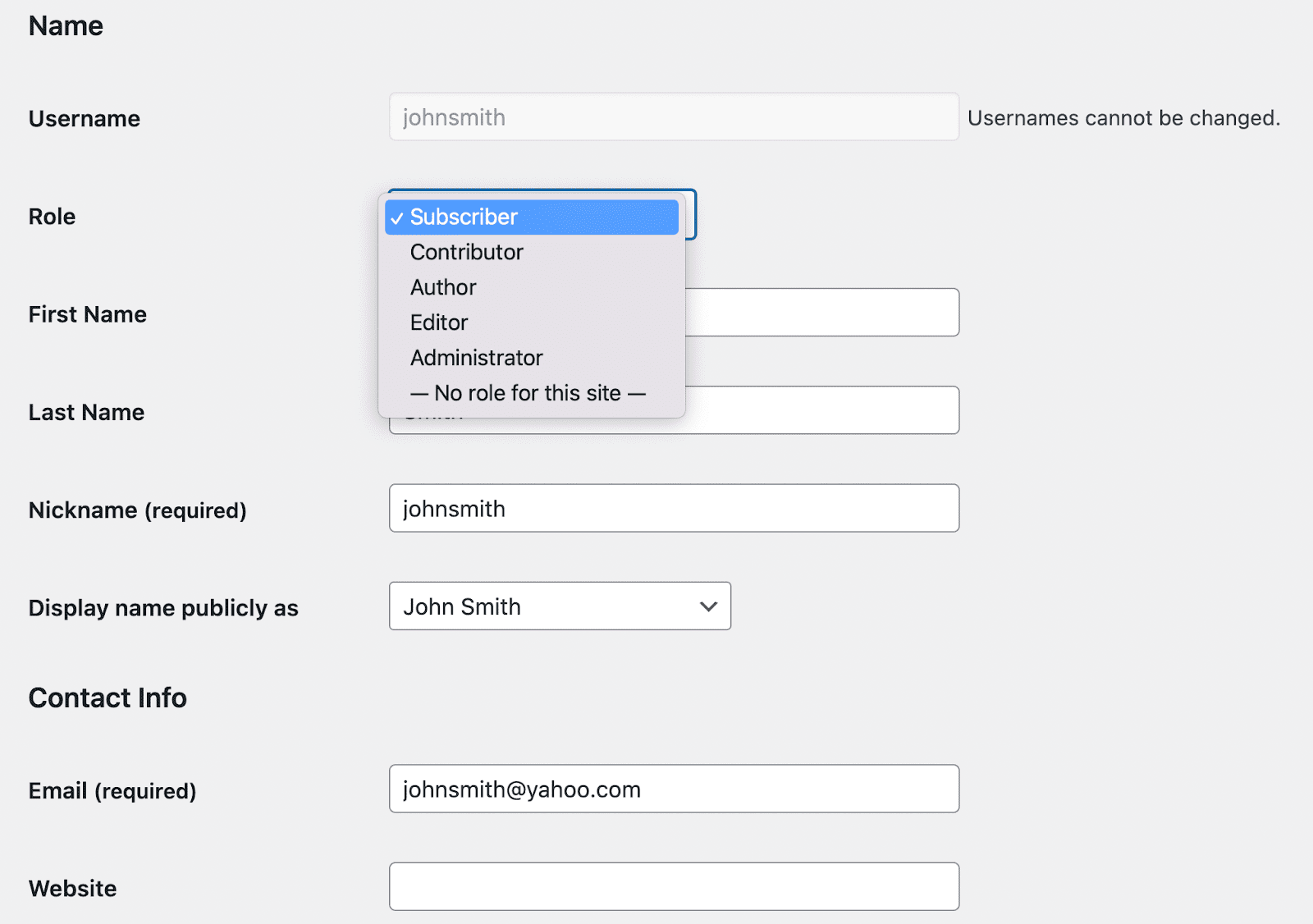

ด้วย WordPress คุณสามารถมอบหมายบทบาทผู้ใช้ทั้งหมดได้อย่างง่ายดาย โดยไปที่ ผู้ใช้ → ผู้ใช้ทั้งหมด จากนั้น ค้นหาผู้ใช้ที่ต้องการและคลิก แก้ไข

ในเมนูแบบเลื่อนลง บทบาท คุณจะสามารถเลือกบทบาทที่เหมาะสมที่สุดสำหรับบุคคลนั้นได้ บทบาทผู้ใช้ WordPress มีห้าบทบาทตามค่าเริ่มต้น แต่คุณจะได้รับมากขึ้นเมื่อคุณติดตั้งปลั๊กอินบางตัว เช่น WooCommerce

4. ปรับใช้ไฟร์วอลล์แอปพลิเคชันเว็บ (WAF)

ไฟร์วอลล์เว็บแอปพลิเคชัน (WAF) เป็นอีกหนึ่งการป้องกันการโจมตีแบบแทรก SQL ที่ยอดเยี่ยม นี่คือซอฟต์แวร์ที่อยู่ระหว่างแอปพลิเคชันไคลเอนต์และเว็บเซิร์ฟเวอร์ และกรองการรับส่งข้อมูลทั้งหมด (ทั้งขาเข้าและขาออก)

WAF ค้นหากิจกรรมและคำขอที่น่าสงสัย โดยบล็อกเมื่อจำเป็น โซลูชันการรักษาความปลอดภัยนี้เหมาะอย่างยิ่งสำหรับการป้องกันการแทรก SQL เนื่องจากการโจมตีบางอย่างสามารถตรวจพบ WAF ได้ง่าย

นอกจากนี้ WAF บางตัวยังให้คุณตั้งกฎสำหรับที่อยู่ IP ได้ คุณสามารถสร้างรายการที่อนุญาตและรายการที่บล็อกเพื่อควบคุมผู้ที่สามารถเข้าถึงเว็บไซต์ของคุณได้

ผู้ให้บริการโฮสติ้งที่ได้รับการจัดการบางรายจะติดตั้งและจัดการ WAF ให้กับคุณ มิฉะนั้นคุณอาจต้องซื้อไฟร์วอลล์ของคุณเอง Jetpack Scan เป็นโซลูชั่นที่ทรงพลังสำหรับเว็บไซต์ WordPress และยังมีการสแกนมัลแวร์อัตโนมัติอีกด้วย

5. เรียกใช้เครื่องสแกนช่องโหว่

เครื่องสแกนช่องโหว่สามารถช่วยปกป้องไซต์ของคุณจากภัยคุกคามทั่วไปมากมาย รวมถึงการโจมตี SQLi เพียงตรวจสอบไซต์ของคุณเป็นประจำและเปรียบเทียบการค้นพบกับฐานข้อมูลช่องโหว่ที่ทราบ

สำหรับเว็บไซต์ WordPress ฐานข้อมูลสุดท้ายคือ WPScan

ด้วยเอกสารช่องโหว่มากกว่า 50,000 รายการ นี่จึงเป็นหนึ่งในฐานข้อมูลช่องโหว่ที่ใหญ่ที่สุด คุณสามารถเข้าถึงข้อมูลสำคัญนี้ได้เมื่อคุณติดตั้ง Jetpack Protect

6. ดำเนินการทดสอบการเจาะ

ในการรักษาความปลอดภัยทางไซเบอร์ การทดสอบการเจาะระบบ (หรือเรียกง่ายๆ ว่า "การทดสอบการเจาะ") หมายถึงการโจมตีทางไซเบอร์จำลองที่มีจุดมุ่งหมายเพื่อเปิดเผยช่องโหว่ สิ่งนี้เรียกอีกอย่างว่า “การแฮ็กอย่างมีจริยธรรม” และอาจเป็นอีกวิธีที่ยอดเยี่ยมในการป้องกันการโจมตีแบบแทรก SQL

ด้วยการทดสอบการเจาะระบบที่ครอบคลุม ผู้เชี่ยวชาญด้านความปลอดภัยบนเว็บจะวิเคราะห์เว็บไซต์ของคุณให้ได้มากที่สุด ซึ่งอาจรวมถึงระบบ เครือข่าย ซอฟต์แวร์หลัก ปลั๊กอิน ฯลฯ

เมื่อ Pentester ได้ระบุช่องโหว่แล้ว พวกเขาจะพยายามหาประโยชน์จากช่องโหว่เหล่านั้น (โดยปกติจะอยู่บนเว็บไซต์ชั่วคราว) ด้วยวิธีนี้ พวกเขาสามารถประเมินความเสี่ยงได้อย่างมีประสิทธิภาพมากขึ้นและให้คำแนะนำในการขจัดช่องโหว่เหล่านี้

กลยุทธ์นี้เกี่ยวข้องกับการจ้างผู้เชี่ยวชาญด้านความปลอดภัยบนเว็บ ดังนั้นจึงอาจมีค่าใช้จ่ายสูง แต่ถ้าคุณเป็นเจ้าของเว็บไซต์ขนาดใหญ่หรือร้านค้าออนไลน์ การเพนเทสสามารถช่วยปกป้องข้อมูลของคุณได้

7. ติดตั้งปลั๊กอินความปลอดภัยแบบครบวงจร

หากคุณต้องการปกป้องเว็บไซต์ของคุณจากการโจมตี SQLi ในลักษณะที่มีประสิทธิภาพสูง คุณอาจลองใช้ปลั๊กอินความปลอดภัยแบบครบวงจร โดยทั่วไปจะรวมชุดคุณลักษณะด้านความปลอดภัยมากมาย รวมถึงเครื่องมือหลายอย่างที่เราได้พูดคุยไปแล้ว

ตัวอย่างเช่น อาจมี WAF, เครื่องสแกนช่องโหว่, ซอฟต์แวร์ป้องกันสแปม และการสำรองข้อมูลอัตโนมัติ

Jetpack Security มาพร้อมกับทุกสิ่งที่คุณต้องการสำหรับการป้องกันการฉีด SQL ใน WordPress เราจะเจาะลึกคุณลักษณะด้านความปลอดภัยเหล่านี้เพิ่มเติมในหัวข้อถัดไป

Jetpack Security ช่วยป้องกัน SQL Injections บน WordPress ได้อย่างไร

หากคุณเป็นเจ้าของเว็บไซต์ WordPress Jetpack Security เป็นหนึ่งในโซลูชั่นที่ดีที่สุดในการป้องกันการโจมตีแบบ SQL Inject มันมีปลั๊กอินความปลอดภัย WordPress หลายตัว: Jetpack VaultPress Backup, Jetpack Scan และ Akismet Anti-Spam

นั่นหมายถึง Jetpack Security มีคุณสมบัติป้องกันการแทรก SQL เกือบทั้งหมดที่กล่าวถึงในบทความนี้ ซึ่งรวมถึง:

- ไฟร์วอลล์แอปพลิเคชันเว็บ

- เครื่องสแกนช่องโหว่ที่แข็งแกร่ง

- การสแกนมัลแวร์อัตโนมัติ

- ซอฟต์แวร์ป้องกันสแปม (เพื่อป้องกันสแปมความคิดเห็นและสแปมแบบฟอร์มที่เป็นอันตราย)

ยิ่งไปกว่านั้น คุณยังจะได้รับโซลูชั่นการสำรองข้อมูลที่สมบูรณ์แบบ ซึ่งช่วยให้คุณสำรองข้อมูลอัตโนมัติแบบเรียลไทม์ได้

ด้วย VaultPress Backup คุณจะไม่ต้องกังวลกับการสร้างสำเนาของไซต์ของคุณเมื่อทำการอัปเดตและบำรุงรักษาตามปกติ เนื่องจากคุณจะมีสำเนาของไซต์ของคุณตามต้องการเสมอ

วิธีการติดตั้ง Jetpack Security

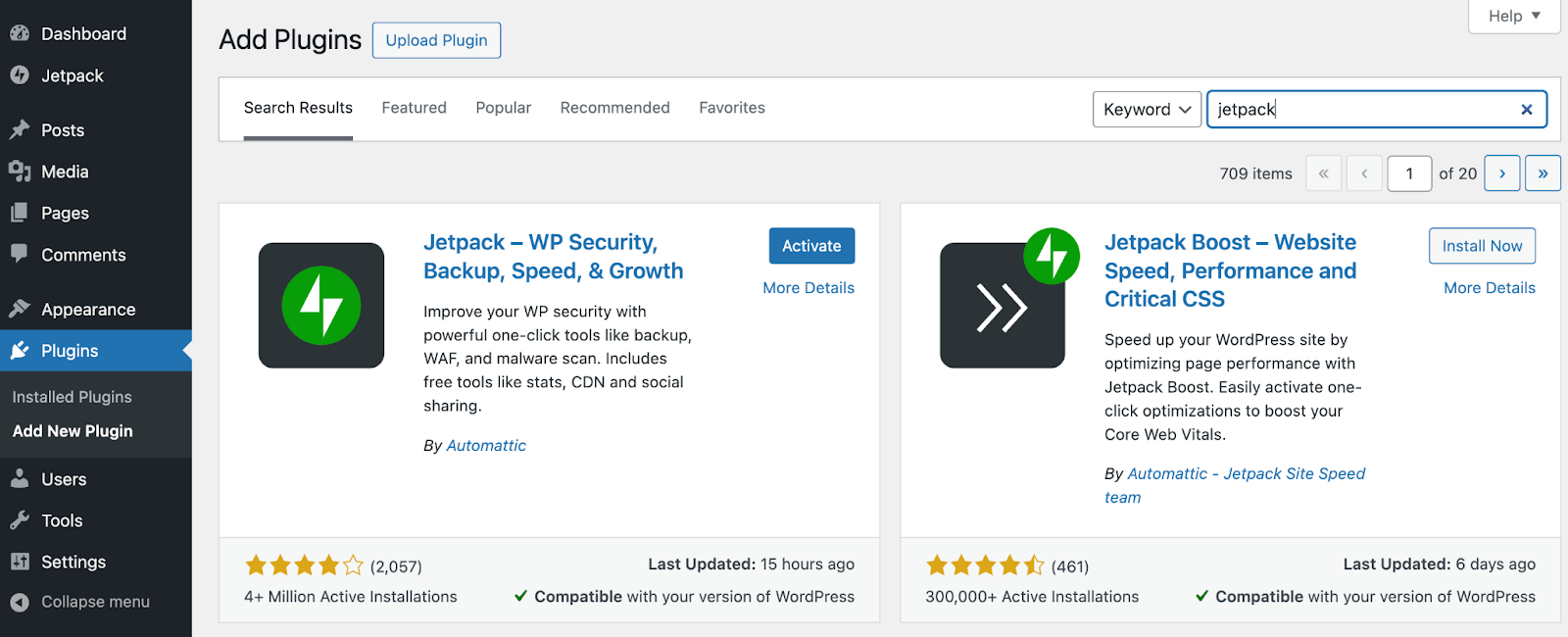

ต่อไปนี้เป็นวิธีติดตั้ง Jetpack Security ใน WordPress ในการเริ่มต้น ให้ไปที่แดชบอร์ด WordPress ของคุณ ไปที่ ปลั๊กอิน → เพิ่มปลั๊กอินใหม่ และค้นหา “Jetpack”

คลิกที่ ติดตั้งทันที ตามด้วย เปิดใช้งาน จากนั้นระบบจะขอให้คุณตั้งค่า Jetpack หากคุณยังไม่มีบัญชี WordPress.com คุณจะต้องสร้างบัญชีและเชื่อมต่อกับเว็บไซต์ของคุณ

หลังจากนั้น คุณจะต้องเลือกแผน Jetpack Security และดำเนินการซื้อให้เสร็จสิ้น มันง่ายอย่างนั้น!

จากนั้นคุณจะสามารถกำหนดค่า WAF เรียกใช้การสแกนช่องโหว่ครั้งแรก และอื่นๆ อีกมากมาย สำหรับรายละเอียดเพิ่มเติมเกี่ยวกับการตั้งค่า Jetpack โปรดดูคำแนะนำในการเริ่มต้นใช้งาน

คำถามที่พบบ่อย

ถึงตอนนี้ เราได้กล่าวถึงการแทรก SQL ในความปลอดภัยทางไซเบอร์ไปมากแล้ว เพื่อสรุปประเด็นต่างๆ เราจะตรวจสอบคำถามที่พบบ่อยบางส่วนในหัวข้อนี้

SQL คืออะไร?

SQL เป็นภาษาโปรแกรมที่เป็นที่นิยมบนเว็บแอปพลิเคชันและฐานข้อมูล ช่วยให้คุณสามารถเข้าถึง จัดการ และจัดการข้อมูลที่มีโครงสร้างหรือเชิงสัมพันธ์ได้ ตารางข้อมูล SQL ประกอบด้วยคอลัมน์และแถวอย่างง่าย

แบบสอบถาม SQL คืออะไร?

การสืบค้น SQL หรือที่เรียกว่า “คำสั่ง” หรือ “คำสั่ง” ช่วยให้คุณสามารถจัดการข้อมูลได้ คุณสามารถใช้เพื่อเพิ่ม ลบ หรือแก้ไขข้อมูลได้ หรือคุณสามารถใช้เพื่อแยกชุดข้อมูลได้ แบบสอบถาม SQL ที่พบบ่อยที่สุดคือ SELECT, DELETE, UPDATE, DROP TABLE และ INSERT INTO

SQL Inject คืออะไร และทำงานอย่างไร?

การแทรก SQL เกิดขึ้นเมื่อแฮ็กเกอร์แทรกโค้ดที่เป็นอันตรายลงในเว็บแอปพลิเคชันหรือฐานข้อมูล บ่อยครั้งที่เป้าหมายของการโจมตี SQLi คือการเข้าถึงข้อมูลที่ละเอียดอ่อนหรือเลี่ยงมาตรการตรวจสอบสิทธิ์

แฮกเกอร์ SQLi อาจพยายามเปลี่ยนแปลงหรือลบข้อมูลในตารางข้อมูลและสร้างความเสียหายให้กับการดำเนินงานของเว็บไซต์ของคุณ การโจมตีแบบฉีด SQL ที่รุนแรงยิ่งขึ้นสามารถสร้างความเสียหายให้กับเว็บเซิร์ฟเวอร์หรือโครงสร้างพื้นฐานของคุณได้ ผู้โจมตียังสามารถโอเวอร์โหลดฐานข้อมูลของคุณด้วยการสืบค้น SQL เพื่อทำการโจมตี DDoS

อะไรคือสัญญาณที่พบบ่อยที่สุดของการโจมตีแบบฉีด SQL?

เนื่องจากการโจมตีแบบแทรก SQL ใช้คำค้นหาที่เป็นอันตรายเพื่อแฮ็กไซต์ของคุณ ตัวบ่งชี้ที่ใหญ่ที่สุดคือข้อความค้นหาที่ผิดปกติจำนวนมากไปยังฐานข้อมูลของคุณ

ในทำนองเดียวกัน หากคุณสังเกตเห็นว่าเว็บแอปพลิเคชันของคุณทำงานผิดปกติ นี่อาจเป็นสัญญาณว่าผู้โจมตี SQLi ได้เข้าไปยุ่งเกี่ยวกับมัน คุณอาจได้รับการร้องขอการเข้าถึงฐานข้อมูล สังเกตเห็นการเปลี่ยนแปลงที่ไม่คาดคิดกับข้อมูลของคุณ หรือพบว่าผู้ใช้บางรายได้รับสิทธิพิเศษมากกว่าที่ควรจะเป็น

ฉันจะรู้ได้อย่างไรว่าเว็บไซต์ของฉันเสี่ยงต่อการถูกแทรก SQL?

เว็บไซต์ใดก็ตามที่ใช้ SQL มีความเสี่ยงที่จะถูกโจมตีแบบแทรก SQL ความเสี่ยงจะสูงขึ้นหากคุณใช้ CMS, เครื่องมือและปลั๊กอินของบริษัทอื่น, รหัสเดิมและระบบที่ล้าสมัย, แอปที่เน้นข้อมูลสูง หรือ API ข้อมูล

ไฟร์วอลล์แอปพลิเคชันเว็บ (WAF) มีบทบาทอย่างไรในการป้องกันการโจมตี SQLi

WAF กรองการรับส่งข้อมูลขาเข้าและขาออกทั้งหมด ดังนั้นในหลายกรณี พวกเขาสามารถระบุและบล็อกคำขอที่น่าสงสัยได้อย่างรวดเร็ว ดังนั้นจึงหยุดการโจมตี SQLi ในเส้นทางของพวกเขา

เมื่อคุณใช้ WAF ระดับพรีเมียม เช่นเดียวกับที่มาพร้อมกับ Jetpack Security คุณสามารถสร้างรายการที่อนุญาตได้ ด้วยวิธีนี้ คุณสามารถตัดสินใจได้ว่าที่อยู่ IP ใดที่ได้รับอนุญาตให้โต้ตอบกับเว็บไซต์ของคุณ

หรือคุณสามารถสร้างรายการบล็อกที่ป้องกันไม่ให้แฮกเกอร์ที่รู้จักพยายามโจมตีไซต์ของคุณ

ฉันจะแน่ใจได้อย่างไรว่าปลั๊กอินของฉันไม่ทำให้เกิดช่องโหว่ในการแทรก SQL

วิธีที่ดีที่สุดเพื่อให้แน่ใจว่าปลั๊กอินที่ติดตั้งไว้จะไม่เปิดไซต์ของคุณต่อการโจมตี SQLi ที่อาจเกิดขึ้นคือการใช้เครื่องสแกนช่องโหว่เช่นเดียวกับที่มีให้ใน Jetpack Security

Jetpack Security: ปกป้องไซต์ WordPress ของคุณจากการแทรก SQL

การโจมตีแบบแทรก SQL เกิดขึ้นเมื่อแฮกเกอร์โจมตีฐานข้อมูลของคุณโดยใช้คำสั่งที่เป็นอันตราย สิ่งเหล่านี้สามารถนำไปสู่การละเมิดข้อมูลและทำให้ข้อมูลส่วนบุคคลของคุณตกอยู่ในความเสี่ยง สำหรับธุรกิจออนไลน์ สิ่งนี้อาจส่งผลเสียต่อชื่อเสียงและการสูญเสียรายได้ ในขณะเดียวกันก็สามารถสร้างความเสียหายต่อประสบการณ์ผู้ใช้และทำให้ลูกค้าของคุณถูกหลอกลวงออนไลน์เช่นฟิชชิ่ง

ข่าวดีก็คือ มีวิธีมากมายในการป้องกันการโจมตีแบบแทรก SQL คุณสามารถเริ่มต้นด้วยการใช้การตรวจสอบอินพุตและการควบคุมการเข้าถึงตามบทบาท หากคุณต้องการเพิ่มความปลอดภัยของคุณจริงๆ คุณสามารถรับไฟร์วอลล์เว็บแอปพลิเคชันและเครื่องสแกนช่องโหว่ได้

หรือคุณสามารถติดตั้งปลั๊กอินความปลอดภัยแบบ all-in-one เช่น Jetpack Security เพื่อรับฟีเจอร์ความปลอดภัยหลายอย่างที่รวมเข้าด้วยกัน ซึ่งรวมถึงการสำรองข้อมูลแบบเรียลไทม์ เครื่องสแกนมัลแวร์และซอฟต์แวร์ป้องกันสแปม ลงทะเบียน Jetpack Security วันนี้!