วิธีการปกป้องเว็บไซต์ของคุณจากการโจมตีด้วย WordPress Brute Force?

เผยแพร่แล้ว: 2022-04-22การ โจมตีด้วยกำลังดุร้ายของ WordPress นั้นล้นหลาม แม้กระทั่งก่อนที่การโจมตีจะสำเร็จ

ผู้ดูแลไซต์หลายคนเห็นว่าทรัพยากรเซิร์ฟเวอร์หมดลงอย่างรวดเร็ว ไซต์ของพวกเขาไม่ตอบสนองหรือหยุดทำงานทันที ทำให้ผู้ใช้จริงถูกล็อกไม่ให้ใช้งาน ปัญหาคือคุณสามารถรู้สึกหมดหนทางเมื่อบอทกำลังเดรัจฉานทุบหน้าเข้าสู่ระบบพยายามเข้าไปที่ wp-admin ของคุณ

แต่คุณไม่ได้ช่วยอะไร หากคุณพบว่ามีการพยายามเข้าสู่ระบบที่ไม่สำเร็จหลายครั้งสำหรับผู้ใช้รายเดียว ซึ่งอาจมาจากหลาย IP แสดงว่าคุณมาถูกที่แล้ว

ในบทความนี้ เราจะอธิบายลักษณะของการโจมตีแบบเดรัจฉานของ WordPress และวิธีป้องกันไซต์ของคุณจากการโจมตีเหล่านี้

TL; DR ปกป้องไซต์ของคุณจาก WordPress โดยเปิดใช้งานการป้องกันการเข้าสู่ระบบของ MalCare ป้องกันบอทที่ไม่ดีจากการโจมตีเว็บไซต์ของคุณด้วยไฟร์วอลล์ที่ทรงพลังและการป้องกันบอทแบบบูรณาการเช่นกัน รักษาไซต์ ข้อมูล และผู้ใช้ของคุณให้ปลอดภัยด้วย MalCare ปลั๊กอินความปลอดภัยที่ดีที่สุดสำหรับการป้องกันความดุร้ายใน WordPress

การโจมตีด้วยกำลังดุร้ายของ WordPress คืออะไร?

การโจมตีด้วยกำลังดุร้ายของ WordPress เป็น ความพยายามในการเข้าถึง wp-admin ของคุณโดยไม่ได้รับอนุญาตโดยลองใช้ชื่อผู้ใช้และรหัสผ่าน ที่หลากหลาย แฮกเกอร์ได้พัฒนาบอทเพื่อโจมตีหน้าเข้าสู่ระบบอย่างต่อเนื่องด้วยข้อมูลประจำตัวโดยผ่านการลองผิดลองถูก

บ่อยครั้งที่บอทลองใช้ชุดรหัสผ่านจากพจนานุกรม ดังนั้นจึงเรียกอีกอย่างว่าการโจมตีด้วยพจนานุกรมหรือการโจมตีโดยเดารหัสผ่าน การโจมตีสามารถกำหนดค่าให้มาจากที่อยู่ IP ที่แตกต่างกัน ดังนั้นจึงหลีกเลี่ยงมาตรการรักษาความปลอดภัยขั้นพื้นฐาน มีการโจมตีด้วยกำลังเดรัจฉานประเภทอื่น ๆ ซึ่งเราจะกล่าวถึงในบทความต่อไป

เป้าหมายของการโจมตีแบบเดรัจฉานคือการเข้าถึง wp-admin ของคุณ จากนั้นส่วนใหญ่จะติดตั้งมัลแวร์บนไซต์ของคุณ

วิธีป้องกันไซต์ของคุณจากการโจมตีแบบเดรัจฉานของ WordPress (9 วิธี)

การประสบกับการโจมตีด้วยกำลังเดรัจฉานนั้นน่ากลัว โดยเฉพาะอย่างยิ่งเพราะรู้สึกเหมือนไม่มีอะไรที่คุณสามารถทำได้เพื่อหยุดมัน นอกจากนี้ ผลของการโจมตีจะมองเห็นได้ทันที ไซต์ส่วนใหญ่มีทรัพยากรเซิร์ฟเวอร์จำกัด ซึ่งถูกใช้ไปอย่างรวดเร็ว และบ่อยครั้งไซต์ที่ถูกโจมตีจะล่มอย่างสมบูรณ์

โชคดีที่คุณสามารถป้องกันการโจมตีแบบเดรัจฉานใน WordPress ได้มากมาย นี่คือรายการขั้นตอนการป้องกันกำลังดุร้ายของ WordPress ที่จะบล็อกการโจมตีส่วนใหญ่ และลดผลกระทบที่เลวร้ายที่สุดสำหรับมาตรการที่ดี

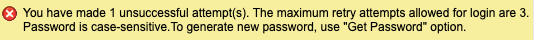

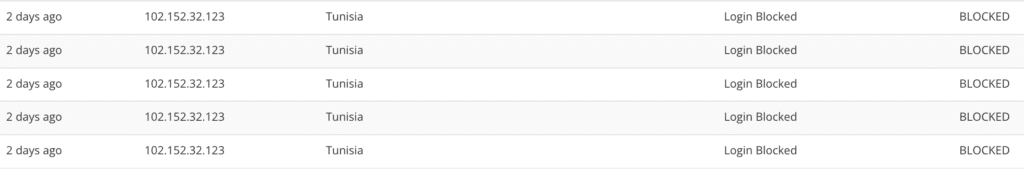

1. จำกัดความพยายามในการเข้าสู่ระบบ

วิธีที่ดีที่สุดในการหยุดการโจมตี wordpress brute force คือการจำกัดความพยายามในการเข้าสู่ระบบ หากป้อนรหัสผ่านไม่ถูกต้องในหน้าเข้าสู่ระบบหลายครั้งเกินไป บัญชีจะถูกบล็อกชั่วคราว สิ่งนี้จะบล็อกประสิทธิภาพของบอทเดรัจฉาน เนื่องจากมันอาศัยวิธีการลองผิดลองถูกในการเดาข้อมูลประจำตัว ยิ่งไปกว่านั้น เนื่องจากบอทไม่สามารถลองใช้ชุดค่าผสมหลายพันชุดได้ คำขอจะไม่ถูกส่งไปยังเซิร์ฟเวอร์ และทรัพยากรจะไม่ถูกใช้โดยกิจกรรมของบอท

ตามค่าเริ่มต้น WordPress อนุญาตให้พยายามเข้าสู่ระบบได้ไม่จำกัด ซึ่งเป็นสาเหตุที่ทำให้เสี่ยงต่อการโจมตีแบบเดรัจฉานในตอนแรก ด้วย MalCare การป้องกันการเข้าสู่ระบบแบบจำกัดจะเปิดใช้งานโดยอัตโนมัติ ในความเป็นจริง ในกรณีที่ผู้ใช้ลืมรหัสผ่านโดยชอบด้วยกฎหมาย พวกเขาสามารถแก้ปัญหาแคปต์ชาเพื่อผ่านบล็อกได้อย่างง่ายดาย ดังนั้น การจำกัดความพยายามในการเข้าสู่ระบบจะป้องกันไม่ให้บอทกำลังดุร้ายโดยไม่ส่งผลเสียต่อผู้ใช้จริง

สำหรับรายละเอียดเพิ่มเติม โปรดดูคำแนะนำเกี่ยวกับวิธีจำกัดความพยายามในการเข้าสู่ระบบใน WordPress

2.Block Bad Bots

การโจมตีด้วยกำลังดุร้ายมักดำเนินการโดยบอท บอทเป็นโปรแกรมขนาดเล็กที่ออกแบบมาเพื่อทำงานง่ายๆ ซ้ำๆ จึงเหมาะอย่างยิ่งสำหรับการโจมตีแบบเดรัจฉาน บอทจะลองใช้ชุดข้อมูลประจำตัวในหน้าเข้าสู่ระบบจนกว่าจะพบข้อมูลที่ตรงกัน

ยิ่งไปกว่านั้น 25% ของการเข้าชมเว็บไซต์ทั้งหมดเป็นบอท ดังนั้นจึงมีระบบรักษาความปลอดภัยจำนวนมากที่มีการป้องกันบอท อย่างไรก็ตาม มีความแตกต่างที่สำคัญที่ต้องทำที่นี่: บอททั้งหมดไม่ได้แย่ มีโปรแกรมดีๆ เช่น โปรแกรมรวบรวมข้อมูลของเครื่องมือค้นหาอื่นๆ และบอทตรวจสอบสถานะการออนไลน์ คุณต้องการให้บุคคลเหล่านั้นเข้าถึงไซต์ของคุณได้ ดังนั้นจึงเป็นเรื่องสำคัญที่จะต้องได้รับการปกป้องจากบ็อตที่บล็อกเฉพาะบอทที่ไม่ดีเท่านั้น เช่น MalCare มีปลั๊กอินการป้องกันบอทอื่นๆ ด้วยเช่นกัน เช่น All in One แต่จะบล็อกบ็อตทั้งหมดตามค่าเริ่มต้น ซึ่งรวมถึง Googlebot

3. ติดตั้งไฟร์วอลล์เว็บแอปพลิเคชัน

การป้องกันการเข้าสู่ระบบเป็นการป้องกันการโจมตีแบบเดรัจฉานโดยเฉพาะ ในขณะที่ไฟร์วอลล์เป็นการป้องกันการโจมตีทุกประเภท รวมทั้งพวกพละกำลัง

ไฟร์วอลล์ใช้กฎเกณฑ์ในการสกัดกั้นการรับส่งข้อมูลที่เป็นอันตราย และทำสิ่งต่างๆ มากมายเพื่อปกป้องเว็บไซต์ของคุณ นอกจากนี้ ไฟร์วอลล์ยังช่วยลดปัญหาที่ใหญ่ที่สุดประการหนึ่งของการโจมตีด้วยกำลังเดรัจฉาน—การโหลดทรัพยากรเซิร์ฟเวอร์มากเกินไป—โดยการบล็อกคำขอที่ผิดพลาดซ้ำๆ

การโจมตีแบบ Brute Force มักถูกกำหนดค่าให้โจมตีจาก IP ที่แตกต่างกัน ดังนั้นจึงสามารถข้ามไฟร์วอลล์ส่วนใหญ่ได้ อย่างไรก็ตาม ด้วยไฟร์วอลล์ของ MalCare เว็บไซต์ของคุณจะกลายเป็นส่วนหนึ่งของการป้องกัน IP ทั่วโลก ไฟร์วอลล์จะเรียนรู้ว่า IP ใดที่เป็นอันตรายจากพฤติกรรมที่บันทึกไว้จากไซต์มากกว่า 100,000 แห่งและบล็อกการรับส่งข้อมูลในเชิงรุก มาตรการเหล่านี้ช่วยลดปริมาณการเข้าชมเว็บไซต์ของคุณได้อย่างมากตั้งแต่แรก ก่อนที่บ็อตจะมีโอกาสบังคับให้หน้าเข้าสู่ระบบของเว็บไซต์ของคุณใช้ความรุนแรง

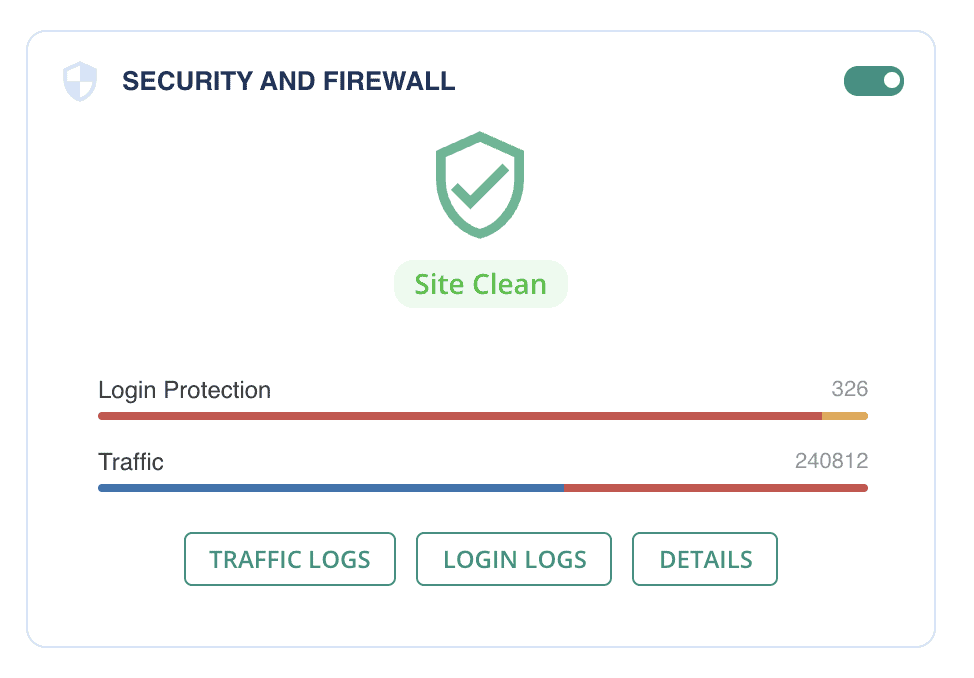

4. เพิ่มการรับรองความถูกต้องด้วยสองปัจจัยใน WordPress

ชื่อผู้ใช้และรหัสผ่านสามารถคาดเดาได้ ดังนั้นการพิสูจน์ตัวตนแบบสองปัจจัย—หรือการพิสูจน์ตัวตนแบบหลายปัจจัย—ได้กลายเป็นวิธีการที่มีองค์ประกอบแบบไดนามิกในการตรวจสอบสิทธิ์ผู้ใช้ ด้วยการตรวจสอบสิทธิ์แบบสองปัจจัย โทเค็นการเข้าสู่ระบบแบบเรียลไทม์ เช่น รหัส OTP หรือ QR จะถูกแชร์กับอุปกรณ์ของผู้ใช้ มีอายุการใช้งานที่จำกัด โดยปกติประมาณ 10-15 นาที และสามารถตรวจสอบสิทธิ์ผู้ใช้สำหรับเซสชันนั้นเท่านั้น

โทเค็นเพิ่มเติมนั้นยากที่จะถอดรหัสนอกเหนือจากชื่อผู้ใช้และรหัสผ่าน ดังนั้นจึงเพิ่มการรักษาความปลอดภัยอีกชั้นหนึ่งให้กับหน้าเข้าสู่ระบบ คุณสามารถติดตั้งปลั๊กอินเช่น WP 2FA เพื่อเพิ่มการรับรองความถูกต้องด้วยสองปัจจัยในไซต์ของคุณได้อย่างง่ายดาย

หากต้องการเรียนรู้เพิ่มเติม โปรดดูคำแนะนำเกี่ยวกับการรับรองความถูกต้องด้วยสองปัจจัยของ WordPress

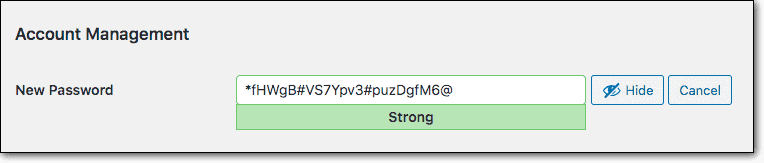

5. ใช้รหัสผ่านที่รัดกุมและไม่ซ้ำกัน

ข้อบกพร่องด้านความปลอดภัยที่ใหญ่ที่สุดคือตัวผู้ใช้เอง และด้วยการขยายรหัสผ่านที่พวกเขาตั้งไว้ รหัสผ่านเป็นช่องโหว่ที่ใหญ่ที่สุดในระบบความปลอดภัยใดๆ เนื่องจากมีแนวโน้มของมนุษย์ (ที่เข้าใจได้) ในการตั้งค่ารหัสผ่านที่จำง่ายและนำมาใช้ซ้ำในบัญชีต่างๆ นี่เป็นปัญหาสองประการที่แยกจากกันและชัดเจนเกี่ยวกับรหัสผ่าน

ก่อนอื่น อย่าใช้รหัสผ่านซ้ำในบัญชีต่างๆ บอทบังคับเดรัจฉานจำนวนมากใช้รหัสผ่านที่ถูกขโมยจากการละเมิดข้อมูลเพื่อโจมตีหน้าเข้าสู่ระบบ ประการที่สอง อย่างที่คุณจินตนาการได้ รหัสผ่านอย่าง 'รหัสผ่าน' นั้นคาดเดาได้ง่ายอย่างยิ่ง ใช้อักขระที่ไม่มีความหมายอย่างน้อย 12 ตัว หรือใช้ข้อความรหัสผ่านเป็นรหัสผ่านให้ดีกว่า

เราขอแนะนำให้ใช้ตัวจัดการรหัสผ่าน เช่น LastPass หรือ 1Password เพื่อหลีกเลี่ยงการใช้รหัสผ่านซ้ำ และสร้างรหัสผ่านที่รัดกุมตามต้องการ ในกรณีที่คุณสงสัยว่าบัญชีถูกบุกรุก คุณสามารถบังคับรีเซ็ตรหัสผ่านทั้งหมดได้จากส่วนการเสริมความแข็งแกร่งของแดชบอร์ด MalCare

สำหรับรายละเอียดเพิ่มเติม โปรดดูบทความเกี่ยวกับความปลอดภัยของรหัสผ่าน WordPress

6. ปิดการใช้งาน XML-RPC ใน WordPress

ไฟล์ XML-RPC เป็นอีกวิธีหนึ่งในการตรวจสอบสิทธิ์ผู้ใช้ กล่าวคือ เป็นอีกวิธีหนึ่งในการเข้าถึงแดชบอร์ดผู้ดูแลระบบของคุณ ดังนั้นจึงมีความเสี่ยงต่อการโจมตีแบบเดรัจฉาน เป็นไฟล์ที่เลิกใช้งานเป็นส่วนใหญ่และไม่ได้ใช้งานโดยปลั๊กอินหรือธีมจำนวนมาก มันยังคงรวมอยู่ใน WordPress เพื่อความเข้ากันได้แบบย้อนหลังและดังนั้นจึงค่อนข้างปลอดภัยที่จะปิดการใช้งาน

นี่คือคำแนะนำของเราเกี่ยวกับวิธีปิดใช้งาน XML-RPC ใน wordpress

7. ตรวจสอบและลบบัญชีผู้ใช้ที่ไม่ได้ใช้เป็นประจำ

บัญชีที่อยู่เฉยๆ มักตกเป็นเป้าหมายของแฮ็กเกอร์ เนื่องจากมีโอกาสที่ผู้ใช้จะไม่สังเกตว่าบัญชีของตนถูกไฮแจ็กหรือไม่ นอกจากนี้ บัญชีที่อยู่เฉยๆ จะมีรหัสผ่านเดียวกันเป็นเวลานาน ทำให้ง่ายต่อการบังคับเดรัจฉาน

ดังนั้น ให้ตรวจสอบบัญชีผู้ใช้เป็นประจำ และลบใดๆ ที่ไม่ได้ใช้งานอยู่ สำหรับเครดิตพิเศษ ตรวจสอบให้แน่ใจว่าแต่ละบัญชีมีสิทธิ์ผู้ใช้ขั้นต่ำที่จำเป็นในการจัดการบัญชีของตน มันเป็นเรื่องโง่เขลาที่จะทำให้ทุกคนเป็นผู้ดูแลระบบเช่น

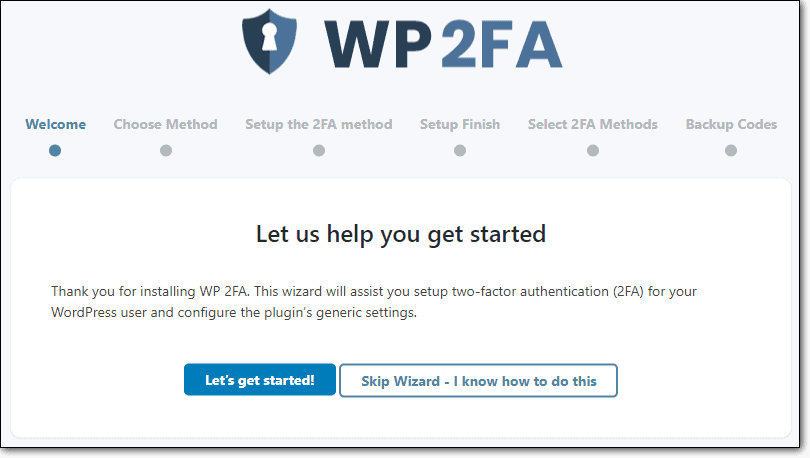

8. พิจารณาการบล็อกทางภูมิศาสตร์ใน WordPress

หากคุณเห็นการเข้าชมจากบ็อตจำนวนมากจากที่เดียว คุณสามารถพิจารณาบล็อกทั้งประเทศได้ อย่างไรก็ตาม เราแนะนำให้ใช้ดุลยพินิจเมื่อใช้การบล็อกทางภูมิศาสตร์ จะมีประโยชน์ก็ต่อเมื่อคุณไม่คาดว่าจะมีผู้ใช้ที่ถูกต้องตามกฎหมายจากตำแหน่งนั้นเลย

นอกจากนี้ ขอเตือนว่าสามารถป้องกันบอทดีๆ จากภูมิภาคนั้นได้ ตัวอย่างเช่น Googlebot สามารถทำงานได้จากตำแหน่งเซิร์ฟเวอร์ใดๆ ในโลก และคุณต้องการให้ Googlebot เข้าถึงเว็บไซต์ของคุณอย่างแน่นอน

นี่คือคำแนะนำทีละขั้นตอนสำหรับการบล็อกประเทศใน WordPress

9. ปิดใช้งานการเรียกดูไดเรกทอรี

ตามค่าเริ่มต้น โฟลเดอร์และไฟล์หลักของ WordPress ส่วนใหญ่สามารถเข้าถึงได้อย่างเปิดเผยผ่านเบราว์เซอร์ ตัวอย่างเช่น คุณสามารถพิมพ์ yourwebsite.com/wp-includes ลงในแถบ URL ของเบราว์เซอร์ และเนื้อหาทั้งหมดของโฟลเดอร์จะปรากฏทันที

แม้ว่าการเรียกดูไดเร็กทอรีเองจะไม่ใช่ช่องโหว่ แต่สามารถเปิดเผยข้อมูลเกี่ยวกับไซต์ที่สามารถนำมาใช้เพื่อใช้ประโยชน์จากช่องโหว่ได้ โฟลเดอร์ /wp-content มีปลั๊กอินและธีม และหากแฮ็กเกอร์สามารถดูว่ามีการติดตั้งอันใดบ้างและหมายเลขเวอร์ชันของแฮ็กเกอร์ พวกเขาสามารถค้นหาและใช้ประโยชน์จากช่องโหว่ได้ นี่เป็นการโจมตีแบบเดรัจฉานประเภทที่นิยมน้อยกว่าที่เรียกว่าไดเร็กทอรีเดรัจฉานฟอร์ซ

ดังนั้นจึงควรปิดการใช้งานการเรียกดูไดเร็กทอรีทั้งหมดเพื่อเป็นการป้องกัน

นี่คือคู่มือฉบับสมบูรณ์ของเราเกี่ยวกับการปิดใช้งานการเรียกดูไดเร็กทอรีใน WordPress

สิ่งที่คุณจะอ่านที่อื่น แต่ควรหลีกเลี่ยงการทำ

มีคำแนะนำด้านความปลอดภัยที่มีเจตนาดี แต่มีคำแนะนำด้านความปลอดภัยที่ไม่ดีอยู่มากมาย ดังนั้น นอกจากรายการสิ่งที่ต้องทำแล้ว เรายังระบุสิ่งที่ไม่ควรทำด้วยเช่นกัน

- รหัสผ่านป้องกันไดเรกทอรี wp-admin : อย่าทำเช่นนี้เลย ปรากฏในบทความการป้องกันกำลังเดรัจฉานในทางปฏิบัติทุกข้อ การป้องกันรหัสผ่านไดเรกทอรี wp-admin จะทำลาย AJAX สำหรับผู้ใช้ที่ไม่ได้เข้าสู่ระบบ โดยจำกัดการเข้าถึงไฟล์ admin-ajax.php

AJAX มักใช้เพื่อขับเคลื่อนด้านไดนามิกของเว็บไซต์ สมมติว่ามีแถบค้นหาในไซต์ของคุณ หากผู้เยี่ยมชมใช้เพื่อค้นหาผลิตภัณฑ์ เฉพาะผลการค้นหาเท่านั้นที่จะโหลดซ้ำ ไม่ใช่ทั้งเว็บไซต์ นี่เป็นการประหยัดทรัพยากรอย่างมาก และทำให้ประสบการณ์การใช้งานเว็บไซต์รวดเร็วและดีขึ้นอย่างเห็นได้ชัด

คุณจะเห็นวิธีแก้ไขปัญหาชั่วคราวมากมายสำหรับการยกเว้นไฟล์ admin-ajax.php แต่ก็ไม่ได้ทำงานอย่างราบรื่นเสมอไป สิ่งสำคัญที่สุดคือความพยายามในการแก้ปัญหาชั่วคราวไม่ได้สะท้อนถึงความปลอดภัยในปริมาณที่เหมาะสม ดังนั้นจึงเป็นขั้นตอนใหญ่สำหรับผลประโยชน์เพิ่มเติมเล็กน้อย - การเปลี่ยน URL เข้าสู่ระบบ wp ของคุณ: คุณเห็นคำแนะนำนี้บ่อยครั้งในบทความเกี่ยวกับการเสริมความแข็งแกร่งของ WordPress อย่างไรก็ตาม เราไม่แนะนำอย่างยิ่งให้เปลี่ยน URL สำหรับเข้าสู่ระบบ เนื่องจากไม่สามารถกู้คืนได้หากสูญหาย

- หลีกเลี่ยงการใช้ผู้ดูแลระบบเป็นชื่อผู้ใช้: เนื่องจากบอทกำลังพยายามเดาชื่อผู้ใช้และรหัสผ่านอย่างมีประสิทธิภาพ การหลีกเลี่ยงชื่อผู้ใช้ที่ชัดเจนเช่นผู้ดูแลระบบจึงมีประโยชน์บางประการ WordPress ไม่อนุญาตให้คุณเปลี่ยนชื่อผู้ใช้จากแดชบอร์ด ดังนั้นคุณจะต้องติดตั้งปลั๊กอินเพื่อดำเนินการดังกล่าว

อย่างไรก็ตาม มาตรการนี้มีค่าจำกัด และเราขอแนะนำว่าอย่าใช้เวลาและความพยายามมากเกินไปที่นี่ มีวิธีอื่นในการกู้คืนชื่อผู้ใช้จากไซต์บางประเภท เช่น สมาชิก ความพยายามจำเป็นต้องมีชื่อผู้ใช้ที่ไม่ซ้ำกันสำหรับสมาชิก บังคับใช้นโยบาย แล้วจัดการกับผลกระทบที่หลีกเลี่ยงไม่ได้เมื่อผู้คนลืมชื่อผู้ใช้ที่ไม่ซ้ำกันของพวกเขาไม่คุ้มกับผลประโยชน์ที่จำกัด

ผลกระทบของการโจมตีด้วยกำลังดุร้ายใน WordPress

มีสองวิธีในการนึกถึงผลกระทบของการโจมตีด้วยกำลังเดรัจฉาน ประการแรก จะเกิดอะไรขึ้นระหว่างการโจมตี และประการที่สอง จะเกิดอะไรขึ้นหากการโจมตีสำเร็จ

โดยทั่วไป เมื่อมีการโจมตี คำถามแรกมักไม่เกิดขึ้น เนื่องจากเว็บไซต์มีผลกระทบเพียงเล็กน้อยหรือไม่มีเลย เนื่องจากพบการโจมตี ผลที่ตามมาจะหันกลับมาเมื่อการโจมตีสำเร็จ อย่างไรก็ตาม นั่นไม่ใช่กรณีที่มีการโจมตีด้วยกำลังเดรัจฉาน

จะเกิดอะไรขึ้นเมื่อไซต์ของคุณถูกบังคับอย่างดุร้าย

คุณจะเห็นผลกระทบต่อทรัพยากรเซิร์ฟเวอร์ทันที เนื่องจากการโจมตีกำลังโจมตีหน้าเข้าสู่ระบบของคุณด้วยคำขอ เซิร์ฟเวอร์จึงต้องตอบสนองต่อแต่ละรายการ ดังนั้น คุณจะเห็นผลกระทบทั้งหมดจากการใช้เซิร์ฟเวอร์ที่เพิ่มขึ้นบนเว็บไซต์ของคุณ: เว็บไซต์ที่ช้ากว่า ผู้ใช้บางคนไม่สามารถเข้าสู่ระบบได้ เวลาหยุดทำงาน ไม่สามารถเข้าถึงได้ และอื่นๆ โฮสต์เว็บยังสามารถจำกัดการใช้งานเซิร์ฟเวอร์ได้อย่างรวดเร็ว เนื่องจากจะส่งผลกระทบต่อเมตริก โดยเฉพาะอย่างยิ่งหากคุณใช้โฮสติ้งที่ใช้ร่วมกัน

จะเกิดอะไรขึ้นหากการโจมตีด้วยกำลังเดรัจฉานสำเร็จ?

หากการโจมตีสำเร็จ คุณสามารถคาดหวังได้อย่างสมเหตุสมผลว่าจะเห็นมัลแวร์หรือมัลแวร์บางประเภท มีเหตุผลหลายประการที่แฮ็กเกอร์ต้องการเข้าถึงเว็บไซต์ของคุณ และไม่มีสาเหตุใดที่ดี

หากนั่นยังไม่ดีพอ เว็บไซต์ของคุณอาจกลายเป็นส่วนหนึ่งของบ็อตเน็ตและใช้เพื่อโจมตีเว็บไซต์อื่นโดยที่คุณไม่ยินยอม สิ่งนี้อาจมีการแตกสาขาที่สำคัญ เนื่องจากระบบรักษาความปลอดภัยอื่นๆ จะตั้งค่าสถานะเว็บไซต์ของคุณว่าเป็นอันตรายหากเป็นส่วนหนึ่งของบ็อตเน็ต

การจัดการกับผลที่ตามมาของการโจมตีด้วยกำลังดุร้ายของ WordPress

หากการโจมตีด้วยกำลังเดรัจฉานประสบความสำเร็จ คุณควรถือว่าเลวร้ายที่สุด: เว็บไซต์ของคุณถูกบุกรุก ดังนั้น สิ่งสำคัญอันดับแรกของคุณคือการรักษาความปลอดภัยเว็บไซต์ของคุณ นี่คือขั้นตอนสำคัญที่คุณควรดำเนินการเพื่อควบคุมความเสียหาย:

- บังคับให้ออกจากระบบผู้ใช้ทั้งหมดและเปลี่ยนรหัสผ่านทั้งหมด

- สแกนเว็บไซต์ของคุณเพื่อหามัลแวร์ทันที

เมื่อคุณแน่ใจว่าไซต์ของคุณปลอดจากมัลแวร์แล้ว ให้ใช้มาตรการป้องกันตามรายการด้านบน เราขอแนะนำอย่างยิ่งให้ติดตั้ง MalCare ซึ่งดูแลการป้องกันการเข้าสู่ระบบและการป้องกันบ็อต ในขณะเดียวกันก็บรรจุในเครื่องสแกนมัลแวร์ ตัวล้างข้อมูล และไฟร์วอลล์ขั้นสูงเพื่อการวัดผลที่ดี ด้วยการติดตั้ง MalCare คุณสามารถมั่นใจได้ว่าไซต์ของคุณปลอดภัยจากการโจมตีของ WordPress

ไซต์ของคุณอ่อนไหวต่อการโจมตีแบบเดรัจฉานหรือไม่?

ใช่ ทุกระบบมีความเสี่ยงต่อการโจมตีแบบเดรัจฉาน เนื่องจากวิธีการทำงาน การโจมตีแบบเดรัจฉานสามารถเรียกใช้กับระบบใดก็ได้ที่มีหน้าเข้าสู่ระบบ เว็บไซต์ WordPress ก็ไม่ต่างกัน

ความนิยมของ WordPress ทำให้เป็นเป้าหมายของแฮกเกอร์ ประการแรก นี่เป็นเพราะอินเทอร์เน็ตส่วนใหญ่ขับเคลื่อนโดย WordPress และประการที่สอง เนื่องจากบางแง่มุมของ WordPress เป็นที่รู้จักดี ในตัวอย่างที่เกี่ยวข้องกับการโจมตีแบบเดรัจฉานโดยเฉพาะอย่างยิ่ง WordPress ไม่ได้จำกัดการพยายามเข้าสู่ระบบที่ไม่ถูกต้อง คุณสามารถแก้ไขได้ด้วยคุณลักษณะจำกัดการเข้าสู่ระบบของ MalCare ดังที่เราได้กล่าวไปแล้วในส่วนการวัดผล

ยิ่งไปกว่านั้น เจ้าของเว็บไซต์จำนวนมากมักจะใช้ชื่อผู้ใช้และรหัสผ่านที่จำง่าย โดยทั่วไปรวมถึงผู้ดูแลระบบเป็นชื่อผู้ใช้และรหัสผ่าน 1234 หรือ 12345678 ตั้งเป็นรหัสผ่าน

ปัจจัยเหล่านี้ทำให้เว็บไซต์ของคุณไวต่อการโจมตีแบบเดรัจฉาน

ประเภทของการโจมตีด้วยกำลังเดรัจฉาน

การโจมตีด้วยกำลังดุร้ายนั้นแตกต่างจากภัยคุกคามและการโจมตีประเภทอื่น เช่น การโจมตีทางวิศวกรรมสังคมหรือการโจมตี XSS การโจมตีทางวิศวกรรมสังคม เช่น ฟิชชิ่ง หลอกล่อผู้คนให้เปิดเผยข้อมูลประจำตัวโดยวางตัวเป็นหน่วยงานที่เชื่อถือได้ ในขณะที่การโจมตี XSS ใช้ประโยชน์จากช่องโหว่บนเว็บไซต์ การโจมตีด้วยกำลังดุร้ายอาศัยข้อมูลประจำตัวที่อ่อนแอหรือถูกขโมยเพื่อให้ประสบความสำเร็จ

คุณจะเห็นการโจมตีด้วยกำลังเดรัจฉานสองสามรสชาติในป่า พวกเขาทั้งหมดปฏิบัติตามรูปแบบการทดลองและข้อผิดพลาดเดียวกัน แต่ข้อมูลประจำตัวที่พวกเขาลองใช้หรือกลไกที่ใช้อาจแตกต่างกันไป ต่อไปนี้คือประเภทการโจมตีด้วยกำลังเดรัจฉานทั่วไปบางประเภท:

- การโจมตีแบบธรรมดา: การโจมตี แบบเดรัจฉานแบบธรรมดาใช้ตรรกะในการเดาข้อมูลประจำตัวตามความรู้ของผู้ใช้ เช่น ชื่อสัตว์เลี้ยงหรือวันเกิดที่ได้รับจากเว็บไซต์โซเชียลมีเดีย เป็นต้น

- Credential stuffing: การโจมตีประเภทนี้ใช้ข้อมูลที่ได้รับจากการละเมิด โดยดำเนินการภายใต้สมมติฐานที่ว่าผู้ใช้มักจะใช้ชื่อผู้ใช้และรหัสผ่านเดียวกันในหลายระบบ

- การโจมตีด้วยพจนานุกรม: ตามชื่อของมัน บอทเหล่านี้ใช้ไฟล์พจนานุกรมสำหรับรหัสผ่าน นี่อาจเป็นพจนานุกรมจริงหรือพจนานุกรมที่สร้างขึ้นเป็นพิเศษสำหรับการเดารหัสผ่าน

- การโจมตีบนโต๊ะสีรุ้ง: คล้ายกับแนวคิดในการโจมตีด้วยพจนานุกรม โต๊ะสีรุ้งเป็นรายการพจนานุกรมชนิดพิเศษ แทนที่จะเป็นรายการรหัสผ่าน ตารางสีรุ้งจะมีรายการรหัสผ่านที่แฮชแทน

- การฉีดพ่นรหัสผ่าน: การโจมตีประเภทนี้เป็นการโจมตีแบบใช้กำลังเดรัจฉานแบบมีเหตุผล ในการโจมตีด้วยกำลังเดรัจฉานทั่วไป ชื่อผู้ใช้เฉพาะเจาะจงคือเป้าหมาย และเกมเดาจะถูกเล่นด้วยรหัสผ่าน ในทางกลับกัน ด้วยการพ่นรหัสผ่าน รายการรหัสผ่านจะถูกลองกับชื่อผู้ใช้หลายรายเพื่อค้นหาการจับคู่ที่เป็นไปได้ เป็นการโจมตีแบบกระจายมากกว่าเมื่อเปรียบเทียบกับการโจมตีแบบกำหนดเป้าหมาย

ในฐานะผู้ดูแลไซต์ คุณไม่จำเป็นต้องรู้ถึงความแตกต่างระหว่างการโจมตีแบบเดรัจฉานประเภทต่างๆ อย่างไรก็ตาม คำเหล่านี้มักใช้สลับกันได้ ดังนั้นจึงช่วยให้มีความเข้าใจในกลไกพื้นฐานต่างๆ

แนวปฏิบัติด้านความปลอดภัยที่ดีอื่นๆ

การป้องกันการโจมตีแบบเดรัจฉานใน WordPress เป็นเป้าหมายที่น่าชื่นชม แต่เป็นเพียงส่วนหนึ่งของการรักษาความปลอดภัยของเว็บไซต์ ต่อไปนี้คือคำแนะนำยอดนิยมบางส่วนของเราในการทำให้ไซต์ของคุณปลอดภัยและปราศจากมัลแวร์:

- ติดตั้งปลั๊กอินความปลอดภัยด้วยเครื่องสแกนมัลแวร์และตัวทำความสะอาดที่ดี

- อัพเดททุกอย่าง

- ลงทุนในการสำรองข้อมูลรายวัน

สำหรับรายการคำแนะนำทั้งหมด โปรดดูคู่มือความปลอดภัยขั้นสูงสุดของเรา

บทสรุป

การโจมตีด้วยกำลังเดรัจฉานสามารถทำให้เว็บไซต์เสียหายได้แม้ว่าจะไม่ประสบความสำเร็จก็ตาม วิธีที่ดีที่สุดในการจัดการกับภัยคุกคามที่อาจเกิดขึ้นนี้คือการติดตั้งไฟร์วอลล์ที่มีการป้องกันบอทในตัว เช่น MalCare

แม้ว่าการโจมตีด้วยกำลังเดรัจฉานจะประสบความสำเร็จ MalCare จะช่วยให้คุณตรวจจับมัลแวร์ได้อย่างรวดเร็วและลบออก เช่นเดียวกับกรณีการติดเชื้อทั้งหมด การดำเนินการอย่างรวดเร็วจะจำกัดความเสียหายอย่างมาก

คำถามที่พบบ่อย

การโจมตีด้วยกำลังเดรัจฉานใน WordPress คืออะไร?

การโจมตีด้วยกำลังดุร้ายใน WordPress คือเมื่อแฮ็กเกอร์พยายามเข้าถึง wp-admin ของไซต์โดยพยายามเดาข้อมูลรับรองการเข้าสู่ระบบของบัญชีผู้ใช้ที่ถูกต้อง การโจมตีด้วยกำลังดุร้ายใช้ประโยชน์จากบอทเพื่อลองรหัสผ่านนับร้อย พันและบางครั้งก็เป็นล้านในเพจ wp-login เพื่อพยายามเดารหัสผ่านที่ถูกต้อง

การโจมตีด้วยกำลังดุร้ายไม่เพียงเป็นอันตรายต่อไซต์ในกรณีที่ประสบความสำเร็จ แต่ยังส่งผลกระทบอย่างมากต่อประสิทธิภาพของไซต์ การโจมตีใช้ทรัพยากรของเซิร์ฟเวอร์และอาจทำให้ไซต์เสียหายได้ในบางโอกาส

จะป้องกันไซต์ WordPress ของคุณจากการโจมตีด้วยกำลังเดรัจฉานได้อย่างไร

วิธีที่มีประสิทธิภาพที่สุดในการปกป้องไซต์ของคุณจากการโจมตีแบบเดรัจฉานคือการจำกัดความพยายามในการเข้าสู่ระบบ ตามค่าเริ่มต้น WordPress อนุญาตให้พยายามเข้าสู่ระบบได้ไม่จำกัด ดังนั้นคุณสามารถใช้ MalCare เพื่อปกป้องไซต์ของคุณจากการโจมตีแบบเดรัจฉาน นอกจากการป้องกันการเข้าสู่ระบบแล้ว MalCare ยังมีการป้องกันบอทและไฟร์วอลล์ขั้นสูง ซึ่งทั้งสองอย่างนี้ช่วยปกป้องไซต์ของคุณ และลดผลกระทบจากการโจมตีด้วยกำลังเดรัจฉาน