แฮ็ค WordPress Pharma คืออะไร?

เผยแพร่แล้ว: 2022-06-24หนึ่งในเทคนิคที่พบบ่อยที่สุดสำหรับการแฮ็กเว็บไซต์เกี่ยวข้องกับการจัดการดัชนีการค้นหาเพื่อรวมเนื้อหาที่ไม่สมควรในตำแหน่งการค้นหาที่สูง นี่คือประเภทของแฮ็ค Black Hat SEO หรือที่รู้จักในชื่อ WordPress pharma hack หรือ SEO spam

สำหรับเจ้าของเว็บไซต์หลายล้านรายทั่วโลก WordPress เป็นโซลูชั่นที่ดีที่สุดสำหรับการสร้างร้านค้าอีคอมเมิร์ซและเว็บไซต์ประเภทอื่นๆ และเนื่องจากความนิยมของ WordPress CMS จึงเป็นเป้าหมายประจำสำหรับการโจมตีและแฮ็กที่เป็นอันตราย แต่อะไรคือแฮ็ค WordPress ฟาร์มา?

ในคู่มือนี้ เราจะพูดถึงรายละเอียดว่าการแฮ็กฟาร์มา WordPress คืออะไร ตัวอย่างที่โดดเด่นของการโจมตีประเภทนี้ และวิธีป้องกัน ลองมาดูกัน

แฮ็ค WordPress Pharma คืออะไร?

โดยสรุป การแฮ็ก WordPress Pharma เป็นเทคนิคการแฮ็กที่ใช้มัลแวร์เพื่อแพร่ระบาดในไซต์ WordPress ที่ถูกต้องเพื่อเปลี่ยนเส้นทางไปยังหน้าเว็บที่เป็นสแปมซึ่งแสดงโฆษณาที่จำหน่ายยาแบรนด์ดัง เช่น Cialis และ Viagra

ในบางครั้ง การแฮ็กเหล่านี้จะนำไปสู่ผลิตภัณฑ์ยาประเภทอื่นๆ แต่เซียลิสและไวอากร้านั้นพบได้บ่อยที่สุด

แฮ็คฟาร์มาเป็นประเภทของแฮ็ค SEO ของ Black Hat หรือสแปม SEO

เหตุใดแฮกเกอร์จึงใช้ประโยชน์จากไซต์ WordPress ด้วย Pharma Hacks?

มีคำตอบง่ายๆ ว่าทำไมแฮ็กเกอร์จึงกำหนดเป้าหมายไซต์ WordPress ด้วยการแฮ็กฟาร์มา: การค้นหาออนไลน์เป็นแหล่งอ้างอิงปริมาณการใช้ข้อมูลจำนวนมาก แฮ็ค SEO เป็นวิธีที่ง่ายที่สุดในการเพิ่มทราฟฟิกอ้างอิงจำนวนมากโดยไม่ต้องทำงานเพื่อสร้างทราฟฟิกแบบออร์แกนิก

การแฮ็กฟาร์มา WordPress ช่วยให้มั่นใจได้ว่าแฮ็กเกอร์มีตำแหน่งที่โดดเด่นใน SERPs (หน้าผลลัพธ์ของเครื่องมือค้นหา) โดยการแฮ็กเข้าไปในไซต์ที่มีอำนาจในการค้นหาสูง จากนั้นจึงแพร่ระบาดด้วยการแฮ็กการเปลี่ยนเส้นทางสแปม

WordPress Pharma Hack หน้าตาเป็นอย่างไร?

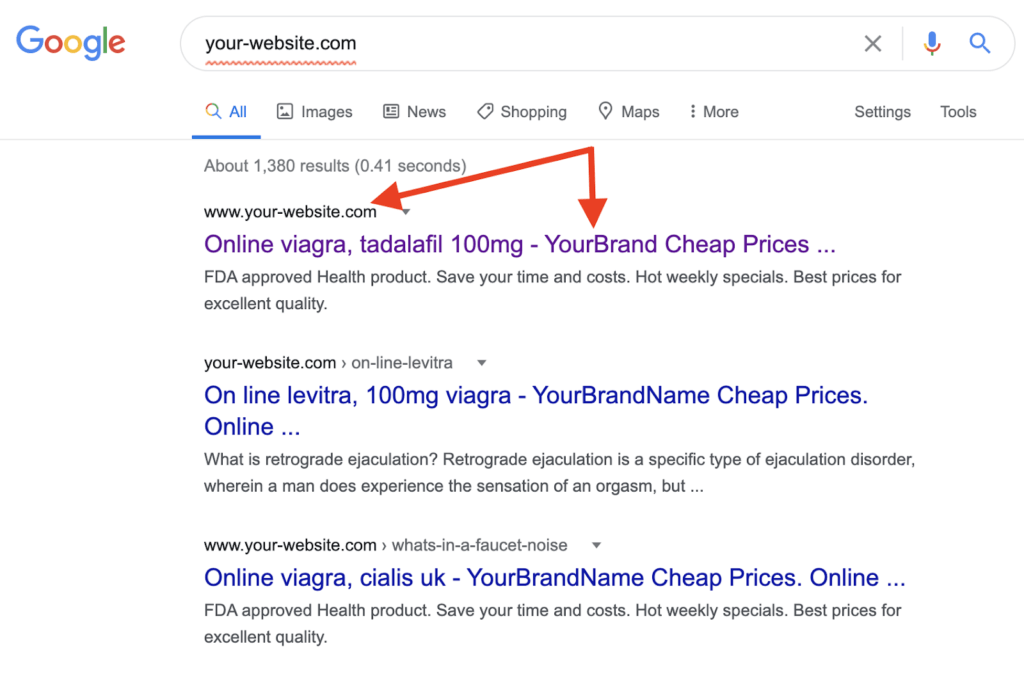

ในการแฮ็กฟาร์มา WordPress เมื่อเร็ว ๆ นี้ เราได้เห็นรูปแบบที่ซับซ้อนมากของลักษณะของการแฮ็ก ในการโจมตีฟาร์มานี้ แฮ็กเกอร์ได้ปรับแต่งผลการค้นหาของ Google โดยตรงด้วยชื่อเว็บไซต์ภายในชื่อ

การทำเช่นนี้ทำให้ผู้คนเชื่ออย่างแท้จริงว่าพวกเขากำลังคลิกเว็บไซต์ที่ถูกต้องซึ่งขายยาที่ถูกต้องตามกฎหมาย

อย่างที่คุณเห็น การแฮ็กทำให้ดูเหมือนว่าคุณกำลังจะคลิกโฆษณายาที่ถูกต้อง เมื่อคุณคลิกบนสแปมจริงๆ

จะรู้ได้อย่างไรว่าเว็บไซต์ WordPress ของคุณติด Pharma Hack

โดยไม่รู้ว่าคุณกำลังค้นหาอะไร เป็นการยากที่จะตรวจจับสแปม SEO เนื่องจากจะไม่สามารถมองเห็นได้ในทันทีหากคุณเป็นผู้ดูแลระบบ WordPress หรือผู้จัดการเว็บไซต์ แฮ็กเกอร์ที่ดีรู้วิธีซ่อนสิ่งที่พวกเขาทำโดยปฏิบัติตามแนวทางปฏิบัติเช่นการปิดบัง

อย่างไรก็ตาม มีกลเม็ดและเครื่องมือง่ายๆ บางอย่างที่คุณสามารถใช้ได้ที่จะเปิดเผยว่าไซต์ของคุณติดไวรัสที่แฮ็คยาหรือไม่

1. ใช้ปลั๊กอินความปลอดภัย WordPress

ในฐานะเจ้าของไซต์ WordPress ที่มีความรับผิดชอบ สิ่งสำคัญคือต้องเข้าใจว่าการรักษาความปลอดภัยของไซต์ของคุณมีความสำคัญสูงสุด หากคุณกำลังใช้งานเว็บไซต์ที่ไม่ได้รับการรักษาความปลอดภัยอย่างสมบูรณ์โดยชุดปลั๊กอินความปลอดภัย WordPress อันทรงพลัง แสดงว่าคุณกำลังทำให้ทั้งเว็บไซต์และผู้ใช้ของคุณตกอยู่ในความเสี่ยงที่จะถูกโจมตีด้านความปลอดภัยทางไซเบอร์

ปลั๊กอินความปลอดภัย WordPress ที่ดีต้องมีประสิทธิภาพ เป็นปัจจุบันอย่างสมบูรณ์ และใช้งานง่ายสำหรับเจ้าของเว็บไซต์

และปลั๊กอิน iThemes Security Pro ก็เป็นโซลูชั่นที่ยอดเยี่ยม iThemes Security มีคุณลักษณะการสแกนไซต์ที่มีประสิทธิภาพซึ่งทำงานร่วมกับ Google Safe Browsing เพื่อแสดงว่าไซต์ของคุณมีรายชื่ออยู่ในรายการบล็อกของ Google ซึ่งมักจะระบุว่าคุณมีมัลแวร์บางประเภทในไซต์ของคุณ

iThemes Security ยังมีการตรวจจับการเปลี่ยนแปลงไฟล์ ซึ่งเป็นวิธีที่มีประสิทธิภาพในการตรวจสอบการเปลี่ยนแปลงไฟล์ในเว็บไซต์ของคุณ แฮ็กเกอร์มักจะแก้ไขหรือเปลี่ยนแปลงไฟล์ในเว็บไซต์ของคุณ ดังนั้นการเก็บบันทึกการเปลี่ยนแปลงเหล่านี้ (และรับการแจ้งเตือนเมื่อไฟล์เปลี่ยนแปลง) สามารถช่วยบ่งชี้ว่ามีบางสิ่งที่น่าสงสัยเกิดขึ้น สิ่งที่เปลี่ยนแปลง และเวลาที่มันเกิดขึ้น

2. ตรวจสอบ Google Search

หากต้องการค้นหาเว็บไซต์ที่ติดไวรัส ให้ค้นหาด้วยคำสำคัญ เช่น ไวอา กร้า wp-page โปรดทราบว่าเนื่องจากนโยบายสำหรับผู้ดูแลเว็บของ Google ไซต์ที่ติดไวรัสจะไม่ปรากฏในหน้าผลการค้นหาหน้าแรก คุณจะต้องเลื่อนไปที่หน้าสามและสี่เป็นอย่างน้อย

หากคุณเห็นเว็บไซต์ของคุณในการค้นหา แสดงว่าเว็บไซต์ของคุณตกเป็นเหยื่อของการแฮ็ก WordPress Pharma หรือสแปม SEO หมวกดำอื่นๆ

คุณจะสังเกตเห็นว่ารายการดังกล่าวรวมถึงไซต์ที่ติดไวรัสและเพจปลอม หากคุณคลิกที่หน้าเหล่านี้ คุณจะถูกเปลี่ยนเส้นทางไปยังหน้าอื่น หรือเนื้อหาสแปมอาจโหลดบนหน้าเว็บไซต์ที่ถูกต้องอันเป็นผลมาจากการติดไวรัส

หากต้องการทราบว่าหน้าใดในไซต์ของคุณติดสแปม SEO สำหรับไวอากร้า เพียงเพิ่มคำว่า “ไวอากร้า” ลงในชื่อโดเมนของคุณในการค้นหาของ Google (ไวอากร้า site:yourdomain.com )

บ่อยครั้ง ไซต์ของคุณเพียงไม่กี่หน้าเท่านั้นที่จะติดไวรัส และหน้าเหล่านั้นจะไม่ปรากฏแก่คุณในแดชบอร์ด WordPress ของคุณ ด้วยการค้นหานี้ คุณจะค้นพบว่าหน้า/URL ที่ติดไวรัสเหล่านั้นคืออะไร

3. ตรวจสอบผลลัพธ์เป็น Google Bot

ตามที่กล่าวไว้ หน้าสแปมยาเหล่านี้จะไม่ปรากฏในเครื่องมือค้นหามาตรฐาน แต่ตัวแทนผู้ใช้ เช่น Googlebot สามารถดูและตรวจจับได้

หากต้องการดูว่า Googlebot เห็นอะไร เพียงใช้เบราว์เซอร์ User-Agent Switcher ซึ่งสามารถติดตั้งบน Firefox หรือ Chrome

โดยใช้วิธีดังนี้:

- ติดตั้งโปรแกรมเสริม User-Agent Switcher

- ไปที่หน้าเว็บที่ติดไวรัส

- แก้ไขสตริง User-Agent เป็นรายการใด ๆ ที่ระบุด้านล่าง:

- Mozilla/5.0 (เข้ากันได้ Googlebot/2.1; +http://www.google.com/bot.html)

- Googlebot/2.1 (+http://www.google.com/bot.html)

- คลิกขวาที่เพจและดูที่มาของเพจ นี้จะช่วยให้คุณเห็นการเปลี่ยนเส้นทาง

โปรดทราบว่าหากคุณเปิดใช้งาน User-Agent Switcher นานเกินไป คุณอาจถูกบัญชีดำหรือถูกบล็อกจากเว็บไซต์ที่รักษาโปรโตคอลความปลอดภัยที่ดี เนื่องจากสำหรับพวกเขา คุณจะปรากฏเป็น Googlebot

กายวิภาคของ WordPress Pharma Hack

ตอนนี้ เรามาแบ่งย่อยกายวิภาคที่แท้จริงของสิ่งที่เกิดขึ้นระหว่างการแฮ็ก WordPress pharma

1. ช่องโหว่ของคุณใน Pharma Hack

ในการถอนการแฮ็กประเภทนี้ แฮ็กเกอร์ต้องใช้ประโยชน์จากช่องโหว่ที่รู้จักหรือช่องโหว่ซีโร่เดย์ก่อน

ช่องโหว่ทั่วไปบางส่วน ได้แก่:

- การฉีด SQL ของ XSS สิ่งเหล่านี้เกิดขึ้นเนื่องจากมาตรฐานการเข้ารหัสซอฟต์แวร์ที่ไม่ดีภายในธีมหรือปลั๊กอินที่คุณเรียกใช้ บางครั้ง ปัญหาเหล่านี้ยังเกิดขึ้นในซอฟต์แวร์หลักของ WordPress คอยอัปเดตซอฟต์แวร์ที่คุณใช้บน WordPress อยู่เสมอ รวมถึงปลั๊กอินและธีมของคุณ

- FTP ที่อ่อนแอและรหัสผ่านบัญชี รหัสผ่านที่รัดกุมเป็นสิ่งสำคัญอย่างยิ่งหากคุณเป็นเจ้าของไซต์ WordPress และสิ่งนี้ใช้ได้กับเว็บไซต์ทุกขนาด แม้แต่ที่เก็บ GitHub ของ Linux Gen ถูกแฮ็กเมื่อเร็ว ๆ นี้เนื่องจากข้อมูลรับรองการเข้าสู่ระบบที่อ่อนแอ

- การแสดงข้อผิดพลาดและการแสดงรายการเนื้อหาถูกเปิดใช้งาน ด้วยเหตุนี้ ไฟล์สำคัญของไซต์ของคุณจึงสามารถอ่านได้โดยทุกคนบนอินเทอร์เน็ต

2. ความคงอยู่ของ Pharma Hack

แฮ็คฟาร์มา WordPress สำเร็จโดยการเปลี่ยนเนื้อหาของไดเรกทอรีรากของคุณ และการโจมตีด้วยสแปมส่วนใหญ่จะเกิดขึ้นผ่านโฟลเดอร์ /includes หรือ /misc ของคุณ

นักส่งสแปมจะคงอยู่หรือเข้าถึงเป็นเวลานานโดยใช้วิธีการต่างๆ เช่น:

- การเพิ่มหน้าใหม่ เช่น leftpanelsin.php , cache.php เป็นต้น

- การแก้ไขไฟล์ PHP เช่น index.php , wp-page.php , nav.php เป็นต้น

- ซ่อนไฟล์สแปมในโฟลเดอร์ /images โปรแกรมรวบรวมข้อมูลเว็บไม่ได้คาดหวังให้เห็นไฟล์ที่นี่ ซึ่งทำให้ไม่สามารถตรวจพบไฟล์ได้

- โค้ดที่สร้างความสับสนโดยใช้การเข้ารหัส base64

- การแก้ไข xmlrpc.php เพื่อหลีกเลี่ยงการตรวจจับโดยผู้ดูแลเว็บ

- ใช้งาน cron เพื่อแพร่เชื้ออีกครั้ง

- การปิดบัง: การแยกความแตกต่างระหว่างโปรแกรมรวบรวมข้อมูลเว็บตาม user-agent ผลลัพธ์คือเนื้อหาที่ Googlebot เห็นแตกต่างจากเนื้อหาที่ผู้ใช้ Mozilla เห็น

- ต่อท้ายจุดก่อนนามสกุลไฟล์ ดังนั้นการเปลี่ยนชื่อเพจเป็น .otherfile เพื่อไม่ให้ล่องหน

3. ผลลัพธ์ของ Pharma Hack

จะเกิดอะไรขึ้นกับคุณในฐานะเจ้าของไซต์ WordPress เมื่อแฮ็กเกอร์ประสบความสำเร็จในการแฮ็กฟาร์มาในไซต์ของคุณ

- เว็บไซต์ของคุณจะสูญเสียชื่อเสียงที่ดี เนื่องจากตอนนี้จะแสดงโฆษณาเซียลิสและไวอากร้า

- คุณน่าจะถูกบล็อกโดย Google ซึ่งหมายความว่าจะเป็นเรื่องยากมากที่จะฟื้นชื่อเสียงของไซต์ของคุณ

- ผู้ใช้จะไม่เชื่อถือไซต์ของคุณอีกต่อไปและจะไม่กลับมาอีก

- อันดับของเสิร์ชเอ็นจิ้นจะลดลง

- ไซต์ของคุณจะทำให้เกิดการคลิกไปยังไซต์อื่นๆ คลิกเดียวกันที่คุณทำงานอย่างขยันขันแข็งเพื่อสร้างรายได้จะไปที่อื่น

เห็นได้ชัดว่าผลลัพธ์เหล่านี้เป็นอันตรายต่อเว็บไซต์และธุรกิจของคุณ

การแก้ไข WordPress Pharma Hack

แฮ็ค Pharma ถูกซ่อนไว้ ดังนั้น การค้นหาและลบแฮ็คฟาร์มา WordPress จึงเป็นกระบวนการที่ใช้เวลานานและน่าเบื่อ

นี่คือสิ่งที่ต้องทำ:

1. สำรองข้อมูลเว็บไซต์ของคุณ

เพื่อให้แน่ใจว่างานทั้งหมดที่คุณใส่ในไซต์ของคุณจะไม่สูญหาย ให้ดาวน์โหลดปลั๊กอิน BackupBuddy และทำการสำรองข้อมูลไฟล์หลัก ฐานข้อมูล และไฟล์ธีมและปลั๊กอินของคุณอย่างสมบูรณ์ ใช่ แม้กระทั่งมัลแวร์ เชื่อใจเรา คุณจะดีใจที่มีสิ่งผิดปกตินี้เกิดขึ้นระหว่างกระบวนการล้างข้อมูล

แน่นอน มันช่วยได้มากถ้าคุณมีข้อมูลสำรองของเวอร์ชัน "สะอาด" ของไซต์ของคุณก่อนการแฮ็คฟาร์มา ดังนั้น อย่าลืมใช้ข้อมูลสำรองเป็นมาตรการรักษาความปลอดภัยเชิงป้องกัน

2. สแกนหาช่องโหว่ มัลแวร์ที่รู้จัก และสถานะ Google Blocklist ของคุณ

ใช้ปลั๊กอิน iThemes Security Pro ที่กล่าวถึงก่อนหน้านี้เพื่อเรียกใช้การสแกนไซต์ของคุณแบบเต็ม คุณลักษณะการสแกนไซต์จะสแกนเวอร์ชันหลัก ปลั๊กอิน และธีมของ WordPress เพื่อหาช่องโหว่ที่ทราบซึ่งอาจเปิดแบ็คดอร์สำหรับการโจมตี นอกจากนี้ การสแกนไซต์ยังทำงานร่วมกับ Google Safe Browsing ซึ่งระบุว่า Google พบมัลแวร์ที่รู้จักในไซต์ของคุณหรือไม่ หากเป็นเช่นนั้น เว็บไซต์ของคุณจะถูกเพิ่มในรายการบล็อกของ Google iThemes Security จะแสดงสถานะ Google Blocklist ของคุณ

3. ลบไฟล์ที่ติดไวรัส

ใช้ไคลเอนต์ FTP เพื่อเชื่อมต่อกับเซิร์ฟเวอร์โฮสต์ของคุณ หรือคุณสามารถใช้ตัวจัดการไฟล์

ไปที่โฟลเดอร์ /wp-content/ และค้นหาปลั๊กอินและไฟล์ที่ถูกแฮ็ก ไฟล์ที่ถูกแฮ็กจะมีคำต่างๆ เช่น . cache , .class หรือ .old ที่ใช้เพื่ออำพรางเป็นไฟล์ปลั๊กอินที่ถูกต้อง

โปรดจำไว้ว่าจุดที่วางไว้ที่จุดเริ่มต้นของชื่อไฟล์ทำให้ซ่อนไว้ ดังนั้นตรวจสอบให้แน่ใจว่าคุณได้เลือกตัวเลือก "แสดงไฟล์ที่ซ่อนอยู่" เมื่อทำสิ่งนี้

เมื่อคุณส่งไฟล์เหล่านี้ ให้ลบออก

ดูโพสต์แบบเต็ม รายการตรวจสอบที่ดาวน์โหลดได้ และวิดีโอเกี่ยวกับวิธีทำความสะอาดไซต์ WordPress ที่ถูกแฮ็ก

4. ทำความสะอาดไฟล์ .htaccess ของคุณ

ไฟล์ .htaccess เป็นไฟล์การกำหนดค่าระดับสูงสำหรับเซิร์ฟเวอร์ที่กำหนดวิธีการประมวลผลคำขอของเซิร์ฟเวอร์

แฮ็กเกอร์สามารถใช้ไฟล์นี้เพื่อสร้างแบ็คดอร์ของเว็บไซต์ได้ ในไฟล์ .htaccess ให้มองหาโค้ดที่มีลักษณะดังนี้:

RewriteEngine บน

RewriteCond %{ENV:REDIRECT_STATUS} 200

RewriteRule ^ - [L]

RewriteCond %{HTTP_USER_AGENT} (google|yahoo|msn|aol|bing) [OR] #checks สำหรับ Google, Yahoo, msn, aol และ bing crawler

RewriteCond %{HTTP_REFERER} (google|yahoo|msn|aol|bing)

RewriteRule ^(.*)$ somehackfile.php?$1 [L] #redirects ไปยังไฟล์แฮ็คเปลี่ยนชื่อไฟล์ .htaccess ปัจจุบัน จากนั้น เพื่อสร้างไฟล์ .htaccess ใหม่ทั้งหมด เพียงไปที่แดชบอร์ด WordPress ของคุณ ไปที่การตั้งค่า จากนั้นเลือก Permalink แล้วคลิกบันทึก

5. ลบรหัสที่เป็นอันตรายในฐานข้อมูล

นี่เป็นขั้นตอนที่คุณไม่ควรทำ จนกว่าคุณจะมีการสำรองข้อมูลไซต์ทั้งหมดโดยใช้ปลั๊กอิน BackupBuddy

หลังจากเสร็จแล้ว คุณสามารถล้างฐานข้อมูลของคุณด้วยตนเองด้วยขั้นตอนเหล่านี้:

- ไปที่ phpMyAdmin

- เลือกฐานข้อมูล

- คลิกที่ตาราง wp_options

- ใช้แท็บค้นหาเพื่อค้นหารายการที่เป็นอันตราย

ตัวอย่างรายการที่อาจเป็นอันตรายในการค้นหาคือ:

- fwp

- wp_check_hash

- class_generic_support

- widget_generic_support

- ftp_credentials

อย่าลืมระมัดระวังอย่างยิ่งที่จะไม่ลบสิ่งที่สำคัญออกจากตาราง wp_options ของคุณ ซึ่งอาจทำให้ไซต์ของคุณทำงานผิดพลาดอย่างร้ายแรงหรือหยุดทำงานอย่างสมบูรณ์

แน่นอน หากคุณไม่สะดวกที่จะเจาะลึกเข้าไปในไซต์ของคุณ คุณควรขอความช่วยเหลือจากผู้เชี่ยวชาญ

6. ค้นหาและลบรหัสที่น่าสงสัย

รหัสที่น่าสงสัยเป็นสาเหตุหลักของการแฮ็กเว็บไซต์ WordPress รหัสที่น่าสงสัยจะมีลักษณะดังนี้:

<ul> <li><a href="hackerdomain.com">Something2</a></li>

โค้ดแบบนี้จะเปลี่ยนเส้นทางไซต์ของคุณไปยังโดเมนที่ผู้โจมตีควบคุม สิ่งสำคัญคือต้องตรวจสอบโดเมนในโค้ดของไซต์ของคุณที่ไม่ควรอยู่ที่นั่น

ส่วนใหญ่แล้ว แฮ็กเกอร์จะซ่อนรหัสใน base64 ซึ่งช่วยให้พวกเขาหลีกเลี่ยงการถูกตรวจพบ ความหมายก็คือ แทนที่จะเห็น URL เว็บไซต์ของพวกเขา (hackerdomain.com) มันจะดูเหมือน YXR0YWNrZXJkb21haW4uY29t แทน

หรือแน่นอนว่าสิ่งนี้ทำให้รหัสที่น่าสงสัยตรวจจับยากขึ้น หากต้องการค้นหาการเข้ารหัส base64 เหล่านี้ในไฟล์ของคุณ การใช้คำสั่ง grep จะเป็นประโยชน์:

หา . -name "*.php" -exec grep "base64"'{}'\; -print &> b64-detections.txtรหัสนี้จะค้นหาไฟล์ .php ที่คุณเลือกสำหรับการเข้ารหัส base64 หลังจากนั้น ผลลัพธ์จะถูกเก็บไว้ใน b64-detections.txt

เมื่อคุณมีไฟล์นั้นแล้ว ให้ค้นหาแหล่งข้อมูลออนไลน์ที่จะถอดรหัสเพื่อที่คุณจะได้รู้ว่าเกิดอะไรขึ้นในไซต์ของคุณเบื้องหลัง

7. สแกนหาความแตกต่างของเนื้อหา

ปลั๊กอิน iThemes Security Pro สามารถใช้เพื่อตรวจสอบการเปลี่ยนแปลงของไฟล์ในเว็บไซต์ของคุณ และจะเปรียบเทียบไฟล์หลักของ WordPress และไฟล์ของบุคคลที่สามในที่เก็บ WordPress สำหรับรายการและชื่อไฟล์ที่ผิดปกติหรือน่าสงสัย

หลังจากพิจารณาแล้วว่าไฟล์ใดของคุณถูกแฮ็ก คุณสามารถลบโค้ดที่ติดไวรัสหรือกู้คืนไฟล์ปลั๊กอินของคุณได้ การล้างโค้ดของไซต์ของคุณให้สมบูรณ์เป็นสิ่งสำคัญมาก โค้ดที่เป็นอันตรายซึ่งถูกทิ้งไว้เบื้องหลังอาจทำให้ไซต์ของคุณติดไวรัสอีกครั้งได้อย่างรวดเร็ว

8. เรียกคืนชื่อเสียงของเว็บไซต์ของคุณ

เมื่อคุณได้ทำความสะอาดไซต์ของคุณแล้ว คุณจะต้องตรวจสอบชื่อเสียงของไซต์กับ Google

การทำความสะอาดและกู้คืนไซต์ WordPress ที่ถูกแฮ็กของคุณจะไม่คืนค่าชื่อเสียงของไซต์โดยอัตโนมัติ ที่จริงแล้ว มีหลายสิ่งที่คุณต้องทำเพื่อให้แน่ใจว่า Google และเครื่องมือค้นหาอื่นๆ จะไม่ลงโทษไซต์ของคุณต่อไปหลังจากที่ถูกแฮ็กและทำความสะอาดแล้ว

บ่อยครั้ง สัญญาณแรกที่แสดงว่าไซต์ของคุณถูกแฮ็กคือ Google แจ้งให้คุณทราบถึงสถานการณ์ดังกล่าว เพื่อดูว่าปัจจุบัน Google กำลังดูเว็บไซต์ของคุณอย่างไร ให้ไปที่ Google Search Console

หากคุณพบแผนผังเว็บไซต์ที่ไม่เกี่ยวข้องใน Search Console ที่ไม่ควรมีอยู่ หรือดูเหมือนว่าจะวางลิงก์สแปม คุณจะต้องลบลิงก์เหล่านั้นทันที หลังจากนี้ คุณจะต้องตรวจสอบปัญหาด้านความปลอดภัยที่มีอยู่ใน Search Console หากหน้าจอสีแดงขนาดใหญ่ของความหายนะและความเศร้าโศกจาก Google กำลังแสดงอยู่ คุณจะเห็นการตั้งค่าสถานะขนาดใหญ่ใน Search Console ภายใต้ปัญหาด้านความปลอดภัย

นี่คือที่ที่คุณจะขอให้ Google ตรวจสอบเว็บไซต์ของคุณว่าได้รับการทำความสะอาดแล้ว

การป้องกัน WordPress Pharma Hack

หากคุณเคยพบส่วนใดในไซต์ของคุณที่ได้รับผลกระทบจากการแฮ็กประเภทนี้ ให้ดำเนินการตามขั้นตอนต่างๆ ที่เราให้รายละเอียดไว้ในคู่มือนี้เพื่อแก้ไขปัญหาโดยเร็วที่สุด เมื่อคุณได้ทราบแล้วว่าการแฮ็กยาบน WordPress คืออะไร และทำอย่างไรจึงจะแน่ใจได้ว่าไซต์ของคุณไม่ได้รับผลกระทบ ก็ถึงเวลาที่ต้องทำงานเพื่อทำให้ไซต์ของคุณแข็งแกร่งขึ้นจากการโจมตีในอนาคต

1. ติดตั้งและเปิดใช้งานปลั๊กอิน iThemes Security Pro

เริ่มต้นด้วยการดาวน์โหลดและติดตั้งปลั๊กอิน iThemes Security Pro เพื่อตรวจสอบว่าไซต์ของคุณติดไวรัสหรือไม่ ปลั๊กอินเพิ่มการรักษาความปลอดภัยเว็บไซต์หลายชั้นโดยการตรวจสอบการเปลี่ยนแปลงไฟล์ เพิ่มความปลอดภัยของผู้ใช้ สแกนปลั๊กอินและธีมของคุณเพื่อหาช่องโหว่ (แล้วอัปเดตโดยอัตโนมัติสำหรับคุณ) และให้การเปรียบเทียบไฟล์ออนไลน์ที่อาจบ่งบอกถึงการแฮ็ก

อย่างน้อย ให้เปิดใช้งานการตั้งค่าต่อไปนี้ภายในปลั๊กอิน iThemes Security:

- เปิดใช้งานการตรวจสอบสิทธิ์แบบสองปัจจัยสำหรับผู้ใช้ที่เป็นผู้ดูแลระบบทั้งหมด

- เปิดใช้งาน iThemes Site Scan เพื่อสแกนเว็บไซต์ของคุณวันละสองครั้งเพื่อหาปลั๊กอิน ธีม และเวอร์ชันหลักของ WordPress ที่มีช่องโหว่

- เปิดการจัดการเวอร์ชันด้วยการแก้ไขช่องโหว่อัตโนมัติ

- เปิดการตรวจจับการเปลี่ยนแปลงไฟล์

2. ติดตั้งและเปิดใช้งานปลั๊กอิน BackupBuddy

การมีกลยุทธ์การสำรองข้อมูลสำหรับเว็บไซต์ของคุณเป็นส่วนสำคัญในการป้องกันการแฮ็กในอนาคต ข้อมูลสำรองหมายความว่าคุณมีสำเนาของเว็บไซต์ของคุณในช่วงเวลาหนึ่ง เช่น ก่อนที่แฮ็กจะเกิดขึ้น การมีข้อมูลสำรองนี้หมายความว่าคุณสามารถกู้คืนไซต์ของคุณเป็นเวอร์ชันก่อนหน้าได้อย่างง่ายดาย (เพียงแค่ต้องแน่ใจว่าได้รวบรวมช่องโหว่หรือแบ็คดอร์ของเว็บไซต์) ที่มีอยู่ในไซต์เวอร์ชันนั้นของคุณ มิฉะนั้นการแฮ็กอาจเกิดขึ้นอีกครั้ง

3. ใช้แนวทางปฏิบัติที่ดีที่สุดในการรักษาความปลอดภัยของเว็บไซต์

ในฐานะผู้จัดการเว็บไซต์ ผู้ดูแลระบบ หรือเจ้าของ ความปลอดภัยออนไลน์ ของคุณ จะส่งผลต่อความปลอดภัยของเว็บไซต์ของคุณ

ตัวอย่างเช่น:

- อย่าใช้รหัสผ่านซ้ำสำหรับหลายบัญชี

- อย่าเปิดเผยรหัสผ่านของคุณกับผู้อื่น

- ใช้การรับรองความถูกต้องด้วยสองปัจจัยสำหรับการเข้าสู่ระบบผู้ดูแลระบบ WordPress ของคุณ

- อย่าติดตั้งปลั๊กอินหรือธีมของ WordPress ที่เป็นโมฆะ

- อัปเดตเวอร์ชันหลัก ปลั๊กอิน และธีมของ WordPress เป็นเวอร์ชันล่าสุด

- ใช้โฮสต์เว็บที่มีชื่อเสียงพร้อมการรักษาความปลอดภัยเซิร์ฟเวอร์ที่มั่นคง

- ใช้ปลั๊กอินความปลอดภัย WordPress และปลั๊กอินสำรอง

4. ระมัดระวังเกี่ยวกับความปลอดภัยของเว็บไซต์ของคุณ

การวิจัยแสดงให้เห็นว่าเวลาเฉลี่ยที่ใช้ในการค้นหาการละเมิดความปลอดภัยหรือแฮ็คคือ 200 วัน! ไซต์ที่ถูกละเลยมักจะเสี่ยงที่สุดต่อการแฮ็กประเภทนี้ ดังนั้นควรตรวจสอบความปลอดภัยและประสิทธิภาพของไซต์ของคุณ แม้ว่าคุณจะมีไซต์ที่คุณไม่ได้ลงชื่อเข้าใช้บ่อยๆ

เพียงตรวจสอบรูปลักษณ์ของเว็บไซต์ของคุณ ตรวจสอบบันทึกความปลอดภัย และทำให้แน่ใจว่าธีม ปลั๊กอิน และเวอร์ชันหลักของ WordPress ทั้งหมดของคุณเป็นปัจจุบัน จะช่วยป้องกันการแฮ็ค WordPress ยาได้อย่างมาก ด้วยความรู้เกี่ยวกับวิธีการรักษาความปลอดภัยให้กับไซต์ของคุณและด้วยเครื่องมือบางอย่างที่จะช่วยในการทำงาน ไซต์ของคุณจึงมีแนวโน้มที่จะปลอดภัยอยู่เสมอ

รักษาความปลอดภัยและปกป้องเว็บไซต์ของคุณจากการแฮ็กและการละเมิดความปลอดภัย

ปัจจุบัน WordPress มีอำนาจมากกว่า 40% ของเว็บไซต์ทั้งหมด ดังนั้นจึงกลายเป็นเป้าหมายที่ง่ายสำหรับแฮกเกอร์ที่มีเจตนาร้าย ปลั๊กอิน iThemes Security Pro นำการคาดเดาออกจากความปลอดภัยของ WordPress เพื่อให้ง่ายต่อการรักษาความปลอดภัยและปกป้องเว็บไซต์ WordPress ของคุณ มันเหมือนกับการมีผู้เชี่ยวชาญด้านความปลอดภัยเต็มเวลาที่เจ้าหน้าที่คอยตรวจสอบและปกป้องไซต์ WordPress ของคุณให้กับคุณอยู่เสมอ

Kristen เขียนบทช่วยสอนเพื่อช่วยเหลือผู้ใช้ WordPress มาตั้งแต่ปี 2011 ในฐานะผู้อำนวยการฝ่ายการตลาดที่ iThemes เธอมุ่งมั่นที่จะช่วยคุณค้นหาวิธีที่ดีที่สุดในการสร้าง จัดการ และดูแลเว็บไซต์ WordPress ที่มีประสิทธิภาพ คริสเตนยังสนุกกับการจดบันทึกอีกด้วย (ดูโครงการรองของเธอ The Transformation Year !) การเดินป่าและตั้งแคมป์ แอโรบิกขั้นบันได การทำอาหาร และการผจญภัยในชีวิตประจำวันกับครอบครัวของเธอ โดยหวังว่าจะมีชีวิตที่เป็นปัจจุบันมากขึ้น