การโจมตี XSS กับ CSRF: แตกต่างกันอย่างไรและจะตอบโต้ได้อย่างไร

เผยแพร่แล้ว: 2024-10-11การโจมตีด้วยสคริปต์ข้ามไซต์ (XSS) และการโจมตีด้วยการปลอมแปลงคำขอข้ามไซต์ (CSRF) ถือเป็นอันตรายที่พบบ่อยที่สุดสำหรับเว็บไซต์สมัยใหม่ การทำความเข้าใจว่าการโจมตีเหล่านี้ทำงานอย่างไรและวิธีป้องกันถือเป็นสิ่งสำคัญในการรักษาไซต์ของคุณให้ปลอดภัย การทราบความแตกต่างระหว่างการโจมตี XSS และ CSRF และวิธีการป้องกันทั้งสองอย่างก็ฉลาดเช่นกัน

ข่าวดีก็คือว่ามีการทับซ้อนกันอย่างมากในมาตรการรักษาความปลอดภัยที่คุณสามารถใช้เพื่อป้องกันการโจมตี XSS และ CSRF แม้ว่าจะมีความแตกต่างกันมากในแง่เทคนิคและแนวทางการโจมตี แต่หลักปฏิบัติด้านความปลอดภัยที่ดีก็ช่วยป้องกันทั้งสองอย่างได้อย่างมาก

ในบทความนี้ เราจะอธิบายว่าการโจมตี XSS และ CSRF ทำงานอย่างไร นอกจากนี้เรายังจะหารือถึงความแตกต่างระหว่างสิ่งเหล่านั้น และพูดคุยเกี่ยวกับแนวทางปฏิบัติที่ดีที่สุดในการป้องกันการโจมตีเหล่านี้ มาเริ่มกันเลย!

ส่วนที่ 1: XSS (การเขียนสคริปต์ข้ามไซต์)

เพื่อให้เข้าใจถึงวิธีการป้องกันการโจมตี XSS สิ่งสำคัญคือต้องทราบวิธีการทำงาน เริ่มจากพื้นฐานกันก่อน

การโจมตี XSS คืออะไร?

การโจมตี XSS เกี่ยวข้องกับการแทรกสคริปต์ที่เป็นอันตรายลงในเว็บไซต์โดยใช้ประโยชน์จากช่องโหว่ในโค้ด โดยทั่วไปแล้วการโจมตี XSS จะใช้ JavaScript และสามารถใช้เพื่อขโมยข้อมูล เช่น ข้อมูลการเข้าสู่ระบบหรือรายละเอียดส่วนบุคคล ผู้โจมตียังสามารถแย่งชิงเซสชันผู้ใช้และดำเนินการที่ไม่ได้รับอนุญาตกับบัญชีผู้ใช้ได้

การโจมตี XSS มีหลายประเภท วิธีการทำงานของพวกเขาจะแตกต่างกันไปขึ้นอยู่กับผู้โจมตีและช่องโหว่ที่พวกเขาสามารถระบุบนเว็บไซต์ของคุณ (ถ้ามี)

การโจมตี XSS ส่งผลต่อเว็บไซต์ทุกประเภท รวมถึงไซต์ WordPress ผู้โจมตีกำหนดค่าบอทให้รวบรวมข้อมูลเว็บและค้นหาเว็บไซต์ที่มีช่องโหว่ที่พวกเขาสามารถหาประโยชน์ได้ ดังนั้นการเพิ่มความปลอดภัยของเว็บไซต์จึงเป็นสิ่งสำคัญ แม้แต่เว็บไซต์ใหม่ๆ ที่ยังไม่ค่อยได้รับการเข้าชมก็ตาม

ประเภทของการโจมตี XSS

การโจมตี XSS มีหลายประเภท แต่ทั้งหมดใช้สคริปต์ที่เป็นอันตรายที่แทรกเข้าไปในเว็บไซต์ ชุมชนความปลอดภัยบนเว็บจัดหมวดหมู่การโจมตี XSS ในแง่ของวิธีการทำงานของสคริปต์ที่เป็นอันตรายเหล่านี้:

- XSS ที่เก็บไว้ ด้วยการโจมตีประเภทนี้ สคริปต์ที่เป็นอันตรายจะยังคงอยู่บนเซิร์ฟเวอร์ ผู้โจมตีทำเช่นนี้เพื่อให้สามารถส่งสคริปต์ไปยังผู้เยี่ยมชมเมื่อพวกเขาเข้าถึงไซต์ นี่อาจเป็นการโจมตี XSS ประเภทที่อันตรายที่สุด เนื่องจากอาจส่งผลกระทบต่อผู้ใช้จำนวนมาก

- XSS แบบสะท้อน ในกรณีนี้ ผู้โจมตีจะไม่เก็บสคริปต์ที่เป็นอันตรายไว้บนเซิร์ฟเวอร์ของไซต์ของคุณ แต่อาศัยการให้ผู้ใช้คลิก URL ซึ่งจะนำพวกเขาไปที่สคริปต์แทน

- XSS ที่ใช้ DOM การโจมตีนี้พยายามแทรกโค้ดที่เป็นอันตรายลงในเบราว์เซอร์ของผู้เข้าชมโดยการแก้ไขสภาพแวดล้อม Document Object Model (DOM) ซึ่งมักเกิดขึ้นหลังจากที่ผู้ใช้โต้ตอบกับไซต์ด้วยวิธีใดวิธีหนึ่ง เช่น โดยการส่งแบบฟอร์ม

หากคุณยังคงสับสนเล็กน้อยก็ไม่ต้องกังวล ในส่วนถัดไป เราจะขยายขอบเขตการโจมตี XSS ทุกประเภท วิธีทำงาน และผลกระทบที่อาจมีต่อเว็บไซต์และผู้เยี่ยมชมของคุณ

การโจมตี XSS ทำงานอย่างไร

การโจมตี XSS ใช้ประโยชน์จากช่องโหว่บนเว็บไซต์เพื่อแทรกโค้ดที่เป็นอันตราย ช่องโหว่เหล่านี้อาจเป็นอะไรก็ได้ ตั้งแต่โค้ดแบบกำหนดเองที่ผิดพลาดไปจนถึงปลั๊กอิน WordPress ที่ล้าสมัยที่มีปัญหาด้านความปลอดภัยที่ทราบ

เพื่อให้เข้าใจความหมายได้ดีขึ้น เรามาดูรายละเอียดวิธีการทำงานของการโจมตี XSS กันดีกว่า องค์ประกอบแรกในการโจมตี XSS คือการระบุช่องโหว่บนเว็บไซต์ของคุณ

องค์ประกอบทั่วไปบางส่วนที่เสี่ยงต่อการถูกโจมตี ได้แก่:

- ช่องป้อนข้อมูล องค์ประกอบเหล่านี้มีอยู่ทุกที่บนเว็บ ตั้งแต่ส่วนความคิดเห็นไปจนถึงแบบฟอร์มติดต่อ การรักษาความปลอดภัยฟิลด์ที่ผู้ใช้ส่งข้อมูลเป็นสิ่งสำคัญในการปกป้องเว็บไซต์ของคุณจากสคริปต์ที่เป็นอันตราย

- คุกกี้ของผู้ใช้ จัดเก็บข้อมูลเหล่านี้เกี่ยวข้องกับเซสชันผู้ใช้และบัญชี สคริปต์มีแนวโน้มที่จะกำหนดเป้าหมายคุกกี้เพื่อแย่งชิงเซสชันผู้ใช้ อย่างไรก็ตาม แพลตฟอร์มคุณภาพสูง เช่น WordPress ใช้คุกกี้ “HttpOnly” เพื่อป้องกันไม่ให้การโจมตี XSS ขโมยพวกมัน

- เนื้อหาที่สะท้อน เนื้อหา "สะท้อนกลับ" หมายถึงข้อมูลที่เว็บไซต์ส่งคืนให้กับผู้ใช้โดยไม่มีการฆ่าเชื้อ กระบวนการนี้จะลบอักขระและรหัสที่ไม่ปลอดภัยออกจากอินพุตของผู้ใช้เพื่อป้องกันการโจมตี

เมื่อผู้โจมตีระบุช่องโหว่บนเว็บไซต์ของคุณแล้ว พวกเขาจะสร้างสคริปต์เพื่อลองใช้ประโยชน์จากช่องโหว่นั้น การโจมตี XSS สามารถมีเป้าหมายที่แตกต่างกัน ซึ่งจะควบคุมการทำงานของสคริปต์

สาเหตุที่พบบ่อยที่สุดสำหรับการโจมตี XSS ได้แก่:

- การเปลี่ยนเส้นทางที่เป็นอันตราย เมื่อใช้การเปลี่ยนเส้นทาง คุณสามารถส่งผู้เยี่ยมชมจากไซต์ดั้งเดิมไปยังปลายทางอื่นได้ ผู้โจมตีสามารถใช้สิ่งนี้เพื่อนำผู้เยี่ยมชมไปยังไซต์ฟิชชิ่งหรือเพจที่มีมัลแวร์

- การบันทึกการกดแป้น สคริปต์ที่เป็นอันตรายบางตัวสามารถบันทึกการกดแป้นพิมพ์ของผู้ใช้ได้ หากสิ่งนี้เกิดขึ้นกับคุณ ผู้โจมตีสามารถเห็นทุกสิ่งที่คุณพิมพ์ในขณะที่คีย์ล็อกเกอร์ทำงานอยู่

- การแย่งชิงเซสชัน ด้วยการโจมตีประเภทนี้ บุคคลอื่นสามารถเข้าควบคุมเซสชันของคุณบนเว็บไซต์ที่คุณเข้าสู่ระบบได้ ผู้โจมตีอาจสามารถรับข้อมูลอันมีค่าจากผู้ใช้ด้วยวิธีนี้ ทั้งนี้ขึ้นอยู่กับเซสชันที่พวกเขาขโมยไป

- การขโมยข้อมูลคุกกี้ คุกกี้สามารถจัดเก็บข้อมูลที่ละเอียดอ่อนของผู้ใช้ได้ การโจมตี XSS บางอย่างใช้สคริปต์เพื่อขโมยคุกกี้เหล่านี้หรืออ่านเนื้อหา

เมื่อสคริปต์พร้อมก็ถึงเวลาที่จะแทรกสคริปต์ลงในเว็บไซต์ผ่านช่องโหว่ที่ผู้โจมตีพบ สิ่งนี้นำเรากลับไปสู่การโจมตี XSS ที่พบบ่อยที่สุดสามประเภท ซึ่งจะถูกจัดเก็บ สะท้อนกลับ และอิงตาม DOM

ตัวอย่างของการโจมตี XSS ที่จัดเก็บไว้อาจเป็นการที่ผู้ใช้โพสต์สคริปต์ที่เป็นอันตรายในส่วนความคิดเห็นที่เปิดอยู่ นั่นอาจมีลักษณะดังนี้:

<script>alert('XSS')</script>ในสถานการณ์สมมตินี้ ช่องโหว่คือเว็บไซต์ไม่ฆ่าเชื้ออินพุตเมื่อผู้ใช้ส่งความคิดเห็น เนื่องจากความคิดเห็นถูกจัดเก็บไว้ในฐานข้อมูลของเว็บไซต์ การโจมตีจึงเกิดขึ้นอย่างต่อเนื่อง หากสำเร็จ สคริปต์จะรันสคริปต์ทุกครั้งที่มีคนเยี่ยมชมเพจพร้อมความคิดเห็น

เมื่อเว็บไซต์รันสคริปต์สำหรับผู้ใช้ การโจมตีจะสำเร็จ เมื่อถึงจุดนั้น คุณอาจพบว่าคุณจะต้องช่วยเหลือผู้ใช้ในกรณีของการโจรกรรมข้อมูล การไฮแจ็กเซสชัน หรือมัลแวร์ที่มาจากเว็บไซต์ของคุณ

ผลกระทบของการโจมตี XSS ต่อผู้ใช้และธุรกิจ

ผลกระทบของการโจมตี XSS ต่อธุรกิจและผู้ใช้ไม่สามารถกล่าวเกินจริงได้ หากผู้ประสงค์ร้ายจัดการระบุช่องโหว่ที่พวกเขาสามารถใช้เพื่อโจมตี XSS ได้ ผู้ใช้ของคุณก็ตกอยู่ในอันตราย

อันตรายนั้นอาจมาในรูปแบบของข้อมูลที่ถูกขโมย เซสชันที่ถูกแย่งชิง หรือมัลแวร์บนอุปกรณ์ของพวกเขา ในฐานะเจ้าของเว็บไซต์ คุณมีหน้าที่รับผิดชอบในการดูแลผู้เยี่ยมชมให้ปลอดภัย นอกจากนี้ การโจมตีประเภทนี้อาจส่งผลต่อชื่อเสียงของคุณในหมู่ผู้ชมของคุณ การละเมิดข้อมูลที่เกิดจากการโจมตี XSS อาจก่อให้เกิดข่าวก็ได้ ทั้งนี้ขึ้นอยู่กับขนาดธุรกิจของคุณ

สิ่งสำคัญที่ควรทราบคือ ในบางกรณี ธุรกิจอาจต้องรับผิดชอบต่อการละเมิดข้อมูล กฎระเบียบคุ้มครองข้อมูลทั่วไป (GDPR) เป็นตัวอย่างหนึ่งของกฎหมายที่กำหนดให้องค์กรต้องใช้มาตรการที่จำเป็นเพื่อปกป้องข้อมูลผู้ใช้ การไม่ปฏิบัติตามอาจนำไปสู่การเสียค่าปรับและ/หรือการดำเนินการทางกฎหมาย

ไม่ว่าคุณจะมีความรับผิดชอบทางกฎหมายหรือไม่ก็ตาม การแก้ไขช่องโหว่ที่อาจนำไปสู่การโจมตี XSS ถือเป็นสิ่งสำคัญ ซึ่งมีผลบังคับใช้แม้ว่าคุณจะมีเว็บไซต์ใหม่ที่มีการเข้าชมน้อย เนื่องจากเครื่องมือค้นหาอาจเตือนผู้ใช้หากตรวจพบว่ามีความเสี่ยงด้านความปลอดภัย

การตรวจจับและป้องกันการโจมตี XSS

มีมาตรการหลายอย่างที่คุณสามารถใช้เพื่อปกป้องเว็บไซต์ของคุณจากการโจมตี XSS สิ่งที่มีประสิทธิภาพมากที่สุด ได้แก่ :

- การตรวจสอบอินพุตและการฆ่าเชื้อ กระบวนการนี้เกี่ยวข้องกับการตรวจสอบข้อมูลทั้งหมดที่ผู้ใช้ป้อนบนเว็บไซต์ของคุณ (ผ่านแบบฟอร์มการติดต่อหรือแสดงความคิดเห็น) เว็บไซต์ตรวจสอบว่าข้อมูลที่ผู้ใช้กรอกตรงกับที่คาดหวัง จากนั้นจึงฆ่าเชื้อเพื่อลบเนื้อหาที่เป็นอันตรายก่อนที่จะส่งข้อมูล

- นโยบายความปลอดภัยของเนื้อหา (CSP) ด้วย CSP คุณสามารถระบุแหล่งที่มาที่เว็บไซต์สามารถโหลดสคริปต์ได้ คุณเลือกแหล่งที่มาที่จะอนุญาตได้ ดังนั้นจึงไม่สามารถโหลดสคริปต์ที่ไม่ได้รับอนุญาตบนเว็บไซต์ของคุณได้

- การใช้เครื่องมือเพื่อตรวจจับช่องโหว่ XSS มีเครื่องมือหลายอย่างที่คุณสามารถใช้เพื่อตรวจจับช่องโหว่ XSS บนเว็บไซต์ของคุณ คุณมีตัวเลือกต่างๆ เช่น เครื่องสแกนไซต์อัตโนมัติ เครื่องมือตรวจสอบโค้ดที่ตรวจสอบฐานโค้ดของคุณเพื่อหาปัญหาด้านความปลอดภัย และอื่นๆ อีกมากมาย

หากเว็บไซต์ของคุณอยู่บน WordPress ให้ลองใช้ Jetpack Scan เพื่อช่วยคุณตรวจจับการโจมตี XSS

บริการจะสแกนเว็บไซต์ของคุณโดยอัตโนมัติเพื่อหาปัญหาด้านความปลอดภัยและช่องโหว่ และแจ้งให้คุณทราบทันทีที่พบสิ่งใดๆ นอกจากนี้ Jetpack Scan ยังมีการแก้ไขอัตโนมัติสำหรับปัญหาต่างๆ มากมาย

นอกเหนือจากวิธีการข้างต้นแล้ว สิ่งสำคัญคือต้องส่งเสริมแนวทางปฏิบัติในการเขียนโค้ดที่ปลอดภัยระหว่างทีมของคุณ นักพัฒนาควรปฏิบัติตามหลักเกณฑ์ด้านความปลอดภัยที่ทันสมัย และใช้เฟรมเวิร์กและไลบรารีที่ปลอดภัย

ส่วนที่ 2: CSRF (การปลอมแปลงคำขอข้ามไซต์)

การโจมตี CSRF เกี่ยวข้องกับการหลอกผู้ใช้ให้ดำเนินการบางอย่างบนเว็บไซต์หรือแอปที่ได้รับการตรวจสอบสิทธิ์ (เข้าสู่ระบบ) ผู้โจมตีสามารถฝังลิงก์ที่เป็นอันตรายซึ่งกระตุ้นการดำเนินการบนไซต์ด้วยคุกกี้การตรวจสอบสิทธิ์ของผู้ใช้

เพื่อให้เข้าใจถึงเรื่องนี้ ให้จินตนาการว่าคุณลงชื่อเข้าใช้ PayPal หรือบัญชีบริการที่คล้ายกัน คุณได้รับอีเมลที่มีลิงก์ที่น่าสงสัย และคุณคลิกลิงก์นั้น ลิงก์อาจนำไปสู่สคริปต์ซึ่งส่งคำขอไปยัง PayPal เพื่อส่งเงินให้กับผู้ใช้รายอื่น

นั่นเป็นตัวอย่างที่รุนแรง แต่เป็นประเภทของสถานการณ์ที่เป็นไปได้ด้วยการโจมตี CSRF ที่ประสบความสำเร็จ สำหรับเว็บไซต์ทั่วไป เป้าหมายของการโจมตีนั้นอาจเป็นการขโมยข้อมูลผู้ใช้ ซึ่งอาจสร้างความเสียหายให้กับธุรกิจได้

รูปแบบของการโจมตี CSRF

การโจมตี CSRF ทั้งหมดมีโครงสร้างคล้ายกับที่อธิบายไว้ในส่วนสุดท้าย ผู้โจมตีพยายามใช้ประโยชน์จากข้อมูลประจำตัวของผู้ใช้เพื่อดำเนินการบนเว็บไซต์หรือแอปโดยที่พวกเขาไม่รู้

การโจมตีนี้อาจเกิดขึ้นได้หลายรูปแบบ:

- สะท้อนการโจมตี CSRF เวกเตอร์การโจมตีนี้อาศัยการให้ผู้ใช้คลิกลิงก์หรือปุ่ม ลิงก์อาจนำไปสู่สคริปต์ หรืออาจมีคำแนะนำเฉพาะเพื่อส่งคำขอไปยังไซต์เป้าหมาย

- เข้าสู่ระบบการโจมตี CSRF ด้วยวิธีนี้ ผู้โจมตีจะพยายามให้ผู้ใช้เข้าสู่ระบบบัญชีที่พวกเขาเป็นเจ้าของ (ผู้โจมตี) บนเว็บไซต์เดียวกัน เป้าหมายของการโจมตีประเภทนี้คือการให้ผู้ใช้ส่งข้อมูลที่ละเอียดอ่อนหรือทำธุรกรรมให้เสร็จสิ้นผ่านบัญชี

- การโจมตี CSRF แบบสคริปต์ไซต์เดียวกัน ด้วยการโจมตีประเภทนี้ ผู้ใช้ที่เป็นอันตรายจะใช้ประโยชน์จากไซต์หรือแอปพลิเคชันที่เว็บไซต์ของคุณเชื่อถือ (เช่น โดย CSP) การโจมตีหาประโยชน์จากความไว้วางใจในการส่งคำขอที่เป็นอันตราย

- การโจมตี CSRF ข้ามโดเมน ด้วยการโจมตีข้ามโดเมน เป้าหมายคือเพื่อให้ผู้ใช้เยี่ยมชมเว็บไซต์ที่เป็นอันตราย เว็บไซต์ดังกล่าวส่งคำขอที่เป็นอันตรายไปยังไซต์ดั้งเดิม โดยใช้ประโยชน์จากข้อมูลประจำตัวของผู้ใช้

- การโจมตี API CSRF ในบางสถานการณ์ ผู้โจมตีสามารถใช้ประโยชน์จากช่องโหว่ในตำแหน่งข้อมูล API ได้ หาก API ไม่ตรวจสอบแหล่งที่มาของคำขอ API อาจดำเนินการในนามของ API ดังกล่าว

มีรูปแบบการโจมตีมากมายเมื่อพูดถึงช่องโหว่ของ CSRF การแก้ไขด้านความปลอดภัยบางอย่างที่คุณสามารถใช้เพื่อป้องกันการโจมตี XSS ได้ด้วย ในการทำให้ไซต์ของคุณปลอดภัยมากขึ้นจากการโจมตีประเภทหนึ่ง คุณยังสามารถป้องกันการโจมตีประเภทอื่นได้อีกด้วย

การโจมตี CSRF ทำงานอย่างไร

เพื่อทำความเข้าใจวิธีการทำงานของการโจมตี CSRF ให้ดียิ่งขึ้น เรามาดูขั้นตอนที่เกี่ยวข้องในการดำเนินการกันดีกว่า

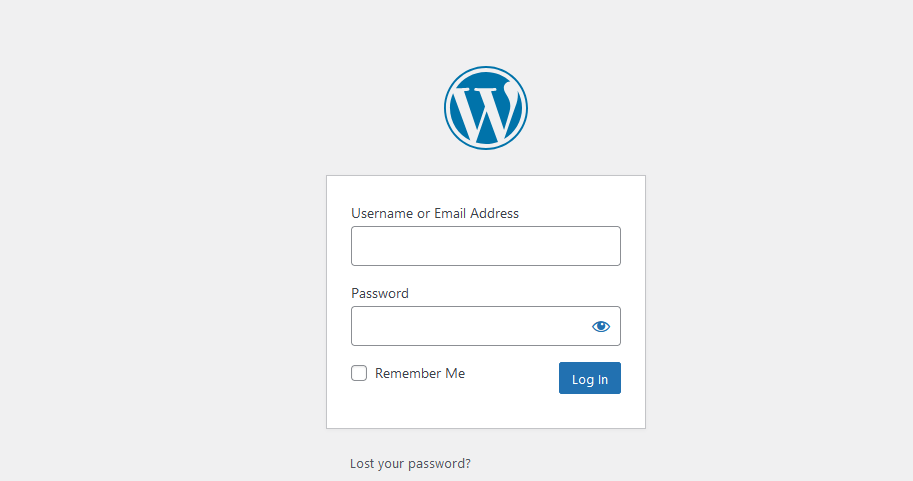

ขั้นตอนแรกคือการรับรองความถูกต้องของผู้ใช้ สิ่งนี้เกิดขึ้นผ่านแบบฟอร์มเข้าสู่ระบบหรือหน้า:

นี่คือเมื่อผู้ใช้เข้าสู่ระบบเว็บไซต์หรือแอปพลิเคชันที่ถูกโจมตีโดย CSRF เมื่อคุณเข้าสู่เว็บไซต์ส่วนใหญ่ เบราว์เซอร์ของคุณจะจัดเก็บข้อมูลเกี่ยวกับเซสชันโดยใช้คุกกี้

ขั้นแรก ผู้โจมตีจะสร้างสคริปต์หรือลิงก์ที่เป็นอันตรายซึ่งมีคำขอที่พวกเขาต้องการส่งโดยใช้ข้อมูลประจำตัวของคุณ คำขอนั้นจะดำเนินการบางอย่าง ซึ่งอาจตั้งแต่การเปลี่ยนรหัสผ่านไปจนถึงการลบบัญชี หรือแม้แต่การส่งเงินให้กับผู้ใช้รายอื่น

เมื่อเพย์โหลดพร้อมแล้ว ผู้โจมตีต้องหาทางส่งมอบมัน โดยทั่วไปจะทำผ่านวิศวกรรมสังคมหรืออีเมลขยะรวมถึงลิงก์ที่เป็นอันตราย หากคุณตรวจสอบโฟลเดอร์สแปมตอนนี้ คุณอาจพบอีเมลหลายฉบับที่มีลิงก์ที่น่าสงสัย ซึ่งบางฉบับอาจเป็นการโจมตี CSRF

วิศวกรรมสังคมเปลี่ยนจากการส่งอีเมลที่อ้างว่ามาจากเว็บไซต์เป้าหมายมากกว่า ด้วยวิธีนี้ ผู้โจมตีสามารถหลอกให้ผู้คนเชื่อถือพวกเขาโดยใช้การสร้างแบรนด์หรือรายละเอียดอื่น ๆ จากเว็บไซต์เป้าหมาย

เมื่อผู้ใช้คลิกลิงก์นั้นหรือสคริปต์ทำงานบนเบราว์เซอร์ พวกเขาจะส่งคำขอไปยังเว็บไซต์เป้าหมาย สิ่งนี้เกิดขึ้นโดยที่บุคคลนั้นไม่ทราบ และคุณจะไม่เห็นแท็บเบราว์เซอร์เปิดอยู่หรืออะไรทำนองนั้น คำขอเกิดขึ้นในเบื้องหลัง

ผู้เยี่ยมชมของคุณอาจประสบกับการละเมิดข้อมูลหรือแม้แต่การสูญเสียทางการเงิน ทั้งนี้ขึ้นอยู่กับคำขอนั้น สิ่งนี้ทำให้การป้องกันการโจมตี CSRF มีความสำคัญสูงสุดสำหรับเว็บไซต์ที่จัดเก็บข้อมูลที่ละเอียดอ่อนหรือจัดการกับผู้เยี่ยมชมจำนวนมาก

ผลกระทบของการโจมตี CSRF ต่อผู้ใช้และธุรกิจ

การโจมตี CSRF อาจส่งผลกระทบอย่างมีนัยสำคัญต่อธุรกิจและผู้ใช้ เช่นเดียวกับการโจมตี XSS การโจมตี CSRF สามารถนำไปสู่การละเมิดข้อมูล ความเสียหายต่อชื่อเสียง และแม้กระทั่งการสูญเสียทางการเงิน

สำหรับผู้เยี่ยมชม การโจมตี CSRF อาจทำให้เกิดการสูญเสียทางการเงินโดยตรง สำหรับธุรกิจของคุณ ความสูญเสียทางการเงินอาจมาจากความไว้วางใจของผู้ใช้ที่ลดลง หรือแม้แต่ค่าปรับจำนวนมาก หากคุณฝ่าฝืนกฎระเบียบที่ปกป้องความเป็นส่วนตัวของผู้ใช้

กฎข้อบังคับด้านความเป็นส่วนตัวของข้อมูลบางประการถือเป็นความรับผิดชอบของเจ้าของเว็บไซต์ นั่นหมายความว่าคุณจะต้องปกป้องเว็บไซต์ของคุณจากเหตุการณ์ด้านความปลอดภัย เช่น การโจมตี CSRF การไม่ทำเช่นนั้นถือเป็นรูปแบบหนึ่งของความประมาทเลินเล่อ

การตรวจจับและป้องกันการโจมตี CSRF

มีหลายวิธีในการปกป้องเว็บไซต์ของคุณจากการโจมตี CSRF สำหรับส่วนนี้ เราจะอธิบายวิธีการป้องกันแต่ละวิธีและอธิบายวิธีการทำงาน:

- โทเค็นต่อต้าน CSRF โทเค็นเหล่านี้เป็นโทเค็นที่สร้างโดยเซิร์ฟเวอร์เมื่อผู้ใช้โหลดแบบฟอร์มหรือดำเนินการที่คล้ายกัน โทเค็นจะถูกจัดเก็บไว้ในเซสชันผู้ใช้ และเมื่อพวกเขาส่งคำขอ เซิร์ฟเวอร์จะสามารถใช้โทเค็นเพื่อตรวจสอบความถูกต้องได้

- คุกกี้ SameSite นี่คือคุณลักษณะด้านความปลอดภัยที่มีอยู่ในคุกกี้ ซึ่งช่วยควบคุมวิธีการทำงานของคุกกี้กับคำขอข้ามไซต์ คุณสามารถกำหนดค่าแอตทริบิวต์ SameSite ในคุกกี้เพื่อจำกัดคำขอข้ามไซต์ตามความต้องการของคุณได้

- แนวทางปฏิบัติที่ดีที่สุดในการจัดการเซสชัน การปฏิบัติตามแนวทางปฏิบัติที่ดีที่สุดในการจัดการเซสชันเกี่ยวข้องกับการตั้งค่าที่เหมาะสมสำหรับการหมดอายุของเซสชัน คุณยังใช้แอตทริบิวต์ที่เพิ่มความปลอดภัยของคุกกี้ เช่น SameSite ได้ด้วย บางเว็บไซต์ยังบังคับให้ผู้ใช้เข้าสู่ระบบใหม่เพื่อดำเนินการที่ละเอียดอ่อน เช่น ซื้อสินค้า

- เครื่องมือสำหรับตรวจจับช่องโหว่ CSRF มีเครื่องมือที่คุณสามารถใช้เพื่อสแกนเว็บไซต์ของคุณเพื่อหาช่องโหว่ CSRF รวมถึงปัญหาด้านความปลอดภัยอื่นๆ

เช่นเดียวกับการโจมตี XSS Jetpack Scan เป็นตัวเลือกที่แข็งแกร่งในการตรวจจับช่องโหว่หากคุณใช้ WordPress Jetpack Scan จะตรวจสอบเว็บไซต์ของคุณเป็นระยะกับฐานข้อมูลที่ใหญ่ที่สุดของช่องโหว่ WordPress ที่รู้จัก ซึ่งได้รับการอัปเดตบ่อยครั้ง

ความแตกต่างระหว่าง XSS และ CSRF

เราได้อธิบายว่าการโจมตี XSS และ CSRF คืออะไร ทำงานอย่างไร และส่งผลต่อธุรกิจของคุณอย่างไร ก่อนที่จะหารือเกี่ยวกับแนวทางปฏิบัติด้านความปลอดภัยที่ครอบคลุมเพื่อหลีกเลี่ยงสิ่งเหล่านี้ เราใช้เวลาสักครู่เพื่อเปรียบเทียบการโจมตีเหล่านี้

เราปกป้องไซต์ของคุณ คุณดำเนินธุรกิจของคุณ

Jetpack Security ให้การรักษาความปลอดภัยไซต์ WordPress ที่ครอบคลุมและใช้งานง่าย รวมถึงการสำรองข้อมูลแบบเรียลไทม์ ไฟร์วอลล์แอปพลิเคชันเว็บ การสแกนมัลแวร์ และการป้องกันสแปม

รักษาความปลอดภัยเว็บไซต์ของคุณความแตกต่างทางเทคนิคและผลกระทบ

การโจมตี XSS และ CSRF นั้นแตกต่างกันมากโดยธรรมชาติ ในกรณีแรก ผู้โจมตีจะแทรกสคริปต์ที่เป็นอันตรายบนเว็บไซต์ของคุณโดยใช้ช่องโหว่ที่มักพบในช่องป้อนข้อมูล

การโจมตี CSRF อาจเกี่ยวข้องกับการตั้งค่าและการดำเนินการมากกว่ามาก ด้วยการโจมตี CSRF ใครบางคนสามารถส่งคำขอที่เป็นอันตรายไปยังเว็บไซต์ของคุณโดยหลอกผู้ใช้จริงให้ช่วยเหลือพวกเขา ทั้งหมดนี้โดยที่ผู้ใช้จริงไม่รู้ตัว

วิธีการโจมตีเพื่อกำหนดเป้าหมายช่องโหว่ทั้งสองประเภทนั้นแตกต่างกันมาก ด้วยการโจมตี XSS ผู้ประสงค์ร้ายจะระบุช่องโหว่บนไซต์ของคุณ และใช้ช่องโหว่เหล่านี้เพื่อให้เซิร์ฟเวอร์ดำเนินการหรือแจกจ่ายสคริปต์ที่เป็นอันตราย การฆ่าเชื้ออินพุตและการตรวจสอบความถูกต้องอาจช่วยปิดเวกเตอร์การโจมตีนี้ได้อย่างมาก

การโจมตี CSRF ขึ้นอยู่กับการจัดการเซสชั่นที่ไม่ดีและแนวทางปฏิบัติของคุกกี้ แทนที่จะกำหนดเป้าหมายไปที่เว็บไซต์โดยตรง ผู้โจมตีจะอาศัยผู้ใช้เป็นพาหะในการโจมตี พวกเขาพยายามหลอกให้ผู้ใช้ส่งคำขอในนามของพวกเขา นั่นอาจป้องกันได้ยากกว่าการฆ่าเชื้ออินพุตมาก

ในแง่ของการมองเห็น การโจมตี XSS มีแนวโน้มที่จะส่งผลกระทบในทันทีมากกว่า การโจมตีเหล่านี้สามารถนำไปสู่การเปลี่ยนแปลงโดยตรงบนเว็บไซต์หรือการโจรกรรมข้อมูลแบบเปิด ซึ่งสามารถดึงดูดความสนใจจากผู้ใช้ของคุณได้

การโจมตี CSRF มีแนวโน้มที่จะมองเห็นได้น้อยลง ซึ่งจะทำให้ตรวจพบได้ยากขึ้นหากไม่มีเครื่องมือตรวจสอบและบันทึกที่เหมาะสม รวมถึงพนักงานที่ได้รับการฝึกอบรม

การโจมตีทั้ง CSRF และ XSS สามารถนำไปสู่ผลลัพธ์ที่คล้ายคลึงกันสำหรับผู้ใช้และธุรกิจ ซึ่งรวมถึงการละเมิดข้อมูล การละเมิดความเป็นส่วนตัว และแม้แต่การสูญเสียทางการเงิน (ทั้งต่อผู้ใช้และธุรกิจ)

สิ่งสำคัญที่ควรทราบคือการโจมตีทั้งสองประเภทอาจทำให้ผู้เยี่ยมชมสูญเสียความไว้วางใจได้ นี่เป็นสิ่งสำคัญสำหรับเว็บไซต์ส่วนใหญ่ และเป็นปัจจัยที่ควรพิจารณาเมื่อตัดสินใจเลือกมาตรการรักษาความปลอดภัยที่จะใช้

วิธีการต่างๆ ในการตรวจจับและป้องกันการโจมตี XSS และ CSRF

มีการทับซ้อนกันเกี่ยวกับวิธีการที่คุณสามารถใช้เพื่อตรวจจับและป้องกันการโจมตี XSS และ CSRF

พิจารณาใช้เครื่องมือสแกนช่องโหว่และเครื่องมือตรวจสอบโค้ด สิ่งเหล่านี้สามารถช่วยคุณระบุช่องโหว่หรือปัญหาด้านความปลอดภัยในเว็บไซต์ของคุณ และเพื่อให้คุณสามารถแก้ไขได้

เมื่อพูดถึงการป้องกัน อาวุธหลักของคุณในการขัดขวางการโจมตี XSS คือการฆ่าเชื้อและการตรวจสอบอินพุต รวมถึงนโยบายความปลอดภัยของเนื้อหา (CSP) การฆ่าเชื้อและการตรวจสอบความถูกต้องของอินพุตเกี่ยวข้องกับการกำหนดค่าฟิลด์การส่งเพื่อตรวจสอบว่ารายการตรงกับการตอบสนองที่คาดหวังหรือไม่ และลบเนื้อหาที่อาจเป็นอันตรายก่อนส่ง

ในทางกลับกัน CSP ช่วยให้คุณสามารถกำหนดค่าแหล่งที่มาที่เว็บไซต์ของคุณสามารถโหลดสคริปต์ได้ เนื่องจากการโจมตี XSS ต้องอาศัยการทำให้เว็บไซต์เรียกใช้สคริปต์ที่เป็นอันตราย CSP จึงสามารถช่วยคุณจำกัดตัวเลือกที่ไซต์จะดำเนินการได้โดยการตั้งค่ารายการที่อนุญาต

ด้วยการโจมตี CSRF คุณจะต้องใช้แนวทางปฏิบัติที่ดีที่สุดสำหรับคุกกี้และการจัดการเซสชันเพื่อการป้องกัน เช่นเดียวกับโทเค็นต่อต้าน CSRF และ nonces ของ WordPress โทเค็นจะแทรกตัวระบุที่ไม่ซ้ำลงในคุกกี้ของผู้ใช้ เพื่อให้เซิร์ฟเวอร์มีจุดข้อมูลเพิ่มเติมเพื่อตรวจสอบคำขอ หากคำขอไม่มีโทเค็นระบุเหล่านี้ จะหยุดการโจมตี CSRF ในเส้นทางของมัน Nonces ทำสิ่งที่คล้ายกันสำหรับ URL - เพิ่มค่าแฮชแบบใช้ครั้งเดียวเท่านั้นที่ส่วนท้ายของ URL

เมื่อพูดถึงแนวทางปฏิบัติที่ดีที่สุดสำหรับคุกกี้และการจัดการเซสชัน จะต้องตั้งค่าให้สิ่งเหล่านี้หมดอายุเป็นประจำ สิ่งนี้อาจทำให้ผู้โจมตีกำหนดเป้าหมายผู้ใช้ได้ยากขึ้น เนื่องจากพวกเขาจะต้องเข้าสู่ระบบใหม่บ่อยครั้ง

สำหรับคุกกี้โดยเฉพาะ คุณสามารถใช้คุณสมบัติ SameSite ได้เช่นกัน นี่คือแอตทริบิวต์ที่คุณสามารถเพิ่มลงในคุกกี้เพื่อจำกัดคำขอข้ามไซต์ได้ วิธีนี้สามารถช่วยคุณลดการโจมตี CSRF ข้ามไซต์ที่กำหนดเป้าหมายเว็บไซต์ของคุณได้

แนวปฏิบัติที่ดีที่สุดในการป้องกันการโจมตี CSRF และ XSS

เราได้กล่าวถึงวิธีการตรวจจับและป้องกันการโจมตี CSRF และ XSS บางส่วนเป็นรายบุคคล ตอนนี้ถึงเวลาที่จะศึกษาแนวทางปฏิบัติด้านความปลอดภัยที่ครอบคลุมมากขึ้น ซึ่งสามารถช่วยคุณหยุดการโจมตีประเภทนี้ได้ เช่นเดียวกับวิธีอื่นๆ

การสแกนช่องโหว่แบบเรียลไทม์

การใช้การสแกนช่องโหว่แบบเรียลไทม์อาจเป็นวิธีการป้องกันที่เป็นผลสืบเนื่องมากที่สุดสำหรับการโจมตี CSRF และ XSS เครื่องสแกนช่องโหว่สามารถตรวจสอบเว็บไซต์ของคุณเป็นระยะสำหรับปัญหาที่อาจเปิดประตูรับการโจมตีประเภทนี้

ด้วยเครื่องสแกนช่องโหว่ คุณสามารถใช้ประโยชน์จากข้อมูลเกี่ยวกับช่องโหว่ที่ทราบจากเว็บไซต์หลายล้านแห่ง ช่องโหว่ส่วนใหญ่ไม่ได้ถูกโจมตีเพียงครั้งเดียว ดังนั้นสิ่งนี้จึงสามารถช่วยลดการโจมตีส่วนใหญ่บนไซต์ของคุณได้ เว้นแต่ว่าคุณกำลังรับมือกับการโจมตีแบบ 0 วัน

ตัวอย่างเช่น Jetpack Scan ใช้ฐานข้อมูลช่องโหว่ WPScan และสแกนเว็บไซต์ของคุณเทียบกับฐานข้อมูลดังกล่าว เป็นฐานข้อมูลช่องโหว่ WordPress ที่ครอบคลุมมากที่สุด และสามารถช่วยคุณระบุปัญหาด้านความปลอดภัยในไซต์ของคุณได้

แนวทางปฏิบัติในการเข้ารหัสที่ปลอดภัย

ในกรณีนี้ แนวทางปฏิบัติในการเขียนโค้ดที่ปลอดภัยจะครอบคลุมมาตรการต่างๆ เช่น การดำเนินการตรวจสอบอินพุตและการฆ่าเชื้อ การตั้งค่าโทเค็นต่อต้าน CSRF และ CSP เมื่อรวมกันแล้ว มาตรการรักษาความปลอดภัยเหล่านี้สามารถช่วยป้องกันการโจมตีทั้ง CSRF และ XSS ได้

นอกจากนี้ ยังควรพิจารณาแนวคิดเรื่องการฝึกอบรมเป็นประจำเกี่ยวกับแนวทางปฏิบัติในการเขียนโค้ดที่ดีที่สุดสำหรับทีมของคุณ ซึ่งจะช่วยสร้างความตระหนักรู้เกี่ยวกับเวกเตอร์การโจมตีที่เพิ่งค้นพบ

การอัปเดตซอฟต์แวร์และการตรวจสอบความปลอดภัยเป็นประจำ

คุณควรอัปเดตซอฟต์แวร์ที่ขับเคลื่อนเว็บไซต์ของคุณเป็นประจำ สำหรับเว็บไซต์ WordPress ที่รวมทุกอย่างตั้งแต่ PHP ไปจนถึงการติดตั้งหลัก ปลั๊กอิน และธีม

นักพัฒนาที่ปฏิบัติตามหลักปฏิบัติด้านความปลอดภัยที่ดีที่สุดมักจะอัปเดตซอฟต์แวร์เพื่อแก้ไขช่องโหว่โดยเร็วที่สุด การทำให้ส่วนประกอบของไซต์ของคุณอัปเดตอยู่เสมอเป็นวิธีที่ง่ายที่สุดในการป้องกันอุบัติเหตุด้านความปลอดภัยโดยทั่วไป

คุณจะต้องดำเนินการตรวจสอบความปลอดภัยด้วย สิ่งเหล่านี้เป็นการตรวจสอบเป็นระยะเกี่ยวกับระบบและแนวปฏิบัติด้านความปลอดภัยของบริษัทของคุณ การตรวจสอบอาจเป็นกระบวนการที่ใช้เวลานาน แต่ช่วยให้คุณมองเห็นปัญหาก่อนที่ผู้โจมตีจะใช้ประโยชน์จากมันได้

การใช้ไฟร์วอลล์แอปพลิเคชันเว็บ (WAF)

WAF ช่วยคุณตรวจสอบและกรองคำขอไปยังเว็บไซต์ของคุณ วิธีนี้จะป้องกันการรับส่งข้อมูลและคำขอที่เป็นอันตราย เช่น การโจมตี XSS

คิดว่า WAF เป็นแนวป้องกันเพิ่มเติมในกลุ่มการรักษาความปลอดภัยของคุณ เมื่อคุณปรับปรุงกฎเกณฑ์ มันจะมีประสิทธิภาพมากขึ้น

การบันทึกและติดตามกิจกรรม

การใช้การบันทึกและการตรวจสอบกิจกรรมเป็นมาตรการรักษาความปลอดภัยที่จำเป็น บันทึกช่วยให้คุณสามารถตรวจสอบกิจกรรมบนเว็บไซต์ของคุณและสามารถใช้เป็นหลักฐานทางนิติวิทยาศาสตร์เมื่อแก้ไขปัญหา

ส่วนสำคัญของการใช้งานเว็บไซต์ขนาดใหญ่หรือเว็บไซต์ธุรกิจเกี่ยวข้องกับการแก้ไขปัญหาและแก้ไขปัญหาด้านความปลอดภัย เครื่องมือเข้าสู่ระบบและติดตามกิจกรรมจะให้ภาพรวมโดยละเอียดเกี่ยวกับสิ่งที่เกิดขึ้นบนเว็บไซต์ของคุณและการเปลี่ยนแปลงใดๆ ที่เกิดขึ้นกับเว็บไซต์

การโจมตี XSS สามารถระบุได้ง่ายด้วยบันทึกกิจกรรม ตัวอย่างเช่น หากผู้โจมตีพยายามแทรกสคริปต์ลงในความคิดเห็นบนไซต์ของคุณและถูกบล็อก บันทึกกิจกรรมจะสามารถบันทึกเหตุการณ์นี้ได้ สิ่งนี้สามารถช่วยให้คุณสามารถบล็อกรายการที่อยู่ IP ที่ละเมิดและป้องกันการโจมตีเพิ่มเติมจากที่อยู่ IP ได้

Jetpack Security ช่วยป้องกันและบรรเทาการโจมตีเหล่านี้ได้อย่างไร

Jetpack Security นำเสนอชุดเครื่องมือที่มุ่งทำให้เว็บไซต์ WordPress ของคุณปลอดภัยยิ่งขึ้น คุณจะได้รับโซลูชันการสำรองข้อมูลแบบเรียลไทม์ การป้องกันสแปม บันทึกกิจกรรม WAF และการสแกนช่องโหว่ รวมถึงฟีเจอร์ความปลอดภัยอื่นๆ มาดูเครื่องมือสองอย่างโดยละเอียดเพิ่มเติม:

การตรวจจับและการป้องกัน

การสแกนช่องโหว่อาจเป็นเครื่องมือป้องกันที่ดีที่สุดในการหลีกเลี่ยงการโจมตี XSS และ CSRF ด้วย Jetpack Security คุณจะสามารถเข้าถึงเครื่องมือ Jetpack Scan ซึ่งจะสแกนเว็บไซต์ของคุณโดยอัตโนมัติจากฐานข้อมูลช่องโหว่ WordPress ที่ใหญ่ที่สุด คุณยังสามารถสำรองข้อมูลเว็บไซต์ของคุณแบบเรียลไทม์ด้วย Jetpack VaultPress

การกู้คืน

การมีข้อมูลสำรองล่าสุดเป็นสิ่งจำเป็นสำหรับเว็บไซต์ใดๆ วิธีหนึ่งในการดูแลสิ่งนี้คือทำให้กระบวนการสำรองข้อมูลเป็นแบบอัตโนมัติ ซึ่งหมายความว่าการใช้โซลูชันการสำรองข้อมูลที่ทำงานเป็นระยะและจัดเก็บข้อมูลสำรองไว้อย่างปลอดภัย

เครื่องมือสำรองข้อมูลแบบเรียลไทม์ เช่น Jetpack VaultPress Backup จะสร้างสำเนาของเว็บไซต์ของคุณโดยอัตโนมัติเมื่อคุณทำการเปลี่ยนแปลง ซึ่งหมายความว่าคุณจะได้รับความคุ้มครองเต็มรูปแบบ นอกจากนี้คุณยังสามารถกู้คืนเนื้อหาของคุณได้อย่างง่ายดายเพียงคลิกเดียว

ปกป้องเว็บไซต์ของคุณวันนี้

หากคุณกำลังมองหาโซลูชั่นรักษาความปลอดภัยที่ครอบคลุมสำหรับเว็บไซต์ของคุณ ลองใช้ Jetpack Security วันนี้เลย! สร้างขึ้นโดยผู้ที่อยู่เบื้องหลัง WordPress.com เป็นโซลูชันที่เชื่อถือได้ซึ่งใช้ในการปรับปรุงและรักษาความปลอดภัยเว็บไซต์นับล้านทั่วโลก เป็นเครื่องมือที่คุณต้องการเมื่อคุณคาดหวังสิ่งที่ดีที่สุด