DNS Zehirlenmesi, diğer adıyla DNS Spoofing: Anlam, Önleme ve Düzeltme

Yayınlanan: 2022-11-11Bilgisayar korsanları, bir web sitesini hacklemek veya saldırmak için her zaman yeni yollar geliştirir veya yeni yöntemler icat eder. Ayrıca, oldukça popüler bir siber saldırı stratejisi olarak kabul edilen DNS zehirlenmesi veya DNS sahtekarlığı terimlerini de sık sık duymuş olabilirsiniz. Sonuçta, kolayca tespit edilemeyen en kolay ve en akıllı siber saldırı stratejilerinden biridir.

Temel olarak, DNS zehirlenmesi veya DNS önbellek sahtekarlığı veya DNS sahtekarlığı olarak da bilinen, hangisini adlandırmak isterseniz isteyin, bilgisayar korsanlarının bir web sitesinin web trafiğini başka bir kötü amaçlı web sitesine veya bir Sahte web sitesine akıllıca yönlendirdiği en aldatıcı siber saldırılardan biridir. sunucu. VEYA bilgisayar korsanları, ziyaretçileri sahte web sitesini yüklemeleri için kısıtlayabilir.

Bu Kötü Amaçlı veya Sahte web siteleri, gerçek web sitesini taklit eder ve bilgisayar korsanlarının ziyaretçilerin kredi kartı bilgileri, Banka bilgileri, şifreler veya kişisel bilgiler gibi hassas bilgilerini çalmasını kolay bir yol haline getirir.

Sahte veya sahte bir web sitesini ziyaret ederken, bir ziyaretçi şüpheli bir şey fark etmeyebilir. Web sitesi orijinali gibi normal görünebilir ve hatta normal şekilde çalışabilir, bu her şey güvenli görünüyor.

Veya başka bir durumda, ziyaretçiler, sitenin saldırıya uğradığının farkında olmadan sahte web sitesini yeniden yüklemeyi zor bulabilir. Web sitesini bir veya daha fazla kez yeniden yüklemeye çalışıyorlar ve hayal kırıklığından web barındırma şirketini suçluyorlar.

DNS zehirlenmesiyle mücadele etmenin en iyi yolu önlemedir. Bu makale, DNS zehirlenmesi ile ilgili bilinmesi gereken her terimi keşfetmeye çalışacak ve bunun olmasını önlemek için en iyi yöntemlerden bazılarını paylaşacaktır.

Bu nedenle, bu makaleyi sonuna kadar okumaya devam edin ve DNS zehirlenmesi hakkında her şeyi çok kapsamlı bir şekilde öğrenin. Hadi başlayalım!

DNS zehirlenmesi, diğer adıyla DNS Spoofing nedir?

Giriş bölümünde zaten tartıştığımız gibi, DNS zehirlenmesi, bir bilgisayar korsanının temelde bir web sitesini tam olarak orijinal web sitesi gibi taklit ettiği ve ziyaretçilerin hassas bilgilerini çalmalarını kolaylaştırdığı başka bir siber saldırı türüdür.

Bir web sitesinin bu kimliğine bürünme, genellikle çevrimiçi kimlik avı gerçekleştirmek veya web trafiğinin normal akışını kesmek için yapılır.

Bilgisayar korsanları, Alan Adı Sistemleri (DNS) içindeki boşlukları bularak bu hackleme tekniğini gerçekleştirebilirler. Tüm boşlukları veya güvenlik açıklarını başarıyla bulduklarında, web trafiğini orijinal web sitesinden sahte olana yönlendirirler.

DNS terimi hakkında hiçbir şey bilmiyorsanız veya nasıl çalıştığını bilmiyorsanız? Lütfen “DNS Nedir? Bir alan adı nasıl çalışır? ” Ve onunla ilişkili tüm çeşitli terimleri ve işlevselliğini çok kapsamlı bir şekilde öğrenin.

Bunu daha iyi anlamak için bir örnek düşünelim. Diyelim ki biri sizin ev adresinizi istedi ama sizin evinize gelmesini istemiyorsunuz, onun yerine sahte bir adres veriyorsunuz. Her şeyi gerçek gibi göstermek için, o Sahte adrese gittiniz ve tüm sokak ve ev numaralarını değiştirdiniz. Böylece, hiç şüphesiz yanlış eve veya varış noktasına gidebilirler.

DNS Zehirlenmesi Nasıl Çalışır ve Neden Olur?

DNS zehirlenmesinin tüm mekanizması, internetin nasıl çalıştığına ve kullanıcıları hedef web sitelerine nasıl yönlendirebileceğine ilişkin temel bilgiler etrafında döner.

Ev adresleriniz veya dünyadaki herhangi bir yerin benzersiz koordinatları olduğu gibi, her cihaz ve sunucu, fiziksel ev adreslerimizle aynı analoji olan kendi benzersiz ve farklı IP adreslerine sahiptir. Bu IP veya İnternet protokol adresleri temel olarak ağdaki her cihaza bağlı olan ve iletişim için İnternet protokolünü kullanan bir dizi numaradır.

Ziyaret ettiğiniz her web sitesi, internet kullanıcılarının bunları kolayca hatırlamalarına ve ön uçta tanımlamalarına yardımcı olan kendine özgü bir alan adına sahiptir. Ancak arka uçta işler farklı şekilde çalışır, bir kullanıcı web sitesi URL'sini veya adresini tarayıcının adres çubuğuna girdiğinde, DNS veya Alan adı sunucusu alan adını hemen uygun IP adreslerine eşler ve trafiği yönlendirir.

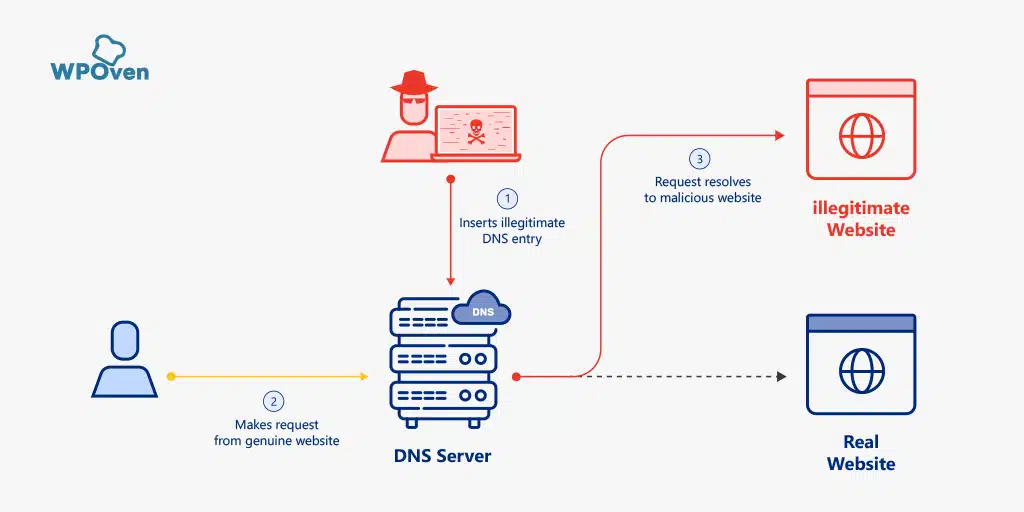

Şimdi, bu noktada, bilgisayar korsanları tüm web trafiğini Sahte bir web sitesine yönlendirmek için tüm güvenlik açıklarından ve boşluklardan yararlandı. Aslında, bilgisayar korsanları bir DNS sunucusuna sızar ve dizininde kullanıcıları farklı bir gayri meşru IP adresine yönlendiren bazı değişiklikler yapar. Bu süreç teknik olarak DNS zehirlenmesi olarak bilinir.

Bilgisayar korsanları başarılı bir şekilde DNS sunucusuna sızmayı ve web trafiğini gayri meşru web sitesine yönlendirmeyi başardıktan sonra, bu yönlendirme kısmı DNS sahtekarlığı olarak bilinir. DNS zehirlenmesi ve DNS sahtekarlığı arasında kafanız mı karıştı? Merak etmeyin, bir sonraki bölümde tüm şüpheleriniz ortadan kalkacak.

Artık son değil, DNS önbellek zehirlenmesi tüm bu süreci bir adım daha ileri götürüyor. DNS zehirlenmesinin tamamlanmasından sonra, kullanıcının tarayıcıları sahte web sitesinin IP adresini önbelleğinde saklar.

Sonuç olarak, bir kullanıcı orijinal web sitesini ziyaret etmeye çalıştığında, sorun çözülmüş olsa bile otomatik olarak Sahte web sitesine yönlendirilecektir. Ama nasıl mümkün olabilir? Güvenlik protokolleri yok mu? Hadi öğrenelim.

DNS Zehirlenmesine oldukça benzeyen DDoS saldırısını da duymuş olabilirsiniz, “DDoS saldırısı hakkında eksiksiz bir rehber” başlıklı bu yazıya göz atın ve bu konuda daha fazla bilgi edinin .

DNS Önbellek Zehirlenmesi neden oluyor?

Bu DNS önbellek zehirlenmesinin gerçekleşmesine izin veren en büyük nedenlerden biri, web trafiğini yönlendirmenin tüm zayıf sistemidir. DNS sunucuları, iletişim sırasında gönderici ve alıcılar arasında gerekli bilgilerin doğrulanmasına gerek olmayan UDP veya Kullanıcı Datagram Protokolü kullanır.

TCP veya İletim İletişim Protokolü'nde ise, hem göndericinin hem de alıcıların iletişimi başlatmak için bir el sıkışma gerçekleştirmeleri ve ayrıca cihaz kimlik doğrulamasını yapmaları gerektiğini göreceksiniz.

Bu nedenle, bu UDP, bilgisayar korsanlarının bunun üzerinden bir mesaj göndermesi ve Sahte bir kimlik kullanarak meşru bir sunucudan gelen bir yanıtmış gibi davranması için bir fırsat yaratır. Kullanılabilir ek bir doğrulama aracı olmadığından, DNS çözümleyici sahte bir yanıt alırsa, verileri kabul edecek ve hiçbir şüphe duymadan önbelleğe alacaktır.

DNS önbelleğe alma işleminde çok fazla kusur, boşluk veya güvenlik açığı olmasına rağmen. DNS zehirlenmesi saldırıları yapmak göründüğü kadar kolay değildir. Bunun gerçekleşmesi için, bir bilgisayar korsanının yasal ad sunucusundan gelen yanıt devreye girmeden hemen önce birkaç milisaniye içinde hızlı bir şekilde sahte bir yanıt göndermesi gerekir.

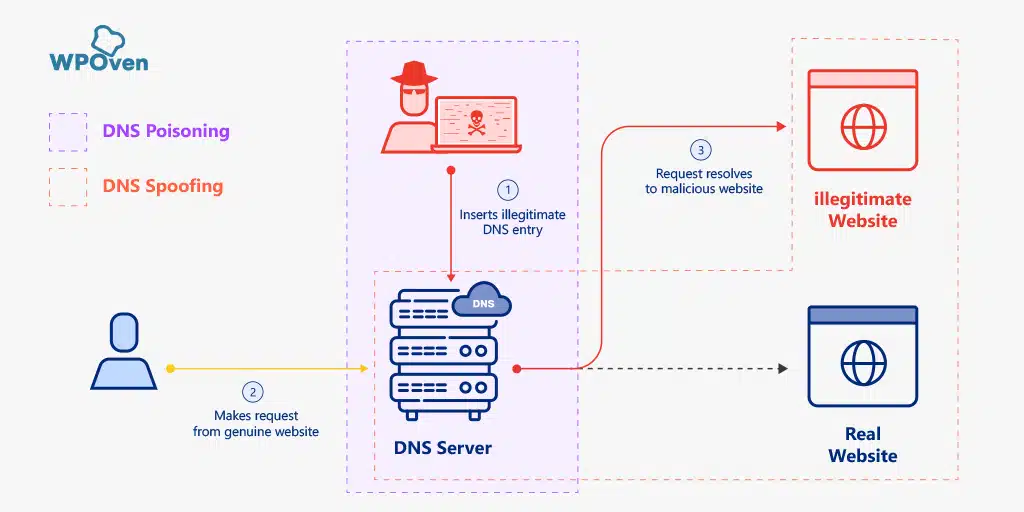

DNS Zehirlenmesi ve DNS Spoofing'i

görmüş olabilirsiniz; hem DNS zehirlenmesi hem de DNS sahtekarlığı terimlerinin aynı olduğu kabul edilir ve sıklıkla birbirinin yerine kullanılır. Ancak bu ikisi arasında küçük bir fark var:

- DNS zehirlenmesi – Web trafiğini gayri meşru bir web sitesine yönlendirmek için bilgisayar korsanlarının veya saldırganların DNS'ye sızdığı ve bilgilerde belirli değişiklikler yaptığı bir süreç veya yöntemdir.

- DNS sahtekarlığı – Oysa DNS sahtekarlığı, DNS önbellek zehirlenmesi nedeniyle trafiğin kötü amaçlı web sitesine yönlendirildiği DNS zehirlenmesinin nihai sonucudur.

Başka bir deyişle, DNS zehirlenmesinin süreç ve DNS sahtekarlığının nihai sonuç olduğunu söyleyebiliriz.

DNS Zehirlenmesinden kaynaklanan en büyük tehditler nelerdir?

DNS zehirlenmesi, herhangi birine veya herhangi bir kuruluşa potansiyel olarak zarar verebilecek en kötü şöhretli saldırılardan biridir. O kadar şiddetlidir ki, bir kez kurbanı olduğunuzda, sorunu tespit etmek ve düzeltmek çok zor hale gelir.

Bunun nedeni, DNS zehirlenmesinden sonra, herhangi bir cihazın başına gelen en kötü şey, düzeltilmesi çok zor olan DNS önbellek zehirlenmesidir, çünkü kullanıcı varsayılan olarak otomatik olarak tekrar tekrar kötü amaçlı web sitesine yönlendirilecektir.

Buna ek olarak, özellikle bilgisayar korsanlarının web sitenizin trafiğini tamamen aynı görünen taklit sahte bir web sitesine yönlendirmesi durumunda, DNS zehirlenmesinden şüphelenmek veya tespit etmek de çok zordur.

Sonuç olarak, izleyiciler hiç şüphesiz kritik bilgilerini normal şekilde girer ve kendilerini veya kurumlarını yüksek risk altına sokar.

Kritik bilgi hırsızlığı

DNS zehirlenmesi, bilgisayar korsanlarının web sitenizin trafiğini tam olarak sizin kimliğinize bürünen ve ziyaretçilerin kredi kartı bilgileri, oturum açma ve şifre bilgileri, banka bilgileri veya güvenlik anahtarları vb. gibi hassas bilgilerini çalan sahte bir siteye yönlendirmesine olanak tanır.

Cihazlara Virüsler ve Kötü Amaçlı Yazılımlar Bulaştırma

Bilgisayar korsanları, web sitenizin trafiğini kötü niyetli ve meşru olmayan kimliğine bürünen web sitelerine yeniden yönlendirebildiğinde, kötü amaçlı yazılımlar yükleyerek veya üzerlerinde virüs barındırarak ziyaretçilerin cihazlarına da bulaşabilirler. Bu, iletişim kurdukları diğer cihazlara bulaşmak ve hassas bilgilerini çalmalarına izin vermek gibi birçok başka yanlış davranışa yol açabilir.

Güvenlik Güncellemelerini Engelleme

Bilgisayar korsanları, güvenlik sağlayıcılarından gelen trafiği yeniden yönlendirmek ve düzenli güvenlik güncellemeleri ve yamaları almalarını engellemek için DNS zehirlenmesini de kullanabilir. Bu tür saldırıların uzun vadeli bir etkisi vardır ve ciddi olabilir ve genel web sitesi güvenliğinin zayıflamasına neden olabilir ve virüsler ve kötü amaçlı yazılımlar gibi diğer saldırı türlerine daha açık hale gelirler.

Hükümet kısıtlamaları

Bazı ciddi tehditlerin yanı sıra, DNS zehirlenmesi, kamuya açık alanda erişilecek belirli kritik bilgilere kısıtlama veya yasaklama açısından da Hükümete fayda sağlayabilir. Bu tekniğin yardımıyla hükümet, vatandaşlarını Dark web siteleri, askeri bilgiler vb. gibi görmemeleri gereken belirli web sitelerini ziyaret etmelerini yasaklayarak kontrol edebilir.

DNS Zehirlenmesi Nasıl Önlenir?

Her zaman gerçekten " Önlemek tedavi etmekten daha iyidir " söylenir ve ayrıca bir sorunu düzeltmek, onu önlemekten çok daha pahalıya mal olabilir. Sonuçta, cihazınız DNS zehirlenmesine yakalandığında ve web siteniz çöktüğünde, ziyaretçiler bunun için bilgisayar korsanlarını suçlamayacaklar, doğrudan sizi veya şirketinizi suçlayacaklar.

DNS zehirlenmesinin gerçekleşmesi için önleme gerekli olsa da, bu o kadar kolay değil, bakalım neler yapabileceğinizi kendi tarafınızdan görelim.

Tanınmış ve güvenli bir web barındırma kullanın

Tanınmış ve güvenli bir web barındırma seçimi en başından itibaren her zaman teşvik edilir ve bundan asla taviz verilmemelidir. Çok sayıda web barındırma hizmeti sağlayıcısı bulunduğundan, sektörde iyi bir üne ve en iyi güvenlik özelliklerine sahip olan tek sağlayıcıyı seçmelisiniz.

WPOven, harika bir web barındırma deneyimi sağlamaya inanan, ABD'deki ünlü ve tanınmış Web barındırma hizmeti sağlayıcılarından biridir. WPOven'da barındırılan tüm web siteleri, kurumsal düzeyde güvenlik ve kimsenin uygun fiyatlarla sağlayamayacağı diğer özelliklerle sağlanır. WPOven'ın asla kaçırmamanız gereken birinci sınıf güvenlik özelliklerinden bazıları şunlardır:

- Tüm siteleriniz için ücretsiz Let's şifreleme tabanlı SSL

- Güçlendirilmiş Sunucular

- Web Uygulaması Güvenlik Duvarı

- Yerleşik Bot koruması

- Düzenli Kötü Amaçlı Yazılımdan Koruma taraması

- 7/24 WordPress Uzman desteği

- Dünya çapında Cloudflare entegrasyonu

- Sınırsız Evreleme

- Günlük site dışı yedekleme ve tek tıklamayla geri yükleme

- Anti-hack desteği

- Otomatik ve güvenli güncellemeler vb.

Daha fazla bilgi edinmek için ” Son derece güvenli WordPress barındırma“ konulu özel sayfamıza da göz atabilirsiniz.

DNS Güvenlik Uzantılarını (DNSSEC) etkinleştirin

DNSSEC'yi etkinleştirmek, DNS zehirlenmesini veya DNS sahtekarlığını önlemenize yardımcı olacak en önemli adımlardan biri olabilir. DNSSEC, DNS verilerini doğrulamak için tipik İnternet protokollerinizde eksik olan bir kimlik doğrulama katmanı ekler.

Yerleşik koruma DNS yazılımını kullanın

DNS yazılımlarından bazıları yerleşik koruma özellikleriyle birlikte gelir, yüklemeden önce geliştiricilerle konuşmalı ve aynısını onaylamalısınız.

Sisteminizi Güncel Tutun

Sisteminizi mevcut en son sürümler veya tanımlarla güncel tutmanız her zaman önerilir. Benzer şekilde, DNS'nizin de düzenli olarak güncellenmesi gerekir, bu da genellikle yeni güvenlik protokolleri ekler ve hata düzeltmeleri yapar ve önceki güvenlik açıklarını kaldırır. Buna ek olarak, en son güncellemeler gelecekteki değişikliklere hazır olmanızı da sağlar.

DNS isteklerini kısıtla

DNS isteklerini açık bağlantı noktalarıyla kısıtlamak veya sınırlamak, büyük olasılıkla verilerinize bulaşabilecek isteklerle dolup taşmasını önlemenize yardımcı olur.

Veri Şifrelemeyi her zaman etkinleştir

DNS isteklerinde ve yanıtlarda Veri şifrelemeyi etkinleştirmek, DNS zehirlenmesini önlemek için de faydalı olabilir. Bu, bilgisayar korsanlarının verilere müdahale etmesinin ve yanlış davranışlara devam etmesinin zorlaştığı ek bir koruma katmanı ekler.

Örneğin, herhangi bir şansla bir bilgisayar korsanı DNS'nize sızabilir ve bu verileri ele geçirmeyi başarabilir, yine de hiçbir şey yapamazlar. Bunun nedeni, veriler şifreli olduğu için okunamaz olacak ve bilgisayar korsanları bu belirli bilgileri orijinal web sitesinin kimliğine bürünmek için kullanamayacak.

DNS Zehirlenmesi Nasıl Tespit Edilir?

Şimdi, web sitenizin DNS zehirlenmesi kurbanı olup olmadığını kontrol etmek istiyorsanız, aşağıdakileri kontrol etmeniz gerekir:

- Web sitenizin trafiğindeki beklenmedik bir düşüş, tüm web sitesi trafiğiniz gayri meşru bir web sitesine yönlendirileceğinden, DNS zehirlenmesinin bir işareti olabilir.

- Web sitenize başka bir cihazdan erişmeyi deneyin veya bir VPN kullanın ve web sitenizin yabancı bir web sitesine yönlendirilip yönlendirilmediğine bakın. Evet ise, DNS önbelleğinizin zehirlendiği anlamına gelir.

- Bir etki alanında, tek bir kaynaktan tek bir etki alanına veya birden çok etki alanına kadar şüpheli DNS etkinliği bulunduğunu fark ederseniz.

DNS Zehirlenmesini Düzeltmek için Farklı Yaklaşımlar

Şimdiye kadar, DNS zehirlenmesinin nasıl gerçekleştiğini, olası tehditlerinin neler olduğunu, önleyici tedbirlerini ve bunu nasıl tespit edebileceğinizi biliyordunuz. Ancak yeterince şanssızsanız ve web siteniz DNS zehirlenmesinin kurbanı olduysa, bunu nasıl düzeltebilirsiniz? Bununla başa çıkmanıza yardımcı olabilecek bazı yöntemlere göz atalım.

Kötü amaçlı yazılımdan koruma programını çalıştırın

DNS zehirlenmesini tespit edebiliyorsanız, yapmanız gereken ilk şey, herhangi bir kötü amaçlı yazılım bulaşması olmadığından emin olmaktır. Bunu sağlamak için bir kötü amaçlı yazılımdan koruma programı çalıştırın ve onu algılayıp sorunu çözüp çözemediğine bakın. Ancak, bazı kötü amaçlı yazılımdan koruma programları hala DNS zehirlenmesi sorununu tespit edip düzeltemez, bu nedenle buna tamamen güvenemezsiniz.

Ayrıca, her kötü amaçlı yazılım bulaşmasının farklı şekilde çalıştığını ve bu nedenle bunları düzeltmek için farklı bir yaklaşım gerektirdiğini unutmayın.

DNS zehirlenmesini manuel olarak düzeltme

Kötü amaçlı yazılımdan koruma sizin için işe yaramazsa, deneyebileceğiniz ikinci yöntem bunu manuel olarak yapmaktır. Bunun için yapmanız gereken ilk şey, İnternet cihazınızı (Wi-Fi) tamamen kapatmak veya herhangi bir PC'nin ağ kablosunu çıkarmaktır. Bu nedenle, siz sorunu çözmeye çalışırken bilgisayar daha fazla kötü amaçlı kod indiremez.

Cihazınızı herhangi bir ağ kaynağından başarıyla çıkardığınızda, başlama zamanı gelmiştir. Tüm DNS zehirlenmesi mekanizması, Windows ad çözümleme sürecini yeniden yönlendirmeye dayanır.

Gerçekte, Windows işletim sisteminin kendisi, çoğunluğunun yalnızca ilk günlerden kalma olduğu birden çok ad çözümleme mekanizması kullanır.

Windows ad çözümlemesi bu şekilde çalışır. Windows bir adı çözümlemeye çalıştığında, yaptığı ilk şey adın kendisine ait olup olmadığını kontrol etmektir, ardından Hosts dosyasını kontrol etmeye devam eder. Bilgisayar korsanlarının saldırdığı en popüler hedeflerden biri olduğu için ana bilgisayar dosyasını kontrol etmek zorunludur.

Windows, ana bilgisayar adını ana bilgisayar dosyası aracılığıyla çözemezse, DNS kullanmaktan başka seçeneği olmayacaktır. DNS de çalışmıyor olsa da, Windows işletim sistemi son seçeneği olarak NetBIOS'u kullanacaktır.

Tüm ad çözümleme mekanizması Windows kayıt defteri tarafından yönetilip kontrol edildiğinden. Öncelikle cihazınızın yedeğini almanız ve ardından kayıt defterini düzenlemeye devam etmeniz şiddetle tavsiye edilir. Çünkü bir şeyler ters giderse, muhtemelen tüm işletim sisteminize zarar verebilir.

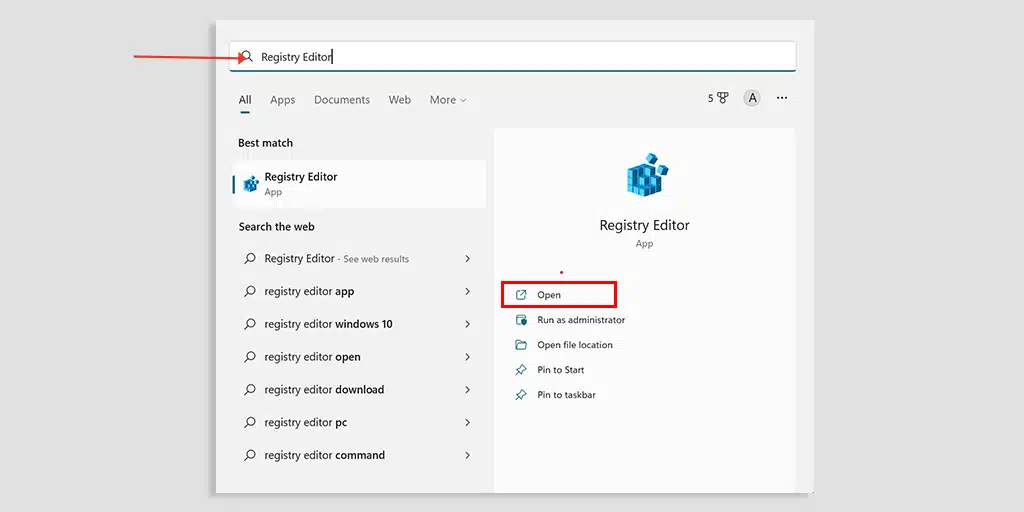

Şimdi Kayıt Defteri Düzenleyicisini açın, aşağıdaki resimde gösterildiği gibi menü çubuğunda arama yaparak Windows işletim sisteminizde bulacaksınız.

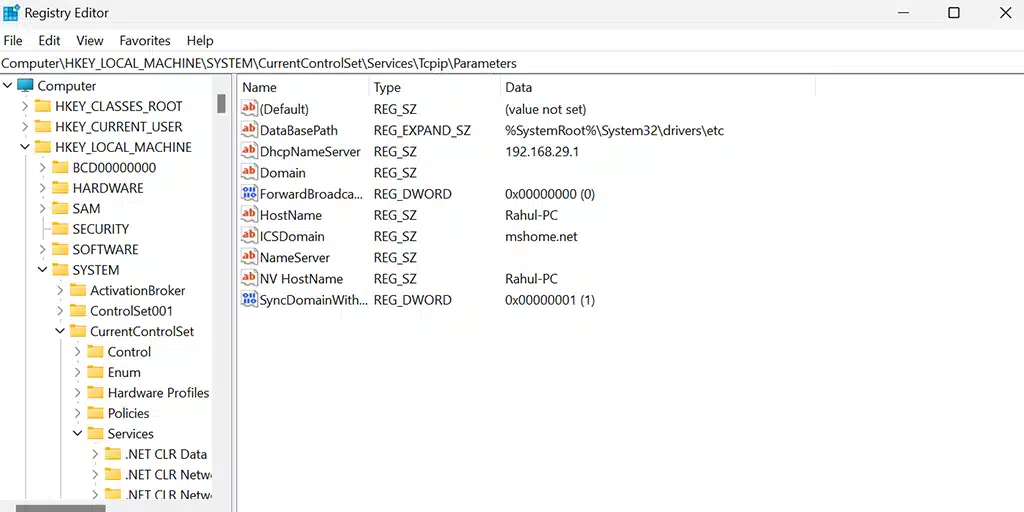

Şimdi Kayıt Defteri Düzenleyicisi'nde HKEY_LOCAL_MACHINE > SYSTEM > CurrentControlSet > Services > Tcpip > Parameters'a gidin . Daha önce de söylediğimiz gibi, windows, ana bilgisayar adının kendisine ait olup olmadığını kontrol ederek ad çözümleme işlemini başlatır. Böylece, HostName anahtarında, sistemin ana bilgisayar adının aşağıda gösterildiği gibi saklandığını göreceksiniz.

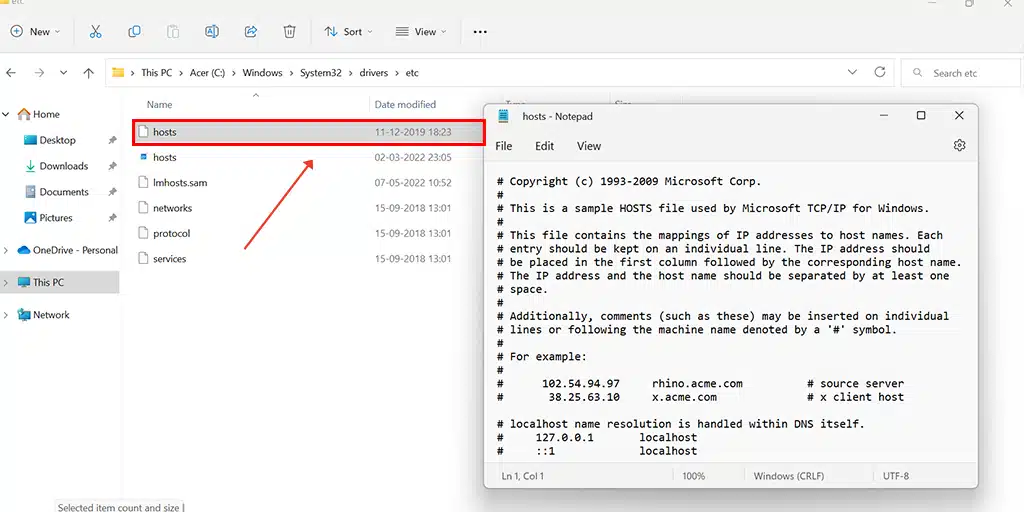

Şimdi HostName'i kontrol ettikten sonra, bir sonraki adımda işletim sisteminin yaptığı Host dosyasını kontrol etmektir. Windows 10 ve 11 kullanıcı, ana bilgisayar dosyalarının konumunu C:\Windows\System32\Drivers\etc konumunda bulabilir. Varsayılan olarak, ana bilgisayar dosyasında belirtilen her yorum, üzerinde belirli değişiklikler yapmadığınız sürece bir kare (#) işaretiyle başlamalıdır.

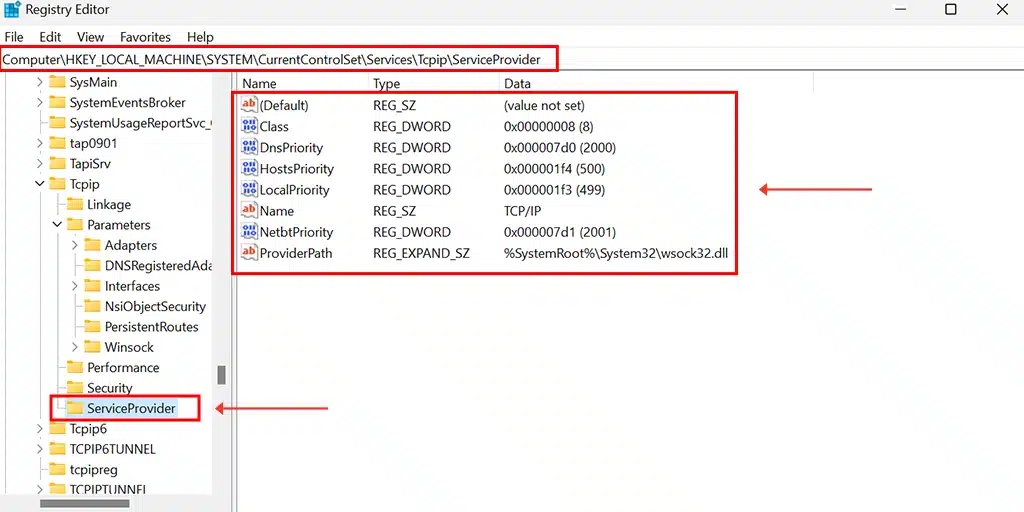

Tüm ad çözümleme mekanizmasını daha önce tartıştığımız ve sırası kayıt defteri tarafından yönetildiği için, HEKY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\ServiceProvider konumuna giderek siparişi kontrol edebilir ve doğrulayabilirsiniz. kayıt düzenleyici.

Artık Dns Priority, HostsPriority, LocalPriority ve NEtbtPriority gibi farklı girişler olduğunu görebilirsiniz. Her birine öncelik hiyerarşilerini temsil eden benzersiz bir numara atanmıştır. Sayısal değer ne kadar yüksek olursa, öncelik o kadar düşük olur ve bunun tersi de geçerlidir. Bu nedenle, (499) atanmış sayısal değere sahip LocalPriority, (500) atanmış sayısal değere sahip HostPriority'den daha yüksek öncelik gösterir.

Daha derine inmeyi sevmiyorsanız, sizin tarafınızdan yapabileceğiniz iki ana şey var. IP adresi yapılandırmanızı incelemeniz ve doğrulamanız gereken ilk şey, cihazınızın yasal olmayan bir DNS sunucusu kullanmadığından emin olmaktır.

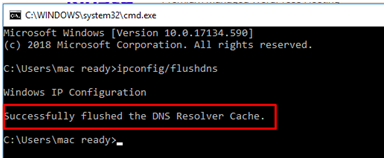

Yapabileceğiniz ikinci şey, olası şüpheli girişlerden kurtulmak için DNS önbelleğinizi tamamen temizlemektir. Bunu yapmak için, Windows PC'nizde bir Komut istemi açmanız ve aşağıda verilen basit adımları izlemeniz yeterlidir:

DNS'yi temizlemek için pencereleri temizleme adımları:

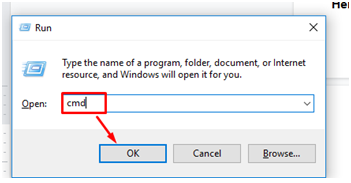

- Komut istemi moduna gidin:

- A. Klavyenizdeki Windows + R düğmelerine basın

- Bu, Çalıştır Komutları için küçük bir kutu başlatacaktır.

- Kutuya CMD girin ve enter tuşuna basın

- Komut İstemi Ekranını açacak

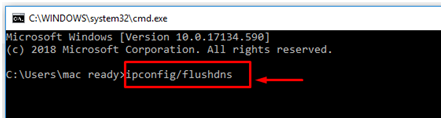

- ipconfig/flushdns girin ve aşağıda gösterildiği gibi enter tuşuna basın

- DNS Flush onayı olarak Başarı Mesajını görüntüler.

DNS zehirlenmesi bulaşmasını düzeltmek için ayırt edici bir kural yoktur. Her enfeksiyon birbirinden farklıdır ve bunlarla mücadele etmek için farklı yaklaşımlar gerektirir. Ancak herhangi bir enfeksiyon için, manuel yönteme geçmeden önce kötü amaçlı yazılımdan koruma programıyla düzeltmeye çalışmalısınız.

DNS Zehirlenmesi Örnekleri

Yüksek profilli vakalardan bazılarının aşağıda belirtildiği çok sayıda DNS zehirlenmesi vakası bildirilmiştir:

Ünlü ABD teknoloji haber yayını The Register'ın raporlarına göre, 2018'de Amazon AWS ağı, MYEtherWallet'ten bir miktar kripto para çalan bir grup hırsız tarafından ele geçirildi.

Hırsız grubu, AWS ağına sızmayı başardı ve ağda barındırılan alanlardan gelen tüm trafiği sahte bir kimliğe bürünen web sitesine yönlendirebildikleri için DNS zehirlenmesi gerçekleştirdi.

Bu saldırının en büyük kurbanlarından biri de ünlü kripto para sitesi Myetherwallet.com oldu . Hırsızlar, myetherwallet.com'un tüm trafiğini, gerçek web sitesi gibi görünen kötü niyetli bir web sitesine yönlendirmeyi başardı ve ziyaretçilerin giriş bilgileri gibi tüm hassas bilgileri çaldı.

Sonuç olarak, hırsızlar bu bilgileri gerçek myetherwallet hesaplarına giriş yapmak ve tüm fonları boşaltmak için kullandılar.

Haydutların zaman içinde kendi cüzdanlarına yaklaşık 17 milyon dolar Ethereum transfer etmeyi başardıkları tahmin ediliyor.

Özet

DNS saldırıları artık yeni değil ve oldukça uzun süredir devam ediyor. Gelecekte bu tür saldırılarla mücadele etmenin en iyi yolu, çözüm aramak yerine sıkı ve güçlü önleyici tedbirler almaktır.

Bunun nedeni, bu tür saldırıların tespit edilmesinin çok zor olması ve her enfeksiyonun diğerlerinden farklı olabilmesidir, Bu nedenle çözüm sabit değildir. Sizin tarafınızdan yapabileceğiniz en iyi şey, web sitenizi güvenilir, güvenilir ve tanınmış bir web barındırma web sitesinde barındırmak ve gönül rahatlığının tadını çıkarmaktır.

Buna bazı noktalar eklemek isterseniz veya herhangi bir şüpheniz varsa, lütfen aşağıdaki yorum bölümünde bize bildirin.

Doğru web barındırıcısını seçmek, sizi tüm Hacker saldırılarından, Güvenlik tehditlerinden, web sitesi işleme sorunlarından ve daha pek çok şeyden kurtarmak için bir nimet olabilir. Web sitenizi WPOven'in Son derece güvenli, güvenilir ve En Hızlı adanmış sunucularında barındırarak tam bir gönül rahatlığıyla web barındırma hizmetlerini deneyimleyebilirsiniz. Size sağlanacak,

- Tüm siteleriniz için ücretsiz Let's şifreleme tabanlı SSL

- Güçlendirilmiş Sunucular

- Web Uygulaması Güvenlik Duvarı

- Yerleşik Bot koruması

- Düzenli Kötü Amaçlı Yazılımdan Koruma taraması

- 7/24 WordPress Uzman desteği

- Dünya çapında Cloudflare entegrasyonu

- Günlük site dışı yedekleme ve tek tıklamayla geri yükleme

- Anti-hack desteği

- Otomatik ve güvenli güncellemeler vb.

Sınırsız Ücretsiz geçiş, sınırsız evreleme ve 14 günlük risksiz garanti ile tüm bu özelliklere ve çok daha fazlasına aylık 16.61 dolardan başlayan tek bir planda sahip olabilirsiniz, Şimdi Kaydolun!

Sıkça Sorulan Sorular

DNS'imin zehirlendiğini nasıl anlarım?

DNS'inizin zehirlenip zehirlenmediğini tespit etmenin veya kontrol etmenin bazı yolları vardır.

1. Web sitenizin trafiğinde beklenmedik bir düşüş olup olmadığını kontrol edin

2. DNS'nizi şüpheli etkinlik için izleyin

3. Web sitenize başka bir cihazdan erişmeyi deneyin veya bir VPN kullanın ve web sitenizin yabancı bir web sitesine yönlendirilip yönlendirilmediğine bakın.

En yaygın DNS saldırıları nelerdir?

En yaygın DNS saldırıları şunlardır:

1. DDoS saldırıları

2. DNS sahtekarlığı

3. DNS taşması

4. NXDOMain saldırısı

5. DNS tünelleme vb.

Bilgisayar korsanları neden DNS zehirlenmesi kullanıyor?

Bilgisayar korsanları, tüm web trafiğinin başka bir sahtekarlık yapan başka bir web sitesine yönlendirileceği için DNS sahtekarlığı yapmak için DNS zehirlenmesini kullanır. Bu tür bir saldırı, bilgisayar korsanlarının ziyaretçilerin hassas bilgilerini çalması veya web trafiğini bozması için kapıyı açar.