Apache'yi Ters Proxy Olarak Kullanma - Adım Adım Kılavuz

Yayınlanan: 2023-07-23Bu kılavuzda Apache'yi Ters Proxy Olarak Kullanma sorusunun cevabını bulacaksınız. Ters proxy sunucusu, istemciler ile web sunucuları veya uygulama sunucuları gibi arka uç sunucuları arasında aracı görevi gören güçlü bir araçtır. İstemciler ve internet arasında yer alan geleneksel bir iletme proxy'sinden farklı olarak, ters bir proxy istemciler ile bir veya daha fazla sunucu arasında yer alır.

Bir istemci bir istekte bulunduğunda, ters proxy sunucusu bu isteği istemci adına uygun arka uç sunucusuna iletir. Daha sonra arka uç sunucusundan yanıtı alır ve istemciye geri gönderir. Bu süreç, arka uç sunucusunun kimliğini ve iç yapısını istemcilerden etkili bir şekilde gizler.

Ters proxy'ler, arka uç sunucularını internete doğrudan maruz kalmaktan koruyarak gelişmiş güvenlik, istemci isteklerini birden çok sunucuya dağıtmak için yük dengeleme ve istemcilere önbelleğe alınmış içerik sunarak performansı artırmak için önbelleğe alma gibi çeşitli avantajlar sunar.

İçindekiler

İleri Proxy ve Ters Proxy Arasındaki Fark

- Proxy Yönü:

- Yönlendirme Proxy'si: İnternetteki kaynaklara erişmek için istemci isteklerini işler. İstemciler ve internet arasında yer alır ve istemci isteklerini harici sunuculara iletir.

- Ters Proxy: Bir kuruluşun ağındaki kaynaklara erişmek için istemci isteklerini yönetir. İstemciler ve arka uç sunucuları arasında yer alır ve istemci isteklerini uygun arka uç sunucusuna iletir.

- Müşteri Perspektifi:

- Yönlendirme Proxy'si: İstemciler genellikle ileri proxy'nin varlığından habersizdir. İstemcinin isteği proxy sunucusuna gönderilir ve hedef sunucu, isteği doğrudan istemciden gelmiş gibi alır.

- Ters Proxy: İstemciler, istekleri arka uç sunucularına değil, doğrudan ters proxy'ye gönderir. Ters proxy daha sonra istekleri istemciler adına arka uç sunucularına iletir.

- Kullanım Örneği:

- Yönlendirme Proxy'si: Genellikle içerik filtreleme, erişim kontrolü ve müşterilerin IP adreslerini gizleyerek müşteri isteklerini anonimleştirmek için kullanılır.

- Ters Proxy : Öncelikle yük dengeleme, SSL sonlandırma, önbelleğe alma ve arka uç hizmetlerine güvenli bir ağ geçidi sağlamak için kullanılır.

- Sunucu Perspektifi:

- Yönlendirme Proxy'si : Hedef sunucu, orijinal istemciden değil yönlendirme proxy'sinden gelen isteği görür. Talepte bulunan gerçek müşterinin farkında değildir.

- Ters Proxy: Arka uç sunucuları, isteği yapan istemci olarak ters proxy'yi görür. Orijinal talebi yapan gerçek müşterilerin farkında değiller.

- Güvenlik Etkileri:

- Yönlendirme Proxy'si: İstemcilerin IP adreslerini maskeleyerek istemci gizliliğini artırır. Ayrıca kötü amaçlı içeriği istemcilere ulaşmadan önce filtreleyerek ek güvenlik katmanları sağlayabilir.

- Ters Proxy: Arka uç sunucuları için bir kalkan görevi görür ve iç yapılarını harici istemcilerden gizler. İnternete doğrudan maruz kalmaya ve potansiyel saldırılara karşı korunmaya yardımcı olur.

- Dağıtım Konumu:

- Yönlendirme Proxy'si: Giden internet erişimini kontrol etmek için müşterinin ağı içinde veya müşterinin cihazında konuşlandırılır.

- Ters Proxy: Kuruluşun ağ ucunda, internet ile arka uç sunucuları arasında konuşlandırılır ve gelen istemci isteklerini yönetir.

Ters Proxy'lerin Çeşitli Kullanım Durumlarını Keşfetme

Ters proxy'ler, web uygulamalarının ve hizmetlerinin performansını, güvenliğini ve ölçeklenebilirliğini artıran çok çeşitli kullanım durumları sunar.

Ters proxy'lerin temel kullanım durumlarından bazıları şunları içerir:

- Yük Dengeleme: Ters proxy'ler, gelen istemci isteklerini birden çok arka uç sunucusuna dağıtabilir. Bu, yükün dağıtılmasına, sunucu aşırı yüklenmesinin önlenmesine ve daha iyi kaynak kullanımının sağlanmasına yardımcı olur. Yük dengeleme, uygulamanın genel performansını ve yanıt verebilirliğini artırır.

- SSL Sonlandırma : Ters proxy'ler, arka uç sunucuları adına SSL/TLS şifrelemesini ve şifre çözmeyi işleyebilir. Bu, kaynak yoğun SSL işlemeyi arka uç sunuculardan boşaltarak iş yüklerini azaltır ve sertifika yönetimini basitleştirir.

- Önbelleğe Alma: Ters proxy'ler, sık istenen kaynakları önbellekte depolayabilir. İstemciler aynı kaynakları talep ettiğinde, ters proxy sunucu yükünü azaltarak ve yanıt sürelerini iyileştirerek doğrudan önbelleğe alınan içeriğe hizmet eder.

- Web Hızlandırma: Statik içeriği önbelleğe alarak ve verileri sıkıştırarak, ters proxy'ler istemciler için web sayfalarının yüklenmesini hızlandırarak daha sorunsuz bir kullanıcı deneyimi sağlayabilir.

- Güvenlik ve DDoS Koruması: Ters proxy'ler, internet ve arka uç sunucuları arasında koruyucu bir bariyer görevi görür. Kötü amaçlı trafiği filtreleyebilir ve engelleyebilir, Dağıtılmış Hizmet Reddi (DDoS) saldırılarına karşı koruma sağlayabilir ve doğrudan saldırıları önlemek için arka uç sunucusunun gerçek IP adresini gizleyebilirler.

- Web Uygulaması Güvenlik Duvarı (WAF) : Ters proxy'ler, gelen trafiği SQL enjeksiyonu, siteler arası komut dosyası çalıştırma (XSS) ve diğer kötü amaçlı etkinlikler gibi olası tehditlere karşı denetleyerek bir WAF görevi görebilir. Web uygulamalarını yaygın güvenlik açıklarından korumaya yardımcı olurlar.

- Tek Giriş Noktası: Ters proxy'ler, harici istemcilerin birden çok arka uç sunucusuna erişmesi için tek bir giriş noktası sağlar. Bu, ağ mimarisini basitleştirir ve hizmetlerin daha kolay yönetilmesine ve ölçeklendirilmesine olanak tanır.

- Protokol Dönüştürme: Ters proxy'ler, istekleri bir protokolden diğerine çevirebilir. Örneğin, istemciler ve sunucular arasındaki iletişimi kolaylaştırarak HTTP isteklerini WebSocket'e veya diğer uygulamaya özel protokollere dönüştürebilirler.

- İçerik Sıkıştırma ve Optimizasyon: Ters proxy'ler, giden içeriği istemcilere göndermeden önce sıkıştırarak veri aktarım boyutunu azaltabilir ve sayfa yükleme sürelerini iyileştirebilir.

Önkoşullar - Apache'yi Ters Proxy Olarak Yapılandırma

Bitwise SSH İstemcisini Kurun

- Tarayıcınızda Bitwise SSH İstemcisini arayın. https://www.bitvise.com/ssh-client-download linkine tıklayın ve kurulumu başlatın

2. Kurulumu yükledikten sonra bilgisayarınızdan .exe dosyasını açın ve Bitvise SSH İstemci Kurulumunu tamamlayın.

Bitsel kullanarak SSH sunucusuna nasıl giriş yapılır?

- Kurulum tamamlandıktan sonra karşımıza aşağıdaki pencere çıkacaktır. Ana makinenizi, bağlantı noktanızı ve kullanıcı adınızı girin, İlk Yöntem açılır menüsünden parolayı seçin ve ardından oturum aç'a tıklayın. Bir şifre girmek için bir açılır pencere görünecektir. SSH şifrenizi girin.

2. Oturum açtıktan sonra, "Yeni Terminal Konsolu"na tıklayın, hemen bir terminal görünecektir.

Adım 1 - Apache'yi Kurun

Sunucuyu Bağla

Şimdi, sunucunuzla bağlantı kurmak ve APT depolarını kullanarak yerel paket dizinini yenilemek için terminalde aşağıdaki komutu girin ve enter tuşuna basın:

uygun güncelleme

Güncellemelerin tamamlanması biraz zaman alacak, bu arada tamamlanmasını bekleyin.

Ubuntu'da Apache Nasıl Kurulur ?

- Apache'yi Ubuntu'ya kurun

Şimdi, Ubuntu'dan Apache'yi kurmak için aşağıdaki komutu girin ve enter tuşuna basın

apt install -y apache2 2. Apache Sürümünü Doğrulayın

Yüklemeden sonra, kullanarak Apache sürümünü doğrulama seçeneğiniz vardır.

apache2 -version 3. Apache Durumunu Doğrulayın

Aşağıdaki komutu kullanarak Apache2'nin durumunu doğrulama seçeneğine de sahipsiniz. Bu, sunucunun çalışıp çalışmadığını ve ilgilenilmesi gereken herhangi bir sorun olup olmadığını hızlı bir şekilde belirlemenize yardımcı olur.

systemctl status apache2 Gözlemlediğiniz gibi, ekranınızda görüntülenen (END) durumu, başarılı bir Apache2 kurulumunun açık bir göstergesidir. Bu sonuç, yükleme işleminin herhangi bir hata veya sorun olmadan tamamlandığını onaylar.

4. Apache'yi etkinleştirin

Apache2'yi Ubuntu'da etkinleştirmek için şu komutu kullanın:

systemctl enabled apache25. Apache'yi başlatın

Apache2'yi Ubuntu'da yeniden başlatmak istiyorsanız, terminalde aşağıdaki komutu kullanın:

systemctl start apache2Almalinux'ta Apache nasıl kurulur?

- Mevcut Güncellemeleri Kontrol Edin

Apache2'yi Almalinux'a kurmak için, " dnf check-update" komutunu çalıştırarak mevcut güncellemeleri kontrol edin.

dnf check-updateGüncellemelerin bulunması durumunda, Linode'unuzu “dnf update” ile güncellemeye devam edin. Ek olarak, işlem sırasında herhangi bir çekirdek bileşeni güncellenirse, değişiklikleri uygulamak için Linode'u "reboot" ile yeniden başlatmayı unutmayın.

- Apache'yi yükleyin

Şimdi gerekli Apache paketlerinin kurulumuna devam edin.

dnf install httpd httpd-tools- Apache'yi Başlat

Apache'yi kurduktan sonra otomatik olarak başlamıyor. Başlatmak ve etkinleştirmek için systemctl yardımcı programını kullanın.

systemctl start httpd- Apache'yi etkinleştir

Apache'nin sistem her yeniden başlatıldığında otomatik olarak yeniden başlatılmasını sağlamak için etkinleştirin.

systemctl enable httpd- Apache Durumunu Kontrol Edin

"systemctl status" komutunu kullanarak Apache'nin durumunu kontrol edin. Etkin ve çalışıyor olarak gösterilmelidir.

systemctl status httpdAdım 2 - Ters Proxy için Apache Modüllerini Etkinleştirin

Ubuntu'da nasıl etkinleştirilir?

Apache Web Sunucusu ile bir ters proxy'yi etkili bir şekilde kullanmak için, ters proxy sunucularının gerektirdiği ek işlevselliği desteklemek için çok önemli olan belirli Apache modüllerini etkinleştirmeniz gerekir.

- Gerekli Modülleri Tanımlayın

mod_proxy : Apache için birincil proxy modülü olarak hizmet veren mod_proxy, bağlantıları ve yeniden yönlendirmeleri verimli bir şekilde yönetir. Apache'yi, tüm ters proxy kurulumları için vazgeçilmez bir modül haline getirerek, temeldeki arka uç sunucularına bir ağ geçidi olarak işlev görmesini sağlar.

mod_proxy_http : Bu modül mod_proxy'ye dayanır ve proxy sunucu ortamında HTTP ve HTTPS isteklerini desteklemek için vazgeçilmezdir. Apache'nin HTTP/HTTPS protokollerini kullanarak web uygulamalarının proxy'sini yetkin bir şekilde işlemesini sağlar.

mod_ssl: Temel işlevleri sağlayan mod_ssl, Apache HTTP sunucusunu SSL v3 ve TLS v1.x protokolleri için destekle donatır. Bu modül, güvenli, şifreli bağlantılar kurmak, veri bütünlüğünü sağlamak ve web sunucusunun güvenliğini artırmak için çok önemlidir.

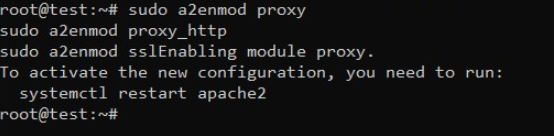

2. Modülleri Etkinleştirin

Şimdi a2enmod komutunu kullanarak bu modülleri etkinleştireceğiz:

sudo a2enmod proxy sudo a2enmod proxy_http sudo a2enmod ssl

- Apache2 Sunucusunu Yeniden Başlatın

Herhangi bir yeni Apache modülünü etkinleştirdikten sonra, apache2 sunucusunu yeniden başlatmanın çok önemli adımını atlamamak zorunludur. Bu adım, değişikliklerin etkili olmasını sağlar ve yeni etkinleştirilen modüllerin Apache sunucusunun yapılandırmasına tam olarak entegre edilmesini sağlar.

sudo systemctl restart apache2 - Modülleri Doğrulayın

Aşağıdaki komutu kullanarak bu modüllerin aktif durumunu onaylayabilirsiniz:

sudo apachectl -M Adım 3 - Apache Ters Proxy Yapılandırması

Şimdi, Apache ters proxy'sini internetten gelen istekleri kabul edecek ve onları etkin bir şekilde seçtiğiniz kaynağa iletecek şekilde yapılandırın.

- Varsayılan Apache'yi devre dışı bırak

Başlamak için, varsayılan Apache sanal konak yapılandırma dosyasını devre dışı bırakacaksınız. Bu, aşağıdaki komut kullanılarak elde edilebilir:

a2dissite 000-default.conf - Yeni bir Yapılandırma Dosyası oluşturun

Yeni bir sanal ana bilgisayar yapılandırma dosyası oluşturmak, Apache'yi aynı sunucu üzerinde farklı web uygulamalarına veya web sitelerine hizmet verecek şekilde özelleştirmede temel bir adımdır. A sanal ana bilgisayar, Apache'nin her biri kendi benzersiz yapılandırmasına ve ayarlarına sahip birden çok etki alanını veya alt etki alanını yönetmesine izin verir.

Yeni bir sanal konak yapılandırma dosyası oluşturmak için şu genel adımları izleyin:

Bir Ad Seçin : Sanal konak dosyanız için genellikle ".conf" uzantısıyla biten açıklayıcı bir ad seçin. Örneğin, "example.com.conf" veya "cyberpanel.conf".

Apache'nin Yapılandırma Dizinine gidin: Çoğu Linux dağıtımında, Apache'nin yapılandırma dosyaları "/etc/Apache2/sites-available/" dizininde saklanır. Örneğin:

cd /etc/apache2/sites-available/ Sanal Ana Bilgisayar Dosyasını Oluşturun : Yeni yapılandırma dosyasını oluşturmak için nano veya vi gibi bir metin düzenleyici kullanın. Örneğin:

sudo nano example.com.confYukarıdaki komutu girdikten sonra aşağıdaki dosya görünecektir:

Sanal Ana Bilgisayarı Yapılandırın : Dosya içinde, belirli sanal ana bilgisayar isteklerini kabul etmek üzere IP adresini ve bağlantı noktasını tanımlamak için <VirtualHost> yönergesini kullanın. Varsayılan HTTP bağlantı noktasındaki (bağlantı noktası 80) tüm IP adreslerine izin veren temel bir örnek için aşağıdakini kullanın:

<VirtualHost *:80> ServerName site1.com ServerAlias www.site1.com ServerAdmin [email protected] ErrorLog ${APACHE_LOG_DIR}/error.log CustomLog ${APACHE_LOG_DIR}/access.log combined ProxyPass / http://127.0.0.1:8080/ ProxyPassReverse / http://127.0.0.1:8080/ ProxyRequests Off </VirtualHost> Yapılandırma işlemi, sanal ana bilgisayarı <VirtualHost> komutuyla tanımlayarak, Apache için kabul edilen IP adresini ve port numarasını belirterek başlar. Bu örnekte, tüm IP adreslerinin kabulüne izin veren joker karakter * kullanılırken, bağlantı noktası numarası varsayılan HTTP bağlantı noktasını temsil eden 80 olarak ayarlanmıştır. Bunu takiben, yapılandırma ayrıca aşağıdaki öğeleri içerir:

- SunucuAdı : Bu yönerge, sunucuyla ilişkili alan adını belirtir.

- ServerAlias: ServerAlias ile sunucunun kabul edeceği ek isimler tanımlayabilirsiniz.

- ServerAdmin : ServerAdmin yönergesi, sunucunun istemcilere döndürülen hata mesajlarına dahil ettiği iletişim e-posta adresini ayarlar.

- ErrorLog : ErrorLog, Apache'nin karşılaşılan hataları sakladığı bir dosyanın adını ayarlar.

- CustomLog: CustomLog, Apache'nin istemci isteklerini sunucuya kaydettiği bir dosyanın adını ayarlar.

- ProxyPass: ProxyPass, uzak sunucuları yerel sunucunun alanına eşler ve trafik yeniden yönlendirmesi için hedef adresi tanımlar. Apache'nin ters proxy olarak hareket etmesine, istekleri arka uç sunuculara iletmesine ve uygulama performansını ve yük dağıtımını geliştirmesine olanak tanır.

- ProxyPassReverse: ProxyPassReverse, proxy sunucusunun bilgileriyle arka uç sunucusunun orijinal konumunu, içerik konumunu ve URI HTTP yanıt başlıklarını yeniden yazdığından, bir proxy sunucusu için hayati önem taşır. Bu, ters proxy'nin yanıtları doğru bir şekilde işlemesini sağlar ve arka uç sunucularının doğrudan İnternet erişimine maruz kalmasını önler.

- Proxy İstekleri: Proxy İstekleri, Apache HTTP sunucusunun ileri proxy olarak kullanılmasını engelleyerek güvenliği artırır. Sunucunun açık bir proxy olarak kötüye kullanılmasını önlemek ve potansiyel güvenlik risklerine karşı koruma sağlamak için ProxyPass kullanılırken genellikle "kapalı" olarak ayarlanmalıdır.

Kaydet ve Çık : Değişiklikleri kaydedin ve metin düzenleyiciden çıkın.

Sanal Ana Bilgisayarı Etkinleştir : Yeni sanal ana bilgisayar yapılandırmasını etkinleştirmek için a2ensite komutunu kullanın:

sudo a2ensite example.com.confApache'yi Yeniden Yükle: Değişiklikleri uygulamak için, yeni sanal ana bilgisayarı etkinleştirmek üzere Apache'yi yeniden yükleyin:

sudo systemctl reload apache2Bu adımlar tamamlandıktan sonra, yeni sanal ana bilgisayar artık etkindir ve belirlenen web sitesi veya uygulamasını sunmaya hazırdır. Değişikliklerin yalnızca sanal konak etkinleştirildikten ve Apache yeniden yüklendikten sonra etkili olacağını unutmamak önemlidir. Ek olarak, Apache'nin içeriği bu belirli sanal ana bilgisayar için doğru bir şekilde sunmasını sağlamak için web sitenizin dosyalarını "DocumentRoot" yönergesi tarafından belirtilen dizine yerleştirebilirsiniz.

Yapılandırmayı Doğrulayın: Ters proxy yapılandırmasının beklendiği gibi çalıştığından emin olun. Bir web tarayıcısında belirtilen etki alanı adını (örn. "reverse-proxy.example.com") ziyaret edin; Apache, istekleri arka uç sunucusuna uygun şekilde iletmelidir.

SSL sertifikalarını işleme, yük dengeleme veya WebSocket proxy oluşturma gibi özel kullanım durumlarınıza bağlı olarak ek ayarlar yapılandırmanız gerekebileceğini unutmayın. Düzgün çalışmasını sağlamak için sunucunun performansını ve güvenliğini düzenli olarak izleyin.

Apache, Cyberpanel'de ters proxy olarak nasıl kullanılır?

Cyberpanel'de arka uçta Apache'nin OpenLiteSpeed ile entegrasyonu, OpenLiteSpeed'in hız avantajlarını Apache'nin zengin özellikli yetenekleriyle birleştirerek her iki dünyanın da en iyisini sunar. Özellikle, Apache'yi ters proxy olarak kullanmak, ls önbelleğinin performansından ödün vermez; yalnızca OpenLiteSpeed ile aynı performans düzeyini koruyacaksınız. Bu yapılandırmada, ön uç trafiğini arka uçtan gelen istekleri işleyen Apache'ye iletmekten OpenLiteSpeed sorumlu olmaya devam eder. Ek olarak, bu entegrasyon hem AlmaLinux hem de Ubuntu işletim sistemlerinde desteklenir. Bu makaleyi takip ederek kullanıcılar, Apache ve OpenLiteSpeed'i bir ters proxy kurulumunda birleştirerek sunulan avantajlardan tam olarak yararlanabilirler.

Cyberpanel panonuza giriş yapın .

Web Sitesi Seçeneğine Git Web Sitesi Oluştur'a tıklayın

Etki alanı adınızı, E-posta adresinizi ve PHP sürümünüzü girin ve ters proxy olarak Apache'yi seçin. Ayrıntıları girdikten sonra Web Sitesi Oluştur'a tıklayın. Biraz zaman alabilir ve ardından oluşturulacaktır.

Bu web sitesi Apache'de ters proxy modu olarak çalışacaktır. Ön uçta Openlitespeed çalışacak ve arka uçta Apache çalışacak. Böylece, ister Cpanel ister başka bir kontrol paneli kullanıyor olun, tüm htaccess kurallarınız eskisi gibi çalışacaktır.

Sitenin başarıyla oluşturulacağını görebilirsiniz.

Bu site için, bu site için Apache yapılandırmasını web sitesi yöneticimizde yönetebilirsiniz. Yönet'e tıklayın

Burada olduğunuzda Apache Manager'a tıklayın

Ve siz bile daha sonra saf Openlitespeed'e geçebilirsiniz. Diyelim ki bu web sitesi ile arka uçta Apache kullanmak istemediğinize karar vermek istiyorsunuz. Saf Openlitespeed'e geçmek istiyorsanız, PHP sürümünü seçin ve saf Openlitespeed'e geç seçeneğine tıklayın. OpenLitespeed kullanıyorsa, Apache'yi kullanmak için de dönüştürülebilir.

Bunlar Apache Yapılandırmalarıdır. Bir şeyi düzenlemek istiyorsanız kolayca düzenleyebilirsiniz, ancak ne yaptığınızı bildiğinizden emin olun çünkü burada bir sorun var ve web siteniz çalışmayı durduracak.

Apache Konfigürasyonlarımızda PHP-FPM kullanıyoruz, yani bunlar kullandığınız PHP-FPM konfigürasyonlarıdır.

Php Yapılandırmaları İçin PHP'ye gidin ve PHP Yapılandırmalarını düzenle'ye tıklayın . PHP yapılandırmalarını düzenlemek istiyorsanız.

Apache kullanıyorsanız Php yapılandırmalarını da düzenlemeniz gerekir, bunun için Apache kuruluysa bu URL'yi göreceksiniz.

Varsayılan olarak, Litespeed Php için konfigürasyonları düzenleyebileceksiniz. Apache için konfigürasyonları düzenlemek istiyorsanız ayrıca APACHE YAPILANDIRMALARINI DÜZENLE'ye tıklayın .

APACHE YAPILANDIRMALARINI DÜZENLE'ye tıkladıktan sonra, post_max_size, upload_max_filesize, max_execution_time veya her neyse, Litespeed yapılandırmalarıyla ne işe yararsa onu yapabilirsiniz.

Yapılandırmaları düzenledikten sonra emin olun Değişiklikleri kaydet'e tıklayın

Benzer şekilde, Gelişmiş Düzenleme'yi de kullanabilirsiniz.

Benzer şekilde, Apache için PHP Uzantılarını yükleyebilirsiniz. Sadece PHP-> Uzantıları yükle'ye tıklayın

Apache kullanıyorsanız, ayrıca APACHE UZANTILARINI YÖNETMENİZ gerekir, bunun için Apache kuruluysa bu URL'yi göreceksiniz.

Varsayılan olarak, Litespeed Php için Uzantıları yükleyebileceksiniz. Apache için uzantıları yüklemek istiyorsanız APACHE UZANTILARINI YÖNET'e de tıklayın .

İlgili İçerik

Ayrıca Apache ve NGINX karşılaştırması ile ilgili kılavuzumuza da göz atabilirsiniz. Performans Açısından Kim KAZANIR?