Web Uygulamalarının Güvenliğini Sağlama: Stratejiler ve En İyi Uygulamalar

Yayınlanan: 2024-06-24- Web Uygulaması Tehditlerini Anlamak

- Web Uygulamalarını Korumaya Yönelik En İyi Uygulamalar

- Çözüm

İnternet, modern iş operasyonlarında merkezi bir rol üstlendiğinden web sitesi uygulamalarının güvenliği daha da önemlidir. Siber tehditler gelişmeye devam ediyor ve kuruluşların güvenlik önlemlerine öncelik vermesini gerekli kılıyor.

Web uygulamaları hassas verilere açılan kapılardır ve onları kötü niyetli kişilerin hedefi haline getirir. Siber güvenlik sektörü, yeni saldırı vektörleri ve ortaya çıkan güvenlik açıklarıyla birlikte değişmeye devam ediyor. Güvenlik konusunda proaktif ve kapsamlı bir yaklaşımın benimsenmesi çok önemlidir.

Daha fazlasını da okuyabilirsiniz: Yeni Başlayanlar İçin WordPress Güvenlik Kılavuzu 2024

Web Uygulaması Tehditlerini Anlamak

Tehdit ortamının doğasını bilmek, web uygulamalarının güvenliği için önemlidir. Tehditler, bu uygulamaların bütünlüğünü ve güvenliğini tehlikeye atabilecek çeşitli güvenlik açıklarını içerir.

Bu tehditlerin tanınması, kuruluşların uygun güvenlik önlemlerini uygulamasına ve riskleri azaltmasına olanak tanır. Web uygulamalarının karşılaştığı en yaygın tehditler aşağıda verilmiştir:

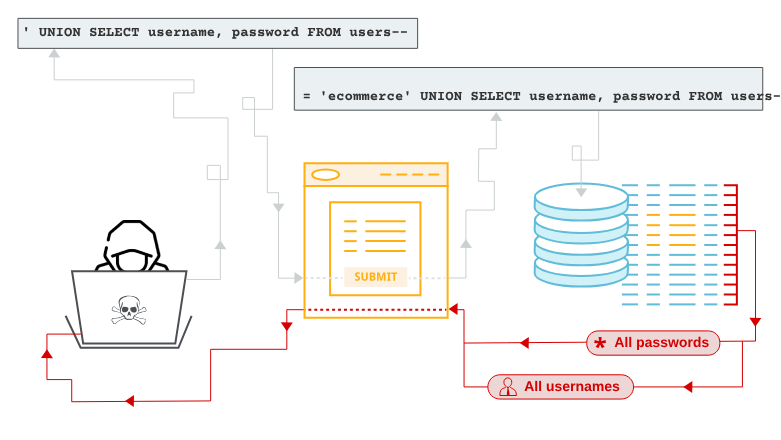

Enjeksiyon Saldırıları

Bunlar en yaygın ve tehlikeli tehditlerdir. Bir sorgu veya komutun parçası olarak güvenilmeyen bağlantılar veya veriler gönderildiğinde ortaya çıkarlar. SQL, bir veritabanını değiştirmek için kötü amaçlı SQL sorguları kullanıldığında ortaya çıkan en yaygın enjeksiyon saldırısıdır. Saldırganlar, savunmasız uygulamalardan yararlanmak için siteler arası komut dosyası oluşturma veya komut eklemeyi de kullanabilir.

Kimlik Doğrulama ve Oturum Yönetimi Açıkları

Zayıf kimlik doğrulama ve zayıf oturum yönetimi de web uygulamalarını tehditlere maruz bırakır. Burada bulunan üç temel güvenlik açığı şunlardır:

- Zayıf şifreler: Bilgisayar korsanları basit veya tekrar kullanılan şifreleri kolaylıkla takip edebilir. Bu onlara sınırsız yetkisiz erişim sağlar.

- Oturumun ele geçirilmesi: Kötü niyetli kişiler, oturum çerezlerini çalarak veya taklit ederek de meşru kullanıcıların kimliğine bürünebilir.

- Güvenli olmayan jeton üretimi: Saldırganlar, kolayca tahmin edilebilen oturum jetonlarını tehlikeye atarak hassas bilgilere erişim sağlayabilirler.

Güvenlik Yanlış Yapılandırması

Bu öncelikle güvenlik ayarları düzgün yapılandırılmadığında veya varsayılan olarak bırakılmadığında meydana gelir. Web uygulamalarında kullanıcı adları ve şifreler gibi varsayılan kimlik bilgilerinin kullanılması, bunların daha kolay hedef olmasını sağlar. Benzer şekilde, gereksiz özelliklerin etkinleştirilmesi web uygulaması güvenliğini tehlikeye atabilir. Bilgisayar korsanları gerektiğinde hata ayıklama modelleri gibi özelliklerden yararlanabilir.

Hassas Verilerin Açığa Çıkması

Bu, web uygulamalarının yanlışlıkla kişisel bilgiler, kimlik doğrulama veya kredi kartı bilgileri gibi hassas bilgileri açığa çıkarması durumunda ortaya çıkar. Nadir de olsa bu, güvenli olmayan veri iletimi veya uygunsuz depolama nedeniyle ortaya çıkabilir. Bilgisayar korsanları, HTTPS yapılandırması olmayan ağlar üzerinden gönderilen veri aktarımını engelleyebilir. Benzer şekilde, bu ayrıntıların düz metin olarak saklanması veya zayıf şifreleme yöntemlerinin kullanılması da ihlallere yol açabilir.

Üçüncü taraf bileşen riskleri

Çoğu web uygulaması, özellikle kitaplıklar ve çerçeveler olmak üzere üçüncü taraf bileşenlere dayanır. Kuruluşlar geliştirmeyi hızlandırmayı, işlevselliği artırmayı ve maliyetleri düşürmeyi tercih ediyor. Yararlı olsalar da, doğru şekilde yönetilmedikleri takdirde önemli güvenlik riskleri doğururlar. Bazı üçüncü taraf bileşenler, kötü niyetli kişilerin yararlanabileceği güvenlik açıkları içerir. Bu sorunlar genellikle kodlama hatalarından veya güncel olmayan bağımlılıklardan kaynaklanır.

Bunun yanı sıra, çoğu üçüncü taraf bileşenin bakımı açık kaynak toplulukları veya harici geliştiriciler tarafından yapılmaktadır. Düzenli olarak güncellenmeyebilirler ve bu da web uygulamalarını temel güvenlik açıklarına açık hale getirebilir.

Web Uygulamalarını Korumaya Yönelik En İyi Uygulamalar

1. Güçlü Kimlik Doğrulama Mekanizmalarını Benimsemek

Güçlü kimlik doğrulama mekanizmalarının tanıtılması, web uygulamalarının güvenliğini sağlamanın anahtarıdır. Kimlik doğrulama, uygulamadaki hassas işlevlere veya verilere erişmeden önce kullanıcı kimliğinin doğrulanmasına yardımcı olur. Zayıf mekanizmalar yetkisiz erişime ve veri ihlallerine yol açabilir.

İşletmeler kimlik doğrulama mekanizmalarını birçok şekilde geliştirebilirler. Birincisi şifre politikaları ve karma yoluyla yapılır. Güçlü parola politikaları uygulamak, kaba kuvvet saldırılarını ve parola tahmin etme girişimlerini engellemeye yardımcı olur. Şifreler, büyük ve küçük harflerin, özel karakterlerin ve sayıların birleşiminden oluşan karmaşık olmalıdır. Ayrıca saklanmadan önce karma hale getirilmelidirler.

İkinci kimlik doğrulama mekanizması oturum yönetimidir. Bunu yapmak, doğrulanmış kullanıcı hesaplarının ele geçirilmesini ve yetkisiz erişimi önler. Bu, esas olarak, aktif oturumların belirli bir süre işlem yapılmadığında otomatik olarak sona erdiği oturum zaman aşımlarına sahip olmayı içerir.

Çok faktörlü kimlik doğrulamayı benimsemek üçüncü ve en etkili kimlik doğrulama önlemidir. Bu ek güvenlik katmanı, kullanıcıların hesaplarına erişmeden önce birden fazla doğrulama seçeneğini karşılamasını gerektirir. Bu, şifrelerin ve biyometrinin bir kombinasyonu olabilir. Bu seçenekler yetkisiz erişim risklerini azaltır.

2. Yazılım ve Kütüphaneleri Güncel Tutun

Kuruluşlar ayrıca web sitesi uygulamalarının güvenliğini ve bütünlüğünü korumak için yazılımlarını ve kitaplıklarını güncel tutmalıdır. Teknolojik ilerlemeler, yazılım satıcılarının ve açık kaynak topluluklarının, bilinen güvenlik açıklarına sahip kötü amaçlı kodlara yönelik yeni güncellemeler ve yamalar yayınlaması anlamına geliyor. Yazılım bileşenlerinizi zamanında güncellememek, web uygulamalarınızı kötüye kullanıma açık hale getirir.

Kuruluşlar yazılım güncelleme mekanizmalarını otomatikleştirerek başlamalıdır. Otomatik güncellemelerin uygulanması, yamaların ve güvenlik güncellemelerinin uygulanması süreçlerini kolaylaştırır. Kuruluşlar, mevcut güncellemelerin algılanmasını, indirilmesini ve kurulmasını otomatikleştirmek için paket yöneticileri gibi araçları kullanmalıdır. Bu, BT ekiplerinin üzerindeki yükü azaltır.

Kuruluşlar, uygulama yığınlarının zamanında güncellenmesini sağlayan sağlam bir yama yönetimi sürecine sahip olmalıdır. Buna uygulama çerçeveleri, web sunucuları ve üçüncü taraf kitaplıklar dahildir. Ayrıca, teknoloji yığınlarına uygun en son yamalar ve güncellemelerden haberdar olmak için satıcı tavsiyelerini ve güvenlik açığı veritabanlarını düzenli olarak izlemeleri gerekir.

Düzenli olarak güvenlik açığı taramaları ve değerlendirmeleri yapmak da önemlidir. İşletmelerin uygulama yığınlarındaki güncelliğini yitirmiş veya savunmasız bileşenleri belirlemesine yardımcı olur. Neyse ki, statik kod analiz araçları gibi otomatik tarama araçları, yazılım kitaplıklarında bulunan güvenlik açıklarının tespit edilmesine yardımcı olabilir.

Benzer şekilde, güncellemeleri uygulamalara entegre etmeden önce kontrollü bir ortamda test edilmeleri gerekir. Bu, kuruluşların bu güncellemeleri tam olarak dağıtmadan önce web uygulamalarının performansı ve işlevselliği üzerindeki etkisini değerlendirmelerine olanak tanır. Testler, güncellemelerin neden olduğu istenmeyen sonuçların riskini azaltmaya yardımcı olur.

Son olarak, yazılım güncellemeleri, dikkatli testlerle bile ara sıra beklenmeyen sorunlara yol açabilir. Kuruluşlar geri alma prosedürleri ve acil durum planları oluşturmalıdır. Bu, başarısız güncellemeler veya beklenmeyen davranışlar durumunda başlangıçtaki kararlı durumlarına dönmelerine yardımcı olur. Geri alma prosedürlerine sahip olmak, beklenmedik acil durumlarda kesinti süresini en aza indirir.

3. Düzenli Değerlendirme ve Sızma Testleri Yapın

Düzenli değerlendirmeler, web uygulamalarındaki güvenlik açıklarını belirlemeye ve gidermeye yönelik proaktif bir yaklaşımdır. Bu değerlendirmeler web uygulamalarının güvenlik durumunun değerlendirilmesine yardımcı olur. Sızma testleri, uygulamada simüle edilmiş bir gerçek dünya saldırısı oluşturmayı içerir.

Etik bilgisayar korsanları, saldırganların kullanabileceği olası giriş noktalarını belirlemek için çeşitli teknikler kullanır. Farklı saldırı senaryolarının simüle edilmesi, kuruluşların genel güvenlik duruşlarına ilişkin öngörüler elde etmelerine ve belirlenen güvenlik açıklarının iyileştirilmesine öncelik vermelerine yardımcı olur. Bu tür değerlendirmelerin yapılmasının önemi şunları içerir:

- Güvenlik açıklarının belirlenmesi: Bu değerlendirmeler genellikle uygulamadaki potansiyel güvenlik açıklarının belirlenmesiyle başlar. Otomatik tarama araçları ve manuel kod incelemelerinin bir kombinasyonu kullanılabilir. Otomatik tarayıcılar enjeksiyon kusurları gibi yaygın güvenlik açıklarını tespit ederken manuel kod incelemeleri deneyimli profesyoneller tarafından yapılır.

- Risk önceliklendirmesi: Tüm tehditler aynı düzeyde riske sahip değildir. Güvenlik değerlendirmeleri risklerin önceliklendirilmesine yardımcı olur. Kuruluşlar, sistem bütünlüğüne yönelik en büyük tehdidi oluşturan güvenlik açıklarını belirleyebilir ve bunların azaltılmasına odaklanabilir.

- Raporlama ve iyileştirme: Kuruluşlar, güvenlik değerlendirmesinden sonra ayrıntılı bir rapor derlemelidir. Rapor, varsa belirlenen güvenlik açıklarını, önem düzeylerini ve etkili iyileştirme prosedürlerini vurgulamalıdır.

Web uygulaması güvenliğinin devam eden bir süreç olması gerektiğini unutmayın. Kuruluşlar sistemlerini düzenli olarak değerlendirmeli ve test etmelidir. Bu, sürekli gelişen tehditlere ve güvenlik açıklarına uyum sağlamalarını sağlar. Güvenlik değerlendirmesini de içeren bir sürekli iyileştirme kültürü oluşturmak ihtiyatlı bir yaklaşımdır. Kuruluşların güvenlik duruşlarını korumalarına ve geliştirmelerine yardımcı olur. Güvenlik ihlali risklerini en aza indirebilir veya ortaya çıkan tehditlere karşı daha iyi hazırlanabilirler.

4. Güvenlik Başlıklarını ve İçerik Güvenliği Politikasını Uygulayın

Güvenlik başlıkları ve içerik güvenliği politikaları, web uygulamaları için güvenilir güvenlik önlemleridir. Bu seçenekler yaygın güvenlik açıklarına karşı ek savunma sağlar. Başlangıç olarak, güvenlik başlıkları aslında web uygulamaları tarafından tarayıcılara belirli durumlarda nasıl davranacakları konusunda talimat vermek için kullanılan HTTP yanıt başlıklarıdır.

Bunu yaparak, veri iletimi ve içerik işlemeyle ilgili kuralları uygulayarak çeşitli saldırı türlerinin azaltılmasına yardımcı olurlar. Örneğin HTTP, tarayıcıların web siteleriyle yalnızca HTTPS üzerinden etkileşim kurmasını sağlar. Bu, çerezlerin ele geçirilmesini ve sürüm düşürme saldırılarını önler.

Benzer şekilde, içerik güvenliği politikası da çeşitli saldırıları önleyen sağlam bir güvenlik stratejisidir. Tarayıcılar tarafından yüklenmesine ve yürütülmesine izin verilen içerik kaynaklarını belirtir. Bu, siteler arası komut dosyası çalıştırma ve veri enjeksiyonu gibi saldırıları azaltır.

5. Giriş Verilerini Temizleyin ve Doğrulayın

Giriş verilerinin temizlenmesi ve doğrulanması aynı zamanda web uygulamalarının enjeksiyon saldırılarına ve diğer tehdit türlerine karşı korunmasına da yardımcı olur. Girişlerin doğrulanması, sisteme girilen verilerin beklenen formatlara uygun olmasını sağlar. Öte yandan, sanitasyon, tehditleri etkisiz hale getirmek için tehlikeli girdileri ortadan kaldırır. Bu ikili yaklaşımın sürdürülmesi, veri bütünlüğünün korunmasına yardımcı olur. Giriş verilerini temizlemenin ve doğrulamanın yararlarından ve en iyi uygulamalarından bazıları şunlardır:

- Enjeksiyon saldırılarını önler: Giriş alanları aracılığıyla kötü amaçlı bağlantılar veya veriler göndererek SQL'deki güvenlik açıklarından yararlanma gibi saldırıları enjekte edin. Doğru doğrulama, saldırganların zarar verici kodlar eklemesini önler. Giriş verilerinin şüpheli karakterler içermemesini sağlar.

- Veri bütünlüğünü korur: Doğrulama aynı zamanda giriş verilerinin beklenen formatlara ve aralıklara uymasını da sağlar. Bu, veri bütünlüğünün korunması ve uygulamalardaki anormal davranışların önlenmesi açısından hayati öneme sahiptir.

- Güvenliği ve kullanıcı deneyimini geliştirin: Doğrulama ve temizleme, yalnızca doğru biçimlendirilmiş verilerin web uygulamaları tarafından işlenmesini sağladığından güvenliği artırır.

Kuruluşlar, girdi doğrulama ve temizlemeye yönelik çeşitli en iyi uygulamaları gözlemlemelidir. Örneğin kuruluşlar her alan için kısıtlamaları açıkça tanımlamalıdır. Bunlar izin verilen karakterler, biçim ve türdür. Bu kısıtlamaların istemci ve sunucu tarafında uygulanması, yalnızca geçerli verilerin girilmesini sağlar.

Çözüm

Web uygulamalarının güvenliğini sağlamak, proaktif bir yaklaşım ve değişen tehdit ortamının kapsamlı bir şekilde anlaşılmasını gerektirir. Giriş doğrulama ve güvenilir kimlik doğrulama mekanizmaları gibi güçlü siber güvenlik önlemlerinin uygulanması, bu riskleri önemli ölçüde azaltabilir. Ayrıca, ortaya çıkan tehditler hakkında bilgi sahibi olmak ve güncel kalmak, mevcut birbirine bağlı dijital ekosistemde web uygulamalarının bütünlüğünü korumak açısından önemlidir.

Codeless'ın kurucu ortaklarından biri olarak, WordPress ve web uygulamaları geliştirme konusundaki uzmanlığımın yanı sıra barındırma ve sunucuları etkili bir şekilde yönetme konusundaki geçmişimi masaya getiriyorum. Bilgi edinme tutkum ve yeni teknolojileri inşa etme ve test etme tutkum beni sürekli yenilik yapmaya ve geliştirmeye sevk ediyor.

Uzmanlık:

Web Geliştirme,

Web Tasarımı,

Linux Sistem Yönetimi,

SEO

Deneyim:

Specular, Tower ve Folie gibi en popüler WordPress Temalarından bazılarını geliştirip tasarlayarak Web Geliştirme alanında 15 yıllık deneyim.

Eğitim:

Mühendislik Fiziği diplomam ve Malzeme Bilimi ve Opto Elektroniği alanında MSC derecem var.

Twitter, Linkedin