SPF, DKIM ve DMARC Kayıtları Nedir? Ve Neden Onlara İhtiyacınız Var?

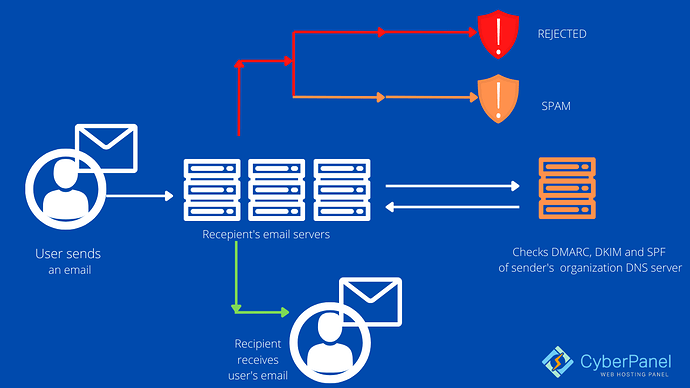

Yayınlanan: 2022-04-06SPF, DKIM, DMARC, yalnızca teknik e-posta yapılandırmalarından daha fazlasıdır. E-posta teslimi üzerinde zararlı etkileri vardır. Daha iyi e-posta teslimini sağlamak için birlikte çalışırlar.

Özetle, her üç yaklaşım da İnternet Servis Sağlayıcıları (İSS'ler) tarafından e-posta orijinalliğini doğrulamak için kullanılır. Gönderen gerçekten iddia ettikleri kişi mi?

ISP filtrelerinden geçmek için geçerli bir gönderici olduğunuzu kanıtlamalısınız. Başkası adına gönderi yapmadığınızı ve kimliğinizin çalınmadığını nasıl gösterebilirsiniz? SPF DKIM DMARC kullanarak.

Bir gönderenin gerçekliğini açıkça kanıtlayan ve koruyan metin kayıtları, SPF DKIM DMARC kayıtları olarak bilinir.

Tüm bu kayıtları CyberPanel'de aşağıdakileri kullanarak ayarlayabilirsiniz: CyberPanel ile 10/10 E-posta puanı elde edin!

İçindekiler

SPF

Gönderen Politikası Çerçevesi veya kısaca SPF, e-posta sahteciliğini tespit etmek ve engellemek için bir e-posta doğrulama protokolüdür. Posta aracılarının, belirli bir alan adından gelen postanın, alan yönetiminin izin verdiği bir IP adresinden geldiğini doğrulamasını sağlar. Bir SPF kaydı, DNS'de (Alan Adı Sistemi) hangi IP adreslerinin ve/veya sunucuların o etki alanından "e-posta göndermesine" izin verildiğini belirten bir TXT kaydıdır. Bu, bir kartpostalda güvenilir ve tanımlanabilir bir iade adresine sahip olmaya benzer: çoğu kişinin, iade adresi güvenilir ve tanınabilir ise bir mektup açma olasılığı çok daha yüksektir.

ISP'ler, iletildikten sonra mesajın Dönüş Yolu etki alanını inceler. Ardından, e-postayı gönderen IP adresi, eşleşip eşleşmediklerini doğrulamak için Dönüş Yolu etki alanının SPF kaydında belirtilen IP adresiyle karşılaştırılır. Eğer öyleyse, ISP'ler SPF doğrulamasını doğrular ve mesajı gönderir.

SPF kaydı örneği:

v=spf1 ip4:168.119.13.219 içerir:mailgun.org içerir:zoho.com içerir:mxlogin.com ~tümü

Neden önemli?

SPF, e-posta kullanıcılarının spam göndericilerinden korunmasına yardımcı olan "önerilen bir standarttır". Sahte "kimden" adresler ve etki alanları, e-posta spam'inde ve kimlik avında sıklıkla kullanılır. Sonuç olarak, çoğu insan SPF kayıtlarını yayınlamayı ve kontrol etmeyi en etkili ve basit anti-spam stratejilerinden biri olarak görmektedir. Gönderen bir resminiz varsa, bir spam gönderici, ISS'nizin iyi gönderici itibarından yararlanmak için alanınızdan e-posta göndermeyi deneyebilir. Ancak, doğru yapılandırılmış SPF kimlik doğrulaması, alıcı ISP'ye, alan adı size ait olsa da, gönderen sunucunun sizin adınıza posta göndermesine izin verilmediğini bildirir.

Bir alt alan adının kendi SPF kaydı olmasa bile, üst alandaki bir SPF kaydı, otomatik olarak kimliğini doğrulayacaktır.

Avantajlar

Spam gönderenler alanınızın kontrolünü ele geçirdiğinde, istenmeyen e-postalar göndermeye çalışırlar. Bu, güvenilirliğinizi ve teslim etme kapasitenizi zedeleyecektir. Alan adınızın kimliğini henüz doğrulamadıysanız, bunu bir öncelik haline getirmelisiniz. SPF, aşağıdaki şekillerde teslim edilebilirliğinizin yüksek olmasını sağlar:

• Alıcılara üçüncü taraf tekliflerini bildirir.

Spam gönderenler bir geçiş kullanıyorsa, bir SPF kaydı son kullanıcının bilgilendirilmesini sağlar.

• Gelen kutularına hızlı erişim

SPF'nin uygulanması nedeniyle, e-posta alıcıları markanıza güven duyacak ve gelecekteki e-postalarınız gelen kutularına güvenli bir şekilde erişebilecek.

• Bazı alıcılar için gerekli

Bazı e-posta alıcıları yalnızca bir SPF kaydı ister ve e-postaları yoksa, e-postaları spam olarak belirler. Aksi takdirde, e-postanızın geri dönmesi olasıdır.

• Gönderenin puanını iyileştirir

Her giden posta sunucusunun Gönderen Puanı, abonelikten çıkma ve spam dosyaları gibi geleneksel e-posta ölçümleri kullanılarak hesaplanır. SPF, e-posta dağıtımını iyileştiren Gönderen Puanınızı iyileştirir.

Dezavantajları

SPF sisteminin birkaç sınırlaması vardır. Ayrıntılar aşağıdadır:

• Yönlendirilen e-postalarda çalışmaz

Yönlendirilen e-postalar, orijinal gönderenin kimliğini içermediğinden ve spam iletiler gibi göründüğünden, gönderen ilkesi çerçeve testinde sıklıkla başarısız olur.

• Düzenli olarak güncellenmez

Birçok alan yöneticisi, SPF kayıtlarını düzenli olarak güncel tutamayabilir.

• Sunucu değişmiş olmasına rağmen güncelleme yapmalısınız.

Üçüncü taraf bir e-posta sağlayıcı kullanırken, hizmet sağlayıcının sunucuları her değiştiğinde etki alanı SPF kaydını güncellemelidir, bu da iş yükünü artırır.

O nasıl çalışır?

Alıcı sunucular, e-postanın başlıklarında alan adının Dönüş Yolu değerine bakarak SPF'yi kontrol eder. Bu Dönüş Yolu, alıcı sunucu tarafından gönderenin DNS sunucusunda bir TXT kaydı aramak için kullanılır. SPF etkinleştirilirse, postanın gönderilebileceği tüm onaylanmış sunucuların bir listesini görüntüler. IP adresi listede yoksa SPF denetimi başarısız olur.

SPF kayıtları iki bölüme ayrılır: niteleyiciler ve mekanizmalar.

- Mekanizmalar kullanılarak bir etki alanı adına kimin posta teslim etmesine izin verildiğini tanımlamak mümkündür. Bu koşullar karşılanırsa dört niteleyiciden biri kullanılabilir.

- Bir mekanizma eşleştirildiğinde, niteleyiciler gerçekleştirilen eylemlerdir. Herhangi bir niteleyici belirtilmemişse varsayılan + kullanılır. SPF e-posta ilkelerini yapılandırmak için kullanılabilecek dört niteleyici türü aşağıda listelenmiştir.

DKIM

DKIM (DomainKeys Identified Mail), bir kuruluşun (veya mesaj işleyicisinin) bir mesajın aktarım sırasında sorumluluğunu üstlenmesini sağlar. DKIM, bir mesaja yeni bir alan adı tanımlayıcısı ekler ve yetkilendirmesini doğrulamak için şifreleme tekniklerini kullanır. Yazarın Kimden: alanı gibi iletideki diğer tanımlayıcıların tanımlama üzerinde hiçbir etkisi yoktur. Bir TXT kayıt imzası olan DKIM, gönderici ve alıcı arasında güven kurulmasına da yardımcı olur.

Neden önemli?

DKIM gerekli olmasa da, e-postalarınızın alıcılarınız için daha özgün görünmesini sağlar ve bunların Önemsiz veya İstenmeyen Posta klasörlerine düşme olasılığını azaltır. Güvenilir alanlardan gelen e-postaları yanıltmak, tehlikeli spam kampanyaları için yaygın bir taktiktir ve DKIM, DKIM'nin etkin olduğu alanlardan e-postaların yanıltıcı olmasını zorlaştırır.

DKIM, mevcut e-posta mimarisiyle uyumludur ve e-posta gönderenler için ek güvenlik katmanları sağlamak üzere SPF ve DMARC ile birlikte çalışır. Posta sunucuları DKIM imzalarını desteklemese bile imzalı iletileri alabilirler. Bu isteğe bağlı bir güvenlik mekanizmasıdır ve DKIM yaygın olarak kullanılan bir standart değildir.

Avantajlar

İmzalama ve doğrulama, DKIM tarafından sağlanan iki bağımsız eylemdir. Her ikisi de bir posta aktarım aracısı modülü (MTA) tarafından işlenebilir. Özel ve Genel DKIM anahtarları çiftler halinde oluşturulur.

DKIM, "açık anahtarlı şifreleme" olarak da bilinen "asimetrik şifreleme" kullanır. DKIM, bir mesaj alındıktan sonra ve hedeflenen alıcıya iletilmeden önce imza oluşturmak için bir "özel anahtar" kullanır. İletiye bu imza eklenmiştir. Mesaj hedeflenen alıcıya gönderildiğinde, hedef sunucu imzayı doğrulamak için gönderenin ortak anahtarını ister. Ortak anahtar, verilen imzanın şifresini, imza olarak hesapladığı aynı değere çözmesine izin verirse, hedef sunucu gönderenin olduğunu iddia ettiği kişi olduğunu varsayabilir.

Dezavantajları

- SPF kayıt türü - SPF kaydı yalnızca TXT biçiminde yayınlanabilir. "SPF" türü kayıt artık desteklenmemektedir ve bundan kaçınılmalıdır.

- Birkaç kayıt - Bir alana birden çok SPF kaydı ekleme. Fazla kayıtlar silinmeli veya mevcut kayıtla birleştirilmelidir.

- Var olmayan bir kayda atıfta bulunmak için içerme tekniğinin kullanılması, var olmayan bir kaydın dahil edilmesi olarak adlandırılır. Geçerli olmayan dahil edilen öğeler elenmelidir.

- Şüphe duyduğunuzda -all kullanın. Tüm olası kaynakları tamamen dahil etmeden kullanmak, gerçek e-postaların reddedilme riskini artırır.

- Çok fazla kayıt - Özellikle _spf.google.com ve spf.protection.outlook.com bölgelerinde çok fazla kayıt dahil etmek, aşırı sayıda aramaya neden olabilir. Bu kayıtların optimize edilmesi gerekir.

O nasıl çalışır?

DKIM, asimetrik şifreleme yoluyla bir genel ve özel anahtar çifti oluşturur. Gönderici etki alanının DNS'sinde ortak anahtar, belirli bir TXT kaydı olarak yayınlanır. Özel anahtar, her e-postanın imzasını benzersiz kılmak için kullanılır.

Bir gizlilik algoritması, özel anahtarınızı ve e-postanın içeriğini kullanarak e-posta başlıklarının bir parçası olarak rastgele bir imza atadı.

Giden posta sunucusu bir mesaj gönderdiğinde, benzersiz bir DKIM imza başlığı oluşturur ve mesaja ekler. İki kriptografik karma, tanımlı başlıklardan biri ve mesaj içeriğinin en azından bir kısmından biri bu başlıkta yer alır. DKIM başlığı, imzanın nasıl oluşturulduğuna ilişkin ayrıntıları da içerir.

Bir SMTP sunucusu, başlıkta böyle bir imza bulunan bir e-posta aldığında, gönderen etki alanı için ortak anahtar TXT kaydı için DNS'yi sorgular. Alıcı sunucu, e-postanın bu etki alanından gönderilip gönderilmediğini ve aktarım sırasında ortak anahtar kullanılarak değiştirilmediğini doğrulayabilecektir.

Alıcı e-posta hizmet sağlayıcısı, kontrol başarısız olursa veya imza yoksa, e-postayı spam olarak sınıflandırabilir veya gönderenin IP adresini tamamen yasaklayabilir. Bu, dolandırıcıların e-postalarda alan adresinizi taklit etmesini zorlaştırır.

DMARC

Neden önemli?

Eşleşmeyen herhangi bir e-posta sahte olarak kabul edilir ve yok sayılır. Kimlik avı, bir kullanıcının kredi kartını veya diğer kişisel bilgilerini elde etmek için başka biriymiş gibi görünen kötü niyetli e-postalar göndermenin aldatıcı etkinliğidir. Sonuç olarak, DMARC kullanarak kendinizi koruyorsunuz.

Başarılı bir DMARC kurulumu, kademeli olarak çeşitli karantina düzeylerinden tam reddetmeye yükselir. İyi bir uygulama, gönderenin DMARC raporlarını düzenli olarak izlemesini de gerektirir. Bu raporlar, alanınıza karşı yapılan herhangi bir kimlik avı girişiminin yanı sıra DKIM veya SPF hataları nedeniyle kendi e-postanızın reddedilip reddedilmediği konusunda sizi uyarır.

Avantajlar

E-posta kullanıyorsanız, DMARC uygulamak iyi bir fikirdir.

Dolandırıcılık amaçlı e-postaya karşı etkili güvenlik kontrolleri uygulandığında, teslimat basitleşir, marka güvenilirliği artar ve alan sahipleri, alanlarının İnternet'te nasıl kullanıldığına dair görünürlük kazanır.

- Güvenlik: Tüketicileri spam, dolandırıcılık ve kimlik avından korumak için e-posta alanınızın yasa dışı kullanımına izin vermeyin.

- Görünürlük: İnternet üzerinden alanınızdan kimin ve neyin e-posta gönderdiğini görün.

- Teslimat: Mega şirketlerin e-posta dağıtmak için kullandığı en son teknolojiyi kullanın.

- Kimlik: Geniş ve artan DMARC özellikli alıcı ekosisteminde e-postanızın kolayca tanımlanabilir olmasını sağlayın.

Dezavantajları

DMARC çoğu durumda yeteneklidir. Kimlik avı, teknolojik gelişmelerin bir sonucu olarak önemli ölçüde daha zor hale geldi. Ancak, bu yaklaşım bir sorunu çözse de, başka bir sorun yaratır: yanlış pozitifler. İki tür durumda, meşru iletiler engellenebilir veya spam olarak etiketlenebilir:

- Yönlendirilen iletiler İletiler ister birden çok posta kutusundan aktarılsın, isterse aracı posta düğümleri aracılığıyla yönlendirilsin, bazı posta sistemleri iletilen iletilerde (röleler) SPF ve DKIM imzalarında başarısız olur.

- Ayar yanlış. DKIM ve SPF'yi yapılandırırken, posta sunucusu yöneticilerinin hata yapması olağandışı bir durum değildir.

O nasıl çalışır?

DMARC, SPF ve/veya DKIM sonuçlarına bağlı olduğundan, e-posta etki alanı için bunlardan en az birinin mevcut olması gerekir. DMARC'yi kullanmak için DNS'de bir DMARC girişi yayınlamanız gerekir.

SPF ve DKIM durumunu doğruladıktan sonra, bir DMARC kaydı, DNS kaydı içindeki dünyaya e-posta alanınızın politikasını bildiren bir metin öğesidir. SPF, DKIM veya her ikisi de başarılı olursa, DMARC kimlik doğrulaması yapar. Bu, tanımlayıcı hizalaması veya DMARC hizalaması olarak bilinir. SPF ve DKIM'nin geçmesi mümkündür, ancak tanımlayıcı hizalamasına bağlı olarak DMARC başarısız olur.

Bir DMARC kaydı ayrıca e-posta sunucularına DMARC kaydının raporlama e-posta adresine XML raporları gönderme talimatı verir. Bu raporlar, e-postanızın ekosistemde nasıl dolaştığını gösterir ve e-posta alanınızı başka kimlerin kullandığını görmenize olanak tanır.

XML'de yazılmış raporları anlamlandırmak, özellikle çok sayıda olduğunda zor olabilir. DMARCIAN platformu bu verileri alabilir ve e-posta etki alanlarınızın nasıl kullanıldığını görselleştirerek harekete geçmenize ve DMARC politikanızı p=red olarak değiştirmenize olanak tanır.

SPF ve DKIM arasındaki fark

DKIM, IP'lere asıl göndericinin siz olduğunuzu ve e-postanızın değiştirilmediğini söyleyen bir anahtar koleksiyonudur. SPF, sizin adınıza mesaj gönderme izni verilen herkesi içeren bir beyaz listedir. Her şeyin nasıl çalıştığını görmek istiyorsanız, bir e-postanın DKIM ile doğru bir şekilde imzalanıp imzalanmadığını veya SPF'yi geçip geçmediğini görmek için e-posta başlıklarına bakın.

Neden SPF DKIM DMARC'a ihtiyacınız var?

E-posta doğrulamasını etkinleştirmek, yalnızca e-postalarınızın teslim edilmesini sağlamak için iyi bir fikir değildir; ayrıca yetkisiz bir göndericinin izniniz veya bilginiz olmadan alanınızı kullanma olasılığını azaltarak işletmenizin itibarını korumak için çok önemli bir araçtır.

SPF DKIM DMARC birlikte kullanılır mı?

İnternetin e-posta protokollerinin evrimi nedeniyle, üç taneye ihtiyacımız olacak.

İleti başlıkları (Kime:, Kimden: ve Gizli: adresleri gibi), iletinin gerçek içeriğinden bilerek ayrılmıştı. Bu bir avantajdı, ancak günümüz BT yöneticileri için yeni dünyaların acı çekmesine neden oldu.

E-posta altyapınızda üç protokolü de doğru bir şekilde uygularsanız, mesajların kolayca tahrif edilemeyeceğinden ve kullanıcılarınızın gelen kutularına asla ulaşmadığından emin olabilirsiniz.

Çözüm

Günümüz dünyasında, e-postalarınızda e-posta doğrulaması yapmak, e-posta teslimi için çok önemlidir. Birden fazla e-posta kimliğine bürünme ve ihlal girişimi nedeniyle, düzenlemeler gelecekte yalnızca daha sert hale gelecektir. Belirli bir ISS etki alanı üzerinden e-posta gönderiyorsanız, e-posta teslimatlarınızdan en iyi şekilde nasıl yararlanabileceğinizi görmek için doğrulama politikalarını kontrol ettiğinizden emin olun.