VPS Güvenliği – En İyi Uygulamalar ve Tavsiyeler

Yayınlanan: 2024-08-02Sanal Özel Sunucu (VPS), sanallaştırılmış bir bilgi işlem ortamı sağlayarak özel bir sunucunun gücünü ve kontrolünü maliyetinin çok altında bir fiyata sunar. VPS hosting, paylaşımlı hostingin sağlayabileceğinden daha fazla esnekliğe ve kaynağa ihtiyaç duyan işletmeler ve geliştiriciler için popüler bir seçimdir. Ancak bu artan güçle birlikte sunucunun potansiyel tehditlere karşı korunması gibi kritik bir sorumluluk da geliyor.

Bir VPS'nin güvenliğini sağlamak çok önemlidir çünkü genellikle veri hırsızlığı, kötü amaçlı yazılım dağıtımı veya sunucu ele geçirme amacıyla güvenlik açıklarından yararlanmaya çalışan siber suçlular tarafından hedef alınır. Yaygın güvenlik tehditleri arasında kaba kuvvet saldırıları, kötü amaçlı yazılım bulaşmaları, yetkisiz erişim ve hizmet reddi (DoS) saldırıları yer alır. Bu tehditler veri ihlallerine, hizmet kesintilerine ve önemli mali kayıplara yol açabilir.

Güçlü güvenlik önlemlerini anlamak ve uygulamak, VPS'nizi korumak için çok önemlidir. Bu kılavuz, saldırı yüzeyinin en aza indirilmesi, güçlü kimlik doğrulama mekanizmalarının yapılandırılması, güvenlik duvarlarının yönetilmesi ve daha fazlası hakkında pratik tavsiyeler sağlayacaktır. Bu en iyi uygulamaları takip ederek VPS'nizin güvenliğini önemli ölçüde artırabilir ve verilerinizi ve uygulamalarınızı kötü niyetli etkinliklere karşı koruyabilirsiniz.

VPS'nizi Güvenceye Almak İçin En İyi Uygulamalar

VPS'nizin güvenliğini sağlamak, sunucunuzu potansiyel tehditlerden korumak için tasarlanmış bir dizi en iyi uygulamanın uygulanmasını içerir. VPS'nizin güvende kalmasını sağlamak için bazı önemli adımlar şunlardır:

Düzenli Güncellemeler ve Yama Yönetimi

- Güncellemelerin Önemi : Yazılımınızı güncel tutmak, VPS'nizi korumanın en basit ama en etkili yollarından biridir. Güncellemeler genellikle saldırganların yararlanabileceği güvenlik açıklarına yönelik yamalar içerir.

- Otomatik ve Manuel Güncellemeler : Kritik güvenlik yamaları için otomatik güncellemeleri etkinleştirmeyi düşünün. Uyumluluk ve kararlılığı sağlamak amacıyla diğer güncellemeler için manuel bir yaklaşım tercih edilebilir.

Güçlü Kimlik Doğrulama Mekanizmaları

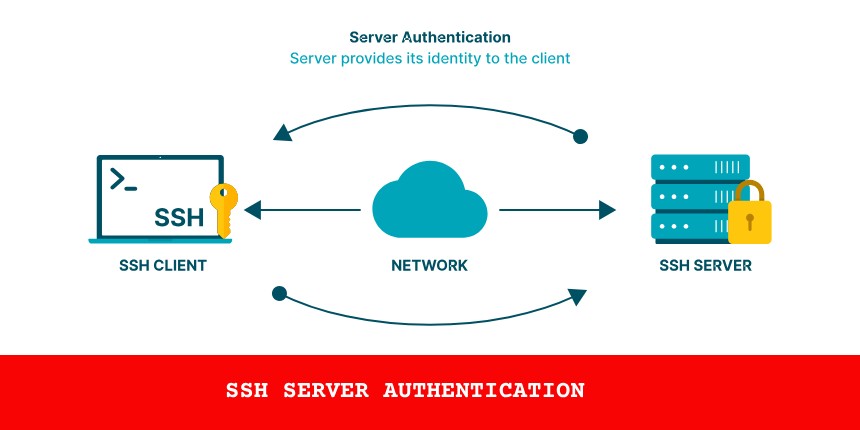

- SSH Anahtarları : VPS'nize erişmek için şifreler yerine SSH anahtarlarını kullanın. SSH anahtarları kaba kuvvet saldırılarına karşı duyarlı olmadıkları için daha yüksek düzeyde güvenlik sağlar.

- İki Faktörlü Kimlik Doğrulama (2FA) : Ekstra bir güvenlik katmanı eklemek için 2FA uygulayın. Şifreniz ele geçirilse bile 2FA yetkisiz erişimi engelleyebilir.

Güvenlik Duvarı Yapılandırması

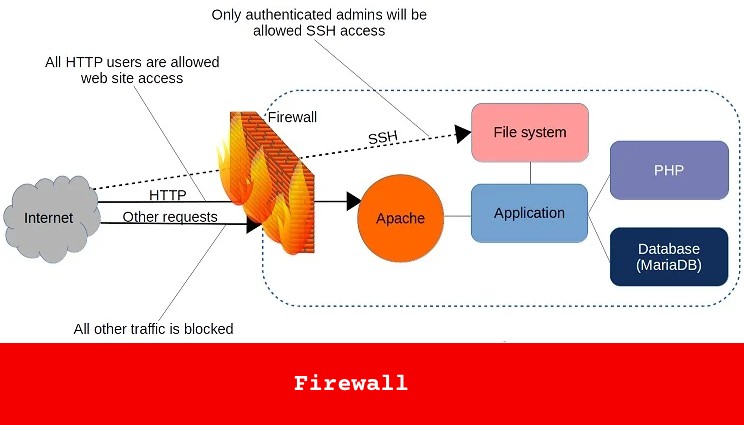

- Güvenlik Duvarı Kurma : Güvenlik duvarı, yetkisiz erişime karşı ilk savunma hattınızdır. Güvenlik duvarınızı yalnızca VPS'nize gelen ve VPS'den gelen gerekli trafiğe izin verecek şekilde yapılandırın. (Linux iptables veya ufw – Karmaşık Olmayan Güvenlik Duvarı kullanabilirsiniz)

- Ortak Güvenlik Duvarı Kuralları : Gelen tüm trafiği varsayılan olarak engellemek ve yalnızca uygulamalarınız için gereken belirli bağlantı noktalarına ve IP adreslerine izin vermek için kurallar uygulayın.

Saldırı Tespit Sistemleri (IDS)

- IDS Türleri : Ağ tabanlı IDS, ağ trafiğini şüpheli etkinliklere karşı izlerken, ana bilgisayar tabanlı IDS sistemin kendisini izlemeye odaklanır.

- Uygulama ve İzleme : İzinsiz giriş belirtilerine karşı VPS'nizi sürekli izlemek için bir IDS dağıtın. Potansiyel tehditlere anında yanıt vermek için IDS uyarılarını ve günlüklerini düzenli olarak inceleyin.

Veri Koruma ve Yedekleme Stratejileri

Verilerinizi korumak ve herhangi bir olaydan kurtulabilmenizi sağlamak, VPS güvenliğinin kritik yönleridir. Verilerinizi korumaya yardımcı olacak bazı stratejiler şunlardır:

Şifreleme

- Şifrelemenin Önemi : Verilerin hem beklemede hem de aktarım halinde şifrelenmesi, hassas bilgilerin yetkisiz erişime karşı korunması açısından önemlidir. Şifreleme, veriler ele geçirilse veya izinsiz olarak erişilse bile verilerin okunamaz halde kalmasını sağlar.

- Araçlar ve Yöntemler :

- Kullanılmayan Veriler : Depolama cihazının tamamını şifrelemek için LUKS (Linux Birleşik Anahtar Kurulumu) gibi tam disk şifreleme araçlarını kullanın. Veritabanları için, veritabanı yönetim sistemi tarafından sağlanan yerleşik şifreleme özelliklerini kullanmayı düşünün.

- Aktarılan Veriler : Ağlar üzerinden iletilen verileri şifrelemek için SSL/TLS sertifikalarını uygulayın. Let's Encrypt gibi araçlar, web trafiğini güvence altına almak için ücretsiz SSL/TLS sertifikaları sağlar.

Düzenli Yedeklemeler

- Yedeklemeleri Planlama : Tüm kritik verilerin sık sık yedeklendiğinden emin olmak için düzenli bir yedekleme programı oluşturun. Verilerinizin niteliğine bağlı olarak günlük, haftalık ve hatta gerçek zamanlı yedeklemeleri seçebilirsiniz.

- Yedekleme Stratejileri :

- Tam Yedeklemeler : Tüm sisteminizin, tüm verileri ve yapılandırmaları kapsayan tam yedeklemelerini periyodik olarak gerçekleştirin.

- Artımlı Yedeklemeler : Yalnızca son yedeklemeden bu yana yapılan değişiklikleri kaydetmek için artımlı yedeklemeleri kullanın. Bu yaklaşım depolama gereksinimlerini azaltır ve yedekleme sürecini hızlandırır.

- Diferansiyel Yedeklemeler : Artımlı yedeklemelere benzer şekilde, diferansiyel yedeklemeler, son tam yedeklemeden bu yana yapılan değişiklikleri kaydederek hız ve veri kurtarma karmaşıklığı arasında bir denge sağlar.

- Yedeklemeleri Güvenli Bir Şekilde Depolama : Fiziksel hasar, hırsızlık veya diğer yerel olaylar nedeniyle veri kaybına karşı koruma sağlamak için yedekleri güvenli, tesis dışında bir konumda saklayın. Artıklık ve erişim kolaylığı için bulut tabanlı yedekleme hizmetlerini kullanmayı düşünün.

İzleme ve Günlük Kaydı

Etkili izleme ve günlük kaydı, güvenlik olaylarının anında tanımlanması ve bunlara yanıt verilmesi için çok önemlidir.

Sistem İzleme Araçları

- İzleme Araçlarına Örnekler : VPS'nizin performansını ve güvenliğini izlemek için Nagios, Zabbix veya Prometheus gibi araçları kullanın. Bu araçlar CPU kullanımı, bellek kullanımı ve ağ trafiği gibi çeşitli ölçümleri izleyebilir.

- Uyarıları Ayarlama : Olağandışı veya şüpheli etkinlikleri size bildirecek uyarıları yapılandırın. Bu, bilinmeyen IP adreslerinden oturum açma denemelerini, kaynak kullanımındaki ani artışları veya sistem dosyalarında yetkisiz değişiklikleri içerebilir.

Günlük Yönetimi

- Günlükleri Tutmanın Önemi : Günlükler, sorunların teşhis edilmesi ve güvenlik olaylarının araştırılması için çok değerli olabilecek sistem etkinliğinin bir kaydını sağlar. Tüm kritik hizmetler ve uygulamalar için günlüğe kaydetmenin etkinleştirildiğinden emin olun.

- Günlük Yönetimi Araçları : Günlükleri toplamak, analiz etmek ve görselleştirmek için ELK Stack (Elasticsearch, Logstash, Kibana) gibi araçları kullanın. Herhangi bir anormalliği veya tehlike belirtisini belirlemek için günlükleri düzenli olarak inceleyin.

- Günlük Saklama Politikaları : Günlükleri uygun bir süre boyunca tutmak için günlük saklama politikalarını uygulayın ve geçmiş veri ihtiyacını depolama kısıtlamalarıyla dengeleyin. Günlüklerin güvenli bir şekilde saklandığından ve yetkisiz erişime karşı korunduğundan emin olun.

Bu veri koruma ve yedekleme stratejilerini takip ederek VPS'nizin dayanıklılığını artırabilir, bir güvenlik ihlali veya diğer olaylar durumunda verilerinizin güvende kalmasını ve kurtarılabilir olmasını sağlayabilirsiniz.

Kullanıcı Yönetimi ve Erişim Kontrolü

Doğru kullanıcı yönetimi ve erişim kontrolü, VPS güvenliğinin hayati bileşenleridir. Yalnızca yetkili kullanıcıların erişime sahip olmasını ve izinlerinin doğru yönetilmesini sağlamak, yetkisiz erişim ve veri ihlali riskini önemli ölçüde azaltabilir.

En Az Ayrıcalık İlkesi

- Minimum İzinler : Kullanıcılara, görevlerini gerçekleştirmek için gereken minimum erişim düzeyini atayın. Bu, ele geçirilen hesaplardan gelebilecek potansiyel hasarı azaltır.

- Düzenli İzin İncelemeleri : Hala uygun olduklarından emin olmak için kullanıcı izinlerini düzenli olarak inceleyin. Artık ihtiyaç duymayan kullanıcıların izinlerini kaldırın veya güncelleyin.

Güvenli Erişim Politikaları

- Güçlü Şifre Politikaları : Karmaşık ve benzersiz şifreler gerektiren güçlü şifre politikalarını zorunlu kılın. Kullanıcıların şifrelerini güvenli bir şekilde yönetmelerine yardımcı olmak için şifre yöneticilerinin kullanımını teşvik edin veya zorunlu kılın.

- Hesap Kilitleme Politikaları : Kaba kuvvet saldırılarını önlemek için hesap kilitleme politikaları uygulayın. Belirli sayıda başarısız oturum açma denemesinden sonra hesabı kilitleyin ve kullanıcıyı veya yöneticiyi bilgilendirin.

- Oturum Zaman Aşımları : Belirli bir süre işlem yapılmadığında kullanıcıların oturumlarını kapatmak için oturum zaman aşımlarını yapılandırın. Bu, gözetimsiz oturumlardan yetkisiz erişimin önlenmesine yardımcı olur.

Çok Faktörlü Kimlik Doğrulama (MFA)

- MFA'yı uygulayın : Kullanıcıların, hesaplarına erişmek için iki veya daha fazla doğrulama faktörü sağlamasını zorunlu kılarak ekstra bir güvenlik katmanı ekleyin. Bu, bildikleri bir şeyi (şifre), sahip oldukları bir şeyi (güvenlik belirteci) veya sahip oldukları bir şeyi (biyometrik doğrulama) içerebilir.

- MFA Araçları : Google Authenticator, Authy gibi MFA araçlarını ve hizmetlerini veya YubiKey gibi donanım belirteçlerini kullanın.

Erişim Kontrol Listeleri (ACL'ler)

- Granüler Erişim Kontrolü : Hangi kullanıcıların veya sistem işlemlerinin belirli kaynaklara erişebileceğini tanımlamak için ACL'leri kullanın. Bu, kullanıcı izinleri üzerinde ince ayarlı kontrole olanak tanır.

- Dosya ve Dizin İzinleri : Hassas verilere yalnızca yetkili kullanıcıların erişebilmesini sağlamak için dosya ve dizin izinlerini dikkatlice yapılandırın. Bu izinleri yönetmek için

chmod,chownvesetfaclgibi araçları kullanın.

Kullanıcı Hesabı Yönetimi

- Ayrı Kullanıcı Hesapları Oluşturun : Günlük işlemler için kök hesabı kullanmaktan kaçının. Farklı görevler için uygun ayrıcalıklara sahip ayrı kullanıcı hesapları oluşturun.

- Kullanılmayan Hesapları Devre Dışı Bırakın : Kullanıcı hesaplarını düzenli olarak denetleyin ve artık ihtiyaç duyulmayan hesapları devre dışı bırakın veya kaldırın. Bu, saldırganların potansiyel giriş noktalarının sayısını azaltır.

- Sudo Kullanımı : Kullanıcıların tam root erişimine ihtiyaç duymadan yönetim görevlerini gerçekleştirmesine izin vermek için sudo'yu yapılandırın. Bu

/etc/sudoersdosyası aracılığıyla yönetilebilir.

Güvenli Uzaktan Erişim

- Uzaktan Erişim için VPN : Kullanıcıların VPS'ye uzaktan erişirken bir Sanal Özel Ağ (VPN) üzerinden bağlanmasını zorunlu kılın. Bu, bağlantıyı şifreler ve ekstra bir güvenlik katmanı ekler.

- SSH Yapılandırması :

- Kök Girişini Devre Dışı Bırak : SSH yapılandırma dosyasında (

/etc/ssh/sshd_config)PermitRootLogin noayarlayarak doğrudan kök girişini engelleyin. - Varsayılan SSH Bağlantı Noktasını Değiştir : Otomatik saldırı riskini azaltmak için varsayılan SSH bağlantı noktasını (22) standart olmayan bir bağlantı noktasıyla değiştirin.

- SSH Anahtar Kimlik Doğrulaması : VPS'ye erişim için şifreler yerine SSH anahtar kimlik doğrulamasını zorunlu kılın. Anahtarların güçlü parolalarla korunduğundan emin olun.

- Kök Girişini Devre Dışı Bırak : SSH yapılandırma dosyasında (

Güçlü kullanıcı yönetimi ve erişim kontrolü önlemlerini uygulayarak VPS'nizin güvenliğini önemli ölçüde artırabilir, yalnızca yetkili kullanıcıların erişime sahip olmasını ve etkinliklerinin uygun şekilde izlenmesini ve kontrol edilmesini sağlayabilirsiniz.

Çözüm

VPS'nizin güvenliğini sağlamak, ayrıntılara dikkat edilmesi ve proaktif bir yaklaşım gerektiren devam eden bir süreçtir. Bu kılavuzda özetlenen en iyi uygulamaları uygulayarak sunucunuzu çok çeşitli güvenlik tehditlerine karşı koruyabilir, verilerinizin ve uygulamalarınızın güvende kalmasını sağlayabilirsiniz.

Codeless'ın kurucu ortaklarından biri olarak, WordPress ve web uygulamaları geliştirme konusundaki uzmanlığımın yanı sıra barındırma ve sunucuları etkili bir şekilde yönetme konusundaki geçmişimi masaya getiriyorum. Bilgi edinme tutkum ve yeni teknolojileri inşa etme ve test etme tutkum beni sürekli yenilik yapmaya ve geliştirmeye sevk ediyor.

Uzmanlık:

Web Geliştirme,

Web Tasarımı,

Linux Sistem Yönetimi,

SEO

Deneyim:

Specular, Tower ve Folie gibi en popüler WordPress Temalarından bazılarını geliştirip tasarlayarak Web Geliştirme alanında 15 yıllık deneyim.

Eğitim:

Mühendislik Fiziği diplomam ve Malzeme Bilimi ve Opto Elektronik alanında MSC derecem var.

Twitter, Linkedin