Komut Enjeksiyonu nedir?

Yayınlanan: 2023-05-17Web'in her yerde bulunan istemci-sunucu mimarisi, bilgisayar korsanlarına geniş bir saldırı yüzeyi sağlayarak, hem web sitesini hem de sunucuyu kötü amaçlı sömürüye karşı savunmasız bırakır. Bir web sitesi, doğrudan işletim sistemine komutlar sağlayarak ana bilgisayarın ortamıyla iletişim kuracak şekilde yapılandırılmışsa, güvenlik riskleri önemli ölçüde artar.

Belirli işlevleri desteklemek için web sitelerinin, kabuk komutlarını veya harici komut dosyalarını çalıştırarak sunucunun kabuk ortamıyla etkileşime girmesi gerekebilir. Güvenli bir şekilde uygulanmazsa, bu, bir saldırganın işletim sistemine iyi hazırlanmış bir istek göndererek iletişim değişkenlerini manipüle etmesine ve sunucuyu kasıp kavurmasına izin verebilir. Bu tür enjeksiyon saldırısı genellikle komut enjeksiyonu olarak bilinir.

Komut enjeksiyonları, bilgisayar korsanlarının araç setlerinde bulunan en yıkıcı siber saldırı türlerinden biridir. Ana bilgisayarın işletim sistemiyle etkileşime girme yeteneği, hedeflenen web sitesinin kapsamının çok ötesine yayılan büyük bir istismar potansiyeli sunar. Komut enjeksiyonları o kadar güçlü olabilir ki, bir bilgisayar korsanı tüm sunucuyu varoluştan silebilir ve kurbanı tüm altyapıyı sıfırdan yeniden inşa etmeye bırakabilir.

Komut enjeksiyonlarına yönelik bu kapsamlı kılavuzda, saldırganların web sitesi ile sunucu ortamlarını ayıran savunmaları nasıl aşabileceklerini ve bu tür siber saldırıların kurbanı olma riskini nasıl en aza indirebileceklerini öğreneceksiniz.

Komut enjeksiyonlarının sinsi dünyasına dalmadan önce, işletim sistemi kabuklarının nasıl çalıştığını gözden geçirelim ve web uygulamalarının kabuklarla nasıl etkileşime girebileceğini görelim. Bu, sunucu ortamına kötü amaçlı istekler iletmek için hangi aracın kullanıldığını anlamanıza yardımcı olacaktır.

İşletim Sistemi Kabuğu nedir?

Bir işletim sistemi kabuğu, kullanıcılara işletim sistemiyle etkileşime girmeleri için bir arabirim sağlayan özel bir program türüdür. Son kullanıcı ile sunucunun işletim sistemi arasında bir aracı görevi gören bir kabuk, komut satırı arabirimi aracılığıyla sağlanan komutları yorumlar ve bunların kullanıcının ortamı bağlamında yürütülmesini sağlar.

Kabuklar, kullanıcıların ve uygulamaların önceden tanımlanmış bir dizi komut kullanarak işletim sistemine talimatlar göndermesine olanak tanır. Bu, kabuğun bir parçası olan dahili kabuk komutlarını, sunucuya yürütülebilir dosyalar olarak yüklenen harici komutları ve sistem yöneticisi tarafından ayarlanan belirli takma adları içerir.

İşletim sistemi kabukları, dosya ve dizinleri yönetmek, yazılım hizmetlerini kurmak ve yapılandırmak ve web siteleri ve web uygulamaları kurmak gibi çok çeşitli görevleri gerçekleştirmek için yaygın olarak kullanılır. Çoğu zaman, web sitelerinin ayrıca dosyaları değiştirmek ve diğer görevleri gerçekleştirmek için kabuk komutlarını çağırması gerekir.

Web Siteleri Sunucunun İşletim Sistemiyle Nasıl Etkileşir?

Web siteleri ve web uygulamaları veya daha spesifik olarak sağladıkları işlevsellik, kendi ortamlarında çalışır. Bu ortam, sunucunun işletim sisteminin kritik alanlarından tamamen ayrılmıştır. Dizin taraması gibi bazı kötü amaçlı teknikler, saldırganların tarayıcı aracılığıyla kurbanın sunucusunun aksi takdirde kısıtlı alanlarına erişmesine izin verse de, bu tür davranışları yasaklayan birkaç savunma katmanı vardır.

Tüm kodlar genellikle web sitesinin belge kökünde (sunucuda web sitesi dosyalarına ayrılmış özel bir dizin) bulunur. Bu, dosya izinlerinin koruyucu mekanizmasıyla birleştiğinde, web sitesi işlemlerinin web sitesinin kök dizini kapsamına alınmasını ve sistemin diğer alanlarını etkilememesini sağlar.

Web sitesi işlevleri, sunucunun işletim sisteminin komutları tarafından sağlanan yeteneklerin aksine, kullanılan programlama dili tarafından sağlanan işlevlerle de sınırlıdır. Bir web sitesinin, sunucunun ortamıyla etkileşime girmesi için, içerdiği ortam ile işletim sistemi arasında bir köprü görevi görecek belirli işlevleri kullanması gerekir. system() ve exec() işlevleri genellikle bu amaç için kullanılır.

system() veya exec() gibi kurguları kullanan bir web sitesi, kabuk komutlarını veya harici betikleri yürüterek sunucunun kabuğuyla iletişim kurabilir. Ancak, düzgün bir şekilde güvence altına alınmadığı takdirde, bu işlevler ciddi güvenlik riskleri oluşturarak web sitesini ve temeldeki sistemi komut enjeksiyonlarına karşı savunmasız hale getirebilir.

Komut Enjeksiyonu nedir?

Komut enjeksiyonu, saldırganların savunmasız web sitesine bir HTTP isteği aracılığıyla kabuk komutları enjekte ederek sunucunun işletim sisteminde rasgele kod yürütmesine olanak tanır. Bir web sitesi, belirli işlevleri etkinleştirmek için kabuk komutlarına güvenirse ve kullanıcı tarafından sağlanan verileri, giriş doğrulama ve temizleme olmaksızın talimatların bir parçası olarak işletim sistemine iletirse saldırı mümkündür.

Komut enjeksiyon saldırıları, kötü niyetli bir aktörün kabuğa ek komutlar enjekte ederek kötü amaçlı kodu meşru bir isteğin parçası olarak gizleyebilmesi durumunda gerçekleşir. Bu, saldırganın hassas bilgilere erişmesine ve bunları değiştirmesine, kötü amaçlı yazılım yüklemesine veya sunucuya karşı başka zararlı eylemler gerçekleştirmesine olanak tanır.

Komut Enjeksiyonları Nasıl Çalışır?

Saldırgan, komut enjeksiyonu gerçekleştirmek için “ ; gibi özel karakterler kullanır. ”, “ | ”, ve “ && ”, isteğin parametrelerine kötü amaçlı komutlar eklemek için. Dize sunucuya iletildikten sonra, bu özel karakterler sistemin kabuğu tarafından yorumlanır ve verilen talimatları bir dizi ayrı isteğe dönüştürmeye zorlanır. Bu şekilde, bilgisayar korsanının kötü niyetli isteği, savunmasız web sitesi tarafından yürütülmek üzere iletilen ana görevle görünüşte ilgisiz, yalıtılmış bir talimat olarak yürütülür.

Bunun da ötesinde, bilgisayar korsanları, bir komut dosyası tarafından kullanılan meşru bir kabuk komutunu, sunucuda orijinal komutla aynı ada sahip bir dosyaya kaydedilmiş kötü amaçlı kodla değiştirebilir. Tipik olarak, bir kabuk ortamı, kabuğun aranacağı harici komutlar için kaynakların bir listesini belirtmek için kullanılan $PATH değişkenini tanımlar. Saldırganlar, bu değişkeni değiştirerek kötü amaçlı programları sunucuda çalışmaya zorlayabilir.

Komut enjeksiyonuna bir örnek

Bir komut enjeksiyon saldırısı gerçekleştirmek için bilgisayar korsanları, talimatları sunucunun kabuğuna iletmek için kullanılan işlevlerin uygulanmasındaki güvenlik açıklarını hedefler. Bu işlevsellik, diğer şeylerin yanı sıra dosya oluşturmak ve kaldırmak için gerekli olabilir.

Örneğin, bir web sitesinin kullanıcıların resim yüklemesine ve bunları başka bir formata dönüştürmesine izin verdiğini düşünelim. Program yüklenen görüntüyü kaydeder, dönüştürür ve ardından orijinal görüntüyü kaldırır.

Program, daha sonra kaldırılacak görüntünün adını belirlemek için temizlenmemiş kullanıcı girişine güvenirse sorunlar ortaya çıkar. Bir bilgisayar korsanı, dosya adını içeren metin dizisine, işletim sistemi tarafından yürütülecek ve başarılı bir komut enjeksiyon saldırısıyla sonuçlanacak başka bir kabuk komutunu kolayca ekleyebilir.

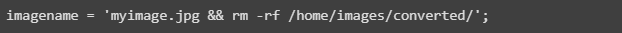

imagename kaldırılacak görüntünün adı olduğu aşağıdaki örnekte, bir bilgisayar korsanı " && " kullanarak dizeyi iki parçaya ayıracak ek komutlar ekleyebilir. İlk bölüm gerçek bir dosya adını temsil eder ve bu herhangi bir şüphe uyandırmaz, bu nedenle kabuk, talimatların ikinci bölümünü de yürütür.

" rm -rf /home/images/converted " komutu, kabuğun isteği kabul ettiği sistem kullanıcısı bu işlem için yeterli izinlere sahipse, program tarafından önceden kaydedilmiş tüm dönüştürülmüş görüntüleri kaldırma potansiyeline sahiptir. Bu nedenle dosya izinleri, doğru yapılandırılırsa komut enjeksiyonlarına ve diğer siber saldırı türlerine karşı bir savunma katmanı sağlayabilen en önemli sunucu tarafı güvenlik mekanizmalarından biridir.

Tabii ki, bu aşırı derecede basitleştirilmiş bir örnek ve bu kadar savunmasız bir programın herhangi bir web sitesinde bulunması pek olası değil. Ancak arkasındaki mantık, modern komut enjeksiyon saldırıları için geçerlidir. Tek gereken, komutların sistem kabuğuna iletilmesine dayanan bir işlevin zayıf bir uygulamasını bulmaktır.

Komut enjeksiyonu ve Kod Enjeksiyonu: Fark Nedir?

Komut enjeksiyonları, genellikle uygulama seviyesindeki başka bir tehlikeli saldırı türü olan kod enjeksiyonlarıyla karıştırılır. Her ikisi de aynı saldırı grubuna ait olsa da, ikisi arasında bazı önemli farklılıklar vardır.

Kod enjeksiyonu, bir bilgisayar korsanının genellikle yetersiz giriş doğrulamasından veya diğer güvenlik açıklarından yararlanarak bir web sitesine veya web uygulamasına kötü amaçlı kod ekleyebildiği her tür uygulama düzeyinde saldırıyı ifade eden genel bir terimdir. Kod enjeksiyonu, diğerlerinin yanı sıra siteler arası komut dosyası çalıştırma (XSS), dosya dahil etme saldırıları ve SQL enjeksiyonlarını içeren tüm bir enjeksiyon saldırıları grubudur.

Komut enjeksiyonu, yükseltilmiş bir kod enjeksiyon şeklidir. Saldırgan, kod yorumlayıcısına karşı zararlı eylemler gerçekleştirmek ve kurbanın web sitesinin işlevselliğinden yararlanmak yerine, sunucunun işletim sistemini hedef alarak sistemin kabuğuna karşı istenmeyen eylemler gerçekleştirir. Komut enjeksiyonu saldırıları, bilgisayar korsanlarının kurbanın web sitesinin kapalı ortamından çıkmasına izin vererek, neden olabilecekleri hasarın kapsamını önemli ölçüde artırır.

Komut enjeksiyonlarının taşıdığı yıkıcı potansiyel, onları enjeksiyon tarzı saldırıların en tehlikeli türü yapan şeydir. Bu nedenle, bilgisayar korsanları bunları kendi avantajlarına kullanma ve kritik iş varlıklarına zarar verme fırsatı bulmadan önce web sitenizdeki komut enjeksiyon güvenlik açıklarını nasıl tespit edip azaltacağınızı bilmek çok önemlidir.

Komut Enjeksiyon Güvenlik Açıkları Nasıl Tespit Edilir?

WordPress çekirdeği, web sitelerini komut enjeksiyonlarına ve diğer enjeksiyon saldırılarına karşı etkili bir şekilde koruyan sağlam bir güvenlik çerçevesi sağlar. Bununla birlikte, web sitesi oluşturma platformunun sunduğu kapsamlı özelleştirme seçenekleri, bu güvenlik açıklarının WordPress web sitelerinde bulunmasına izin verir. Saygın WordPress eklentileri ve temaları bile, web sitelerini çok çeşitli kötü niyetli saldırılara maruz bırakabilecek güvenlik kusurları içerebilir.

iThemes, kod ve komut enjeksiyon güvenlik açıkları da dahil olmak üzere WordPress eklentilerinde ve temalarında yeni açıklanan güvenlik kusurlarını hemen belirlemenize ve düzeltmenize olanak tanıyan haftalık WordPress güvenlik açığı raporları sunar. WordPress web sitenizde kullandığınız eklentilerde ve temalarda yakın zamanda herhangi bir güvenlik açığı keşfedilip keşfedilmediğini belirlemek için en yeni güvenlik açığı raporuna bakın ve bir güvenlik yamasının yayınlanıp yayınlanmadığını kontrol edin.

iThemes Security Pro, manuel çaba ihtiyacını ortadan kaldırarak güvenlik açığı yönetimini düzene sokar ve otomatikleştirir. Kapsamlı güvenlik açığı tarama yetenekleriyle iThemes Security Pro, WordPress web sitenizde keşfedilen tüm güvenlik kusurlarını proaktif olarak tanımlar ve sizi uyarır ve bir yama mevcut olduğunda güvenlik güncellemelerini otomatik olarak yükler.

WordPress Sitenizi Komut Enjeksiyonuna Karşı Nasıl Korursunuz?

Güvenlik açığı bulunan eklentiler ve temalar, bilgisayar korsanlarının hassas bilgileri çalmak, kötü amaçlı yazılım yüklemek ve ağ saldırıları başlatmak amacıyla WordPress web sitelerine yetkisiz erişim elde etmek için kullandıkları birincil saldırı vektörlerinden birini oluşturur. Güvenli kodlama uygulamalarını takip etmek, eklenti ve tema geliştiricilerinin sorumluluğunda olsa da, WordPress web sitesi sahipleri, kod ve komut enjeksiyon saldırılarının kurbanı olma riskini azaltmak için güvenlik önlemleri almalıdır. Tüm güvenlik risklerini etkin bir şekilde yönetmek için WordPress güvenliğine çok yönlü bir yaklaşım gereklidir.

Düzenli Yazılım Güncellemeleri Gerçekleştirin

WordPress web sitenizin düzenli olarak güncellenmesini sağlamak, olası siber saldırıları önlemek için çok önemlidir. Zamanında yapılan yazılım güncellemeleri, yeni güvenlik yamalarının yayınlanır yayınlanmaz web sitenize yüklenmesini sağlar. Hızlı güvenlik açığı düzeltme eki, saldırganların WordPress web sitenizdeki herhangi bir güvenlik zayıflığını belirlemesine ve kullanmasına yer bırakmaz.

iThemes Security Pro ile, WordPress çekirdeği, eklentileri ve temaları da dahil olmak üzere yazılımın yeni sürümleri, WordPress topluluğunun kullanımına sunulduğunda otomatik olarak yüklenir. Sürüm Yönetimi özelliği ve gelişmiş güvenlik açığı taraması, başarılı komut enjeksiyon saldırıları riskini ortadan kaldırmak için web sitenizin en son güvenlik düzeltmeleriyle güncel kalmasını sağlayarak sizin için tüm güncellemeleri takip eder.

Birden fazla WordPress sitesini yönetiyorsanız, iThemes Sync Pro, tek tıklamayla güncellemeler, gelişmiş çalışma süresi izleme ve tüm web sitelerinde tek bir panodan uzaktan web sitesi yedeklemeleri için kapsamlı bir çözüm sunar.

Güvenli Dosya İzinlerini Yapılandırma

Güvenli dosya izinleri, WordPress web sitenizi çok çeşitli enjeksiyon saldırılarına karşı korumanın temel bir bileşenidir. Komut enjeksiyonu ve kod enjeksiyonu saldırıları, kötü amaçlı kod yürütmek için bir web sitesinin kodundaki bir güvenlik açığından yararlanan bir bilgisayar korsanını içerir ve genellikle güvenli olmayan dosya izinleri nedeniyle mümkündür.

En az ayrıcalık ilkesi uygulanmazsa, saldırganlar, yükseltilmiş ayrıcalıklarla çalışan bir komut dosyası gibi erişememeleri gereken verilere erişim elde edebilir. Güvenli dosya izinleri, komut yerleştirme saldırılarına karşı ek bir savunma katmanı görevi görerek saldırganların keşfedilen güvenlik açıklarından yararlanma çabalarını boşa çıkarır.

Bununla birlikte, büyük ölçüde web sitesinin çalıştığı barındırma ortamına bağlı olduğundan, dosya izinlerinin güvenli bir şekilde nasıl yapılandırılacağı her zaman net değildir. Bu nedenle, iThemes Security Pro, doğru izinlerin yerinde olduğundan emin olmak için gelişmiş dosya izinleri kontrolleri sunar.

Bir Web Uygulaması Güvenlik Duvarı Kurun

Güvenlik duvarları, hem kod hem de komut enjeksiyonları dahil olmak üzere çok çeşitli enjeksiyon saldırılarına karşı ilk savunma hattı olarak hizmet eder. Bir web uygulaması güvenlik duvarı (WAF), web siteniz için bir koruma görevi görerek, gelen tüm HTTP isteklerini tarar ve bilinen kötü amaçlı kalıplarla eşleşenleri filtreleyerek web sunucusuna ulaşarak sunucuya zarar vermesini engeller.

iThemes Security Pro'nun sunduğu sağlam kaba kuvvet koruması ve bot yönetimi çözümleri, kötü amaçlı botların ve zararlı web trafiğinin WordPress web sitenize ulaşmasını engelleyebilir. Biyometrik girişler içeren geçiş anahtarıyla çalışan çok faktörlü kimlik doğrulamanın eklenmesiyle desteklenen bu kapsamlı güvenlik paketi, WordPress web sitesi güvenliğine çok yönlü bir yaklaşım sağlar.

iThemes Security Pro ile Web Sitenizi Komut Enjeksiyonlarına Karşı Koruyun

Komut enjeksiyonu, siber saldırıların en güçlü ve yıkıcı türlerinden biridir. Her enjeksiyon güvenlik açığı risk derecelendirme ölçeğinin en üstünde yer alan komut enjeksiyonları, modern web sunucuları tarafından uygulanan çok çeşitli azaltmalara rağmen web sitelerini ve web uygulamalarını hedeflemeye devam ediyor.

Saldırganlar, komut enjeksiyonu yoluyla bir web sitesindeki güvenlik zayıflıklarından yararlanarak, ana bilgisayarın işletim sistemine karşı rasgele komutlar yürütme yeteneği kazanır. Bu erişim seviyesi, hedeflenen web sitesini tehlikeye atmanın çok ötesine geçerek, tüm sistem üzerinde kullanım ve kontrol için çok çeşitli olasılıklar açar.

Bir web sitesini komut enjeksiyonlarına ve diğer siber saldırılara karşı savunmak zorlu bir iştir. Günümüzün tehdit ortamında, tek bir savunma katmanına güvenmek artık çevrimiçi varlığınızın güvenliğini sağlamak için yeterli değil. Bu nedenle, iThemes Security Pro ve BackupBuddy, sağlam web sitesi güvenliğini tüm WordPress web sitesi sahiplerinin kolayca erişebileceği hale getirmeye adanmıştır ve işletmenizi çevrimiçi ortamda korumak için gerekli araçları size sağlar.

WordPress'i Korumak ve Korumak için En İyi WordPress Güvenlik Eklentisi

WordPress şu anda tüm web sitelerinin %40'ından fazlasına güç veriyor, bu nedenle kötü niyetli bilgisayar korsanları için kolay bir hedef haline geldi. iThemes Security Pro eklentisi, WordPress web sitenizi güvenli hale getirmeyi ve korumayı kolaylaştırmak için WordPress güvenliğinin varsayımlarını ortadan kaldırır. Bu, WordPress sitenizi sizin için sürekli izleyen ve koruyan tam zamanlı bir güvenlik uzmanına sahip olmak gibidir.

Kiki, bilgi sistemleri yönetimi alanında lisans derecesine ve Linux ve WordPress'te iki yıldan fazla deneyime sahiptir. Şu anda Liquid Web ve Nexcess'te güvenlik uzmanı olarak çalışmaktadır. Bundan önce Kiki, yüzlerce WordPress web sitesi sahibine yardım ettiği ve sıklıkla karşılaştıkları teknik sorunları öğrendiği Liquid Web Yönetimli Barındırma destek ekibinin bir parçasıydı. Yazma tutkusu, bilgi ve deneyimlerini insanlara yardım etmek için paylaşmasına olanak tanıyor. Kiki, teknolojinin yanı sıra uzay hakkında bilgi edinmekten ve gerçek suç podcast'lerini dinlemekten hoşlanıyor.