Siber Güvenlikte SQL Enjeksiyonu Nedir? SQLi Saldırıları Nasıl Önlenir?

Yayınlanan: 2024-06-20SQL enjeksiyonu (SQLi), bilgisayar korsanlarının kişisel ayrıntılar veya kredi kartı verileri gibi hassas bilgilere erişmek için veritabanına zararlı kod eklemesidir. Ne yazık ki bu, webdeki en yaygın tehditlerden biridir. Dolayısıyla, eğer bir web sitesi sahibiyseniz, SQL enjeksiyonunu önleme konusunda bilgi sahibi olmak isteyeceksiniz.

Farklı SQLi saldırı türlerini ve bunların ortak hedeflerini öğrendikten sonra sitenizi bunlara karşı korumak için daha donanımlı olacaksınız. Giriş doğrulamayı uygulamaya, bir web uygulaması güvenlik duvarı dağıtmaya veya bir güvenlik açığı tarayıcısı çalıştırmaya karar verebilirsiniz.

Bu yazıda siber güvenlikte SQL enjeksiyonu hakkında bilmeniz gereken her şeyi tartışacağız. "SQL enjeksiyonu nedir?" sorusunu ve en yaygın saldırı ve hedef türleri hakkındaki diğer soruları yanıtlayarak başlayacağız. Ardından SQLi saldırılarının bazı potansiyel risklerine ve etkilerine bakacağız. Son olarak size SQL enjeksiyonunu nasıl önleyeceğinizi göstereceğiz.

SQL enjeksiyonu nedir?

Bu yaygın siber saldırının temellerini anlamak için öncelikle Yapılandırılmış Sorgu Dili (SQL) hakkında biraz bilgi sahibi olmanız gerekir. Web uygulamalarında ve veritabanlarında kullanılan bir programlama dilidir. Yapılandırılmış veya ilişkisel verilere erişmenizi, bunları yönetmenizi ve değiştirmenizi sağlar. SQL veri tabloları basit sütunlardan ve satırlardan oluşur.

Bilgileri değiştirmek, eklemek veya silmek için SQL sorgularını veya "komutları" kullanabilirsiniz. Alternatif olarak, analiz için veri kümelerini kolayca çıkarabilirsiniz.

Diyelim ki eğitmen maaşlarını içeren bir SQL veritabanınız var ve bu kazançların nasıl karşılaştırıldığına dair geniş bir fikir edinmek istiyorsunuz. Bu durumda şu SQL sorgusunu kullanabilirsiniz:

SELECT Id, Name, Salary, (SELECT Count(*) from instructor ii where ii.salary > i.salary) as num from instructor i;Bu, veritabanınızdan her eğitmenin adını, maaşını ve listelenen belirli profesörden kaç kişinin daha fazla kazandığını gösteren bir sayı değerini döndürmesini ister.

Bir bilgisayar korsanı uygulamanıza veya veritabanınıza müdahale etmek için kötü amaçlı kod eklediğinde SQL enjeksiyonu meydana gelir. Çoğu durumda amaç, gizli bilgilere erişmek veya kimlik doğrulama mekanizmalarını atlamaktır.

Bilgisayar korsanları daha sonra veri tablolarınızdaki bilgileri değiştirebilir veya silebilir. Daha şiddetli SQL enjeksiyon saldırıları, web sitenizin temel sunucusuna veya altyapısına zarar verebilir. Bir saldırganın veritabanınızı aşırı SQL sorgularıyla aşırı yüklemesi durumunda, bu, dağıtılmış hizmet reddi (DDoS) saldırısının bir çeşididir.

Farklı SQL enjeksiyon saldırıları türleri

Üç farklı SQL enjeksiyon saldırısı türü vardır. Gelin onlara yakından bakalım.

Bant içi SQLi

Bant içi SQLi saldırıları ("klasik" SQLi olarak da anılır) genellikle tespit edilmesi ve kullanılması en kolay olanlardır. Bu senaryoda, bilgisayar korsanı doğrudan yanıt almak için yalnızca bir iletişim kanalını kullanır.

Başka bir deyişle, saldırıyı başlatmak ve sonuçlara ulaşmak için aynı ortamı kullanıyorlar. Bunun yaygın bir örneği, bir web sayfasında gerçekleştirilen saldırıdır.

Bant içi SQLi'nin iki ana çeşidi şunlardır:

- Hataya dayalı SQL enjeksiyon saldırıları . Bu, bilgisayar korsanlarının kasıtlı olarak bir hata mesajını tetiklemek için veritabanına kötü amaçlı sorgular eklemesidir. Bu gerçekleştiğinde ortaya çıkan hata mesajı, daha fazla saldırı gerçekleştirmelerine ve veritabanını numaralandırmalarına olanak verebilecek hassas bilgileri ortaya çıkarır.

- Union tabanlı SQL enjeksiyon saldırıları . Bu durumda saldırgan birden fazla tablodan veri çekmek için UNION operatörünü kullanır. Sonuçlar en az bir meşru veri kümesini gösterecek ve aynı zamanda gizlenmesi gereken bir veri tablosunu da ortaya çıkaracaktır.

Bahsettiğimiz gibi bunlar en yaygın SQLi saldırı türlerinden bazılarıdır.

Kör SQLi

SQL enjeksiyonunun daha karmaşık ve gizli bir başka biçimi de kör SQLi saldırısıdır. Aynı zamanda “çıkarsal SQLi” olarak da adlandırılır.

Bu tür siber saldırılarda, bilgisayar korsanı web uygulamasına kötü amaçlı kod ekler ancak sonuçları doğrudan göremez (klasik SQLi'de olduğu gibi). Bu onların "körü körüne" çalıştıkları anlamına gelir, dolayısıyla adı da buradan gelir.

Bilgisayar korsanları, istenen verileri açığa çıkarmak için zaman gecikmelerine veya Boolean davranışına dayalı hassas bilgileri ortaya çıkaran SQL sorguları gönderebilir.

Zamana dayalı kör SQLi ile kötü amaçlı sorgu, veritabanını yanıt vermeden önce belirli bir süre beklemeye zorlar. Bilgisayar korsanları daha sonra zaman gecikmesine bağlı olarak yanıtın DOĞRU mu yoksa YANLIŞ mı olduğunu anlayabilir.

Bu arada, boolean veya içerik tabanlı SQLi saldırılarında sorgu, veritabanını farklı sonuçlar döndürmeye zorlar. Bu sonuçlar, bilgisayar korsanının içeriğin doğru mu yanlış mı olduğunu anlamasına olanak tanır.

Kör SQLi saldırıları, veritabanını numaralandırmak için yeterli bilgiyi almak amacıyla genellikle çok sayıda yineleme gerektirir. Bu nedenle genellikle daha yavaştırlar ve yürütülmesi daha zordur.

Ancak (bilgisayar korsanları için) avantajı, incelikleri nedeniyle kör SQLi saldırılarının daha uzun süre tespit edilememesidir. Sonuç olarak siber saldırganlar, klasik bir SQLi saldırısıyla elde edebileceklerinden daha değerli veriler elde edebilir (ve daha fazla hasara yol açabilir).

Ayrıca bot güdümlü SQLi saldırılarının, bilgisayar korsanlarının çok daha hızlı çalışmasına olanak sağlaması nedeniyle özellikle tehlikeli olabileceğini de belirtmekte fayda var.

Bant dışı SQLi

Son SQL enjeksiyon saldırısı türü bant dışı SQLi'dir. Gelen SQL enjeksiyonundan farklı olarak bu varyasyon, saldırıyı gerçekleştirmek için birden fazla iletişim kanalı gerektirir.

Tipik olarak, bant dışı SQLi yalnızca HTTPS veya DNS yanıtlarını tetikleyebilen sunucular için çalışır (bu, çoğu SQL veritabanı için geçerlidir). Bant dışı SQLi'nin yaygın bir örneği, bilgisayar korsanlarının sunucunun kullanıcıların oturum açma kimlik bilgilerine müdahale ederek bunları uzak bir uç noktaya göndermesini tetikleyen bir kod eklemesidir.

Ortak SQL enjeksiyon hedefleri

Artık SQL enjeksiyonunun ana formlarını incelediğimize göre, bu tür saldırılar için en yaygın hedeflerin üzerinden geçelim.

1. İçerik yönetim sistemleri (CMS)

İçerik yönetim sistemi (CMS), kullanıcıların web içeriğini oluşturmasına, değiştirmesine ve yönetmesine olanak tanır. Bazı örnekler Wix, Joomla ve WordPress'i içerir.

Bu çözümler Squarespace gibi web sitesi oluşturucularından daha karmaşık ve özelleştirilebilir. Basit bir portföyden gelişen bir çevrimiçi mağazaya kadar hemen hemen her tür web sitesini oluşturmak için WordPress gibi bir CMS kullanabilirsiniz.

Bununla birlikte, birçok CMS, içeriği yönetmek için MySQL veritabanı sistemini kullanır. Tasarım gereği bu, onları SQL enjeksiyon saldırıları için hedef haline getirir.

Dahası, WordPress gibi bazı CMS'ler açık kaynaktır. Bu, yazılımın indirilmesinin ücretsiz olduğu ve herkesin onu değiştirebileceği anlamına gelir. WordPress söz konusu olduğunda CMS, önemli güvenlik açığı yamalarını içeren düzenli bakım ve güvenlik güncellemelerini de alır.

Bu güncellemelerin içeriği çevrimiçi olarak halka açık olduğundan, bilgisayar korsanları bunları nasıl kullanacaklarını öğrenmek için inceleyebilirler. Daha sonra WordPress'in daha eski ve daha az güvenli sürümlerinde çalışan web sitelerini hedefleyebilirler.

Bunun da ötesinde, CMS'lerle oluşturulan web siteleri genellikle SQL enjeksiyon saldırılarına karşı savunmasız noktalar olabilecek iletişim formları, arama çubukları ve yorum bölümleri gibi etkileşim özelliklerini içerir.

2. Üçüncü taraf eklentiler ve entegrasyonlar

Birçok CMS ve diğer web sitesi oluşturma aracı, işlevlerini genişletmek için üçüncü taraf eklentilere güvenir. Örneğin, WordPress'in yaklaşık 60.000 araçtan oluşan geniş bir eklenti dizini vardır.

Akismet gibi güvenlik çözümlerinden Jetpack Boost gibi performans optimizasyon araçlarına kadar her şeyi eklemek için bu eklentileri kullanabilirsiniz.

Entegrasyonlar eklentilere ve uzantılara benzer şekilde çalışır. Örneğin, Mailchimp gibi birçok popüler pazarlama çözümü entegrasyonlar sunar (bunlar genellikle eklentiler veya uzantılar kullanılarak kolaylaştırılır).

Temel olarak eklentiler ve entegrasyonlar, kullanıcıların son derece özel bir web sitesi oluşturmasına olanak tanır. Ancak çekirdek WordPress yazılımının geliştiricileri piyasadaki tüm ücretsiz ve premium eklentileri kontrol etmiyor. Bu nedenle, her bir aracın bütünlüğü ve güvenliği düzenlenmemiştir. Yüksek kaliteli eklentiler yüklediklerinden emin olmak web sitesi sahiplerinin sorumluluğundadır. Bunu yapmanın bir yolu WordPress.org kitaplığından eklentileri seçmektir.

Ayrıca tüm eklentilerin güncel olduğundan emin olmak web sitesi sahiplerinin sorumluluğundadır. Değilse, bilgisayar korsanları güncel olmayan yazılımlardan yararlanmak için güvenlik açığı veritabanlarını kullanabilir (bu konuya daha sonra değineceğiz).

3. Veri yoğun uygulamalar

Daha önce tartıştığımız gibi, SQL, veritabanı yönetim sistemlerinde kullanılan bir programlama dilidir ve SQL enjeksiyonları, kötü niyetle verileri çıkarmak, değiştirmek, eklemek veya silmek için bu veritabanlarını hedefler.

Doğal olarak veri yoğun uygulamalar bu tür siber saldırılar için en uygun hedefler haline geliyor. Çıkarılacak büyük miktarda veri olduğunda bilgisayar korsanları en fazla kazancı elde eder.

Bu nedenle çevrimiçi mağazalar ve büyük web siteleri SQLi saldırılarına karşı daha yüksek risk altındadır.

4. Eski kod ve güncelliğini yitirmiş sistemler

Bahsettiğimiz gibi, güncel olmayan yazılım ve sistemler bir web sitesinin SQL enjeksiyonları yoluyla saldırıya uğrama şansını artırabilir. Bu özellikle bir site WordPress, Drupal veya Joomla gibi açık kaynaklı yazılımlar üzerine kurulduğunda geçerlidir.

Bunun nedeni, siber saldırganların bu güvenlik açıklarını bulmak ve bunlardan yararlanmak için veritabanlarını veya güvenlik yamalarının genel kayıtlarını kullanabilmesidir. Eski kod, eski web sitelerinde de büyük bir sorun olabilir.

5. Veri API'leri ve web hizmetleri

Bahsettiğimiz gibi, CMS üzerine kurulu birçok web sitesi, web sitesi yönetim sürecini kolaylaştırmak için çeşitli eklenti entegrasyonları kullanır. Bu entegrasyonların çoğu, SQL kullanan veri uygulaması programlama arayüzleri (API'ler) sayesinde çalışır.

Örneğin, WordPress REST API, CMS'nin gerekli tüm uygulamalarla iletişim kurmasını sağlar.

Benzer şekilde Drupal ve Joomla'nın da kendi özel API'leri vardır. Bu API'ler, ücretsiz veya premium uzantıların yanı sıra analiz veya güvenlik yazılımı gibi diğer web hizmetlerinin kullanımına da izin verebilir.

API'ler sürekli olarak istekleri işlediğinden, SQLi güvenlik açıklarından yararlanmaya yönelik birçok fırsat vardır.

SQL Enjeksiyon saldırılarının ardındaki motivasyonlar

Şu ana kadar SQL enjeksiyonunun neleri gerektirdiğini detaylı bir şekilde anlattık ancak siz hala bu saldırıların ardındaki motivasyonları merak ediyor olabilirsiniz.

İşte en yaygın niyetlerden bazıları:

- Veri hırsızlığı ve manipülasyonu . Birçok SQLi saldırısı, verileri çalmayı veya veritabanını kendi zararına istekleri yerine getirecek şekilde manipüle etmeyi amaçlar. Çalınan veriler daha sonra e-ticaret dolandırıcılığı veya kimlik hırsızlığı gibi diğer siber suçları işlemek için kullanılabilir.

- Kötü amaçlı yazılım ve fidye yazılımı dağıtımı . Bazı SQL enjeksiyon saldırıları, kötü amaçlı yazılım kullanarak bir web sitesinin veritabanını, altyapısını veya sunucusunu tehlikeye atmaya çalışır. Bir web sitesini kapatmak veya kök sunucuya (ve dolayısıyla veritabanı içeriğine) erişim sağlamak isteyebilirler.

- Web sitesinin bütünlüğü ve itibarı üzerindeki etki . SQLi saldırılarının daha gizli bir motivasyonu, bir şirketin itibarına zarar vermektir. Örneğin, işletmenizi beğenmeyen bilgisayar korsanları mesaj göndermek için müşteri verilerini çalabilir ve ifşa edebilir.

Elbette bu siber saldırıların ardındaki motivasyonları anlamak önemlidir, ancak kötü niyetli SQL enjeksiyonlarının etkisinin farkında olmak da çok önemlidir. Bir sonraki bölümde bu konuyu ele alacağız.

SQL enjeksiyon saldırılarının etkisi

Web sitenizin ziyaretçileri için daha az ciddi sonuçlarla başlayacağız. Bunlar çoğunlukla kötü bir kullanıcı deneyimine yol açabilecek rahatsızlıklardır.

Temel olarak, SQLi saldırganlarının veri tablolarınızı değiştirmesi, web sayfalarınızın, çevrimiçi formlarınızın ve daha fazlasının işlemlerini kesintiye uğratan sürekli sorunlara yol açabilir. Ziyaretçileriniz web sitenizi sorunsuz kullanmayı bekledikleri için bu olumsuz sonuç küçümsenmemelidir. Zorluklarla karşılaşmak onların web sitenizden ayrılmalarına neden olabilir.

İşletmeler ve kuruluşlar söz konusu olduğunda etki daha şiddetli olabilir. Özellikle çevrimiçi mağazalar, teslimat için fiziksel adresler ve ödemeler için kredi kartı numaraları gibi birçok hassas müşteri bilgisini tutma eğilimindedir.

Bir SQLi saldırısı veri ihlaline yol açarsa müşterilerinizin kişisel bilgileri dolandırıcılara satılabilir. Bu onları kimlik avı düzenleri, kimlik hırsızlığı, kredi kartı dolandırıcılığı ve daha birçok riskle karşı karşıya bırakabilir. Ayrıca işletmenizin itibarına zarar verebilir veya maddi kayıplara yol açabilir.

Ayrıca, hassas kullanıcı bilgilerinin korunmaması, belirli çevrimiçi güvenlik standartlarına veya PCI-DSS ve GDPR gibi veri koruma yasalarına uyulmaması anlamına gelebilir.

Bu, veri ihlali durumunda şirketleri daha büyük bir dava riskine sokabilir. Elbette, çevrimiçi işletmeniz sağlık veya finans gibi düzenlemeye tabi bir sektördeyse riskler daha da artar, çünkü bu tür şirketler veri gizliliği ve koruması konusunda daha yüksek standartlara tabidir. Örneğin tıbbi uygulamaların HIPAA uyumlu kalması gerekecek.

SQL enjeksiyon saldırıları nasıl önlenir

Artık SQL enjeksiyonunun potansiyel etkilerini bildiğinize göre, size SQL enjeksiyonunu nasıl önleyeceğinizi göstereceğiz. Uygulayabileceğiniz yedi farklı stratejiyi ele alacağız.

1. Giriş doğrulamayı uygulayın

En iyi SQL enjeksiyon önleme stratejilerinden biri giriş doğrulamasını uygulamaktır. Bu, veritabanınızla yalnızca yasal kullanıcıların uygun bir şekilde etkileşimde bulunmasını sağlamaya yardımcı olabilir.

SQL ile kullanabileceğiniz çok sayıda güçlü veri doğrulama tekniği vardır. Yeni başlayanlar için UNIQUE veya NOT NULL gibi yerleşik SQL kısıtlamalarını deneyebilirsiniz.

Ek olarak, bilgilerin nasıl saklanacağını ve sunulacağını tanımlamak için veri ve görüntüleme türlerini kullanmak isteyebilirsiniz. Hangi veri modellerinin kabul edilebilir olduğunu tanımlamak için normal ifadeleri (RegEx) de kullanabilirsiniz.

Bu stratejilerin herhangi biriyle, SQLi saldırganları, hain girdileri geçersiz olarak işaretleneceği için durdurulacaktır.

2. Yazılımınızı ve veritabanınızı düzenli olarak güncelleyin

Bahsedildiği gibi, özellikle açık kaynaklı yazılım kullanıyorsanız, çeşitli güncel olmayan yazılım türleri SQLi saldırganlarının hedefi haline gelebilir. Bu nedenle SQL enjeksiyon saldırılarını önlemenin en kolay yollarından biri yazılımınızı ve veritabanınızı düzenli olarak güncellemektir. Bu süreç kullandığınız CMS'ye veya web sitesi oluşturucuya bağlı olacaktır.

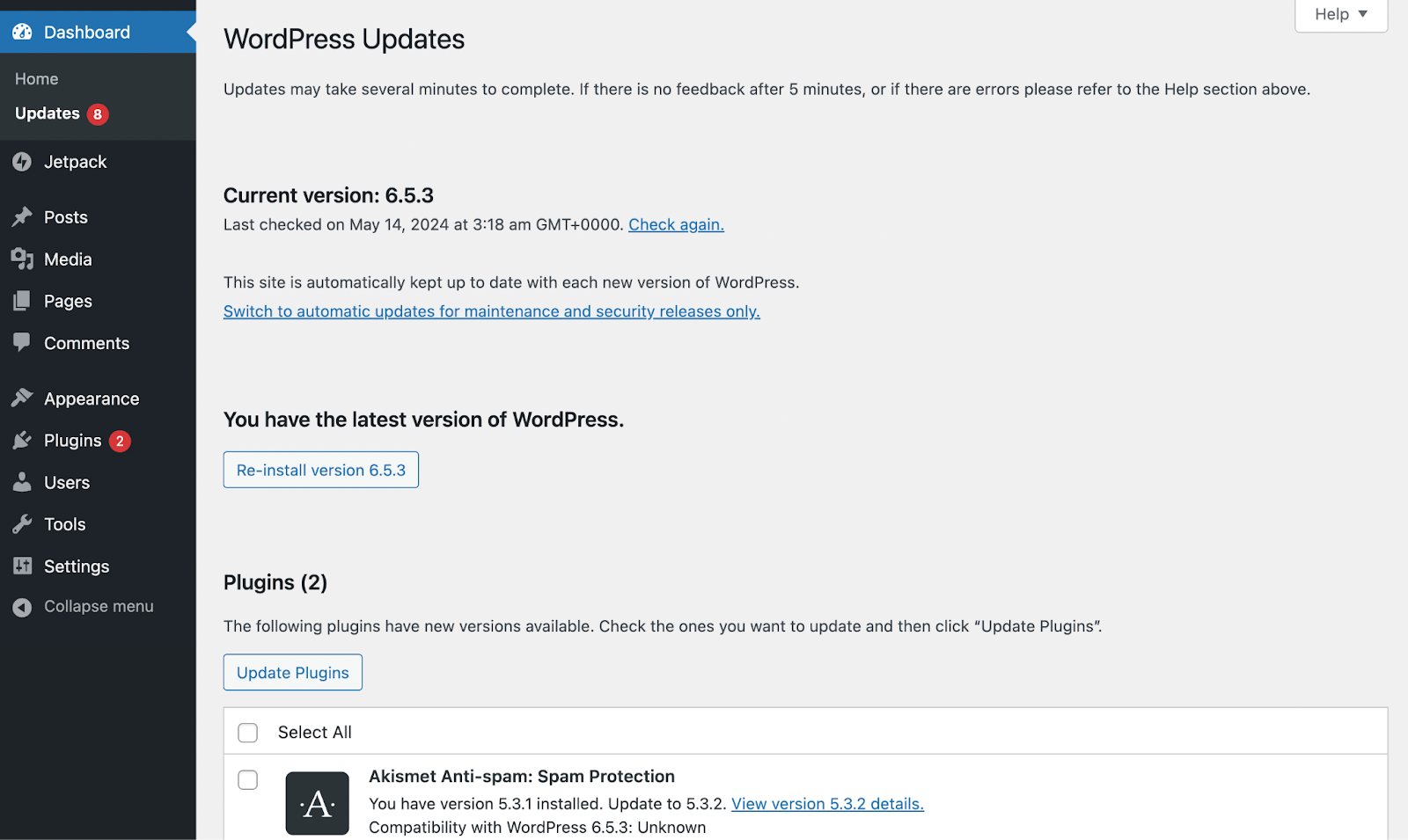

WordPress ile çekirdek yazılımı güncellemek basittir. Kontrol Paneli → Güncellemeler'e gidin.

Mevcut güncellemeleriniz olduğunda kırmızı bir bildirim göreceksiniz ancak bunları yine de istediğiniz zaman kontrol edebilirsiniz. Üst kısımda WordPress’i güncelleyebilirsiniz. Herhangi bir eklentiyi veya temayı güncellemek için aşağı kaydırın.

Herhangi bir yazılımı güncellemeden önce web sitenizin yedeğini almanız önemlidir. Güncellemeler, özellikle çok sayıda eklenti yüklediyseniz sitenizde öngörülemeyen sorunlara yol açabilir.

Güncellenen yazılımın sitenizdeki diğer araçlarla nasıl etkileşime gireceğini tahmin edemezsiniz. Bu nedenle genel bir kural olarak çok fazla WordPress eklentisi yüklemekten kaçınmak isteyeceksiniz.

İdeal durumda, önemli verilerinizi kaybetmemek için otomatik yedeklemeler oluşturacaksınız. Alternatif olarak, güncellemeleri yayınlamadan önce test etmek için bir hazırlama sitesi kullanmak isteyebilirsiniz.

Veritabanınızı güncellemek daha kapsamlı olabilir. Bu yine kullandığınız platforma bağlı olacaktır.

WordPress'te veritabanınızı temizlemenin ve optimize etmenin birkaç yolu vardır. Daha deneyimli bir kullanıcıysanız, phpMyAdmin'i kullanarak veritabanınızı güncellemek isteyebilirsiniz.

Jetpack Akismet Anti-Spam gibi bir eklenti yüklemek de veritabanınızı en iyi durumda tutmanıza yardımcı olabilir.

Bunun nedeni, aldığınız spam içerikli yorumların ve form gönderimlerinin sayısını en aza indirmesidir. Bu, şüpheli davranışlara dayalı SQLi saldırılarını bile engelleyebilir.

Sitenizi koruyoruz. Sen işini yürütürsün.

Jetpack Security, gerçek zamanlı yedeklemeler, web uygulaması güvenlik duvarı, kötü amaçlı yazılım taraması ve spam koruması da dahil olmak üzere kullanımı kolay, kapsamlı WordPress site güvenliği sağlar.

Sitenizin güvenliğini sağlayın3. Rol tabanlı erişim kontrolünü (RBAC) uygulayın

Daha büyük web sitelerinin arka ucunda işbirliği yapan çok sayıda insan bulunur. Örneğin, blogu olan bir e-ticaret sitesinde bir geliştirici, web tasarımcısı, mağaza müdürü, pazarlama uzmanı ve çeşitli blog yazarları bulunabilir.

Bu kullanıcılara çok fazla izin verilirse, yanlışlıkla sitenizde SQLi saldırılarına yol açanlar da dahil olmak üzere güvenlik açıkları oluşturabilirler.

Bu nedenle rol tabanlı erişim kontrolünü (RBAC) uygulamak isteyeceksiniz. Bunu yaparken siber güvenlikte iyi bir uygulama olan en az ayrıcalık ilkesini göz önünde bulundurun.

Bu yaklaşımla, her kullanıcıya görevlerini gerçekleştirmek için gereken minimum izinleri vereceksiniz. Örnek olarak, bir giyim web sitesinin blog yazarının yalnızca gönderi oluşturabilmesi ve web sitesinin ürün kataloğu gibi daha hassas bölümlerine erişememesi gerekir.

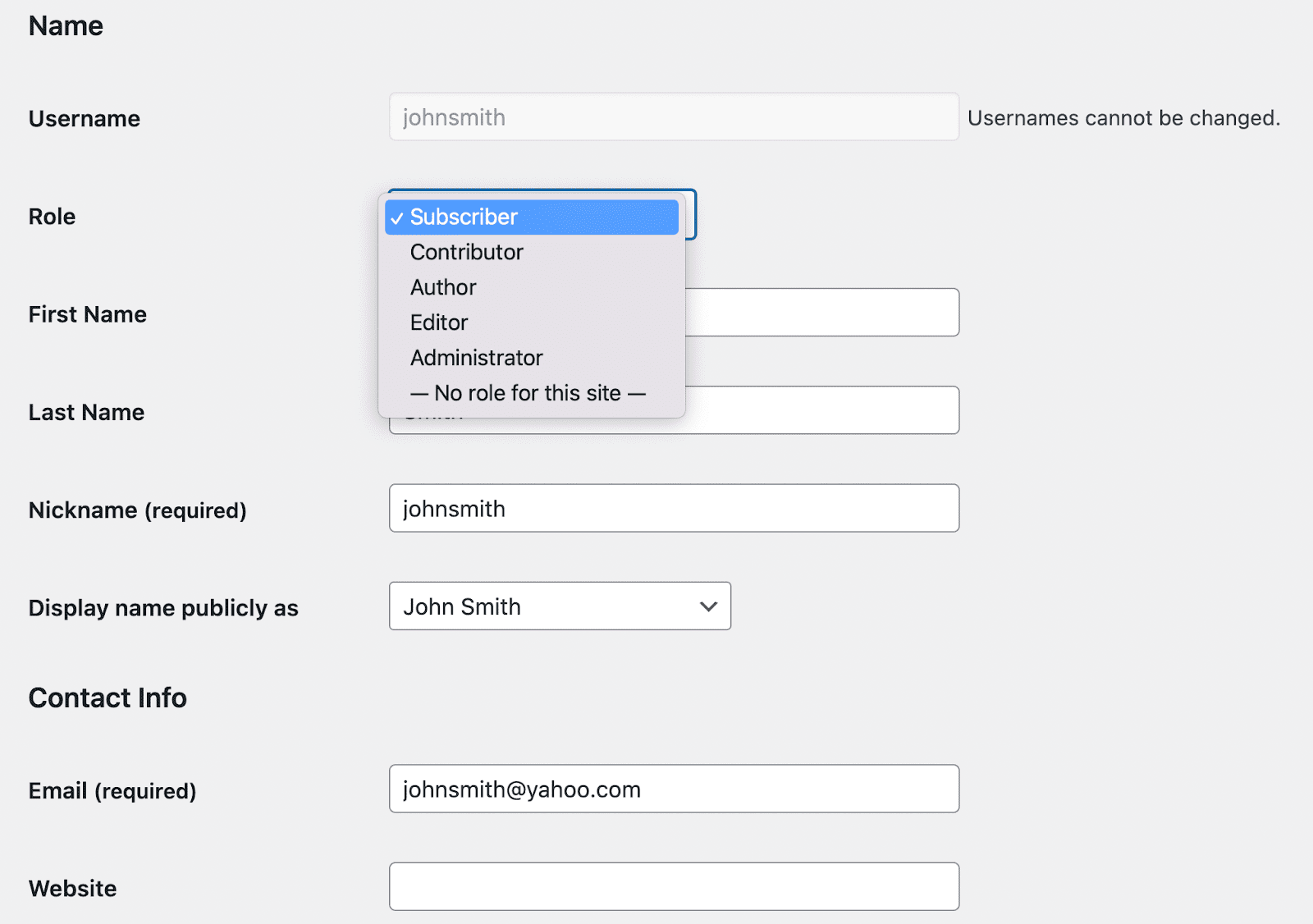

WordPress ile tüm kullanıcılara kolayca bir rol atayabilirsiniz. Bunu yapmak için Kullanıcılar → Tüm Kullanıcılar'a gidin. Ardından söz konusu kullanıcıyı bulun ve Düzenle'ye tıklayın.

Rol açılır menüsünde o kişi için en uygun rolü seçebileceksiniz. Varsayılan olarak beş WordPress kullanıcı rolü vardır, ancak WooCommerce gibi belirli eklentileri yüklediğinizde daha fazlasını elde edersiniz.

4. Bir web uygulaması güvenlik duvarı (WAF) dağıtın

Web uygulaması güvenlik duvarı (WAF), SQL enjeksiyon saldırılarına karşı mükemmel bir savunmadır. Bu, istemci uygulamaları ile web sunucuları arasında bulunan ve tüm trafiği (hem gelen hem de giden) filtreleyen bir yazılımdır.

WAF, şüpheli etkinlikleri ve istekleri arar ve gerektiğinde bunları engeller. Bu güvenlik çözümü, SQL enjeksiyonunun önlenmesi için idealdir çünkü bazı saldırılar WAF tarafından tespit edilmesi kolaydır.

Ayrıca bazı WAF'ler IP adresleri için kurallar belirlemenize olanak tanır. Sitenize kimlerin erişebileceğini kontrol etmek için izin verilenler listeleri ve engellenenler listeleri oluşturabilirsiniz.

Bazı yönetilen barındırma sağlayıcıları sizin için bir WAF yükleyip yönetecektir. Aksi halde kendi güvenlik duvarınızı satın almanız gerekebilir. Jetpack Scan, WordPress web siteleri için güçlü bir çözümdür ve aynı zamanda otomatik kötü amaçlı yazılım taraması da sunar.

5. Bir güvenlik açığı tarayıcısı çalıştırın

Bir güvenlik açığı tarayıcısı, sitenizi SQLi saldırıları da dahil olmak üzere birçok yaygın tehdide karşı korumanıza yardımcı olabilir. Sitenizi düzenli olarak denetler ve bulgularını bilinen güvenlik açıklarından oluşan bir veritabanıyla karşılaştırır.

WordPress web siteleri için sondan bir önceki veritabanı WPScan'dir.

Belgelenen 50.000'den fazla güvenlik açığıyla bu, en büyük güvenlik açığı veritabanlarından biridir. Jetpack Protect'i kurduğunuzda bu hayati bilgilere erişebilirsiniz.

6. Sızma testi yapın

Siber güvenlikte sızma testi (veya basitçe "sızma testi"), güvenlik açıklarını ortaya çıkarmayı amaçlayan simüle edilmiş bir siber saldırı anlamına gelir. Buna "etik hackleme" de denir ve SQL enjeksiyon saldırılarını önlemenin başka bir mükemmel yolu olabilir.

Kapsamlı sızma testleri ile web güvenliği uzmanları web sitenizin mümkün olduğunca büyük bir kısmını analiz eder. Bu, sistemlerini, ağlarını, çekirdek yazılımlarını, eklentilerini vb. içerebilir.

Bir pentester güvenlik açıklarını tespit ettiğinde, bunları kullanmaya çalışır (genellikle bir hazırlık sitesinde). Bu şekilde riski daha etkili bir şekilde değerlendirebilirler ve bu güvenlik açıklarının ortadan kaldırılması konusunda tavsiyelerde bulunabilirler.

Bu strateji, web güvenliği uzmanlarının işe alınmasını içerir, dolayısıyla maliyetli olabilir. Ancak büyük bir web siteniz veya çevrimiçi mağazanız varsa, sızma testi verilerinizin korunmasına yardımcı olabilir.

7. Hepsi bir arada bir güvenlik eklentisi yükleyin

Web sitenizi SQLi saldırılarına karşı yüksek verimli bir şekilde korumak istiyorsanız hepsi bir arada güvenlik eklentisi kullanmayı düşünebilirsiniz. Bu genellikle şu ana kadar tartıştığımız araçların çoğu da dahil olmak üzere geniş bir güvenlik özellikleri paketini içerecektir.

Örneğin, bir WAF, güvenlik açığı tarayıcısı, anti-spam yazılımı ve otomatik yedeklemeler sunabilir.

Jetpack Security, WordPress'te SQL enjeksiyonunu önlemek için ihtiyacınız olan her şeyle birlikte gelir. Bir sonraki bölümde bu güvenlik özelliklerine daha fazla değineceğiz.

Jetpack Security, WordPress'te SQL Enjeksiyonlarını önlemeye nasıl yardımcı olur?

WordPress web sitesi sahibiyseniz Jetpack Security, SQL enjeksiyon saldırılarını önlemek için en iyi çözümlerden biridir. Birden fazla WordPress güvenlik eklentisi içerir: Jetpack VaultPress Backup, Jetpack Scan ve Akismet Anti-Spam.

Bu, Jetpack Security'nin bu makalede tartışılan neredeyse tüm SQL enjeksiyon önleme özelliklerini sağladığı anlamına gelir. Bunlar şunları içerir:

- Bir web uygulaması güvenlik duvarı

- Güçlü bir güvenlik açığı tarayıcısı

- Otomatik kötü amaçlı yazılım taraması

- Anti-spam yazılımı (yorum spam'ını ve kötü amaçlı formdaki spam'ı engellemek için)

Bunun da ötesinde, size gerçek zamanlı olarak otomatik yedeklemeler sağlayan eksiksiz bir yedekleme çözümüne sahip olacaksınız.

VaultPress Backup ile rutin güncellemeler ve bakım yaparken sitenizin bir kopyasını oluşturma konusunda endişelenmenize gerek kalmayacak çünkü talep üzerine sitenizin bir kopyasına her zaman sahip olacaksınız.

Jetpack Güvenliği nasıl kurulur

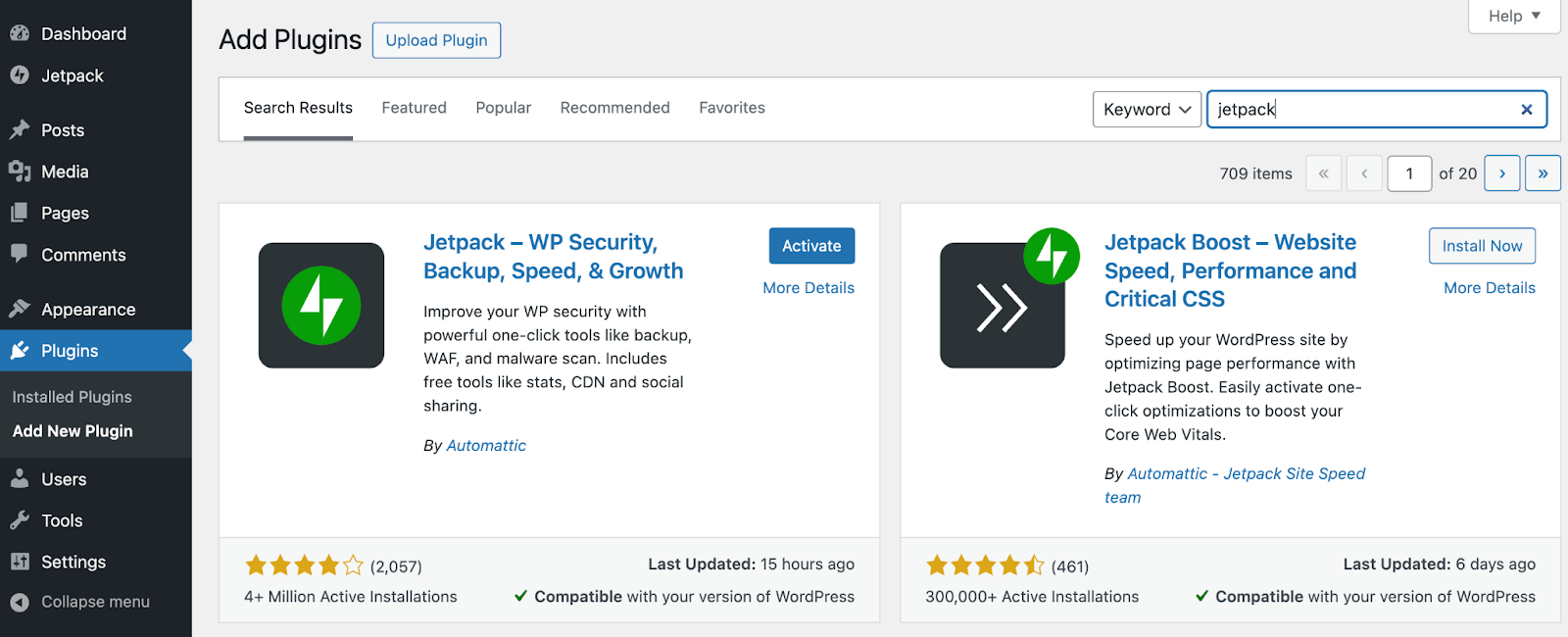

Jetpack Security'yi WordPress'e nasıl yükleyeceğiniz aşağıda açıklanmıştır. Başlamak için WordPress kontrol panelinize gidin. Eklentiler → Yeni Eklenti Ekle seçeneğine gidin ve “Jetpack”i arayın.

Şimdi Kur'a ve ardından Etkinleştir'e tıklayın. Ardından Jetpack'i kurmanız istenecektir. Zaten bir WordPress.com hesabınız yoksa bir tane oluşturup sitenize bağlamanız gerekir.

Bundan sonra Jetpack Güvenlik planını seçmeniz ve satın alma işleminizi tamamlamanız gerekecektir. Bu kadar basit!

Daha sonra WAF'ınızı yapılandırabilecek, ilk güvenlik açığı taramanızı çalıştırabilecek ve daha fazlasını yapabileceksiniz. Jetpack kurulumuyla ilgili daha fazla ayrıntı için nasıl başlayacağınıza ilişkin kılavuzumuza göz atın.

Sıkça Sorulan Sorular

Şimdiye kadar siber güvenlikte SQL enjeksiyonu hakkında çok şey anlattık. Konuyu toparlamak için konuyla ilgili en sık sorulan soruların bazılarını inceleyeceğiz.

SQL nedir?

SQL, web uygulamalarında ve veritabanlarında popüler olan bir programlama dilidir. Yapılandırılmış veya ilişkisel verilere erişmenizi, bunları yönetmenizi ve değiştirmenizi sağlar. SQL veri tabloları basit sütunlardan ve satırlardan oluşur.

SQL sorguları nedir?

"İfadeler" veya "komutlar" olarak da adlandırılan SQL sorguları, verileri yönetmenize olanak tanır. Bilgileri eklemek, silmek veya değiştirmek için bunları kullanabilirsiniz. Veya veri kümelerini çıkarmak için bunları kullanabilirsiniz. En yaygın SQL sorgularından bazıları SELECT, DELETE, UPDATE, DROP TABLE ve INSERT INTO'dur.

SQL enjeksiyonu nedir ve nasıl çalışır?

Bir bilgisayar korsanı bir web uygulamasına veya veritabanına kötü amaçlı kod eklediğinde SQL enjeksiyonu gerçekleşir. Genellikle SQLi saldırısının amacı hassas bilgilere erişmek veya kimlik doğrulama önlemlerini atlamaktır.

SQLi korsanları ayrıca veri tablolarındaki bilgileri değiştirmeye veya silmeye çalışabilir ve web sitenizin işlemlerine zarar verebilir. Daha ciddi SQL enjeksiyon saldırıları web sunucunuza veya altyapınıza zarar verebilir. Saldırgan ayrıca DDoS saldırısı gerçekleştirmek için veritabanınızı SQL sorgularıyla aşırı yükleyebilir.

SQL enjeksiyon saldırısının en yaygın belirtileri nelerdir?

SQL enjeksiyon saldırıları sitenizi hacklemek için kötü amaçlı sorgular kullandığından, en büyük gösterge veritabanınıza yapılan çok sayıda olağandışı sorgudur.

Benzer şekilde, web uygulamanızın olağandışı davrandığını fark ederseniz, bu aynı zamanda SQLi saldırganlarının uygulamanıza müdahale ettiğine dair bir işaret olabilir. Ayrıca veritabanı erişimi için istekler alabilir, verilerinizde beklenmeyen değişiklikler fark edebilir veya belirli kullanıcılara olması gerekenden daha fazla ayrıcalık verildiğini fark edebilirsiniz.

Web sitemin SQL enjeksiyonlarına karşı savunmasız olup olmadığını nasıl anlarım?

SQL kullanan herhangi bir web sitesi SQL enjeksiyon saldırısına karşı savunmasızdır. CMS, üçüncü taraf araçlar ve eklentiler, eski kodlar ve güncelliğini kaybetmiş sistemler, veri yoğunluklu uygulamalar veya veri API'leri kullanıyorsanız risk daha da artar.

Web uygulaması güvenlik duvarlarının (WAF'ler) SQLi saldırılarına karşı savunmada rolü nedir?

WAF'lar tüm gelen ve giden trafiği filtreler. Böylece birçok durumda şüpheli istekleri hızlı bir şekilde tespit edip engelleyebilirler, böylece SQLi saldırılarını önleyebilirler.

Jetpack Security ile birlikte gelen premium WAF'ı kullandığınızda bir izin verilenler listesi de oluşturabilirsiniz. Bu şekilde, hangi IP adreslerinin sitenizle etkileşime girmesine izin verildiğine karar verebilirsiniz.

Alternatif olarak, bilinen bilgisayar korsanlarının sitenize saldırmaya çalışmasını engelleyen engelleme listeleri oluşturabilirsiniz.

Eklentilerimin SQL ekleme güvenlik açıklarına neden olmadığından nasıl emin olabilirim?

Yüklü eklentilerinizin sitenizi olası SQLi saldırılarına açmadığından emin olmanın en iyi yolu, Jetpack Security'de sunulana benzer bir güvenlik açığı tarayıcısı kullanmaktır.

Jetpack Güvenliği: WordPress sitenizi SQL enjeksiyonlarından koruyun

SQL enjeksiyon saldırıları, bilgisayar korsanları kötü niyetli sorgular kullanarak veritabanınızın güvenliğini ihlal ettiğinde meydana gelir. Veri ihlallerine yol açabilir ve kişisel bilgilerinizi riske atabilirler. Çevrimiçi işletmeler için bu, itibarın zarar görmesi ve gelir kaybı anlamına gelebilir. Bu arada, kullanıcı deneyimine zarar verebilir ve müşterilerinizi kimlik avı gibi çevrimiçi dolandırıcılıklara maruz bırakabilir.

İyi haber şu ki, SQL enjeksiyon saldırılarını önlemenin birçok yolu var. Giriş doğrulama ve rol tabanlı erişim kontrollerini uygulayarak başlayabilirsiniz. Güvenliğinizi gerçekten artırmak istiyorsanız, bir web uygulaması güvenlik duvarı ve bir güvenlik açığı tarayıcısı alabilirsiniz.

Alternatif olarak, birden fazla güvenlik özelliğini bir araya getirmek için Jetpack Security gibi hepsi bir arada bir güvenlik eklentisi yükleyebilirsiniz. Buna gerçek zamanlı yedeklemeler, kötü amaçlı yazılım tarayıcısı ve istenmeyen posta önleme yazılımı dahildir. Jetpack Security'ye bugün kaydolun!