强化 WordPress 网站免受 SQL 注入攻击:9 种有效方法

已发表: 2023-09-23将您的网站想象成一座高耸的堡垒,保护您宝贵的数据和内容。 现在,想象一下一个狡猾的黑客,手持网络入侵的黑暗艺术,试图突破您城堡的防御。 在这场高风险的数字战斗中,黑客武器库中最强大的武器之一就是SQL 注入。 但是,您如何做好战斗准备并准备保护您的网站免受漏洞侵害呢? 好吧,你很快就会知道。 因此,穿上你的盔甲,直接进入我们下面的详细指南。

SQL 注入是一种险恶的技术,可能会使您的 WordPress 网站容易受到攻击。 它就像特洛伊木马一样,潜入您网站的内部密室,绕过安全措施,并在内部造成严重破坏。 因此,我们不仅会讨论您需要注意的 SQL 漏洞,而且在本博客中,我们还将讨论减少黑客和网络钓鱼网站攻击机会的方法。

什么是 SQL 注入:了解基础知识

首先,让我们从基础知识开始。 SQL 是一种用于管理和检索数据库数据的语言。 当网站与数据库交互时,它通常使用 SQL 查询来获取或修改信息。 但是,SQL 注入实际上意味着什么以及为什么它会对您的网站造成不良影响?

SQL 注入,缩写为 SQLi,是一种网络攻击,它利用 Web 应用程序的安全漏洞,使用 SQL(结构化查询语言)命令来操纵其数据库。 在 SQL 注入攻击中,攻击者将恶意 SQL 代码注入到与数据库交互的应用程序的输入字段或 URL 中。 应用程序在不知不觉中执行注入的 SQL 代码以及合法的 SQL 命令,从而导致未经授权的访问、数据操纵,甚至可能破坏数据库。

SQL 注入如何破坏 WordPress 的安全性?

当应用程序未正确验证和清理用户输入时,就会发生 SQL 注入。 攻击者利用此漏洞注入 SQL 代码,改变应用程序的预期功能并访问底层数据库。 以下是它通常如何破坏安全性:

缺乏输入验证:当应用程序在未经适当验证的情况下接受用户输入(例如登录表单或搜索框)时,它可能会被欺骗接受恶意 SQL 代码。

清理不充分:如果未能正确清理或转义用户输入中的特殊字符,就会导致恶意代码在 SQL 查询中执行,从而改变其行为。

错误处理不足:应用程序生成的错误消息可能会无意中暴露有关数据库结构的有价值的信息,从而帮助攻击者发起有效的 SQL 注入攻击。

不同类型的 SQL 注入

这些类型的攻击有多种形式,每种攻击都旨在以不同的方式利用 WordPress 网站的漏洞:

经典 SQL 注入:攻击者操纵输入字段来修改或检索数据、更改数据库结构,甚至执行管理命令。

盲注入:攻击者无法直接看到其恶意行为的结果。 它们根据应用程序的响应来推断成功或失败,通常用于提取敏感信息。

基于时间的盲 SQL 注入:攻击者在应用程序响应中引入延迟,以推断注入 SQL 语句是否成功,从而帮助提取数据。

基于错误的注入:利用错误消息收集有关数据库的信息,帮助攻击者设计有效的 SQL 注入。

基于联合的 SQL 注入:利用 SQL UNION 运算符组合不同查询的结果,通常是从数据库中提取数据。

保护 WordPress 网站免遭 SQL 注入的 9 种最佳方法

保护您的 WordPress 网站免受此类注入攻击对于确保数据安全和 Web 应用程序的完整性至关重要。 以下是防止 SQL 注入的九种有效策略:

输入验证和清理

对所有用户输入实施严格的输入验证和清理实践。 确保检查输入表单或通过 URL 接收的数据的正确性并进行清理,以删除任何潜在有害的字符。 WordPress 提供了sanitize_text_field()和esc_sql()等函数来帮助解决此问题。

准备好的语句(参数化查询)

与数据库交互时使用准备好的语句和参数化查询。 准备好的语句将 SQL 代码与用户输入分开,使攻击者无法将恶意 SQL 代码注入查询中。 为此,WordPress 提供了类似$wpdb->prepare()的函数。

资料来源:Toptal

使用对象关系映射 (ORM)

考虑使用对象关系映射 (ORM)库或框架(例如WP_Query或Doctrine)进行数据库交互。 ORM 工具抽象 SQL 查询,通过自动处理查询生成和输入清理来降低注入风险。

转义用户输入

将用户输入嵌入 SQL 查询时正确转义用户输入。 WordPress 提供了$wpdb->prepare() 、 $wpdb->escape()和esc_sql()等函数,用于在查询中使用数据之前转义和清理数据。

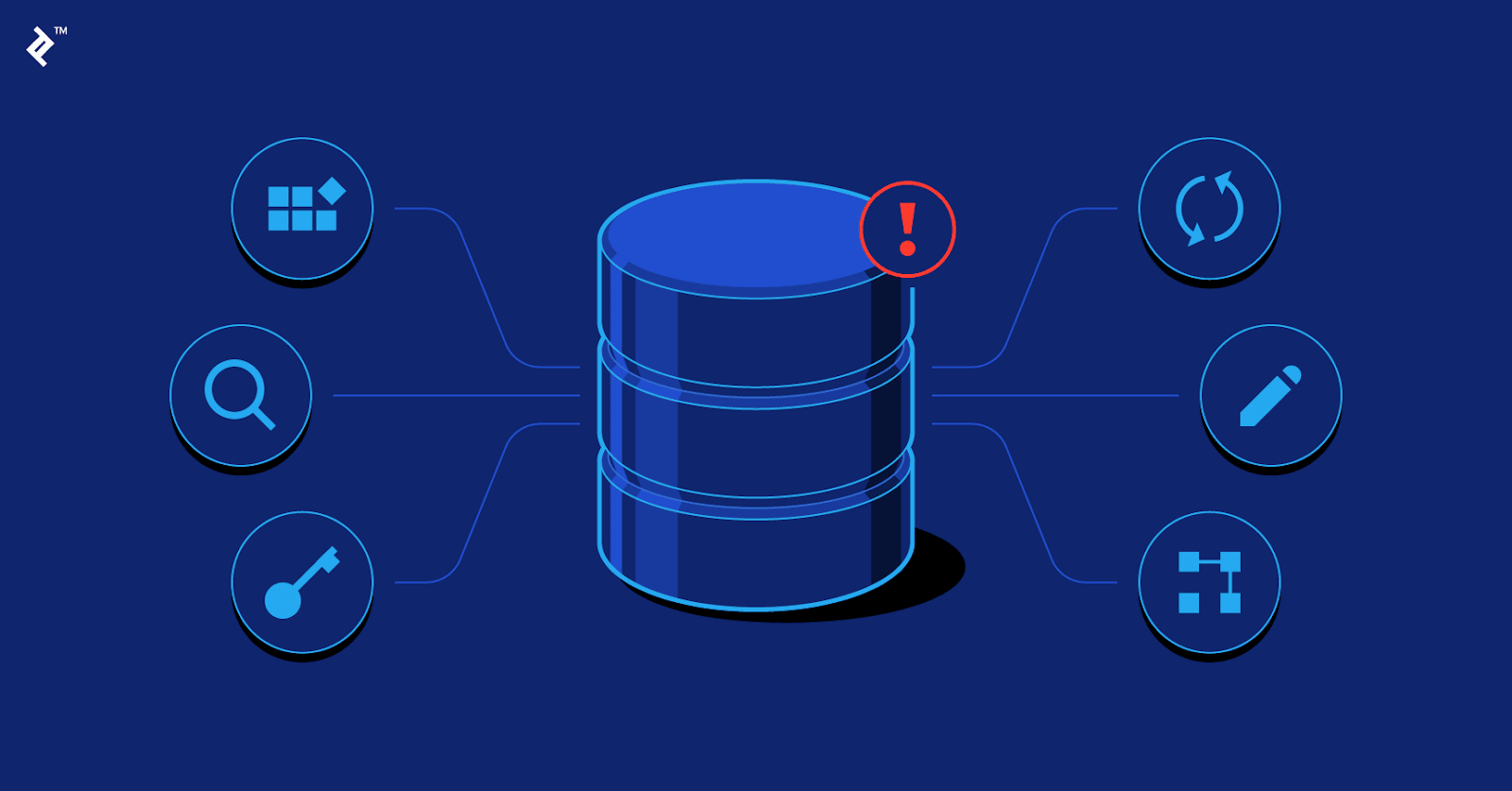

限制数据库权限

遵循数据库用户最小权限原则。 确保 WordPress 应用程序使用的数据库用户帐户仅具有执行其预期操作所需的权限,从而限制攻击者可能造成的潜在损害。

定期更新和修补

让您的 WordPress 核心、插件和主题保持最新。 开发人员经常发布更新来修复安全漏洞,保持最新状态对于防止攻击者利用已知缺陷至关重要。

Web 应用程序防火墙 (WAF)

部署 Web 应用程序防火墙 (WAF) 来监视和过滤传入流量以防止潜在的 SQL 违规尝试。 WAF 可以帮助阻止恶意请求,并针对此类攻击提供额外的防御层。

安全插件

考虑使用Wordfence或Sucuri Security等安全插件,它们提供特定功能来防止 SQL 查询注入和其他常见 Web 应用程序漏洞。 这些插件可以提供实时监控和威胁检测。

定期安全审计和渗透测试

定期对您的 WordPress 网站进行安全审核和渗透测试。 这种主动方法可以帮助在攻击者利用漏洞之前识别并修复漏洞。

保护您的 WordPress 网站免受 SQL 泄露

通过实施这九种有效策略,您可以保护 WordPress 网站免受 SQL 注入攻击并增强其整体安全状况。 请记住,主动的分层安全方法是保护您的宝贵数据和在线状态的关键。

请随时在反馈部分分享您的评论、订阅我们的博客并加入我们的Facebook 社区 了解更多精彩更新。