如何保护您的 WordPress 管理员 (Wp-Admin)

已发表: 2022-08-27WordPress 安全性在 WordPress 生态系统中非常重要。 采取的一种安全方法是保护您的 Wp-admin。 这是因为 Wp-admin 很可能是攻击者用来尝试访问您的站点的第一个点。

默认情况下,WordPress 管理文件存储在 Wp-admin 文件夹中。 尽管 WordPress 采取了各种安全措施来保护文件夹,但默认 WordPress 管理员已广为人知,这使其成为黑客的轻松目标。 因此,降低由 WordPress 管理员触发的 Web 攻击的风险非常重要。

在本文中,我们将研究您可以使用的一些方法来保护您的 WordPress 管理员。

目录

保护您的 Wp-admin 的方法

- 避免使用默认的“admin”用户名

- 创建强密码

- 密码保护 Wp-admin 区域

- 创建自定义登录 URL

- 结合两因素身份验证/验证

- 启用自动注销

- 限制登录尝试次数

- 实施IP限制

- 禁用登录页面上的错误

- 使用安全插件

- 将 WordPress 更新到最新版本

结论

保护您的 Wp-admin 的方法

您可以使用多种方法来保护 WordPress 管理区域。 以下是有关这些安全实践的快速列表。

1.避免使用默认的“admin”用户名

在全新的 WordPress 安装中,创建的第一个帐户是管理员帐户。 在此类安装中,“admin”被设置为默认用户名。 这实际上是公共知识。

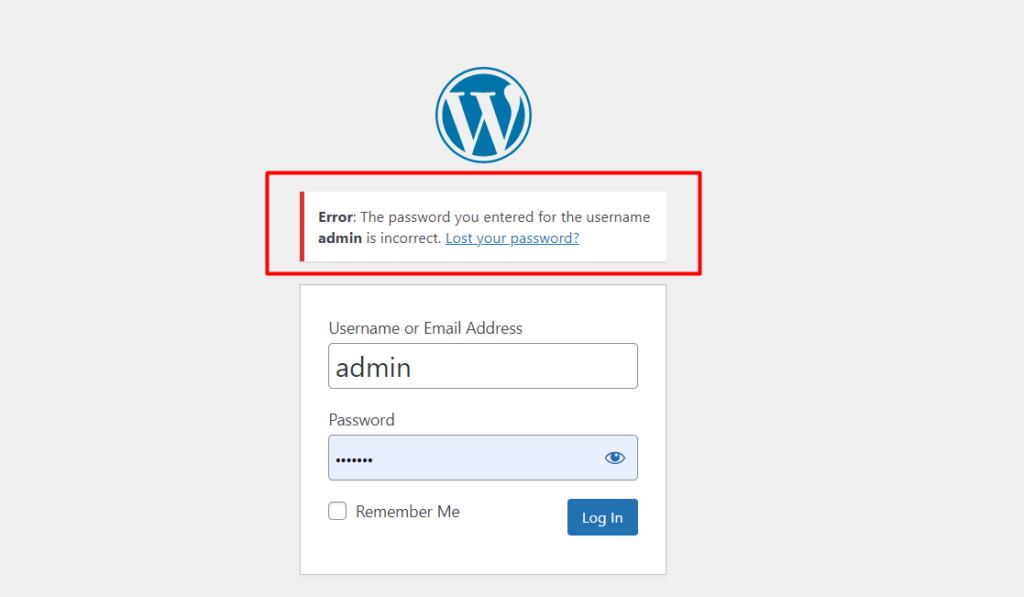

黑客可以轻松确定“admin”是否是您的用户名的一种方法是访问您的站点登录 URL 并尝试“admin”用户名。 如果“admin”实际上是站点内的用户名,他们将在登录屏幕中显示这样的错误消息; “错误:您为用户名 admin 输入的密码不正确。 忘记密码了?”

这样的错误消息将作为向黑客确认站点内存在用户名“admin”的确认。

在这个阶段,黑客已经掌握了关于您网站的两条信息。 这些是用户名和登录 URL。 黑客所需要的只是网站的密码。

此时,黑客将尝试通过简单地对该用户名运行密码来进行攻击,以获得对该站点的访问权限。 这可以手动执行,甚至可以通过机器人执行。

黑客可以使用的另一种方法是简单地将查询“?author=1/”附加到 URL,使其读取为 yourdomain/?author=1/。 如果您有用户 admin 的用户名,则该 URL 将返回该用户的帖子,如果没有与之关联的帖子,则该 URL 将不返回任何帖子。 下面是一个示例插图:

在任何一种情况下,只要不返回 404 错误,就可以确认确实存在具有“admin”用户名的用户名。

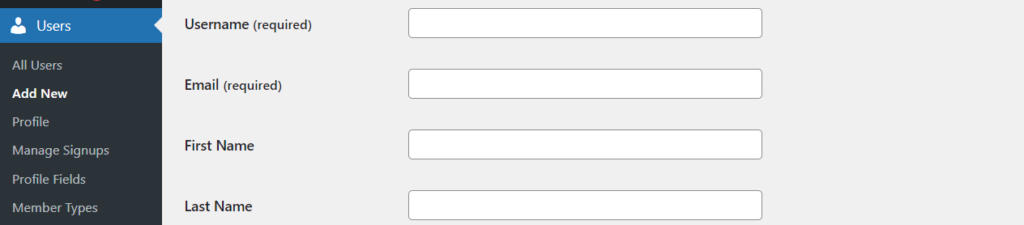

基于上述情况,如果您有默认用户名“admin”,那么从 WordPress 仪表板中的“用户”>“添加新”部分创建一个新的管理员帐户至关重要。

完成此操作后,请确保删除以前的“管理员”帐户。

2. 创建强密码

强密码对于任何 WordPress 网站都是必不可少的。 另一方面,弱密码使黑客可以轻松访问您的 WordPress 网站。

您可以采用的一些密码安全措施包括:

- 确保密码足够长(至少 10 个字符)

- 密码至少应包含字母数字字符、空格和特殊字符

- 确保定期更改或更新密码

- 确保您不重复使用密码

- 密码不应该是字典单词

- 使用密码管理器存储密码

- 确保注册网站的用户填写强密码

密码也不应该是可猜测的,因为这会再次构成安全威胁。

3. 密码保护 Wp-admin 区域

WordPress 通过允许用户填写他们的用户名和密码来登录,确实为 Wp-admin 提供了一个安全级别。 然而,这可能还不够,因为黑客实际上可以在访问 Wp-admin 时进行 Web 攻击。 因此建议为 Wp-admin 添加额外的安全层。 这可以通过以下方式进行:

i) 面板

ii) .htaccess

通过 cPanel

为了通过 cPanel 对 Wp-admin 进行密码保护,您需要执行以下操作:

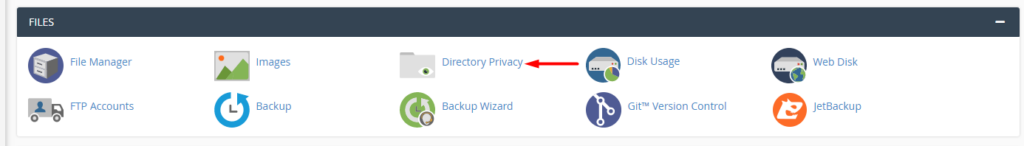

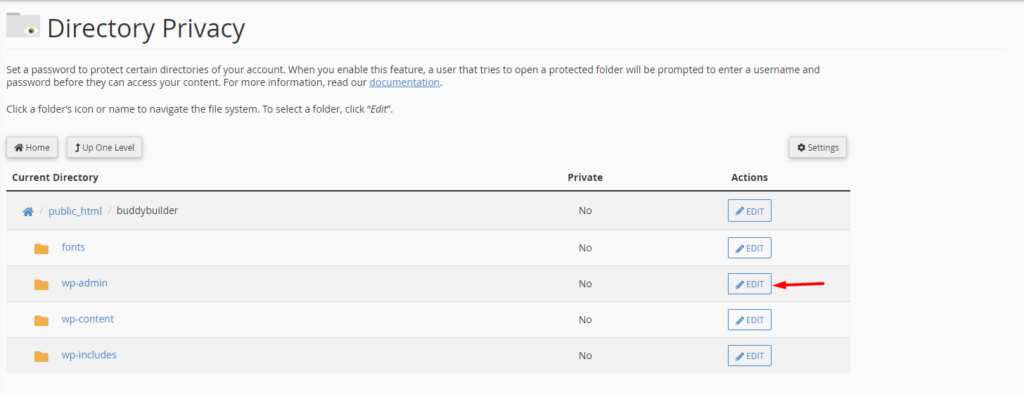

首先访问您的 cPanel 仪表板,然后单击“目录隐私”。

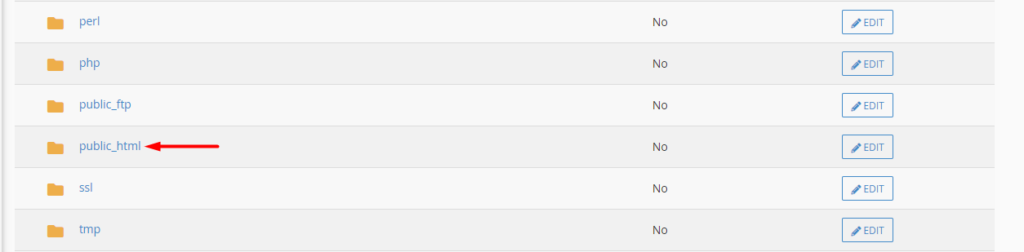

接下来,访问 public_html 文件夹。

在其中,单击 wp-admin 目录中的“编辑”按钮。

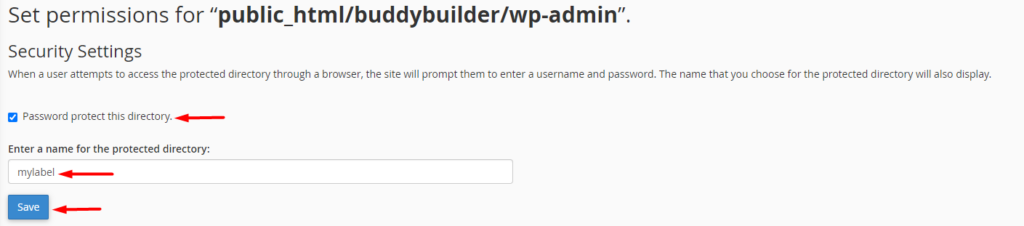

在下一个屏幕上,启用“密码保护此目录”选项,并在“输入受保护目录的名称”字段中,填写您偏好的名称并保存更改。

完成此操作后,退后一步并使用所需的详细信息(用户名和密码)创建一个新用户。

完成上述操作后,如果用户尝试访问 wp-admin 文件夹,他将需要填写新创建的用户名和密码,然后才能被重定向到需要填写他或她的 WordPress 管理员的屏幕证书。

通过 .htaccess

.htaccess 是 Apache 用来对目录进行更改的配置文件。 您可以在本文中了解有关该文件的更多信息。

在本节中,我们将研究如何使用 .htaccess 文件来限制 wp-admin 文件夹。 为此,我们需要通过执行以下操作来创建两个文件(.htaccess 和 .htpasswd):

i) 创建一个 .htaccess 文件

使用您喜欢的文本编辑器,创建一个名为.htaccess的新文件。

将以下内容添加到文件中:

AuthType basic AuthName "Protected directory" AuthUserFile /home/user/public_html/mydomain.com/wp-admin/.htpasswd AuthGroupFile /dev/null require user usernamedetail在上面的代码中,您需要使用 wp-admin 目录路径更改指定的“AuthUserFile”路径(/home/user/public_html/mydomain.com/wp-admin/),这是您将上传 .htpasswd 文件的位置. 此外,您还需要使用所需的用户名更改“require user”行中的“usernamedetail”。

ii) 创建一个 .htpasswd 文件

仍然使用您喜欢的文本编辑器,创建一个名为 .htpasswd 的新文件。

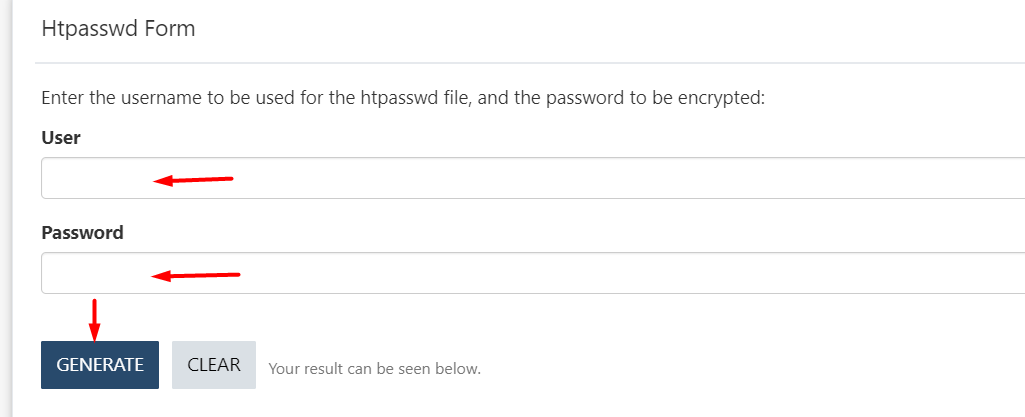

访问 wtools.io 生成器。

在 Htpasswd 表单的专用字段中填写您的用户名和密码,然后单击“生成”按钮。

完成后,将结果复制到您的 .htpasswd 文件并保存更改。

iii) 通过 FTP 上传文件

为了通过 FTP 上传文件,您需要使用 Filezilla 等工具。

首先,您需要将 .htaccess 文件上传到站点的 wp-admin 目录,然后上传 .htpasswd 文件。

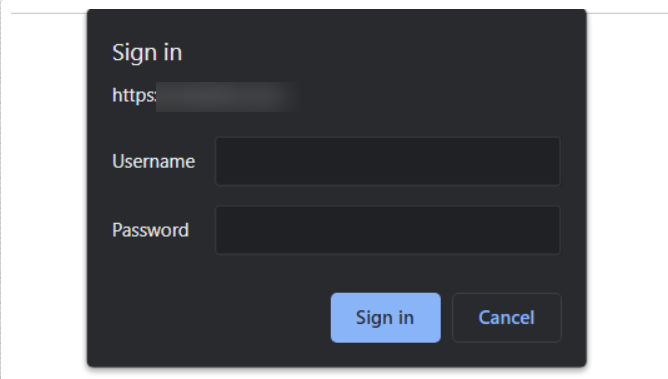

一旦用户现在尝试访问 /wp-admin,他将看到一个类似于下图所示的登录屏幕:

4. 创建自定义登录 URL

通过附加 wp-admin 或 wp-login.php 访问 WordPress 登录 URL? 到您的域。 这些是默认的 WordPress 登录端点这一事实意味着,只要黑客有权访问该域,他就可以轻松访问您的登录 URL。

如果您也碰巧使用了默认的“admin”用户名,那么这再次意味着黑客只需要找出一条信息,即“密码”。

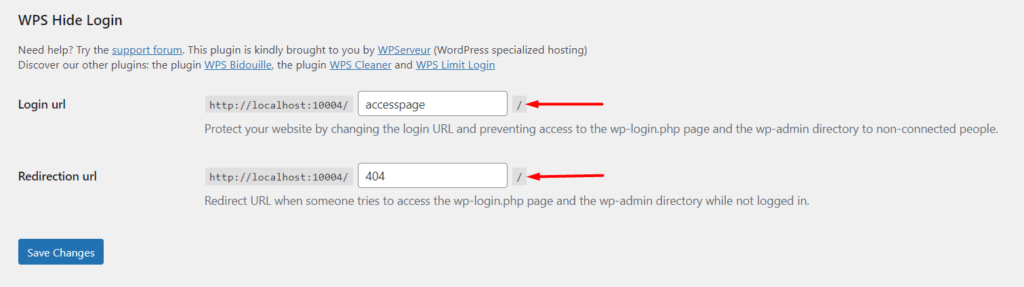

因此,为您的站点设置自定义登录 URL 非常重要。 实现此目的的一种方法是您需要安装 WPS Hide Login 插件。

安装插件后,导航到 Settings > WPS Hide Login 部分并指定所需的登录 URL 和重定向 URL,当非登录用户尝试访问 Wp-login.php 或 Wp-admin 时将访问该 URL。

完成后,保存您的更改。

这将使任何试图访问您的网站登录的人都很难,从而减少潜在的任务。

5.结合两因素身份验证/验证

双因素身份验证是一种安全机制,通过添加额外的身份验证要求来提供额外的安全层。

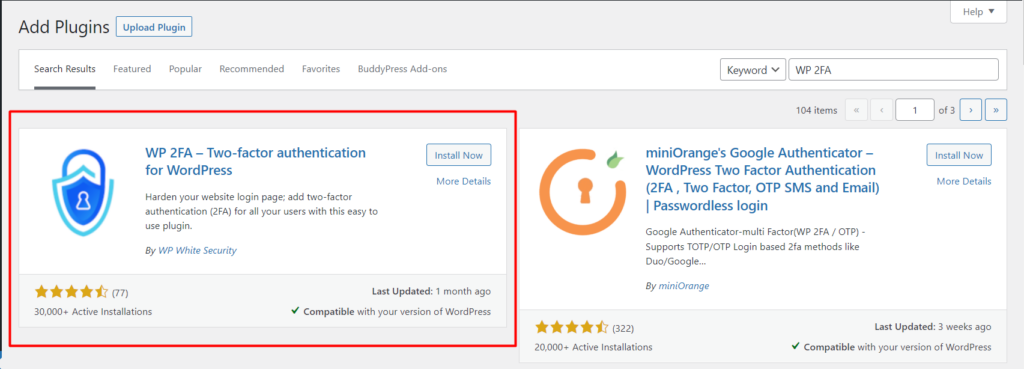

为了在您的 WordPress 网站中实施双重身份验证,您可以使用您喜欢的第三方插件。 在本指南中,我们建议使用 WP 2FA – WordPress 插件的双重身份验证,因为它易于使用。

要使用该插件,请导航到 WordPress 仪表板中的插件 > 添加新部分并搜索 WP 2FA。

安装并激活插件。

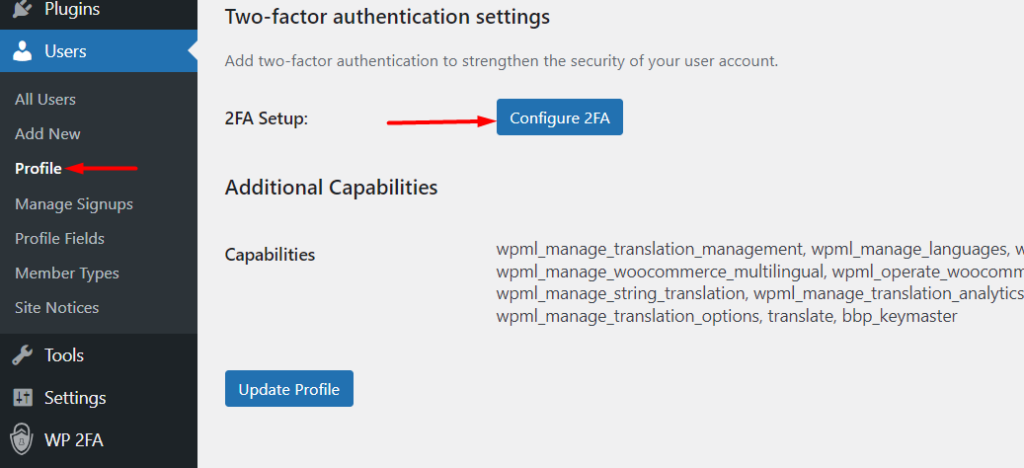

完成后,导航到用户 > 配置文件部分,然后单击“配置 2FA”按钮。

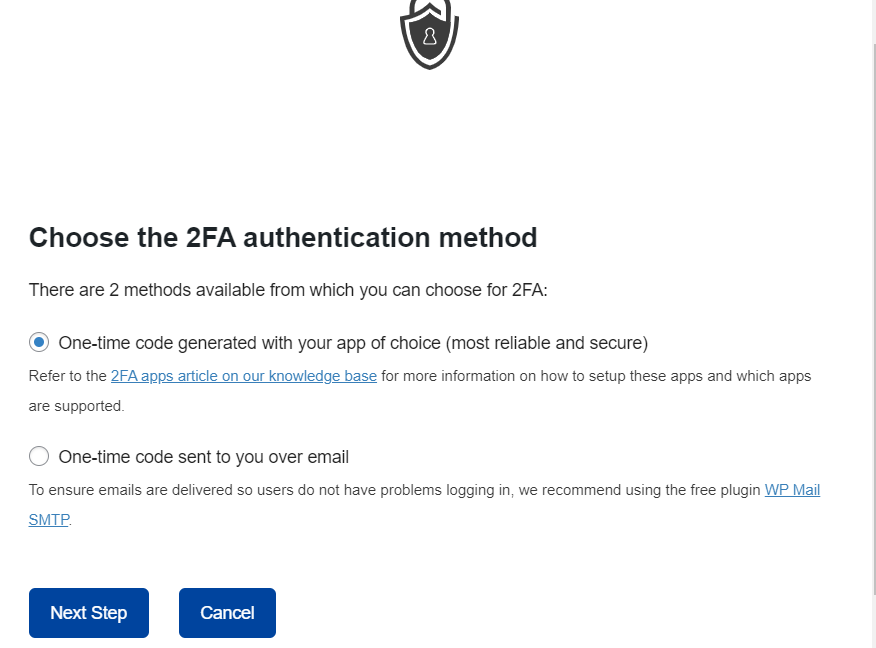

在下一个屏幕上,选择所需的 2FA 方法。 在我们的例子中,我们将选择“使用您选择的应用程序生成的一次性代码”选项。

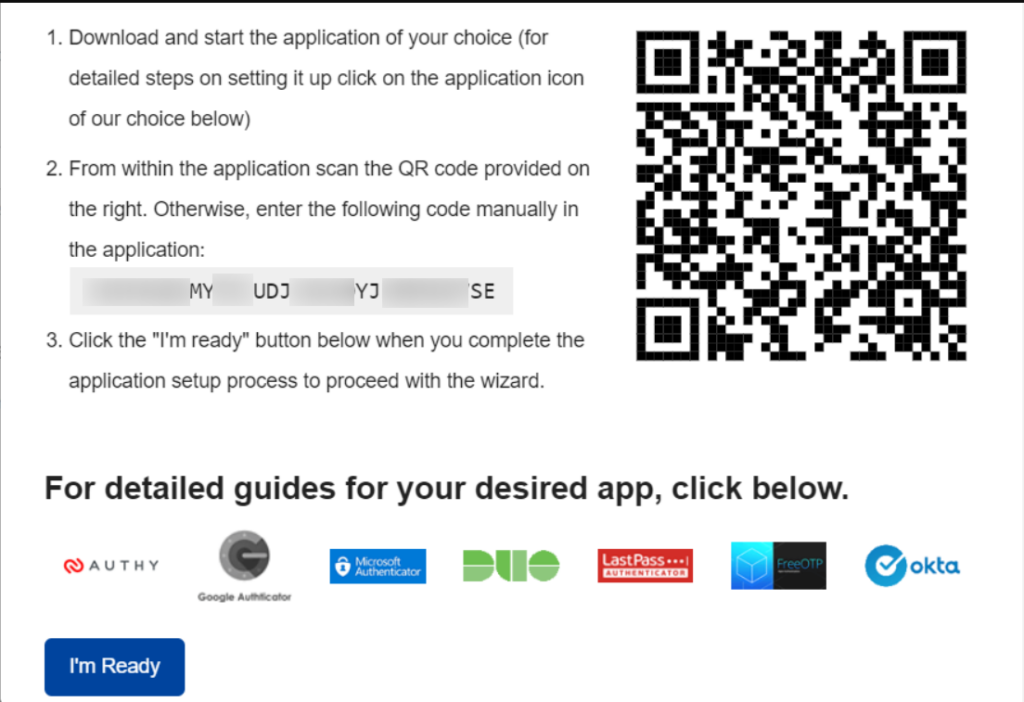

选择后,进行下一步。 在这里,从提供的图标列表中选择您想要的应用程序进行身份验证。 单击图标将重定向到有关如何设置应用程序的指南。

在我们的例子中,我们将使用“Google Authenticator”应用程序。 因此,您可以首先在所需设备(例如移动设备)上安装 Google Authenticator 应用程序。

完成此操作后,打开应用程序并点击应用程序右下方区域的浮动“+”图标。

接下来,您将需要扫描上图所示屏幕截图中的二维码。

执行此操作后,您将被重定向到带有新添加帐户的屏幕以及 2FA 代码。

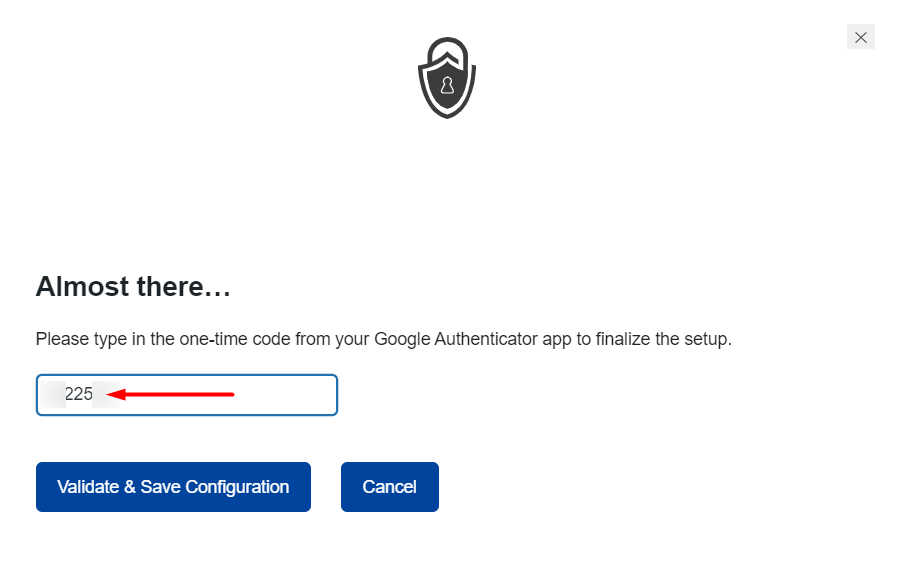

接下来,返回您的站点并填写您的 2FA 代码,验证并保存配置。 下面是一个示例插图:

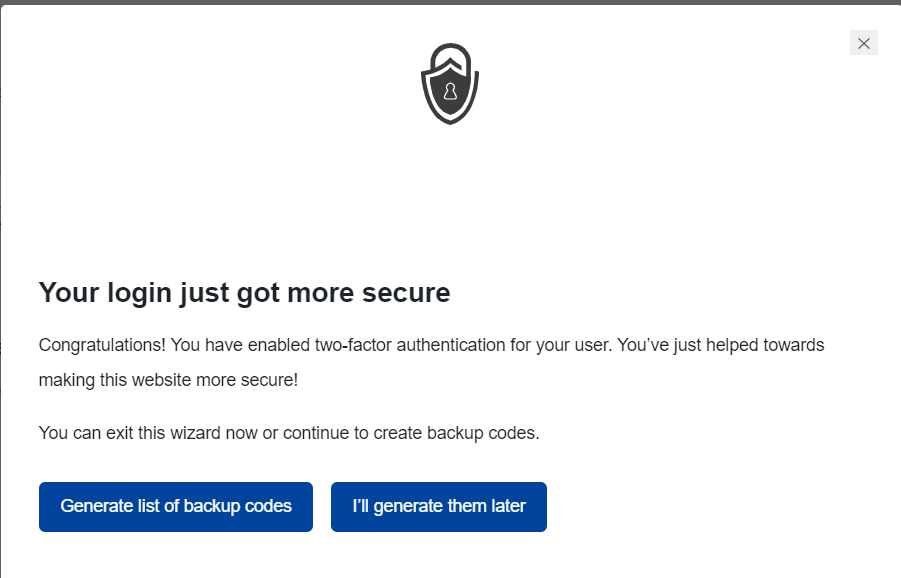

完成此操作后,您现在将收到一条成功消息,然后您可以对您的代码进行备份。

有关如何执行此操作的详细说明,您可以在此处查看指南。

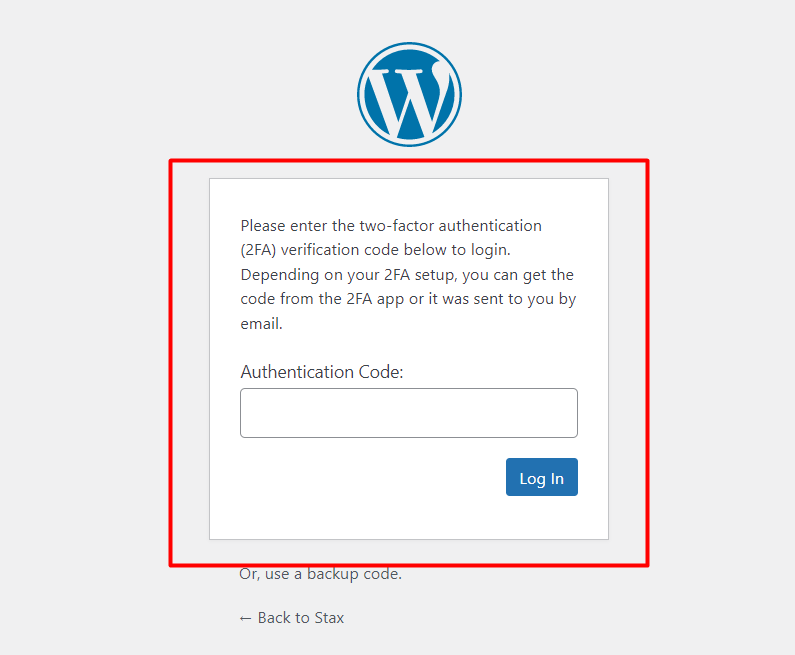

一旦用户现在尝试登录该站点,即使绕过第一次登录,他或她也会看到一个额外的身份验证层,他或她将被要求填写身份验证代码。

6.启用自动注销

登录网站后,用户没有关闭浏览器窗口,会话在很长一段时间内都没有终止。 这使得这样的网站容易通过 cookie 劫持而受到黑客的攻击。 这是一种黑客可以通过窃取或访问用户浏览器中的 cookie 来破坏会话的技术。

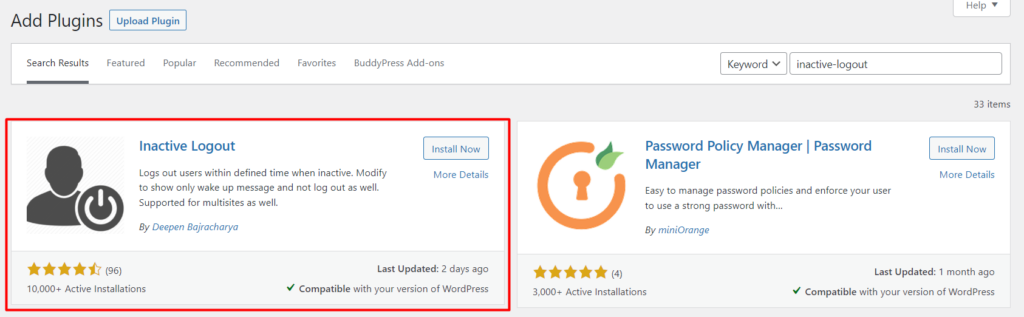

因此,作为一种安全机制,自动注销网站内的空闲用户非常重要。 为此,您可以使用插件,例如 Inactive Logout 插件。

该插件可以从插件>添加新部分安装,首先搜索它,安装它并激活它。

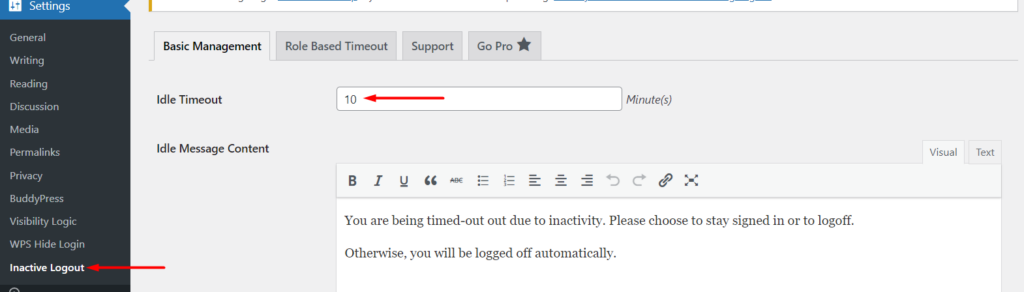

激活插件后,导航到“设置”>“非活动注销”部分,设置“空闲超时”并保存更改。

您可以将值设置为您的任何偏好,但 5 分钟将是理想的。

7.限制登录尝试次数

默认情况下,WordPress 不限制网站内的登录尝试次数。 这使得黑客可以运行包含常见用户登录详细信息的脚本来尝试渗透该网站。 如果尝试次数过多,则可能会导致服务器过载,最终可能导致网站停机。 在您使用通用登录数据的情况下,黑客也很可能成功访问该站点。

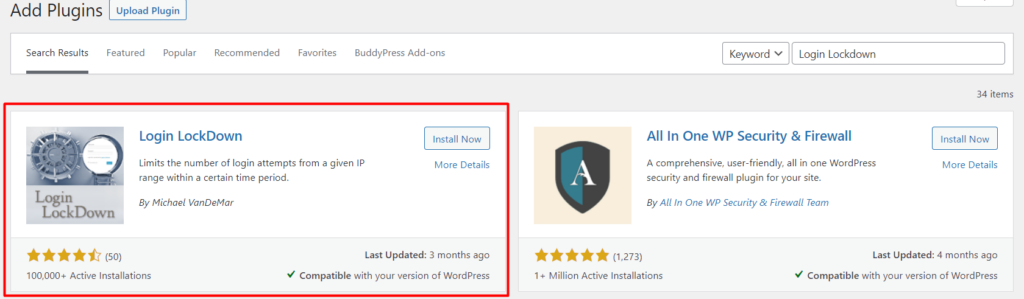

因此,限制网站内的登录尝试次数非常重要。 对于此实现,您可以使用诸如 Login Lockdown 之类的插件。

与 wordpress.org 中的其他插件安装类似,您可以从 Plugins > Add New 部分安装 Login Lockdown 插件。 在该部分中,搜索插件,安装并激活它。

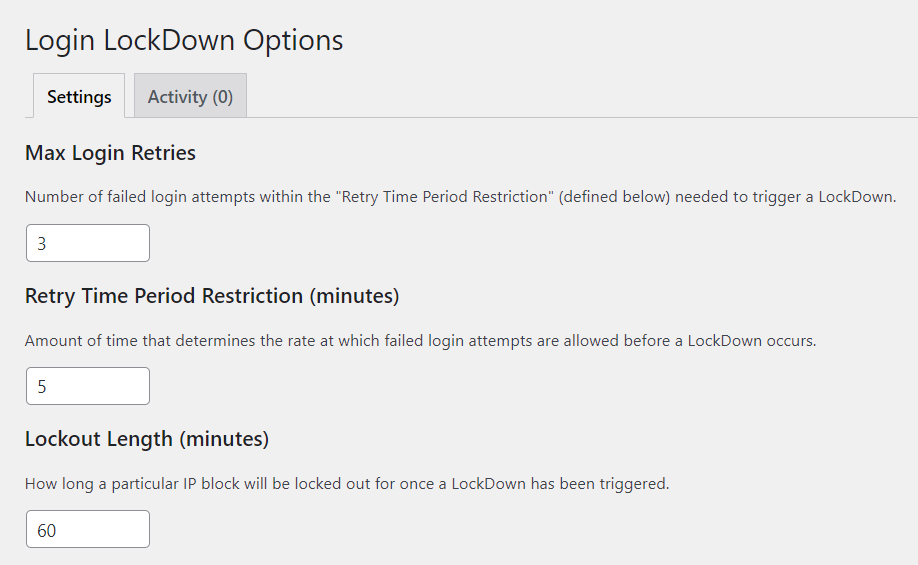

激活后,导航到设置 > 登录锁定并根据您的偏好指定所需的锁定设置,例如最大登录重试次数、重试时间段限制、锁定长度等。

8.实施IP限制

IP 限制是一种您也可以实施以拒绝访问 Wp-admin 的方法。 但是,如果您使用的是静态 IP,则建议使用此方法。

为了实现 IP 限制,您需要在 wp-admin 目录中创建一个 .htaccess 文件(如果您还没有的话),并将以下代码添加到该文件中:

AuthUserFile / dev / null AuthGroupFile / dev / null AuthName "WordPress Admin Access Control" AuthType Basic <LIMIT GET> order deny, allow deny from all # Allow First IP allow from xx.xx.xx.xxx # Allow Second IP allow from xx.xx.xx.xxx # Allow Third IP allow from xx.xx.xx.xxx </LIMIT>完成后,您需要将代码中的 xx.xx.xx.xxx 替换为您希望授予访问权限的 IP 地址。

如果您也碰巧更改了网络,则需要访问您的站点文件并添加新 IP 才能登录该站点。

如果现在 IP 不允许访问 wp-admin 的用户尝试访问它,他将遇到类似于下图的 Forbidden 错误消息。

9.禁用登录页面上的错误

如果用户尝试使用不正确的凭据登录网站,WordPress 默认会在登录页面上呈现错误。 这些错误消息的一些示例是:

- “错误:用户名无效。 忘记密码? “

- “错误:密码不正确。 忘记密码? “

随着此类消息的呈现,它们实际上是在提供有关不正确登录详细信息的提示,这意味着黑客将只剩下一个细节需要弄清楚。 例如,第二条消息提示密码不正确。 因此,黑客只需找出密码即可访问该站点。

为了禁用这些错误消息,您需要在主题的 functions.php 文件中添加以下代码:

function disable_error_hints(){ return ' '; } add_filter( 'login_errors', 'disable_error_hints' );如果用户现在尝试使用不正确的凭据登录站点,则不会显示错误消息。 下面是一个示例说明:

10. 使用安全插件

WordPress 安全插件有助于减少您网站中的安全威胁。 其中一些安全插件提供了诸如添加 reCaptcha、IP 限制等功能。

因此,考虑使用安全插件来降低 Wp-admin 中攻击的可能性非常重要。 您可以考虑使用的一些示例安全插件是:WordFence 和 Malcare。

11.更新WordPress到最新版本

WordPress 是一个定期更新的软件。 一些更新确实包含安全修复程序。 例如,如果有一个针对 Wp-admin 的安全版本,并且在您的情况下您未能更新您的 WordPress 版本,那么这将意味着您的 Wp-admin 容易受到攻击。

因此,定期更新您的 WordPress 版本以降低您网站上的漏洞风险非常重要。

结论

WordPress 管理员是黑客的主要目标,以便他们完全控制您的网站。 因此,保护您网站的 WordPress 管理部分对您来说很重要。

在本文中,我们研究了您可以使用的多种方法来保护您的 WordPress 管理员。 我们希望这篇文章内容丰富且有帮助。 如果您有任何问题或建议,请随时使用下面的评论部分。